II.7.3 Le protocole L2F

Le protocole L2F, Layer 2

Forwarding, d'origine Cisco est un tunnel dit opérateur, il est

initialisé par le fournisseur d'accès (ISP,

Internet Service Provider) et se termine chez le client par un

équipement spécifique. Le protocole L2F n'assure

l'authentification de l'utilisateur qu'à la connexion. Le tunnel L2F ne

garantit pas la confidentialité des données (pas de chiffrement).

Cependant, un chiffrement utilisateur de bout en bout peut être mis en

oeuvre.

II.7.4 Le protocole L2TP

Le protocole L2TP (Layer 2 Tunneling

Protocol), est un protocole de tunnel opérateur (ouvert par le

provider), il autorise les appels outbounds (appels

initiés depuis l'intranet destination), il peut être

utilisé conjointement à IPSec pour chiffrer les données,

en-tête IP d'origine comprise, il tire son origine de l'IETF.

Pour réaliser les communications entre les BAS

(Broadband Access Server) et les serveurs, un protocole de tunneling doit

être mis en place puisque ce chemin peut être

considéré comme devant être emprunté par tous les

paquets ou trames provenant des différents DSLAM (Digital Subscriber

Line Access Multiplexer) et allant vers le même serveur. Le tunneling est

une technique courante, qui ressemble à un circuit virtuel. Les trois

protocoles utilisés pour cela sont PPTP (Point-to-Point Tunneling

Protocol), L2F (Layer 2 Forwarding) et L2TP (Layer 2 Tunneling Protocol). Ces

protocoles permettent l'authentification de l'utilisateur, l'affectation

dynamique d'adresse, le chiffrement des données et éventuellement

leur compression.

Le protocole le plus récent, L2TP, supporte

difficilement le passage à l'échelle, ou scalabilité, et

n'arrive pas à traiter correctement et suffisamment vite un nombre de

flots dépassant les valeurs moyennes.

II.7.5 Le protocole IPsec (IP sécurity)

Ce protocole introduit des mécanismes de

sécurité au niveau du protocole IP, de telle sorte qu'il y ait

indépendance des fonctions introduites pour la sécurité

dans IPsec vis-à-vis du protocole de transport. Le rôle de ce

protocole est de garantir l'intégrité, l'authentification, la

confidentialité et la protection contre les techniques rejouant des

séquences précédentes. L'utilisation des

propriétés d'IPsec est optionnelle dans IPv4 et obligatoire dans

IPv6. L'authentification, l'intégrité des données et la

confidentialité sont les principales fonctions de sécurité

apportées par IPsec. Pour cela, une signature électronique est

ajoutée au paquet IP. La confidentialité est garantie pour les

données et éventuellement pour leur origine et leur destination.

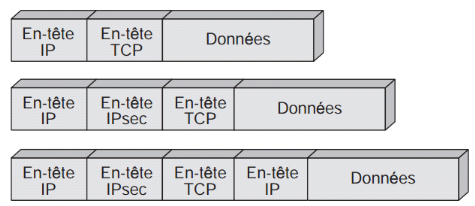

Ci-dessous, la Figure II.26 illustre le format des paquets IPsec.

Figure II.26 : Format des paquets IPsec

[3]

Dans un tunnel IPsec, tous les paquets IP d'un flot sont

transportés de façon totalement chiffrée. Il est de la

sorte impossible de voir les adresses IP ni même les valeurs du champ de

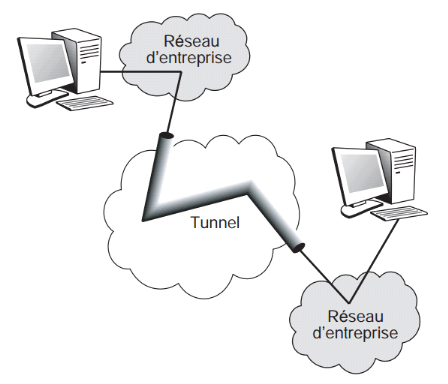

supervision du paquet IP encapsulé. La figure II.27 illustre un tunnel

IPsec.

Figure II.27 : Tunnel IPsec [3]

|