4.2.1.5. EAP-MD5

EAP-MD5 ne propose pas d'authentification mutuelle, le client

s'authentifie simplement en fournissant un couple login/mot de passe.

Le problème majeur de cette méthode

réside dans le fait que les échanges ne sont pas chiffrés.

En outre, EAP-MD5 ne gère pas la distribution dynamique des clés

WEP.

Le seul avantage de cette méthode est la

simplicité : il est relativement facile de mettre en place une structure

d'authentification basée sur cette méthode. Celle-ci est

d'ailleurs beaucoup utilisée pour des réseaux filaires où

la contrainte liée au chiffrage des échanges est moins forte que

pour les réseaux Wifi.

67

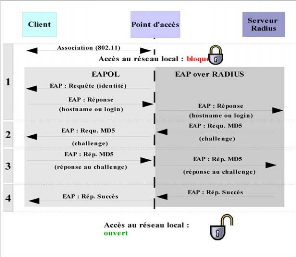

Figure 15: Diagramme d'échanges

EAP-MD5

Les explications suivantes se réfèrent aux

étapes numérotées dans la figure 7.

1) Après l'association et la phase EAP standard de

demande d'identification, le serveur émet une requête EAP-MD5 sous

forme d'un texte de défi ou challenge text (2).

3) Le client doit répondre à cette requête

en chiffrant le défi avec son mot de passe.

4) Le serveur chiffre le défi de son côté

en utilisant le mot de passe du client stocké dans sa base. Si le

résultat coïncide, le client est authentifié.

Il est très important de noter que les échanges

sont non chiffrés. Le challenge text et son résultat

chiffré transitent en clair sur le réseau.

Cette méthode est vulnérable aux attaques de

types Dictionnaire (pas de notion de session, attaque brute possible), Man

In the Middle, session hijacking.

68

Des améliorations permettent de chiffrer les

échanges entre le client et le serveur (utilisation de tunnel

chiffré), mais le fait qu'EAP-MD5 n'offre pas la possibilité de

générer dynamiquement des clés WEP le rend inutilisable

pour les réseaux sans fil.

4.2.1.6. Cisco LEAP (Lightweight EAP)

Cisco a développé sa propre méthode EAP

de manière à pouvoir proposer une solution complète

(cartes clients, points d'accès, serveur Radius). Malgré tout,

les équipements Cisco supportent d'autres types d'authentification

(PEAP, EAP-TLSetc.).

Du point de vue de l'administrateur, le fait d'avoir une

solution complète est un avantage indéniable. Cependant, il est

difficile de contraindre tous les utilisateurs à s'équiper avec

des cartes et des points d'accès d'un seul constructeur.

Heureusement, il existe des logiciels clients permettant de

s'authentifier en utilisant LEAP avec des cartes d'autres constructeurs.

Par ailleurs, LEAP présente quelques

défaillances. Tout d'abord, la clé utilisée entre le

client et le point d'accès est dérivée du login et du mot

de passe stockés sur le serveur Radius. La méthode

utilisée dans ce cas est MS-CHAPv1, connue pour être

vulnérable. Ensuite, Les échanges EAP ne sont pas

chiffrés, le login passe en clair, seul le mot de passe est

protégé par le hachage MS-CHAPv1.

69

Tableau 6: Récapitulatif de type EAP et

Méthodes d'authentification

|

Type EAP

|

Gestion dynamique des clés WEP

|

Re-

Authentification

automatique

|

Méthode

d'authentification

|

Remarques

|

|

EAP-MDS

|

NON

|

NON

|

Login/Password

|

· Facile à implémenter

· Supporte par beaucoup de serveur

· Utilise les mots de passe en clair

· Pas d'authentification mutuelle

|

EAP-TLS

|

OUI

|

OUI

|

Certificat

|

· Utilisation de certificat pour serveur

et les

clients

· Solide mais plus compliqué à

gérer à

cause des cerrtificats

· Authentification mutuelle entre le

serveur et le

client

|

EAP-LEAP

|

OUI

|

OUI

|

Login/Password

|

· Solution propriétaire

|

EAP-TTLS

|

OUI

|

OUI

|

Login/Password Certificat

|

· Création d'un tunnel TLS sûr

· Supporte PAP, CHAP, MS-CHAP, MS-CHAPv2

· Certficat obligatoire côté

serveur,

optionnel côté client

· Authentification mutuelle

|

EAP-PEAP

|

OUI

|

OUI

|

Login/Password Certificat

|

· Similaire à EAP-TTLS

· Créatio d'un tunnel TLS sûr

· Authentification mutuelle

|

|

Nous avons pu voir que le choix de la méthode

d'authentification a un fort impact sur la gestion du système. Par

exemple, l'utilisation d'EAP-TLS implique l'existence d'une infrastructure de

gestion de clés. Le déploiement d'une telle infrastructure est en

soi un projet d'ampleur qu'il ne faut pas négliger. Si l'IGC existe, il

faut l'utiliser ; dans le cas contraire, on préférera une

solution basée sur EAP-PEAP ou EAP-TTLS, qui nécessite un seul

certificat pour le serveur. Le client s'authentifiera par login /mot de passe

stockés sur le serveur d'authentification (RADIUS). Il est possible

d'utiliser les informations issues d'un annuaire de type LDAP en le connectant

au serveur RADIUS.

70

Pour utiliser les méthodes EAP décrites dans cette

étude, il est absolument indispensable de mettre en place une

architecture d'authentification. La partie suivante présente plusieurs

solutions d'architectures que l'on peut trouver actuellement sur le

marché.

|