1

INTRODUCTION GENERALE

À l'heure actuelle, la nouvelle technologie est en

train de faire son innovation et occupation dans toutes les entreprises locales

du monde entier, le domaine des réseaux locaux étaient

limités à l'origine au partage des périphériques

lourds (disques magnétiques, imprimantes), il a évolué

aujourd'hui vers celui des applications distribuées. Des plus en plus,

le besoin se fait sentir de raccorder des stations à des serveurs, mais

également des LAN voisins ou distincts, à travers des

réseaux vastes. Depuis lors les connexions Ethernet ont

été développées sur des câbles à

paires torsadées et fibres optiques, pour aboutir à

l'introduction de la norme 100 Mbps pour Ethernet IEEE (Institute of Electrical

and Electronics engineers) 802.3u en 1995.

En parallèle, une norme pour les réseaux locaux

sans fil (802.11) a été adoptée aussi. Cette année

est donc considérée la naissance de l'internet moderne à

nos jours dont les réseaux informatiques avec les interfaces graphiques

à l'accès transactionnel deviennent des normes auxquelles on ne

peut s'échapper et occupent désormais une place centrale dans les

entreprises, la communication et le partage des informations par le

système numérique, sont innovées dans toutes nos

entreprises et cela a donné l'accès à la science de

traitement des données et leurs partage d'une façon

automatique.

Et cela pour accroitre les résistances aux pannes,

minimiser les coûts qu'auparavant. Jadis l'homme avait du mal pour le

partage de fichiers, documents et pour se communiquer avec son

coéquipier et cela demandait un déplacement d'un poste à

l'autre, mais avec l'avènement de la discipline l'informatique et ses

équipements ont remplacé l'homme face à son labeur qu'il

allait effectuer.

Certes, la prison centrale d'Ilebo ainsi que son tribunal de

paix ne disposent d'aucun système d'information informatisé. Les

fichiers, les ressources, de ces deux entités de la hiérarchie

à d'autres postes de service sont transportables manuellement par les

agents et cela cause trop de pertes de ressources. Surtout que ce dernier

nécessite une discrétion et une sécurité pour

maitriser le mouvement des prisonniers, leurs PV, les

réquisitions enfin d'emprisonnement, la date

d'incarcération, la durée à la date de

libération, faire le suivi des prisonniers,

retrouver si vite les prévenus qui attendent

leur sentence, calculer les peines et évaluer les

amandes, savoir les prisonniers qui

bénéficieront de la grâce du MP et

présidentiel, ainsi que pour publier les listes

statistiques desdites entités.

2

En ayant la connaissance sur la façon que cette Prison

se partage les ressources avec le Tribunal de paix d'ILEBO dans les

différents postes, c'est pourquoi nous avons pensé de concevoir

une architecture client-serveur du réseau LAN avec sa

norme appelée IEEE 802.3 Ethernet et sa mise en place

pour le partage de leurs données précitées. Ainsi pour y

parvenir, nous allons définir les besoins de ces deux entités,

installer les câbles, les serveurs, les commutateurs réseaux, et

paramétrer les logiciels, configurer les droits d'accès, afin de

faire la mise en place de leviers de sécurité. Cette étude

sera indispensable, car elle est un apanage pour la bonne gestion de partage

des différentes ressources pour ces entités.

En fait, le but poursuivit d'un réseau informatique est

de faciliter le trafic de transfert des fichiers, fournir le partager des

équipements, périphériques, régler des

priorités entre les différents utilisateurs et / ou services,

afin d'éviter à ce que tout le monde n'ait pas accès aux

données confidentielles de cette prison et le tribunal de paix.

C'est pourquoi le but et la justification des peines et

mesures privatives de liberté seront bien sécurisés que si

cette proposition de réseau informatique sera mise en place et en

définitive de protéger la société contre le crime.

Un tel but « ne sera atteint que si la période de privation de

liberté est mise à profit pour obtenir dans toute la mesure du

possible, que le délinquant, une fois libéré, soit non

seulement désireux, mais aussi capable de vivre en respectant la loi et

de subvenir à ses besoins ».1

Ainsi donc, voyons dans les lignes qui suivent l'apport

avantagé de ce réseau LAN aux deux entités

interconnectées et son bon trafic de transfert des fichiers qu'il aurait

apporté dans ces deux firmes dont l'une est

d'incarcération et l'autre judiciaire.

Nonobstant son coût dû aux matériels et

équipements qu'il pourra nécessiter pour sa mise en place mais il

a beaucoup d'avantages que de désavantages par ses atouts tels que : des

ressources centralisées, un réseau évolutif, une

fédération des matériels provenant des divers

constructeurs.

1 R. Stokes ; M. James et J. Christian, gestion de

des dossiers des détenus, Nations Unies, UNODC, 1992,

P.1

3

Le thème de Notre recherché est

:

« INTERCONNEXION DE DEUX RÉSEAUX LOCAUX

POUR LE PARTAGE DES DIFFÉRENTES RESSOURCES DANS DEUX ENTITÉS

DISTANTES AU NIVEAU DE LA PRISON CENTRALE D'ILEBO ET LE TRIBUNAL DE PAIX

D'ILEBO »

But de recherche

Cette recherche a doubles buts : le premier est celui de

répondre aux exigences académiques

pour l'obtention de notre diplôme de cycle de licence et

le deuxième est de palier aux

difficultés rencontrées

au sein de la prison centrale d'Ilebo et le tribunal de paix d'Ilebo, de

partager aisément leurs différentes ressources qu'ils regorgent

entre les postes de services et interconnecter ces deux entités pour

faciliter un bon trafic de transmission de données une fois que ce

projet sera admis par ces deux entités.

Justification de recherche

Comme il est préconisé dans toutes les

institutions et universités de la RDC qu'aux étudiants finalistes

de présenter et défendre leur travail et mémoire de fin de

cycle pour l'obtention de leur titre académique, c'est dans la

même optique d'idée que nous sommes recommandés aussi de

répondre à ces obligations pour racher le nôtre. cette

recherche est fondée sur le partage ou transmission des

différentes ressources qui aidera la prison centrale d'Ilebo et le

Tribunal de paix d'Ilebo de produire leur service fiable et maximiser le trafic

de transfert de leurs données via le réseau LAN qui, longtemps

éprouvent d'énormes difficultés de partager leurs

ressources, autant plus que la nouvelle technologie est en train d'occuper

toute la place dans les entreprises actuelles, mais lesdites entités

possèdent encore la gestion manuelle sans équipement de

traitement et transmission de données.

4

1. PROBLEMATIQUE

Elle consiste à définir le champ de

connaissance théorique dans lequel on pose le problème, suivie de

la mise en oeuvre d'une série de questions qui directement ou

indirectement débouchent sur des hypothèses.2

Les problèmes trouvés dans la prison centrale

d'ILEBO et le tribunal de paix d'ILEBO, en ce qui concerne la gestion des

ressources sont les suivants :

? Perte des registres d'emprisonnement, registres

d'écrou, feuille de renseignement, billet de libération ; permis

de libération, arrêté ministériel, attestation des

remises, des procès-verbaux (PV...).

? Lenteur pour les partages de toutes ces différentes

ressources ;

? Manque des secrets causés par le trajet que suivent

ces documents pour atteindre les destinataires TRIBUNAL DE PAIX.

Partant de là, nous nous sommes posé la question

suivante :

Que faudrait-il pour le bon partage informatique

des différentes données au sein de deux entités de la

prison centrale d'Ilebo et le tribunal de paix d'Ilebo ?

2. HYPOTHESE

C'est une réponse anticipée à la question

principale de la problématique.3 C'est aussi une proposition

des réponses aux questions posées par l'auteur à propos de

l'objet de recherche soit une tentative des réponses formulées au

début qui peuvent être confirmées ou infirmées selon

le résultat de l'observation et l'analyse faite.4

Eu égard à ça, nous avons formulé

nos hypothèses de la manière suivante :

Pour qui ait un bon partage informatique des

différentes ressources dans la prison centrale d'Ilebo au tribunal de

paix d'Ilebo, il faudrait mettre en place une architecture client/serveur du

réseau VLAN qui facilitera les échanges de données de ces

deux entités.

Cette architecture client-serveur du

réseau LAN dans la gestion des prisonniers apporterait

un grand changement pour diminuer la perte des fichiers, documents courriers,

les coûts, et

2 M. LWAMBENGA, pour une épistémologie

de la recherche savante, Kinshasa, Médiaspaul, P.53

3 idem

4 C. INGAMA, notes de cours pour la méthode de

recherche scientifique, inédit,

ISC/ ILEBO, 2O16, P.20

5 Idem.

5

aussi d'accroitre le niveau de sécurité pour le

partage des différentes ressources à l'optimisation de

service.

L'apport de cette architecture pour les personnels sera d'une

aide capitale à des solutions adéquates de partage de

données, logiciels, périphériques, qui ne demandera pas

que l'homme se déplace d'un poste à l'autre et pour un travail

fiable et rapide.

03. CHOIX ET INTERET DU SUJET

Dans ce travail nous voulons partager les différences

ressources informatique au sein de la prison centrale d'Ilebo à son site

émetteur de toutes les données qu'elle possède et dont il

est encore manuel et a beaucoup d'inconvénients que d'avantages. C'est

pourquoi nous voudrons suppléer par une mise en place d'une architecture

client/serveur via le réseau LAN.

a) CHOIX DU SUJET

Le choix du sujet peut provenir de l'intention personnelle du

chercheur tout comme il peut être le résultat d'une influence

directe ou indirecte subie par celui-ci.5

Notre choix pour ce sujet est motivé par notre visite

dans cette maison de rééducation. Vu que celle-ci ne dispose

aucune donnée néanmoins les données qui proviennent du

tribunal de paix pour déclencher l'évènement de cette

gestion, ainsi nous avons pu consulter les données faisant l'objet de

cette interaction à ces deux entités les difficultés

observées pour le partage des ressources pour la gestion des

prisonniers, le partage des courriers, périphériques, logiciels

et autres fichiers, nous avons conçu cette architecture client-serveur

pour bien partager les informations et bien les sécuriser.

b) INTERET DU SUJET

L'intérêt de ce sujet est un fait réel,

car c'est après une observation faite au lieu de l'étude que nous

nous sommes nourrit de triple intérêts à savoir :

SUR LE PLAN PERSONNEL : en tant

qu'administrateur du réseau, cette étude doit approfondir notre

connaissance sur les types des réseaux, les normes à

appliquées, les câblages, les équipements et leurs

configurations, le fonctionnement physique et logique, les adressages, les

topologies (clients/serveurs et égale à égale), connaitre

les types de transmissions et les protocoles, savoir installer un

réseau, administrer et sécuriser un réseau dans une

entreprise interconnectée.

6

SUR LE PLAN SCIENTIFIQUE : comme tout autre

ouvrage, ce travail aidera tout chercheur qui l'embrassera de bien argumenter

et approfondir son sujet d'étude, profitera de ce dont il aura besoin

pour ses recherches et sa lecture aussi pourrait susciter

l'intérêt d'enrichir son bagage intellectuel. Il contribuera sur

le plan scientifique car il est le fruit de la science et de

référence selon ce domaine informatique.

SUR LE PLAN SOCIAL : cette étude

serait d'un apport indispensable car elle range et planifie la communication

entre les personnels, et gère bien les différentes ressources de

toutes entités de la prison au site émetteur et en les mettant en

interaction entre elles. Cette innovation technologique ETHERNET pourra inciter

d'autres prisons et tribunal, cours de la nation congolaise d'installer le

réseau dans leurs firmes.

4. DELIMITATION DU SUJET

Comme le préconise la science, un sujet bien

délimité permet à l'auteur de mener sa recherche avec

précision, efficacité et lucidité. Un sujet doit

être délimité dans le temps et dans l'espace.

0.4.1 TEMPORELLE

Nos investigations se sont faites à la période

allant de février 2019 à 2020 ;

0.4.2 SPATIALE

Nos recherches se limitent dans l'étude portant sur

« interconnexion de deux réseaux locaux pour le partage des

différentes ressources dans deux entités distantes au niveau de

la prison centrale d'Ilebo et le tribunal de paix d'Ilebo » avec une

architecture client/serveur du réseau VLAN pour le partage des

données de ces entités.

5. METHODES ET TECHNIQUES UTILISEES

0.5.1 METHODES

Tout travail scientifique repose sur les méthodes

appropriées et adaptées à l'objet de la recherche.

Naturellement la méthode est une voie par laquelle l'esprit cherche

à atteindre une vérité. Ce que PINTO et GRAWITZ ont

qualifié «d'un ensemble d'opérations

7

intellectuelles par lesquelles une discipline cherche à

atteindre les vérités qu'elle poursuit, démontre,

vérifie ».6

Elle est aussi un ensemble des démarches

intellectuelles qui ont été suivi par une discipline pour

atteindre les vérités que l'on poursuit en le

démontrant.

a) Méthode historique

Celle-ci nous permet d'étudier ou connaitre la

situation passée de la prison centrale d'Ilebo dès sa

création à nos jours, son statut juridique et l'évolution

de gestion des prisonniers, ainsi que les évènements historiques

de la prison sur ses faits marquants.

b) Méthode Structuro-Fonctionnelle

Celle-ci nous a permis d'étudier la structure

fonctionnelle de la prison centrale d'Ilebo, puis analyser les flux qui sont

émient parmi les postes pour leur partage, et ainsi que définir

leur relation existante entre les différents services.

Par-là, cette méthode a servi pour faire la

rétrospection de la gestion des dossiers pénitentiaires,

connaitre les postes émetteurs, savoir certaines successions de temps

afin de bien comprendre la présente situation de la prison centrale

d'Ilebo afin d'amplifier avec le partage des différentes ressources en

provenance de tribunal de paix.

c) Méthode Analytique

Consiste à détailler ou décomposer les

éléments d'un système afin de les quantifiés,

qualifier pour définir et d'en dégager les

spécificités. Cette méthode nous a permis à bien

décomposer les éléments des réseaux informatiques

qu'il fallait prendre en compte pour les mettre en place.

Elle nous a servie pour l'inventorisation du personnel

oeuvrant dans toutes ces deux entités afin de déterminer les

nombres de postes du travail. Etudier le processus de communication parmi ces

postes et le tribunal qui émette ses données sensibles.

d) L'Approche Réseau

Elle nous a permis de maitriser l'architecture de la

technologie Ethernet qui est une topologie logique de Ferst

distribution de data interface, de la famille de token, ring, FDDI et les

fonctionnements des circulations des flux d'information en vue de

remédier aux architectures modernes pour l'informatisation.

6 PINTO et M. GRAWITZ, Méthodes des sciences

sociales, Paris, Dalloz, 1970, P.20.

8

0.5.2 TECHNIQUES

C'est un moyen qui permet à un chercheur ou aux

étudiants d'acquérir les informations utiles à la

recherche et les traiter pour arriver à expliquer le sujet, c'est un

instrument de collecte de donnée autour d'un sujet et de le traiter

selon la voie à suivre par l'esprit afin d'atteindre la

vérité recherchée c'est-à-dire l'objectif

poursuivit.

a) Technique d'Interview Libre

Dans cet entretien, le sujet a la latitude de s'exprimer

librement sur tout ce qui l'intéresse. Elle est utilisée lorsque

l'on désire connaître le sujet dans toutes ses dimensions, surtout

dans la mesure où le problème est très peu connu.

C'est ainsi qu'elle nous a permis de faire l'entretien face

à face avec les responsables de l'établissement pour avoir une

connaissance approfondie du sujet et aussi avec autres experts scientifique, de

converser avec eux sur tous les points de ressources, pour pouvoir puiser les

informations qui ont servie à la réalisation de ce travail.

b) Technique d'Observation Directe

C'est une technique qui nous a permis de nous mettre en

contact avec les personnels de la prison centrale d'Ilebo notre champ

d'investigation. Nous avons pu observer l'organisation de partage des

différentes ressources grâce à elle, surtout de connaitre

le mouvement des prisonniers dès la condamnation par le site

émetteur et de l'incarcération à la libération

liée à la structuration de cette maison de

rééducation et judiciaire d'Ilebo.

c) Technique Documentaire

Tout projet de recherche généralement commence

par la recherche de la documentation et de l'information concernant le sujet

choisi. Elle nous a servi à consulter des différents documents

sous plusieurs formes : livres, articles de revue, notes de cours, courriers

qui sont cadrés à notre sujet d'étude pour récolter

les données.7

d) Interview Dirigé

Le chercheur, dans l'entretien dirigé, oriente le

dialogue vers certains thèmes qu'il a retenu, mais en laissant au sujet

la liberté de s'exprimer. Elle exige un grand habilité de la part

du chercheur qui doit mentionner tous les points dans son plan

d'enquête.

En effet, celle-ci nous a mis en dialogue avec les

responsables de la prison centrale d'Ilebo pour pouvoir récolter les

données conformément à notre sujet d'étude.

7 M. LWAMBENGA, op. Cite.

P.67.

9

0.6. CANEVAS DU TRAVAIL

Notre travail est constitué de quatre grandes parties

dès son introduction à la conclusion

dont l'ossature est la suivante :

PREMIERE PARTIE : INTRODUCTION

GENERALE

y' Problématique

y' Hypothèse

y' Choix et intérêt du sujet

y' Méthodes et techniques utilisées

y' Délimitation du sujet

y' Canevas du travail

DEUXIEME PARTIE : APPROCHE

THEORIQUE

y' Chapitre 1. Concepts théoriques de

base

o Section 1 : concepts de base

o Section 2 : architectures des réseaux y'

Chapitre 2. Etude préalable

o Section 1. Analyse de l'existant

o Section 2. Critique de l'existant

o Section 3. Propositions des solutions nouvelles

o Section 4. Choix de la solution

nouvelle

TROISIÈME PARTIE :

CONCEPTION DU NOUVEAU SYSTEME

D'INFORMATION

y' Chapitre 3. Conception et Implémentation d'un

réseau local (VLAN)

o Section 1. Planning prévisionnel de

réalisation du projet

o Section 2. Démarche pour la conception d'un

réseau

o Section 3. Implémentation du rés

y' Chapitre 4. Sécurité informatique du

réseau LAN,

o Section 1. Problématique de la

sécurité

o Section 2. Les risques

o Section 3. Eléments de

sécurité

o Section 4. Sécurité des

réseaux

informatiques

QUATREIME PARTIE :

CONCLUSION GENERALE

DEUXIEME PARTIE

APPROCHE THEORIQUE

10

8 A. Ntunkadi Mombo, notes de cours

d'administration des réseaux informatiques

inédit, ISC-KINSHASA, 2019, P. 5

11

CHAPITRE I. CONCEPTS THEORIQUES DE BASE

Au début de l'informatique, les ordinateurs ont

été mis au point, dès qu'ils furent aptes à

fonctionner seuls, des personnes eurent l'idée de les relier entre eux,

afin qu'ils puissent échanger des données de multiples formes :

fichier, image, vidéo, audio : c'est le concept de réseau

informatique.

Dans ce chapitre, nous présenterons quelques notions

fondamentales concernant les réseaux informatiques, que ça soit

leurs échelles, leurs modèles d'architectures...etc.

En fait, ce chapitre est constitué de deux sections

dont la première est axée sur les concepts de base et la

deuxième section parle des architectures du réseau informatique,

un ensemble d'équipements informatiques interconnectés et

échangeant des informations sous forme de données binaires. Ce

chapitre aura pour mission de rappeler les notions de base des réseaux

informatiques.

Section 1 : Concepts de base

1.1. Définition du réseau

C'est l'ensemble d'objets ou personnes connectés ou

maintenus en liaison,

En informatique, un réseau informatique est un ensemble

d'équipements reliés entre eux afin de partager des

données, des ressources et d'échanger des informations, c'est

aussi un ensemble d'une série d'équipements matériels et

de processus logiciels mis en oeuvre pour assurer le transport des

données, depuis les câbles terrestres ou les ondes radio jusqu'aux

protocoles et règles permettant de les traiter.8

1.2. Quelques concepts liés au sujet

? Interconnexion : connections qui intègre un

ou plusieurs systèmes ;

? Réseaux locaux : ce sont les types de

réseau d'étendu local, ce terme fait

référence à un ensemble d'ordinateurs dont les

utilisateurs sont dans une organisation unique et travaillant sur une

étendue réduite à limite de 1KM de distance ;

12

> Entité : chose

considérée comme un être ayant son individualité

;

> RESEAU : Tribunal : c'est un siège

du juge, du magistrat ; lieu où se fait le

jugement, palais de justice.

> Distant : qui est séparé par

un intervalle plus au moins grand :

> Paix : situation tranquille d'un Etat,

d'une famille, d'un peuple, d'un royaume etc.

> PARTAGE : c'est la division de quelque

chose en plusieurs portions ;

> DIFFERENTES : se dit de diverses ;

> RESSOURCE : ce peut fournir ce dont on a

besoin ou le moyen qu'offre une chose

par son usage ;

> PRISON : c'est un endroit clos où

sont enfermés les personnes condamnées à une

peine de privation de liberté ou les prévenus en

attente de jugement ou la sentence ;

> ILEBO : c'est l'un des territoires de district du Kasaï

de la province du Kasaï son

siège à TSHIKAPA

Section 2 : Architectures des réseaux

Les réseaux informatiques peuvent être

classifiés selon :

> Leur taille,

> Leur topologie,

> Leur architecture.

2.1. Classification de Réseaux selon leur taille

La classification typique du réseau est fondée

sur la notion d'étendue géographique. Généralement

on adopte la terminologie suivante :9

- LAN (Local Area network)

réseau local d'étendue limitée à une

circonscription géographique réduite (bâtiment...). Ces

réseaux destinés au partage local de ressources informatiques

(matérielles ou logicielles) offrent des débits

élevés de 10 Mbit/s à 10 Gbit/s;

- MAN (Métropolitain Area Network),

d'une étendue de kilomètres, les MAN sont

généralement utilisés pour fédérer

les réseaux locaux ou assurer la desserte informatique de

circonscriptions géographiques importantes (réseau de campus)

;

- WAN (Wide Area Network), ces

réseaux assurent généralement le transport d'information

sur de grande distance de l'ordre continental ou mondial (Internet).

9 O. Guy Pujolle, les Réseaux, Paris,

Editions Ayrolle 2008, page 15.

13

2.2. Selon la topologie

Une topologie de réseau décrit l'interconnexion

des matériels (support de transmission) et des équipements

employés pour la transmission de données. Il s'agit d'une

certaine forme d'arrangement pour assurer la bonne circulation de

données, elle influence la façon dont le réseau

fonctionne. 10 Nous distinguons :

2.2.1. Topologies physique

Elle décrit la façon selon laquelle les

ordinateurs, les imprimantes et autres équipements sont

connectés.

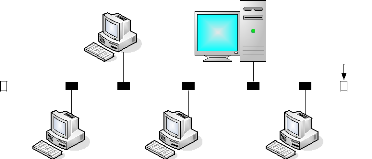

2.2.1.1. Topologie en Etoile ou Centralisé

La topologie étoile est une variante de la topologie en

point à point. Un noeud central émule (imite) liaisons point

à point (figure 1.1). Tous les noeuds du réseau sont

reliés à un noeud central commun : le concentrateur qui relaye

communications entre ceux-ci. La défaillance d'un poste n'entraine pas

celle du réseau, cependant le réseau est très

vulnérable à celle du noeud central.11

Station

Concentrateur

Figure 1.1. Topologie en étoile

Serveur ou

Tous les équipements sont reliés directement

à un serveur, un concentrateur ou un commutateur qui constitue le noeud

central par lequel transitent toutes les transmissions.

10 A. Ivinza Lepapa, introduction à la

télématique et aux réseaux informatiques,

KINSHASA, Ed. D'Afrique 2018, P. 65.

11. Idem

14

Cette topologie permet d'ajouter aisément des

équipements (un câble par équipement) dans la limite de la

capacité du serveur.

La gestion du réseau se trouve facilitée par le

fait que les équipements sont directement interrogeables par le serveur

et que toutes les transmissions y passent (centralisation du logiciel). Par

ailleurs, une défaillance d'un équipement terminal ne met pas en

cause le fonctionnement du reste du réseau.

En revanche, elle peut entraîner des longueurs

importantes de câble, et surtout, une panne sur le serveur immobilise

tout le réseau.

Les réseaux comprenant des terminaux passifs

reliés à un calculateur central ainsi que les câblages des

autocommutateurs privés (PABX) correspondent à cette

topologie.

2.2.1.2. Topologie en bus

La plus simple des topologies de base, le bus est une variante

de la liaison multipoint. Une topologie en bus (figure I.2) est similaire

à l'architecture en bus qui relie la mémoire centrale au

processeur aux disques de votre ordinateur. C'est un simple chemin de

données auquel sont reliés tous les appareils du réseau,

de telle sorte qu'un seul l'utilise à la fois. Ce chemin peut être

soit physique soit logique. Ils autorisent des débits importants (>

100Mbits/s sur 100 m).12

Station Serveur

Terminaison de bus

Figure 1.2. Topologie en bus.13

12 A. Ivinza Lepapa, Op. Cit., page 66

13 Guy Pujolle, op Cit. Page, 72

15

2.2.1.3. Topologie en anneau

Dans cette topologie, les informations transitent

d'équipement en équipement jusqu'à destination. Les MAU

sont donc des éléments actifs chargés de recevoir les

informations en provenance de la station précédente et de les

retransmettre vers la station suivante.14

L'insertion de nouveaux équipements sur l'anneau (un

câble et un MAU par équipement) nécessite la coupure de

l'anneau aux points d'insertion.

Station

Serveur

Figure 1.3. Topologie en anneau.15

Deux équipements peuvent bloquer le réseau dans

son intégralité : une panne de l'un des MAU actifs, ou la rupture

du câble en un point quelconque de l'anneau. Dans le premier cas, le

fonctionnement partiel du réseau peut être assure en

court-circuitant le MAU en cause, la station associée est alors

déconnectée. Dans le second cas, il est possible de limiter le

blocage par l'utilisation d'un double anneau.16

14, A. Ivinza Lepapa, Op. Cit., page

66.

15 Idem.

16Guy pujolle, op cit. Page

82.

16

2.2.1.4. Topologie arborescent ou hiérarchique

Dérivés des réseaux en étoile, les

réseaux arborescents sont constitués d'un ensemble de

réseaux en étoiles reliés entre eux par des concentrateurs

jusqu'à un noeud unique (noeud de tête). 17

Figure : 1.4 topologie hiérarchique

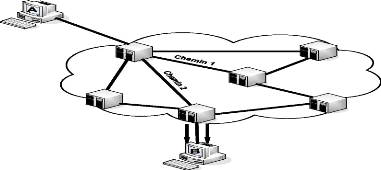

2.2.1.5. Topologie maillée

Pour pallier l'inconvénient à la

vulnérabilité d'une liaison, on peut imaginer de créer des

chemins de secours qui peuvent être temporaires ou permanents. Le

réseau est alors dit maillé (figure 1.4). Un réseau

maillé est un réseau dans lequel deux stations, clientes du

réseau, peuvent être en réseau par différents

chemins.18

17 Idem

18 Guy Pujolle,

Op.cit.

17

Figure 1.5. Réseau maillée

2.2.1.6. Topologie hybride

C'est une topologie qui est équivalente à une

topologie maillée à laquelle on aurait retiré quelques

liaisons point-à-point, pour économiser des liens sans trop

diminuer la performance du réseau.19

Figure 1.6. Réseau Hybride20

2.2.2. Topologie logique

C'est la manière dont les informations doivent circuler

dans les infrastructures du réseau.2.3.

Architecture

On distingue les architectures suivantes :

19 Idem

20 Guy Pujolle, Op.cit., Page

88.

18

2.3.1. Architecture poste à poste

Dans les réseaux poste à poste « Peer to

Peer » ou encore égal à égal, les ordinateurs sont

reliés et organisés sans hiérarchie, c'est-à-dire

qu'ils ont tous une « fonction » égale sur le

réseau.

Client

Figure 1.7. Réseau poste à poste

Cette architecture est constituée de deux ou plusieurs

ordinateurs. Chaque ordinateur du réseau est égal des autres et

possède le même système d'exploitation. Aucune machine

n'est prioritaire ni n'a sur l'ascendant particulier sur l'architecture

complète.21

Un utilisateur peut facilement modifier ou supprimer un

document stocké sur un des ordinateurs du réseau. Il est possible

de mettre des mots de passe pour protéger certaines

données.22 Les ressources sont donc libres de partage ou

non.

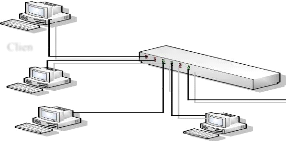

2.3.2. Architecture client-serveur

L'environnement client-serveur désigne

un mode de communication à travers un réseau

entre plusieurs programmes ou

logiciels : l'un, qualifié de

client, envoie des requêtes ; l'autre ou les

autres qualifiés de serveurs, attendent les

requêtes des clients et y

répondent.23. Par extension, le client

désigne également l'ordinateur sur lequel

est exécuté le logiciel client, et le serveur, l'ordinateur sur

lequel est exécuté le logiciel serveur. En général,

les serveurs sont des ordinateurs dédiés au logiciel serveur

qu'ils abritent, et dotés de capacités supérieures

à celles des ordinateurs personnels en termes de puissance de

calcul, d'entrées-sorties et de connexions

réseau. Les clients sont souvent des ordinateurs

21 D. Dromard et D. Seret, architecture des

Réseaux, Paris,Ed. Pearson éducation 2009, P. 98

22 H. Madeko Mubweyele, notes de cours de

système d'exploitation Réseau, ISC-Kinshasa, 2019,

P. 91.

23 GARDARIN GEORGE et OLIVIER ; citer par Mis IVINZA,

note de cours de télématique I année

2018-2019, P. 15.

19

personnels ou des appareils individuels

(téléphone, tablette), mais pas systématiquement. Un

serveur peut répondre aux requêtes d'un grand nombre de

clients.24

Clien

Serveur

Figure 1.8. Réseau client serveur

2.4. Le modèle de référence OSI

2.4.1. Définition de protocole

Communiquer consiste à transmettre des informations

mais tant que les interlocuteurs ne lui ont pas attribué un sens, il ne

s'agit que de données et pas d'informations. Les interlocuteurs doivent

donc non seulement parler un langage commun mais aussi maîtriser des

règles minimales d'émission et de réception des

données. C'est le rôle d'un protocole de s'assurer de tout cela.

Un protocole de communication est une spécification de plusieurs

règles pour un type de communication particulier. Ainsi la communication

entre machines se fait à l'aide d'un réseau qui utilise des

protocoles qui réglementent cette communication. L'ensemble de ses

protocoles constitue ce qu'on appelle une architecture

protocolaire.

L'architecture réseau assure à l'utilisateur

l'accès aux ressources informatiques et lui procure un service identique

que les ressources soient locales ou distantes, et cela de manière

transparente pour l'utilisateur25 (Figure I.7).

24 Petit Bertrand, architecture des réseaux : cours et

exercices corrigés, Paris, Ed. Ellipses 2010, P. 68

25 CLAUDE SEVERIN, Réseaux et

Télécoms, 4ème édition,

éd. dunod, P. 213.

20

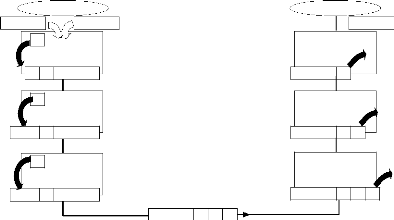

Figure 1.9. L'architecture garantit la

transparence.26

1.4.2. Architecture en couche

Considérerons le modèle simplifié

à 3 couches représenté à la figure I.12. Pour

communiquer, l'application cliente remet à la couche inférieure,

ici la couche 3, des données à destination de l'application

serveur ainsi que les instructions décrivant le service attendu et

celles nécessaires à l'acheminement des données vers

l'application serveur. La couche 3 interprète les instructions

reçues et confectionne une structure de donnes à destination de

la couche 3 distante, dite couche homologue. Cette structure de données

est constituée d'une part des informations nécessaires à

la couche 3 distante pour traiter ses données appelées en

tête de niveau 3 (H3 pour Header du niveau 3) et des données

elles-mêmes : l'ensemble forme une unité de données de

niveau N. Les règles d'échange entre données de même

niveau constituent un protocole de niveau N.27

Puis, la couche 3 remet cette unité et des instructions

(I3) à la couche inférieure qui procède de même.

Enfin les données sont émises vers le réseau. En

réception la couche la plus basse extrait l'en-tête protocolaire

(H1), l'interprète et remet les données à la couche

supérieure qui procède de même jusqu'à la remise des

données à l'application distante.28

26

27

28

21

Données

Données

Application serveur

Couche 3

Couche 2

H3

H3 H2

Données

Couche 1

H3 H2 H1

H3 H2 H1

instructions

H1

I2

H2 H3

H2 H3

I3 H3

H3

H2

H1

Application cliente

Couche 3

Couche 2

Couche 3

Données

Données

Données

Données

Figure 1.10. Principe général de fonctionnement

d'un modèle en couches

1.4.3. Fonctionnement du modèle OSI

Pour réaliser une communication à travers un ou

plusieurs systèmes intermédiaires (relais) il faut (Tableau I.10)

:

|

Couche

|

Fonction

|

Données

Matériel, Protocol

|

|

Niveau1

|

La couche physique assure

|

Câble, pc, carte

|

|

Couche physique

|

Données

un transfert des bits sur le

support physique, elle

regroupe les entités

permettant l'interface avec le

support physique aussi

bien mécanique

qu'électronique ou

procédural.

|

réseau, connecteur, routeur, Bits

|

|

Niveau 2

|

La couche liaison des

|

Switch ou

|

|

Couche liaison

des données

|

données assure sur la ligne,

un service de transfert

de

blocs des données (trames)

entre deux systèmes

|

commutateur, pont...Trames

|

22

|

adjacents en assurant le

contrôle, l'établissement, le maintien, et la

libération de

lien logique entre les

entités. Elle permet aussi,

de détecter et de corriger les erreurs inhérentes aux supports

physiques.

|

|

|

Niveau3

|

Les protocoles de la couche

|

Routeur...

|

|

Couche réseau

|

réseau du modèle OSI

|

Application...

|

|

définissent l'adressage sont

|

L'adressage ;

|

|

les processus qui

|

Protocole

|

|

permettent la préparation et

|

L'encapsulation ;

|

|

le transport des données de

|

Le routage ;

|

|

la couche transport.

|

Le décapsulage ;

|

|

L'encapsulation de la

couche réseau permet de transmettre son contenu

à la destination, au sein d'un réseau ou sur un autre, avec une

surcharge minimale. La couche réseau met en oeuvre les fonctions de

routage de données (paquets) à travers

les différents noeuds du

sous-réseau, de

prévention et la résolution, congestion, l'adaptation de la

taille des

blocs des données aux

capacités du sous réseau

physique

utilisé.

|

Paquets.

|

|

Niveau 4

|

La couche transport

|

RAS

|

|

Couche

|

segmente les données et se

|

Segments

|

|

transport

|

charge du contrôle

|

|

23

|

nécessaire au réassemblage

de ces blocs de données

dans les divers flux de

communication. La couche

transport contrôle le

transfert de bout en bout

|

|

|

(d'utilisateur final à

l'utilisateur final) des

informations (messages)

entre deux systèmes

d'extrémité. La couche

transport doit également

assurer aux couches hautes un

transfert fiable quel que

soit la qualité de sous-

réseau de transport

utilisé.

|

|

|

Niveau 5

|

La couche session gère

|

Application : le

|

|

Couche session

|

l'échange de données

|

navigateur web, le

|

|

(transaction) entre les

|

client de

|

|

applications distantes : elle

|

messagerie (du

|

|

synchronise les échanges et

|

modèle OSI la

|

|

définit les points de reprise sur incidents.

|

couche 5, 6 et 7)

|

|

Niveau 6

|

La couche présentation

|

|

|

Couche

|

assure la mise en forme de

|

|

|

présentation

|

données, la conversion et le

codage, la compression

nécessaire

pour délivrer à la

couche supérieure un

message compréhensible

et ainsi que le chiffrement des

données en vue de leur

transmission et chiffrement

des données reçues par le

|

|

24

|

périphérique de destination

|

|

|

Niveau 7

|

La couche application

|

PROXY

|

|

Couche

|

comprend les programmes

|

Données

|

|

application

|

d'applications ainsi que les

fonctions applicatives

génériques permettant le

développement

d'applications distribuées

|

|

Tableau 1.10 : Fonctionnement des couches du

modèle OSI

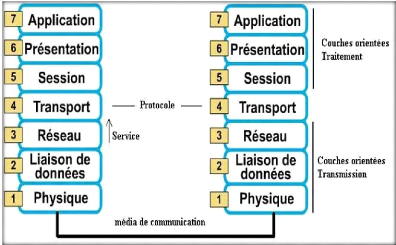

Figure 1.11. Le modèle de

référence

1.4.4. L'architecture TCP/IP

L'architecture TCP/IP.2 a été

développée dans le milieu des années 1970 par la

DARPA (Défense Advanced Research Projets Agency - États- Unis)

pour les besoins de communication et d'inter fonctionnement des applications

entre les systèmes informatiques militaires (DOD, Department of

Defense). Pour cela, il fallait définir un format d'échange des

données commun à tous les systèmes tout en pré

servant l'existant, c'est- à-dire sans modifier les réseaux

existants. En fait, TCP/IP masque aux applications les sous- réseaux

réels de transport utilisés.29

29 CLAUDE SEVERIN, Réseaux et

Télécoms, 4ème édition, éd.

dunod, P. 247-252

25

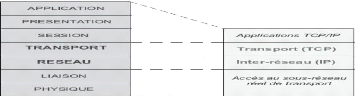

1.4.4.1. Principe Architectural

Précédant le modèle OSI, TCP en

diffère fortement, non seulement par le nombre de couches, mais aussi

par l'approche. Le modèle OSI spécifie des services (approche

formaliste), TCP/IP des protocoles (approche pragmatique).

Développé au-dessus d'un environnement existant, TCP/IP ne

décrit, à l'origine, ni de couche physique ni de couche liaison

de données. Les applications s'appuient directement sur le service de

transport. Aussi l'architecture TCP/IP de base ne comprenait que deux couches :

la couche transport (TCP) et la couche inter- réseau (IP).

Figure 1.12. Le modèle OSI et TCP/ IP

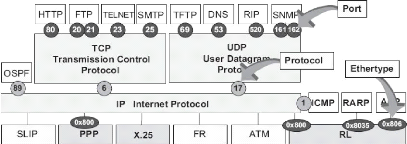

L'architecture TCP/IP comprend de nombreux programmes

applicatifs, utilitaires et protocoles complémentaires. À

l'origine TCP/IP ne spécifiait aucun protocole de liaison, il s'appuyait

sur les réseaux existants. L'utilisation massive de TCP/IP a fait

apparaître le besoin de liaison tout IP et donc la

nécessité de disposer de protocoles de liaison spécifiques

(SLIP, PPP).30

Figure 1.13. Les protocoles et les applications de

TCP/IP31

30 Guy Pujolle, op. Cit.,

page 40.

31 Idem.

26

1.5. Les supports de transmission

Un réseau suppose plusieurs équipements

situés à distance les uns des autres. Un réseau

informatique s'appuie sur un support qui permet d'effectuer la liaison entre

les éléments. La première chose à mettre en oeuvre

pour constituer le réseau est la liaison physique d'un équipement

à l'autre : on utilise, pour cela, des supports de transmission. Le

support de transport correspond aux éléments

matériels et immatériels

capables de transporter les données.32

Le choix d'un support de transmission dépend de la

bande passante, de la distante franchissable et du temps de

latence.33

- La bande passante c'est la quantité

d'information que le support de transmission peut transférer par

seconde. Elle s'exprime en bits/sec.

- La distance franchissable est la distance

maximale que le signal peut parcourir sans perdre l'information qu'elle

transporte et sans être régénéré. Elle est

exprimée en mètre.

- Le temps de latence est le temps que fait

le signal pour aller d'un point à un autre. Il est exprimé en

seconde.

De plus, à chaque nature de support correspond une

forme particulière du signal qui s'y propage : le courant

électrique (paires torsadées, coaxial), la

lumière (fibre optique) ou encore des ondes

électromagnétique (faisceaux hertzien, guides d'onde

satellite).

Généralement on classe les supports en deux

catégories :

- Les supports guidés (supports

cuivrés et supports optiques) ;

- Les supports libres ou vides (faisceaux

hertziens et liaisons satellites)

1.5.1. Les supports guidés

1.5.1.1. La paire torsadée

La paire torsadée ou symétrique est

constituée de deux conducteurs identiques torsadés.

Généralement plusieurs paires sont regroupées sous une

enveloppe protectrice appelée gaine pour former un câble. Les

câbles contiennent 1 paire (desserte téléphonique), 4

paires (réseaux locaux), où plusieurs dizaines de paires

(câble téléphonique).

32 Guy Pujolle, Op. Ct.,

Page 70.

33 Idem.

34 A. Ivinza Lepapa, op. Cit,

page 59

27

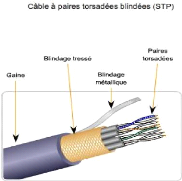

Il existe plusieurs types de paires torsadées :34

? UTP (unshieldedTwisted Pairs) paire torsadé ordinaire

sensible à l'environnement électromagnétique (parasites

industriels, proximité de câble a courant fort...) ;

? FTP (FoiledTwisted Pairs) paire écranté

constitué d'un ruban d'aluminium qui entoure les paires et les

protège des perturbations électromagnétiques ;

? STP (ShieldedTwisted Pairs) Chaque paires blindées pour

obtenir une meilleure protection.

Figure 1.14. La paire torsadée blindée(STP)

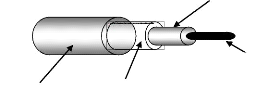

1.5.1.2. Le câble coaxial

Le câble coaxial est constitué de deux

conducteurs métalliques cylindriques de même axe

séparés par un isolant (figure I.17).

Sur 1 km, un débit de plusieurs dizaines de mb/s peut

être atteint alors que sur des distances plus courtes, des débits

supérieurs sont possibles. Sur des distances supérieures à

10 km, les débits de transmission sont inférieurs à 10

kbit/s.

Isolant

Âme

Gaine isolante Tresse

Figure 1.15. Câble coaxial

28

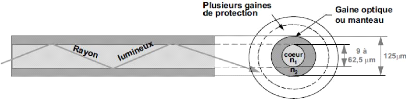

1.5.1.3. La fibre optique

Une fibre optique est constituée d'un fil de verre

très fin. Elle comprend un coeur, dans lequel se propage la

lumière. Et une gaine optique qui garantit que le signal lumineux reste

dans la fibre.

Les avantages de la fibre optique sont nombreux : il est fin

et ne pèse pas beaucoup. Cette réduction de taille et de poids la

rend facilement utilisable.

En outre, sa très grande capacité permet la

transmission simultanée de très nombreux canaux de

télévision, de téléphone... Les points de

régénération des signaux transmis sont plus

éloignés, du fait de l'atténuation plus faible de la

lumière. La distance franchissable est de l'ordre de 100 Km. Enfin,

l'insensibilité des fibres aux parasites

électromagnétiques constitue un avantage très

apprécié, puisqu'une fibre optique supporte sans

difficulté la proximité d'émetteurs

radioélectriques. On peut donc les utiliser dans des environnements

très perturbés (avec de puissants champs

électromagnétiques, par exemple) ou pour isoler

électriquement des bâtiments entre eux.

Figure 1.16. Fibre optique : guide de

lumière35

Il y a la fibre optique monomode et multi mode. Les

débits atteints avec la fibre sont de l'ordre de 40 gbit/s de nos

jours.

1.5.2. Les supports non guidés ou libres

Contrairement aux supports guidés, les ondes

électromagnétiques se propagent dans l'atmosphère

ou dans le vide. L'absence de support matériel apporte une

certaine souplesse et convient aux applications comme la

téléphonie ou les télécommunications mobiles, sans

nécessiter la pose coûteuse de câbles. On utilise des

faisceaux directifs, faisceaux hertziens

35 Guy Pujolle, op. cit., page81.

29

(pour franchir de grandes distances) ou ondes diffusées

(pour atteindre des récepteurs géographiquement

dispersés).36

1.5.2.1. Les faisceaux hertziens

Les faisceaux hertziens reposent sur l'utilisation de

fréquences très élevées (de 2 GHz à 15 GHz

et jusqu'à 40 GHz) et de faisceaux directifs produits par des antennes

directionnelles qui émettent dans une direction donnée. La

propagation des ondes est limitée à l'horizon optique ; la

transmission se fait entre des stations placées en hauteur, par exemple

sur une tour ou au sommet d'une colline, pour éviter les obstacles dus

aux constructions environnantes. Les faisceaux hertziens s'utilisent pour la

transmission par satellite, pour celle des chaînes de

télévision ou pour constituer des artères de transmission

longue distance dans les réseaux téléphoniques ou de

données.

Les distances franchissables par les de transmission hertziens

peuvent atteindre 100 km. Pour couvrir des distances plus grandes, il faut

disposer des relais. Les débits atteints avec les faisceaux hertziens

vont jusqu'à l'ordre du gigabits/sec.

Utilisation

L'émission en hyperfréquences est idéale

pour une liaison point à point puisqu'elle permet facilement la

concentration d'un faisceau d'ondes radio dans une direction bien

précise par le biais d'antennes directives ce qui justifie son usage

pour relier deux réseaux d'infrastructures entre eux.

Les bandes de fréquences où cette technologie

s'applique s'étalent de 1 GHz à 40 GHz. La fréquence est

attribuée en fonction de la distance souhaitée (jusqu'à

quelques dizaines de Km), du débit souhaité, des cohabitant

éventuels. Les débits vont de 2 à 155 Mbits/sec.

1.5.2.2. Les ondes radioélectriques

Les ondes radioélectriques correspondent à des

fréquences comprises entre 10 kHz et 2 GHz. Un émetteur diffuse

ces ondes captées par des récepteurs dispersés

géographiquement. Contrairement aux faisceaux hertziens, il n'est pas

nécessaire d'avoir une visibilité directe entre émetteur

et récepteur, car celui-ci utilise l'ensemble des ondes

réfléchies et diffractées.

36

www.openclassroom.com

2020

30

En revanche, la qualité de la transmission est moindre

car les interférences sont nombreuses et la puissance d'émission

beaucoup plus faible.37

1.6. Equipements d'interconnexions

Pour mettre en place un réseau informatique, plusieurs

équipements informatiques sont mis en jeux. La plupart de ces

équipements sont des équipements d'interconnexion. Chacun de ces

équipements joue un rôle spécifique, par exemple prendre un

message qui ne lui est pas destiné pour l'acheminer correctement,

prendre un message pour l'amplifier et le remettre...

1.6.1. Répéteur

Un répéteur est un équipement qui permet

d'étendre la portée du signal sur le support de transmission en

générant un nouveau signal à partir du signal reçu

(il augmente la puissance du signal reçu). Le but de cet

élément est d'augmenter la taille du réseau ; il

fonctionne au niveau de la couche 1 du modèle OSI. Il est transparent

pour les stations de travail car il ne possède pas d'adresse Ethernet.

Il offre un débit de 10 Mbits/s ; l'avantage de cet équipement

est qu'il ne nécessite pas (ou très peu) d'administration. Par

contre il ne diminue pas la charge du réseau, ne filtre pas les

collisions, n'augmente pas la bande passante et n'offre pas de

possibilité de réseau virtuel.38

1.6.2. Hub

Le hub est un répéteur qui transmet le signal

sur plus d'un port d'entrée-sortie. Lorsqu'il reçoit un signal

sur un port, il le retransmet sur tous les autres ports. Il présente les

mêmes inconvénients que le répéteur. Il assure en

fonction annexe une auto-négociation du débit entre 10 et 100

Mbits/s, il est utilisé en extrémité du réseau et

doit être couplé en un nombre maximum de 4 entre deux stations de

travail.39

1.6.3. Pont

Il est aussi appelé répéteur filtrant ou

bridge en anglais. Le pont peut servir à la segmentation du

réseau LAN pour réduire la congestion au sein de chaque segment.

Les équipements de chaque segment se partagent la totalité de la

bande passante disponible. Les ponts sont des équipements de couche 2

qui transmettent des trames de données en fonction de l'adresse MAC. Les

ponts lisent l'adresse MAC de l'émetteur des paquets de

données

37www.01net.com

38 D,aniel Dromard et Dominique Seret, architectures

des réseaux, paris, Ed. 2009 ; page 113

39 IDEM

31

reçus sur les ports entrants pour découvrir les

équipements de chaque segment. Les adresses MAC sont ensuite

utilisées pour créer une table de commutation qui permet au point

de bloquer les paquets qu'il n'est pas nécessaire de transmettre

à partir du segment local.40

1.6.4. Switch

Aussi appelé commutateur, en général, les

stations de travail d'un réseau Ethernet sont connectées

directement à lui. Un commutateur relie les hôtes qui sont

connectés à un port en lisant l'adresse MAC comprise dans les

trames. Intervenant au niveau de la couche 2, il ouvre un circuit virtuel

unique entre les noeuds d'origine et de destination, ce qui limite la

communication à ces deux ports sans affecter le trafic des autres

ports.41

1.6.5. Routeur

Aussi appelé commutateur de niveau 3 car il y effectue

le routage et l'adressage, il permet d'interconnecter deux ou plusieurs

réseaux. Possédant les mêmes composants de base qu'un

ordinateur, le routeur sélectionne le chemin approprié (au

travers de la table de routage) pour diriger les messages vers leurs

destinations. Cet équipement est qualifié de fiable car il permet

de choisir une autre route en cas de défaillance d'un lien ou d'un

routeur sur le trajet qu'empreinte un paquet.42

1.6.6. Passerelle

La passerelle relie des réseaux

hétérogènes, elle dispose des fonctions d'adaptation et de

conversion de protocoles à travers plusieurs couches de communication

jusqu'à la couche application (de la couche 4 à

7).43

On distingue les passerelles de transport qui mettent en

relation les flux de données d'un protocole de couche transport ; les

passerelles d'application qui quant à elles réalisent

l'interconnexion entre applications de couches supérieures.

Malgré le fait que la passerelle est incontournable dans les grandes

organisations, elle nécessite souvent une gestion importante.

40

41

42 Daniel Dromard et Dominique Deret.

OP.CT. Page 124.

43. A. IVINZA LEPAPA, introduction à la

télécommunication et aux réseaux informatique, Kinshasa,

Ed.Afrique 2018, P. 158.

32

1.6.7. Firewall (gateways)

Très souvent pour sa mise en place, le firewall

nécessite deux composants essentiels : deux routeurs qui filtrent les

paquets ou datagrammes et une passerelle d'application qui renforce la

sécurité. En général le filtrage de paquet est

géré dans des tables configurées par l'administrateur ;

ces tables contiennent des listes des sources/destinations qui sont

verrouillées et les règles de gestion des paquets arrivant de et

allant vers d'autres machines. Très souvent des machines Unix peuvent

jouer le rôle de routeur. La passerelle d'application quant à elle

intervient pour surveiller chaque message entrant /sortant ;

transmettre/rejeter suivant le contenu des champs de l'en-tête, de la

taille du message ou de son contenu.44

1.7. Equipement, terminaux, traitement, données ou

ETTD

Parmi lesquels nous avons les terminaux (tablettes,

ordinateurs, serveurs, Smartphones, imprimante...).

Sont ceux qui traitent les données, stockent, et

reçoivent ou émettent des données via des supports des

réseaux informatiques physique ou logique.

1.8. Équipements de terminaison de circuits de

données ou ETCD

Ce sont les cartes de communication insérées

dans les ordinateurs pour permettre leur raccordement à un réseau

(exemple : carte réseau local) ; le plus souvent utilisé sont les

modems.

Section 3 : Différents types des flux

Flux (steam) est une suite infinie

d'éléments gérés de façon temporelle. Un

flux présente ainsi une analogie avec une bande transporteuse

ou les éléments sont séquentiellement,

plutôt que globalement. Les flux ne sont pas traités comme les

lots de données, en effet les fonctions usuelles n'y fonctionnent pas de

façon globale, parce qu'ils sont des données potentiellement

illimitées et non pas les données classiques (par

définition finie). Ainsi donc, les quatre flux ci-après sont les

plus utilisés dans le domaine réseau

informatique.45

1° Les flux de type conversationnels 2° Les flux de

type transactionnels

3° Les flux de type transferts de fichiers

4° Les flux client/serveur

44

45

33

3.1. Flux conversationnel :

Il s'agit en quelque sorte de définir comment le bot

(déformé) va répondre aux besoins cités en amont ;

par quels moyens conversationnels celui-ci va répondre au besoin

utilisateur ; le flux conversationnel doit être pensé en miroir de

la spécification du besoin utilisateur.46

3.2. Flux transactionnel

C'est un échange des données commerciales

effectué entre deux ou plusieurs parties souvent appelé

e-commerce.

3.3. Flux transfert de fichiers

Il permet aux utilisateurs de faire leur transfert de

données contenant virtuelles auquel est assigné un nom unique,

permettant de classifier et de réunir en une même entité

une séquence de données.47

3.4. Flux client/serveur :

C'est un flux par lequel parviennent les données et les

services des utilisateurs en procédant aux requêtes introduites au

serveur qui leurs fournit les réponses à son tour via base des

données centralisées.48

Conclusion

Dans ce chapitre, nous avons élucidé quelques

concepts de base et fondamentale pour permettre à l'appréhendable

de nos lecteurs et avons abordé les objectifs des réseaux, ainsi

que leurs types selon leurs modes, taille, équipements, architecture

physique, en couche et architecture protocolaire ainsi que la topologie et le

flux qui sont utilisables dans les réseaux informatiques. Comme nous

avons présenté les différents modèles de

référence tels que le modèle OSI, le modèle TCP/IP

est le plus répandu aujourd'hui au temps qu'OSI ne représente

qu'une solution théorique inspire par le modèle de

référence.

Dans le chapitre qui suit, nous expliquerons les

différents services liés au partage de ressources, nous

aborderons aussi l'architecture client/serveur, comme nous présenterons

les différents types de serveurs.

46

47

48

34

35

DEUXIEME PARTIE :

MISE EN OEUVRE D'INTERCONNEXION DE DEUX RESEAUX

49

36

CHAPITRE DEUXIEME : ETUDE PREALABLE

Ce chapitre fait l'étude du flux existant de la prison

et nous allons chercher un bref aperçu de l'entreprise pour mieux

connaitre sa structure et ses objectifs.

Ensuite, nous allons étudier le flux et ses composants

pour pouvoir proposer des meilleures solutions.

Ce chapitre est axé sur trois sections essentielles, la

première parle d'une manière claire d'analyse de l'existant, la

seconde parle du critique de l'existant, la troisième qui est la

dernière nous proposes des nouvelles solutions.

Ce chapitre fera l'étalage sur les moyens qu'utilise la

prison pour traiter ou pour la fonctionner en atteignant ses objectifs

poursuivis, donc nous verrons en détail l'étude des documents et

les trois moyens utilisés (moyen humain, moyen matériel et

financier)

Section 1 : Présentation de la prison et

Tribunal de paix d'ILEBO

Nous allons analyser l'existant de la prison centrale d'Ilebo

et du Tribunal de paix d'Ilebo pour pouvoir ressortir les points forts et les

points faibles pour passer à la proposition des solutions. Ce point est

très sensible car il nous permettra de lancer le socle de notre

construction du réseau dont on envisage d'implémenter.

1.1. Historique

Le territoire d'Ilebo est une entité

déconcentrée de la province du Kasaï en République

Démocratique du Congo, il est composé d'une peuplade Bashilele,

Bakele, Buntu, Lulua, Badinga, Batshiko, Bakongo, Songo, Tetela, Mbuun et les

Pendes, avec une de 926 689 hab., et avec la densité 59 hab./km2, elle a

comme superficie de 15 654km2 dont sa langue nationale est Tshiluba,

ainsi sa province d'origine est le Kasaï (siège Tshikapa).

1.1.1. La prison centrale d'ILEBO49

Dans le temps jadis, quand il n'y avait des prisons dans notre

pays, les gens étaient sanctionnés d'une manière

coutumière par la privation de se communiquer avec les autres gens cela

était leur d'emprisonner, la population saisie de force les biens de la

victime, ce que qualifier Almoravide : « oeil pour oeil et dent pour dent

» (c'est-à dire mettre en Embargo la personne qui

a commise une infraction, l'infligée les paiements en

nature en équivalant et correspondant

de l'acte posé selon la coutume). Alors à

l'arrivée des blancs, ils ont constaté

37

que chaque société, agglomération, devait

avoir une loi (un ordre) et une punition appropriée en les créant

une institution importante qui doit porter correction aux

récalcitrants.

La prison centrale d'ILEBO a été

créée en 1956 sous l'initiative de Belge, par un Européen

DELMASTRO qui fut l'entrepreneur.

1.1.2. Tribunal de paix50

Les tribunaux de paix ont été organisés

par l'Ordonnance-loi n° 68-248 du 10 septembre 1968 qui, en son article 4,

disposait qu'il devait exister un ou plusieurs tribunaux de paix dans chaque

ville et dans chaque territoire, en vue de remplacer les tribunaux de police et

les juridictions coutumières. Et dans le cas pratique de la Ville et

territoire par l'ordonnance n° 79-105 du 4 mai 1979 qui fixa les

sièges et les ressorts des tribunaux de paix.

1.2. Statut juridique

1.2.1. La prison centrale51

Toutes les prisons de la République Démocratique

du Congo sont régies par l'ordonnance loi N°344/17/1956 relative au

régime pénitencier.

1.2.2. Tribunal de paix52

L'organisation et la compétence des cours et tribunaux

en général et du tribunal de paix en particulier sont

prévues par l'Ordonnance-loi n° 82-020 du 31 mars 1982 portant Code

de l'organisation et de la compétence judiciaires (Code d'O.C.J.)

1.3. Situation géographique

Du point de vue géographie, la prison centrale d'ILEBO est

située administrativement dans

la province du KASAÏ, dans le territoire d'ILEBO.

La prison centrale d'ILEBO a son siège dans le Quartier

PEROMINEGE, sur l'avenue

NDOMAYI, elle est bornée :

? Au Nord par l'E.P. TSHILEYA ;

? Au Sud par la rivière KASAÏ ;

? A l'Est par le Quartier Congo ;

? A l'Ouest le Camp Marin.

50

51www.Leganet.cd/législation/droit%20judiciaire/0.344.17.09.1965.htm,

en ligne Février 2020

52 http//

google.com, selon la loi n° 82/020

du 31 mars 1982, Code d'O.C.J. portant creation des cours et tribunaux en RDC,

février 2020

38

Quant au tribunal de paix, est situé au Quartier ville et

borné :

? Au Nord par l'Auditorat Militaire ;

? Au Sud par le Marché Central ;

? A l'Est par Aéroport ;

? A l'Ouest par la Banque d'Ilebo.

1.4. Objectif et mission

1.4.1. Objectif

L'objectif poursuivi de la prison centrale

d'ILEBO est de rééduquer les personnes

délinquantes, mais pour le tribunal de

paix, est de juger toute personnelle ou civil, statue toute les infractions de

toutes les parties en évaluant la pénalité et amande, le

tribunal de paix est compétent pour juger toute personne sans

exception.

1.4.2. Mission

La Mission à accomplir de la prison centrale d'ILEBO

est la privation de liberté aux personnes qui violent la loi. Et le

tribunal règlement les différends entre le plaignant et

l'accusé afin de maintenir la paix après la sentence.

1.5. Capacité d'accueil

Compte tenu de sa superficie, la prison centrale d'ILEBO a la

capacité d'héberger plus de mille détenus, vue les nombres

des cellules et salles que possède parmi les cours des femmes et des

hommes ainsi que des mineurs. C'est pourquoi elle reçoit les

détenus de différents territoires de la province du KASAÏ

à l'occurrence : MWEKA, LWEBO, DEKESE et de la ville de TSHIKAPA.

1.6. Organisation structuro-fonctionnelle

L'organisation dont nous parlons est de la prison

centrale d'ILEBO qui est notre point focal de l'étude. Nous

essayerons d'élaguer quelques organes du tribunal de paix

d'Ilebo aussi pour soutenir notre sujet qui parle de l'interconnexion

de deux réseaux locaux, sont structurés de la manière

ci-après :

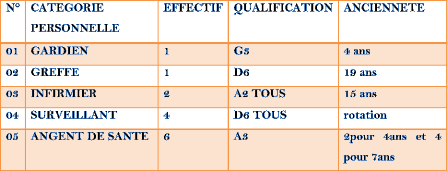

1.6.1. Structure organisationnelle

C'est la façon par laquelle les différents

organes de l'entreprise sont agencés l'un après l'autre suivant

une hiérarchisation et pour une bonne harmonie dans l'accomplissement de

leurs différentes tâches.

39

POUR LA PRISON

· Gardien ;

· Greffe ;

· Personnel socio-éducatif ;

· Service technique ;

· Personnel administratif ;

· Personnel de surveillance.

POUR LE TRIBUNAL DE PAIX

· Corps des magistrats ;

· Assesseurs ;

· Corps des greffiers ;

· Secrétariat ;

· Plusieurs juges

· comptable

1.6.1.1. Organigramme

L'organigramme est un schéma représentatif des

organes d'une structure, d'un ensemble ou d'une entreprise. Nous concernant,

nous avons fait le tri aux postes

spécifiques qui sanctionnent cette interconnexion au

partage de différentes ressources de ces deux entités s'est-il

dire LAN1 et LAN2. Ils se présentent

de la manière ci-après :

Secrétaria

Président du TRIPAIX

Comptable

Greffe

TRIPAIX

Gardiennage

Guérite

Greffe

? GARDIEN : chaque prison ou maison de

détention est gardée et administrée par un gardien ayant

le rang de chef de bureau et désigné par le ministre de justice

du

Source : archive de la prison 2018

Source : archive du TRIPAIX 2018

1.6.2. Fonctionnement

1.6.2.1. La prison centrale d'ILEBO

Parler du fonctionnement de la prison centrale d'ILEBO et du

tribunal de paix, c'est décrire l'exécution des

différentes tâches qu'assure chaque organe.

40

gouvernement centrale ou son délégué

parmi le personnel du cadre de service pénitentiaire, Rôle du

gardien de la maison d'arrêt Le Gardien de la maison d'arrêt ou le

Directeur de prison participe également au contrôle de la

régularité de la détention préventive. L'article 34

de l'ordonnance n° 344 du 18 septembre 1965 sur le régime

pénitentiaire qui énumère les titres en vertu desquels le

gardien peut procéder à l'incarcération, à la

détention ou à l'admission en garde d'une personne dans une

maison d'arrêt dont le mandat d'arrêt provisoire, l'ordonnance de

mise en détention préventive et l'ordonnance de confirmation de

la détention préventive est complété par l'article

106 de la même ordonnance qui dispose que tout détenu est

relaxé à l'expiration du titre justifiant son inscription au

registre d'écrou ou au registre d'hébergement.53

? GARDIEN ADJOINT OU LE GREFFE : s'occupe de

l'administration et la gestion des dossiers de détenus ou judiciaires de

la prison. Cette gestion consiste à élaborer des registres, faire

le suivi des situations pénales des détenus, à la tenue

des registres, à la publication des situations et l'échange des

correspondances avec le parquet, des cours ainsi que des tribunaux ;

? PERSONNEL SOCIO-EDUCATIF :

l'éducation immédiate des détenus est assurée par

les instructeurs, le Gardien peut charger l'un des surveillants qui y sont

aptes de la fonction éducative pour donner la moralité aux

prisonniers ;

? SERVICE TECHNIQUE : est chargé de

sport, de soins médicaux pour les détenus :

? Respecter les heures des soins ;

? Soigner sous les supervisions et contrôle du

médecin ;

? Assister le médecin dans les visites ;

? Assurer le service d'hygiène.

? PERSONNEL ADMINISTRATIF : s'occupe de la

gestion du personnel de la prison, de la tenue de stock en fourniture du

bureau, le magasin des vives des prisonniers, de socio-médical pour les

personnels et détenus ;54

53 (c) larcier. Droit civil et judiciaire, tome1

Ed.2003, Kinshasa.

54 Formation continue des gardiens du Kasaï

Occidental, 2013.

41

> PERSONNEL DE SURVEILLANCE : la

surveillance immédiate des détenus est exercée par les

surveillants de la prison qui sont placés à la guérite et

dans tous les cours, cellules de la prison. Il suffit de placer en nombre

suffisant. La surveillance est pratiquée par les agents de la police

nationale ou provinciale.

> GUERITE : est chargé au

contrôle les entrées et sorties de la prison pour éviter

l'évasion de prévenus et condamnés.

1.6.2.2. Tribunal de paix d'Ilebo55

> LE PRESIDENT DU TRIBUNAL : Le

président est le chef de la juridiction. Il coordonne toutes

les activités du tribunal et dirige le personnel judiciaire et

administratif. Il répartit les dossiers dans différentes chambres

et fixe les dates d'audiences ; il organise les saisies conservatoires par voie

d'ordonnance et abrège le délai. Il convoque les

plénières et reçoit le serment de fidélité

pour les nouveaux magistrats. Il a en outre un pouvoir disciplinaire sur les

magistrats et organise les séances de travail à

l'intérêt de tout le personnel judiciaire et administratif pour le

bon fonctionnement de la justice. En cas d'absence ou d'empêchement, le

président est remplacé par le juge le plus ancien d'après

l'ordre des nominations.

> LES JUGES DE PAIX : Il s'agit des

magistrats qui ont pour mission de dire le droit, c'est-à-dire de

trancher les litiges conformément à la loi et à leur

intime conviction.

> LES JUGES ASSESSEURS : Les

juges assesseurs sont des notables qui forment le siège avec un

juge de paix lorsqu'il y a lieu de faire application de la coutume. Ils sont

nommés par le Ministre de la Justice parmi les notables du ressort dans

lequel se situe le tribunal de paix et régis par un règlement

d'administration propre.

> LE CORPS DES GREFFIERS : Le

Greffier Titulaire, Le Greffier titulaire est un agent de

carrière de services publics de l'Etat, ayant un grade de commandement.

Il est chargé de la supervision de tous les services administratifs et

coordonne toutes les activités des greffes. Il assiste le juge dans

certains actes qu'il pose, délivre les copies

55 Cfr art. 24, al. 3 et art. 25 du Code d'O.C.J.

? LE GREFFIER D'EXECUTION : Ce greffe a pour

mission d'exécuter toutes les décisions rendues par le tribunal.

En réalité, il est le service d'huissariat du tribunal.

42

des pièces judiciaires aux parties, détient

certains registres (certificat de non appel et de non opposition,

ordonnanciers, registres d'appel et d'opposition). C'est lui qui engage le

greffe du tribunal. Il exerce le pouvoir disciplinaire sur les greffiers qui

sont sous sa surveillance ; alors que lui-même est contrôlé

par son supérieur hiérarchique, le Greffier Divisionnaire (celui

du tribunal de grande instance). Il est assisté de plusieurs adjoints

qui sont responsables de leurs greffes respectifs. De manière

générale, ces derniers ont un double rôle : § Le

rôle administratif : c'est que les greffiers reçoivent les

requêtes des justiciables et instrumentent des exploits. Ils inscrivent

les affaires dans leurs registres respectifs moyennant une consignation et

transmettent les dossiers au président pour attribution de la chambre et

fixation de la date d'audience. § Le rôle judiciaire : ils assistent

essentiellement les juges lors des audiences. A cet effet, ils sont

chargés d'acter ou de coter tout le déroulement de l'audience.

? LE GREFFIER PENAL : Ce greffier est

chargé de toutes les affaires répressives initiées soit

par le parquet, soit par les parties. Le chargé de ce greffe inscrit ces

affaires dans un registre appelé rôle pénal

(RP). Il soumet le dossier au Président du tribunal

afin d'en fixer la date d'audience. Le Président le lui retourne pour

qu'il inscrive cette date dans le registre d'audiences. En outre, le greffier

pénal établit les extraits de rôle pour appeler les

affaires à l'audience publique, fait le classement des dossiers,

dactylographie le jugement prononcé en matière répressive,

siège dans les audiences publiques, foraines et en conseil. Il est aussi

habilité à signifier le jugement, à

préparer les inventaires des dossiers d'appel pour les

transmettre au degré d'appel, il élabore le rapport annuel des

affaires pénales déférées devant la juridiction.

? LE GREFFIER CIVIL : Ce greffe

reçoit toutes les matières relatives à la famille

(adoption, tutelle, mariage, divorce.), aux personnes (changement ou

complément de nom) et aux litiges. Le greffier civil utilise

le rôle civil (RC) pour enregistrer les

affaires qui sont portées au tribunal par son greffe. Il inscrit le

numéro selon l'ordre chronologique, la date et les noms des parties et

transmet le dossier au Président pour attribution de la chambre et

fixation de la date d'audience.

43

Et le registre de ce greffe est appelé rôle

d'huissier. Il y est essentiellement question des saisies (la

saisie conservatoire, la saisie arrêt et la saisie exécution).

? LE GREFFIER COMPTABLE : Ce service est

dirigé par un comptable qui travaille en collaboration avec

l'ordonnateur de la Direction générale des recettes

administratives, judiciaires, domaniales et des participations (DGRAD)

Le greffier comptable est chargé de dresser les statistiques et

de recouvrer toutes les recettes judiciaires, notamment les frais de justice et

de consignation, les amendes, les droits proportionnels. Il perçoit

aussi les offres réelles, les créances qu'une personne verse au

greffe et est ainsi le gardien des deniers publics et privés. Pour ce

faire, il a un canevas de déclarations. Il établit la note de

perception qu'il soumet à l'ordonnateur de la DGRAD qui

y pose son quitus. A la fin de la journée, il prépare le

bordereau de versement qui doit intervenir dans les 24 heures à la

Banque Centrale en passant par le comptable principal.

? LE GREFFIER DE L'ENFANCE :

délinquante II est chargé des dossiers concernant les

mineurs en conflit avec la loi, c'est-à-dire des enfants

âgés ou apparemment âgés de moins de seize ans au

moment des faits. Les affaires sont enrôlées dans le registre de

l'enfance délinquante (RED).

? LE SECRETAIRE : Il a été

institué un secrétariat auprès du tribunal de paix pour

faciliter le protocole, la saisie des documents administratifs,

l'enregistrement des dossiers... C'est le secrétaire qui a pour mission

de coordonner toutes les correspondances au sein de la juridiction. La

compétence A. En matière pénale ou répressive a.

La compétence matérielle Elle renvoie au

taux de la peine. Certes, aux termes de l'article 86 du Code

de l'organisation et de la compétence judiciaire, le tribunal de paix

connaît des infractions punissables de 5 ans de servitude pénale

principale au maximum et d'une amende quel que soit son taux, ou de l'une de

ces peines seulement. Il est aussi chargé d'appliquer la

législation sur le vagabondage et la mendicité, et sur l'enfance

délinquante (articles 88 et 90 du Code d'OCJ). Il autorise la mise en

détention préventive (4) et exécute ses propres

décisions.

? LA COMPETENCE TERRITORIALE : En vertu du

principe de la territorialité, c'est le tribunal du lieu de la

commission de l'infraction ou de la résidence du prévenu ou

encore de son arrestation qui est compétent pour connaître de

cette infraction. Tel

? RED : est établit par Le greffier de l'enfance

délinquante, on inscrit les dossiers concernant les mineurs en

conflit avec la loi, c'est-à-dire des enfants âgés ou

44

est le principe posé par le législateur

congolais à travers l'article 104 du Code d'OCJ. Cependant, lorsque

plusieurs personnes sont poursuivies conjointement comme coauteurs ou complices

d'infractions connexes, le tribunal compétent du point de vue

territorial pour juger l'une d'entre elles est aussi compétent pour

juger toutes les autres.

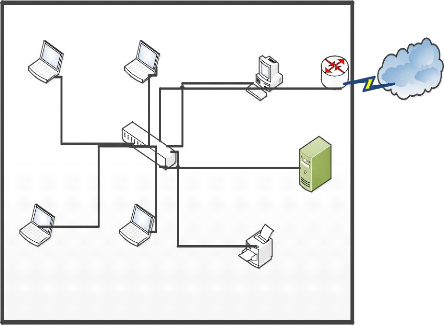

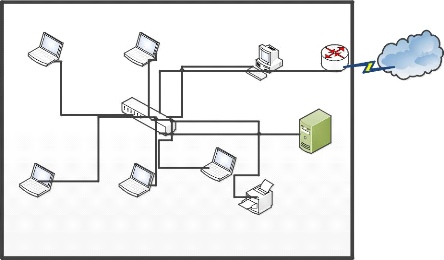

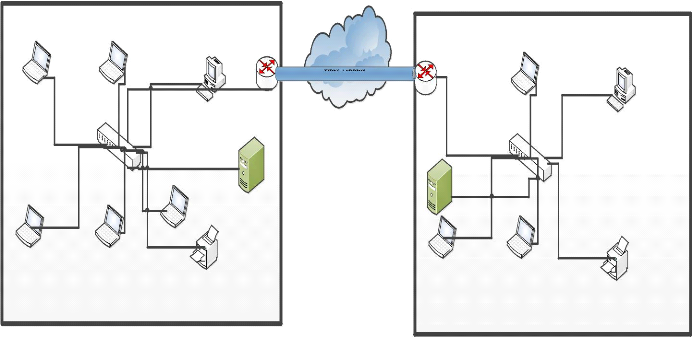

Section 2 : Analyse de l'existant

Nous allons analyser l'existant de la prison centrale d'Ilebo

et du Tribunal de paix d'Ilebo pour pouvoir ressortir les points forts et les

points faibles pour passer à la proposition des solutions. Ce point est

très sensible car il nous permettra de lancer le socle de notre

construction du réseau dont on envisage d'implémenter.

2.1. Documents utilisés

? RP : c'est un document qui est tenu par le

greffier, il inscrit ces affaires dans ce registre appelé

rôle pénal, il soumet le dossier au

Président du tribunal afin d'en fixer la date d'audience

? RC : est établit par le greffe

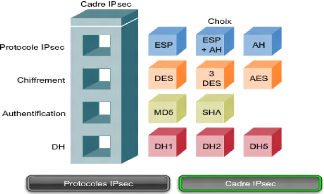

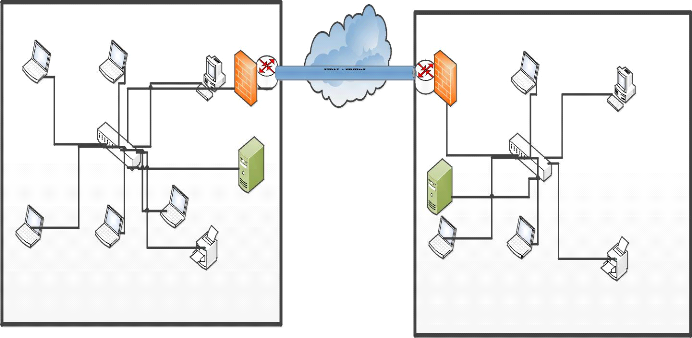

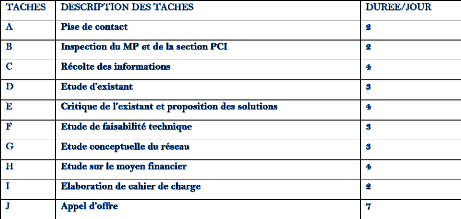

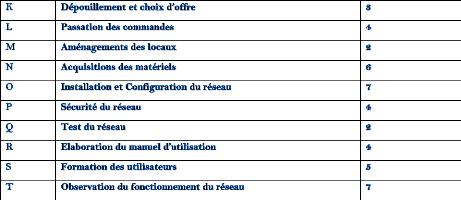

civil, Ce greffe reçoit toutes les matières relatives à la