Le choix du réseau de transport est souvent le

résultat d'une étude de coût. L'approche peut être

réalisée de plusieurs façons. La question peut d'abord se

poser en terme stratégique : faut-il partir sur une solution

privée ou faut-il confier la réalisation et l'explication du

réseau à un opérateur (opération d'externalisation

ou encore d'outsourcing) nous répondons en ces termes : notre

réseau est privé, et pour les besoins des communications

aux postes émetteurs des certaines situations des prisonniers, alors

nous donnons l'accès à l'internet pour le Mail si cela l'exige au

cas contraire il est privé.58

Dans le premier cas, la société met en oeuvre

le réseau avec ses propres ressources et utilise les supports de

transmission d'un opérateur comme AIRTEL.

Dans le deuxième cas, il s'agit de comparer les

différentes offres des services. Les deux cas

existant doivent bien sûr être pris en compte.

a) La première solution dite « privée

» présente les caractéristiques suivantes :

V' Investissement important et coût de fonctionnement

(transport) faible ;

V' Engagement de moyens de la part de la

société.

58 A. IVINZA LEPAPA,

op.cit. Page 84

70

b) La deuxième solution dite «

opérateur » présente les

caractéristiques suivantes :

y' Peu d'investissement, mais un coût de fonctionnement

(transport) plus important ; y' Fourniture d'un service d'exploitation et de

maintenance.

Nous venons de voir toutes les deux solutions qu'offrent les

deux techniques précitées. En effet, la première sera

prise en compte pour réaliser le transport localement de la prison

centrale d'Ilebo, au cas contraire la deuxième peut intervenir lors

d'une large diffusion d'un communiqué à la hiérarchie

(voir le procureur et autre officier de l'Etat) si cela nécessite de le

faire, nous utiliserons les Mails pour la communication, au contraire le FAI

(fournisseur à l'accès internet) pourrait intervenir.

N.B : Pour le transport des données de nos

deux sites, nous allons laisser la charge de l'implémentation à

la société de la télécommunication AIRTEL qui

prendra en charge le transport et la sécurité de ces

dernières.

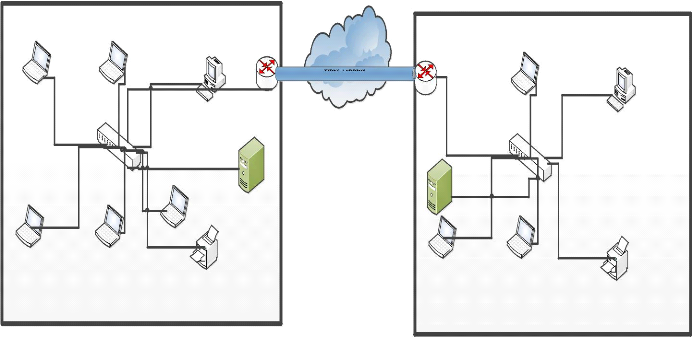

3.1. Schéma canonique ou maquette du

réseau avec architectures du réseau LAN Apres une

étude faite de l'existant, nous avons pu retenir les équipements

et matériels qui seront ou serviront pour la mise en place d'une

architecture client-serveur du réseau LAN de la topologie en

Etoile pour équiper ou que doit abriter la prison de port

FRANCKI d'ILEBO ET LE TRIBUNAL DE PAIX D'ILEBO.

71

PC 192.168.1.6 P 192.168.1.5

RESEAU LOCAL TRIPAIX

PC 192.168.1.7

UTP 10 BASE T

PC1 192.168.1.3

SWITCH

P 192.168.1.8

ROUTEUR 192.168.1.1

IMPRIMANTE 192.168.1.4

ROUTEUR 192.168.1.1

SERVEUR 192.168.1.2

VPN AIRTEL

INTERNET

PC 192.168.0.6 P 192.168.0.5

ROUTEUR 192.168.0.1

RESEAU LOCAL PRISON CENTRAL

UTP 10 BASE T

PC1 192.168.0.3

SWITCH

ROUTEUR 192.168.0.1

IMPRIMANTE 192.168.0.4

SERVEUR 192.168.0.2

Fig. 3.3 : Architecture de l'interconnexion

3.2. Architecture de l'interconnexion de deux

réseaux

72

CHAPITRE 4. SECURITE INFORMATIQUE DU RESEAU LAN

L'opinion publique accepte de moins en moins la notion de

risque et demande des niveaux de sureté et de sécurité de

plus en plus élevés.

Les systèmes informatiques, devenus

omniprésents dans tous les domaines, sont fatalement de plus en plus

impliqués dans les problèmes de sureté. Par exemple, en

2007, pour ce qui concerne de risque géopolitique, la maison

d'incarcération d'Ilebo a été sérieusement

pillée par l'arrivée des militaires de feu MISE LAURANT DESIRE

KABILA appelés communément KADOGO(le petit). Ne possédant

aucune mesure de sécurité informatique, toutes les informations

ou données ont été perdues ce jour-là. Voici

quelques risques pouvant déstabiliser un système informatique.