2.2.1.2. Topologie en bus

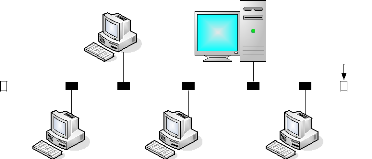

La plus simple des topologies de base, le bus est une variante

de la liaison multipoint. Une topologie en bus (figure I.2) est similaire

à l'architecture en bus qui relie la mémoire centrale au

processeur aux disques de votre ordinateur. C'est un simple chemin de

données auquel sont reliés tous les appareils du réseau,

de telle sorte qu'un seul l'utilise à la fois. Ce chemin peut être

soit physique soit logique. Ils autorisent des débits importants (>

100Mbits/s sur 100 m).12

Station Serveur

Terminaison de bus

Figure 1.2. Topologie en bus.13

12 A. Ivinza Lepapa, Op. Cit., page 66

13 Guy Pujolle, op Cit. Page, 72

15

2.2.1.3. Topologie en anneau

Dans cette topologie, les informations transitent

d'équipement en équipement jusqu'à destination. Les MAU

sont donc des éléments actifs chargés de recevoir les

informations en provenance de la station précédente et de les

retransmettre vers la station suivante.14

L'insertion de nouveaux équipements sur l'anneau (un

câble et un MAU par équipement) nécessite la coupure de

l'anneau aux points d'insertion.

Station

Serveur

Figure 1.3. Topologie en anneau.15

Deux équipements peuvent bloquer le réseau dans

son intégralité : une panne de l'un des MAU actifs, ou la rupture

du câble en un point quelconque de l'anneau. Dans le premier cas, le

fonctionnement partiel du réseau peut être assure en

court-circuitant le MAU en cause, la station associée est alors

déconnectée. Dans le second cas, il est possible de limiter le

blocage par l'utilisation d'un double anneau.16

14, A. Ivinza Lepapa, Op. Cit., page

66.

15 Idem.

16Guy pujolle, op cit. Page

82.

16

2.2.1.4. Topologie arborescent ou hiérarchique

Dérivés des réseaux en étoile, les

réseaux arborescents sont constitués d'un ensemble de

réseaux en étoiles reliés entre eux par des concentrateurs

jusqu'à un noeud unique (noeud de tête). 17

Figure : 1.4 topologie hiérarchique

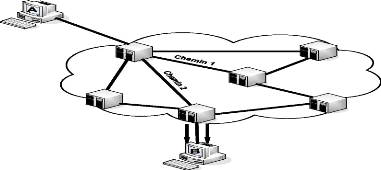

2.2.1.5. Topologie maillée

Pour pallier l'inconvénient à la

vulnérabilité d'une liaison, on peut imaginer de créer des

chemins de secours qui peuvent être temporaires ou permanents. Le

réseau est alors dit maillé (figure 1.4). Un réseau

maillé est un réseau dans lequel deux stations, clientes du

réseau, peuvent être en réseau par différents

chemins.18

17 Idem

18 Guy Pujolle,

Op.cit.

17

Figure 1.5. Réseau maillée

2.2.1.6. Topologie hybride

C'est une topologie qui est équivalente à une

topologie maillée à laquelle on aurait retiré quelques

liaisons point-à-point, pour économiser des liens sans trop

diminuer la performance du réseau.19

Figure 1.6. Réseau Hybride20

2.2.2. Topologie logique

C'est la manière dont les informations doivent circuler

dans les infrastructures du réseau.2.3.

Architecture

On distingue les architectures suivantes :

19 Idem

20 Guy Pujolle, Op.cit., Page

88.

18

2.3.1. Architecture poste à poste

Dans les réseaux poste à poste « Peer to

Peer » ou encore égal à égal, les ordinateurs sont

reliés et organisés sans hiérarchie, c'est-à-dire

qu'ils ont tous une « fonction » égale sur le

réseau.

Client

Figure 1.7. Réseau poste à poste

Cette architecture est constituée de deux ou plusieurs

ordinateurs. Chaque ordinateur du réseau est égal des autres et

possède le même système d'exploitation. Aucune machine

n'est prioritaire ni n'a sur l'ascendant particulier sur l'architecture

complète.21

Un utilisateur peut facilement modifier ou supprimer un

document stocké sur un des ordinateurs du réseau. Il est possible

de mettre des mots de passe pour protéger certaines

données.22 Les ressources sont donc libres de partage ou

non.

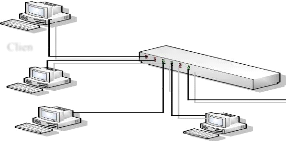

2.3.2. Architecture client-serveur

L'environnement client-serveur désigne

un mode de communication à travers un réseau

entre plusieurs programmes ou

logiciels : l'un, qualifié de

client, envoie des requêtes ; l'autre ou les

autres qualifiés de serveurs, attendent les

requêtes des clients et y

répondent.23. Par extension, le client

désigne également l'ordinateur sur lequel

est exécuté le logiciel client, et le serveur, l'ordinateur sur

lequel est exécuté le logiciel serveur. En général,

les serveurs sont des ordinateurs dédiés au logiciel serveur

qu'ils abritent, et dotés de capacités supérieures

à celles des ordinateurs personnels en termes de puissance de

calcul, d'entrées-sorties et de connexions

réseau. Les clients sont souvent des ordinateurs

21 D. Dromard et D. Seret, architecture des

Réseaux, Paris,Ed. Pearson éducation 2009, P. 98

22 H. Madeko Mubweyele, notes de cours de

système d'exploitation Réseau, ISC-Kinshasa, 2019,

P. 91.

23 GARDARIN GEORGE et OLIVIER ; citer par Mis IVINZA,

note de cours de télématique I année

2018-2019, P. 15.

19

personnels ou des appareils individuels

(téléphone, tablette), mais pas systématiquement. Un

serveur peut répondre aux requêtes d'un grand nombre de

clients.24

Clien

Serveur

Figure 1.8. Réseau client serveur

|