|

Ministère de l'Enseignement Supérieur et

de la Recherche Scientifique

Université des Sciences et de la

Technologie Houari Boumediene

|

Faculté d'Electronique et

d'Informatique

Département informatique

|

Mémoire de Licence

Filière Informatique

Option

Génie des

télécommunications & réseaux

Thème

Design d'une solution à haute

disponibilité LAN, WAN,

téléphonie

et sécurité

Organisme d'accueil : CEVITAL

Proposé par : Présenté par

:

|

Mr. HIDOUS

Encadré par : Mr. LAKHDARI

|

Mr. ALLAOUA Ziad

|

Soutenu le 12/06/2011 Devant le jury :

Président : Mme HADDOUCHE Membre :

Mme BOULKRINAT

Binôme : 42/2011

Remerciement

Nous remercions Dieu de nous avoir

accordé des connaissances de la science et de nous avoir aidé

à réaliser ce travail.

Au terme de ce modeste travail nous tenons à remercier

chaleureusement et respectivement tous ceux qui ont contribué de

prés ou de loin à la réalisation de ce modeste projet de

fin d'étude.

Nos vifs remerciements vont tous d'abord à Mr.

AMIROUCH qui nous à orienté vers CEVITAL, là où

nous avons pu développer notre travail avec l'aide précieuse de

Mr. HIDOUS qu'on remercie également.

Nous voulons également exprimer notre profonde gratitude

pour notre promoteur Mr. LAKHDARI qui nous a

encadré tout le long de ce projet et qui nous a apporté beaucoup

de connaissances dans ce vaste domaine des

« Télécommunications et Réseaux

».

Nous tenons à remercier tous les enseignants qui nous ont

suivis durant notre formation ainsi que Mme. BOULKRINAT et

Mr. BOUYAKOUB pour leurs valeureux conseils.

Sommaire : Introduction générale :

Introduction générale 1

Plan du mémoire 2

Chapitre I : présentation du cadre d'étude

I.1. Introduction 3

I.2. Présentation de l'entreprise CEVITAL 3

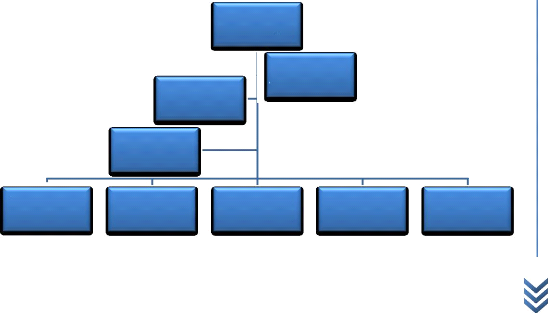

I.2.1. organigramme de l'entreprise 3

I.2.2. organigramme de la direction informatique 4

I.3. Présentation du sujet ...4

I.3.1. Thème de notre travail 4

I.3.2. Problématique 4

I.4. Objectifs de l'étude 5

I.5. Conclusion 5

Chapitre II : Etude de l'existant :

|

II.1. Introduction

II.2. Objectif de l'étude de l'existant

II.3. Analyse de l'environnement existant

|

...6 6 6

|

|

3.1. Schéma actuel de l'entreprise

|

6

|

|

3.2. Codification existante

|

6

|

|

3.3. Procédure

|

8

|

|

3.4. Postes de travail

|

.8

|

|

3.5. Liste du matériel utilisé

|

9

|

|

3.5.1. LAN

|

|

|

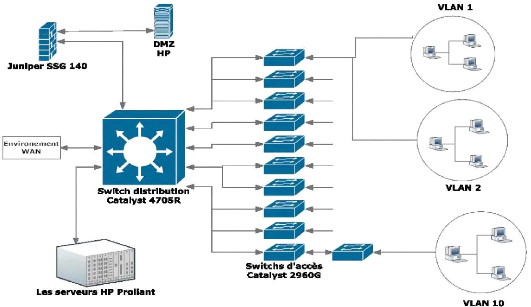

3.6. Architecture actuelle du réseau informatique de

CEVITAL

|

9

|

|

3.6.1.1. Couche noyau (distribution)

|

10

|

|

3.6.1.2. Couche accès

|

11

|

|

3.6.1.3. Serveurs

|

11

|

|

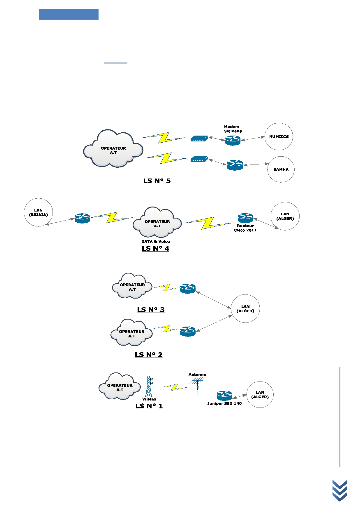

3.6.2. WAN

|

12

|

|

3.6.2.1. Ligne spécialisée N°1

|

12

|

|

3.6.2.2. Ligne spécialisée N°2 (VPN)

|

13

|

|

3.6.3. Sécurité

|

14

|

|

3.6.3.1. Sécurité logique

|

15

|

|

3.6.3.2. Sécurité physique

|

16

|

|

3.6.4. Téléphonie

|

17

|

|

II.4. Critiques

|

17

|

|

II.5. Suggestions

|

18

|

|

II.6. Conclusion

|

19

|

Chapitre III : Etude et conception :

III.1. Introduction 20

III.2. Nouvelle topologie réseau 20

III.3. Présentation des solutions 22

3.1 Solution de redondance 22

3.1.1 Partie WAN 22

3.1.2. Partie LAN 23

III.3.2. Solution d'authentification ACS CiscoWorks 25

3.2.1 Définition 25

3.2.2 A propos des protocoles de certification et l'EAP 25

III.3.3 solution de gestion & Surveillance CiscoWorks LMS

26

III.4 Adressage 26

III.5 Conclusion 27

Chapitre IV : Réalisation :

IV.1. Introduction 28

IV.2. Installation des équipements 28

2.1. WAN 28

2.1.2 Configuration 28

a) Configuration des routeurs de la première ligne

spécialisée 28

b) Configuration des routeurs de la deuxième ligne 29

c) Configuration du Tracking 30

2.2. LAN 30

2.2.1. Switch 31

2.2.2. Configuration 31

1er switch (access) 32

2eme switch (Catalyst1) 32

3eme switch (catalyst2) ....32

4eme switch (Swan) 33

Configuration du serveur DHCP 33

IV.3. Système d'authentification (ACS) et de surveillance

(LMS) 33

IV.4.Conclusion 34

Conclusion générale 35

Bibliographie 36

Liste des figures

Figure Titre Chapitres

Figure 1 Schéma représentant les

deux 2

sites du Réseau étendu de

CEVITAL

Figure 2 Schéma détaillé

représentant 2

le réseau CEVITAL

Figure 3 Les différents composants du

2

réseau local (LAN) à Garidi

(Alger)

Figure 4 Le réseau étendu de

CEVITAL 2

et les différentes liaisons

utilisées

Figure 5 Le réseau

téléphonique de 2

CEVITAL à Garidi (Alger)

Figure 6 Schéma montrant le design des

3

solutions mises en oeuvre

Figure 7 Différents états du

3

fonctionnement des routeurs

en activant le protocole HSRP

Figure 8 Le fonctionnement de la

3

commutation avec le protocole

STP

Figure 9 Schéma de la partie WAN

4

réalisé avec le simulateur

GNS3

Figure 10 Schéma montrant la partie LAN

4

(Switchs Core) réalisé avec GNS3

Figure 11 Montre le changement du

4

fonctionnement d'un routeur

dans le GNS3

Figure 12 Schéma montrant la machine

4

virtuelle réservée pour

accueillir les systèmes ACS,

LMS

Figure 13 Schéma montrant les

4

paramètres réseau faits dans la

machine virtuelle

Liste des tables :

Numéro de la table Titre

table1 Codification existante

table 2 Poste de travail

table 3 Liste du matériel

utilisé

table 4 Spécification technique du Switch

Cisco

Catalyst 4507R

|

table 5 Spécification technique du Switch

Cisco

Catalyst 2960G

|

table 6 Spécifications techniques des

serveurs

HP Proliant DL380 G5

|

table 7 Spécifications techniques des

serveurs

HP Proliant BL460C G5

|

table 8 Spécifications techniques du

routeur

Huawei Quidway AR18-12

|

table 9 Spécifications techniques du

Routeur

Cisco 2811

|

table 10 Spécifications techniques du

Juniper SSG

140 :

|

table 11 Spécifications techniques du

PABX

« ALCATEL OmniPCX »

|

Table 10 Système d'adressage

utilisé dans la

réalisation

Introduction zenerale

Introduction générale

Au moment où la satisfaction des besoins

présents et futurs des clients est à l'ordre du jour, les

entreprises qui se veulent compétitives dans un marché en

perpétuelle évolution, accordent davantage une attention

particulière aux moyens de traitements de l'information dont elles

disposent.

En effet, la complexité et le degré des risques

au niveau de la communication confèrent à cette dernière

un rôle déterminant et indispensable. Toutefois, la prise en

compte de l'importance de la communication, au travers de la chaîne

logistique des flux, conduit entre autres, à un aménagement

efficace du système d'information des entreprises. Rappelons que le

système d'information d'une entreprise recouvre l'ensemble des

informations qui alimentent l'organisation et les moyens mis en oeuvre pour les

gérer

Malgré la fiabilité des réseaux de

transmission, il est primordiale d'avoir une redondance dans le réseau

afin d'assurer une meilleure disponibilité des services liés a

l'utilisation du système d'information d'une entreprise

Toutefois il est essentiel d'avoir la maitrise des

technologies de télécommunication ou des réseaux de

transport de donnée au moyen d'un système de gestion pour

éviter les interruptions et les perturbations dans le trafic , le

système de gestion communique avec tout les éléments du

réseau pour la création de la configuration des paramètres

et pour le collecte de l'état et le rendement.

Introduction zenerale

De même, il est important d'avoir un système de

contrôle d'accès qui sécurise le réseau de toute

intrusion éventuelle, il permet de reconnaitre les utilisateurs,

connaitre les droits qui leurs sont accordés et examiner toutes leurs

actions. Ce système est installé pour faire respecter une

politique.

CEVITAL ne cesse d'acquérir des nouvelles solutions pour

cela le but de notre projet est de trouver une solution qui assure une haute

disponibilité tout en introduisant

· Une redondance dans le réseau afin d'éviter

les pannes causées par les ruptures d'un service de lien ou d'un

équipement critique.

· Un système de gestion et de supervision assurant

un contrôle de tous les équipements de la plateforme.

· Afin d'élever le niveau de

sécurité et les procédures mises en place par les

ingénieurs du réseau on propose un système de

contrôle d'accès basé sur le cryptage asymétrique,

échange de clé de sessions ....etc.

Plan du mémoire :

Le chapitre 1 : «

présentation du cadre d'étude » décrit l'entreprise,

son ambition en matière de communication et les problèmes qui se

posent.

Le chapitre 2 : « Etude de

l'existant » présentera l'état actuel de la plateforme du

réseau de l'entreprise, le matériel utilisé, les

insuffisances et les solutions

Le chapitre 3 : « Etude et conception

» nous donnerons le schéma global de la nouvelle topologie en

citant le matériel et les technologies utilisées dans les

solutions

Le chapitre 4 : « Réalisation »

présentera la solution mise en place avec l'explication de la

configuration et l'installation des nouveaux matériels choisis dans les

solutions

I.1. Introduction :

Nous allons introduire notre travail, par la

présentation de l'entreprise qui nous a accueillis pour réaliser

notre projet de fin d'étude, ensuite nous ferons le point sur le

thème de notre travail et les objectifs fixés.

I.2. Présentation de l'entreprise :

CEVITAL c'est un ensemble industriel intégré,

concentré en première partie dans le secteur de l'agroalimentaire

: raffinage d'huile et de sucre, produits dérivés, négoce

de céréales, distribution de produits destinés à

l'alimentation humaine et animale. l'ensemble industriel a connu une croissance

importante et a consolidé sa position de leader dans le domaine

agroalimentaire et entend poursuivre sa croissance et exploiter les synergies

en poussant l'intégration des activités agroalimentaires et en

développant des activités dans le secteur à fort potentiel

de croissance du verre plat , sa direction a des bases raisonnable de penser

que :

· elle s'est taillée en 7 ans, une part de

marché dominante sur le marché algérien des produits

alimentaires de base

· Son organisation et sa structure de coûts lui

permettent d'envisager devenir un joueur compétitif sur le marché

régional des produits alimentaires de base

· L'envergure de ses activités et la

capacité de gestion de ses dirigeants lui permettent d'envisager

répliquer le succès industriel qu'elle a connu dans le domaine

agroalimentaire en développant des activités industrielles dans

la production de panneaux préfabriqués et de verre plat.

Page | 3

Organisation

&

Systèmes

d'information

Ressources

Humaines

Audit

Conseil de

Surveillance

PDG

Finances Communications

Conseil

d'Administration

Planification

stratégique

Presentation du cadre d'etude

2.1. Organigramme de l'entreprise

Direction des

infrastructures

Sécurité informatique

Réseau/Télécom

Département support

&

helpdesk

Département système

Ingénieur Système

Administration Réseau

DBA

Helpdesk

Support

Administration

Télécom

2.2. Organigramme de la direction

informatique

I.3. Présentation du sujet

Presentation du cadre d'etude

3.1. Thème de notre travail:

Notre thème porte sur l'étude et la

critique d'un réseau existant et la réalisation d'un

design d'une solution de haute disponibilité qui assure

la continuité des services liés à l'utilisation du

système d'information étudié.

3.2. Problématique :

CEVITAL dispose d'un réseau commuté de taille

importante composé d'une plateforme de services reliant les sites locaux

dans chacune des entités physiques. Il est constitué de plusieurs

équipements dont un seul Switch Core, des

Switchs d'accès, des routeurs et un Firewall, pour la plupart de marque

Cisco.

La gestion du réseau est à la charge de la

direction informatique qui devient veiller à son bon

fonctionnement,

cependant l'augmentation continuelle de sa taille, il devient de plus

en

plus, à la fois difficile à maintenir dans un état

de marche tout en le préservant des aléas

externes qui peuvent nuire à sa sécurité.

Cet état de fait est dû à la méthode de travail

adoptée par la direction pour mener à bien cette mission et qui

se base principalement sur un mode de gestion entièrement manuelle.

Par exemple le monitoring du réseau est réparti

via des équipements par un groupe d'ingénieurs selon une

procédure bien étudiée, mais en de cas de panne, les

ingénieurs sont obligés de faire par eux-mêmes l'audit et

le diagnostic sur tout le réseau tout en se déplaçant de

site en site. Ce qui peut rendre la tâche à la fois

compliquée, ardue et quelques fois redondantes dans certaines de ses

étapes.

Le système est très vulnérable du fait qui

ne dispose pas d'un système d'authentification interne adéquat,

ce qu'il le rend accessible sans aucun contrôle.

De plus, le système se base uniquement sur les seuls

équipements qui le composent, pour son bon fonctionnement

c'est-à-dire qui ne dispose pas d'équipement de secours qui

prennent le relais en cas de panne d'un de ses équipements. Cette

non-duplication de certains composants sensibles peut provoquer l'arrêt

total du système au moindre problème survenu.

I.4. Objectifs de l'étude :

Le principal objectif de notre étude est de mettre en

oeuvre des solutions résolvant l'ensemble de problèmes

observés :

> Une solution de redondance qui réduit le taux

de risque d'un arrêt total du réseau > Un

nouveau système de contrôle d'accès basé sur les

techniques d'authentifications

> Un système de gestion de réseau qui

permet de gérer et surveiller le réseau de

façon

continue et de rapidement détecter et corriger les

anomalies.

Presentation du cadre d'etude

I.5. Conclusion :

Dans ce chapitre nous avons présenté

l'entreprise et les problèmes découvertes dans son réseau

qui exposent un risque d'arrêt de système paralysant toute son

activité dont l'objectif de notre projet et de dénouer ces

problèmes.

II.1.

Introduction :

L'étude de l'existant, point clé de notre

démarche, est une étape essentielle qui vise à

représenter l'état actuel du système d'information de

l'entreprise CEVITAL, trouver les insuffisances, créer des solutions qui

résolvent les anomalies trouvées.

II.2. Objectif de l'étude :

· Comprendre le fonctionnement des réseaux

d'entreprises

· Présentation du réseau « LAN, WAN,

Téléphonie » de CEVITAL

· Déceler les anomalies, pouvant représenter

un réel handicape pour le bon fonctionnement réseau de

l'entreprise

· Proposer des solutions aux défaillances

relevées

II.3. Analyse de l'environnement existant :

Après la visite de la salle des équipements on

s'est arrivé à un niveau qui nous a permis de bien comprendre

l'architecture du réseau de CEVITAL, ce réseau et comme tout les

réseaux d'entreprise se composent de plusieurs couches qui travaillent

en coordination pour assurer la liaison entre les différents

utilisateurs que ça soit a l'intérieur ou l'extérieur de

la direction générale (Garidi2 - Alger)

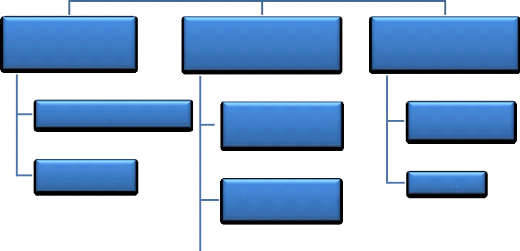

3.1. Schéma actuel de l'entreprise :

Etude de l'existant

Figure 1 : Schéma représentant les deux sites du

Réseau étendu de CEVITAL

> L'entreprise dispose de plusieurs sites, sur cette

étude on prend seulement la liaison entre deux sites

(Alger-Béjaia), chaque site régional dispose de :

Une solution Voice (voix) en utilisant un PABX

Un réseau LAN qui comprend des routeurs, Switchs,

serveurs, pare-feu, DMZ > La liaison entre ces deux sites se fait a l'aide

de :

Une ligne spécialisée (LS : voix, données)

directe entre Alger et Béjaia (débit 2Mbit/s) Une liaison WiMax

2Mbit/s à Béjaia, 1Mbit/s à Alger

Deux lignes spécialisées (accès internet),

une pour Numidis et l'autre pour Samha, (Numidis et Samha sont des services

commerciaux de l'entreprise)

Chapitre II

Figure 2 : Schéma détaillé

représentant le réseau CEVITAL

Page | 7

Etude de l'existant

3.2. Codification existante

Matériels Code

Ordinateurs CEVWKS 2xxx

Laptops CEVLAP 2xxx

Routeurs CEVRTR 2xxx

Switchs CEVSW 2xxx

Pare-feux CEVFW 2xxx

Exemple : CEVSW 2xxx

· CEV : préfixe .... Cevital

· SW : Equipement Switch

· 2xxx : 2 : site (Alger), xxx : numéro de

séquence 3.3. Procédure :

Les administrateurs du réseau possèdent un VLAN

management sur le quel toutes les consoles de contrôle sont disponibles,

dans ces consoles se trouvent les IOS de chaque équipement (IOS Cisco,

OmniVista, Junos ...) qui permettent de gérer la charge du réseau

et de changer la configuration ou effectuer des sauvegardes ... etc.

· Sauvegarde :

Serveurs : Sauvegarde Différencié

Quot quotidienne

: Sauvegarde Full Weeks hebdomadaire

La sauvegarde de la configuration des équipements

réseau (routeurs, switchs, pare-feu ....) se fait manuellement par

l'invite de commande CLI

· Panne :

Repérer la panne en effectuant des pings

Se déplacer vers l'équipement afin de comprendre

la cause de la panne et la résoudre.

3.4. Postes de travail :

Directeur infrastructure Responsable de

l'unité d'infrastructure

informatique et téléphonique,

Etude de l'existant

Responsabilité du bon fonctionnement des infrastructures

IT en liaison avec la stratégie de la société.

Définition, justification et supervision de l'implémentation des

évolutions des moyens techniques en fonction des besoins: réseaux

locaux et intersites, téléphonie, serveurs et services de

production, postes de travail.

Pilotage de projets technologiques complexes (acquisition,

migration, déploiement et recette).

Chef service informatique Le Responsable de

service informatique est

en charge d'une unité informatique. Son rôle :

régler les problèmes à moindre coût et dans les plus

brefs délais, proposer des solutions informatiques améliorant la

rentabilité de l'entreprise. Il s'assure que son service atteigne les

objectifs fixés par la direction des systèmes d'information. Pour

cela, il planifie les activités, anime son équipe et met en place

des projets d'évolution en fonction des besoins des utilisateurs

|

|

Administrateur Réseau Le responsable du

maintien et de l'évolution

de l'infrastructure réseau informatique de

l'entreprise.

Administrateur Téléphonie Le

responsable du maintien et de l'évolution

de l'infrastructure réseau téléphonique de

l'entreprise.

|

|

Technicien Support Assurer support

téléphonique interne et le

contrôle à distance des postes

Apporter aux utilisateurs une aide pour la prise en main de ces

équipements

3.5. Liste du matériel utilisé

:

On a remarqué que l'entreprise fait confiance aux

équipements de Cisco, HP, et Alcatel concernant leur réseau

informatique et téléphonique

Catégorie ou niveau équipement

utilisé

Routage Cisco routeur 2811

Huawei Quidway AR18-12

|

|

Distribution Cisco Catalyst 4507R

Accès Cisco Catalyst 2960G-48TC-L

Cisco Catalyst 2960G-24TC-L

|

|

Sécurité Firewall Juniper SSG

140

DMZ HP

Serveur 1 SEUL SERVEUR HP proliant DL380 G5

Etude de l'existant

19 SERVEURS HP proliant BL460C G5 HP blade system c7000

enclosure

Périphérie HP DC7900 DC7800

DX2200

Téléphonie Alcatel OmniPCX

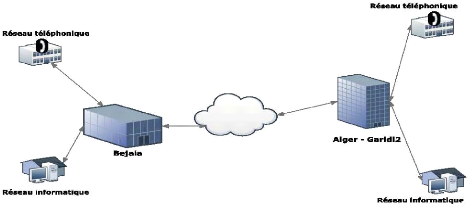

3.6. Architecture actuelle du réseau

informatique de CEVITAL 3.6.1. LAN :

Le réseau local de Cevital se compose de deux parties,

partie noyau (coeur) qui (représente aussi la couche distribution) et la

partie d'accès, ces deux parties sont reliées en F.O, l'image

suivante illustre les différents composants du réseau local de

Garidi2 (Alger)

Etude de l'existant

Figure 3 : Les différents composants du réseau

local (LAN) à Garidi (Alger)

3.6.1.1. Couche noyau

(Distribution)

La partie Core est composée du CATALYST 4507R

situé au sous sol du bâtiment, qui est relié aussi bien au

routeur en passant par le firewall à l'aide des câbles RJ45,

qu'aux Switchs d'accès à l'aide de la fibre optique offrant ainsi

un meilleur débit aux différents postes. Cette partie est

essentielle pour le réseau et c'est aussi la plus sensible car elle est

reliée avec tous les équipements réseau

L'une des principales caractéristiques du CATALYST est la

commutation non bloquante des couches 2/3/4

· Spécification technique du

Switch Cisco Catalyst 4507R

Architecture

Nombre total d'emplacements (module de 7

switching)

|

|

Emplacement pour modules de supervision 2

Module de supervisions redondantes Supervisor

IV supportées

|

|

Emplacement pour carte d'interface 5

Emplacement d'alimentation 2

Modules de commutations maximales 240 Fast

Ethernet 10/100 (RJ-45)

240 Fast Ethernet 10/100 (RJ-21)

240 Fast Ethernet 100 commuté (MT-RJ) 240 Gigabit

Ethernet 1000 commuté (fibre)

240 Gigabit Ethernet 10/100/1000BASE-T commuté

Version du logiciel IOS Cat 4000 -I5S-M version

12.2 <25> EWA13

Protocoles

Liaison de données VTP, CDP

3.6.1.2. Couche accès

Cette couche se compose de 11 Switchs Cisco Catalyst 2960G

qui sont répartis sur les différents sites locaux du

bâtiment, chaque site dispose d'un switch de 48 ou 24 ports selon le

besoin, les responsables du réseau de Cevital utilisent des VLAN pour

répartir l'accès aux utilisateurs d'une façon que chaque

site local (étage du bâtiment) comprend un ou plusieurs VLAN

· Spécification technique du Switch

Cisco Catalyst 2960G

Architecture 2960G-48TC-L 2960G-24TC-L

DRAM 64 mo 64 mo

Connecteur 48 ports Ethernet 24 ports

Ethernet

10/100/1000, dont 4 ports à 10/100/1000, dont 4 ports

à

double connectique double connectique

(10/100/1000 et SFP) (10/100/1000 et SFP)

Taux de transfert : 6,8 Gbits/s 24 Gbits/s

Nombre de VLAN maximal 255 255

Version de l'IOS 960 LANBASEK9-M version 960

-HBOOT-M version

12.2 <52> SE. 12.2 <44> SE5

Protocoles Cisco Catalyst 2960G

Etude de l'existant

Contrôles et chiffrement SSHv2, SNMPv3

CDP, DTP, LLDP

Liaison de données UDLD, PVRST+

3.6.1.3. Serveur :

Cevital Dispose de 20 serveurs HP situés dans le sous

sol, 1 seul serveur « HP proliant DL380 G5 », 19 serveurs « HP

proliant BL460C G5 » qui sont protégés dans une armoire

« HP blade system c7000 enclosure » conçue spécialement

pour alimenter ces serveurs, ils sont reliés au Switch de distribution

Cisco Catalyst 4507R afin de fournir des applications

commerciales et des services informatiques tels que Active

Directory, Outlook, Windows server 2003 et 2008, ...etc.

· Spécifications techniques des

serveurs HP Proliant DL380 G5

Architecture

Processeur Intel® Xeon® série

5400 quatre coeurs ou

5200 deux coeurs 3,66 à 2,00 GHz

|

|

Mémoire vive SDRAM ECC DDR2 FB-DIMM

P-5300 (667

MHz) 4 Go

Les connecteurs PCI 3 PCI-Express 8X et 2

PCI-Express 16X en

standard

ou riser 2 PCI-Express 8X, 1 PCI-Express 16X et 2 PCI-X en

option

|

|

Contrôleur disques Smart Array E200i/64,

P400i/256 ou

P400i/256 BBWC

Baies de stockage Baies disques 8 SAS/SATA 2,5"

(SFF) de 350

Go

|

Interfaces externes

Interfaces réseau (RJ-45)

Port série Ports USB Port VGA

|

3 dont 1 pour l'iLO 2

1

5 (2 devant, 2 à l'arrière, 1 interne)

1

|

Administration Systems Insight Manager et HP

Insight

Interface iLO 2 intégrée, console série

|

|

Proliant BL460C G5

Processeurs Intel® Xeon® série

5400 quatre coeurs

Etude de l'existant

Interconnexion Bus système à 1333

MHz

Mémoire Réseau Jusqu'à 32

Go de FB-DIMM DDR2 P-5300

à basse consommation (8 connecteurs DIMM)

Stockage disque Media virtuels via l'interface

iLO 2

Connecteurs RAID SAS Smart Array E200i,

batterie de

* cache en option

Alimentation Redondante et hot-plug,

mutualisée dans le

châssis BladeSystem

|

|

Administration Interface iLO2 Standard Blade

Edition,

support de l'administration HP Insight

Chapitre II

3.6.2. WAN :

Représente le réseau étendu de

l'organisme, les deux sites « Garidi (Alger)- Bejaia » sont

liés avec une redondance remarquable, on utilise dans cette partie

plusieurs liaisons, l'image suivante illustre les liaisons

spécialisées qui existent avec les technologies et le

matériel utilisés dans chaque liaison.

Etude de l'existant

Figure 4 : Le réseau étendu de CEVITAL et les

différentes liaisons utilisées

Page | 13

3.6.2.1. Ligne spécialisée N°1

:

C'est une liaison WiMax avec un débit de 1 Mbit\s au

niveau d'Alger,

3.6.2.2. Ligne spécialisée N°5

:

Deux liaisons qui fournissent l'accès a l'internet qui

passe par A.T (operateur) avec un débit de 512 Mbit\s pour les services

commerciaux SAMHA et NUMIDIS

· Spécifications techniques du

routeur Huawei Quidway AR18-12

Architecture, Configuration

SDRAM 64 MB

Processeur MPC852T 50 MHz

Interface 1 x 10/100 Mbps Ethernet interface

1 multi-protocol serial interface (DB-28)

|

|

Protocole de Routage OSPF, RIP, RIP-2, BGP,

routage IP statique

Protocole de liaison de données

Ethernet, Fast Ethernet, HDLC, Frame Relay,

RS-232, X.25, PPP, RS-530, X.21, V.35, RS-499, SLIP, V.24

|

|

Protocole réseau / transport L2TP,

IP/IPX, IPSec, SLIP

Protocole de gestion à distance SNMP,

RMON, Telnet

Caractéristiques Protection par

firewall, routage IP,

compatible DHCP, équilibrage de charge, prise en charge

du réseau VLAN,

administrable, mode semi-duplex, mode duplex intégral

3.6.2.3. Ligne spécialisée N°4

:

Etude de l'existant

Une liaison VPN entre le réseau local de Bejaia et celui

d'Alger se fait avec un câble de type « I One » relié

avec un modem Siemens et un routeur Cisco 2811

· Spécifications techniques du

Routeur Cisco 2811

Architecture, Configuration

DRAM 256 mo

Port USB : 2 ports

RJ45 : 2 ports de 10/100 Mbit/s

Version du logiciel IOS Cat 4000-I5S-M version

12.2 <25> EWA13

Sécurité Supporte 1500 tunnels

VPN

Pare-feu

Chiffrement de données

Une protection contre les intrusions (IPS)

|

Protocoles Transfert de données: ATM,

Frame Relay, IP

et RTP

Gestion : HTTP, SNMP3

Réseau : IPSec

|

3.6.3. Sécurité

:

La politique de sécurité de Cevital repose sur

deux parties : la protection logique et physique

3.6.3.1. Sécurité logique :

Consiste à protéger le réseau contre les

attaques de piratage et l'écoute clandestine elle se fait à

l'aide de :

+ Pare-feu :

Le pare-feu utilisé dans cette partie est un Juniper

SSG 140 lié avec le routeur Huawei d'un coté et au Switch de

distribution Catalyst 4705R et la DMZ de l'autre coté, il est

doté des fonctionnalités de gestion unifiée des menaces

(UTM : Unified Threat Management) : antivirus, anti-spam, système de

prévention d'intrusion et filtrage de contenu web.

Les administrateurs du réseau adoptent une politique de

sécurité qui permet de contrôler le trafic qui passe par ce

pare-feu

1. L'accès de l'extérieur à

l'intérieur :

Les fonctionnaires du site de Bejaia ont le privilège

d'accéder à tout le réseau local de notre organisme

d'étude (CEVITAL), alors que les autres n'ont droit qu'à

l'accès à la DMZ

2. L'accès de l'intérieur à

l'extérieur :

Les applications et le matériel suivant peuvent

accéder à l'extérieur du réseau :

· Les serveurs ont l'accès vers Bejaia

· accès aux serveurs Kaspersky/Blackberry

· accès aux contrôleurs domaine des autres

sites

·

Etude de l'existant

accès au Serveur TMG

· Pour la téléphonie NTP, SMTP, SIP.

· Spécifications techniques du

Juniper SSG 140 :

Architecture

DRAM 512 MB

Interface 1 x Port RJ45

1 x 10/100/1000 Mbit/S

Version de l'IOS Junos 6.2.0r5.0

(Firwall.VPN)

Protocoles

Routage BGP , OSPF , RIP , RFP , ECMP

Contrôle On peut le contrôler par

HTTP, HTTPS, CLI

(console, Telnet, SSH), NSM (Network Security Manager)

+ Serveur Proxy (Forefront TMG)

:

C'est un serveur Microsoft, il se trouve entre le pare-feu et

le Switch Core, sa tâche consiste à offrir une administration

simplifiée, c'est une passerelle web sécurisée qui permet

de protéger les employés lorsqu'ils sont sur internet.

+ DMZ : (zone démilitarisée)

La DMZ a été mise en oeuvre pour permettre aux

clients de se connecter au réseau à partir d'un site

extérieur, elle est composé d'un serveur FTP lié au

pare-feu, son rôle consiste à identifier les personnes qui veulent

y accéder afin de restreindre l'accès en laissant un chemin

sécurisé vers la base de données de Cevital.

3.6.3.2. Sécurité physique :

L'entreprise consacre une partie du sous sol du bâtiment

pour héberger les équipements du réseau, cette salle

regroupe les armoires de protection utilisées pour les routeurs, le

Switch de distribution, le pare-feu, les serveurs et le PABX, pour plus de

protection l'entreprise maintient des mesures de sécurité :

i. Accès au local des équipements

réseau :

L'accès au local hébergeant les dispositifs

techniques du réseau est protégé par un système de

contrôle d'accès SIEMENS, seules les personnes suivantes peuvent y

accéder :

- Installateur, Agent de maintenance

- Administrateur

Etude de l'existant

- Les Personnes chargés de la sécurité du

site ou d'un audit technique

ii. Détecteur d'incendie

Un système d'incendie indépendant de tous les

autres systèmes est mis en oeuvre afin d'évité les

dégâts de ce genre.

iii. Régulateur de température et

faux planchers

Le matériel et les composants électriques sont

très sensibles à l'humidité pour cela les

techniciens

de Cevital ont placé un régulateur de température pour

maintenir une

Etude de l'existant

température ambiante et des faux planchers pour

éviter les dégâts d'eau (inondation, rupture de

canalisation, ...Etc.)

iv. Onduleur :

Afin d'éviter toute coupure d'électricité

imprévue, l'ensemble des matériels formant le système

d'information de Cevital sont raccordés à un circuit

ondulé avec une disponibilité d'un 1/4 d'heure ou plus, afin de

permettre une extinction propre des systèmes.

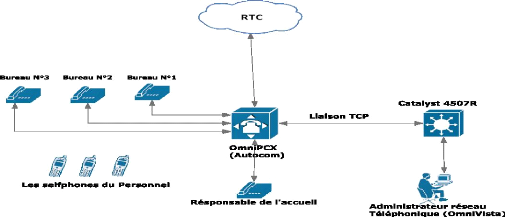

3.6.4. Téléphonie

:

L'entreprise dispose d'un PABX « ALCATEL OMNI PCX »

ce dernier se compose de deux parties, une partie analogique « les

interfaces analogiques SLI (Scalable Link Interface) » qui sert à

lier les lignes téléphoniques entre l'entreprise et le monde

extérieur, une autre partie numérique « Les interfaces

numériques AUI (Attachement Unit Interface) » liée a un

panneau de brassage qui regroupe les lignes téléphoniques

internes.

Ce PABX est lié au Switch de distribution afin de

pouvoir l'administrer à l'aide de son IOS « Omni Vista »,

l'image suivante explique le fonctionnement du réseau

téléphonique dans le réseau local de Cevital à

Garidi.

· Spécifications techniques du

PABX « ALCATEL OmniPCX »

Architecture

|

Capacité 200 Utilisateurs entre

téléphones fixes et

mobiles (self-phone)

|

Cartes d'interface 16 interfaces

numériques AUI

16 interfaces analogiques SLI

|

Sécurité Firewall : un Firewall

adaptatif

Antivirus : compatible avec les solutions antivirus de bureau et

sur passerelle

|

Accès à internet LAN : RJ45

10/100base T, Ethernet IEEE 802.3

WAN : Ethernet IEEE 802.3, RJ45, 10/100Base T pour modem DSL ou

lignes Louées

|

Partage d'informations Hébergement du

serveur Intranet

Serveur de fichiers

|

Figure 5 : le réseau téléphonique de CEVITAL

à Garidi (Alger)

II.4. Critiques

L'étude du réseau de CEVITAL, nous a permis de

définir un nombre d'insuffisances qui représentent une

pénurie qui touche le bon fonctionnement du réseau local et qui

risquent de produire un arrêt de système total :

4 Une panne sur une liaison unique du réseau, un

périphérique spécifique ou un port critique sur le

commutateur Core peut interrompre le fonctionnement du réseau. Afin de

maintenir un niveau élevé de fiabilité et

d'éliminer tous les points d'échec, la redondance est requise

dans un réseau d'entreprise. On remarque que le réseau dispose

d'un seul Switch de distribution et un seul pare-feu, ces matériels

représentent les zones critiques du réseau

4 Les menaces internes proviennent d'une personne disposant

d'un accès autorisé au réseau (au moyen d'un compte

utilisateur) ou d'un accès physique à l'équipement

réseau. Le pirate interne connaît les stratégies internes

et les membres de l'organisation. Il sait si des informations sont

précieuses et vulnérables et comment y accéder. On

remarque l'absence d'authentification au niveau du LAN « Garidi » et

que la seule mesure de sécurité en ce qui concerne

l'identification des utilisateurs est faite à l'aide du contrôleur

de domaine (des permissions du Windows servers 2008 « session Windows

» (loggin, password)).

Etude de l'existant

4 L'absence d'un système de gestion et de surveillance

du réseau, car la gestion des équipements réseau est

repartie sur plusieurs postes et elle se fait manuellement en se connectant a

un VLAN, en cas de panne les techniciens de Cevital ne seront alertés

qu'après l'arrêt du système, pour connaitre la cause de la

panne ils seront obligés de faire un diagnostique total du

réseau

II.5. Suggestions : Page |

18

Tenant compte des remarques précédentes, nous

suggérons de renforcer le système existant, notamment sur le plan

de la sécurité et de la disponibilité. Nous proposons donc

:

1. Système de gestion réseau

CiscoWorks LMS « LAN Management Solution »

Constitué d'une suite d'application spécifiquement

conçus pour administrer le réseau basé sur le protocole

SNMP et qui permet :

· Gestion de parc matériel

· Cartographie du réseau

· Surveiller les noeuds du réseau

· Alerte en cas de défaillance ou malveillance sur

un des équipements du réseau

2. Un système d'authentification ACS

« Access Control System »

Permet de contrôler l'accès des utilisateurs du

réseau, de limité son utilisation en cas de besoin, le

système est équipé d'un serveur qui héberge la base

de données des utilisateurs permanents.

3. Une redondance dans le

réseau

Afin d'éviter toute panne causée par un arrêt

de service d'un matériel (Switch, routeur, pare-feu) ou d'une liaison,

on suggère de mettre en place une réplication du matériel

suivant :

· Switch distribution Catalyst 4705R

· Pare-feu Juniper SSG 140

· deux (2) Routeurs Cisco 2800

· Liens qui raccordent ces différents composants en

F.O entre le nouveau switch Core et

les anciens switchs et en RJ45 entre le

nouveau switch, les routeurs et les pare-feux...

II.6. Conclusion :

Etude de l'existant

L'étude de l'existant nous a permis de constater que le

réseau existant utilise une technologie avancée, mais

présente des insuffisances au niveau de la disponibilité (manque

de redondance suffisante pour quelques équipements critiques) et de la

sécurité (absence de procédés d'authentification et

de surveillance).

Conception

III.1. Introduction

La mise en place des solutions de redondance, gestion et

administration réseau, système d'authentification permettront

d'apporter des améliorations au réseau interne et externe de

CEVITAL.

Ces solutions couvriront les besoins de sécurité

et créeront aussi un nouvel espace permettant d'augmenter la

capacité du réseau.

Dans ce chapitre nous présenterons les solutions qu'on a

mises en place pour répondre aux attentes de cette entreprise en

assurant un réseau fiable et sécurisé.

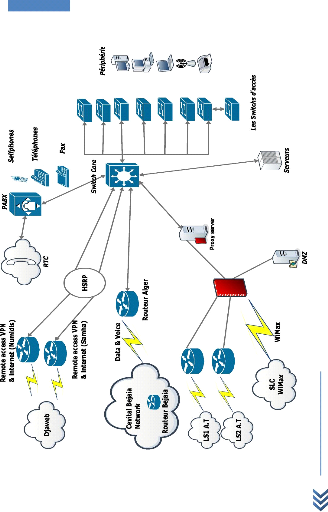

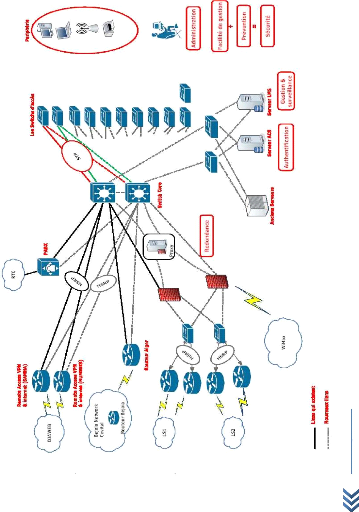

III.2. Nouvelle topologie réseau

Les solutions mises en oeuvre dans le réseau d'Alger se

font comme indiqué dans les schémas (Voir figure 6) :

4 Réplication du matériel suivant : les 2 routeurs

Cisco 2811 de la LS1 et LS2, le pare-feu Juniper SSG 140 et le Switch de

distribution Cisco Catalyst 4705R.

4 Ajouter des liens en RJ45 entre les routeurs, les pare-feux

et les switchs de

distribution, en Fibre optique entre les switchs de

distribution et les switchs d'accès.

4 Mise en place de deux serveurs l'un pour le contrôle

d'accès « ACS » et l'autre pour le

monitoring « LMS » qui seront connectés avec

les anciens serveurs aux nouveaux

switchs Cisco Catalyst 4948 qui seront reliés avec les

deux switchs de distribution. 4 Installation des consoles de contrôle LMS

et ACS sur les postes de contrôle.

4 La configuration du nouveau matériel

installé.

Page | 21

Conception

Figure 6 : schéma montrant le design des solutions mises

en oeuvre

III.3. Présentation des solutions

Dans ce point, Nous allons détailler la conception des

différents composants ajoutés dans la nouvelle topologie du

réseau.

3.1. Solution de redondance

Pour répondre aux objectifs fixés, on mettra

une redondance dans la couche Core et la couche Distribution pour ce faire on

ajoute le matériel suivant comme indiqué dans la figure

précédente (figure N° 6) :

· Deux Routeurs Cisco 2800, chacun pour une LS

· Un Switch Cisco CATALYST 4507R

· Un Pare-feu JUNIPER SSG140

· Quatre Switchs Cisco 4948, deux Switchs pour les serveurs

et deux autres pour les deux lignes spécialisées

· Des câbles fibre optique

· Des câbles RJ45

Bien que la redondance soit une composante importante dans un

réseau qu'on désire rendre disponible en permanence, l'ajout de

ces équipements va créer un problème de boucle lié

au fait que plusieurs chemins dans le réseau mènent vers le

même équipement.

Afin d'automatiser les différents processus de

basculement et aussi résoudre le problème de boucle et simplifier

la tâche à l'administrateur, on a pensé à activer

des protocoles réseau au niveau des Switchs et Routeurs.

3.1.1. Partie WAN :

Dans cette partie on aura à dupliquer les deux

routeurs (des deux lignes spécialisées), et dans le but de

simplifier les taches à l'administrateur on a configuré le

protocole HSRP qui spécifie les priorités pour chaque

équipement.

Toutefois les Switchs dupliqués auront le même but

de configuration tout en activant le protocole STP.

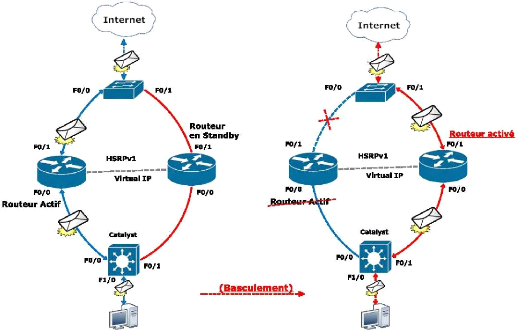

3.1.1.1. Fonctionnement du protocole HSRP :

Le protocole HSRP s'occupe seulement de la gestion des

équipements dans le cadre de la redondance du réseau IP de

l'entreprise.

· Un routeur dit « Actif »

est le routeur sélectionné pour acheminer les paquets. Tout le

trafic réseau passe par ce routeur, dans notre configuration on va

mettre les deux routeurs « Rwan1, Rwan21 » comme

routeurs actifs.

·

Conception

Un routeur dit « Standby » est le

routeur de secours qui prendra le rôle d'un routeur actif si ce dernier

est en panne, et si les conditions nécessaires à

l'élection sont rassemblées. Bien que celui-ci ne participe pas

à l'acheminement des paquets, communique avec les

routeurs de son groupe HSRP par l'envoi périodique de

paquet HSRP, les routeurs « Rwan2, Rwan22 » seront

les routeurs standby dans chaque LS.

· Un groupe HSRP regroupe tous les

routeurs participant à une même « jonction » du

réseau. Un réseau peut être composé de plusieurs

groupes HSRP, et un routeur peut appartenir à plusieurs groupes HSRP, vu

qu'on a deux LS entièrement séparées on aura deux groupes

HSRP après la mise en place de la redondance le premier groupe comprend

les routeurs « Rwan1, Rwan2 » et le deuxième

« Rwan21, Rwan22 ».

· VIP (Virtual Internet Protocol) est

une adresse IP virtuelle représentée par chaque groupe HSRP. Tous

les hôtes distants sur le réseau communiqueront avec les routeurs

actifs « Rwan1, Rwan2 » avec leur VIP. Cependant,

les communications échangées entre les routeurs d'un même

groupe se font avec leur adresse physique (propre à chaque routeur) pour

pouvoir les identifier.

· BIA (Burned-in Address) MAC

représente l'adresse MAC physique unique attribué par le

constructeur du matériel.

Conception

Figure N°7 : les différents états du

fonctionnement des routeurs en activant le protocole HSRP

Le basculement sera transparent et automatique sans

prévenir l'administrateur du réseau.

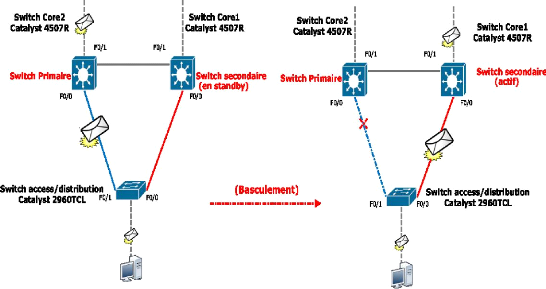

3.1.1.2. Partie LAN :

a) Switchs :

Dans cette partie on va dupliquer le Switch Core (CATALYST

4507R) et les câbles qui le relient avec les différents

équipements dans chacun des étages, par la suite on va configurer

le protocole STP (Spanning Tree Protocol).

> Mise en place du Protocole STP

:

Vu qu'on a deux commutateurs Core dans le LAN de Garidi2,

notre utilisation de ce protocole sera plutôt pour la sélection

d'un second Switch en cas d'une panne ou d'une défaillance d'un lien

entre un des Switch Core et un routeur ou un Switch d'accès.

i. Sélection du commutateur primaire

« Root bridge » :

On a sélectionné le Switch « Catalyst1

» comme passerelle par défaut, il représentera le point

central de l'arbre STP, tous les ports de ce commutateur seront en mode

forwarding « transmission ».

ii. Sélection du commutateur second «

standby bridge » :

Systématiquement le commutateur qui reste « Catalyst2

» va être la passerelle en standby (secondaire) cette

dernière remplace la passerelle par défaut en cas de

problèmes.

Figure N°8 : le fonctionnement de la commutation avec le

protocole STP

Conception

b) Serveurs :

Dans les deux solutions (gestion & authentification)

mentionnées précédemment on aura

besoin d'installer des

serveurs de stockage qui fournissent un espace pour les bases

de

données nécessaire pour le fonctionnement des deux

applications LMS (gestion), ACS

(authentification), suite aux ajouts des nouveaux

matériels on aura besoin d'un serveur DHCP qui assure l'adressage

automatique pour les utilisateurs qui tentent se connecter.

3.2. Solution d'authentification CiscoWorks ACS :

3.2.1. Définition :

Cisco Secure Access Control Server (ACS) est une plate-forme de

stratégie de contrôle d'accès, elle nous permet de

gérer de façon centralisée l'accès aux ressources

du réseau

Ses principales caractéristiques, face à la

complexité actuelle du contrôle d'accès au réseau,

sont :

· Le soutien d'une série de protocoles, y compris

Extensible Authentification protocol (EAP).

· L'intégration avec les produits et

équipements Cisco pour un large dispositif de contrôle

d'accès.

· A propos des protocoles de certification

et l'EAP :

Cisco Secure ACS utilise EAP-TLS et PEAP comme protocoles

d'authentification en combinaison avec la certification numérique pour

assurer la protection et la validité des informations

d'authentification.

> Les certificats numériques :

Les pages ACS Certificate Setup nous permettent d'installer des

certificats numériques à l'appui de L'EAP-TLS et

l'authentification PEAP

> Protocole EAP-TLS :

EAP et TLS sont deux normes de l'IETF RFC. Le protocole EAP

comporte des informations d'authentification initiale tandis que TLS utilise

des certificats à la fois pour l'authentification des utilisateurs et

pour la clé de session. Le protocole EAP-TLS utilise les certificats de

Cisco Secure ACS et de l'utilisateur client.

> Protocole PEAP :

Conception

Le PEAP est un protocole de sécurité de

l'architecture Client-serveur, il fournit un moyen de chiffrer les transactions

EAP, protégeant ainsi le contenu de l'authentification EAP.

> Protocole EAP-FAST :

L'EAP-FAST (Flexible Authentification via Secure Tunneling), ce

protocole est implémenté afin de combler les faiblesses de LEAP,

il utilise le tunnel PAC (Protected Access Credential).

3.3. Solution de gestion & surveillance CiscoWorks

LMS:

LMS CiscoWorks se composent d'une suite d'applications qui

permettent de surveiller la disponibilité, la charge et la performance

de tous les périphériques connectés dans le réseau

CEVITAL de façon continue et détecter et corriger les anomalies

de façon rapide grâce aux alertes personnalisées qui

informent immédiatement les administrateurs.

Les avantages de cette solution:

· Cette solution offre une gestion automatique de la

configuration en effet elle sauvegarde les dernières modifications

apportées au système

· mesure en temps réel l'utilisation de la BP sur

les liens inter-site

· permet de gérer l'infrastructure, analyser les

VLANs domaine VTP, STP, Trunks et les ports d'accès.

· Les administrateurs et grâce a la console de

gestion peuvent visualiser en temps réel les terminaux et obtenir des

informations détaillées sur les machines et leurs configurations

grâce aux rapports de synchronisation

Remarque :

Les deux solutions d'authentification et de gestion (ACS, LMS)

sont des solutions payantes

« Solution Cisco », CEVITAL veut

toujours faire confiance aux produits Cisco, Faute de

temps et de moyen les

certifications Cisco nécessaires à l'installation des deux

produits

n'étaient pas encore achetées, pour cela sur ces

deux dernières solutions on s'est arrêtédans

l'étape d'installation des machines réservées à

accueillir les applications.

· Les deux machines réservées à

accueillir les applications seront installées dans le LAN et seront

interconnectées directement avec les Switchs Core (Catalyst 4705R)

III.4. Adressage :

Conception

|

Matériel ou catégorie

|

adresse

|

|

Masque

|

|

LS1 :

|

|

|

|

|

Routeur1 «Rwan1»

|

Fast 0/0

|

172.20.20.1/24

|

255.255.255.0

|

|

Serial 0/0

|

192.168.10.2/24

|

255.255.255.0

|

|

Routeur2 «Rwan2»

|

Fast 0/0

|

172.20.20.2/24

|

255.255.255.0

|

|

Serial 0/0

|

192.168.20.2/24

|

255.255.255.0

|

|

VIP

|

|

172.20.20.5

|

|

|

LS2 :

|

|

|

|

|

Routeur1 «Rwan21»

|

Fast 0/0

|

172.20.20.3/24

|

255.255.255.0

|

|

Serial 0/0

|

192.168.11.2/24

|

255.255.255.0

|

|

Routeur2 «Rwan22»

|

Fast 0/0

|

172.20.20.4/24

|

255.255.255.0

|

VIP

Plage d'adresse du site local X

Serial 0/0 192.168.21.2/24

255.255.255.0

172.20.20.6

255.255.255.0

172.20.X.0/24

Conception

III.5. Conclusion :

Nous avons présenté des solutions

matérielles et informatiques qui nous semblent adaptées à

la correction des faiblesses trouvées dans le réseau de CEVITAL,

tout en essayant d'optimiser le nouveau réseau.

IV.1. Introduction :

Dans ce chapitre, nous présentons la mise en oeuvre de

l'approche présentée auparavant à travers l'installation

et la configuration des équipements mentionnés dans les solutions

proposées et ajoutées dans la nouvelle topologie

réseau.

Nous commençons par la schématisation du

réseau et les modifications apportées, ensuite on passe à

la configuration détaillée des équipements.

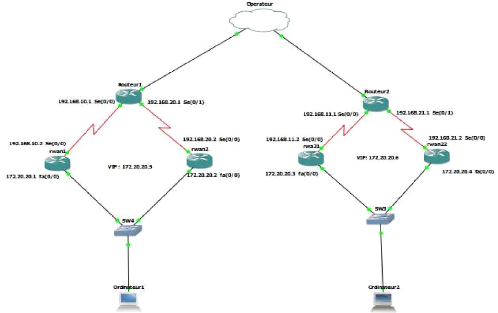

IV.2. Redondance : 2.1. WAN

:

Figure N°9 : schéma montrant la partie WAN

réalisé avec le simulateur GNS3

2.1.2 Configuration :

Nous allons présenter les configurations à l'aide

de l'invite de commande (CLI) sur le simulateur de Cisco GNS3.

Realisation

a) La configuration des routeurs de la

première ligne spécialisée :

|

!---la configuration du premier routeur rwan1>

enable

rwan1# configuration terminal

!---configurer les interfaces

rwan1 (config)# int FastEthernet 0/0

|

|

!---attribuer une adresse IP à l'interface

rwan1 (config-if)# ip address 172.20.20.1 255.255.255.0

!--- activer l'interface

rwan1 (config-if)# no shutdown

!--- affecter l'adresse IP virtuelle "VIP" rwan1

(config-if)# standby 1 ip 172.20.20.5

!--- attribuer la priorité au routeur rwan1

rwan1 (config-if)# standby 1 priority 105

!---permet d'accélerer le processus

d'élection

rwan1 (config-if)# standby 1 preempt !---attribuer une

adresse IP à l'interface rwan1 (config)# int Serial 0/0

rwan1 (config-if)# ip address 192.168.10.2 255.255.255.0

rwan1 (config-if)# no shutdown !---Activer le routage par

defaut rwan1(config)#ip routing

rwan1(config)# ip route 0.0.0.0 255.255.255.0 serial 0/0

!---Configuration pour le deuxième routeur

!---attribuer une adresse IP à l'interface

fastethernet 0/0

rwan2 (config)# int FastEthernet 0/0

rwan2 (config-if)# ip address 172.20.20.2 255.255.255.0

rwan2 (config-if)# standby 1 ip 172.20.20.5

!---par défaut la priorité est 100

rwan2 (config-if)# standby 1 priority 100

rwan2 (config-if)# standby 1 preempt rwan2 (config-if)# no

shutdown

!---attribuer une adresse IP à l'interface

fastethernet 0/1

rwan2 (config)# int Serial 0/0

rwan2 (config-if)# ip address 192.168.20.2 255.255.255.0

rwan2 (config-if)# no shutdown !---Activer le routage par

defaut rwan2(config)#ip routing

rwan2(config)# ip route 192.168.30.0 255.255.255.0 serial 0/0

|

Realisation

b) La configuration des routeurs de la

deuxième ligne spécialisée :

|

rwan21 (config)# int FastEthernet 0/0

!--- attribuer une adresse IP à l'interface

fastethernet 0/0

rwan21 (config-if)# ip address 172.20.20.4 255.255.255.0

rwan21 (config-if)# no shutdown

!--- affecter l'adresse IP virtuelle "VIP" rwan21

(config-if)# standby 1 ip 172.20.20.6 !--- attribuer la priorité au

routeur rwan1 rwan21 (config-if)# standby 1 priority 105 !---permet

d'accélerer le processus d'élection rwan21 (config-if)#

standby 1 preempt

!---affecter une adresse a l'interface fastethernet

0/1

rwan21 (config)# int Serial 0/0

|

|

rwan21 (config-if)# ip address 192.168.11.2 255.255.0.0

rwan21 (config-if)# no shutdown !---Activer le routage par

défaut rwan21(config)#ip routing

rwan21 (config)# ip route 0.0.0.0 0.0.0.0 serial0/0

!---Configuration pour le deuxième routeur

!---affecter une adresse a l'interface fastethernet

0/0

rwan22 (config)# int FastEthernet 0/0

rwan22 (config-if)# ip address 172.20.20.3 255.255.255.0

rwan22 (config-if)# standby 1 ip 172.20.20.6

!---par défaut la priorité est 100

rwan22 (config-if)# standby 1 priority 100

rwan22 (config-if)# standby 1 preempt rwan22 (config-if)# no

shutdown

!---affecter une adresse a l'interface Serial 0/0

rwan22 (config)# int Serial 0/0

rwan22 (config-if)# ip address 192.168.21 255.255.0.0

rwan22 (config-if)# no shutdown !---activer le routage par

defaut rwna22 (config)# ip routing

rwna22 (config)# ip route 0.0.0.0 0.0.0.0 Serial 0/0

|

Realisation

c) Configuration du Tracking :

Cette configuration se fait au niveau des deux routeurs actifs

(prioritaire) de chaque ligne, ça permet de surveiller l'interface du

routeur actif et de baisser la priorité HSRP si celle-ci

s'arrête.

|

!---Première ligne

rwan1 (config)# int FastEthernet 0/0

rwan1 (config-if)# standby 1 track Serial0/0 10

!---Deuxième Ligne :

rwan21 (config)# int FastEthernet 0/0

rwan21 (config-if)# standby 1 track Serial0/0 10

|

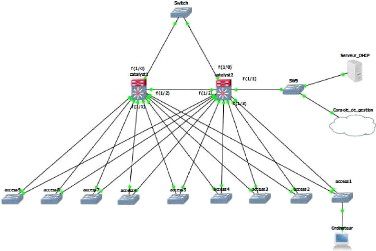

2.2. LAN :

Realisation

Figure N°10 : schéma montrant la partie LAN (Switchs

Core, serveurs) réalisé avec GNS3

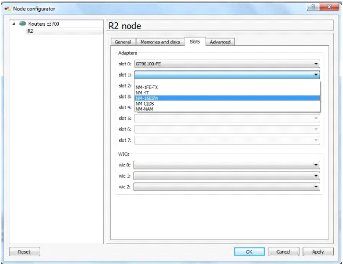

2.2.1. Switchs :

Sur ce simulateur « GNS3 » les Switchs Cisco

n'existent pas, pour cela on a travaillé sur des routeurs en mode «

Switching », pour ce faire il faut changer la deuxième fente du

routeur et la mettre sur « NM-16ESW » comme indiqué dans

l'image suivante

Figure N°11 : qui montre l'affectation du mode switching

aux routeurs

Realisation

2.2.2 Configuration:

1er switch (access)

|

Router (config)# hostname sw.access1

!--- Mettre l'interface fast 1/0 en mode « ACCESS )) car

il sera relié avec des pc

sw.access1 (config)# int fast 1/0

sw.access1 (config-if)# switchport mode access

sw.access1 (config-if)# no shutdown

!--- Mettre l'interface fast 1/1 en mode « TRUNK )) car

il sera relié avec des Switchs

sw.access1 (config)# int fast 1/1

sw.access1 (config-if)# switchport mode trunk

sw.access1 (config-if)# no shutdown

!--- Mettre l'interface fast 1/2 en mode « TRUNK )) car

il sera relié avec des Switchs

sw.access1 (config)# int fast 1/2

sw.access1 (config-if)# switchport mode trunk

sw.access1 (config-if)# no shutdown !---Configurer le VLAN

par défaut sw.access1 (config)# int vlan 1

!--- Affectation d'une adresse IP de gestion

sw.access1 (config-if)# ip address 172.20.1.3 255.255.255.0

sw.access1 (config-if)# no shutdown

|

2eme switch (Catalyst1):

|

!--- Mettre l'interface fast 1/0 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst1 (config)# int fast 1/0

Catalyst1 (config-if)# switchport mode trunk

Catalyst1 (config-if)# no shutdown

!--- Mettre l'interface fast 1/1 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst1 (config)# int fast 1/1

Catalyst1 (config-if)# switchport mode trunk

!--- Mettre l'interface fast 1/2 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst1 (config-if)# int fast

1/2

Catalyst1 (config-if)# switchport mode trunk

Catalyst1 (config-if)# no shutdown

!---Configurer le VLAN par défaut

Catalyst1 (config)# int vlan 1

!--- Affectation d'une adresse IP de gestion

Catalyst1 (config-if)# ip address 172.20.0.1 255.255.255.0

Catalyst1 (config-if)# no shutdown

!---Affecter le privilège du root bridge au

catalyst1

Catalyst1 (config)# spanning-tree vlan 1 root primary

|

Remarque :

La priorité affectée par défaut est 8192

Realisation

3eme switch (catalyst2):

|

!--- Mettre l'interface fast 1/0 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst2 (config)# int fast 1/0

Catalyst2 (config-if)# switchport mode trunk

Catalyst2 (config-if)# no shutdown

!--- Mettre l'interface fast 1/1 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst2 (config)# int fast 1/1

Catalyst2 (config-if)# switchport mode trunk

!--- Mettre l'interface fast 1/2 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst2 (config-if)# int fast

1/2

Catalyst2 (config-if)# switchport mode trunk

Catalyst2 (config-if)# no shutdown

!---Configurer le VLAN par défaut

Catalyst2 (config)# int vlan 1

!--- Affectation d'une adresse IP de gestion

Catalyst2 (config-if)# ip address 172.20.0.2 255.255.255.0

Catalyst2 (config-if)# no shutdown

!---Affecter le privilège du commutateur secondaire au

catalyst2

Catalyst2 (config)# spanning-tree vlan 1 root secondary

|

Remarque :

Lorsqu'on met le switch en mode standby la priorité sera

par défaut 16384

4eme switch (Swan):

|

!--- mettre l'interface fast 1/0 en mode « TRUNK )) car

il sera relié avec des Switchs

Swan (config-if)# int fast 1/0

Swan (config-if)# switchport mode trunk

Swan (config-if)# no shutdown

!--- mettre l'interface fast 0/0 en mode « ACCESS )) car

il sera relié avec un ou des routeurs Swan (config)# int fast

0/0

Swan (config-if)# switchport mode access

Swan (config-if)# no shutdown

!--- mettre l'interface fast 1/1 en mode « TRUNK )) car

il sera relié avec des Switchs

Swan (config)# int fast 1/1

Swan (config-if)# switchport mode trunk

!---Configurer le VLAN par défaut Swan (config)#

int vlan 1

!--- affectation d'une adresse IP de gestion

Swan (config-if)# ip address 172.20.0.4 255.255.255.0

Swan (config-if)# no shutdown

|

Configuration du serveur

DHCP:

|

!---affecter la plage d'adresses

Serveur1 (config)# ip dhcp excluded-address 172.20.11.0

172.20.11.254 !---nommer le pool DHCP

|

|

Serveur1 (config)# ip dhcp pool cevital

!---affecter l'adresse du réseau

Serveur1 (dhcp-config)# network 172.20.0.0 255.255.255.0

!---Sélectionner le port pour l'envoi et la réception des

requêtes DHCP Serveur1 (dhcp-config)# default-router 172.20.0.10

|

Realisation

3. Systèmes d'authentification (ACS)

,gestion & surveillance (LMS) :

Notre travail aurait été plus complet si on

avait pu installer et tester les systèmes d'authentification et de

surveillance, mais ces systèmes nécessitent l'achat de licences.

L'entreprise CEVITAL n'a pas pu le faire à temps pour des raisons de

budget.

. Les machines réservées à

accueillir les applications :

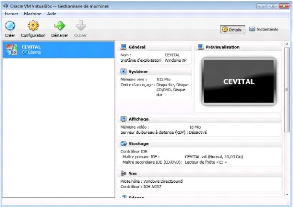

Pour représenter les machines sur notre simulation on a

utilisé Oracle VM VirtuelBox qu'on a mis dans une autre machine en la

connectant avec la machine sur la quelle on simule notre réseau.

On a commencé par créer la machine comme

indiqué dans l'image suivante

Figure N°12 : montrant la machine virtuelle

réservée pour accueillir les systèmes ACS, LMS

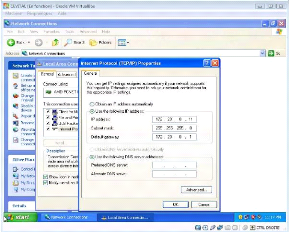

En effectuant des changements d'adresses IP et de passerelle sur

les paramètres réseau la connexion à été

bien établie.

Realisation

Figure N°13 : montrant les paramètres réseau

fait dans la machine virtuelle

4. Conclusion :

Nous avons proposé des solutions qui nous semblent

corriger les insuffisances constatées (pour ce qui concerne la

sécurité et la disponibilité du réseau). Les

simulations de la nouvelle topologie ont donné des résultats

satisfaisants. Cependant nous n'avons pu procéder à tous les

essais nécessaires, par exemple pour ce qui concerne l'authentification

et la surveillance, ne disposant pas de licences nécessaires.

Conclusion générale

L'objectif de notre travail était de mettre en oeuvre

une solution réseau augmentant le taux de disponibilité en

assurant un réseau fiable en termes de matériel tout en

permettant une gestion facile aux administrateurs.

Pour nous approcher de cet objectif, on a étudié

en premier lieu les réseaux d'entreprise et ces différentes

couches, le rôle de chaque couche et ces composants, en suite on est

passé vers le coté pratique en passant par les étapes

suivantes :

La première étape consiste à recenser les

besoins (Etude de l'existant) : ce qui nous a permis de découvrir

l'état du réseau, ses anomalies, il nous a permis aussi de

choisir des solutions réseau qui peuvent améliorer la

disponibilité du service lié a l'utilisation du système

d'information de cette entreprise.

La deuxième étape qui est le traitement des

solutions (Conception) : on a représenté le matériel et

les applications que nous avons proposées à l'aide de notre

encadreur en créant un design de l'agrégation des composants

matériels et logiciels qui vise à mettre en service les nouveaux

équipements qui seront relié avec les anciens dans le cadre de la

« redondance du réseau ».

La dernière étape sur la quelle on a configurer

et installer le matériel proposé (réalisation) : et vu

l'absence du matériel on nous a proposé de simuler l'installation

et la configuration du matériel avec un logiciel de simulation

réseau « GNS3 » qui est en effet très proche à

la réalité car on utilise des images IOS (système

d'exploitation) de chaque équipement et qui permettent de les configurer

avec les mêmes commandes « CLI » qu'on utilise avec les

produits proposés, malheureusement aussi les deux applications (LMS,

ACS) n'étaient pas encore disponibles ce qui nous a poussé a

s'arrêter dans cette phase au niveau de l'installation des machines

réservées à accueillir ces applications.

Ce projet nous a permis de faire une forte expérience qui

a amélioré nos connaissances et nos compétences dans le

domaine des réseaux d'entreprise « gestions et administrations

».

Bibliographie

Références bibliographiques :

Vincent REMAZEILLES, La sécurité

des réseaux avec CISCO ISBN : 2746047144

JEAN-LUC MONTAGNIER, les réseaux d'entreprise par la

pratique ISBN : 2-212-11258-0 GUY PUJOLLE,

Les réseaux édition 2008 ISBN: 9782212117578

Sites web :

Le site officiel de (( Cisco »

http://www.cisco.com/web/FR/index.html

Laboratoire SUPINFO des technologies Cisco http://www.labo-cisco.com/

Logiciel de simulation :

Graphical network simulator GNS3 0.7.4

les IOS utilisés pour chaque équipement

:

(( Cisco 3700» :

c3725-adventertreprisek9-mz.124-15.T5.bin (( Cisco

2691» : 691-AD.BIN

ATM (Asynchronous Transfer Mode) : mode de

transfert asynchrone, un protocole de communication de couches 1, 2 et 3,

BGP (Border Gateway Protocol): Protocole de

routage utilisé pour échanger les informations de routage

CDP (Cisco Discovery Protocol): un protocole

propriétaire Cisco utilisé par les routeurs pour la

découverte du voisinage réseau.

CLI (Command-line interface) : Interface de

ligne de commande utilisée pour configurer les équipements

réseau

DHCP (Dynamic Host Configuration Protocol): un

protocole réseau, son rôle est d'affecter automatiquement une

adresse IP et un masque sous réseau a une station

DMZ (Demilitarized Zone): une zone isolée

sur la quelle des ressources internes sont publiées pour des clients

externes.

DTP (Dynamic Trunk Protocol): Protocole

réseau propriétaire de Cisco permettant de gérer

dynamiquement l'activation/désactivation du mode TRUNK d'un port sur un

SWITCH.

E WAN : Ligne louée pour lier deux sites

distants.

F.O (Fibre Optique): type de câble reliant

les équipements réseau et qui offre un grand débit

Forefront TMG: une application Microsoft utilisée comme

serveur proxy.

FTP (File Transfer Protocol): un protocole qui

sert a un transfert de fichier dans un réseau TCP/IP

HSRP (Hot Standby Router Protocol): est un

protocole propriétaire de Cisco implémenté sur les

routeurs et les commutateurs de niveau 3 permettant une continuité de

service en cas d'arret d'un des routeurs utilisés

HTTP (HyperText Transfer Protocol): un protocole

qui sert au transfert HYPERTEXT du web IOS (Internetwork Operating

System): Système d'exploitation pour la connexion des

réseaux IPS (intrusion prevention system):

systèmes de détection et de prévention de l'intrusion

Junos: système d'exploitation des équipements

JUNIPER

LAN (Local Area Network): Réseau

informatique Local

LLDP (Link Layer Discovery Protocol):

utilisés dans la découverte les voisinages (équipement

réseau)

LS: ligne spécialisée

généralement utilisée pour relier deux LAN sur des sites

distants MODE ACCESS: un mode de liaison utilisé

principalement pour les machines ou certains switchs

MODE TRUNK : un mode de liaison entre Switchs ou

vers un routeur ou même un serveur NTP (Network Time

Protocol) : protocole permettant de synchroniser l'horloge d'un

ordinateur sur via l'horloge d'un serveur de référence.

OSPF (Open Shortest Path First) : un protocole

de routage

PABX (Private Automatic Branch eXchange):

autocommutateur téléphonique privé

PVRST: Per VLAN Rapid Spanning Tree (cisco): un

protocole réseau qui sert à configurer les basculements entre

Switchs et aussi éliminer les boucles dû à la redondance

RIP (Routing Information Protocol):un protocole

de routage implémenté par défaut dans quelques routeurs

RJ21 : type de câble en 2 files

généralement utilisé dans les réseaux

téléphoniques RJ45 : type de câble en 8

files généralement utilisé dans les réseaux

informatiques RTP (Real-time Transfert Protocole): Protocole

de transfert de données en temps réel SFP (Small

form-factor pluggable) : sert à relier la fibre aux SWITCHS

SIP (Session Initial Protocol): Protocole de

gestion de session utilisé dans les télécommunications

multimédia

SMTP (Simple Mail Transfert Protocol): Protocole

de transfert de courriers électroniques SNMP (Simple network

management protocol) : un protocole de gestion qui permet de

gérer les équipements réseau

SSH (Secure Shell): permet de chiffrer les

trames envoyées lors d'une connexion entre deux équipements

STP (Spanning-Tree Protocol): Protocole

permettant une topologie du réseau sans boucle T.S.E:

Serveur permet d'accéder à des applications à distance.

Telnet (TErminaL NETwork): un protocole

permettant d'émuler un terminal à distance UDLD:

(UniDirectional Link Detection) : est un protocole de couche liaison

de données

de Cisco Systems pour surveiller la configuration physique des

câbles et de détecter les liens unidirectionnels.

VLAN (Virtual Local Area Network) : est un

réseau local regroupant un ensemble de machines de façon logique

et non physique.

VPN (Virtual Private Network) : Réseau

privé virtuel, une connexion sécurisé a l'aide d'un

protocole de tunnelisation

WAN (Wide area network): réseau

informatique étendu

WiMax (Worldwide Interoperability for Microwave

Access): mode de transmission sans fil à haut débit

Résumé

Ce document s'inscrit dans le cadre de notre projet de fin

d'études pour l'obtention du diplôme de licence en génie

des télécommunications & réseau de

l'USTHB.

Il décrit notre travail de quatre mois au sein du service

info du département I.T de la direction d'organisation du système

d'information de CEVITAL d'Alger.

Sur ce document on présente un design d'une solution de

haute disponibilité, sécurité, téléphonie,

cette solution consiste à mettre en place une redondance dans le

réseau.

Mot clés :

Réseau informatique d'entreprise, redondance,

sécurité, disponibilité

Summary .

This document is part of our project of the end of studies to

obtain the bachelor's degree in telecommunications engineering & network of

USTHB.

It describes our work in four months within the info service of

the I.T department of the organization's direction of the information system of

CEVITAL Algiers

On this document we present a design for a solution of a high

availability, security, telephony, and this solution consists in setting up a

redundancy in the network.

Keywords:

Corporate computer network, redundancy, security, availability

|

????? ?? ?????? ????

|

??? ?????? ????? ?????? ?????

|

|

|

??????

|

|

?? ÁÒÌ ?? ??????? ???

|

|

. ??????

|

????? ??????????

|

?

|

?????? ?????? ??????????? ???????? ???????

|

|

?? ????????? ?????

|

????? ??????

|

????????? ????

|

??

|

???? ????? ???? ?? ????? ????

|

|

|

|

|

. ??????? ??????? ????

|

|

?????????? ?????? ?????? ????

|

??????? ???? ???

|

???

|

????

|

?? ????? ??? ????? ???? ??????? ???

|

|

. ?????? ?? ???????

|

?????? ???? ????

|

???

|

????????

|

??????? ???? ??????? ???? ??

|

|

|

|

|

|

|

|

: ???????? ???????

|

|

|

|

|

?????

|

äã?Ç

|

ÑÇÑßÊáÇ

ÊÇßÑÔáÇ ?? ????????? ????

|

|