2.2.1. Switchs :

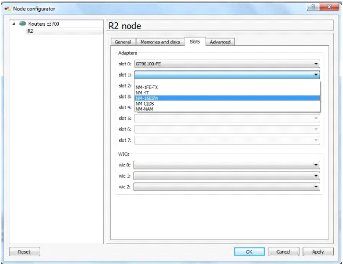

Sur ce simulateur « GNS3 » les Switchs Cisco

n'existent pas, pour cela on a travaillé sur des routeurs en mode «

Switching », pour ce faire il faut changer la deuxième fente du

routeur et la mettre sur « NM-16ESW » comme indiqué dans

l'image suivante

Figure N°11 : qui montre l'affectation du mode switching

aux routeurs

Realisation

2.2.2 Configuration:

1er switch (access)

|

Router (config)# hostname sw.access1

!--- Mettre l'interface fast 1/0 en mode « ACCESS )) car

il sera relié avec des pc

sw.access1 (config)# int fast 1/0

sw.access1 (config-if)# switchport mode access

sw.access1 (config-if)# no shutdown

!--- Mettre l'interface fast 1/1 en mode « TRUNK )) car

il sera relié avec des Switchs

sw.access1 (config)# int fast 1/1

sw.access1 (config-if)# switchport mode trunk

sw.access1 (config-if)# no shutdown

!--- Mettre l'interface fast 1/2 en mode « TRUNK )) car

il sera relié avec des Switchs

sw.access1 (config)# int fast 1/2

sw.access1 (config-if)# switchport mode trunk

sw.access1 (config-if)# no shutdown !---Configurer le VLAN

par défaut sw.access1 (config)# int vlan 1

!--- Affectation d'une adresse IP de gestion

sw.access1 (config-if)# ip address 172.20.1.3 255.255.255.0

sw.access1 (config-if)# no shutdown

|

2eme switch (Catalyst1):

|

!--- Mettre l'interface fast 1/0 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst1 (config)# int fast 1/0

Catalyst1 (config-if)# switchport mode trunk

Catalyst1 (config-if)# no shutdown

!--- Mettre l'interface fast 1/1 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst1 (config)# int fast 1/1

Catalyst1 (config-if)# switchport mode trunk

!--- Mettre l'interface fast 1/2 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst1 (config-if)# int fast

1/2

Catalyst1 (config-if)# switchport mode trunk

Catalyst1 (config-if)# no shutdown

!---Configurer le VLAN par défaut

Catalyst1 (config)# int vlan 1

!--- Affectation d'une adresse IP de gestion

Catalyst1 (config-if)# ip address 172.20.0.1 255.255.255.0

Catalyst1 (config-if)# no shutdown

!---Affecter le privilège du root bridge au

catalyst1

Catalyst1 (config)# spanning-tree vlan 1 root primary

|

Remarque :

La priorité affectée par défaut est 8192

Realisation

3eme switch (catalyst2):

|

!--- Mettre l'interface fast 1/0 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst2 (config)# int fast 1/0

Catalyst2 (config-if)# switchport mode trunk

Catalyst2 (config-if)# no shutdown

!--- Mettre l'interface fast 1/1 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst2 (config)# int fast 1/1

Catalyst2 (config-if)# switchport mode trunk

!--- Mettre l'interface fast 1/2 en mode « TRUNK )) car

il sera relié avec des Switchs Catalyst2 (config-if)# int fast

1/2

Catalyst2 (config-if)# switchport mode trunk

Catalyst2 (config-if)# no shutdown

!---Configurer le VLAN par défaut

Catalyst2 (config)# int vlan 1

!--- Affectation d'une adresse IP de gestion

Catalyst2 (config-if)# ip address 172.20.0.2 255.255.255.0

Catalyst2 (config-if)# no shutdown

!---Affecter le privilège du commutateur secondaire au

catalyst2

Catalyst2 (config)# spanning-tree vlan 1 root secondary

|

Remarque :

Lorsqu'on met le switch en mode standby la priorité sera

par défaut 16384

4eme switch (Swan):

|

!--- mettre l'interface fast 1/0 en mode « TRUNK )) car

il sera relié avec des Switchs

Swan (config-if)# int fast 1/0

Swan (config-if)# switchport mode trunk

Swan (config-if)# no shutdown

!--- mettre l'interface fast 0/0 en mode « ACCESS )) car

il sera relié avec un ou des routeurs Swan (config)# int fast

0/0

Swan (config-if)# switchport mode access

Swan (config-if)# no shutdown

!--- mettre l'interface fast 1/1 en mode « TRUNK )) car

il sera relié avec des Switchs

Swan (config)# int fast 1/1

Swan (config-if)# switchport mode trunk

!---Configurer le VLAN par défaut Swan (config)#

int vlan 1

!--- affectation d'une adresse IP de gestion

Swan (config-if)# ip address 172.20.0.4 255.255.255.0

Swan (config-if)# no shutdown

|

Configuration du serveur

DHCP:

|

!---affecter la plage d'adresses

Serveur1 (config)# ip dhcp excluded-address 172.20.11.0

172.20.11.254 !---nommer le pool DHCP

|

|

Serveur1 (config)# ip dhcp pool cevital

!---affecter l'adresse du réseau

Serveur1 (dhcp-config)# network 172.20.0.0 255.255.255.0

!---Sélectionner le port pour l'envoi et la réception des

requêtes DHCP Serveur1 (dhcp-config)# default-router 172.20.0.10

|

Realisation

3. Systèmes d'authentification (ACS)

,gestion & surveillance (LMS) :

Notre travail aurait été plus complet si on

avait pu installer et tester les systèmes d'authentification et de

surveillance, mais ces systèmes nécessitent l'achat de licences.

L'entreprise CEVITAL n'a pas pu le faire à temps pour des raisons de

budget.

. Les machines réservées à

accueillir les applications :

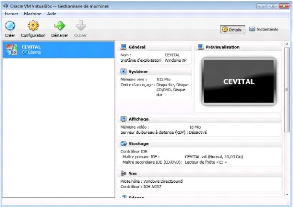

Pour représenter les machines sur notre simulation on a

utilisé Oracle VM VirtuelBox qu'on a mis dans une autre machine en la

connectant avec la machine sur la quelle on simule notre réseau.

On a commencé par créer la machine comme

indiqué dans l'image suivante

Figure N°12 : montrant la machine virtuelle

réservée pour accueillir les systèmes ACS, LMS

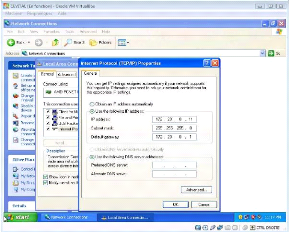

En effectuant des changements d'adresses IP et de passerelle sur

les paramètres réseau la connexion à été

bien établie.

Realisation

Figure N°13 : montrant les paramètres réseau

fait dans la machine virtuelle

4. Conclusion :

Nous avons proposé des solutions qui nous semblent

corriger les insuffisances constatées (pour ce qui concerne la

sécurité et la disponibilité du réseau). Les

simulations de la nouvelle topologie ont donné des résultats

satisfaisants. Cependant nous n'avons pu procéder à tous les

essais nécessaires, par exemple pour ce qui concerne l'authentification

et la surveillance, ne disposant pas de licences nécessaires.

|