Conclusion :

Ce chapitre nous a permis de présenter le principe

général d'administration réseau et d'identifier les

besoins fonctionnels et non fonctionnels de notre système. Le

chapitre suivant sera consacré à spécification et la

conception de l'outil d'administration réseau.

Chapitre 3 : Conception

Chapitre 3 : Conception

Introduction :

Dans ce chapitre, nous allons modéliser notre

application en utilisant un langage de modélisation objet qui est UML.

La conception de notre application se base sur les diagrammes des cas

d'utilisation(les acteurs, procédures d'administrateur), les diagrammes

de classes et les diagrammes de séquences

VII. Présentation d'UML

UML (Unified Modeling Language), se définit comme un

langage de modélisation graphique et textuel destiné à

comprendre et à définir des besoins, spécifier et

documenter des systèmes, esquisser des architectures logicielles,

concevoir des solutions et communiquer des points de vue. UML modélise

l'ensemble des données et des traitements en élaborant des

différents diagrammes. En clair, il ne faut pas designer UML en tant que

méthode mais plutôt comme une boite d'outils qui sert à

améliorer les méthodes de travail.

VIII. Identification des cas d'utilisation :

Le travail effectué au sein de cette partie permet

d'identifier les acteurs mis en jeu et de visualiser les scénarios de

cas d'utilisation de notre application qui permettent de bien superviser une

machine.

Ce diagramme est destiné à représenter les

besoins des utilisateurs par rapport au système. Il constitue un des

diagrammes les plus structurants dans l'analyse d'un système.

Identification des acteurs

- Acteur : Représente un rôle

joué par une entité externe (utilisateur humain, dispositif

matériel ou autre système) qui interagit directement avec le

système étudié.

Les acteurs qui interagissent avec cette application sont les

suivants :

- Administrateur : désigne la personne

responsable de la politique de sécurité et de son application par

la surveillance et l'administration.

-le système (moniteur) : désigne

l'entité qui s'occupe du contrôle d'une entité, de la

détection des pannes et de l'envoi des notifications à et

l'administrateur.

Scénario des cas d'utilisation :

Représente un ensemble des séquences d'actions qui

sont réalisées par les acteurs et qui produisent un

résultat observable intéressant pour un acteur particulier.

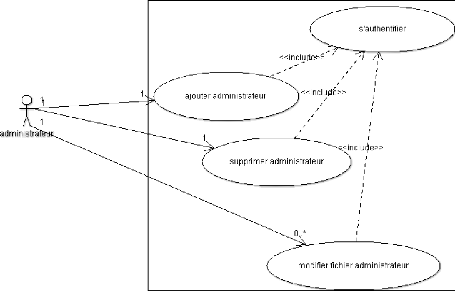

II.10. Cas d'utilisation « Gestion des

comptes » :

- Figure 6 : Cas d'utilisation « Gestion des comptes

» --

Seul l'administrateur réseau (super administrateur)

peut créer, modifier, ajouter, et supprimer un compte et un mot de

passe. Les comptes et les mots passe valides sont initialisées et

enregistrées par l'administrateur réseau (super

administrateur).

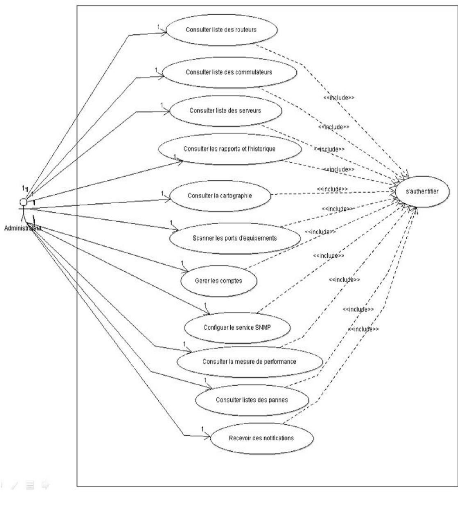

II.11. Cas d'utilisation « Gestion du

système » :

- Figure 7 : Cas d'utilisation « Gestion du

système » -

Le figure 2 nous permet de savoir les différents droit

de l'administrateur réseau : l'administrateur réseau doit

s'authentifier pour qu'il puisse consulter la liste des routeurs (ouvert ou

fermée) ,des serveurs (ouvert ou fermée) et des commutateurs

(ouvert ou fermée)disponible dans l'architecture réseau il peut

aussi scanner les différents ports (ouvert ou fermée) et de

consulter la performance du réseau (débit, vitesse «...)

La gestion des alertes et des notifications, et la production des

rapports sont présenté par notre moniteur réseau.

IX. Diagrammes de séquences

Les diagrammes des séquences documentent les

interactions à mettre en °oeuvre entre les classes pour

réaliser un résultat, tel qu'un cas d'utilisation. UML

étant conçu pour la programmation orientée objet, ces

communications entre les classes sont reconnues comme des messages. Le

diagramme des séquences énumère des objets

horizontalement, et le temps verticalement. Il modélise

l'exécution des différents messages en fonction du temps.

Chaque diagramme de séquence doit comprendre :

n Les acteurs intervenants dans la séquence de

messages

n Une note contenant la description de la séquence

représentée (idéalement le cas d'utilisation

représentée)

n Les messages envoyés entre les entités (ou sur

eux-mêmes) avec les paramètres pertinents

n Les lignes de vie des entités doivent montrer la

création et la destruction lorsque pertinent.

n Les entités logicielles doivent avoir la bonne

représentation UML : instance, instance nommée ou classe.

Le diagramme de séquences se base sur les concepts

suivants :

Objet: description d'un objet du monde

réel (instance de classe). Il peut ~tre une personne ou une chose.

Message : Les messages indiquent les

communications entre les objets.

n Message réflexif : un objet

peut envoyer à lui-même : c'est un message réflexif.

Période d'activité d'objet : Dans

certains cas, il représenté par la période pendant la

quelle un objet est actif.

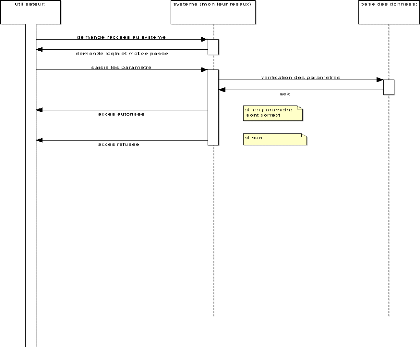

Diagramme de séquence « Authentification

» : II.12. Description du scénario :

Le système affiche l'interface d'authentification.

L'utilisateur introduit un login et un mot de passe.

Le system vérifie le login et le mot de passe.

Si les données saisies sont correct le système

affiche l'interface de l'application, sinon le système demande de

répéter la saisie de login et mot de passe

- Figure 8 : Diagramme de séquence «

Authentification » -- Diagramme de séquence « gestion

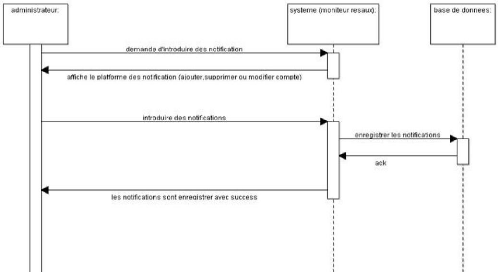

des comptes » : II.13. Description du

scénario :

Après l'authentification de l'utilisateur le

système affiche l'interface pour l'ajout, suppression ou la modification

des coordonnées d'un utilisateur

L'utilisateur introduit les nouvelles notifications (les

coordonnées d'un nouvel

utilisateur ou la modification des

coordonnées ou la suppression d'un utilisateur)

- Tout les notifications sont enregistrés dans la base de

donné

- Figure 9 : Diagramme de séquence « gestion

des comptes » - Diagramme de séquence « administration

réseau)» : II.14. Description du

scénario :

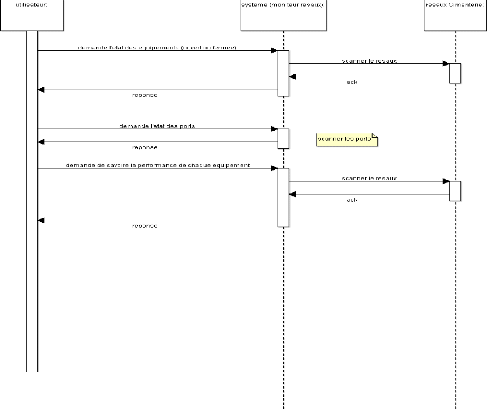

- L'utilisateur demande au système l'état de

chaque équipement (routeur, serveur et commutateur)

- Le système scanne le réseau

- L'utilisateur peut avoir l'état de chaque

équipement

- L'utilisateur demande au système l'état des

ports

- Le système scanne le réseau

- L'utilisateur peut avoir l'état de chaque port

- L'utilisateur demande au système l'état de

performance des équipements

Le système scanne le réseau

/ 'tMMatitMitt avoir l'état de performance des

équipements

- Figure 10 : Diagramme de séquence « gestion des

comptes » - Diagramme de séquence

«cas des pannes » :

II.15. Description du scénario :

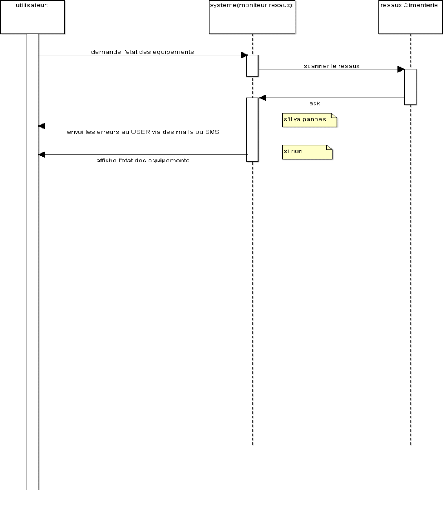

- L'utilisateur demande au système l'état de

chaque équipement (routeur serveur et commutateur)

- Le système scanne le réseau

- En cas de panne le système produit un rapport d'erreur

et envoi ses erreurs l'utilisateur via des mails ou des sms.

- Si pas d'erreur il affiche l'état des

équipements.

- Figure 11 : Diagramme de séquence « gestion des

comptes » -

|