|

Centre Africain d'Etudes Supérieures en

Gestion

Diplôme d'Etudes Supérieures

Spécialisées en Audit et Contrôle de Gestion

Institut Supérieur de Comptabilité, de Banque et

de Finance

(ISCBF)

Promotion 23

(2011-2012)

Mémoire de Fin d'Etudes

THEME

CONTRIBUTION DE L'AUDIT INTERNE A LA SECURITE DE

L'INFORMATION EN MILIEU BANCAIRE :

CAS DE ECOBANK COTE D'IVOIRE

OCTOBRE 2014

DEDICACE

A mon Dieu, le Père Tout Puissant.

A mon père et ma mère Denis et Henriette TETCHI

YAVO.

A mon frère et ma soeur Yves et Axelle.

REMERCIEMENTS

Permettez-moi d'exprimer ma réelle gratitude à

l'endroit de :

ü Monsieur Moussa YAZI, Directeur de l'Institut

Supérieur de Comptabilité, de Banque et de Finance (ISCBF) du

Centre Africain d'Etudes Supérieures de Gestion (CESAG) pour son

encadrement et sa disponibilité ;

ü Monsieur Durotimi SINIMBOU, Conseiller en

contrôle interne au CTISN, pour sa disponibilité lors de la

direction de mon mémoire ;

ü Monsieur Charles K. BLE, Auditeur Interne à la

BCEAO pour sa disponibilité à la codirection du

mémoire ;

ü Monsieur Charles DABOIKO, Directeur General de Ecobank

Cote d'Ivoire, qui a permis mon intégration au sein de son

personnel ;

ü Monsieur Issa MARIKO, Directeur du Département

Audit Interne de Ecobank Cote d'Ivoire, pour son accompagnement ;

ü Monsieur Wilfrid AMOIKON, CISA Auditeur Interne et

Maitre de stage, pour sa disponibilité, ses conseils, son soutien

technique et moral ;

ü Tout le corps professoral du Cesag pour la formation de

qualité dont j'ai bénéficié ;

ü Tout le département Audit Interne de Ecobank

Cote d'Ivoire qui a su me faire travailler dans un environnement convivial

d'apprentissage ;

ü A toute ma famille sans laquelle je n'aurais pas joui

d'une formation exemplaire au Cesag ;

ü A toute la 23èmepromotion du DESS

Audit et Contrôle de gestion pour l'ambiance fraternelle

partagée ;

ü A tous ceux qui de près comme de loin m'ont

soutenu dans la rédaction de ce présent mémoire.

LISTE DES SIGLES ET

ABREVIATIONS

BRVM: Bourse des Valeurs Mobilières

CEDEAO: Communauté Economique des

Etats de l'Afrique de l'Ouest

CI: Cote d'Ivoire

CIA: Certified Internal Auditor

CISA: Certified Information System Auditor

CLUSIF: Club de la Sécuritéde

l'Information Français

CobiT:Control Objectives for Information and

related Technology

COSO: Committee of Sponsoring Organizations

of the Treadway Commission

CRIPP: Cadre de Référence

International des Pratiques Professionnelles

EBIOS:Expressions des Besoins et

Identification des Objectifs de Sécurité

ETI: Ecobank Transnational Incorporated

IEC: International Electrotechnical

Commission

IFACI: Institut Français des Auditeurs

et Contrôleurs Internes

IFRS: International Financial Reporting

Standards

IIA: Institute of Internal Auditors

ISA: International Society of Automation

ISACA:Information System Audit and Control

Association

ISO: International Standards Organization

LSF: Loi de la Sécurité

Financière

MEHARI: Méthode Harmonisée

d'analyse des Risques

MPA: Modalité Pratique

d'Application

OCTAVE:Operationally Critical Treat and

Vulnerability Evaluation

RM: Risk Manager

RSI: Responsable de la Sécurité

de l'Information

RSSI: Responsable de la

Sécurité des Systèmes d'Information

SI: Système d'information

SMSI: Système de Management de la

Sécurité de l'Information

SOX: Sarbanes Oxley Act

SSI: Sécurité des

Systèmes d'Information

TI: Technologie de l'Information

WLAN: Wide Local Area Network

LISTE DES TABLEAUX ET

FIGURES

TABLEAUX

TABLEAU 1 : Tableau récapitulatif des

insuffisances relevées et leurs risques respectifs

80

FIGURES

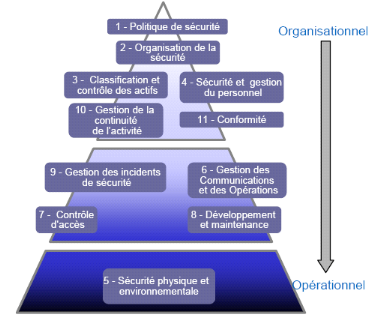

Figure 1 : Le diagramme de répartition

des catégories ISO 27002

2

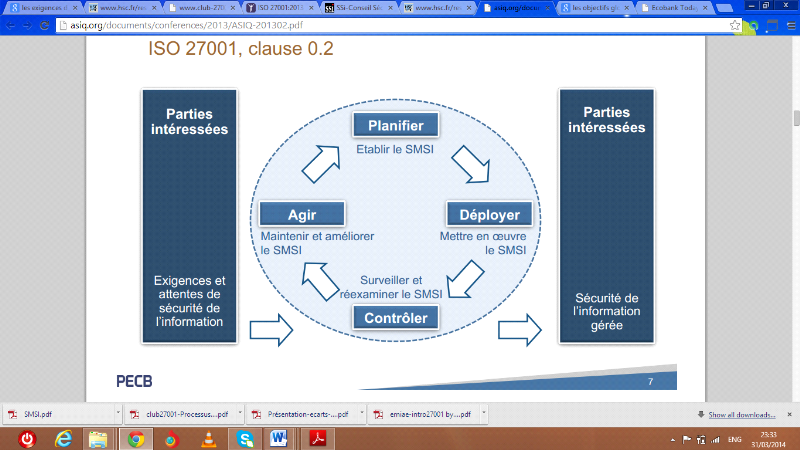

Figure2 : Représentation

schématique du PDCA

30

Figure 3 : Modèle d'analyse

45

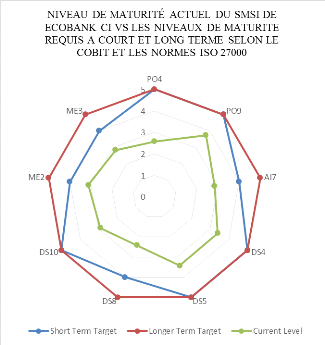

Figure 4 : Graphique du niveau de

maturité du SMSI de Ecobank CI

82

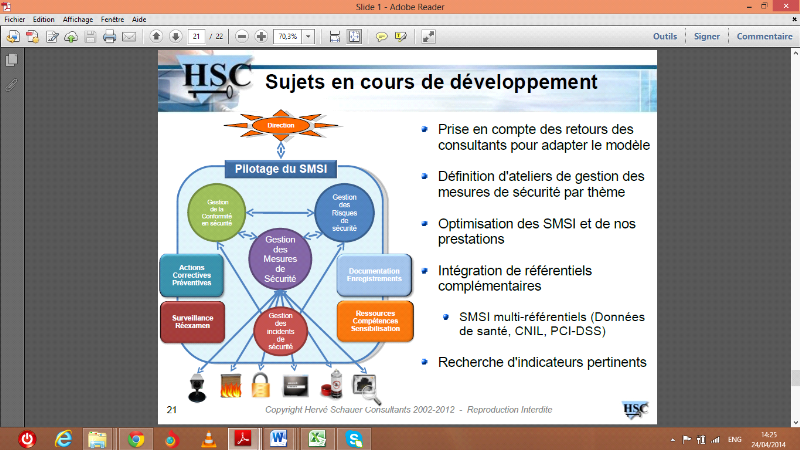

Figure 5 : Pilotage d'un système de

management de la sécurité de l'information

85

LISTE DES ANNEXES

ANNEXE No 1 : ORGANIGRAMME DE ECOBANK

COTE D'IVOIRE

100

ANNEXE No2 : QUESTIONNAIRE DE PRISE DE

CONNAISSANCE DU SMSI

101

ANNEXE No3: QUESTIONNAIRE D'EVALUATION / DIRECTION

D'AUDIT INTERNE

106

TABLE DE MATIERES

DEDICACE

ii

REMERCIEMENTS

ii

LISTE DES SIGLES ET ABREVIATIONS

iii

LISTE DES TABLEAUX ET FIGURES

v

INTRODUCTION GENERALE

1

PARTIE 1 : CADRE THEORIQUE DE

L'ETUDE

1

CHAPITRE 1 : CADRE CONCEPTUEL DE

L'AUDIT INTERNE ET DE LA SECURITE DE L'INFORMATION

3

1.1 Historique et

cadre de référence de l'audit interne

3

1.1.1 Notion d'audit interne

4

1.1.2 Missions, Objectifs et Champ

d'application de l'audit interne

6

1.1.2.1 Les missions

6

1.1.2.2 Les objectifs

6

1.1.2.3 Le champ d'application

8

1.1.3 Compétences et

responsabilités des auditeurs

8

1.2 La

sécurité de l'information

10

1.2.1 Notion d'information

10

1.2.1.1 Définition de

l'information

10

1.2.1.2 Les caractéristiques de

l'information

11

1.2.1.3 L'importance de

l'information

11

1.2.2 La sécurité de

l'information

12

1.2.2.1 Notion de sécurité de

l'information

13

1.2.2.2 Principes fondamentaux de la

sécurité de l'information

14

1.2.2.3 Missions et Objectifs de la

sécurité de l'information

15

1.2.3 Mise en oeuvre du cadre de gestion de

la sécurité de l'information

16

1.2.3.1 Engagement de la Haute

Direction

16

1.2.3.2 La constitution de la structure de

mise en oeuvre de la sécurité de l'information

18

1.2.3.3 Communication et

responsabilité des différents acteurs

24

CHAPITRE 2 : L'AUDIT INTERNE ET LA

SECURITE DE L'INFORMATION EN MILIEU BANCAIRE

27

2.1 Les normes et

référentiels afférents à l'audit interne et

à la sécurité de l'information

27

2.1.1 Les normes et

référentiels applicables à l'audit interne

27

2.1.2 Les normes et

référentiels applicables à la sécurité de

l'information bancaire

28

2.1.2.1 La norme ISO 27002

28

2.1.2.2 Le référentiel

CobiT

31

2.1.3 Les référentiels

applicables au système bancaire

32

2.1.3.1 La commission bancaire

32

2.1.3.2 Le comité de

Bâle

34

2.2 Méthodologie de l'audit interne

dans le cadre de la sécurité de l'information

bancaire

35

2.2.1 Le plan d'audit de la

sécurité de l'information

36

2.3.3 Les outils et tests de

contrôle

38

2.3 La contribution de l'audit interne et

création de valeur ajoutée

40

CHAPITRE 3 : METHODOLOGIE DE LA

RECHERCHE

44

3.1 Le modèle d'analyse

44

3.2 La démarche d'analyse

utilisée

45

3.3 La collecte de

données

47

3.3.1 Les outils de collecte des

données

47

3.3.2 Les outils d'analyse des

données

48

PARTIE 2 : CADRE PRATIQUE DE

L'ETUDE

50

CHAPITRE 4 : PRESENTATION GENERALE DE

ECOBANK COTE D'IVOIRE

52

4.1 Historique du Groupe

Ecobank

52

4.2 Présentation, organisation et

missions de Ecobank CI

53

4.2.1 Présentation de Ecobank

CI

53

4.2.2 Organisation administrative et

structurelle de ECOBANK CI

53

4.2.3 Mission et activités de

ECOBANK CI

55

4.3 Présentation de la direction

de l'audit interne

56

CHAPITRE 5 : DESCRIPTION ET

DIAGNOSTIC CRITIQUE DE LA CONTRIBUTION DE L'AUDIT INTERNE A LA GESTION DE LA

SECURITE DE L'INFORMATION AU SEIN DE ECOBANK COTE D'IVOIRE

57

5.1 Description du système de

gestion de la sécurité de l'information

57

5.1.1 Engagement et soutien de la haute

direction

57

5.1.2 Politique et

procédures

58

5.1.3 Organisation

59

5.1.4 Sensibilisation à la

sécurité et éducation

60

5.1.5 Contrôle et

conformité

61

5.1.6 Gestion et intervention face à

l'incident

62

5.2 Description de la fonction de l'audit

interne et du dispositif de contrôle interne

63

5.2.1 La fonction d'audit

interne

63

5.2.2 Le dispositif de contrôle

interne en matière de sécurité de

l'information

65

5.3 Diagnostic critique de la gestion de la

sécurité de l'information

66

5.3.1 Evaluation de la gestion de la

sécurité de l'information

67

5.3.1.1 Absence d'un comité de

pilotage de la sécurité de l'information

67

5.3.1.2 Inexistence d'une politique

d'appétence pour le risque de sécurité de

l'information

68

5.3.2 Evaluation des activités et de

la gestion des technologies relatives à la sécurité de

l'information

69

5.3.2.1 Inefficience de la gestion de la

sécurité de l'information

69

5.3.2.2. Traçabilité des

agents et ouverture du réseau de l'entreprise vers

l'extérieur

69

5.3.2.3 Périodicité des

formations trop longue

70

5.3.2.4 Méthodologie de

classification des informations non optimale

71

5.3.2.5 Gestion de la sauvegarde des

données sur les ordinateurs et appareils mobiles

71

5.3.2.6 Gestion des badges d'accès

et privilèges par la Direction du Contrôle Interne

72

5.3.2.7 Approche réactive du

comité de gestion des incidents

73

5.4 Analyse de l'implication de l'audit

interne à la sécurité de l'information

74

5.4.1 Les missions d'évaluation de

la sécurité de l'information

74

5.4.2 La méthodologie d'audit du

SMSI

75

5.4.3 Les compétences et outils de

travail

76

CHAPITRE 6 : RECOMMANDATIONS AU

SERVICE D'AUDIT INTERNE A LA CONTRIBUTION DE LA SECURITE DE L'INFORMATION

78

6.1 Constats du diagnostic de gestion de la

sécurité de l'information

78

TABLEAU 1 : Tableau

récapitulatif des insuffisances relevées et leurs risques

respectifs

80

6.2 Recommandations pour

l'amélioration de la sécurité de l'information et l'audit

interne au sein de Ecobank Cote d'Ivoire

83

6.2.1 Recommandations pour

l'amélioration du SMSI de Ecobank CI

83

6.2.1.1 Création d'un comité

de pilotage de la sécurité de l'information

84

6.2.1.2 Gestion efficace de la

sécurité de l'information

86

6.2.1.3 Communication / formation

régulière du personnel

87

6.2.1.4 Mesures de sauvegarde des

données sur les ordinateurs et appareils mobiles et gestion des

privilèges

88

6.2.1.5 Classification des informations

par valeur et niveau de sensibilité

89

6.2.1.6 Sécurité du

réseau

90

6.2.1.7 Intervention du comité de

gestion des incidents de sécurité

91

6.2.2 Recommandations pour le

perfectionnement de l'audit interne en matière de

sécurité de l'information

92

CONCLUSION GENERALE

95

ANNEXES

99

BIBLIOGRAPHIE

109

INTRODUCTION GENERALE

Parmi les structures de contrôle présentes dans

l'entreprise pour notamment aider le management dans la prise de

décisions, on retrouve l'audit interne. C'est une fonction

communément admisecomme étant un moyen à la disposition du

management dans le cadre du processus de gestion des risques et

d'évaluation du dispositif de contrôle interne en place. L'audit

interne est défini comme une activité indépendante et

objective qui donne à une organisation une assurance sur le degré

de maîtrise de ses opérations, lui apporte ses conseils pour les

améliorer, et contribue à créer de la valeur

ajoutée. Historiquement orienté vers la gestion financière

et comptable, son champ d'action s'est étendu à tous les domaines

de l'entreprise.

Les missions de contrôle et d'évaluation de la

maîtrise des activités ainsi que de conseils ont suivi

l'évolution économique et la croissance des organisations. De nos

jours, « le management gagnant1(*) » impose l'atteinte des objectifs dans tous

les domaines. L'audit interne, par son approche systématique et

méthodique, accompagne les opérationnels dans l'identification et

la maîtrise des risques, en vue d'atteindre les objectifs fixés

par la Direction Générale. Dans le contexte actuel

d'amélioration continue des technologies d'information et de

communication, les risques liés aux systèmes d'information sont

en général suivis de près dans les cartographies des

risques des auditeurs. Dans le cadre de cette surveillance accrue, une

attention particulière est accordée à la

sécurité de l'information. En effet, l'information est

essentielle, voire déterminante pour la pérennité de

l'entreprise.

La finalité de beaucoup d'activités et

d'opérations effectuées en entreprise est de produire des

informations financières et opérationnelles fiables dont il faut

assurer l'intégrité et la protection. Ainsi des normes

internationales telles que l'ISO 27000 définissent les exigences

requises pour mettre en place un système de gestion de la

sécurité de l'information. Elles sont conçues pour

garantir la sélection de contrôles de sécurité

adéquats et proportionnels au niveau du contrôle interne

établit par la structure. Elles indiquent aux entreprises les

règles de protection des données permettant de garantir la

confiance des parties intéressées, notamment des clients. Les

normes adoptent une approche basée sur les processus pour la

création, la mise en oeuvre, l'utilisation, la surveillance, l'analyse,

le maintien et l'amélioration des systèmes de gestion de la

sécurité de l'information.

Dans les établissements de crédit, notamment les

banques, les systèmes d'informations très performants sont

devenus les outils de gestion par excellence. Ils occupent une place

stratégique dans le pilotage et le traitement des opérations des

banques. L'évolution du monde financier et de ses

règlementations, et l'importance de la gestion des flux informationnels

font de ces systèmes un volet incontournable. En revanche, dans cet

environnement bancaire très concurrentiel, un défaut de gestion

rigoureuse de cet outil peut se révéler comme une source de

vulnérabilité. La gestion des flux informationnels comporte des

risques qu'il faut identifier et maitriser pour préserver la

disponibilité, l'intégrité et la confidentialité

des informations.

Au regard de ce constat, nous nous interrogeons sur la

contribution de l'audit interne à la sécurité de

l'information. Comment les auditeurs internes s'inscrivent-ils dans une

dynamique de maintien et d'amélioration continue de la

sécurité de l'information au sein d'une banque?

La complexité des tâches de l'auditeur interne

quant à la sécurité de l'information vient dans certains

cas, d'un manque de connaissance ou d'une formation inadéquate sur les

systèmes d'information électroniquesmodernes et d'autres domaines

hautement sophistiqués. Plusieurs autres raisons peuvent être

évoquées : l'une pourrait être le fait que certains

auditeurs ont quelque fois une tendance naturelle à ne pas changer leurs

habitudes ; une autre pourrait être la peur du changement. En dehors de

celles précitées, nous avons d'autres difficultés

rencontrées par les auditeurs internes telles que le manque de

compréhension globale des processus d'activités et le suivi

inadéquat des problèmes après leur détection.

L'audit interne pourrait s'avérer inefficace si la direction n'assure

pas toujours un suivi approprié des problèmes

décelés. On pourrait parler dans ce cas-ci d'un manque

d'accompagnement du management dans le processus audit interne.

Les conséquences qui en résultent sont de

plusieurs ordres :

ü non détection en temps réel des risques

liés aux activités du système d'information ;

ü mauvaise utilisation des données

nécessaires à l'évaluation des risques ;

ü fraude ;

ü exposition directe de la banque à des risques

pouvant entrainer une interruption d'activités

ü mauvaise orientation du business ;

ü perte de l'image et de la crédibilité de

la banque ;

ü non atteinte des objectifs assignés par

l'entreprise.

Pour pouvoir apprécier le rôle de l'audit interne

dans la gestion de la sécurité de l'information, plusieurs

solutions s'offrent à nous :

ü faire une enquête sur le service d'audit interne

afin de comprendre son implication et sa responsabilité dans le maintien

et l'amélioration de la sécurité de

l'information ;

ü effectuer un examen critique du système de

gestion de la sécurité de l'information ;

ü établir des lignes directrices pour l'auditeur

interne, lui permettant d'évaluer et de suivre promptement le maintien

et l'amélioration du système de sécurité de

l'information.

Une seule solution retiendra notre attention pour cette

étude à savoir faire une enquête sur le service d'audit

interne afin de comprendre son implication et sa responsabilité dans le

maintien et l'amélioration de la sécurité de

l'information. Cette solution incorpore toutes les autres car il serait

impossible d'apprécier la contribution de l'audit interne dans la

sécurité de l'information sans faire un examen de la

sécurité de l'information et sans établir de lignes

directrices que pourront suivre les auditeurs internes pour être toujours

plus opérationnels.

Notre enquête doit nous permettre de répondre

à cette question fondamentale : comment l'audit interne

contribue-t-il au maintien et à l'amélioration continue de la

sécurité de l'information ? De cette question

principale découlent d'autres spécifiques :

ü qu'est-ce que l'information ?

ü Qu'est-ce que la sécurité de

l'information ? de quoi s'agit-il en milieu bancaire ?

ü Quels sont les risques inhérents à

l'insécurité de l'information et comment y

remédier ?

ü Par quelle approche, l'auditeur interne s'assurera-t-il

de la maitrise ou non des risques sécuritaires liés à

l'information?

ü Sur quels référentiels, normes ou bonnes

pratiques doit-il se baser ?

ü De quelles compétences et connaissances

l'auditeur interne a-t-il besoin ?

ü Enfin, quelles recommandations fera-il pour

améliorer le dispositif de contrôle interne existant dans la

banque, en vue de créer une valeur ajoutée?

Nous essayerons de répondre à toutes ces

questions à travers l'étude du thème suivant :

Contribution de l'audit interne à la sécurité de

l'information en milieu bancaire : cas de ECOBANK Cote d'Ivoire.

Notre choix s'est porté sur Ecobank Cote

d'Ivoirepremièrement parce qu'elle nous a permis d'effectuer un stage de

3 mois en son sein ; et deuxièmement parce que c'est une banque de

plus de 20 ans d'existence qui connait actuellement une croissance

accélérée de par sa présence sur le marché

bancaire, de par ses nouveaux produits et de par sa forte influence sur les

populations de tout type de revenu et de toute profession. Pour cela, elle a

choisi un système technologique de pointe qui lui permet de

répondre aux besoins de la clientèle exigeante. La concurrence

étant de plus en plus accrue et l'utilisation des nouvelles technologies

de l'information de plus en plus complexe, Ecobank CI nécessite qu'une

attention particulière soit accordée à son système

de gestion de la sécurité de l'information pour lui permettre

d'assurer sa pérennité. Notre étude tentera d'apporter des

solutions adéquates et efficaces pour le bon fonctionnement et la

continuité d'exploitation de cette banque.

Notre objectif principal par cette étude, est de

connaitre et apprécier le rôle et la contribution de l'audit

interne dans le maintien et l'amélioration continue de la

sécurité de l'information. De cet objectif, dérivent les

objectifs spécifiques suivants :

ü identifier les bonnes pratiques en matière de

sécurité de l'information

ü mettre en exergue le type d'organisation que la banque

devra mettre en place pour assurer un bon fonctionnement de son système

de sécurité de l'information

ü connaitre les risques relatifs à un manque de

sécurité de l'information

ü apprécier les caractéristiques de l'audit

interne qui pourraient aider la banque à atteindre ses objectifs

Pour le développement de notre étude, nous ne

nous limiterons qu'aux 11 thèmes du cadre de gestion de la

sécurité de l'information selon la norme ISO 27002 et aux normes

internationales pour la pratique professionnelle de l'audit interne. Notons que

cette étude ne s'abstiendra pas de faire référence au

référentiel CobiT et aux recommandations pratiques

établies par la commission bancaire européenne et le

comité de Bâle en matière de sécurité de

l'information pour une bonne gestion des institutions financières.

L'étude ne prendra en compte que les aspects ressources

humaines,technologie et organisationnel liés à la

sécurité de l'information.

L'intérêt que revêt notre étude peut

être situé à un double niveau:

- Pour l'entreprise : elle disposera des

meilleures pratiques en termes de maintenance et amélioration continue

du système de sécurité de l'information. Aussi elle saura

ce dont elle a besoin en matière d'outils, de techniques et de moyens

tant humains que matériels pour une bonne gestion de la

sécurité de ses informations et une maitrise totale du

système d'information. Cette étude éclaircira davantage le

rôle que l'audit interne devra jouer afin d'aider le management dans la

prise de décisions et dans l'atteinte efficace et effective des

objectifs en matière de sécurité de l'information.

- Pour nous même : cette

étude sera une occasion pour nous de confronter nos connaissances

théoriques à celles pratiques acquises pendant nos moments de

formation professionnelle. Il s'agira pour nous d'avoir une connaissance plus

élaborée sur la gestion de la sécurité de

l'information du SI bancaire et aussi sur la contribution de l'audit interne

à son maintien et à son amélioration.

Pour atteindre les objectifs que nous nous sommes

fixés, notre étude se fera en deux (02) grandes parties qui nous

permettront :

- d'abord à travers une première partie

théorique, de présenter les avis de différents auteurs qui

seront contenus dans une revue de littérature ;

- ensuite nous aborderons une deuxième partie,

pratique, avec Ecobank Cote d'Ivoire comme exemple d'illustration dans le but

de confronter la pratique de l'audit interne dans la gestion de la

sécurité de l'information dans une banque d'avec la

théorie.

PARTIE 1 : CADRE

THEORIQUE DE L'ETUDE

La sécurité des systèmes d'information

est un domaine très vaste puisqu'elle fait appel à toutes les

entités de l'entreprise et à des connaissances techniques et

technologiques de pointe. L'une des forces et en même temps une

problématique du monde des affaires actuel est l'évolution

constante des technologies de l'information. Il est vrai que plus les

technologies évoluent, plus elles offrent une plus grande

mobilité aux utilisateurs et révolutionnent les habitudes et les

façons de travailler. Cependant elles sont empreintes de risques de plus

en plus forts. Il faudrait donc trouver des solutions de

sécurité de l'information pour mieux préserver la

sécurité des systèmes d'information et aussi les

intérêts de l'entreprise.

Dans cette quête de solutions et bonnes pratiques de

sécurité, l'entreprise dispose d'agents régulateurs et

garant des dispositifs de contrôle interne tel que l'audit interne. A cet

effet, des auteurs divers ont développés plusieurs

théories et avis mettant en exergue le rôle de l'audit interne

dans la sécurité informationnelle. Nous nous sommes par

conséquent atteler à présenter ces différentes

opinions dans notre cadre théorique afin de mieux apprécier le

concept de l'audit interne dans la sécurité des systèmes

d'information de l'entreprise.

CHAPITRE 1 : CADRE

CONCEPTUEL DE L'AUDIT INTERNE ET DE LA SECURITE DE L'INFORMATION

«Parce qu'il décuple la qualité et la

rapidité des décisions, le système d'information est

aujourd'hui au coeur des processus, des produits et du management de

l'entreprise : il est devenu un actif stratégique». Cette phrase de

Deyrieux (2004) traduit bien l'importance du système d'information pour

les entreprises. Pour fonctionner correctement, les entreprises doivent

s'assurer de la continuité et de la qualité de service de leur

système d'information. En effet le système d'information est une

organisation des ressources destinées à traiter l'information,

soit pour produire, soit pour piloter.Le but de la sécurité de

l'information est de mettre en place des méthodes et des technologies

afin d'éliminer, ou du moins de minimiser, les menaces qui planent sur

le système d'information.En outre, la complexité des

systèmes informatiques, leur interconnexion en réseaux internes

et externes, les applications informatisées et développées

à l'aide de méthodologies et techniques de pointe et leur

rôle stratégique pour la survie de l'entreprise, rendent de plus

en plus nécessaires les missions d'audit interne permettant de

répondre aux interrogations des dirigeants d'entreprise.

L'auditeur interne doit être alerté devant

l'évolution sans cesse croissante des technologies de l'information et

les risques y afférent pour toute organisation qu'elle soit de grande ou

de petite taille. Il va devoir appréhender cette nouvelle dimension

technologique afin de mieux remplir son rôle d'informateur et de

conseiller auprès de la direction générale et du conseil

d'administration.

A travers différentes étapes, nous aborderons

les notions d'audit interne et de sécurité de l'information.

Ensuite nous établirons une relation entre ces deux concepts afin de

faire ressortir la contribution de l'audit interne, de par ses missions et

objectifs, au maintien de la sécurité de l'information au sein

même d'un organisme de crédit notamment la banque.

1.1 Historique et cadre

de référence de l'audit interne

La création de la fonction d'audit interne dans les

entreprises s'inscrit dans un cadre plus général de la notion

d'audit. Bertin (2007 : 17 - 18) dans son ouvrage nous décrit

l'historique de l'audit interne. En effet, le précurseur de l'audit

connu sous le nom de révision des comptes, a été

institué par la loi du 24 juillet 1867 en France. On parlait de

révision des comptes avant de lui préférer le nom

« audit ». Le manuel du CIA (rédigé par

l'IIA) explique que l'audit a véritablement évolué

après la deuxième guerre mondiale (1945). Progressivement, le

terme « audit » connu un élargissement plus

qu'important. Etant premièrement axé essentiellement sur les

aspects financiers et comptables, il a commencé par couvrir toutes les

activités opérationnelles et stratégiques de l'entreprise.

Il considérait l'image de rigueur de l'entreprise, les risques

liés aux différentes activités, les politiques et plans,

les instabilités de l'environnement et les complexités des

paramètres de gestion et de contrôle.

Cependant les crises économiques de 1929 aux USA et

l'instauration de la loi Sarbanes-Oxley (SOX) et de la LSF ont

déclenché une diversité d'audit notamment l'audit interne

et l'audit externe appelé également audit comptable et financier.

La SOX a été établie pour règlementer et rendre

obligatoire les pratiques de l'audit au sein des entreprises. Renard

(2010 : 36) explique que la fonction d'audit interne n'est

réellement apparue en France dans les entreprises qu'à partir de

1960 et un peu partout dans le monde à partir de 1980. Car dans un souci

de réduction des charges dues à la récession

économique, les entreprises en vinrent finalement à

suggérer de faire assumer certains des travaux préparatoires des

cabinets d'audit externes, par leur propre personnel. De plus le besoin

était présent de disposer en interne d'un outil

d'évaluation et d'amélioration des processus de management des

risques, de contrôle et de gouvernement d'entreprise.

Aujourd'hui l'audit interne a pénétré

tous les domaines, toutes les fonctions, activités, opérations,

tous les stades décisionnels de l'entreprise. A travers les notions et

missions de l'audit interne et les responsabilités des auditeurs

internes, nous verront quel est le rôle de l'audit interne dans une

organisation et en quoi est-il important.

1.1.1 Notion d'audit

interne

Lacolare (2010 : 10) explique que selon les normes ISO

9000:2005 et ISO 19011:2002, l'audit est défini comme un processus

méthodique, indépendant et documenté permettant d'obtenir

des preuves d'audit et de les évaluer de manière objective pour

déterminer dans quelle mesure les critères d'audit sont

satisfaits. En plus de lui, plusieurs comités et organismes ont

tenté de donner une définition à l'audit interne.

Cependant ils s'accordent tous sur cette définition de

l'IFACI, approuvée par l'IIA le 29 juin 1999 :

« L'Audit Interne est une activité

indépendante et objective qui donne à une organisation une

assurance sur le degré de maîtrise de ses opérations, lui

apporte ses conseils pour les améliorer, et contribue à

créer de la valeur ajoutée.

Il aide cette organisation à atteindre ses

objectifs en évaluant, par une approche systématique et

méthodique, ses processus de management des risques, de contrôle,

et de gouvernement d'entreprise, et en faisant des propositions pour renforcer

leur efficacité. »

Cette définition implique l'Audit Interne dans la

fonction de conseiller, de perfectionniste, d'améliorateur. Son

rôle est d'assurer la bonne santé de toutes les fonctions au sein

même de l'organisation.

L'audit interne est le mieux à même d'alimenter

le conseil d'administration et la direction générale en

informations sur les faiblesses du système de contrôle interne ou

sur les zones de risques susceptibles de nuire à l'atteinte des

objectifs stratégiques, opérationnels, informationnels et de

conformité (Bertin 2007 : 25 - 26). Le blog SSI Conseil, dans son

article sur l'audit interne du SSI, explique que dans le cadre de la

sécurité ses systèmes d'information, l'audit interne est

une des mesures de sécurité du Système de Management de la

sécurité du SI. C'est une des clauses obligatoires de la mise en

oeuvre d'un SMSI conforme à l'ISO 27001 : Clause 6. Il contribue

à vérifier de façon indépendante et

objective :

ü l'efficience des dispositions du SMSI

ü l'efficacité des mesures de

sécurité organisationnelles, procédurales ou techniques

choisies pour réduire les risques à un niveau acceptable.

Ainsi l'audit interne est l'organe qui, mandaté par la

direction, intervient pour examiner et établir un diagnostic attestant

du plus ou moins bon fonctionnement de son système d'information et de

son dispositif de contrôle interne. Il établit également un

pronostic alertant les responsables et la direction sur la

sécurité des actifs, la fiabilité des informations et

aussi de l'efficacité des opérations qui en découlent.

1.1.2 Missions, Objectifs et

Champ d'application de l'audit interne

L'audit interne, comme nous l'avons notifié plus haut,

connait une évolution constante du fait des changements réguliers

de l'environnement dans lequel il est employé. En fonction de la

définition de l'audit interne, nous ferons ressortir ses missions, ses

objectifs et son champ d'application pour une meilleure compréhension de

son rôle au sein de l'entreprise.

1.1.2.1 Les missions

Suivant la définition de l'IFACI, l'audit interne

présente 3 missions :

ü Contribuer à la création de

valeur ajoutée : selon l'IFACI (CRIPP 2013 : 72),

l'audit interne apporte de la valeur ajoutée à l'organisation

lorsqu'il fournit une assurance objective et pertinente et qu'il contribue

à l'efficience et à l'efficacité des processus de

gouvernement d'entreprise, de management des risques et de

contrôle ;

ü Améliorer le fonctionnement de

l'organisation : par la réalisation de missions d'audit et

d'apport de conseils ;

ü Aider l'entreprise à atteindre ses

objectifs : par l'évaluation des processus de management

des risques, de contrôles et de gouvernement d'entreprise, à

l'aide d'une approche systématique et méthodique.

Ainsi, l'Audit Interne étant une entité à

part entière, doit être capable de rassurer l'entreprise sur la

continuité d'exploitation, sur la maitrise des opérations

(gestion des risques) et donner une garantie pas absolue mais raisonnable du

succès des activités et de l'atteinte effective des objectifs.

1.1.2.2 Les objectifs

Dans la Modalité Pratique d'Application (MPA) 2120.A1

de l'audit interne contenu dans le CRIPP, il est spécifié les

aspects sur lesquels doit porter l'évaluation du contrôle interne.

Toujours dans la tendance de l'analyse par les risques, il est dit que l'audit

interne doit évaluer les risques afférents au gouvernement

d'entreprise, aux opérations et aux systèmes d'information de

l'organisation au regard de :

ü l'atteinte des objectifs stratégiques de

l'organisation ;

ü la fiabilité et l'intégrité des

informations financières et opérationnelles ;

ü l'efficacité et l'efficience des

opérations et des programmes ;

ü la protection des actifs ;

ü le respect des lois, règlements, règles,

procédures et contrats.

Bertin (2007 : 21 - 22) pouvait dire l'audit

interne est devenu un acteur majeur du dispositif de maîtrise des

risques, du contrôle interne et de la gouvernance des

sociétés. Il n'y a pas d'audit interne sans dispositif de

contrôle interne. De ce fait, l'audit interne est une fonction

d'appréciation et d'évaluation dont la tâche essentielle

est notamment la validation et le maintien du contrôle interne. Sa

mission principale est de s'assurer que les objectifs de contrôle interne

s'inscrivent dans une approche globale du management des risques (COSO I et

COSO II) et qu'ils sont relativement atteints.

L'interprétation de la norme 2120 donnée par

L'IFACI (CRIPP 2013 : 165), soutenue par Renard (2010 : 144) souligne

que pour atteindre les objectifs en matière de management des risques,

les auditeurs internes doivent s'assurer que :

ü les objectifs de l'organisation sont cohérents

avec sa mission et y contribuent ;

ü les risques significatifs sont identifiés et

évalués ;

ü leurs modalités de traitement des risques sont

appropriées et en adéquation avec l'appétence pour le

risque de l'organisation ;

ü les informations relatives sont recensées et

communiquées en temps opportun au sein de l'organisation pour permettre

aux collaborateurs, à leur hiérarchie et au conseil d'exercer

leur responsabilité.

1.1.2.3 Le champ

d'application

Depuis son établissement en 1929, la fonction d'audit

interne a commencé à prendre de l'ampleur, à

élargir son champ d'application et à modifier ses objectifs.

Etant concerné dorénavant par toutes les

fonctions de l'entreprise, l'audit interne revêt plusieurs formes selon

les objectifs à atteindre lors de la réalisation d'une mission.

Selon Renard (2010 : 48 - 55), nous avons :

ü l'audit de conformité ;

ü l'audit d'efficacité ;

ü l'audit de management ;

ü l'audit de stratégie ;

ü le conseil.

1.1.3 Compétences et

responsabilités des auditeurs

Du fait de la variété des domaines à

couvrir et des missions à conduire, l'audit interne doit disposer d'une

gamme de compétences toujours plus étendue. La formation

permanente constitue donc un facteur clé de performance au plan

individuel et collectif. Aussi, le respect des Normes internationales pour la

pratique professionnelle de l'audit interne est essentiel pour que les

auditeurs internes puissent s'acquitter de leurs responsabilités. Les

normes relatives aux responsabilités des auditeurs internes sont

appelées des normes de qualification (normes 1000 -

CRIPP 2013). Ces normes doivent être définies dans une charte

formelle d'audit interne. De ces normes, découlent les

caractéristiques de l'auditeur interne :

ü indépendance :

capacité à assumer de manière impartiale, les

responsabilités. L'audit interne doit être positionné

à un niveau suffisamment élevé de la hiérarchie

pour pouvoir être totalement indépendant et objectif. Pour cela,

selon la norme 1100, l'audit interne doit être doublement rattaché

à la direction générale et au conseil d'administration (au

comité d'audit plus précisément) ;

ü objectivité : avoir un

jugement impartial et sans aucune forme de subordination à celui

d'autres personnes (normes 1100 et 1120);

ü compétence et Conscience

professionnelle : le savoir-faire, la diligence dans le travail,

des connaissances et autres compétences relatives à l'exercice de

leur fonction. Aussi faire preuve d'une formation professionnelle continue

(norme 1200).

Concernant le système d'information et la

sécurité de l'information, la MPA 1210.A3 (IFACI, 2013 :

36)précise queles auditeurs internes doivent posséder une

connaissance suffisante des principaux risques et contrôles relatifs aux

technologies de l'information, et des techniques d'audit informatisées

susceptibles d'être mises en oeuvre dans le cadre des travaux qui leur

sont confiés. Toutefois, tous les auditeurs internes ne sont pas

censés posséder l'expertise d'un auditeur dont la

responsabilité première est l'audit informatique. La MPA 1220.A2

(IFACI, 2013 : 37)ajoute que pour remplir ses fonctions avec conscience

professionnelle, l'auditeur interne doit envisager l'utilisation de techniques

informatiques d'audit et d'analyse des données. Ces normes

démontrent l'importance mise sur l'éventail de connaissance et

compétence que doit avoir l'auditeur interne pour mener à bien

ses missions d'audit de sécurité de l'information.

Selon Villalonga (2011 : 25), l'auditeur interne doit

avoir les qualités nécessaires suivantes :

ü ouvert d'esprit,

ü diplomate,

ü observateur,

ü perspicace,

ü polyvalent,

ü autonome,

ü synthétique,

ü empathique.

Toutes ces caractéristiques citées plus haut

sont celles dont l'auditeur doit se revêtir pour ainsi assurer et

contribuer au maintien et à l'amélioration du système

d'information, notamment de la sécurité de l'information

dans l'entreprise ; sécurité sans laquelle l'entreprise

serait incapable de poursuivre correctement ses opérations et ainsi

s'exposer à des pertes financières énormes.

1.2 La

sécurité de l'information

Avec la mondialisation, l'évolution des technologies de

l'information, l'ouverture des systèmes d'information au monde

extérieur et la dépendance accrue des organisations

vis-à-vis des données et ressources informatiques, la

sécurité est aujourd'hui indispensable à la bonne marche

de la plupart d'entre elles. En effet, aucune entreprise ne pourrait survivre

aux conséquences notamment en termes de couts et de la perte

d'intégrité de l'ensemble des données de son

système.

Avant d'aborder la sécurité de l'information,

nous définirons d'abord ce que l'on entend par information et quelle est

son importance au sein de l'entreprise.

1.2.1 Notion d'information

Nous allonsd'abord définir l'information et ensuite

donner ses caractéristiques et son importance pour l'entreprise.

1.2.1.1 Définition

de l'information

L'information est constituée de deux

éléments :

ü des données,

ü un sens qui dépend de chaque individu.

L'information est un concept qui présente plusieurs

sens. Elle désigne à la fois le message à véhiculer

et les signes utilisés pour l'écrire. Au sens

étymologique, l'information est ce qui donne une forme à

l'esprit. Elle vient du verbe latin « informare »,

qui signifie "donner forme à" ou "se former une idée de".

L'information utilise un code de signes, porteur de sens et destiné

à la compréhension unique du destinataire. Le manuel de

préparation CISA (ISACA, 2011 : 101) définit

l'information comme étant des « données dotées

de sens et d'objet ». Di Scala (2005 : 12) ajoute que

l'information est le support formel d'un élément de connaissance

humaine susceptible d'être représenté à l'aide de

conventions (codages) afin d'être conservé, traité, ou

communiqué au sein de l'organisation ou auprès de ses

partenaires.

1.2.1.2 Les

caractéristiques de l'information

Le site « formaplace » identifie les

caractéristiques suivantes de l'information :

ü sa forme : orale, textuelle,

visuelle, sonore

ü son mode de présentation :

numérique, alphabétique ou alphanumérique sous un support

physique ou électronique

ü ses qualités : fiable,

précise, objective, stable, actuelle, pertinente, confidentielle

ü son coût.

Selon Moisand et Garnier De Labareyre (CobiT, 2009 : 31),

l'information présente 7 critères précis significatifs

pour chacune des entités de l'entreprise :

ü efficacité : la mesure par

laquelle l'information contribue au résultatdes processus métier

par rapport aux objectifs fixés ;

ü efficience : la mesure par laquelle

l'information contribue au résultatdes processus métier au

meilleur coût ;

ü confidentialité : la mesure par

laquelle l'information est protégée des accès non

autorisés;

ü intégrité : la mesure

par laquelle l'information correspond à la réalitéde la

situation ;

ü disponibilité : la mesure par

laquelle l'information est disponible pourles destinataires en temps voulu ;

ü conformité : la mesure par

laquelle les processus sont en conformitéavec les lois, les

règlements et les contrats ;

ü fiabilité : la mesure par

laquelle l'information de pilotage est pertinente.

1.2.1.3 L'importance de

l'information

Le site formaplace stipule quel'information, en optimisant la

perception des situations, permet quatre (4) fonctions essentielles :

ü réduire l'incertitude sur un

évènement donné ;

ü modéliser la complexité de l'entreprise

et de son environnement par la mise en place de procédures et

processus ;

ü prendre des décisions pour la réalisation

des opérations et des objectifs de l'entreprise

ü diriger : la direction de l'entreprise se sert de

l'information pour piloter, mener des actions et contrôler les

accomplissements.

L'information est une ressource fondamentale pour

l'entreprise. Elle est un actif intangible, une ressource immatérielle

qu'il faudrait traiter, décrypter, sélectionner en fonction des

besoins. Pour cela, l'entreprise développe la veille informationnelle

stratégique qui consiste à organiser la collecte des informations

nécessaires aux prises de décisions.

Le manuel de préparation CISA (ISACA, 2011 : 101)

explique que « l'information est devenue un élément

indispensable de la conduite des affaires pour pratiquement toutes les

organisations. Pour un nombre croissant de sociétés,

l'information en est leur raison de vivre ». Le comité de Bale

(1998 : 8) précise dans un contexte plus particulier que les

objectifs d'information portent sur la préparation de rapports de

qualité, pertinents, fiables et aussi récents que possible,

indispensables à la prise de décision au sein de l'organisation

bancaire. Ils recouvrent également la nécessité

d'établir des comptes annuels, états financiers et autres

communications et rapports de caractère financier et

opérationnel.

Il est important de savoir que l'information est la

matière première qui alimente le fonctionnement de

l'entreprise.Par conséquent, un manque d'information ou une mauvaise

communication entraine tout simplement la mort du système et très

souvent, des pertes financières importantes et même le

dépôt définitif de bilan. C'est la raison pour laquelle

elle a besoin d'être contrôlée et

sécurisée.

1.2.2 La sécurité

de l'information

Cette partie servira à donner une définition et

une explication du concept qu'est la sécurité de l'information

pour l'entreprise.

1.2.2.1 Notion de

sécurité de l'information

Selon le dictionnaire Larousse, la sécurité est

une situation tranquille qui résulte de l'absence réelle de

danger. C'est aussi un processus dont le but est de réduire les risques

ou la probabilité de subir des dommages. De par cette définition,

nous pouvons en déduire que la sécurité de l'information,

c'est un processus permettant à une entreprise donnée de

réduire les risques ou la probabilité de subir des dommages quant

à la perte d'informations, à la présence d'informations

biaisées, à la mauvaise utilisation ou interprétation des

informations etc.

Le site Wikipédia définit la

sécurité des systèmes d'information (SSI) comme

étant l'ensemble des moyens techniques, organisationnels, juridiques et

humains nécessaire et mis en place pour conserver, rétablir, et

garantir la sécurité du système d'information. Le

gouvernement québécois dans sa politique de

sécurité de l'information (2009 : 2) ajoute que la

sécurité de l'information est l'ensemble des activités qui

préservent la disponibilité, l'intégrité et la

confidentialité de l'information, et ce, peu importe le support

utilisé pour la conserver ou la transmettre. C'est aussi un ensemble de

mesures de sécurité mis en place pour assurer l'authentification

des personnes et des dispositifs ainsi que l'irrévocabilité des

actions qu'ils posent. Autrement dit, la sécurité de

l'information désignedonc les mesures préventives qu'il faudrait

mettre en place pour préserver les informations et les moyens.

La sécurité de l'information, selon le manuel de

préparation CISA (ISACA, 2011 : 103), doit couvrir tous les

processus physiques et électroniques relatifs à l'information peu

importe s'ils concernent les gens et la technologie, ou les relations avec les

partenaires commerciaux, les clients ou des tiers. La sécurité de

l'information s'intéresse à tous les aspects de l'information et

de sa protection à tous les points de son cycle de vie au sein de

l'organisation.

La sécurité de l'information introduit le

concept de gestion des risques. Les normes ISO 2700x qui sont des normes de la

sécurité de l'information, sont établies pour permettre

d'organiser sereinement le Système de Management de la

Sécurité de l'Information(SMSI) de l'entreprise mais aussi de le

contrôler et l'améliorer tout en restant dans une idéologie

de gestion par les risques. Une entreprise peut et doit anticiper les menaces,

les risques et leurs conséquences qui pèsent sur son

système d'information en faisant une analyse complète de celui-ci

et de son environnement. Lorsque l'on réfléchit en termes de

sécurisation du SI, il faut garder à l'esprit que le niveau de

sécurité à appliquer doit toujours être basé

sur la sécurité du maillon le plus faible de la chaîne des

systèmes mis en jeu car un seul détail ignoré peut

conduire l'entreprise à une fermeture certaine.

M. Cochard, Directeur Général du Consortium

Internationale e-Miage, lors d'une présentation sur la

sécurité des systèmes d'informations à

l'université Picardie Jules Vernes en France (site foad.refer) a

défini plusieurs facettes de la sécurité de l'information

qui sont:

ü la sécurité physique : liée

aux systèmes matériels et à l'environnement (locaux,

alimentation électrique, climatisation ...) ;

ü la sécurité logique et applicative :

liée aux logiciels et applications (contrôle d'accès et

protection de données) ;

ü la sécurité de l'exploitation :

procédures de maintenance des systèmes, les mises à jour,

plan de sauvegarde et plan de secours ;

ü la sécurité des

télécommunications : liée aux infrastructures de

réseaux.

1.2.2.2 Principes

fondamentaux de la sécurité de l'information

Selon la norme ISO/IEC 27001 : 2005, la

sécurité de l'information se caractérise par les cinq

piliers suivantsde l'information :

ü l'intégrité : qui assure

que la donnée reçue est la même que celle qui a

été émise, c'est à dire qu'elle n'a pas

été corrompue. L'altération des données (le manque

d'intégrité) peut conduire à la prise de mauvaises

décisions.

ü la confidentialité : qui assure

que la donnée reste privée durant la transmission pour que seules

les personnes concernées aient la possibilité de la traiter. Il

faudrait pour cela un message crypté ou une clé d'accès

détenue uniquement par le(s) destinataire(s) concerné(s). La

divulgation d'informations privées (perte de la confidentialité)

ou le transfert d'informations privées à un destinataire autre

que celui concerné, peut affecter la crédibilité de

l'entreprise et surtout favoriser la concurrence.

ü la disponibilité : qui assure

que la donnée est présente et accessible à tout moment.

L'indisponibilité des informations en temps réel pourrait

entrainer un retard considérable dans les tâches à

accomplir et occasionner par la suite la perte de clients et donc des pertes

financières.

ü la non-répudiation : qui permet

de s'assurer de l'identité réciproque à la fois de

l'émetteur et du destinataire. Aussi qui permet de garantir qu'une

transaction ne peut être niée par aucun des correspondants.

Déroger au principe de non répudiation entraine une

non-traçabilité des conversations ou messages entre

l'émetteur et le destinataire et donc un non suivi quant au respect de

la confidentialité des informations (divulgation frauduleuse

d'informations).

ü l'authentification : qui permet de

s'assurer de la véracité de l'identité de l'utilisateur

qui souhaite accéder à des données à accès

restreint.

1.2.2.3 Missions et

Objectifs de la sécurité de l'information

L'objectif principal de la sécurité de

l'information est d'assurer la continuité d'exploitation de

l'entreprise. C'est aussi de minimiser le risque de dommages éventuels

par la prévention des incidents de sécurité et la

réduction de leur impact potentiel. Aucune protection aussi

sophistiquée soit-elle, ne peut garantir durablement

l'inviolabilité d'un système d'information car la

sécurité à 100% n'existe pas. Dès lors,

l'entreprise doit classer les sinistres selon leur probabilité de

survenance et leur impact, et prendre des mesures pour diminuer ces deux

facteurs. Ghernaouti-Helie (2000 : 20), Professeur à l'institut

d'informatique et d'organisation de HEC Lausanne, appuie cette idée en

disant que l'objectif de la sécurité des systèmes

d'information est de garantir qu'aucun préjudice ne puisse mettre en

péril la pérennité de l'entreprise. Cela consiste à

diminuer la probabilité de voir des menaces se concrétiser,

à en limiter les atteintes ou dysfonctionnements induits, et à

autoriser le retour à un fonctionnement normal à des coûts

et des délais acceptables en cas de sinistre. La sécurité

ne permet pas directement de gagner de l'argent mais permet d'éviter

d'en perdre. Ce n'est rien d'autre qu'une stratégie préventive

qui s'inscrit dans une approche d'intelligence économique.

La sécurité de l'information, dans un

système d'information automatisé ou non, est importante voire

primordiale pour toute entreprise qui souhaite assurer sa

pérennité dans le monde des affaires actuel. Avec la

mondialisation et l'avènement des nouvelles technologies de

l'information qui marquent l'ère actuelle, les systèmes

d'information aujourd'hui, sont basés sur des infrastructures

informatiques et de télécommunication. La

vulnérabilité de ces infrastructures implique donc la

vulnérabilité des systèmes d'information.

De plus, les systèmes d'information sont ouverts au

monde extérieur (clients, fournisseurs d'accès internet,

partenaires etc.), la probabilité qu'il y ait perte ou divulgation non

autorisée d'informations est relativement élevée ;

sachant que la perte de l'un des cinq piliers de l'information cités

plus haut peut être dommageable pour l'entreprise. Les

conséquences qu'elle pourrait encourir sont de plusieurs ordres dont les

plus importants sont l'impact financier, l'impact sur l'image, l'impact

juridique et dans le cas extrême l'interruption partielle ou

définitive de l'activité.

Ainsi mettre en place la sécurité de

l'information dans le système d'information, consent l'entreprise

à prévenir et éviter des incidents majeurs de même

que la propagation de leur impact néfaste sur l'ensemble de son

environnement.

L'étape que nous aborderons maintenant est celle qui

nous aidera à comprendre comment se fait la mise en oeuvre de la

sécurité de l'information et quels en sont les constituants, en

d'autre termes savoir en quoi consiste la mise en place d'un cadre de gestion

de la sécurité de l'information.

1.2.3 Mise en oeuvre du cadre

de gestion de la sécurité de l'information

Le facteur essentiel dans la protection des actifs

informationnels et de la confidentialité est de jeter les bases d'une

gestion efficace de la sécurité de l'information. Tous les

acteurs de l'entreprise doivent prendre connaissance et conscience et

s'engager dans le maintien de la sécurité de l'information afin

d'atteindre les buts et objectifs fixés.

1.2.3.1 Engagement de la Haute

Direction

En matière de systèmes d'information, selon

l'IFACI (1993 : 2), la direction générale est responsable de

l'évaluation des risques, de l'établissement de la politique de

sécurité et de la mise en oeuvre d'une structure

organisationnelle. Son rôle lui est délégué par le

conseil d'administration, détenteur légal et suprême des

actifs informationnels. ISACA (2011 : 105) ajoute que la mise en place

d'une gouvernance efficace de la sécurité de l'information et la

détermination des objectifs de sécurité stratégique

de l'organisation dépendent et doivent rencontrer l'appui de la haute

direction. Le développement d'une stratégie de

sécurité de l'information nécessite qu'elle soit

intégrée et alignée aux objectifs globaux de

l'entreprise.

Selon l'IFACI (1993 : 2) : l'engagement de la haute

direction consiste à :

ü effectuer une évaluation des

risques liée à la confidentialité,

l'intégrité et la disponibilité des données et des

ressources ;

ü établir une politique de

sécurité à l'échelle de l'organisation

dans le but de canaliser le développement efficace des procédures

et des pratiques de sécurité, de protéger les

infrastructures et actifs critiques de l'entrepriseet de responsabiliser

l'ensemble du personnel.Une politique de sécurité de

l'information est un ensemble de documents indiquant les directives,

procédures, lignes de conduite, règles organisationnelles et

techniques à suivre relativement à la sécurité de

l'information et à sa gestion. C'est une prise de position et un

engagement clair et ferme de protéger l'intégrité, la

confidentialité et la disponibilité de l'actif informationnel de

l'entreprise ;

ü mettre en place une structure

organisationnelle afin de contrôler régulièrement

la conformité des opérations avec la politique de

sécurité. Peter Drucker pouvait dire dans l'énonciation de

sa théorie sur le management des entreprises « une

structure organisationnelle solide est un prérequis à la

santé et à la performance d'une organisation. Et le test d'une

entreprise en bonne santé se définit par la performance de son

personnel».

La direction générale doit s'atteler à

mettre en place, par le biais d'un service dédié à la

sécurité de l'information du système d'information, des

dispositifs sécuritaires adéquats à l'entreprise toute

entière. Notons que les politiques, objectifs et activités de

sécurité doivent être en phase avec les objectifs et buts

globaux de l'entreprise et s'inscrire dans une approche conforme à sa

culture. Il lui faut pour cela un plan de sécurité adapté

à ses activités. Selon Pipkin (2000), cinq (5) phases sont

importantes pour élaborer un plan de sécurité à

savoir :

ü inspection : Identifier les

fonctionnalités qui sont à la base des activités de

l'entreprise.Évaluer les besoins en sécurité de

l'organisation.

ü protection : Mettre en place des

moyens pour une réduction dynamique des risques.

ü détection : Mettre en place des

moyens pour une réduction réactive des risques.

ü réaction : Mettre en place un

plan de secours d'urgence.

ü réflexion: Une fois l'incident

terminé et tout remis en place, procéder à l'étude

del'événement.

La direction générale a l'autorité et

doit s'engager à représenter l'organisation dans la protection et

la sécurité de l'information. Elle doit définir les

grandes lignes de sécurité qui doivent être suivies et

appliquées par l'ensemble du personnel. La direction

générale doit communiquer ses exigences concernant la protection

de ses systèmes d'information afin que chaque acteur interne ou externe

à l'entreprise, puisse s'y conformer pour le maintien de

l'intégrité, la confidentialité et la disponibilité

des informations. Elle doit également rendre compte au conseil

d'administration, de la bonne fonctionnalité des systèmes de

contrôle et de sécurité des informations. La direction

générale doit apporter son soutien clair et massif à la

démarche de sécurité et favoriser l'implication, la

sensibilisation et la participation de tous les salariés.

1.2.3.2 La constitution de la structure de mise en oeuvre de

la sécurité de l'information

Pour que le système d'information soit efficace, il

faut mettre en place un cadre de gestion adéquat de la

sécurité de l'information. Le cadre de gestion sert de fondement

pour la mise en place de processus formels de gestion intégrée et

continue de la SI, ainsi que des risques afférents. Il doit tenir compte

des changements divers (technologique, juridique, social etc.) qui peuvent

avoir une influence sur le système d'information. Le cadre de gestion

vise principalement à établir une structure de gouvernance et de

coordination et à énoncer formellement un ensemble de rôles

et de responsabilités en SI.

Afin d'encadrer la démarche de mise en oeuvre du cadre

de gestion de la sécurité de l'information, notre étude se

réfèrera à la norme ISO/IEC 17799 :2000, aujourd'hui

appelé Norme ISO 27002.La norme ISO/IEC 27002 considère que

beaucoup de systèmes d'information n'ont pas été

conçus pour être sécurisés. Ainsi la mise en oeuvre

de moyens techniques de protection a un impact limité et doit être

soutenue par une organisation appropriée et par des procédures.

Ladite norme propose 133 règles regroupées en 11 thèmes

décrivant les meilleures pratiques en matière de

sécurité de l'information. Linlaud (2003 : 55 - 80) par un

tableau d'analyse des thèmes de la norme ISO/IEC 27002 et Hollo

(2009 : 12) par son diagramme de répartition des catégories

ISO 27002, ont défini chacun des éléments du cadre de

gestion de la sécurité de l'information. Ainsi, le cadre de

gestion de la sécurité de l'information prend donc en compte les

11 étapes suivantes :

Figure 1 : Le diagramme de répartition des

catégories ISO 27002

Source : Laurent Hollo (2009)

Ø Thème 1 : la gestion de la

politique de sécurité : elle traduit l'engagement

de la direction à fournir une orientation stratégique et un

support en ce qui concerne la gestion de la sécurité de

l'information par l'établissement d'une politique de

sécurité approuvée, publiée et communiquée

par elle à tous les employés. Cette politique doit faire l'objet

d'une révision constante et doit être en phase avec les objectifs

de l'entreprise.

Ø Thème 2 : l'organisation de la

sécurité : il s'agit de l'organisation interne et

externe liées à la sécurité de l'information de

l'entreprise. L'organisation interne doit prendre en compte un cadre

adéquat de gestion de la sécurité par la présence

d'un comité de gestion de la sécurité de l'information

émanant de la direction, la répartition claire des

responsabilités en matière de sécurité de

l'information, les procédures de sécurité mises en place

et les dispositifs de contrôle. Pour l'organisation externe en

particulier pour la sécurité d'accès des tiers et les

contrats d'externalisation, la politique de sécurité doit tenir

compte des risques associés à l'accès des tiers au

système d'information de l'entreprise ainsi que des contrôles

adaptés qui doivent être mis en oeuvre. Elle doit également

prendre en compte le fait que les contrats d'externalisation fassent l'objet

d'engagements contractuels très précis.

Ø Thème 3 : la classification et le

contrôle des actifs : Deux points importants : la

responsabilité liée aux actifs et la classification de

l'information. Concernant la responsabilité liée aux actifs,

l'entreprise doit réaliser un inventaire régulier de tous ses

actifs liés à son SI. En délégant des responsables

de gestion de ces actifs, elle peut mieux contrôler et s'assurer qu'une

mise à jour récurrente de l'inventaire est effectuée.

Concernant la classification de l'information, elle doit être

accompagnée de procédures formelles et être

exécutée en tenant compte des besoins liés à

l'exploitation, de la sensibilité des informations, des restrictions

éventuelles et du degré d'impact des évènements

nuisibles à leur exploitation.

Ø Thème4 : les

éléments de sécuritéliés aux ressources

humaines : il s'agit ici d'intégrer la

sécurité de l'information dans la description des

tâches ; de sélectionner le personnel permanent, contractuel

ou intérimaire en fonction des critères liés à la

sécurité de l'information conformément à la

politique de sécurité ; de faire signer au personnel des

accords de confidentialité ; de sensibiliser et de former tous les

employés de l'organisme et les tiers utilisateurs si nécessaire

à l'application et au respect des procédures et politique de

sécurité de l'information ; d'inciter les employés

à réagir face aux incidents et aux défauts de

sécurité en signalant toute forme de défaillance ou

dysfonctionnement.

Ø Thème5 : la

sécurité physique et la sécurité de

l'environnement : consiste en la mise en place de

périmètres de sécurité dans le but de

protéger les secteurs physiques qui abritent les équipements de

traitement des informations de même que les équipements

eux-mêmes. Il s'agira de protéger ces secteurs ainsi que leurs

accès afin de garantir que l'entrée n'est accordée qu'aux

personnes autorisées. Les équipements et les secteurs physiques

doivent être protégés contre tout sinistre (coupure de

courant intempestive, tentative d'interception causée par une

défaillance du câblage électrique, crise, guerre etc.).

Ø Thème 6 : la gestion des

communications et des opérations : inclut plusieurs

objectifs. L'organisme doit mettre en place des procédures et documents

formels d'exploitation afin de définir les responsabilités et de

séparer au mieux les tâches qui s'avèrent incompatibles.

Ces procédures devront prendre en compte la gestion des incidents, la

gestion des réseaux, l'utilisation de services extérieurs, la

protection contre les logiciels malveillants, la sauvegarde de l'information,

l'accès du système aux parties externes (prestataires, clients,

public...), la sécurisation du E-commerce, la sécurisation du

courrier électronique et des systèmes bureautiques. Ces

procédures doivent s'encadrer de dispositifs de contrôles

adaptés aux technologies de l'entreprise.

Ø Thème 7 : le contrôle des

accès logiques : il s'agira ici de contrôler les

accès à l'information. Les exigences concernant ce contrôle

doivent être documentées et contenues dans la politique de

sécurité de l'information. Ce contrôle inclut que chaque

utilisateur soit clairement identifié par une authentification et un mot

de passe forts et uniques (pour le respect du principe de

traçabilité) ; que les attributions et utilisations des

privilèges sont limitées et contrôlées ; que

les procédures d'enregistrement, de modification ou de suppression des

droits d'utilisateurs existent et sont respectées et utilisées au

moment opportun ; que les accès aux réseaux et aux

applications sont restreints ; que les accès aux matériels,

systèmes, applications, réseaux, ont été

délivrés aux personnes indiquées.

Ø Thème8 : le développement

et la maintenance des systèmes : il s'agit de mettre en

place des sécurités dans les applications et les systèmes

de fichiers (système de validation des données entrantes et

sortantes, contrôle du traitement interne), et aussi des mesures de

cryptographie (code, signature numérique etc.) dans le but d'assurer la

confidentialité des informations. Il faut également que les

processus de maintenance des systèmes soient adaptés et mis

régulièrement à jour et en oeuvre. Les logiciels et

progiciels doivent être protégés contre toute attaque

virale et les systèmes doivent être révisés lorsque

qu'une modification se produit. Les évènements des

systèmes doivent être générés et

conservés (journalisation des évènements).

Ø Thème9 : la gestion des incidents

de sécurité : consiste d'abord en la journalisation

ou l'élaboration d'un rapport des évènements exceptionnels

et significatifs ayant attrait à la sécurité de

l'information. Cela permet de surveiller les opérations et d'apporter en

temps réel les corrections qui s'y rapportent. Ensuite il faudrait

gérer à proprement dit les incidents en définissant les

responsabilités et en développant un processus

d'amélioration continue qui prend en compte l'arsenal technologique de

l'entreprise de même que les objectifs globaux.

Ø Thème10 : la gestion de la

continuité de l'activité : l'entreprise doit mettre

en place un processus pour gérer les interruptions des activités

d'exploitation causées par des défaillances majeures ou des

sinistres. Ensuite elle doit développer non seulement un plan

stratégique basé sur l'évaluation des risques afin de

déterminer l'approche complète de la continuité

d'activités, mais en plus elle doit définir des plans de

continuité pour maintenir ou rétablir le fonctionnement de

l'exploitation. Ces plans doivent être de façon récurrente

contrôlés, testés et réévalués.

Ø Thème11 : la gestion de la

conformité : la politique de sécurité et les

procédures doivent respecter les exigences légales,

règlementaires et contractuelles applicables à la structure. Ces

procédures doivent être mis à jour, protégés

et correctement suivis par tous les employés de l'entreprise ; le

département de l'audit interne ou de la conformité devront s'en

assurer. Les dispositifs de sécurité des SI doivent être

régulièrement vérifiés pour assurer leur

conformité technique. Les exigences d'audit des systèmes

opérationnels doivent être soigneusement planifiées et

approuver afin de minimiser au maximum le risque.

La mise en oeuvre du cadre de gestion ainsi

développé, doit permettre d'assurer une gestion efficace de la

sécurité de l'information. Aussi l'entreprise

désireuse d'améliorer de façon continue sa

sécurité de l'information, a le choix entre prendre en compte les

recommandations ou bonnes pratiques des normes ISO citées plus haut ou

opter pour une gestion de la sécurité de l'information par des

méthodes d'analyse des risques ; toujours est-il que ces

méthodes intègrent les recommandations de certaines normes ISO.

Une méthode d'analyse des risques est une

démarche, un processus ou un ensemble de principes qui permet

d'appliquer une norme au système d'information de l'entreprise. La

méthode sert aussi à faire un audit qui donne l'occasion

d'effectuer, par exemple, un état de la sécurité du

système d'information. Elle est souvent accompagnée d'outils afin

d'appuyer son utilisation. Selon Debrock et Gourdin (2009 : 8 - 9), on

distingue 3 catégories de méthodes : les méthodes

quantitatives (ex : cout, impact financier...), qualitatives (ex :

classement des risques - élevé, moyen, faible) et celles avec

bases de connaissance (ex : recherche de standard ou bonnes pratiques

à appliquer dans la sécurisation des TI). Les méthodes les

plus utilisées sont les méthodes OCTAVE, MEHARI et EBIOS. Bien

que fonctionnant de façon différente, ces méthodes ont

pour finalité la mise en avant des actifs importants de l'entreprise et

de la vulnérabilité des infrastructures des SI, l'étude

des risques et l'établissement des plans de sécurité

afférents.

Une entreprise s'attelant à mettre en place un cadre de

gestion de la sécurité de l'information tel que décrit par

la norme ISO/IEC 27002, atteindra ses objectifs en matière

d'intégrité, de confidentialité et de disponibilité

de l'information. Cependant il faudrait que tous ses acteurs, contribuant

à son fonctionnement, comprennent leur responsabilité directe et

indirecte quant à la sécurité des informations pour une

atteinte effective des buts et objectifs globaux.

1.2.3.3 Communication et responsabilité des

différents acteurs

L'un des piliers de la mise en place de la gouvernance

réside dans la sensibilisation et la formation des ressources humaines.

Il est donc vital pour l'entreprise, d'encadrer les habitudes et

méthodes de travail, de mettre un point d'honneur sur l'importance de la

communication, ainsi que de détecter et corriger les comportements

inappropriés.

En plus de la direction générale qui

définit les grandes lignes de la sécurité

informationnelle, chaque acteur de l'entreprise a la responsabilité de

l'application des clauses de sécurité prescrites pour une bonne

marche de la structure.Les employés doivent être

sensibilisés aux risques et aux comportements suivants :

ü utilisation des outils de l'entreprise à des

fins personnels (internet, téléphone, courriel...)

ü protection contre les virus ou autres logiciels

malveillants

ü gestion de l'identité informatique et

contrôle d'accès aux actifs informationnels

ü protection des droits d'auteur, des renseignements

personnels et de la vie privée

Selon les bonnes pratiques contenues dans la norme ISO/IEC

27002, l'entreprise doit être dotée d'un Système de Gestion

de la Sécurité de l'Information (SGSI) mais également de

personnes ressources, responsables et garant de cette sécurité.

Voici les rôles et responsabilités des groupes concernées

par la gestion de la sécurité de l'information selon le manuel du

CISA (ISACA, 2011 : 366) :

ü un comité directeur de la

sécurité des SI : qui se constitue des

représentants des divers niveaux de direction de l'entreprise. Ils sont

chargés de discuter des problèmes, d'établir et

d'approuver des pratiques de sécurité qui auront un bon impact

sur l'organisme. Le comité doit être établit formellement

par un mandat approprié ;

ü les cadres supérieurs :

qui seront responsables de la protection générale des actifs

informationnels et de la mise en place et de la maintenance du cadre

stratégique ;

ü le groupe consultatif pour la

sécurité : chargée de définir le

processus de gestion des risques de sécurité de l'information et

le niveau de risque acceptable, ainsi que de passer en revue les plans de

sécurité de l'organisation. Il doit faire savoir à

l'entreprise si ses programmes de sécurité répondent aux

objectifs opérationnels ;

ü le chef de la protection des renseignements

personnels : c'est un dirigeant de niveau supérieur

chargée de rédiger et de faire appliquer les politiques

établies pour protéger la vie privée des clients et des

employés ;

ü l'officier principal de la

sécurité de l'information : dirigeant de niveau

supérieur charge de rédiger et de faire appliquer les politiques

conçus pour protéger les actifs informationnels ;

ü les détenteurs du

processus : assurent que les mesures adéquates de

sécurité concordent avec la politique organisationnelle et

qu'elles sont maintenues ;

ü les détenteurs d'actifs informationnels

et détenteurs de données : ils sont responsables

des actifs possédés. Ce qui entraine l'exécution d'une

évaluation des risques, la sélection des contrôles

adéquats pour faire diminuer les risques à un niveau acceptable,

et l'acceptation du risque résiduel ;

ü les utilisateurs et les parties

externes: suivent les procédures établies dans la

politique de sécurité et adhèrent aux

règlementations sur la confidentialité et la

sécurité ;

ü l'administrateur de la

sécurité : chargé de fournir la

sécurité physique et logique adéquate pour les programmes

des SI, les données et l'équipement. Il travaille sur les

recommandations de base données par la politique de

sécurité de l'information ;

ü les spécialistes / conseillers en

matière de sécurité : aident à

concevoir, à implanter, à gérer et à réviser

la politique, les normes et les procédures de sécurité de

l'entreprise ;

ü les développeurs des TI :

implantent la sécurité de l'information au sein des

applications ;

ü auditeurs : fournissent à

la direction, une assurance objective et indépendante de la pertinence

et de l'efficacité des objectifs de la sécurité de

l'information et des contrôles connexes à ces objectifs.

L'idée dans la description des rôles et

responsabilités selon ISACA est que le SMSI soit confié au