1.2.3.2 La constitution de la structure de mise en oeuvre de

la sécurité de l'information

Pour que le système d'information soit efficace, il

faut mettre en place un cadre de gestion adéquat de la

sécurité de l'information. Le cadre de gestion sert de fondement

pour la mise en place de processus formels de gestion intégrée et

continue de la SI, ainsi que des risques afférents. Il doit tenir compte

des changements divers (technologique, juridique, social etc.) qui peuvent

avoir une influence sur le système d'information. Le cadre de gestion

vise principalement à établir une structure de gouvernance et de

coordination et à énoncer formellement un ensemble de rôles

et de responsabilités en SI.

Afin d'encadrer la démarche de mise en oeuvre du cadre

de gestion de la sécurité de l'information, notre étude se

réfèrera à la norme ISO/IEC 17799 :2000, aujourd'hui

appelé Norme ISO 27002.La norme ISO/IEC 27002 considère que

beaucoup de systèmes d'information n'ont pas été

conçus pour être sécurisés. Ainsi la mise en oeuvre

de moyens techniques de protection a un impact limité et doit être

soutenue par une organisation appropriée et par des procédures.

Ladite norme propose 133 règles regroupées en 11 thèmes

décrivant les meilleures pratiques en matière de

sécurité de l'information. Linlaud (2003 : 55 - 80) par un

tableau d'analyse des thèmes de la norme ISO/IEC 27002 et Hollo

(2009 : 12) par son diagramme de répartition des catégories

ISO 27002, ont défini chacun des éléments du cadre de

gestion de la sécurité de l'information. Ainsi, le cadre de

gestion de la sécurité de l'information prend donc en compte les

11 étapes suivantes :

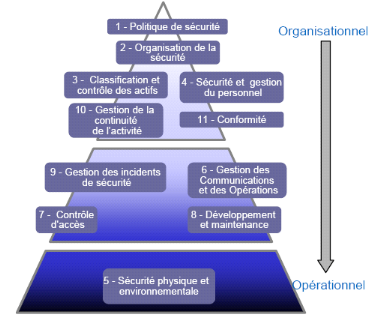

Figure 1 : Le diagramme de répartition des

catégories ISO 27002

Source : Laurent Hollo (2009)

Ø Thème 1 : la gestion de la

politique de sécurité : elle traduit l'engagement

de la direction à fournir une orientation stratégique et un

support en ce qui concerne la gestion de la sécurité de

l'information par l'établissement d'une politique de

sécurité approuvée, publiée et communiquée

par elle à tous les employés. Cette politique doit faire l'objet

d'une révision constante et doit être en phase avec les objectifs

de l'entreprise.

Ø Thème 2 : l'organisation de la

sécurité : il s'agit de l'organisation interne et

externe liées à la sécurité de l'information de

l'entreprise. L'organisation interne doit prendre en compte un cadre

adéquat de gestion de la sécurité par la présence

d'un comité de gestion de la sécurité de l'information

émanant de la direction, la répartition claire des

responsabilités en matière de sécurité de

l'information, les procédures de sécurité mises en place

et les dispositifs de contrôle. Pour l'organisation externe en

particulier pour la sécurité d'accès des tiers et les

contrats d'externalisation, la politique de sécurité doit tenir

compte des risques associés à l'accès des tiers au

système d'information de l'entreprise ainsi que des contrôles

adaptés qui doivent être mis en oeuvre. Elle doit également

prendre en compte le fait que les contrats d'externalisation fassent l'objet

d'engagements contractuels très précis.

Ø Thème 3 : la classification et le

contrôle des actifs : Deux points importants : la

responsabilité liée aux actifs et la classification de

l'information. Concernant la responsabilité liée aux actifs,

l'entreprise doit réaliser un inventaire régulier de tous ses

actifs liés à son SI. En délégant des responsables

de gestion de ces actifs, elle peut mieux contrôler et s'assurer qu'une

mise à jour récurrente de l'inventaire est effectuée.

Concernant la classification de l'information, elle doit être

accompagnée de procédures formelles et être

exécutée en tenant compte des besoins liés à

l'exploitation, de la sensibilité des informations, des restrictions

éventuelles et du degré d'impact des évènements

nuisibles à leur exploitation.

Ø Thème4 : les

éléments de sécuritéliés aux ressources

humaines : il s'agit ici d'intégrer la

sécurité de l'information dans la description des

tâches ; de sélectionner le personnel permanent, contractuel

ou intérimaire en fonction des critères liés à la

sécurité de l'information conformément à la

politique de sécurité ; de faire signer au personnel des

accords de confidentialité ; de sensibiliser et de former tous les

employés de l'organisme et les tiers utilisateurs si nécessaire

à l'application et au respect des procédures et politique de

sécurité de l'information ; d'inciter les employés

à réagir face aux incidents et aux défauts de

sécurité en signalant toute forme de défaillance ou

dysfonctionnement.

Ø Thème5 : la

sécurité physique et la sécurité de

l'environnement : consiste en la mise en place de

périmètres de sécurité dans le but de

protéger les secteurs physiques qui abritent les équipements de

traitement des informations de même que les équipements

eux-mêmes. Il s'agira de protéger ces secteurs ainsi que leurs

accès afin de garantir que l'entrée n'est accordée qu'aux

personnes autorisées. Les équipements et les secteurs physiques

doivent être protégés contre tout sinistre (coupure de

courant intempestive, tentative d'interception causée par une

défaillance du câblage électrique, crise, guerre etc.).

Ø Thème 6 : la gestion des

communications et des opérations : inclut plusieurs

objectifs. L'organisme doit mettre en place des procédures et documents

formels d'exploitation afin de définir les responsabilités et de

séparer au mieux les tâches qui s'avèrent incompatibles.

Ces procédures devront prendre en compte la gestion des incidents, la

gestion des réseaux, l'utilisation de services extérieurs, la

protection contre les logiciels malveillants, la sauvegarde de l'information,

l'accès du système aux parties externes (prestataires, clients,

public...), la sécurisation du E-commerce, la sécurisation du

courrier électronique et des systèmes bureautiques. Ces

procédures doivent s'encadrer de dispositifs de contrôles

adaptés aux technologies de l'entreprise.

Ø Thème 7 : le contrôle des

accès logiques : il s'agira ici de contrôler les

accès à l'information. Les exigences concernant ce contrôle

doivent être documentées et contenues dans la politique de

sécurité de l'information. Ce contrôle inclut que chaque

utilisateur soit clairement identifié par une authentification et un mot

de passe forts et uniques (pour le respect du principe de

traçabilité) ; que les attributions et utilisations des

privilèges sont limitées et contrôlées ; que

les procédures d'enregistrement, de modification ou de suppression des

droits d'utilisateurs existent et sont respectées et utilisées au

moment opportun ; que les accès aux réseaux et aux

applications sont restreints ; que les accès aux matériels,

systèmes, applications, réseaux, ont été

délivrés aux personnes indiquées.

Ø Thème8 : le développement

et la maintenance des systèmes : il s'agit de mettre en

place des sécurités dans les applications et les systèmes

de fichiers (système de validation des données entrantes et

sortantes, contrôle du traitement interne), et aussi des mesures de

cryptographie (code, signature numérique etc.) dans le but d'assurer la

confidentialité des informations. Il faut également que les

processus de maintenance des systèmes soient adaptés et mis

régulièrement à jour et en oeuvre. Les logiciels et

progiciels doivent être protégés contre toute attaque

virale et les systèmes doivent être révisés lorsque

qu'une modification se produit. Les évènements des

systèmes doivent être générés et

conservés (journalisation des évènements).

Ø Thème9 : la gestion des incidents

de sécurité : consiste d'abord en la journalisation

ou l'élaboration d'un rapport des évènements exceptionnels

et significatifs ayant attrait à la sécurité de

l'information. Cela permet de surveiller les opérations et d'apporter en

temps réel les corrections qui s'y rapportent. Ensuite il faudrait

gérer à proprement dit les incidents en définissant les

responsabilités et en développant un processus

d'amélioration continue qui prend en compte l'arsenal technologique de

l'entreprise de même que les objectifs globaux.

Ø Thème10 : la gestion de la

continuité de l'activité : l'entreprise doit mettre

en place un processus pour gérer les interruptions des activités

d'exploitation causées par des défaillances majeures ou des

sinistres. Ensuite elle doit développer non seulement un plan

stratégique basé sur l'évaluation des risques afin de

déterminer l'approche complète de la continuité

d'activités, mais en plus elle doit définir des plans de

continuité pour maintenir ou rétablir le fonctionnement de

l'exploitation. Ces plans doivent être de façon récurrente

contrôlés, testés et réévalués.

Ø Thème11 : la gestion de la

conformité : la politique de sécurité et les

procédures doivent respecter les exigences légales,

règlementaires et contractuelles applicables à la structure. Ces

procédures doivent être mis à jour, protégés

et correctement suivis par tous les employés de l'entreprise ; le

département de l'audit interne ou de la conformité devront s'en

assurer. Les dispositifs de sécurité des SI doivent être

régulièrement vérifiés pour assurer leur

conformité technique. Les exigences d'audit des systèmes

opérationnels doivent être soigneusement planifiées et

approuver afin de minimiser au maximum le risque.

La mise en oeuvre du cadre de gestion ainsi

développé, doit permettre d'assurer une gestion efficace de la

sécurité de l'information. Aussi l'entreprise

désireuse d'améliorer de façon continue sa

sécurité de l'information, a le choix entre prendre en compte les

recommandations ou bonnes pratiques des normes ISO citées plus haut ou

opter pour une gestion de la sécurité de l'information par des

méthodes d'analyse des risques ; toujours est-il que ces

méthodes intègrent les recommandations de certaines normes ISO.

Une méthode d'analyse des risques est une

démarche, un processus ou un ensemble de principes qui permet

d'appliquer une norme au système d'information de l'entreprise. La

méthode sert aussi à faire un audit qui donne l'occasion

d'effectuer, par exemple, un état de la sécurité du

système d'information. Elle est souvent accompagnée d'outils afin

d'appuyer son utilisation. Selon Debrock et Gourdin (2009 : 8 - 9), on

distingue 3 catégories de méthodes : les méthodes

quantitatives (ex : cout, impact financier...), qualitatives (ex :

classement des risques - élevé, moyen, faible) et celles avec

bases de connaissance (ex : recherche de standard ou bonnes pratiques

à appliquer dans la sécurisation des TI). Les méthodes les

plus utilisées sont les méthodes OCTAVE, MEHARI et EBIOS. Bien

que fonctionnant de façon différente, ces méthodes ont

pour finalité la mise en avant des actifs importants de l'entreprise et

de la vulnérabilité des infrastructures des SI, l'étude

des risques et l'établissement des plans de sécurité

afférents.

Une entreprise s'attelant à mettre en place un cadre de

gestion de la sécurité de l'information tel que décrit par

la norme ISO/IEC 27002, atteindra ses objectifs en matière

d'intégrité, de confidentialité et de disponibilité

de l'information. Cependant il faudrait que tous ses acteurs, contribuant

à son fonctionnement, comprennent leur responsabilité directe et

indirecte quant à la sécurité des informations pour une

atteinte effective des buts et objectifs globaux.

|