2.1.2 Les normes et référentiels applicables

à la sécurité de l'information bancaire

La sécurité de l'information évolue dans

un cadre défini par les normes ISO 2700x et le CobiT. Notre étude

ne saurait s'abstenir d'énoncer ces deux référentiels sans

lesquels il serait quasi impossible de mettre en place un SMSI adéquat

au sein d'une structure.

2.1.2.1 La norme ISO 27002

Selon le CLUSIF (2003 : 6), en 1995, la BSI (British

Standards Institution) publie un document composé de 10 grands chapitres

et contenant une centaine de recommandations sécuritaires sous le

dénominatif de norme BS7799. En 1998, la BSI adjoint une seconde partie

dénommée BS7799-2 qui précise les exigences de mise en

oeuvre d'un Système de Management de la Sécurité de

l'Information (SMSI). En 2000, suite au succès rencontré par la

BS7799 dans le monde entier, l'ISO adopte la BS7799, tout en y ajoutant

quelques mesures de sécurité supplémentaires et en la

renommant ISO 17799. En juin 2005, l'ISO remanie et enrichit de nouvelles

mesures de sécurité de l'ISO/IEC 17799, qui sera renommée

en 2007, ISO 27002.

La série 27000 des normes ISO se concentre sur la

gouvernance en sécurité de l'information. La liste suivante

illustre les encadrements ISO prévus dans cette catégorie :

ü ISO/CEI 27000 : Introduction et vue globale de la

famille des normes, ainsi qu'un glossaire des termes communs (mai 2009)

ü ISO/CEI 27001 : Norme de certification des SMSI

(publiée en 2005, révisée en 2013)

ü ISO/CEI 27002 : Guide des bonnes pratiques en SMSI

(renuméroté en ISO/CEI 27002:2005 en juillet 2007,

dernière révision en 2013)

ü ISO/CEI 27003 : Guide d'implémentation d'un

SMSI, publié le 3 février 2010 (Lignes directrices pour la mise

en oeuvre du système de management de la sécurité de

l'information)

ü ISO/CEI 27004 : Norme de mesures de management de la

sécurité de l'information (publiée le 12 juillet 2009)

ü ISO/CEI 27005 : Norme de gestion de risques liés

à la sécurité de l'information (publiée le 4 juin

2008, révisée le 19 mai 2011)

ü ISO/CEI 27006 : Guide de processus de certification et

d'enregistrement (publié (en) le 1er décembre 2011)

ü ISO/CEI 27007 : Guide directeur pour l'audit des SMSI

(publié (en) le 14 novembre 2011)

ü ISO/CEI 27008 : Lignes directrices de

vérification en matière de mesures de sécurité

(publiée (en) le 15 octobre 2011)

ü ISO/CEI 27011 : Guide pour l'implémentation de

ISO/CEI 27002 dans l'industrie des télécommunications

(publié le 15 décembre 2008)

ü ISO/CEI 27031 : Lignes directrices pour mise en

état des technologies de la communication et de l'information pour

continuité des affaires (publiée en mars 2011)

ü ISO/CEI 27799 : Guide pour l'implémentation de

ISO/CEI 27002 dans l'industrie de la santé (publié le 12 juin

2008),

Pour rappel, la norme ISO/IEC 17799 alias norme ISO 27002

montre les bonnes pratiques en terme d'implémentation d'un cadre de

gestion adéquat et fiable pour une meilleure organisation de

l'entreprise et une atteinte effective des objectifs de sécurité

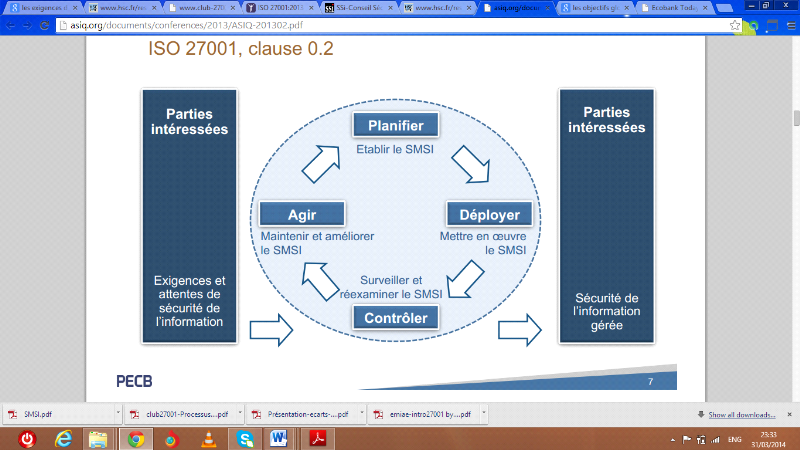

de l'information. La norme ISO/IEC 27002 propose un principe appelé

« modèle PDCA » qui rappelle fortement le

modèle du système de gestion de la qualité basé sur

les processus. Soit la figure suivante :

Figure2 : Représentation

schématique du PDCA

Source : asiq.org

Le modèle PDCA présente 4

étapes :

ü Plan : élaboration de la

politique de sécurité, des cibles, des objectifs, des processus

et des procédures relevant de la gestion des risques et de

l'amélioration de la sécurité de l'information

ü Do : mise en oeuvre de la

politique de sécurité, les contrôles, les processus et les

procédures

ü Check : évaluation et

définition des processus et des critères de performances de la

politique de sécurité par rapport aux objectifs

ü Act : réalisation des

actions préventives et correctives, basées sur les

résultats et visant à améliorer le système de

gestion de la sécurité de l'information

Le modèle PDCA permet de considérer le

système de gestion de la sécurité de l'information comme

étant un élément stratégique de l'entreprise.

|