|

DEDICACES

Je dédie ce modeste travail à :

Mes parents qui sont la source de ma réussite ainsi

qu'à mes beaux parents.

Mon mari qui est la source de mon inspiration.

Ma famille qui est la source de ma fierté.

Mes Ami(e)s qui sont la source de ma confiance.

Mes enseignants qui sont la source de mon savoir.

Mon petit neveu « Fares ».

Tous ceux qui nous ont aidé à élaborer ce

projet.

Amira

DEDICACES

Je dédie ce modeste travail à :

Mes parents et grands parents qui sont la source de ma

réussite.

Ma soeur et mon frère que j'adore.

Ma famille à qui je dois tout mon bonheur et ma

réussite.

Mes Ami(e)s qui n'ont jamais manqué de témoigner

leur estimes à mon égard.

Mes enseignants à qui je tiens à leur montrer que

je suis et resterais toujours à la hauteur de leur espérance.

A l'âme de ma grand-mère

« Emina ».

A mon petit cousin « Mohamed Amine ».

Et enfin à tous ceux qui m'ont soutenu de prés ou

de loin à l'achèvement de ce rapport dans les meilleures

conditions.

ONS

REMERCIEMENTS

Nul doute que personne n'est né avec le savoir, il doit

ainsi toujours quelque chose à quelqu'un, et c'est pour cette raison que

nous tenons à remercier :

Mr Mohamed FRIKHA, Mr Lotfi ZGHAL et surtout à Mr

Brahim

KHOUAJA qui nous ont accueillies au sein de TELNET et nous ont permis de

participer à ce projet.

Mr Majdi BEN HAJ ALI pour toute sa confiance et son soutien

moral tout au long de ce projet, pour le savoir précieux qu'il a

aimablement voulu partager avec nous.

Mr Amine GARGOURI pour sa disponibilité, ses conseils et

son temps précieux dont il nous a fait part malgré un emploi de

temps chargé.

Nous ne manquerons pas à exprimer notre profonde

gratitude à Mme Nahla BEN AMOR qui a accepté de nous encadrer et

qui nous a fait profiter de ses larges connaissances et de ses précieux

conseils au cours de notre projet de fin d'étude.

Qu'ils trouvent ici l'expression de notre sincère

gratitude ainsi que toute personne qui a contribué à

l'achèvement de ce projet, directement ou indirectement, volontairement

ou non.

Enfin nous exprimons nos remerciements les plus

dévoués aux membres de jury qui nous ont honorées en

acceptant d'évaluer ce travail.

Amira & Ons

Résumé

Le présent travail, effectué au sein de

l'entreprise TELNET, s'inscrit dans le cadre de notre projet de fin

d'études pour l'obtention du diplôme de maîtrise en

Informatique Appliquée à la Gestion à l'Institut

Supérieur de Gestion.

L'objectif est d'établir une gestion de risque

projet, une gestion de plan d'action et enfin une gestion de lancement de

projet sous forme d'un Workflow.

Mots clés : Système

d'information, Intranet, CMMi, Workflow, Oracle, UML, PL/SQL, .NET

Abstract

This project, carried out in TELNET, is conducted for the

achievement of our final project which would guarantee the obtaining of a

diploma in Computer Applied to Management from the High Institute of

Management.

The aim of this project is to establish a Risk Management,

Project Action Plan and finally Project Initiation Form and kick-off through a

workflow.

Key words: Information system, Intranet,

CMMi, Workflow, Oracle, UML, PL/SQL, .NET

Table Des Matières

INTRODUCTION GENERALE

1

CHAPITRE 1

GESTION DE RISQUE PROJET

3

1.1. Introduction

3

1.2. Notion de gestion de risque projet

4

1.3. Normes traitant la gestion de risque

projet

5

1.4. Certification CMMi

5

1.4.1. Les représentations du

modèle CMMi

7

1.4.2. Comparaison entre CMMi et les autres

normes

11

1.4.3. CMMi et la gestion des risques

projet

12

1.5. Conclusion

13

CHAPITRE 2

CAHIER DES CHARGES

15

2.1. Introduction

15

2.2. Etude de l'existant

15

2.2.1. Gestion de risque de projet

15

2.2.2. Gestion de lancement de projet

23

2.2.3. Gestion des plans d'action

27

2.2.4. Critiques de l'existant

29

2.3. Spécification des besoins

29

2.3.1. Identification des acteurs

29

2.3.2. Identification des besoins

31

2.3.3. Diagramme de cas d'utilisation

général

32

2.3.4. Priorité des cas

d'utilisation

38

2.4. Conclusion

39

CHAPITRE 3

CONCEPTION

40

3.1. Introduction

40

3.2. Analyse des cas d'utilisation

prioritaires

40

3.2.1. Analyse des cas d'utilisation de la

gestion des risques

40

3.2.2. Analyse des cas d'utilisation de la

gestion de lancement des projets

51

3.2.3. Analyse des cas d'utilisation de la

gestion de plan d'action

53

3.3. Conception des cas d'utilisation

prioritaires

54

3.3.1. Conception du cas d'utilisation

« Identifier risque »

55

3.3.2. Conception du cas d'utilisation

« Analyser risque »

56

3.3.3. Conception du cas d'utilisation

« Mitiger risque »

58

3.3.4. Conception du cas d'utilisation

« Consulter risque »

59

3.3.5. Conception du cas d'utilisation

« Consulter top ten risque »

64

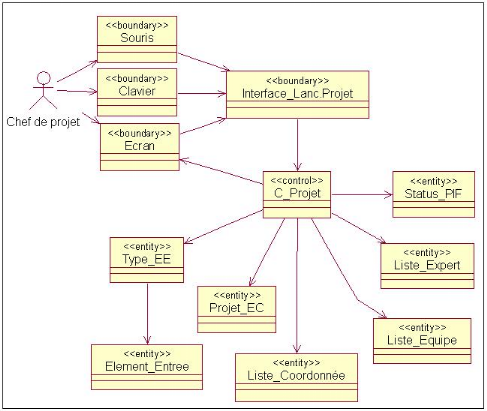

3.3.6. Conception du cas d'utilisation

« Saisie fiche de lancement »

65

3.3.7. Conception du cas d'utilisation

« Ajouter Action »

68

3.3.8. Conception du cas d'utilisation

« s'identifier »

69

3.3.9. Conception du cas d'utilisation

« Gestion des utilisateurs»

71

3.4. Conclusion

73

CHAPITRE 4

IMPLÉMENTATION ET RÉALISATION

74

4.1. Introduction

74

4.2. Implémentation

74

4.2.1. Construction du schéma de la

base de données

74

4.2.2. Implémentation des cas

d'utilisation prioritaires

77

4.2.3. Architecture mise en place

79

4.3. Réalisation

80

4.3.1. Outils et langages utilisés

80

4.3.2. Application réalisée

82

4.4. Conclusion

93

CONCLUSION GENERALE

94

NETOGRAPHIE

95

Table des

figures

|

Figure 1.1 - Les niveaux de maturité du CMMi

-......................................................................

|

6

|

|

Figure 1.2 - Architecture des secteurs-clés de CMMi

-...............................................................

|

7

|

|

Figure 1.3 - Les domaines de processus selon la

représentation étagée -

..........................................

|

9

|

|

Figure 1.4 - La gestion des risques dans CMMi

-......................................................................

|

13

|

|

|

|

Figure 2.1 - Le processus de gestion de risque

-........................................................................

|

21

|

|

Figure

2.2 - Tableau de gestion des risques projet à

TELNET-......................................................

|

22

|

|

Figure 2.3 (a) - Fiche de revue de

lancement de projet -

.............................................................

|

25

|

|

Figure 2.3 (b) - Fiche de revue de

lancement de projet

-..............................................................

|

26

|

|

Figure 2.4 - Tableau du plan d'action

d'un projet

-.....................................................................

|

28

|

|

Figure 2.5 - Diagramme de cas d'utilisation général

-..................................................................

|

33

|

|

Figure 2.6 - Architecture de l'application

-..................................................................................

|

38

|

|

|

|

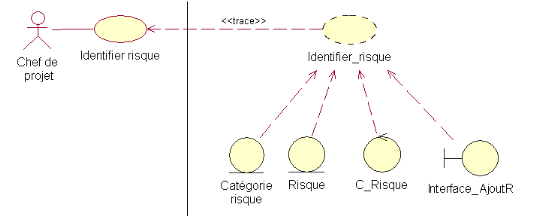

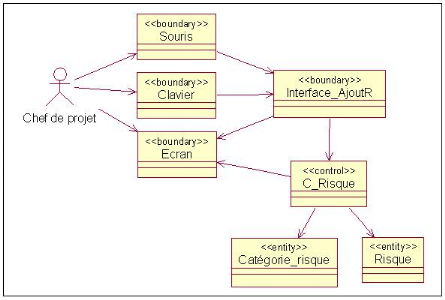

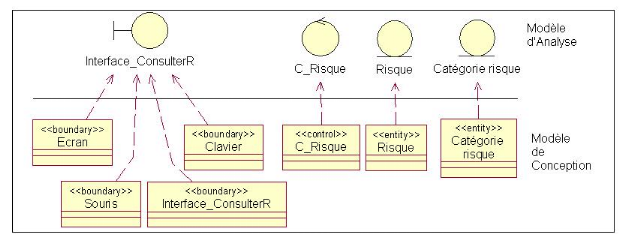

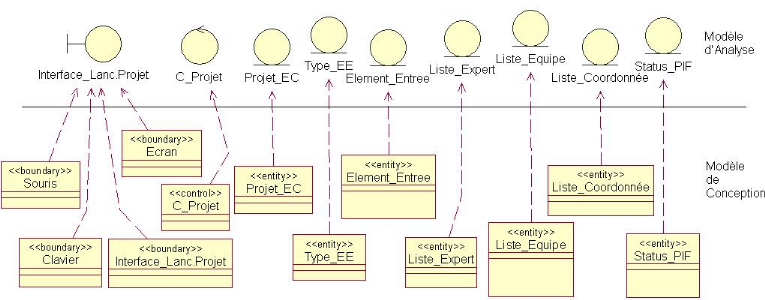

Figure 3.1 (a) - Traçabilité entre modèle de

CU et modèle d'analyse pour le cas « Identifier

risque » -.......

|

40

|

|

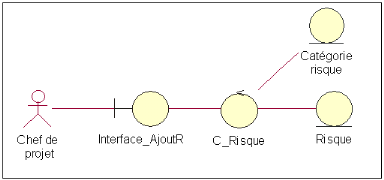

Figure 3.1 (b) - Diagramme de classe du modèle d'analyse

du CU « Identifier risque »- ........................

|

41

|

|

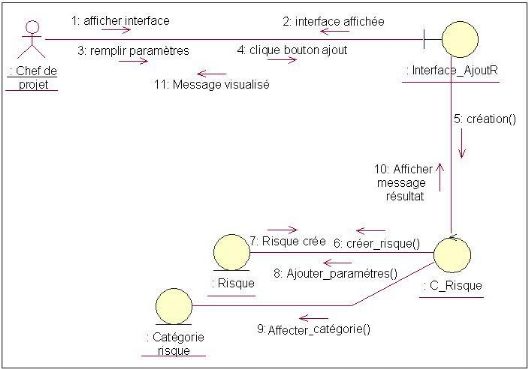

Figure 3.1 (c) - Diagramme de collaboration du modèle

d'analyse pour le CU « Identifier risque » -..........

|

41

|

|

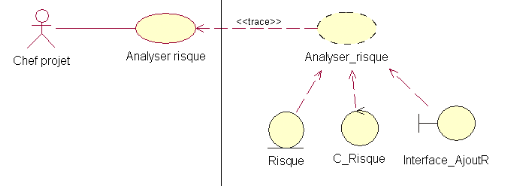

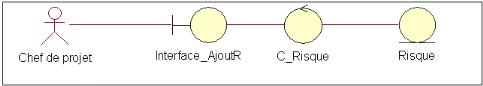

Figure 3.2 (a) - Traçabilité entre modèle de

CU et modèle d'analyse pour le CU « Analyser risque »

-.......

|

42

|

|

Figure 3.2 (b) - Diagramme de classe du modèle d'analyse

du CU « Analyser risque » -........................

|

42

|

|

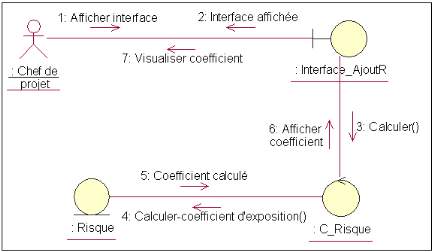

Figure 3.2 (c) - Diagramme de collaboration du modèle

d'analyse pour le CU « Analyser risque » -..........

|

42

|

|

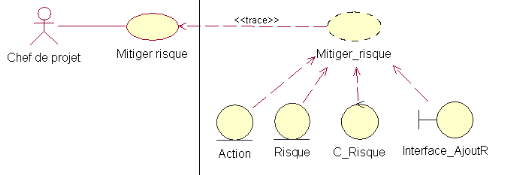

Figure 3.3 (a) - Traçabilité entre modèle de

CU et modèle d'analyse pour le cas «Mitiger risque»

-.............

|

43

|

|

Figure 3.3 (b) - Diagramme de classe du modèle d'analyse

du CU « Mitiger risque » -...........................

|

43

|

|

Figure 3.3 (c) - Diagramme de collaboration du modèle

d'analyse pour le CU« Mitiger risque » -.............

|

44

|

|

Figure 3.4 (a) - Traçabilité entre modèle de

CU et modèle d'analyse pour le cas « Suivi risque »

-............

|

45

|

|

Figure 3.4 (b) - Diagramme de classe du modèle d'analyse

pour le CU « Suivi risquer » -.......................

|

45

|

|

Figure 3.4 (c) - Diagramme de collaboration du modèle

d'analyse pour le CU«Suivi risque »- ................

|

46

|

|

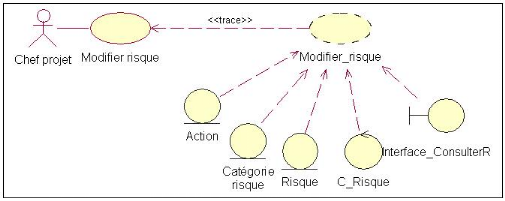

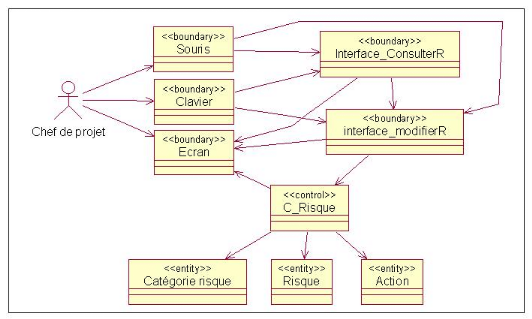

Figure 3.5 (a) - Traçabilité entre modèle de

CU et modèle d'analyse pour le cas «Modifier risque»

-.........

|

46

|

|

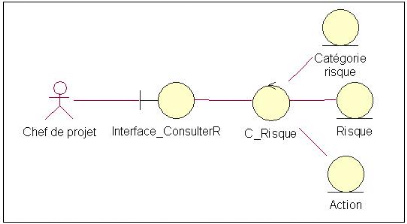

Figure 3.5 (b) - Diagramme de classe du modèle d'analyse

pour le CU « Modifier risque»-.....................

|

47

|

|

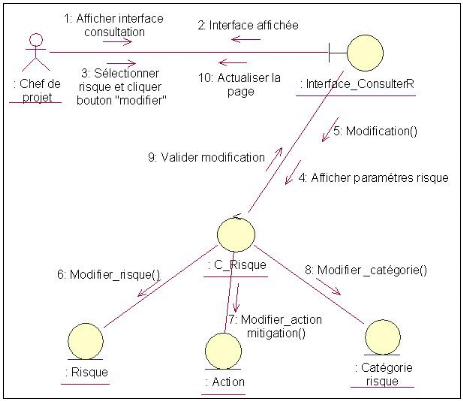

Figure 3.5 (c) - Diagramme de collaboration du modèle

d'analyse pour le CU «Modifier risque » -...........

|

47

|

|

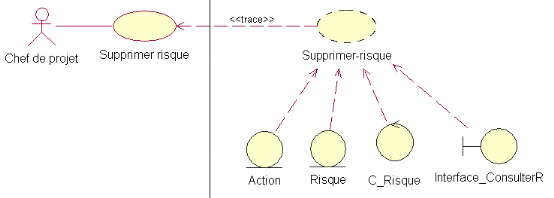

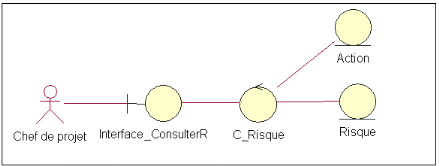

Figure 3.6 (a) - Traçabilité entre modèle de

CU et modèle d'analyse pour le cas «Supprimer risque »-

......

|

48

|

|

Figure 3.6 (b) - Diagramme de classe du modèle d'analyse

pour le CU« Supprimer risquer»-..................

|

48

|

|

Figure 3.6 (c) - Diagramme de collaboration du modèle

d'analyse pour le CU «Supprimer risque »- .........

|

49

|

|

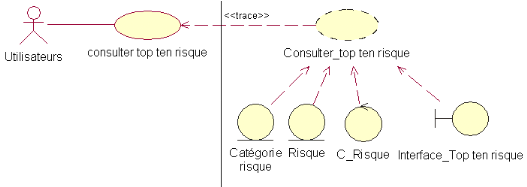

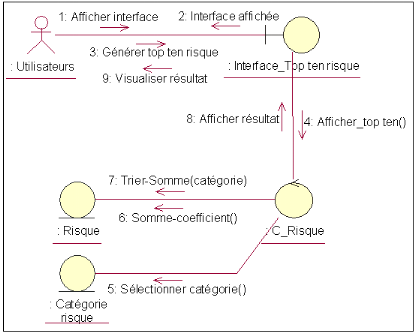

Figure 3.7 (a) - Traçabilité entre modèle de

CU et modèle d'analyse pour le CU «Consulter top ten risk »-

|

49

|

|

Figure 3.7 (b) - Diagramme de classe du modèle d'analyse

pour le CU « Consulter Top ten risque »- .......

|

50

|

|

Figure 3.7 (c) - Diagramme de collaboration du modèle

d'analyse du CU « Consulter Top ten risque » -.....

|

50

|

|

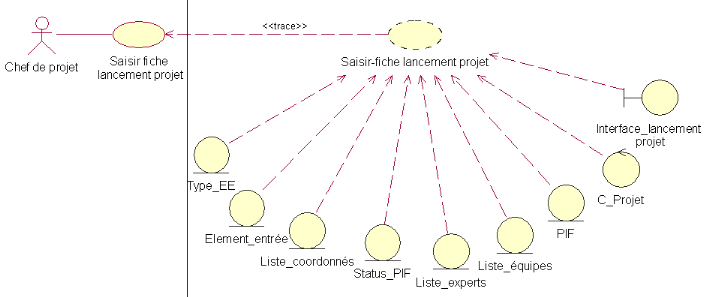

Figure 3.8 (a) - Traçabilité entre modèle de

CU et modèle d'analyse pour le CU «Saisir fiche de ancement»

|

51

|

|

Figure 3.8 (b) - Diagramme de classe du modèle d'analyse

pour le CU « Saisir fiche de lancement »- ........

|

52

|

|

Figure 3.8 (c) - Diagramme de collaboration du modèle

d'analyse pour le CU« Saisir fiche de lancement »-

|

52

|

|

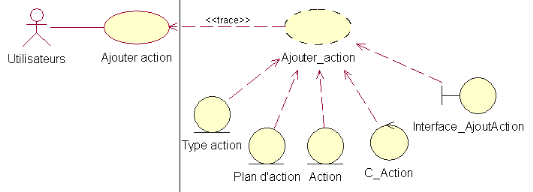

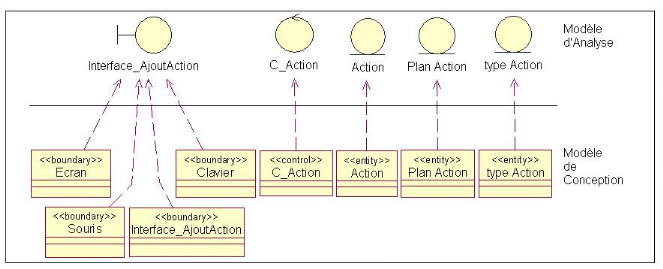

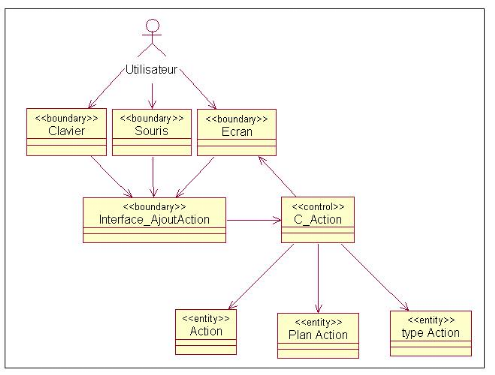

Figure 3.9 (a) - Traçabilité entre modèle de

CU et modèle d'analyse pour le cas «Ajouter action»-

...........

|

53

|

|

Figure 3.9 (b) - Diagramme de classe du modèle d'analyse

pour le CU « Ajouter action»-......................

|

53

|

|

Figure 3.9 (c) - Diagramme de collaboration du modèle

d'analyse pour le CU « Ajouter action »- ............

|

54

|

|

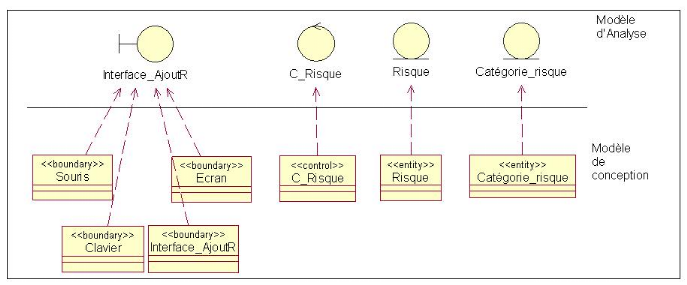

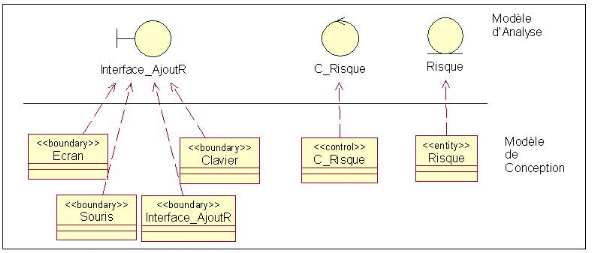

Figure 3.10 (a) - Traçabilité entre modèle

d'analyse et modèle de conception pour le CU« Identifier risque

»

|

55

|

|

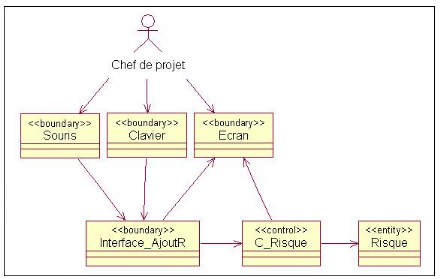

Figure 3.10 (b) - Diagramme de classe du modèle de

conception pour le CU « Identifier Risque ».............

|

55

|

|

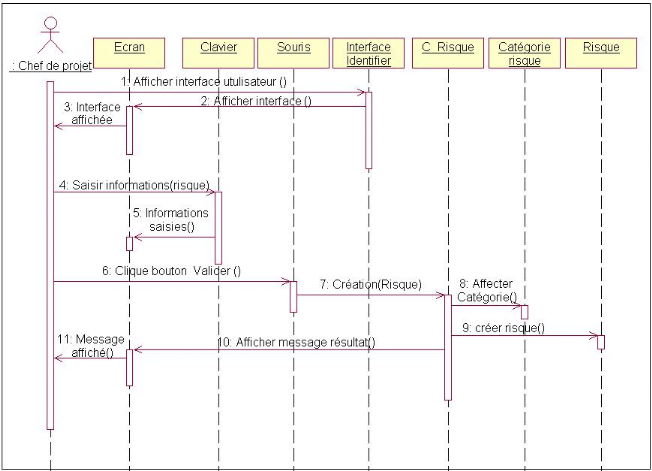

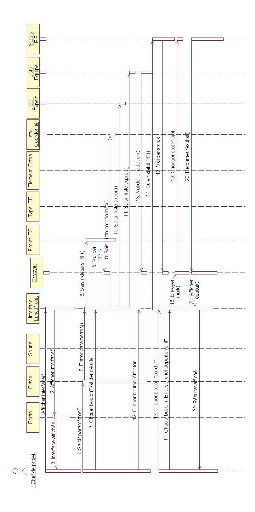

Figure 3.10 (c) - Diagramme de séquence du modèle

de conception pour le CU « Identifier Risque»- ........

|

56

|

|

Figure 3.11 (a) - Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Analyser risque

»

|

56

|

|

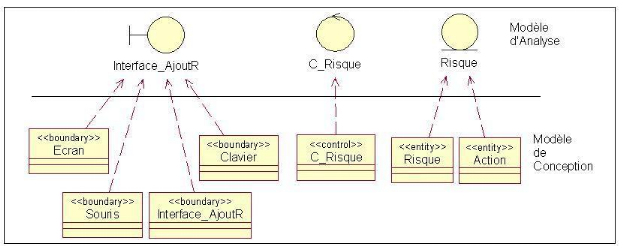

Figure 3.11 (b) - Diagramme de classe du modèle de

conception pour le CU « Analyser Risque »- ............

|

57

|

|

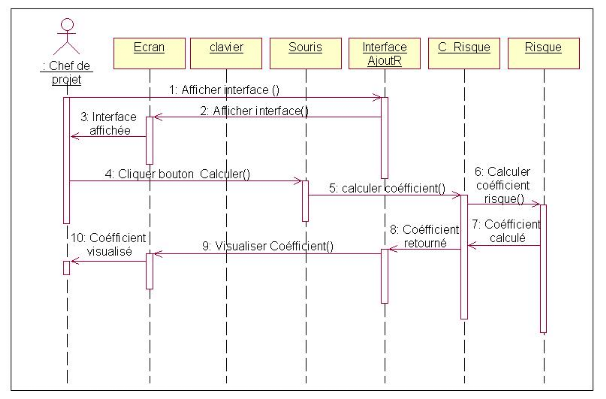

Figure 3.11 (c) - Diagramme de séquence du modèle

de conception pour le CU « Analyser Risque»-........

|

57

|

|

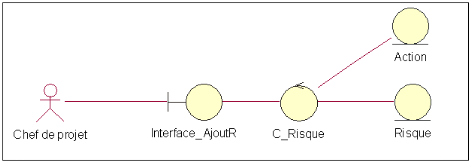

Figure 3.12 (a) - Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Mitiger risque

»-..

|

58

|

|

Figure 3.12 (b) - Diagramme de classe du modèle de

conception pour le CU «Mitiger Risque »- ..............

|

58

|

|

Figure 3.12 (c) - Diagramme de séquence du modèle

de conception pour le CU «Mitiger Risque»- ...........

|

59

|

|

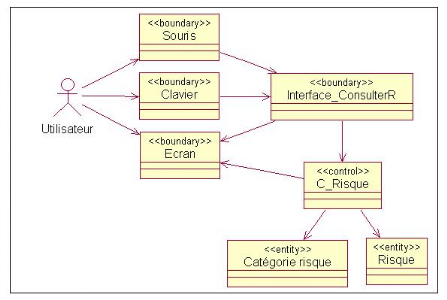

Figure 3.13 (a) - Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Suivi risque »-

...

|

59

|

|

Figure 3.13 (b) - Diagramme de classe du modèle de

conception pour le CU«Suivi Risque »-..................

|

60

|

|

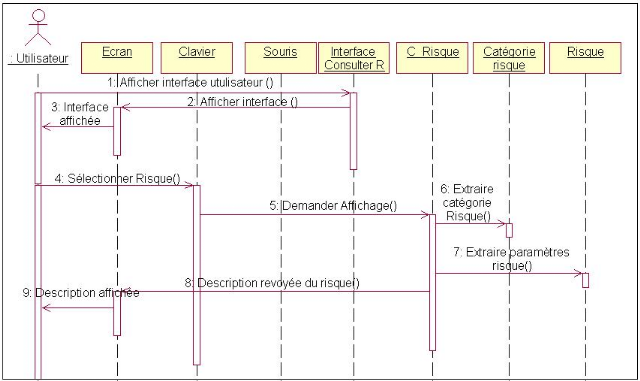

Figure 3.13 (c) - Diagramme de séquence du modèle

de conception pour le CU «Suivi Risque»- ................

|

60

|

|

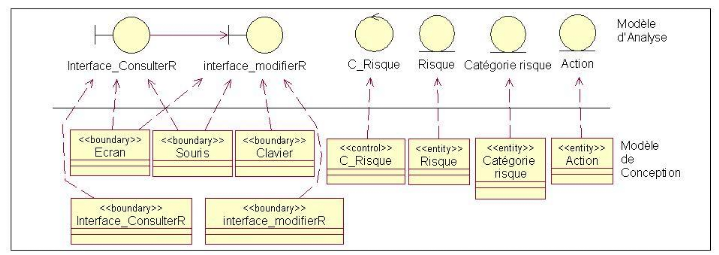

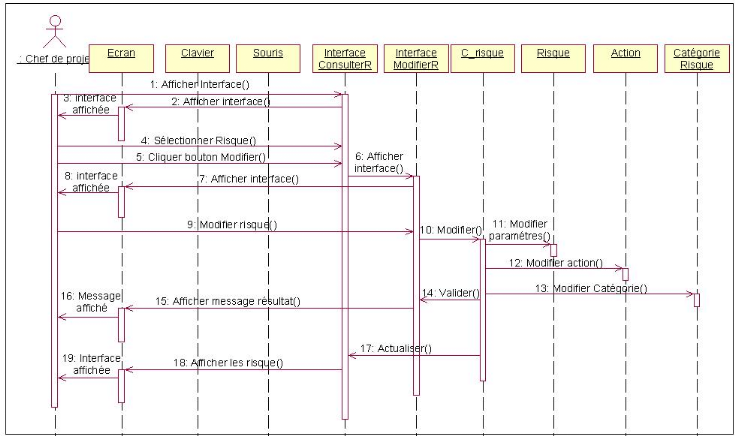

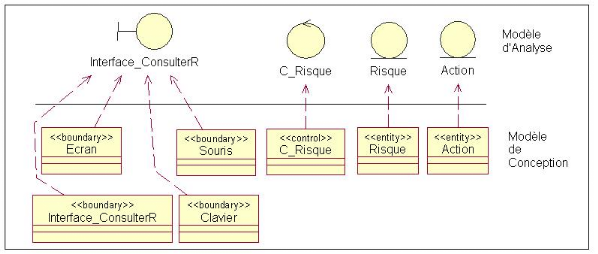

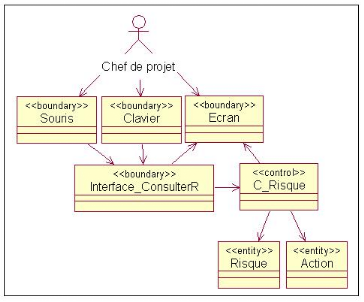

Figure 3.14 (a) - Traçabilité entre modèle

d'analyse et modèle de conception pour le CU « Modifier risque

»-..

|

61

|

|

Figure 3.14 (b) - Diagramme de classe du modèle de

conception pour le CU «Modifier Risque »-...............

|

61

|

|

Figure 3.14 (c) - Diagramme de séquence du modèle

de conception pour le CU «Modifier Risque»- ...........

|

62

|

|

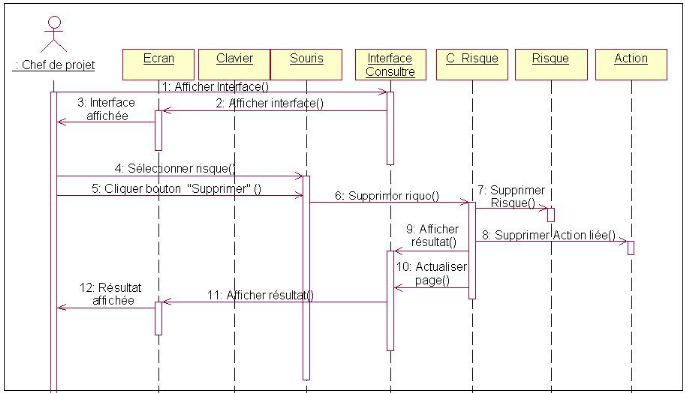

Figure 3.15 (a) - Traçabilité entre

modèle d'analyse et modèle de conception pour le CU

«Supprimer risque »

|

62

|

|

Figure 3.15 (b) - Diagramme de classe du modèle de

conception pour le CU «Supprimer Risque » -.........

|

63

|

|

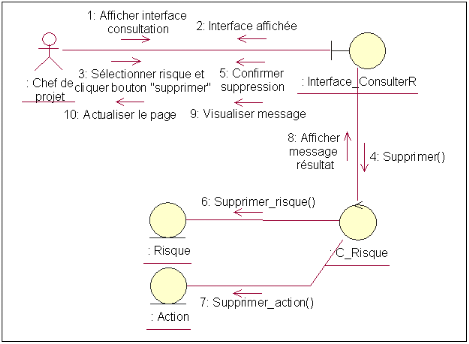

Figure 3.15 (c) - Diagramme de séquence du modèle

de conception pour le CU «Supprimer Risque»- .......

|

63

|

|

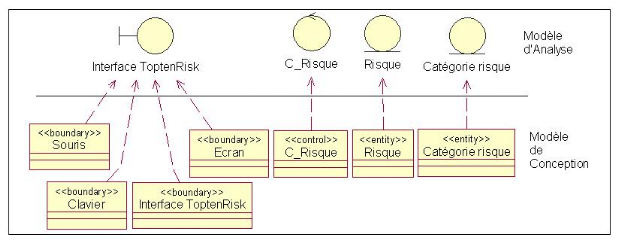

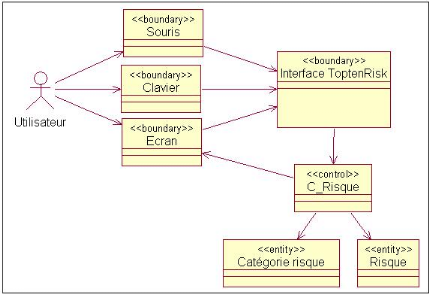

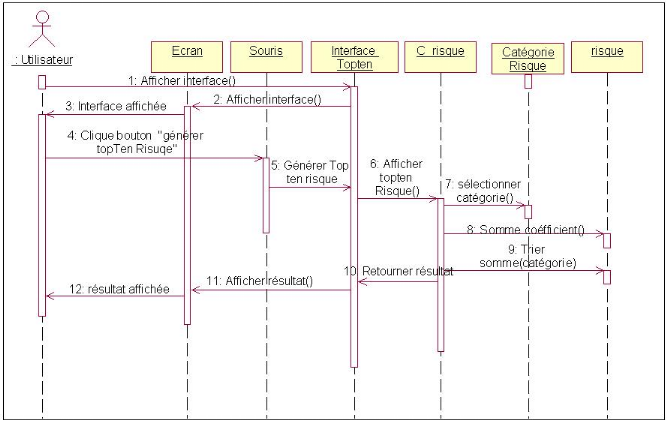

Figure 3.16 (a) - Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Consulter top ten

risque »-

..................................................................................................

|

64

|

|

Figure 3.16 (b) - Diagramme de classe du modèle de

conception pour le CU «Consulter top ten Risque »-...

|

64

|

|

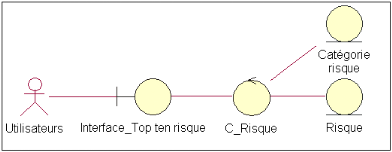

Figure 3.16 (c) - Diagramme de séquence du modèle

de conception pour le CU «Consulter top ten Risque»-

|

65

|

|

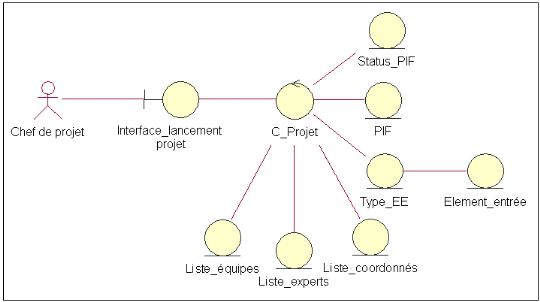

Figure 3.17 (a) - Traçabilité entre modèle

d'analyse et modèle de conception pour le CU « Saisie fiche de

lancement »

-.............................................................................................

|

65

|

|

Figure 3.17 (b) - Diagramme de classe du modèle de

conception pour le CU «Saisie fiche de lancement »-..

|

66

|

|

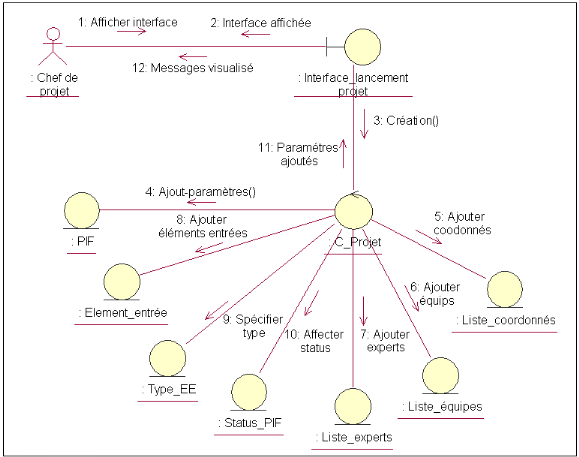

Figure 3.17 (c) - Diagramme de séquence du modèle

de conception pour le CU«Saisie fiche de lancement »

|

67

|

|

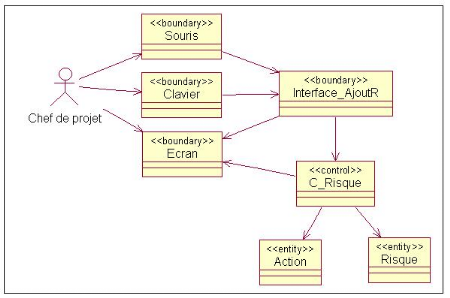

Figure 3.18 (a) - Traçabilité entre modèle

d'analyse et modèle de conception pour le CU «Ajouter

Action »

|

68

|

|

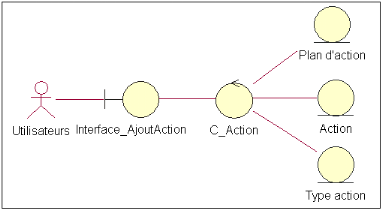

Figure 3.18 (b) - Diagramme de classe du modèle de

conception pour le CU «Ajouter Action »- ..............

|

68

|

|

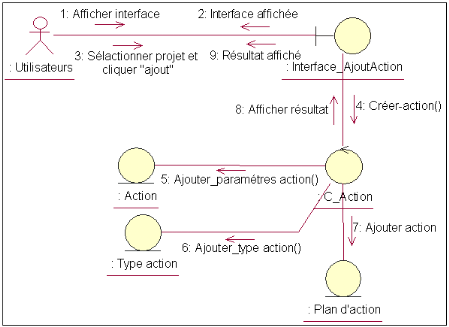

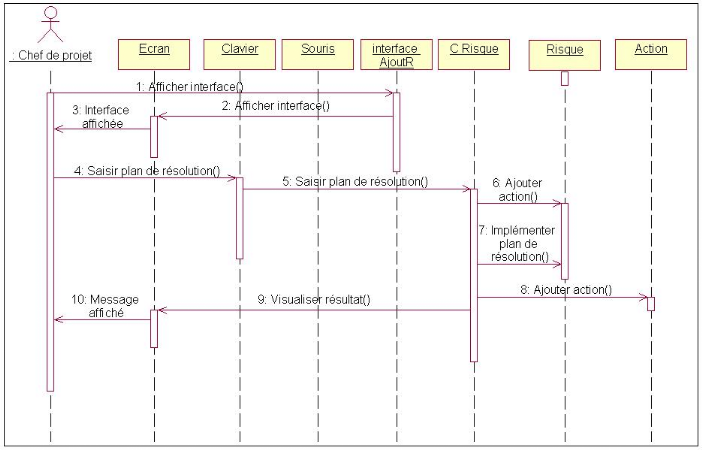

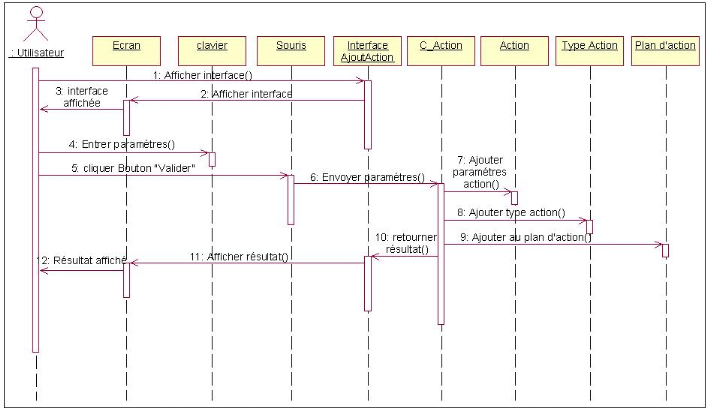

Figure 3.18 (c) - Diagramme de séquence du modèle

de conception pour le CU «Ajouter Action » -..........

|

69

|

|

Figure 3.19 - Diagramme de cas d'utilisation

« s'authentifier » -......................................................

|

69

|

|

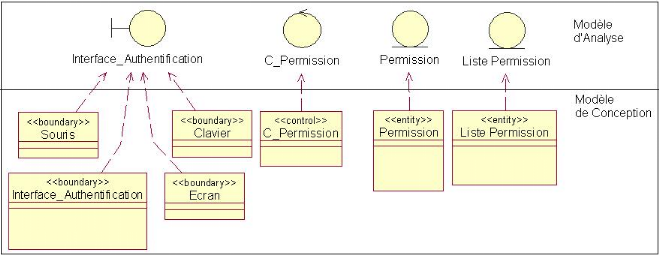

Figure 3.20 (a) - Traçabilité entre le

modèle d'analyse et le modèle de conception pour le

CU«S'authentifier»-

|

70

|

|

Figure 3.20 (b) -Diagramme de classes du modèle de

conception pour le CU«S'identifier »-....................

|

70

|

|

Figure 3.20 (c) - Diagramme de séquence du modèle

de conception pour le CU«S'identifier »- ................

|

71

|

|

Figure 3.21 - Diagramme de cas d'utilisation de

l'administrateur-....................................................

|

72

|

|

Figure 3.22 - Diagramme de séquences « gestion des

profils des utilisateurs »- ...................................

|

72

|

|

|

|

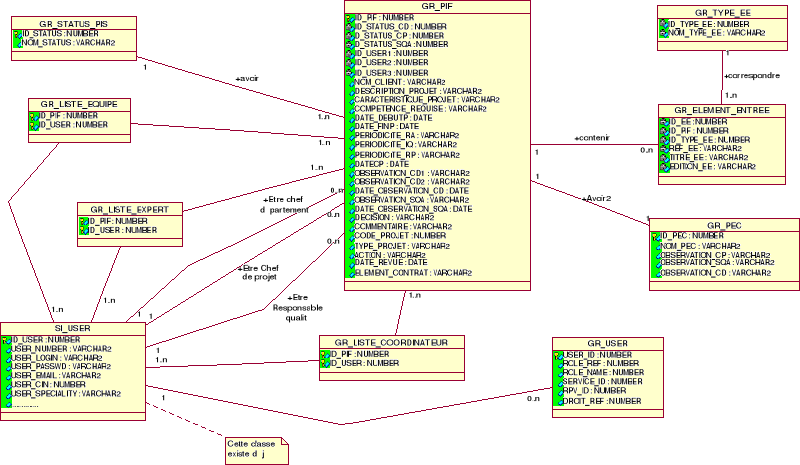

Figure 4.1 - Diagramme de classe de la base de données du

GR et PA -.............................................

|

75

|

|

Figure 4.2 - Diagramme de clase de la base de donnée de La

gestion de lancement de projet-...................

|

76

|

|

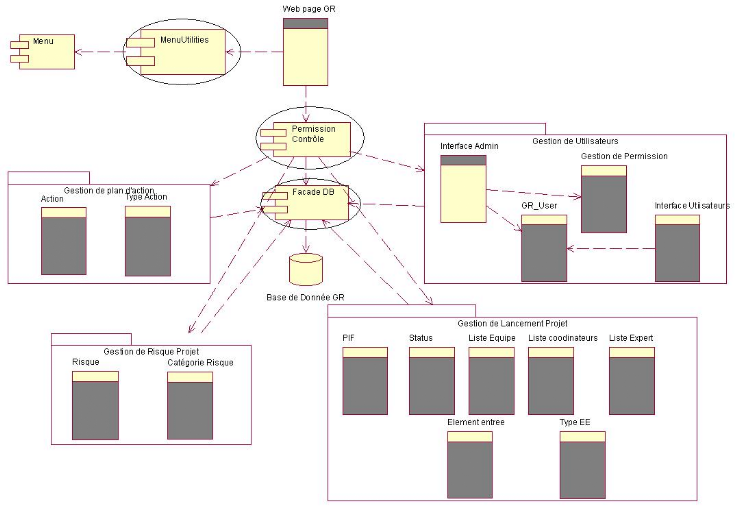

Figure 4.3 - Diagramme des

composants-.................................................................................

|

77

|

|

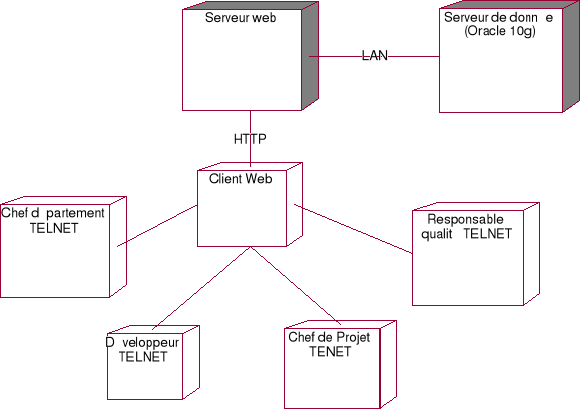

Figure 4.4 - Diagramme de déploiement de

l'application-..............................................................

|

78

|

|

Figure 4.5 - Architecture 3 tiers de

l'application-.......................................................................

|

80

|

|

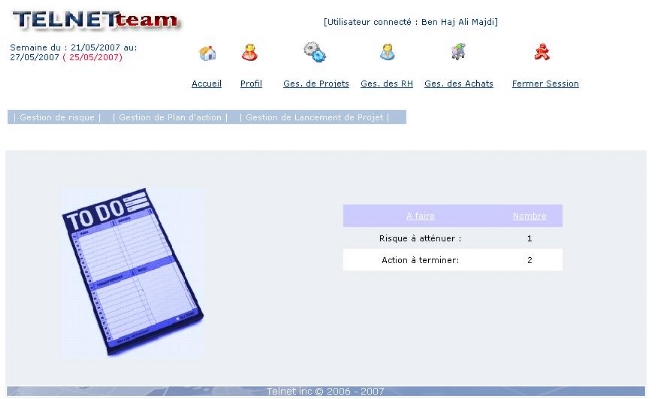

Figure 4.6 - Interface « Accueil »

-........................................................................................

|

82

|

|

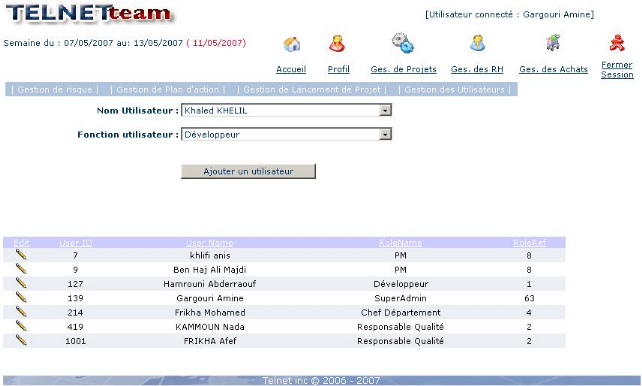

Figure 4.7 (a) - Interface « Gestion Utilisateurs

»

-.....................................................................

|

83

|

|

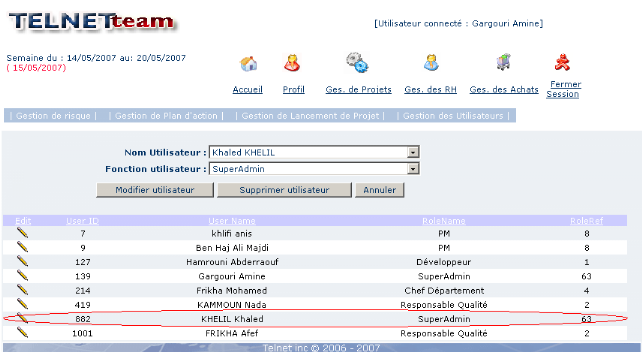

Figure 4.7 (b) - Interface « Gestion Utilisateurs

»

-.....................................................................

|

84

|

|

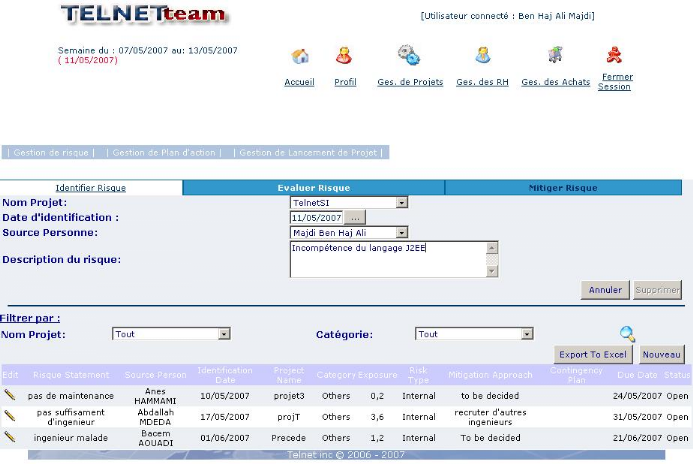

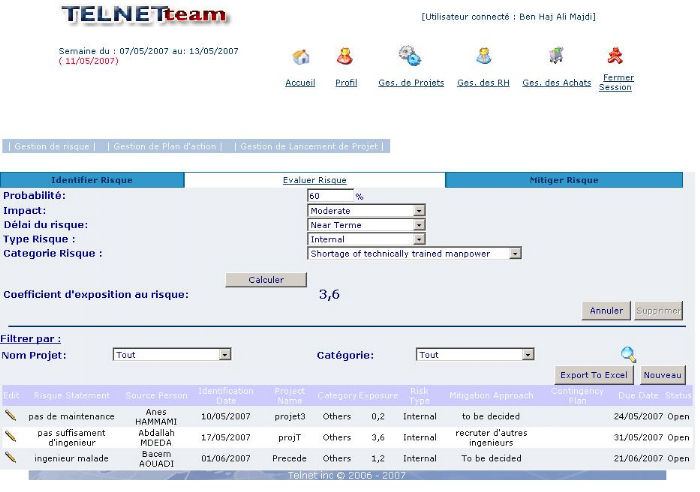

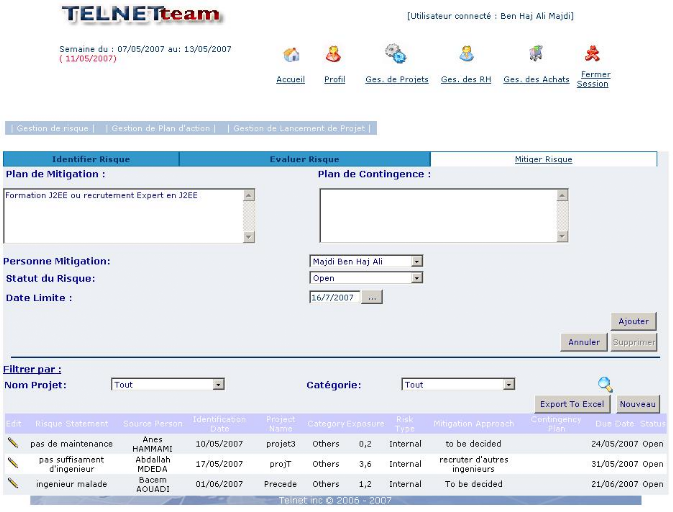

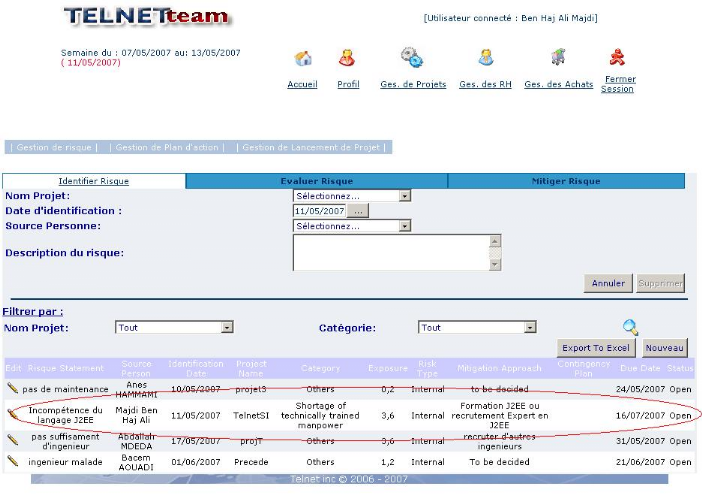

Figure 4.8 (a) - Interface « Gestion Risque projet

» - ..................................................................

|

85

|

|

Figure 4.8 (b) - Interface « Gestion Risque projet

» - ..................................................................

|

85

|

|

Figure 4.8 (c) - Interface « Gestion Risque projet

» -...................................................................

|

86

|

|

Figure 4.8 (d) - Interface « Gestion Risque projet

» - ..................................................................

|

86

|

|

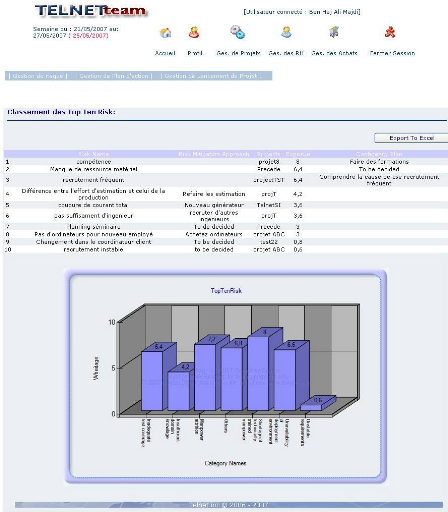

Figure 4.9 - Interface « Top ten risque » -

....................................................................................

|

87

|

|

Figure 4.10 - Interface « Export vers Excel » -

..........................................................................

|

88

|

|

Figure 4.11 (a) - Interface « Gestion lancement de

projet » -..........................................................

|

89

|

|

Figure 4.11 (b) - Interface « Gestion lancement de

projet » -

..............................................................

|

89

|

|

Figure 4.11 (c) - Interface « Gestion lancement de

projet » - .........................................................

|

90

|

|

Figure 4.11 (d) - Interface « Gestion lancement de

projet » - .........................................................

|

90

|

|

Figure 4.11 (e) - Interface « Gestion lancement de

projet_envoi de mail» -.........................................

|

91

|

|

Figure 4.12 - Interface « Gestion lancement de projet

» Liste des projets - ........................................

|

91

|

|

Figure 4.13 (a) - Interface « Gestion lancement de

projet » - .........................................................

|

92

|

|

Figure 4.13 (b) - Interface « Gestion lancement de

projet » - .........................................................

|

92

|

|

Figure 4.14 - Interface « Gestion lancement de projet

» - ..................................................................

|

93

|

Liste des

tableaux

|

Tableau 1.1 - Représentation continue

-..............................................................

|

8

|

|

Tableau 1.2 - Représentation étagée

-.................................................................

|

10

|

|

Tableau 1.3 - Comparaison entre CMMi et

ISO-.............................................

|

11

|

|

Tableau

2.1 - Tableau du délai de risque -

..............................................................

|

17

|

|

Tableau 2.2 - Tableau du type

risque-......................................................................

|

17

|

|

Tableau

2.3 - Tableau de paramètre

d'impact-................................................

|

18

|

|

Tableau

2.4 - Tableau de probabilité d'occurrence du

risque-..............................

|

19

|

|

Tableau

2.5 - Description du risque

-....................................................................

|

19

|

|

Tableau 2.6 - Table du top ten

risque-..........................................................

|

23

|

|

Tableau 2.7 - Tableau des cas

d'utilisations-.........................................................

|

37

|

INTRODUCTION GENERALE

Les chefs d'entreprises ont pour mission de rendre leurs

produits utiles, durables et efficaces. Cependant toute activité

entraîne des risques que les dirigeants doivent gérer et avant

tout évaluer. Pour cela, il faut les identifier puis les réduire

au minimum, assumer financièrement la charge de ceux qu'ils jugeront

acceptables (en fonction de la taille et des capacités

financières de l'entreprise) et confier les autres,

généralement auprès de professionnels de l'assurance, en

souscrivant des contrats d'assurance.

En effet, ce projet de fin d'études s'inscrit dans le

cadre de l'évolution du système d'information de la

société TELNET, il fait parti de l'un des modules

nécessaires à l'obtention de la certification internationale

« Capability Maturity Model Integrated » (CMMi),

qui est considérée comme un référentiel pour les

entreprises spécialisées dans le développement

informatique comme c'est le cas pour TELNET qui a été

certifiée en Décembre 2006. Notre objectif principal est de

réaliser un système de gestion de risque à la fois

puissant et souple, qui va être intégré dans l'intranet de

la société. Par ailleurs, il doit permettre une gestion des

risques de projet offrant un concept opérationnel, nécessaire et

utile au management du système de gestion de projets de TELNET.

Organisant ainsi le travail et gérant les risques qui se manifestent

avant et pendant l'élaboration des projets.

La gestion de risque permet d'identifier les

problèmes potentiels avant qu'ils ne surviennent de sorte que les

activités de traitement des risques puissent être

planifiées et déclenchées au besoin durant la vie du

produit ou du projet, afin d'atténuer les impacts défavorables

sur l'atteinte des objectifs. C'est un processus continu et dynamique qui

constitue une partie importante des processus de gestion autant d'affaires que

techniques.

Notre système doit également permettre

l'automatisation du processus de lancement de projet, de sorte qu'il y aura un

gain considérable de temps et un meilleur échange de

données. Finalement, il doit assurer une gestion des plans d'actions

permettant au chef de projet d'avoir une vue globale sur l'avancement des

actions et détecter, ainsi, plus rapidement les causes des retards

éventuels.

Le présent rapport s'articule autour de quatre

chapitres, le premier est constitué d'une présentation de la

notion de gestion de risque projet ainsi qu'une définition

détaillée de la certification CMMI. Le deuxième chapitre

propose une description approfondie de l'existant déjà

présent au sein de l'entreprise en ce qui concerne les trois modules que

nous allons implémenter avec une spécification de notre cahier de

charge. Le troisième chapitre sera consacré à l'analyse et

la conception des cas d'utilisation prioritaires. Finalement, le dernier

chapitre, concernera d'une part l'implémentation et la construction de

l'application, et d'autre part la présentation de l'architecture

matérielle utilisée ainsi que les outils techniques et langages

adoptés, et nous finirons par illustrer quelques captures d'écran

de notre application.

Gestion

de risque projet

1.1.

Introduction

« Le risque est un évènement

éventuel, incertain, dont la réalisation ne dépend pas

exclusivement de la volonté des parties et pouvant causer un

dommage » tel est la définition du dictionnaire Larousse

(1989). De cette définition, un risque désigne un danger

susceptible de se produire.

D'après le National

Institute of Standard

Technology (NIST), le risque est « la

possibilité que quelque chose défavorable puisse survenir (1995)

» mais ensuite le NIST a changé de définition en

2001 : « impact net négatif de

l'exploitation d'une vulnérabilité considérant sa

probabilité et son impact de réalisation ».

Nous pouvons citer d'autres définitions tel que celle

de l'ISO/CEI 73 : « Combinaison de la probabilité d'un

événement et de ses conséquences », et celle de

ISO13335 : « conséquences potentielles d'une menace

exploitant une vulnérabilité d'un bien ou d'un groupe de

biens».

En résumé, un risque est un danger

éventuel plus ou moins prévisible, c'est une menace qui touche

plusieurs domaines et notamment au secteur du développement de logiciel

informatique et des systèmes d'information, de plus, c'est la

possibilité qu'un projet ne s'exécute pas conformément aux

prévisions: date, coût et spécifications; d'autant plus que

ces écarts ou prévisions sont considérés comme

inacceptables.

Un risque peut être classifié en risque technique

tel qu'un court-circuit, panne du matériel etc. , en risque humain qui

peuvent être intentionnel (sabotage, attaque, espionnage, fraude, etc.)

ou non intentionnel (accident, erreur, maladie, grèves, etc.) et enfin

en risque naturel comme un incendie ou une catastrophe naturelle. Il est

donc important de mettre en place une stratégie afin de maîtriser

au mieux les risques et de les gérer.

Dans ce chapitre, nous allons définir la notion de

gestion de risque dans la section 1.2, ensuite nous illustrons quelques normes

traitant la gestion de risque, dans la section 1.3, dont celle du CMMi que

nous comparons avec la certification ISO à travers la section 1.4 et

nous terminons, dans la même section, par détailler les

différents secteurs clés du CMMi, montrant ses deux principales

représentations et la relation qu'ils portent avec la gestion de

risque.

1.2. Notion de gestion de risque projet

La gestion de risque de projet est en passe de devenir l'une

des préoccupations majeures des directions générales et

des directions des systèmes d'information (DSI) : le renforcement des

obligations réglementaires, l'externalisation de fonctions auparavant

gérées et maîtrisées au sein de l'entreprise etc.

tout concourt à faire de la gestion du risque, et notamment du risque

informatique un sujet de préoccupation.

Une stratégie efficace de gestion des risques fait

partie des moyens importants pour permettre aux organisations d'atteindre leurs

objectifs.

La gestion des risques est donc un processus comprenant des

étapes bien définies et suivies qui favorisent une meilleure

prise de décision tout en fournissant une meilleure information sur les

risques et leurs impacts. La gestion de risque concerne aussi bien

l'identification d'opportunités que l'évitement de pertes.

Les objectifs de la gestion de risque projet sont tout d'abord

la réduction des risques qui pèsent sur le projet, la

maîtrise de leurs conséquences, la mise en place d'une disposition

de prévention, l'arbitrage des coûts correspondants et être

un moyen d'innovation.

Nous distinguons quatre manières de gestion de risque

projet qui peuvent être énumérés comme suit [1]:

§ L'évitement : si une

activité présente un risque, il est préférable de

l'éviter. Cette stratégie est la moins risquée et la moins

chère, mais elle peut freiner le développement de l'entreprise.

§ L'acceptation : le risque est

accepté et il contracte par la suite une assurance, soit par un

transfert ou par la provision dans les comptes de l'entreprise à des

fins de réduction des risques financiers; cette approche ne permet pas

de protéger les personnels ni l'outil de production tant qu'aucune

volonté de réduction du risque ne se manifeste.

§ La réduction du risque :

identification des risques par l'audit, analyse par la recherche des facteurs

de risques et des vulnérabilités, maîtrise des risques par

les mesures de protection et de prévention : c'est la

démarche classique de gestion des risques.

§ Le transfert : à titre

financier, le transfert de risque s'établit lorsqu'une assurance ou

toute autre forme de couverture de risque financier ou garantie

financière est contractée par le dirigeant confronté au

risque. En cas de risque pénal pris par le dirigeant, ce transfert peut

être réduit à néant. A titre opérationnel et

économique, ce transfert s'effectue lorsque l'entreprise sous-traite

l'activité à risque sous une forme; un sous-traitant

sérieux et qualifié pourra faire payer très cher sa

prestation mais aussi démontrer qu'il gère mieux le risque pour

un prix équivalent voire inférieur, et le recours à un

sous-traitant non qualifié ou dédaigneux du risque fera courir un

risque encore plus grand.

1.3. Normes traitant la gestion de risque projet

Assurer la qualité du produit logiciel fait partie de

l'objectif de toute entreprise spécialisée dans le

développement informatique et pour y parvenir elle doit se

référer à une norme ou une certification pour garantir sa

continuité.

Richard Basque définit la norme comme suit :

« une norme doit être approuvée par un organisme dûment

mandaté par une communauté de pratiques pour imposer un ensemble

d'énoncés qui doivent être appliqués et

contrôlés ».

Face à cette définition, nous pouvons conclure

que le CMMi n'est pas considéré en tant que norme mais en tant

que modèle proposé et non imposé. Certaines entreprises

l'adopte et la juge intéressante comme critère de

sélection de prestataires.

La certification est une reconnaissance écrite d'un

système à un niveau de qualité. Elle se fait

généralement par rapport à une norme internationale, parmi

les principaux référentiels qui intègrent la gestion de

risque nous pouvons citer:

§ La famille ISO : La norme ISO

27001, interprété par « Organisation International de

Normalisation », précise les conditions pour

l'établissement, la mise en oeuvre et la documentation d'un

Système de Management de la Sécurité de l'Information

«SMSI» et elle le définit comme étant une partie du

système de gestion global, basé sur une approche de risque et

permettant d'établir, d'implémenter, de contrôler, de

maintenir et d'améliorer la sécurité de l'information.

§ CMMi : Capability Maturity Model

Integrated traduit par « Modèle d'évolution des

capacités logiciel ». Ce modèle est proposé par

Software Engineering Institue (SEI). Il est considéré à la

fois comme une certification puisqu'il traite le niveau de qualité et

comme une norme du moment qu'il permet d'organiser au mieux les processus de

management.

Il existe donc plusieurs normes et certifications traitant la

gestion de risque mais nous allons s'intéresser, dans la section

suivante, au CMMi puisque la société TELNET adopte cette

démarche.

1.4. Certification CMMi

Voulant maîtriser la qualité des projets

informatiques, le département de la défense américain

(DoD) a décidé alors de mettre en place un institut

intitulé le Software Engineering Institue (SEI), sa mission est de

promouvoir le transfert de technologie en matière de logiciel,

particulièrement pour les entreprises travaillant pour le DoD. Un leader

qui avait déjà travaillé avec IBM, Watts Humphrey, et qui

avait bénéficié d'une expérimentation au niveau de

la qualité totale, avait extrait un cadre de bonnes pratiques :

c'est là que provient le concept Capability Maturity Model (CMM). Avec

la collaboration de son équipe, Watts a publié des

référentiels et outils d'évaluation pour arriver

finalement au modèle CMMi.

D'après Xavier Borderie [2], le CMMi est « un

modèle d'évaluation de niveau de maturité d'une entreprise

en matière de développement informatique». Cette

définition montre que la certification est juste un modèle pour

suivre en ce qui concerne la conduite de projet informatique pour atteindre la

maturité au niveau des processus.

Le CMMi [3] est une extension de CMM dont il a pris quelques

notions mais avec un référentiel d'évaluation proposant un

nombre de bonnes pratiques (Best Practices) liées à la gestion,

au développement et à la maintenance d'application ou

système informatique. Ce certificat est un référentiel

professionnel destiné exclusivement aux métiers de

l'ingénierie (projets et maintenance), avec une approche

intégrant la conduite du changement dans sa démarche, en

valorisant les équipes et les savoir-faire existants.

Les différents niveaux de maturité relatifs

à la norme CMMi sont représentés par la

figure 1.1.

Figure1.1 - Les niveaux de maturité du CMMi -

1.4.1. Les représentations du

modèle CMMi

Le modèle CMMI englobe un

certain nombre de secteurs-clés (25 environ et qui seront

détaillés dans la figure 1.3), auxquels sont associés

des objectifs et des pratiques. Nous distinguons des objectifs

génériques et des objectifs spécifiques, selon qu'ils

soient partagés par tous les secteurs-clés ou qu'ils soient

spécifiques à un secteur en particulier.

La figure 1.2 représente l'architecture de l'ensemble

des secteurs clés ainsi que les différents objectifs

spécifiques et génériques accompagnés par les

pratiques spécifiques.

Figure

1.2 - Architecture des secteurs-clés de CMMi -

Deux modes de représentation du modèle

coexistent [4], correspondant à deux points de vue

légèrement différents : la représentation

continue et la représentation étagée. Les deux s'appuient

sur les mêmes secteurs clés, mais ceux-ci sont utilisés

différemment.

·

Représentation continue

Dans cette représentation, les secteurs-clés

sont regroupés en quatre catégories : Gestion de

processus (5 secteurs-clés), Gestion de projet (8

secteurs-clés), Ingénierie (6 secteurs-clés) et

Support (6

secteurs-clés).

Le tableau 1.1 présent ci-dessous montre qu'à

chaque secteur-clé est associé un niveau de capacité, sur

une échelle allant de 0 à 5.

Tableau

1.1 - Représentation continue -

|

Niveau

|

Description

|

|

Niveau 0 - Incomplet

|

Les objectifs associés à ce secteur-clé

ne sont pas remplis.

|

|

Niveau 1 - Réalisé

|

Les objectifs sont atteints, mais cette réussite repose

essentiellement sur les individus.

|

|

Niveau 2 - Géré

|

Les objectifs sont remplis en suivant des plans

préétablis.

|

|

Niveau 3 - Défini

|

Une politique de normalisation des processus est mise en place

au niveau de l'organisation.

|

|

Niveau 4 - Maîtrisé

|

Des mesures sont effectuées pour contrôler les

processus et agir en cas de déviation par rapport aux objectifs de

l'organisation

|

|

Niveau 5 - En optimisation

|

Les processus sont sans cesse remis en question afin

d'être toujours en adéquation avec les objectifs de

l'organisation.

|

Il est ainsi possible de déterminer le profil d'une

organisation, en étudiant pour chaque secteur-clé son niveau de

capacité. Tous les secteurs-clés n'atteignent pas

forcément le même niveau, ce qui permet d'apercevoir les points

forts et les points faibles de l'organisation.

·

Représentation étagée

Dans cette représentation, illustrée par la

figure 1.3, un niveau global de maturité de l'organisation va être

déterminé, et non pas un niveau par secteur-clé. Les 25

secteurs clés sont regroupés par niveaux de maturité sur

une échelle de 1 à 5, comprenant chacun respectivement 0, 7, 14,

2 et 2 secteurs-clés. Les niveaux de maturité ont les

caractéristiques suivantes :

Dans le niveau initial, les processus sont

imprévisibles et incontrôlables. Ce niveau est équivalent

à l'obtention de la norme ISO 9001. Ensuite, dans le niveau

géré, des procédures sont mises alors en place pour chaque

projet en utilisant les 7 processus pour permettre une bonne conduite de

projet. Puis, les processus sont définis et documentés au niveau

de l'organisation au niveau défini avec les 14 processus.

Par la suite, l'organisation se fixe des objectifs

quantitatifs et qualitatifs et se dote de moyens pour contrôler qu'ils

sont atteints au niveau maîtrisé. Et enfin les processus sont en

continuelle amélioration pour être toujours dans le niveau

optimisé et ceci est bien résumé dans le tableau 1.2.

Seuls les processus qui sont marqués en gras dans la

figure 1.3 sont en relation avec le processus de gestion de risque, ce point

sera détaillé dans la section suivante.

Figure

1.3 - Les domaines de processus selon la représentation

étagée -

Tableau

1.2 - Représentation étagée -

|

Niveau

|

Description

|

Nombre de secteurs clés

|

|

Niveau 1 - Initial

|

Les processus sont imprévisibles et

incontrôlables.

|

0

|

|

Niveau 2 - Géré

|

Des procédures sont mises en place pour chaque

projet.

|

7

|

|

Niveau 3 - Défini

|

Les processus sont définis et documentés au

niveau de l'organisation.

|

14

|

|

Niveau 4 -Maîtrisé

|

L'organisation se fixe des objectifs quantitatifs et

qualitatifs et se dote de moyens pour contrôler qu'ils sont atteints.

|

2

|

|

Niveau 5 - En optimisation

|

Les processus sont en continuelle amélioration.

|

2

|

Le niveau de maturité de l'organisation va être

ainsi déterminé en examinant les secteurs clés dont les

objectifs sont remplis. Tant que les 7 secteurs-clés du niveau 2 ne sont

pas validés, l'organisation reste au niveau de maturité initial.

Une fois atteint le niveau 2, elle y restera tant qu'elle n'aura pas

validé les 14 secteurs-clés du niveau 3, et ainsi de suite

jusqu'à atteindre le niveau de maturité 5 ce qui est le cas pour

TELNET.

· Différence

entre les représentations du CMMi

Les deux représentations permettent d'aborder le

problème de l'amélioration des processus au sein d'une

organisation sous deux angles différents. La première

représentation, continue, donne une grande liberté dans le choix

des secteurs-clés à améliorer en priorité, puisque

ce choix n'est nullement contraint.

La seconde représentation, étagée, laisse

moins de liberté et donne moins de détails sur l'organisation,

puisque seul un niveau global de maturité est déterminé.

Mais elle fournit un guide appréciable pour la conduite de

l'amélioration en imposant l'ordre des secteurs à

améliorer. Elle est en outre plus facile à mettre en oeuvre :

pour chaque secteur-clé, il s'agit simplement de savoir s'il est

validé ou pas.

La représentation continue sera ainsi plus

adaptée aux petites structures, dont nous maîtrisons les moindres

enchaînements et pour lesquelles le risque de se perdre dans les

détails est relativement faible ; la représentation

étagée sera plus adaptée aux grosses structures,

auxquelles elle fournira des règles solides et une vue

synthétique.

Notons qu'il est possible de passer sans difficulté de

la représentation continue à la représentation

étagée : il suffit de prendre tous les secteurs-clés d'un

niveau de maturité donné; pour chacun de ces

secteurs-clés, nous pourrons déduire de son niveau de

capacité s'il est validé ou pas.

1.4.2. Comparaison entre CMMi et les

autres normes

Le domaine d'application de l'ISO est plus large que celui du

CMMi puisque ce dernier s'applique principalement aux pratiques de

développement et de maintenance quant à l'ISO 9001 s'applique

à l'ensemble des activités d'une organisation.

Le CMMI est donc moins sujet à interprétation,

chaque pratique du modèle étant largement commentée.

Le tableau 1.3 représente une

étude comparative entre le certificat CMMi et la norme internationale

ISO.

Tableau

1.3 - Comparaison entre CMMi et ISO -

|

CMMI

|

ISO

|

|

- Modèle spécifique à l'informatique.

|

- Modèle non spécifique au domaine de

l'informatique.

- L'ISO 9001 est orienté sur la qualité des

processus et non pas sur la qualité du produit

|

|

- Modèle applicable dans un contexte de

développement de logiciel et système.

|

- Norme qui couvre tous les secteurs d'une entreprise et

notamment le développement logiciel et système.

|

|

- - Modèle qui identifie les pratiques

opérationnelles à mettre en oeuvre.

|

- Modèle qui se limite à la définition des

principes de gestion du système qualité.

|

|

- - Modèle selon 5 niveaux de maturité

détaillés.

- - Démarche d'amélioration progressive des

processus.

- - Evaluation de la maturité.

|

- Modèle abstrait de haut niveau.

- Conçu pour un usage plus général.

- Audit.

- Faire appel à CMMi pour évaluer la performance

des processus.

|

La pratique d'évaluation est différente en

d'autres termes au niveau du CMMI, une organisation se fait évaluer par

une équipe constituée d'un évaluateur certifié par

le SEI, accompagné d'une équipe d'évaluation, typiquement

constituée de membres de l'organisation évaluée et

éventuellement d'évaluateurs extérieurs à

l'organisation évaluée.

En revanche, au niveau de l'ISO 9001, une organisation se fait

auditer par un auditeur autorisé par l'ISO à effectuer des audits

ISO 9001.

1.4.3. CMMi et la gestion des risques

projet

La gestion des risques selon la certification CMMi,

peut être divisée en trois parties: identification et

analyse des risques, définition d'une stratégie de gestion des

risques et traitement des risques identifiés incluant la mise en oeuvre

de plans de mitigation de risques, au besoin.

La gestion des risques se réfère au secteur de

processus Planification de projet pour plus d'information sur

l'identification des risques d'un projet et la planification de la

participation des parties affectées et impliquées. Aussi elle est

liée au secteur de processus Suivi et contrôle de projet

pour plus d'informations sur le suivi des risques d'un projet et enfin, elle

est reliée au secteur de processus Analyse des décisions et

résolution pour d'avantages d'informations sur l'utilisation d'un

processus formel d'évaluation permettant d'évaluer les

alternatives pour la sélection et la résolution des risques

identifiés comme le montre la figure 1.4.

La gestion des risques admet trois buts

spécifiques :

§ La préparation de la gestion des

risques incluant la détermination des sources et

catégorisation des risques, la définition des paramètres

des risques et établir un plan de résolution de

problème.

§ L'identification et l'analyse les risques

en reconnaissant les risques, les évaluer, les catégoriser

et déterminer leurs priorités.

§ Mitigation des risques en

développant un plan de résolution des risques et en les

implémentant par la suite.

Figure

1.4 - La gestion des risques dans CMMi -

1.5. Conclusion

Le modèle CMMI répond à plusieurs

problématiques du département des Systèmes d'information

qui peuvent être résumées comme suit : La réduction

des coûts de développement à qualité égale,

augmentation de la qualité des produits logiciels sans augmenter les

coûts, anticipation du coût réel des projets,

intégration des sous-traitants dans les processus logiciels

(externalisation, off-shore, etc.) et enfin comparaison de sa performance avec

celles des autres et justifier les budgets d'amélioration.

La société

TELNET est déjà certifiée depuis Novembre 1998 par le

certificat AFAQ/EQNET ISO9001 reconnu mondialement, cependant elle vient de

renouveler sa certification ISO 9001 version 2000 pour la conception,

développement et intégration de produits logiciels dans le

domaine des technologies de l'information. La démarche de l'entreprise

TELNET dans le domaine de la qualité ne se limite pas au certificat ISO

9001 mais va au-delà par la certification CMMi niveau 5 pour son

continuelle amélioration au niveau de ses processus en adoptant dans sa

démarche la représentation étagée. Cependant, la

société tente toujours de répondre aux exigences du

modèle.

Dans ce chapitre, nous avons pu dégager l'importance de

la gestion de risque projet et bien assimiler la notion de la certification

CMMi adoptée par notre entreprise. Par ailleurs, nous allons nous

intéresser, dans le chapitre suivant, aux besoins de notre application

pour répondre aux attentes de l'entreprise, nous entamerons aussi une

étude approfondie du système existant ce qui nous permettra de

faire ressortir les cas d'utilisations sur lesquels nous nous baserons pour la

phase de conception.

Chapitre 1

Chapitre 1 Cahier des charges

2.1. Introduction

Dans ce chapitre nous allons procéder, dans la section

2.2, par une étude approfondie du système existant et ses limites

dans les différents modules que nous allons traiter. Ensuite, nous

détecterons les besoins fonctionnels et non fonctionnels ainsi que les

différents acteurs, ce qui nous amènera à spécifier

les différentes itérations à travers la section 2.3.

2.2. Etude de l'existant

L'étude de l'existant portera sur les trois modules que

nous allons implémentés, à savoir la gestion de risque, la

gestion de lancement de projet et enfin la gestion de plan d'action. Nous nous

sommes référées dans cette étude à l'unique

ressource propre à l'entreprise à savoir le Guideline [5].

2.2.1. Gestion de risque de projet

Les documents déjà existant à TELNET

à propos de la gestion de risque sont constitués de tableaux

Excel dans lesquels chaque employé détectant un risque doit le

signaler au chef projet, ce dernier devra saisir tous les paramètres

nécessaires à la prise de décision pour la

résolution de ce risque.

Chaque risque est lié à un projet, il est

défini par un unique identificateur qui s'auto incrémente

à chaque détection d'un nouveau risque.Ce document a pour nom

« Risk Tracking Form » il est crée suite à

une détection de risque, soit par le client dès le début

du projet alors ce risque sera signaler dans le WBS « Work Breakdown

Structure » qui est l'analyse initiale du projet faite par le chef

département ou le chef projet, ou bien tout au long de l'avancement du

projet, que ce soit à la phase conception, implémentation ou

test.

La gestion de risque à TELNET est divisée en

trois grandes parties qui sont la préparation à la gestion de

risque et l'identification, l'analyse et la résolution du risque,

chacune d'elles comportent un certains nombres de bonnes pratiques qui doivent

être valider pour assurer le niveau 3 de la certification CMMi. Nous

allons à présent présenter chaque partie ainsi que ses

pratiques spécifiques.

2.2.1.1. Préparation à la

gestion de risque

Cette étape est déclenchée dès

l'identification d'un nouveau risque pour un projet, durant laquelle le chef de

projet doit identifier la source et la catégorie du risque, ses

paramètres et établir une stratégie de

résolution.

a. Source et catégorie du

risque

Dans cette partie le chef de projet doit mentionner

l'étape où a été identifié le risque durant

le cycle de vie du projet ainsi que sa catégorie.

Parmi les catégories les plus sollicitées nous

notons :

· Les risques projet : ces risques sont

liés à la budgétisation probable du projet, au planning,

aux ressources, aux personnels, aux consommateurs, aux problèmes de

recrutement et leurs impactes dans les projets logiciels.

· Les risques techniques : ces risques

menacent la qualité et l'opportunité pour que les logiciels

soient productifs. Elles identifient les problèmes de design,

d'implémentation, de vérification et de maintenance liés

aux logiciels.

· Les risques entreprises : il peut y

avoir plusieurs type pour ce genre de risque tel que :

- Construire un excellent logiciel ou système dont le

besoin ne se présente pas.

- Construire un logiciel qui ne coïncide pas avec la

stratégie des affaires ou de l'entreprise.

- Construire un logiciel dont la méthode de vente est

imprévisible.

- Perdre le soutient du chef de projet dû à un

changement dans certains points du projet ou à un changement du

personnel.

· Les risques connus : ces risques

peuvent être découvert après une évaluation et une

étude du plan du projet.

· Les risques prévisibles : les

risques se dérivent des expériences de projets déjà

existants.

· Les risques imprévisibles :

ils sont difficiles à prédire dés le début du

projet.

b. Identification des

paramètres liés au risque

Ces paramètres sont nécessaires à

l'évaluation, la catégorisation et pour mettre les

priorités pour chaque risque, ils incluent :

§ La

probabilité d'occurrence.

§

L'impact des risques et la gravité de son occurrence.

c. Etablir une stratégie de

gestion de risque

La stratégie de gestion de risque doit être

guidée par un objectif commun et une vision qui décrit le produit

final en termes de résultat, de coût et de

compétences.

Une bonne stratégie de gestion de risque doit

comporter :

§

Le domaine de gestion de risque

§

La spécification de la source du risque

§

L'organisation, la catégorisation et une comparaison des risques

§

Les techniques de résolution de risque

2.2.1.2. Identification et analyse de

risque

L'analyse du risque implique l'estimation du coefficient

d'exposition au risque ainsi qu'une évaluation de ce dernier. Cette

phase comporte deux étapes :

a. Identification du risque

Le risque doit être identifié et décrit

avec une méthode compréhensible avant leur analyse et gestion, il

y a donc l'identification du type de risque (interne ou externe) et de son

délai (long ou court terme). Tous ces paramètres sont

représentés dans les tableaux 2.1 et 2.2.

Tableau 2.1-Tableau du délai de risque-

Tableau 2.2 - Tableau du type risque-

|

Valeur

|

Description

|

|

I

|

Interne

|

|

E

|

Externe

|

|

Valeur

|

Description

|

|

1

|

Long terme

|

|

2

|

Court terme

|

Une fois identifié, le risque doit être

documenté et analysé pour comprendre comment estimer le

coefficient d'exposition et établir les actions qui aideront à

déterminer quand est ce qu'un plan de mitigation sera

exécuté.

Parmi les méthodes les plus utilisées pour

l'identification du risque, c'est d'interviewer les SMEs1(*) qui sont les experts dans le

domaine de gestion de risque, consulter la base de donnée des risques,

se référer au « Risk-Guideline » [5], etc.

Chaque membre du projet qui détecte un risque est tenu

de l'identifier.

b. Evaluer, catégoriser et

attribuer priorités aux risques

C'est lors de cette phase que doivent être saisies les

qualificateurs du risque qui sont constitués de :

§ Identification du risque : c'est une

description du risque identifié.

§ Impact : il représente le

taux de l'impact sur la progression du projet si le risque se produisait, il

existe cinq degrés d'impact qui varient : d'aucun impact

jusqu'à une situation critique .Il sont représentés dans

tableau 2.3.

Tableau 2.3- tableau de paramètre d'impact-

|

Valeur d'impact

|

Description

|

|

0

|

Pas d'impact : si le risque se produit, il n'aura

aucun effet sur le projet. Toutes les exigences vont être

satisfaites.

|

|

1

|

Impact négligeable : si le risque se

produit il aura un effet négligeable sur le programme du projet .Toutes

les exigences vont être satisfaite.

|

|

2

|

Impact mineur : si le risque se produit, le

projet va compter une petite augmentation de coût. Un minimum d'exigences

va être envisagé ainsi que ceux qui sont classé

secondaire.

|

|

3

|

Impact modéré : si le risque

se produit, le projet va compter une augmentation modérée du

coût. Un minimum de exigences va être envisagé mais pas

ceux qui sont classé secondaire.

|

|

4

|

Sérieux impact : si le risque se produit,

le projet va compter une augmentation majeure du coût. Un minimum de

exigences va être envisagé mais pas ceux qui sont classé

secondaire.

|

|

5

|

Impact critique : si le risque se produit, le

projet va échouer. Le minimum d'exigences ne va pas être

envisageable.

|

§ La date : elle représente la

date à laquelle le risque a été identifié.

§ Action de

mitigation : décrit ce qui est entrain de se faire ou ce qui

va se passer pour réduire l'impact et/ou la probabilité du risque

qui s'est manifesté.

§ Probabilité : c'est le

pourcentage d'occurrence du risque, qui peut être classé en cinq

parties comme le montre le tableau 2.4.

Tableau 2.4 -Tableau de probabilité d'occurrence du

risque-

|

Probabilité

|

Description

|

|

91% - 100%

|

Très probable

|

|

61% - 90%

|

Probable

|

|

41% - 60%

|

Même probabilité

|

|

11% - 40%

|

Improbable

|

|

1% - 10%

|

Très improbable

|

L'analyse et le plan de mitigation doivent être

présentés dans le plan du projet comme suit, et chaque fois qu'un

nouveau risque se présente, le tableau doit être mis à jour

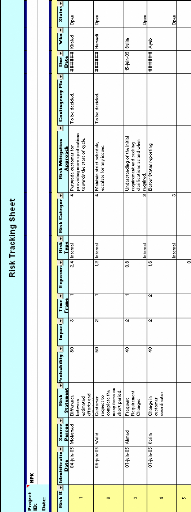

comme le montre le tableau 2.5 et la figure 2.2.

Tableau 2.5 -Description du risque -

|

Risque ID.

|

Date

|

Identification du risque

|

Probabilité

|

Impact

|

Action de mitigation

|

|

|

|

|

|

|

Une fois tous ces paramètres saisis, un coefficient

d'exposition au risque est calculé en fonction de l'impact, la

probabilité et du délai selon la formule 2.1, et c'est en

fonction de ce dernier qu'un plan de résolution est alors

élaboré par le chef de projet et le responsable qualité si

besoin.

|

Coefficient d'exposition = (Impact *

Probabilité * Délai) / 100

(2.1)

|

2.2.1.3. Mitiger le risque

Tous les risques identifiés doivent être

traqué et résolu jusqu'à une capture définitive, et

pour y parvenir un plan de mitigation est alors élaboré par le

chef projet, le chef département et même le responsable

qualité afin de trouver des solutions possibles pour soit capturer les

risques sinon essayer de les atténués.

Si le coefficient d'exposition de risque est compris entre 1

et 6, un plan de mitigation est alors établi pour capturer le risque

mais dans le cas contraire c'est un plan de contingence qui va atténuer

la conséquence de l'impact du risque sur le projet.

a. Etablir un plan de

mitigation

L'élément critique du plan de mitigation de

risque c'est de trouver des alternatives possibles pour capturer les risques

ainsi que des plans d'action pour les mitiger et ceci pour chaque cas de risque

et pour les réduire à un niveau acceptable.

Pour chaque plan de capture de risque doit être

identifié la personne qui va s'occuper de la mitigation, la date limite

avant laquelle le plan doit être implémenté et

l'état actuel du risque : s'il est en état

« open » c'est que le risque est en cours de

procédure sinon il est à l'état «close» et le

risque est définitivement capturé.

b. Implémenter le plan de

mitigation de risque

Après l'établissement d'un plan de mitigation,

le risque reste sous observation et l'équipe projet se réunit

alors pour décider de la solution la plus probable pour atténuer

le risque.

La stratégie de gestion de risque définie

l'intervalle dans lequel le statut du risque doit être

révisé.

La

figure 2.1 représente toutes les étapes que nous venons de citer

par laquelle passe le processus de gestion de risque et nous y distinguons le

cheminement des étapes pour arriver à une capture totale ou

partielle du risque. Ces étapes doivent être répéter

à chaque fois qu'un nouveau risque se manifeste dans le projet. Suivi

par un tableau 2.2 qui représente l'existant de l'entreprise.

Figure 2.1 - Le processus de gestion de risque -

![]()

Figure 2.2 - Tableau de gestion des risques projet à

TELNET -

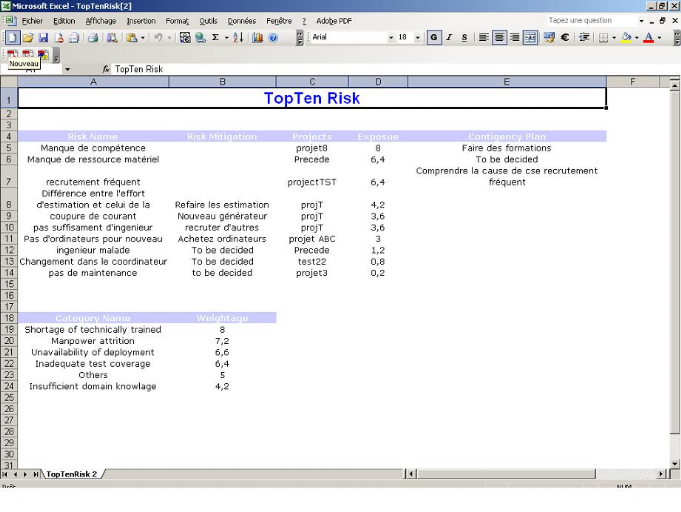

2.2.1.4. Le « Top ten

risque »

Un classement des risques

les plus fréquemment rencontrés au cours de l'élaboration

du projet est généré chaque six mois dans une

réunion dans laquelle se rencontre le chef de projet, le chef

département et toute l'équipe qui travaillent sur le projet en

cours, cette réunion est appelée le SPEG.

Pour chaque catégorie de risque est calculée la

somme de tous les coefficients d'exposition des risques appartenant à

cette catégorie, un classement de la somme des coefficients est ensuite

élaboré pour déterminer les risques les plus

rencontrés dans chaque catégorie.

Pour chaque catégorie, une liste de tous les risques

appartenant à cette catégorie est générée,

suivi d'une liste des approches adoptés pour l'atténuation de

risque, ensuite nous trouvons une liste des projets en relation avec ces

risques, la somme de coefficient d'exposition qui a permit de faire le

classement, et en fin les plans de contingence exécutés.

Dans le tableau 2.6 nous allons illustrés le contenu de

la liste des « Top ten risque »

Tableau 2.6 - Table du Top ten risque-

|

Numéro

|

Catégorie risque

|

Risques

|

Approche d'atténuation du risque

|

Projets

|

Somme des coefficients d'exposition

|

Plan de contingence

|

|

|

|

|

|

|

|

2.2.2. Gestion de lancement de projet

A chaque lancement d'un nouveau projet, le chef de projet

devra, en premier temps, accéder à la partie d'ajout de projet

se trouvant dans le module de gestion de projet et saisir les paramètres

projet, en deuxième temps, remplir un document Word qui

représente « la fiche de revue du lancement du

projet », une fois ce document rempli il sera renvoyé au chef

du département, ce dernier va étudier la faisabilité du

projet, saisi ses observations et le renvoi au responsable qualité qui,

après analyse, attribuera une référence au projet et pour

terminer donnera la décision en retournant ce ficher

complété et validé.

Ce document comprend trois grandes parties, résumant le

workflow de la fiche de lancement du projet, qui sont :

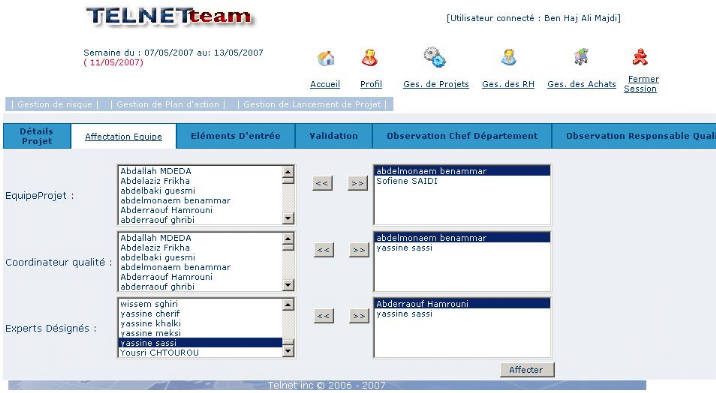

§ Description du projet et de l'équipe

projet :

Dans cette partie, le chef projet devra donner une description

synthétique du projet, ses caractéristiques (activités,

catégories, statut) et des compétences requises tout au long du

projet (les technologies). Ensuite il y a détermination de la date

début et fin du projet ainsi que du coût et le délai

fixé par le client sans omettre la liste des éléments

importants du contrat. Enfin, le chef projet devra citer les noms de

l'équipe projet, les coordinateurs qualité, les experts

désignés (pour valider la conformité selon la

certification CMMI), les périodicités des réunions

d'avancement, de diffusion des indicateurs qualités et des

réunions projets. Un lien doit être établit avec le tableau

des risques pour pouvoir accéder à la description des risques

préliminaires identifiés.

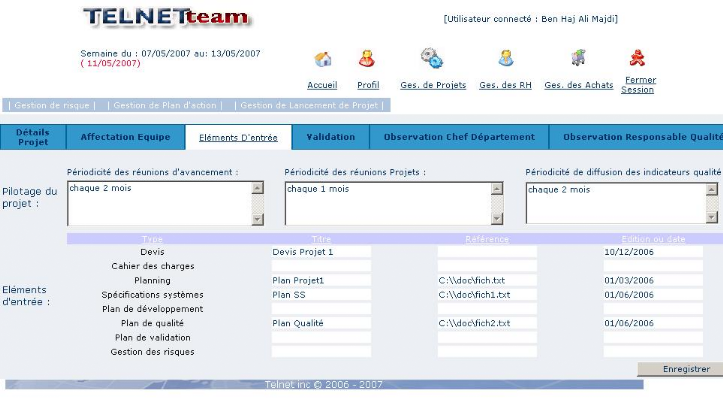

§ Les éléments d'entrées du

projet :

Le chef projet devra saisir un tableau comportant le type de

l'élément (devis, cahier de charge, planning,

spécification système, plan de développement...) le titre,

la référence et l'édition ou la date. Ce tableau est

présenté ci-dessous dans la figure 2.3 (a).

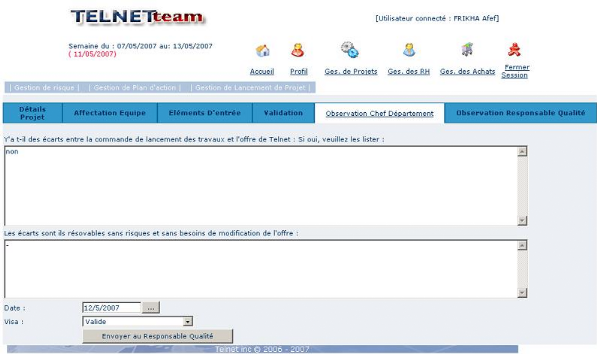

§ Les observations du chef département, du

responsable qualité et la décision finale :

Dans cette partie, le chef département est tenu de

répondre au deux questions suivantes puis envoyer le document au

responsable qualité:

1- « Y'a t-il des écarts entre la commande de

lancement des travaux et l'offre de TELNET ? Si oui, veuillez les

lister »

2- « Les écarts sont ils résolubles

sans risques et sans besoins de modification de l'offre ? »

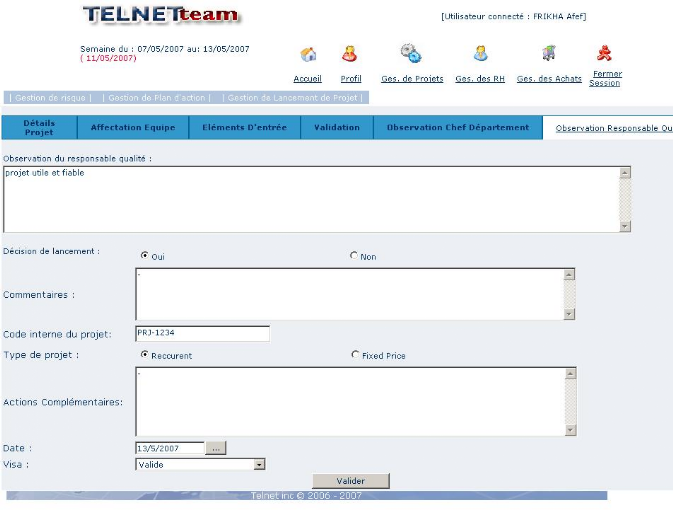

Ensuite le responsable qualité doit saisir ces

observations, tout en tenant compte de celles du chef département,

avant de décider ou non du lancement du projet. Si la décision

est positive, il attribut alors une référence interne au projet

qui permet à ce dernier de joindre la liste des projets en cours sinon

le projet sera rejeté et étudié de nouveau.

La figure 2.3 représente la fiche de lancement de revue

de lancement projet utilisée actuellement par TELNET.

CP :

Client :

CD :

Coût du projet :

Délai du projet :

Description synthétique du

projet :

Caractéristiques du

projet :

Compétences requises :

Date de début :

Date De fin :

Liste des éléments du

contrat :

Pilotage du projet :

Périodicité des réunions

d'avancements :

Périodicité de diffusion des indicateurs

qualité :

Périodicité des réunions Projets :

Lien vers Risk Sheet :

Equipe Projet :

Coordinateur qualité :

Experts Désignés :

Eléments

d'entrée

|

Type

|

Titre

|

Réf.

|

Edition ou date

|

|

Devis

|

|

|

|

|

Cahier des charges

|

|

|

|

|

Planning

|

|

|

|

|

Spécifications systèmes

|

|

|

|

|

Plan de développement

|

|

|

|

|

Plan qualité

|

|

|

|

|

Plan de validation

|

|

|

|

|

Gestion des risques

|

|

|

|

|

|

|

|

|

|

|

|

Visa CDP :

Circulation : SQA :

CD :

Date :

Etablie par :

Figure 2.3 (a) - Fiche de revue de lancement de projet

-

Une fois que cette page est remplie par le CP, ce fichier sera

envoyé au CD (avec une copie au SQA) qui donnera suite par envoi du

fichier avec son visa au SQA. Celui ci après analyse donnera la

décision par retour de ce fichier complété et

validé

Observations du CD :

'Y'a t-il des écarts entre la commande de lancement des

travaux et l'offre de Telnet :

Si oui, veuillez les lister :

'Les écarts sont ils résovables sans risques et

sans besoins de modification de l'offre

Date :

Visa : Circulation vers le

RQ

Observations du SQA :

Date : Visa :

Décisions de lancement :

Décision de lancement : Oui Non

Commentaire :

..............................................................

Code interne du projet :

Type du projet : (Reccurent/ Fixed price) :

Actions complémentaires :

....................................................................................................................

.......................................................................................................................................

Date de la revue :

Figure 2.3 (b) - Fiche de revue de lancement de projet

-

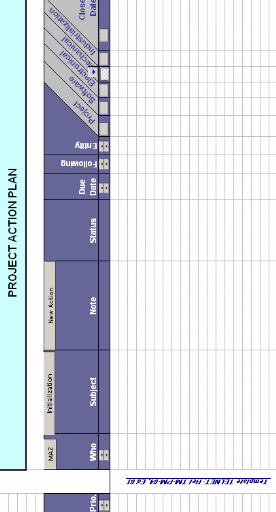

2.2.3. Gestion des plans d'action

Après la création de

la fiche de lancement de projet et la saisie des risques préliminaires,

une réunion est alors organisée pour la répartition des

différentes tâches et activités, cette réunion est

alors appelé le « SPEG » dans laquelle doivent

être présent le chef projet et toute l'équipe travaillant

sur le projet.

Cette gestion se fait à travers un tableau qui illustre

toutes les actions qui sont planifiées ou ont été

exécuté tout au long de la réalisation du projet entre

autres celles qui concernent les approches établis pour la capture des

risques, et il est accessible par toute l'équipe et est illustré

dans la figure 2.4. Chaque membre doit alors saisir dans ce tableau les

tâches qui lui ont été affecté et spécifier

ses actions.

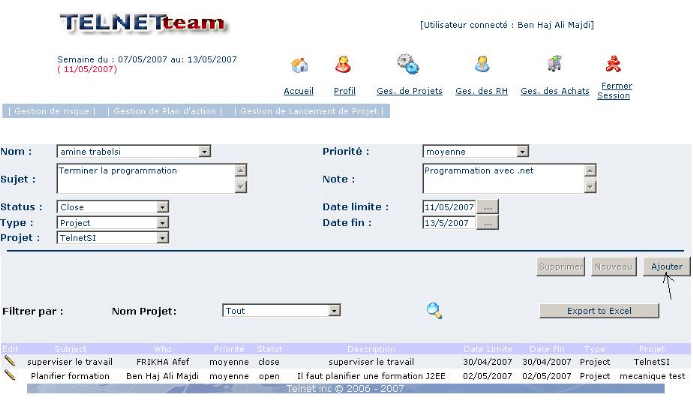

Ce tableau comporte:

§ La

priorité : elle peut être soit haute, moyenne ou faible.

§

La personne : c'est le nom de la personne qui va effectuer la tâche et

c'est lui-même qui la déclare.

§

Sujet de l'action : c'est le titre de la tâche.

§

Description de l'action : ce sont des notes explicatives qui

décrivent l'action.

§

Statut de l'action : elle est ouverte (en cours d'exécution) ou

fermé (tâche exécutée).

§

Date planifiée de fin de tâche : c'est la date

décidé lors du SPEG.

§

L'action suivante : c'est le nom de l'action qui suit celle qui est en

cours.

§

L'entité.

§

Type de l'action : l'action peut être soit une action se rapportant

à un projet, une action logicielle, électronique,

mécanique ou industrielle.

§

Date réelle de fin : c'est la date à laquelle l'action est

passé de statut ouvert à celui de fermer.

Suite à chaque mise à jour du plan d'action, un

mail sera envoyé automatiquement au chef de projet pour l'informer des

modifications établies.

![]()

Figure 2.4 - Tableau du plan d'action d'un projet -

2.2.4. Critiques de

l'existant

Le système d'information de TELNET contient

différents modules de gestion à savoir la gestion des projets, la

gestion des achats et la gestion des ressources humaines, etc.

La gestion des risques représente l'un des processus du

CMMi, il fallait donc mettre un système de gestion intégré

à TelnetTeam pour mieux organiser le travail et maîtriser ainsi

les risques projets. Assurer aussi une gestion des plans d'action et la gestion

de lancement de projet.

L'étude de la situation de l'entreprise, qui a mis en

évidence quelques contraintes qui troublent l'organisation de la gestion

des projets d'un point de vue technique et fonctionnelle, ainsi que les outils

qui existent pour remédier à ces problèmes, nous a permis

de mieux cerner les fonctionnalités du système de gestion de

risque et des plans d'action.

En effet, l'existant comme nous l'avons présenté

dans la section précédente, est constitué principalement

de documents Excel et Word, ce qui présente un grand handicap de gestion

surtout en ce qui concerne l'effort fourni pour prévenir toute

l'équipe du projet suite à une mise à jour d'un des

documents, ou lors d'une nouvelle saisie comme c'est le cas de la fiche de

lancement d'un nouveau projet alors que ça pourrait se résumer

à l'envoi d'un simple mail.

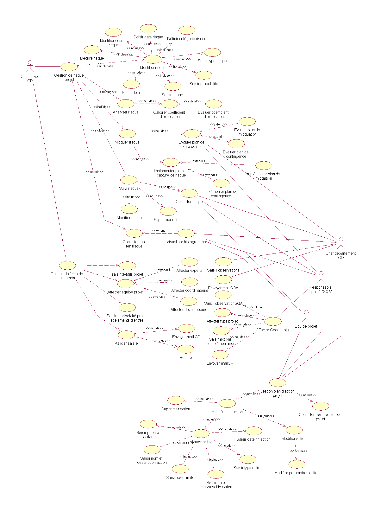

2.3. Spécification des besoins

La gestion de risque, ainsi que tout le reste des modules qui

vont être développés, seront intégrés dans le

système intranet de TELNET et ceci afin de permettre une bonne

organisation de travail au niveau de la gestion de plan d'actions ainsi qu'une

meilleure gestion des risques de projet. Le système dont la

société veut se doter, doit être opérationnel,

évolutif, convivial et offrant les informations nécessaires

à temps réel. Dans ce contexte, l'application à

réaliser doit satisfaire les exigences de la totalité des

utilisateurs. Nous présentons dans ce qui suit, tous les acteurs, les

besoins fonctionnels et non fonctionnels ainsi que le diagramme des cas

d'utilisation en s'inspirant du processus unifié.

2.3.1.

Identification des acteurs

Suite à plusieurs entretiens avec le personnel, nous

avons pu identifier les principaux acteurs qui sont exclusivement internes et

qui acquièrent chacun plusieurs rôles dans l'entreprise.

La liste des ces acteurs peut être

résumée comme suit :

a. Chef de département :

Cet acteur a pour rôle de :

§ Suivre les activités/projets à sa charge

et prévenir des baisses de charge.

§ Apporter son expertise sur les activités, au

besoin.

§ Suivre le respect rigoureux des processus mis en place

(Qualité/Planning et charge)

§ Saisir ses observations concernant la

faisabilité des projets

§ Participer à la résolution de risques

projet persistants et qui ont un grand impact sur le projet.

b. Chef de projet

Il est amené principalement à :

§ Participer à l'élaboration des pré

études / devis des projets en relation aux projets à sa charge et

les faire vérifier et approuver.

§ Piloter le projet selon le cycle de vie défini

dans le plan de développement.

§ Mettre en oeuvre et entretenir le planning du projet en

fonction des exigences fonctionnelles des clients, des moyens et des ressources

à sa disposition.

§ Etablir le tableau de bord lors des réunions

projets.

§ Maîtriser l'avancement du développement du

projet par le contrôle des plans d'action de ce dernier.

§ Définir les éléments

d'entrée et de sortie de chaque phase du développement du

projet.

§ Participer aux développements, s'il y a lieu, en

tant que membre de l'équipe.

§ Maîtriser et capturer les risques projet au cours

de son cycle de vie

c. Responsable qualité

Il a pour rôle de :

§ Vérifier la qualité du projet tout au

long du cycle de développement du projet.

§ Donner son approbation de lancement de projet sous

l'accord du chef de département et affectation du code interne

projet.

§ Résoudre les risques persistants avec le chef

projet.

d. Equipes du projet

Ils sont tenus de :

§ Développer les tâches qui lui sont

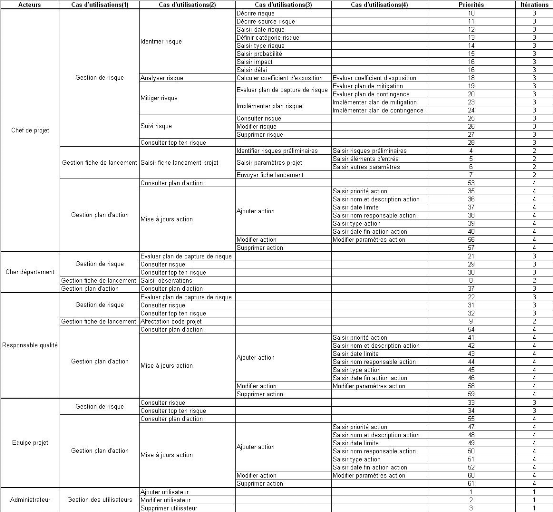

affectées.

§ Assurer le respect du plan de qualité.

§ Assurer le respect de la charge estimée et

mentionner les écarts probables.

2.3.2.

Identification des besoins

Dans ce qui suit, nous allons présenter les

différents besoins fonctionnels et non fonctionnels de notre

application. Ces derniers représenteront les cas d'utilisations que nous

allons développons par la suite.

a. Identification des besoins

fonctionnels

Notre application doit satisfaire les besoins fonctionnels

suivants :

Gérer tous les aspects de la gestion des

risques de projet en un seul outil

§ Identifier les risques de projet.

§ Décrire risque.

§ Définir source risque.

§ Saisir date identification risque.

§ Définir catégorie risque.

§ Saisir type risque.

§ Saisir impact.

§ Saisir probabilité.

§ Saisir délai.

§ L'analyse et le calcul du coefficient d'exposition.

§ Evaluer coefficient d'exposition.

§ Mitiger les risques.

§ Elaborer plan et stratégie de capture de

risque.

§ Implémenter le plan de résolution.

§ Faire le suivi des risques par la consultation, la

modification ou bien la suppression.

§ Consulter le Top ten risque.

Gérer les plans d'actions

§ Consulter plan d'action.

§ Saisir nom et description de nouvelles actions

projet.

§ Saisir les priorités des actions.

§ Saisir nom responsable action.

§ Saisir date limite action.

§ Saisir type action.

§ Mise à jour des actions dans les plans

d'action.

Project Initiation Form and kickoff:

§ Saisir la fiche de lancement de nouveau projet

§ Identifier risques préliminaires et

paramètres projet.

§ Affecter l'équipe projet.

§ Saisir les éléments d'entrés et

les périodicités.

§ Saisir les observations la décision de

lancement.

§ Envoyer fiche lancement.

§ Validation et attribution de code par le responsable

qualité dans le cadre d'un workflow.

§ Extraction des données du projet dans la table

projet fini une fois le projet approuvé et il y a eu intégration

dans la liste des projets en cours.

§ Consulter fiche lancement.

Notre projet doit permettre, en plus, un rappel des actions et

des risques qui ont un statut open propre à chaque employé dans

un tableau accessible à travers les modules de gestion de projet.

b. Identification des

besoins non fonctionnels

§ Permettre l'exportation des données projets

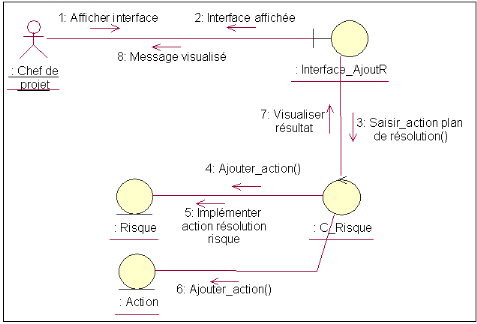

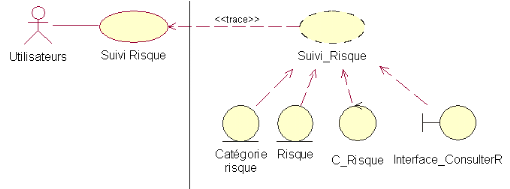

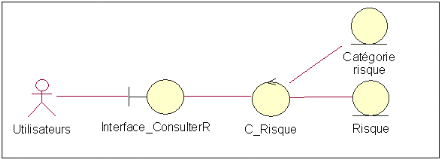

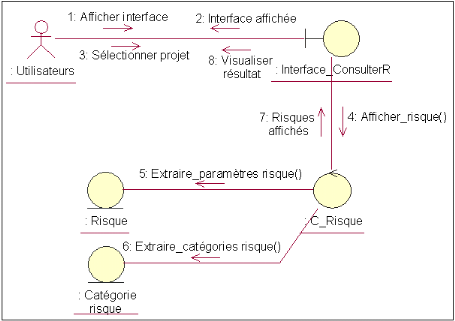

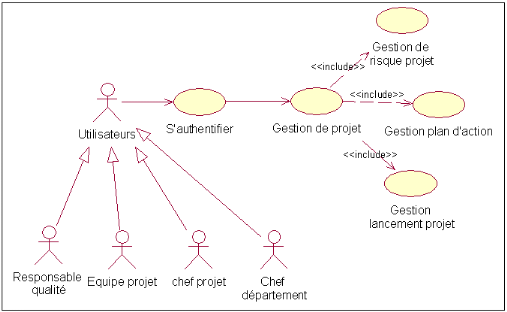

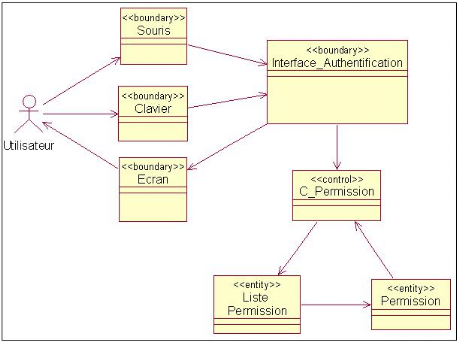

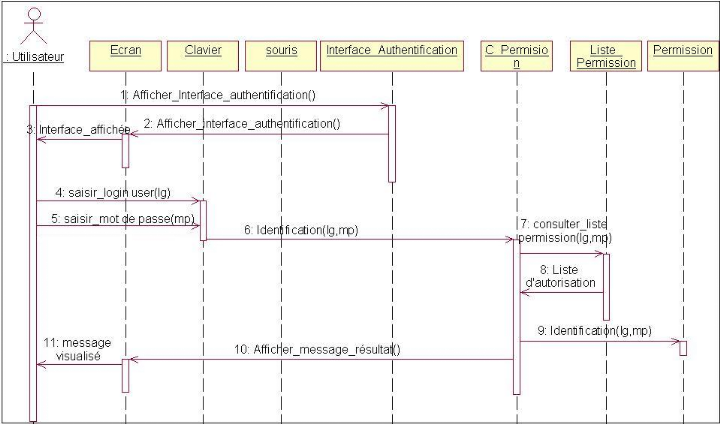

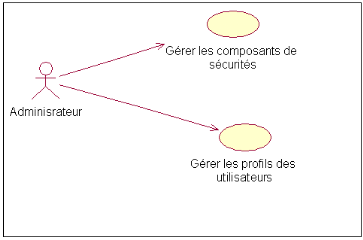

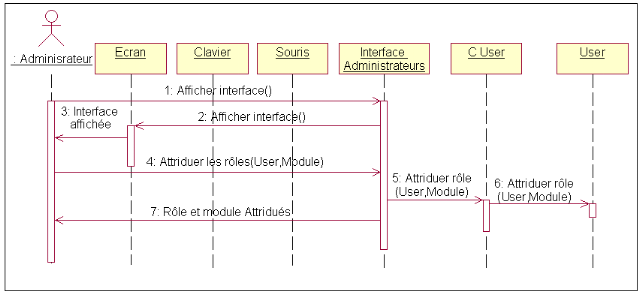

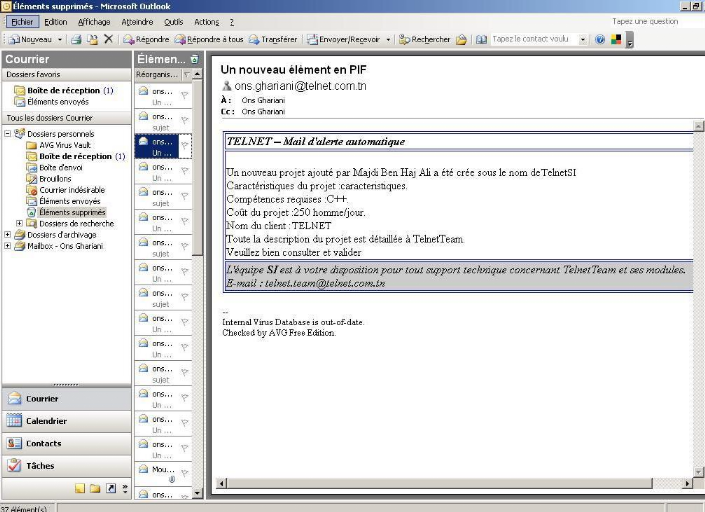

vers l'outil EXCEL.