II.4.3 Gestion de la mobilité (MM)

Cette fonction a la responsabilité de tous les aspects

touchant la mobilité d'un usager, en particulier la gestion de la

localisation, l'authenticité et la sécurité.

II.4.3.1 Gestion de la localisation

La première localisation appelée procédure

d'attache IMSI, a lieu lorsqu'un terminal mobile est ouvert.

Par la suite, lorsque la station mobile change de LA ou de

PLMN, il initie une mise à jour en envoyant un message au nouveau

MSC/VLR. Ce dernier envoie un message au HLR de l'abonné pour que le

registre de la position courante soit ajusté.

Il est à noter qu'une mise à jour de la

localisation est effectuée périodiquement. Si après un

certain délai la station mobile ne s'est pas manifestée, elle est

alors désenregistrée. À la fermeture d'une station mobile,

une procédure de détachement IMSI est réalisée.

II.4.3.2 Authenticité et sécurité

On retrouve deux procédures d'authentification. La

première se fait sur l'abonné et la deuxième sur

l'équipement.

L'authentification de l'abonné implique le module

d'identité de l'abonné (SIM) et le centre d'authenticité

(AuC). Chaque abonné reçoit un code secret qui est inscrit sur

son SIM, et au AuC. Lors de la procédure d'authentification, le AuC

génère un nombre aléatoire qui est envoyé à

la station mobile.

Au niveau de l'équipement, comme nous l'avons vu

précédemment, chaque station mobile est identifiée par un

numéro IMEI. Ce numéro est comparé aux listes contenues au

registre d'identification d'équipement (EIR). Les numéros EIMI

sont classés en trois catégories.

|

liste blanche: le terminal peut être branché au

réseau;

liste grise: le terminal est sous observation pour des

problèmes potentiels;

|

liste noire: le terminal a été rapporté

volé ou perdu ou n'est pas d'un type approuvé et est alors

refusé sur le réseau.

II.4.4 Gestion des communications (CM)

Cette fonction est responsable du contrôle des appels

(CC), de la gestion des services supplémentaires et de la gestion des

services de court message (SMS). Seule la première responsabilité

sera couverte.

II.4.4.1 Contrôles des appels (CC)

Le CC est responsable de l'établissement, du maintien et

de la libération des appels. Une des fonctions la plus importante du CC

est le routage des appels.

Pour rejoindre un abonné mobile, un usager compose le

numéro d'abonné mobile RNIS (MSISDN) qui inclut

le code du pays;

le code national de destination identifiant l'opérateur du

réseau de l'abonné à joindre;

le code de l'abonné enregistré au HLR.

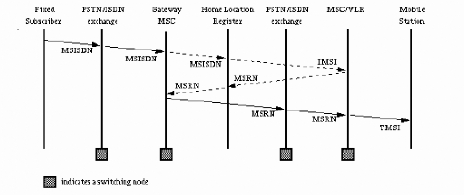

La figure (II.3) illustre le routage d'une communication d'une

station fixe vers une station mobile.

Figure (II.3) : Le routage d'une

communication

Le MSISDN se rend jusqu'au st un commutateur qui interroge le

HLR

de l'abonné pour obtenir l'information de routage.

Le HLR demande l'information du VLR courant, et le dernier

alloue un numéro d'itinérance de station mobile (MSRN) pour cet

appel, et ce numéro est retourné au HLR qui renvoie au GMSC.

L'appel est alors acheminé vers le MSC courant. Puis, en

vérifiant IMS correspondant au MSRN, il se rend jusqu'à la

station mobile.

|