|

|

|

|

République Algérienne Démocratique Et

Populaire

Ministère De L'Enseignement Supérieur Et De La

Recherche Scientifique

Université Abderrah mane Mira - B ÉJA

ÏA

Faculté Des Sciences Et Sciences De

L'ingénieur

Département D'informatique

Mémoire de fin de cycle

En vue de l'obtention d'une licence Académique en

Informatique L MD

Les technologies sans fil

Le Wi-Fi et la Sécurité

Présenté par :

ADRAR NADIA

AIT AMOKRANE HANANE

Encadré par :

Mr. BESSAD OMAR

Melle BATTAT NADIA Melle MIMOUNE FERIEL

Promotion : Juin 2007

|

|

|

«Le plus grand merci s'adresse au bon Dieu »

Nous tenons à exprimer notre plus grand remerciement

à nos Très chers parents pour leur soutien moral et leurs

encouragements.

Nous tenons à témoigner de notre profonde

gratitude et remerciements à nos promoteurs en général, en

particulier Mr

O. BESSAAD, Melle N. BATTAT ET Melle F.

MIMOUNE de nous avoir encadré et surtout pour leur disponibilité,

leur soutien et le temps qu'ils ont consacré au bon déroulement

de ce travail.

Egalement un remerciement à tous nos collègues

de travail et à tous les étudiants de la 3ieme

Année Informatique Académique (LMD) promotion 2007, ainsi

qu'à tous nos amis (es).

Enfin, nos remerciements vont aussi à l'égard des

membres de Jury qui nous ont fait l'honneur de juger notre travail.

A toutes les personnes qui ont contribué de près ou

de loin à la réalisation de notre mémoire.

Mes parents à qui je dois ce que je suis.

« Longue vie »

Mes très chères soeurs Sonia et Ce lia.

Mes très chers frères Louness et Karim.

Mes cousines Sabrina, Katia et Lydia ainsi qu 'a leurs

parents.

Mon binôme Hanane et à toute sa famille.

A toute ma famille grands et petits.

A tout mes ami (es) un par un avec qui j'ai passé de

merveilleux moments et avec qui j'ai partagé malheur et bonheur en

particulier «Lila, Fahima, Fatima, Nassima, Sonia, Betty, Nabila,

Meriéme, Louiza,Radia...» et la liste reste longue.

Nadia

A mes très chers parents que Dieu les garde.

A ma soeur (Nabila) et mes frères (Nacere dine, Riad et

Moussa).

A ma meilleure copine (Samra) qui a été un soutien

moral généreux et précieux pendant toute ma vie.

A toute la famille « Ait Amokrane » surtout mes grand

parents et la famille de mon oncle.

A mon binôme Nadia et à toute sa famille.

A toutes celles et ceux qui me donnent des raisons d'être

ce que je suis et surtout d'être moi-même.

Hanane

Résumé

La croissance continue du développement des technologies

sans fil et des ordinateurs ainsi la nécessité de satisfaire les

utilisateurs en leurs offrant une liberté de se déplacer tout en

gardant la connectivité, promet un avenir florissant pour les

systèmes WLAN en particulier les systèmes le Wi-Fi.

Ce mémoire présente la norme Wi-Fi qui est une

technologie sans fil, utilisant les ondes radio qui éliminent les

câbles. Pour ce faire une description de cette norme était

nécessaire en citant quelques caractéristiques et notions de

base.

La sécurité est aussi un objet qu'il ne faut pas

négliger dans, puisqu'elle joue un rôle important dans un

réseau sans fil ou le support de transmission est difficile voir

impossible de contrôler. Pour cela on essayer de donner les

différentes attaques contre le Wi -Fi et quelques solutions pour y

remédier.

On a mis en place un réseau Wi-Fi en deux modes

différents : en mode infrastructure et en mode ad hoc.

Table des matières

Table des matières i

Liste des figures ii

Liste des tableaux iii

Introduction générale 1

Chapitre 1 : La norme 802.11 (Wi-Fi)

Introduction générale 1

1.1 Introduction 3

1.2 Présentation de la norme Wi-Fi (802.11) 4

1.2.1 Description des couches de Wi-Fi 4

1.2.1.1 La couche physique 5

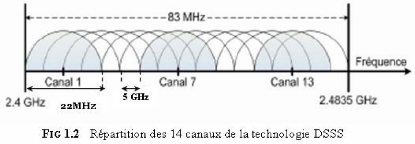

1.2.1.1.1 DSSS 5

1.2.1.1.2 FHSS 5

1.2.1.1.3 Infrarouge 6

1.2.1.1.4 OFDM 6

1.2.1.2 La couche liaison de données 8

1.2.1.2.1 La couche LLC (Logical Link Control) 8

1.2.1.2.2 La couche MAC 9

1.2.1.2.2.1 Distributed coordination fonction 9

1.2.1.2.2.2 Point Coordination Fonction 10

1.3 Format des trames 11

1.4 Les différentes extensions Wi-Fi 13

1.4.1 La norme 802.11a 14

1.4.2 La norme 802.11b 14

1.4.3 La norme 802.11g 14

1.4.4 La norme 802.11e 14

1.4.5 La norme 802.1 1h 14

1.4.6 La norme 802.11i 15

1.5 Conclusion 15

Chapitre 2 : La sécurité Wi-Fi

2.1 Introduction 16

2.2 Les caractéristiques des réseaux sans fil et

leur impact sur la sécurité 17

2.2.1 La transmission par ondes électromagnétique

17

2.2.2 Caractéristiques des implémentations 17

2.2.3 Le brouillage radio 17

2.2.4 L'utilisation de batteries 18

2.3 Les attaques contre les réseaux sans fil 18

2.3.1 Le déni de service 18

2.3.2 Le sniffing 18

2.3.3 Le war driving 19

2.3.4 Le war chalking 19

2.3.5 Le spooffing 20

2.4 Sécuriser le Wi-Fi 20

2.4.1 Les protocoles de sécurité 23

2.4.1.1 Le chiffrement WEP 23

2.4.1.2 Le WPA 26

2.4.2 Les extensions de sécurité 26

2.4.2.1 La 802.1x 27

2.4.2.2 La norme 802.11i 29

3.5 Conclusion 29

Chapitre 3 : Configuration d'un réseau Wi-Fi

3.1 Introduction 30

3.2 Configuration d'un réseau sans fil 30

3.2.1 Configuration d'un réseau avec infrastructure 31

3.2.1.1 Présentation du mode d'implémentation

"Infrastructure" : 31

3.2.1.2 Schéma du réseau 31

3.2.1.3 Processus d'installation 32

3.2.1.3.1. Configuration du point d'accès 32

3.2.1.3.2. Connexion au réseau sans fil 33

3.2.2 Configuration d'un réseau sans infrastructure (ad

hoc) 35

3.2.2.1 Présentation du mode d'implémentation "Ad

Hoc" : 35

3.2.2.2 Configuration d'un réseau Ad Hoc sous Windows XP

SP2 36

3.2.2.2.1 Schéma du réseau 36

3.2.2.2.2 Processus d'installation 37

3.4 Conclusion 40

Conclusion et perspectives ..41

Liste des figures

FIG 1.1 Organisation des couches basses du Wi-Fi 4

FIG 1.2 Répartition des 14 canaux de la technologie DSSS

5

FIG 1.3 Canaux OFD M dans la bande de 5 GHz 7

FIG 1.1 L'organisation de la couches Liaison 8

FIG 1.5 Mécanisme de vérification du canal 10

FIG 1.6 Le format de la trame de 802.11 11

FIG 1.7 La description des champs de FC 11

FIG 2.1. Les symboles écrits à la craie 19

FIG 2.2 Désactiver la diffusion «broadcast» du

nom SSID 22

FIG 2.3 Principe du cryptage WEP 24

FIG 2.4 Echanges pour l'authentification dans WEP 25

FIG 2.5 Architecture IEEE 802.11 incorporant IEEE 802.1x 27

FIG 2.6 Le mécanisme d'authentification de 802.1x 28

FIG 3.1 Réseau sans fil avec infrastructure 31

FIG 3.2 Schéma du réseau en mode infrastructure

31

FIG 3. 3 Page d'accueil du point d'accès 32

FIG 3.4 Icône de connexion réseau sans fil 33

FIG 3.5 Sélectionner réseaux avec point

d'accès uniquement 33

FIG 3.6 Connexion au réseau `Untitled' 34

FIG 3.7 Authentification auprès du serveur 35

FIG 3.8 Machine connectée 35

FIG 3.9 Réseau « Untitled » 35

FIG 3.10 La topologie ad hoc 36

FIG 3.11 Disposition du matériel 37

FIG 3.12 Propriétés de connexion réseau sans

fil 37

FIG 3.13 Propriété du réseau sans fil 38

FIG 3.14 Connexion réseau sans fil 39

FIG 3.15 Connexion au réseau LMD_WIFI 39

FIG 3.16 La connexion de la machine créatrice du

réseau 39

FIG 3.17 Connexion d'autres machines 40

Préambule

Dans le cadre de ce projet, notre objectif est d'installer,

de configurer un réseau Wifi et d'expérimenter les

différents protocoles de routages destinés pour les

réseaux ad hoc.

Afin d'atteindre notre objectif, nous le groupe

d'étudiants de 3ème année informatique LMD

Académique composé de A. AMARI, K. AIT ABDELOUAHAB, N. ADRAR, H.

AIT AMOKRANE, N. ASSAM, F. AMEZA, M. ATMANI, S. ALLAL et M. ADEL sommes

désignés pour réaliser ce travail.

Aprq~s désignation d'un chef de projet et en vue de

bien organiser le travail, nous ADRAR

Nadia et AIT AMOKRANE Hanane sommes chargés de la

partie Le Wi-Fi et la Sécurité.

Introduction générale

Les réseaux sans fil ont été crées

pour permettre aux utilisateurs d'effectuer des communications de tel sorte

à garder la connectivité des équipements, tout en ayant

gain de mobilité et sans avoir recours aux `fils' utilisés dans

les réseaux traditionnels et qui encombrent ces derniers.

Ces dernières années, les technologies sans fil ont

connues un essor considérable que se soit au niveau commercial ou dans

le domaine des recherches, ceci revient aux multiples avantages qu'elles

offrent (mobilité, faible coûts, etc.). Mais, comparer aux

interfaces filaires, peu nombreuses sont les interfaces sans fil qui offrent un

débit rapide (ondes hertziennes, l'infrarouge) [14].

Il existe plusieurs technologies pour les réseaux sans fil

se distinguant d'une part par la fréquence d'émission

utilisée ainsi que le débit et la portée des transmissions

(Bluetooth, Zigbee, Hiperlan, Wi-Fi qui est l'objet de ce mémoire), leur

arrivée a soulevée un engouement nouveau pour les réseaux

radio qui étaient jusqu'alors le domaine exclusif des militaires.

Afin d'effectuer une étude détaillée sue la

norme Wi-Fi, notre mémoire est organisé comme suit :

Le premier chapitre aborde le standard IEEE 802.11 ou son

appellation commerciale Wi-Fi. Ce standard représente la technologie la

plus utilisée aujourd'hui comme interface sans fil pour échanger

des données [14]. Ce chapitre présente aussi les aspects

d'architecture, le format des trames ainsi que quelques extensions

dérivées de ce standard.

Le second chapitre expose le problème de

sécurité dans le standard I EEE 802.11, en commençant par

citer quelques unes de ses caractéristiques et leur impact sur la

sécurité, quelques attaques contre ce standard et enfin nous

énumérons les différentes solutions proposées pour

faire face a ces attaques.

Le troisième chapitre illustre une simple configuration

d'un réseau sans fil en deux modes, qui sont le mode avec infrastructure

et le mode ad hoc (sans infrastructure).

CHAPITRE 1

La norme 802.11 (Wi-Fi)

1.1 Introduction

En 1997, l'élaboration du standard IEEE1

802.11 (Institute of Electrical and Electronics

Engineers) [11] et son développement rapide fut un pas

important dans l'évolution des réseaux locaux sans fil que se

soit en entreprise ou chez les particuliers. Elle a ainsi permis de mettre

à la portée de tous un vrai système de communication sans

fil pour la mise en place des réseaux informatiques hertziens. Ce

standard a été développé pour favoriser

l'interopérabilité du matériel entre les différents

fabricants. Ceci signifie que les clients peuvent mélanger des

équipements de différents fabricants afin de satisfaire leurs

besoins. De plus, cette standardisation permet d'obtenir des composants

à bas coût, ce qui a permit un succès commercial

considérable au 802.11 [5].

La norme IEEE 802.11 est un standard international

décrivant les caractéristiques d'un réseau local sans fil

(WLAN). Le nom Wi-Fi (contraction de Wireless Fidelity)

correspond initialement au nom donné à la certification

délivrée par la Wi-Fi Alliance, anciennement WECA2

(Wireless Ethernet Compatibility Alliance). Par abus de langage (et pour des

raisons de marketing) le nom de la norme se confond aujourd'hui avec le nom de

la certification. Ainsi un réseau Wi-Fi est en réalité un

réseau répondant à la norme 802.113

Dans ce qui suit nous utiliserons le terme Wi-Fi.

1 Principale organisme de normalisation des protocoles

de réseaux locaux.

2 L'organisme chargé de maintenir

l'interopérabilité entre les matériels répondant

à la norme 802.11

3

www.clubic.com/wiki/Wifi

: Mat_E9riel_E9cessaire - 34k Octobre 2006.

Dans ce chapitre, nous allons commencer par une

présentation de la norme Wi-Fi ainsi que ses couches physique et

liaison, ensuite nous décrirons le format des trames utilisé dans

cette norme, enfin nous allons citer quelques unes de ses extensions,

1.2 Présentation de la norme Wi-Fi

(802.11)

La norme Wi-Fi est une technologie de réseau

informatique qui décrit les couches physiques et MAC d'interfaces

réseau radio et infrarouge [2]. Elle offre des débits allant

jusqu'à 54 Mbps (tout dépond du milieu) sur une distance de

plusieurs centaines de mètres suivant les techniques et les

éventuelles extensions de la norme employée. Dans la pratique, le

Wi-Fi permet de relier des ordinateurs portables, des ordinateurs fixes, des

assistants personnels PDA (Personnel Data Assistant) ou tout type de

périphérique à une liaison haut débit (11 Mbps ou

supérieur).

Le Wi-Fi cible deux contextes d'utilisation distincts pour un

réseau Wi-Fi ayant chacun des caractéristiques propres. Il s'agit

du mode infrastructure et du mode ad hoc

(sans infrastructure). Ces deux modes de fonctionnement permettent de

définir la topologie du réseau sans fil44.

1.2.1 Description des couches de Wi-Fi :

La norme Wi -Fi définit les deux couches basses du

modèle OSI d'un réseau sans fil de type WLAN (Wireless LAN),

à savoir une couche liaison de données et une couche physique

[2]

100

(voir FIG 1.1) :

|

802.11 Logical Link Control (LLC)

|

|

Couche liaison de données

|

|

|

|

802.11 Medium Access Control (MAC)

|

|

Couche Physique

|

802.11

|

802.11

|

802.11a

|

802.11

|

|

(PHY)

|

DSSS

|

FHSS

|

OFDM

|

IR

|

802.11

(Carte sans fil)

FIG 1.1 Organisation des couches basses du

Wi-Fi

1er 2

4 Pour plus de détails veuillez consulter le

mémoire préparé par Ait Abdelouahab Karima et Amari

trim. trim.

Amel. Intitulé « Les technologies sans fil ».

Promotion 2007.

1.2.1.1 La couche physique :

La couche physique définit la modulation des ondes

radioélectriques et les caractéristiques de la signalisation pour

la transmission de données, elle propose plusieurs types de codage de

l'information : DSSS, FHSS, IR, OFDM, toutes ces technologies permettent des

débits de 1Mbps et 2Mbps.

1 .2.1 .1.1 DSSS (Direct Sequence Spread

Spectrum):

C'est une méthode de modulation de signale, qui permet

un étalement de spectre en séquence directe. La bande

des 2,4 GHz est divisée en 14 canaux de 22 MHz espacés de 5 MHz.

Les canaux adjacents se chevauchent partiellement (en cas où deux points

d'accès utilisant les mêmes canaux ont des zones d'émission

qui se recoupent, des distorsions du signal risquent de perturber la

transmission) et seuls trois canaux sur les 14 étant entièrement

isolés sont généralement utilisés pour

éviter les interférences (ex. 1, 6, 11 ou 1, 7, 13 comme le

montre la figure 1.2). Les données sont transmises

intégralement sur l'un de ces canaux de 22 MHz, sans

saut [10].

1.2.1.1.2 FHSS (Frequency-Hopping Spread

Spectrum):

Cette technique consiste à découper la large

bande de fréquence en un minimum de 75canaux (hops ou saut d'une largeur

de 1 MHz), puis de transmette en utilisant une combinaison de canaux connue de

toutes les stations de la cellule. Dans la norme Wi -Fi, la bande de

fréquence de 2.4 GHz permet de créer 79 canaux de 1 MHz. La

transmission se fait ainsi en

émettant successivement sur un canal puis sur un autre

pendant une courte période de temps (d'environ 400 ms),

l'émetteur et le récepteur s'accordent sur une séquence de

Sauts de fréquence porteuse pour envoyer les données

successivement sur les différents sous-canaux.

Remarque :

Il est important de remarquer que FHSS et DSSS sont des

mécanismes de signalisation fondamentalement différents l'un de

l'autre et qu'aucune interopérabilité ne peut être

envisagée entre eux.

1.2.1.1.3 Infrarouge (IR) :

Une liaison infrarouge permet de créer

des liaisons sans fil de quelques mètres avec un débit qui peut

atteindre quelques mégabits par seconde. Cette technologie est largement

utilisée pour la domotique (télécommandes) mais souffre

toutefois des perturbations dûes aux interférences lumineuses

[4].

Il est possible grâce à la technologie infrarouge

d'obtenir des débits allant de 1 à 2 Mbit/s en utilisant une

modulation appelée PPM (pulse position modulation).

Cette dernière consiste à transmettre des impulsions à

amplitudes constantes, et à coder l'information suivant la position de

l'impulsion 5.

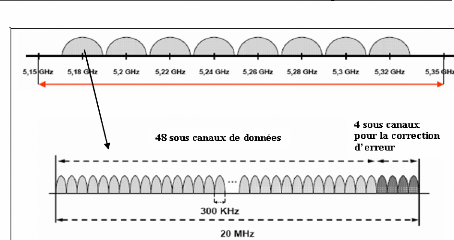

1.2.1.1.4 OFDM (Orthogonal Frequency Division

Multiplexing):

Le principe de cette technique consiste à diviser le

signal que l'on veut transmettre sur différentes bandes porteuses, comme

si l'on combinait ce signal sur un grand nombre d'émetteurs

indépendants, fonctionnant sur des fréquences différentes.

Un canal est constitué de 52 porteuses de 300 KHz de largeur, 48

porteuses sont dédiées au transport de l'information utile et 4

pour la correction d'erreurs appelées porteuses pilote, Huit

canaux de 20 MHz sont définis dans la bande de 5 GHz (voir

FIG 1.3).

5

www.clubic.com/wiki/Wifi

: Mat_E9riel_E9cessai re - 34k Octobre 2006.

200 MHz

FIG 1.3 Canaux OFDM dans la bande de 5 GHz

- Comparaison entre ces techniques :

|

Technique

de

transmission

|

Avantages

|

Inconvénients

|

|

DSSS

|

- Elle propose des vitesses de transmissions

plus importantes [14].

|

- L'utilisation d'un seul canal pour la

transmission, rend le système DSSS plus sensibles aux

interférences.

|

|

FHSS

|

- Elle empêche une perte totale du signal,

grâce à la technique de transmission par saut.

- Elle constitue une solution efficace dans un

environnement où il y a beaucoup de multitrajets.

|

- faible largeur de bande par canal ne lui

permettant pas d'atteindre des vitesses de transmissions

élevées.

- Utilisation de toute la largeur de bande, ce qui implique

une charge supplémentaire sur le réseau.

|

|

Infrarouge

|

|

- La transmission se fait avec une longueur

d'onde très faible.

- Une traversée des obstacles (murs,

plafonds, cloisons...) n'est pas possible.

|

|

OFDM

|

- Permet d'atteindre des vitesses de

transmission jusqu'à 54 Mbps pour la 802.11a et la 802.11g.

- Elle offre un mécanisme de

correction d'erreurs sur l'interface physique.

|

|

Tab 1.1 Tableau comparatif entre les

différentes technologies de transmission du 802.11

1.2.1.2 La couche liaison de données :

La couche liaison de données a pour objectif de

réaliser le transport des données et elle est constituée

de deux sous-couches :

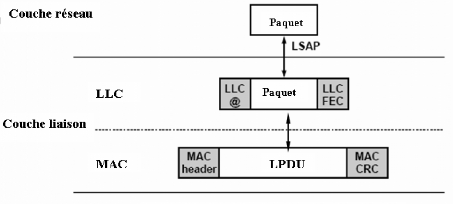

1.2.1.2.1 La couche LLC (Logical Link Control)

:

La couche LLC a été définie par

le standard IEEE 802.2 [5], elle permet d'établir un lien logique entre

la couche MAC et la couche réseau du modèle OSI (transition vers

le haut jusqu'à la couche réseau). Ce lien se fait par

l'intermédiaire du Logical Service Access Point (LSA P).

La trame LLC contient une adresse en en-tête ainsi qu'une

zone de détection d'erreur en fin de trame : le forward error

correction (FEC) comme le montre la figure 1.4 :

FIG 1.4 L'organisation de la couche Liaison

Son rôle principal réside dans son système

d'adressage logique, qui permet de masquer aux couches hautes les informations

provenant des couches basses. Cela permet de rendre interopérables des

réseaux complètements différents dans la conception de la

couche physique ou la couche MAC possédant la couche LLC.

1.2.1.2.2 La couche MAC (Media Access Control)

:

La sous-couche MAC est spécifique à la norme

Wi-Fi et définit deux nouveaux mécanismes qui assurent la gestion

d'accès de plusieurs stations à un support partagé dans

lequel chaque station écoute le support avant d'émettre, elle

assure aussi le contrôle d'erreur permettent de contrôler

l'intégrité de la trame à partir d'un CRC (voir

format de trame). Elle peut utilisée deux modes de

fonctionnement :

1.2.1.2.2.1 Distributed coordination fonction (DCF)

:

C'est un mode qui peut être utilisé par tous les

mobiles, et qui permet un accès équitable au canal radio sans

aucune centralisation de la gestion de l'accès (mode totalement

distribué). Il met en oeuvre un certain nombre de mécanismes qui

visent à éviter les collisions et non pas à les

détecter. Dans ce mode tous les noeuds sont égaux et choisissent

quand ils veulent parler. Ce mode peut aussi bien être lorsqu'il n'y a

pas de station de base (mode ad hoc) que lorsqu'il y en a (mode infrastructure)

[9].

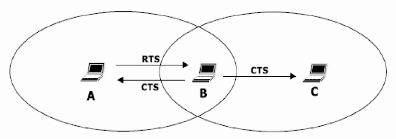

Ce mode s'appuie sur le protocole CSMA/CA.

s La méthode d'accès de base CSMA/CA

:

Un protocole CSMA/CA (Carier Sense Multiple Access with

Collision Avoidance) utilise un mécanisme d'esquive de collision en

imposant un accusé de réception systématique des paquets

(ACK), ce qui signifie que pour chaque paquet de données arrivé

intact, un paquet ACK est émis par la station de réception.

Ce protocole fonctionne de la manière suivante : Une

station voulant émettre, doit d'abord écouter le support de

transmission, s'il est occupé (i.e. une autre station est en train

d'émettre), alors, la station remet sa transmission à plus tard.

Dans le cas contraire, la station est autorisée à transmettre

[11].

La procédure de vérification se fait en

utilisant deux types de messages, le premier est appelé

RTS (Ready To Send) qui est envoyé par la station et

contenant des informations sur le volume des données qu'elle souhaite

émettre et sa vitesse de transmission. Le récepteur

(généralement un point d'accès) répond par un

deuxième message qui est le CTS (Clear To Send), puis

la station commence l'émission des données (voir

FIG 1.5) :

FIG 1.5 Mécanisme de

vérification du canal

A chaque paquet envoyé, l'émetteur doit recevoir un

accusé de réception ACK (ACKnowledgement), qui indiquera

qu'aucune collision n'a eu lieu.

Si l'émetteur ne reçoit pas de l'accusé

de réception, alors il retransmet la trame après un ACK_TIMEOUT

jusqu'à ce qu'il obtienne ou abandonne au bout d'un certain nombre de

transmission [5].

Ce type de protocole est très efficace quand le support

n'est pas surchargé, mais il y a toujours une chance que des stations

émettent en même temps (collision). Cela est dû au fait que

les stations écoutent le support, repèrent qu'il est libre, et

finalement décident de transmettre, parfois en même temps qu'un

autre exécutant, cette même suite d'opération.

Ces collisions doivent être détectées pour

que la couche MAC puisse retransmettre le paquet sans avoir à repasser

par les couches supérieures, ce qui engendrerait des délais

significatifs.

1 .2.1.2.2.2 Point Coordination Fonction

(PCF):

Le (PCF) appelée mode d'accès

contrôlé, est fondé sur l'interrogation à tour de

rôle des stations, contrôlées par le point d'accès

qui indiquera a chacun des mobiles qui lui sont rattachés quand ils

doivent émettre leurs paquets. Durant la phase où le point

d'accès impose l'ordre des transmissions, il n'y a pas de contention

pour l'accès au canal.

Une station ne peut émettre que si elle est

autorisée et elle ne peut recevoir que si elle est

sélectionnée. Cette méthode est conçue pour les

applications temps réel (vidéo, voix) nécessitant une

gestion du délai lors des transmissions de données [5]. Cette

méthode est optionnelle et ne fonctionne qu'en mode infrastructure.

1.3 Format des trames

Le taux d'erreur de transmission sur les réseaux sans

fils augmente généralement avec des paquets de taille importante,

c'est la raison pour laquelle le W i-Fi offre un mécanisme de

fragmentation, permettant de découper une trame en plusieurs morceaux

(fragments).

La norme Wi-Fi définit le format des trames

échangées (Voir Figure 1.6). Chaque trame est constituée

d'un en-tête (appelé MAC header, d'une longueur de 30

octets), d'un corps et d'un FCS (Frame Sequence Check) permettant la correction

d'erreur.

En-tête MAC

FC

D/ID

Adresse1

Corps de la trame (0 à 2312 octets)

Adresse 2

FSC

Adresse 3

SC

Adresse 4

FIG 1.6 Le format de trame utilisée dans

le Wi -Fi

Voici la description des champs présentés dans le

tableau précédent :

· FC (Frame Control, en français

contrôle de trame) : ce champ de deux octets, contient d'autres

informations qui sont représentées sur la figure

1.7 suivante :

Version de protocole (2 bits)

|

Type (2 bits)

|

Sous-type

(4bits)

|

To DS

|

From DS

|

More Fragment

|

Retry

|

Power Management

|

More Data

|

WEP

|

Order

|

|

FIG 1.7 La description des champs de FC

* Version de protocole : Ce champ permettra de

prendre en compte les évolutions de version du standard 802.11. La

valeur est égale à zéro pour la première

version.

· Type et sous-type : Ces champs

respectivement, de 2 et 4 bits, définissent le type et le sous- type des

trames. Il existe trois types de trames : des trames de données (pour la

transmission des données), les trames de contrôle utilisées

pour l'accès au support (RTC,

CTS...) et les trames de gestion utilisées pour

l'association à un point d'accès ou pour la synchronisation et

l'authentification.

* To DS (Distribution System): Ce bit vaut 1

lorsque la trame est destinée au système de distribution (DS) qui

est une liaison entre les points d'accès (elle peut être filaire

ou non), il vaut zéro dans les autres cas. Toute trame envoyée

par une station à destination d'un point d'accès possède

ainsi un champ To DS positionnés à 1.

* From DS : Ce bit vaut 1 lorsque la trame

provient du DS, il vaut zéro dans les autres cas. Ainsi, lorsque les

deux champs To et From sont positionnés à zéro il s'agit

d'une communication directe entre deux stations (mode ad hoc).

* More Fragments (fragments

supplémentaires) : permet d'indiquer (lorsqu'il

vaut 1) si les données sont fragmentées ou il

reste des fragments à transmettre, il vaut 0 si les données ne

sont pas fragmentées ou s'il s'agit du dernier fragment.

* Retry : Ce bit spécifie quand il est a

1 que le fragment en cours et une etransmission d'un fragment

précédemment envoyé (et sûrement

perdu).

* Power Management (gestion

d'énergie) : Lorsque ce bit vaut 1, indique que la

station ayant envoyé ce fragment entre en mode de gestion

d'énergie (power management), par contre, s'il est à 0 donc la

station est active.

* More Data : Il est utilisé par le

point d'accès pour spécifier à une station que des trames

supplémentaires sont stockées en attente. Cette station peut

alors décider d'utiliser cette information pour demander les autres

trames ou pour passer en mode actif.

* WEP : Indique que l'algorithme de chiffrement

WEP a été utilisé pour chiffrer le corps de la trame (voir

chapitre 2).

· Order : Ce bit indique s'il est à

1 que la trame a été envoyée en utilisant la classe de

service strictement ordonnée (Strictly-Ordered service class). Ne permet

pas à la station d'envoyer des trames en multicast.

· Durée / ID : Ce champ indique la

durée d'utilisation du canal de transmission, et l'identifiant de la

machine.

· Adresse1 : C'est l'adresse du

récepteur (i.e. la station de la cellule qui est le récepteur du

0paquet). Si To DS est à 1, c'est l'adresse de point d'accès,

sinon c'est l'adresse de la station.

· Adresse2 : C'est l'adresse de

l'émetteur (i.e. celui qui, physiquement, transmet le paquet).Si From DS

est à 1, c'est l'adresse du point d'accès, sinon c'est l'adresse

de la station émettrice.

· Adresse3 : C'est l'adresse de

l'émetteur original quand le champ From DS est à 1, sinon, et si

To DS est à 1, c'est est l'adresse destination.

· Adresse4 : Elle est utilisée dans

un spécial, quand le DS sans fil est utilisé, et qu'une trame est

transmise d'un point d'accès à un autre. Dans ce cas, To DS et

From DS sont tout les deux à1.

· SC (Sequence Control, en français

contrôle de séquence) : ce champ permet de distinguer les divers

fragments d'une même trame. Il est composé de deux sous champs

permettant de réordonner les fragments: * Le numéro de

fragment

* Le numéro de séquence.

· CRC (Cyclic Redandancy Chek) : C'est

un champ de 32 bits, qui est un résumé de message correspondant

au reste de la division de ce message par le polynôme définit pour

le CRC32. On pourra avoir le même CRC32 pour plusieurs messages

différents alors qu'un message donné aura toujours le même

CRC32 [2].

Ce résumé de message, qui est calculé

avant l'envoi permet de certifier que le message n'a pas subi de modification

(bien que cela soit possible si le nouveau message à été

choisi pour que son CRC32 soit identique à celui de l'original) ce qui

permet de garantir l'intégrité de la trame.

1.4 Les différentes extensions Wi-Fi

Le Wi-Fi est un regroupement de plusieurs normes IEEE 802.11

(802.1 1a, b, g, e, h,...), définissant la transmission de

données via le medium «hertzien», elles se

différencient principalement selon la bande passante, la distance

d'émission, ainsi que le débit qu'elles offrent. Les principales

extensions sont les suivantes [2] :

1.4.1 La norme 802.11a :

La norme IEEE 802.11a [13] (baptisé Wi-Fi 5)

est définie en 2001[14]. Elle permet d'obtenir un haut débit (54

Mbps théoriques, 30 Mbps réels). Son avantage par rapport aux

normes 802.1 1b/g est qu'elle dispose d'une plus grande bande passante (5

GHz)

donc peu encombrée, et offre des débits plus

importants que 802.11 b (11 Mbps). I EEE 802.11 a utilise une technique de

modulation OFDM. Les inconvénients de cette norme sont sa faible

portée (15m) et son incompatibilité avec 802.11b.

1.4.2 La norme 802.11b :

Le terme Wi -Fi, fait référence à cette

norme [13] qui fut la première norme des WLAN utilisée par un

grand nombre d'utilisateurs, elle a été approuvée le 16

Décembre 1999 par l'IEEE. La norme Wi-Fi permet l'i nteropérabi

lité entres les différents matériels existants, elle offre

des débits de 11 Mbps, avec une portée de 300m dans un

environnement dégagé. Elle fonctionne dans la bande des 2,4GHz,

séparée en plusieurs canaux.

Son inconvénient est le risque d'interférence avec

les appareils fonctionnant aux mêmes fréquences (four à

micro onde, matériel sans fils, ...).

1.4.3 La norme 802.11g :

Cette norme a été développée en

2003 [6]. Elle étend la norme 802.11b, en augmentant le débit

jusqu'à 54Mbps théorique (30 Mbps réels). Elle fonctionne

aussi à 2,4GHz, ce qui rend les deux normes parfaitement compatibles.

Grâce à cela, les équipements 802.11b sont

utilisables avec les points d'accès 802.11g et vice- versa. Cependant,

802.11g utilise la technique de modulation OFDM [13].

1.4.4 La norme 802.11e :

Disponible depuis 2005 [14]. Elle vise à donner des

possibilités en matière de qualité de service (QoS) au

niveau de la couche liaison de données. Ainsi cette norme a pour but de

définir les besoins des différents paquets en termes de bande

passante et de délai de transmission de telle manière à

permettre notamment une meilleure transmission de la voix et de la

vidéo.

1.4.5 La norme 802.11h :

Elle cherche à mieux gérer la puissance

d'émission et la sélection des canaux dans la bande de 5 GHz.

Elle vise aussi à rapprocher la norme 802.11 du standard Européen

(HiperLAN 2) et être en conformité avec la réglementation

européenne en matière de fréquence et d'économie

d'énergie.

1.4.6 La norme 802.11i :

Ratifié en juin 2004 [14], cette norme décrit

des mécanismes de sécurité des transmissions (Plus de

détailles dans le chapitre 2). Elle propose un chiffrement des

communications pour les transmissions utilisant les technologies 802.11 a,

802.11b et 802.11g. La 802.11i agit en interaction avec les normes 802.11b et

802.11g. Le débit théorique est donc inchangé, à

savoir 11 Mbps pour la 802.11b et 45 Mbps pour la 802.11g.

1.5 Conclusion

Les réseaux sans fil en général, et le

Wi-Fi en particulier sont des technologies intéressantes et très

utilisées dans de divers domaines comme l'industrie, la santé et

le domaine militaire. Cette diversification d'utilisation revient aux

différents avantages qu'apportent ces technologies, comme la

mobilité, la simplicité d'installation (absence de

câblage), la disponibilité (aussi bien commerciale que dans les

expériences). Mais la sécurité dans ce domaine reste un

sujet très délicat, car depuis l'utilisation de ce type de

réseaux plusieurs failles ont été

détectées.

CHAPITRE 2

La sécurité Wi-Fi

2.1 Introduction

La sécurité informatique est

considérée comme l'un des critères les plus importants

dans le jugement de la fiabilité d'un système informatique [4].

Cependant, les réseaux sans fil ne satisfaits pas cette contrainte, ce

qui fait d'eux une cible intéressante pour les pirates. Les

organisations déploient aujourd'hui la technologie sans fil à un

rythme soutenu, souvent sans tenir compte de la fiabilité et leur niveau

de sécurité.

Le succès des réseaux sans fil s'explique

facilement par les avantages qu'ils procurent : rapidité et

simplicité d'installation, une mobilité qui simplifie le

déplacement de l'utilisateur (entre les bureaux, les salles de

réunion...), accès partager à des services de haut

débit Internet, ils permettent aussi de répondre à la

problématique de grands sites où le câblage est trop

coûteux et onéreux.

Bien que le support de transmission dans le Wi-Fi

répond aux contraintes posées par les équipements filaire

(coûts élevés, la difficulté du câblage entre

des endroits trop distant, etc.), un certains nombre de problèmes

apparaissent, ce qui implique une nécessité d'une mise en place

d'une politique de sécurité spécifique et efficace.

Un autre critère qui influence sur la

sécurité est la nature du signal transmis qui rend difficile la

maîtrise de la propagation. En conséquence, il est aussi facile

d'écouter les messages et même éventuellement de

s'introduire sur de tels réseaux, pour y accomplir des actes

malveillants sans laisser de trace.

Dans ce chapitre nous allons évoquer les

différentes attaques contre les réseaux sans fil et

présenter les solutions qui permettent d'augmenter la

sécurité pour ce mode de connexion

2.2 Les caractéristiques des réseaux sans

fil et leur impact sur la sécurité

Les principales caractéristiques des réseaux sans

fil sont : 2.2.1 La transmission par ondes

électromagnétique :

Les réseaux sans fil ont la particularité

d'utiliser les ondes électromagnétiques pour les transmissions

des données. Ce type de transmission à la propriété

de se propager dans toutes les directions et sur une grande superficie. Il est

donc très difficile d'envisager une limite absolue au réseau, et

sa frontière n'est pas observable.

La principale conséquence de cette "propagation

sauvage"[4] des ondes radio est, la facilité que peut avoir une personne

non autorisée d'écouter le réseau, éventuellement

en dehors de l'enceinte du bâtiment où le réseau sans fil

est déployé.

Cette technologie (sans fil) est donc, une porte ouverte

à l'écoute et permet à un malveillant de profiter de la

connexion (si le réseau de l'entreprise est connecté à un

réseau Internet), et sera même possible d'insérer du trafic

illégal et de s'introduire dans le réseau pour produire des

actions malintentionnées.

2.2.2 Caractéristiques des

implémentations :

Les identificateurs de réseau et les clés de

chiffrement sont généralement stockés dans un fichier sur

le disque de la machine ou sur Windows dans la base de registre comme avec

Agere, ou, plus rarement, sur la carte elle-même comme

Cisco. Le vol de l'ordinateur ou de la carte sans fil,

entraîne alors le risque du vol de la clé [17].

2.2.3 Le brouillage radio :

Toujours, à cause de l'utilisation des ondes radio

comme support de communication qui sont très sensibles aux

interférences, un signal peut facilement être brouillé par

une émission radio ayant une fréquence proche de celle

utilisée dans le réseau sans fil. Un simple four à

micro-ondes, par exemple, peut ainsi rendre totalement inopérable un

réseau sans fil lorsqu'il fonctionne dans le rayon d'action d'un point

d'accès.

2.2.4 L'utilisation de batteries :

L'un des grands problèmes de la norme Wi-Fi est la

surconsommation d'énergie, voir plus que celle de l'usage du

téléphone, sachant que la batterie est leur seul moyen

d'alimentation énergétique puisque les machines sont mobiles. En

conséquence, la principale attaque est le déni de service sur la

batterie de l'équipement, en effet, un pirate peut envoyer un grand

nombre de données (chiffrées) à une machine de telle

manière à la surchargée.

2.3 Les attaques contre les réseaux sans

fil

Les principales attaques contre les réseaux sans fil sont

:

2.3.1 Le déni de service :

Le déni de service consiste à rendre

inopérant un système afin d'en empêcher l'accès

à des utilisateurs réguliers. Cela consiste, par exemple,

à saturer le point d'accès en multipliant artificiellement le

nombre de demandes. Le point d'accès considère alors que de

nombreuses machines veulent se connecter. Par conséquent, la

surconsommation d'énergie due à l'obligation de répondre

aux sollicitations de l'attaquant provoque un affaiblissement rapide des

batteries, c'est ce que l'on appelle un déni de service sur

batterie.

Ce type d'attaque est particulièrement difficile

à déceler. Les impacts ne sont pas francs et la localisation

géographique de la source nécessite des équipements

d'analyse radio sophistiqués.

2.3.2 Le sniffing :

C'est l'attaque la plus classique. Par définition, un

réseau sans fil est ouvert, c'est-àdire non

sécurisé [1]. Cette attaque consiste à écouter les

transmissions des différents utilisateurs du réseau sans fil, et

de récupérer n'importe qu'elles données transitant sur le

réseau si celles-ci ne sont pas cryptées. Il s'agit d'une attaque

sur la confidentialité.

Pour un particulier la menace est faible car les données

sont rarement confidentielles. En revanche, dans le cas d'un réseau

d'entreprise, l'enjeu stratégique peut être très

important.

2.3.3 Le war driving :

Elle consiste à circuler dans des zones urbaines avec un

équipement d'analyse Wi-Fi à la recherche des réseaux sans

fils « ouverts ». Il existe des logiciels spécialisés

permettant de détecter des réseaux Wi-Fi et de les localiser

géographiquement en exploitant un GPS6

(Global Positioning System). L'ensemble des

informations, relative au réseau découvert, est mis en commun sur

des sites Internet dédiés au recensement. On y trouve

généralement une cartographie des réseaux à

laquelle sont associées les informations techniques nécessaires

à la connexion, y compris le nom du réseau SSID et

éventuellement la clé WEP (voir [sect 4.1]) de

cryptage.

2.3.4 Le war chalking :

Le war chalking est fondé sur le même principe

que celui décrit ci-avant. La différence est que, plutôt

que de recenser les informations sur des sites Internet, ses dernières

sont simplement mises en palace sur les lieux mêmes. Son but est de

rendre visible les réseaux sans fils en dessinant à même

sur le trottoir ou sur les murs de bâtiments des symboles à la

craie indiquant la présence d'un réseau wireless.

La figure ci-dessous présente les différents

symboles qui peuvent être utilisés dans cette attaque :

|

Clé

|

Symbole

|

|

Réseau ouvert connecter

|

|

|

Réseau ouvert

non connecter

|

|

|

Réseau

sécurisé par WEP

|

|

FIG 2.1. Les symboles écrits à la

craie

6 Système de navigation radio, composé de 24

satellites et d'une base terrestre, qui permet de fournir à un

abonné sa position précise en trois dimensions (latitude,

longitude, altitude), sa vitesse et l'heure.

2.3.5 Le spooffing :

Le spooffing consiste à usurper soit l'adresse IP, soit

l'adresse MAC d'une autre machine. En modifiant l'adresse I P source dans

l'entête du paquet, le récepteur croira avoir reçu un

paquet de cette machine. Si le serveur considérait cette machine comme

une machine de confiance, beaucoup de données sensibles pourront

être consultées, modifiées, voir même supri

mées.

2.4 Sécuriser le Wi-Fi

La sécurité est le point crucial dans les

réseaux sans fil, et cela a cause de leurs caractéristiques

décrites précédemment. Néanmoins, il est possible

de sécuriser un réseau de façon plus ou moins forte, selon

les objectifs de sécurité.

La sécurité informatique totale n'existe pas, il

faut plus modestement parler de niveau de sécurité. Avec la

technologie Wi-Fi, le niveau de sécurité par défaut est en

général très bas [1]. Il est donc nécessaire de

l'augmenter dès l'installation.

La sécurité dans les réseaux sans fil repose

sur trois éléments essentiels : V'

Confidentialité:

Pour permettre la confidentialité, il faut

évidement crypter les données échangées dans le

réseau et cela doit respecter deux propriétés essentielles

:

* Etre facile et rapide à utiliser.

* Etre difficile a cassé.

V' Authentification:

L'authentification est un élément important dans

la sécurité d'un système d'information. Elle permet

d'authentifier toute station voulant s'associer à un réseau.

C'est donc une étape nécessaire et très sensible. Si

l'authentification n'est pas assurée, l'accès aux données

sera plus facile pour les attaquants, ainsi que leurs modifications

éventuelles.

V' L'intégrité :

Elle permet de savoir si les données envoyées n'ont

pas été altérées pendant la transmission.

Avant de sécuriser un réseau sans fil, il faut

d'abord prendre en considération quelques services de base :

+ Une infrastructure adaptée :

La première chose à faire lors de la mise en

place d'un réseau sans fil consiste à positionner intelligemment

les points d'accès selon la zone que l'on souhaite couvrir et de

configurer leur puissance de manière à limiter la propagation du

signal dans des zones publiques. Le contrôle du réseau dans sa

globalité permettra également de détecter les

déploiements pirates.

+ Eviter les valeurs par défaut :

Les configurations par défaut des équipements Wi

-Fi sont d'une manière générale très peu

sécurisées et dont les pirates peuvent avoir accès plus

facilement. Le changement de cette configuration est l'une des étapes

essentielles dans la sécurisation d'un réseau sans fil. Pour cela

il est nécessaire de :

- Changer les mots de passe administrateurs : Les mots de

passe par défaut des points d'accès sont connus de tous, souvent,

il n'y en a même pas. Il faut le modifier dès que le point

d'accès est sous tension par un mot de passe plus fort. Bien entendu, le

choix du mot de passe doit respecter les règles

élémentaires de sécurité, c'est-à-dire au

moins huit caractères de type alphanumérique et il ne doit pas

être issu d'un dictionnaire (car c'est plus facile a deviner).

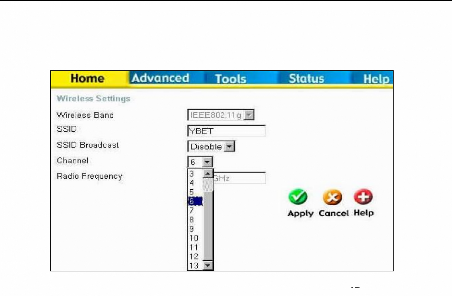

- Changer le nom du réseau (SSID) : Tout réseau

Wi-Fi a un nom (le SSID), changer et cacher ce dernier à la vue des

utilisateurs malintentionnés est une bonne pratique, et cela se fait

comme suit : * Eviter l'utilisation d'un SSID trop simple.

* Désactiver la diffusion automatique

«broadcast» du nom SSID du réseau sans fil en cochant la case

du type «disable SSID» comme illustrer sur la figure 4.1, pour qu'il

n'apparaisse pas dans la liste des connexions possibles.

FIG 2.2 Désactiver la diffusion

«broadcast» du nom SSID

·

· Le filtrage des adresses MAC

:

Chaque équipement informatique possède une

adresse physique qui lui est propre, appelée adresse

MAC (Media Access Control). C'est un identifiant matériel

unique inscrit dans chaque carte réseau. Contrairement a une adresse IP

qui peut changer, l'adresse MAC est définie une fois pour toute en usine

par le fabricant de la carte. Cette adresse est représentée par

12 chiffres hexadécimaux groupés par paires et

séparés par des tirets. (Ex. 44-6F-D5-00-A 1).

Le filtrage par adresse MAC est une fonctionnalité de

sécurité que l'on trouve dans certains points d'accès,

elle est basée sur la technique ACL (Access Control

List), elle consiste à utiliser des listes d'accès. En effet,

chaque point d'accès dispose d'une liste où sont inscrites toutes

les adresses MAC des stations mobiles autorisées à

l'accès. Le point d'accès procède alors à un

filtrage sur la base des adresses MAC répertoriées. Chaque liste

doit être continuellement mise à jour, manuellement ou par un

logiciel spécialisé, afin d'ajouter ou de supprimer des

utilisateurs.

Cette précaution, un peu contraignante permet de

limiter l'accès au réseau à un certain nombre de machines,

mais il ne faut pas compter dessus pour arrêter un pirate

déterminer. Il

existe, bien évidemment, des techniques permettant

d'usurper une adresse MAC et ainsi de

pouvoir se connecter au point

d'accès. Elle est aussi, assis difficile à mettre en oeuvre pour

les

réseaux d'une grandes tailles où l'administrateur

doit au minimum saisir toutes les adresses MAC autorisées dans un

fichier de référence.

2.4.1 Les protocoles de sécurité

:

Tous les services de sécurité cités

ci-avant n'empêchent pas un utilisateur mal intentionné muni d'un

matériel d'écoute performant de capter les émissions, mais

elles rendent la tache plus difficile. Donc pour mieux sécuriser la

802.11, voici quelques moyens et techniques de sécurisations :

2.4.1.1 Le chiffrement WEP (Wired Equivalent Privacy)

:

Pour remédier aux problèmes de

confidentialité des échanges sur les réseaux sans fil, la

norme Wi-Fi intègre un mécanisme simple de chiffrement de

données (cryptage). Cette technique a pour but de sécuriser les

données circulant sur le réseau en fournissant un niveau de

sécurité identique au réseau filaire.

Le protocole WEP est un protocole

chargé du chiffrement des trames 802.11utilisant l'algorithme RC4 (Ron's

Cipher 4 développer en 1984 par Ron Rivest pour RSA Data Security), il

permet de générer à partir d'une clé k

et d'un vecteur d'initialisation IV7 une

séquence pseudo-aléatoire S (qui a toujours la

même taille que la clé dérivée), cette

séquence est la clé effective du cryptage. L'opération de

cryptage par un ou-exclusif (XOR) du texte en clair couplé a son CRC32

(somme de contrôle servant à vérifier

l'intégrité des données) et de S. Ce fonctionnement est

illustré sur la figure 4.2.

Les clés utilisées dans ce protocole sont d'une

longueur de 64 bits ou 128 bits (des implémentations récentes

vont même jusqu'à pousser cette longueur à 232 bits). Les

24 bits de la clé servent pour le Vecteur d'Initialisation, ce qui

signifie que seul 40bits ou 104 bits sont réservés pour la

clé.

7 Initialization Vector : une série de 24 bits

diffusés en clair par tout équipement 802.11.

40 ou 104 bits 24 bits 64 ou 128 bits

IV

Clé partagée K

Séquence pseudo-aléatoire

XOR

Données cryptées C

Données en clair

CRC32 (D)

FIG 2.3 Principe du cryptage WEP

- L'authentification avec WEP :

Après avoir identifié un AP, l'Initiateur (la

station) commence par émettre une requête d'authentification

(Authentication Request). Lorsque le Répondeur (le point d'accès

ou la station en mode ad hoc) intercepte cette requête, il

génère un texte aléatoirement par dérivation de la

clé WEP qu'il connaît.

Ce texte qui est appelé «challenge» est

envoyé à l'Initiateur qui se charge de le crypter avec sa propre

clé WEP. Il renvoie le challenge crypté au Répondeur ainsi

qu'un nouveau IV.

Lorsque le Répondeur reçoit le challenge

crypté, il le décrypte à l'aide de sa clé WEP et de

l'IV reçu et compare le résultat obtenu au challenge d'origine.

Si la comparaison aboutit à une similarité totale, l'Initiateur

est authentifié, sinon il ne l'est pas. Ce mécanisme est

montré sur la figure suivante :

Initiateur Répondeur

|

|

Requête d'authentification

|

|

|

Challenge d'authentification

|

|

Temps

|

Réponses au challenge

|

|

Résultat de l'authentification

|

|

|

FIG 2.4 Echanges pour l'authentification dans

WEP

Quand une station cliente tente de communiquer avec un

réseau qui utiliserait une autre clé, la communication est

ignorée. Il est donc indispensable d'avoir une

homogénéité parfaite des paramètres WEP sur

l'ensemble du réseau. C'est-à-dire que la même clé

WEP doit être configurée à la fois sur l'ensemble des

points d'accès et l'ensemble des stations mobiles qui souhaitent se

connecter au réseau. Ainsi la connaissance de la clé est

suffisante pour déchiffrer les communications.

- Les limites et faiblesses du WEP :

Comme on vient de le voir, le WEP n'est donc pas suffisant pour

garantir une réelle confidentialité des données, et cela

à cause de :

I La clé du cryptage est statique :

À force d'être utilisée, elle finit donc

par être détectée à partir des données

échangées. Si elle était modifiée au cours des

échanges, le pirate aurait beaucoup plus de mal à forcer le

système, car il faudrait qu'il soit en mesure de décrypter toutes

les clés.

I La clé est sur cinq caractères (40 bits)

:

Le choix des combinaisons est donc très limité

(du RC4 40 bits a été cassé en 3heures avec un

réseau de calcul distribué en 1997 [8]). C'est pourquoi il est

conseillé d'utiliser une clé de 128 bits.

V' L'algorithme de chiffrement RC4 présente des

clés faibles et l'espace disponible pour les IV est trop petit (24

bits).

V' Selon les équipements 802.11, la clé WEP est

rentrée soit en binaire, hexadécimal ou en ASCII, cela pose bien

évidemment des problèmes sur un réseau 802.11

hétérogène.

- Failles :

Des failles ont été signalées dans le

WEP, en juillet 2001, Fluhrer, Mantin et Shamir ont publié une attaque

pragmatique contre le vecteur d'initialisation de RC4 tel que

spécifié dans WEP : " Weaknesses in the Key

SchedulingAlgorithm of RC4".

En juillet 2001, d'autres analystes cryptographiques de

l'université du Maryland et de Cisco Systems, ont signalé des

faiblesses et des failles dans les dispositifs d'authentification et de

cryptage WEP de la norme WLAN IEEE 802.11, vous trouverez l'article de

l'université du Maryland à l'adresse [16].

2.4.1.2 Le WPA (Wireless Prote cted

Access):

Le WPA est une amélioration de l'algorithme WEP et de

l'authentification des réseaux 802.11. Développé par

l'IEEE [12] pour combler les faiblesses du WEP, le WPA offre une

sécurité nettement supérieure par rapport au WEP

grâce a :

- Des techniques de cryptage plus aléatoires

: Dans WPA, contrairement au WEP, le caractère aléatoire

du cryptage est nettement renforcé, ce qui a pour effet de nettement

compliquer la tache du pirate.

- Une grande facilité d'utilisation :

Avec le WPA, l'utilisateur n'aura pas de problème concernant la

représentation de la clé qui doit être une fois en

hexadécimal, une autre en ASCII. Ici, il ne faut utiliser qu'un simple

mot de passe.

2.4.2 Les extensions de sécurité

:

Face aux attaques et défaillances totales des

mécanismes de sécurité dans les réseaux 802.11

décrites ci-avant, la recherche de solutions immédiates a

été nécessaire. Pour

répondre a ce manque de sécurité, deux

groupes de travail se sont formés au sein de l'IEEE, le premier est le

802.1x qui est destiné assurer la sécurisation des accès

au réseau, tandis que

le second qui est le 802.11 i se base sur un protocole de

chiffrement de données et la gestion des clés.

2.4.2.1 La 802.1x (Port Based Network Access

control):

Le standard 802.1x normalisé par l'IEEE [8] pour

sécuriser des transmissions à base de Wi-Fi se décline en

deux sous parties importantes. La première concerne la gestion et la

création dynamique des clés, quant à la seconde elle

permet de mettre en place des procédures d'authentification des

clients.

Une architecture incorporant la norme 802.1x à la norme

802.11 est illustrée sur la figure 2.5 [1]:

Couches

supérieures

Agent

d'authentification

IEEE 80.2.1x

IEEE 802.11

FIG 2.5 Architecture I EEE 802.11 incorporant

IEEE 802.1x

Au-dessus de la couche MAC IEEE se trouvent la couche 802.1x

et la couche AA (Authentification Agent). C'est cette couche qui contient le

mécanisme véritable du protocole d'authentification.

Plusieurs éléments sont concernés dans

l'architecture de l'authentification :

- Supplicant (Client) : élément

s'insérant sur le réseau et demandant l'accès au

réseau.

- Authentificator (Contrôleur qui correspond au

point d'accès): élément permettant le

relais des informations spécifiques à

l'authentification vers le contrôleur. Son rôle est

d'effectuer le contrôle des trames transitant sur un port

particulier.

- Authentification server (Serveur

d'authentification): C'est la partie qui valide le supplicant au

réseau, elle utilise le protocole EAP (Extensibl

Authentification Protocol) qui gère le transport des informations

relatives à l'authentification.

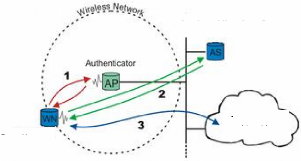

·. Principe de fonctionnement de 802.1x

:

Lors de la détection d'un nouveau client (suppliquant),

le port sur le commutateur (authentificator) sera permis et placer à

l'état «non autorisé». Dans cet

état, on permettra seulement le trafic 802.1x ; l'autre trafic, tel que

DHCP et http, sera bloqué à la couche liaison de

données.

L'authentificator enverra EAP-Demander

l'identité au suppliquant, se dernier envoie alors le paquet

EAP-Réponse que l'authentificator expédiera au

serveur de l'authentification (Authentificator Server) qui peut, accepter ou

rejeter EAP-Demander ; dans le premier cas, l'authentificator placera le port

au mode «autorisé» et le trafic normal sera

permis, sinon le port sera toujours dans l'état «non

autorisé».

Quand le suppliquant veut se déconnecter, il enverra un

message EAP-Fermeture de session à l'authentificator qui placera ainsi

le port à l'état «non

autorisé», bloquant de nouveau tout le trafic

non-EAP. Ce fonctionnement est illustré sur la figure

2.6 :

Authentification Server

Internet

Supplicant

FIG 2.6 Le mécanisme d'authentification

de 802.1x

La mise en place de l'IEEE 802.1x dans une architecture

réseau n'est pas très simple, mais cela constitue une alternative

intéressante à la faiblesse du cryptage WEP. Sur un réseau

local, la mise en oeuvre de 802.1x doit s'effectuer sur tous les

équipements actifs du réseau.

En effet, bien que la norme prévoie l'utilisation en

mode multipoint (plusieurs suppliquant pour un seul authentificator) ce mode

est à éviter, il est sujet des attaques de type «Déni

de service».

- Faille :

A l'université de Californie à Berkeley, deux

chercheurs ont démontrés, que l'authentification de l'utilisation

à l'aide du 802. 1x présentait deux gros problèmes (`man

in the middle' et `session hijacking') et n'est donc pas quelques choses de

sûr [8].

2.4.2.2 La norme 802.11i :

Le WECA a annoncé l'inclusion d'IEEE

802.11i dans sa certification Wi-Fi dès 2003 [12]. Les débits

théoriques atteignent toujours 11 Mbps pour la 802.11b et 54 Mbps pour

la 802.11g.

Le rôle de ce groupe est de définir des

mécanismes supplémentaires pour améliorer la

sécurité d'un système 802.11.

Le groupe I EEE 802.11 i travaille dans les directions suivantes

:

- Intégration du standard IEEE 802.1x, permettant de

gérer l'authentification et l'échange de clé dans un

réseau 802.11.

- Utilisation d'un nouveau protocole de gestion des

clés, le TKIP (Temporel Key Integrity Protocol)

destiné a amélioré l'authentification paquet par paquet.

Ce protocole génère et distribue des clés WEP dynamiques,

qui utilisent un vecteur d'initialisation de 48 bits au lieu de 24 bits du

WEP.

- Utilisation dans la norme IEEE 802.11 d'un nouvel algorithme de

cryptage AES (Advanced Encryption Standard) pour lutter contre les faiblesses

de RC4. c'est un algorithme de chiffrement de type symétrique,

réalisé par le NIST en 1997 pour un chiffrement sûr.

L'inconvénient de cette approche est le manque de compatibilité

avec les équipements existants.

3.5 Conclusion

Malgré des problèmes de sécurité

intrinsèques, les réseaux sans fil continuent à se

développer. Il est donc important de bien connaître les

problèmes liés à la mise en place de ce type de

réseaux afin d'en limiter les effets néfastes.

Il est également important de déterminer le

niveau de sécurité souhaité afin de mettre en place une

solution en adéquation avec ce choix. Nous avons vu, comment lutter

contre l'écoute passive, par le chiffrement au niveau 802.11 (WEP,

WPA,...) et, le contrôle d'accès par l'authentification d'un noeud

802.11 (filtrage des adresses MAC, 802.1x,...).

CHAPITRE 3

Configuration d'un réseau Wi-Fi

3.1 Introduction

La mise en place d'un réseau sans fil (Wireless LAN)

permet de connecter les ordinateurs entre eux, sans qu'ils soient reliés

par des câbles réseaux, et cela se fait par la propagation des

ondes radio. Cette mise en place peut être réalisée de deux

modes :

1. En passant par un point d'accès (Access point)

équipé d'une antenne Wi-Fi : mode « avec infrastructure

».

2. En connectant directement plusieurs ordinateurs

équipés en Wi-Fi entre eux : en mode « ad hoc ».

Dans le cas d'une réalisation d'un réseau en

mode "infrastructure", le point d'accès est nécessaire. Ensuite

viennent les équipements devant se connecter au réseau sans fil.

Dans l'autre cas (mode ad hoc) les machines n'ont pas besoins d'un point

d'accès, la communication se fait directement entre les machines.

Dans ce qui suit, nous allons donner les différentes

étapes nécessaires pour mettre en place un réseau sans fil

qu'il soit en mode avec et sans infrastructure (ad hoc).

3.2 Configuration d'un réseau sans fil

Avant de parler de la configuration, il est nécessaire

de décrire le type de cartes utilisées. Chaque carte Wi-Fi est

fournie à l'achat avec un pilote d'installation et un logiciel de

gestion. Pour installer la carte, il faut que celle-ci soit connectée

à l'ordinateur. Dans notre cas, les équipements fournis sont des

cartes PCI, donc il faut que chacune soit connectée à la

carte mère. Ensuite insérer le CD d'installation et

suivre les instructions. Enfin, il faut redémarrer le système et

voilà la carte installée8.

3.2.1 Configuration d'un réseau avec

infrastructure :

3.2.1.1 Présentation du mode

d'implémentation "Infrastructure" :

Implémenter un réseau sans fil avec le mode

d'implémentation "infrastructure" implique la présence d'un point

d'accès. C'est sur ce dernier que chaque ordinateur client se connectera

via une liaison sans fil voir la figure 3.1.

Liaison sans fil

Ordinateur client

FIG 3.1 Réseau sans fil avec

infrastructure

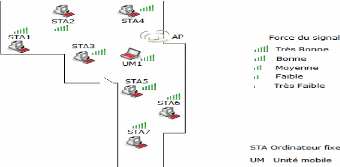

3.2.1.2 Schéma du réseau

:

Parmi notre ensemble de matériel on a choisi les

équipements suivants :

· 7 ordinateurs fixes de marque HP Compaq 7540 avec

512Mo RAM/ 80 Go DDR/ Carte sans fil PCI SURECOM EP-9428-g 3A avec antenne.

Leurs systèmes d'exploitation est le Windows XP SP2 2002.

· 1 ordinateur portable de marque TOSHIBA Satellite

M70-473 Intel Mobile Centrino avec 1 Go RAM/ 80 GO DDR avec Windows Vista

Version Intégrale.

· 1 point d'accès de marque SURECOM EP-9610SX-g

Wireless Bound Router relié au réseau Ethernet.

La disposition de nos équipements est

représentée dans la figure (FIG 3.2).

8 Pour plus de détailles veuillez consulter le

mémoire préparé par Allal Salim et Adel Mebarek.

Intitulé « Expérimentation des réseaux Wi-Fi ».

Promotion 2007.

FIG 3.2 Schéma du réseau en

mode infrastructure

3.2.1.3 Processus d'installation :

Avant de pouvoir mettre en réseau plusieurs machines

équipées d'adaptateurs sans fil, le point d'accès doit

être configuré:

1. Configuration du point d'accès

:

Pour accéder à la page de configuration d'un point

d'accès relié au réseau Ethernet, il faut se

référer au manuel de configuration de celui-ci qui fourni

l'adresse IP par défaut. (En générale, l'adresse IP

fournie est 192.168.0.1) [15]. Dans notre étude, nous avons

utilisé l'adresse http://1 72.16.255.10.

Après authentification, on accède à la page

principale de configuration du point d'accès. A l'aide de celle-ci nous

pouvons :

FIG 3. 3 Page d'accueil du point

d'accès

32

Chapitre 3 : Configuration d'un réseau

Wi-Fi

· Définir le type d'adressage des machines du

réseau :

V' Adressage dynamique : Le réseau

wifi va être fonctionnel si on choisi les paramètres par

défauts du point d'accès, mais il est préférable

d'effectuer quelques modifications afin d'assurer une meilleure

sécurité.

V Adressage IP statique : On aura besoin de

le sélectionner parmi les choix de

la liste défilante de

l'onglet « LAN », et de noter les données qui

apparaissent

(IP et DNS du serveur) pour les introduire lors de l'adressage

statique des machines.

? Choisir un SSID (sec.2.4), différent de celui par

défaut. Dans notre cas le SSID est « Untitled » qui est

fournit par défaut.

· Désactiver la diffusion par inondation du SSID.

La désactivation de la diffusion par inondation du SSID se fait dans le

cas d'un réseau fermer c'est-à-dire tous les utilisateurs du

réseau sont défini. Mais dans le cas d'une offre de services, on

opterait pour le contraire.

? Activer le service WEP de l'onglet « Wireless ».

2. Connexion au réseau sans fil :

· Une fois la configuration faite sur chaque ordinateur

client, le réseau "infrastructure" peut être utilisé. En

effet l'icône, présente dans la barre des tâches,

désignée pour représenter une connexion sans fil, indique

FIG 3.4.

FIG 3.4 Icône de connexion réseau

sans fil

· Effectuer un clique-droit sur l'icône de la figure

(FIG 3.4) et choisir «Ouvrir les connexions réseau» et faite

un clique-droit sur «Connexion réseau sans fil» et

sélectionner «Propriétés».

· Puis cliquer sur l'onglet « Configuration

réseau sans fil », et cliquer sur le bouton

«Avancé». On voit alors apparaître la fenêtre de

la figure (FIG 3.5).

FIG 3.5 Sélectionner réseaux avec

point d'accès uniquement

· Sélectionner «

5priDYx/fDFIc/fSRinT/fd'DeFqr/fYniIYePenT/f(iCEDrTrYFTYrR» dans

les choix

proposés.

· Effectuer un clique-droit sur l'icône de la figure

(FIG 3.4) et choisir «Afficher les réseaux sans fil disponibles

» pour voir apparaître la fenêtre de la figure (FIG 3.6)

:

FIG 3.6 Connexion au réseau

`Untitled'

· Choisir dans la liste qui apparaît le réseau

« Untitled » et cliquer sur connecter.

L'icône de la figure (FIG. 3.7) change de forme indiquant

que la machine effectue une authentification auprès de serveur.

Chapitre 3 : Configuration d'un réseau

Wi-Fi

FIG 3.7 Authentification auprès du

serveur

Si la connexion est réussie, L'icône change de

forme une deuxième fois indiquant que la machine est connectée au

point d'accès (FIG 3.8).

FIG 3.8 Machine connectée

Après configuration du point d'accès et de chaque

machine (FIG 3.9), on remarque que la puissance du signal au niveau de chaque

machine du réseau est à « Très bonne ».

FIG 3.9 Réseau « Untitled »

3.2.2 Configuration d'un réseau sans

infrastructure (ad hoc) : 3.2.2.1 Présentation du mode "Ad Hoc"

:

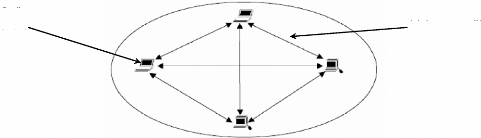

Le mode "ad hoc" diffère du mode "infrastructure". En

effet les ordinateurs ne se connectent pas à une borne d'accès,

mais simplement entre eux afin d'échanger des données. Ce type

d'implémentation nécessite au moins deux ordinateurs

équipées en Wi -Fi. Le mode "ad hoc" permet de construire un

réseau où chaque ordinateur est à la fois client et point

d'accès : c'est donc un réseau point à point (peer to

peer), appelé aussi d'égal à égal (voir figure

3.10) :

Ordinateur client

Liaison sans fil

FIG 3.10 La topologie ad hoc

Tout comme un réseau sans fil en mode "infrastructure",

le réseau sans fil "ah hoc" est identifié par un nom unique : le

SSID.

3.2.2.2 Configuration d'un réseau Ad Hoc sous

Windows XP SP2 :

3.2.2.2.1 Schéma du réseau

Pour créer un réseau en mode sans Ad hoc, on a

choisi initialement le matériel suivant :

· 5 ordinateurs fixes de marque HP Compaq 7540 avec

512Mo RAM/ 80 Go DDR/ Carte sans fil PCI SURECOM EP-9428-g 3A avec antenne.

Leurs systèmes d'exploitation est le Windows XP SP2 2002.

· 1 ordinateur portable de marque TOSHIBA Satellite

M70-473 Intel Mobile Centrino avec 1 Go RAM/ 80 GO DDR avec Windows Vista

Version Intégrale.

La disposition des équipements dans la salle est

représentée dans la figure (FIG 3.11):

FIG 3.11 Disposition du matériel

Chapitre 3 : Configuration d'un réseau Wi-Fi

3.2.2.2.2 Processus d'installation :

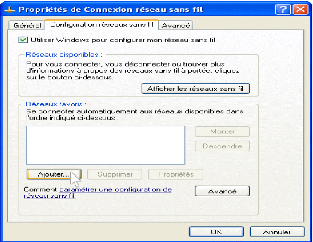

On suit les mêmes étapes que l'installation d'un

réseau avec infrastructure jusqu'à l'apparition de la figure FIG

3.5

· Sélectionner «

RéseaX[i1'1./alià ip./aliEEdihR1bTiXe:XIPhpr » dans

les choix proposés et valider le choix.

· Après la sélection, cliquer sur le bouton

« Ajouter » dans la figure (FIG 3.12)

FIG 3.12 Propriétés de connexion

réseau sans fil

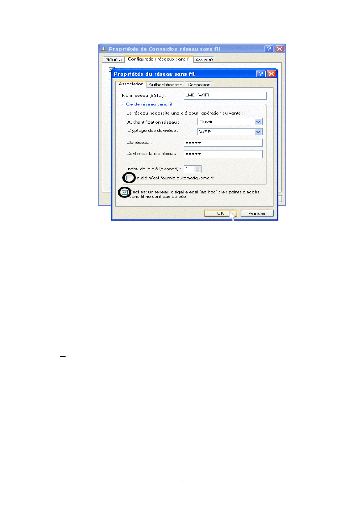

· Dans la fenêtre qui apparaît (FIG 3.13), on

effectue les modifications suivantes :

ü Donner le nom « SSI D » du réseau Ad hoc

a créé, dans notre cas on a choisit « L MD_WI FI »

ü Afin de sécuriser notre réseau, un mot

de passe est indispensable. Pour l'associer au réseau il faut

décocher la case « //i1b9iPV-riIRXrLIFiDXrRPari:XIPenr

» en remplissant les champs «Clé

réseau» et «confirmez la Clé

réseau ».

Chapitre 3 : Configuration d'un réseau Wi-Fi

FIG 3.13 Propriété du

réseau sans fil

V' Il faut bien cocher la case « Ceci est un

réseau d'égale à égale (ad hoc) ; les points

d'accq~s sans fil ne sont pas utilisés », pour indiquer que le

type de notre réseau est bien de type Ad Hoc.

A se stade, le nom « LMD _WIFI » doit

être affiché dans « Réseaux favoris » et

notre réseau est prêt à être utilisé. Pour le

mètre en oeuvre, il faut au moins qu'une autre machine se connecte au

réseau.

· Pour connecter une machine au réseau «

LMD_WIFI », on procède comme suit :

V' Afficher les connexions réseau disponible en

cliquant sur « connexion réseau » dans

l'explorer, ou clique-droit sur l'icône «

Connexion au réseau sans fil » de la zone des

notifications.

V' Une fois arriver à la page correspondante, on choisit

« Afficher les réseaux sans fil

disponibles » dans le menu contextuel de la «

Connexion réseau sans fil »

V' Dans la fenêtre qui apparaît on voit bien que le

réseau « LMD_WIFI » est détecté par

la carte Wi-Fi de la machine, On va donc cliquer sur

«Connecter ».

38

Chapitre 3 : Configuration d'un réseau

Wi-Fi

FIG 3.14 Connexion réseau sans fil

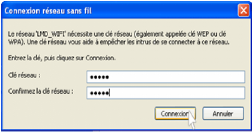

V' Dans la fenêtre de dialogue qui apparaît (FIG

3.14), on saisit le mot de passe attribué à ce

réseau, et on clique sur « Connexion ».

V' Le système essai alors de se connecter à «

LMD_WIFI » (FIG 3.12)

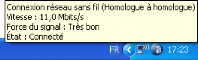

FIG 3.15 Connexion au réseau LMD_WIFI

· Une fois connectée, une page apparaît dans

la barre des taches indiquant que la machine est bien connectée au

réseau « LMD_WIFI » :

FIG 3.16 La connexion de la machine

créatrice du réseau

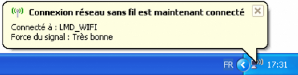

· Au moment où la deuxième machine essai

de se connecter, la première machine (créatrice du réseau)

automatiquement va essayer de s'authentifier, on voit donc l'authentification

à gauche de la barre des taches.

FIG 3.17 Connexion d'autres machines

39

Chapitre 3 : Configuration d'un réseau Wi-Fi

· Une fois connecté, on voit l'apparaissions

d'une affiche confirmant la connexion. Maintenant, le réseau «

LMD _WIFI » est opérationnel, il suffit juste de partager

sur le réseau des données, des ressources et des applications

pour permettre aux autres machines connectées de les exploiter.

3.4 Conclusion :

Ce chapitre a fait preuve de montrer et d'expliquer la mise

en place d'un réseau sans fil en deux modes existants, à savoir

avec et sans infrastructure. Cette configuration nous a permet

d'échanger des données entre les différentes machines

connectées au réseau (`Untitled' en mode infrastructure, ou

`LMD_WIFI' en mode ad hoc).

Conclusion et perspectives

Lors du déploiement d'un réseau sans fil, le

Wi-Fi (802.11) semble être la solution répondant au mieux aux

besoins des réseaux locaux sans fil grâce à l'avantage

qu'elle procure, qui est son i nteropérabilité avec les

réseaux de type Ethernet. En effet, seule les deux premières

couches du modèle OSI sont définies par le Wi-Fi. Cette

technologie, est fréquemment utilisée dans les entreprises

désirant accueillir des utilisateurs mobiles ou souhaitant une

alternative au réseau filaire tout en conservant des performances quasi

identiques.

On a vu que le Wi-Fi soufrait de beaucoup de problèmes de

sécurité, mais cette faiblesse a été comblée

par l'intégration du WPA et de la 802.11i.

L'installation d'un réseau sans fil permet aussi de

régler les nombreux problèmes techniques que connaissent les

réseaux filaires, comme les problèmes de câblages,

d'insuffisances de locaux pouvant accueillir beaucoup de machines.

Annexes

Ethernet Réseau local

développé conjointement par différentes firmes dans les

années 1970 et dont la vitesse de transfert atteint 10 Mb/s. C'est

aujourd'hui le type, le plus courant des réseaux locaux.

Modulation C'est la mise en forme analogique

d'informations numériques, issues par exemple d'un ordinateur, pour

pouvoir les transmettre via le Réseau.

Fréquence Quantité

d'éléments unitaires d'un signal transmis pendant un intervalle

de temps donné (ne pas confondre avec le débit: quantité

d'informations transportées par unité de temps).

Canal En théorie de la communication,

un canal est une partie d'un système de communication qui assure la

transmission de l'information entre une source et un destinataire.

Porteuse Onde régulière en

l'absence de transmission que l'on modifie légèrement

(modulation) en fonction des informations à transmettre, l'ensemble

porteuse et modulation constituant le « signal ».

Fiabilité La fiabilité d'une

entité est son aptitude à accomplir une fonction requise, dans

des conditions données, pendant une durée donnée.

Interférence En communication, les

interférences sont les freins à la compréhension et

à la réception du message.

Liste des acronymes

ACL Access Control List

AES Advanced Encryption Standard

AP Access Point

CRC Cyclic Redandancy Chek

DCF Distributed coordination function

DHCP Dynamic Host Configuration Protocol

DNS

DSSS Direct Sequence Spread Spectrum

EAP Extensibl Authentification Protocol

FHSS Frequency Hopping Spread Spectrum

IEEE Institute of Electrical and Electronics Engineers

IP Internet Protocol

IR InfraRed

LLC Logical Link Control

MAC Media Access Control

OFDM Orthogonal Frequency Division Multiplexing

OSI Open System Interconnection

PCF Point Coordination Function

SSID Service Set Identifier

STA Station

WECA Wireless Ethernet Compatibility Alliance

WEP Wired Encryption Protocol

Wi-Fi Wireless Fidelity

WLAN Wireless Local Area Network

Matériel :

Pour atteindre notre objectif, on a

bénéficié auprès de notre université du

matériel informatique suivant :

· On a eu 50 Ordinateurs fixes de marque HP Compaq 7540

avec 51 2Mo RAM/ 80 Go DDR/ Carte sans fil PCI SURECOM EP-9428-g 3A avec

antenne. Leurs systèmes d'exploitation est le Windows XP SP2 2002.

· Un point d'accès de marque SURECOM EP-9610SX-g

Wireless Bound Router relié au réseau Ethernet.

Ainsi que de notre coté, nous nous sommes

débrouillé pour nous procuré :

· Deux ordinateurs Portables équipé du WI

FI. Le premier est de marque TOSHIBA Satellite M70-473 Intel Mobile Centrino

avec 1 Go RAM/ 80 GO DDR avec Windows Vista Version Intégrale. Le

deuxième est de marque ACER Travel Date 4060 avec 512Mo RAM/ 60Go DDR

avec Windows X P SP2 2002.

Bibliographie

[1] B.GUARET -DUPORT. Les réseaux sans fil

(Wi-Fi). Septembre 2004.

[2] D. Dominique. Etude du standard IEEE 802.11 dans le

cadre des réseaux ad hoc de la simulation à

l'expérimentation. Institut National des Sciences Appliquées

de Lyon. 2003.

[3] E.CONCHON. DÉFINITION ET MISE EN OEUVRE D'UNE

SOLUTION D'EMULATION DE RESEAUX SANS FIL. 27 Octobre 2006.

[4] F.DI GALLO. WiFi l'essentiel qu'il faut savoir...

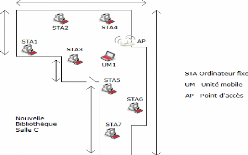

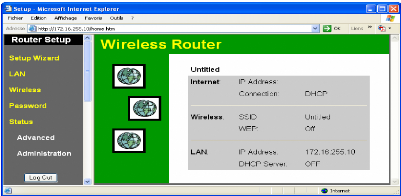

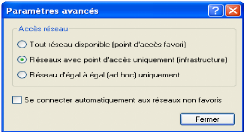

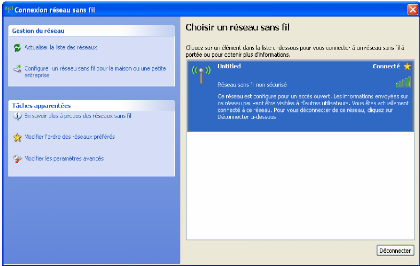

2003.