CHAPITRE 2

La sécurité Wi-Fi

2.1 Introduction

La sécurité informatique est

considérée comme l'un des critères les plus importants

dans le jugement de la fiabilité d'un système informatique [4].

Cependant, les réseaux sans fil ne satisfaits pas cette contrainte, ce

qui fait d'eux une cible intéressante pour les pirates. Les

organisations déploient aujourd'hui la technologie sans fil à un

rythme soutenu, souvent sans tenir compte de la fiabilité et leur niveau

de sécurité.

Le succès des réseaux sans fil s'explique

facilement par les avantages qu'ils procurent : rapidité et

simplicité d'installation, une mobilité qui simplifie le

déplacement de l'utilisateur (entre les bureaux, les salles de

réunion...), accès partager à des services de haut

débit Internet, ils permettent aussi de répondre à la

problématique de grands sites où le câblage est trop

coûteux et onéreux.

Bien que le support de transmission dans le Wi-Fi

répond aux contraintes posées par les équipements filaire

(coûts élevés, la difficulté du câblage entre

des endroits trop distant, etc.), un certains nombre de problèmes

apparaissent, ce qui implique une nécessité d'une mise en place

d'une politique de sécurité spécifique et efficace.

Un autre critère qui influence sur la

sécurité est la nature du signal transmis qui rend difficile la

maîtrise de la propagation. En conséquence, il est aussi facile

d'écouter les messages et même éventuellement de

s'introduire sur de tels réseaux, pour y accomplir des actes

malveillants sans laisser de trace.

Dans ce chapitre nous allons évoquer les

différentes attaques contre les réseaux sans fil et

présenter les solutions qui permettent d'augmenter la

sécurité pour ce mode de connexion

2.2 Les caractéristiques des réseaux sans

fil et leur impact sur la sécurité

Les principales caractéristiques des réseaux sans

fil sont : 2.2.1 La transmission par ondes

électromagnétique :

Les réseaux sans fil ont la particularité

d'utiliser les ondes électromagnétiques pour les transmissions

des données. Ce type de transmission à la propriété

de se propager dans toutes les directions et sur une grande superficie. Il est

donc très difficile d'envisager une limite absolue au réseau, et

sa frontière n'est pas observable.

La principale conséquence de cette "propagation

sauvage"[4] des ondes radio est, la facilité que peut avoir une personne

non autorisée d'écouter le réseau, éventuellement

en dehors de l'enceinte du bâtiment où le réseau sans fil

est déployé.

Cette technologie (sans fil) est donc, une porte ouverte

à l'écoute et permet à un malveillant de profiter de la

connexion (si le réseau de l'entreprise est connecté à un

réseau Internet), et sera même possible d'insérer du trafic

illégal et de s'introduire dans le réseau pour produire des

actions malintentionnées.

2.2.2 Caractéristiques des

implémentations :

Les identificateurs de réseau et les clés de

chiffrement sont généralement stockés dans un fichier sur

le disque de la machine ou sur Windows dans la base de registre comme avec

Agere, ou, plus rarement, sur la carte elle-même comme

Cisco. Le vol de l'ordinateur ou de la carte sans fil,

entraîne alors le risque du vol de la clé [17].

2.2.3 Le brouillage radio :

Toujours, à cause de l'utilisation des ondes radio

comme support de communication qui sont très sensibles aux

interférences, un signal peut facilement être brouillé par

une émission radio ayant une fréquence proche de celle

utilisée dans le réseau sans fil. Un simple four à

micro-ondes, par exemple, peut ainsi rendre totalement inopérable un

réseau sans fil lorsqu'il fonctionne dans le rayon d'action d'un point

d'accès.

2.2.4 L'utilisation de batteries :

L'un des grands problèmes de la norme Wi-Fi est la

surconsommation d'énergie, voir plus que celle de l'usage du

téléphone, sachant que la batterie est leur seul moyen

d'alimentation énergétique puisque les machines sont mobiles. En

conséquence, la principale attaque est le déni de service sur la

batterie de l'équipement, en effet, un pirate peut envoyer un grand

nombre de données (chiffrées) à une machine de telle

manière à la surchargée.

2.3 Les attaques contre les réseaux sans

fil

Les principales attaques contre les réseaux sans fil sont

:

2.3.1 Le déni de service :

Le déni de service consiste à rendre

inopérant un système afin d'en empêcher l'accès

à des utilisateurs réguliers. Cela consiste, par exemple,

à saturer le point d'accès en multipliant artificiellement le

nombre de demandes. Le point d'accès considère alors que de

nombreuses machines veulent se connecter. Par conséquent, la

surconsommation d'énergie due à l'obligation de répondre

aux sollicitations de l'attaquant provoque un affaiblissement rapide des

batteries, c'est ce que l'on appelle un déni de service sur

batterie.

Ce type d'attaque est particulièrement difficile

à déceler. Les impacts ne sont pas francs et la localisation

géographique de la source nécessite des équipements

d'analyse radio sophistiqués.

2.3.2 Le sniffing :

C'est l'attaque la plus classique. Par définition, un

réseau sans fil est ouvert, c'est-àdire non

sécurisé [1]. Cette attaque consiste à écouter les

transmissions des différents utilisateurs du réseau sans fil, et

de récupérer n'importe qu'elles données transitant sur le

réseau si celles-ci ne sont pas cryptées. Il s'agit d'une attaque

sur la confidentialité.

Pour un particulier la menace est faible car les données

sont rarement confidentielles. En revanche, dans le cas d'un réseau

d'entreprise, l'enjeu stratégique peut être très

important.

2.3.3 Le war driving :

Elle consiste à circuler dans des zones urbaines avec un

équipement d'analyse Wi-Fi à la recherche des réseaux sans

fils « ouverts ». Il existe des logiciels spécialisés

permettant de détecter des réseaux Wi-Fi et de les localiser

géographiquement en exploitant un GPS6

(Global Positioning System). L'ensemble des

informations, relative au réseau découvert, est mis en commun sur

des sites Internet dédiés au recensement. On y trouve

généralement une cartographie des réseaux à

laquelle sont associées les informations techniques nécessaires

à la connexion, y compris le nom du réseau SSID et

éventuellement la clé WEP (voir [sect 4.1]) de

cryptage.

2.3.4 Le war chalking :

Le war chalking est fondé sur le même principe

que celui décrit ci-avant. La différence est que, plutôt

que de recenser les informations sur des sites Internet, ses dernières

sont simplement mises en palace sur les lieux mêmes. Son but est de

rendre visible les réseaux sans fils en dessinant à même

sur le trottoir ou sur les murs de bâtiments des symboles à la

craie indiquant la présence d'un réseau wireless.

La figure ci-dessous présente les différents

symboles qui peuvent être utilisés dans cette attaque :

|

Clé

|

Symbole

|

|

Réseau ouvert connecter

|

|

|

Réseau ouvert

non connecter

|

|

|

Réseau

sécurisé par WEP

|

|

FIG 2.1. Les symboles écrits à la

craie

6 Système de navigation radio, composé de 24

satellites et d'une base terrestre, qui permet de fournir à un

abonné sa position précise en trois dimensions (latitude,

longitude, altitude), sa vitesse et l'heure.

2.3.5 Le spooffing :

Le spooffing consiste à usurper soit l'adresse IP, soit

l'adresse MAC d'une autre machine. En modifiant l'adresse I P source dans

l'entête du paquet, le récepteur croira avoir reçu un

paquet de cette machine. Si le serveur considérait cette machine comme

une machine de confiance, beaucoup de données sensibles pourront

être consultées, modifiées, voir même supri

mées.

2.4 Sécuriser le Wi-Fi

La sécurité est le point crucial dans les

réseaux sans fil, et cela a cause de leurs caractéristiques

décrites précédemment. Néanmoins, il est possible

de sécuriser un réseau de façon plus ou moins forte, selon

les objectifs de sécurité.

La sécurité informatique totale n'existe pas, il

faut plus modestement parler de niveau de sécurité. Avec la

technologie Wi-Fi, le niveau de sécurité par défaut est en

général très bas [1]. Il est donc nécessaire de

l'augmenter dès l'installation.

La sécurité dans les réseaux sans fil repose

sur trois éléments essentiels : V'

Confidentialité:

Pour permettre la confidentialité, il faut

évidement crypter les données échangées dans le

réseau et cela doit respecter deux propriétés essentielles

:

* Etre facile et rapide à utiliser.

* Etre difficile a cassé.

V' Authentification:

L'authentification est un élément important dans

la sécurité d'un système d'information. Elle permet

d'authentifier toute station voulant s'associer à un réseau.

C'est donc une étape nécessaire et très sensible. Si

l'authentification n'est pas assurée, l'accès aux données

sera plus facile pour les attaquants, ainsi que leurs modifications

éventuelles.

V' L'intégrité :

Elle permet de savoir si les données envoyées n'ont

pas été altérées pendant la transmission.

Avant de sécuriser un réseau sans fil, il faut

d'abord prendre en considération quelques services de base :

+ Une infrastructure adaptée :

La première chose à faire lors de la mise en

place d'un réseau sans fil consiste à positionner intelligemment

les points d'accès selon la zone que l'on souhaite couvrir et de

configurer leur puissance de manière à limiter la propagation du

signal dans des zones publiques. Le contrôle du réseau dans sa

globalité permettra également de détecter les

déploiements pirates.

+ Eviter les valeurs par défaut :

Les configurations par défaut des équipements Wi

-Fi sont d'une manière générale très peu

sécurisées et dont les pirates peuvent avoir accès plus

facilement. Le changement de cette configuration est l'une des étapes

essentielles dans la sécurisation d'un réseau sans fil. Pour cela

il est nécessaire de :

- Changer les mots de passe administrateurs : Les mots de

passe par défaut des points d'accès sont connus de tous, souvent,

il n'y en a même pas. Il faut le modifier dès que le point

d'accès est sous tension par un mot de passe plus fort. Bien entendu, le

choix du mot de passe doit respecter les règles

élémentaires de sécurité, c'est-à-dire au

moins huit caractères de type alphanumérique et il ne doit pas

être issu d'un dictionnaire (car c'est plus facile a deviner).

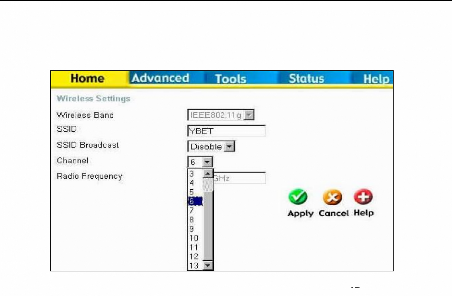

- Changer le nom du réseau (SSID) : Tout réseau

Wi-Fi a un nom (le SSID), changer et cacher ce dernier à la vue des

utilisateurs malintentionnés est une bonne pratique, et cela se fait

comme suit : * Eviter l'utilisation d'un SSID trop simple.

* Désactiver la diffusion automatique

«broadcast» du nom SSID du réseau sans fil en cochant la case

du type «disable SSID» comme illustrer sur la figure 4.1, pour qu'il

n'apparaisse pas dans la liste des connexions possibles.

FIG 2.2 Désactiver la diffusion

«broadcast» du nom SSID

·

· Le filtrage des adresses MAC

:

Chaque équipement informatique possède une

adresse physique qui lui est propre, appelée adresse

MAC (Media Access Control). C'est un identifiant matériel

unique inscrit dans chaque carte réseau. Contrairement a une adresse IP

qui peut changer, l'adresse MAC est définie une fois pour toute en usine

par le fabricant de la carte. Cette adresse est représentée par

12 chiffres hexadécimaux groupés par paires et

séparés par des tirets. (Ex. 44-6F-D5-00-A 1).

Le filtrage par adresse MAC est une fonctionnalité de

sécurité que l'on trouve dans certains points d'accès,

elle est basée sur la technique ACL (Access Control

List), elle consiste à utiliser des listes d'accès. En effet,

chaque point d'accès dispose d'une liste où sont inscrites toutes

les adresses MAC des stations mobiles autorisées à

l'accès. Le point d'accès procède alors à un

filtrage sur la base des adresses MAC répertoriées. Chaque liste

doit être continuellement mise à jour, manuellement ou par un

logiciel spécialisé, afin d'ajouter ou de supprimer des

utilisateurs.

Cette précaution, un peu contraignante permet de

limiter l'accès au réseau à un certain nombre de machines,

mais il ne faut pas compter dessus pour arrêter un pirate

déterminer. Il

existe, bien évidemment, des techniques permettant

d'usurper une adresse MAC et ainsi de

pouvoir se connecter au point

d'accès. Elle est aussi, assis difficile à mettre en oeuvre pour

les

réseaux d'une grandes tailles où l'administrateur

doit au minimum saisir toutes les adresses MAC autorisées dans un

fichier de référence.

2.4.1 Les protocoles de sécurité

:

Tous les services de sécurité cités

ci-avant n'empêchent pas un utilisateur mal intentionné muni d'un

matériel d'écoute performant de capter les émissions, mais

elles rendent la tache plus difficile. Donc pour mieux sécuriser la

802.11, voici quelques moyens et techniques de sécurisations :

2.4.1.1 Le chiffrement WEP (Wired Equivalent Privacy)

:

Pour remédier aux problèmes de

confidentialité des échanges sur les réseaux sans fil, la

norme Wi-Fi intègre un mécanisme simple de chiffrement de

données (cryptage). Cette technique a pour but de sécuriser les

données circulant sur le réseau en fournissant un niveau de

sécurité identique au réseau filaire.

Le protocole WEP est un protocole

chargé du chiffrement des trames 802.11utilisant l'algorithme RC4 (Ron's

Cipher 4 développer en 1984 par Ron Rivest pour RSA Data Security), il

permet de générer à partir d'une clé k

et d'un vecteur d'initialisation IV7 une

séquence pseudo-aléatoire S (qui a toujours la

même taille que la clé dérivée), cette

séquence est la clé effective du cryptage. L'opération de

cryptage par un ou-exclusif (XOR) du texte en clair couplé a son CRC32

(somme de contrôle servant à vérifier

l'intégrité des données) et de S. Ce fonctionnement est

illustré sur la figure 4.2.

Les clés utilisées dans ce protocole sont d'une

longueur de 64 bits ou 128 bits (des implémentations récentes

vont même jusqu'à pousser cette longueur à 232 bits). Les

24 bits de la clé servent pour le Vecteur d'Initialisation, ce qui

signifie que seul 40bits ou 104 bits sont réservés pour la

clé.

7 Initialization Vector : une série de 24 bits

diffusés en clair par tout équipement 802.11.

40 ou 104 bits 24 bits 64 ou 128 bits

IV

Clé partagée K

Séquence pseudo-aléatoire

XOR

Données cryptées C

Données en clair

CRC32 (D)

FIG 2.3 Principe du cryptage WEP

- L'authentification avec WEP :

Après avoir identifié un AP, l'Initiateur (la

station) commence par émettre une requête d'authentification

(Authentication Request). Lorsque le Répondeur (le point d'accès

ou la station en mode ad hoc) intercepte cette requête, il

génère un texte aléatoirement par dérivation de la

clé WEP qu'il connaît.

Ce texte qui est appelé «challenge» est

envoyé à l'Initiateur qui se charge de le crypter avec sa propre

clé WEP. Il renvoie le challenge crypté au Répondeur ainsi

qu'un nouveau IV.

Lorsque le Répondeur reçoit le challenge

crypté, il le décrypte à l'aide de sa clé WEP et de

l'IV reçu et compare le résultat obtenu au challenge d'origine.

Si la comparaison aboutit à une similarité totale, l'Initiateur

est authentifié, sinon il ne l'est pas. Ce mécanisme est

montré sur la figure suivante :

Initiateur Répondeur

|

|

Requête d'authentification

|

|

|

Challenge d'authentification

|

|

Temps

|

Réponses au challenge

|

|

Résultat de l'authentification

|

|

|

FIG 2.4 Echanges pour l'authentification dans

WEP

Quand une station cliente tente de communiquer avec un

réseau qui utiliserait une autre clé, la communication est

ignorée. Il est donc indispensable d'avoir une

homogénéité parfaite des paramètres WEP sur

l'ensemble du réseau. C'est-à-dire que la même clé

WEP doit être configurée à la fois sur l'ensemble des

points d'accès et l'ensemble des stations mobiles qui souhaitent se

connecter au réseau. Ainsi la connaissance de la clé est

suffisante pour déchiffrer les communications.

- Les limites et faiblesses du WEP :

Comme on vient de le voir, le WEP n'est donc pas suffisant pour

garantir une réelle confidentialité des données, et cela

à cause de :

I La clé du cryptage est statique :

À force d'être utilisée, elle finit donc

par être détectée à partir des données

échangées. Si elle était modifiée au cours des

échanges, le pirate aurait beaucoup plus de mal à forcer le

système, car il faudrait qu'il soit en mesure de décrypter toutes

les clés.

I La clé est sur cinq caractères (40 bits)

:

Le choix des combinaisons est donc très limité

(du RC4 40 bits a été cassé en 3heures avec un

réseau de calcul distribué en 1997 [8]). C'est pourquoi il est

conseillé d'utiliser une clé de 128 bits.

V' L'algorithme de chiffrement RC4 présente des

clés faibles et l'espace disponible pour les IV est trop petit (24

bits).

V' Selon les équipements 802.11, la clé WEP est

rentrée soit en binaire, hexadécimal ou en ASCII, cela pose bien

évidemment des problèmes sur un réseau 802.11

hétérogène.

- Failles :

Des failles ont été signalées dans le

WEP, en juillet 2001, Fluhrer, Mantin et Shamir ont publié une attaque

pragmatique contre le vecteur d'initialisation de RC4 tel que

spécifié dans WEP : " Weaknesses in the Key

SchedulingAlgorithm of RC4".

En juillet 2001, d'autres analystes cryptographiques de

l'université du Maryland et de Cisco Systems, ont signalé des

faiblesses et des failles dans les dispositifs d'authentification et de

cryptage WEP de la norme WLAN IEEE 802.11, vous trouverez l'article de

l'université du Maryland à l'adresse [16].

2.4.1.2 Le WPA (Wireless Prote cted

Access):

Le WPA est une amélioration de l'algorithme WEP et de

l'authentification des réseaux 802.11. Développé par

l'IEEE [12] pour combler les faiblesses du WEP, le WPA offre une

sécurité nettement supérieure par rapport au WEP

grâce a :

- Des techniques de cryptage plus aléatoires

: Dans WPA, contrairement au WEP, le caractère aléatoire

du cryptage est nettement renforcé, ce qui a pour effet de nettement

compliquer la tache du pirate.

- Une grande facilité d'utilisation :

Avec le WPA, l'utilisateur n'aura pas de problème concernant la

représentation de la clé qui doit être une fois en

hexadécimal, une autre en ASCII. Ici, il ne faut utiliser qu'un simple

mot de passe.

2.4.2 Les extensions de sécurité

:

Face aux attaques et défaillances totales des

mécanismes de sécurité dans les réseaux 802.11

décrites ci-avant, la recherche de solutions immédiates a

été nécessaire. Pour

répondre a ce manque de sécurité, deux

groupes de travail se sont formés au sein de l'IEEE, le premier est le

802.1x qui est destiné assurer la sécurisation des accès

au réseau, tandis que

le second qui est le 802.11 i se base sur un protocole de

chiffrement de données et la gestion des clés.

2.4.2.1 La 802.1x (Port Based Network Access

control):

Le standard 802.1x normalisé par l'IEEE [8] pour

sécuriser des transmissions à base de Wi-Fi se décline en

deux sous parties importantes. La première concerne la gestion et la

création dynamique des clés, quant à la seconde elle

permet de mettre en place des procédures d'authentification des

clients.

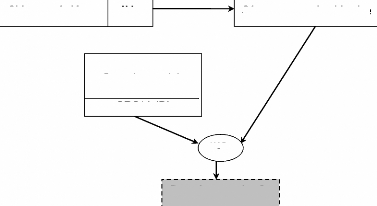

Une architecture incorporant la norme 802.1x à la norme

802.11 est illustrée sur la figure 2.5 [1]:

Couches

supérieures

Agent

d'authentification

IEEE 80.2.1x

IEEE 802.11

FIG 2.5 Architecture I EEE 802.11 incorporant

IEEE 802.1x

Au-dessus de la couche MAC IEEE se trouvent la couche 802.1x

et la couche AA (Authentification Agent). C'est cette couche qui contient le

mécanisme véritable du protocole d'authentification.

Plusieurs éléments sont concernés dans

l'architecture de l'authentification :

- Supplicant (Client) : élément

s'insérant sur le réseau et demandant l'accès au

réseau.

- Authentificator (Contrôleur qui correspond au

point d'accès): élément permettant le

relais des informations spécifiques à

l'authentification vers le contrôleur. Son rôle est

d'effectuer le contrôle des trames transitant sur un port

particulier.

- Authentification server (Serveur

d'authentification): C'est la partie qui valide le supplicant au

réseau, elle utilise le protocole EAP (Extensibl

Authentification Protocol) qui gère le transport des informations

relatives à l'authentification.

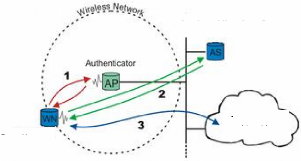

·. Principe de fonctionnement de 802.1x

:

Lors de la détection d'un nouveau client (suppliquant),

le port sur le commutateur (authentificator) sera permis et placer à

l'état «non autorisé». Dans cet

état, on permettra seulement le trafic 802.1x ; l'autre trafic, tel que

DHCP et http, sera bloqué à la couche liaison de

données.

L'authentificator enverra EAP-Demander

l'identité au suppliquant, se dernier envoie alors le paquet

EAP-Réponse que l'authentificator expédiera au

serveur de l'authentification (Authentificator Server) qui peut, accepter ou

rejeter EAP-Demander ; dans le premier cas, l'authentificator placera le port

au mode «autorisé» et le trafic normal sera

permis, sinon le port sera toujours dans l'état «non

autorisé».

Quand le suppliquant veut se déconnecter, il enverra un

message EAP-Fermeture de session à l'authentificator qui placera ainsi

le port à l'état «non

autorisé», bloquant de nouveau tout le trafic

non-EAP. Ce fonctionnement est illustré sur la figure

2.6 :

Authentification Server

Internet

Supplicant

FIG 2.6 Le mécanisme d'authentification

de 802.1x

La mise en place de l'IEEE 802.1x dans une architecture

réseau n'est pas très simple, mais cela constitue une alternative

intéressante à la faiblesse du cryptage WEP. Sur un réseau

local, la mise en oeuvre de 802.1x doit s'effectuer sur tous les

équipements actifs du réseau.

En effet, bien que la norme prévoie l'utilisation en

mode multipoint (plusieurs suppliquant pour un seul authentificator) ce mode

est à éviter, il est sujet des attaques de type «Déni

de service».

- Faille :

A l'université de Californie à Berkeley, deux

chercheurs ont démontrés, que l'authentification de l'utilisation

à l'aide du 802. 1x présentait deux gros problèmes (`man

in the middle' et `session hijacking') et n'est donc pas quelques choses de

sûr [8].

2.4.2.2 La norme 802.11i :

Le WECA a annoncé l'inclusion d'IEEE

802.11i dans sa certification Wi-Fi dès 2003 [12]. Les débits

théoriques atteignent toujours 11 Mbps pour la 802.11b et 54 Mbps pour

la 802.11g.

Le rôle de ce groupe est de définir des

mécanismes supplémentaires pour améliorer la

sécurité d'un système 802.11.

Le groupe I EEE 802.11 i travaille dans les directions suivantes

:

- Intégration du standard IEEE 802.1x, permettant de

gérer l'authentification et l'échange de clé dans un

réseau 802.11.

- Utilisation d'un nouveau protocole de gestion des

clés, le TKIP (Temporel Key Integrity Protocol)

destiné a amélioré l'authentification paquet par paquet.

Ce protocole génère et distribue des clés WEP dynamiques,

qui utilisent un vecteur d'initialisation de 48 bits au lieu de 24 bits du

WEP.

- Utilisation dans la norme IEEE 802.11 d'un nouvel algorithme de

cryptage AES (Advanced Encryption Standard) pour lutter contre les faiblesses

de RC4. c'est un algorithme de chiffrement de type symétrique,

réalisé par le NIST en 1997 pour un chiffrement sûr.

L'inconvénient de cette approche est le manque de compatibilité

avec les équipements existants.

3.5 Conclusion

Malgré des problèmes de sécurité

intrinsèques, les réseaux sans fil continuent à se

développer. Il est donc important de bien connaître les

problèmes liés à la mise en place de ce type de

réseaux afin d'en limiter les effets néfastes.

Il est également important de déterminer le

niveau de sécurité souhaité afin de mettre en place une

solution en adéquation avec ce choix. Nous avons vu, comment lutter

contre l'écoute passive, par le chiffrement au niveau 802.11 (WEP,

WPA,...) et, le contrôle d'accès par l'authentification d'un noeud

802.11 (filtrage des adresses MAC, 802.1x,...).

|