SOMMAIRE

Dédicace

Remerciements

Sigles et abréviations

Introduction

Première partie : Présentation du

réseau informatique

Chapitre I : Aperçu global des réseaux

I.1. Composantes de base d'un réseau

I.2. Protocoles, interconnexions et modèle OSI

Chapitre II : Concept des réseaux informatiques

II.1. Historique et définition

II.2. Les concepts des réseaux locaux

II.3. Autres techniques pour faire du réseau

informatique...

Deuxième parties : Etude de la technologie CPL

Chapitre I : La technologie CPL

I.1. Principe, fonctionnement et segments du marché

I.2. Les matériels...

I.3. La concurrence

I.4. Des standards encore à définir

I.5. Sécurité du CPL dans Home Plug

I.6. Des compétences spécifiques

Chapitre II : Avantages et inconvénients du CPL

II.2. Avantages

II.3. Inconvénients

Conclusion

DEDICACE

Je dédie ce travail :

- à mes parents Hilaire BOUZIKA et

Augustine BABELA ;

- à mes deux soeurs Marinette BOUZIKA et

Rheine BOUZIKA ; - à mes deux cadets Saintigel

BOUZIKA et Dieuvy BOUZIKA ;

- à celle qui m'a longuement soutenu dans ce

travail Merveille

BIDOUNGA ;

- à mon frère Chardelon MISSAMOU

;

- à mes oncles Jean Claude SAMBA, Eloi SAMBA

et Pierre KOUTOUNDA ;

- à mes deux cousins Cyr BAKOULA, Régis

KOUBELA et à toute ma famille ;

- aux professeurs de l'école africaine de

développement(EAD) ; - à tous les condisciples et amis.

Je dédie ce travail :

- à mon père soussigné MBONGO

Antoine et à ma mère BATEKIDILA

Honorine (feue), l'expression d'une profonde affection maternelle ;

qu'elle trouve ici l'expression de ma plus profonde gratitude ;

- à mes frères TSASSA

Célestin, TAKI MALONDA André, MBOUAYILA TSASSA

Franck Mondesir, KONDI PANDA God... et soeurs LOUTETE

Caroline, IKONGE BOUYA Aurélie Ghyslène, MBONGO

IGNANGA Gracia Josiane...;

- à mes connaissances LEMBILA SEDI Aljanyce

Dorisca, MOUKOUAMA TSINGUI Rovaldie,

BATSIOULOU Jean Jacques MAVOUNGOU Ernest, MOUANDZA Jean et

à tous ceux qui me connaissent.

REMERCIEMENTS

3

Nous tenons avant tout, remercier les personnes qui nous ont

toujours soutenue dans nos études et ceux qui nous ont aidée dans

l'élaboration de ce travail. C'est ainsi que nous exprimons notre

gratitude envers nos parents pour leur soutien et leur affection.

Nous témoignons aussi notre reconnaissance :

- à Monsieur le Directeur General de l'EAD,

MAKITA

MOUNGALA Isaac Alain ;

- à notre Directeur de mémoire, Monsieur

MBOUMBA Michel qui, malgré son travail et ses multiples

occupations, s'est dévoué à la réalisation de ce

travail ;

- à Monsieur PANDE Félicien,

professeur de transmission et

d'optique physique ;

- à Monsieur Benjamin MAFOUA, professeur

de gestion informatique ;

- à tous les enseignants, surtout ceux qui nous ont

aidée à mettre au point ce travail, sans oublier les condisciples

de l'EAD avec qui on a noué des relations amicales.

INTRODUCTION

La révolution technologique engagée depuis des

siècles n'a cessé de donner naissance à une multitude de

technologie. Depuis pas mal de temps, les réseaux informatiques occupent

une place très importante dans notre société (que

ça soit au niveau des entreprises ou des particuliers). C'est pour cela

que nous nous intéressons sur cette nouvelle technologie encore peu

connu du public qui n'est autre que le courant porteur en ligne (CPL).

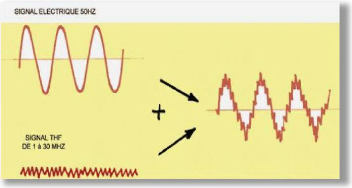

En effet, la technologie des courants porteurs en ligne ou CPL

transforme le réseau électrique en support pour le transport de

données informatiques. Grâce aux techniques de modulation, les

ingénieurs sont parvenus à faire cohabiter le courant

électrique de basse fréquence (50 Hz) avec des données

transmises sur une bande comprise entre 1 et 30 MHz (de 4,3 à 20,9 MHz

en ce qui concerne le Home Plug, le standard le plus répandu,

développé pour la domotique).

Plus largement, le réseau électrique constitue

une infrastructure qui couvre presque tout le territoire, même les zones

les moins denses en population. On comprend mieux les enjeux du CPL pour

réduire la fameuse fracture numérique et permettre un

accès généralisé à Internet. A ce titre, la

problématique de notre étude s'énonce comme suit : en

quoi consiste la technologie CPL, quels en sont les avantages et

inconvénients?

Pour répondre à cette question, les

hypothèses sont formulées de la manière suivante :

- les avantages du CPL sautent aux yeux. En effet, les prises

de courant sont présentes partout, quel que soit le type de locaux,

privés ou publics L'utilisation des cables électriques

évite de refaire du cablage spécifique informatique ou de

configurer des connexions sans-fil;

- les inconvénients sont les plus souvent : la

diminution de débits lorsque les matériels augmentent et les

problèmes des interférences importantes au passage des ondes

courtes à travers les câbles.

La démarche méthodologique adoptée est

descriptive et analytique avec la technique de collecte d'information

basée sur la recherche documentaire.

Ce travail est structuré en deux (2) parties :

- la première décrit le réseau informatique

;

- la seconde est axée sur l'étude de la technologie

des courants porteurs en ligne(CPL).

Première partie:

Présentation du réseau

informatique

6

Chapitre I : Aperçu global des réseaux

Dans ce chapitre, nous allons décrire les composantes de

base et les différentes catégories des réseaux.

I.1. Composantes de base d'un réseau

Tout réseau est compose de deux (2) parties à

s'avoir : - la partie matérielle (hardware) ;

- la partie logicielle (software).

I.1.1. La partie matérielle (Hardware)

Le matériel peut se décomposer en

sous-groupes :

I.1.1.1. Les médias de transport

Dans les médias de transport, nous trouvons :

I.1.1.1.1. Les câbles en "cuivre"

Ils peuvent en effet être construits avec n'importe quel

métal bon conducteur. C'est en général le média le

moins coûteux, mais également le plus limité, surtout en

termes de distance.

I.1.1.1.2. Les fibres optiques

Elles ont l'avantage d'être insensibles aux

perturbations

électromagnétiques dans lesquelles nous

baignons. De plus, la vitesse de propagation de la lumière dans ces

fibres autorise de longues distances et de nombreuses solutions permettent une

très grande bande passante, donc un gros débit de

données.

Malheureusement, la fibre optique souffre de quelques

défauts :

- sa relative fragilité ;

- la difficulté d'y adapter de la connectique ;

- le prix de cette connectique.

I.1.1.1.3. Les liaisons "hertziennes"

Elles couvrent elles-mêmes plusieurs technologies :

- la liaison "classique" c'est à dire en

émission omnidirectionnelle qui

encombre beaucoup l'espace mais apporte une grande souplesse

dans la mobilité des équipements connectés ; un exemple

typique en est le téléphone mobile dit "cellulaire". Une telle

technologie pourra (un jour) aisément transporter des données

numériques pour des connexions mobiles.

- la liaison par `'faisceau hertzien»

plus intéressante car l'émission est extrêmement directive

; l'inconvénient est que les émetteurs et les récepteurs

doivent être rigoureusement alignés et ne peuvent donc pas

être mobiles ;

- Les liaisons par `'satellite» ces

dernières peuvent utiliser des satellites géostationnaires qui

sont placés à très haute altitude et au-dessus de

l'équateur. Il faut en effet trouver des orbites telles que la vitesse

de maintien aboutisse à une vitesse angulaire identique à celle

de la rotation de la terre et que les deux rotations se fassent autour du

même axe. Ces satellites sont bien adaptés pour la

télévision non interactive, dans ce cas le récepteur peut

être placé directement chez le client. Ils peuvent

également servir de relais pour la téléphonie

intercontinentale ; cependant, la distance à parcourir est très

grande et un retard perceptible est introduit dans la transmission des

données, ce qui perturbe la téléphonie et introduit un

temps de latence non négligeable dans les transmissions

informatiques.

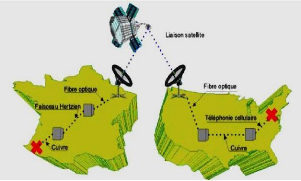

Figure 1 : liaison par satellite

I.1.1.2. Les Interfaces avec les ordinateurs I.1.1.2.1.

L'aspect physique

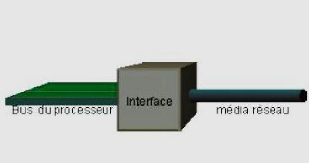

Figure 2 : Aspect physique d'une interface

Il faut assurer la continuité du passage des

données entre le média du réseau et le bus de

données de l'ordinateur. Mais ce média peut être :

- Une fibre optique ;

- De la paire torsadée ;

- Du câble coaxial ;

- Une onde hertzienne ;

- Un faisceau lumineux infrarouge...

10

I.1.1.2.2. L'aspect Logique

L'interface est étroitement liée au niveau 1 du

modèle O.S.I. Son "firmware" doit donc tenir compte des

spécifications de la norme, afin de pouvoir supporter les couches

supérieures (c'est-à dire les divers protocoles réseau).

En d'autres termes, cette interface doit apporter une complète

indépendance entre les logiciels réseau et le support

matériel utilisé.

I.1.1.3. Les passerelles entre réseaux

Il existe une multitude de "passerelles" entre réseaux.

D'une manière générale, une passerelle permet la

communication entre deux réseaux distincts qui peuvent être aussi

différents que possible.

Chaque passerelle sera adaptée au besoin

spécifique.

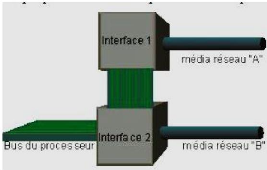

Figure 3 : Communication entre deux

réseaux

Sans entrer ici trop dans le détail, on peut

considérer une passerelle quelconque comme étant un ordinateur

muni de plusieurs interfaces, une pour chaque réseau, avec un logiciel

capable de faire transiter les informations d'un réseau vers l'autre

lorsque c'est nécessaire.

Dans notre rayon d'action, seul le cuivre va nous être

accessible (l'onde Hertzienne également avec le protocole 802.11 qui

permet la construction d'un réseau local sans fil, mais c'est quand

même nettement plus cher).

11

I.1.1.4. Les différents types de topologies

I.1.1.4.1. La topologie en BUS

I.1.1.4.1.1. Principe

Une topologie en bus est l'organisation la plus simple d'un

réseau. En effet, dans une topologie en bus tous les ordinateurs sont

reliés à une même ligne de transmission par

l'intermédiaire de câble, généralement coaxial. Le

mot « bus » désigne la ligne physique qui relie les machines

du réseau.

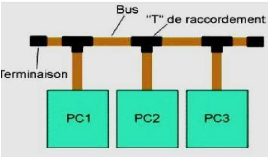

Figure 4 : schéma de la topologie type

bus

I.1.1.4.1.2. Pratique

Dans ce cas de figure, le câble le plus souvent

utilisé est le câble coaxial de type RG58. Il est souple, fin et

relativement facile à mettre en oeuvre. Le câble RG58, bien connu

de tous les techniciens, présente une impédance

caractéristique de 50 Ohms. Les prises de type "BNC" sont facilement

montées si l'on dispose de la pince à sertir adéquate. Le

"T" de type BNC permet les raccordements, avec son type de prise à

verrouillage par baïonnette. Le bouchon de terminaison, également

de type BNC, se trouve aisément dans le commerce, au même titre

d'ailleurs que les autres accessoires décrits plus haut.

12

I.1.1.4.1.3. Avantages

Il n'y a qu'un seul avantage à utiliser cette

technologie, mais il est de taille ; après avoir vu les divers

constituants, il devient évident que ce procédé est peu

coüteux, facile et rapide à mettre en oeuvre.

I.1.1.4.1.4. Inconvénients Ils sont hélas

nombreux :

- Lorsque le réseau dépasse les dimensions d'une

pièce, il faut alors passer les murs, ce qui "fige"

considérablement la topologie et diminue les possibilités

d'extension.

- Si un défaut de connectique apparaît, c'est tout

le réseau qui devient inopérant.

En effet, tout se passe alors comme si l'on avait deux

réseaux, mais chacun d'eux ayant une extrémité non

adaptée. Plus rien ne fonctionne et le défaut n'est pas toujours

visible. Les investigations sont longues et laborieuses.

Malheureusement, ce type de réseau est limité

à 10 Mbits/s et n'a plus d'avenir, bien qu'encore suffisant pour un

réseau domestique.

Il devient de plus en plus difficile de trouver ce genre

d'adaptateur réseau. Les derniers modèles encore vendus sont

souvent de type "combo", c'est à dire qu'ils permettent aussi bien un

câblage coaxial en BUS qu'un câblage en étoile avec des

paires torsadées, comme nous allons le voir tout de suite.

Naturellement, un seul de ces deux modes est utilisable pour une interface

donnée.

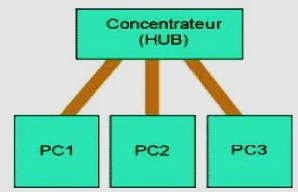

I.1.1.4.2. La topologie en Etoile I.1.1.4.2.1.

Principe

Dans une topologie en étoile, les ordinateurs du

réseau sont reliés à un système matériel

central appelé concentrateur (en anglais hub, littéralement moyen

de roue). Il s'agit d'une boîte comprenant un certain nombre des

jonctions auxquelles il est possible de raccorder les

câbles réseau en provenance des ordinateurs. Celui-ci a pour

rôle d'assurer la communication entre les différentes

jonctions.

Figure 9 : schéma de la topologie type

Etoile

Contrairement aux réseaux construits sur une topologie

en bus, les réseaux suivant une topologie en étoile sont beaucoup

moins vulnérables car une des connexions peut être

débranchée sans paralyser le reste du réseau. Le point

névralgique de ce réseau est le concentrateur, car sans lui plus

aucune communication entre les ordinateurs du réseau n'est possible.

En revanche, un réseau à topologie en étoile

est plus onéreux qu'un réseau à topologie en bus car un

matériel supplémentaire est nécessaire (le hub).

Sur de la paire torsadée, chaque paire est

unidirectionnelle.

I.1.1.4.2.2. Pratique

Le câble de type 5 est constitué de 4 paires

torsadées. Il peut être blindé (écranté) ou

non. Le type 5 est certifié pour les réseaux 100 Mb/s. Le

câble écranté offre une meilleure immunité au bruit

électronique, il est à utiliser de préférence,

même si son coût est plus élevé.

Ce type de câble est terminé par des connecteurs

"RJ45". Suivant qu'un

blindage existe ou non sur le câble, le

connecteur est à choisir en

14

conséquence. Il se place simplement si l'on dispose d'une

pince spécialement conçue pour cet usage

Bien qu'il ne soit pas intéressant de réaliser

soi-même son câblage, d'abord à cause du prix de

l'incontournable pince à sertir et ensuite à cause de la plus

faible résistance des prises par rapport à celles qui sont

moulées en usine, ce qu'il est fondamental de comprendre, c'est que les

paires sont torsadées pour augmenter l'immunité au bruit

(rayonnement en mode commun). Il est donc nécessaire de respecter

l'intégrité de ces paires.

I.1.1.4.2.3. Avantages

- d'un fonctionnement beaucoup plus sûr que le bus, si un

lien vient à se

rompre, seul le PC connecté par ce lien est absent du

réseau ;

- Il est aisé d'ajouter des postes au réseau,

même s'ils sont dans une

pièce ;

- cette technologie permet de réaliser un réseau

100 Mbits/s (à condition de disposer de HUBS qui savent le faire).

I.1.1.4.2.4. Inconvénients

- La longueur totale de cable mise en oeuvre est importante.

- Au voisinage du HUB, on obtient un faisceau de câbles

imposant.

- Le coût est tout de même plus élevé

que dans une architecture BUS.

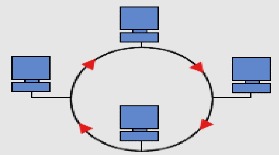

I.1.1.4.3. La topologie en Anneau I.1.1.4.3.1. Principe

La topologie en anneau s'apparente à la topologie en

bus, en ce sens que tous les noeuds sont disposés sur un support unique.

Mais à la différence d'un réseau en bus, ce support est

ici refermé sur lui-même. La circulation des informations

s'effectue en sens unique sur la boucle ainsi constituée, ce qui

élimine l'éventualité de collision entre différents

messages. Au passage d'un message circulant le long de l'anneau, chaque noeud

examine l'adresse de

son destinataire : si ce message est pour lui, il l'accepte;

sinon, il régénère le signal et fait suivre le message

vers le noeud suivant, une telle régénération permet

à un réseau en anneau de couvrir des distances plus grandes qu'un

réseau en étoile ou en bus.

Figure 13 : topologie en anneau

- En réalité, dans une

topologie anneau, les ordinateurs ne sont pas reliés en boucle, mais

sont reliés à un répartiteur (appelé MAU, Multi

station Access Unit) qui va gérer la communication entre les ordinateurs

qui lui sont reliés en impartissant à chacun d'entre-deux un

temps de parole. I.1.1.4.3.2. Avantages

Lorsqu'il y a peu de trafic sur le réseau, il n'y a pas

de perte de temps et les communications sont très rapides.

- Les médias mis en oeuvre sont

simples (paires torsadées ou coaxial) et peu onéreux, de

même que la connectique.

- Dans un tel système, il ne peut pas

y avoir de collisions, c'est l'ordre parfait. Il est parfaitement possible, si

l'on connaît le nombre de postes sur le réseau, de connaître

le temps maximum qu'il faudra pour qu'un poste puisse parler à un autre.

(Intéressant dans la gestion d'événements "en temps

réel").

16

I.1.1.4.3.3. Inconvénients

- Lorsque le taux de collision devient

important, le réseau perd beaucoup de temps à transporter des

informations inutilisables et le rendement diminue, la bande passante

étant alors consommée par les collisions. Une autre

caractéristique peut devenir un inconvénient: Il est impossible

de déterminer le temps qu'il faudra pour être sûr qu'un

poste a pu parler à un autre, ce temps pouvant être très

court s'il y a peu de trafic ou beaucoup plus long s'il y a beaucoup de

collisions.

- Il est difficile de construire une vraie boucle !

En fait, le retour se fait dans le même câble. La

connectique est donc plus complexe et onéreuse.

· L'organisation

déterminée

C'est le protocole "Token Ring" (Anneau à jeton). Pour

parler, il faut avoir le jeton. Le réseau est constitué comme un

anneau sur lequel un contrôleur passe un jeton à chaque hôte

connecté, à tour de rôle. Ne peut émettre que celui

qui dispose du jeton.

I.

I.1.2. La partie logicielle (Software) I.1.2.1.

Présentation

La partie purement logicielle est bien évidemment

indispensable.

Si nous voulions refaire un parcours initiatique, après

avoir construit la structure matérielle du réseau, nous pourrions

faire démarrer deux postes sous MS DOS 6.2 par exemple, et constater que

le réseau ne sert à rien. Il faudrait ajouter non seulement les

drivers des adaptateurs réseau, mais encore la couche logicielle

nécessaire à la communication. Si cette étape peut

être menée à bien et qu'il reste toujours un peu de

mémoire disponible (MS DOS ne sachant gérer que 640 Ko, ne

laissant au mieux qu'un peu plus de 500 Ko pour l'utilisateur.

I.1.2.2. Protocoles

Une fois que l'on s'est mis d'accord sur la façon

d'organiser les échanges, il faut adopter un langage commun. Il existait

beaucoup de langues aux débuts des réseaux (en gros, une par

constructeur). Aujourd'hui, il en reste moins.

. NetBEUI

Développé par Microsoft et IBM à

l'époque des premiers réseaux de PC, ce protocole simplissime

fonctionne très bien sur de petits réseaux. Malheureusement, son

efficacité décroît avec le nombre de postes. De plus, il

n'est pas "routable", ce qui fait que l'on ne peut interconnecter des

réseaux NetBEUI autrement que par des ponts.

. IPX/SPX

Développé par la société NOVELL,

qui s'est octroyé la part du lion dans les premiers réseaux de PC

avant que Microsoft ne développe Windows NT. Plus efficace que NetBEUI

pour les gros réseaux, ce protocole est de plus routable ce qui augmente

les possibilités d'interconnexions.

. TCP/IP

Développé dans le monde UNIX, ce protocole est

de très loin le plus compliqué. Cependant, il a été

conçu au départ pour l'interconnexion de réseaux

(IP=Internet Protocol).

C'est le meilleur protocole pour les gros réseaux et il

est incontournable pour l'usage d'Internet.

I.2. Les interconnexions I.2.1. Objectifs

Les réseaux ont pris une telle importance qu'il devient

de plus en plus nécessaire de les interconnecter. C'est d'ailleurs le

rôle fondamental de l'INTERNET, même si l'on peut très bien

imaginer plusieurs "INTERNETS" parallèles...

Prenons un exemple simple: Une entreprise disposant de

plusieurs succursales, chacune équipées d'un réseau, peut

vouloir interconnecter ces réseaux.

Plus simplement, un organisme comportant plusieurs secteurs

d'activitépourrait disposer d'un réseau

spécifique pour chaque activité, tous ces

réseaux pouvant être interconnectés pour une

meilleure distribution de l'information.

Sans entrer dans les détails des médias pouvant

être utilisés pour transporter l'information d'un réseau

à l'autre, nous allons ici énumérer quelques "passerelles"

classiques.

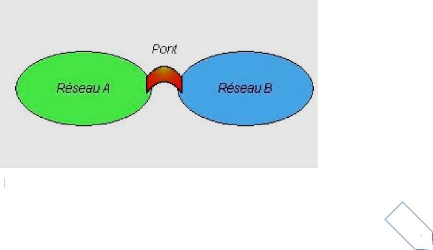

I.2.2. Les outils d'interconnexions I.2.2.1. Les ponts

Ils sont utilisés pour interconnecter deux

réseaux utilisant le même protocole, par exemple NetBEUI sur

Ethernet. Les ponts travaillent au niveau de la couche 2 du modèle OSI

(liaison de données).

Figure 14 : pont entre deux

réseaux différents

18

Les ponts se basent sur l'adresse MAC (adresse en "dur"

écrite dans l'interface) et le nom de la station sur le réseau

pour savoir si la trame doit traverser le pont ou non. En d'autres termes, les

informations ne passeront le pont que si elles doivent aller d'un réseau

à l'autre.

Comme les ponts fonctionnent sur les couches basses du

réseau, ils sont utilisables à peu près avec tous les

protocoles. Ils n'offrent cependant que la possibilité d'interconnecter

des réseaux physiques, ce qui limite considérablement leur

emploi.

Les "switches", qui ressemblent à des "HUBs",

fonctionnent sur ce principe. Alors qu'un "HUB" se contente de

répéter toute information qui entre par l'un de ses ports sur

tous les autres ports, un

"switch" va mémoriser dans une table toutes les

adresses MACS présentes sur chacun de ses ports et effectuera un pontage

entre les ports concernés par un échange entre deux machines. Ce

fonctionnement procure deux avantages :

· le trafic est mieux réparti sur le réseau,

si l'architecture a étéconvenablement

réalisée, comme les ponts fonctionnent sur les couches

basses du réseau, ils sont utilisables à peu

près avec tous les protocoles. Ils n'offrent cependant que la

possibilité d'interconnecter des réseaux physiques, ce qui limite

considérablement leur emploi.

Les "switches", qui ressemblent à des "HUBs",

fonctionnent sur ce principe. Alors qu'un "HUB" se contente de

répéter toute information qui entre par l'un de ses ports sur

tous les autres ports, un "switch" va mémoriser dans une table toutes

les adresses MACS présentes sur chacun de ses ports et effectuera un

pontage entre les ports concernés par un échange entre deux

machines. Ce fonctionnement procure deux avantages :

· le trafic est mieux réparti sur le réseau,

si l'architecture a étéconvenablement

réalisée,

· l'espionnage du réseau par des "sniffeurs" devient

largement limité, sauf à utiliser des outils spéciaux,

plus facilement repérables par l'administrateur.

20

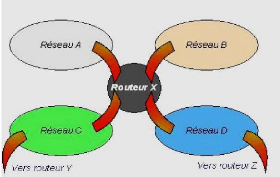

I.2.2.2. Les routeurs

Les routeurs sont plus puissants: ils sont capables

d'interconnecter plusieurs réseaux utilisant le même protocole

entre eux. Ils travaillent au niveau de la couche 3 du modèle OSI

(couche réseau) et tous les protocoles n'utilisent pas cette couche.

C'est pourquoi l'on parle de protocoles "routables" ou "non routables".

NetBEUI n'est pas routable, TCP/IP et IPX/SPX le sont.

Les routeurs disposent d'une table de routage qui leur permet

d'aiguiller les trames vers le bon réseau. Ils permettent une structure

maillée, indispensable pour la construction de l'INTERNET.

De plus, les routeurs peuvent utiliser divers protocoles pour

maintenir entre eux leurs tables de routage.

Ils sont capables d'exploiter plusieurs routes possibles pour

rejoindre la même cible en choisissant, la meilleure à un instant

donné en fonction de critères simples (la moins chère, la

plus rapide ou tout simplement celle qui marche). Ces fonctions sont

indispensables sur les réseaux maillés qui permettent la

tolérance de pannes sur les routes.

I.2.2.3. Les passerelles

Pris au sens large, une passerelle est un outil permettant de

passer d'un réseau à un autre. Dans un réseau TCP/IP,

l'adresse du routeur dans le réseau est dite "adresse de passerelle".

Au sens strict du terme, une passerelle est un outil

permettant de faire communiquer entre eux deux réseaux n'utilisant pas

le même protocole. La passerelle doit alors dépouiller la trame

des informations spécifiques au protocole émetteur et les

remplacer par leurs équivalentes dans le protocole récepteur!

I.3. Le modèle OSI

I.3.1. La communication sur un réseau

Le fondement d'un bon réseau, c'est que le système

d'exploitation soit capable :

- de gérer la transmission de

données ;

- de fournir aux applications des interfaces

standard pour leur permettre d'exploiter les ressources du réseau. C'est

le cas de tous les systèmes d'exploitation à jour.

Il y a deux points qu'il convient de bien comprendre avant tout

:

- chaque couche est conçue de

manière à dialoguer avec son homologue, comme si une liaison

virtuelle était établie directement entre elles ;

- chaque couche fournit des services

clairement définis à la couche immédiatement

supérieure, en s'appuyant sur ceux, plus rudimentaires, de la couche

inférieure, lorsque celle-ci existe.

I.3.2. Description succincte des couches ? La couche

physique 1

22

C'est la couche spécifique à la "tuyauterie" du

réseau. Elle permet de transformer un signal binaire en un signal

compatible avec le support choisi (cuivre, fibre optique, etc.) et

réciproquement. Cette couche fournit des outils de transmission de bits

à la couche supérieure, qui les utilisera sans se

préoccuper de la nature du médium utilisé.

. La couche liaison 2

Cette couche assure le contrôle de la transmission des

données. Une trame doit être envoyée ou reçue en

s'affranchissant d'éventuels parasites sur la ligne. Cette couche

fournit des outils de transmission de paquets de bits (trames) à la

couche supérieure. Les transmissions sont "garanties" par des

mécanismes de contrôle de validité.

. La couche Réseau 3

Cette couche assure la transmission des données sur les

réseaux. C'est ici que la notion de routage intervient, permettant

l'interconnexion de réseaux différents. C'est dans le cas de

TCP/IP la couche Internet Protocol. En plus du routage, cette couche assure la

gestion des congestions. Lorsque les données arrivent sur un routeur, il

ne faudrait pas que le flot entrant soit plus gros que le flot sortant maximum

possible, sinon il y aurait congestion. Une solution consiste à

contourner les points de congestion en empruntant d'autres routes

(phénomène bien connu des vacanciers sur les routes). Le

problème de la congestion est un problème épineux, auquel

il nous arrive assez souvent hélas d'être confronté. Cette

couche est la plus haute dans la partie purement "réseau". Cette couche

fournit des outils de transmission de paquets de bits (trames) à la

couche supérieure. Les transmissions sont routées et la

congestion est contrôlée.

. La couche Transport 4

Cette couche apparaît comme un superviseur de la couche

Réseau. Il n'est par exemple pas du ressort de la couche réseau

de prendre des

initiatives si une connexion est interrompue. C'est la couche

Transport qui va décider de réinitialiser la connexion et de

reprendre le transfert des données. Son rôle principal est donc de

fournir à la couche supérieure des outils de transport de

données efficaces et fiables.

. La couche Session 5

La notion de session est assez proche de celle de connexion.

Il existe cependant quelques détails qui peuvent justifier la

présence de ces deux concepts. Une seule session peut ouvrir et fermer

plusieurs connexions, de même que plusieurs sessions peuvent se

succéder sur la même connexion. Cette couche fournit donc à

la couche supérieure des outils plus souples que ceux de la couche

transport pour la communication d'informations, en introduisant la notion de

session.

. La couche Présentation 6

Cette couche est un peu un "fourre-tout" de la conversion entre

représentation interne et externe des données.

. La couche Application 7

A priori, cette couche pourrait être la plus simple

à comprendre, ce n'est pas obligatoirement le cas. En effet, dans le

modèle OSI, cette couche propose également des services:

Principalement des services de transfert de fichiers (FTP), de messagerie

(SMTP) de documentation hypertexte (HTTP) etc. Dans le modèle, les

applications ayant à faire du transfert de fichiers utilisent le service

FTP fourni par la couche 7.

\

24

Chapitre II : Concept des réseaux

informatiques

Ce chapitre met en exergue l'historique et la définition

ainsi que les différents types des réseaux informatiques.

II.1. Historique et définition

II.1.1.

Historique

Autrefois, l'informatique était centralisée. De

grosses machines travaillaient en temps partagé pour plusieurs

utilisateurs. Ces utilisateurs avaient à leur disposition des "terminaux

bêtes" dont un bon exemple serait le MINITEL. Les ordinateurs

"mainframes" pouvaient être reliés entre eux par des

réseaux, l'un des premiers en France étant "Renater" un

réseau reliant les facultés et centres de recherche.

Puis arrive l'ère de l'ordinateur personnel. Bien plus

souple d'emploi. Chacun dispose du sien et peut en faire ce que bon lui semble.

Mais cette puissance personnelle est isolée. Les utilisateurs ne peuvent

plus partager leurs données. Les "informaticiens" regardent ces jouets

d'un oeil amusé, considérant que le "Personal Computer" n'a rien

à faire dans le paysage informatique "sérieux"... Mais cet

isolement ne va pas durer.

L'informatique prend toute sa valeur lorsque les informations

traitées sont facilement communicables. Il faut réinventer le

réseau, afin de connecter les ordinateurs personnels entre eux. Les

constructeurs de PC s'y attellent, principalement avec IBM et Microsoft qui

proposent le LAN Manager et NetBEUI. Il s'agit d'une couche réseau

rudimentaire mais déjà fonctionnelle sous MS DOS. Novell propose

sa solution propriétaire IPX/SPX, également pour PC.

Apple de son côté développe pour ses machines

une solution également propriétaire: "Apple Talk".

26

De l'autre côté de la barrière, les "vrais

ordinateurs" fonctionnent sous des OS eux aussi propriétaires, mais le

réseau existe. Un système d'exploitation se développe:

Unix. Chaque constructeur propose sa version, mais tous savent communiquer

entre eux par le protocole TCP/IP.

Aujourd'hui Un PC "bas de gamme" est souvent plus puissant que

bien des "mainframes" d'il y a 30 ans... Tous les OS sont orientés

réseau et proposent un protocole TCP/IP qui leur permet de

communiquer.

I.1.2. Définition du réseau informatique

Le réseau informatique est un ensemble d'ordinateurs

relies entre eux grâce à des lignes physiques et échangeant

des informations sous forme de données numériques (valeurs

binaires, c'est-à-dire codées sous forme de signaux pouvant

prendre deux valeurs : 0 et 1).

I.2. Différents types de réseaux

informatiques

Les réseaux informatiques peuvent être classifies

selon les catégories de base ou selon les techniques

évoluées.

I.2.1. Catégories de base

On distingue différents types de réseaux

informatiques selon leur taille (en termes de nombre des machines), leur

vitesse de transfert des données ainsi que leur étendue. Ils

sont:

- LAN (Local Area Network ou réseau

local en français), un ensemble d'ordinateurs appartenant à une

même organisation et reliés entre eux dans une petite aire

géographique par un réseau, souvent à l'aide d'une

même technologie ;

- MAN (Métropolitain Area Network ou

réseau métropolitain en français), qui interconnecte

plusieurs LAN géographiquement proches à des débits

important et permet à deux noeuds distant de communiquer comme s'ils

faisaient partie d'un même réseau local ;

- WAN (Wide Area Network ou réseau

étendu en français), qui interconnecte plusieurs LAN à

travers de grandes distances géographiques.

Il existe deux autres types de réseaux informatiques :

- TAN (Tiny Area Network) identiques aux LAN

mais moins étendus (2 à 3 machines) ;

- CAN (Campus Area Network) identiques au MAN

(avec une bande passante maximale entre tous les LAN du réseau).

I.2.1.1. Concept des réseaux locaux

Un réseau, nous l'avons compris, permet de connecter

des ordinateurs entre eux. Mais les besoins sont très divers, depuis le

réseau domestique ou d'une toute petite entreprise jusqu'aux

réseaux des grandes sociétés. Voyons deux approches

fondamentalement différentes, encore que l'une puisse facilement

évoluer vers l'autre.

I.2.1.1.1. Le «poste à poste» (Peer to

Peer) I.2.1.1.1.1. Principe

Les postes de travail sont simplement reliés entre eux

par le réseau. Aucune machine ne joue un rôle particulier. Chaque

poste peut partager ses ressources avec les autres postes. C'est à

l'utilisateur de chaque poste de définir l'accès à ses

ressources. Il n'y a pas obligatoirement d'administrateur attitré et

chaque poste peut partager tout ou une partie de sa mémoire de masse, le

poste P-2 peut partager son imprimante.

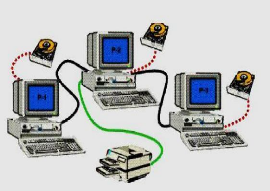

figure 1 : Architecture poste a poste I.2.1.1.1.2.

Avantages

Il y en a quelques-uns :

- Il est facile de mettre en réseau des postes qui

étaient au départ isolés ; - chaque utilisateur peut

décider de partager l'une de ses ressources avec les autres postes ;

- dans un groupe de travail, l'imprimante peut être

utilisée par tous ;

- cette méthode est pratique et peu coûteuse pour

créer un réseau domestique.

I.2.1.1.1.3. Inconvénients Il y en a

beaucoup à savoir :

- chaque utilisateur à la responsabilité du

fonctionnement du réseau ; - les outils de sécurité sont

très limités ;

- si un poste est éteint ou s'il se "plante", ses

ressources ne sont plus accessibles ;

- le système devient ingérable lorsque le nombre de

postes augmente ;

- lorsqu'une ressource est utilisée sur une machine,

l'utilisateur de cette machine peut voir ses performances diminuer.

Ce type de réseau n'offre de réel

intérêt que dans une configuration particulière :

28

- les postes sont peu nombreux (pas plus d'une dizaine) ;

- les utilisateurs restent attachés à un poste dont

ils sont responsables.

I.2.1.1.2. Le "Client / Serveur" I.2.1.1.2.1. Principe

Les ressources réseau sont centralisées ici :

- un ou plusieurs serveurs sont dédiés au partage

de ces ressources et en assurent la sécurité ;

- les postes clients ne sont en principe que des clients, ils

ne partagent

pas de ressources, ils utilisent celles qui sont offertes par

les serveurs.

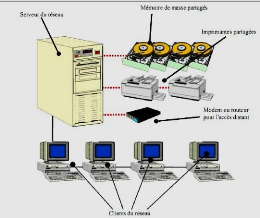

Figure 2 : Architecture client/serveur

I.2.1.1.2.2. Avantages

Il y en a beaucoup à s'avoir :

- les serveurs sont conçus pour le partage de ressources

et ne servent

pas de station de travail. Il suffit de les dimensionner en

fonction de la

taille du réseau et du nombre de clients susceptibles de

s'y connecter ;

- les systèmes d'exploitation de serveurs proposent des

fonctions

avancées de sécurité que l'on ne trouve pas

sur les réseaux "Peer to

Peer" ;

- Ils proposent également des fonctions avancées

à l'usage des utilisateurs comme par exemple les profils

itinérants qui permettent à un utilisateur (sous certaines

conditions) de retrouver son environnement de travail habituel, même s'il

change de poste de travail ;

- les serveurs étant toujours en service (sauf en cas

de panne...), les ressources sont toujours disponibles pour les utilisateurs

;

- les sauvegardes de données sont centralisées,

donc beaucoup plus faciles à mettre en oeuvre ;

- un administrateur gère le fonctionnement du

réseau et les utilisateurs n'ont pas à s'en préoccuper.

I.2.1.1.2.3. Inconvénients

Il y en a quelques-uns tout de même :

- la mise en place d'un tel réseau est beaucoup plus

lourde qu'un cas simple de "poste à poste" ;

- elle nécessite impérativement la

présence d'un administrateur possédant les compétences

nécessaires pour faire fonctionner le réseau ;

- le coût est évidemment plus élevé

puisqu'il faut la présence d'un ou de plusieurs serveurs ;

- Si un serveur tombe en panne, ses ressources ne sont plus

disponibles. Il faut donc prévoir des solutions plus ou moins complexes,

plus ou moins onéreuses, pour assurer un fonctionnement au moins minimum

en cas de panne.

Ce type de réseau est évidemment le plus

performant et le plus fiable. Vous l'aurez compris, ce n'est pas la solution la

plus simple pour un réseau domestique, c'est cependant ce type

d'architecture que l'on retrouve sur les réseaux d'entreprise, qui peut

parfaitement supporter plusieurs centaines de clients, voire plusieurs

milliers.

30

I.2.2. Autres techniques évoluées du

réseau informatique

En plus des "LS", Lignes spécialisées dont le

prix de la location est totalement hors de portée d'un particulier,

voire d'une petite entreprise, d'autres solutions existent. Par exemple : les

réseaux sans fils et les réseaux filaires. Il n'est pas question

de les détailler trop ici, voyons tout de même les

possibilités de connexion à un réseau informatique "haut

débit" actuellement accessibles à l'internet.

I.2.2.1. Les réseaux sans fils I.2.2.1.1. Le

Wi-Fi

La norme 802.11 (Wi-Fi: Wireless fidélité ou) un

ensemble de fréquences radio qui élimine les câbles,

partagé par une connexion et permet l'échange de données

entre plusieurs postes.

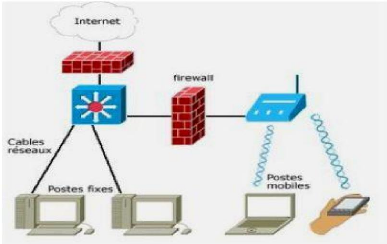

Figure 3 : Architecture d'un réseau

wi-fi

Il est possible de relier plusieurs points d'accès entre

eux par une liaison

appelée système de distribution

(notée DS pour Distribution System)

afin de constituer un ensemble de services étendu

(Extended Service Set ou ESS).

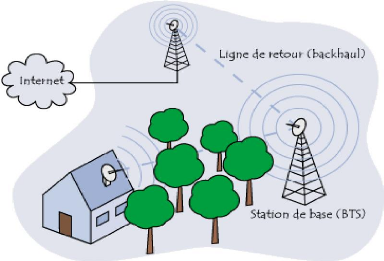

I.2.2.1.2.Wi MAX (Worldwide Interoperability for Microwave

Access)

La norme 802.16 fournie une connexion internet à haut

débit sur une zone de couverture de plusieurs kilomètres de

rayon. Ainsi, dans la théorie, le Wi MAX permet d'obtenir des

débits montants et descendants de 70 Mbit/s avec une portée de 50

kilomètres;

Figure

Les réseaux sans fils permettent de relier très

facilement des équipements distants d'une dizaine de mètres

à quelques kilomètres. De plus l'installation de tels

réseaux ne demande pas de lourds aménagements des infrastructures

existantes comme c'est le cas avec les réseaux filaires.

32

I.2.2.2. Les réseaux filaires

I.2.2.2.1. L'ADSL (Asymmetric Digital Subscriber Line)

La technologie "ADSL" qui permet, d'utilisée les

structures

téléphoniques actuelles pour transmettre de

l'information à haut débit. Non seulement la

téléphonie "classique" mais aussi les données

numériques. Le câble de la télévision, qui n'a

jusqu'à ce jour connu qu'un intérêt très

limité, fortement concurrencé par les satellites. Le câble

pourrait bien ce pendant survivre grâce à la distribution de

données numériques interactives.

Dans le domaine de l'Internet à haut débit, il

semble bien que le câble ne soit pas en état de rivaliser avec

l'ADSL.

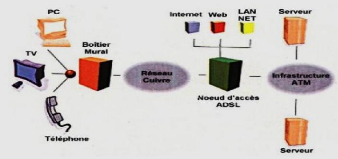

Figure 3 : Architecture du réseau ADSL

I.2.2.2.2. Le CPL (courant porteur en ligne)

Le courant porteur en ligne (CPL) permet la transmission de

données numériques et vocales, par les câbles

électriques, et offre ainsi des services de bande large (sur une bande

de fréquence de 1 à 30 Mhz), en utilisant les infrastructures

existantes. L'étude détaillée de cette technologie nous

conduit à la deuxième partie de ce travail.

Deuxième Partie:

Etude de la technologie des courants porteurs

en

ligne

34

Chapitre I: La technologie CPL

I.1. Principe, fonctionnement et segments du

marché

Ce chapitre donne la description générale de la

technologie CPL, les matériels, la concurrence et la

sécurité ainsi que les compétences spécifiques.

I.1.1. Principe

Le principe est le même pour toutes les technologies

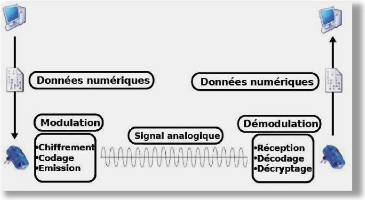

CPL. Il s'agit d'effectuer la transmission de données numériques

et vocales, par les câbles électriques. Ceci offre ainsi des

services de bande large (sur une bande de fréquence de 1 à 30

MHz), en utilisant les infrastructures existantes. Encore peu connue, cette

technologie est pourtant utilisée depuis des dizaines d'années

par EDF pour gérer le basculement des compteurs électriques des

tarifs de jour vers ceux de nuit.

Le fonctionnement des CPL est relativement simple et consiste

à superposer au signal électrique classique, d'une

fréquence de 50 Hz, un signal à haute fréquence (1-30 MHz)

contenant des informations numériques qui pourront ensuite être

décodées à distance.

Figure 1 : Schéma de principe

I.1.2. Fonctionnement

Le CPL fonctionne à trois niveaux : hautes, moyennes et

basses tensions. Les hautes tensions concernent le transport. Les moyennes et

basses tensions servent aux boucles locales et aux réseaux domestiques.

Ainsi, le CPL concerne tout autant les services de transmission à

distance que les réseaux internes aux habitats ou aux entreprises.

Après avoir raccordé un master, sorte de point

d'accès partagé, sur un transformateur basse tension (150

à 250 utilisateurs), il suffit de brancher un modem spécifique

sur n'importe quelle prise électrique pour pouvoir accéder au

réseau haut débit. Les débits proposés sont

performants, puisque des offres à 4, 5, 10, 45, 100, 200 Mbit/s sont

déjà disponibles et, en théorie, les 224 Mbit/s seront

accessibles.

Figure 2 : Fonctionnement du CPL I.1.3. Segments de

marché

Le marché du CPL se partage en deux segments, selon

leur topologie placé à l'intérieur des bâtiments ou

à l'extérieur vers les lignes de moyenne et haute tension. Nous

distinguons :

- le marché extérieur

appelé topologie « outdoor » qui correspond à la partie

qui se situe en amont du compteur électrique, on parle souvent de mise

en place d'une boucle locale électrique ;

36

- le marché intérieur

appelé topologie « indoor » qui correspond à

l'habitation ou le lieu dans lequel le CPL est utilisé. Cet endroit se

situe en aval du compteur électrique.

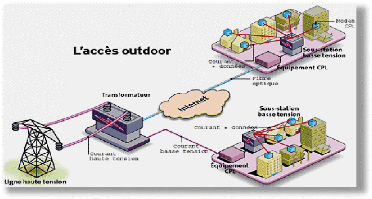

I.1.3.1. Topologie outdoor

La topologie outdoor relie les différentes habitations

ou lieux où l'on veut mettre en place une solution CPL. Cette partie est

gérée par le fournisseur d'accès.

Figure 3 : schéma de la topologie

outdoor

Dans de nombreuses parties du territoire, les

opérateurs télécoms ont jugé non rentable

l'installation de l'ADSL et la mise en place de câblages classiques

représente un investissement trop lourd. Le réseau haut

débit semble réservé aux habitants de zones urbaines

relativement densément peuplées, ainsi des zones

d'activité économique importantes ne peuvent accéder

à cette technologie pourtant essentielle à leur

développement.

Une possibilité pour les collectivités locales

et les entreprises concernées est d'utiliser la technologie CPL afin

d'acheminer un flux haut débit depuis un point d'accès

préexistant. La capillarité extrêmement fine du

réseau électrique permet en effet d'atteindre virtuellement

l'ensemble du territoire, et en particulier les zones rurales qui semblaient

jusqu'à présent exclues de la « révolution »

haut débit.

Bien que toujours en phase d'expérimentation, les CPL

outdoor devraient intéresser fortement les collectivités locales

et permettre un accès au haut débit beaucoup plus large sur le

territoire. Cependant il ne faut pas oublier les technologies concurrentes du

CPL, en particulier les technologies sans fil qui rencontrent un succès

croissant actuellement.

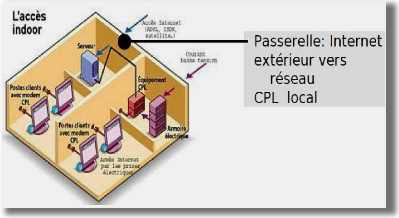

I.1.3.2. Topologie Indoor

Cette topologie est mise en place par l'utilisateur, sauf si

un appareil doit être installé sur le compteur électrique.

Par contre, les adaptateurs installés sur les prises, les ponts, le

routeur ... sont à la charge de l'utilisateur final.

Figure 4 : schéma de la topologie

indoor

Le développement des CPL à l'intérieur

des bâtiments n'est soumis à aucune contrainte. La seule

limitation est de ne pas créer de nuisances par interférence.

Pour cette topologie indoor, la situation est plus limpide : le Home Plug,

norme pour la domotique développée par le consortium Home Plug

Power Line Alliance, domine le marché.

38

Figure 5 : schéma de la topologie

indoor(2)

Les modems CPL établissent un pont entre le

matériel informatique et le réseau électrique, comme le

ferait un modem analogique entre l'ordinateur et la ligne

téléphonique. Dans le cas d'une connexion Internet, le signal

provenant de la Toile est récupéré par le routeur CPL puis

injecté dans le réseau électrique. N'importe quel

ordinateur muni d'un modem CPL peut ainsi accéder à Internet,

quelle que soit la prise électrique utilisée, dans la limite des

prises gérées par le même compteur électrique.

Les marchés indoor et outdoor ne sont pas au même

niveau de maturité. L'indoor démarre sous l'impulsion

fédératrice du Home Plug, standard de fait. En ce qui concerne

l'outdoor, la situation est plus complexe: le statut des sociétés

de production et de distribution de l'énergie électrique ne leur

permet pas de commercialiser des services de télécommunications

puis qu'elles ne sont pas encore titulaires de licence d'opérateurs de

réseau de télécommunications jusqu'à un prochain

changement de statut.

I.2. Matériels, concurrence,

sécurité et

Du fait de ce découpage, un certain nombre de

matériels vont être nécessaires pour relier les lieux en

extérieur et les matériels en intérieur pour que tout cela

puisse communiquer. La partie qui permet de faire passer le flux informatique

en amont du point d'entrée global, à savoir le transformateur ou

la station électrique pour le quartier, ne peut se faire en CPL.

En effet, cette partie est une partie Haute Tension, le CPL ne

fonctionne que sur basse ou moyenne tension. Les expériences mises en

place ont nécessité la pose de fibre optique le long des

câbles haute tensions, reliant ainsi le transformateur global du quartier

à l'internet via une liaison fibre optique classique.

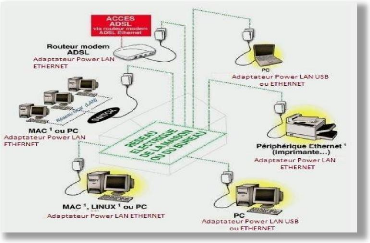

Pour réaliser un réseau CPL, il faut disposer

d'un grand nombre de possibilités selon l'architecture et les

technologies que l'on désire associer à ce réseau

(sans-fil, ADSL ...)

I.2.1. Matériels d'accès Indoor

Les premiers éléments indispensables sont les

adaptateurs. Ces matériels se branchent sur les prises

électriques et proposent une sortie Ethernet ou USB à connecter

à l'interface du matériel à associer au réseau CPL.

Voici quelques exemples de la marque CMM (Courant Multi Media):

Figure 5 : Adaptateur CPL/Ethernet Figure 6 : Adaptateur

CPL / USB

40

Ces adaptateurs sont généralement :

- compatibles avec la spécification Home Plug 1.01 ;

- proposent un encryptage DES 56 Bits ;

- utilisent la modulation OFDM (84 porteuses) ;

- leur portée, si l'on prend comme exemple le CELEKTRON E1

; - (Ethernet) ou le CELEKTRON U1 (USB) de la marque CMM.

I.2.1. Matériels d'accès Outdoor

Pour les accès outdoor, la gamme des produits est

réservée aux professionnels qui les mettent en place. Il convient

de distinguer par exemple la gamme des PLA200, PLA210 et PLA220 permettant le

raccordement des immeubles en entrée des transformateurs. Le PLA210 peut

gérer jusqu'à 254 adaptateurs.

Figure 7 : Adaptateur PLA200

Son avantage est d'utiliser une connectique coaxiale 75 ohms

qui permet de se connecter à l'infrastructure télévision

d'un immeuble ou d'un groupe d'immeuble. La distance maximale point à

point est de 800 mètres qui permet de relier vos immeubles via le

câble télévision pour ensuite redistribuer les

données réseau en les injectant dans le réseau

électrique d'un immeuble.

I.2.1. Autres matériels

Il existe aussi la gamme wingoline avec des bornes analogiques

sur CPL qui facilite l'utilisateur de transporter ainsi le code analogique

téléphonique à travers le réseau

électrique. Cela permet de connecter n'importe où des fax,

minitel, téléphone, point d'accès à l'internet via

le réseau téléphonique ...

Figure 9 : Adaptateur cpl ETHERNET III.

concurrence et sécurité

Les CPL ne sont pas la seule technologie alternative aux

réseaux haut débit classiques et la concurrence promet

d'être rude avec le wifi et les satellites.

III.1. Concurrence Wi-Fi (wireless fidelity)

Très à la mode ces derniers temps, la

technologie Wi-Fi de transmission de données numériques sans fil

présente aussi de nombreux avantages. À partir d'une antenne

relais, il est possible de se connecter à un réseau haut

débit sans fil dans un rayon de 500 mètres. Le confort

d'utilisation est donc très important avec cette technologie ; les

débits proposés sont proches de ceux atteints avec les CPL pour

un coût peu élevé. Cependant le Wifi a aussi des

inconvénients car il connaît des problèmes de transmission

à l'intérieur des bâtiments (mur épais, poutres en

aciers...), et l'impact des ondes électromagnétiques sur la

santé est encore mal connu.

42

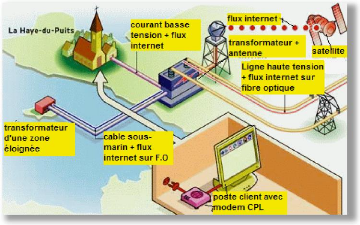

III.2. Concurrence Satellites/CPL

Les satellites bidirectionnels permettent la connexion

immédiate des sites reculés ainsi que l'utilisation

simultanée par un grand nombre d'utilisateurs, mais leur coüt

d'installation risque de dissuader un grand nombre de collectivités

locales. En effet, la mise en orbite d'un satellite n'est certainement pas

à la portée de tout le monde, même si la parabole

réceptrice est relativement bon marché.

Figure 4 : Topologie outdoor connecté au

satellite

Plus que concurrentes, ces technologies apparaissent

finalement plutôt complémentaires, comme l'attestent les

expériences de doublet satellite/CPL ou Wifi/CPL qui permettent de

profiter des avantages propres à chaque technologie. Ainsi les CPL

peuvent compléter la transmission sans fil Wifi, en assurant une

meilleure pénétration grâce à la capillarité

extrêmement fine du réseau électrique.

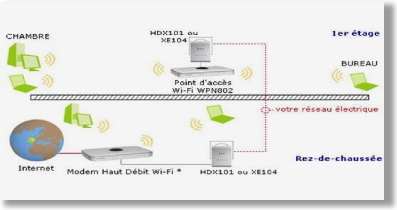

Figure 11 : Montage wifi/cpl

De manière générale, les réseaux

électriques appartiennent aux collectivités locales, qui n'ont

pas la possibilité de devenir opérateur de

télécommunications. Pour autant, certaines collectivités

rurales s'intéressent à cette technologie, notamment pour mettre

des réseaux haut débit à la disposition des

opérateurs. Dans l'hypothèse d'un développement des CPL

sur un territoire, les conditions de leur utilisation et de leur partage par

des opérateurs de télécommunications, resteraient à

définir.

Le CPL s'apparente aussi aux technologies

câblées. Le courant porteur en ligne assure une

sécurité étendue sur le réseau, n'émet pas

de rayonnement, et reste très simple d'utilisation (transparent pour les

utilisateurs finaux). Le CPL est une solution simple, efficace et

économique au service des particuliers, des PME, des bâtiments

d'entreprise, des usines, des musées, écoles, et tout

bâtiment nécessitant la mise en place d'un réseau

informatique et/ou d'un accès Internet.

IV. Des standards encore à définir

Dans le domaine des réseaux informatiques, la

technologie utilisée, qu'elle soit Home Plug ou non, doit pouvoir

assurer le passage des données dans un environnement très

perturbé.

44

Contrairement aux réseaux sur paires torsadées,

le comportement des réseaux électriques est très

imprévisible. Pour permettre une utilisation efficace de ce support, la

modulation de type OFDM (Orthogonal Frequency Division Multiplexing) est la

plus répandue. Elle fait partie des spécifications Power Packet

établies par le fabricant Intellon et reprises par le consortium Home

Plug Alliance. D'autres fabricants, comme DS2 par exemple, recourent à

cette technologie. Utilisée dans la norme de communication sans fil

802.11a, la modulation OFDM est une technique permettant de composer avec des

environnements difficiles, incluant des obstacles entre l'émetteur et le

récepteur.

Pour ce faire, elle répartit les trames binaires haut

débit en une multitude de trains, ou canaux, modulés à bas

débit. En clair, le système émet un même signal sur

plusieurs fréquences à la fois. Si le signal rencontre un

obstacle sur une des fréquences, il suffit qu'il réussisse

à passer sur une autre, et même s'il est affaibli, le

récepteur peut parvenir à reconstituer le message complet.

IV.1. Le Home Plug

Le protocole de transmission de Home Plug est de type CSMA/CA

(Carrier Sense Multiple Access/Collision Avoidance) similaire au 802.11, auquel

ont été ajoutées des classes de priorités et le

contrôle de la latence. Les bandes de fréquences utilisées

vont de 4,3 MHz à 20,9 MHz pour un taux de transfert de 14 Mbits/s

théoriques, dont environ 6 Mbits/s utiles.

Plus la distance est importante entre émetteur et

récepteur, moins le signal est bon. Ainsi, la distance de communication

maximale est estimée à environ 200 mètres. En effet, la

distance de communication et le taux de transfert sont proportionnels au

rapport signal/bruit (SNR) et tributaires de la qualité des connexions

sur le réseau. Donc, tout ce qui affecte le rapport signal/bruit

(alimentations à découpages, lampes halogènes...) ou

modifie l'impédance du réseau (rallonges, multiprises...) est

susceptible d'affecter les distances de communication et le taux de transfert.

Ces caractéristiques du

réseau électrique incitent à la prudence,

et il vaut mieux évaluer la qualité du réseau avant toute

décision, pour vérifier si le débit obtenu est exploitable

ou non. Cela permet de vérifier si l'investissement est à la

hauteur du service promis. Dans les pires conditions, le risque est de

plafonner à un débit de l'ordre du mégabit par seconde.

Inexploitable, même pour un petit réseau.

IV.2. Le Home Plug AV

La prochaine version, le Home Plug AV (audio et vidéo),

devrait porter le débit théorique à 200 Mbits/s.

Destinée, comme son nom l'indique, au transport des flux

multimédias, cette version s'appuiera sur des protocoles assurant une

meilleure qualité de service. C'est une condition nécessaire pour

transporter les flux audio et vidéo.

Le Home Plug AV, clairement destiné au marché

domestique, se disqualifie pour occuper le créneau des réseaux

d'entreprise sur courant porteur. De plus, le cycle annoncé pour le

développement de cette prochaine version est trop long pour un

marché qui démarre et qui ne peut attendre aussi longtemps.

A noter: HomeplugTM est un consortium de 70 fabricants de

composants et de solutions qui a défini des spécifications

d'interopérabilités. Les principaux acteurs sont Cogency

Semiconductor, Conexant, Enikia, Intellon, Netgear, Radioshack, Sharp et Texas

Instrument, ce qui garantit que les produits en provenance de ces

différents constructeurs peuvent fonctionner sur le même

réseau et communiquer entre eux. La version actuelle du Home plug est la

version 1.01.

La plus grande inconnue reste l'évolution des

standards. Bien que le Home Plug se soit imposé sur le marché

indoor, rien ne peut présager de sa pérennité. Les

spécifications de la prochaine version, le Home Plug AV (pour

audio/vidéo) sont, donc, destinées au transport de l'audio et de

la vidéo. Rien à voir avec un usage en entreprise, ce qui laisse

le champ libre à un autre standard plus approprié pour les

réseaux informatiques.

46

V. Sécurité du CPL dans Home Plug

En matière de sécurité, les

réseaux CPL posent des problèmes spécifiques qu'il vaut

mieux connaître pour pouvoir y remédier. Le premier des risques

est la propagation des informations. Dans certains cas, les informations

transportées par les réseaux CPL passent outre les compteurs pour

aller s'égarer dans la nature, où elles ne seront peut

-être pas perdues pour tout le monde. Même dans les immeubles

où le câblage électrique a été refait, le

risque de porosité est réel, y compris avec des compteurs

différents. Pour pallier ces inconvénients, des solutions

existent, comme les filtres d'arrêt pour disjoncteurs mais aussi et

surtout le cryptage DES 56 bits. Sachant qu'il vaut mieux prévenir que

guérir, l'évaluation du réseau électrique est une

nécessité avant toute décision définitive. Elle

permet non seulement de mesurer la qualité de l'installation mais aussi

de déterminer le niveau de service qu'elle peut fournir, ce qui est un

bon moyen de se faire une idée de la validité de la solution

choisie.

Deux méthodes décrites à la suite sont

utilisées pour la sécurité du CPL.

V.1. L'analyse cryptographique

Il suffit de collecter suffisamment de données

cryptées et d'essayer d'en faire l'analyse comme cela pourrait

être fait avec des applications Internet ou des transmissions sans fil.

Mais recopier des données circulant sur un réseau

électrique codées selon le protocole HomePlug est impossible. Le

standard HomePlug impose que tous les composants certifiés HomePlug ne

peuvent faire transiter des données cryptées en DES 56 bits du

réseau électrique vers l'interface utilisateur (Ethernet, USB,

...).

V.2. La clé de cryptage

La seconde méthode est de trouver la clé de

cryptage par une méthode brutale. C'est en principe lié au nombre

d'essais et de chance (clé de 4 à 24 caractères). Une

certaine clé sera programmée sur l'adaptateur et le

résultat sera observé.

VI. Des compétences spécifiques

VI.1. Les prestataires

Dans le cas d'un investissement lourd, pour les lycées

et autres établissements de grande taille, on peut tester

systématiquement les produits du marché afin de les valider

techniquement et juridiquement par rapport aux émissions

électromagnétiques.

VI.2. En interne

La méconnaissance des technologies électriques

peut être à l'origine de choix inappropriés. En entreprise,

les réseaux CPL doivent trouver leur place au sein d'infrastructures

déjà existantes. Or, outre la mobilisation des compétences

en architecture réseaux et télécoms, les réseaux

CPL nécessitent des connaissances en matière

d'électricité. Lorsque l'on envisage d'investir dans une solution

CPL, il faut donc prévoir le coût d'une formation sur ce sujet. En

effet, les compétences du DSI doivent dans ce cas s'élargir

à la gestion des prises de courant au même titre que des prises

RJ45.

Dans les réseaux informatiques sur paires

torsadées, les causes d'une baisse soudaine de la bande passante

disponible par utilisateur sont facilement détectables. Elles sont

généralement dues à une panne, de serveur ou de switch, ou

à une consommation excessive par l'un des membres du réseau.

Dans tous les cas, un rapide monitoring de l'état du

réseau rend compte de la situation avec précision. Dans le cas du

CPL, les causes de ralentissement peuvent être dues à des

événements totalement indépendants de l'informatique.

Ainsi, des événements aussi anodins que le branchement d'un

appareil électrique ou d'une rallonge suffisent à provoquer une

chute importante du débit. Le CPL peut assez avantageusement

compléter les réseaux existants mais présente aussi des

inconvénients. Ceci nous amène au dernier chapitre de notre

travail.

48

Chapitre II: Avantages et inconvénients du

CPL

Comme toute autre technologie, le courant porteur en ligne

présente des avantages et des inconvénients décrits

à la suite.

II.1. Avantages

Il est indéniable que le CPL possède des

avantages non négligeables. L'utilisation des cables électriques

évite de refaire du cablage spécifique informatique ou de

configurer des connexions Sans-fil. Presque toute la planète utilise

l'électricité. Il paraît donc possible facilement ou

simplement de faire accéder un très grand nombre de la population

aux réseaux informatiques et donc à l'internet.

Cette technologie peut être très utile pour

désenclaver des endroits dans lesquels aucune technique ne peut les

raccorder. Le réseau électrique est généralement

présent, les débits sont corrects 14Mbits/s, actuellement 200

Mbits/s et sont en cours d'évolution rapide. Il n'est pas

nécessaire d'installer de pilotes sur les PC, les matériels sont

« autonomes ». Il faut juste configurer sa carte réseau

Ethernet ou son port USB. Ceci implique que tous les matériels utilisant

un de ces deux technologies peuvent se connecter au réseau CPL.

L'installation et la configuration des matériels sont

très simples pour les adaptateurs et assez simple (si rien de technique

n'est mis en place style NAT, DNS, VLAN, Firewall ...) pour le reste de

matériels.Il existe des passerelles vers les autres technologies que

sont :l'ADSL, le cable, le satellite ...

Les matériels ne sont pas plus chers que ceux

associés à des technologies équivalentes comme le

Sans-fil. Les matériels, même si il n'y a pas de normes, sont

compatibles les uns avec les autres dans leur grand ensemble. Les champs

d'applications sont importants. Ils vont de la domotique en passant par la

vidéo (TVHD en préparation, télésurveillance...),

la voix et bien sûr le transport des données.

Cette technologie a une capacité en termes de profit

pour les industriels très importante. Les distances permises par le CPL

sont importantes (100 à 800 mètres). Certains industriels

indiquent que les perturbations sont minimes. Le CPL est une technique plus

sure car il est plus difficile d'écouter un câble

électrique que de capter une onde hertzienne (Wifi).

L'utilisation du CSMA/CA plus d'autres techniques permettent,

malgré la bande partagée par tous d'éviter un trop grand

nombre de collisions. Les avantages de cette technique sont importants

puisqu'elle profite d'un support existant (le câble électrique)

qui est très généralisé et à forte

capillarité, pour véhiculer de manière fiable des

données informatiques.

Le CPL est à ce jour principalement utilisé sur

le réseau électrique privé, où il permet de

s'affranchir de la pose d'un câblage réseau ainsi que des

obstacles divers tels les murs épais. Cela n'en fait pas un concurrent

pour les autres techniques de télécommunications, qui ont pour

chacune ses avantages et inconvénients, mais une solution

complémentaire crédible et aujourd'hui arrivée à

maturité.

Pour un particulier, l'utilisation du CPL en bas débit

donne accès à des applications de type domotique (contrôle

du chauffage, de l'éclairage etc...) et en haut débit il pourra

faciliter la mise en place d'un réseau local informatique (LAN) de

partage de fichiers ou d'accès Internet. En remplacement d'un

câblage Ethernet ou d'un réseau Wifi au sein d'un appartement,

d'une maison, le réseau électrique distribue facilement et

rapidement les données multimédias sur chaque prise de

courant.

Pour des établissements à fortes contraintes

tels les monuments historiques, les courants porteurs en ligne permettent le

déploiement d'une infrastructure télécom (données +

voix) respectueuse du site. Son utilisation est d'ailleurs aujourd'hui

largement répandue depuis plus de cinq ans dans les hôtels, les

résidences étudiantes, les établissements scolaires ou de

santé. Bénéficiant d'une forte flexibilité, un

réseau CPL peut évoluer en fonction des besoins en points de

connexion au sein de la zone desservie.

Dans un réseau de type Homeplug, les débits sont

élevés, ils restent suffisants pour satisfaire la plupart des

besoins. En extérieur sur le réseau électrique public

(appartenant à des régies ou collectivités), un

système CPL basé sur des injecteurs et des

répéteurs en basse tension peut parfois être une solution

de desserte pour apporter l'Internet à des zones rurales isolées

ou des accès au web et à la téléphonie à

très bas coût pour des logements sociaux.

Dans certains projets urbains il vise également

à la réalisation d'économies d'énergie dans les

habitations, qui bénéficient par ce biais d'une meilleure

efficacité énergétique. Le CPL évite ainsi

très souvent de lourds travaux et désagréments liés

à la construction du réseau. De plus le CPL étant une

technique filaire, il offre les faibles temps de réponse

nécessaires à certaines applications comme la

télévision haute définition (TVHD) et la voix sur IP

(VoIP), et assure également avec certains standards une qualité

de service (QoS) de bout en bout.

Les autres avantages d'un réseau CPL haut débit

sont la sécurité contre les intrusions (média difficile

d'accès), la réduction du coüt de l'infrastructure

télécom et du délai de sa réalisation. Par

ailleurs, les dernières solutions basées sur cette technique

intègrent des mécanismes de filtrage de fréquences (notch)

qui évitent de perturber (et d'être perturbé) par les

autres signaux qui pourraient être présents au voisinage sur la

même bande de fréquence (ondes courtes). Grace aux modes

d'économie d'énergie présents sur certains produits,

l'activité sur le réseau électrique et donc la

consommation des équipements est réduite au minimum lorsqu'il n'y

a pas de trafic.

II.2. Inconvénients

Souvent les avantages sont aussi des inconvénients et cela

se confirme avec le CPL. Le débit même élevé en

« indoor », est partagé par tous les

50

matériels connectés à une même

ligne électrique. Plus vous avez de matériels, moins votre

débit sera important.

Ce problème se retrouve en « outdoor »,

où le point d'accès global (pour un immeuble, pour la boucle

locale ...) est aussi partagé par tous les utilisateurs

connectés. Pour ces raisons, les débits effectifs sur du

45Mbits/s sont plus proches des 2 à 5 Mbits/s. On retrouve ces chiffres

en Wifi 802.11b. L'installation est simple si elle est basique. Mais dès

que vous vous lancez dans la configuration des outils avancés, des

connaissances réseaux sont nécessaires comme avec toutes

technologies réseau que ce soient du Wifi, du cable ...

Les tests effectués pour faire passer de la

vidéo sur le CPL en 45Mbits/s se sont avérés

négatifs. Il y a encore du travail. Le manque de norme, même si,

la spécification HomePlug est la plupart du temps prise en compte est un

frein au développement réel de cette technologie. La

sécurisation proposée est faible. 56 Bits ne représente

que 7 octets. Le sans-fil même avec des cryptages plus importants (128

voir 256 bits) est une solution peu sécurisée alors le CPL ...

De plus, le câble électrique, du fait des

interférences importantes que le passage des ondes courtes hautes

fréquences engendre, est « facilement » écoutable. La

sécurisation via le cryptage ne se fait qu'à l'intérieur

du réseau électrique (prolongement possible dans de rares cas).

Une fois le signal sorti de la prise via l'adaptateur, il n'y a plus de

cryptage. Il est donc possible de récupérer les données en

clair.

Il convient de rappeler que la topologie des CPL est une

topologie en bus selon que chaque matériel connecté à la

prise (à travers un hub par exemple ou une borne sans-fil)

récupère les données qu'elles soient pour lui ou non. Le

tri se fait alors au niveau des couches physiques de la carte réseau en

étudiant les en-têtes Ethernet des paquets. Il est donc possible

au moyen d'un « sniffer » de récupérer ces paquets non

cryptés.

52

Les limitations qu'elles soient au niveau des distances, du

nombre des utilisateurs connectés à un point d'accès, ou

sur les adaptateurs, les débits, etc. du fait de l'absence de normes ne

sont pas clair et dépendent d'un grand nombre de critères

difficiles à évaluer. Les débits et les distances

dépendent des matériels utilisés, du nombre de connexions,

des distances, des parasitages du réseau électrique...

Les lignes électriques sont soumises à de fortes

variations de performance dès que des matériels « gourmands

» électriquement y sont connectés. Un exemple amusant : un

particulier se plaint que lorsqu'il passe l'aspirateur, tout le réseau

CPL plante du fait de la charge trop importante. La conclusion peut être

: « CPL et aspirateur ne font pas bon ménage ». De plus,

même avec des appareils ménagers de moindre importance le

débit chute invariablement (démarrage du

réfrigérateur, allumage d'un néon ...).

Le principal problème est du aux parasitages des ondes

courtes aux alentours des réseaux CPL mis en place. Il faut bien se

mettre en tête que les câbles électriques ont

été développés pour y faire transiter des ondes

courtes à basses fréquences (50 ou 60 Hz). Les protections

(« blindages ») sont « efficaces » pour ce type d'ondes, et

évitent au maximum les parasitages des alentours par le flux de

courant.

Par contre, rien n'a été prévu pour

empêcher les parasitages des ondes courtes à hautes

fréquences (celles du CPL 1,5Mhz à 30Mhz), le câble

électrique n'est pas prévu pour cela. De nombreuses voix (sauf

celles des industriels), s`élèvent pour dire attention, le CPL

n'est pas sans danger.

Si dans le principe cette technique semble assez

séduisante, elle présente néanmoins des

inconvénients notables liés à son principe même. Le

signal haute fréquence généré par le modem est

véhiculé par les fils du secteur, or ces fils n'ont pas

été conçus initialement pour véhiculer un tel type

de signal. Ces fils secteurs se transforment donc tout simplement en antennes

et rayonnent des ondes hautes fréquences dans tout l'environnement.

Selon la qualité de l'installation électrique et de l'isolation

électromagnétique, ces

ondes peuvent se propager et être perturbatrices

jusqu'à plusieurs centaines de mètres.

Dans ce cas les matériels sensibles à la haute

fréquence mais aussi, tout simplement, les récepteurs radio en

ondes courtes, peuvent être perturbés. De la même

façon, le signal CPL en lui-même peut être perturbé

par des flux électromagnétiques émis par des écrans

d'ordinateurs, transformateurs, et tout émetteur ou

émetteur-récepteur utilisant ces fréquences

(radiodiffusion, communications civiles ou militaires, radioamateurs)...

Il n'existe pas de normes définitives concernant les

CPL. Il n'est ainsi pas rare de trouver des modems dont les rayonnements vont

bien au-delà des normes de CEM (compatibilité

électromagnétique) imposées aux autres matériels.

Si la densité de réseau est faible, les risques de perturber le

voisinage restent faibles.

A l'inverse, dans des immeubles ou dans des zones où la

densité de tels réseaux serait élevée, le

brouillage électromagnétique pourrait devenir intense. Pour cette

raison, dans les hôpitaux, les CPL ne sont pas bien acceptés. Dans

certains pays, cette technique tend à être abandonnée, au

moins dans le domaine de l'accès Internet, tant les problèmes de

voisinage et de perturbations environnementales risquent d'être

insolubles.

Comme pour les autres techniques émettant des

rayonnements électromagnétiques (les cables n'étant

généralement pas blindés), on peut se poser des questions

sur les effets sur la santé des CPL. Les rayonnements sont de faible

puissance mais se font généralement 24 h/24 et dans toutes les

pièces (par exemple à la tête du lit où passent les

câbles électriques alimentant les prises électriques).

Les signaux numériques véhiculés par CPL

ne sont pas arrêtés par les compteurs électriques et ont

une portée efficace de 300 m (1 000 m théorique avant

atténuation complète). Bien que cela soit un avantage dans

certains cas, la faille de sécurité que cela induit est

problématique. Les adaptateurs

54

CPL ont de plus en plus tendance à embarquer des crypto

processeur pour chiffrer les communications. Même si les derniers

standards en vigueur se basent sur des algorithmes de chiffrement plus fort

(AES-128 pour HomePlug AV et 3DES pour DS2), des intrusions dans le

réseaux restent possibles dans la mesure d'attaques ciblées et

menées par des personnes expérimentée.

CONCLUSION

Au terme de notre étude, il convient de dire que, le

CPL est une nouvelle technologie qui peut avantageusement compléter les

réseaux informatiques existants. Encore peu connue, cette technologie

est pourtant utilisée depuis des dizaines d»années par des

entreprises européennes pour gérer le basculement des compteurs

électriques des tarifs de jour vers ceux de nuit.

L'usage le plus évident est le partage de connexion

internet entre quelques utilisateurs. En termes de sécurité, le

chiffrage 56 bits n'est pas suffisant pour barricader le réseau, surtout

dans les immeubles où les réseaux électriques de plusieurs

entreprises sont sur le même compteur.

Les spécifications de la version Home Plug AV (pour

audio/vidéo) sont, donc, destinées au transport de l'audio et de

la vidéo. Fien à voir avec un usage en entreprise, ce qui laisse

le champ libre à un autre standard plus approprié pour les

réseaux informatiques. Si l'on regarde les articles qui parlent du CPL,

tout paraît simple et idyllique. Le CPL c'est l'avenir et il faut

déployer cette technologie au plus vite.

Nous sommes conscients que ce travail est loin d'atteindre la

perfection mais pourrait être un tremplin pour toute autre recherche

scientifique. Toutes les critiques constructives seront les bienvenues et

contribueront à l'amélioration du présent document.

|