I.2.1.1.1. Le «poste à poste» (Peer to

Peer) I.2.1.1.1.1. Principe

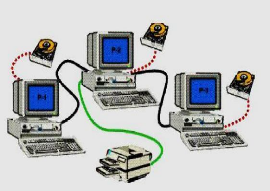

Les postes de travail sont simplement reliés entre eux

par le réseau. Aucune machine ne joue un rôle particulier. Chaque

poste peut partager ses ressources avec les autres postes. C'est à

l'utilisateur de chaque poste de définir l'accès à ses

ressources. Il n'y a pas obligatoirement d'administrateur attitré et

chaque poste peut partager tout ou une partie de sa mémoire de masse, le

poste P-2 peut partager son imprimante.

figure 1 : Architecture poste a poste I.2.1.1.1.2.

Avantages

Il y en a quelques-uns :

- Il est facile de mettre en réseau des postes qui

étaient au départ isolés ; - chaque utilisateur peut

décider de partager l'une de ses ressources avec les autres postes ;

- dans un groupe de travail, l'imprimante peut être

utilisée par tous ;

- cette méthode est pratique et peu coûteuse pour

créer un réseau domestique.

I.2.1.1.1.3. Inconvénients Il y en a

beaucoup à savoir :

- chaque utilisateur à la responsabilité du

fonctionnement du réseau ; - les outils de sécurité sont

très limités ;

- si un poste est éteint ou s'il se "plante", ses

ressources ne sont plus accessibles ;

- le système devient ingérable lorsque le nombre de

postes augmente ;

- lorsqu'une ressource est utilisée sur une machine,

l'utilisateur de cette machine peut voir ses performances diminuer.

Ce type de réseau n'offre de réel

intérêt que dans une configuration particulière :

28

- les postes sont peu nombreux (pas plus d'une dizaine) ;

- les utilisateurs restent attachés à un poste dont

ils sont responsables.

I.2.1.1.2. Le "Client / Serveur" I.2.1.1.2.1. Principe

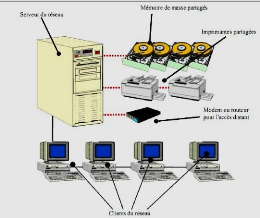

Les ressources réseau sont centralisées ici :

- un ou plusieurs serveurs sont dédiés au partage

de ces ressources et en assurent la sécurité ;

- les postes clients ne sont en principe que des clients, ils

ne partagent

pas de ressources, ils utilisent celles qui sont offertes par

les serveurs.

Figure 2 : Architecture client/serveur

I.2.1.1.2.2. Avantages

Il y en a beaucoup à s'avoir :

- les serveurs sont conçus pour le partage de ressources

et ne servent

pas de station de travail. Il suffit de les dimensionner en

fonction de la

taille du réseau et du nombre de clients susceptibles de

s'y connecter ;

- les systèmes d'exploitation de serveurs proposent des

fonctions

avancées de sécurité que l'on ne trouve pas

sur les réseaux "Peer to

Peer" ;

- Ils proposent également des fonctions avancées

à l'usage des utilisateurs comme par exemple les profils

itinérants qui permettent à un utilisateur (sous certaines

conditions) de retrouver son environnement de travail habituel, même s'il

change de poste de travail ;

- les serveurs étant toujours en service (sauf en cas

de panne...), les ressources sont toujours disponibles pour les utilisateurs

;

- les sauvegardes de données sont centralisées,

donc beaucoup plus faciles à mettre en oeuvre ;

- un administrateur gère le fonctionnement du

réseau et les utilisateurs n'ont pas à s'en préoccuper.

|