I.2. Les interconnexions I.2.1. Objectifs

Les réseaux ont pris une telle importance qu'il devient

de plus en plus nécessaire de les interconnecter. C'est d'ailleurs le

rôle fondamental de l'INTERNET, même si l'on peut très bien

imaginer plusieurs "INTERNETS" parallèles...

Prenons un exemple simple: Une entreprise disposant de

plusieurs succursales, chacune équipées d'un réseau, peut

vouloir interconnecter ces réseaux.

Plus simplement, un organisme comportant plusieurs secteurs

d'activitépourrait disposer d'un réseau

spécifique pour chaque activité, tous ces

réseaux pouvant être interconnectés pour une

meilleure distribution de l'information.

Sans entrer dans les détails des médias pouvant

être utilisés pour transporter l'information d'un réseau

à l'autre, nous allons ici énumérer quelques "passerelles"

classiques.

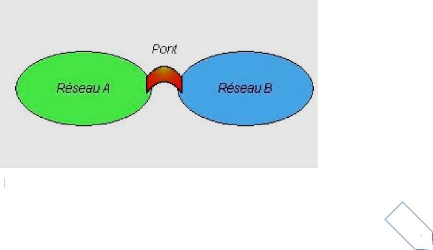

I.2.2. Les outils d'interconnexions I.2.2.1. Les ponts

Ils sont utilisés pour interconnecter deux

réseaux utilisant le même protocole, par exemple NetBEUI sur

Ethernet. Les ponts travaillent au niveau de la couche 2 du modèle OSI

(liaison de données).

Figure 14 : pont entre deux

réseaux différents

18

Les ponts se basent sur l'adresse MAC (adresse en "dur"

écrite dans l'interface) et le nom de la station sur le réseau

pour savoir si la trame doit traverser le pont ou non. En d'autres termes, les

informations ne passeront le pont que si elles doivent aller d'un réseau

à l'autre.

Comme les ponts fonctionnent sur les couches basses du

réseau, ils sont utilisables à peu près avec tous les

protocoles. Ils n'offrent cependant que la possibilité d'interconnecter

des réseaux physiques, ce qui limite considérablement leur

emploi.

Les "switches", qui ressemblent à des "HUBs",

fonctionnent sur ce principe. Alors qu'un "HUB" se contente de

répéter toute information qui entre par l'un de ses ports sur

tous les autres ports, un

"switch" va mémoriser dans une table toutes les

adresses MACS présentes sur chacun de ses ports et effectuera un pontage

entre les ports concernés par un échange entre deux machines. Ce

fonctionnement procure deux avantages :

· le trafic est mieux réparti sur le réseau,

si l'architecture a étéconvenablement

réalisée, comme les ponts fonctionnent sur les couches

basses du réseau, ils sont utilisables à peu

près avec tous les protocoles. Ils n'offrent cependant que la

possibilité d'interconnecter des réseaux physiques, ce qui limite

considérablement leur emploi.

Les "switches", qui ressemblent à des "HUBs",

fonctionnent sur ce principe. Alors qu'un "HUB" se contente de

répéter toute information qui entre par l'un de ses ports sur

tous les autres ports, un "switch" va mémoriser dans une table toutes

les adresses MACS présentes sur chacun de ses ports et effectuera un

pontage entre les ports concernés par un échange entre deux

machines. Ce fonctionnement procure deux avantages :

· le trafic est mieux réparti sur le réseau,

si l'architecture a étéconvenablement

réalisée,

· l'espionnage du réseau par des "sniffeurs" devient

largement limité, sauf à utiliser des outils spéciaux,

plus facilement repérables par l'administrateur.

20

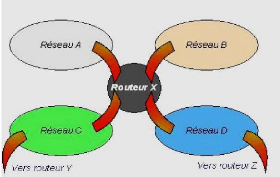

I.2.2.2. Les routeurs

Les routeurs sont plus puissants: ils sont capables

d'interconnecter plusieurs réseaux utilisant le même protocole

entre eux. Ils travaillent au niveau de la couche 3 du modèle OSI

(couche réseau) et tous les protocoles n'utilisent pas cette couche.

C'est pourquoi l'on parle de protocoles "routables" ou "non routables".

NetBEUI n'est pas routable, TCP/IP et IPX/SPX le sont.

Les routeurs disposent d'une table de routage qui leur permet

d'aiguiller les trames vers le bon réseau. Ils permettent une structure

maillée, indispensable pour la construction de l'INTERNET.

De plus, les routeurs peuvent utiliser divers protocoles pour

maintenir entre eux leurs tables de routage.

Ils sont capables d'exploiter plusieurs routes possibles pour

rejoindre la même cible en choisissant, la meilleure à un instant

donné en fonction de critères simples (la moins chère, la

plus rapide ou tout simplement celle qui marche). Ces fonctions sont

indispensables sur les réseaux maillés qui permettent la

tolérance de pannes sur les routes.

|