Figure n°25 : Logiciel

client VPN

Il peut être installé sur plusieurs

systèmes d'exploitation, en effet il est adapté à

WindowsXP, Windows Vista ainsi que MacOS X. Il est disponible en version

d'évaluation sur le site de BeWan. Il permet de connecter les postes

distants et nomades sur le site central au travers d'un tunnel VPNIPSec.

Ce client intègre une solution de pare-feu local sur le

poste nomade, afin d'éviter que les ressources informatiques du site

central ne soient attaquées. En effet, la fonction dite de "Split

Tunneling" sur le VPN permet d'autoriser simultanément un tunnel VPN et

du "surf" sur des sites Internet en direct.

La configuration du client VPN peut faire très

facilement via un simple fichier comportant la configuration cliente

souhaitée. De plus contrairement aux clients IPSec de Microsoft,

l'installation et la configuration "manuelle" du client VPN de BeWan est

très simple et nécessite très peu de temps.

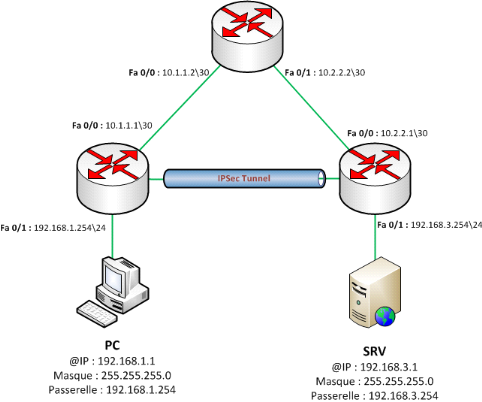

VI.5. IMPLEMENTATION DES PROTOCOLES IPSec

Il existe deux types d'implémentation de ce protocole,

suivant le niveau de sécurité et les besoins que l'on a, on en

choisira un en dépits de l'autre...

Ø Une première implémentation consiste

à utiliser IP pour faire du transport : IPSec génère un

paquet et le transmet à IP, ce dernier considèrera alors le

contenu de la couche supérieure comme sécurisé et fera

acheminer directement le paquet sans le modifier. Entendez par là que

les en-têtes des couches supérieures ne seront pas cryptés

(notamment l'adresse IP source et l'adresse IP de destination), et donc

transmis en clair sur le réseau.

Ø Une autre implémentation : plus

sécurisée, consiste à faire crypter par IPSec les

en-têtes du paquet. Deux associations de sécurité sont

créées, une pour chaque extrémité du tunnel. Leur

rôle sera à la fois d'établir la connexion entre les deux

points, et de garantir l'intégrité de la communication et sa

sécurité.

|