INTRODUCTION GENERALE

Le but de toute société tant commerciale

qu'industrielle ou de production est la maximisation des profits.

Pour y parvenir les sociétés doivent prendre en

considération la nouvelle technologie de l'information et de la

communication. Cette dernière,en à son tour, met en place de

nouvelles méthodes et techniques de traitement des informations ;

cela permet de fidéliser la clientèle afin de gagner les

marchés.

L'informatique,en tant que science, est l'ensemble des

techniques et des méthodes de traitement des données. Ces

dernières ne cessent de se développer du jour au jour dans tous

les domaines de la gestion ainsi que dans la vie humaine.

A cet effet, la modélisation de système de

portefeuille électronique dans la société de

télécommunication par l'introduction de la nouvelle technologie

de l'information et de la communication s'impose au sein de la

société OASIS Sprl(reconnu sous la maque TIGO

DRC), pour améliorer le système de

porte-monnaie électronique qui permettra de bien gérer les

abonnés qui y effectuent leur transfert, achat dépôt ainsi

le paiement de leurs factures.

Cette modélisation de système doit être

capable de traiter les informations et d'en fournir aux utilisateurs, en un

temps réel, les résultats ou les informations fiables et

efficaces.

1. PROBLEMATIQUE

L'évolution des technologies de l'information et de la

communication offre la technologie des transactions électroniques

sécurisées (TES en sigle) dans le secteur de

télécommunication. Ces technologies sont des enjeux fondamentaux

et stratégiques pour plusieurs sociétés d'aujourd'hui et

celle de demain grâce à cette évolution qui est le

porte-monnaie électronique et qui nous pousse à aborder un sujet

sur la modélisation des systèmes de porte-monnaie

électronique dans la télécommunication, ce dernier

devenant la plus utilisée à travers le monde entier en tenant

compte des outils adéquats et des logiciels capables de vulgariser

cette nouvelle technologie.

Ce mémoire va nous aider à acquérir une

connaissance pour évaluer ou modéliser un système de

porte-monnaie électronique etl'informatiquegrâce au réseau

informatique qui nous présente aujourd'hui une grande importance dans

tous ces domaines, suivant la structure organisationnelle d'une

société dans son domaine d'activité. La mise en oeuvre de

réseau informatique ne cesse de s'imposer dans toutes les

sociétés ou organisme national qu'international à chaque

niveau y compris l'utilisation de la nouvelle technologie.

Au sein des sociétés de

télécommunication, ces technologies leur apportent les

opportunitésefficaces pour mettre en oeuvre de travail en termes de

transfert des données électroniques rationnelles et

coopératives, mais aussi des réelles possibilités des

progrès en monnaie électronique ou banque de monnaie. Les

activités des entreprises en termes de monnaie deviennent de plus en

plus dépendantes du fonctionnement de ce système

électronique, plutôt que de système de banque ou agence.

Les employés des sociétés qui disposent de l'ordinateur

via un opérateur télécom quelconque peuvent voir leurs

activités s'interrompre suite au développement de la

télécommunication via le système de

monnaie-électronique. Les réseaux constituent un environnement

virtuel d'interaction entre les individus, les applications, les interfaces,

les graphes et les ordinateurs ou des téléphones.

Suite àcette grande évolution de la technologie,

notre sujet de mémoire s'intitule « MODELISATION D'UN SYSTEME

DE PORTE-MONNAIE ELECTRONIQUE DANS UNE SOCIETE DE

TELECOMMUNICATION » dont le souci est de mettre en place un

système informatique qui va permettre d'évaluer ou , en

d'autres termes, faire l'audit.

L'objectif principal est de doter la société

de télécommunication de la place des outils d'évaluation

de système de porte-monnaie électronique ou présenter les

étapes nécessaires de l'évaluation à la

société OASIS Millicom sous la marque TIGO en RDC qui s'occupe

du porte-monnaie TIGO CASH en vue de satisfaire des abonnés qui

souscrivent sur les actions de porte-feuille électronique.

Cette modélisation du système jouera un

rôle de prélèvement des points forts et faibles du

système électronique en terme. Ces deux points permettront

également à la société de bien évaluer le

porte-monnaie en vue de l'amélioration de la qualité du

système. Dans ce cas, un certain nombre de difficultés seront

identifiées et vont nous permettre de bien investir dans le

système et surtout de bien mener les investigations en tenant compte

des quelques questions principales entre autres :

· Quelles sont les stratégies à mettre en

place pour satisfaire les besoins des abonnés ?

· Quelles sont les actions à lancer sur le

système pour augmenter le nombre des inscrits ?

2.

HYPOTHESE

Pour résoudre de questions principales

énumérés ci-haut qui font l'objet principal de ce

mémoire, il est préférable de mettre en place des

stratégies et des actions qui vont permettre plus aux abonnés

des'inscrire plus sur les services, afin d'y être plus actifs sur les

actions lancées en leurs avantages, on peut citer par exemples :

· Une école du savoir qui va expliquer et faire

comprendre aux abonnés toutes les fonctionnalités du

service ;

· Présenter aux abonnés des mesures

sécurisant leur monnaie électronique

3. CHOIX ET INTERET DU SUJET

Nous avons porté notre choix sur ce sujet pour

faire face aux étapes de l'évaluation pour la vulgarisation de

la modélisation d'un système de portemonnaie

électronique.

Outre ce choix, notre sujet comporte un double

intérêt, à savoir :

Le premier intérêt pour nous et les

générations futures, ce mémoire de fin de

deuxième cycle, va nous permettre de concilier la théorie

à la pratique dans le domaine d'audit informatique et administration

réseau.

Ce sujet constituera une grande documentation pour tous ceux

qui voudraient s'informer ou apprendre la modélisation du système

ou évaluation de système.

Deuxièmement, pour la société ; ce

sujet constituera une référence en matière de

modélisation ou évaluation des systèmes de portemonnaie

électronique.

En tenant compte de la nouvelle technologie de l'information

et de la communication, rendre la gestion la plus bénéfique et

profitable.

4. DELIMITATION DU SUJET

Comme tout travail scientifique qui doit être

limité dans le temps et dans l'espace, pour notre mémoire, nous

avons choisi la société de télécommunication

OASIS, reconnu sous la marque de TIGO en RDC.Dans le temps, notre

mémoire va se délimiter sur une période allant de 2013

jusqu'à ce jour.

5. METHODESET TECHNIQUES

UTILISEES

5.1. Méthodes

La méthode est l'ensemble de principes qui organisent

le mouvement d'ensemble de connaissance c'est-à-dire les relations entre

l'objet de la recherche et le chercheur, entre les informations

concrètes rassemblées à l'aide des techniques et de niveau

de la théorie et des concepts1(*). C'est une procédure qui organise un va et

vient théorique entre les faits et les théories et qui

préside aux choix des techniques.

A cet effet, l'élaboration d'un travail scientifique

exige une démanche à suivre. Le choix d'une ou la combinaison des

autres méthodes facilite d'atteindre le but visé par la

recherche. Cependant, concernant notre problématique pour aboutir

à une bonne récolte des données ou de recherche, nous

avons fait recours à la méthode MPM (Méthode potentielle

métra) qui va nous permettre de planifier l'ordonnancement des

différentes phases de notre projet.

5.2. TECHNIQUES

La technique représente l'ensemble des étapes

d'opérations liées à des éléments pratiques,

concrets et adaptés à un but défini, Ainsi, pour notre

recherche, nous avons recouru aux techniques ci-après :

ü Technique interview directe :

C'est la récolte des informations par un face à face avec un

responsable auquel nous formulons un ou plusieurs questionnaires à poser

des différents acteurs dans le domaine.

ü Techniques documentaires : cette

technique consiste à exploiter et consulter les ouvrages et d'autres

supports préalablement élaborés dans le domaine.

ü Techniques d'observation : Par la

simple vue à chaque fois que nous allons dans le système,

l'observation nous a permis d'affiner le fonctionnement,

6. SUBDIVISON DU MEMOIRE

Outre, l'introduction générale et la conclusion

générale, notre mémoire compte trois grandes parties

essentielles dont chacune d'elles est composée des chapitres :

§ La première partie :

cadrage du projet et Approche théorique ;

§ La deuxième partie :

Consacrée à l'étude préalable;

§ La troisième partie :

enfin qui nous parle de la conception et implantation du système.

PREMIERE PARTIE :

CADRAGE DU PROJET ET approches THEORIQUES

CHAPITRE I : METHODE

D'ORDONNANCEMENT

1.1. Présentation de

la méthode

La méthode d'ordonnancement est une démarche et

une succession d'étape pour mieux maitriser le déroulement

d'un projet, la meilleure visibilité des utilisateurs sur certains

résultats intermédiaires garantie à ce que le

résultat soitattendu.

Lorsqu'on souhaite atteindre un objectif fixé dont la

réalisation comporte un grand nombre des tâches successives.

Dans ce cas, on doit chercher à réaliser

l'ensemble de tâches dans un ordre et délai.tel que l'objectif

fixé soit atteint dans le temps minimal. En faisant allusion au concept

du projet, il faut une méthode à suivre ; d'où, la

méthode MPM (Méthode potentielle métra) qui nous a permis

à planifier l'ordonnancement et d'organiser un planning optimal des

tâches, mais également d'indiquer celles qui ne peuvent

d'accepter de retard sans compromettre la durée totale

d'exécution du projet2(*)

1.2. PLANNING DU

PROJET

La planification d'un projet, on distingue plusieurs

méthodes telles que :

ü La méthode de GANT

ü La méthode de PERT

ü La méthode de MPM

Dans la gestion d'un projet, la planification consiste

à faire les étapes ci-après :

ü Constituer la liste des différentes tâches

à exécuter et leur durée ;

ü Déterminer les relations de dépendance

entre les tâches ;

ü Déterminer les étapes critiques (qui

n'admettent aucune prolongation) ;

ü Ordonnancer les tâches dans le temps ;

ü Indiquer les éventuelles contraintes.

Parmi les trois méthodes, seule la méthode de

MPM (Méthode potentielle métra) que nous avons optée pour

la réalisation de projet.

1.3. METHODEMPM

(méthode potentielle métra)

1.3.1.

Historique

Les méthodes d'ordonnancement ont été

utilisées dans le domaine militaire, de nos jours, ces méthodes

sont appliquées dans tous les domaines (économique, social,

Lorsqu'on souhaite atteindre un objectif dont la réalisation comporte un

grand nombre de tâches successives, l'utilité de la programmation

devient très vite et évidente). Dans ce cas, on doit chercher

à réaliser l'ensemble de tâches dans un ordre et avec de

délai, tel que l'objectif soit atteint dans un temps minimal, ceci

grâce au modèle d'ordonnancement.

Il s'agit d'ordonner dans le temps, un ensemble

d'opérations contribuant à la réalisation du projet ;

de respecter dans le déroulement de ces opérations des

contraintes qui peuvent être :

ü Soit des contraintes

d'antériorités : Une tâche jne peut

commencer que lorsqu'une tâche iest

terminée ;(contrainte de succession).

ü Soit des contraintes des dates : Une tâche

ne peut commencer avant une certaine date. L'objectif consiste à

minimiser la durée totale de réalisation du projet : compte

tenu de la durée nécessaire à la réalisation de

chacune des opérations et des contraintes qu'elles doivent respecter.

1.3.2. Identification des

tâches du projet

L'écart de réalisation de projet s'effectue par

l'analyse du projet en précisant les principales caractéristiques

de tâches, à savoir :

ü La durée de l'exécution de

l'ouvrage ;

ü Les coûts de l'exécution ;

ü Les matériels nécessaires à

l'exécution ;

ü L'enchainement logique des tâches.

1.3.3. DIAGRAMME M.P.M

1.3.3.1. Principe de la méthode :

la méthode MPM (Méthode des potentiels métra), à

chaque tâche, on associe un sommet i du graphe ; on définit

un arc entre i et j de valeur dit (durée d'exécution de la

tâche i) et la tâche j vient après la tâche i.

ü Le sommet du graphe correspond à

l'opération ou tâche ; il est représenté par un

rectangle sous la forme :

Tx Tx*

X

1.4. TABLEAU

D'IDENTIFICATION DES TACHES

|

Tâches

|

Activités

|

La durée

|

Tâches antérieurs

|

|

a

|

Début des projets

|

1

|

-

|

|

A

|

Récoltes des données

|

7

|

a

|

|

B

|

Analyse des actions

|

10

|

A

|

|

C

|

Propositions des idées

|

7

|

B

|

|

Conception de nouvel action ou modification des anciennes

actions

|

14

|

C

|

|

E

|

Elaboration de cahiers de charge

|

4

|

D

|

|

F

|

Achats des outils adéquats

|

3

|

D

|

|

G

|

Réception des U-markets avec l'interface UTIBA

|

2

|

E, F

|

|

H

|

Installation de l'U-Markets avec l'interface UTIBA

|

2

|

G

|

|

I

|

Formation des Agents

|

3

|

H

|

|

J

|

Test de nouvel Action sur l'interface UTIBA

|

2

|

I

|

|

K

|

Lancement de la nouvel Action

|

1

|

J

|

Tableau 1.1.tableau d'identification des

tâches

1.4.1. CALCUL DE NIVEAU

Pour construire le graphe, il faut connaitre le niveau de

chaque sommet. Le niveau peut être déterminé à

partir de dictionnaire de précèdent.

|

Tâches (z)

|

Précédents(z)

|

|

A

|

-

|

|

A

|

a

|

|

B

|

A

|

|

C

|

B

|

|

D

|

C

|

|

E

|

D

|

|

F

|

D

|

|

G

|

E, F

|

|

H

|

G

|

|

I

|

H

|

|

J

|

I

|

|

K

|

J

|

|

(z)

|

K

|

Tableau 1.2.Calcul de niveau

Niveau 0 = a Niveau 1 = A Niveau 2=B

Niveau 3 = C Niveau 4 = D Niveau 5=E, F

Niveau 6 = G Niveau 7 = H Niveau 8=I

Niveau 9 = J Niveau 10 = K Niveau

11=X

1.5. LE GRAPHE DE MPM

1

2

3

4

14

14

39 40

F

53 53

z

52 52

K

0 0

a

50 50

J

47 47

I

45 45

H

1 1

A

8 8

B

18 18

C

39 39

E

43 43

G

25 25

D

Schémas 1.1.Le graphe

1.5. DETERMINATION DE S DATES ET DES MARGES DU

PROJET

1.5.1. Détermination des dates

Les calculs des dates au plus tôt et au plus tard sont

très importants pour le démarrage des travaux. La

détermination des dates au plus tôt permet également de

réaliser le projet dans le respect du délai et des couts.

Ces dates nous permettent de fixer le début de chaque

tâche et la fin de la tâche de telle façon que le projet

soit fait le plus vite que possible et soit dans le délai.

En ce qui concerne les dates, nous allons présenter les

dates suivantes :

· Date au plus tôt

· Date au plus tard

1.5.1.1. Date au plus tôt

Si on décide de commencer les projets à la

tâche Ti=0,la date au plus tôt

ti de début de la tâche

i est la date à laquelle peut commencer au

plus tôt la tâche i. cette date

Ti est la somme des délais(ou potentiels)prise

sur la succession la plus favorable des débuts de tâche

commençant par la tâche1.

La détermination de chaque sommet Y,on affecte une date

Tx égale à la longueur du chemin le plus long allant du sommet

au sommet Y. Tx est la date attendue de l'évènement Y, elle est

égale à la date de début au plus tôt de toutes.

1.5.1.2. TABLEAU DE DETERMINATION DES DATES AU PLUS

TOT

|

TACHES

|

CALCUL

|

DATE AU PLUS TOT RETENUE

|

|

NIVEAU 0

|

Ta = o

|

Ta = O

|

|

NIVEAU 1

|

TA = Ta + 1 =1

|

TA = 1

|

|

NIVEAU 2

|

TB = TA + 7 =8

|

TB = 8

|

|

NIVEAU 3

|

TC = TB + 10 = 18

|

TC = 18

|

|

NIVEAU 4

|

TD =TC + 7 = 25

|

TD = 25

|

|

NIVEAU 5

|

TE = TD + 14 = 39

TF =TD + 14 = 39

|

TE = 39

TF = 39

|

|

NIVEAU 6

|

TE + 4 = 43

TF + 3 = 42

|

TG = 43

|

|

NIVEAU 7

|

TH = TG + 2 = 45

|

TH = 45

|

|

NIVEAU 8

|

TI = TH + 2 = 47

|

TI = 47

|

|

NIVEAU 9

|

TJ = TI + 3 = 50

|

TJ = 50

|

|

NIVEAU 10

|

TK = TJ + 2 = 52

|

TK = 52

|

|

NIVEAU 11

|

Tz = TK + 1 = 53

|

Tz = 53

|

Tableau 1.3.Tableau de détermination dates au plus

tôt1.5.1.3. Date au plus tard

Il est indispensable pour une tâche

i donnée de connaître le retard que l'on peut se

permettre sur sa date de mise en route, par rapport à la date

Ti de début au plus tôt, sans pour cela

différer la date de fin de projet.

Le calcul pour déterminer la date au plus tard

s'effectuepar tâche Y. une date du début au plus tard est

notée T*z tel que Tz date de fin des travaux pour éviter de

retard.

1.5.1.4. TABLEAU DE DETERMINATION DES DATES AU PLUS TARD

|

TACHES

|

CALCUL

|

T*z RETENU

|

|

Z

|

T*z =Tz = 53

|

T*x = 53

|

|

K

|

T*K=T*x-1 = 52

|

T*K = 52

|

|

J

|

T*j=T*k-2 = 50

|

T*j = 50

|

|

I

|

T*I =T*j -3 = 47

|

T*I = 47

|

|

H

|

T*H= T*I- 2 = 45

|

T*H = 45

|

|

G

|

T*G = T*H-2 = 43

|

T*G = 43

|

|

F

|

T*F = T*G - 3 =39

|

T*F = 40

|

|

E

|

T*E = T*G -4 = 40

|

T*E = 39

|

|

D

|

T*D T*E - 14=25

= T*F - 14 = 26

|

T*D = 25

|

|

C

|

T*C = TD -7 =18

|

T*C = 18

|

|

B

|

T*B = T*C -10 =8

|

T*B = 8

|

|

A

|

T*A = T*B - 7= 1

|

T*A = 1

|

|

A

|

T*a = T*A - 1 = o

|

Ta = o

|

Tableau 1.4.Tableau de détermination de dates

au plus tard

1.5.2.DETERMINATION DES MARGES

Dans la notion de marges ,on distingue plusieurs types des

marges telles que :

· Marge totale d'une tâche

· Marge libre d'une tâche

· Marge certaine d'une tâche

Parmi toutes ces marges ,notre projet va determiner les deux

premierès marges et qui seront determinées de la manière

suivante :

1.5.2.1.Détermination des marges totales :

La marge totale de la tâche i est le délai ou le retard

maximun que l'on peut apporter à la mise en route de cette tâche

sans repercussion sur le délai d'achevement du programme3(*). En d'autres terme, c'est la

différence entre la date au plus tard et la date au plus tôt de la

tâche.

1.5.2.2.Tableau de détermination des marges

totales

|

Tache(z)

|

Date au plus tôt

(Tz)

|

Date à plus tard(Tz*)

|

Marge totale

(Tz*- Tz)

|

|

a

A

B

C

D

E

F

G

H

I

J

K

Z

|

0

1

8

18

25

39

39

43

45

47

50

52

53

|

0

1

8

18

25

39

40

43

45

47

50

52

53

|

0

0

0

0

0

0

1

0

0

0

0

0

0

|

Tableau 1.5.Tableau de détermination de marges

totales

1.5.2.3.Détermination des marges

libres :la marge libre d'une tâche i est le délai ou

le retard maximun que l'on peut apporter à sa mise en route par rapport

à sa date au plus tôt Ti,sans retarder la date de début

au plus tôt de toute autre tâche. A noter que la marge libre est

toujours nulle quand la marge totale est nulle

1.5.2.4.Tableau détermination des marges

libres

|

Tâche

|

Calcul

|

Marge retenue

|

|

a

A

B

C

D

E

F

G

H

I

J

K

|

TA-Ta-1=0

TB-TA-7=0

TC-TB-10=0

TD-TC-7=0

TE-TD-14 =0

TF-TD-14 =0

TG -TE-4 =0

TG-TF-3 =1

TH-TG-2=0

TI-TH-2= 0

TJ-TI-3 = 0

TK-TJ-2=0

TL-TK-1=0

|

0

0

0

0

0

0

0

1

0

0

0

0

0

|

Tableau 1.6.Tableau de détermination de marges

libres

1.6.CHEMIN CRITIQUE

Le chemin critique est l'ensemble des tâches dont la

marge totale et la marge libre est nulle.c'est le chemin dont la succession des

tâches donne la durée d'execution la plus longue du projet et de

fournir le délai d'achévement la plus courtes.si l'on prend

retard sur la réalisation de ces tâches,la durée

globalé du projet est allongée.

1.6.1.SCHEMA DE CHEMIN

CRITIQUE

1

2

3

2

2

3

4

14

50 50

J

14

47 47

I

45 45

H

53 53

z

52 52

K

0 0

a

1 1

A

8 8

B

1

7

10

39 40

F

39 39

E

43 43

G

18 18

C

25 25

D

7

Pour notre projet, le chemin critique est

déterminé par : A,B,C,D,E,F,G,H,I,J,K,Z

Schémas 1.2.Chemin critique

1.6.2.TABLEAU DE SYNTHESE DU

PROJET

|

Tache

|

Durée

|

Prédécesseur

|

Date au plus tôt

|

Date au plus tard

|

Marge totale

|

Marge libre

|

|

A

|

1

|

-

|

0

|

0

|

0

|

0

|

|

A

|

7

|

A

|

1

|

1

|

0

|

0

|

|

B

|

10

|

A

|

8

|

8

|

0

|

0

|

|

C

|

7

|

B

|

18

|

18

|

0

|

0

|

|

D

|

14

|

C

|

25

|

25

|

0

|

0

|

|

E

|

4

|

D

|

39

|

39

|

0

|

0

|

|

F

|

3

|

D

|

39

|

39

|

1

|

1

|

|

G

|

2

|

E,F

|

43

|

43

|

0

|

0

|

|

H

|

2

|

G

|

45

|

45

|

0

|

0

|

|

I

|

3

|

H

|

47

|

47

|

0

|

0

|

|

J

|

2

|

I

|

50

|

50

|

0

|

0

|

|

K

|

1

|

J

|

52

|

52

|

0

|

0

|

Tableau 1.7.Tableau de synthèse du

projet

1.6.3.CALENDRIER DE REALISATION

DU PROJET

Elaboration du calendrier de realisation du projet doit

respecter la durée de vie d'un projet tels que :

ü Durée à court-terme

ü Durée à long-terme

Tout projet informatique doit toujours être à

court-terme pour respecter la fiabilité et la rapidité.pour

notre projet le calendrier de réalisation de projet sera soumis

à la sociéte au début de septembre avec la date qui

sera déterminée de la manière suivante :

|

Numéro

|

Détermination de la date

|

Description

|

|

1

|

Le 07/09/2014

|

Démarrage A

|

|

2

|

Le 15/09/2014

|

Démarrage B

|

|

3

|

Le 18/10/2014

|

Démarrage C

|

|

4

|

Le 25/11/2014

|

Démarrage D

|

|

5

|

Le 04/12/2014

|

Démarrage D

|

|

6

|

Le 02/01/2015

|

Démarrage E, F

|

|

7

|

Le 24/01/2015

|

Démarrage G

|

|

8

|

Le 08/02/2015

|

Démarrage H

|

|

9

|

Le 23/02/2015

|

Démarrage I

|

|

10

|

Le 06/03/2015

|

Démarrage J

|

|

11

|

Le 15/03/2015

|

Fin projet

|

Tableau 1.8.Calendrier de réalisation du

projet

CHAPITRE II : CONCEPTS

INFORMATIQUE DE BASE

2.1.Concepts Système

2.1.1.Définition et

but

Selon Joël de ROSNAY, « un système est

un ensemble d'éléments en interaction dynamiques,

organisés en fonction d'un but ».

D'après le professeur MVIDUBULU KALUYIT, un

système est une interaction structurée, dynamique,

organisée poursuivant un but en fonction des objectifs

prédéfinis.

Ces deux définitions nous donnent des précisions

suivantes :

· les éléments en interactions sont

constitués de l'ensemble des moyens humains et matériels

· les organisations forment un système ouvert en

relation avec l'environnement et l'aspect dynamique est capital.

2.1.2. Classification des

systèmes

Un système est un ensemble avec des sous - ensembles

dont le but est commun afin d'atteindre des objectifs qu'elle s'est

assignés, c'est à dire un système est un tout. On classe

les systèmes dans les 4 catégories ci - après :

ü Le système naturel

ü Le système artificiel

ü Le système ouvert

ü Le système fermé.

Tous ces systèmes sont décrits de la

manière suivante :

1. Le système naturel : c'est un

système créé par Dieu, on peut citer plusieurs types des

systèmes naturels tels que : Le système solaire et

être vivant (lune, étoile, soleil, etc.)

2. Le système artificiel : c'est

un système créé par l'homme, on peut également

parler des systèmes de tous les biens qui sont créés par

l'homme sur la terre.

3. Le système ouvert : c'est un

système qui communique avec l'environnement, la communication ses faits

par les informations.

4. Le système fermé : ces

sont des systèmes qui n'est communiquer avec l'environnement.

2.1.3. Fonctionnement des

systèmes d'une entreprise

Le bon fonctionnement d'une entreprise dépend de la

manière dont l'information est perçue, stockée,

traitée et diffusée.

L'entreprise entant qu'un système complexe doit

répondre aux règles pour atteindre ses objectifs.

Toute entreprise complexe est un ensemble avec des sous -

ensemble dont le but est commun afin d'atteindre des objectifs qu'elle s'est

assignés.

Ces sous-ensembles constituent eux aussi des systèmes

dans un système, il s'agit de :

· Système de pilotage

· Système d'information

· Système opérant

a)Système de pilotage

Le Système de pilotage ou encore système

décisionnel à pour objectif d'arrêter des stratégies

pour le bon fonctionnement de l'entreprise, il est appelé autrement

décisionnel car il décide du sort de l'entreprise à court,

moyen et long terme4(*)

b) Système d'information

Le système d'information joue le rôle de la

courroie de transmission entre le système de pilotage et le

système opérant, il est un ensemble d'informations et de moyens

utilisés pour exploiter ces informations.

S'il s'agit des moyens matériels, matériels,

humains, logiciels, financiers5(*)

c)Système opérant

Le système opérant appelé

également système d'exécution à pour objectif

d'exécuter les ordres provenant du système décisionnel via

le système d'information et d'en faire un rapport après

exécution6(*)

2.1.4. Caractéristiques

d'un système

Le système d'information doit posséder les

qualités Suivantes :

· Rapidité : un

système doit mettre à temps réel, ou à court

délai les informations ou résultats à la disposition des

utilisateurs.

· Fiabilité : les systèmes

d'information doit fournir les informations fiables sans erreurs, donc un bon

système d'information doit contenir moins des erreurs possibles

· Pertinence : un système

d'information doit être capable d'analyser les données en mettant

à l'écart les mauvaises informations.

2.1.5. Système

d'information et système informatique

2.1.5.1. Système d'information

Le système d'information est l'ensemble des moyens ,

humains , matériels , et des méthodes , se rapportant

à collecter , ou stockage (enregistrement) , au traitement et à

la diffusion de différentes formes d'information rencontrées

dans une organisation en interaction avec son environnement.

2.1.5.2. Système informatique

Le système informatique est un ensemble de

matériels électroniques interconnectés dans le but

d'assurer le traitement automatique de l'information dans un système

d'information. En outre, c'est la partie automatisée d'un

système d'information qu'on appelle aussi système

automatisé d'information ou système d'information

informatisé.

2.2. Concept Réseau

2.2.1. Définition et

but

C'est un ensemble d'ordinateurs (ou de

périphériques) autonomes connectés entre eux et qui sont

situés dans un certain domaine géographique ou Un

réseau informatique est une collection de composants

matériels et des ordinateurs interconnectés par des canaux de

communication qui permettent le partage de ressources et d'information7(*)

Les réseaux informatique nous permettent de :

v De partager les fichiers.

v Le transfert de fichier.

v Le partage d'application : compilateur, système de

gestion de base de données (SGBD).

v Partage d'imprimante.

v L'interaction avec les utilisateurs connectés :

messagerie électronique, conférence électronique, Talk,

... .

v Le transfert de donnée en générale

(réseaux informatiques).

v Le transfert de la parole (réseaux

téléphoniques).

v Le transfert de la parole, de la vidéo et des

données (réseaux à intégration de services ou

multimédia).

2.2.2. Historique

Vers 1960, des ingénieurs, tant du secteur militaire

qu'industriel se sont penchés sur ce problème.

Le consortium "D.I.X." (Digital, Intel, Xerox) à

effectuer des recherches et est parvenu à développer un moyen de

communication de poste à poste plus direct. Leur travail, à

abouti à la naissance de ce que nous appelons aujourd'hui

communément "carte réseau." L'appellation correcte de ce type de

matériel est "carte d'interface réseau."

Le département américain de la défense

étudia un moyen de communication fiable et à même de

fonctionner en temps de guerre. IL créèrent le réseau

ARPAnet (Advanced Research Projects Agency Network.) ARPAnet inter-connectait

différents points stratégiques par un réseau

câblé et reliait le Royaume-Uni par satellite.

L'origine d'internet vient d'une initiative d'une agence du

département américain de la défense à la fin des

années 1960, la DARPA (Defense Advanced Research Projects Agency, soit

Agence pour les projets de recherche avancée de défense) visant

à réaliser un réseau de transmission de données

(transfert de paquets) à grande distance entre différents centres

de recherche sous contrat. Il s'agit de l'ARPANET (Advanced Research Projects

Agency Network) qui verra le jour en 1969. Le premier noeud de raccordement

relie alors l'Université de Californie à Los Angeles (UCLA) et

l'Institut de recherche de Stanford, suivis de peu par les universités

de Californie à Santa Barbara et de l'Utah puis s'étend

progressivement jusqu'à connecter une quarantaine de sites en 1972.

C'est aussi la naissance d'un protocole de communication

devenu au fil du temps incontournable : TCP/IP. Grâce à ce

protocole, les données peuvent atteindre leur destination

indépendamment du média. Si un média est hors d'usage, les

données sont acheminées malgré tout via un autre.

Peut-être ne le savez-vous pas, mais en lisant ceci, vous avez fait appel

au TCP/IP !

Outre le protocole, TCP/IP désigne aussi un

modèle de conception de réseaux en 4 couches.

L'origine d'internet vient d'une initiative d'une agence du

département américain de la défense à la fin des

années 1960, la DARPA (Defense Advanced Research Projects Agency, soit

Agence pour les projets de recherche avancée de défense) visant

à réaliser un réseau de transmission de données

(transfert de paquets) à grande distance entre différents centres

de recherche sous contrat. Il s'agit de l'ARPANET (Advanced Research Projects

Agency Network) qui verra le jour en 1969. Le premier noeud de raccordement

relie alors l'Université de Californie à Los Angeles (UCLA) et

l'Institut de recherche de Stanford, suivis de peu par les universités

de Californie à Santa Barbara et de l'Utah puis s'étend

progressivement jusqu'à connecter une quarantaine de sites en 1972.

2.2.3. Classification de

réseau

Selon PHILIPPE ATALIN, il n'existe pas de classification

générale des réseaux informatiques, mais on distingue deux

critères très importants qui permettent de caractériser le

réseau informatique8(*). Les deux critères sont :

ü La technologie de transmission utilisée

ü La taille

Selon NOUHA BACCOUR SELLAMI, on peut classer réseau

informatique de la manière suivante :

2.2.3.1. Réseaux informatique selon leur

distance. On distingue cinq grandes catégories de

réseaux informatiques en fonction de la distance maximale reliant deux

points9(*) :

a)les bus : les bus que l'on trouve

dans un ordinateur pour relier ses différents composants

(mémoires, périphériques d'entrée-sortie,

processeur) peuvent être considérés comme des

réseaux dédiés à des tâches

spécifiques.

b)les PANs : un réseau personnel

PAN (Personnal Area Network) interconnecte (souvent par des liaisons sans fil)

des équipements personnels comme un ordinateur portable, un agenda

électronique.

c)les structures d'interconnexion : ils

permettent d'interconnecter plusieurs calculateurs dans une même

pièce pour former de réseaux à très haut

débits (plusieurs centaines de mégabytes par seconde.

d)les LANs :un réseau local

LAN(Local Area Network)est un ensemble d'ordinateur appartement à un

même organisation et reliés entre eux dans une petite aire

géographiques(quelque mètres à quelques

kilomètres)par un réseau ,souvent à l'aide d'un

même technologies(la plus répandue étant Ethernet).la

vitesse de transfert de données d'un réseau local peut

s'échelonner entre 10 mégabytes par seconde(pour un réseau

Ethernet par exemple) et 1 Giga bytes par seconde(en FDDI ou Gigabit Ethernet

par exemple).la taille d'un réseau local peut atteindre jusqu'à

100 voire 1000 Utilisateurs.

e) les MANs : un réseau

métropolitain. MAN (Métropolitain Area Network) interconnectent

plusieurs LAN géographiquement proches (au maximum quelques dizaines de

kilomètres)à des débits importants. Ainsi un MAN permet

à deux Noeuds distants de communiquer comme s'ils faisaient partie

d'un même réseau local .un MAN est formé de

commutateur ou routeurs interconnectés par des liens hauts

débits(en général en fibre optique).

f) les WANs :un réseau

étendu WAN(Wide Area Network) interconnecte plusieurs réseau

local à travers de grandes distances géographiques. Les

infrastructures physiques peuvent être terrestres ou spatiales à

l'aide de satellites de communication. Les débits disponibles sur un

WAN résultent d'un arbitrage avec le coût des liaisons (qui

augmente avec la distance) et peuvent être faibles. Les WAN

fonctionnent grâce à des trajets le plus approprié pour

atteindre un noeud du réseau. Le plus connue des WAN est Internet.

MAN

Réseaux métropolitain

Structure d'interconnexion

bus

LAN

Réseaux locaux

WAN

Réseaux étendus

1mM

1Om

100m

1Km

10Km

100Km

Schémas 1.3.Schémas de

différentes sortes réseaux

2.2.3.2. Réseaux informatique selon le monde de

transmission

On peut différencier les réseaux selon leur mode

de transmission. Ici on distingue deux classes de réseau :

ü Les réseaux en mode de diffusion

ü Les réseaux en mode point à point

Pour chaque mode de transmission, un ensemble de topologies

est adapté.la topologie d'un réseau appelée aussi la

structure du réseau indique comment le réseau doit être

conçu et organisé au niveau physique ainsi qu'au niveau

logique.

· Le niveau physique : correspond aux

éléments matériels tels que les ordinateurs, les

câbles et les connecteurs qui constituent le réseau. C'est

à ce niveau que l'on détermine à quel endroit les

réseaux doivent être reliés les uns aux autres.

· Le niveau logique détermine comment les

informations doivent circuler au sein du réseau.

a)le réseau en mode de diffusion

Les réseaux locaux adaptent pour la plupart le mode

diffusion sur une architecture en bus ou anneau.

v La topologie en bus : sur un

réseau en bus, des ordinateurs sont reliés par un

câble interrompu .un seul ordinateur peut transférer des

informations à un instant donné. Lorsqu'un ordinateur envoie des

informations, elles parcourent tout le câble dans les deux sens.

L'ordinateur de destination doit ensuite récupérer les

informations à partir du câble. Un bouchon de terminaison est un

dispositif qui permet d'absorber les signaux transmis. Chaque

extrémité du câble posséder un bouchon de

terminaison.

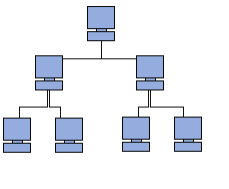

Figure 2.1.Topologie en bus

v La topologie en anneau : sur un réseau

structuré en anneau des ordinateurs sont disposés en anneau

reliés les uns aux autres par un câble circulaire interrompu. Les

informations circulent dans un seul sens, lorsqu'un ordinateur transfert une

information, il envoie tout d'abord à l'ordinateur successeur au sein

de l'anneau. L'ordinateur reçoit les informations qui ne lui sont pas

destinées, il est fait suivre automatiquement à l'ordinateur

successeur.

Figure 2.2.Topologie en Anneau

b) le réseau en mode point à

point

Le support physique (câble) relie une paire

d'équipement seulement. Quand deux éléments non

directement connectés entre eux veulent communiquer, ils le font par

l'intermédiaire des noeuds du réseau. Dans ce cas, la topologie

de l'étoile, le site central reçoit et envoie tous les messages.

Le fonctionnement est simple, mais la panne du noeud central paralyse tout le

réseau.

Figure 2.3.Topologie en Etoile

Outre ces trois topologie, on peut également parler de

la topologie en maillé et en arbre

Figure 2.5.Topologie en arbre

Figure 2.4.Topologie en Maillé

C) Tableaude comparaison entre topologie en bus, anneau

et en étoile

|

Topologie

|

Avantages

|

Inconvénients

|

|

Bus

|

Economise la longueur de câble.

Simple et facile à étendre

|

Ralentissement possible du réseau lorsque le trafic est

important.

Les problèmes difficiles à isoler.

La coupure du câble peut affecter des nombreuses

stations.

|

|

Anneau

|

Accès égal pour tous les ordinateurs.

Performances régulières même si les

utilisateurs sont nombreux.

|

La panne d'un seul ordinateur peut affecter le reste du

réseau.

Problèmes difficiles à isoler.

|

|

Etoile

|

Il est facile d'ajouter de nouveaux ordinateurs et de

procéder à des modifications.

Contrôle et administration centralisés.

La panne d'un seul ordinateur n'a pas d'incidence sur le reste du

réseau.

|

Si le point central tombé en panne, le réseau est

mis hors service

|

Tableau 1.9.Tableau de comparaison de

topologies

2.2.3.3. Le réseau selon le mode

d'acheminement

Selon le mode d'acheminement, on peut classifier les

réseaux en deux catégories :

ü Les réseaux à commutations de circuits

ü Les réseaux à commutations des

données

a)les réseaux à commutations de

circuits : (le téléphone) Un chemin physique est

établi à l'initialisation de la communication entre

l'émetteur et le récepteur et reste le même pendant toute

la durée de la communication.

Si les deux correspondants n'ont pas de données

à transmettre pendant un certain temps, la liaison restera

inutilisée. L'idée est de concentrer plusieurs correspondants sur

une même liaison.

b) les réseaux à commutations des

données : dans la commutation des données, les

réseaux sont classés selon trois catégories

ci-après :

· La commutation de messages : Un message est un

ensemble d'information logique formant un tout (fichier, mail) qui est

envoyé de l'émetteur vers le récepteur en transitant noeud

à noeud à travers le réseau

· La commutation de paquets : optimisation de la

commutation de message qui consiste à découper les messages en

plusieurs paquets pouvant être acheminés plus vite et

indépendamment les uns des autres. Cette technique nécessite la

mise en place de la numérotation des paquets.

· La commutation de cellules : commutation de

paquets particulière. Tous les paquets ont une longueur fixe de 53

octets (1 paquet = 1 cellule de 53 octets).C'est la technique utilisée

dans les réseaux ATM où un chemin est déterminé

pour la transmission des cellules. Commutation de cellule fait la superposition

de 2 types de commutation qui sont la commutation de circuit et la commutation

de paquets.

2.2.4. Autre classification de

réseaux informatique

Suite à l'amélioration de la technologie et donc

des débits suggère une classification des réseaux non pas

par leur taille ou dimension, mais par le débit dont on peut trouver

trois grandes familles suivantes10(*) :

Ø Les réseaux à faible et moyen

débit (débit inférieur à 200kbps)

Ø Les réseaux à haut débit

(débit inférieur à 20 Mbps)

Ø Les réseaux à très haut

débit (débit supérieur à 20 Mbps)

On peut également parler de :

Ø Réseaux sans fil

Ø Réseaux ad hoc

Ø Réseaux domestique

2.3. COMPOSANT PHYSIQUE D'UN

RESEAU INFORMATIQUE

2.3.1. Equipement de base de

réseau informatique

Un réseau informatique est caractérisé

par un aspect matériel : le matériel réseau (des

câbles, des ordinateurs, des ressources), c'est-à-dire les

éléments physiques qui composent le réseau un aspect

logiciel : les protocoles de communication. Notons que chaque type de

réseau nécessité un matériel spécial ainsi

que des protocoles bien déterminés.

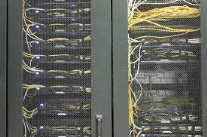

a)serveur : les serveurs sont des

ordinateurs puissants qui fournissent des ressources partagées aux

utilisateurs. Ils disposent d'une carte réseau, d'un ou plusieurs

processeurs, d'un mémoire vive importante, de plusieurs disques durs et

des composants logiciels de communication.

Un serveur assume un seul ou plusieurs des tâches

suivantes :

ü Serveur de fichiers : stockage des données

des utilisateurs,

ü Serveur d'impression : stocké les files

d'attente, gère les quotas des utilisateurs

ü Serveur d'authentification : gèreles

connexions des utilisateurs.

Figure 2.6.Salle serveur

b) clients : tout type d'ordinateur ou

terminal, quel que soit son systèmed'exploitation (Windows, linux,

macintosh) muni d'une carte réseau et des composants logiciels de

communication. Les clients accèdent aux ressources partagées

fournies par serveur de réseau.

Figure 2.7.Client

c)liaisons : les liaisons s'effectue

à l'aide de câble (liaison filière, pairetorsadé,

fibreoptique, câble coaxial, etc.)ou sans câble (radio,

infra-rouge).

d) carte réseau : pour relier un

ordinateur à un réseau, il faut aussi disposer d'un carte

réseau situé généralement à

l'intérieur de l'ordinateur. Elle comporte à son

extrémité un connecteur (port) qui permet d'insérer un

câble du serveur.

Figure 2.8.Carte de réseau

e)données partagées : ce

sont des fichiers accessibles sur les serveurs du réseau. Les

données des utilisateurs ne sont plus stockées sur un disque dur

local, mais sur des espaces de stockage hébergés par des serveurs

(disque dur, CD-Rom) ou archivés sur des supports amovibles.

2.3.2. Equipement

d'interconnexion

L'interconnexion de réseaux peut être

locale : les réseaux sont sur le même site

géographique. L'interconnexion peut aussi concerner des réseaux

distants, il est alors nécessaire de relier ces réseaux par une

liaison téléphone.

a)modem : les modems

(modulateur/démodulateur) permet aux ordinateurs d'échanger des

données par l'intermédiaire des réseaux

téléphoniques. Le modem émetteur a pour rôle de

convertir les données de l'ordinateur 'données numériques)

pour les rendre transmissibles à travers la ligne

téléphonique (signaux analogique)

Figure 2.9.Modem

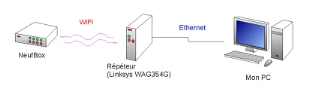

b) répéteur : un des

problèmes les plus gênant lors de la construction d'un

réseau est la limitation en terme des distances qui est introduite par

les mediums de communication. Eneffet, plus un câble est long est long,

plus l'atténuation du signal qui circuler sur ce câble leva

être grande.

Figure 2.10.Répéteur

c)pont : un pont est un appareil qui

permet aux ordinateurs d'un réseau d'échanger des

informations :

ü la création d'inter-réseaux : les

ponts servent à relier les réseaux isolés pour leur

permettre de fonctionner ensemble sous la forme d'un même grand

réseau.

ü La subdivision d'un réseau existant

Un pont permet de :

· La création d'inter-réseaux

· La subdivision d'inter-réseaux existant

· Le filtrage

Notons que les ponts améliorent ainsi les performances

des réseaux qu'ils séparent en ne faisant suivre les informations

à un réseau donné que lorsque c'est nécessaire.

d) concentrateur (hub) et commutateur

(switch)

Un Hub ou Switch est un système de connexion

centralisé ou se rejoigne tous les câbles. Les réseaux

modèles utilisent presque tout ce type d'équipement.il

possède généralement 4, 8,16 ou 32 ports.

· Un Hub constitue un

« répéteur multiports »car tout signal

reçu sur un port est répété (diffusé) sur

tous les autres ports.

Figure 2 .11.Hub

Figure 2 .11.Hub

Un switch constitue « un pont

multiports »car il filtre le trafic pour l'acheminer uniquement

vers son destinataire.

Figure 2.12.Switch

Figure 2.12.Switch

e)passerelle : c'est une interface qui

permet de relier des réseaux de types différents .ainsi, il est

possible d'utiliser une passerelle pour transférer des informations

entre un réseau de Macintosh et un réseau PC.

Figure 2.13.Passerelle

f) un router : un router permet de

relier différents réseaux les uns aux autres.il a pour

rôle de diriger les informations dans la direction appropriée.

Figure 2.14.Router

2.4. ARCHITECTURE DE

RESEAUX

Pour que les données transmises de l'émetteur

vers le récepteur arrivent correctement avec la qualité de

service exigé, il faut une architecture logicielle. L'architecture de

réseaux est subdivisée en trois grandes architectures qui

sont :

Ø Le modèle OSI

Ø Le modèle TCP/IP

Ø Le modèle ATM

2.4.1. Le modèle OSI

Pour éviter la multiplication des solutions

d'interconnexion d'architectures hétérogènes, l'ISO

(International Standards Organisation), organisme dépendant de l'ONU et

composé de 140 organismes nationaux de normalisation, a

développé un modèle de référence

appelé modèle OSI (Open System Interconnexion). Ce modèle

décrit les concepts utilisés et la démarche suivie pour

normaliser l'interconnexion de systèmes ouverts.

Au sens du

modèle OSI, modèle pour l'interconnexion des systèmes

ouverts. On appelle système réel l'ensemble constitue d'un ou

plusieurs ordinateurs, logiciels, périphériques associés

et opérateurs humains capables d'effectuer des traitements

informatiques et de s'échanger des informations. Un système est

dit ouvert si les communications entre les divers constituants s'effectuant

conformément au modèle de référence(OSI).

2.4.1.1. Les différentes couches de

modèles OSI

Les modèles OSI est compose de 7 couches

présente de la manière suivantes :

ü Couche physique

ü Couche liaison de données

ü Couches réseau

ü Couche transport

ü Couche session

ü Couche présentation

ü Couche Application

Ces différentes sont divisées en deux

fonctions suivantes :

a)Couches hautes : de (couches 1

à 4) essentiellement chargées d'assurer l'interfonctionnement des

processus applicatifs distants, ces couches sont dites orientées

application.

b) Couches basses : de (couches 5

à 7) destinées à fournir aux couches hautes un service de

transport fiable de données, ces couches sont dites orientées

transport(ou transfert).

2.4.1.2. Tableau de description des couches de

modèle de référence(OSI)

|

Couches

|

Fonctions

|

|

Niveau 1

Couches Physiques

|

La couche physique assure un transfert de bits sur le canal

physique (support).A cet effet, elle définit les supports et les moyens

d'y accéder.

|

|

Niveau 2

Couches Liaison

de données

|

La couche liaison de données assure sur la ligne, un

service de transfert de blocs de données (trames) entre deux

systèmes adjacents en assurant le contrôle.

|

|

Niveau 3

Couche Réseau

|

La couche réseau assure, lors d'un transfert à

travers un système relais, l'acheminement des données (paques)

à travers les différents noeuds d'un sous-réseau

(routage).

|

|

Niveau 4

Couche Transport

|

La couche transport est la couche pivot du modèle OSI.

Elle assure le contrôle du transfert de bout en bout des informations

(messages) entre les deux systèmes d'extrémité.

|

|

Niveau 5

Couche Session

|

La couche session gère l'échange de données

(transaction) entre les applications distantes. C'està dire la

synchronisation et définition de points de reprise.

|

|

Niveau 6

Couche Présentation

|

Interface entre les couches qui assurent l'échange de

données et celle qui les manipules et surtout la mise en formes des

données.

|

|

Niveau 7

Couche Application

|

La dernière couche fournit au programme utilisateur,

l'application proprement dite et son ensemble de fonctions.

|

Tableau 1.10.Tableau de description des

couches

2.4.2. Le modèle

TCP/IP

TCP/IP désigne communément une architecture

réseau, mais cet acronyme désigne en fait 2 protocoles

étroitement liés : un protocole de transport,

TCP (Transmission

Control Protocol) qu'on utilise "par-dessus" un protocole réseau,

IP (Internet Protocol).

Ce qu'on entend par "modèle TCP/IP", c'est en fait une architecture

réseau en 4 couches dans laquelle les protocoles TCP et IP jouent un

rôle prédominant, car ils en constituent l'implémentation

la plus courante. Le modèle TCP/IP et la suite de deux protocoles TCP et

IP.

Le modèle TCP/IP, comme nous le verrons plus bas, s'est

progressivement imposé comme modèle de référence en

lieu et place du

modèle OSI. Cela tient

tout simplement à son histoire. En effet, contrairement au modèle

OSI, le modèle TCP/IP est né d'une implémentation ;

la normalisation est venue ensuite. Cet historique fait toute la

particularité de ce modèle.

L'origine de TCP/IP remonte au

réseau ARPANET. ARPANET est un réseau de

télécommunication conçu par l'ARPA (Advanced Research

Projects Agency), l'agence de recherche du ministère américain de

la défense (le DOD : Department of Defense). Il a alors

été convenu qu'ARPANET utiliserait la technologie de commutation

par paquet (mode datagramme), une technologie émergeante promettant.

C'est donc dans cet objectif et ce choix technique que les protocoles TCP et IP

furent inventés en 1974.

2 .4 .2.1.Description du modèle

TCP/IP

Le modèle TCP/IP est également appelé

modèle en 4couchesquipeut être décrit de la manière

suivantes :

ü La couche hôte réseau

ü La couche internet

ü La couche transport

ü La couche application

a)la couche hôte réseau :

Cette couche est assez "étrange". En effet, elle semble

"regrouper" la couche physique et liaison de données du modèle

OSI. En fait, la seule contrainte de cette couche, c'est de permettre un

hôte d'envoyer des paquets IP sur le réseau.

L'implémentation de cette couche est laissée libre. De

manière plus concrète, cette implémentation est typique de

la technologie utilisée sur le réseau local

b) la couche internet : Cette couche

réalise l'interconnexion des réseaux

(hétérogènes) distants sans connexion. Son rôle est

de permettre l'injection de paquets dans n'importe quel réseau et

l'acheminement de ces paquets indépendamment les uns des autres

jusqu'à destination. Comme aucune connexion n'est établie au

préalable, les paquets peuvent arriver dans le désordre ;

le point critique de cette couche est le

routage. C'est en ce sens

que l'on peut se permettre de comparer cette couche avec la couche

réseau du modèle OSI

c)la couche

transport : Son rôle est le même que celui de la

couche transport du modèle OSI : permettre à des

entités paires de soutenir une conversation.

Officiellement, cette

couche n'a que deux implémentations : le

protocole TCP

(Transmission Control Protocol) et le

protocole UDP (User

Datagram Protocol). TCP est un protocole fiable, orienté connexion, qui

permet l'acheminement sans erreur de paquets issus d'une machine d'un internet

à une autre machine du même internet. Son rôle est de

fragmenter le message à transmettre de manière à pouvoir

le faire passer sur la couche internet.

On se souvient que dans le

modèle OSI, plusieurs couches ont à charge la vérification

de l'ordre de remise des messages. C'est là un avantage du modèle

TCP/IP sur le modèle OSI.

d) la couche application : Contrairement

au modèle OSI, la couche application est la couche immédiatement

supérieure à la couche transport, tout simplement parce que les

couches présentation et session sont apparues inutiles. On s'est en

effet aperçu avec l'usage que les logiciels réseau n'utilisent

que très rarement ces 2 couches, et finalement, le modèle OSI

dépouillé de ces 2 couches ressemble fortement au modèle

TCP/IP.

2.4.2.2. Tableau comparative entre TCP/IP et

OSI

|

Protocoles utilisés

|

Modèle TCP/IP

|

correspondance en OSI

|

|

|

Couche application

|

Application

|

|

Présentation

|

|

Session

|

|

TCP / UDP, gestion des erreurs

|

Couche Transport

|

Transport

|

|

IP / ARP et RARP /ICMP / IGMP

|

Couche Internet

|

Réseau

|

|

|

Couche Accès réseau

|

Liaison de donnée

|

|

Physique

|

Tableau 1.11.Tableau comparative entre TCP/IP et

OSI

2.4.3. Le modèle ATM

Le modèle ATM (Asynchrones Transfert mode) qui

signifie mode de transfert asynchrone. L'objectif de ce modèle nous

permet de transport de tous les types de trafic (voix, données, images)

indépendamment du support physique. ATM élaboré au

début des années 80 par les équipes du CNET Lannion. Dans

l'ATM les adresses sont codées sur 20 octets au lieu des 4 Octets d'IPv4

ou 16 pour l'IPv6 de TCP/IP.

Les paques de l'ATM ont une taille est fixe à 53

octets. On parle de cellules et chaque cellule est composée de 5 octet

d'en tête et de 48 octets de données.

Le modèle ATM fait usage de circuits virtuels qui sont

appelés canaux virtuels, ce dernier comprend trois couches

suivants :

ü La couche physique

ü La couche ATM

ü La couche d'adaptation à l'AT(AAL)

2.4.3.1. La couche physique :

Elle est chargée de la transmission des trames

fournies par la couche supérieure et elle également le rôle

similaire à la couche réseau du modèle TCP/IP.

2.4.3.2. La couche ATM

Elle chargé de la transmission d'entités de

petites tailles(les cellules ATM) et la gestion des erreurs de transmission.

2.4.3.3. La couche d'adaptation à

l'ATM

Adapter les trames fournies par la couche réseau en

cellule ATM et le grand nombre de fonctions élémentaires

nécessaires à cette opération.

Telnet

FTP

SMTP

messagerie

_ _ _ _ _

TCP

Mode connecté

UDP

Mode non connecté

IP

2.5. NOTION DES PROTOCOLES

2.5.1.

Définition :

Un protocole réseau est un ensemble de règles et

de procédures de communication utilisées de part et d'autres

toutes les stations qui échangent des données sur le

réseau.

Il existe de nombreux protocoles

réseaux (NETWORK PROTOCOLS), mais ils n'ont pas tous, ni le même

rôle, ni la même façon de procéder. Certains

protocoles réseaux fonctionnent au niveau de plusieurs couches du

modèle OSI, d'autres peuvent être spécialisés dans

la réalisation d'une tâche correspondant à une seule couche

du modèle OSI.

2.5.2. Catégories des

protocoles

Les protocoles peuvent être classés par

simplification en trois catégories et non plus en sept couches comme le

recommande le modèle OSI. En effet, dans la réalité, les

protocoles ne suivent pas strictement les frontières établies par

l'organisme de normalisation ISO. Le modèle OSI est réduit

à trois catégories. Les trois catégories sont :

a)Catégories application (regroupent

les couches application, session et présentation) dans ces

catégories, on peut citer quelque, protocoles tels que :

· SMTP (simple Mail Transfer Protocol)

est un protocole Internet pour le transfert de messagerie électronique.

· FTP (File Transfer Protocol) est un

protocole Internet pour le transfert de fichiers.

· SNMP (Simple Network Management

Protocol) est un protocole Internet permettant la surveillance des

réseaux et de leurs composants.

b) Catégoriestransport (la couche

transport) : ici , on peut retrouver les protocoles

ci-après :

· TCP (Transmission Control Protocol)

est une partie du protocole Internet TCP/IP qui garantit la remise des

données en séquence.

· ATP (AppleTalk Transaction Protocol)

et NBP (Name Binding Protocol) sont des protocoles APPLE pour

les ordinateurs MACINTOSH.

· X.25 est un ensemble de protocoles

pour les réseaux à commutation de paquets utilisés pour

connecter des terminaux distants à de gros systèmes hôtes

(MAINFRAME).

c)Catégories réseau (regroupes

les couches liaison, réseau et physique) dans les catégories

réseau on peut également retrouver les protocoles ci :

après :

· IP (Internet Protocol) est la partie

du protocole Internet TCP/IP qui achemine et route les paquets

· DDP (Datagram Delivery Protocol) est

un protocole APPLETALK pour le transport des données (pour les

ordinateurs MACINTOSH)

Outre ces trois catégories des protocoles, on parle

également de protocoles spécialisés entre autres :

§ Le protocole routages

§ Le protocole SPX/IPX

§ Le protocole TCP/IP

2.5.3. Le protocole TCP/IP

Le protocole TCP/IP (Transmission Control Protocol / Internet

Protocol) est le plus connu des protocoles parce quec'est celui qui est

employé sur le réseau des réseaux,Le protocole TCP/IP est

devenu la référence à partir de laquelle sont

évalués les autres protocoles.

TCP/IP est très

répandu et très fonctionnel, mais assez compliqué et assez

volumineux. En fait, l'inconvénient majeur provient de son

succès, et de la diminution du nombre des adresses IP disponibles (en

attendant la version IPV6 appelé aussi IPNG).

2.5.4. Tableau de protocoles

TCP/IP

|

Les protocoles de la TCP/IP

|

|

Nom

|

Fonction

|

|

FTP

|

FTP (File Transfer Protocol) s'occupe des

transferts de fichiers.

|

|

TELNET

|

TELNET Permet d'établir une connexion

à un hôte distant et de gérer les données locales.

|

|

TCP

|

TCP (Transmission Control Protocole) s'assure

que les connexions entre deux ordinateurs sont établies et maintenues.

|

|

IP

|

IP (Internet Protocol) gère les adresses

logiques des noeuds (stations,...).

|

|

ARP

|

ARP (Adress Resolution Control) fait

correspondre les adresses logiques (IP) avec les adresses physiques (MAC).

|

|

RIP

|

RIP (Routing Information Protocol) trouve la

route la plus rapide entre deux ordinateurs.

|

|

OSPF

|

OSPF (Open Shortest Path First) est une

amélioration de RIP, plus rapide et plus fiable.

|

|

ICMP

|

ICMP (Internet Control Message Protocol)

gère les erreurs et envoie des messages d'erreurs.

|

|

BGP/EGP

|

BGP/EGP (Border Gateway Protocol / Exterior

Gateway Protocol) gère la transmission des données entre les

réseaux.

|

|

SNMP

|

SNMP (Simple Network Management Protocol) permet

aux administrateurs réseaux de gérer les équipements de

leurs réseaux.

|

|

PPP

|

PPP (Point to Point Protocol) permet

d'établir une connexion distante par téléphone. PPP

(après SLIP) est utilisé par les fournisseurs

d'accès à Internet.

|

|

SMTP

|

SMTP (Simple Mail Transport Protocol) permet

d'envoyer des courriers électroniques.

|

|

POP 3 & IMAP 4

|

POP 3 (Post Office Protocol version 3)

et IMAP 4 (Internet Message Advertising Protocol version 4)

permettent de se connecter à un serveur de messagerie et de

récupérer son courrier électronique.

|

|

|

Tableau 1.12.Tableau de protocoles TCP/IP

2.6. MEDIAS DE TRANSMISSION

2.6.1. Médias par

câble

Les réseaux locaux utilisent tous les types de

support : les câbles cuivre (coaxial, paires torsadées), les

supports optiques (fibre optique) et les supports hertziens (réseaux

sans fil).

a)câble coaxial : Un câble

coaxial est câble électrique comprenant deux conducteurs. Le

conducteur central rigide est un fil électrique qui est entouré

d'un matériel isolant de forme cylindrique enveloppé le plus

souvent d'une tresse conductrice. Le tout est enrobé d'une gaine

isolante en matière plastique.

b) paires torsadées : Le

câble à paire torsadées est constitué de plusieurs

fils de cuivre torsadés par paires, qui sont elles-mêmes

torsadées. Les torsadées ont pour but de diminuer les

interférences entre paire.

On distingue plusieurs câbles à paires

torsadées tels que : (Câble à paire

torsadée blindée (STP) et câble à paire

torsadée non blindée (UTP) :

Figure 2.15 Paires torsadées

ü Câble à paire torsadée non

blindé (UTP: unsheieded twisted pair) :Il est le plus

économique et le plus utilise dans les réseaux locaux. La

transmission de données se fait à 100m /s.

ü Le câble à paire torsadée

blindé (STP: Shielded twisted pair) : Il permet une

transmission plus rapide et sur une longue distance .Il est

protégé des parasites par une tresse métallique .Les

câbles blindés sont soumis à des normes.et pour de normes,

on peut parler de normes :

· Câble droit :C'est un câble qui relie

les équipements réseaux de même nature.

· Câble croisé : C'est un câble

qui relie les équipements réseau de différentes natures

· Câble console,etc :C'est un câble

réservé pour les configurations spéciales.

c)Fibre optique : est utilisée

dans les environnements où un très fort débit est

demandé mais également dans les environnements de mauvaise

qualité, on distingue plusieurs type de fibres optique tels

que :

- Fibre multi-mode à saut d'indice, dont la bande

passante peut atteindre 50 Mhz sur 1km.

- Fibre multi-mode à gradien d'indice, dont la bande

passante peut atteindre 500Mhz sur 1km.

- Fibre monomodes, de très petits diamètres

2.7. ADMINISTRATION DE

RESEAUX

2.7..1.Définition

Selon YVES LESCOP, l'administrateur

réseau (également appelé gestionnaire de

réseau) est chargé du maintien et de l'évolution de

l'infrastructure réseau de l'entreprise.

L'infrastructure réseau fait

aujourd'hui partie intégrante de la plupart des entreprises, si bien

qu'une indisponibilité du réseau peut parfois se traduire en

pertes financières non négligeables pouvant dans certains rares

cas conduire à la faillite.

2.7.2. Objectif

L'administrateur réseau doit permettre

de surveiller l'activité du réseau, de faire intervenir

rapidement des techniciens en cas de congestion ou de problèmes

d'accès. Il doit ainsi posséder une connaissance très

précise de tous les équipements réseau, des

différents protocoles de communication, du modèle OSI et des

différentes architectures réseau.

Il est également en charge de la gestion des comptes

des utilisateurs, de leur création à l'arrivée de nouveaux

personnels à leur destruction au moment de leur départ. Par

ailleurs, compte tenu de l'évolution rapide des technologies et des

supports de transmission, l'administrateur réseau doit assurer une

veille permanente afin de faire évoluer l'infrastructure réseau

de l'entreprise.

2.8. LA SECURITE

INFORMATIQUE

2.8.1. Définition

YVES LESCOP définit la sécurité

informatique comme l'ensemble des moyennes mises en oeuvre pour réduire

la vulnérabilité d'un système contre des menaces

accidentelles ou intentionnelles. Il convientd'identifier les exigences

fondamentales en sécurité informatique.

2.8.2. Caractéristique

de la sécurité informatique

Elles caractérisent ce à quoi attendent les

utilisateurs de systèmes informatiques en regard de la

sécurité :

ü disponibilité : demande que

l'information sur le système soit disponible aux

personnesautorisées.

ü Confidentialité : demande que

l'information sur le système ne puisse être lue que par

les personnes autorisées.

ü Intégrité : demande que

l'information sur le système ne puisse être modifiée

que par lespersonnes autorisées.

2.8.3. LES ASPECTS DE LA

SECURITE INFORMATIQUE

La sécurité recouvre ainsi plusieurs aspects

tels que :

· intégrité des informations (pas de

modification ni destruction)

· confidentialité (pas de divulgation à

des tiers non autorisés)

· authentification des interlocuteurs (signature)

· respect de la vie privée (informatique et

liberté).

Du point de vue de la sécurité informatique, une

menace est une violation potentielle de lasécurité. Cette menace

peut-être accidentelle, intentionnelle (attaque), active ou passive.

Deuxième PARTIE :

Étude préalable

INTRODUCTION

L'étude préalable ou d'opportunité est

nécessaire et cherche à répondre à la question oui

ou non faut-il modéliser un système ? Elle donne aux

responsables les moyens de décider, d'envisager des solutions

possibles, en fonctions des objectifs globalement définis

précédemment. Ses trois grandes phases sont le recueil, la

conception et l'appréciation :11(*).

La phase de recueil se décompose en

deux parties la définition de la mission et le diagnostic de l'existant

cette phase nous permet de préciser les nouvelles orientations de

gestion, d'organisation et technicité.

La phase de conception nous amène,

à partir de la perception technique et logique de l'existant, à

définir des solutions organisationnelles et techniques, découlant

des modèles conceptuels actualisés.

La phase d'appréciation permet de

déterminer les conditions de réalisation de diverses solutions

proposées et d'établir un planning global de solutions

ultérieures.

CHAP 1 : PRESENTATION

DE L'ENTREPRISE

1.1. Historique

La société de télécommunication

TIGO est un établissement privé à caractère

commerciale dont le plein fonctionnement est régi par le

Ministère des Postes et Télécommunications (PTT) par

l'entremise de l'ARPTC (Autorité de Régulations des Postes et

Télécommunications Congolais).

L'entreprise tient ses débuts en 2000 avec la

dénomination de SAIT télécom avec les équipements

Siemens et Harris, puis fut achetée par la Société

égyptienne ORASCOM en 2005 et prend le nom commercial de OASIS. Enfin,

en 2006, la Société fut rachetée par le groupe MILLCOM

International Cellular qui effectue son élargissement à travers

le territoire national sous le nom commercial de TIGO (OASIS MILLCOM), et

utilise les équipements de marque chinoise Huawei et japonaise

Née Pasolink.

TIGO totalise, à ce jour, 24 ans d'expérience

dans la téléphonie et est présent dans dix-sept pays dans

le monde.

En Afrique, elle est implantée dans sept pays, avec sa

politique de proximité. Nous avons : le Sénégal, le Tchad,

la Sierra Leone, le Ghana, la Tanzanie, l'Ile Maurice et la République

Démocratique du Congo.

La marque Tigo est lancée le 18 janvier 2007 en RDC, Le

coût approximatif de l'investissement réalisé en RDC, est

de l'ordre de 350 millions de dollars, en juillet 2007 ce coût

était au voisinage de 250 millions de dollars.

Tigo comme marque internationale signifie : « Avec toi

». La signature pour la RDC est « Tigo : plus près de moi

» qui permet à chaque client de se reconnaître dans la

marque. Un personnage souriant, amical, convivial, plus proche du client, tel

est le sens de l'emblème commercial de cette entreprise de

téléphonie cellulaire mobile en RDC et dont le slogan traduit

l'idée de proximité avec la clientèle.

1.2. Situation

géographique

La Société de télécommunication

TIGO se situe sur l'avenue Colonel Mondjiba au 372 dans la commune de NGALIEMA,

précisément dans l'enceinte du complexe Utex-Africa, B.P. 8149

Kinshasa 1/Gombe, République Démocratique du Congo.

2.3. Activités et

objectif de l'entreprise

La société OASIS couvert par

l'arrêté ministériel n°93/CAB/MIN/ PTT/027/31/93 et

CAB/MIN/PTT/0028/31/93 faisant l'autorisation d'exploitation de

télécommunication par le ministère de PTT.

Son objet social est de développer et d'actualiser les

structures communicationnelles, afin de contribuer à la croissance

économique et à la modernité.

Le 18 juin 2007, le conseil de gestion tient sa réunion

sous l'ordre d'adopter la marque déposée TIGO gérée

par Co-Heart of Africa de Millicom International Cellular qui en est alors

actionnaire majoritaire.

Donner au consommateur le goût du

téléphone grâce à la qualité du service,

faire accéder les Congolais aux meilleures technologies de l'information

et de la communication tournées sur le monde, rendre l'usage du

téléphone pratique et ludique en lui donnant la dimension d'un

outil d'expression individuelle reflétant le goût, les valeurs et

les centres d'intérêts de chaque utilisateur ; tel est

l'objectif que poursuit Tigo.

2.4. Cadre juridique

TIGO est une société privée à

responsabilité limitée (SPRL) elle est enregistrée au

greffe du tribunal de grande instance du ressort de la Commune de la Gombe sous

le Nouveau Registre de Commerce(NRC) N°41940, avec comme numéro

d'identification national K 3026x.

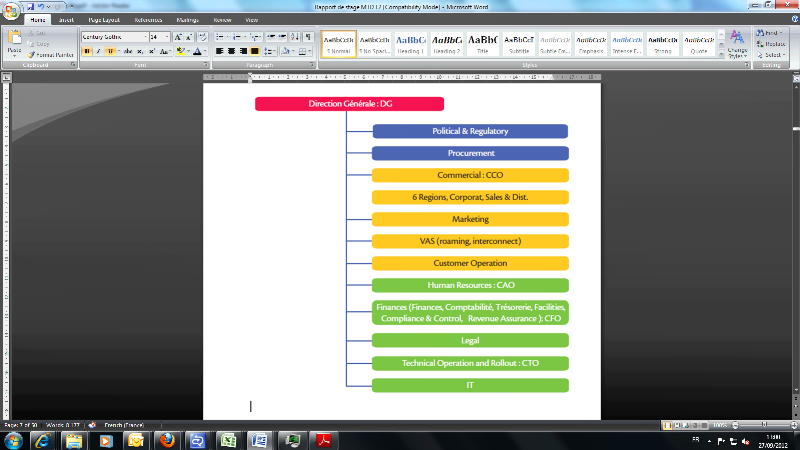

2.5. Structure

Organisationnelle

La structure organisationnelle de Tigo est repartie de la

manière suivante : le comité de coordination qui est

composé du Président, de l'Administrateur Directeur

général et du secrétaire. Ce comité coordonne et

gère les activités de l'entreprise à travers les

directions suivantes :

ü La direction des ventes ;

ü La direction Marketing

ü La direction de communication;

ü La direction technique;

ü La direction administrative et financière ;

ü La direction des clientèles.

Outre les directions, la société OASIS SPRL

connue sous la marque de tigo en RDC, est constitué de plusieurs