Chapitre 2 - Les mécanismes de

sécurité d'un Cloud Computing

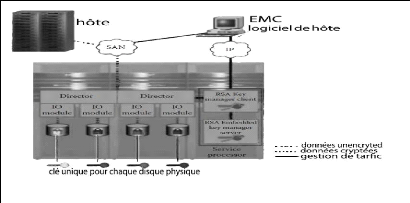

Figure 2.3 : La méthode de Chiffrement

d'un disque. [YAN10]

? La mise en oeuvre basée sur un agent est similaire

à pré cryptage de disque de démarrage. Fondamentalement,

l'agent est chargé dans la machine virtuelle et intercepte la

séquence de l'instance virtuelle démarrage. L'agent

s'exécute alors une séquence d'authentification de

pré-lancement pour valider et appliquer le domaine de cryptage

approprié pour cette instance virtuelle. Essentiellement, le domaine de

cryptage peut agir comme un mécanisme de segmentation sur votre Cloud

privé pour vos unités ou des environnements commerciaux

conformité lourd. En enveloppant un domaine de cryptage autour de ces

systèmes, vous pouvez répondre à l'exigence de crypter les

données pour l'ensemble de la pile. Comme pour les autres technologies

de cryptage, tout crypter les données seule n'est pas suffisante pour

répondre à la plupart des exigences de conformité.

Assurez-vous que le fournisseur peut répondre aux exigences de gestion

des clés de chiffrement et de l'ensemble de la. En cas de doute, valider

avec notre vérificateur ou évaluateur de sécurité

qualifié.

Tenez compte des facteurs suivants lors de l'examen de

cryptage instance virtuelle à base d'agents:

1. les mécanismes de gestion des clés pour la

solution de cryptage.

2. Assurez-vous que les clés sont distribuées en

toute sécurité lors de l'exécution.

3. Veiller à ce que des clés de cryptage sont

protégées lorsqu'ils sont stockés.

4. Valider contrôle d'accès pour utilisation de la

clé.

5. Assurer la vérifiabilité et la

traçabilité de l'utilisation des clés.

6. Comprendre les fonctions clés rotation, de sauvegarde

et de récupération.

30

Chapitre 2 - Les mécanismes de

sécurité d'un Cloud Computing

Certains fournisseurs ont la possibilité

d'étendre les modules de cryptage pour les deux Cloud privés et

publics. L'aspect basé sur un agent de cette solution facilite un

déploiement plus facile car il est dépendant le moins possible

sur l'extrémité arrière de Cloud public. La gestion des

clés peut être retenu à l'intérieur de l'entreprise

avec un appareil de distribution de clé qui se trouve dans le Cloud

public. [YAN10]

2.6 Le contrôle de sécurité d'un Cloud

:

L'objectif des contrôles de sécurité de

nuage est de réduire les vulnérabilités à un niveau

tolérable et de minimiser les effets d'une attaque. Pour ce faire, une

organisation doit déterminer quel impact pourrait avoir une attaque, et

la probabilité de perte. Exemples de perte sont compromission

d'informations sensibles, malversations financières, perte de

réputation, et la destruction physique des ressources. Le processus

d'analyse différents scénarios de menace et de produire une

valeur représentative de la perte potentielle estimée est connu

comme une analyse des risques (RA). Contrôles fonctionnent comme des

contre-mesures pour les vulnérabilités. Il existe plusieurs types

de commandes, mais ils sont généralement classés dans l'un

des quatre types suivants: [8]

|