Chapitre 4 - La sécurité dans

l'OpenStack

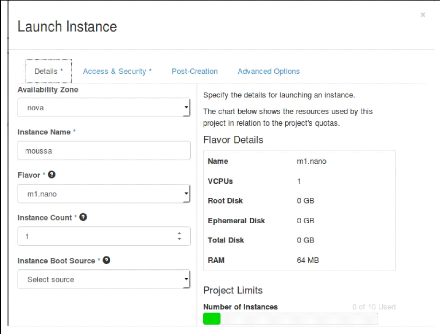

Figure 4.8: L'interface de création

des instances.

Dans l'interface utilisateur, vous pouvez configurer l'exemple

en fournissant un nom, taille, etc.... sous l'onglet "Détails".

Sous l'onglet "Accès et Sécurité" nous

pouvons choisir la paire de clés et le groupe de sécurité

que nous créons ci-dessus.

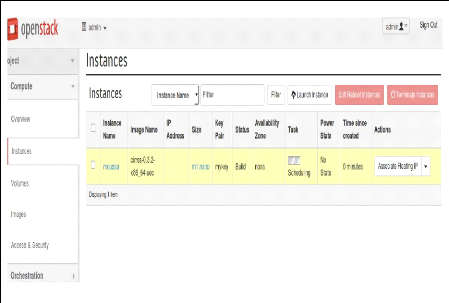

Figure 4.9: L'interface de l'ajout de la

clé et du groupe.

55

Chapitre 4 - La sécurité dans

l'OpenStack

Après avoir configuré l'instance, cliquez sur

"Lancer". Puis attendre l'instance entre un état "Running".

Figure 4.10: La liste des instances.

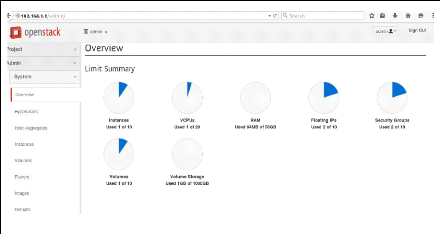

4.2.3. Une vue d'ensemble sur le système :

Dans la figure 4.11 une vue d'ensemble "overview" sur les

ressources utilisées dans ce système.

Figure 4.11: Une vue d'ensemble sur le

système.

56

|