|

B.P. 387

LUBUMBASHI

Mise en place d'un réseau Lan dans un

établissement scolaire saint kizito

Par RASHIDI sumahilirashidi

Travail de fin de cycle présenté et

défendu en vue de l'obtention du titre de licencié en sciences

Informatique de Gestion.

OPTION : Réseaux Informatique

Directeur : prof leon ngoy mutwale

Co-directeur : CT EMERY KALONJI

Année Académique 2017 - 2018

Année Academique2017 - 2018

EPIGRAPHE

« Une bonne organisation doit avoir le budget

d'investigation pour bien adopter le réseau

informatique »

Anonyme

DEDICACE

A vous mes chers parents jolie mwilambwe et

kabwe kilaya,le fruit de votre effort que le très haut

vous protégeaient.

Atous mes frères et soeurs : bienvenu

mwilambwe, junior appolyneraie,prisca fatuma,

rosiIlunga, pour vos intenses soutiens tant spirituels que

matériels et financiers.

A vous mes oncles et tantes : patrice sadiki

kasongo, dina mwilambwe, Moma

kakudji, Léopold mwilambwe.

A Vous mes amis et connaissances : kasongo monga

Jonathan, farialachingagu,muteba

menene,kayembe andrico, Nathan mputu, muchidGauthier, kalilo,

olivier, jojo

A vous mon grand-père: bienvenu

mwilambwe, ferdina kilaya kilauri.

REMERCIEMENTS

Nous remercions tous les professeurs, chefs de travaux, et

assistants de l'Institut Supérieur de Commerce qui se sont battu pour

que nous ayons une formation assez importante en science informatique, et,

à vous monsieur le Professeur Léon ngoy mutwale,

qui ont dirigé ce présent travail.

Trouvez ici notre profonde gratitude.

A vous mes anciens de l'église l'assemblée

évangélique trône de grâce: pasteur elie

ilungashanbatu et tous les collégiens des serviteurs

LISTE DES FIGURES

Figure 1: Topologies en bus.

3

Figure 2: Topologie en étoile

20

Figure 3 : La topologie en anneau

21

Figure 4. Le réseau d'architecture

Client/serveur

23

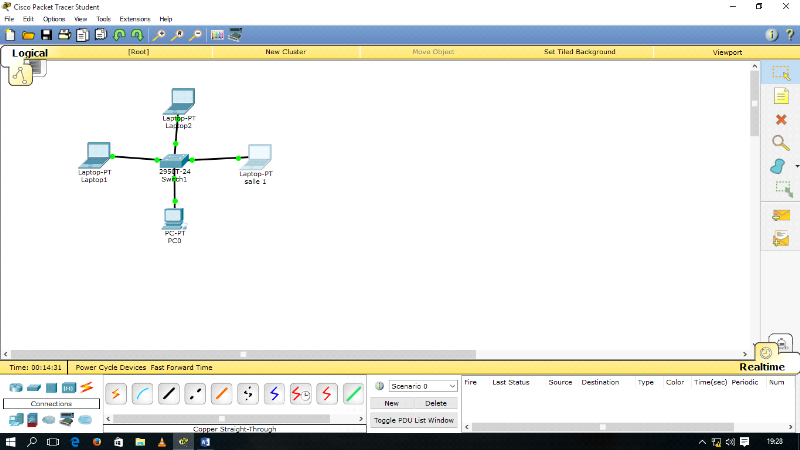

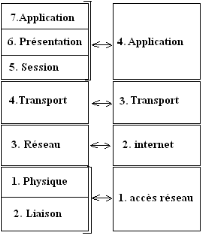

Figure 5: Le modèle OSI en detail.

27

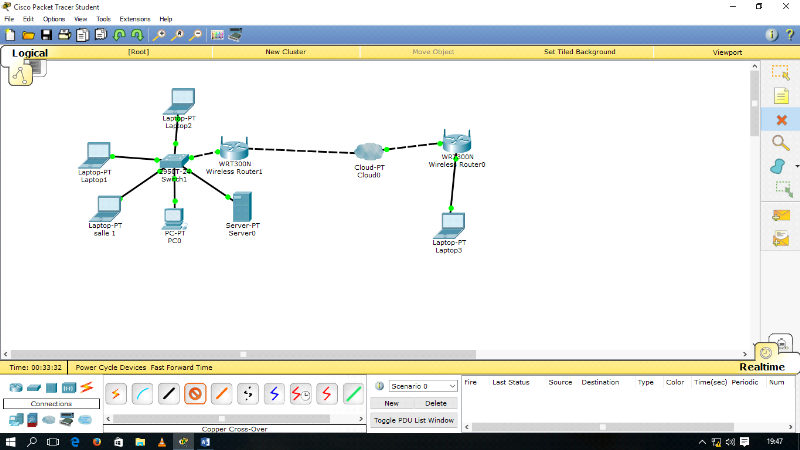

Figure 6: Le model TCP/IP ET le modèle

OSI

30

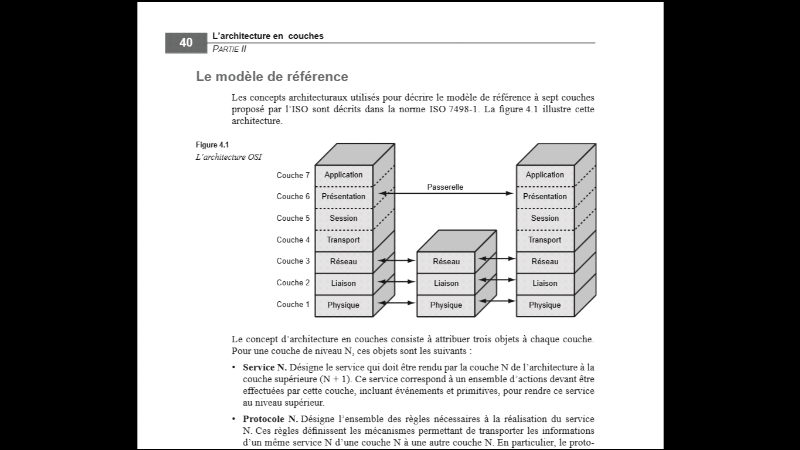

Figure 7: Difference entre les 7couches du

modèle OSI ET modèle TCP/IP

32

Figure 8: Le câble torsade

34

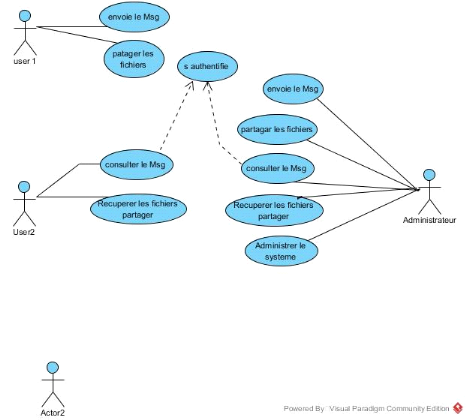

Figure 9 :diagramme cas d'utilisateur

système

46

Figure 10Figure 9: de sequence ET scenario

47

Figure 11: diagramme cas d'utilisateur

système

53

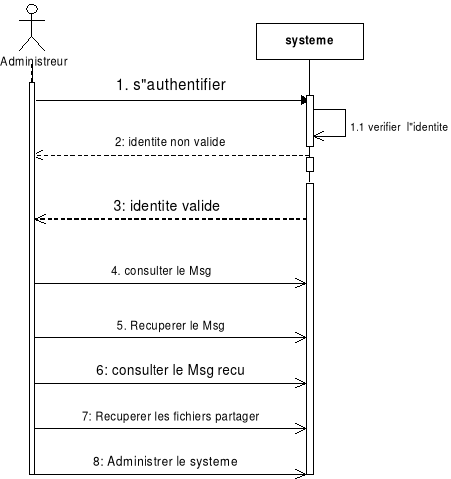

Figure 12Figure: diagramme de séquence

système user 2.

54

Figure 13: diagramme de séquence

système user 2.

55

Figure 14: diagramme de séquence

administrateur

56

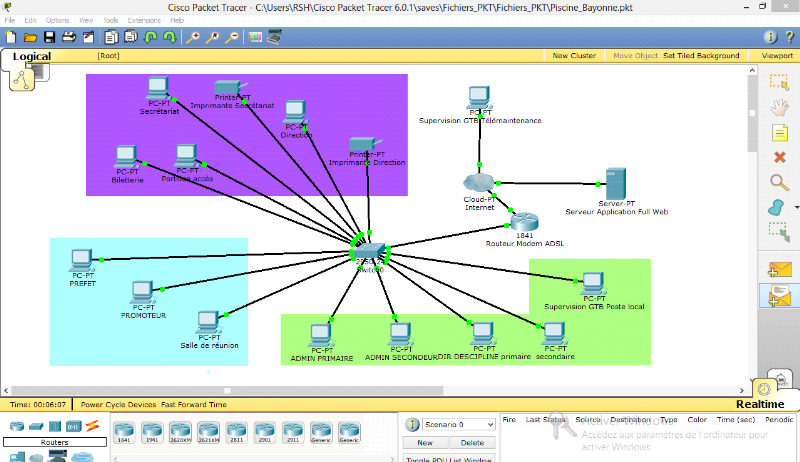

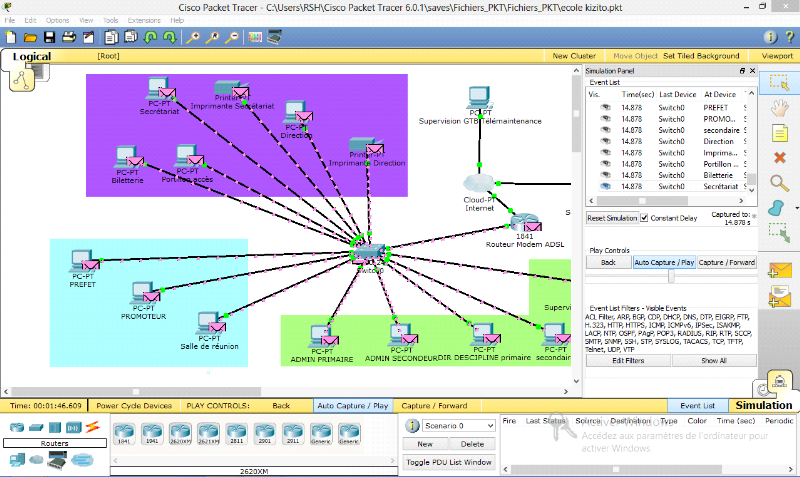

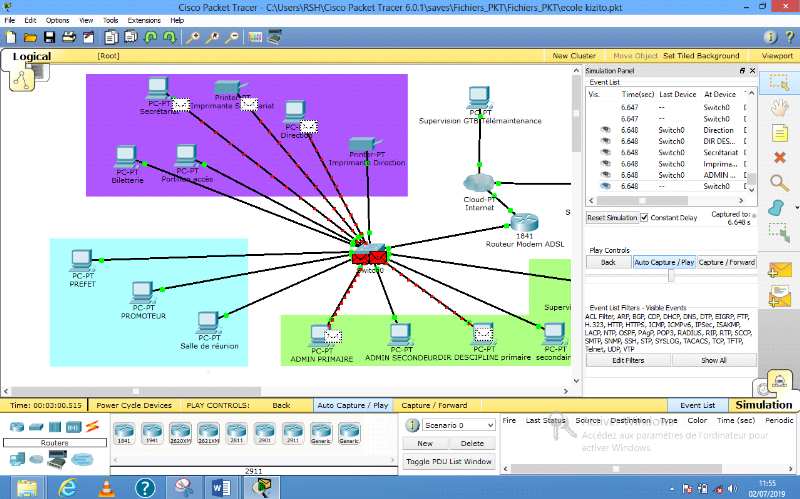

Figure 15- Architecture proposée.

59

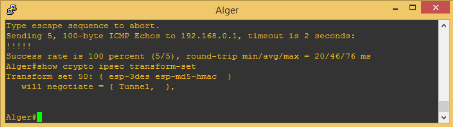

Figure 16- Ping entre les deux sites.

60

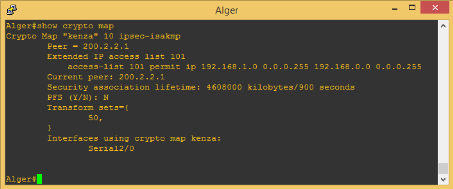

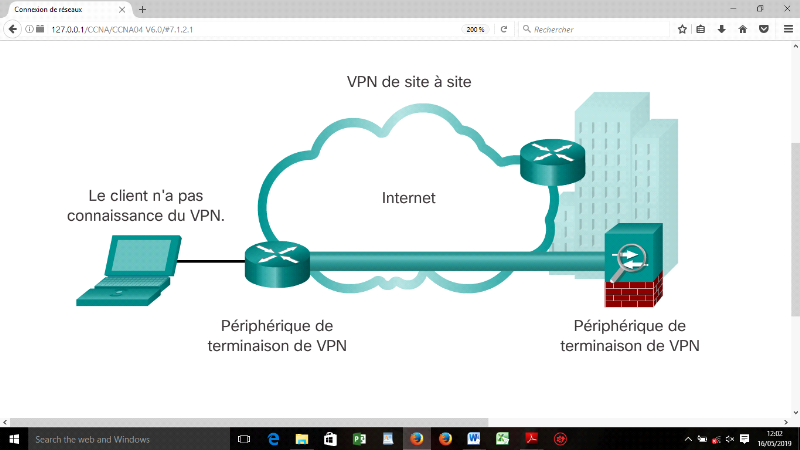

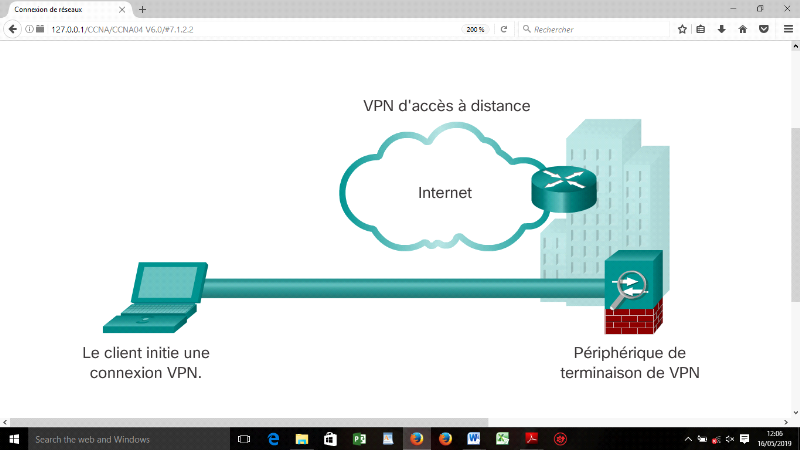

Figure 17 - Information router par le VPN.

60

Figure 18- Nom de map VPN.

61

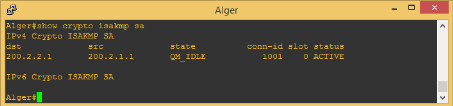

Figure 19 - Opération ISAKMP

61

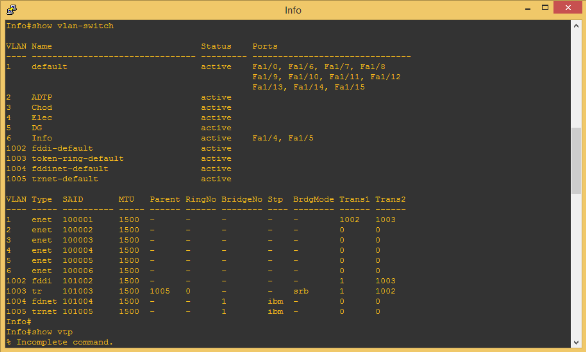

Figure 20Figure 20 - Vérification de la

création des VLANs.

62

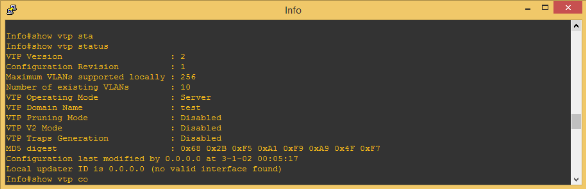

Figure 21 - Vérification de la creation de

VTP server.

62

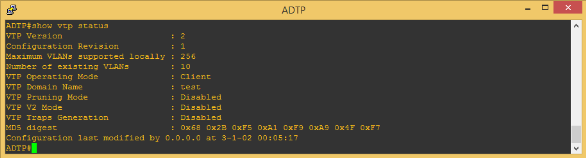

Figure 22 - Emplacement des vlan.

64

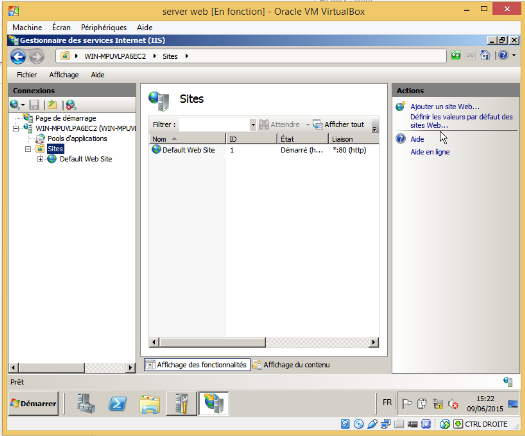

Le serveur web contient une adresse IP

différente de celle du réseau local et il est relié Figure

23 - Serveur web.

67

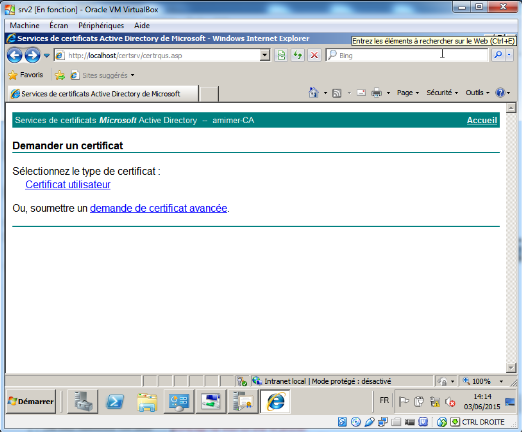

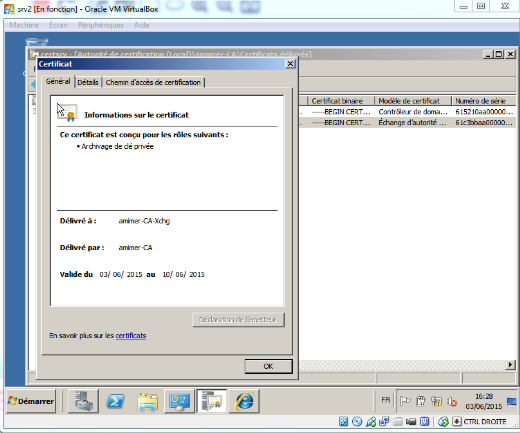

Figure 24Figure III.7 - Autorité de

certificate amimer-CA.Figure 25La figure III.8représente un

modèle de certificat délivré pour l'administrateur.

69

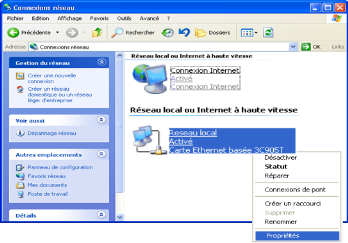

Figure 25Figure - Connexions réseau.

71

Figure 26- Propriétés de connexions au

réseau local.

72

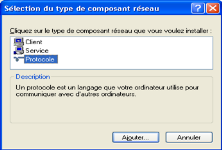

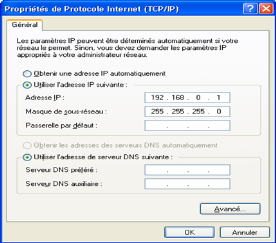

Figure 27- Proprieties de protocol internet

(TCP/IP).

73

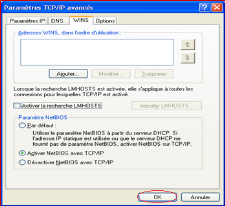

Figure 28 - Paramètre TCP/IP

avancés.

74

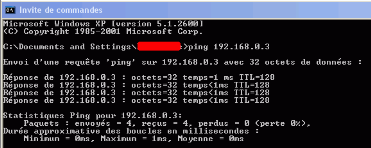

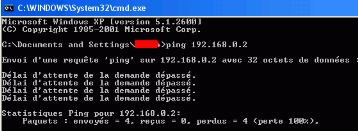

Figure 30- Réseau ne fonctionne pas bien

(ping avec cmd).

75

Liste de tableau

Tableau1 :réalisation ..................................................................................52

LISTE DES ABREVIATION

LAN: local area network: réseau local

MAN métropolitain area net Work :

réseaux métropolitain

WAN : réseaux étendu

ATM : réseaux des données

Nfs : network file system

IP: internet Protocol

CSMA/CD: carrier sens multiple détection with collision

détection

IMAP: internet message AccessProtocol

POP: post office Protocol

Http : hyper texte transfert Protocol

DCHP: Dynamics host configuration Protocol

Dns : Domain Nameservice

Fai : fournisseur d'accès à l'internet

Wifi : Wireless fidelity

INTRODUCTION GENERALE

Aujourd'hui, internet est largement utilisé dans le

monde et est plus orienté métier. Les organisationsoffrant la

connexion internet sont intéressées par la tarification ou les

clients payent pour les ressources qu'ils consomment. Indéniablement, ce

grand réseau est rentré dans nos moeurs.Àtravers, lui tout

un monde parallèle s'est développé : des sites

marchands ont fleuris, les services pour les particuliers comme les guides

d'itinéraire pour nos voyages nous simplifient bien la vie.

En effet, on en vient à échanger des

données à travers des programmes d'échange de fichiers et

a « chater » entre internautes. Nous retiendrons de tout

ça qu'internet est un véritable outil de communication. A la fois

hig-tech et démodé par sa technique ; internet n'a pas su

évoluer dans l'utilisation de ses protocoles, la plupart des protocoles

utilisés ont plusieurs années d'existence et certains n'ont pas

été créé dans une optique ou le réseau

prendrait une telle envergure. Les mots de passe traversent ainsi les

réseaux en clair, et là où transitent des applications de

plus en plus critiques sur le réseau, la sécurité, elle, a

peu évoluée. Il ya peu de temps, les entreprises pouvaient

encore se permettre de construire leurs propres LAN, supportant leurs propres

systèmes de nommage, système de messagerie, voire même leur

propre protocole réseau.

1.

Choix et intérêt du sujet

a.

Intérêt personnel

Notre intérêt personnel est celui qui cadre le

mieux avec notre formation intellectuelle et sur notre option d'informatique de

réseau, surtout au moment où nous faisons la recherche des

données, lors de lectures de différents documents nous parvenons

à découvrir d'autres éléments que nous n'avions pas

et que nous ne connaissonsmêmepas. Et ça nous a permis à

entre en profondeur dans plusieurs domaines ; à savoir

déployer une architecture de partage de donne dans le réseau

Lan.

b.

Intérêt scientifique

Etant donné qu'un travail scientifique relèvera

science étantqu'un ensemble des connaissances vérifiables par

l'expérience ou d'une science n'entent que domaine du savoir humain.

Notre travail va servir de référence aux différents

chercheurs qui aborderont plus-tard dans lamême piste.

c. intérêt sociétal

Ce sujet permettrait plus tous l'établissementscolaires

en général et l'école le novateur en particulier d'avoir

un bon système informatique capable de gèrehuissière,

enseignant. Il permettrait aussi à la vérification facile et

rapide des toutes les informations enregistrées et rendrait enfin une

bonne conservation ou sécurité des informations.

2.

Etat de la question

Pour mieux entreprendre une recherche scientifique, il est

important de faire un état de lieu e la recherche sur la question

à aborder il s'agit de l'état de la question qui est un

démarche consistant à consulter les publications

antérieures ayant trait à l'objet d'étude. KITA BA KYA

gohonis 1(*)

déclarait-il pas que : « si je veux découvrir

quelque chose, je commence par lire tout ce qui a été

écrit sur ce sujet dans le passé () ». Dans la

même perspective, Luc Van Campenhoudt souligne que « les

chercheurs ne sont pas comme des explorateurs qui découvriraient un

monde totalement ignoré et sur lequel rien n'avait encore

été dit».

Il serait prétentieux de notre part, de faire croire

que nous sommes le premier à avoir abordé un objet d'étude

portant sur la publicité et le comportement du consommateur. Nous avons

recouru à quelques documents disponibles et auxquels nous avions eu

accès. Il s'agit de :

· ERNEST EYEME année académique 2013-2014,

qui a effectué son étude sur « mise en place d'un

réseauLan avec connexion internet au sein d'une entreprise »

(cas de la synegy-group) au vue de son sujet le chercheurs pose la question

suivante : comment le réseau sera configuré ? Il est

partie l'hypothèse selon laquelle la mise en place d'un serveur de

partage des fichiers électronique pour pallier au problème qui se

pose à l'entreprise synegy-group. Au terme de son étude, le

chercheur a mis en marche l'application Win po up Lan messager pour

répondre aux voulus qui se présente insatisfait dans leur

système car elle fournit deux mode (client et serveur). Il donne la

possibilité d'être utilisé dans le Lan et sur

internet2(*)

· KABULO KETENGEannée académique 2009-2010,

son travail reposait sur : « mise en place en d'un intranet

au sein d'une entreprise » cas d'I.S.C/ Lubumbashi au vue de son

sujet le chercheur se pose la question suivante : commentfaire pour que la

comment faire pour que la communication soit un moyen facile au sein de

l'institut supérieur de commerce de Lubumbashi ? Ellemit

l'hypothèse selon laquelle la mise en place d'un réseauLand'un

système de messagerie et répartition de donne

électronique pour déguise au problème qui se pose

àl'institutsupérieur de commerce. Au terme de son étude

nous avons pu fait une d'installation d'un réseau locale au sein du

site qui n'avait presque pas une structure informatique et que nous avons

essayé de remédier à ce problème, dans le but

d'aider ses utilisateur à bénéficier des multiple avantage

informatique3(*).

· KAMWENYA CHARLINE, année académique

2014-2015 , son travail reposait sur : « mise en place

d'unserveur de la messagerie instantanée sous l'administration

GNU /LINUX dans une institution scolaire » le chercheur dans sa

problématique elle a soulevé la question suivante : Que

pouvons -nous faire pour palier à des difficultés

constatées dans le système et améliorer la communication

des informations entre les agents du collège la

référence ?, elle a émis l'hypothèse selon

laquelle de mettre en place le serveur de messagerie sur GNU/LUNIXIS. Car le

serveur de messagerie va permettre au collège la référence

de messagerie sur GNU/LUNIX. Car le serveur de messagerie va permettre au

collège la référence de faire l'échange rapide,

facile et fiable entre bureau à l'agent. Au terme de son étude,

elle a mis en place un serveur de messagerie sur GNU/LUNIX. Pour permettre au

collège la référence de faire l'échangerapide,

facile et entre bureau ou agent4(*).

· KABENDE LOMBES benoit, année

académiqueacétique 2013-2014, il a parlé de la

« mise en place d'un serveur de partage électronique sous

dédain GNU/LINUX avec Posix. » comme cas de robinson.

Commeproblématique que notre prédécesseur avais

rencontré c'est la difficulté dans l'échange des

informations au sein de l'entreprise robinson, et l'étudiant se

posé deux les questions qui sont ci-dessous : comment pouvons-nous

arriver à mettre en place un serveur de messagerie et le serveur de

partage des fichiers au sein de robinson ? Il a eu à proposer comme

solution la mise en place d'un serveur de partage électronique ainsi que

des fichiers sous GNU/LINUX en utilisant la distribution Debian5(*).

Notre étude s'inscrit dans la même optique que

les études antérieures dans la mesure où nous abordons la

même thématique « la mise en d'un serveur de

partage,implémentation d'un serveur de partage de fichier ».

Cependant ; notre étude se converge avec les

prédécesseurs à savoir nous parlons tous du Lan et la

pris une orientation parallèle dans la mesure où nous parlons

aussi de partage des fichiers.

3.

PROBLEMATIQUE ET HYPOTHESES

a)

Problématique

Est l'ensemble des questionnements et d'état de lieu

soulevé par un Object d'étude bien

déterminé6(*)

Notre étude a porté sur le complexe scolaire

saint kizito où nous avons constaté que leur système est

manuel, donc ils communiquent à travers le huissier en oubliant que le

nombre multiple d'aller-retour d'un huissier peut le rendre improductif, peut

tomber malade et ne saura pas acheminer les informations à temps

réel que le réseau informatique.

Vu l'observation de champ de recherche nous nous sommes

posé les questions suivantes :

Comment les directions de cet établissement pouvaient

échanger les informations ?

Pourquoi un réseau sur unétablissement ?

La première question va nous conduire à exprimer

clairement quels sont les besoins quels le réseau viendra

répondre et dans quel intérêt.

Une fois le réseau conçu et mis sur pied, La

deuxième question dévoilera l'aspect, les technologies et donc

les méthodes adoptées ainsi que les types d'infrastructures

à utiliser sur réseau urbain, cas de Lubumbashi, pour assurer un

fonctionnement adéquat de ce dernier sans déranger un quelconque

réseau existant.

b) .

Hypothèse

Une hypothèse une supposition qui est faite en

réponse à une question de rechercher7(*).

L'hypothèse d'un travail est la proposition de

réponse aux questions que l'on se pose à propos de l'objet de la

recherche formulée en termes tels que l'observation et l'analyse

arrivent à fournir une réponse8(*).

Faisant suite aux problèmes soulevés dans la

problématique, nous préconisons, d'avoir notre propre service de

messagerie électronique, de pouvoir partager des fichiers de

manière sécurisée et d'autre part, la mise en place d'une

application du réseau Lan. Cette dernière sera conçue dans

un langage de programmation qui permettrait aux dirigeants de

l'établissement saint kizito de gérer les aller et retour de

leurs travailleurs Cette innovation permettrait à l'établissement

Saint kizito de :

· L'échange des données entre les

différentes Directions.

· La récupération de l'information en temps

réel et bien sécurise les données

4. Méthode et technique

a. Méthodeutilisées

La méthodeétant un ensemble de démarches

qui engage l'esprit pour découvrir et démontrer la

vérité, c'est aussi un ensemble de démarches

raisonnées, intellectuelle qui consistent à comprendre, analyser

et à interpréter les données récoltées sur

le terrain pour venir à un but9(*).

Dans la quête de concevoir et d'implémenter une

solution pertinente et appropriée à notre problème ci-haut

décrit, nous nous proposons essentiellement et principalement la

méthode Top Down Network Design.

Top Down Network Design est une méthode qui est

utilisée principalement dans la conception et l'implémentation

des Réseaux Informatiques. « Top Down Network Design is a

methodology for designing networks that begins at the upper layers of the OSI

référence model before moving to the lower layers 4 »

c'est-à-dire que Top Down Network Design est une méthodologie de

conception des réseaux qui commence par le plus haut niveau du

modèle de Référence OSI vers le bas niveau10(*).

b. Technique

La technique est un ensemble de procède qui permet

à un chercheur de faire récolter les données d'une

manière facile et un bon traitement pour une bonne élaboration

d'un travail scientifique, la technique est ensemble d'instruments,

procède qui nous permettent de produire les informations sur le

terrain11(*).

Ainsi, pour la réussite ce travail, nous avons fait

recours à quelques techniques entre autres :

Technique d'interview : La technique

d'interview est une technique de recherche qui consiste à faire recours

à des entretiens au cours des quels le chercheur interroge des personnes

qui lui fournissent des informations relative au sujet de sa recherche GRAWITZ.

Elle consiste à interroger en vue d'avoir des points de vue avec les

différents employés du service qui nous a

intéressés pour acquérir les informations dont nous avons

besoin. Cette technique nous a permis d'obtenir les renseignements sur

l'étude de l'ancien système, par un jeu des questions

réponses12(*)

Technique documentaire : La technique

documentaire renvoie à « toute source de renseignement

déjà existante à laquelle le chercheur peut avoir

accès. Ces documents peuvent donc être des sonores (disques),

visuels (dessins), audiovisuels (films), écrits, ou des objets

(insignes, vêtements, monuments) elle nous a permis de consulter la

littérature scientifique existante, en vue d'en tirer l'un ou l'autre

aspect concernant notre travail et la consultation sur l'Internet13(*).

Techniquewebographie : qui nous aide de recourir à

l'internet qui est système informatique couvrant le monde

légendaire par sa meilleure façon de répondre aux services

demande.

Technique Ulm : qui nous permettant de comprendre, de

décrire le besoin de l'utilisateur et comment s'effectue les

interactions dans le système.

5.Délimitation du sujet

a. Dans spatial

Parlant de la délimitation du sujet dans l'espace, nous

avons opté le complexe scolaire saint kizito, situe dans la commune de

Lubumbashi AV changalele Numéro 7539 dans province de haut-Katanga en

république démocratique du Congo a. Dans le

bureauadministratifs, que nous allons intégrer messagerie et le partage

des fichiers.

b. Dans le temporelle

La mise en place d'un réseau informatique dans la

ceinte de la dite établissement devrions les accompagnés à

un développement durable car il leur sera possible d'ajouter d'autres

services selon les besoins.

6.

Subdivision du travail

Hormis l'introduction générale et la conclusion

générale, ce travail est articulé autour de trois

chapitres suivant :

Le chapitre premier : considérationconceptuelles

et théoriqueconcepts théoriques

Deuxième chapitre : analyse et

spécification des besoins

Troisième chapitre : conception du réseau

Lan

CHAPITRE1. Considération conceptuelles et

théorique concepts théoriques

Dans ce chapitre nous allons expliquer les sections

clés de notre travail pour annoncer leur présence et une

explication claire aux concepts annexe.Les termes et les objectifs qui doivent

ranger la conception comme une action qui surgit à chaque stade du

système.

Section1. Définition des concepts de base

La définition des concepts est une phase importante

pour tout travail scientifique. En effet il est d'usage dans le domaine

scientifique de ne pas se livrer à un objet d'étude sans savoir

de quoi il est question et sans définir au préalable des

concepts.

a. définitions de concepts fondamentaux

Mise en place : c'est installation, affectation,

arrangement, mise en oeuvre. C'est à dire regroupement des travaux

préliminaire14(*).

Réseau : est ensemble d'entités `objet,

personnesetc.' interconnectée les unes avec les autres. Un réseau

permet ainsi de faire circuler des élémentsmatériels ou

immatériels entre chacune de ces entités selon des règles

bien définies. C'est à dire un réseau est l'ensemble

d'équipements relie entre eux pour échange des

informations15(*).

Les LAN (Local Area Network) correspondent par leur taille aux

réseaux intra-entreprises. Sont des réseaux ne dépassant

pas 10km exemple d'un immeuble. Le réseau LAN permet de relier des

ordinateurs généralement situés dans le même

édifice. Correspondent par leur taille aux réseaux

intra-entreprises. Sont des réseaux ne dépassant pas 10km exemple

d'un immeuble. Le réseau LAN permet de relier des ordinateurs

généralement situés dans le même

édifice16(*).

Etablissement scolaire : est ensemble de locaux ou

l'on accueillie des individus appelés

« écoliers » ou élevés afin que des

professeurs leur dispensent un enseignement de façon collective17(*).

b. définitions des concepts connexes

Ordinateur : est un système de traitement de

l'information programmable tel que défini par Turing et qui fonctionne

par la lecture séquentielle d'un ensemble d'instructions,

organisées en programmes, qui lui font exécuter des

opérations logiques et arithmétiques. Sa structure physique

actuelle fait que toutes les opérationsreposent sur la logique binaire

et sur des nombres formés patrie de chiffres binaires18(*).

Un switch désigne un commutateur réseau,

équipement ou appareil qui permet l'interconnexion d'appareils

communicants, terminaux, ordinateurs, serveurs,périphériques

reliés à un même réseau physique .contrairement

au concentrateur (ou hub), il fractionne le réseau en domaines de

collision indépendants19(*).

Un routeur : est un équipement réseau

informatique assurant le routage des paquets. Un rôle est de faire

transiter des paquets d'une interface réseau vers une autre, au mieux,

selon un ensemble de règles. Il y a habituellement confusion entre

router et relais, car dans les réseaux Ethernet les routeurs

opèrent au niveau de la couche 3 du mode OSI20(*).

Une topologie d'un réseau définit la structure

du réseau

Les topologies physiques :

Unetopologiephysiquecorrespondàladispositionphysiqued'unréseau,

maisnespécifie pas les types de périphérique, les

méthodes de connectivité ou les adressesd'un réseau.

Ou encore La topologie physique est la façon dont les

équipements (ordinateurs, HUB, SWITCH, Router,...) sont reliés

entre eux, ainsi sa définissent la configuration proprement dite du

câblage ou du média.

Lestopologies

physiquessontdisposéesselontroisprincipauxgroupesdeformesgéométriques

: le bus, l'anneau et l'étoile21(*).

I.3.1. La topologie en Bus

Dans cette topologie un même câble relie tous les

noeuds d'un réseau sans périphérique de

connectivitéintermédiaire.lesdeuxextrémitésdesréseauxenbussontéquipéesderésistances

de50ohms(terminateurs)quiarrêtent les signaux une fois

arrivésdestination.sansterminateurs,

lessignauxd'unréseauenbuscontinueraientàcirculersansfin

;cequ'onappellelerebondde signal. La topologie en bus est

caractérisée par un câble central sur lequel tous les

membres du réseau sont connectés.

Dans la ce type d'architecture, l'information est

envoyée dans les deux sens donc le serveur est au centre.

L'émission de données sur le bus se fait après

écoute et l'absence du signal sur le bus. Dans cette topologie, si on

envoie au même instant deux signaux, il aura la collision. En cas de

rupture du support de transmission le réseau est par terre22(*).

Figure 1: Topologies en

bus.

Source : www. commentçamarche.net

Elle a pour avantage : d'être

facile à mettre en oeuvre et en de posséder un fonctionnement

simple, la panne d'un poste n'affecte qu'un poste ,une connexion de

câble simple et flexible , câble et connecteur bon

marché , ajout et suppression de noeud très simple.

Et les incontinents sont : La

coupure de câble peut infecter des nombreux réalisateur, la

longueur et le nombre des postes sont limitées dans le cas de

contraire ceci occasionne de noeud passif, localisation de performance

sensible, dégradation de performance sensible.

Ainsi cette topologie est utilisée dans le

réseau Ethernet de 10 bases 2 et 10 bases 5.

I.3.2 La topologie en étoile

Danscettetopologie,chequenoeudduréseauestreliéàunpériphérique

central,telqu'un concentrateur(hub).Un mêmecâblederéseau

enétoilenepeutrelierquedeuxpériphérique, donc un

problème de câblage ne touchera jamais plus de deux noeuds .les

noeuds transmettent

desdonnéesauconcentrateur,quiasontourretransmetlesinformationsausegmentderéseauou

le noeud de destination pourra les ramasser.

Ainsi cette topologie en étoile est

caractérisée par un câble central sur lequel tous les

membres du réseau sont connectés

Le HUB permet le transport à 10 MB/S alors que le

SWITCH permet le transport à 1000 Mb/S, il s'utilise au moins dans un

réseau de 50 postes (ordinateur).

Cette topologie est la plus utilisée, et s'adapte pour

de petit ou pour de grand réseau. Si un équipement central (HUB

ou SWITCH) tombe en panne, le réseau est par terre23(*).

Figure 2: Topologie en

étoile

Source : Source : www.

commentçamarche.net

Elle a pour avantage :

Interconnexion de plusieurs sous stations, en cas d'une panne

sur une sous station, le système marche dans les autres sous stations,

longueur du câble moins importante, l'ajout d'un nouveau passe assez

facile, on a une gestion centralisée du réseau.

Et les inconvenient sont :

· Une panne de HUB bloque tous les postes

reliés ;

· Le débit dépend du nombre de noeud.

Cette topologie peut être utilisé dans le

réseau Ethernet 10 base T et 100 base T.

I.3.3. La topologie en anneau

Dans une topologie de l'anneau, chaque noeud est

relié aux deux noeud les proches, et

l'ensembleduréseauformeun

cerclelesdonnéessonttransmisesauteurdel'anneau dansune seul direction

chaque station de travail accepté et répond aux paquets qui lui

sont adressés, puis les fait suivre à la prochaine station de

l'anneau.

La topologie en anneau tout comme en étoile est

caractérisé par un point central sur lequel tous les membres du

bureau sont connectés. Ce point central est communément

appelé MAU (Multiple Accès Unit).

Cette topologie utilise un système de jeton qui circuit

d'un ordinateur à un autre. Dans cette technologie, il n'y a pas de

collision. Ici, l'ordinateur qui tombe en panne, il va perturber

l'échange des informations24(*).

Figure 3 : La topologie en

anneau

Source : Source : www.

commentçamarche.net

Cette topologie présente l'avantage tel que la

détermination du temps d'accès set comme désavantage en

cas d'une panne d'un noeud le réseau est coupé.

Les topologies logiques : Le

terme topologielogique désigne la façon par laquelle les

données transmises entre les noeuds, plutôt que la disposition des

voies ou chemins qu'empruntent les données.

Unetopologielogiques'appelle aussi unsystèmedetransport

réseaulatopologielogiqued'un réseaudécrit

lamanièreparlaquelle lesdonnéessont mises entrames et

comment les impulsions électrique

sontenvoyéessurlesupportphysiqueduréseaulesélémentsd'une

topologie logique appartiennent à la fois auxcoucheliaison du

modèle OSI.

C'est une technologie à bande partagée qui

utilise le principe CSMA/CD (Carrier Sens Multiple DetectionWith Collision

Detection) pouréviter la collision.

Dans la topologie logique, on distingue deux types de

topologies principales de méthodes d'accès existent :

Topologie par anneau a jeton : Dans

cette topologie tous les ordinateurs sont connectés aux mêmes

câbles formant une bouche fermée au niveau logique sur laquelle un

jeton passe d'un poste de travail au suivant (du point de vue physique, il

s'agit en fait d'une étoile)

Un ordinateur communique en s'apparent du jeton et en le

laissant circuler sur un anneau électrique logique25(*).

Elle a pour avantages suivants :

Dégradation faible de performance en cas

d'agrandissement du réseau, Absence de collisions complètes.

Et les inconvénients sont :

L'ajout d'un noeud nécessite l'arrêt du

réseau, Câblage et connecteur coûteux, Faible rendement

à bas régime. Cette topologie est notamment utilisée dans

le réseau IBM Tokunring. (Token ring)

Topologie Par détection de

collisions : Dans cette topologie, tous les ordinateurs sont

connectés aux mêmes câbles formats un bus ou des

étoiles ou un mélange de deux (topologie mixte).Du point de vue

physique, il s'agit en fait d'un ensemble des machines devant se connecter

entre elles et format ce qu'on appelle un domaine de collisions.

Elle a pour avantages suivant :

- La panne d'un câble n'affecte qu'un poste ;

- La panne de serveur bloque tous ;

- Les débits dépendent du nombre de noeuds.

Cette topologie est notamment utilisée dans le

réseau Ethernet.

ARCHITECTURE DE RESEAUX

INFORMATIQUES : Est un ensemble des règles de composition et

d'agencement des noeuds et équipements connectés à un

réseau informatique. C'est aussi la représentation structurale et

fonctionnelle. Du point de vue de la manière dont les ordinateurs

peuvent offrir des services à d'autres, on distingue

généralement deux architectures de réseaux bien

différents, ayant tous de même des similitudes.26(*)

Ces deux architectures réseaux ont des capacités

différentes. L'architecture réseau à installer

dépend des critères suivants : Taille de l'entreprise, Niveau de

sécurité nécessaire, Type d'activité, Niveau de

compétence d'administration disponible, Volume du trafic sur le

réseau, besoin des utilisateurs sur le réseau.

Ainsi nous distinguons deux types d'architecture :

Le

réseau d'architecture poste à poste (Peer to Peer / égal

à égal) :C'est un réseau sans serveur

dédié. Tous les ordinateurs peuvent faire office de client ou de

serveurs Ainsi chaque ordinateur dans un tel réseau joue à la

fois le rôle de serveur et de client. Cela signifie notamment que chacun

des ordinateurs du réseau est libre de partager ses ressources.

Les réseaux poste à poste ne nécessitent

pas les mêmes niveaux de performance et de sécurité que les

logiciels réseaux pour serveurs dédiés. Tous les

systèmes d'exploitation intègrent toutes les

fonctionnalités du réseau poste à poste. Dans un

réseau poste à poste typique, il n'y a pas d'administrateur.

Chaque utilisateur administre son propre poste. D'autre part, tous les

utilisateurs peuvent partager leurs ressources comme ils le souhaitent

(données dans des répertoires partagés, imprimantes,

cartes fax etc.)

Figure4. Le réseau

architecture Client/serveur

Source: Source: www.

commentçamarche.net

En général, lorsqu'on utilise plus de 10

ordinateurs, nous avons besoin d'un serveur dédié. Il est

utilisé seulement comme Serveur et non Client ou Workstation. Il est

optimisé pour répondre aux besoins des clients et d'assurer la

sécurité des ressources.

Ilressembleunpeuauréseauposteàpostemaiscettefois-ci,onyrajouteunpostepluspuissant,

dédié à des tâches bien précises.

Cettenouvellestations'appelleserveur.LeserveurCentralise

lesdonnéesrelativesaubon fonctionnement du réseau27(*).

Dans l'exemple précédant, C'est lui qui contient

tous les mots de passe. Ainsi ils ne se trouvent

plusqu'àunseulendroit.Ilestdoncplusfacilepourl'administrateurduréseaudelesmodifier

ou d'en créer d'autres.

ü

L'avantagedecetypederéseau :

estsafacilitédegestiondesréseauxcomportantbeaucoupde postes.

ü Son inconvénient majeur :

son coût souvent très élevé en matériel.

I.5. LE CLIENT ET LE SERVEUR

I.5.1 Client

Un client est le processus demandant l'exécution d'une

opération à un autre processus par l'envoie d'un message

contenant le descriptif de l'opération à exécuter pour son

compte, et attendant la réponse à cette opération. Dans un

réseau informatique, un client est le logiciel qui envoie des demandes

à un serveur. Il peut s'agir d'un logiciel manipulé par une

personne, ou d'un bot. L'ordinateur client est généralement un

ordinateur personnel ordinaire, équipés de logiciels relatifs aux

différents types de demandes qui vont être envoyées, comme

un navigateur web, un logiciel client pour le World Wide Web.

I.5.1.1 caractéristiques du

client

Un client est considéré comme :

v Un logiciel client : utilise le service offert par un

serveur ;

v Un proactif : à l'origine de la demande.

I.5.2 Serveur

Un serveur informatique est un dispositif informatique

matériel ou logiciel qui offre des services aux différents

clients28(*). Les services

les plus courants sont :

ü Le partage de fichiers ;

ü L'accès aux informations du World Wide Web ;

ü Le courrier électronique ;

ü Le partage d'imprimantes ;

ü Le commerce électronique ;

ü Le stockage en base de données ;

Le jeu et la mise à disposition de logiciels

applicatifs (optique software as a service).

Un serveur fonctionne en permanence, répondant

automatiquement à des requêtes provenant d'autres dispositifs

informatiques (les clients), selon le principe dit client-serveur. Ainsi le

client et le serveur sont deux termes génériques dont un

échange consiste donc à l'envoi d'une requête à un

serveur qui exécute l'opération demandée et en retourne la

réponse. Le client-serveur est aussi très courant dans les

applications ou des nombreux utilisateurs doivent accéder à un

même serveur donné.

I.5.2.1 caractéristique du

serveur

Etant un processus, le serveur est à son tour

considéré comme :

Un contrôle d'accès, Un tractif, Un fournisseur

des services, Un « un logiciel serveur » offre le service

sur le réseau, Un serveur set la machine sur laquelle s'exécute

le logiciel serveur.

I.5.2.2 les principaux types des

serveurs

L'architecture client-serveur nous distinguons plusieurs types

de serveur entre autre :

a) Serveur de bases des données

Ce serveur effectue plusieurs opérations dont les plus

importantes sont les suivantes : Le client émet des requêtes

SQL vers le serveur, Le serveur permet le stockage et le traitement de

données, Le client crée des tables, code d'application,

Possibilité d'appel de procédure distante.

b) Serveur de groupage

Celui-ci à son tour effectué les

opérations suivantes : Gestion d'information

semi-structurée ; Ex : texte, images, courrier, messagerie,

Met les utilisateurs en contact direct, Evolution vers la gestion de messagerie

unifiée ; Ex : répondeur, vocal, synthèse de

paroles.

c) Le serveur web

Ce serveur est beaucoup utilisé par les internautes

sans qu'ils s'en rendent compte. C'est lui appelé serveur http (hyper

texte transfert Protocol), par analogie avec le protocole du même nom, ce

serveur désigne soit l'ordinateur, soit le logiciel. Les navigateurs

Web comme (internet explorer, Mozilla Firefox), qui jouent le rôle des

clients, Ils gèrent l'accès aux données (les pages web

des sites hébergées et les contenus).

d) Le serveur mail

Comme son nom l'indique ce serveur donne la possibilité

de gérer les mails c'est-à-dire l'envoi, la réception et

le stockage des mails .Leurs envois se fait au moyen de certain protocoles tel

que le Protocol POP (Post O office Protocol) IMAP (Internet Message

Accès Protocol).

e) Serveur d'impression

Ce serveur partage une imprimante entre plusieurs ordinateurs

.L'imprimante étant unique et distribuée dans un réseau ne

peut pas satisfaire toutes les demandes ou requêtes de machines clientes

en un temps, il servira de mémoire des requêtes formulées

par des clientes et de gérer leurs accès à

l'imprimante.

f) Le serveur de fichiers

Le serveur de fichiers permet de faire le partage des

données à travers le réseau et l'accès aux

différentes données se fait au moyen des protocoles EX :

NFS, CIFS29(*).

I.6. REQUETES (REQUETE) ET

REPONSE (REPLIE) :

I.6.1

requetés (requête)

Une requête est la demande faite et transmise par une

machine cliente à une autre machine serveur permettant de définir

l'opération à réaliser pour son compte.

I.6.2

Réponse (replie) :

Une réponse est u message transmis par un serveur

à un client suite à l'exécution d'une opération

contenant les paramètres de retour de l'opération

I.7. LE MODELE DE REFERENCE OSI

D'ISO

Audébutdesannées70,chaqueconstructeur

adéveloppésapropresolutionréseauautour

d'architectureetdeprotocoleprivésetils'estviteavéréqu'il

seraitimpossibled'interconnecter ces différents réseaux si une

norme internationale n'était pas établie.

Cette norme établie par l'internationale standard

organisation (ISO) est la norme open system interconnexion (OSI, interconnexion

de systèmes ouverts)..

LapremièreobjectifdelanormeOSIaétédedéfinirunmodèlede

toutearchitecturederéseau basesurdécoupageenseptcouches

chacundecescouchescorrespondantàunefonctionnalité

particulière d'un réseau.

Les couches 1, 2,3 et 4 sont dites basses et les couches 5,6

et 7 sont dites hautes30(*).

Alors l'image suivante éclaircie comment s'effectue les

échanges entre les couches de

Figure 5: Le modèle

OSI en detail.

Source : www. commentçamarche.net

I.7.1. La couche physique

Définit la façon dont les données sont

physiquement converties en signaux numériques sur le média de

communication (impulsions électriques, modulation de la lumière.

Ainsi cette couche s'occupe encore de la transmission des bits de façon

brute sur un canal de communication. Cette couche doit garantir la parfaite

transmission des données. L'unité d'information typique de cette

couche est le bit.

I.7.2

La couche liaison

Définit l'interface avec la carte réseau et le

partage du média de transmission. Ainsi sa définit l'interface

avec la carte réseau et le partage du média de

transmission.L'unité d'information de la couche liaison de

données est la trame qui est composées de quelques centaines

à quelques milliers d'octets maximum.

I.7.3

La couche réseau

Cettecoucheassuretouteslesfonctionnalitésdeservicesentrelesentitésduréseau,c'estàdire

: l'adressage,leroutage qu'est l'opération de la meilleure route pour un

paquet,lecontrôledeflux,ladétectionetlacorrection

d'erreursnonrésoluespar la couche liaison pour préparer

letravail de la couche transport ainsi sélectionne les routes de

transport (routage) et s'occupe du traitement et du transfert des messages.

Cette couche contrôle également l'engorgement du

sous-réseau. L'unité d'information de la couche réseau est

le paquet (Datagramme)31(*).

I.7.4

La couche transport

Elle est chargée du transport de données, de

leurs découpages en paquets et des éventuelles erreurs de

transmission.

Sonrôleestd'optimiserl'utilisationdesservicesderéseaudisponibles

afind'assureràmoindre coût les performances requise par la couche

session. Un des tout derniers rôles à évoquer est le

contrôle de flux.

C'est l'une des couches les plus importantes, car

c'est elle qui fournit le service de base à l'utilisateur, et c'est par

ailleurs elle qui gère l'ensemble du processus de connexion, avec

touteslescontraintesquiy sont liées. L'unité 1'unite

d'information de la couche réseau est le message (segment)

I.7.5. La couche session

Cette couche fournit aux entités de la couche

présentation les moyens d'organiser et de synchroniser les dialogues et

les échanges de données. Il s'agit de la gestion d'accès,

de sécurité et d'identification des services, définit

encore l'ouverture et la fermeture de session entre les machines.

I.7.6. La couche présentation

Cette couche assure la transparence du format des

données à la couche application. Et s'intéresse encore

à la syntaxe et à la sémantique des données

transmises : c'est elle qui traite l'information de manière

à la rendre compatible entre tâches communicantes. Elle va assurer

l'indépendance entre l'utilisateur et le transport de

l'information.Typiquement, cette couche peut convertir les données, les

reformater, les crypter et les compresser.

I.7.7. La couche application

Cettecoucheassureauxprocessusd'applicationlemoyend'accès

àl'environnementOSIet

fournittouslesservicesdirectementutilisablesparl'application(transfertedonnées,allocation

de ressources, intégrité et cohérence des informations,

synchronisation des applications).

I.8. LE MODELE DE REFERENCE

TCP / IP

Inspiré du modèle O.S.I, ce modèle

reprend l'approche modulaire (utilisant de modules ou couches) mais content

uniquement que quatre. Ces quatre couches ont des tâches beaucoup plus

diverses que les couches du modèles O.S.I étant donné que

certaines couches TCP/IP correspondent à plusieurs couches du

modèle O.S.I. Voici alors les rôles de différentes

couches32(*)

I.8.1

présentation du modelé TCP/IP

Le modèle TCP/IP peut en effet être décrit

comme une architecture réseau à 4 couches

Figure 6: Le model TCP/IP

ET le modèle OSI

Source : Wikipédia

LemodèleOSIaétémisàcôtépourfaciliterlacomparaisonentrelesdeuxmodèles.Ilya4

couches principales dans l'environnement TCP/IP :

a. La Coucheapplication

Spécifie la forme sous laquelle les données

doivent être acheminées quel que soit le type de réseau

utilisé.

Cette couche contient tous les protocoles de haut niveau,

comme par exemple Telnet, TFTP (trivial File Transfer Protocol), SMTP (Simple

Mail Transfer Protocol), HTTP (HyperText Transfer Protocol).

a. Lacouchetransport :

Elle assure l'acheminement de données, ainsi que les

mécanismes permettant de connaitre l'état de la transmission,

cette couche utilise le protocole suivante : UDP, TCP.

b. LacoucheInternet :

EncapsulelespaquetsreçusdelacoucheTransportdansdes datagrammes IP. Mode

non connecté et non fiable,

Le rôle de la couche internet consiste à envoyer

des paquets sources à partir d'un réseau quelconque de l'inter

réseau et à les aires parvenir à destination,

indépendamment du trajet et des réseaux traversés pour y

arriver. Le protocole IP. L'identification du meilleur chemin de couche, cette

couche utilise les protocoles suivants : IP, ICMP.

c. LacoucheRéseau:

Assurelatransmissiond'undatagrammevenantdelacouche

IPenl'encapsulantdansunetramephysiqueetentransmettantcettedernièresurun

réseau physique, cette couche utilise le protocole suivante :

Ethernet, CSMAVD.

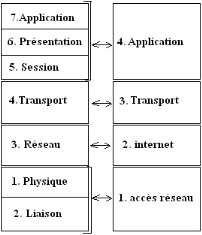

I.9. COMPARAISON ENTRE LE MODELE

OSI ET LE MODELE TCP/IP

En comparant le modèle OSI ou modèle TCP/IP,

vous remarquerez des similitudes et des différences.

I.9.1. Similitudes

Ø Tous deux comportent des couches

Ø Tous deux comportent une couche application, bien que

chacune fournisse des services très différents.

Ø Tous deux comportent des couches réseau et

transport comparables.

I.9.2 Différences

v TCP/IP intègre la couche présentation et la

couche session dans sa couche application.

v TCP/IP regroupe les couches physiques et liaison de

données OSI au sein d'une seule couche.

v TCP/IP semble plus simple, car il comporte moins de

couches.

v Les protocoles TCP/IP constituent la norme sur laquelle

s'est développé internet. Aussi, le modèle TCP/IP a-t-il

bâti sa réputation sur ses protocoles.

En revanche, les réseaux ne sont

généralement pas architecturés du protocole OSI, bien que

le modèle OSI puisse être utilisé comme guide.

Figure 7: Difference entre

les 7couches du modèle OSI ET modèle TCP/IP

Source:Source : www. commentçamarche.net

D'après cette figure, on peut dire que, les couches

application, présentation et session du modèle OSI sont devenu

une même couche TCP/IP

Une des premières critiques que l'on peut

émettre tient au fait que le modèle TCP/IP ne fait pas vraiment

la distinction entre les spécifications et l'implémentation : IP

est un protocole qui fait partie intégrante des spécifications du

modèle.

Une autre critique peut être émise à

l'encontre de la couche hôte réseau. En effet, ce n'est pas

à proprement parler une couche d'abstraction dans la mesure où sa

spécification est trop floue33(*).

I.10.

SUPPORTS DE TRANSMISSION DE DONNEES SUR UN RESEAU

C'est un canal de transfert de données est celui qui

nous appelons dans le jargon informatique canal de transmission ou support de

transmission. Ce soit en réseau informatique ou télécom

I.10.1. TYPE DE SUPPORTS DE TRANSMISSION

On distingue plusieurs supports de transmissions. Nous

commencerons avec les câbles à paires torsadées34(*).

1. Les Câbles paires torsadées ou Twisted

Pair Câbles

Sont des câbles constitués au moins de 2 brins

de cuivres interclassés en torsades(le cas de pair torsadé) et

recouverts des isolants. En réseau informatique, on distingue deux types

de câbles torsadés : les câbles STP et les câbles

UTP.

Les cables STP (Shield Twisted Pairs)

Les câbles STP sont des câbles blindés.

Chaque paire est protégée par une gaine blindée comme

celle de câble coaxial. Théoriquement ces câbles STP peuvent

transporter le signal jusqu'à environ 150 m à 200m.

Les cables UTP (Unshield Twisted Pairs)

Sont des câbles non blindés, c'est- à

-dire aucune gaine de protection n'existe entre les paires des câbles.

Théoriquement ces câbles peuvent transporter le signal

jusqu'à environ 100m.

Figure8:Lecâble torsade

Source : www. commentçamarche.net

2. Les câbles coaxiaux

Il est composé d'un fil de cuivre entouré

successivement d'une gaine d'isolation, d'un blindage métallique et

d'une gaine extérieur. On distingue pour ce type des câbles on

trouve : les câbles coaxiaux fins et les câbles coaxiaux

épais.

Le câble coaxial fin (thinet) ou 10base

-2(le nom 10 base-2 est attribué grâce à la norme Ethernet

ou 803.2 qui l'emploie) mesure environ 6mm de diamètre. Ce câble

est à mesure

Section 2 ; considérations théoriques

A

notions sur le développement des applications

Une application : Une application, un applicatif ou

encore une appli, une App est, dans le domaine informatique, un programme (ou

un ensemble logiciel) directement utilisé pour réaliser une

tâche, ou un ensemble de tâches élémentaires d'un

même domaine ou formant un tout. Ou encore une application c'estun

logiciel : dans le domaine informatique, un programme (ou un ensemble

logiciel) directement utilisé pour réaliser une tâche, ou

un ensemble de tâches élémentaires d'un même domaine

ou formant un tout. Typiquement, un éditeur de texte,un navigateurweb,

un lecteur multimédia, un jeu vidéo, sont des applications. Les

applications s'exécutent en utilisant les services du système

d'exploitation pour utiliser Dans ce chapitre nous allons expliquer les

sections clés de notre travail pour annoncer leur présence et une

explication claire aux concepts annexe les ressources

matérielles35(*).

Le type d'application : Les applications populaires dans

les entreprises sont la bureautique, le traitement de texte, le tableur, la

gestion de production, gestion opérationnelle, les systèmes

d'information, la gestion de projet,la comptabilité et de gestion

électronique de documents. La comptabilité personnelle, la

déclaration d'impôts, les galeries d'images numériques, la

géographie, l'apprentissage et l'éducation ainsi que le jeu sont

des applications courantes dans les familles. La conception assistée par

ordinateur,la publication assistée par ordinateur, l'édition

d'images, la retouche photo, ou la création depage web sont des

applications courantes de manipulation d'image et de son. Et le courrier

électronique, le web, la voix sur IP, la visioconférence, le blog

et la messagerie instantanée sont des exemples d'applications communes

de communication36(*).

Le domaine d'application :

Les applications de l'informatique commencent à envahir

la plupart des activités humaines.

1) Le domaine de gestion :

La gestion constitue l'un des principaux domaines dans

lesquels l'informatique se déploie. Dans ce domaine, on utilise les

logiciels suivants :

Les logiciels de gestion comptable ;

Les logiciels de gestion commerciale ;

Les logiciels de gestion de stock ;

Les logiciels de gestion des ressources humaines ;

2) Le domaine industriel :

L'informatique est utilisée dans la conception, la

production, le contrôle et la commercialisation des produits. Dans ce

domaine, on utilise les logiciels suivants :

CAO : conception Assistée par Ordinateur ;

FAO : Fabrication Assistée par Ordinateur ;

MAO : Maintenance Assistée par Ordinateur ;

3) le domaine scientifique :

Les chercheurs scientifiques sont de grands utilisateurs de

l'informatique. On trouve l'informatique dans les centres de calculs

scientifiques.

4) Le domaine pédagogique :

Il s'agit de tous les secteurs de l'enseignement qui utilisent

l'informatique pour des fins pédagogiques. Dans ce domaine on utilise

les logiciels suivants :

EAO : Enseignement Assisté par Ordinateur ;

EXAO : Expérimentation Assistée par Ordinateur

;

Les logiciels de simulation ;

Se connecter | Activités récentes sur le site

|Signaler un abus | Imprimer la page | Avec la technologie de Google

Sites37(*).

B

méthodes et développement des applications

Avant toute chose, nous sommes appuyés sur la

méthode de conduite de projets informatiques en procédant

à la modélisationest cette méthode s'appelé top

down network

I. PRESENTATION DE LA METHODE TOP DOWN NETWORK

DESIGN

Dans la quête d'atteindre nos objectifs et ainsi

concevoir et d'implémenter notre solution informatique, nous userons de

la méthode « Top Down Network Design ». Elle est une

méthode orientée réseaux informatiques et a

été élaborée dans le but de donner une

démarche descendante dans le cadre de projet de conception,

d'implémentation, d'optimisation des réseaux informatiques.

A. Description de la méthode Top Down Network Design

La méthode Top Down Network Design revêt d'une

démarche descendante dans le projet de conception,

d'implémentation et d'optimisation des réseaux informatiques.

Elle consiste en une analyse du plus haut niveau d'abstraction vers le plus bas

niveau c'est-à-dire qu'elle part de la couche supérieure vers la

couche basse du modèle de référence OSI. Elle se

présente selon plusieurs parties ou phases dont voici dans les lignes

qui suivent leurs détails.

B. Phases de la méthode Top Down Network Design 1.

Phase I : Identification des besoins et objectifs de l'entreprise

Cette première phase de la méthode Top Down

Network Design donne une vue générale sur la démarche

entière.

Elle permet au concepteur des Systèmes Réseaux

d'effectuer systématiquement une analyse des contraintes et buts de

l'entreprise demandeur, de ses besoins et échanges techniques ; la

présentation des éléments caractéristiques du

réseau existant ainsi que de ses interconnexions jusqu'à aboutir

à l'analyse des trafics réseaux à savoir quelles

applications sontelles utilisées sur le réseau sous

étude.

PRESENTATION DE LA METHODE TOP DOWN NETWORKDESIGN

Dans la quête d'atteindre nos objectifs et ainsi

concevoir et d'implémenter notre solution informatique, nous userons de

la méthode « Top Down Network Design ». Elle est une

méthode orientée réseaux informatiques et a

été élaborée dans le but de donner une

démarche descendante dans le cadre de projet de conception,

d'implémentation, d'optimisation des réseaux informatiques.

A. Description de la méthode Top Down Network Design

La méthode Top Down Network Design revêt d'une

démarche descendante dans le projet de conception,

d'implémentation et d'optimisation des réseaux informatiques.

Elle consiste en une analyse du plus haut niveau d'abstraction vers le plus bas

niveau c'est-à-dire qu'elle part de la couche supérieure vers la

couche basse du modèle de référence OSI. Elle se

présente selon plusieurs parties ou phases dont voici dans les lignes

qui suivent leurs détails.

B. Phases de la méthode Top Down Network Design 1.

Phase I : Identification des besoins et objectifs de l'entreprise

Cette première phase de la méthode Top Down

Network Design donne une vue générale sur la démarche

entière.

Elle permet au concepteur des Systèmes Réseaux

d'effectuer systématiquement une analyse des contraintes et buts de

l'entreprise demandeur, de ses besoins et échanges techniques ; la

présentation des éléments caractéristiques du

réseau existant ainsi que de ses interconnexions jusqu'à aboutir

à l'analyse des trafics réseaux à savoir quelles

applications sont-elles utilisées sur le réseau sous

étude.

2. Phase II : Conception logique du

réseau

Concevoir une topologie réseau logique est la

première étape dans la phase de conception logique des

réseaux selon la méthodologie Top Down Network Design. Parce que

par la conception de la topologie logique avant l'implémentation

physique nous avons la possibilité d'accroître ou de majorer la

chance d'atteindre le but du client par des possibilités telles que la

sociabilité ou extensibilité, adaptabilité ainsi que la

performance.

Dans la même optique, cette partie se focalise aussi sur

la présentation du modèle d'adressage et de nommage des

équipements ; la sélection des protocoles de routages et de

commutations ; au développement des stratégies de

sécurités ainsi qu'à la gestion de ces dernières.

L'adressage doit être adapté aux besoins des clients en termes du

nombre d'utilisateurs et des équipements susceptibles d'être

identifiés sur le réseau

3. Phase III : Conception physique du réseau

Cette troisième phase de la méthodologie Top

Down Network Design tournera autour de la conception pièce par

pièce de l'architecture physique du futur réseau. Elle est la

première étape dans la conception physique du réseau selon

la perspective de la méthode Top Down Network Design.

L'objectif de cette phase est de doter à

l'Ingénieur concepteur les informations nécessaires sur les

caractéristiques de scalabilité, manageabilité, de

performance des options typiques, d'aider l'Ingénieur à effectuer

des bonnes sélections d'équipements selon les besoins de

l'entreprise.

En effet, cette conception physique du réseau

s'articulera autour de la sélection des technologies et

périphériques réseaux à utiliser dans le futur

réseau ; laquelle conception38(*)

Conclusion partielle

Dans ce chapitre nous allons expliquer les sections

clés de notre travail pour annoncer leur présence et une

explication claire aux concepts annexe nous avons présenté une

brève définition sur les réseaux, leurs architectures,

leurs modèles de transmission ainsi que les différents concepts

ensuite nous avons présenté la

théorie sur la méthode top dowon network design.

CHAPITRE II : analyse et spécification des

besoins

Dans ce chapitre, il sera question de comprendre le contexte

du métier il s'agit de déterminer les fonctionnalités et

les acteurs les plus pertinents et aussi préciser les risques les plus

critique.

2 .1. Présentation du

domaine d'étude

La présentation consiste à donner l'historique

de la firme et le fonctionnement de la dite entreprise.

2.2. Historique

Le complexe scolaire st kizito est né du souci des

fidèles de la paroisse de voir naitre une école au sein de ladite

paroisse étant donné que les enfants du quartier

fréquentaient les écoles situées à de grandes

distances de leur domicile. Pour répondre au grand souci des

fidèles, monseigneur ADOLPHE N'SOLOTSHI alors curé de la paroisse

a décidé de consulter le conseil paroissial pour ouvrir cette

école.

Le 18 septembre 1989, fut la date solennelle d'ouverture du CS

ST KIZITO après une messe d'action de grâce. En 2000-2001 :

l'école secondaire ouvre les classes de troisièmeannée

(commerciale, scientifique et pédagogique) sous l'initiative de

l'abbé boniface MUKABE MUMBA. Faute des locaux, la section secondaire

fonctionnera dans les après-midi.

2 .3.

Situation géographique

Le complexe scolaire st KIZITO est officiellement connu sous

l'adresse de l'avenue changalele numéro7539 quartier gambela 1, dans la

commune de Lubumbashi, ville de Lubumbashi et dans la province de

haut-Katanga.

2.4.

Organisation

Pour un bon fonctionnement, tous établissements

scolaire doivent possède une structure, ainsi Le complexe scolaire st

KIZITO, autour de son activité principale qui est l'enseignement, il

réunit autour de lui plusieurs services principaux suivants :

l'administration, les finances et la logistique.

PROMOTEUR

DIERECTEUR DES ETUDES

SECRETARIAT

DIRECTION DES DISCIPLINE

PREFET

PERCEPTION ET CAISSE

CORPS PROFESSORAL

7EEBA

7EEBB

7EEBC

7EEBD

2EA

2EB

2EC

P3

S3

SG3

LIT3

TCC3

CCIF3

P4

S4

CG4

LIT4

TCC4

P5

B5

M5

CG5

P6

B6

M6

CG6

COURPS OUVRIER

Organigramme39(*)

Figure 9: organisation

structuro-fonctionnelle

2.4.1. L'administration

L'administration de complexe scolaire st KIZITO s'occupe de la

gestion du personnel engagé dans l'enseignement et dans les autres

services.

2.4.1.1. Les finances

S'occupent du recouvrement des frais scolaires et autres actes

relevant des finances

La logistique

C'est service est chargé de la bonne gouvernance des

bien du complexe scolaire st KIZITO mais aussi de la maintenance de tout

matériel existant.

2.4.1.2. Sections

Il organise trois sections qui sont : la maternelle, le

primaire et le secondaire qui fait fonctionner la

filière-ci-après :

Littéraire ;

Scientifique,

Commerciale et;

Pédagogique.

2.5.

Objectif poursuivis

Etant une institution scolaire elle poursuite, pour chaque

section des objectif bien spécifique ressortis dans le gramme national

congolais, de pouvoir assurer une bonne éduction aux enfants et une

formation de l'élite congolais.

Section primaire :préparation

à aborder l'école primaire.

Sectionprimaire : donne un premier niveau de formation

générale,physique, civique, morale,

intellectuel,social,esthétique et de préparer l'enfant à

poursuivre les études antérieurs.

Section secondaire

Système d'échange au sein de l'institution

En analysant le cahier de charge fonctionnel

présenté par les maitrises d'ouvrages de ce dernier, nous

étionssurprisde voir que l'avènement de l'informatique a vraiment

sans doute boucher le monde, or la communication entre les agents se passe

d'une manière manuelle donc complexe scolaire st KIZITO est encore

ceinturé aux biens fais que manifeste le réseau informatique qui

reste un reste un secteur poumon du développementintégral d'une

société moderne. La communication entre différents bureaux

de complexe scolaire se passe sous forme ancestrale, or à l'heure

actuelle où on parle de la convergence de services messagerie et

partage des fichiers sur le mêmeréseau, il serait étonnant

que cette institution scolaire ne dispose pas d'un réseau informatique

pour leur servir. L'échange d'informations entre agents reste

jusqu'à présent un casse-tête car on écrit une note

et envoie quelqu'un pour faire parvenir le message à la personne

concernée et les communiqués de service se font encore comme sous

forme de passage des papier à tour de rôle dans chaque bureaux par

un huissier or le réseauinformatique est à mesure de satisfaire

les besoins qui complique.

2.6.

Critique de l'existant

2.6.1. Points forts

A notre niveau et selon l'étude faite dans

l'entreprise, nous avons constatés que le complexe scolaire st KIZITO

forme bien les élevés, il a des bâtiments ; ils

utilisent des notes des services pour communiquer entre le bureau et une

existence d'un certain nombre d'équipements électroniques

(ordinateur) au sein de l'organisation.

2.6.2.Point à améliorer

Nous avons constaté que la communication entre les gens

est difficile, même pour le chef , pour demander ou donner une

information confidentielle, vous êtesobligé de passer par un

huissier, qu'il se déplacera avec la note pour acheminée or dans

le monde professionnel exclus la confiance, il peut que cette note peut tomber

dans l'eau et se mouillée ou même se déchirée, ou

il peut prendre la note en route, et là les données sont perdus,

soit la personne qui va aller transmettre puisse mal le faire, ils doivent

améliorer leur système en faisant recours à un

réseau informatique.

Proposition de solution compte tenu des critiques que nous

avons soulevés, il sera important de mettre en place un réseau

informatique pour répondre aux adéquations que subissent ce

dernier de savoir :

Section 2 : Spécification des besoins

2.1.

Besoins fonctionnels

Les besoins fonctionnels expriment une action qui doit

être menée sur l'infrastructure à définir en

réponse à une demande. C'est le besoin exprimé par le

client.

Pour cela, nous aurons ;

· Besoin de segmenter le réseau en créant

un VLAN. Deux raisons sont à la base de cette segmentation du

réseau. La première a pour but d'isoler le trafic entre les

segments. La seconde a pour but de fournir davantage de bande passante par

utilisateur et par groupe de serveur par la création de domaine de

collision de petite taille ;

Ø Besoin de mettre en place une sécurité

qui permettra à tous le VLAN de ne pas communiquer.

Ø Besoin de réduction des protocoles des PC.

L'une des méthodes les plus efficaces pour réduire le trafic sur

le réseau est de diminuer le nombre de protocoles utilisés.

Lorsqu'un ordinateur Microsoft Windows doit envoyer des informations à

un autre ordinateur, il les envoie en utilisant chaque protocole

chargé.

Ø Par exemple, si un ordinateur est configuré

avec TCP/IP, NetBEUI et IPX/SPX, il envoie les mêmes informations

à trois reprises, une pour chaque protocole. Imaginez maintenant

l'impact si ces trois protocoles sont chargés sur chaque ordinateur du

réseau.

2.1.

Etude du métier

a)

Description du métier

Le métier est definie comme etant un rassemblement

d'activités permettant de repondre au besoin de l'utilisateur.

b)

Description textuelle du métier

Elle se déroule de manière suivante : le

secrétariat de l'administration gère tous les mails en rapport

avec l'administration et accède aux ressources (imprimante, photocopie,

la saisi de documents et fait rapport au Directeur de l'Administration. Toutes

les impressions, photocopie se passent au niveau du pool informatique moyennant

un support, le Bureau consulte les mails et fait la saisie et l'impression des

documents, le secrétariat de commission imprime et consulte les mails

donc il accède presque a toutes les ressources de l'Institution.

2.1.3. Identification des acteurs

1.

capture des besoins fonctionnels :

Cette section traite du rôle que tient UML pour

compléter la capture des besoins fonctionnels ébauchés

durant l'étude préliminaire. La technique des cas d'utilisation

est la pierre angulaire de cette étape. Elle nous permettra de

préciser l'étude du contexte fonctionnel du système, en

décrivant les différentes façons qu'auront les acteurs

d'utiliser le futur système.

2.1.

2.LE DIAGRAMME DE CAS D'UTILISATION

Il s'agit de la solution UML pour représenter le

modèle conceptuel. Le digramme de cas d'utilisation montre les

interactions fonctionnelles entre les acteurs et le système à

l'étude. Il est utilisé dans l'activité de

spécification des besoins.

Scenario : Un scenario est une séquence

d'évènement se déroulant dans le temps pour un cas

d'utilisation du système.

Système administration réseau

Figure 10 : Diagramme deCAS

d'utilisateur système

Source : donne de terrain

b. Cas d'utilisation : Est une abstraction de plusieurs

chemins d'exécution. Les cas d'utilisation sont justement des outils

construits pour définir les besoins, développant de surcroit le

point de vue des utilisateurs.

Notons cependant qu'en ce qui concerne notre cas nous aurons a

analyse un seul cas d'utilisation et qui affectera automatiquement un seul

scenario avant de passer au diagramme de collaboration.

Cas d'utilisation « Gérersystème »

Objectifs :

1. L'Administrateur réseau peut créer, modifier,

ajouter, et supprimer un compte et mot de passe. Le compte et mot passe est

valide, initialise et enregistre par l'administrateur réseau ;

1. cas d'utilisation : gère l'huissier

2.1.3. LE DIAGRAMME DE SEQUENCE ET SCENARIO

2. L'Administrateur réseau peut consulter un compte,

valider modification de compte par un client, valider la création par un

client d'un compte et mot de passe

Figure 11Figure 9: de sequence ET scenario

Gérer système

Gérer compte client

Administrateur réseau

Client

Scenario

1. Cas d'utilisation : Gérer Client

Administrateur réseau Système Client

1. Création compte (nom et mot

De passe)

2. Informer création

3. Validation création

4. Modifier compte (mot de

Passe et nom)

5. Informer modification

6. Enregistrement modification 7. Ajouter compte (nom et

mot

De passe)

8. Informer ajout

9. Initialisation 10. Suppression compte

11. Information suppression compte

12. Validation suppression compte

2. Cas d'utilisation : Gérer Compte Client

Administrateur réseau Système Client

1. Le client crée un compte

(Nom et mot de passe)

2. le système accepte après

vérification

3. l'administrateur contrôle le

Nom et le mot de passe et valide

4. le système enregistre et permet de consulter mail

5. Le client peut modifier un compte

6. le système accepte les modifications

7. l'administrateur valide le compte modifié

8. L'administrateur peut

Supprimer un compte créé par le

Client

9. Informer suppression

10. Le client initialise les coordonnés

2.2. Les besoins non fonctionnels

Ø Simplification de la

gestion : l'ajout de nouveaux éléments ou le déplacement

d'élément existant peut être réalisé

rapidement et simplement sans devoir manipuler les connexions physiques dans le

local technique ;

Ø Flexibilité de segmentation du réseau :

le regroupement des ressources et des utilisateurs sans devoir prendre en

considération leur localisation physique ;

Ø Augmentation considérable des performances du

réseau : comme le trafic réseau d'un groupe d'utilisateurs est

confiné au sein du VLAN lui est associé, de la bande passante est

libérée, ce qui augmente les performances du réseau ;

Ø Meilleure utilisation des serveurs réseaux :

quand un serveur possède une infrastructure compatible avec les VLANs,

le serveur peut appartenir à plusieurs VLANs en même temps, ce qui

permet de réduire le trafic qui doit être routé ;

Ø Renforcement de la sécurité du

réseau : les frontières virtuelles créées par les

VLAN ne pouvant être franchies que par le biais de fonctionnalités

de routage, la sécurité des communications est renforcée

;

Ø Technologie évolutive et à faible

coût : la simplicité de la méthode d'accès et la

facilité de l'interconnexion avec les autres technologies ont fait

d'Ethernet une technologie évolutive à faible coût quelles

que soient les catégories d'utilisateurs ;

Ø Régulation de la bande passante : un des

concepts fondamentaux des réseaux Ethernet est la notion

d'émission d'un message réseau vers l'ensemble (broadcast ou

multicast) des éléments connectés au même

commutateur (hub/Switch).

Conclusion partielle

Nous venons de voir que l'établissement st kizito fait

des opérations diverses qui ne peuvent bien s'accorder que s'il y a un

réseau. Sans cela, le travail n'est pas rentable puisse on remarque une

lenteur dans la transmission et l'échange des données qui dans la

plus part se font encore manuelle.

CHAPITRE

III. Conception du réseau Lan

Après avoir défini les différentes

techniques du réseau Lan, nous allons entamer la partie pratique dont

nous allons localiser les failles du réseau local. Par la suite, nous

allons proposer quelques solutions pour faire face à ces attaques en

implémentant quelques techniques de sécurité citées

dans le chapitre précèdent.

Section1 : conception préliminaire

1.1.

Présentation des langages de modélisation

Nous avons utilisé la méthode top down

désigne pour proposer une architecture informatique, le langage de

modélisation (uml) pour nous permettre d'avoir les diagrammes enfin de

comprendre ce que fait les acteurs dans le système. Et pour le cas de

serveur des fichiers nous allons juste faire un clic droit puis on

sélectionne dossier afin qu'il soit celui qu'on aura à partager,

on fait un click-droit sur le dossier.

Qui répondra à notre hypothèseComme nous

les savons tous, un réseau informatique est ensemble d'entités

`objet, personnes etc.' interconnectée les unes avec les autres. Un

réseau permet ainsi de faire circuler des éléments

matériels ou immatériels entre chacune de ces entités

selon des règles bien définies. C'est à dire un

réseau est l'ensemble d'équipements relie entre eux pour

échange des informations40(*). Mais l'architecture-réseau de

l'établissement scolaire st kizito est inexistant, du fait qu'on utilise

des notes des services, instruction-verbale à travers le huissier.

1.2.

Choixde la méthode de conception

Le but de ce point n'est pas de faire la défense top

down désigne, ni de restreindre top down désigne à la

notion graphique. Cette partie n'a donc pour objectif, d'une part, de montrer

en quoi l'approche objet et top down désigne constituent un tonus dans

notre travail, c'est-à-dire nous allons utiliser uml dans un processus

de développement enfin de proposé une nouvelle architecture

uml.Uml s'articule maintenant autour de 13 diagrammes différents, mais

relativement à notre sujet, nous avons opté pour deux diagrammes

uml (diagramme de cas d'utilisation et le diagramme de

séquence)

Le diagramme de cas d'utilisation ou le case

Un cas d'utilisation (use) modélise une interaction

entre le système informatique à développer et un

utilisateur ou acteur interagissant avec le système (est un diagramme

qui tient compte des besoins et des exigences des utilisateurs), plus

précisément, un cas d'utilisation décrit une

séquence d'actions rasées par un acteur par rapport au

système.

ü Acteurs et cas

Nous avons donc les acteurs suivant :

1. UTILISATEUR 1

- Envoie le fichier

- Partage les données

2. UTILISATEUR 2

- S'authentifie

- Consulter le message

- Récupérer les fichiers partages

2. Administrateur

- S'authentifie

- Consulte le message

- Récupérer les fichiers partages

- Envoie le message

- Administre le système

Nous allons maintenant donner un croquis, montrant le

diagramme de cas d'utilisateur ou (le use case). De tous les acteurs

intervenants dans le système.

Figure 12: diagramme CAS

d'utilisateur système

Source : donnée de terrain

Diagramme de séquence : ce le

diagramme permet de décrire les scénarios de chaque cas

d'utilisation en mettant l'accent sur la chronologie des opérations en

interaction avec les objets.

Figure 13Figure: diagramme

de séquence système user 2.

Source : donnée de terrain

LE deuxième diagramme démontre ce que doit faire

d'abord le deuxième utilisateur pour profiter des ressources et

administrer le système.

Figure 14: diagramme de

séquence système user 2.

Source : donne de terrain

Figure 15: diagramme de

séquence administrateur

Source : donne de terrain

Vu que nous avons eu à découvrir ce que chaque

utilisateur peut venir faire dans le système, nous avions pu puiser dans

nos réserves pour enfin donner une nouvelle proposition des

équipements qu'on doit insérer et sa nous a donner un premier

aperçu sur le futur système à implémenter,

(architecture réseau).

SECTION : 2 conceptions détaillée

2.1.

Architecture mvc

Apres l'évaluation de la technologie, les sites web et

les applications ont progressivement évolué les attentes des

utilisateurs et des clients, également. De ce fait, notre site web

utilisation mvc (modelé, vue et contrôleur) est un concept

très puissant qui intervient ans la réalisation d'une application

ou un site web. Son principal intérêt est la séparation

des données (modelé), de l'affichage (vue) et des actions

(contrôleur)41(*).

Le modelé représente le comportement de

l'application : traitements des données, interactions avec la base

de données, etc. il décrit les données manipulées

par l'application et définit les méthodes d'accès.

Le contrôleur prend en charge la gestion des

évènements de synchronisation pour mettre à jour la vue ou

le modelé. Il n'effectue aucun traitement, ne modifie aucune

donnée, il analyse la requête du client et se contente d'appeler

le modelé adéquat et de renvoyer la vue correspondante à

la demande.

Choix de l'architecture mvc

Nous avons choisi de travailler avec l'architecture mvc, car

elle permet de bien séparer la logique de la présentation. La

vue n'aura aucune logique d'imbriquer. Aussi, étant donné que

tout est très bien séparé, il est très facile

d'ajouter et de modifier au code sans que le reste ne s'effondre. C'est un

pattern qui se prête très bien au développement. Le

schéma suivant résume la structure générique d'une

architecture mvc

Section 3 : planification et estimation du cout de

réalisation

3.1.

Planification

3.1.1. Description des taches

Dans cette architecture réseau que nous avons

proposée, elle est composée d'une salle des serveurs qui

comporte : un serveur pour la résolution des noms de domaine en

adresses IP et le serveur. Hormis cette salle des serveurs, le complexe

scolaire st Sant kizito sera composes :

Premier département c'est les bureaux

d'administration : qui va contenir une

Source : donné de terrain

Machine un switch et un point d'accès.

Deuxième département c'est les bureaux de la

section secondaire : qui va contenir une machines, un switch pour la

liaison des machines et un point d'accès.

Troisième département c'est la direction

primaire et maternelle : qui va contenir une machine, un point

d'accès pour couvrir l'enceinte du collège.

3 .2 estimation du cout de

réalisation

L'évaluation du cout est établie ici en fonction

des différents équipements à acheter, par rapport à

l'architecture proposée, le tableur ci-dessous présente les