3.2.2

Vmware

VMWARE est un logiciel qui permet la virtualisation des

systèmes d'exploitation. Il est destiné pour la création

d'un nombre de machines virtuelles, ce nombre dépend des

capacités de l'ordinateur physique sur lequel on veut installer des

machines virtuelles [22].

3.3.

Vérification de prérequis

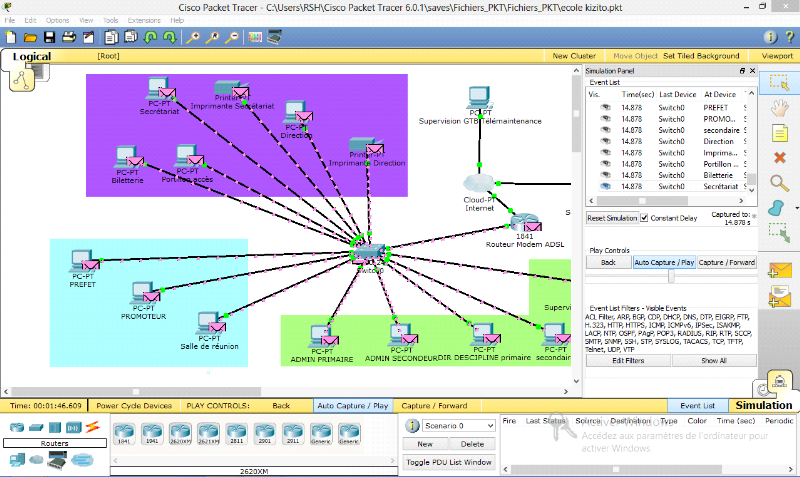

Le VPN qu'on a configuré utilise le protocole IPsec.

Après la configuration du VPN, nous allons effectuer

les vérifications suivantes :

Figure 17 VPN

Source : prise d'écran

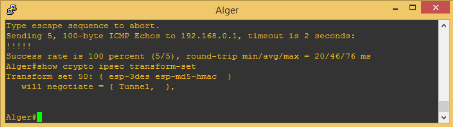

Vérifier la communication entre deux sites donc bureau1

et bureau 2

Figure 18- Ping entre les deux sites.

Source:

prise d'ecran

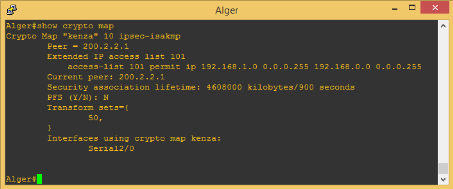

Verification les information router par le

vpn

Figure 19 - Information router par le VPN.

Source : prise

d'écran

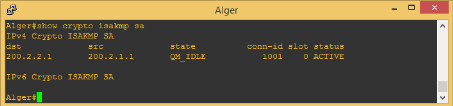

Vérifier les opérations ISAKMP

Figure 20 -

Opération ISAKMP

Source : prise d'écran

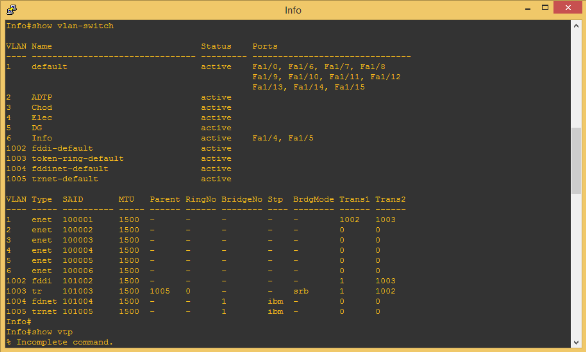

Après la configuration des VLANs, Nous avons

effectué les vérifications suivantes :

Ø Vérification de la création des

VLANs

Figure 21Figure- Nom de map VPN.

Source: prise d'ecran

Verification de la creation des vlans

Figure 22Figure 20 - Vérification de la

création des VLANs.

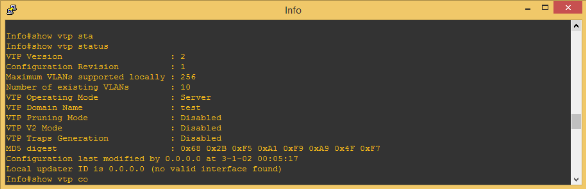

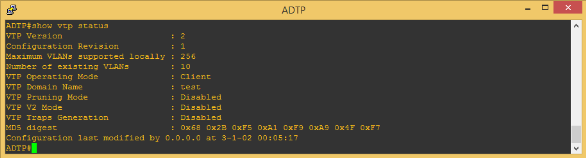

Ø Vérification de la création de VTP

server

Source : prise d'écran

Véridiction de la création de vip server

Figure 23 - Vérification de la creation de VTP

server

Source : prise

d'écrans

Véridiction de la création de vip

server

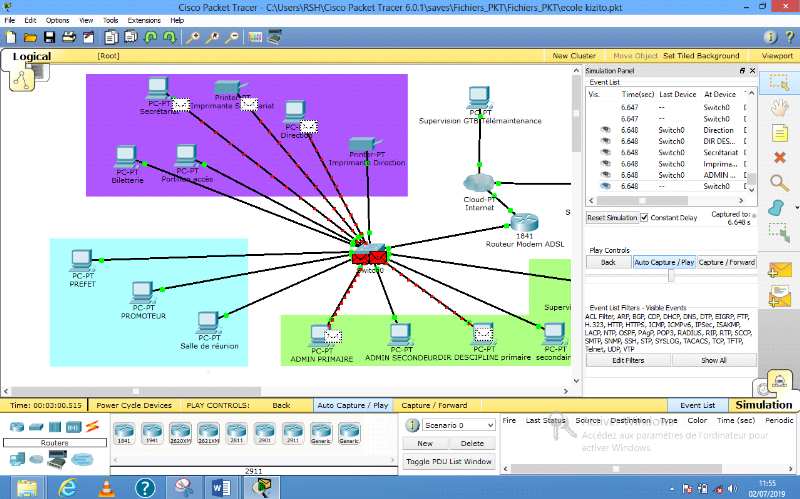

3.4. Plan d'installation

Le réseau local de KIZITO est composé de

plusieurs services d'où les VLANs seront de niveau 2 et affecter comme

suit :

1. PROMOTEUR1 : service des administrateurs ;

2. PREFET : service DTP;

3. SALLE REUNION : service de chaudronnerie ;

4. SUPERVISAIRE : service électrotechnique ;

5. DIRECTEUR DE DISCIPLINE: service de direction

général ;

La figure III.5 présente l'emplacement des VLANs dans

l'architecture du réseau local

Figure 24 - Emplacement des

vlan.

Source : prise d'écrans Source : prise d'écrans

Emplacement de machines virtuelles

3.5.

Installation

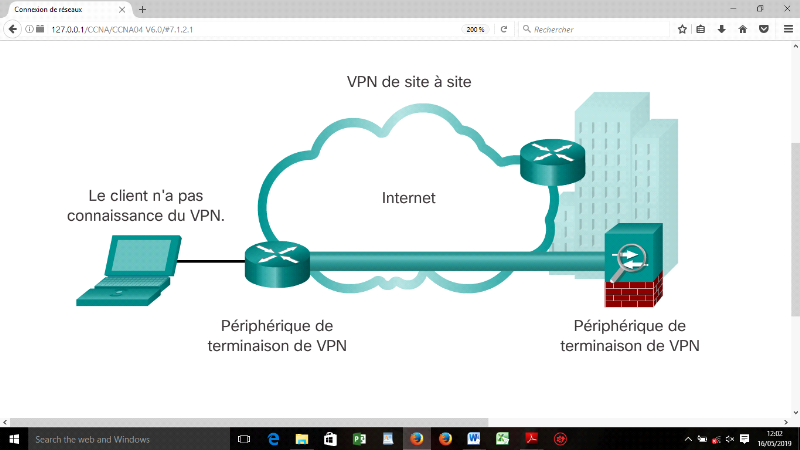

Il existe deux types de réseaux privés

virtuels :

· Site à site

· Accès à distance

VPN de site à site

Un VPN de site à site est créé lorsque

les périphériques situés des deux côtés de la

connexion VPN connaissent par avance la configuration VPN, comme le montre la

figure. Le VPN reste statique et les hôtes internes ne savent pas qu'un

VPN existe. Dans un VPN de site à site, les hôtes finaux envoient

et reçoivent le trafic TCP/IP normal par l'intermédiaire d'une

« passerelle » VPN. La passerelle VPN est responsable de

l'encapsulation et du chiffrement de la totalité du trafic sortant issu

d'un site spécifique. La passerelle VPN envoie ensuite ce trafic sur

Internet par le biais d'un tunnel VPN jusqu'à une passerelle VPN

homologue au niveau du site cible. Lors de la réception, la passerelle

VPN homologue élimine les en-têtes, déchiffre le contenu et

relaie le paquet vers l'hôte cible au sein de son réseau

privé.

Un VPN site à site est une extension d'un réseau

étendu classique. Les VPN site à site connectent entre eux des

réseaux entiers. Ils peuvent par exemple connecter un réseau de

filiale au réseau du siège d'une entreprise. Par le passé,

une connexion par ligne louée ou Frame Relay était requise pour

connecter des sites, mais comme la plupart des entreprises disposent

aujourd'hui d'un accès Internet, ces connexions peuvent être

remplacées par des VPN site à site.

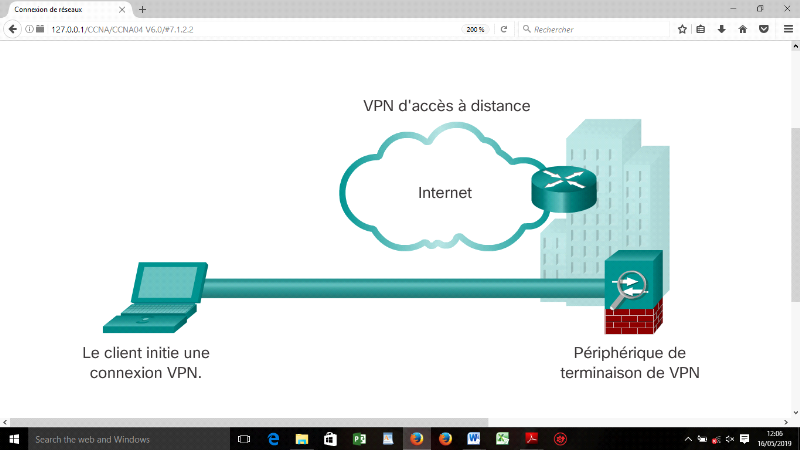

VPN d'accès à distance

Lorsqu'un VPN de site à site est utilisé pour la

connexion de réseaux entiers, un VPN d'accès à distance

prend en charge les besoins en matière de

télétravailleurs, d'utilisateurs mobiles, d'extranet et de trafic

entre les consommateurs et les entreprises. Un VPN d'accès à

distance est créé lorsque les informations sur le VPN ne sont pas

configurées de manière statique, mais qu'elles permettent au

contraire des modifications dynamiques. Ce VPN d'accès à distance

peut également être activé et désactivé. Les

VPN d'accès à distance prennent en charge une architecture

client-serveur, dans laquelle le client VPN (hôte distant) obtient un

accès sécurisé au réseau de l'entreprise par

l'intermédiaire d'un périphérique de serveur VPN à

la périphérie du réseau.

Les VPN d'accès à distance sont utilisés

pour la connexion d'hôtes individuels devant accéder en toute

sécurité au réseau de leur entreprise via Internet. La

connectivité Internet utilisée par les

télétravailleurs est généralement une connexion

haute débit, DSL, sans fil ou par câble, comme le montre la

figure.

Il se peut qu'un logiciel client VPN doive être

installé sur le périphérique final de l'utilisateur

mobile, par exemple le logiciel Cisco AnyConnect Secure Mobility Client sur

chaque hôte. Lorsque l'hôte tente d'envoyer du trafic, le logiciel

Cisco AnyConnect VPN Client encapsule et chiffre ce trafic. Les données

chiffrées sont ensuite envoyées via Internet vers la passerelle

VPN située à la périphérie du réseau cible.

Dès réception, la passerelle de VPN adopte le même

comportement que pour des VPN site à site.

|