|

EPIGRAPHE

L'homme et la sécurité doivent constituer la

première préoccupation de toute aventure technologique

INTRODUCTION GENERALE

Toute entreprise publique ou privée travaille pour

produire afin de bien en bénéficier d'une manière ou d'une

autre grâce à leur production ou service qu'ils sont entrains de

faire,

Le besoin d'échanger des données se faisait

sentir juste après l'apparition des ordinateurs, puis l'homme eut

l'idée de les relier entre eux, c'est là qu'apparait le concept

des réseaux informatiques.

Dans toute entreprise la notion de réseaux sonne comme

une évidence, chaque entreprise existante d'une certaine taille dispose

en générale d'un réseau informatique LAN ou WAN, qui lui

permet d'effectuer le partage de ressources et de données. Vu

l'importance des informations qui sont souvent véhiculées dans

les réseaux, ceux-ci requièrent une bonne gestion du

réseau, une souplesse d'utilisation et un certain degré de

sécurité. Ces derniers sont devenus des éléments

clés de la continuité des systèmes d'information de

l'entreprise quels que soient son activité, sa taille et sa

répartition géographique.

De ce fait, la gestion des réseaux informatiques se

réfère aux activités, méthodes, procédures

comme la surveillance du fonctionnement du réseau, et aux outils de mise

en oeuvre par l'administrateur réseau ayant trait à

l'exploitation, l'administration, la maintenance et la fourniture des

réseaux informatiques.

Aussi bien que, pour avoir une bonne souplesse d'utilisation,

il faut assurer la continuité du réseau, dû aux changements

apportés à ce réseau en fonction de l'évolution

rapide du secteur informatique et la qualité de service des informations

selon le matériel et le logiciel utilisés.

Sachant de plus que la sécurité informatique au

sens large devient une problématique planétaire. Avec

l'avènement de l'Internet, la maitrise et la mesure de la

sécurité logique des réseaux basés sur les

installations et les configurations des équipements réseaux

devient une priorité majeure pour les administrateurs réseaux.

1. CHOIX ET INTERET DU SUJET

1.1.

CHOIX DU SUJET

Le choix de ce sujet vise à mettre en place une

politique de sécurité pour sécuriser les données de

l'entreprise aussi améliorer l'architecture réseau

client-serveur, pour avoir un bon fonctionnement de l'entreprise aussi

être en mesure de contrôler la circulation des informations dans

l'entreprise.

Ce qui constituera une solution informatique au

problème lié à la sécurisation et

l'amélioration d'une architecture réseau client-serveur.

1.2. INTERET DU SUJET

Pour l'entreprise Malabar-Group, la mise en place d'une

politique de sécurité et l'amélioration d'une architecture

réseau client-serveur 3tiers lui permettra d'avoir un réseau

fiable, sécurisé, performant, efficace. Cela lui permettra de

bien faire circuler ses informations en toute quiétude, d'être

très rapide dans le réseau, de dénicher tous les mouchards

dans le réseau de l'entreprise

Pour nous, ce travail nous permettra de maitriser les notions

apprises dans les différents cours en informatique, pour dire ce travail

me permettra de lier la théorie à la pratique aussi approfondir

nos connaissance dans notre domaine,

Scientifiquement, la sécurité et

l'amélioration d'une architecture réseau client-serveur 3 tiers

d'entreprise, aux différentes entreprises la facilité de mettre

en place une politique de sécurité et ils sauront comment et

pourquoi améliorer l'architecture client-serveur 3tiers.

Enfin ce travail sera mis à la disposition des futures

chercheurs ou ingénieurs intéressés par cette question et

pourront y emporter des idées pour approfondir leurs recherches.

Les chercheurs à venir aussi, tant soi peu se servir de

cette ébauche pour alimenter d'autres recherches.

2. PROBLEMATIQUE ET HYPOTHESES

2.1. PROBLEMATIQUE

La problématique est conçue comme un

procès flexionnel ou l'art d'élaborer, de poser clairement les

problèmes et aussi de les résoudre en suivant leur transformation

dans la réflexion scientifique.

Ce concept désigne un ensemble d'interrogation que pose

une discipline ou un chercheur autour d'un problème donné en vue

de le comprendre et de l'expliquer1(*).

En ce qui nous concerne nous allons donner l'essentiel de

nos préoccupations à travers les questions ci-après :

v Pourquoi peut-on mettre en place une politique de

sécurité dans une entreprise ?

v En quoi consiste l'amélioration d'une architecture

réseau client-serveur 3tièrs et pour quelle finalité dans

une entreprise ?

Voilà les préoccupations majeurs autour de

quelles gravitera cette étude.

2.2. HYPOTHESES

L'hypothèse se conçoit comme une proposition des

réponses à la question posée ; elle est une

idée présumée de la vérité, un fil

conducteur de recherche.

Elle est aussi définit comme une disposition des

réponses aux questions que l'on pose à l'objet de la recherche

formulée en des termes tels que l'observation et l'analyse puissent

fournir une réponse.2(*)

Une politique de sécurité réseau est un

document générique qui définit des règles à

suivre pour l'accès au réseau informatique et pour les flux

autorisés ou non, elle détermine comment les politiques sont

appliquées et présente une partie de l'architecture de base de

l'environnement de sécurité du réseau.

La mise en place d'une politique de sécurité

adéquate est essentielle à la bonne sécurisation des

réseaux et systèmes d'information, c'est une démarche de

toute l'entreprise qui vise à protéger son personnel, et ses

biens d'éventuels incidents de sécurité dommageables pour

son activité.

Dans l'architecture à 3 niveaux (appelée

architecture 3tièrs), il existe un niveau intermédiaire,

c'est-à-dire que l'on a généralement une architecture

partagée entre client, c'est-à-dire l'ordinateur demandeur de

ressources, équipé d'une interface

d'utilisateur(généralement un navigateur web), chargée de

la présentation ; le serveur d'application (appelé

également middle ware), chargé de fournir la ressource mais

faisant appel à un autre serveur, le serveur des données,

d'application, les données dont il a besoin.

3. METHODE ET TECHNIQUE

Sans méthodologie, l'on ne peut atteindre

assurément son but, car elle est un schéma que tout chercheur

doit suivre pour conduire ses investigations.

3.1. METHODE

ROGER PINTO et MADEILEINE GRAWITZ, dans leur précis

intitulé méthodes des sciences sociales, enseignant entre autre

que la méthode est l'ensemble des opérations intellectuelles par

lesquelles une discipline recherche à étudier les

vérités quelle poursuit, et démontre et

vérifie.4(*)

Dans le cadre de notre travail, la méthode

utilisée nous avons :

ü METHODE DE DIMENSIONNEMENT DE SERVEUR ET RESEAU :

C'est une approche d'analyse de performance d'un système d'information

qui part de la présentation du modèle théorique des

composant du système à la phase préparatoire du

modèle de performance du système et la phase de dimensionnement

du systèmed'information.5(*)

ü METHODE ANALYTIQUE : elle nous a permis d'analyser

en détail les différentes données qui ont étaient

récoltées durant la période de notre recherche ;

ü METHODE DESCRIPTIVE : elle consiste à

décrire un réseau informatique.

3.2. TECHNIQUE

La technique est entendue comme l'ensemble des moyens que le

chercheur adopte en vue de saisir l'objet de son travail et aboutir à

une méthode capable d'expliquer ses projets.6(*)

Pour la réalisation de ce travail nous avons fait

recours aux techniques suivantes :

a) Technique documentaire

Grâce à cette technique elle nous a permis de

consulter la littérature scientifique existante, en vue d'en tirer l'un

ou l'autre aspect concernant notre travail ainsi que la consultation sur

l'internet ;

b) Technique d'interview

Elle consiste à interroger en vue d'avoir des points

de vue avec les différents employés du service qui nous a

intéressés pour acquérir l'information dont nous avons

besoin. Cette technique nous a permis d'obtenir les renseignements sur

l'étude de l'ancien système, par un jeu des questions

réponses ;

c) Technique d'observation

Elle consiste à faire une analyse personnelle

après avoir observé et palpé le fonctionnement du

système d'information, grâce à cette dernière, nous

sommes descendus personnellement sur terrain pour assimiler ce que font les

acteurs afin de comprendre et tirer les conséquences.

4. ETAT DE LA QUESTION

Parler de l'état de la question, ce

s'intéressé à ce que d'autres chercheurs ont

déjà produit, mais cela ne se fait pas interprété

comme du plagiat mais plutôt comme une stratégie pour esquiver les

erreurs du passé ou ne pouvant pas laisser échapper les sources

utiles de nature à servir l'élaboration d'un travail

scientifique.

Pour cela, nous avons eu à parcourir les travaux

de :

ü GUSTAVE KOUALOROH Université de Yaoundé,

master professionnel en réseaux et applications multimédia 2008

il a parlé de l'audit et définition de la politique de

sécurité du réseau informatique de la First Bank

Il a définit la politique de sécurité

réseau comme elle fait intégralement partie de la démarche

sécuritaire de l'entreprise. Elle s'étend à de nombreux

domaines dont les suivants : Audit des éléments physique,

techniques et logiques constituant le système d'information de

l'entreprise, sensibilisation des responsables de l'entreprise et personnel aux

incidents de sécurité et aux risques associés,

Formation du personnel utilisant les moyens informatiques du

système d'information.

ü ABDOU KHADRE DIOP KANE institut africain de

management(IAM) diplôme d'ingénieur technologique en informatique

(DINTI) 2006

Lui il a parlé de la mise en place d'une architecture

3tièrs avec base de données centralisée sous SQL

server.

Pour lui son travail avait une double perspective

théorique et pratique afin de proposer une mise architecture

adéquate et un système d'informations qui prennent en compte les

points suivants :

Ø assurer le stockage des données et les rendre

disponible à la demande.

Ø Faire des réservations de location ou

consulter les biens en vente à partir de n'importe quel point du

globe

Ø Permettre la mise à jour

régulière des données

Ø Mettre en place une architecture moins lourde

à déployer

Ø Centraliser les données pour mieux les

sécuriser

Ø En fin mettre en place un système

adapté aux besoins des agences immobilières et leur

clientèle

Son objectif principal était de mettre en place un

système d'information avec architecture 3-tièrs. Cet objectif

permettra la simplification du processus de location et de vente des agences

d'inadaptabilité immobilières. Aussi permettre aux agences

immobilière d'être au diapason de l'avancée fulgurante des

NTIC et en fin d'être indépendante face aux solutions très

onéreuses et posant souvent un problème

Dans notre travail nous avons eu premièrement à

faire une migration quittant du windows serveur 2008 pour aller dans le windows

serveur 2012 sans oublier les configurations de l'active directory et l'AD DS,

après nous avons mis un logiciel de sécurité qui est

l'EMET.

5. DELIMITATION DU SUJET

« Etude analytique, mise en place d'une politique

de sécurité et amélioration d'une architecture

réseau client-serveur 3tièrs d'entreprise » Tel est le

sujet de notre étude sur le quelle porte notre investigation, s'agissant

de l'espace temporel concerné par ce travail, c'est la période du

24 novembre 2018 jusqu'à la date du 13 juillet 2019.

Quant à l'espace, c'est donc l'entreprise MALABAR-GROUP

qui va couvrir l'espace de notre investigation car nous osons croire qu'il est

plus facile et intéressant de commencer à mener notre

étude sur une entreprise qui possède déjà un

réseau à son sein.

6. SUBDIVISION DU TRAVAIL

Pour des raisons de commandité, notre travail comporte,

outre l'introduction et la conclusion, trois chapitres agencés de la

manière suivante que voici :

ü Le premier chapitre est consacré aux

généralités sur les réseaux informatiques et la

sécurité.

ü Le deuxième chapitre aborde l'étude de

l'existant et proposition de nouvelles améliorations

ü Le troisième chapitre, enfin, est axé sur

la mise en oeuvre de la solution

CHAPITRE I : GENERALITES SUR

LES RESEAUX INFORMATIQUES ET LA SECURITE

I.1. INTRODUCTION

A l'origine, un réseau était un rassemblement de

personnes ou d'objets. De nos jours on entend par réseau, les

réseaux d'entreprises, qui connectent différentes machines afin

de pouvoir les faire communiquer entre elles. Que ce soit pour le partage de

fichiers ou l'envoi de messages, la plupart des entreprises sont aujourd'hui

dotées d'un réseau afin d'être plus efficientes.

Une autre préoccupation est apparue, celle de la

sécurité du transport des données, ainsi que

l'accès aux informations sur les différents postes de travail.

L'apparition d'Internet a posé beaucoup de problèmes, en terme de

sécurité des informations, lors des échanges au travers

les réseaux privés ou publiques, ce qui a nécessité

la mise en oeuvre des mécanismes et des stratégies de

sécurité.

Ce chapitre examine deux sections essentielles, la

première décrit d'une manière générale les

réseaux informatiques, la deuxième énumère les

différentes attaques réseau ainsi que les moyens et technologies

qui permettent de faire face à ces attaques.

I.2. LES RÉSEAUX

INFORMATIQUES DES ENTREPRISES

1.2.1 DÉFINITION D'UN

RÉSEAU

Les réseaux informatiques peuvent être

définis comme :

Un ensemble d'équipement électronique (Pc,

Switch, modem, imprimante...) interconnectés par un média de

transmission dans le but d'échanger les informations et /ou

partager les ressources7(*)

Le réseau est aussi définit comme un ensemble

des moyens matériels et logiciels misent oeuvre pour assurer les

communications entre ordinateur, station de travail et terminaux

informatiques8(*)

I.2.2 LES DIFFÉRENTS

TYPES DE RÉSEAUX D'ENTREPRISE

On peut distinguer différent types de réseaux

selon plusieurs critère tel que la taille de réseau, sa vitesse

de transfert des données et aussi son étendu.

· LAN (LOCAL AREA NETWORK) OU RÉSEAU LOCAL

Les réseaux LAN (Local Area Network) (en

français réseau Local).

Il s'agit d'un ensemble d'ordinateurs appartenant à une

même organisation et reliés entre eux dans une petite aire

géographique par un réseau. Souvent à l'aide d'une

même technologie (la plus rependue étant Ethernet).

Un réseau local, est donc un réseau sous sa

forme la plus simple. La vitesse de transfert de données d'un

réseau local peut s'échelonner entre 10Mbps (pour un

réseau Ethernet par exemple). La taille d'un réseau local peut

atteindre jusqu'à 100 voire 1000 utilisateurs9(*)

· MAN (METROPOLITAN AREA NETWORK) OU RÉSEAU

MÉTROPOLITAIN

Les MAN (Métropolitain Area Network) interconnectent

plusieurs LAN géographiquement proches (au maximum quelques dizaines de

km) à des débits importants. Ainsi, un MAN permet à deux

noeuds distants de communiquer comme si ils faisaient partie d'un même

réseau Local

Un MAN est formé des commutateurs ou de routeurs

interconnectés par des liens hauts débits (en

général en fibre optique).

· WAN (Wide Area Network) ou réseau

étendu

Un WAN (Wide Area Network ou réseau étendu)

interconnecte plusieurs LAN à travers de grandes distances

géographiques. Les débits disponibles sur un WAN résultent

d'un arbitrage avec cout des liaisons (qui augmente avec la distance) et

peuvent être faibles. Les WAN fonctionnent grâce à des

routeurs qui permettent de choisir le trajet le plus approprié pour

atteindre un noeud du réseau.

Le plus connu des WAN est Internet.

I.2.3 L'ARCHITECTURE DES

RÉSEAUX D'ENTREPRISE

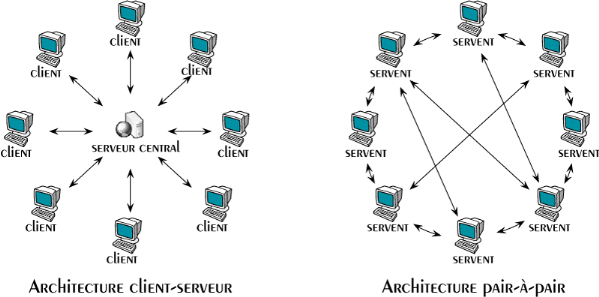

On distingue également deux catégories de

réseaux :

§ L'architecture client-serveur :

Sur un réseau à architecture client/serveur, tous les ordinateurs

(client) sont connectés à un ordinateur central (le serveur du

réseau), une machine généralement très puissante en

terme de capacité ; Elle est utilisée surtout pour le partage de

connexion Internet et de logiciels centralisés, ce type d'architecture

est plus facile à administrer lorsque le réseau et important car

l'administration est centralisé mais elle nécessite un logiciel

couteux spécialisé pour l'exploitation du réseau.10(*)

§ L'architecture post à

post : Dans un réseau post à post (où dans

sa dénomination anglaise peer to peer ), contrairement à une

architecture client/serveur, il n' y a pas de serveur dédié.

Ainsi chaque ordinateur dans un tel réseau est un peu serveur et un peu

client. Cela signifie que chacun des ordinateurs du réseau est libre de

partager ses ressources. Sur ce réseau, les ordinateurs sont

connectés directement l'un à l'autre et il n'existe pas

d'ordinateur central, comme présenté dans la figure 1.1.

L'avantage majeur d'une telle installation est son faible coût en

matériel (les postes de travail et une carte réseau par poste).

En revanche, si le réseau commence à comporter plusieurs machines

il devient impossible à gérer.

Figure 1.1- Architecture des réseaux

1.2.4. LES TOPOLOGIES DES

RÉSEAUX

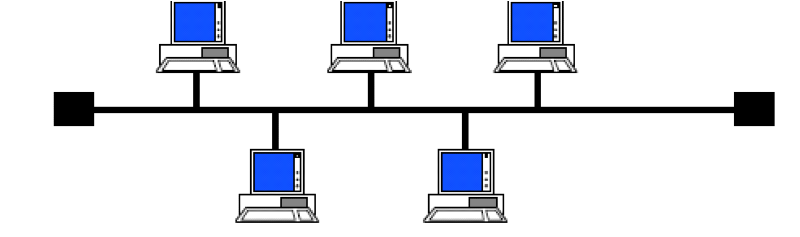

1.2.4.1 TOPOLOGIE EN BUS

Dans une topologie en bus, tous les ordinateurs sont

connectés à un seul câble continu ou segment. Les avantages

de ce réseau : coût faible, facilité de la mise en

place et la distance maximale de 500m pour les câbles de 10 base 5 et

200m pour les câbles de 10 base 2. La panne d'une machine ne cause pas

une panne en réseau, le signal n'est jamais

régénéré, ce qui limite la longueur des

câbles. Il faut mettre un répéteur au-delà de 185m.

Ce réseau utilise la technologie Ethernet 10 base 2.

Figure 1.2 - topologie en bus

1.2.4.2 TOPOLOGIE EN ETOILE

La topologie en étoile est la plus utilisée.

Dans la topologie en étoile, tous les ordinateurs sont reliés

à un seul équipement central, qui peut être un

concentrateur (hub), un commutateur (Switch), ou un routeur.

Les avantages de ce réseau est la panne d'une station

ne cause pas la panne du réseau et qu'on peut retirer ou ajouter

facilement une station sans perturber le réseau.

Il est aussi très facile à mettre en place, mais

les inconvénients sont : le coût est un peu

élevé, la panne du concentrateur central entraine le

disfonctionnement du réseau.

Figure 1. 3- topologie en etoile

La technologie utilisée est Ethernet 10 base T. 100

base T.

1.2.4.3 LA TOPOLOGIE EN

ANNEAU

Dans un réseau possédant une topologie en

anneau, les stations sont reliées en boucle et communiquent entre elles,

avec la méthode « chacun à son tour de

communiquer », elle est utilisée pour le réseau Token

ring ou FDDI.

Figure 1.4- topologie en anneau

1.2.4.4 TOPOLOGIE

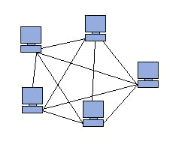

MAILLÉE

Une topologie maillée correspond à plusieurs

liaisons points à point, chaque terminal peut être relié

à tous les autres. L'inconvénient est le nombre de liaisons

nécessaires qui devient très élevé lorsque le

nombre de terminaux l'est. Dans le cas d'une couverture Wi-Fi on parle de

topologie Mesh.

Figure 1.5- topologie maillée

1.2.4.5 TOPOLOGIE EN ARBRE.

Aussi connu sous le nom de topologie hiérarchique, le

réseau est divisé en niveau, le sommet, le haut niveau, est

connectée au à plusieurs noeuds de niveau inférieur, dans

la hiérarchie, ces noeuds peuvent être eux-mêmes

connectés à plusieurs évolutions de la topologie en

étoile.

Figure 1.6- topologie en arbre

1.2.5 COMPOSANTS

MATÉRIELS D'UN RÉSEAU D'ENTREPRISE

1.2.5.1 EQUIPEMENTS

D'INTERCONNEXION

Voici les équipements qui peuvent rentrer dans la

composition d'un réseau d'entreprise :

· La carte réseau

Elle constitue l'interface physique entre l'ordinateur et le

câble réseau. Les données transférées du

câble à la carte réseau sont regroupé en paquets

composé d'un entête qui contient les informations d'emplacement et

des données d'utilisateurs. Souvent la carte réseau est

intégrée dans la carte mère.11(*)

· Le concentrateur

Le concentrateur (appelé Hub en anglais) est un

élément matériel qui permet de relier plusieurs

ordinateurs entre eux. Son rôle c'est de diffuser la donnée sur

l'ensemble des ports.12(*)

· Le répéteur

Le répéteur (en anglais repeater) est un

équipement utilisé pour régénérer le signal

entre deux noeuds du réseau, afin d'étendre la distance du

réseau. On peut l'utiliser pour relier des câbles de même

types et de types différents.13(*)

· Les ponts

Le pont (bridge) est un dispositif matériel permettant

de relier des réseaux travaillant avec le même protocole. Il

reçoit la trame et analyse l'adresse de l'émetteur et du

destinataire et la dirige vers la machine destinataire.14(*)

· Le commutateur

Comme le concentrateur, le commutateur (en anglais switch) est

un élément matériel qui permet de relier plusieurs

ordinateurs entre eux. Sa seule différence avec le Hub, c'est qu'il est

capable de connaître l'adresse physique des machines qui lui sont

connectées et d'analyser les trames reçues pour les diriger vers

la machine de destination.15(*)

· La passerelle

La passerelle permet à des architectures réseau

différentes de communiquer entre elle.

Une passerelle joue le rôle d'un interprète par

exemple deux réseaux peuvent être physiquement connectés,

mais ils peuvent avoir besoin d'une passerelle pour traduire les données

qu'ils s'échangent.16(*)

· Le routeur

Le routeur est un appareil qui relie des réseaux et

achemine les informations d'un émetteur vers un destinataire selon une

route, il examine l'en-tête de chaque paquet pour déterminer le

meilleur itinéraire par lequel acheminer le paquet. Le routeur

connaît l'itinéraire de tous les segments du réseau

grâce aux informations stockées dans sa table de routage.17(*)

· Le modem (modulateur démodulateur)

Le modem est un périphérique qui permet de

transmettre et de recevoir les données sous forme d'un signal. Il

transforme les signaux analogiques en numériques et inversement, ces

signaux sont acheminés par une ligne téléphonique.

1.2.5.2 SUPPORTS DE

TRANSMISSIONS

Un support de transmission est un canal physique qui permet de

relier des ordinateurs et des périphériques. Les supports de

transmission les plus utilisées sont : les câbles, la fibre

optique et les systèmes sans fil.18(*)

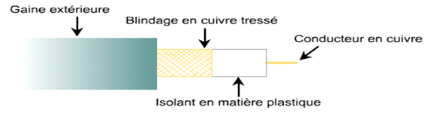

1. câble coaxial

Le câble coaxial ou ligne coaxiale est une ligne de

transmission ou liaison asymétrique, utilisée en haute

fréquence, composée d'un câble à deux

conducteurs.

L'âme centrale qui peut-être monobrin ou

multibrins, est entourée d'un matériau électrique, on

trouve des câbles coaxiaux entre l'antenne TV et le

téléviseur ou dans le réseau câble urbain

Figure1.7-câblecoaxial

2. Câble à paires torsadées

blindées (STP)

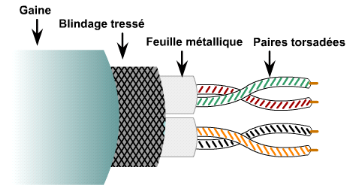

Le câble à paire torsadée blindé

(STP), allie les techniques de blindage, d'annulation et de torsion des fils.

Chaque paire de fils est enveloppée dans une feuille métallique

afin de protéger d'avantage les fils contre les bruits. Les quatre

sont-elles mêmes enveloppées dans une tresse ou une feuille

métallique. Le câble STP réduit le bruit électrique

à l'intérieur du câble (diaphonie), mais également

à l'extérieur du câble (interférences

électromagnétiques et interférences de

radiofréquences).

Figure1.8-Câbleàpairestorsadées

blindées(STP)

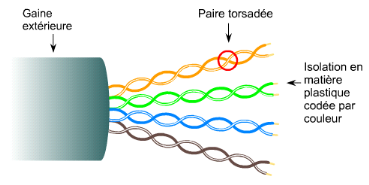

3. Câble à paires torsadées non

blindées (UTP)

Le câble à paire torsadée non

blindée (UTP) est utilisé sur différents réseaux,

il comporte deux ou quatre paires de fils.

Ce type compte uniquement sur l'effet d'annulation produit par

les paires torsadées pour limiter la dégradation du signal due

aux interférences électromagnétiques et aux

interférences radiofréquences. Câble UTP est le plus

fréquemment utilisé pour les réseaux Ethernet.

Figure 1.9 - Câble à paires torsadées non

blindées (UTP).

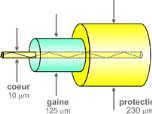

4. Fibre optique

Est un support de transmission d'information entre les

ordinateurs en utilisant les signaux lumineux au sein d'un réseau les

informations échangées entre les ordinateurs se font à

l'aide de signaux électriques. Ces signaux électriques sont

convertis en signaux lumineux avant d'être transmis sur un câble

optique. Le câble optique fait circuler les informations dans un

conducteur central en verre ou en plastique. Ce conducteur est enveloppé

des silicones ou plastique pour empêcher la perte du signal.

Figure 2.10 - Fibre optique

5. Transmission sans fil

Le Wi-Fi ou wifi est un ensemble de protocoles de

communication sans fil régis par les normes du groupe IEEE 802.11

(ISO/CEI 8802-11). Un réseau Wi-Fi permet de relier par ondes radio

plusieurs appareils informatiques (ordinateur, routeur, Smartphone,

décodeur Internet, etc.) au sein d'un réseau informatique afin de

permettre la transmission de données entre eux.19(*)

1.2.5.3

PÉRIPHÉRIQUES FINAUX

Les périphériques réseau auxquels les

personnes sont les plus habituées sont appelés

périphériques finaux. Ces périphériques forment

l'interface entre le réseau humain et le réseau de communication

sous-jacent. Certains de ces périphériques finaux sont les

suivants :

v Ordinateurs.

v Imprimantes réseau.

v Téléphones VoIP.

v Terminal TelePresence.

v Caméras de surveillance.

v Appareils mobiles (tels que les smartphones, tablettes, PDA,

les lecteurs de cartes bancaires et les scanners de codes-barres sans fil).

v Serveur (physique ou virtuel).

Dans le cas d'un réseau les périphériques

finaux sont appelés hôtes. Un hôte constitue soit la source,

soit la destination d'un message transmis à travers le réseau.

Pour qu'il soit possible de faire une distinction entre les hôtes, chaque

hôte situé sur un réseau est identifié par une

adresse.

1.3 LA SÉCURITÉ

DES RÉSEAUX D'ENTREPRISE

1.3.1 LES ATTAQUES

RÉSEAUX

Une attaque réseau est définie comme une

intrusion dans l'infrastructure de communication dans le but de permettre un

accès non autorisé aux ressources ou d'exploiter des failles

existantes.20(*)

Les attaques réseaux sont très nombreuses, il

est donc très difficile de les recenser. Il est cependant possible de

dresser une typologie des faiblesses de sécurité afin de mieux

appréhender ces attaques, qui ont pour point commun d'exploiter des

faiblesses de sécurité. Ces dernières peuvent être

classifiées par catégories comme suit :

1.3.1.1 FAIBLESSE DES PROTOCOLES

Quelques protocoles réseaux n'ont pas été

conçus pour tenir compte des problèmes de sécurité.

Les principales attaques qui se propagent dans ce type de faiblesse sont :

·

Attaque par fragmentation

Une attaque par fragmentation est une attaque réseau

par saturation exploitant le principe de fragmentation du protocole IP. En

effet, le protocole IP est prévu pour fragmenter les paquets de taille

importantes en plusieurs paquets IP possédant chacun un numéro de

séquence et un numéro d'identification commun. A la

réception des données, le destinataire rassemble les paquets

grâce aux valeurs de décalages qu'il contienne.21(*)

·

Attaque par déni de service

Le déni de service consiste à empêcher les

utilisateurs légitimes d'accéder aux informations ou d'obtenir

les services auxquels ils ont droits, c'est une attaque contre la

disponibilité.

C'est souvent le type d'attaque le plus facile, puisqu'il

suffit d'émettre des requêtes valide ou non, en très grand

nombre (on parle alors d'inondation ou flooding, de façon à

saturer les ressources disponible pour un service donné.22(*)

1.3.1.2 FAIBLESSE

D'AUTHENTIFICATION

Les versions actuelles des protocoles IP ou ICMP, ne dispose

pas de mécanisme d'authentification, de ce fait elles subissent des

attaques qui s'appuient sur ces faiblesses. Parmi les principales attaques on

trouve :

·

Attaque ARP

C'est une technique d'attaque simple qui consiste à

exploiter les lacunes du protocole ARP, c'est ce qu'on appelle couramment

l'empoisonnement de cache ARP, elle exploite la lacune de non authentification

des requêtes. En effet, rien n'indique à une machine qu'une

requête provient effectivement d'une machine avec laquelle elle

communique.23(*)

·

Attaque man-in-the-middle

dite en français l'homme au milieu, elle consiste

à passer les échanges entre deux personnes par le biais d'une

troisième, sous le contrôle de l'entité pirate, ce dernier

intercepte et transforme les données, toute en masquant à chaque

acteur la réalité de son interlocuteur24(*).

·

Attaque par réflexion

Des milliers de requêtes sont envoyées par

l'attaquant au nom de la victime. Lorsque les destinataires répondent,

toutes les réponses convergent vers l'émetteur officiel, dont les

infrastructures se trouvent affectées25(*).

·

Attaque par Rejeu de message

Les attaques par " rejeu " (en anglais " replay attaque ")

sont des attaques de type " Man in the middle " consistant à intercepter

des paquets de données et à les rejouer, c'est-à-dire les

retransmettre tels quel (sans aucun déchiffrement) au serveur

destinataire26(*).

1.3.1.3 FAIBLESSE D'IMPLÉMENTATION

Parmi les attaques qui exploitent ce genre de faiblesse on

trouve :

·

Attaque du ping de la mort

"L'attaque du ping de la mort " est une des plus anciennes

attaque réseau. Le principe consiste tout simplement à

créer un datagramme IP dont la tailletotale excède la taille

maximum auto risée (65536 octets). Un tel paquet envoyé à

un système possédant une pile TCP/IP vulnérable,

provoquera un plantage27(*).

1.3.1.4 FAIBLESSE DE CONFIGURATION

Une mauvaise configuration des équipements

réseau, pare-feu, routeur...etc. est souvent exploitée pour mener

des attaques. Les erreurs de configuration peuvent être de plusieurs

natures, incluant l'erreur humaine, par conséquent les

équipements réseau ne doivent accédés ou

configurés que par des acteurs autorisés.28(*)

1.3.2 CONDUIRE UNE POLITIQUE DE

SÉCURITÉ RÉSEAU

La politique de sécurité d'une entreprise se

base sur une analyse des risques décrivant les ressources critiques de

l'entreprise, les probabilités de menace ainsi que leurs

conséquences.

1.3.2.1 LES OBJECTIFS D'UNE POLITIQUE DE

SÉCURITÉ

Une politique de sécurité consiste à

mettre en place un ensemble de procédures et d'opérations suivies

par l'entreprise, tel que 29(*) :

v S'assurer que les utilisateurs observent les bonnes

pratiques et les règles concernant l'utilisation des technologies de

l'information.

v S'assurer que les normes en matière de

sécurité informatique soient dûment mises en

application.

v Réviser périodiquement les résultats

des vérifications et contrôles, notamment pour y relever les

anomalies et autres incidents.

v Recommander les actions à prendre pour corriger les

situations anormales ou dangereuses, notamment, les processus

opérationnels et les grandes stratégies en matière

informatique et les achats d'équipement.

v Informer le comité de Direction du Collège des

travaux, activités et incidents en matière de

sécurité informatique.

v S'assurer que les éléments

opérationnels qui requièrent une approbation des

différentes directions soient respectés.

1.3.2.2 PRINCIPE GÉNÉRIQUE D'UNE POLITIQUE

DE SÉCURITÉ RÉSEAU

Quelle que soit la nature des biens produit par l'entreprise,

sa politique de sécurité réseau vise à satisfaire

les critères suivants :

o Identification : information permettant d'indiquer qui vous

prétendez être.

o Authentification : information permettant de valider

l'identité pour vérifier que vous êtes celui

que vous

prétendez être.

o Autorisation : information permettant de déterminer

quelles sont les ressources de l'entreprise auxquelles l'utilisateur

identifié aura accès ainsi que les actions autorisées sur

ces ressources.

o Confidentialité : ensemble des mécanismes

permettant qu'une communication de données reste privée entre un

émetteur et un destinataire.

o Intégrité : ensemble des mécanismes

garantissant qu'une information n'a pas été modifiée.

o Disponibilité : ensemble des mécanismes

garantissant que les ressources de l'entreprise sont accessibles.

o Non-répudiation : mécanisme permettant de

trouver qu'un message a bien été envoyé par un

émetteur et reçu par un destinataire.

o Traçabilité : ensemble des mécanismes

permettant de retrouver les opérations réalisées sur les

ressources de l'entreprise.

o Continuité : a pour but de garantir la survie de

l'entreprise après un sinistre important touchant le système

informatique. Il s'agit de redémarrer l'activité le plus

rapidement possible avec le minimum de perte de données.

1.3.2.3 LES DIFFÉRENTS TYPES DE POLITIQUES DE

SÉCURITÉ

Une politique de sécurité couvre les

éléments suivants :

o Sécurité de l'infrastructure : couvre la

sécurité logique et physique des équipements et des

connexions réseau.

o Sécurité des accès : couvre la

sécurité logique des accès locaux et distants aux

ressources de l'entreprise, ainsi que la gestion des utilisateurs et de leurs

droits d'accès aux systèmes d'information de l'entreprise.

o Sécurité de l'Intranet face à Internet

ou aux tierces parties de confiance : couvre la sécurité logique

des accès aux ressources de l'entreprise (Extranet) et l'accès

aux ressources extérieurs (Internet)

1.3.3 STRATÉGIE DE

SÉCURITÉ RÉSEAU

1.3.3.1 MÉTHODOLOGIE POUR ÉLABORER UNE

STRATÉGIE DE SÉCURITÉ RÉSEAU

Il existe plusieurs méthodes permettant

d'élaborer des stratégies de sécurité, nous pouvons

citer :

o Prédiction des attaques potentielles et analyse de

risque.

o Analyse des résultats et amélioration des

stratégies de sécurité.

1.3.3.2 PROPOSITION DE STRATÉGIES DE

SÉCURITÉ RÉSEAU

Les parties qui suivent détaillent un ensemble de

stratégies de sécurité focalisées sur des domaines

spécifiques, ces stratégies doivent être

considérées comme des briques de bases pour avoir une bonne

politique de sécurité 30(*):

· Authentification

L'authentification selon le contexte utilise des informations

contextuelles pour vérifier si l'identité d'un utilisateur est

authentique ou non. Grâce aux profils de risque, les entreprises ont les

moyens de restreindre l'accès à des systèmes

spécifiques ou à des éléments de contenu selon les

critères d'un utilisateur.

· Cryptographie (chiffrement et signature)

Le chiffrement des données fut inventé pour assurer

la confidentialité des données. Il est assuré par un

système de clé (algorithme) appliqué sur le message. Ce

dernier est décryptable par

une clé unique correspondant au

cryptage. Dans toute transaction professionnelle, La

signature

numérique est un moyen d'identification de

l'émetteur du message.

· Contrôles d'accès aux ressources

Méthode pour restreindre l'accès à des

ressources. On n'autorise que certaines entités privilèges.

· Firewalls

Afin d'éviter que des attaques puissent venir

d'Internet par le routeur, il convient d'isoler le réseau interne de

l'entreprise. La méthode la plus connue est le firewall et le serveur

proxy ; Le firewall, placé à l'entrée du réseau,

constitue ainsi un unique point d'accès par où chacun

estobligé de passer. Le serveur Proxy, lui, permet de faire le relais au

niveau des applications pour rendre les machines internes invisibles à

l'extérieur.

· Audit

L'audit de sécurité permet d'enregistrer tout ou

partie des actions effectuées sur le système. L'analyse de ses

informations permet de détecter d'éventuelles intrusions. Les

systèmes d'exploitation disposent généralement de

systèmes d'audit intégrés, certaines applications aussi.

Les différents évènements du système sont

enregistrés dans un journal d'audit qui devra être analysé

fréquemment, voire en permanence. Sur les réseaux, il est

indispensable de disposer d'une base de temps commune pour estampiller les

évènements.

· Logiciels anti-virus

Deux tiers des attaques se font par virus : chaque poste doit

disposer d'un logiciel anti-virus mis à jour régulièrement

! Les virus se transmettent principalement par flash disk, mais peuvent aussi

se faire par mail. Les fichiers les plus susceptibles d'en contenir sont bien

sûr les exécutables (.com, .exe).

· Programmes de tests de vulnérabilité et

d'erreurs de configuration

Utiliser des logiciels permettant de façon automatique

de chercher les erreurs de configuration ou les vulnérabilités du

système tel que Cops et Satan.

· Détection d'intrusion

Utiliser un logiciel de détection des comportements

anormaux d'un utilisateur ou des attaques connues. Ce logiciel émet une

alarme lorsqu'il détecte que quelqu'un de non-autorisé est

entré sur le réseau.

· Les réseaux privés virtuels (VPN :

Virtual Private Network)

Permettent à l'utilisateur de créer un chemin

virtuel sécurisé entre une source et une destination.

Avec le développement d'Internet, il est

intéressant de permettre un transfert de données

sécurisé et fiable. Grâce à un principe de tunnel

(tunnelling) dont chaque extrémité est identifiée, les

données transitent après avoir été

chiffrées.

· Les DMZ (zone démilitarisé)

Lorsque certaines machines du réseau interne ont besoin

d'être accessibles de l'extérieur (serveur Web, serveur de

messagerie, serveur FTP public,...etc.), il est souvent nécessaire de

créer une nouvelle interface vers un réseau a part, accessible

aussi bien du réseau interne que de l'extérieur sans pour autant

risquer de compromettre la sécurité de l'entreprise. On parle

ainsi de zone démilitarisé (noté DMZ pour Demilitarized

zone) pour designer cette zone isolée hébergeant des applications

mises à disposition du public.31(*)

CONCLUSION PARTIELLE

Dans ce chapitre nous avons parlé sur les concepts des

bases d'un réseau informatique, ainsi que l'état des besoins de

sécurité et les marches à suivre pour arriver à la

mise en place des différentes stratégies de

sécurité dans un réseau d'entreprise. Le prochain chapitre

va parler sur une étude du réseau existant au sein de

l'entreprise.

CHAPITRE 2. ETUDE DE L'EXISTANT ET PROPOSITION DE NOUVELLES

AMELIORATIONS

2.1. INTRODUCTION

Ce chapitre sera réservé à l'étude

du réseau existant de l'entreprise malabar group et aux

améliorations d'abord nous allons évoquer un bref aperçu

de l'entreprise pour mieux connaitre la structure et ses objectifs. Ensuite,

nous allons étudier le réseau et ses composants pour pouvoir

proposer d'éventuelles améliorations.

2.2. PRÉSENTATION

GÉNÉRALE DE L'ORGANISME D'ACCUEIL

Dans cette partie du chapitre, nous allons présenter

notre cadre de recherche que l'entreprise Malabar-group nous a accordé

et de donner un aperçu générale dans les différents

domaines.

Malabar Group est basé en République

Démocratique du Congo et est le leader du marché dans

une gamme de secteurs, y compris la logistique, voyage d'affaires,

l'entreposage, le dédouanement, la sécurité et les

services de courrier. Malabar Group englobe un large éventail

d'entreprises en se concentrant principalement sur la République

Démocratique du Congo, avec d'autres opérations en Zambie et en

Tanzanie.

2.3 MISSIONS ET

ACTIVITÉS DE L'ENTREPRISE MALABAR GROUP

Les services se concentrent sur le déplacement

sécuritaire des marchandises de valeur comme les minéraux par

exemple, ainsi que des charges excessives et des colis de messagerie. Avec plus

d'expérience dans les secteurs de communication et de

sécurité, Malabar Group propose une gamme complète de

services professionnels pour un large cercle de clients, y compris la

société internationale Blue Chip et clients locaux

impliqués dans l'exploitation minière et des minéraux. Le

groupe est supervisé par Malabar International Limited, une

société privée enregistrée en Grande-Bretagne. Au

sein du Groupe il y a cinq entreprises qui utilisent les mêmes normes

élevées de l'Engagement, l'Intégrité et de la

Qualité :

· Malabar Logistics

· Malabar Security

· Malabar Clearing Agency

· Malabar Business Travel

· Malabar Connect

Dans son ensemble ces entreprises emploient plus de

250 personnes en République Démocratique du Congo (RDC), en

Zambie et en Tanzanie. Dans le cadre des normes élevées du Groupe

toute l'équipe de gestion a suivi une formation anti-corruption. La

gamme de services comprend :

· Transport général

· Transport excessif

· Dédouanement

· Entreposage sous douane

· Sécurité des marchandises en transit

· Services de voyages d'affaires

· Services de messagerie

· Assurance

Avec un tel grand et complémentaire choix de

services, Malabar Group offre des solutions personnalisées en

assurant la continuité tout au long du processus. Malabar Group a

opéré en RDC depuis 2003 mais le Directeur General du groupe,

Ritchie Callaghan, a passé toute sa vie à travailler dans le

deuxième plus grand pays d'Afrique.

2.4. ORGANIGRAMME DE MALABAR-GROUP

ManagingDirector

Operations Director

Information Technology

Figure 1: Organigramme de l'entreprise

Malabar-group

Source : Organigramme tiré dans la documentation de

l'entreprise malabar-group

Malabar Clearing Agency

Malabar Logistics

Malabar Security

Malabar Connect

Malabar Business Travel

2.5. L'INFRASTRUCTURE

INFORMATIQUE

2.5.1. LE RESEAU INFORMATIQUE

DE MALABAR GROUP

a)

Présentation du réseau

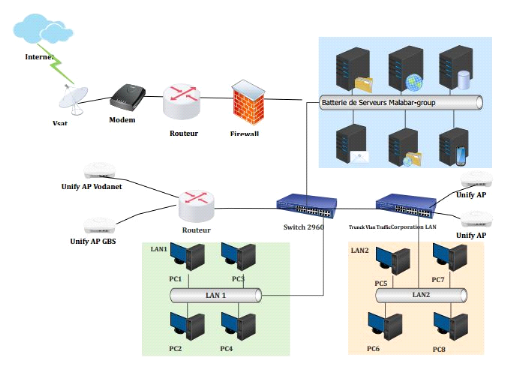

Le réseau d'entreprise Malabar-group permet de relier

tous les ordinateurs entre eux via un serveur qui va gérer

l'accès à Internet, les mails, les droits d'accès aux

documents partagés et le travail collaboratif. Chaque utilisateur du

réseau se connecte avec un nom d'utilisateur et un mot de passe et est

authentifié par le serveur. L'utilisateur peut accéder à

ses données et au partage de fichiers. Le réseau de Malabar-group

permet à l'entreprise de centraliser ses données, de travailler

en équipe de manière productive. Malabar-group reçoit

et envoie ses trafics via un Vsat puis passe par un Modem jusqu'au serveur

où nous trouvons ses rôles et ses applications.

b) Rôle de

sécurité

La sécurité a un rôle très capital,

parce que les données d'une entreprise sont privées et ne doivent

pas tomber à la portée de tous. Le serveur doit protéger

l'entreprise des intrusions extérieures via internet. Il ne

laisse pas n'importe qui accéder au réseau, seules les personnes

autorisées peuvent le faire. Le serveur de Malabar-group est

équipé d'un pare-feu nommé Pfsense qui repousse les

intrusions et un antivirus Eset qui permet de se prémunir contre les

attaques venant d'Internet.

c) Rôle de

protection des données et sauvegardes

Le serveur, en collaboration avec la baie de stockage, ont

pour rôle de sauvegarder en continu les données

générées par l'entreprise. Si un employé efface par

erreur un document, ou qu'il y a un dysfonctionnement d'un ordinateur, le

serveur de Malabar-group est en mesure de rétablir le fichier perdu. Les

documents sont parfois sauvegardés en plusieurs exemplaires à

plusieurs dates ce qui permet de récupérer un document datant de

plusieurs jours en arrière, utile si la version la plus récente a

été modifiée.

2.5.2. GESTION DES UTILISATEURS ET AUTORISATIONS

D'ACCÈS AU RÉSEAU

Chaque employé possède un compte sur son

ordinateur (dont les identifiants-leur sont donnés à leur

arrivée dans l'entreprise par le service informatique),

sécurisé par un mot de passe.

Lorsque l'ordinateur s'allume le nom d'utilisateur et le mot

de passe sont demandés par le serveur. C'est lui qui s'occupe

d'authentifier l'utilisateur et lui autoriser l'accès à son poste

de travail.

2.5.3. Gestion des mails, des agendas partagés, des

contacts partagés

Le serveur gère également l'arrivée et

l'envoi de mails. Il possède un filtre anti-spam lui permettant de

filtrer le courrier indésirable. Dans certains cas le serveur

gère aussi les agendas de chaque employé, les agendas communs et

avoir un carnet d'adresses complet de l'entreprise. Parmi les solutions les

plus utilisées à Malabar-group, on retrouve Microsoft Outlook et

Webmail.

2.6. PARTAGE DES RESSOURCES,

DOCUMENT ET AMÉLIORATION DE LA PRODUCTIVITÉ

Le serveur va également mettre à

disposition des employés des dossiers partagés, accessibles

à certains et pas à d'autre, selon le poste de l'employé.

Par exemple le service Comptabilité pourra mettre en commun les

résultats financiers, tableaux de calculs et documents sur

lesquels plusieurs personnes travaillent en collaboration. Ce dossier sera

accessible seulement au service comptabilité et la direction par

exemple, mais pas aux autres. Chaque service pourra avoir son propre dossier

partagé. Le secrétariat peut avoir un dossier partagé avec

tous les employés pour mettre à leur disposition des documents

types, notes de frais...

2.7. INSTALLATION DE LOGICIEL ET MIS À JOUR DU PARC

INFORMATIQUE

Tous les mois, des mises à jour de Windows

sont distribuées automatiquement aux ordinateurs du monde entier

reliés à Internet (système automatique de mise à

jour Windows) qui corrige des failles de sécurité, des bugs.

En entreprise c'est le serveur WSUS qui reçoit les mises

à jour et les redistribue aux ordinateurs du réseau.

L'administrateur choisit quelles mises à jour vont être faites ou

non (pour des questions de compatibilité : si une mise à jour

rend incompatible un logiciel professionnel, elle ne sera pas faite). Le

serveur peut également installer des logiciels sur les ordinateurs du

réseau et gérer les licences d'utilisation.

2.8. L'ARCHITECTURE

RÉSEAU DU GROUP MALABAR

Figure 2. réseau physique de

malabar-group

3. CARACTERISTIQUES DES MATERIELS DU RESEAU MALABAR-GROUP

3.1. LE SERVEUR

Le serveur de Malabar-group présente les

caractéristiques suivantes :

ü Processeur : Intel 64 bits

ü Disque dur : 4 Térabits

ü RAM : 32 Gigabits

ü Marque : DELL PowerEdge

ü Système d'exploitation : il contient un

système hyperviseur VMware ESXiVsphère qui s'installe directement

sur le matériel où nous retrouvons Windows serveur 2008 R2 et Un

serveur linux.

Le serveur de Malabar a comme applications et services :

ü Active Directory

ü Les serveurs DNS, DHCP, Web, des Fichiers,

d'Impressions, FTP, MAJ (Mise à Jour)

ü Pfsense : est un routeur/pare-feu open source

basé sur le système d'exploitation FreeBSD. Il utilise le

pare-feu à états PacketFilter, des fonctions de routage

et de NAT lui permettant de connecter plusieurs réseaux

informatiques. Il comporte l'équivalent libre des outils et

services utilisés habituellement sur des routeurs professionnels

propriétaires. Pfsense convient pour la sécurisation d'un

réseau domestique ou de petite entreprise. Après une

brève installation manuelle pour assigner les interfaces

réseaux, il s'administre ensuite à distance depuis l'interface

web et gère nativement les VLAN (802.1q). Comme sur les distributions

Linux, Pfsense intègre aussi un gestionnaire de paquets pour installer

des fonctionnalités supplémentaires, comme un proxy, serveur

VoIP.

3.2. L'ANTENNE VSATPRODELIN 1.8 MÈTRE

3.2.1. Le modem Newtec

MDM3100

ü Les tarifs des services de haute performance JUSQU'A

45/5 Mbps

ü Recevoir un soutien multicast jusqu'à 80 Mbps

ü 4 ports Gigabit Ethernet LAN

ü Conception robuste avec 19 "rack option kit

ü DVB-S2 ACM Forward

ü 4CPM MF-TDMA Adaptive Liaison de retour

ü Compatible avec la norme BUC et LNB

ü Accélération TCP intégré et

le cryptage

ü Routage IP polyvalent et adressage

ü Faible gigue pour les applications en temps réel

ü DNS Cache / relais et HTTP prélecture

ü Soutien de l'IPv4 et IPv6

3.2.2. Le routeur : MikroTik

Router BOARD RB750

ü Architecture MIPS-BE

ü CPU Atheros 400 MHz

ü 32 Mo de mémoire vive

ü Stockage Flash 64 Mo

ü 5 ports Ethernet 10/100 Mbps

ü Alimentation externe 110V / 220V incluse

ü Adressage natif IPV4 et IPV6

ü Routage static et dynamique (RIP OSPF BGP)

ü Gestion des Tunnels GRE IPIP EOIP PPTP L2TP PPPOE IPSEC

ü Protocole MPLS VPNV4 VPLS Traffic Engineering

ü Services SNMP VRRP DynDNSHotSpot

ü Administration Telnet sshwinbox, gestion du rollback

ü Licence niveau 4

ü Performance maximale 87500 pps en IMIX

3.2.3. Le switchcatalyst

2960

ü Marque: ciscosystems

ü Modèle: WS-960-24PD-L

ü Nombre de ports Mbps: 24

ü Nombre de ports combo SFP (RJ45/Fibre) : 2

ü Rackable : oui

ü Manageable : oui

ü Niveau d'administration : niveau 2

ü PoE (Power over Ethernet) : oui

ü Consommation : 451 Watts

4. DIAGNOSTIQUE DE L'ARCHITECTURE

MALABAR GROUP

L'étude que nous avons menée sur l'architecture

nous a permis de retirer des faiblesses réseaux et qui sont les

suivantes :

Plateforme utilisée quant à

l'utilisation de Windows 2008

v Pas d'interface, vous êtes plongé dans le noir,

avec pour seule interface la ligne de commande.

v faible capacité multiserveur, qui facilite le

déploiement de rôles et de fonctionnalités à

distance sur des serveurs physiques et virtuels.

v Le protocole SMB (server message block) reste toujours

l'ancienne version qui n'est pas amélioré

v Manque de Réplicas.

Architecture plate

v Besoin de segmentation du réseau en plusieurs

VLAN.

v Changements et Configuration des Switch au niveau des

armoires pour mettre à niveau le réseau VLAN de l'entreprise.

Messagerie outlook

L'entreprise utilise outlook pour la messagerie, qui est un

service de messagerie grand public, et qu'on peut trouver dans le pack office

2013 et +ou dans le pack office 365(outlook 2016 pour la dernière

version).

Un seul domaine de diffusion

Un seul et unique domaine de diffusion ce qui implique une

surcharge du réseau de l'entreprise, les machines communiquent sans

cesse entre elles, le tra?c réseaux devient lourd, ce qui ralenti

nettement la communication sur le réseau et engendre une lourdeur

mêmes sur les applications et machines clients.

Absence des liaisons VPN

PROPOSITION DES NOUVELLES

AMÉLIORATIONS

L'Amélioration de la sécurité, de la

disponibilité et des performances réseau Les performances d'un

réseau dépendent de nombreux facteurs :

ü le débit pratique maximal du câblage,

c'est à dire la quantité d'octets transmissible sur le

câble par seconde. Plus le nombre d'octets par seconde est

élevé, plus le réseau est performant. On dit que le

réseau " s'é?ondre " quand plus aucune machine ne peut

transmettre de message.

ü la quantité (petite ou élevée) de

machines connectées au même segment.

ü le tunneling (VPN)

ü les cartes réseaux. Améliorer les

performances d'un réseau informatique consiste donc à

accélérer la transmission des données (le débit) ou

à augmenter la capacité des supports de transmission tout en

assurant l'intégrité des informations transmises.

ü Déploiement de ?rewalls

Etant donné que le réseau de Malabar-group

oeuvre dans plusieurs secteurs en République Démocratique du

Congo, l'entreprise doit avoir un service en permanence pour permettre une

bonne évolution dans la communication avec ses clients et dans

sa production elle-même.

Malabar-group/Lubumbashi utilise un serveur avec ses

différents services tels que le service web, de messagerie. Le

réseau court un danger dans la perte de ses services dans le sens

où le serveur est attaqué et surtout si les applications

utilisées sont d'une grande disponibilité dans les

activités de l'entreprise. Elle risque de perdre sa clientèle

vis-à-vis du monde extérieur.

La bande passante devient aussi un problème dans le

milieu du travail vue l'accroissement des services.

v Nous proposons à l'entreprise une technique de

sécurité du serveur web ainsi qu'un service qui permettra la

disponibilité des services, l'évolutivité des

applications et la répartition de la charge réseau pour

un bon rendement et une bonne pratique dans la gestion du parc

informatique.

v Migration de Windows serveur

2008 vers une nouvelle plate-forme Windows serveur 2012 R2 essentiellement pour

les contrôleurs du domaine principal et secondaire,

v Mise en place de liaisons sécurisées VPN pour

répondre aux besoins d'interconnexion de l'Entreprise group malabar aux

di?érents sites distants..

v Mise en place d'EMET (en hanced mitigation

experienceToolkit)

v La segmentation du VLAN

CONLUSION PARTIELLE

L'étude de l'existant nous a permis de se familiariser

avec le réseau actuel de malabar_group, et de comprendre

l'utilité de chaque détail profondément, et c'est ce qui

nous a permis de voir les difficultés et les faiblesses du

réseau. L'étude de ces difficultés nous a permis à

proposer une solution pour palier à ses dernières. Après

avoir choisi la solution à adopter nous avons tracé nos objectifs

ensuite nous avons dé?ni un plan de travail pour mettre en oeuvre cette

solution. La prochaine partie va être réservée à la

description et à la réalisation de quelques étapes

citées précédemment, à savoir l'installation du

matériel et des logiciels ainsi que les con?gurations

appropriées

CHAPITRE 3 : MISE EN

OEUVRE DE LA SOLUTION

3.1. PRÉSENTATION DE

WINDOWS SERVEUR 2012

Windows Server 2012 R2 est le résultat de toute

l'expérience de Microsoft dans la fourniture de services dans le Cloud

à l'échelle mondiale. Il représente à la fois un

serveur de haut niveau pour les entreprises et une plateforme dans le Cloud. Il

permet d'optimiser les performances pour les scénarios les plus

stratégiques et protège contre des ruptures de services par

l'utilisation d'options de récupération très fiables. Il

réduit la complexité et les coûts grâce à une

automatisation complète et à des solutions de virtualisation du

réseau et du stockage sur du matériel standard. Enfin, il permet

aux utilisateurs un accès à distance de n'importe où,

à partir de n'importe quel appareil, tout en protégeant les

informations de l'entreprise32(*).

La gamme de produits Windows Server 2012 a été

simplifiée afin de choisir plus facilement l'édition qui convient

le mieux :

· Édition Datacenter pour les environnements de

Clouds privés fortement virtualisés.

· Édition Standard pour les environnements peu ou

pas virtualisés.

· Édition Essentials pour les petites entreprises

comptant jusqu'à 25 utilisateurs, avec un serveur à 1 ou 2

processeurs.

· Édition Foundation pour les petites entreprises

comptant jusqu'à 15 utilisateurs avec un serveur monoprocesseur.

Dans notre cas nous avons utilisé l'édition

standard car c'est la mieux adaptée à notre environnement.

3.2 PRÉSENTATION ET CONFIGURATION DU SERVEUR

ACTIVE DIRECTORY

3.2.1 DÉFINITION DE

L'ACTIVE DIRECTORY

Active Directory est le service d'annuaire de la famille

Windows Server 2012. C'est un service réseau qui identifie toutes les

ressources d'un réseau et met ces informations à la disposition

des utilisateurs ainsi que des applications. Les services d'annuaires sont

importants, car ils fournissent un moyen cohérent de nommer,

décrire, localiser, administrer et sécuriser les informations

relatives à ces ressources et d'y accéder. Lorsqu'un utilisateur

recherche un dossier partagé sur le réseau, le service d'annuaire

identifie la ressource et fournit l'information à

l'utilisateur.33(*)

3.2.2 LES COMPOSANTS DE

L'ACTIVE DIRECTORY

Active directory se compose de plusieurs services

dont34(*) :

· Active Directory Certificate Services (AD CS)

Ces services fournissent les fonctions nécessaires pour

émettre et révoquer les certificats numériques des

utilisateurs, des ordinateurs clients et des serveurs.

· Active Directory Domain Services (AD DS)

Ces services AD DS procurent les services d'annuaire essentiels

à l'établissement d'un domaine.

· Active Directory Federation Services (AD FS)

Ces services AD FS complètent les fonctionnalités

d'authentification et de gestion d'accès des Services AD DS en les

développant pour le World Wide Web.

· Active Directory Lightweight Directory Services

(AD LDS) Ces services AD LDS fournissent un magasin de données

pour les applications fonctionnant avec l'annuaire qui ne nécessitent

pas les Services AD DS et qui n'ont pas besoin d'être

déployées sur des contrôleurs de domaine.

· Active Directory Rights Management Services (AD

RMS) Ces services AD RMS procurent une couche destinée à

protéger les informations d'une organisation et qui peut

s'étendre hors de l'entreprise, protégeant ainsi les messages

électroniques, les documents et les pages Web de l'intranet, contre tout

accès non autorisé.

3.2.3 UTILISATEURS ET GROUPES

DANS ACTIVE DIRECTORY

Chaque utilisateur dans l'AD est associé à un

objet. Cet objet contient plusieurs attributs qui décrivent

l'utilisateur (nom, prénom, login, adresse e-mail,

téléphone, département... Etc.), lorsque le nombre

d'utilisateurs augmente, nous pouvons les gérer par groupe. Il existe

deux types de groupes. Le premier est le groupe de sécurité. Ce

type permet de gérer la sécurité pour l'accès et

l'utilisation des ressources du réseau. Le deuxième type est le

groupe de distribution. Ce type permet de gérer des listes de

distribution d'e-mails dans un serveur de messagerie (Exchange).

3.2.4 SITES ET DOMAINES DANS

ACTIVE DIRECTORY

Dans la conception d'AD, Microsoft a tenté d'être

le plus proche possible de la structure d'une entreprise. La structure d'une

entreprise se compose de deux parties distinctes : physique et logique.

Physique par son organisation géographique en différents sites et

logique par sa hiérarchie.

· Sites : un site désigne la

combinaison d'un ou plusieurs sous-réseaux IP. Bien souvent, nous

attribuons un sous-réseau IP à un site physique d'une entreprise.

Cela permet de désigner les postes sur le réseau de

l'entreprise.

· Domaine : contrairement à un

site, il représente la structure logique de l'organisation. C'est

à dire bien souvent la hiérarchie. Le domaine n'a aucun lien avec

le réseau IP : c'est un ensemble d'ordinateurs et d'utilisateurs

partageant le même annuaire.

· L'espace de nommage est réalisé

grâce au système DNS. Un domaine peut avoir plusieurs sous

domaines : nous créons ainsi une arborescence, le séparateur est

le point. Si l'on souhaite par exemple créer un sous domaine Des

(directions générales adjointes) dans un domaine existant

MALABARGROUP.CD, alors le domaine se nommera DGA. MALABARGROUP.CD.

3.2.5 ARBORESCENCES ET FORETS

DANS ACTIVE DIRECTORY

Une arborescence est une notion qui découle du

système DNS et des domaines AD. Comme nous l'avons vu

précédemment, il est possible de créer des sous-domaines

dans des domaines. Le sous-domaine DGA fait partie du domaine MALABARGROUP.CD

et portera donc le nom DGA. MALABARGROUP.CD. Cette notion d'arborescence est

différente de celle de forêt. Une forêt peut comprendre

plusieurs arborescences. La forêt PORTDEBEJAIA.AD présentée

ci-dessous comporte quatre arborescences :

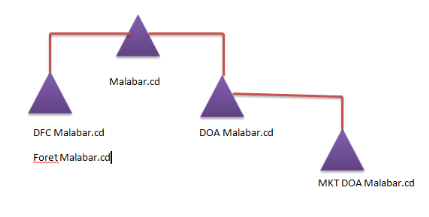

v De MALABARGROUP.CD à DGA. MALABARGROUP.CD ;

v De MALABARGROUP.CD à MKT.DGA. MALABARGROUP.CD ;

v De MALABARGROUP.CD à DFC. MALABARGROUP.CD ;

v MKT pour département marketing

v DFC pour direction finances et comptabilité

v DGA pour direction générale adjointe

Figure 3.10 - Exemple de foret " foret MALABARGROUP "

Les arborescences de même forêt peuvent partager

des ressources et des fonctions administratives.

3.2.6 UNITÉS

D'ORGANISATION D'ACTIVE DIRECTORY

C'est un conteneur utilisé à l'intérieur

du domaine. Les UO sont des conteneurs logiques dans lesquels les utilisateurs,

des groupes, des ordinateurs et d'autres UO sont placés. Elles ne

peuvent.

3.2.7 RELATIONS D'APPROBATIONS

DANS ATIVE DIECTORY

C'est un mécanisme permettant à un utilisateur

d'un domaine d'accéder aux ressources d'un autre domaine, et à un

administrateur de pouvoir gérer les utilisateurs de l'autre domaine. En

se basant sur la direction et la transitivité.

3.2.8 CONFIGURATION D'ACTIVE

DIRECTORY

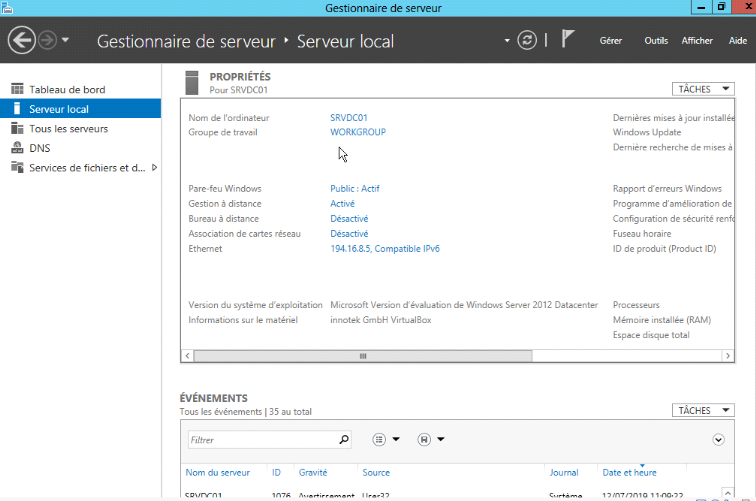

La première étape consiste à configurer

le nom de la machine et l'@ IPv4 du serveur local

· Le nom de la machine est 3.2 MALABAR_GROUP.

· L'adresse IPv4 c'est une adresse statique de classe A :

10.0.0.5

Figure 3.20- Configuration du serveur local

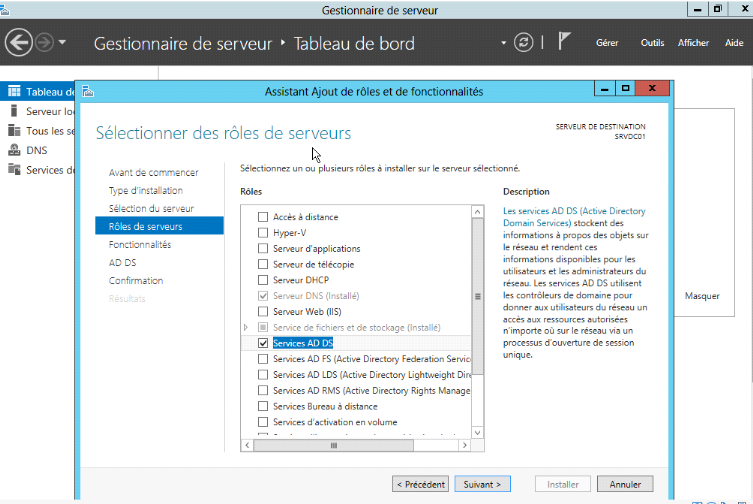

La deuxième étape comprend l'ajout du rôle

d'Active Directory au serveur local, pour cela nous allons :

· Depuis le gestionnaire de serveur, cliquer sur ajouter

des rôles et fonctionnalités.

· Sélectionner le type d'installation "

installation basée sur un rôle ou fonctionnalité ".

· Notre serveur et le seul du réseau, le choisir

dans le pool de serveurs.

· Cocher le rôle service AD DS (Active Directory

Domain Service).

Figure 3.30- l'ajout du rôle AD DS

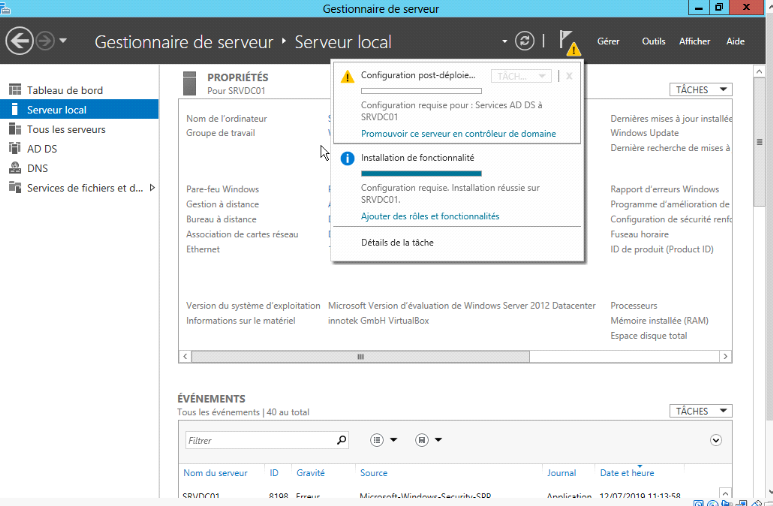

Après l'installation d'Active Directory Domain Service,

le système va redémarrer automatiquement.

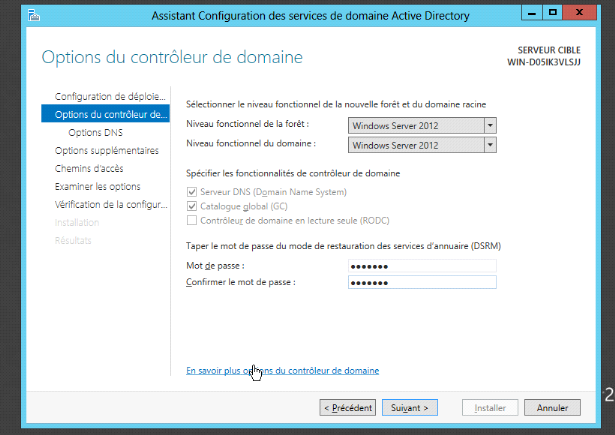

Dans la troisième étape figure suivante, nous

devons promouvoir ce serveur en tant que contrôleur de domaine sinon le

domaine ne sera pas créé.

Figure 3.40- Promouvoir le serveur en contrôleur de

domaine

Après avoir cliqué sur " promouvoir ce serveur

en contrôleur de domaine ", dans la figure suivante, l'assistant nous

demande de créer une nouvelle forêt sous le nom "malabargroup.CD

"

Figure 3.50- Ajout d'une nouvelle forêt

Lorsque la forêt et le domaine seront

créés, le niveau fonctionnel de la nouvelle forêt est

sélectionné par défaut, et nous laissons cocher l'ajout de

la fonctionnalité du serveur DNS. Puis insérer le mot de passe du

mode de restauration du service d'annuaire (DSRM).

Figure 3.60- Options de contrôleur de domaine

Une erreur apparait sur l'écran suivant, ce message

survient car aucun serveur DNS n'est installé sur la machine, nous

cliquons simplement sur suivant pour le créer automatiquement, car c'est

grâce à lui que les clients (postes utilisateurs ou serveurs

membres du domaine) vont pouvoir trouver le(s) serveur(s) AD.

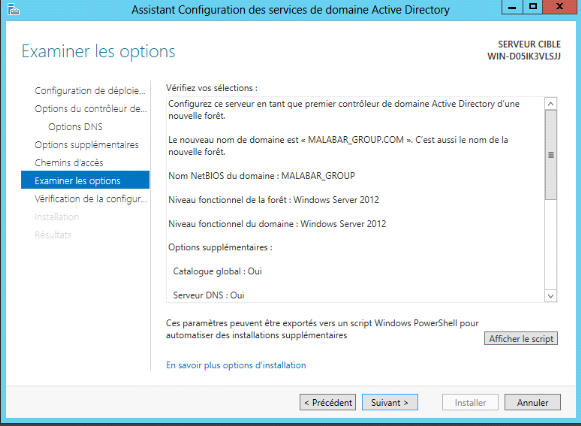

· Indiquer un nom NetBIOS au domaine " MALABARGROUP ".

· Laisser les valeurs suivantes par défaut (NTDS

et SYSVOL).

· L'installation est prête et un

récapitulatif est affiché dans la figure suivante pour

vérifier la configuration.

Figure 3.70- Examiner les options

Après configuration le serveur redémarre

automatiquement, à présent, les outils de gestion d'active

directory sont présents dans le menu outils, notre domaine est

créé et l'ouverture de session se fait avec le compte

administrateur du domaine " malabargroup /Administrateur ".

3.3 MISE EN PLACE D'EMET

(ENHANCED MITIGATION EXPERIENCE TOOLKIT)

3.3.1 DEFINITION

EMET (Microsoft Enhanced Mitigation ExperienceToolkit) est une

trousse à outils mise à disposition gratuitement par Microsoft,

qui s'applique au système et à n'importe quelle application

tournant sous Windows.

EMET protège contre certaines techniques d'exploitation

des vulnérabilités logicielles grâce à des

technologies de réduction des risques de sécurité. En ce

sens, il est parfois classé dans les HIPS (Host-based Intrusion

Prevention System). Ces technologies fonctionnent comme des protections

spéciales et des obstacles que l'auteur de l'attaque doit mettre en

échec pour exploiter les vulnérabilités logicielles et

progresser dans son attaque35(*). Ces technologies de réduction des risques de

sécurité ne garantissent pas à 100% de la non-exploitation

des vulnérabilités. Toutefois, elles font en sorte que

l'exploitation soit aussi difficile que possible. Il arrive fréquemment

qu'une exploitation pleinement fonctionnelle pouvant contourner l'utilitaire

EMET ne puisse jamais se développer. Il s'agit de perdre l'attaquant

dans un labyrinthe. EMET est donc un outil de durcissement du système et

de défense. EMET 5.5 est compatible avec :

· Tous les postes de travail Microsoft Windows à

partir de Windows Vista SP2.

· Tous les serveurs à partir de Windows Server

2003 SP2.

Il existe plusieurs mécanismes sous Windows permettant

de renforcer la sécurité:

· Data ExecutionPrevention (DEP) c'est

un mécanisme interdisant l'exécution de code depuis une zone

mémoire non exécutable.

· AddressSpaceLayoutRandomization (ASLR)

c'est un mécanisme de sécurité permettant de

rendre aléatoire l'adresse de chargement des éléments

comme les bibliothèques.

· SafeSEH/SEHOP offre un vrai

gestionnaire d'exception, interdisant ou plutôt rendant difficile

l'utilisation des exceptions dans l'exécution de code arbitraire.

3.3.2 INSTALLATION ET

CONFIGURATION D'EMET

L'installation d'EMET est rapide et nous permet d'être

protégés dès le début contre les failles de

sécurité des navigateurs internet, Office et autres applications.

Bien qu'il s'agisse d'un outil technique et puissant, son utilisation est

simple. Voici comment installer et configurer EMET sur Windows.

3.3.2.1 INSTALLATION

Tout d'abord, nous allons télécharger EMET

à partir du site Web de Microsoft et l'installer comme tout autre

logiciel. Lors de l'installation, nous sélectionnons l'option "Utiliser

Paramètres Recommandé " dans la fenêtre de configuration et

nous cliquons sur le bouton "Terminer" pour continuer.

3.3.2.2 CONFIGURATION

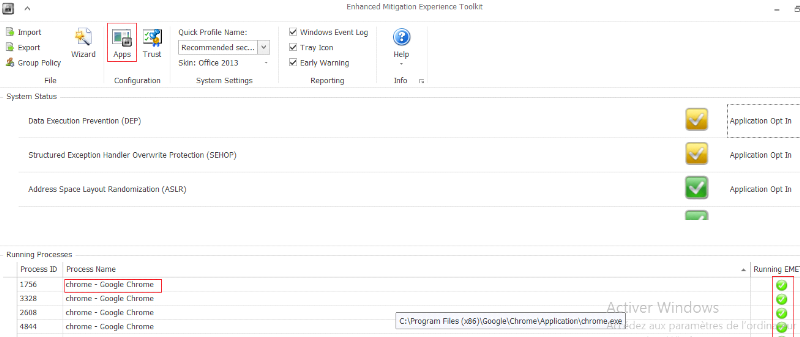

La figure suivante représente l'outil EMET. En cliquant

sur le bouton "Apps" sur le ruban, nous pouvons voir toutes les applications

qui sont protégés par EMET. Dans la fenêtre Configuration

de l'application, nous pouvons aussi activer ou désactiver chaque

politique d'atténuation individuellement pour chaque application. Pour

ajouter notre propre application pour EMET, nous cliquons sur le bouton

"Ajouter une application" sur le ruban, nous sélectionnons l'application

et cliquons sur le bouton "Ouvrir" pour terminer la procédure. Par

exemple, nous avons pris Google chrome comme exemple pour l'ajouter à

EMET. Après avoir lancé le navigateur Google nous pouvons

maintenant le voir dans la liste des processus en cours d'exécution.

L'icône verte indique que le programme est protégé par

EMET.

Figure 3.80- Interface de gestion d'EMET.

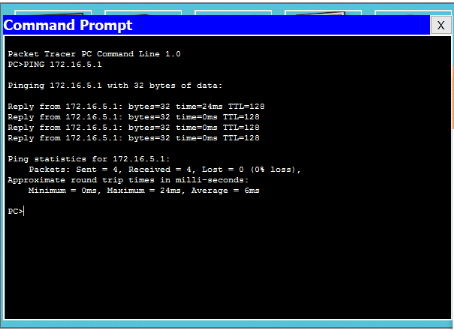

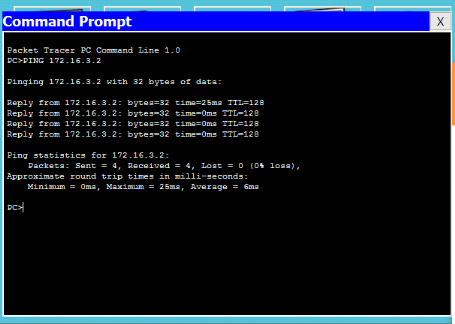

3.4 Segmentation du réseau en VLANs

Les performances réseau constitue un facteur important

dans la productivité d'une entreprise, l'une des technologies permettant

de les améliorer consiste à diviser de vastes domaines de

diffusions en domines plus petits.

Dans un inter-réseau commuté, les VLANs

permettent la segmentation et assouplissent l'organisation. Les VLANs offrent

un moyen de regrouper des périphériques dans un LAN. Un groupe de

périphériques dans un VLAN communiquent comme si ils

étaient reliés au même câble. Les VLANs reposent sur

des connexions logiques, et non de connexions physiques.

3.4.1 MATÉRIEL ET

ÉQUIPEMENTS UTILISÉS

· Câble RJ45 droit et croisé.

· Câble fibre optique.

· 22 switchscisco 2960.

· 1 switch fédérateur optique.

· Des ordinateurs

Attribution des adresses IP aux VLANs (voir tableau

suivant)

|

Nom de Vlan

|

ID

|

ADRESSE RESEAU

|

Première adresse utilisable

|

Dernière adresse utilisable

|

passerelle

|

|

Vlan DC

|

3

|

172.16.3.0/24

|

172.16.3.1

|

172.16.3.254

|

172.16.3.1

|

|

Vlan DDD

|

4

|

172.16.4.0/24

|

172.16.4.1

|

172.16.4.254

|

172.16.4.1

|

|

Vlan DFC

|

5

|

172.16.5.0/24

|

172.16.5.1

|

172.16.5.254

|

172.16.5.1

|

|

Vlan DG

|

6

|

172.16.6.0/24

|

172.16.6.1

|

172.16.6.254

|

172.16.6.1

|

|

Vlan DGAF

|

7

|

172.16.7.0/24

|

172.16.7.1

|

172.16.7.254

|

172.16.6.1

|

|

Vlan DL

|

8

|

172.16.8.0/24

|

172.16.8.1

|

172.16.8.254

|

172.16.8.1

|

|

Vlan DMA

|

9

|

172.16.9.0/24

|

172.16.9.1

|

172.16.9.254

|

172.16.9.1

|

|

Vlan DMI

|

10

|

172.16.10.0/24

|

172.16.10.1

|

172.16.10.254

|

172.16.10.1

|

|

Vlan DR

|

11

|

172.16.11.0/24

|

172.16.11.1

|

172.16.11.254

|

172.16.11.1

|

|

Vlan DRHM

|

12

|

172.16.12.0/24

|

172.16.12.1

|

172.16.12.254

|

172.16.12.1

|

|

Vlan TEXTER

|

13

|

172.16.13.0/24

|

172.16.13.1

|

172.16.13.254

|

172.16.13.1

|

3.4.2 LOGICIEL DE SIMULATION

UTILISÉ PACKET TRACER

Packet Tracer est un simulateur de réseau puissant

développé par Cisco système pour faire des plans

d'infrastructure de réseau au temps réel. Il offre la

possibilité de créer, visualiser et de simuler les réseaux

informatiques. L'objectif principal de simulateur est de schématiser,

configurer et de voir toutes les possibilités d'une mise en oeuvre.

Cisco Packet Tracer est un moyen d'apprentissage et de la réalisation de

divers réseaux et découvrir le fonctionnement des

différents éléments constituant un réseau

informatique.

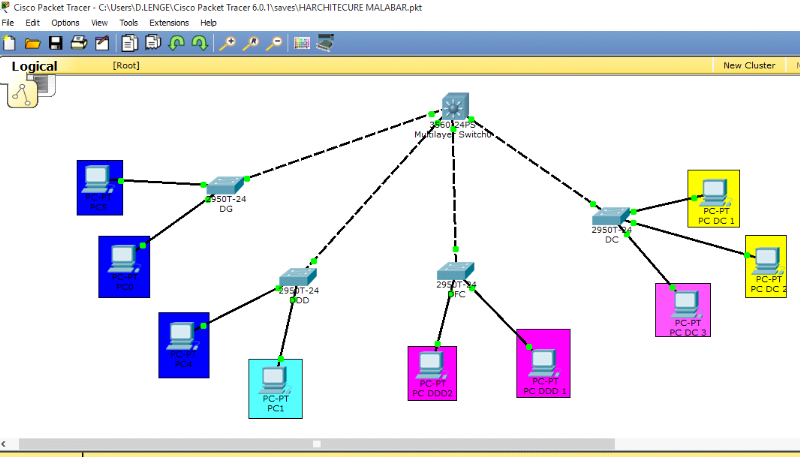

3.4.3 ARCHITECTURE PHYSIQUE DE

MALABAR_GROUP

Nous avons pris quelques switchs seulement pour la simulation,

l'architecture est représentée dans la figure suivante:

Figure 3.90- Exemple d'architecture de l'EPB sous Packet

Tracer.

3.4.4 CONFIGURATION DE BASE DES

ÉQUIPEMENTS

3.4.4.1 Affectation des noms aux switchs

Nous exécutons ces lignes de commandes sur tous les

switchs pour affecter à chaque switch son propre nom :

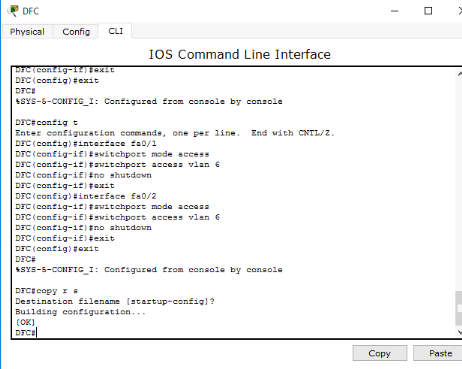

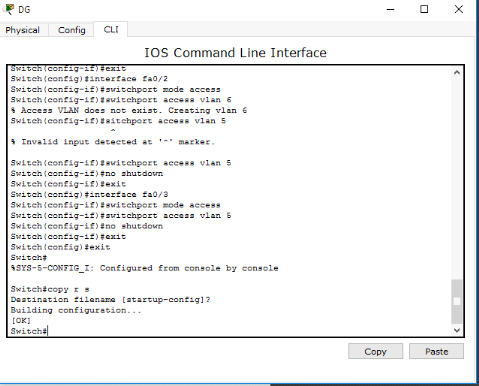

Switch #config t

Switch (config) #hostname DC

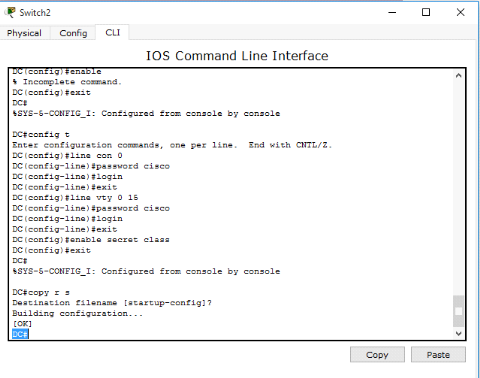

3.4.4.2 CONFIGURATION DES MOTS DE PASSES

Maintenant pour sécuriser tous les accès aux

équipements, il faudrait configurer les mots de passes pour chaque

switch. Le mot de passe privilégier, le mot de passe console

(configuration globale) et le mode de configuration Telnet voir figure suivante

: (ex switch DC)

Figure 4.10- Configuration des mots de passe (ex : switch

DC)

Après avoir créé les mots de passes, nous

utilisons la commande suivante pour les chiffrés :

DC (config) #service password-encryption

3.4.4.3 CONFIGURATION DU VTP

Le protocole VTP permet à un administrateur

réseau de configurer un commutateur pour qu'il propage des

configurations VLAN à d'autres commutateurs du réseau. Les

commutateurs peuvent être en trois modes différents :

· Commutateur en mode serveur : Il diffuse ses

informations sur les VLANs à tous les autres commutateurs appartenant au

même VTP domaine.

· Commutateur en mode client : Il stocke uniquement les

informations sur les VLANs transmises par le commutateur en mode VTP server sur

le même domaine.

· Commutateur en mode transparent : Il transmet les

informations VTP aux autres commutateurs mais ne les traitent pas. Ces

commutateurs sont autonomes et ne participent pas aux VTP.

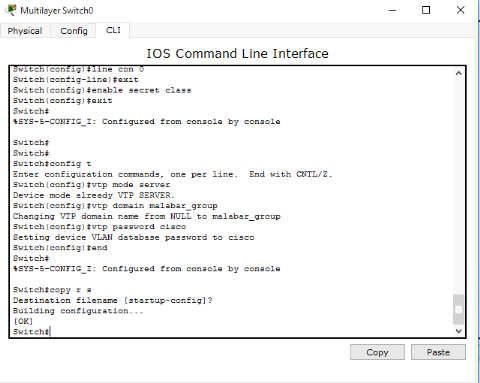

Dans ce cas-là, Le commutateur Multilayer sera

configurer en mode server, et le reste des commutateurs seront

configurés en mode client.

ü Mode VTP Server Nous allons configurer

notre Switch Mutlilayer en mode serveur (voir figure suivante)

Figure 4.20- Configuration du VTP server.

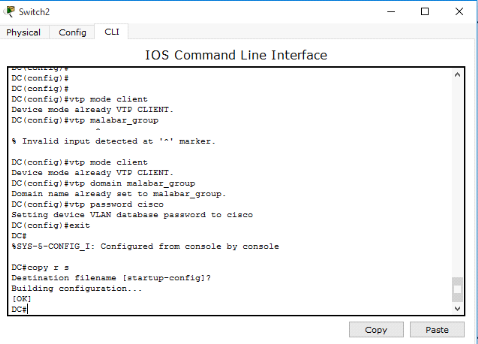

ü Mode VTP Client La configuration des

clients-VTP sera au niveau de chaque commutateur (ex : switch DFC) (voir figure

suivante)

Figure 4.30- Configuration du VTP client.

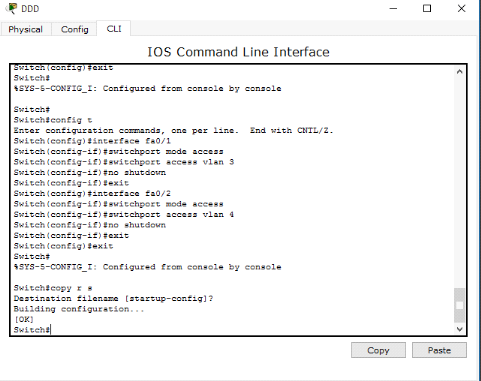

3.4.4.4 CRÉATION ET CONFIGURATION DES VLANS AU

NIVEAU DES SWITCHS

· création des VLANs au niveau du multilayer

Multilayer #vlan database

Multilayer (vlan) #vlan 3 name DC

Multilayer (vlan) #vlan 4 name DDD

Multilayer (vlan) #vlan 5 name DFC

Multilayer (vlan) #vlan 6 name DG

Multilayer (vlan) #exit

· Configuration des adresses IP et du masque sur les

interfaces des VLANs :

Multilayer (config) #interface vlan 3

Multilayer (config-if) #ip address 172.16.3.1 255.255.255.0

Multilayer (config-if) #no shutdown

Multilayer (config-if) #exit

Multilayer (config) #interface vlan 4

Multilayer (config-if) #ip address 172.16.4.1 255.255.255.0

Multilayer (config-if) #no shutdown

Multilayer (config-if) #exit

Multilayer (config) #interface vlan 5

Multilayer (config-if) #ip address 172.16.5.1 255.255.255.0

Multilayer (config-if) #no shutdown

Multilayer (config-if) #exit

Multilayer (config) #interface vlan 6

Multilayer (config-if) #ip address 172.16.6.1 255.255.255.0

Multilayer (config-if) #no shutdown

· Multilayer (config-if) #exitExécution de la