Conclusion

Le Centre Informatique et de Calcul (C.I.C.) est une

institution de l'Université de Lomé ayant pour mission d'apporter

un appui logistique et technique en informatique à l'administration de

l'université. C'est aussi un cadre de formation en informatique dans les

spécialités Génie

Logiciel et Maintenance et Réseaux Informatiques.

BANKeVI GROUPE est une société qui

conçoit et gère des solutions qui

améliorent l'efficacité des organisations et le pouvoir d'achat

des individus. Elle accueille aussi des stagiaires en fin de formation afin de

leur faciliter l'insertion en entreprise. Dans le chapitre suivant,

l'étude et la critique de l'existant de

BANKeVI GROUPE sera faite.

10

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

Chapitre 2 : Etude préalable du

sujet

|

|

11

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

2.1. Introduction

Dans ce chapitre, l'étude et la critique de l'existant de

la société BANKeVI GROUPE seront

abordées afin de faire ressortir la problématique

et les objectifs à atteindre. Ensuite, la méthodologie ainsi que

les résultats attendus seront présentés.

2.2. Etude et critique de l'existant

Pour débuter ce travail, il serait nécessaire

d'avoir une idée claire et précise sur l'existant de BANKeVI

GROUPE, par rapport à son réseau informatique et au

matériel informatique à sa

disposition. Ensuite, une critique sera faite en fonction des

besoins pour la réalisation de notre projet.

2.2.1. Etude de l'existant

Cette étape permettra de rassembler des informations

sur l'existant de la société afin d'avoir une connaissance bien

définie du travail à effectuer.

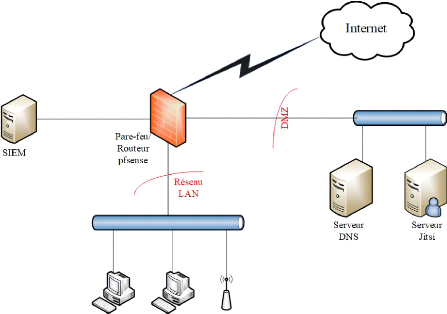

2.2.1.1. Réseau informatique

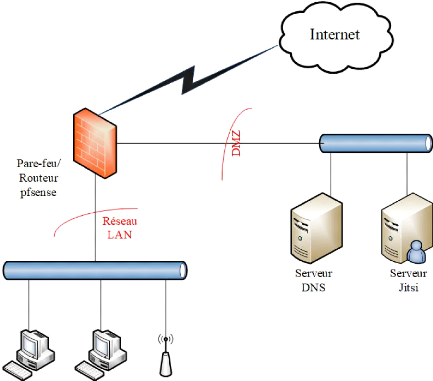

La société dispose d'un réseau local auquel

se connectent tous ses membres. Un point d'accès

wifi permet à toute l'équipe de BANKeVI GROUPE

se trouvant dans ce réseau local d'avoir accès à internet.

La connexion internet est fournie par l'opérateur TOGOCOM via une

liaison ADSL (Asymetric Digital Subscriber Line, en Anglais). Cette

connexion à internet permet aussi d'accéder, depuis le local de

la société, à son serveur qui est hébergé en

ligne. Ce serveur est destiné au déploiement des projets de

l'entreprise à savoir les sites web, les applications, etc. La

société dispose également d'une zone

démilitarisée. Une zone démilitarisée ou DMZ

(Demilitarized Zone, en Anglais) est un sous-réseau

séparé du réseau local et isolé de celui d'internet

par un pare-feu. Ce sous-réseau contient les machines susceptibles

d'être accédées

depuis internet, et qui n'ont pas besoin d'accéder au

réseau local [7]. La DMZ de BANKeVI GROUPE comporte un serveur de noms

de domaine (DNS) et un serveur de vidéoconférence (Jitsi). La

figure 5 présente l'architecture réseau actuelle de la

société :

12

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

13

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

Figure 5 : Architecture réseau actuelle de

BANKeVI GROUPE

2.2.1.2. Matériel informatique

La société dispose de deux ordinateurs, la

première machine de marque HP destinée aux travaux du

secrétaire et la seconde machine destinée au comptable. Le reste

de l'équipe dispose chacun d'ordinateur portable personnel.

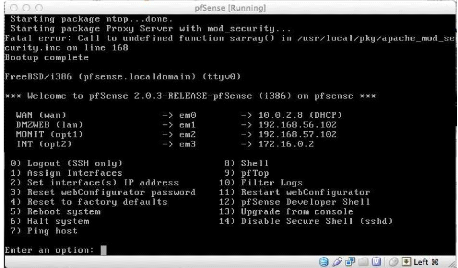

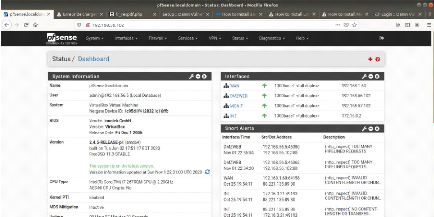

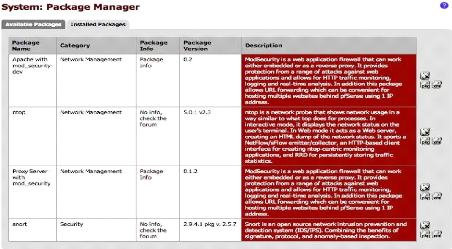

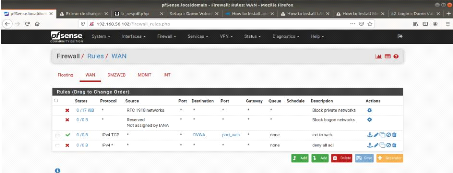

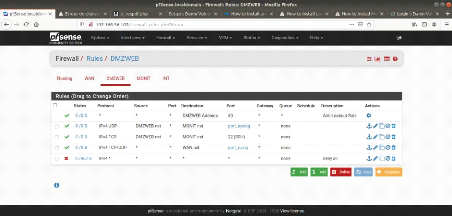

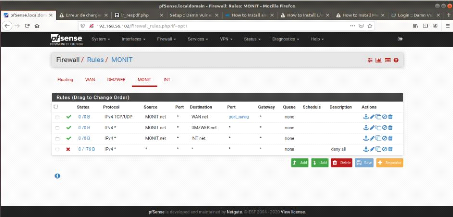

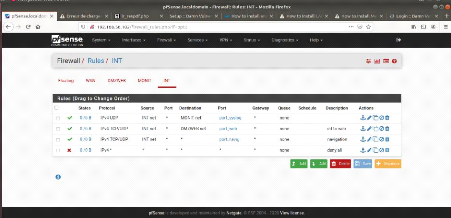

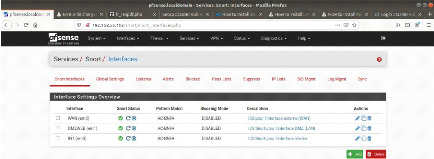

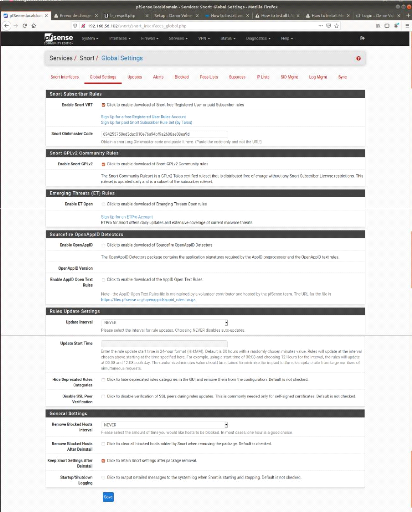

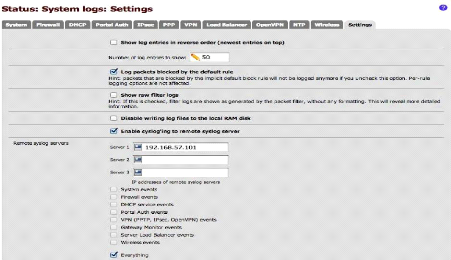

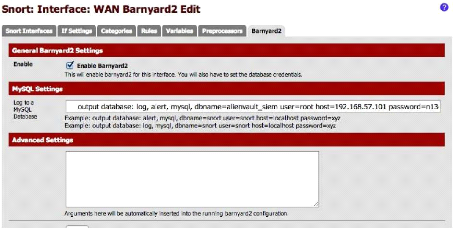

Un routeur pfsense est aussi présent au sein de la

société et tourne sur un serveur HPE ProLiant DL360 Gen9. Il

permet d'interconnecter entre eux les différents réseaux,

à savoir le réseau local LAN (Local Area Network), la

DMZ et internet, assurant ainsi le routage des paquets d'une interface

réseau vers une autre. Un pare-feu est également configuré

sur ce routeur. Il permet de filtrer les paquets qui entrent et sortent tout

d'abord du réseau local vers la DMZ et internet, ensuite de la DMZ vers

le réseau local et internet, et enfin d'internet vers la DMZ et le

réseau local.

L'entreprise dispose aussi d'un serveur DNS pour la

résolution des noms de domaine internet en adresse IP (Internet

Protocol, en Anglais) ou autres enregistrements et d'un serveur Jitsi

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

utilisé par les applications de

vidéoconférence de l'entreprise. Le tableau 1 présente

leurs caractéristiques :

Tableau 1 : Serveurs de BANKeVI

GROUPE

Type de serveurs

|

Caractéristiques

|

Rôle des serveurs

|

Système

d'exploitation

|

|

Processeur : Intel Xeon

|

Serveur DNS :

|

|

|

E3-1225 v6

|

|

|

|

Mémoire : 8 Go DDR4

Disque Dur : 2 × 1 To 3,5» SATA

7200 RPM

Contrôleur Raid : Oui

|

Domain Name System est un service permettant de traduire

un nom de domaine en une

adresse IP et

inversement. Le serveur

|

|

Serveur Fujitsu

|

|

DNS fonctionne en utilisant le service

|

|

PRIMERGY TX1310 M3

|

|

« Bind9 »

|

Ubuntu 18.04

|

|

|

Serveur Jitsi : Jitsi est utilisé pour

la messagerie instantanée, la voix sur IP et la visioconférence.

Il supporte le protocole

|

|

|

|

« SIP » pour l'audio et intègre « Jingle

» pour la vidéoconférence, entre autres.

|

|

|

2.2.2. Critique de l'existant

En se basant sur l'architecture réseau, on note un

certain nombre d'insuffisances en matière de sécurité :

· l'inexistence de Systèmes de Détection

et/ou de Prévention d'Intrusion (I.D.S. / I.P.S.) ;

· l'absence de surveillance des activités du

réseau ;

· l'absence d'un système qui permettra de

gérer les évènements et les informations au sein du

réseau.

L'absence de services de sécurité

présente un réel danger pour l'entreprise et son fonctionnement

car le système est semblable à un bâtiment renfermant des

objets de grandes valeurs mais ne possédant pas des agents de

sécurité qui surveillent les entrées, sorties et les

14

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

15

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

activités à l'intérieur du

bâtiment. De plus, étant donné que la majorité des

attaques informatiques proviennent de sources externes, la

société risque d'être exposée à celles-ci. Il

est donc nécessaire qu'un système de sécurité soit

mis en place dans la société. Ce système la

protégera en réduisant le risque de compromission du

système informatique, tant depuis le réseau interne qu'en dehors

de celui-ci. Pour cela, il s'avère nécessaire d'équiper la

société d'un système qui lui permettra d'avoir une vue

d'ensemble sur chaque équipement et matériel du réseau, de

surveiller en temps réel les activités qui s'effectuent sur

chacun d'eux afin de détecter les éventuelles attaques et

réagir rapidement et avec précision face à ces

attaques.

2.3. Problématique

La sécurité informatique est devenue l'une des

préoccupations majeures des entreprises de notre ère. Les

attaques informatiques devenant de plus en plus grandissantes, les entreprises

ne se demandent plus si elles subiront des attaques. Elles se demandent

plutôt quand ces dernières

surviendront. Malgré quelques dispositions prises par

BANKeVI GROUPE, le réseau n'est pas

à l'abri d'intrusions ou de menaces d'attaques connues

des réseaux d'entreprise, car en sécurité informatique, le

risque zéro n'existe pas ; une sureté totale ne pouvant pas

être garantie. Pour assurer la sécurité des systèmes

informatiques, les pare-feu comme celui mis en place dans le

réseau de BANKeVI GROUPE permettent de réduire

partiellement ces risques. Cependant un réseau protégé par

un pare-feu demeure tout de même pénétrable vu qu'une

menace peut accéder au réseau à travers lui, ce qui est un

problème important à gérer. Mais ce n'est pas tout.

Archiver les traces, journaux et autres données circonstancielles issus

des équipements de sécurité, assurer la corrélation

entre les différents évènements produits au sein d'une

structure, générer des tableaux de bords et des rapports suite

aux différents évènements : telles sont les

différentes tâches qu'effectuent de manière distincte la

plupart des systèmes de sécurité. L'inquiétude est

que le fait de réaliser ces tâches distinctes demande beaucoup de

travail. Il va falloir par exemple analyser les évènements de

chaque équipement pour ensuite les fusionner afin d'avoir une vue

d'ensemble de ces évènements. Cela amène à se poser

des questions comme celles-ci : Comment répondre en une fois à

ces différentes tâches et besoins fondamentaux à travers un

seul système au lieu de plusieurs ? Comment savoir qui attaque le

système informatique de l'entreprise ? Quand est-ce-que l'attaque

a-t-elle eut lieu ? Comment

l'attaque a été effectuée ? Et quoi

faire en cas d'intrusion ? Comment BANKeVI GROUPE

peut se protéger des intrusions et/ou des menaces

d'attaques afin de protéger ses informations confidentielles ? Comment

avoir une gestion centralisée de tous les équipements de

sécurité (pare-feu, systèmes de détection et de

prévention d'intrusion, etc...) de l'entreprise et de tout son

système d'information ?

Dans cette optique, des recherches ont été

effectuées afin de proposer un système qui permettra à la

fois de collecter en temps réel les évènements issus des

différents matériels présents au sein de la

société, de surveiller les activités ayant lieu dans le

réseau afin de détecter les éventuelles intrusions et

menaces pour protéger la société contre celles-ci.

16

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

2.4. Objectifs du projet

Le projet à réaliser contient un objectif

général et des objectifs spécifiques décrits

ci-dessous :

2.4.1. Objectif général

L'objectif général du projet est

d'améliorer le système de sécurité informatique de

BANKeVI

GROUPE, à travers la mise en place d'un système

qui puisse gérer les informations et évènements de

sécurité, mais qui soit libre et à code source ouvert.

2.4.2. Objectifs spécifiques

Les objectifs spécifiques, qui aideront à

atteindre l'objectif général sont entre autres :

· être en mesure de collecter les traces des

évènements qui surviennent dans le système d'information,

les corréler pour en proposer une vision globale facile à

exploiter ;

· être en mesure d'avoir une vue d'ensemble et une

gestion centralisée des équipements informatiques présents

au sein du système informatique de l'entreprise ;

· être capable de détecter les tentatives

d'intrusion sur le système d'information.

2.5. Résultats attendus

A la fin du projet, le système adopté devra

permettre de :

· avoir une vue d'ensemble et une gestion

centralisée de tous les équipements informatiques de la

société ;

· disposer de rapports relatifs aux

évènements s'étant produits dans le système

d'information de la société ;

· avoir des alertes de sécurité après

combinaison des données des différents systèmes de

sécurité ;

· surveiller en continu le système d'information de

l'entreprise, en particulier au niveau sécuritaire ;

· optimiser la sécurité du système

informatique de la société.

2.6. Périmètre du projet

Notre projet s'inscrit dans le cadre d'une étude pour une

éventuelle implémentation dans le cas où les

résultats obtenus lors de l'étude sont concluants, c'est pour

cela que toutes les fonctionnalités (résultats attendus) du

projet doivent être implémentées. Notre projet a pour

but

d'assurer la sécurité de BANKeVI GROUPE, mais peut

également être implémenté dans

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

d'autres institutions, entreprises ou organisations qui

désirent sécuriser leur système informatique.

2.7. Méthodologie

Après une étude et analyse poussée des

objectifs et des résultats attendus, l'implémentation d'un

système de gestion des informations et évènements de

sécurité ou S.I.E.M. (Security Information and Event

Management, en Anglais) retiendra l'attention. La démarche

méthodologique suivie est celle-ci : après une recherche

bibliographique pour l'étude des généralités, des

solutions existantes et des différents outils nécessaires, nous

avons fait une analyse de l'architecture réseau de l'entreprise en vue

d'en proposer une nouvelle pour l'implémentation de la solution retenue.

Enfin, nous avons mis en place une solution test fonctionnelle dans un

environnement virtuel.

2.8. Conclusion

Dans ce chapitre, les problèmes de sécurité

auxquels fait face le réseau informatique de

BANKeVI GROUPE ont été présentés.

Pour remédier aux problèmes posés, la mise en place d'un

système de gestion d'informations et d'évènements de

sécurité a été choisie. Les résultats

attendus du projet et la démarche méthodologique à suivre

ont été exposés. Le prochain chapitre fera un bref

aperçu sur les réseaux informatiques, la sécurité

informatique, les menaces et les attaques que subissent les systèmes

informatiques de nos jours ainsi que les mesures de protection.

17

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

Chapitre 3 : Généralités sur les

réseaux et la

sécurité informatique

|

|

18

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

19

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

3.1. Introduction

Les systèmes d'information sont aujourd'hui de plus en

plus ouverts sur Internet. Cette ouverture, a des avantages. Cependant, elle

pose un problème majeur : le nombre croissant d'attaques que subissent

ces systèmes. La mise en place d'une politique de sécurité

autour de ces systèmes est donc primordiale. Dans ce chapitre, les

méthodes de protection efficace des systèmes face aux menaces

seront abordées. Mais avant cela, il est important, pour comprendre le

rôle précis de ces systèmes, de faire un rappel sur les

réseaux informatiques, les menaces, les risques, les principales

attaques et les moyens de protection.

3.2. Les réseaux informatiques

Tout d'abord, une définition des réseaux sera

présentée, ainsi que les différents protocoles et

topologies des réseaux existants.

3.2.1. Définition

Le réseau informatique est l'interconnexion

d'équipements informatiques en vue d'échange et du partage des

ressources (disque dur, imprimantes, données, etc.) et cet ensemble est

géré par des logiciels [8]. Le terme générique

réseau définit un ensemble d'entité (objet, personnes,

...) interconnectées les unes avec les autres. Un réseau permet

ainsi de faire circuler des éléments matériels ou

immatériels entre chacune de ses entités selon des règles

bien définies [9]. Le réseau est l'ensemble des ordinateurs ou

périphériques qui sont connectés les uns aux autres.

3.2.2. Les protocoles réseaux

Comme définition générale, un protocole

réseau est un langage utilisé pour communiquer entre les machines

dans un réseau informatique. On peut citer le protocole ICMP

(Internet Control Message Protocol, en Anglais) qui permet de

contrôler les erreurs de transmission et aide au débogage

réseau, le protocole IP (Internet Protocol, en Anglais) qui est

le protocole de base du réseau Internet, le protocole TCP

(Transmission Control Protocol, en Anglais) qui permet aux

applications de communiquer de façon sûre (grâce au

système d'accusés de réception ACK) indépendamment

des couches inférieures, le protocole UDP (User Datagram

Protocol, en Anglais) qui permet l'envoi des messages appelés

datagrammes en évitant la surcharge du réseau, entre autres. Le

protocole IP est le plus courant des protocoles utilisés.

3.2.3. Faiblesses des réseaux

Les faiblesses des réseaux proviennent essentiellement

du fait que les protocoles réseaux n'aient pas été

conçus avec une prise en compte des problèmes sécuritaires

dès le départ. A cela se

20

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

rajoute les faiblesses issues de l'erreur humaine. Ainsi, on

peut classifier les faiblesses réseaux comme suit [10] :

· faiblesses des protocoles : les protocoles

réseaux n'ont pas été conçus pour contrecarrer les

attaques de sécurité potentielles ; ainsi les protocoles

réseaux ne s'appuient pas sur une couche "sécurité" et

offrent donc plusieurs vulnérabilités ;

· faiblesses d'authentification : la majorité des

protocoles ne s'appuient sur aucun mécanisme d'authentification. Ceci

facilite les attaques se basant sur l'usurpation d'identité comme «

IP Spoofing » ;

· faiblesses d'implémentation : certains

protocoles sont mal implémentés ou mal programmés ce qui

offre certaines vulnérabilités exploitables comme TCP SYN ou

« Ping-of-the-death » ;

· faiblesses de configuration : beaucoup d'attaques sont

dues à l'erreur humaine qui se manifeste, par exemple à travers

une mauvaise configuration de pare-feu, des serveurs, des routeurs, ou des

commutateurs.

3.3. La sécurité informatique

La sécurité informatique étant une

notion très abordée de nos jours, il va falloir définir ce

que c'est, évoquer ses différents aspects, énoncer ses

objectifs et dire brièvement de ce que c'est qu'une menace

informatique.

3.3.1. Définition

Du latin « securitas », qui veut dire absence de

soucis, tranquillité de l'âme, et qui est dérivé de

« securus », qui signifie exempt de soucis, exempt de crainte,

tranquille, la sécurité est définie selon le dictionnaire

Larousse comme étant la situation dans laquelle quelqu'un, quelque chose

n'est exposé à aucun danger, à aucun risque, en

particulier d'agression physique, d'accidents, de vol, de

détérioration. En informatique, la sécurité des

systèmes d'information est l'ensemble des moyens techniques,

organisationnels, juridiques et humains nécessaires à la mise en

place des moyens visant à empêcher l'utilisation

non-autorisée de l'information. On peut aussi la définir comme

étant l'ensemble des moyens mis en oeuvre pour minimiser la

vulnérabilité d'un système contre des menaces

accidentelles ou intentionnelles.

3.3.2. Différents aspects de la

sécurité

La sécurité des systèmes d'information

s'effectue sous plusieurs aspects. Ainsi on parlera de sécurité

physique, de sécurité logicielle, de l'aspect humain et

organisationnel :

· parlant de la sécurité physique ou

matérielle, le but sera de sécuriser l'accès aux

infrastructures matérielles comme les serveurs, les commutateurs et les

routeurs à travers un contrôle d'accès ou des salles

blindées par exemple ;

21

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

· pour ce qui concerne la sécurité

logicielle, elle consistera à sécuriser les données pour

que seules les personnes qui sont destinées à les consulter et

les traiter puissent y avoir accès. Pour cela, il va falloir

procéder par authentification par exemple ;

· l'aspect humain et organisationnel consiste à

former les utilisateurs sur les notions de sécurité et les

impacts d'une compromission de la sécurité des systèmes

informatiques. Cela permettra de limiter des comportements à risque.

D'un autre côté, il va falloir que le responsable

sécurité se forme et s'informe sur les nouvelles attaques et

failles en vue de maintenir son système régulièrement

à jour.

3.3.3. Objectifs de la sécurité

informatique

On appelle objectif de sécurité, le niveau de

risque acceptable qu'on souhaite atteindre en mettant en place une mesure ou

une politique de sécurité. La sécurité des

systèmes d'information vise les objectifs suivants :

· Disponibilité

Cet objectif stipule que le système doit fonctionner

sans faille durant les plages d'utilisation prévues et garantir

l'accès aux services et ressources installés avec le temps de

réponse attendu.

· Confidentialité

Cet objectif signifie que seules les personnes

autorisées ont accès aux informations qui leur sont

destinées. Tout accès indésirable doit être

empêché.

· Intégrité

L'intégrité exige que les données

demeurent celles que l'on attend, et ne doivent pas être

altérées de façon illicite ou malveillante. Les

éléments considérés doivent donc être exacts

et complets.

Ces trois objectifs sont les fondamentaux de la

sécurité informatique et forment ce qu'on appelle la triade de

sécurité. A ces trois objectifs s'ajoutent :

· L'Authentification

L'authentification pour un système informatique est un

processus permettant au système de s'assurer de la

légitimité de la demande d'accès faite par une

entité (être humain ou un autre système) afin d'autoriser

l'accès de cette entité à des ressources du système

(systèmes, réseaux, applications...)

· La non-répudiation

C'est la garantie qu'aucune entité ne peut nier son

implication dans une action à laquelle elle a participé.

22

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

· La traçabilité

C'est la garantie que les accès et tentatives

d'accès aux éléments considérés sont

tracés et que ces traces sont conservées et exploitables.

3.3.4. Les menaces

Le risque en termes de sécurité informatique,

est la probabilité qu'une attaque survienne. Il est

généralement caractérisé par l'équation

suivante :

menace x vulnérabilité

La menace (ou « threat » en anglais) est

toute cause potentielle d'incident. Tout ordinateur connecté à un

réseau informatique est potentiellement vulnérable à une

attaque, tandis que la vulnérabilité (« vulnerability

» en anglais), appelée parfois faille ou

brêche représente le niveau d'exposition face à la

menace. Elle peut être une erreur de conception (bug) pouvant

altérer la sécurité du système. On peut trouver des

vulnérabilités au niveau du système d'exploitation, au

niveau applicatif ou bien au niveau du réseau. Enfin la contre-mesure

est l'ensemble des actions mises en oeuvre en prévention de la menace.

Les contre-mesures à mettre en oeuvre ne sont pas uniquement des

solutions techniques mais également des mesures de formation et de

sensibilisation à l'intention des utilisateurs, ainsi qu'un ensemble de

règles clairement définies. Afin de pouvoir sécuriser un

système, il est nécessaire d'identifier les menaces potentielles,

et donc de connaître et de prévoir la façon de

procéder de l'ennemi.

3.4. Les principales attaques

Une attaque informatique est l'exploitation d'une faille d'un

système informatique (système d'exploitation, logiciel ou bien

même de l'utilisateur) à des fins non connues par l'exploitant du

système et généralement préjudiciables. Les

attaques touchent généralement trois composantes du

système à savoir la couche réseau, le

système d'exploitation et la couche applicative.

3.4.1. Attaque des réseaux

a) « Man in the middle »

Encore connus sous le nom de « l'attaque de l'homme du

milieu », c'est une attaque qui a pour but d'intercepter les

communications entre deux parties, sans que ni l'un ni l'autre ne puisse se

douter que le canal de communication entre elles a été

compromis.

23

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

b) Déni de Service (DoS)

Une « attaque par déni de service » (Denial

of Service en anglais), est une attaque ayant pour but de rendre indisponible

un service, d'empêcher les utilisateurs légitimes d'un service de

l'utiliser. Il peut s'agir de :

· l'inondation d'un réseau afin d'empêcher son

fonctionnement ;

· la perturbation des connexions entre deux machines,

empêchant l'accès à un service particulier ;

· l'obstruction d'accès à un service

à une personne en particulier.

L'attaque par déni de service peut ainsi bloquer un

serveur de fichiers, rendre impossible l'accès à un serveur web

ou empêcher la distribution de courriel dans une entreprise. Même

si seulement 15 % des entreprises en ont été victimes, selon

l'étude TELUS-Rotman, une telle cyberattaque peut causer de lourdes

pertes financières si elle vise un site web transactionnel par exemple

[11].

c) Usurpation d'adresse IP

« L'usurpation d'adresse IP » (également

appelé mystification ou en anglais « IP spoofing ») est une

technique consistant à remplacer l'adresse IP de l'expéditeur

d'un paquet IP par l'adresse IP d'une autre machine. Cette technique permet

ainsi à un pirate d'envoyer des paquets anonymement. Il ne s'agit pas

pour autant d'un changement d'adresse IP, mais d'une mascarade de l'adresse IP

au niveau des paquets émis. Le but peut être de masquer sa propre

identité lors d'une attaque d'un serveur, ou usurper en quelque sorte

l'identité d'un autre équipement du réseau pour

bénéficier des services auxquels il a accès.

3.4.2. Attaques du système

d'exploitation

a) L'écran bleu de la mort

Elle se réfère à l'écran

affiché par le système d'exploitation Windows lorsqu'il est au

point critique d'une erreur fatale. En général, la vue de cet

écran signifie que l'ordinateur est devenu complètement

inutilisable. Pour certains « Black Hat », leur but est d'arriver

à provoquer cet « écran bleu de la mort » sur plus

d'ordinateurs possibles.

b) « Fork Bomb »

Une « fork bomb » fonctionne en créant un

grand nombre de processus très rapidement afin de saturer l'espace

disponible dans la liste des processus gardée par le système

d'exploitation. Si la table des processus se met à saturer, aucun

nouveau programme ne peut démarrer tant qu'aucun autre ne se termine.

Même si cela arrive, il est peu probable qu'un programme utile

démarre étant donné que les instances de la bombe

attendent chacune d'occuper cet emplacement libre. Non seulement les «

fork-bombs » utilisent de la place dans la table des processus, mais elles

utilisent chacune du temps processeur et de la mémoire. En

conséquence,

24

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

le système et les programmes tournant à ce

moment-là ralentissent et deviennent même impossibles à

utiliser.

3.4.3. Attaques applicatives

Les attaques applicatives se basent sur des failles dans les

programmes utilisés, ou encore des erreurs de configuration.

a) Exploit

Un « exploit » est un élément de

programme permettant à un individu ou un logiciel malveillant

d'exploiter une faille de sécurité informatique dans un

système d'exploitation ou dans un logiciel que ce soit à distance

ou sur la machine sur laquelle cet exploit est exécuté ; ceci,

afin de prendre le contrôle d'un ordinateur ou d'un réseau, de

permettre une augmentation de privilège d'un logiciel ou d'un

utilisateur, ou encore d'effectuer une attaque par déni de service.

b) Dépassement de tampon

Un « dépassement de tampon » est un bug par

lequel un processus, lors de l'écriture dans un tampon, écrit

à l'extérieur de l'espace alloué au tampon,

écrasant ainsi des informations nécessaires au processus. Lorsque

le bug se produit non intentionnellement, le comportement de l'ordinateur

devient imprévisible. Il en résulte souvent un blocage du

programme, voire de tout le système. Le bug peut aussi être

provoqué intentionnellement et être exploité pour violer la

politique de sécurité d'un système. Cette technique est

couramment utilisée par les pirates.

3.5. Mise en place d'une politique de

sécurité réseau

Une chose est de connaitre les différentes attaques qui

existent, une autre est de prendre des mesures pour se protéger contre

ces attaques. Pour y arriver, il va falloir définir une politique de

sécurité. Qu'est-ce que c'est qu'une politique de

sécurité ? Quels sont ses objectifs ? Quels sont les

différents types de politique de sécurité qui existent ?

Les réponses à ces questions sont abordées dans la

suite.

3.5.1. Définition

Une politique de sécurité réseau est un

document générique qui définit les règles à

suivre pour les accès au réseau informatique et pour les flux

autorisés ou non, détermine comment les politiques sont

appliquées et présente une partie de l'architecture de base de

l'environnement de sécurité du réseau. La mise en place

d'une politique de sécurité adéquate est essentielle

à la bonne sécurisation des réseaux et systèmes

d'information. Les politiques de sécurité sont à la base

de l'infrastructure de sécurité d'une organisation. Toutefois,

leur but n'est pas de garantir

25

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

une sécurité absolue du système, ce qui

n'est pas évident vu qu'il n'existe pas de sécurité

absolue. Leur but est plutôt de réduire les risques de

compromission du système.

3.5.2. Objectif d'une politique de sécurité

réseau

La définition d'une politique de sécurité

n'est pas un exercice de style, mais une démarche de toute l'entreprise

visant à protéger son personnel et ses biens d'éventuels

incidents de sécurité dommageables pour son activité. La

définition d'une politique de sécurité réseau fait

intégralement partie de la démarche sécuritaire de

l'entreprise. Elle s'étend à de nombreux domaines, dont les

suivants :

· audit des éléments physiques, techniques

et logiques constituant le système d'information de l'entreprise ;

· sensibilisation des responsables de l'entreprise et du

personnel aux incidents de sécurité et aux risques

associés ;

· formation du personnel utilisant les moyens

informatiques du système d'information ;

· structuration et protection des locaux abritant les

systèmes informatiques et les équipements de

télécommunications, incluant le réseau et les

matériels ;

· ingénierie et maîtrise d'oeuvre des

projets incluant les contraintes de sécurité dès la phase

de conception ;

· gestion du système d'information de

l'entreprise lui permettant de suivre et d'appliquer les recommandations des

procédures opérationnelles en matière de

sécurité ;

· définition du cadre juridique et

réglementaire de l'entreprise face à la politique de

sécurité et aux actes de malveillance, 80% des actes malveillants

provenant de l'intérieur de l'entreprise ;

· classification des informations de l'entreprise selon

différents niveaux de confidentialité et de criticité.

3.5.3. Les différents types de politiques de

sécurité

Une politique de sécurité réseau couvre les

éléments suivants :

· sécurité de l'infrastructure

: couvre la sécurité logique et physique des

équipements et des connexions réseau, aussi bien internes que

celles fournies par des fournisseurs d'accès internet (FAT) ;

· sécurité des accès

: couvre la sécurité logique des accès locaux et

distants aux ressources de l'entreprise, ainsi que la gestion des utilisateurs

et de leurs droits d'accès au système d'informations de

l'entreprise ;

· sécurité du réseau

intranet face à Internet ou aux autres parties : couvre la

sécurité logique des accès aux ressources de l'entreprise

(Intranet) et l'accès aux ressources extérieures (Extranet).

26

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

Pour résumer, la définition d'une politique de

sécurité réseau vise à la fois à

définir les besoins de sécurité de l'entreprise, à

élaborer des stratégies de sécurité afin de

protéger les biens les plus critiques et à définir le

référentiel des contrôles de sécurité.

3.6. Les techniques de parade aux attaques

Les différentes techniques de parades aux attaques

informatiques sont présentées dans cette rubrique afin de mieux

protéger son système informatique.

3.6.1. La suite de sécurité

IPsec

Les différents types de cryptographies

présentées dans les sections précédentes sont

utilisés dans divers protocoles de sécurité, tels

qu'IPsec, SSH (Secure Shell), SSL (Secure Sockets Layer), etc. Pour faire face

aux faiblesses de sécurité du protocole IPv4 (faiblesse

d'authentification des paquets IP, faiblesse de confidentialité des

paquets IP), une suite de protocoles de sécurité pour IP,

appelée IPsec (IP Security), a été définie par

l'I.E.T.F. (Internet Engineering Task Force, en Anglais) afin d'offrir

des services de chiffrement et d'authentification. IPsec est issu

d'études menées sur la future génération du

protocole IPv6, appelée I.P.N.G. (Internet Protocol Next

Generation, en Anglais), afin de faire face, entre autres, à la

pénurie future d'adresses IP et à l'impossibilité

d'allouer de la bande passante pour les applications multimédias. Cette

suite de sécurité s'impose aujourd'hui comme une solution majeure

pour créer des réseaux privés virtuels, sur Internet par

exemple. IPsec offre des services de contrôle d'accès,

d'intégrité des données, d'authentification de l'origine

des données, de parade contre les attaques de type paquets

rejoués (replay) et de confidentialité. De plus, il encapsule

nativement tous les protocoles IP (TCP, UDP, ICMP, etc.).

3.6.2. Pare-feu ou Firewall

Un pare-feu, de l'anglais « firewall », est un

système permettant de protéger un ordinateur ou un réseau

d'ordinateurs des intrusions provenant d'un réseau tiers. C'est un

logiciel et/ou un matériel qui inspecte les paquets entrants et sortants

du réseau afin d'autoriser ou d'interdire leur passage en se basant sur

un ensemble de règles appelées ACL (« Access Control List

»). Il enregistre également les tentatives d'intrusions dans un

journal transmis aux administrateurs du réseau et permet de

contrôler l'accès aux applications et d'empêcher le

détournement d'usage. Un pare-feu dans un réseau a pour but de

déterminer le type de trafic qui sera acheminé ou bloqué,

de limiter le trafic réseau et accroître les performances,

contrôler le flux de trafic, fournir un niveau de sécurité

d'accès réseau de base, autoriser un administrateur à

contrôler les zones auxquelles un client peut accéder sur un

réseau, filtrer certains hôtes afin de leur accorder ou de leur

refuser l'accès à une section de réseau. Le schéma

d'un pare-feu ou « firewall » est illustré à la figure

6 :

27

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

Figure 6 : Pare-feu dans un

réseau

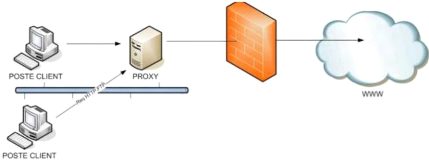

3.6.3. Serveur Proxy

Un serveur proxy ou serveur mandataire, est une machine qui

fait l'intermédiaire entre un matériel (ordinateur, smartphone,

tablette...) et un autre réseau, généralement internet. Un

proxy est donc un ensemble de processus permettant d'éliminer la

connexion directe entre les applications des clients et les serveurs. Les

organisations utilisent les proxys pour permettre à des machines de leur

réseau d'utiliser Internet sans risque et sans que les utilisateurs

externes ne soient capables d'accéder à ce réseau, comme

le montre la figure 7.

Figure 7 : Serveur proxy

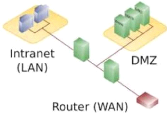

3.6.4. DMZ (Demilitarized zone)

Une DMZ (Demilitarized zone) est une zone tampon d'un

réseau d'entreprise, située entre le réseau local et

Internet, derrière le pare-feu. Il s'agit d'un réseau

intermédiaire regroupant des serveurs publics (HTTP, DHCP, mails, DNS,

etc.). Ces serveurs devront être accessibles depuis le réseau

interne de l'entreprise et, pour certains, depuis les réseaux externes.

Le but est ainsi d'éviter toute connexion directe au réseau

interne. La figure 8 illustre ce que c'est qu'une DMZ :

28

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

Figure 8 : DMZ

3.6.5. Antivirus

Les antivirus sont des programmes qui permettent de

détecter la présence de virus ou programmes malveillants sur un

ordinateur et de les supprimer. L'antivirus analyse les fichiers entrants

(fichiers téléchargés ou courriers électroniques)

et, périodiquement, la mémoire vive de l'ordinateur et les

périphériques de stockage comme les disques durs, internes ou

externes, les clés USB et les cartes à mémoire Flash. La

détection d'un logiciel malveillant peut reposer sur trois

méthodes :

· Reconnaissance d'un code déjà connu

(appelé signature) et mémorisé dans une base de

données.

· Analyse du comportement d'un logiciel (méthode

heuristique).

· Reconnaissance d'un code typique d'un virus.

3.6.6. Les IPS et IDS

Un IDS (Intrusion Detection System), signifie système

de détection d'intrusion. C'est un logiciel, un matériel ou une

combinaison des deux utilisé pour détecter l'activité d'un

intrus dans un réseau [14]. Ce système informatique a le

rôle de détecter toute tentative d'intrusion. Un IDS fait une

analyse de certaines informations en vue de détecter des

activités malveillantes qui seront notifiées aux responsables de

la sécurité du système dans le plus bref délai

possible. Cette raison fait de la majorité des IDS des systèmes

qui opèrent en temps réel. Pourtant, il y a des IDS qui

réagissent en mettant fin à une connexion suspecte par exemple

suite à la détection d'une intrusion. On a plusieurs types d'IDS

disponibles de nos jours qui sont caractérisés par des

surveillances différentes et des approches d'analyse. On cite

essentiellement trois types d'IDS :

29

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

a) Network-Based IDS (NIDS) ou Systèmes de

détection d'intrusion réseau :

Le rôle essentiel d'un IDS réseau est l'analyse

et l'interprétation des paquets circulant sur ce réseau.

L'implantation d'un NIDS sur un réseau se fait de la façon

suivante : des capteurs sont placées aux endroits stratégiques du

réseau et génèrent des alertes s'ils détectent une

attaque. Ces alertes sont envoyées à une console

sécurisée, qui les analyse et les traite éventuellement

[15]. Cette console est généralement située sur un

réseau isolé, qui relie uniquement les capteurs et la console sur

ce réseau.

Un capteur est une machine dont la carte réseau est

configurée en mode « promiscuous » (le mode dans

lequel la carte réseau lit l'ensemble du trafic). Pour cela, un capteur

possède en général deux cartes réseaux, une

placée en mode furtif sur le réseau, l'autre permettant de le

connecter à la console de sécurité [15]. Du fait de leur

invisibilité sur le réseau, il est beaucoup plus difficile de les

attaquer et de savoir qu'un IDS est utilisé sur ce réseau. Il est

fréquent de trouver plusieurs IDS sur les différentes parties du

réseau. On trouve souvent une architecture composée d'une sonde

placée à l'extérieure du réseau afin

d'étudier les tentatives d'attaques et d'une sonde en interne pour

analyser les requêtes ayant traversé le pare-feu.

Mais, la plupart de NIDS ne peuvent pas indiquer si une

attaque réussie ou non. Ils reconnaissent seulement qu'une attaque a

été initialisée. C'est-à-dire qu'après le

NIDS détecte une attaque, l'administrateur doit examiner manuellement

chaque host s'il a été en effet pénétré.

b) Host Based IDS (HIDS) ou Systèmes de

détection d'intrusion de type hôte :

Les systèmes de détection d'intrusion

basés sur l'hôte ou HIDS (Host IDS) analysent le fonctionnement et

l'état des machines sur lesquelles ils sont installés afin de

détecter les attaques en se basant sur des démons de services.

L'intégrité des systèmes est alors vérifiée

périodiquement et des alertes peuvent être

générées.

Comme ils n'ont pas à contrôler le trafic du

réseau mais "seulement" les activités d'un hôte ils se

montrent habituellement plus précis sur les types d'attaques subies. Par

exemple dans le cas d'une attaque réussie par un utilisateur, les HIDS

utilisent deux types de sources pour fournir une information sur

l'activité de la machine : les logs et les traces d'audit du

système d'exploitation. Les traces d'audit sont plus précises et

détaillées et fournissent une meilleure information [16].

c) Les systèmes de détection d'intrusion

hybrides

Ces types d'IDS sont utilisés dans des environnements

décentralisés. Ils centralisent les informations en provenance de

plusieurs emplacements (capteurs) sur le réseau. Le but de ce type d'IDS

est d'avoir une vision globale sur les composants constituant un système

d'information en permettant une supervision centralisée en

matière d'alertes d'intrusions remontées par les NIDS et les HIDS

présents sur l'architecture du réseau supervisé. Les IDS

hybrides présentent les avantages des NIDS et HIDS sans leurs

inconvénients avec la normalisation des formats et centralisation des

événements.

30

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

Concernant les systèmes de prévention

d'intrusion (IPS, Intrusion Prevention System en Anglais), ils ont fait leur

apparition au début des années 2000 sous l'idée qu'un

système de détection d'intrusion peut certes détecter des

attaques contre un réseau mais ne peut empêcher l'intrusion. Cela

a mené certaines entreprises utilisatrices à se poser la question

: pourquoi s'investir dans une solution de détection des intrusions si

on ne peut pas empêcher l'intrusion ? La réaction des fournisseurs

a été rapide et c'est ainsi que le concept IPS a vu le jour. Un

système de prévention d'intrusion est un ensemble de composants

logiciels et/ou matériels dont la fonction principale est

d'empêcher toute activité suspecte détectée au sein

d'un système.

3.7. S.I.E.M. (Security Information and Event

Management)

Pour optimiser leur sécurité informatique, les

organisations et entreprises de toutes tailles doivent pouvoir surveiller leurs

réseaux et systèmes d'information, afin d'identifier les actions

malveillantes qui les menacent et se prémunir de potentielles attaques

avant qu'elles ne causent de graves dommages.

3.7.1. Historique des S.I.E.M.

Le terme S.I.E.M. a été conçu en 2005 par

Mark Nicolett et Amrit Williams, deux analystes du GARTNER. À

l'époque, deux types de solutions complémentaires mais distinctes

géraient les données de sécurité des

systèmes d'information : les S.E.M. et les S.I.M. Mark Nicolett et Amrit

Williams ont noté le rapprochement évident des outils de gestion

des journaux ou S.I.M. (Security Information Management, Gestion des

informations de sécurité en Français) et des

programmes de suivi d'événements de sécurité ou

S.E.M. (Security Event Manager, Gestion des événements de

sécurité en Français). Ces derniers analysent, en

temps réel, les événements du réseau, puis

effectuent une corrélation afin de détecter la cause initiale du

problème. Ils peuvent ensuite déclencher l'alerte adaptée

vers l'administrateur pouvant corriger la faille, arrêter un processus ou

fermer un port. Nicolett et Williams mettent en évidence la

nécessité de combiner ces deux outils pour mieux piloter la

sécurité et créent le terme S.I.E.M. (Security

Information and Event Management). Le S.I.E.M. devient alors un outil

actif de la sécurité. Depuis, les S.I.E.M. ont beaucoup

évolué. Par rapport à la définition de 2005, il

faut rajouter aujourd'hui dans les capacités des S.I.E.M. des

capacités de combinaison avec les C.T.I. (Cyber Threat Intelligence,

renseignements sur les cyber menaces en Français) externe ou encore

des fonctionnalités d'Intelligence Artificielle telles que le «

machine learning » pour améliorer les capacités de

détection.

3.7.2. S.I.M., S.E.M. et S.I.E.M.

Deux (02) briques constituent une solution de S.I.E.M. :

31

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

· La première brique appelée S.E.M.

pour Security Event Manager (Gestion des événements de

sécurité en Français), permet l'analyse des

« logs » (journal d`évènements en

Français) en temps réel (ou quasi réel) en provenance des

systèmes de sécurité, réseaux, d'exploitation et

applicatifs. Le S.E.M. effectue aussi d'autres actions :

Ø il est capable de traiter un volume très

important de données en temps réel,

Ø lorsqu'il identifie des événements

douteux, il les enrichit dans un format dédié à la

détection d'intrusion,

Ø il propose des capacités de

corrélation avancées en temps réel des

événements,

Ø il dispose d'outils nécessaires au suivi et

à l'exploitation des alertes,

Ø enfin, il est capable d'effectuer une «

réponse aux incidents » sur des menaces internes comme externes.

· La seconde brique appelée S.I.M. pour

Security Information Management (Gestion des informations de

sécurité en Français). Son rôle par contre est

de gérer l'historique des traces, de fournir des rapports en

conformité avec la réglementation existante au sein de

l'entreprise, et de surveiller les menaces internes. Le S.I.M effectue d'autres

actions comme :

Ø il permet de stocker des volumes très

importants de données brutes peu structurées (issues

généralement du découpage des journaux),

Ø il propose parfois un format de normalisation mais

ce format est généralement très simpliste,

Ø il offre des capacités d'indexation et de

recherche à des fins d'analyse et d'investigation numérique.

En regroupant ces deux fonctions, les systèmes S.I.E.M.

accélèrent l'identification et l'analyse des

événements de sécurité, ainsi que la restauration

qui s'en suit. Ils permettent aux responsables de la sécurité du

système d'information de satisfaire aux exigences légales de

conformité de l'entreprise. Il est possible de superviser la

sécurité d'un système d'information avec uniquement un

module S.I.M. mais cela nécessitera plus de travail et une

compétence plus forte pour analyser les données recueillies, ou

uniquement avec un S.E.M. Mais l'absence de stockage à long terme peut

pénaliser pour l'analyse et l'investigation numérique.

Aujourd'hui la meilleure assurance pour détecter le maximum d'anomalies,

de tentatives d'intrusions ou d'A.P.T. (Advanced Persistent Threat, menaces

avancées persistantes en Français) est de combiner les

fonctions S.I.M. et S.E.M. dans un seul outil comme le font les S.I.E.M.

modernes. Dans la pratique, il existe 3 types de S.I.E.M. : les S.I.E.M.

internes, les S.I.E.M. basé dans le cloud et les S.I.E.M.

gérés / managés.

3.7.3. Rôles et fonctionnement des

S.I.E.M.

Ici, une description des rôles et fonctionnements des

S.I.E.M. sera présentée.

32

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

3.7.3.1. Rôles

La solution S.I.E.M. permet de surveiller des applications,

des comportements utilisateurs et des accès aux données. A

travers les fonctionnalités fournis par cette solution, il est donc

possible de collecter, de mettre dans un format de normalisation,

d'agréger, de corréler et d'analyser les données des

événements issus des machines, systèmes et applications

(pare-feu, systèmes de prévention d'intrusion, machines

réseau, machines de sécurité, applications, bases de

données, serveurs). Le principe d'un S.I.E.M. consiste à examiner

depuis un guichet unique les données relatives à la

sécurité de l'entreprise qui sont générées

en de nombreux points. Cette approche facilite l'identification

d'éventuels comportements inhabituels au sein du système

informatique de l'entreprise. Concrètement, le S.I.E.M. permettra

à une entreprise de centraliser toutes les informations de

sécurité en un seul outil.

3.7.3.2. Fonctionnement des S.I.E.M.

Pour permettre au système d'identifier des

événements anormaux, il est important que l'administrateur

S.I.E.M. élabore en premier lieu un profil du système dans des

conditions normales de fonctionnement.

Au niveau le plus simple, un système S.I.E.M. peut

reposer sur des règles ou utiliser un moteur de corrélation

statistique pour établir des relations entre les entrées du

journal des événements. Sur certains systèmes, un

pré-traitement peut intervenir au niveau des collecteurs. Seuls certains

événements sont alors transmis au noeud d'administration

centralisé. Ce pré-traitement permet de réduire le volume

d'informations communiquées et stockées. Toutefois, cette

approche comporte le risque de filtrer des événements pertinents

de manière précoce.

Les SIEM permettent : 1) La collecte

Le principe de la collecte est de fournir au S.I.E.M. des

données à traiter. Ces données peuvent être de

nature diverse en fonction de l'équipement ou du logiciel, mais aussi

être envoyées de manières tout à fait

différentes. On distingue deux modes de fonctionnement :

· Mode actif : la plupart des S.I.E.M.

fonctionnent en déployant une multitude d'agents de collecte de

manière hiérarchique sur les équipements à

superviser. Ces agents ont pour fonction de récupérer les

informations des appareils des utilisateurs, des serveurs, des

équipements réseau, voire des équipements

spécialisés de sécurité, tels que les pare-feu, ou

encore les systèmes antivirus et anti-intrusions, et aussi des logiciels

de sécurité et de les envoyer au S.I.E.M. Un

élément de sécurité qui a été

conçu nativement pour être un agent du S.I.E.M. est appelé

une « sonde » ;

· Mode passif : le S.I.E.M. est en

écoute directe sur les équipements à superviser. Pour

cette méthode, c'est l'équipement ou le logiciel qui envoie des

informations sans intermédiaire au S.I.E.M.

33

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

2) La normalisation

Les informations collectées viennent

d'équipements et logiciels hétérogènes ayant pour

la plupart leurs propres moyens de formater les données. Cette

étape permet d'uniformiser les informations selon un format unique pour

faciliter le traitement par le S.I.E.M. Des formats sont mis au point par

l'I.E.T.F. (Internet Engineering Task Force) sous forme de R.F.C.

(Request For Comments, en Anglais) pour structurer les

informations de sécurité et pouvoir les échanger et les

traiter plus facilement. C'est pourquoi il est plus judicieux de les

énumérer :

· IDMEF (Intrusion Détection Message

Exchange Format) :

C'est un standard, défini dans la R.F.C. 4765,

permettant l'interopérabilité entre les systèmes

commerciaux, libres et à codes sources ouverts et de recherche. Il est

basé sur le format XML et est un format conçu pour définir

les évènements et des alertes de sécurité. Il est

également adapté pour le stockage en base de données,

l'affichage et la gestion des informations.

· IODEF (Incident Object Description and Exchange

Format) :

C'est un standard, défini dans la R.F.C. 5070,

représentant les informations de sécurité

échangées entre les équipes C.S.I.R.Ts. (Computer

Security Incident Response Teams, en Anglais). Il est basé sur le

format XML (eXtensible Markup Language, en Anglais) et est un format

conçu pour transmettre des incidents de sécurité entre les

domaines administratifs et les parties qui ont une responsabilité

opérationnelle. Ce modèle de données encode l'information

des hôtes, des réseaux, des services, etc.

La normalisation permet ainsi de faire des recherches

multi-critères, sur un champ ou sur une date. Ce sont ces

événements qui seront enrichis avec d'autres données puis

envoyés vers le moteur de corrélation.

3) L'agrégation

L'agrégation est le premier traitement des

évènements de sécurité. Il consiste en un

regroupement d'évènements de sécurité selon

certains critères. Ces critères sont généralement

définis à travers des règles appelées «

règles d'agrégation » et s'appliquent à des

évènements ayant des similarités. Plusieurs règles

de filtrage peuvent être appliquées. Ils sont ensuite

agrégés selon les solutions, puis envoyés vers le moteur

de corrélation.

4) La corrélation

La corrélation correspond à l'analyse

d'évènements selon certains critères. Ces critères

sont généralement définis à travers des

règles appelées « règles de corrélation

». Le but de cette étape est d'établir des relations entre

évènements, pour ensuite pouvoir créer des alertes de

corrélations, des incidents de sécurités, des rapports

d'activité. La corrélation se différencie sur plusieurs

points :

34

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

· Auto-apprentissage et connaissances

rapportées : Pour pouvoir fonctionner, les moteurs de

corrélation ont besoin d'informations sur les systèmes et

réseaux de l'infrastructure. Ces informations peuvent être

collectées automatiquement et/ou saisies manuellement par un

opérateur ;

· Temps réel et données

retardées : Dans certains cas, les évènements

bruts sont forgés et envoyés directement pour être

corrélés en temps réel. Dans d'autres cas, les

évènements sont d'abord stockés, et envoyés

après un premier traitement (ex : agrégation), leur envoi peut

être alors conditionné ;

· Corrélation active et passive :

La corrélation active a la possibilité de

compléter les évènements reçus en recueillant des

informations supplémentaires pour prendre des décisions. La

corrélation passive est une corrélation qui ne peut pas interagir

avec son environnement, elle reçoit des évènements et

prend des décisions.

Les règles de corrélation permettent

d'identifier un événement qui a causé la

génération de plusieurs autres (un hacker qui s'est introduit sur

le réseau, puis a manipulé tel équipement, etc). Elles

permettent aussi de remonter une alerte via un courriel, SMS ou ouvrir un

ticket si la solution S.I.E.M. est interfacée avec un outil de gestion

de tickets.

5) Le reporting

Les S.I.E.M. permettent également de créer et

générer des tableaux de bord et des rapports. Ainsi, les

différents acteurs du système d'information, responsables

sécurité du système d'information, administrateurs,

utilisateurs peuvent avoir une visibilité sur le système

d'information (nombre d'attaques, nombre d'alertes par jour...).

6) L'archivage

Les solutions S.I.E.M. sont utilisées également

pour des raisons juridiques et réglementaires. Un archivage à

valeur probante permet de garantir l'intégrité des traces. Les

solutions peuvent utiliser du chiffrement par exemple pour garantir

l'intégrité des traces.

7) Le rejeu des évènements

La majorité des solutions permettent également

de rejouer les anciens événements pour mener des enquêtes

post-incidentes. Il est également possible de modifier une règle

et de rejouer les événements pour voir son comportement.

3.7.4. Avantages et inconvénients des

S.I.E.M.

Il faut le reconnaître, s'équiper d'une solution

de type S.I.E.M. nécessite un investissement conséquent en raison

de la complexité de sa mise en oeuvre. Toutefois, bien qu'initialement

destiné aux grandes entreprises, le S.I.E.M. offre des avantages

à tous les types d'organisations :

35

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

3.7.4.1. Avantages

· Détection proactive

d'incidents

Un S.I.E.M. s'avère capable de détecter des

incidents de sécurité qui seraient passés

inaperçus. Pour une raison simple : les nombreux hôtes qui

enregistrent des événements de sécurité ne

disposent pas de fonctions de détection d'incidents.

Le S.I.E.M. dispose de cette faculté de

détection grâce à sa capacité de corrélation

des événements. Contrairement à un système de

prévention d'intrusion qui identifie une attaque isolée, le

S.I.E.M. regarde au-delà. Les règles de corrélations lui

permettent d'identifier un événement ayant causé la

génération de plusieurs autres (attaque à travers le

réseau, puis manipulation sur un équipement précis, etc.).

Dans de tels cas de figure, la plupart des solutions ont la capacité

d'agir indirectement sur la menace. Le S.I.E.M. communique avec d'autres outils

de sécurité mis en place dans l'entreprise et pousse une

modification afin de bloquer l'activité malveillante. Résultat,

des attaques qui n'auraient même pas été remarquées

dans l'entreprise sont contrecarrées.

Pour aller encore plus loin, une organisation peut choisir

d'intégrer à son S.I.E.M. une « Cyber Threat Intelligence

» (C.T.I., renseignement sur les cyber menaces, en

Français). Selon la définition de GARTNER, la C.T.I. est «

la connaissance fondée sur des preuves, y compris le contexte, les

mécanismes, les indicateurs, les implications et des conseils concrets,

concernant une menace nouvelle ou existante ou un risque pour les actifs d'une

organisation qui peuvent être utilisés afin d'éclairer les

décisions concernant la réponse du sujet à cette menace ou

un danger ». La C.T.I. consiste donc à collecter et organiser

toutes les informations liées aux menaces et cyber-attaques, afin de

dresser un portrait des attaquants ou de mettre en évidence des

tendances (secteurs d'activités visés, les méthodes

d'attaque utilisées, etc.). Cela permet une meilleure anticipation des

incidents.

· Conformité et reporting

À l'heure où les normes et certifications de

cyber-sécurité sont de plus en plus nombreuses, le S.I.E.M.

devient un élément clé de tout système

d'information. C'est un moyen relativement simple de répondre à

plusieurs exigences de sécurité (ex : historisation et suivi des

logs, rapports de sécurité, alerting, ...). D'autant que le

S.I.E.M. peut générer des rapports hautement personnalisables

selon les exigences des différentes réglementations. Ce seul

bénéfice suffit à convaincre des organisations de

déployer un S.I.E.M. Et pour cause: la génération d'un

rapport unique traitant tous les événements de

sécurité pertinents quelle que soit la source des fichiers

journaux (générés en outre dans des formats

propriétaires) fait gagner un temps précieux.

· Amélioration des activités de

gestion des incidents

Un S.I.E.M. contribue aussi à une meilleure

réaction aux incidents. Disposer d'un S.I.E.M. c'est l'assurance

d'identifier rapidement des menaces et de réduire le temps de

réaction avec des ressources réduites. Là encore, c'est la

vue d'ensemble des événements de sécurité

reçus de la part des applications, des systèmes d'exploitation et

des divers équipements de sécurité qui

36

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

permet l'identification des attaques et compromissions

potentielles. Notez que les solutions S.I.E.M. intègrent

également des fonctionnalités d'analyse comportementale des

utilisateurs et des entités. Des fonctions précieuses pour aider

les entreprises à détecter les menaces provenant des personnes et

des logiciels.

Les solutions S.I.E.M. n'ont pas que des avantages. Elles

comportent également des inconvénients.

3.7.4.2. Inconvénients

Déployer un S.I.E.M. ne suffit pas pour autant

à sécuriser complètement votre organisation. Les solutions

S.I.E.M. présentent des limites qui ne les rendent pas optimales sans un

accompagnement à la hauteur et sans solutions tierces. Contrairement

à une solution de sécurité de type IPS ou Firewall, un

S.I.E.M. ne surveille pas les événements de

sécurité mais utilise les données de fichiers journaux

enregistrées par ces derniers. Il est donc essentiel de ne pas

négliger la mise en place de ces solutions.

· Une configuration quelques fois trop

complexe

Les S.I.E.M. sont des produits complexes qui appellent un

accompagnement pour assurer une intégration réussie avec les

contrôles de sécurité de l'entreprise et les nombreux

hôtes de son infrastructure. Il est important de ne pas se contenter

d'installer un S.I.E.M. avec les configurations du constructeur et/ou par

défaut, car ces configurations sont souvent insuffisantes. Elles doivent

être personnalisées et adaptées aux besoins des

utilisateurs.

· Des coûts de déploiement qui peuvent

être élevés

Réaliser les fonctions des S.I.E.M. par rapport aux

événements de sécurité est une tâche qui

semble relativement simple. Cependant, leur collecte, stockage et

l'exécution des rapports de conformité, l'application des

correctifs et l'analyse de tous les événements de

sécurité se produisant sur le réseau d'une entreprise

n'est pas facile. Taille des supports de stockage, puissance informatique pour

le traitement des informations, temps d'intégration des

équipements de sécurité, mise en place des alertes, etc.

L'investissement initial peut se compter en centaines de milliers FCFA auquel

il faut ajouter le support annuel, au cas où une solution payante est

adoptée. Intégrer, configurer et analyser les rapports

nécessite la compétence d'experts. Faire appel à des

prestataires externes disposant de l'expertise dans le domaine reste souvent

une solution adoptée par plusieurs entreprises.

· Un grand volume d'alertes à

réguler

Les solutions S.I.E.M. s'appuient généralement

sur des règles pour analyser toutes les données

enregistrées. Cependant, le réseau d'une entreprise

génère un nombre très important d'alertes (en moyenne 10

000 par jours) qui peuvent être positives ou non. En conséquence,

l'identification de potentielles attaques est compliquée par le volume

de fichiers journaux non

37

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

pertinents. La solution consiste à définir des

règles précises et le périmètre à

surveiller: que faut-il surveiller en priorité? L'interne?

Réseau/système/application ? Quelle technologie à

prioriser ? Etc. En raison du grand nombre de volume d'alertes à

réguler, un personnel formé ou une équipe

dédiée sont requis pour consulter les journaux, effectuer des

examens réguliers et extraire les rapports pertinents.

3.8. Propositions et choix de solutions

Il existe une panoplie de solutions qui sont proposées

par plusieurs entités avec leurs avantages et leurs

inconvénients. Il existe des solutions qui sont propriétaires, et

donc payantes, et des solutions qui sont libres et à codes sources

ouverts, donc gratuites. Afin de déterminer la solution qui convient le

mieux au présent projet, une brève présentation de

certaines solutions sera faite :

3.8.1. Présentation de quelques solutions

S.I.E.M.

Le S.I.E.M. étant le logiciel le plus important du

projet il faut d'abord effectuer une étude des quelques solutions pour

choisir un bon logiciel et l'implémenter ensuite. Après une

recherche ciblée, quelques solutions concurrentes ont été

proposées.

3.8.1.1. SPLUNK Enterprise

L'un des leaders du marché, SPLUNK

est relativement simple à utiliser et rapide à mettre en

oeuvre. Il existe sur le marché depuis 2006. A titre d'information,

Splunk est entre autres utilisé par des entreprises comme Adobe,

Coca-Cola... Il possède une interface graphique conviviale. De plus

SPLUNK rime avec évolutivité : Votre

réseau peut s'agrandir, Splunk suivra.

SPLUNK est un S.I.E.M. propriétaire

mais qui possède une version gratuite. Cette version gratuite permet de

stocker jusqu'à 500Mo de fichiers journaux par jour. SPLUNK

se suffit à lui-même pour ingérer les

données, les transformer et les analyser. SPLUNK

dispose également de plusieurs «

forwarders » à installer sur les

équipements à superviser afin qu'ils puissent envoyer leurs

fichiers journaux vers SPLUNK.

SPLUNK est très complet et

très simple d'installation. En effet, il suffit de

récupérer l'archive sur leur site officiel, de suivre les

procédures d'installation et l'interface de Splunk est

déjà accessible. Pour ce qui est de la configuration, elle est

aussi relativement simple puisqu'elle se fait principalement via l'interface

web. L'envoi de données à SPLUNK est

relativement facile. Depuis l'interface web, il est possible d'importer

directement des données ou de configurer un port d'écoute (pour

les données syslog des équipements réseaux par exemple) ou

encore de transmettre d'autres types de données grâce aux

différents « forwarders » de Splunk.

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

SPLUNK présente quelques

Inconvénients. La plus grande critique que l'on peut faire sur Splunk

est qu'il soit propriétaire donc payant. La tarification peut être

très chère, par rapport aux offres libres et à codes

sources ouverts. De plus les utilisateurs ont la possibilité de

créer et de sauvegarder des requêtes. Comme dans les

requêtes de base de données, certaines sont plus efficaces que

d'autres. Les grandes requêtes inefficaces peuvent nécessiter

beaucoup de ressources. Si l'on remarque des lenteurs dans les requêtes

quotidiennes, une navigation dans l'interface utilisateur ou l'utilisation de

ressources en conflit, il faut garder un oeil sur les requêtes

enregistrées et les pratiques des utilisateurs. Le logo de

SPLUNK est présenté à la figure 9.

38

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Figure 9 : Logo de SPLUNK

3.8.1.2. IBM QRadar

QRadar est une solution plutôt

orientée grandes entreprises d'où peut-être une utilisation

un peu plus complexe lorsqu'il s'agit de la personnaliser. Cependant la

solution possède déjà un large choix de cas

prédéfinis. Mais QRadar a un coût plus

élevé. IBM QRadar a la possibilité de

collecter les logs et les flux venant d'applications sur le Cloud. La solution

peut être déployée en SaaS (Software

as a Service, logiciel en tant que service en Français)

grâce à l'offre « IBM Cloud ». Il est possible, en

option, d'utiliser les autres produits IBM tel que « IBM Security X-Force

Threat Intelligence » (Utilise le score et la catégorie de menace

pour identifier une menace). L'offre « IBM QRadar Security Intelligence

» inclut les modules de gestion des risques, de gestion des

vulnérabilités, d'analyse d'investigation numérique et les

réponses aux incidents.

S'il est vrai que QRadar est un produit

à la pointe de la technologie, lui permettant de détecter

rapidement les vulnérabilités, il peut toutefois

générer parfois des notifications qui ne sont pas d'une telle

priorité, ce qui entraîne des retards dans l'analyse. De plus,

comme SPLUNK, il est payant. Son logo est

présenté à la figure 10 :

39

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

Figure 10 : Logo d'IBM QRADAR

3.8.1.3. ELK

ELK est utilisé par des entreprises comme Ebay,

Netflix, Cisco... ELK est composé de trois logiciels

libres et à codes sources ouverts : Logstash, ElasticSearch

et Kibana

Logstash est un outil qui ingère

différentes données du parc informatique d'une organisation :

fichiers journaux, base de données, service web, etc. Logstash

récupère toutes les données, les ingère,

les transforme et les envoie ensuite à la base de données

ElasticSearch. ElasticSearch est un moteur de

recherche qui permet de retrouver les données que l'on recherche dans

Logstash. Kibana est l'interface graphique qui permet de

naviguer dans les données d'ElasticSearch. On peut ensuite

générer des tableaux, des graphiques à partir de

Kibana.

Enfin, il existe autre alternative à Logstash pour

mettre dans un format et expédier différents types de

données dans ElasticSearch. Il s'agit de « Beats », comme par

exemple « Filebeat », qui est un outil à

installer sur les serveurs pour que les données soient transmises

à Logstash. Cela permet de régler le problème de Logstash

qui est connu pour ses longues périodes de démarrage et qui

était avant la principale option pour l'envoi de données à

ElasticSearch.

Bien que gratuit et libre et à code source ouvert,

l'installation d'ELK et sa configuration sont plus complexes.

Pour ELK, il est nécessaire de configurer Logstash de sorte que celui-ci

transmette les données à ElasticSearch. La configuration de

Logstash peut être compliquée pour ceux qui ne travaillent pas

avec les langages de script tels que « Bash, Python ou Ruby ». Il

existe tout de même un bon support en ligne et une communauté

importante.

40

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

ELK repose sur trois solutions libres et

à codes sources ouverts mais si l'on veut profiter de plusieurs

fonctionnalités comme les alertes, le monitoring, il est possible

d'investir dans le « X-Pack ». Ce pack comporte un ensemble de

plugins qui viendront complémenter la pile de base ELK. Il est à

noter que « X-Pack » est gratuit pour 30 jours puis nécessite

une licence. Le logo de ELK est présenté

à la figure 11 :

Figure 11 : Logo d'ELK

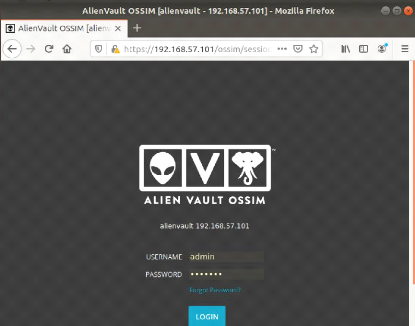

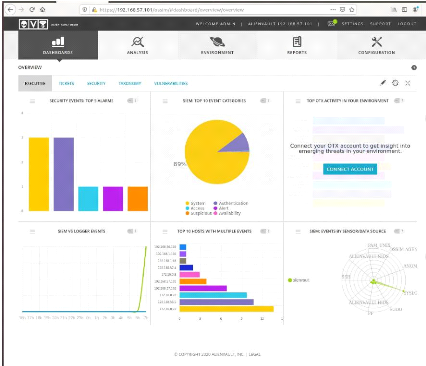

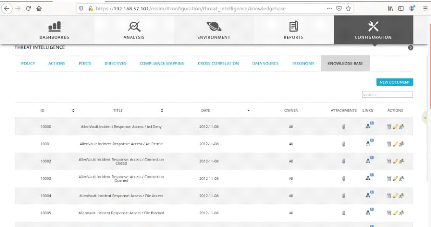

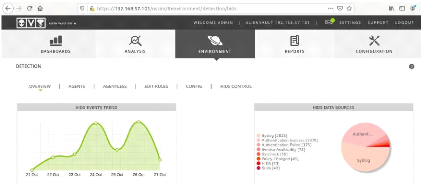

3.8.1.4. AlienVault OSSIM/USM

OSSIM est un projet « open source » de «

management de la sécurité de l'information ». Cette solution

s'appuie sur une gestion des logs basée sur la corrélation de

ceux-ci ainsi qu'une notion d'évaluation des risques. OSSIM (Open Source

Security Information Management) est un gestionnaire d'évènements

et d'informations sécurisé libre et à code source ouvert

qui intègre une sélection d'utilitaires destinés à

aider les administrateurs réseaux dans la sécurisation, la

détection d'intrusion et la prévention. Il est porté par

AlienVault. La compagnie propose deux éditions du S.I.E.M. L'une,

totalement libre et à code source ouvert est « OSSIM » et

l'autre, payante, est disponible en logiciel, « Appliance » ou

services orientés Cloud et est généralement appelée

« USM ». Ces alternatives payantes ont pour avantage la gestion des

logs, le support dédié e-mail et mobiles, les documentations en

ligne et les bases de connaissances, les tableaux de bord et la visualisation

de données.

41

Mémoire de Licence - MRI KUAOVI KOKO E. O. / CIC -

UL

Etude et mise en place d'un S.I.E.M. (Security Information

and Event Management) Open Source :

cas de « BANKeVI GROUPE

»

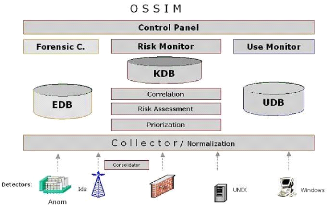

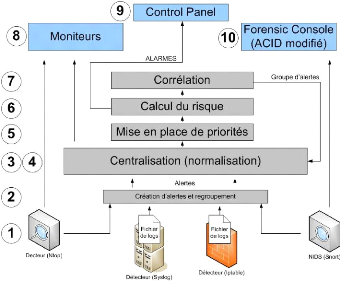

La solution OSSIM est née du constat selon lequel il

est difficile encore à ce jour d'obtenir un instantané de son

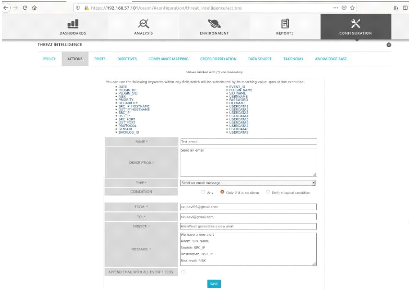

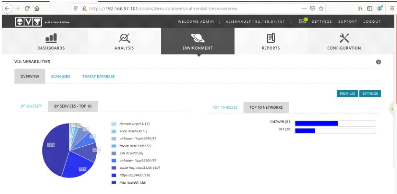

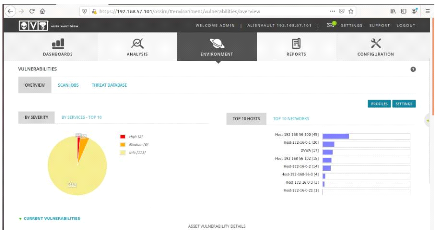

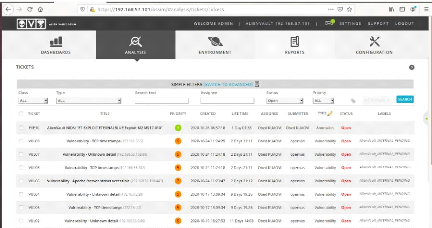

réseau et des informations qui y transitent avec un niveau d'abstraction