2.2. Attaques sur les objets connectés

Les objets connectés peuvent être la cible de

plusieurs attaques différentes. Toutefois nous nous sommes

concentrés ici sur les attaques majeures sur les réseaux

domotiques. Le réseau étant privé, les attaques visent

à prendre le contrôle des objets appartenant à ce

réseau ou à voler des informations.

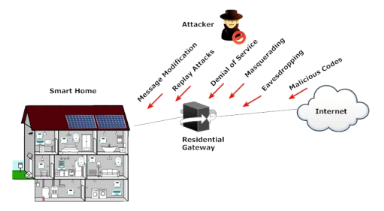

Figure 5 : les cyber-attaques

d'une maison intelligente [8]

Les principales menaces des

réseaux de maison intelligentes d'après le travail sur les

maisons intelligentes et les menaces auxquels ils font face de Shafiq Ul

Rehman et Selvakumar Manickam [8] représenté sur la

figure 5 sont :

? Écoute clandestine: Un

attaquant peut surveiller le trafic de données entrant et sortant des

réseaux domestiques intelligents sans en informer les utilisateurs

autorisés. L'écoute électronique est la menace de

sécurité reconnue la plus courante dans les systèmes

ouverts et est une attaque contre la confidentialité des environnements

de maison intelligente.

? Masquerading : Un attaquant peut

récupérer certains avantages non autorisés en devenant un

autre utilisateur légal. L'attaquant peut imiter un utilisateur

domestique non autorisé et accéder à distance au

système de réseau interne de la maison intelligente en gardant

à l'esprit que l'objectif final est d'obtenir des données

secrètes ou d'acquérir des services. Cette attaque est

fréquemment effectuée avec d'autres attaques, par exemple, une

attaque de relecture.

? Replay attack : Lors d'une attaque par

relecture, un intrus reçoit d'abord les messages qui sont

échangés entre deux parties légales et les retransmet plus

tard en tant qu'élément autorisé. L'attaquant peut

capturer une copie d'une demande de service légitime envoyée

à partir d'un appareil du réseau domestique intelligent et la

stocker. Ensuite, rejouer pour obtenir le service pour lequel l'utilisateur

à domicile a accès.

? Modification des messages : La

modification du message peut se produire lorsqu'un intrus vise à

détourner la communication entre deux parties légitimes, une

certaine modification du logiciel dans l'intention qu'il exécute de

manière malveillante ou modifie les valeurs d'une information. Ce type

d'attaque s'applique à l'intégrité des données.

? Dénis de service : L'attaque

par déni de service est utilisée dans le cadre des cas où

un intrus vise à rendre un réseau indisponible pour les

utilisateurs légitimes ou à réduire l'accessibilité

du service réseau. L'attaquant peut envoyer une énorme

quantité de messages sans fin au système de réseau

domestique intelligent afin de surcharger ses services. De cette

manière, les utilisateurs légitimes ne sont pas en mesure

d'obtenir le service du réseau domestique.

? Codes malveillants : Les codes

malveillants sont des menaces programmées par logiciel qui causent des

problèmes aux systèmes de réseau interne de la maison

intelligente exploitant ses vulnérabilités. Des codes

malveillants sont appliqués pour modifier, démolir ou obtenir des

informations et en plus pour permettre un accès non autorisé.

Pour mieux comprendre en quoi ces menaces sont dangereuses,

nous pouvons donner quelques exemples d'attaques concrets sur les objets

connectés qui utilisent plusieurs de ces failles ou plusieurs de ces

menaces et qui ont déjà causés beaucoup de

dégâts :

- Mirai : C'est un logiciel

malveillant qui transforme des ordinateurs exécutant des versions

obsolètes du noyau Linux et avec des mots de passe faible par

défaut en bots contrôlés à distance,

formant alors une armée de botnets utilisé notamment

pour réaliser des attaques à grande échelle sur les

réseaux. Une attaque en déni de service distribué

(DDoS) le 20 septembre 2016 sur le site de sécurité

informatique du journaliste Brian Krebs, une attaque sur

l'hébergeur français OVH et la cyber attaque

d'octobre 2016 contre la société Dyn (fournisseur de

système de noms de domaine) [9]. Nous pouvons aussi citer le malware

NyaDrop très similaire à celui de Mirai qui d'ailleurs a

été amélioré quelque temps après celui-ci.

- BASHLITE (également connu sous

le nom

de Gafgyt , Lizkebab , Qbot , Torlus et LizardStresser ) :

C'est un malware qui infecte

les systèmes Linux afin de lancer des attaques par

déni de service distribuées (DDoS). Il a

été utilisé pour lancer des attaques jusqu'à

400 Gbps. En 2016, il a été signalé qu'un million

d'appareils ont été infectés. Il se propage en utilisant

un dictionnaire intégré de noms d'utilisateur et de mots de passe

courants. Le logiciel malveillant se connecte à des adresses IP

aléatoires et tente de se connecter [10].

- Brickerbot : était

un logiciel malveillant qui tentait de détruire de

façon permanente les appareils non sécurisés de

l'Internet des objets. BrickerBot s'est connecté à des

appareils mal sécurisés et a exécuté des commandes

nuisibles pour les désactiver. Il a été

découvert pour la première fois par Radware (une entreprise

israélienne qui fournit des solutions de

cybersécurité) après avoir attaqué leur pot de

miel en avril 2017. Le 10 décembre 2017, BrickerBot a été

retiré. Selon Janit0r, l'auteur de BrickerBot, il a détruit plus

de dix millions d'appareils avant que celui-ci n'annonce le retrait de

BrickerBot le 10 décembre 2017 [11].

- Muhstik : Le botnet Muhstik existe

depuis mars 2018 et a une capacité d'auto-propagation de type ver pour

infecter les serveurs Linux et les appareils connectés. Muhstik a

utilisé plusieurs exploits de vulnérabilité pour infecter

différents services Linux, notamment WebLogic, WordPress et Drupal[12].

Le 28 avril 2019, une nouvelle variante du botnet Linux Muhstik a

été découverte qui exploite la dernière

vulnérabilité de serveur WebLogic pour s'installer sur des

systèmes vulnérables [13].

- Cache-cache ou Hide and Seek

: Découvert par le système de pots de miel de

BitDefender (entreprise qui fournit des solutions de

cybersécurité). Il a rassemblé plus de 90 000

appareils dans un vaste botnet en quelques jours [14]. Le malware

se propage via des informations d'identification SSH / Telnet à force

brute, ainsi que par d'anciens CVE. Il n'y a pas de serveur de commande et

de contrôle; à la place, il reçoit des mises à

jour à l'aide d'un réseau peer-to-peer personnalisé

créé à partir de périphériques

infectés [15].

La plupart de ces attaques utilisent des failles comme les

mots de passe simples, des configurations par défaut ou des services

réseaux non protégés ou mal protégés pour

infecter ces appareils.

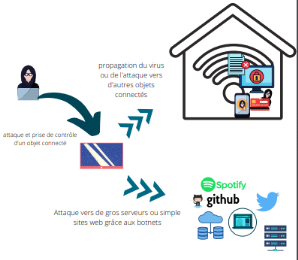

Figure 6 : l'objet sert de

relais de diffusion d'une attaque.

Avec la figure ci-dessous, nous avons

voulu montrer que la prise de contrôle des appareils d'une maison peut

être une étape intermédiaire avant la véritable

cible. Il s'agit pour l'attaquant de prendre le contrôle du plus d'objets

connectés possible pour en faire des botnets et effectuer des attaques

sans que les utilisateurs de ces objets ne s'en rendent compte.

Avec les attaques énoncées plus haut, on peut se

rendre compte que les logiciels malveillants les plus répandues

destinées aux objets connectés les utilisent pour mener des

attaques de déni de services distribués de plus grande envergure

contre de gros sites ou de gros serveurs en ligne. Même s'il est tout

à fait possible pour un pirate informatique de se propager dans le

réseau domotique de sa victime et de lui voler des informations

personnelles ou juste de prendre le contrôle des autres objets

connectés du réseau. La cible finale n'est pas souvent l'appareil

connecté lui-même ou celui qui l'utilise à moins qu'il

s'agisse d'une attaque personnelle.

|