|

UNIVERSITE DE DOUALA

Faculté des Sciences

BP: 2701

DOUALA

Tel: 233-40-75-69

Email:

infos@facsciencedouala.com

Site web:

www.univ-douala.com

RÉPUBLIQUE DU CAMEROUN

PRÉSIDENCE DE LA

RÉPUBLIQUE

MINISTÈRE DE LA DÉFENSE

DEUXIEME REGION

MILITAIRE INTERARMEES

Conception et déploiement d'une application

sécurisée

pour la gestion du personnel des forces de Défense

Mémoire en vue de l'obtention du MASTER Professionnel

Option MIAGE

(Méthodes Informatiques Appliquées à la

Gestion des Entreprises)

Par

TCHEUTOU Hervé Michel (Matricule

16S75977)

Sous l'encadrement académique :

Dr. TSIMI Jean Arnaud,

Chargé de Cours à la Faculté

des

Sciences de l'Université de Douala

Année Académique 2017/ 2018

Sous l'encadrement professionnel :

Lieutenant-Colonel NDOUM MVONDO Joseph,

Chef

cinquième Bureau PC/RMIA2

Bureau de Transmission, système informatique et de guerre

électronique

Dédicace

A la famille TCHEUTOU

II

Remerciements

Ce mémoire est l'oeuvre de plusieurs intervenants qui

ont su montrer leur intérêt et leur dévouement. Par ce

document, nos sincères remerciements vont à l'endroit de :

V' Monsieur le General de Division MOHAMADOU SALY, Commandant de

la Deuxième Région Militaire InterArmées pour son

attention particulier aux prouesses de l'informatisation.

V' Colonel BATANA, chef B1/ PC/ RMIA2 pour son enseignement

à la logique métier de la gestion du personnel militaire.

V' Lieutenant-Colonel NDOUM MVONDO JOSEPH, pour les grandes

orientations pratiques et surtout pour sa disponibilité incommensurable,

ses critiques pertinentes et permanentes, son énergie débordante

pour un travail de qualité.

V' Chef de Bataillon KENNE TCHINDA MARTIN VALERE, Chef

B5/PC/RMIA2 et Ingénieur des Postes et Telecom pour son soutien

incommensurable, son retour d'expérience, ses conseils techniques et sa

vision méthodique de l'ingénierie logicielle.

V' Docteur TSIMI Jean Arnaud pour l'éthique professionnel

et le souci de faire de nous les meilleurs ingénieurs Managers.

V' Tout le personnel militaire et civil engagé dans

l'assainissement de notre cyberespace et impliqué dans la gestion du

personnel.

V' Ma tendre épouse MEZOUOGO Sidonie, mes enfants Hervira

Cloé NGUEMEKO, Bridge Light WELADJI et Eden Wise KAMHOUE pour leur

soutien inconditionnel.

Que tous ceux qui m'ont soutenu de près ou de loin, par

leurs apports multiformes, trouvent ici l'expression de ma reconnaissance et de

ma sincère gratitude.

III

Table des matières

Dédicace i

Remerciements ii

Table des matières iii

Résumé vi

Abstract vii

Liste des figures viii

Liste des tableaux viii

Glossaire ix

Liste des sigles et abréviations

x

Introduction générale

1

Chapitre1 : 2

PRESENTATION DE LA DEUXIEME REGION MILITAIRE

INTERARMEES 2

INTRODUCTION 2

I. CRÉATION DE LA RMIA 2

II. CARACTÉRISTIQUES GÉOGRAPHIQUES ET

SOCIO-ÉCONOMIQUES DE LA

RMIA2 4

III. ORGANISATION ET STRUCTURE 5

1. ORGANISATION 5

2. LES FORMATIONS ET ORGANISMES 5

IV. ORGANIGRAMME DE LA RMIA2 6

CONCLUSION 7

Chapitre 2 8

ETAT DE L'ART 8

INTRODUCTION 8

I. PROBLEMATIQUE 8

II. MOTIVATION 9

III. OBJECTIFS 9

IV. CONTRIBUTION 10

V. ETUDE DE L'EXISTANT 11

1.

IV

PRESENTATION DE L'EXISTANT 11

2. CRITIQUE DE L'EXISTANT 12

VI. GENERALITE SUR LA GESTION DU PERSONNEL

14

VII. GESTION DU PERSONNEL DES FORCES DE DEFENSE

14

1. LE PERSONNEL CIVIL 15

2. LE PERSONNEL MILITAIRE 15

CONCLUSION 17

Chapitre 3 18

METHODOLOGIES ET CHOIX DES SOLUTIONS

18

INTRODUCTION 18

I. BONNES PRATIQUES DE DEVELOPPEMENT

18

1. PERSISTANCE JPA ET IMPLEMENTATION DES FRAMEWORK 19

2. LE MAPPING OBJET RELATIONNEL 19

3. DÉMARCHE MÉTHODIQUE DE L'INGÉNIERIE

DU LOGICIEL 20

4. ENVIRONNEMENT DE DÉVELOPPEMENT

24

5. ARCHITECTURE MVC 25

6. Mode de fonctionnement du modèle MVC

25

II. SECURITE D'UNE APPLICATION 25

1. STRATÉGIES DE SÉCURITÉ 26

2. FAILLES DE SÉCURITÉ DES APPLICATIONS WEB

27

3. PRÉCAUTIONS ET SÉCURISATION DES

DONNÉES 29

4. AUDIT DE SECURITE D'UNE APPLICATION 31

CONCLUSION 31

Chapitre 4 32

ANALYSE ET CONCEPTION 32

INTRODUCTION 32

I. CAHIER DE CHARGE 32

1) EXPRESSION DES EXIGENCES 32

2) CADRAGE 34

3) PLANNING DU PROJET 36

4) Diagramme de Gantt 37

V

5) BUDGET PREVISIONNEL 37

i. COUT DES RESSOURCES HUMAINES

38

ii. COUT DES RESSOURCES MATERIELLES

39

II. ANALYSE 39

1) ENVIRONNEMENT DE MODÉLISATION 39

2) DIAGRAMME DE CAS D'UTILISATION

40

III. CONCEPTION 42

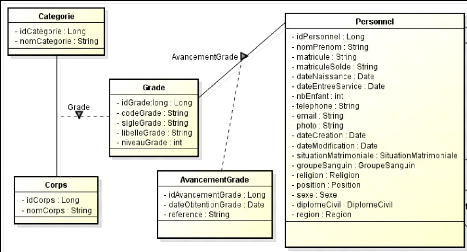

1. DIAGRAMME DE CLASSE 42

2. Diagramme de classe du sprint1 : Gestion des grades 44

3. Diagramme de classe du sprint 2 : Gestion des Formations

45

4. Gestion des stages et diplômes militaires 46

CONCLUSION 47

Chapitre 5 48

IMPLEMENTATION DE LA SOLUTION 48

INTRODUCTION 48

I. ARCHITECTURE APPLICATIVE 48

II. ENVIRONNEMENT DE DÉVELOPPEMENT

50

III. OUTILS ET TECHNOLOGIES UTILISEES

50

IV. Diagramme de Déploiement

51

V. REALISATION 52

CONCLUSION 59

CONCLUSION GENERALE 60

BIBLIOGRAPHIE 61

WEBOGRAPHIE 62

Résumé

Le renseignement, première ligne de défense, a

pris le pas sur le cyber-espionnage. L'information, sésame de la

suprématie militaire est un enjeu de sécurité nationale ;

la compromission de ce dernier a pour conséquences l'exposition du

secret de défense, notamment les informations cruciales sur la gestion

du personnel. Le facteur humain est la première ressource de

l'Armée, sa diversité et son pluralisme rend sa maitrise et son

suivi, de plus en plus ardue. Ce bicéphalisme à la fois

sécuritaire et managérial nous contraint au recours d'une

application robuste capable de gérer de manière efficiente le

personnel des forces de défense et de répondre aux enjeux

sécuritaires dans le principe du risque Zéro. Concevoir et

développer une telle application et son durcissement constitueront

l'épine dorsale de ce mémoire.

VI

Mots clés: Ressource humaine, Gestion du

personnel, Sécurité, Cyberespace

Abstract

Intelligence, the first line of defense, has taken precedence

over cyber-espionage. Information, the key to military supremacy, is a national

security issue; the compromise of the latter results in the exposure of the

defense secret, including critical information on personnel management. The

human factor is the first resource of the Army, its diversity and pluralism

makes its control and monitoring more and more difficult. This two-headed

security and management requires us to use a robust application capable of

efficiently managing defense personnel and responding to security issues in the

principle of Zero risk. To conceive and develop such an application and its

hardening will constitute the backbone of this memoir.

VII

Keywords: Human resource, Personal management,

Security, Cyberspace

VIII

Liste des figures

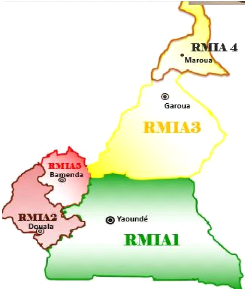

Figure 1:Position géographique de la RMIA2 [1]

3

Figure 2:Zones de commandement de la RMIA2 [1]

4

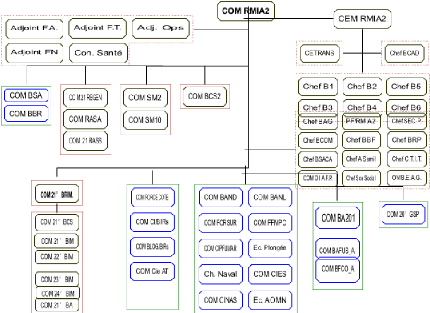

Figure 3: Organigramme de la RMIA2 [1]

7

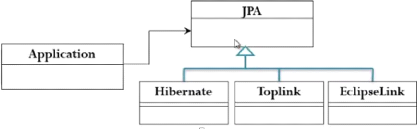

Figure 4: Implémentation du Standard JPA

19

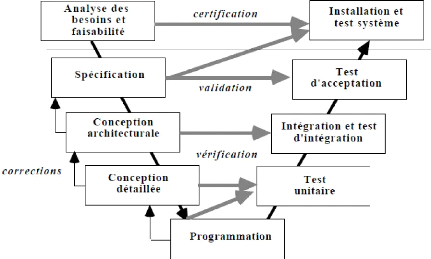

Figure 5: Méthode en V

20

Figure 6:Processus Sprint 23

Figure 7: Architecture MVC [14]

25

Figure 8:Vue synoptique d'une application web 2.0

[2] 26

Figure 9: La roue de sécurité [10]

27

Figure 10: Mécanismes d'attaques [2]

28

Figure 11: Diagramme de Gantt 37

Figure 12: Diagramme de cas d'utilisation global

41

Figure 13: Diagramme de cas d'utilisation Profil

42

Figure 14: Diagramme de Classe

43

Figure 15: Diagramme de classe Grade

44

Figure 16: Diagramme de classe Formation

45

Figure 17: Diagramme de classe Stage

46

Figure 18: Diagramme de séquence authentification

47

Figure 19: Architecture technique [11]

49

Figure 20: Diagramme de déploiement

51

Figure 21 : Interface authentification

52

Figure 22: Interface d'Ajout d'une nouvelle

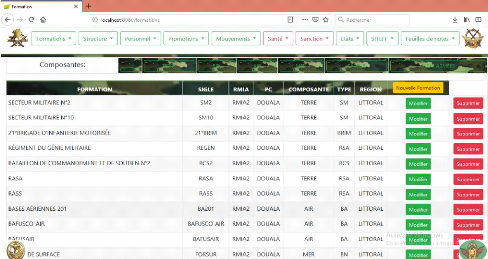

formation 53

Figure 23: Interface de Gestion des formations

54

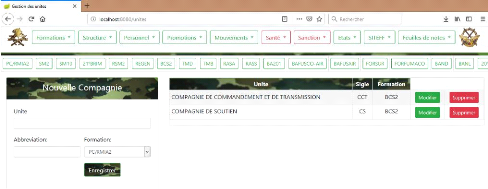

Figure 24: Interface Gestion des Compagnies

54

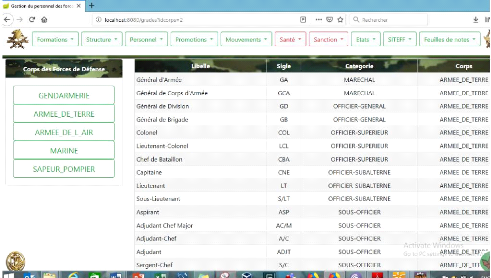

Figure 25: Gestion des Grades

55

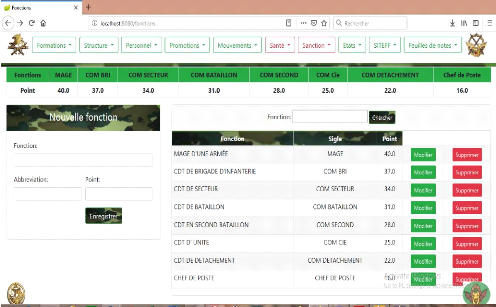

Figure 26: Gestion des Fonctions 56

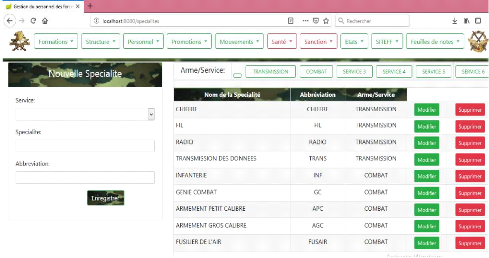

Figure 27: Gestion des spécialités

57

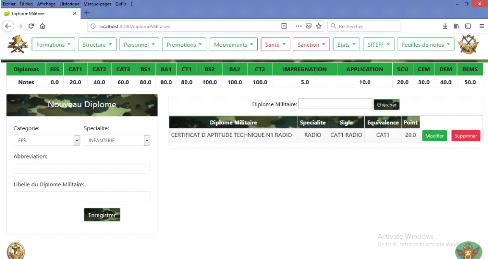

Figure 28 : Gestion des diplômes militaires

57

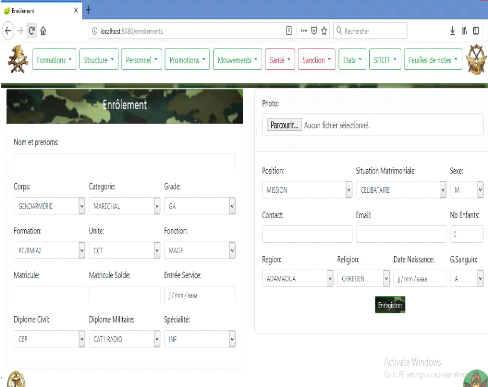

Figure 29: Enrôlement du personnel 58

Figure 30: Gestion des affectations 59

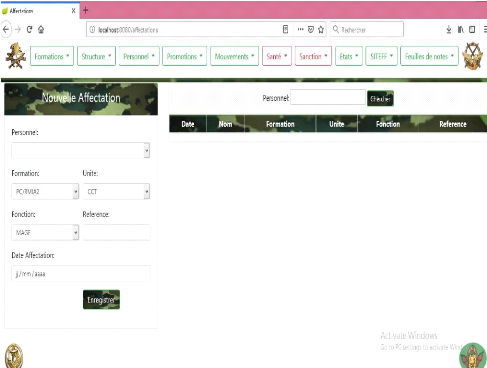

Liste des tableaux

Tableau 1:Repartition des grades du personnel des

forces de Défense 17

Tableau 2: Comparaison des méthodes

agiles[17] 23

Tableau 2 : Attaques Web et

solutions 30

Tableau 4: Equipe de projet

35

Tableau 5: Planning du projet

36

Tableau 6: Coût Ressources Humaines

38

Tableau 7: Coût Ressources

Matérielles 39

Glossaire

B1 : Premier Bureau (Bureau qui s'occupe de

la gestion du personnel)

B5: Cinquième Bureau (Bureau de

Transmission, système informatique et de guerre électronique).

Backlog : liste des tâches restantes

à effectuer issue d'une planification et classées par ordre de

priorité.

Backlog global : C'est la mutualisation de

toutes les fonctionnalités, technologies, et amélioration et

ressources humaines et matérielles qui constitueront la prochaine

application.

Composante : Elle regroupe les formations

d'un Corps. Ce sont : la composante Terre, la composante Mer, la Composante Air

et la composante Interarmées.

Corps : Regroupement des militaires

appartenant à une subdivision particulière de l'Armée. Ce

sont la Gendarmerie, l'Armée de Terre, l'Armée de l'air, la

Marine nationale.

Formation : Nom d'une institution ou une base

militaire.

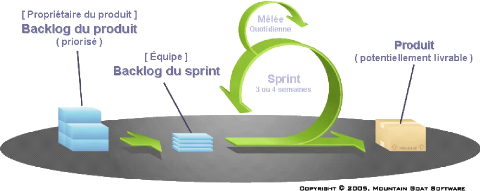

Scrum : C'est la subdivision d'un sprint en

itération d'un seul jour clôturé par une réunion

quotidienne appelée mêlée pour faire le

point sur ce qui a été fait, ce qui reste à faire.

Sprint : C'est un processus de

développement empirique, itératif moyennant le backlog sur une

période d'environ trente (30) jours durant laquelle l'équipe est

isolée de toute influence extérieure.

IX

Unité : C'est le démembrement

d'une formation.

X

Liste des sigles et abréviations

AJAX : Asynchronous Javascript And XML

API: Application Programming Interface

CRM: Customer Relationship Management

CSRF: Cross Site Request Forgery

CSS: Cascading Style Sheets

DAO: Data Access Object

DSDM: Dynamic Software Development Method

EJB: Enterprise JavaBeans

ERP: Enterprise Resource Planning

HTML: Hyper Text Markup Language

HTTP: HyperText Transfer Protocol

HTTPS: HyperText Transfer Protocol Secure

IDE : Intergrated Development Environment

IP: Internet Protocol

JAVA EE: Java Enterprise Edition

JDBC : Java Database Connectivity

JPA : Java Persistance API

MCD: Modèle Conceptuel de

Données

MLD: Modèle Logique de Données

MVC: Modèle vue Contrôleur

XI

OWASP: Open Web Application Security Project

PC: Poste de Commandement

RAD : Développement Rapide d'Applications

RMIA2: Région Militaire Interarmées n°2

RDG : Règle de Discipline

Générale SSH: Secure Shell

SQL: Structured Query Language UML:

Unified Modeling Language VPN: Virtual Private

Network XML: eXtensible Markup Language XSS :

Cross Site Scripting

XP : Extreme Programming

Introduction générale

La matérialisation de l'information tient son pesant

d'or dans la notion de preuve et d'archivage des documents, mais cet usage ne

cesse de démontrer sa désuétude face à l'ère

du numérique. Malgré l'essor fulgurant des nouvelles technologies

de l'information et de la communication, certains secteurs d'activités,

sous le charme du syndrome d'Excel, résistent au changement et

confondent le tableur Excel à une application de gestion. Dans un

contexte de production et de manipulation des volumes importants

d'informations, les limites d'Excel atteignent leur apogée et le besoin

indéniable d'une application répondant aux besoins métiers

de l'entreprise est de plus en plus accru ; il n'en demeure pas moins de la

gestion du personnel devenue gestion des ressources humaines à cause de

sa complexité. Les applications de gestion des ressources humaines

doivent répondre aux besoins métiers de l'entreprise et assurer

la sécurité des données qu'elles manipulent. Les

applications de gestion, bien que bastion d'efficacité, de souplesse et

de productivité des entreprises suscitent de plus en plus

l'intérêt insatiable des cybercriminels et leur appétit est

plus alléchant quand il s'agit des informations à

caractères militaires. L'application de gestion du personnel des forces

de défense n'est pas en reste face à ce bicéphalisme

idéologique axé d'une part sur la complexité des exigences

métier et la sécurité des transactions et informations

classées « secret Défense ». Comment évaluer le

niveau de résistance de notre application face à la montée

grandissante de la cybercriminalité ? Pourquoi développer une

application de gestion du personnel alors qu'il en existe plusieurs sur le

marché ?

Répondre à cette énigme constituera la

toile de fond de ce mémoire étendu sur cinq chapitres : la

présentation de la Deuxième Région Militaire

Interarmées (Chapitre1), l'état de l'art (Chapitre2), la

méthodologie et le choix des solutions (Chapitre3), l'analyse et la

conception (Chapitre4) et l'implémentation de la solution

(chapitre5).

P a g e 1 | 74

Chapitre1 :

PRESENTATION DE LA DEUXIEME

REGION MILITAIRE INTERARMEES

INTRODUCTION

La RMIA2, confrontée à des menaces multiformes,

occupe une position stratégique dans le dispositif national de

défense et de sécurité. Cela dit, il est garant de la

protection d'un potentiel industriel et socioéconomique important, de

l'assainissement et de la défense du cyberespace de sa zone de

responsabilité. Ce chapitre nous permettra de présenter la RMIA2,

sa zone de commandement et son étendue.

I. CRÉATION DE LA RMIA

En 2001, la réorganisation de la défense

nationale camerounaise s'est opérée dans une logique

interarmées, inspirée par la prise de conscience de

l'efficacité de l'emploi simultané en opération des moyens

d'au moins deux armées, et le souci de rationalisation

financière. Ce concept interarmées devrait également aider

à préparer nos forces de défense à une meilleure

intégration dans un dispositif multinational ou interallié.

Les Régions Militaires Interarmées ont

été créées par décret présidentiel

N°2001/180 du 25 juillet 2001 portant réorganisation du

Commandement Militaire Territorial. Cette réorganisation a

été modifiée par les décrets N° 2014/308 du 14

août

P a g e 2 | 74

2014 et N° 2018/148 du 21 février 2018 qui portent

respectivement le nombre de Régions Militaires de trois à quatre,

puis de quatre à cinq.

De manière générale les RMIA sont des

démembrements du commandement militaire central ou peuvent s'exercer le

commandement opératif (l'emploi des forces) et le commandement organique

(préparation des forces).La Deuxième Région Militaire

Interarmées est donc l'une des cinq Régions Militaires que compte

le Cameroun.

Figure 1:Position géographique de la RMIA2

[1]

P a g e 3 | 74

II. CARACTÉRISTIQUES GÉOGRAPHIQUES

ET SOCIO-ÉCONOMIQUES DE LA RMIA2

Son ouverture sur le Golfe de Guinée, l'existence d'un

important potentiel industriel et socioéconomique, ainsi que les enjeux

sécuritaires et énergétiques majeurs de cette zone, lui

valent d'occuper une position stratégique dans le dispositif national de

défense et de sécurité. La RMIA2 couvre deux

Régions Administratives (le littoral et le sud-ouest) et son poste de

commandement est à Douala.

Figure 2:Zones de commandement de la RMIA2

[1]

P a g e 4 | 74

III. ORGANISATION ET STRUCTURE

La RMIA2 se distingue par son organisation et l'importance des

structures militaires qui y sont implantées.

1. ORGANISATION

La RMIA2 est organisée en 02 secteurs militaires (SM2, et

SM10). Les secteurs militaires sont des démembrements de la

Région Militaire interarmées dans les Régions

administratives.

2. LES FORMATIONS ET ORGANISMES

Formations interarmées

- - - - - - -

02 SM;

01 BCS2 modulable en BLT dans le cadre d'une opération

;

01 RSM;

Des Centres d'Instruction,

02 TM (TM Douala et TM Buea) ;

Des Centres d'Accueil - Transit Militaire - Maison du combattant

; 01 Ecole logistique.

Formations de l'Armée de

terre

- 01 BRIM;

- 02 Bataillons de la BRIR (BBR et BSA) ;

- 03 Régiments de soutien et d'Appui rattachés

à la RMIA2 (RASA, RASS,

REGEN)

- 01 Ecole d'application de l' ASS

- 04 Formations des BIR;

Formations de l'Armée de

l'Air

P a g e 5 | 74

- 01 BAFUSCO-AIR ;

- 01 BAFUSAIR ;

- 01 Bases Aériennes.

-

-

Formations et organismes de soutien de la

Marine

01 Force de Surface ;

01 Force des Fusiliers Marins et Palmeurs de Combat

;

- 02 Bases Navales ;

- 01 CN

- 01 AN

- 01 Ecole d'application de la Marine ;

- Des centres d'instruction (CINAS, CIES) ;

- 01 EPAEM

Formation du Corps Nationale des

Sapeurs-Pompiers

- 01 GSP

IV. ORGANIGRAMME DE LA RMIA2

La RMIA2 est sous le commandement du General de Division

MOHAMADOOU SALY. Le département de cryptographie et de guerre

électronique est dirigé par le Lieutenant-Colonel NDOUM MVONDO

JOSEPH, chef B5 de la RMIA2, il est garant de la transmission des

données et l'assainissement du cyberespace sous l'étendue de la

RMIA2. Le B5 répond aux besoins en termes de services informatiques de

tous les bureaux de la RMIA2 à l'instar du B1garant de la gestion du

personnel.

P a g e 6 | 74

Figure 3: Organigramme de la RMIA2

[1]

CONCLUSION

Ce tour d'horizon nous a plongés dans les murs du

PC/RMIA2 et il en ressort une diversité de formations (base ou

établissement militaire) placées dans le principe «

d'interarmisation ». Cette multitude et polymorphisme de l'Armée

met en exergue le problème de la gestion efficace du personnel par les

moyens rudimentaires et limitées des logiciels conventionnels à

l'instar de Word et Excel ; Il n'en demeure pas moins que l'une des

panacées à ce problème se situe dans

l'implémentation d'un logiciel dédié à la gestion

sécurisée du personnel.

P a g e 7 | 74

Chapitre 2

ETAT DE L'ART

INTRODUCTION

La simplicité d'utilisation d'Excel, son

adaptabilité, la rapidité d'implémentation sans coût

supplémentaire, sa flexibilité ont contribuée à sa

montée en puissance au point que les entreprises ont confondu ce tableur

à une application de gestion. Dans un contexte de production et de

manipulation des volumes importants d'informations les limites d'Excel se sont

vites révélées et le besoin indéniable d'une

application répondant aux besoins métiers de l'entreprise est de

plus en plus accru ; il n'en demeure pas moins de la gestion du personnel

nécessitant une application web robuste, portable et

sécurisée afin de protéger les données qu'elle

manipule.

I. PROBLEMATIQUE

Dans un contexte d'entreprise, la gestion des volumes de

données importants est indéniablement associée à

des processus métier répondant au moins à la

traçabilité, la fiabilité, l'administration

centralisée, la sécurité et la vision exhaustive au

détriment des applications traditionnelles tels que Word et Excel qui ne

cessent de montrer leur désuétude. La RMIA2, bien que

dotée des ordinateurs, souffre du syndrome d'Excel, du manque de

procès associés aux besoins métiers de la gestion du

personnel. Pour lever cette tare, l'implémentation au sein de la RMIA2,

d'une application web sécurisée pour la gestion du personnel

apporterait la traçabilité des opérations et garantirait

la crédibilité des informations sensibles tant sur le suivi,

l'unicité, la signature, la source, la fiabilité, la

disponibilité et la sécurité.

P a g e 8 | 74

II. MOTIVATION

Le classement des documents dans les entreprises a jadis

été l'une des bonnes pratiques dans l'archivage de la

documentation, mais cette pratique ne cesse de montrer sa

désuétude et ses limites face à l'archivage

numérique. Cette dématérialisation de l'information

apporte une souplesse dans la recherche, le traitement des informations et la

transformation du contenu des documents en volume d'information d'où la

motivation de créer des plateformes capables de gérer les

informations issues des ressources de l'entreprise à l'instar des

ressources humaines.

L'Armée camerounaise se distingue par son effectif

plutonique et grandissant et sa diversité ; cela implique une

complexité dans la gestion physique et manuelle du personnel.

L'informatisation, bien que sésame de la gestion de l'information est de

plus en plus l'apanage des cybercriminels et la révélation du

secret de défense nationale d'où la nécessite d'une

application web sécurisée de gestion du personnel des forces de

Défense.

L'application baptisée «WiseRH» est une

plateforme web sécurisée allouée à la gestion du

personnel des Forces de Défense de la deuxième Région

Militaire inter Armées.

III. OBJECTIFS

L'objectif de cette plateforme web est de mieux maitriser les

positions du personnel des forces de défense, son suivi depuis le

recrutement jusqu'à la fin du parcours en temps réel et à

la cadence de quelques clics à travers les articulations suivantes :

? Un outil multi critère d'aide à la

décision

P a g e 9 | 74

> La création d'une base de données du

personnel pour garantir l'unicité et la

cohérence des informations

> Le traitement du dossier réduit du personnel

militaire,

> La génération automatique de la fiche

signalétique de chaque personnel

> La génération automatique des pièces

périodiques et leur archivage,

> Le suivi de tous les mouvements du personnel,

> La situation des effectifs (SITEFF) des formations de la

RMIA2

> Répartition des effectifs par grade,

catégorie, unités ,

> Le traitement de la base de données du personnel

(Ajout, Modification,

Suppression, Recherche,...),

> Le recueil et la reconstitution automatique de toutes les

informations civiles et

militaires du personnel,

> La génération automatique des

états,

> Le traitement de la discipline, permission et des

poursuites judiciaires,

> La gestion des comptes et des niveaux d'accès,

> La recherche en temps réel des informations

concernant un militaire.

> La génération automatique de la SPA

(Situation de Prise d'Arme) quotidienne

sans calcul.

> La journalisation et la signature de toutes les

transactions

> La gestion des niveaux d'accréditation des

utilisateurs de la plateforme.

IV. CONTRIBUTION

La mise en place d'une plateforme web sécurisée

de gestion du personnel est un sujet d'actualité pour nos forces de

Défenses suite à une problématique tricéphale

axée sur la dématérialisation, la sécurité

et la notion de service. Les apports de cette prouesse de la technologie

traduisent la montée en charge de l'innovation des TIC dans

l'armée à travers quelques paradigmes et la résolution de

certains vices notamment :

P a g e 10 | 74

> La préservation du secret de défense

national

> Le traitement facile des informations

> La connaissance parfaite du cycle de vie professionnelle

du personnel

> L'aide à la décision et des allocations des

stages aux personnels en fonction

de leur profil

> La lutte contre les affectations fictives.

> La lutte contre la prolifération des avancements

illicites en grade

> La traçabilité et l'administration

centralisée de l'information du personnel

V. ETUDE DE L'EXISTANT

1. PRESENTATION DE L'EXISTANT

Toutes les activités du domaine militaire s'articulent

autour du paradigme de secret défense au point de créer une

vacuité dans la technologie numérique et les échanges

logistiques entre les pays. Bien que paradoxale, il n'existe pas formellement

de logiciels de gestion du personnel militaire mais la plupart des pays

développés en produisent et les classent top secret. En ce qui

concerne les forces de défense du Cameroun, le traitement des

informations est beaucoup axé sur l'usage des logiciels d'application

Word, Excel et certains services utilisent Access. Certains ministères

au Cameroun utilisent pour certain traitement particuliers des logiciels de

gestion du personnel à l'instar de SIGIPES pour la Fonction Publique.

Il existe dans le milieu civil toute une panoplie de logiciel

de gestion du personnel a l'instar de : APPTIVO,

HR.my, ZENEFITS, ZOHO PEOPLE, ORANGECRM.

APPTIVO est une suite d'applications Cloud payantes permettant

de créer un outil de ressource humaine en choisissant parmi plusieurs

modules.

HR.my est un outil qui offre des fonctions de

gestion des congés et de traitement de la paie, ainsi qu'un portail

self-service pour les employés.

P a g e 11 | 74

ZENEFITS est l'un des systèmes RH gratuits les plus

populaires sur le marché. Il offre des fonctions d'administration des

prestations sociales, d'intégration des salariés.

ZOHO PEOPLE donne l'accès à 5 utilisateurs et

permet la création de 10 profils d'employés.

ORANGECRM est un logiciel de RH open source ; il propose une

version payante qui inclut l'hébergement et l'assistance technique et le

module OrangeHRM.

Le logiciel à vocation interarmées de la solde

(Louvois) est un projet informatique lancé en 1996 par le ministre de la

Défense Française, pour unifier le calcul de la

rémunération des militaires des armées françaises

(Armée de l'air, Armée de terre, Marine nationale), des services

communs (santé, essences, etc.) et des formations rattachées

comme la direction générale de l'Armement et la Gendarmerie

nationale) [14].

2. CRITIQUE DE L'EXISTANT

j. La matérialisation de l'information

La matérialisation de l'information tient son pesant

d'or dans la notion de preuve et d'archivage des documents, mais cet usage ne

cesse de démontrer sa désuétude à cause de son

encombrement et de sa falsification par manque de signature

électronique. De même, il est difficile de rechercher une

information contrairement aux systèmes électroniques où la

réponse d'une recherche dure le temps d'un clic. En outre, la notion de

données prend le pas à celle des informations car les

données sont isolées et leur cohérence nécessite un

temps important d ou la mauvaise qualité de l'information recueillie.

P a g e 12 | 74

ii. Le syndrome d'Excel

L'application Excel, issue de la suite bureautique Microsoft

Office s'est répandue dans les entreprises à tous les niveaux et

plus particulièrement à la Défense quel que soit le projet

mis en place car facile à appréhender et maîtrisé

par bon nombre d'utilisateurs. L'usage abusif du tableur peut en effet induire

des défaillances au niveau de la gestion des données et par

conséquent le traitement de l'information car dès lors qu'il

s'agit d'administrer des données vitales pour l'entreprise,

partagées par un ou plusieurs départements, de garantir le

fonctionnement de processus métier Excel n'est plus adapté et ne

peut en aucun cas se substituer à un logiciel de gestion

? une absence de vision globale sur les données :

celles-ci ne sont vues que de façon partielle et individuelle,

? un manque de partage de l'information, qui aboutit le plus

souvent à des désaccords sur les valeurs des données,

chaque utilisateur ayant « sa version de la vérité »

avec la multiplication des fichiers Excel qui en découle,

? une traçabilité non assurée sur la

provenance des données, celles-ci pouvant être issues d'autres

sources non identifiées ou bien saisies en local par l'utilisateur,

? une fiabilité incertaine sur le mode de calcul des

données agrégées liée à la

multiplicité des macros dont le contenu n'est pas toujours

documenté,

? une absence de sécurité sur les

données, celle-ci n'étant pas gérée au sein d'un

système centralisé, des restrictions sur la taille des fichiers,

ce qui pose problème quand la volumétrie des données ne

fait que s'accroître.

iii. Absence de base de données

Il est difficile de parler de gestion sans s'appuyer sur les

bases de données, car celles-ci permettent de garder l'unicité,

la cohérence et le stockage des données et leur traitement facile

en information.

P a g e 13 | 74

VI. GENERALITE SUR LA GESTION DU

PERSONNEL

De nos jours, la gestion du personnel a pris le vocable de

gestion des ressources humaines car la plus-value d'une entreprise est

étroitement liée à la gestion de son personnel en tant que

ressources. Ces ressources humaines sont l'ensemble des collaborateurs de tous

statuts (ouvriers, employés, cadres) appartenant à l'organisation

mais aussi et de plus en plus liés à elle par des rapports de

sujétion. Cela dit, les collaborateurs des sous-traitants sont

considérés comme faisant partie des ressources humaines de

l'entreprise [15]. La gestion des ressources humaines désigne les

pratiques mises en oeuvre pour administrer, suivre et développer

l'implication des collaborateurs quel qu'en soit le statut aux valeurs de

l'entreprise. Cette gestion peut s'étendre à la gestion des

absences et présences, la gestion de la paie, le recrutement, la gestion

des carrières, les affectations, les congés, etc. Selon le

secteur d'activité, la conception des logiciels de ressource humaine

nécessite des fonctionnalités plus ou moins avancées,

d'où l'utilité d'un logiciel de gestion du personnel totalement

personnalisable.

VII. GESTION DU PERSONNEL DES FORCES

DE DEFENSE

Au Cameroun, le Ministère de la Défense est

celui qui gère le personnel des Forces de Défense. Il y existe

deux types de personnels à savoir le personnel civil et le personnel

Militaire.

P a g e 14 | 74

1. LE PERSONNEL CIVIL

Les personnels civils sont recrutés par le

Ministère de la Défense, le Ministère de la fonction

publique ou l'ENAM. Ce sont des personnels d'appui de rang d'officier de

réserve tous tributaires de la législation militaire et tenues

par le secret de Défense qui soutiennent les Forces de Défense

par leur compétence aussi bien technique que stratégique.

2. LE PERSONNEL MILITAIRE

Le personnel militaire est recruté devant une commission

de recrutement, par

concours de l'EMIA ou en provenance d'une école

militaire étrangère. Il se distingue par son grade comme

présenté par le tableau ci-après et par son appartenance

à un corps ou à une catégorie. Les catégories sont

reparties par ordre hiérarchique décroissant comme suit :

> Les Maréchaux ou Amiraux et

> Les Officiers Généraux

> Les Officiers Supérieurs

> Les Officiers Subalternes

> Les Sous-Officiers

> Les Militaire Du Rang

|

GENDARMERIE

NATIONALE

|

ARMEE DE

TERRE

|

ARMEE DE L'AIR

|

MARINE

NATIONALE

|

|

MARECHAL OU AMIRAL

|

|

Général d'Armée

|

Général d'Armée

|

Général d'Armée

Aérienne

|

Amiral d'Escadre

|

|

Général de Corps

d'Armée

|

Général de Corps

d'Armée

|

Général de Corps

Aérien

|

Vice-Amiral

d'Escadre

|

P a g e 15 | 74

|

OFFICIERS GENERAUX

|

|

Général de Division

|

Général de Division

|

Général de Division

Aérienne

|

Vice-amiral

|

|

Général de Brigade

|

Général de Brigade

|

Général de Brigade

Aérienne

|

Contre-Amiral

|

|

OFFICIERS SUPERIEURS

|

|

Colonel

|

Colonel

|

Colonel

|

Capitaine de

Vaisseau

|

|

Lieutenant-Colonel

|

Lieutenant-Colonel

|

Lieutenant-Colonel

|

Capitaine de Frégate

|

|

Chef d'Escadron

|

Chef de Bataillon

|

Commandant

|

Capitaine de Corvette

|

|

OFFICIERS SUBALTERNES

|

|

Capitaine

|

Capitaine

|

Capitaine

|

Lieutenant de

Vaisseau

|

|

Lieutenant

|

Lieutenant

|

Lieutenant

|

Enseigne de Vaisseau de 1° Classe

|

|

Sous-Lieutenant

|

Sous-lieutenant

|

Sous-lieutenant

|

Enseigne de Vaisseau de 2° Classe

|

|

SOUS-OFFICIERS

|

|

Aspirant

|

Aspirant

|

Aspirant

|

Aspirant

|

|

Adjudant-Chef-Major

|

Adjudant-Chef-Major

|

Adjudant-Chef-Major

|

Maitre Principal

Major

|

|

Adjudant-Chef

|

Adjudant-Chef

|

Adjudant-Chef

|

Maitre Principal

|

|

Adjudant

|

Adjudant

|

Adjudant

|

Premier Maitre

|

|

Maréchal des Logis

Chef

|

Sergent- Chef

|

Sergent- Chef

|

Maitre

|

|

Maréchal des Logis

|

Sergent

|

Sergent

|

Second-Maitre

|

P a g e 16 | 74

|

MILITAIRE DU RANG

|

|

Gendarme Major

|

Caporal-chef

|

Caporal-chef

|

Quartier Maitre de 1°

classe

|

|

Gendarme

|

Caporal

|

Caporal

|

Quartier Maitre de 2°

classe

|

|

ELEVE

GENDARME

|

Soldat de 1° Classe

|

Soldat de 1° Classe

|

Matelot de 1°Classe

|

|

ELEVE

GENDARME

|

Soldat de 2° Classe

|

Soldat de 2° Classe

|

Matelot de 2°Classe

|

Tableau 1:Repartition des grades du personnel des

forces de Défense

CONCLUSION

Dans ce chapitre, nous avons mis en exergue l'état de

l'art en nous plaçant dans le contexte afin de soulever la

problématique qui ne pourra être mieux cernée que par

l'étude de l'existant traduisant d'un côté, le vide

logiciel et de l'autre côté, des logiciels de gestion du personnel

civil. Malgré l'efficacité de ces logiciels, la majorité

repose sur le Cloud et l'Armée ne saurait confier ses informations

secrètes à une tierce entreprise. De plus, la gestion du

personnel militaire repose sur un paradigme métier propre aux forces de

défense.

P a g e 17 | 74

Chapitre 3

METHODOLOGIES ET CHOIX DES

SOLUTIONS

INTRODUCTION

Une application, bien que conçue pour répondre

efficacement aux besoins fonctionnels des entreprises, doit répondre

à un éventail d'exigences aussi bien techniques,

infrastructurelles que sécuritaires en fonction de son environnement de

production. Cela dit, quelles sont les bonnes pratiques pour concilier les

fonctionnalités, la sécurité et l'ergonomie de

l'application ? Comment optimiser le niveau de sécurité des

applications web et maitriser les risques y afférents ? Comment

évaluer la résistance de notre application face à la

montée en charge des attaques cybernétiques ?

I. BONNES PRATIQUES DE DEVELOPPEMENT

Une application doit répondre à des exigences

techniques à l'instar de la portabilité, la robustesse, la

maintenance, l'efficacité et la sécurité. Le respect des

bonnes pratiques de programmation repose sur l'inversion de contrôle.

Dans Cette approche efficiente, le développeur s'occupe de la partie

métier et la partie technique est à la charge des Framework afin

de séparer la logique métier de la logique traitement.

P a g e 18 | 74

1. PERSISTANCE JPA ET IMPLEMENTATION DES

FRAMEWORK

Grace aux spécifications du standard JPA, les

applications sont développées indépendamment des Framework

; autrement dit, on peut intégrer dans une application le Framework

HIBERNATE, OPENJPA, TOPLINK ou ECLIPSELINK sans changement du code source selon

le choix de l'entreprise ou du développeur. La persistance de

données consiste à la sauvegarde continue des données dans

une base de données via une application de manière à ne

pas disparaitre à l'arrêt de l'application.

Figure 4: Implémentation du Standard

JPA

2. LE MAPPING OBJET RELATIONNEL

HIBERNATE, TOPLINK ou ECLIPSELINK sont des Framework de

mapping objet relationnel (ORM) chargés de faire la correspondance entre

une base de données relationnelle et une application orientée

Objet. Ce sont des implémentations du standard JPA. Ils assurent la

persistance des données.

P a g e 19 | 74

3. DÉMARCHE MÉTHODIQUE DE

L'INGÉNIERIE DU LOGICIEL

Le succès des projets informatiques demeure critique et

est étroitement lié à l'art du développement

logiciel. La proportion d'échecs des projets informatiques alimente

une mise en cause permanente de la méthodologie

utilisée dans l'atelier de

développement logiciel.

a) Approche traditionnelle

Avec le retour d'expérience plutôt macabre des

développeurs, le constat des méthodes antérieures dites en

cascade et en V a été le suivant :

? Le besoin ne peut pas être complètement connu

tant que les utilisateurs ne l'ont pas utilisé

? L'incertitude inévitable

Figure 5: Méthode en V

P a g e 20 | 74

Dans le souci compétitif de rapidité de

développement, de faible coût de développement et

d'application de grande qualité, la méthode du RAD a vu le jour

en 1991 pour s'opposer au principe successif de négociation, analyse,

développement et test.

b) La méthodologie du RAD

Un projet RAD se découpe en 5 phases :

1- L'initialisation (6% de l'effort projet), correspond

à la préparation de l'organisation et à la

communication

2-Le cadrage (9% de l'effort projet) définit les

besoins.

3- Le Design (23% de l'effort projet), correspond à la

conception et à la modélisation

4- La Construction (50% de l'effort projet) est la phase de

l'implémentation ou codage

5- La finalisation (12% de l'effort projet) est la phase de

déploiement.

Malgré les prouesses du RAD, l'incertitude demeurait

toujours sur la réussite des projets de développement à

cause de l'incompréhension des besoins du client et la résistance

au changement.

c) La méthode Agile

Fort de l'incapacité du client de définir ses

besoins de manière exhaustive dès le début du projet,

l'instabilité de l'environnement technologique et la résistance

au changement, les méthodes de développement dites agiles sont

des corrections à cette tare. La méthode agile consiste à

réduire de manière considérable la durée du cycle

de vie en développant une version minimale puis en intégrant les

fonctionnalités par un processus itératif basé sur

l'écoute client et des tests tout au long du cycle de

développement. Le terme agile fait ainsi référence

à la capacité d'adaptation au changement de contexte et aux

modifications de spécifications intervenant pendant le

P a g e 21 | 74

processus de développement. D'après le manifeste

des méthodes agiles [16], les principes suivants sont

énoncés :

> Les individus et les interactions plutôt que des

procédures et outils

> Un logiciel qui fonctionne plutôt qu'une documentation

abondante

> La collaboration avec le client plutôt que la

négociation du contrat

> L'accueil du changement plutôt que le respect du

plan

Il existe plusieurs méthodes agiles parmi lesquelles :

> SCRUM

> XP (Extreme Programming)

> FDD (Feature Driven Development)

> KANBAN

> DSDM (Dynamic Software Development Method)

d) Comparaison des méthodes agiles

|

SCRUM

|

XP

|

KANBAN

|

FDD

|

|

Processus de

developpement

|

Iterative et

incrementale

|

Iterative et

incrementale

|

incrementale

|

iterative

|

|

Temps

d'iteration

|

2 à 4

semaines

|

1 à 6

semaines

|

En flux tendu

|

2 jours à 2

semaines

|

|

Equipe

|

10 personnes

maximun

|

20 personnes

maximun

|

3 à 4 personnes

par groupe

|

Plusieurs

personnes

|

P a g e 22 | 74

|

Taille du projet

|

Mêlée

quotidienne

|

Mêlée

quotidienne

|

Pas de procédure

imposée

|

Documentation,

toute l equipe

|

|

Participation du

client

|

Directe et

continue

|

Directe et

continue

|

Directe et continue

|

feedbacks

|

Tableau 2: Comparaison des méthodes

agiles[17]

e) Cas d'une méthode agile :

Scrum

Scrum, empruntée du rugby signifie «

mêlée » est une méthode agile qui implique les

utilisateurs durant tout le cycle du développement et les

considérés comme des membres à part entière du

projet. Une mêlée est une réunion quotidienne des membres

d'un projet pour faire le point sur son avancement. Sa particularité

réside dans le développement itératif et

incrémental afin de livrer une application en adéquation avec le

métier du client.

Figure 6:Processus Sprint

P a g e 23 | 74

4. ENVIRONNEMENT DE DÉVELOPPEMENT

Dans la plupart des cas, une application nécessite un

setup qui doit être installé dans tous les postes de travail ;

quant aux applications intranet, elles nécessitent uniquement un

navigateur internet sur tous les postes de travail et sont accessibles en

permanence. Sur le marché du développement des applications web,

plusieurs technologies existent mais trois d'entre elles se font la part belle,

ce sont : PHP et JAVA EE et

ASP.Net

a) Le JAVA EE

Java est un langage de programmation orienté objet

utilisé pour créer des applications desktop, smart phones et

embarquées dans des cartes à puce. Ces applications sont

portables, c'est-à-dire, on peut créer une application java dans

une plateforme donnée et on peut l'exécuter sur n'importe quelle

autre plateforme. Le Java est beaucoup oriente entreprise et très strict

et est axé sur la gestion des transactions et la sécurité.

Les plateformes java sont complexes et les hebergeurs qui les

implémentent ne sont pas assez nombreux. Les applications java

nécessitent beaucoup de rigueur pour le développeur. Java est

beaucoup utilisé pour les applications de back office robuste autour des

transactions.

b) Le PHP

PHP est un langage de script côté serveur le plus

utilisé et le plus facile à mettre en oeuvre. Sa facilité

d'utilisation permet au développeur de gagner en temps et

simplicité de réalisation. Les plateformes PHP sont simples et

permet une multiplicité d'hébergeur capable de les

implémenter. PHP est dédié pour du front office

nécessitant une vélocité de réalisation.

P a g e 24 | 74

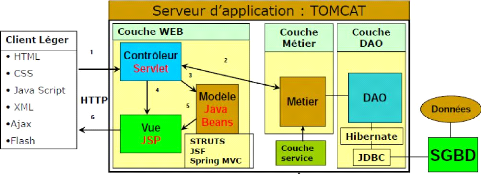

5. ARCHITECTURE MVC

Figure 7: Architecture MVC [14J

6. Mode de fonctionnement du modèle

MVC

> Le client envoie la requête au contrôleur.

> Le contrôleur instancie le modèle.

> Le contrôleur stocke les données de la

requête dans le modèle puis vérifie la

validité des données.

> Le contrôleur fait appel à la couche

métier pour faire le traitement

> Le contrôleur stocke les résultats du

traitement dans le modèle

> Le contrôleur fait un forward vers la vue

> La vue récupère les résultats du

modèle

> Le contrôleur affiche au client le résultat

de la vue

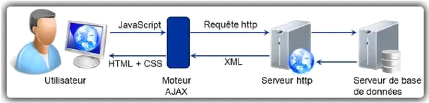

II. SECURITE D'UNE APPLICATION

La sécurité des applications est donc devenue un

enjeu stratégique. Ceci est sans nul doute dû au fait que les

attaques se multiplient ainsi que les cibles potentielles. Il est

P a g e 25 | 74

donc primordial de nos jours de développer son

application dans une logique de sécurité, dès le

départ et tout au long du processus afin de se prémunir des

failles de sécurité. L'étoile de fond de la

sécurité informatique est de garantir la confidentialité,

l'intégrité et la disponibilité des informations

échangées sur le réseau informatique ; mais cette garanti

est sujette à caution dès lors qu'un terminal est connecté

sur internet à cause de l'insécurité du cyberespace.

L'essor fulgurant du réseau internet et son opacité l'ont rendu

techniquement complexe que seuls les initiés en informatique peuvent le

maitriser ; ce qui suscite une interrogation sur la sécurité des

applications web et les moyens de cyber défense. La connaissance des

dangers cybernétiques constitue des leviers et les moyens de nous

prémunir des attaques.

Figure 8:Vue synoptique d'une application web 2.0

[2]

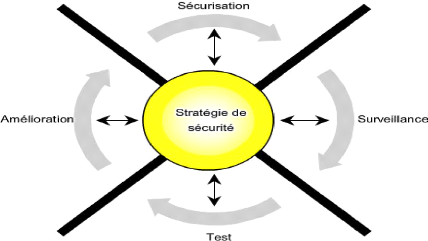

1. STRATÉGIES DE

SÉCURITÉ

La stratégie de sécurité est un moulage

entre le réseau productif de l'entreprise et la sécurité

de son réseau physique. Cet exercice nécessite la réunion

du conseil d'administration et du collège des ingénieurs de

l'entreprise pour la définir en fonction de l'orientation de

l'entreprise. A l'issue, un document est élaboré et si ce dernier

est mal peaufiné, il va de même pour la

vulnérabilité des données sensibles. Pour garantir la

conformité de la stratégie de sécurité, la roue de

sécurité (Figure 4.2) se révèle comme un processus

efficace et continu de sécurisation. Une fois l'application

développée, vient l'heure de la recette et il serait anodin de

céder toutefois à la paranoïa car il faut adapter ses

mesures de sécurité à la valeur de ce qui peut être

volé ou détruit.

P a g e 26 | 74

Figure 9: La roue de sécurité

[10]

2. FAILLES DE SÉCURITÉ DES APPLICATIONS

WEB

En sécurité, les termes

vulnérabilité, menaces et attaques se conjuguent. La

vulnérabilité encore appelée faille représente le

degré de faiblesse inhérent à tout système

d'information qu'une personne malveillante peut exploiter. Les menaces viennent

d'individus déterminants et compétents intéressés

inlassablement par l'exploitation des faiblesses de sécurité. Les

faiblesses dans la stratégie de sécurité résident

dans ces catégories :

? Faiblesses technologiques comme la

vulnérabilité des protocoles ;

? Faiblesses humaines et les Faiblesses de configuration ;

Tel qu'en soit le niveau de sécurité et la

robustesse technologique déployée, la faiblesse humaine reste la

faille la plus exploitée telle que la faiblesse des mots de passe,

l'usage des mots de passe par défaut, l'exposition des numéros de

version de nos

P a g e 27 | 74

applications. Les applications web sont exposées aux

failles de sécurité parmi

lesquelles :

> L'injection SQL

> Le Cross-Site Scripting (XSS)

> La violation de gestion d'authentification et de session

> La falsification de requêtes inter sites (CSRF)

> La mauvaise configuration de sécurité

> Le stockage de données cryptographiques non

sécurisé

> La défaillance dans la restriction des accès

à une url

> La protection insuffisante de la couche transport

> La redirection et renvois non validés

> Les failles include , upload et Buffer Overflow

De manière générale, le mode

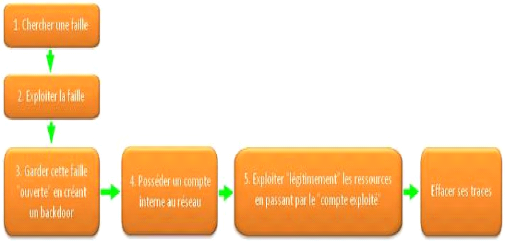

opératoire des pirates est illustré par la figure 8.

Figure 10: Mécanismes d'attaques

[2J

P a g e 28 | 74

3. PRÉCAUTIONS ET SÉCURISATION DES

DONNÉES

|

Attaques

|

Mécanismes

|

Conséquences

|

Solutions

|

|

Injection SQL

|

Injection des

requêtes SQL dans

un formulaire

|

V' Altération de données

V' déni de service

V' Révélation d'informations

|

V' Utiliser des requêtes paramétrées et

interdire les caractères spéciaux

|

|

XSS

(Cross Site

Scripting)

|

Exécution de code

malveillant dans

le

navigateur

|

V' vol de session,

V' redirection vers une page similaire (phishing)

|

V' interdire les caractères

spéciaux et

limiter les

cookies à l'application.

|

|

CSRF - Cross

Site Request

Forgery

|

Force un client

authentifié à envoyer

une

requête à

l'application web

|

Altération de données

|

V' Utilisation de la méthode POST uniquement

V' .Redemander le mot de passe lors d'un changement de niveau de

privilège

|

|

Détournement

de session

|

V' Fixation V' Vol

V' Prédiction

|

vol d'identité,

confidentialité,

intégrité

|

V' Utiliser un moyen

d'identification secondaire V' .Détruire les sessions V'

Ne pas soumettre les

données par GET

V' .Chiffrer les flux de transmission des identifiants

V' Redemander le mot de passe lors d'un changement de niveau de

privilège

|

|

Violation de

gestion

authentificatio

n

|

Accès illicite à une application web par force

brute, compte par défaut

|

V' Usurpation d'identité, V' Confidentialité,

V' Intégrité

|

V' Mots de passe forts

V' Verrouillage de compte après 5 erreurs

V' Supprimer ou désactiver les comptes par

défaut.

|

P a g e 29 | 74

|

Stockage de

données

cryptographique

s non

sécurisé

|

Obtention de données sensibles non chiffrées, ou

avec chiffrement

faible

|

confidentialité,

vol d'identité

|

"' Chiffrer tous les supports

de stockage d'information

"' Utiliser des algorithmes de

chiffrement forts

"' Utiliser des algorithmes de hachage forts

|

|

mauvaise

configuration de

sécurité

|

Interception du trafic réseau non chiffré

|

confidentialité usurpation

d'identité

|

"' Désactiver les options inutiles

"' Mettre à jour les composants

"' Supprimer ou désactiver les comptes par

défaut

|

|

Défaillance dans

la restriction des

accès

URL

|

"' Accès à une ressource dont l'URL est

protégé

"' Accès à des fonctionnalités non

autorisées

"' Accès à des fichiers du serveur http

|

confidentialité, intégrité

|

"' Le serveur http ne doit pas afficher le contenu d'un

répertoire

"' Les fonctionnalités doivent vérifier les droits

d'accès de l'utilisateur avant affichage

|

|

Protection

insuffisante de

la couche de

transport

|

Accessibilité des moyens de transmission

|

Vol d'informations confidentielles

|

Chiffrer toutes les pages de l'application contenant les

données confidentielles (informations de connexion et informations de

session)

|

Tableau 3 : Attaques Web et

solution

P a g e 30 | 74

4. AUDIT DE SECURITE D'UNE APPLICATION

Les données sensibles sont de plus en plus

gérées par les applications et il s'avère essentiel de

placer la sécurité au centre de notre préoccupation. La

sécurité d'une application est un métier à part

entier et passe par son audition. L'audit applicatif est un support factuel et

décisionnel issu d'une investigation des risques potentiels liés

à l'implémentation d'une application face aux d'attaques

cybernétiques plus ou moins sophistiquées afin d'anticiper sur

les actions des intrus. L'audit d'une application consiste à

détecter les vulnérabilités et d'adopter les

contre-mesures à travers le scenario suivant :

> inspection des codes sources,

> identification du code potentiellement exploitable,

> scan de l'architecture et de l'infrastructure serveur,

> analyse des configurations et des Framework utilisés

ainsi que leurs versions,

> tests de pénétration et analyse

prévisionnelle des exploits

> utilisation des outils automatiques tels que XELENIUM,

XSSER, ACUNETIX ,

> la recette, qui consiste à faire un test boite noire

de l'application par un panel de

personnes autre que le développeur.

CONCLUSION

La prolifération des objets connectés

affaiblissent la confidentialité des informations et la protection du

secret de défense national notamment les informations cruciales du

personnel militaire. Les applications, dans ce sillage sont sujettes à

la contre vexe du développeur qui n'est pas expert en

sécurité et de l'expert en sécurité qui n'est pas

développeur.

P a g e 31 | 74

Chapitre 4

ANALYSE ET CONCEPTION

INTRODUCTION

L'intégration de la logique métier e passe par

la rédaction d'un document appelé cahier de charge. Ce dernier

formule les besoins du client, le périmètre du projet, le

délai de réalisation, les ressources matérielles et

humaines utilisées et le coût.

I. CAHIER DE CHARGE

1) EXPRESSION DES EXIGENCES

i. Exigences fonctionnelles

L'interface utilisateur de WiseRH doit nous présenter des

fenêtres allouées aux opérations ci-dessous:

La fenêtre d'authentification

> Login

> Mot de passe chiffré et respectant les exigences d'un

mot de passe fort.

> Inscription: Seuls les administrateurs en fonction de leur

niveau d'accréditation

peuvent inscrire les utilisateurs.

La gestion du personnel

> Enrôlement du personnel

> Profil du personnel

> Mise à jour de la fiche du personnel et recherche du

personnel

P a g e 32 | 74

P a g e 33 | 74

La gestion des formations

> Création des formations et des compagnies >

Catégorisation des formations

> Mise à jour des formations

> Consultation des détails d'une formation

Gestion des mouvements

> Operations d'affectation

> Operations de détachement > Operations de

départ en stage > Missions

Gestion des promotions

> Avancement au grade supérieur > Obtention des

diplômes militaires > Distinctions honorifiques

Gestion des sanctions

> Punition du personnel > Casier judiciaire

Santé et nécrologie

> Evacuation sanitaire > Gestion des

décédés

Gestion des pièces

périodiques

> Situation des effectifs de chaque formation

> Situation des effectifs de chaque Composante

P a g e 34 | 74

ii. Exigences non fonctionnelles

> Ergonomie sobre permettant des présentations claires.

> Une présentation exhaustive de chaque activité

publiée. > Formulaire d'inscription simple et facile à

remplir. > Une planification aisée et non chevauchée.

2) CADRAGE

Le cadrage permet de faire un inventaire des besoins du projet

afin de fixer la méthodologie à utiliser et déterminer

l'équipe du projet. Une fois les étapes majeures décrites

il est possible de déterminer les technologies à utiliser et

fixer des dates butoirs en réalisant un calendrier.

a) Méthodologie de gestion du projet

Un projet a besoin d'agilité afin de s'adapter aux

changements. La quête de la connaissance et la compréhension du

besoin du client nous impose l'implication totale de ce dernier dans

l'équipe de projet. Cela dit, la méthodologie utilisée

dans le cadre de notre projet très singulier dans les exigences

métier est le SCRUM.

b) L'équipe de projet

L'équipe du projet est étroitement tributaire de la

méthode de gestion de projet adoptée. Compte tenu de la taille du

projet dont le périmètre va au-delà du PC/RMIA2 et vu la

complexité des exigences métier, le projet baptisé WiseRH

nécessite une main d'oeuvre hyper-qualifiée et surtout beaucoup

de dévouement et d'abnégation. Le choix de notre méthode

étant le SCRUM, trois acteurs principaux sont intrinsèques

à sa réussite, ce sont :

> Le product owner, > Le scrum master > Le

développeur.

|

Ressources humaines

|

|

Acteurs

|

Fonction

|

Personnels

|

Rôle

|

|

Equipe de

pilotage

|

Maitre d'ouvrage

(Product Owner)

|

Le General de

Division,

commandant la

RMIA2

|

Entreprise utilisatrice

du projet.

|

|

Maitre d'oeuvre

|

Le Chef du B1,

Bureau de la Gestion

du personnel

|

C'est lui qui définit de concert avec la maitrise

d'ouvrage les besoins et les objectifs à atteindre

|

|

Equipe

d'organisation

et de contrôle

du

projet

|

Le Scrum Master

|

Le chef B5, Bureau système information,

télécommunication et guerre électronique

|

Cohésion des équipes, surveillance du respect de la

méthode agile, vélocité de travail à chaque

itération.

|

|

Equipe de

développement

|

Le Designer

|

L'élevé Ingénieur

Maitre en stage

au

PC de la RMIA2

|

Il doit réaliser les objectifs définis par le

product owner et de livrer à la fin de chaque itération un

produit potentiellement utilisable en production.

|

|

L'Analyste

concepteur

|

|

Administrateur de base de données

|

|

Le Développeur

|

|

Equipe

d'audit

|

L'Auditeur de la

sécurité

de

l'application

|

Tableau 4: Equipe de projet

P a g e 35 | 74

P a g e 36 | 74

3) PLANNING DU PROJET

|

Etape

|

Date Debut

|

Durée (Jour)

|

Date Fin

|

|

Choix du projet

|

15/06/2018

|

1

|

16/06/2018

|

|

Etude de l'existant

|

16/06/2018

|

21

|

07/07/2018

|

|

Recueil des besoins

|

07/07/2018

|

28

|

04/08/2018

|

|

rédaction des tests de validation

|

04/08/2018

|

14

|

18/08/2018

|

|

Rédaction du cahier de charge

|

18/08/2018

|

18

|

05/09/2018

|

|

Conception de la maquette

|

05/09/2018

|

13

|

18/09/2018

|

|

rédaction des tests d'intégration

|

18/09/2018

|

14

|

02/10/2018

|

|

Division des sprints et livrables

|

02/10/2018

|

14

|

16/10/2018

|

|

Sprint1: Gestion des grades

|

16/10/2018

|

14

|

30/10/2018

|

|

Test de validation du sprint

|

30/10/2018

|

3

|

02/11/2018

|

|

Test d'integration du livrable

|

02/11/2018

|

4

|

06/11/2018

|

|

Sprint2: Gestion des formations

|

06/11/2018

|

3

|

09/11/2018

|

|

Test de validation du sprint

|

09/11/2018

|

2

|

11/11/2018

|

|

Test d'integration du livrable

|

11/11/2018

|

2

|

13/11/2018

|

|

Sprint3: Structure de l'application

|

13/11/2018

|

44

|

27/12/2018

|

|

Test de validation du sprint

|

27/12/2018

|

14

|

10/01/2019

|

|

Test d'integration du livrable

|

10/01/2019

|

14

|

24/01/2019

|

|

Sprint4: Gestion des promotions

|

24/01/2019

|

19

|

12/02/2019

|

|

Test de validation du sprint

|

12/02/2019

|

15

|

27/02/2019

|

|

Test d'integration du livrable

|

27/02/2019

|

7

|

06/03/2019

|

|

Sprint5: Gestion du profil

|

06/03/2019

|

30

|

05/04/2019

|

|

Test de validation du sprint

|

05/04/2019

|

17

|

22/04/2019

|

|

Test d'integration du livrable

|

22/04/2019

|

14

|

06/05/2019

|

|

Intégration des modules

|

06/05/2019

|

21

|

27/05/2019

|

|

Test de compatibilité des modules

|

27/05/2019

|

14

|

10/06/2019

|

|

Administration de la base de données

|

10/06/2019

|

21

|

01/07/2019

|

|

Développement Front Office

|

01/07/2019

|

30

|

31/07/2019

|

|

Développement Back Office

|

31/07/2019

|

45

|

14/09/2019

|

|

Audit de sécurité et applicatif

|

14/09/2019

|

28

|

12/10/2019

|

|

Déploiement et mise en production

|

12/10/2019

|

90

|

10/01/2020

|

|

Soit 1 an 6 mois 24 jours

|

Durée total

|

574 jours

|

|

Tableau 5: Planning du projet

4) Diagramme de Gantt

Choix du projet Etude de l'existant Recueil des besoins

rédaction des tests de validation Rédaction du cahier de charge

Conception de la maquette rédaction des tests d'intégration

Division des sprints et livrables Sprint1: Gestion des grades Test de

validation du sprint Test d'integration du livrable Sprint2: Gestion des

formations Test de validation du sprint Test d'integration du livrable Sprint3:

Structure de l'application Test de validation du sprint Test d'integration du

livrable Sprint4: Gestion des promotions Test de validation du sprint Test

d'integration du livrable Sprint5: Gestion du profil Test de validation du

sprint Test d'integration du livrable Intégration des modules Test de

compatibilité des modules Administration de la base de données

Développement Front Office Développement Back Office Audit de

sécurité et applicatif Déploiement, mise en production et

formation

|

|

|

Figure 11: Diagramme de Gantt

5) BUDGET PREVISIONNEL

L'estimation du budget du projet en termes de ressources humaines

dépend de l'organisation des charges de travail des intervenants.

P a g e 37 | 74

i. COUT DES RESSOURCES HUMAINES

|

Coût Ressources humaines

|

|

Taches

|

Acteurs

|

Temps

|

Coût/jour

|

Montant

|

|

Maquette

|

Designer

|

10 jrs

|

5.000

|

50.000

|

|

Analyse et tests de validation

|

Analyste

|

30 jrs

|

20.000

|

600.000

|

|

Conception et tests d'intégration

|

Analyste

|

30 jrs

|

20.000

|

600.000

|

|

Intégrateur Front End

|

Développeur

|

110 jrs

|

15.000

|

1.600.000

|

|

Gestion base de données

|

Administrateur de base de données

|

30 jrs

|

30.000

|

900.000

|

|

Intégrateur back End

|

Développeur Java

|

150 jrs

|

30.000

|

4.500.000

|

|

Tests unitaires

|

Développeur

|

30 jrs

|

10.000

|

300.000

|

|

Recette

|

Développeur

|

14 jrs

|

30.000

|

420.000

|

|

Audit applicatif

|

Entreprise d'Audit

|

10 jrs

|

150.000

|

1.500.000

|

|

Audit de Sécurité

|

Entreprise d'Audit

|

30 jrs

|

200.000

|

6.000.000

|

|

Formation

|

Développeurs

|

40 jours

|

60.000

|

2.400.000

|

|

Déploiement

|

Développeurs

|

180 jrs

|

100.000

|

18.000.000

|

|

Hébergement

|

CAMTEL

|

5 ans

|

600.000

|

3.000.000

|

|

Durée du projet : 1 an 6 mois 24 jours

|

664 jrs

|

Total RH

|

39.870.000

|

Tableau 6: Coût Ressources

Humaines

P a g e 38 | 74

ii. COUT DES RESSOURCES MATERIELLES

|

Coût Ressources Matérielles

|

|

Désignation

|

Qté

|

Prix Unitaire

|

Prix Total

|

|

Serveur de contrôle d'accès

|

1

|

12 000 000

|

12 000 000

|

|

Serveur d'application

|

2

|

4 000 000

|

8 000 000

|

|

Serveur web

|

2

|

4 875 000

|

9 750 000

|

|

Serveur backup

|

3

|

5 450 000

|

16 350 000

|

|

Serveur de base de données

|

2

|

6 000 000

|

12 000 000

|

|

Routeur manageable

|

1

|

2 950 000

|

2 950 000

|

|

Switch manageable

|

1

|

3 500 000

|

3 500 000

|

|

Pare-feu

|

1

|

3 320 000

|

3 320 000

|

|

Baie de brassage

|

1

|

400 000

|

400 000

|

|

Câblage et connectiques

|

1

|

2 475 000

|

2 475 000

|

|

Accessoires optiques

|

1

|

950 000

|

950 000

|

|

Sécurité physique de la salle

|

1

|

4 862 000

|

4 862 000

|

|

TOTAL

|

73 057 000 FCFA

|

Tableau 7: Coût Ressources

Matérielles

Le coût total du projet est chiffré à

112 927 000 Fcfa (Cent Douze Million Neuf Cent Vingt Sept Mille Franc

CFA) réalisable sur une période de 574 jours

soit 1 an 6 mois 24 jours.

II. ANALYSE

1) ENVIRONNEMENT DE MODÉLISATION

Il existe plusieurs logiciels de modélisation UML a

l'instar de : PowerAMC, Enterprise Architect, ArgoUml, Astah Community.

P a g e 39 | 74

PowerAMC et Enterprise Architect sont des logiciels de

modélisation Merise, UML et processus métiers payants ; Ils

intègrent des fonctions de génération de code pour plus de

45 bases de données et divers langages de programmation.

ArgoUml et Astah Community sont des logiciels de

modélisation UML libres et multilingues. Ils supportent la

génération de code Java, C++, PHP, C# et SQL et

l'ingénierie inverse.

Compte tenu de sa gratuité et sa possibilité de

retour en arrière, le logiciel Astah Community nous permettra de

réaliser les diagrammes de classe, de cas d'utilisation et de

séquence.

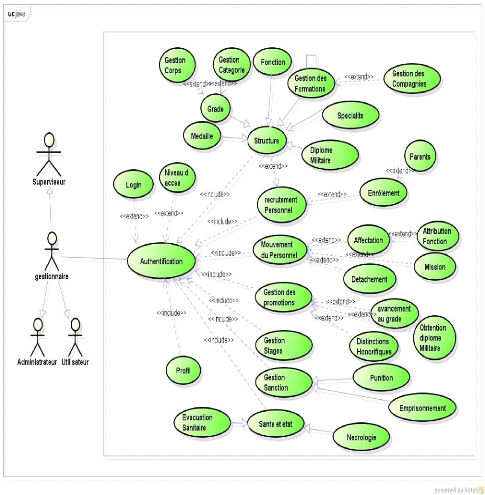

2) DIAGRAMME DE CAS D'UTILISATION

Le diagramme de cas d'utilisation est un des diagrammes de

comportement d'UML. Il sert à spécifier les

fonctionnalités d'un système et à illustrer les exigences

de l'application à travers ses processus métier.

i. Représentation des acteurs

Un acteur est une personne, un groupe de personne, une

organisation ou un autre système externe qui inter agit avec le

système, sujet de l'étude. L'application WiseRH autorise trois

types d'acteurs :

? Les super utilisateurs ? Les administrateurs

? Les simples utilisateurs

Le cas d'utilisation profile illustré par la figure 12

fait l'objet d'un autre diagramme de cas.

P a g e 40 | 74

Figure 12: Diagramme de cas d'utilisation

global

P a g e 41 | 74

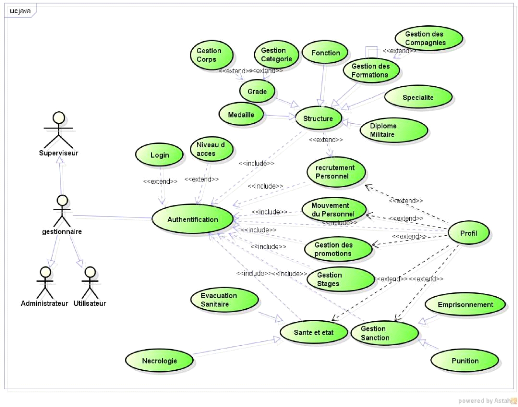

Figure 13: Diagramme de cas d'utilisation

Profil

III. CONCEPTION

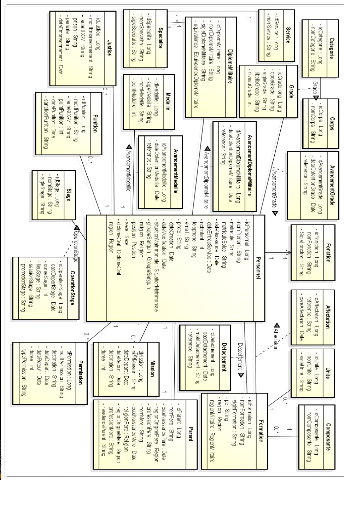

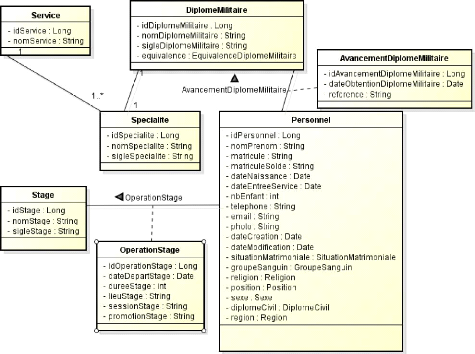

1. DIAGRAMME DE CLASSE

Le diagramme de classe est un schéma

représentatif et descriptif des classes de l'application ainsi que les

relations entre elles.

Grace à l'outil de modélisation Astaah Community

le diagramme de classe de l'application WiseRH est illustré par la

figure ci-après.

P a g e 42 | 74

Figure 14: Diagramme de Classe

P a g e 43 | 74

Compte tenu de la méthode Scrum utilisée

à l'ingénierie logicielle, ce projet a été

divisé en plusieurs sprints afin de produire les livrables après

chaque confrontation avec le product owner.

2. Sprint1 : Gestion des grades

Un personnel militaire est caractérisé par son

grade et un grade dépend étroitement du corps et de la

catégorie comme le présente le tableau 1 du chapitre 2. Le

livrable de ce sprint est représenté par la figure illustrant

l'interface de la gestion des grades du chapitre suivant. Tout au long de la

carrière du militaire, il peut gravir plusieurs échelons par ses

avancements en grade.

Figure 15: Diagramme de classe

Grade

P a g e 44 | 74

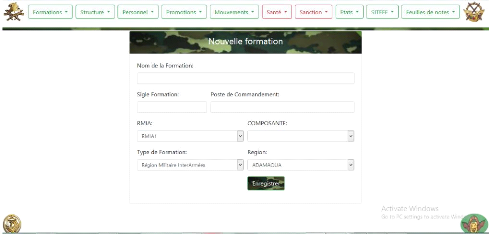

3. Sprint 2 : Gestion des Formations

Une formation représente une base militaire ou un

établissement militaire. Comme exemple, on peut avoir le BBR (Bataillon

Blinde de Reconnaissance). Une Unité, encore appelée Compagnie

représente la plus petite structure d'appartenance du militaire. En

effet, dans une formation, on peut avoir plusieurs compagnies et une formation

à son tour appartient à une composante. C'est par affectation ou

par détachement qu'un personnel est enrôlé dans une

formation et c'est dans les textes d'affectation que sont attribuées les

fonctions aux personnels.

Figure 16: Diagramme de classe

Formation

P a g e 45 | 74

4. Sprint3 : Gestion des stages et diplômes

militaires

Les diplômes militaires sont obtenus après les

stages de formation. Il y existe une panoplie de spécialités

toutes tributaires aux services auquel ils appartiennent.

Figure 17: Diagramme de classe

Stage

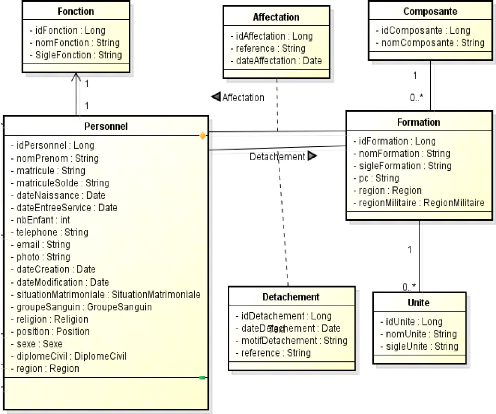

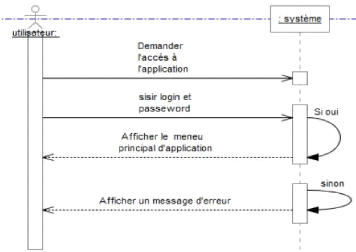

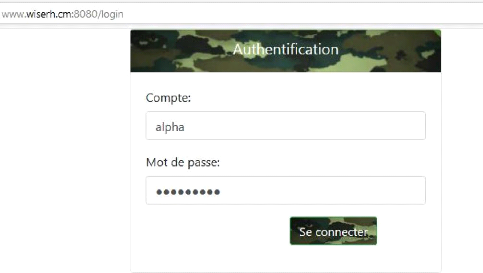

5. Sprint 4 : Authentification et niveau

d'accréditation

La sécurité applicative est la

corrélation de l'authentification et les autorisations d'accès.

En effet l'authentification permet de savoir qui se connecte à

l'application et l'autorisation détermine la gratuité

d'accréditation au système et les droits y afférents.

Cette sécurité passe par le chiffrement des mots de passe ; dans

le cas d'espèce et

P a g e 46 | 74

contenu des failles découvertes sur le MD5, nous sommes

passés non seulement au hachage des mots de passe en sha256 qui jusqu'

aujourd'hui n'a pas encore montre de vulnérabilités mais aussi

sur sa robustesse en taille minimum de 10 caractères et l'obligation de

l'usage d'une mêlée de majuscules, minuscules et symboles.

Figure 18: Diagramme de séquence

authentification

CONCLUSION

Le dossier d'analyse et de conception fait une

rétrospective sur le cahier de charges et à l'issue de l'analyse

du besoin, les développeurs peuvent rédiger les tests de

validation. Ces derniers permettent d'avoir des modules de traitement dont leur

clôture et leur intégration dépendent de la phase de

conception au moyen des tests d'intégration. La compréhension des

exigences du client permet de savoir quel logiciel développer, les

services à fournir ainsi que ses limites

P a g e 47 | 74

Chapitre 5

IMPLEMENTATION DE LA SOLUTION

INTRODUCTION

De part sa robustesse et son caractère historique,

WiseRH est une application web basée sur Java Entreprise Edition.

L'architecture applicative et technique, les outils de développement

utilisées ainsi que quelques vues de l'application feront l'objet de ce

chapitre.

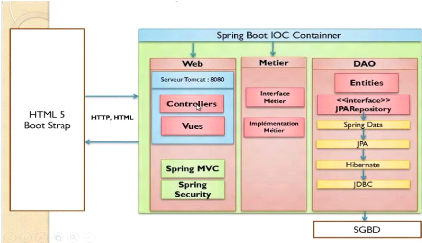

I. ARCHITECTURE APPLICATIVE

WiseRH est composée de quatre couches :

? La couche Web

? La couche Métier

? couche DAO

? couche Sécurité

i. La couche Web

La couche web ou présentation est basée sur MVC

autour du moteur de Template Thymeleaf, c'est elle qui affiche les

différentes vues ou pages HTML de l'application. Elle sert d'interface

entre l'utilisateur et l'application. En d'autres termes, c'est la vue externe

du logiciel.

P a g e 48 | 74

ii. La couche Métier

La couche Métier implémente la logique

métier d'une entreprise et est composée des différentes

classes de l'application et des interfaces y afférentes. C'est le coeur

de l'application, c'est elle qui répond aux exigences de

l'application.

iii. La couche DAO

La couche DAO est basée sur Spring Data, Hibernate,

JPA et JDBC et les données sont stockées dans une base de

données MYSQL. C'est cette couche qui permet aux autres couches de

communiquer avec la base de données. Il est cependant important de

séparer la partie accès aux données (Couche DAO) de la

logique métier (Couche Métier ) pour ajouter un niveau

d'abstraction sur l'accès aux données pour être plus

modulable et indépendant de la nature des unités de stockage de

données et du SGBD.

iv. La couche Sécurité

La couche Sécurité est basée sur Spring

Security. Cette couche protège l'application des attaques

cybernétiques. Elle garantit une authentification chiffrée au

respect des technologies cryptographiques.

Figure 19: Architecture technique

[11]

P a g e 49 | 74

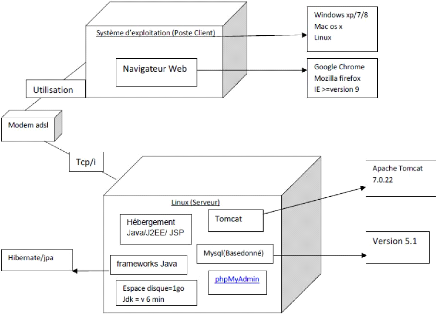

II. ENVIRONNEMENT DE DÉVELOPPEMENT

La réalisation de cette application est classée