1.1. 1 Techniques de base

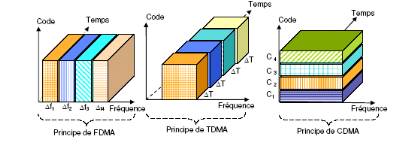

Figure 1. 1 Technique

d'accès

Parmi les méthodes d'accès de base :

Le FDMA représente la technique la plus

utilisée dans les réseaux mobiles de première

génération. Avec cette méthode, le spectre est

divisé en plusieurs canaux radio avec une largeur de bande (delta f)

Quand un usager désire effectuer un appel, un des canaux est alors

exclusivement alloué à cet usager pendant toute la durée

de la communication. Cette technique s'applique principalement aux signaux

analogiques.

Le TDMA est surtout utilisé dans les

systèmes de deuxième génération, tels que le GSM ou

le IS-136 (appelé aussi Digital AMPS). Par cette technique, une

même bande de fréquences est partagée par un certain nombre

d'utilisateurs qui se voient attribués un intervalle (slot) de temps

unique, comme le montre Dans le cas de la norme européenne GSM, chaque

canal de 200 kHz est divisé en huit tranches de temps, tandis que selon

la norme américaine IS-136, chaque canal de 30 kHz est divisé en

trois tranches de temps. Ces systèmes permettent d'avoir, dans des

conditions réelles d'utilisation, une capacité en terme de nombre

d'utilisateurs 3 à 6 fois supérieure à celle des

systèmes qui se basent sur le FDMA

Le WCDMA, utilisé entre autre en UMTS, permet

à un grand nombre d'usagers d'utiliser la même onde porteuse mais

sans s'interférer les uns avec les autres. Elle consiste à

répartir l'information radioélectrique émise sur une bande

de fréquences plus large que celle réellement nécessaire

à la transmission du signal utile (étalement de spectre). Ce

dernier apparaît alors comme un bruit et sa densité spectrale est

constante sur l'intégralité de la bande occupée. Chaque

utilisateur transmet ses informations sur le canal continûment et en

utilisant toute la bande passante. Ceci veut dire qu'il y a interférence

entre les différents utilisateurs, mais chaque utilisateur envoie sa

propre signature avec ses informations. Cette signature est appelée

code (désigné par pi) et elle est combinée avec les

informations utiles avant de tout transmettre. Les codes sont

caractérisés par les propriétés suivantes :

· Chaque code doit être facilement

distingué de sa répétition dans le temps.

· Chaque code doit être facilement

distingué des autres codes utilisés dans le réseau.

· Les différents codes sont pseudo orthogonaux et

donc pi ' pj » 0 " i j.

1.1. 2

Technique d'étalement

La technique d'étalement de spectre est

utilisée pour affecter à chaque utilisateur un code, ou

séquence, unique qui détermine les fréquences et la

puissance utilisées. Le signal contenant l'information de

l'émetteur est modulé avec la séquence qui lui est

attribuée, ensuite le récepteur recherche la séquence en

question. En isolant toutes les séquences provenant des autres

utilisateurs (qui apparaissent comme du bruit), le signal original de

l'utilisateur peut alors être extrait.

|