|

Republique Algerienne

bemocratique et

Populaire

Ministere de l

'Enseignement Superieur et de la

Recherche Scientifique

U niversité de Bechar

F aculté des

Sciences Exactes

departement d'Informatique

Memoire de Fin d'etude

Pour l'obtention du diplame

d'ingenieur d'etat en informatique

ritime

Approche De-centralis& pour la

se-curite- d'un

Re-seau de Capteurs Sans Fil (RCSF)

5 11,07,4-

Re-alise- par :

3ouneyta Nadia Aici Nacira

Encadr e- par :

3enaImei ~

Option : 5i~thnes CInforpnoction. Al/mizie

ritime

, "5,4-

Memoire de Fin d'etude

Pour

l'obtention du diprome d'ingenieur d'etat en

informatique

Approche De-centralise" pour Ia

s&uri-t" d'un

Reseau de Capteurs Sans Fit CRCSF)

R-atis- par :

13ounef~a ?Vaha Aic~ ?Vacua

e dédie ce travail : A dieu, d'abord, Le Tout

Miséricordieux, Ton amour, Ta miséricorde et Tes grâces

à mon endroit m'ont fortifiée dans la persévérance

et l'ardeur au travail.

.4 ma très chère mère qui m'a

éclairée mon chemin et m'a encouragée et soutenue tout au

long de ma vie.

~ Mon cher père qui m'a épaulé

par son aide, soutien et encouragement. Soyez assuré de mon profond

respect et amour.

~ mes adorables grands-parents qui je le sais ma

réussite est très importante pour eux. Que Dieu vous paye pour

tous vos bienfaits et vos prières.

~ mes oncles et tantes et leurs conjoints, leur

conseils et confiance en ce que je vaux.

~ mon cher frère, A mes chères soeurs

à qui je souhaite une bonne continuation dans leurs

études.

~ mes cousins, qui m'apportent leurs joies à

chaque fois que je les vois ; et surtout, surtout à ma bien chère

aimée, la regrettée « Rachida » qui m'a

supportée et tant souhaitée assister à ce jour là

.Que dieu la bénisse et qu'elle soit dans le « Ferdousse

».

~ ma très chère binôme «

Nacira » pour m'avoir supporté pendant cet an, bravo c'est un

exploit.

~ mes chères amies de toujours « Nadia

», « Zhoor » et « Halima » qui m'ont aidé,

encouragé, soutenu, et surtout aimé.

~ mes chers amis de la promotion, du

l'université et partout dans le monde pour tout leur soutien

moral.

~ toute personne qui m'a aidé un jour à

réussir jusqu'ici, en espérant être toujours à la

hauteur de leurs attentes et de leurs espérances.

~ue la paix d'Allah soit avec

tous... que Dieu nous réunisse dans son vaste

paradis incha Allah.

|

~~~~~ ~~~ ~~~~~

~..........~~~~~~

|

|

|

~~d!c~cg~

|

|

e remercie Dieu, d'abord, de m'avoir donné les

moyens d'arriver jusque la. e dédie ce modeste travail exclusivement

:

"4 ma très chère mère, je

dédie ce travail à toi, pour tout ce que tu as fait pour moi, et

pour mes frères et mes soeurs, pour ta contribution morale et

matérielle à la prospérité de notre famille. Tous

les mots, toutes les belles et sincères expressions n'expriment pas ma

reconnaissance et ma gratitude envers toi.

.4 mon très cher papa, pour tous tes

sacrifices, pour ton engagement envers tes fils et tes filles, pour tout ce qui

tu as fais pour nous, et spécialement pour moi. Pour la vocation de

père, que tu as bien joué.

A la personne que j'ai tant aimé qu'elle

assiste à ma soutenance : le regretté mon cher frère

« Djamel ».

f1es frères et soeurs pour leur conseils et

confiance en ce que je vaux.

f%la belle famille qui m'adore déjà et

me respecte avant même de les avoir vu en vrai.

f1es chers amis partout dans le monde et

particulièrement mes amis de la promotion, du l'université pour

tout leur soutien moral, merci pour m'avoir supporté et pour tous vos

encouragements répétés.

4 tous ceux qui m'aiment et j'aime...

4 tous ceux qui je compte pour eux et comptent pour

moi... 4 tous ceux qui se sentent participants dans ma

réussite...

Je dédie ce travail...

Que la paix d'Allah soit avec tous...

|

4f f Y4 ~

f'4

|

|

|

|

|

|

RoRmoRreioRmoRnt8

|

|

Grace it Dieu vers lequel vont toutes les louanges, ce

travail s'est accompli.

Grace it Dieu, nous avons l'honneur d'inscrire ici un

immense remerciement it nos parents dans ces moments importants.

Ces quelques lignes ne pourront jamais exprimer la

reconnaissance que nous eprouvons envers tous ceux qui, de pres ou de loin, ont

contribue par leurs conseils, leurs encouragements ou leurs amities it

l'aboutissement de ce travail.

Nos vifs remerciements accompagnes de toute nos

gratitudes vont tout d'abord it notre encadreur a Dr BenAhmed.K >, de

l'universite de Bechar, qui nous a toujours encouragee et soutenue depuis le

debut de notre these ; celui qui a toujours su trouver les mots pour nous

redonner la force de continuer et d'aller au bout de cette aventure qu'est la

these I I

Nous le remercie pour sa disponibilite, son aide, ses

precieux conseils qu'il nous a prodigues, ses critiques constructives, ses

explications et suggestions pertinentes et enfin, pour avoir apporte tant de

soins it la realisation de ce projet de fin d'etudes.

Nos sinceres remerciements vont e galement it tous les

enseignants qui nous ont formees durant ces cinq dernieres annees.

Nous tenons, egalement, it remercier vivement les membres

du jury qui ont bien voulu examiner et evaluer notre travail et qui nous font

l'honneur de participer it la soutenance.

Nous adressons e galement nos sinceres remerciements it

nos famille ; parents, freres et seurs de nous avoir aide it surmonter tous les

obstacles et it nous forger it travers les difficultes vecues durant toute

cette periode de travail.

Nous aimerions egalement remercier tous nos amis et

collegues de leur soutien et aide et qui nous ont donne la force pour

continuer.

Ne pouvant malheureusement pas mentionner toutes les

personnes que nous avons rencontrees durant nos parcours et qui ont contribue

d'une facon ou d'une autre, it l'aboutissement de cette these, nous leurs dis

it toutes merci d'avoir ete lit it cette instant precis.

Nous conclurions, en remerciant vivement toute

notre famille

qui nous avons toujours supportons moralement

et

financi,rement pendant toutes notre longues annees

|

d'etude..................

|

|

|

IR,o8um~

|

|

L'émergence des réseaux de capteurs

sans-fil (RCSFs) a ouvert la voie a une multitude de domaines de recherche

constituant les sieges privilégies de leur déploiement .

L'intérêt suscite par cette effervescence d'investigation

préconise de larges champs d'application dans un avenir proche .

Toutefois, beaucoup d'obstacles inhérents a leurs

spécificités doivent etre surmontés avant de pouvoir

atteindre leur maturité . Parmi ces entraves, le probleme de

sécurité se pose avec acuité et doit etre

solutionné de maniere appropriée et en conformité avec les

caractéristiques particulières des RCSFs . Ces

caractéristiques contraignantes s'observent dans la limitation des

ressources telles que : l'énergie, la puissance de calcul, la bande

passante et l'espace mémoire . En raison de ces contraintes et de leur

déploiement dans des environnements sans surveillance et hostiles, les

différents nceuds capteurs d'un RCSF sont vulnérables a la

compromission et susceptibles d'une violation physique. De plus,

l,utilisation des transmissions sans-fil rend les RCSFs

perméables a des malveillances de toutes sortes, et constitue un

véritable chalenge de sécurité a relever .

Dans ce mémoire, nous présentons une

étude de la surveillance des RCSFs . Il contient une description

détaillée de la méthode et les concepts nécessaires

pour la proposition d'une approche distribuée pour la surveillance d'un

Réseau de Capteurs Sans Fil et cela pour des raisons de

sécurité .

Les résultats de ce travail se

concrétisent par la proposition de deux nouveaux algorithmes: un

algorithme de Clustering pour auto-organiser le réseau et un autre pour

le surveiller .

Mots des : Réseaux de capteurs sans-fil,

Sécurité, surveillance, Clustering, Auto-organisation

.

c9 b8traet

The emergence of wireless sensor networks (WSNs) open

the way with a multitude of fields of research constituting the privileged

seats of their deployment. WSN consist of small nodes with sensing,

computation, and wireless communication capabilities and expected to play an

essential role in the upcoming age of pervasive computing. Due to their

constraints in computation, memory, power resources, and its deployment in

unattended and hostile environments, individual sensors are vulnerable to

security compromise and susceptible to physical capture. Furthermore using

wireless communications makes security a challenge in these networks. As a

result, security must be an important factor to have in mind when designing WSN

.

In this thesis, we present a study of surveillance

WSNs . It contains a detailed description of the methodology and concepts

necessary for the proposal of a distributed approach to the supervision of a

Network of Wireless Sensor and that for security reasons.

The results of this work are realized by the proposed two

new algorithms: a clustering algorithm for self-organizing network and another

for the monitor.

Sommaire

Table des figures

Liste des tables

Introduction generale Organisation du memoire

Chapitre 1 : RCSF : Generalites

1- Introduction 01

2- Environnement sans fil 02

2.1-Les différentes catégories de

réseaux sans fil 02

2.2-Classification des réseaux sans fil selon

l'infrastructure 04

3- Les réseaux de capteurs sans fils

07

3.1-Définition 07

3.2-Objectif de base des RCSFs 07

3.3-Composants d'un réseau de capteurs

07

3.4- Les noeuds capteur 08

3.5-Technologies des capteurs 09

3.6-Caractéristiques des réseaux de

capteurs 11

3.6-Les plateformes des réseaux de capteurs sans

fil 12

4 - Applications concrètes des RCSFs

13

5- Contraintes de conception des RCSFs 15

5.1 -La tolérance aux pannes 15

5.2 -La scalabilié 15

5.3 -Les coûts de production 15

5.4- Les contraintes matérielles 15

5.5- La topologie 16

5.6 -Support de transmission 16

5.7- La consommation d'énergie 16

6- Architecture des RCSFs 18

6.1- Pile protocolaire dans les réseaux de

capteurs 18

6.2- La couche application 19

6.3- La couche Transport 20

6.4- La couche Réseau 20

6.5- La couche de liaison de données

20

6.6-La couche Physique 20

7- Couverture dans les RCSFs 20

7.1-Couverture 20

7.2- Couverture d'un point 20

7.3- Couverture d'une zone 21

8- Connectivité dans les RCSF 21

8.1-Définition 22

8.2- Le but de la connectivité 22

9- Conclusion 23

Chapitre 2 : La securite dans les RCSFs

1- Introduction 24

2- Objectifs de la sécurité dans les RCSFs

26

2.1-Les principaux objectifs dans les RCSFs

26

2.2-Les objectifs secondaires 27

3- Obstacles de la sécurité 28

3.1-Ressource limitée 28

3.2-La communication non faible 28

3.3-Opérations sans surveillance 30

4- Les mauvais comportements dans les RCSFs

30

4.1-Le noeuds égoïstes 30

4.2-Les attaques 31

5- Mécanismes de tolérance aux pannes

44

5.1-Panne, faute, erreur et faille 44

6- Classification des solutions de tolérance aux

pannes dans les RCSFs 46

6.1-La prévention 46

6.2-La détection 46

6.3-Quelques travaux existants 47

1- Conclusion 52

Chapitre 3 : Proposition d'une approche distribuee pour

la surveillance des RCSFs

1- Introduction 53

2- L'approche distribuée 54

2.1- Le clustering 54

3- Architectures de communication de données pour

les RCSFs 56

4- Le multicritère d'aide à la

décision 57

4.1-Aide monocritère à la décision

vs. Aide multicritère à la décision 57

4.2-La somme pondérée 57

5- Techniques de clustering 59

5.1-Algorithmes uni-critères 59

5.2- Algorithmes multicritère 60

6- Description de l'algorithme proposée

61

6.1-L'algorithme de clustering 61

6.2-Les étapes de l'algorithme de clustering

66

6.3- EDraw Max 68

6.3-L'organigramme de l'algorithme de clustering

69

6.4-Exemple d'application (tout les cas possibles)

70

6.5-Maintenance des clusters à la demande

72

6.6- Description de l'algorithme de surveillance

proposée 74

6.7-Les étapes de l'algorithme de surveillance

76

6.8-Exemple d'application (tout les cas possibles)

81

6.9-L'organigramme de l'algorithme de la surveillance

85

7- Méthodologie de conception en UML

86

7.1- Un modèle 86

7.2- La modélisation UML 86

7.3- Visual Paradigm 87

7.4- Conception de l'application 88

8- Conclusion 96

Chapitre 4 : Simulation et evaluation des

performances

1- Introduction 97

2- Les simulateurs existants 98

3- Environnement de simulation 99

4- Les langages de programmation utilisée

99

5- Les étapes de simulation 100

6- Description de la simulation 101

6.1-Le mot de passe 101

6.2-Le déploiement des capteurs 102

6.3-Affichage des informations des capteurs

105

6.4-Opérations sur les capteurs 111

6.5-La représentation graphique 115

6.6-Générateur des mouvais comportement

119

6.7- La surveillance des Cluster-Heads 123

6.8-La surveillance de la station de base principale

124

6.9-Ouvrir un scénario 126

6.10-Enregistrer un scénario 126

6.11-L'aide 127

6.12-A propos 127

6.13-Quitter l'application 128

8-Conclusion 128

Conclusion Generale References

|

TablR dRs figurRs

|

|

|

Figure 1. Différentes catégories des

réseaux sans fils .

|

03

|

|

Figure 2. Principales normes des réseaux sans fils

.

|

03

|

|

Figure 3. Modele des réseaux cellulaires

.

|

04

|

|

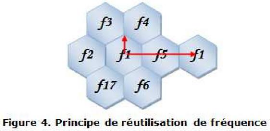

Figure 4. Principe de réutilisation de

fréquence .

|

05

|

|

Figure 5. Changement de topologie dans les réseaux

Ad Hoc.

|

06

|

|

Figure 6. Le champ de captage dans un réseau de

capteurs sans fil.

|

08

|

|

Figure 7. Exemples des capteurs .

|

08

|

|

Figure 8. Progression des technologies de capteurs a

travers le temps.

|

12

|

|

Figure 9. Les domaines d'applications de RCSFs

.

|

14

|

|

Figure 10. Les composants d'un nceud capteur

.

|

16

|

|

Figure 11. Consommation d'énergie en captage,

traitement et transmission.

|

17

|

|

Figure 12. Schéma général d'un

réseau de capteurs .

|

18

|

|

Figure 13. Pile protocolaire dans les réseaux de

capteurs .

|

1 9

|

|

Figure 14. (a) couverture d'une région . (b)

couverture de points.

|

21

|

|

Figure 15. Le but de la connectivité .

|

23

|

|

Figure 16. Classification des attaques selon

Stallings.

|

33

|

|

Figure 17. L'espionnage

|

34

|

|

Figure 18. L'attaque trou noir.

|

35

|

|

Figure 1 9. L'attaque Sinkhole.

|

35

|

|

Figure 20. L'attaque Sinkhole.

|

36

|

|

Figure 21. Transmission sélective .

|

37

|

|

Figure 22. Attaque Hello Floods.

|

37

|

|

Figure 23. Attaques contre l'agrégation de

données .

|

38

|

|

Figure 24. Acknowledgement Spoofing.

|

3 9

|

|

Figure 25. Attaque brouillage .

|

40

|

|

Figure 26. Le rejoue de messages.

|

41

|

|

Figure 27. L'attaque d'identités

multiples.

|

41

|

|

Figure 28. L'attaque d'identités

multiples.

|

42

|

|

Figure 2 9. Attaque Wormhole.

|

42

|

|

Figure 30. Attaque Wormhole.

|

43

|

|

Figure 31. Exemple d,un RCSF tolérant

aux pannes .

|

45

|

|

Figure 32. Les informations a protéger pour

identifier une route valide .

|

46

|

|

Figure 33. Le chiffrement symétrique .

|

47

|

|

Figure 34. Le chiffrement asymétrique

.

|

47

|

|

Figure 35. La signature digitale .

|

48

|

|

Figure 36. Hachage d'un message en clair .

|

48

|

|

Figure 37. Le code d'authentification de message

MAC.

|

4 9

|

|

Figure 38. Besoins de la gestion de clés

.

|

4 9

|

|

Figure 3 9. Architecture centralisée .

|

50

|

|

Figure 40. Architecture distribuée .

|

51

|

|

Figure 41. Configurations de clustering pour les RCSF

.

|

54

|

|

Figure 42. Architectures de communication de

données pour les RCSFs .

|

55

|

|

Figure 43. Formation de clusters basée sur le plus

faible ID .

|

58

|

|

Figure 44. Schéma représentatif du

réseau de notre algorithme (1 seul saut) .

|

61

|

|

Figure 45.La topologie des nceuds et ses voisins

correspondants dans le réseau .

|

6 9

|

|

Figure 46. L'identification des clusters par les nceuds

confidents .

|

70

|

|

Figure 47. L'identification finale des

clusters.

|

71

|

|

Figure 48. La surveillance d'un CH de ses membres (au

début tous les nceuds sont confidents) .

|

80

|

|

Figure 4 9. La surveillance d'un CH de ses membres

.

|

82

|

|

Figure 50. Diagramme de cas d'utilisation d'un systeme

RCSF .

|

87

|

|

Figure 51. Diagramme de classe d'un systeme RCSF

.

|

88

|

|

Figure 52. Diagramme d'objet d'un systeme RCSF

.

|

8 9

|

|

Figure 53. Diagramme d'activité d'un systeme RCSF

.

|

90

|

|

Figure 54. Diagramme d'état de transition d'un

systeme RCSF .

|

91

|

|

Figure 55. Diagramme de séquence d'un systeme RCSF

.

|

92

|

|

Figure 56. Diagramme de séquence entre le

Cluster-Head et un membre .

|

93

|

|

Figure 57. Diagramme de séquence d'ajout d'un

capteur (aléatoire ou manuelle) .

|

96

|

|

Figure 58. Les différentes étapes de la

simulation.

|

101

|

|

Figure 5 9. La premiere interface du simulateur

.

|

102

|

|

Figure 60. L'interface de mot de passe.

|

102

|

|

Figure 61. L'interface du choix de mode de

déploiement .

|

103

|

|

Figure 62. L'interface de déploiement

aléatoire .

|

104

|

|

Figure 63. L'interface de déploiement manuelle

.

|

104

|

|

Figure 64. L'interface de déploiement

aléatoire et manuelle .

|

105

|

|

Figure 65. L'interface d'affichage des informations des

capteurs .

|

106

|

|

Figure 66. L'interface d'affichage de la

connectivité des capteurs .

|

106

|

|

Figure 67. L'interface d'affichage la zone de

connectivité des capteurs .

|

107

|

|

Figure 68. L'interface d'affichage la zone de couverture

des capteurs .

|

107

|

|

Figure 6 9. L'interface d'affichage la confiance des

capteurs .

|

108

|

|

Figure 70. L'interface d'affichage la charge des capteurs

.

|

108

|

|

Figure 71. L'interface d'affichage les informations des

capteurs dans une bulle .

|

10 9

|

|

Figure 72. L'interface d'affichage l'axe des X

.

|

10 9

|

|

Figure 73. L'interface d'affichage l'axe des Y

.

|

110

|

|

Figure 74. L'interface d'affichage les capteurs sans

informations.

|

110

|

|

Figure 75. L'interface d'affichage les paramètres

des capteurs .

|

111

|

|

Figure 76. L'interface du déplacement d'un capteur

.

|

112

|

|

Figure 77. Exemple du déplacement un capteur

.

|

112

|

|

Figure 78. L'interface de l'ajout d'un capteur

.

|

113

|

|

Figure 7 9. L'interface de suppression d'un capteur

.

|

113

|

|

Figure 80. L'interface de tri des capteurs .

|

114

|

|

Figure 81. Exemple de tri.

|

114

|

|

Figure 82. L'interface de changement de mot de passe.

|

115

|

|

Figure 83. L'interface du lancement d'audio .

|

115

|

|

Figure 84. L'interface du gestionnaire des graphes

.

|

116

|

|

Figure 85. Graphe des poids .

|

117

|

|

Figure 86. Graphe des charges.

|

118

|

|

Figure 87. Graphe des connectivités .

|

118

|

|

Figure 88. Graphe des messages envoyés

/regus.

|

11 9

|

|

Figure 8 9. Les pourcentages des niveaux de confiance

.

|

11 9

|

|

Figure 90. Les pourcentages des mauvais comportements

.

|

120

|

|

Figure 91. Générateur des mauvais

comportements .

|

120

|

|

Figure 92. Exemple des mauvais comportements

.

|

121

|

|

Figure 93. Attribution des états moyens aux

capteurs compromis .

|

122

|

|

Figure 94. Attribution des états incertains aux

capteurs compromis .

|

122

|

|

Figure 95. Le graphe des messages envoyés/regus

.

|

123

|

|

Figure 96. Attribution des états malicieux aux

capteurs compromis .

|

123

|

|

Figure 97. Exemple des pourcentages des niveaux de

confiance .

|

124

|

|

Figure 98. Exemple des pourcentages des mauvais

comportements .

|

124

|

|

Figure 99. Exemple de surveillance du

cluster-Head.

|

125

|

|

Figure 100. L'interface de surveillance de la station de

base.

|

125

|

|

Figure 101. Exemple de surveillance de la station de base

des cluster-heads.

|

126

|

|

Figure 102. Exemple de surveillance de la station de base

de tout le réseau .

|

126

|

|

Figure 103. L'interface d'ouvrir un scénario

.

|

127

|

|

Figure 104 . L'interface d'enregistrer un scénario

.

|

127

|

|

Figure 105. L'interface d'aide .

|

128

|

|

Figure 106. L'interface d'h propos.

|

128

|

|

Figure 107. L'interface pour quitter le simulateur .

|

12 9

|

bistR dRs tablRs

|

Tableau 1. Technologies des capteurs.

|

10

|

|

Tableau 2. Les éventuelles menaces dans les

RCSFs.

|

24

|

|

Tableau 3. Limitations physiques des noeuds

capteurs.

|

28

|

|

Tableau 4. Les attaques DOS dans les couches

réseau.

|

44

|

|

Tableau 5.les caractéristiques de quelques

capteurs.

|

62

|

|

Tableau 6.Les valeurs des différents

critères pour les noeuds confidents.

|

69

|

|

Tableau 7.Les valeurs des poids des voisins pour chaque

noeud confident.

|

70

|

|

Tableau 8. La surveillance de deux noeuds membres par

leur CH.

|

80

|

|

Tableau 9. L'état de cluster à l'instant

T0.

|

81

|

|

Tableau 10.L'état de cluster à l'instant

T1.

|

81

|

|

Tableau 11.L'état de cluster à l'instant

T2.

|

81

|

|

Tableau 12.L'état de cluster à l'instant

T3.

|

81

|

|

Tableau 13.L'état de cluster à l'instant

T4.

|

82

|

|

Tableau 14. L'état de cluster à l'instant

T5.

|

82

|

|

Tableau 15.L'état de cluster à l'instant

T6.

|

82

|

|

Tableau 16.Paramètre généraux de

simulation.

|

100

|

Introduction Générale

|

|

La convergence de la micro-electronique et des

technologies de communication sans-fil a permis la creation d'une combinaison

entre les systemes embarques et les systemes distribues ayant engendre les

Reseaux de Capteurs Sans-fil ou RCSFs (Wireless Sensor Networks). Les capteurs

apparaissent comme des systemes autonomes miniaturises, equipes d'une unite de

traitement et de stockage de donnees, d'une unite de transmission sans-fil et

d'une batterie . Organises sous forme de reseau, les capteurs (ou nceuds) d'un

RCSF, malgre la limitation de leurs ressources de calcul, de stockage et

d'energie, ont pour mission de recolter des donnees et les faire parvenir a une

station de base.

Par principe, les nceuds du reseau ont un mode

d,organisation spontane (ils forment donc un reseau ad hoc) car ils

sont prevus pour etre deployes rapidement et arbitrairement . Les reseaux de

capteurs sans-fil sont de plus en plus utilises dans des applications de

surveillance de grands systemes dans une variete de domaines : le militaire,

l,environnement, la sante, l'habitat, etc. Leur remarquable essor

est du a leur taille de plus en plus reduite, leurs prix de plus en plus faible

ainsi que leur support de communication sans-fil attrayant peu encombrant mais

egalement peu securisant .

La securite est une necessite pour la majorite des

applications qui utilisent les RCSFs, notamment si les nceuds capteurs sont

deployes dans des endroits peu surs, tels que les champs de bataille, les lieux

strategiques (aeroports, bâtiments critiques, etc .) . Ces nceuds

capteurs qui operent dans des lieux difficiles d'acces, sans protection et sans

possibilite de rechargement de batterie, peuvent etre soumis a des actions

perturbatrices et malveillantes susceptibles de compromettre l'essence meme

d'un RCSF . C'est pourquoi, il est primordial de pouvoir leur assurer un niveau

de securite acceptable. Compte tenu de leurs specificites contraignantes, la

securite dans ce type de reseaux releve d'un veritable challenge. Comme

l'objectif premier des nceuds d'un RCSF est de rassembler des donnees de

surveillance et de les transmettre a un lieu de decision, cette operation doit

se faire sans interferences malicieuses et avec un niveau de securite approprie

.

Dans ce memoire, nous nous proposons notre approche de

surveillance distribuee, qui necessite une etape prealable pour auto-organiser

le RCSF avant de surveiller ce dernier . Pour cela on a examine leurs capacites

a resister a diverses attaques et leurs aptitudes a minimiser l'usage des

ressources dejà limitees dans ce contexte . Notre objectif est

de

pouvoir proposer un protocole pour

gérer un réseau de capteurs sans fils et détecter les

éventuels mauvais comportements des noeuds capteurs

permettant de s'acquitter de sa tâche tout en garantissant une

economie d'energie, de ressources tres critiques dont depend essentiellement la

duree de vie d'un RCSF .

Ce memoire est organise comme suit :

Pour mieux cerner les enjeux de notre etude, nous

presenterons dans le premier chapitre un preambule sur l'environnement

sans-fil, les reseaux ad hoc, l'architecture et les caracteristiques des RCSFs

.

Le second chapitre concerne la securite dans les RCSF

en definissant les objectifs de la securite et les mecanismes qui les verifient

. Ensuite nous aborderons les differents obstacles de la securite des RCSFs qui

rendent le systeme global de communication fragile a un certain nombre de

defaillances . Nous exposons aussi les differents types des mauvais

comportements qui peuvent viser le reseau . Nous terminerons ce chapitre par la

classification des solutions de securite existantes dans les RCSFs

Le troisieme chapitre traite notre contribution dans

la problematique de la securite distribuee dans les RCSFs . On commencera par

une description des differents notions et parametres qui entrent dans la

construction de nos algorithmes . Enfin nous decrirons les algorithmes proposes

pour le clustering et la surveillance du reseau ainsi qu'une modelisation du

systeme par le langage UML .

Le quatrieme chapitre, decrit la mise en oeuvre de notre

simulateur, et expose les resultats d,implementation et de

tests.

Enfin, notre memoire s'acheve par une conclusion generale

resumant les grands points qui ont ete aborde ainsi que des perspectives pour

les travaux futurs dans ce domaine .

|

|

|

|

|

RCSF : Gfinfiraliths

|

Chapitre 1

|

|

|

Chapitre

1

XGSF : linirgitis

1-Introduction Page : [01-02]

2- Environnement sans fil Page : [02-06]

3-Les reseaux de capteurs sans fils Page :

[07-13]

4-Application des RCSFs Page : [13-14]

5-Contraintes de conception des RCSFs Page :

[15-18]

6-Architecture des RC8Fs Page : [18-20]

7-Couverture dans les RC8Fs Page : [20-21]

8-Connectivith dans les RC8Fs Page : [21-23]

9-Conclusion Page : 23

1- rntroc/uction

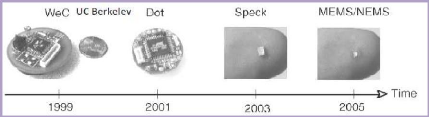

En 1999, elle est considérée par le

DARPA (Defense Advanced Research Projects Agency) comme « l'une des 21

créations pour le 21ème siècle » [1], en 2003 on nous

annonce que c'est « l'une des 10 nouvelles technologies qui vont

bouleverser le monde » [2], et en 2009 le IDTechEx (The World's most

comprehensive RFID (Radio-frequency identification) case studies

database)) a scruté que c'est « La technologie qui a

réalisée le rêve d'auto-surveiller et de prévenir

contre les incedies, les avalanches, les ouragans, les failles des

équipements, les accidents de circulation, les hôpitaux et

beaucoup d'autres applications sur des zones étendues» [3]. Cette

technologie révolutionnaire n'est autre que les réseaux de

capteurs sans fil (RCSF) ou plus connue sous le nom de wireless sensor networks

(WSN). Le développement de tels réseaux a été

accompli grâce aux avancées techniques et technologiques

réalisées dans les domaines des systèmes embarqués,

les communications sans fil et les systèmes

distribués.

Les RCSFs sont basés sur l'effort collaboratif

d'un grand nombre de noeuds qui opèrent d'une manière autonome et

complètement transparente pour l'utilisateur. Ces noeuds,

communément appelés capteurs, sont des dispositifs d'une taille

minuscule qui intègrent des unités de calcul et de communication

sans fil. Le rôle de ces capteurs consiste à détecter un

phénomène dans un environnement proche, de traiter les

données captées et enfin envoyer le résultat de l'analyse

via un support de transmission sans fil.

|

Chapitre 1

|

|

RCSF : Gfinfiralitfis

|

|

|

Les recherches sur les réseaux de capteurs ont

commencé au début des années 1980 au DARPA avec le projet

DSN (Distributed Sensor Networks). Ce dernier élaborait un réseau

avec plusieurs noeuds capteurs câblés et distribués mais

capables de collaborer.

Aux années 1990 et avec le développement

qu'a connu la technologie sans fil, les chercheurs ont commencé

sérieusement à envisager la possibilité d'utiliser des

réseaux sans fil pour les applications de captage. Une des

premières recherches dans ce sens fut le projet LWIM (Low power Wireless

Integrated Microsensors) à l'UCLA (University of California,

Los Angeles). Ce projet avait pour but le développement de

capteurs avec une faible consommation d'énergie afin de permettre la

conception de larges et denses réseaux de capteurs sans fil. Quelques

années plus tard, ce projet est succédé par le WINS

(wireless integrated networked sensor) dans lequel les chercheurs d'UCLA ont

collaboré avec ceux du Rockwell science center pour le

développement des premiers capteurs sans fil [2] .

Dans ce premier chapitre, nous présenterons

l'environnement sans fils et un ensemble de généralités

sur les réseaux de capteurs et notamment sur leur architecture,

caractéristiques, et leurs domaines d'applications.En outre, la notion

de couverture et de connectivité sera détaillée ainsi que

l'ensemble des facteurs influençant leur conception.

2-ZnVironnefttent sins fit

La croissance rapide des réseaux sans fil a

permis l'émergence des communications sans fil. Les réseaux sans

fil se sont développes essentiellement avec la téléphonie

mobile. L'un des principaux avantages du déploiement des réseaux

sans fil réside dans leur flexibilité d'emploi. En effet, ils

permettent la mise en réseau d'unîtes sans fil évitant

ainsi l'utilisation de câblages aux couts onéreux ou impossibles

à mettre en place a cause de la présence d'unîtes mobiles

par exemple. La recherche et le développement dans le domaine sans fil

font des avancées considérables. Les utilisateurs sont passes en

peu de temps de l'utilisation du GSM (Global System for Mobil communication) le

standard de téléphonie mobile du 21ème

siècle au GPRS (General Packet Radio Service) et actuellement a l'UMTS

qui est la téléphonie mobile avec accès a internet

(L'Universel Mobil Télécommunications System). Les réseaux

sans fil utilisent les ondes radio pour communiquer. Ces dernières sont

plus exposés aux perturbations et aux interférences que ne le

sont les communications filaires [6].

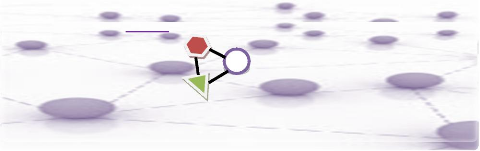

2.1--Les différentes catégories des

réseaux sans fil

La classification des réseaux sans fil peut

s'effectuée selon le périmètre géographique ou

l'infrastructure du réseau [5].

Selon le périmètre géographique

dans lequel il se situe, un réseau sans fil appartient à l'une

des catégories suivantes (Figure1): réseaux personnels sans fil

(WPAN), réseaux métropolitains sans fil (WMAN), réseaux

locaux sans fil (WLAN) et réseaux étendus sans fil

(WWAN).

La Figure1 illustre les différentes classes de

réseaux, les standards utilisés et leurs zones de

couverture.

Chapitre 1

RCSF : Gfinfiralitfis

Figure 1. Différentes catégories des

réseaux sans fils.

Figure 2. Principales normes des réseaux sans

fils.

|

Chapitre 1

|

|

RCSF : Gfinfiralitfis

|

|

|

Selon l'infrastructure du réseau, les

réseaux sans fil peuvent être classifies en réseaux sans

infrastructure ou avec infrastructure. Dans ce qui suit une classification

selon l'infrastructure des réseaux sans fil sera

détaillée.

2.2-Classification des réseaux sans fil selon

l'infrastructure

Les réseaux sans fil peuvent être classifies

en deux catégories : les réseaux avec une infrastructure et les

réseaux sans infrastructure [6].

2.2.1-Les réseaux avec infrastructure(Les

réseaux cellulaires)

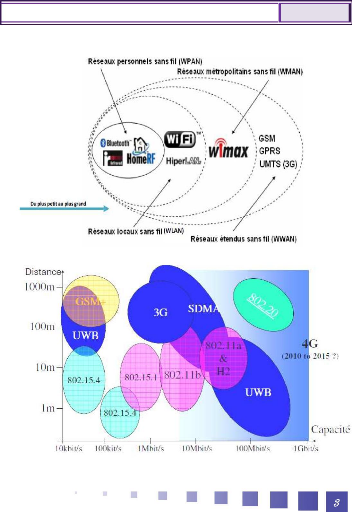

Un réseau cellulaire est un système de

communication basé essentiellement sur l'utilisation des réseaux

filaires et la présence des stations de base qui couvrent les

différentes unités mobiles du système [5].

Un réseau cellulaire est composé de

sites fixes interconnectés entre eux à travers un réseau

de communication filaire, généralement fiable et d'un

débit élevé. Parmi les sites fixes, on retrouve les

stations de bases SB. Chacune d'elles définit une région

appelée cellule et administre un ensemble d'unités mobiles

(noeuds) qui communiquent entre elles par une liaison sans fil possédant

une bande passante limitée qui réduit sévèrement le

volume des informations échangées. Une cellule correspond

à une zone de couverture où les noeuds communiquent avec d'autres

noeuds de l'intérieur ou de l'extérieur de la

cellule.

Figure 3. Modèle des réseaux

cellulaires.

La configuration standard d'un système de

communication cellulaire est un maillage de cellules hexagonales. Initialement,

une région peut être couverte uniquement par une seule cellule.

Quand la compétition devient importante pour l'allocation des canaux, la

cellule est généralement divisée en sept cellules plus

petites [6].

Cette subdivision peut être

répétée et l'on parle alors de systèmes

micro-cellulaires. Les

cellules adjacentes dans le maillage doivent utiliser

des fréquences différentes ce qui permet d'éviter les

interférences entre elles, contrairement à celles qui sont

situées sur les côtés opposés du maillage et qui

peuvent utiliser la même fréquence sans risque

d'interférence.

Pour les cellules de faibles tailles (possédant un

petit nombre de noeuds), la bande passante augmente. Par contre, pour les

cellules de grandes tailles, l'émission de données est

limitée.

|

|

|

|

|

RCSF : Gfinfiralitfis

|

Chapitre 1

|

|

|

2.2.2-Les réseaux sans infrastructure (Les

réseaux Ad Hoc)

Le concept des réseaux Ad Hoc essaye

d'étendre la notion de la mobilité à toutes les

composantes de l'environnement mobile. Ici, contrairement aux réseaux

basés sur la communication cellulaire, aucune administration

centralisée n'est disponible. Ce sont les hôtes mobiles, eux

même, qui forment, d'une manière ad hoc, une infrastructure du

réseau. Aucune supposition n'est faite sur la taille du réseau ad

hoc, théoriquement, le réseau peut contenir plusieurs milliers

d'unités mobiles [8].

2.2.2.1 -Définition

Un réseau ad hoc, appelé

généralement MANET (Mobile Ad hoc Network), est une collection

d'unités mobiles munies d'interfaces de communication sans fil, formant

un réseau temporaire sans recourir à aucune infrastructure fixe

ou administration centralisée .Dans de tels environnements, les

unités se comportent comme des hôtes et/ou des

routeurs.

Les noeuds des MANETs sont équipés

d'émetteurs et de récepteurs sans fil utilisant des antennes qui

peuvent être omnidirectionnelles (broadcast), fortement directionnelles

(point à point), ou une combinaison de ces deux types. Ils maintiennent

d'une manière coopérative la connectivité du

réseau, en fonction de leurs positions, la configuration de leurs

émetteurs/récepteurs, la puissance de transmission et les

interférences entre les canaux de communication [9].

2.2.2.2- Modèle d'un système de

réseau Ad Hoc

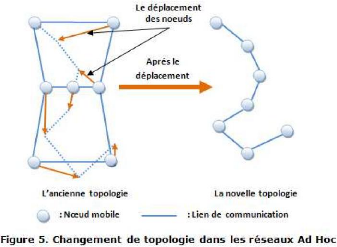

A un instant t, un réseau ad hoc peut être

modélisé par un graphe non orienté

Gt= (Vt, Et), où Vt représente l'ensemble

des noeuds mobiles, et Et représente l'ensemble des liens de

communication existants entre ces noeuds (Figure 5).

Si e= (u, v) ? Et, cela veut dire que

les noeuds u et v sont en mesure de se communiquer directement à

l'instant t.

La mobilité des noeuds appartenant à un

réseau ad hoc fait que sa topologie peut changer à n'importe quel

moment, ce qui entraîne les déconnexions fréquentes (Figure

4) [6].

|

Chapitre 1

|

|

RCSF : Gfinfiralitfis

|

|

|

2.2.2.~ -Caractéristiques des réseaux Ad

Hoc

Les réseaux Ad hoc sont principalement

caractérisés par :

v Une topologie dynamique : dans les réseaux

ad-hoc les noeuds sont mobiles ; la topologie est donc constamment

amenée à changer. Un noeud peut changer de position, quitter le

réseau ou encore le rejoindre, ce qui modifie par conséquent les

liens avec ses noeuds voisins [4].

v L'autonomie des noeuds : l'énergie

limitée des noeuds pose un problème épineux, qu'il est

important de prendre en considération dans la conception et la mise en

place d'un protocole spécifique aux réseaux ad-hoc

[4].

v La sécurité : les réseaux sans

fil sont connus pour être sensibles aux problèmes de

sécurité. Comparés aux réseaux filaires, le risque

des attaques est plus grand. En effet, l'architecture des réseaux sans

fil et les liaisons sans fil peuvent favoriser les intrusions et les ondes

radios sont exposées à l'écoute des échanges de

messages et aux perturbations [5].

v Liaison sans fil : le seul moyen de communication

dans les réseaux ad-hoc est l'utilisation d'une interface

sans fil. Le débit réel des communications sans fil entre les

noeuds de réseaux ad-hoc est souvent inferieur aux taux de

transfert théorique à cause de l'atténuation du signal, du

bruit et des interférences [4].

2.2.2.4- Applications des réseaux Ad

hoc

Les applications ayant recours aux réseaux ad

hoc couvrent un très large spectre, incluant les applications

militaires, les bases de données parallèles, l'enseignement

à distance, les systèmes de fichiers répartis, la

simulation distribuée interactive et plus simplement les applications de

calcul distribué. D'une façon générale, les

réseaux ad hoc sont utilisés dans toute application où le

déploiement d'une infrastructure réseau filaire est trop

contraignant, soit parce qu'il est difficile à mettre en place, soit

parce que la durée d'installation du réseau ne justifie pas de

câblage à demeure [9].

3--Les reseaux t(e capteurs sans

fits

Depuis quelques décennies, le besoin

d'observer et de contrôler des environnements hostiles est devenu

essentiel pour de nombreuses applications militaires et scientifiques. Les

noeuds utilisés doivent être autonomes, d'une taille miniature et

peuvent être déployés d'une manière dense et

aléatoire dans le champ surveillé. Une classe spéciale des

réseaux Ad Hoc appelée réseaux de capteurs sans fil est

apparue ces dernières années, grâce aux

développements technologiques tels que la miniaturisation des composants

électroniques, la diminution des coûts de fabrication et

l'augmentation des performances et des capacités de stockage,

d'énergie et de calcul [5].

3.1 --Définition

Les réseaux de capteurs sans-fil

sont considérés comme un type spécial des réseaux

ad hoc ou l'infrastructure fixe de communication et l'administration

centralisée sont absentes et les noeuds jouent, à la fois, le

rôle des hôtes et des routeurs. Les noeuds capteurs sont des

capteurs intelligents "smart sensors", capables d'accomplir trois taches

complémentaires : le relevé d'une grandeur physique, le

traitement éventuel de cette information et la communication avec

d'autres capteurs. L'ensemble de ces capteurs, déployés pour une

application, forme un réseau de capteurs. Le but de celui-ci

est de surveiller une zone géographique, et parfois d'agir sur

celle-ci (il s'agit alors de réseaux de

capteurs-actionneurs)

[8].

3.2--Objectif de base des RCSFs

Les objectifs de base des réseaux de capteurs

sans-fil dépendent généralement des

applications, cependant les tâches suivantes sont communes a plusieurs

applications :

v Déterminer les valeurs de quelques

paramètres suivant une situation donnée. Par exemple, dans un

réseau environnemental, on peut chercher à connaitre la

température, la pression atmosphérique, la quantité de la

lumière du soleil, et l'humidité relative dans un nombre de

sites, etc.

v Détecter l'occurrence des

événements dont on est intéresse et estimer les

paramètres des événements détectes. Dans les

réseaux de contrôle de trafic, on peut vouloir détecter le

mouvement de véhicules à travers une intersection et estimer la

vitesse et la direction du véhicule.

v Classifier l'objet détecte. Dans un

réseau de trafic, un véhicule est-il une voiture, un

bus, etc.

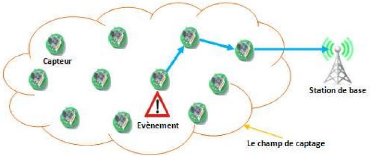

3.3-- Composants d'un réseau de

capteurs

Un réseau de capteurs sans fil

générique est composé d'un grand nombre de noeuds capteurs

dispersés dans le terrain d'intérêt appelé champ de

captage. Les noeuds ont la possibilité de collecter

périodiquement les données sur le phénomène

surveillé et envoyer les rapports de captage à un noeud

spécial appelé puits (sink/stationde base). Ce noeud est

responsable, en plus de la collecte des rapports, de la diffusion des demandes

sur les types de données requise aux capteurs via des messages de

requêtes [8].

Chapitre 1

|

|

RCSF : Gfinfiralitfis

|

|

|

|

Figure 6. Le champ de captage dans un réseau de

capteurs sans fil

3.4-- Les noeuds capteur

C'est un système qui sert à

détecter, sous forme de signal souvent électrique, un

phénomène physique.

Un capteur est un petit appareil doté de

mécanismes lui permettant de relever des informations sur son

environnement. La nature de ces informations varie très largement selon

l'utilisation qui est faite du capteur : ce dernier peut tout aussi bien faire

des relevés de température, d'humidité ou

d'intensité lumineuse. Un capteur possède également le

matériel nécessaire pour effectuer des communications

sans-fil par ondes radio [10].

Ultrasonic Magnetic

Sensor

(8×8×5.7mm)

Image Sensor

Modules

(22.5×22.5×39mm)

Figure 7: Exemples des capteurs.

3.5-Technologies des capteurs

Les recherches dans les RCSF ont débuté

par l'agence DARPA pour des besoins de surveillance militaire, avec le projet

LWIM et le projet SenseIT qui a été succédé plus

tard en 1993-1998 par le projet WINS de sciences Rockwel. Par la

suite, d'autres ont vu le jour en 1999 essentiellement parmi les milieux

universitaires [6].

Par exemple en 1999, UC Berkeley, l'USC, et, MIT avec le

projet pAMPS. Ces projets ont permis le développement de plusieurs types

de capteurs.

Node

|

Picture

|

CPU

|

Memory

|

Remarks

|

BTnode

|

|

Atmel ATmega128L(AVR RISC 8 MHz @ 8 MIPS)

|

64+180

Kbyte SRAM, 128 Kbyte

F lash R OM,

|

BT nodes project

The Computer

E ngineering and

Networks Laboratory (ETH Zurich)

|

EYES

|

|

MSP 430F149 (5 MHz @ 16 Bit)

|

60 Kbytes of program memory, 2 Kbytes data

memory

|

the University of Twente

|

Rockwell Wins-Hidra Nodes

|

|

SrongARM 1100 (133MHz)

|

4MB Flash 1MB SRAM

|

5.08x5.08 cm board and 8.89x8.89x7.62 cm enclosure

ROCKWELL

|

Sensoria WINS NG 2.0

|

|

SH-4 processor (167 Mhz)

|

|

Linux 2.4 and Sensoria API SENSORIA

|

Sensoria WINS 3.0

|

|

Intel PXA255 (scalable from 100 to 400 MHz)

|

64MB SDRAM 32MB Flash

|

Linux 2.6, APIs for sensing, power management, and

networking, time synchronization

|

Sensoria NetGate300

|

|

32-bit, 300 MIPS SH-4 processor

|

64MB SDRAM 32 Flash

|

Linux 2.4.16, wirelessFabric networking

technology.

|

Sensoria sGate

|

|

64MB SDRAM 32 Flash

|

Linux 2.4.16, wirelessFabric networking

technology.

|

UCLA iBadge

|

|

|

Smart Kindergarten

|

|

Chapitre 1

|

|

RCSF : Gfinfiralitfis

|

|

|

|

BWRC PicoNode

|

|

Strong ARM 1100

|

4Mb DRAM,

4mB fLASH

|

7.62x10.16x5.08cm PicoRadio: Berkeley Wireless

Research Center

|

UAMPS MIT

|

|

StrongARM SA-1100

|

16Mb RAM, 512KB ROM

|

An Architecture for a Power-Aware

|

SpotON

|

|

|

MC68EZ328 «Dragonball»

processor

|

|

Design and Calibration of the SpotON Ad-Hoc

Location Sensing System

|

Ipaq UCLA

|

|

206MHz Intel StrongARM

|

64MB RAM 32 Flash

|

|

CSIRO Fleck

|

|

Atmega128L

|

|

CSIRO ICT Center

|

Spec

|

|

4-8Mhz Custom 8- bit

|

3K RAM

|

Matt Welsh poster

|

Rene

|

|

ATMELL8535

|

512B RAM 8K Flash

|

TinyOS Hardware

|

weC

|

|

Atmel AVR AT90S2313

|

|

weC introduction

|

Dot

|

|

1KB RAM 8- 16KB Flash

|

weC introduction

|

Mica2

|

|

Atmel ATmega128L

|

4K RAM 128K Flash

|

TinyOS Crossbow

|

Telos

|

|

Motorola HCS08

|

4K RAM

|

TinyOS TELOS

|

Ember node

|

|

Atmel's ATmega128L-8MI MCU

|

|

7mm x 7mm Ember

|

|

Imote

|

|

ARM core 12MHZ

|

64KB SRAM, 512 KB Flash

|

TinyOS INTEL

|

Stargate

|

|

Intel PXA255

|

64KNSRM

|

Crossbow

|

Intrinsyc's Cerfcube 255

|

|

Intel PXA255

|

32KB Flash 64KB SRAM

|

76.2 x 76.2 x 76.2 mm INTRINSYC

|

|

|

|

32KB Flash 64KB SRAM

|

THE PLATFORMS ENABLING WIRELESS SENSOR

NETWORKS

|

|

Tableau 1. Technologies des capteurs.

3.6-Caractéristiques des réseaux de

capteurs

v Energie limitée: Dans un RCSF l'alimentation

de chaque noeud est assurée par une source d'énergie

limitée et généralement irremplaçable à

cause de l'environnement hostile où il est déployé. De ce

fait, la durée de vie d'un RCSF dépend fortement de la

conservation d'énergie au niveau de chaque noeud.

v Modèle de communication: Les noeuds dans les

RCSF communiquent selon un paradigme

plusieurs-à-un (many to one). En effets, les

noeuds capteurs collectent des informations à partir de leur

environnement et les envoient toutes vers un seul noeud qui représente

le centre de traitement.

v Densité de déploiement : Elle est

plus élevée dans les RCSF que dans les réseaux Ad Hoc. Le

nombre de noeuds capteurs peut atteindre des millions de noeuds pour permettre

une meilleure granularité de surveillance. De plus, si plusieurs noeuds

capteurs se retrouvent dans une région, un noeud défaillant

pourra être remplacé par un autre. Cependant, la densité de

déploiement donne naissance à des challenges pour la

communication entre les noeuds. En effet, elle provoque des collisions ou des

endommagements des paquets transmis.

v Absence d'adressage fixe des noeuds: Les noeuds

dans les réseaux sans fil classiques sont identifiés par des

adresses IP. Cependant, cette notion n'existe pas dans les RCSF. Ces derniers

utilisent un adressage basé sur l'attribut du phénomène

capté, on parle donc de l'adressage basé-attribut. En

effet, les requêtes des utilisateurs ne sont pas

généralement destinées à un seul noeud, mais

plutôt, à un ensemble de noeuds identifiés par un attribut

[8].

v Limitations de ressources physiques : A cause de la

miniaturisation des composants électroniques, les performances des

noeuds capteurs sont limitées. Par conséquent, les noeuds

capteurs collaborent en traitant partiellement les mesures captées et

envoient seulement les résultats à l'utilisateur. Une autre

conséquence, ces limitations imposent des portées de transmission

réduites contraignant les informations à être

relayées

Chapitre 1

|

|

RCSF : Gfinfiralitfis

|

|

|

|

de noeud en noeud avant d'atteindre le destinataire.

C'est la raison pour laquelle les RCSF adoptent des communications

multi-sauts.

v Sécurité: En plus des

problèmes de sécurité rencontrés dans les

réseaux Ad Hoc en général, les RCSF rencontrent d'autres

handicaps dus à leurs challenges, à savoir l'autonomie et la

miniaturisation des capteurs. Cela engendre l'inapplicabilité des

mécanismes de défense utilisés dans les réseaux Ad

Hoc tout en créant d'autres mécanismes de sécurité

pour les RCSF. De plus, l'absence d'une sécurité physique dans

l'environnement hostile où ils sont déployés, expose les

noeuds à un danger qui tend vers la falsification de l'information. En

effet, les noeuds capteurs eux-mêmes sont des points de

vulnérabilité du réseau car ils peuvent être

modifiés, remplacés ou supprimés.

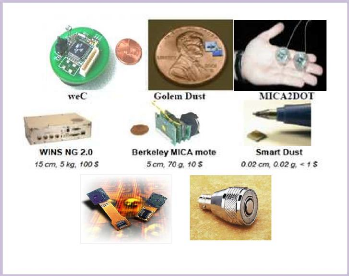

3.1-Les plateformes des réseaux de capteurs sans

fil

Actuellement, une large gamme de plateforme de

micro-capteurs est disponible. Leurs architectures et leurs tailles

différentes selon les types d'applications auxquelles elles sont

destinées. La Figure8 indique l'évolution de la taille des

capteurs à travers le temps [6].

Figure 8. Progression des technologies de capteurs

à travers le temps.

v 3.1.1-Architecture logicielle

Afin qu'un capteur puisse récolter et transmettre

des données environnementales, il doit disposer de cinq sous

système software de base.

v 3.1.1.1-Le système d'exploitation

Pour supporter les différentes

opérations des noeuds, il est important d'avoir un système

d'exploitation open source conçu spécifiquement pour les RCSFs.

Ces systèmes d'exploitation utilisent une architecture basée sur

les composants. Cela permet une implémentation et une innovation rapide

et un code source de taille réduite.

ü Nous présentons ci-dessous les

systèmes d'exploitation les plus connus parmi ceux conçus pour

réseaux de capteurs [5] :

ü TinyOS (Berkley) : est un système

d'exploitation open source. Il s'appuie sur un langage NesC. Il est

conçu pour les réseaux de microsystème autonomes

communicants. Il dispose d'une plateforme modulaire, d'une mémoire

minimum. Il a un fonctionnement événementiel. Il est

utilisé et commercialise par plus de 500 laboratoires dans le

monde.

ü Contik Os (Swidech Institute of Computer

Science) : c'est un OS open source qui requièrent quelques kilobits (Kb)

de code et une centaine de bites de RAM dans sa version de base. Avec le

protocole TCP/IP et l'interface graphique le code occupe 30 Kb. Il est

utilisé dans les TMote du projet RUNES.

ü

NutOs et BTNut : NutOs est un OS open source fait pour

ETHERNUT (Ethernut embedded ethernet board). Ce système d'exploitation

permet des Multitâches coopératives. Dans cet OS, la pile TCP/IP,

les protocoles DHCP, DNS, HTTP et PPP sont implémentés. NutOs est

la base de l'OS BTNut utilisé dans les BTnodes.

ü Think : est une implémentation du

modèle Fractal en C. Il a été développé par

l'INRIA et France Telecom R&D pour créer des systèmes

d'exploitation pour les systèmes embarqués et les applications

s'exécutant dessus. Think permet l'allocation dynamique.

·

·

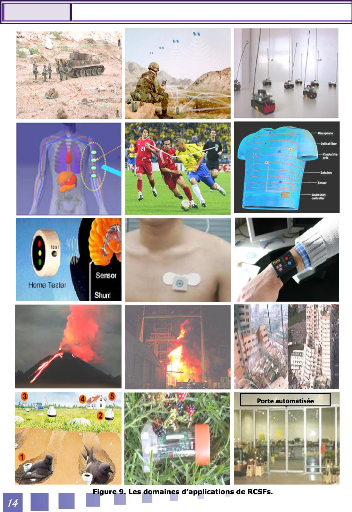

4 - fisryyttcxtton s concretes

cries JZC,ST's

Les noeuds capteurs sont utilisés dans une

large gamme (thermique, optique, vibrations, ...). En effet, la taille de plus

en plus réduite des micro-capteurs, le coût de plus en

plus faible, ainsi que le support de communication sans fil utilisé,

permettent aux réseaux de capteurs d'envahir de nouveaux domaines

d'applications tels que le domaine militaire, environnemental, santé,

sécurité et commercial. D'autres catégories peuvent

être considérées telles que l'exploitation de l'espace, le

traitement chimique et le contrôle des désastres.

Certaines applications militaires utilisent les WSN

afin de contrôler les différentes troupes, de surveiller toutes

les activités des forces ennemies ou d'analyser le terrain avant d'y

envoyer des troupes (détection d'agents chimiques, biologiques ou de

radiations).

Les applications des WSN pour l'environnement

incluent la poursuite du mouvement des oiseaux, de petits animaux, et des

insectes ainsi que du contrôle des conditions de

l'environnement qui affectent les produits agricoles,

l'irrigation, l'exploration planétaire, etc. L'utilisation des

réseaux de capteurs dans le domaine de la médecine pourrait

apporter une surveillance permanente des patients et une possibilité de

collecter des informations physiologiques de meilleure qualité,

facilitant ainsi le diagnostic de quelques maladies [8].

Chapitre 1

RCSF : Gfinfiralitfis

5- Gontritintes cle

conception

cl~s fZG4Fs

La conception et la réalisation des

réseaux de capteurs sans fil est influencée par plusieurs

paramètres, parmi lesquels nous citons la tolérance aux pannes,

la scalabilité, le coût de production, l'environnement

d'exploitation, la topologie du réseau, les contraintes

matérielles, le support de transmission et la consommation

d'énergie. Ces facteurs importants servent comme directives pour le

développent des algorithmes et protocoles utilisés dans les

réseaux de capteurs, ils sont considérés également

comme métriques de comparaison de performances entre les

différents travaux dans le domaine.

5.II -La tolérance aux pannes

Le réseau doit être capable de maintenir

ses fonctionnalités sans interruption en cas de défaillance d'un

de ses capteurs. Cette défaillance peut être causée par une

perte d'énergie, dommage physique ou interférence de

l'environnement. Le degré de tolérance dépend du

degré de criticité de l'application et des données

échangées.

i Un premier défi sera donc d'identifier et de

modéliser formellement les modes de

défaillances des capteurs, puis de repenser aux

techniques de tolérance aux fautes à mettre en oeuvre sur le

terrain [7].

5.2 -La scalabilité

Une des caractéristique des RCSFs est qu'ils

peuvent contenir des centaines voir des milliers de noeuds capteurs. Le

réseau doit être capable de fonctionner avec ce nombre de capteurs

tout en permettant l'augmentation de ce nombre et la concentration

(densité) des noeuds dans une région (pouvant dépasser 20

noeuds/m3).

Un nombre aussi important de noeuds engendre beaucoup

de transmissions inter nodales (implémentation d'une détection

d'erreur, d'un contrôle de flux,..) et nécessite que le puits soit

équipe de beaucoup de mémoire pour stocker les informations

reçues [8].

5.~ -Les coûts de production

Le cout de production d'un seul capteur est

très important pour l'évaluation du cout global du réseau.

Si ce dernier est supérieur a celui nécessaire pour le

déploiement des capteurs classiques, l'utilisation de cette nouvelle

technologie ne serait pas financièrement justifiée.

Par conséquent, réduire le cout de

production jusqu' a moins de 1 dollar par noeud est un objectif important pour

la faisabilité de la solution des réseaux de capteurs

sans-fil [7].

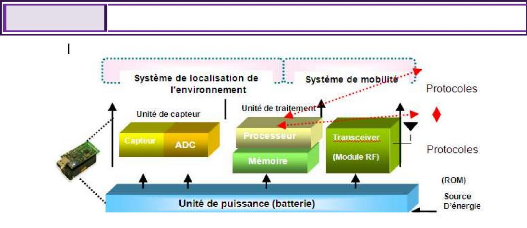

5.4- Les contraintes matérielles

Un noeud doit être placé dans une petite

surface n'excédant pas, généralement, un centimètre

cube (1cm3). En outre de cette contrainte de surface, un ensemble de

conditions doit être satisfait. Un noeud capteur doit :

I( consommer le minimum d'énergie,

ü opérer dans une haute

densité,

ü avoir un coût de production

réduit,

ü être autonome et pouvoir opérer sans

assistance,

ü être adaptatif à l'environnement

[8].

Figure 10. Les composants d'un noeud

capteur.

5.5- La topologie

Le déploiement d'un grand nombre de noeuds

nécessite une maintenance de la topologie. Cette maintenance consiste en

trois phases :

Déploiement

ü Post-déploiement (les senseurs

peuvent bouger, ne plus fonctionner,...)

ü Redéploiement de noeuds additionnels

[7].

5.6 -Support de transmission

Les noeuds communiquant sont relies de manière

sans-fil. Ce lien peut être réalise par radio, signal

infrarouge ou un media optique.

Il faut s'assurer de la disponibilité du moyen

de transmission choisi dans l'environnement de capture afin de permettre au

réseau d'accomplir la totalité de ses taches. Pour les liens de

communication via les fréquences radio, les bandes ISM (Industrial

Scientific Medical bands) peuvent être utilisées. Pour les

réseaux de capteurs, les unités de transmission

intégrées au niveau des noeuds doivent être de petite

taille et a faible consommation d'énergie [8].

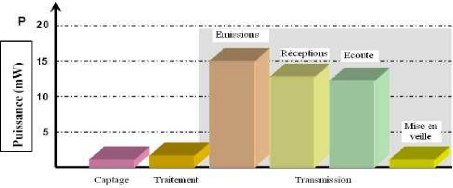

5.1- La consommation d'énergie

Comme les noeuds capteurs sont des composant

micro-électroniques, ils ne peuvent être

équipés que par des sources limitées d'énergie

(<5 Ampère-heure, 1.2 V).

De plus, dans certaines applications, ces noeuds ne

peuvent pas être dotés de mécanismes de rechargement

d'énergie, par conséquent, la durée de vie d'un noeud

capteur dépend fortement de la durée de vie de la batterie

associée.

Sachant que les réseaux de capteurs sont

basés sur la communication multi-sauts, chaque noeud joue

à la fois un rôle d'initiateur de données et de routeur

également, le mal fonctionnement d'un certain nombre de noeud

entraîne un changement significatif sur la topologie globale du

réseau, et peut nécessiter un routage de paquets différent

et une réorganisation totale du réseau. C'est pour cela que le

facteur de consommation d'énergie est d'une importance primordiale dans

les réseaux de capteurs [7].

5.1.1- Phases de consommation

d'énergie

Détecter les évènements dans

l'environnement capté, élaborer un traitement de données

local et rapide, et transmettre les résultats à l'utilisateur

sont les principales tâches d'un noeud dans un réseau de capteurs.

Les étapes de consommation d'énergie par ce noeud peuvent

être, dès lors, divisées en trois phases : le captage, la

communication et le traitement de donnée.

5.1.1.1 -Phase de captage

L'énergie consommée au moment du captage

varie suivant la nature de l'application. Un captage sporadique consomme moins

d'énergie qu'un contrôle d'événement

constant.

5.1.1.2- Phase de communication

L'énergie de communication représente

la plus grande proportion de l'énergie totale consommée au niveau

d'un noeud. Cette communication est assurée dans la plupart des RCSFs

par le support de transmission radio. La consommation d'énergie de ce

dernier est affectée par plusieurs facteurs : le type du système

de modulation, la quantité des données à communiquer, la

puissance de transmission (déterminée par la distance de

transmission), etc.

Solution : La minimisation d'énergie pendant

la communication est principalement liée aux protocoles

développes pour la couche MAC et la couche réseau. Le but des

protocoles de cette dernière est de trouver les routes optimales en

termes de consommation d'énergie. En effet, la perte d'énergie

due a un mauvais acheminement des paquets de données a un impact sur la

durée de vie du réseau.

5.1.13- Phase de traitement de

données

Cette tache inclut le contrôle des composants

de capture et l'exécution des protocoles de communication et des

algorithmes de traitement de signaux sur les données collectées.

Elle est effectuée par des microprocesseurs. Le choix de ces derniers

est en fonction du scenario de l'application, et il fait en

général un compromis entre le niveau de performance et la

consommation d'énergie.

Figure 11. Consommation d'énergie en captage,

traitement et transmission.

Solution . Il existe deux approches pour la minimisation

énergétique lors du traitement des données par un noeud

capteur :

L'approche partitionnement du système :

consiste a transférer un calcul prohibitif en temps de calcul vers une

station de base qui n'a pas de contraintes énergétiques et qui

possède une grande capacité de calcul.

Chapitre 1

|

|

RCSF : Gfinfiralitfis

|

|

|

|

ü L'approche DVS "Dynamic Voltage Scaling" :

consiste a ajuster de manière adaptative la tension d'alimentation et la

fréquence du microprocesseur pour économiser la puissance de

calcul sans dégradation des performances.

6 -- Arckitecture ces XC4Fs

Dans les réseaux de capteurs, les noeuds sont

déployés dans environnement sans infrastructure, en n'ayant

aucune information sur la topologie globale, même locale du réseau

construit. Pour cela, les noeuds capteurs doivent graduellement établir

l'infrastructure de communication durant une phase d'initialisation. Cette

infrastructure doit leur permettre de répondre aux requêtes venant

des sites distants, d'interagir avec l'environnement physique, réagir

aux données captées, et transmettre ces données via une

communication multi-sauts .

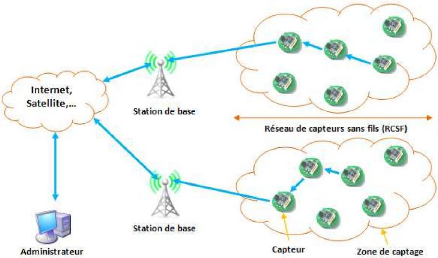

Les noeuds capteurs sont généralement

dispersés sur un champ de surveillance d'une manière arbitraire

(Figure 12), chacun de ces noeuds a la capacité de collecter les

données, les router vers le noeud puits (sink/stationde base), et par la

suite vers l'utilisateur finale via une communication multi-sauts.

Le noeud puits peut communiquer avec le noeud coordinateur de tâches

(administrateur) par Internet ou par satellite.

Figure 12. Schéma général d'un

réseau de capteurs.

|