|

République du

Sénégal

Un Peuple - Un But - Une Foi

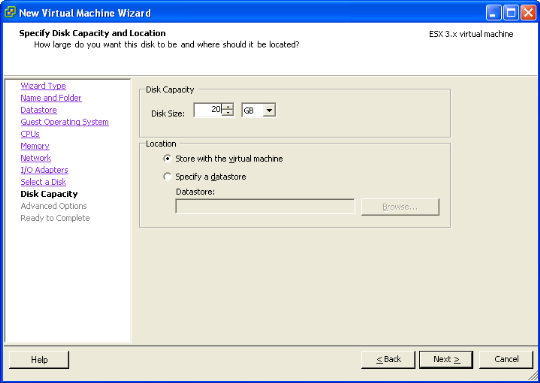

Ministère de l'Education, de l'Enseignement Technique et

de la Formation Professionnelle

Direction de l'Enseignement Supérieur

Ecole Supérieure de Technologie et de Management de

Dakar

REDUCTION DES COÛTS D'INVESTISSEMENT AVEC LA

MISE EN PLACE D'UN ENVIRONNEMENT DE VIRTUALISATION EN PRODUCTION A LA

D.T.A.I

Mémoire de fin d'études

réalisé et soutenu par :

M. Cheikh Saadbouh Tall en vue de l'obtention du

Diplôme d'Ingénieur Technologue en Informatique

Option :

Téléinformatique

Lieu de stage :

Ministère de l'Economie et des Finances du Sénégal /

Direction du Traitement Automatique de l'Information DTAI

Professeur encadreur

Mme Khadidiatou Wane Keita

Ecole Supérieure Polytechnique

Département Génie Informatique

Tuteur

M. Mamadou Djiby Gaye

Ingénieur informaticien

Administrateur Systèmes à la DTAI

I. Promotion 2006

Dédicaces

A mes parents : mon père M. Mambaye Tall

et ma mère Mme Aminata Diallo Tall. Merci pour nous avoir

donné l'éducation nécessaire pour faire de nous ce que

nous sommes aujourd'hui. Ce travail est le fruit de vos efforts inlassables.

A ma très chère grand-mère Adja

Madjiguéne Ndoye (in memoriam)

A mes frères et soeur Seydou, Makhou, Mame Saliou,

Djiby, Birame, Basse et Sokhna Maimouna.

A mon neveu Serigne Saliou et mes nièces Mame Penda

Tall, Mame Bousso.

A mes tantes Arame, Awa, Ndawa, Aby ma maman, Binta, Astou,

Oumou mon amie de tous les temps.

A mes tantes et oncles de la famille paternelle Penda, Adji et

Fatou Tall (in memoriam), David et mon homonyme Tonton Cheikh.

A mes oncles et amis Birame et Oumar Diallo.

A tous mes cousins et cousines des familles paternelle et

maternelle.

A mes amis le Docteur en Médecine Serigne Abdou Khadre

Mbaye dit Djily, Sangoné Sall, le Docteur en Médecine Mbaye

Thiam, Cheikh Ndiaye, Aziz Diallo, Ablaye Cissé, sans oublier Cheikh

Sadibou Diouf, Daouda Wade, Monsieur Alassane Ly à la SOBOA etc.

A tous mes camarades de promotion.

A tous les informaticiens du monde entier.

Remerciements

Ma toute première pensée s'envole avant tout

vers ALLAH, le Très Puissant, le Très Miséricordieux, le

Très Généreux, l'Omniscient et l'Omniprésent, qui

m'a toujours donné la volonté et la force de résister aux

innombrables épreuves qui ne cessent de jalonner les différentes

étapes de ma vie.

Son prophète Mohamed (PSL).

Mon guide spirituel Cheikh Ahmadou Bamba (RA).

La déontologie impose le remerciement de ses pairs et

encadrants lors de la remise d'un mémoire de fin d'études.

Je m'incline particulièrement devant ma mère

Sokhna Aminata Diallo. Tu as sacrifié ta vie pour la réussite de

ta progéniture, et m'a personnellement servi de modèle, soutenu

et encouragé pendant toutes les étapes de ma vie. Ton esprit

intellectuel et ta sagesse m'ont sauvé. Tous ceux qui te connaissent en

sont aujourd'hui arbitre. Je te suis reconnaissant. Merci et merci encore.

Permettez-moi d'inscrire votre nom en tête de ce

mémoire et au dessus même de sa dédicace ; car c'est

à vous, surtout, que j'en dois la rédaction. Accepter donc ici

l'hommage de ma gratitude, qui, si grande qu'elle puisse être, ne sera

jamais à la hauteur de votre éloquence et de votre

dévouement.

Maman nous ne trouverons jamais les mots pour te qualifier. Ce

travail est aussi le vôtre.

Je veux remercier vivement mon professeur encadreur Madame

Khadidiatou Wone Keita, une référence pour beaucoup

d'étudiants en informatique et mon mentor. Depuis le début de mes

études en informatique, vous m'avez donné confiance et

goût. Vous avez réussi à poser correctement les fondements

de mes connaissances en Réseaux et plus tard en Système

d'exploitation. Les conseils reçus, ainsi que ta présence

à toutes les étapes de la rédaction, m'ont donné

confiance et permis de pouvoir progresser dans le travail. Je vous remercie

d'avoir accepté de diriger mon projet de fin d'études. Votre

gentillesse, ouverture d'esprit, rigueur dans le travail bien fait

et modestie n'ont d'égales que la grandeur de votre esprit

scientifique et votre sens de la persévérance. Ce travail est le

vôtre.

M. Mamadou Djiby Gaye merci. Merci pour nous avoir

accepté, encadré et soutenu scientifiquement. Votre

présence à toutes les étapes de ce mémoire, aussi

bien dans la phase pratique que théorique, a fortement enrichi ma

formation d'ingénieur informaticien intéressé par

l'administration Système et Réseaux. Tes conseils, ton assistance

et tes commentaires m'ont permis de mener à terme ce travail qui est

aussi le vôtre.

Monsieur Cheikh Tidiane Fall Chef de la Division Production de

la D.T.A.I. Merci pour nous avoir accepté dans votre service et pour les

conseils que vous avez eus à nous prodiguer. Et à travers vous,

je remercie aussi l'ensemble du personnel de la DTAI pour leur sympathie et

leur soutien.

Je remercie les membres du jury qui ont accepté,

malgré leurs multiples contraintes professionnelles et familiales, de

juger ce travail et d'en apporter les contributions nécessaires pour son

amélioration.

Je remercie l'Ecole Supérieure de Technologie et de

Management de Dakar pour la qualité des enseignements qu'elle m'a

dispensée.

A tous mes enseignants de l'école primaire, du

secondaire et du supérieur.

A toute la communauté scientifique.

Merci finalement à tous ceux qui de prés ou de

loin ont eu à me soutenir le long de mon parcours scolaire.

Avant propos

Ce mémoire correspond au travail réalisé

durant notre stage de fin de second cycle d'informatique effectué au

sein du Ministère de l'Economie et des Finances,

précisément à la Division du Traitement Automatique de

l'Information (DTAI).

Ce stage de novembre 2007 à mars 2008, vient

compléter les connaissances théoriques acquises durant nos

études à l'Ecole Supérieure de Technologie et de

Management de Dakar (ESTM). L'ESTM est un établissement d'enseignement

Supérieur spécialisé dans la formation de techniciens et

de cadres supérieurs dans le domaine de l'informatique, des

Télécoms, du management et de la gestion.

La formation d'ingéniorat en

téléinformatique consistait à nous permettre de

comprendre, entre autres, le fonctionnement des constituants matériel et

logiciel d'un système informatique, de pouvoir spécifier

l'architecture d'une infrastructure informatique quelque soit sa

complexité.

Ce stage constitue ainsi pour nous, une opportunité

intéressante de s'immerger au sein d'une culture d'entreprise.

Sommaire

DÉDICACES

2

REMERCIEMENTS

3

AVANT PROPOS

5

SOMMAIRE

6

INTRODUCTION

8

PARTIE 1 : PRÉSENTATION DU LIEU

DE STAGE ET DU PROJET

10

I. Le lieu de stage

11

II. Présentation du projet

14

PARTIE 2 : ETUDE PREALABLE

15

I. Analyse de l'existant

16

II. Evaluation des contraintes

22

III. Identification des besoins

23

PARTIE 3 : LA VIRTUALISATION

26

I. Les principes de la virtualisation

27

1-1. historique

28

1-2. usages

28

II. Les différentes familles de

virtualiseurs

29

III. WMware Infrastructure 3

39

IV. Les inconvénients de la

virtualisation

49

PARTIE 4 : MISE EN OEUVRE

53

I. Environnement technique :

matériels et logiciels

54

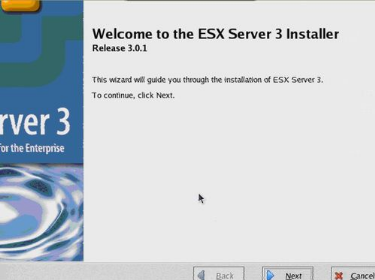

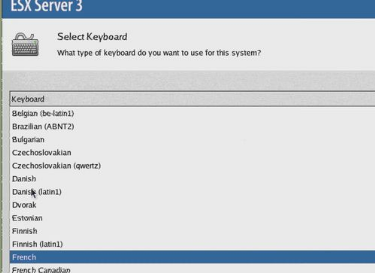

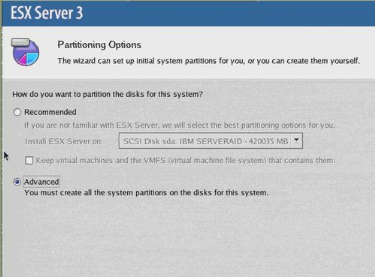

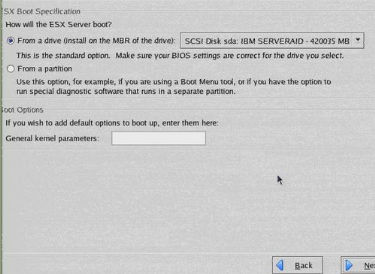

II. Mise en place d'un ESX SERVER et d'un

Serveur de Messagerie virtualisé

58

PARTIE 5 : COUTS, BILAN ET

PERSPECTIVES

94

I. Coûts du projet

95

II. analyse et perspectives

99

III. Bilan personnel

101

CONCLUSION

102

ANNEXES

104

GLOSSAIRE

107

WEBOGRAPHIE

113

BIBLIOGRAPHIE

114

TABLE DES MATIÈRES

115

Introduction

Le Ministère de l'Économie et des Finances

souhaite mettre en place une infrastructure informatique moderne, à

moindres coûts, utilisant les possibilités offertes par les

technologies de l'information et de la communication (TIC). C'est pourquoi, il

a été décidé la mise en place d'un schéma

directeur informatique qui permettra d'instituer un cadre de planification des

réalisations informatiques pour mettre en exergue les orientations

techniques et organisationnelles permettant d'aboutir à une

maîtrise parfaite et à une sécurisation de toute

l'informatique du ministère.

C'est dans ce contexte que la Division de la Production de la

DTAI (Direction du traitement Automatique de l'Information), à travers

sa mission de contrôle et d'optimisation des coûts d'investissement

sur l'infrastructure informatique, a opté pour la mise en place d'un

environnement de virtualisation en production.

Ce nouvel environnement devrait être synonyme

d'économies sur les machines mais aussi sur la surface qu'elles

occupent, leur consommation électrique et celle de l'air

conditionné. Il devrait leur permettre aussi de gagner en souplesse lors

de la maintenance, du développement et du test d'applications, ou de

l'allocation de serveurs de production.

En informatique, on appelle

virtualisation l'ensemble des techniques matérielles

et/ou logicielles qui permettent de faire fonctionner simultanément, sur

une seule machine physique, plusieurs systèmes d'exploitation et/ou

plusieurs applications, comme s'ils fonctionnaient sur des machines physiques

distinctes. Ce qui accroît l'utilisation et la flexibilité de

l'exploitation du matériel. Elle permet également d'optimiser les

coûts, d'économiser temps, argent et énergie tout en tirant

un meilleur parti du matériel informatique.

Depuis quelques années, la virtualisation est au coeur

des préoccupations des entreprises. En effet, on assiste à

une montée en puissance des acteurs du marché, que ce

soit dans le domaine propriétaire avec Microsoft et VMware, ou

dans le domaine des logiciels libres, avec l'émergence de nombreux

projets autour de la virtualisation tels que Xen Source, Qemu, etc. Il

suffit de voir le nombre de conférences liées aux

technologies de virtualisation pour l'entreprise et le nombre d'articles

de presse (en ligne ou papier) traitant de la virtualisation. Cette

montée en puissance n'est pas due au hasard : elle suit de très

près la demande du marché, qui se tourne de plus en plus vers les

technologies de virtualisation.

Les solutions de virtualisation ont très rapidement

conquis le monde de l'administration système et des infrastructures

d'hébergement, comme de développement. C'est parce qu'elles

apportent des bénéfices considérables, tant dans

l'optimisation des coûts que dans la flexibilité de

l'exploitation.

Nous nous tenterons à travers ce mémoire de fin

de cycle, d'étudier la faisabilité d'un tel projet à

partir d'une analyse de l'infrastructure des serveurs de la DTAI. Nous

proposerons également un outil de virtualisation qui peut

répondre de manière satisfaisante aux attentes de cette

structure.

La première partie de ce mémoire présente

le lieu de stage et le thème du projet.

La seconde partie correspond à une étude de

l'existant, donc de l'architecture des serveurs de la D.T.A.I.

Dans la troisième partie nous essayons de mettre en

lumière les différents enjeux de la virtualisation, en

étudiant l'administration de celle-ci en milieu professionnel.

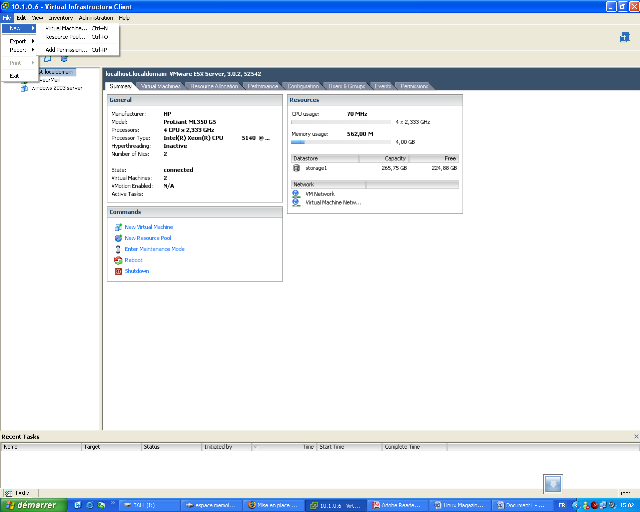

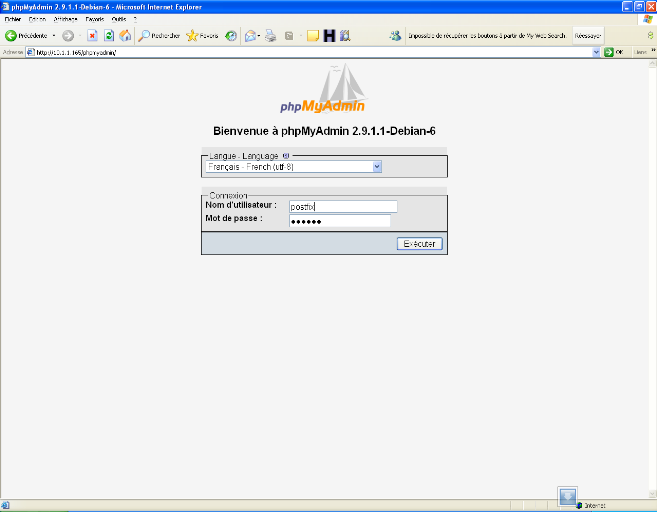

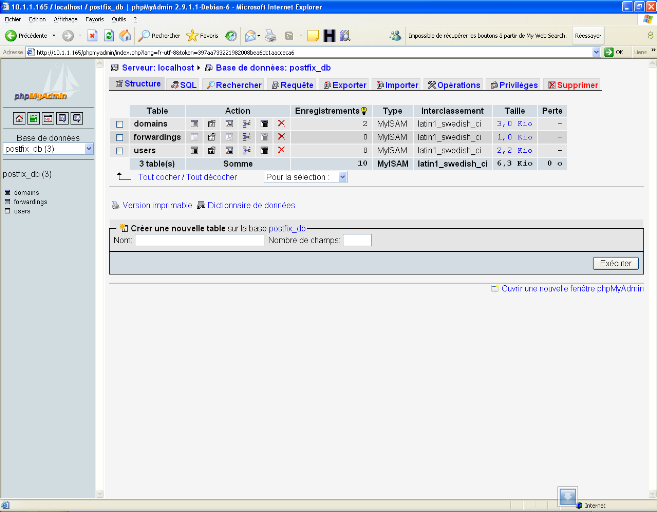

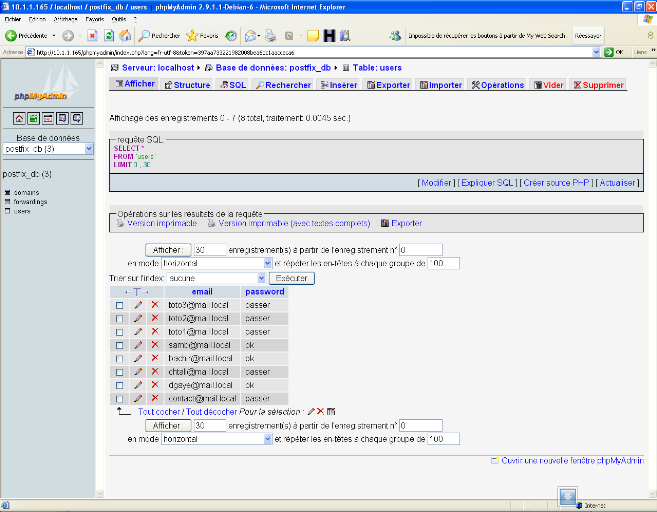

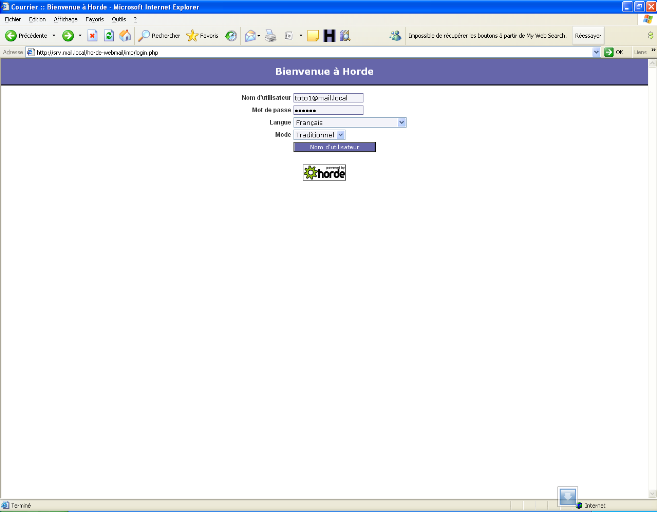

La quatrième partie consiste en un cas pratique avec

à l'appui la mise en place d'un outil de virtualisation orienté

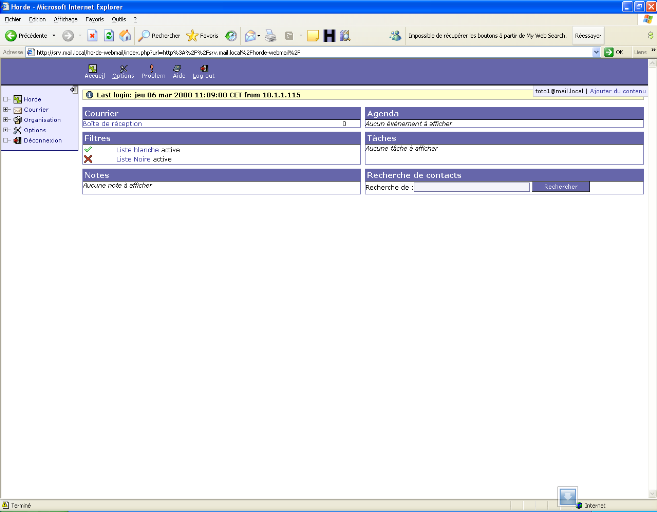

production, ESX SERVER. Nous aurons à installer un serveur de messagerie

virtualisé avec l'outil Postfix sur une distribution Debian Stable,

ainsi qu'un Webmail via IMP (Internet Messaging Protocol). Nous aurons

également déployé un serveur DNS virtualisé, de

même Active Directory sous Windows 2003 server.

La cinquième partie dégage le bilan et les

perspectives du projet

PARTIE 1 : présentation du lieu de stage et du

projet

Partie 1

I. Le lieu de

stage

1-1. Le Ministère

de l'Economie et des Finances

DECRET N° 2000.294 relatifs aux attributions

du Ministre de l'Economie et des

Finances.

LE PRESIDENT DE LA REPUBLIQUE

VU la Constitution, notamment en ses articles

37, 43 et 65 ;

VU le décret n° 2000-264 du 1er avril

2000 portant nomination du Premier Ministre ;

VU le décret n° 2000-266 du 3 avril 2000 portant

nomination des ministres ;

VU le décret n° 2000-269 du 5 avril 2000 portant

répartition des services de l'Etat et du contrôle des

établissements publics, des sociétés nationales et des

sociétés à participation publique entre la

Présidence de la République, la Primature et les

Ministères

Sur proposition du Premier Ministre;

D E C R E T E :

ARTICLE 1 : Sous l'autorité du Premier

Ministre, le Ministre de l'Economie et des Finances est chargé de

préparer et d'appliquer la politique arrêtée par le Chef de

l'Etat en matière économique et

financière.

A ce titre, il représente l'Etat

auprès des institutions financières

internationales.

Il est notamment, gouverneur du FMI, de la

Banque mondiale, de la BAD, de la

BID et de la BADEA.

Il représente l'Etat dans les réunions

ministérielles de la zone franc de l'UMOA et

l'UEMOA et prépare les projets discutés dans ces

enceintes.

Il représente l'Etat dans les réunions

ministérielles liées à la Convention de Lomé.

Il est associé aux négociations commerciales

internationales conduites par le Ministre chargé du Commerce. Il

est chargé des commissions mixtes avec les pays du Nord.

Conjointement avec le Garde des Sceaux, Ministre de la

Justice, il représente l'Etat dans les réunions

ministérielles de l'Organisation pour l'Harmonisation en Afrique du

Droit des Affaires (OHADA).

Il est chargé de la préparation et de

l'exécution des législations et des réglementations dans

les domaines suivants : impôts,

domaines, douane, monnaie,

crédit, assurances et, en liaison avec

le Ministre chargé du Commerce, politique des prix.

En liaison avec le ministre chargé du Plan, il

élabore les programmes pluriannuels d'investissement.

Il prépare et applique la politique

générale applicable au secteur parapublic et assure la tutelle

financière des établissements et sociétés qui en

relèvent quelle que soit la nature de leur activité.

Il assure la tutelle technique des établissements et

sociétés placés sous son contrôle par le

décret susvisé n° 2000-269 du 5 avril 2000.

Il assure la tutelle de la technopole en liaison avec le Ministre du Commerce.

Il assure le contrôle de la masse salariale de l'Etat :

pour l'exercice de cette attribution, la Direction de la Fonction publique lui

apporte son concours en tant que de besoin.

Il est chargé, dans le respect de l'indépendance

de la Cour des Comptes, de préparer et de mettre en

oeuvre l'action du Gouvernement en ce qui concerne les moyens de cette

juridiction. Il est le vice-président du Conseil supérieur de la

Cour des Comptes.

ARTICLE 2 : Le

Premier Ministre et le Ministre de l'Economie et des

Finances sont chargés, chacun en ce qui le concerne, de

l'exécution du présent décret qui sera publié au

Journal Officiel.

1-2. La Direction du

Traitement Automatique de l'Information DTAI

La Direction du Traitement Automatique de l'Information est

chargée de la préparation, de la mise en oeuvre et du

contrôle des stratégies et politiques informatiques du

ministère. Elle assure le secrétariat de la commission

ministérielle informatique.

A cet effet, elle:

§ Oriente, optimise et contrôle les investissements

des unités administratives du ministère;

§ Conduit et coordonne les développements de

projets des services ne disposant pas de centre Informatique propre;

§ Assure le contrôle et la coordination des

développements informatiques réalisés par les centres

informatiques des unités administratives du ministère notamment

en ce qui concerne l'acquisition des matériels, logiciels et fournitures

informatiques;

§ Assure l'exploitation des traitements dont elle a la

charge;

§ Assure la coordination de certains

développements à caractère transversal.

La D.T.A.I. réalise un plan annuel de formation du

personnel informaticien, en fonction des orientations choisies. Pour les

formations les plus techniques, elles sont réalisées par

invitation d'un expert, ou par des formations à l'étranger.

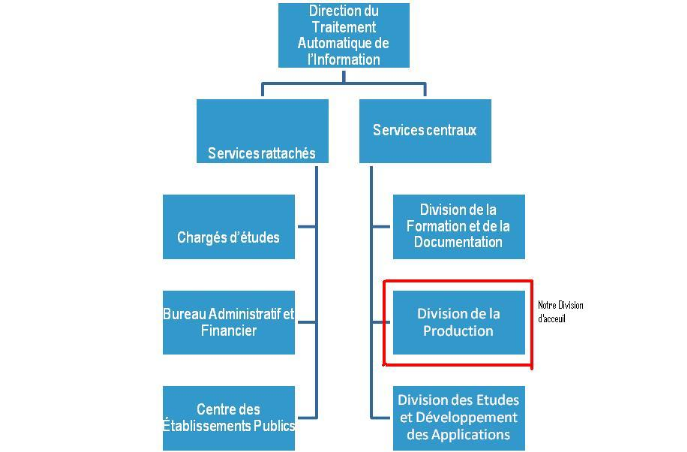

La DTAI comprend, sous l'autorité d'un Directeur:

Des services rattachés:

Des chargés d'études;

Le Bureau Administratif et Financier (BAF);

Le Centre des Etablissements Publics (CEP);

Des services centraux:

Division des Etudes et Développements des Applications

(DEDA);

Division de la Formation et de la Documentation (DFD);

Division de la Production (DP).

FIG 1.

1 - Organigramme de la DTAI

II. Présentation du

projet

2-1.

Problématique

Aujourd'hui, les coûts en matière de

matériels et de logiciels sont très lourds pour les entreprises.

L'évolution constante du matériel informatique conduit les

directions informatiques à créer des infrastructures de plus en

plus hétérogènes. Cette prolifération de serveurs

est devenue source de problème financier et surtout un problème

au niveau de la gestion et du suivi de l'ensemble de l'infrastructure. De

même, le fait de dédier à chaque fois un serveur pour une

application conduit à une sous utilisation des ressources

systèmes (moins de 20% en moyenne). Ce grand nombre de serveurs oblige

les services informatiques à effectuer des tâches

supplémentaires qui n'apportent aucune valeur ajoutée pour

l'entreprise et mobilise du personnel supplémentaire. La

réduction des coûts d'équipement, d'exploitation et de

maintenance est devenue obligatoire.

C'est donc dans l'optique d'une utilisation efficiente de leur

budget en réduisant les coûts de l'infrastructure physique, d'un

accroissement du taux d'utilisation de leurs ressources informatiques, mais

également d'une augmentation de la flexibilité et de

l'efficacité opérationnelle que la D.T.A.I. à jugé

nécessaire de mettre en place un environnement de virtualisation en

production.

2-2. Objectif du

projet

Le but principal de ce projet de virtualisation est la

volonté de réduire les dépenses en acquisition de

matériels et la réduction de la complexité

d'administration des serveurs de la D.T.A.I. Suivent ensuite la

disponibilité et la flexibilité des ressources informatiques.

Ce projet doit aussi être synonyme d'économies

sur les machines mais aussi sur la surface qu'elles occupent, leur consommation

électrique et celle de l'air conditionné. Ce nouvel environnement

devrait leur permettre aussi de gagner en souplesse lors de la maintenance, du

développement et du test d'applications, ou de l'allocation de serveurs

de production.

PARTIE 2 : ETUDE PREALABLE

Partie 2

I. Analyse de l'existant

La division de la production où nous avons

effectué notre stage gère tout le matériel informatique du

Ministère de l'économie et des finances, ainsi que tout le

réseau et les transferts de données. C'est-à-dire qu'il

intervient au niveau des utilisateurs en gérant leurs comptes, la

distribution des applications, les comptes messageries, la sauvegarde des

fichiers, elle est aussi responsable de l'exploitation des données

informatiques. Une des principales activités est aussi d'offrir et

maintenir un bon niveau de service pour les utilisateurs. Concrètement,

dès qu'un utilisateur rencontre des problèmes au niveau

matériel, application bureautique, stockage, réseau etc. La

Division a donc pour responsabilité de gérer le réseau du

ministère en assurant :

Ø au quotidien une bonne qualité de service en

veillant à ce que les serveurs fonctionnent afin de permettre aux

utilisateurs de pouvoir se servir au mieux de leur équipement

informatique (messagerie, dossiers réseaux etc....).

Ø le maintien des équipements : en mettant

le parc informatique à jour par du matériel et des logiciels plus

récents, améliorer les liaisons (Ligne Spécialisée,

Fibre Optique).

Ø la sécurité : face aux intrusions

et virus venant de l'extérieur et également de l'intérieur

(FireWall, antivirus, mise à jour des correctifs de

sécurité : postes clients et serveurs)

Dés le début du stage nous avons effectué

une visite à la salle des serveurs de la D.T.A.I. L'inventaire du

matériel a permis de recenser l'ensemble de tous les serveurs de entrant

dans le cadre de la virtualisation. Cette étape consistait en un

recensement des parcs matériel et applicatif et à les mettre en

relation afin de déterminer les ressources (processeur, réseau,

entrées/sorties) utilisées par chaque application.

Cette salle comprenait 8 serveurs. Le tableau ci-dessous

recense les serveurs trouvés ainsi que leurs caractéristiques

:

|

Serveurs

Caractéristiques

|

Web

|

*CD1

|

*CD2

|

Anti-virus

|

Websense

|

Relais SMTP

|

Mail

|

DNS interne

|

|

Marque

|

Hp proliant ml 350

|

Hp proliant ml 350

|

Compaq

Proliant

Ml 350

|

IBM

eServer

Xseries

226

|

Hp proliant ml 350

|

Dell

PowerEdge 1500SC

|

Hp proliant ml 350

|

Compaq ml 370

|

|

Processeur

|

Intel Xeon

|

|

|

Intel Xeon

|

Intel Xeon

|

Intel Pentium III S

|

Inet Xeon

|

Intel

Pentium III

|

|

Nombre de processeur supporté

|

1

|

|

|

1

|

1

|

1 à 2

|

|

1

|

|

Fréquence du processeur

|

2.2GHz

|

2.8GHz

|

|

2.8 GHz

|

2.8GHz

|

1.13 GHz

|

2.8 GHz

|

800 MHz

|

|

Norme mémoire

|

DDR2-Pc5300

|

|

|

DDR2

Pc 5200

|

DDR2-Pc5300

|

PC-133

|

|

Sdram

|

|

Type mémoire

|

DDR2-SDRAM

|

|

|

|

DDR2-SDRAM

|

SDRAM-ECC

|

|

|

|

Taille mémoire

|

2.19Go

|

1.0 Go

|

|

|

1Go

|

2Go

|

1Go

|

512Mo

|

|

Taille disque dur

|

80Go

|

170 Go

|

|

100Go

|

60Go

|

20Go

|

|

|

|

Mode raid supporté

|

0,0+1, 1,5

|

|

|

|

0,0+1, 1,5

|

Non pris en charge

|

|

|

|

Lecteur optique

|

Lecteur DVD

|

|

|

Lecteur cd

|

Lecteur DVD

|

Lecteur cd-ide

|

|

|

|

Lecteur disquette

|

oui

|

|

|

non

|

oui

|

oui

|

|

|

|

Controleur réseau

intégré

|

oui

|

|

|

oui

|

oui

|

oui

|

|

|

|

Puissance de l'alimentation

|

800 watts

|

|

|

800 watts

|

800 watts

|

350 watts

|

|

|

|

Alimentation redondante

|

non

|

|

|

non

|

non

|

non

|

|

|

|

Norme réseau

|

10/100/1000 Mbps Gigabit Ethernet

|

|

|

10/100/1000 Mbps Gigabit Ethernet

|

10/100/1000 Mbps Gigabit Ethernet

|

10/100

/1000 Mbps

|

|

|

|

Format boitier

|

Tour

|

|

|

Tour

|

Tour

|

|

|

|

|

Hauteur

|

557 mm

|

|

|

|

557 mm

|

43.9 cm

|

|

|

|

Largeur

|

217 mm

|

|

|

|

27,24kg

|

26.1 cm

|

|

|

|

Poids

|

27,24kg

|

|

|

|

27,24kg

|

15.8 kg

|

|

|

|

Système d'exploitation

|

Windows 2003 server

Entreprise Edition

|

windows 2000 Advanced server

|

|

|

Windows 2003 server Entreprise Edition

|

Windows 2000 Advanced Serveur

|

Windows 2003 server Entreprise Edition

|

Windows 2003 server Entreprise Edition

|

|

Prix

|

1 656,50 € soit 1084680

FCFA

|

1 656,50 € soit 1084680

FCFA

|

1 656,50 € soit 1084680

FCFA

|

|

1 656,50 € soit 1084680

FCFA

|

|

1 656,50 € soit 1084680

FCFA

|

1 656,50 € soit 1084680

FCFA

|

Tableau1 : Inventaire des

serveurs de la DTAI

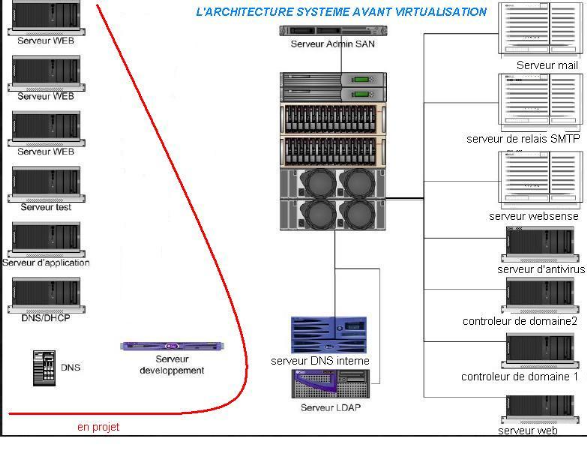

La figure suivante correspond au réseau

informatique du Ministère de l'Economie et des Finances

FIG 2.1.1- architecture WAN du

Ministère de l'Economie et des Finances de la République du

Sénégal

FIG 2.1.2- architecture serveurs avant virtualisation DTAI

II. Evaluation des

contraintes

Les agents de la Division de la Production intervenant au

support technique ont aussi pour mission de résoudre et de faciliter

tous les problèmes liés à l'administration, notamment la

mise en réseau et la connexion, la gestion des utilisateurs, la

sauvegarde des données, les problèmes de sécurité

et d'attaques mal intentionnées et virales. Ils ont en charge la partie

système du mainframe de la D.T.A.I et du système GAINDE de la

Douane.

Dans ce contexte, Le rôle des administrateurs

systèmes de la DTAI, consiste donc à gérer le triplet:

matériel, logiciels et usagers.

Si les utilisateurs finaux sont l'objectif même de leur

travail, les services offerts nécessitent la gestion de serveurs

basés sur:

Ø un matériel

Ø un système et ses pilotes.

Ø des logiciels.

L'évolution des besoins évoluant avec le temps,

le parc matériel installé n'est pratiquement jamais

homogène. Les administrateurs systèmes doivent obligatoirement

gérer les relations de compatibilité suivantes pour chacun de ces

serveurs:

Ø matériel - version de

microprogrammation (firmware),

Ø version de microprogrammation -

pilotes,

Ø pilotes - système

d'exploitation,

Ø système d'exploitation -

applications,

Ø applications - services offerts à

l'usager.

Parfois, un logiciel particulier nécessite une version

de pilote spécifique entraînant la mise à jour de la

microprogrammation du serveur.

En raison de problèmes de compatibilité entre

systèmes d'exploitation ou entre applicatifs, il arrive de dédier

souvent une machine physique à une seule application ou service, comme

c'est le cas avec les serveurs d'antivirus, de pare-feu internet. Or ces

applications et services consomment rarement plus de 10 à 15% des

ressources disponibles de a machine physique sur laquelle ils sont

installés. Une grande partie des ressources se retrouve ainsi

inutilisée. Cette politique conduit à la multiplication des

serveurs et à l'inflation des coûts (place dans les salles

machine, consommation d'électricité, besoins en infrastructure

réseau et stockage, ...).

Par ailleurs, les besoins en ressources systèmes d'une

application donnée peuvent varier dans le temps de manière

extraordinaire en fonction des heures de pointes dans une même

journée. C'est le cas de la messagerie par exemple. Ils peuvent certes

ajuster la configuration mémoire bien sûr, mais si leur besoin est

seulement un dixième de processeur, il leur faudra un processeur entier,

et donc un serveur entier, qui sera alors sous-utilisé.

Le respect de ces contraintes entraîne un coût

important, donc une multiplication du nombre de serveurs et comme

conséquence perverse, l'achat de nombreux serveurs bien

dimensionnés, coûteux mais sous-exploités.

Parfois, l'équipement choisi ne respecte pas les

contraintes de fiabilité d'un serveur. On assiste souvent à des

problèmes du genre :

Ø la corruption de données

entraînée par une alimentation électrique

défectueuse;

Ø la confiance excessive dans un RAID 5 dont deux des

disques sont défectueux, la machine et le système d'exploitation

ayant signalé le défaut d'un disque depuis 1 mois sans

intervention humaine;

Ø la combinaison des deux épisodes ci-dessus,

mais dont la sauvegarde sur bande ne fonctionne pas, car la cassette initiale a

été recyclée.

Ø Etc.

Naturellement, l'arrivée de tels

événements fâcheux entraîne par la suite des

problèmes difficilement gérables.

Donc l'achat d'un serveur physique fiable et

certifié devient obligatoire à chaque fois qu'il faut

déployer une nouvelle application en production pour répondre

à des besoins nouveaux, éventuellement ponctuels, qui tendront

à se multiplier. Ce qui constitue des coûts énormes pour la

D.T.A.I.

III. Identification des

besoins

A partir du critique de l'existant, les besoins

stratégiques que nous avons eu à déceler tournent autour

de deux grands volets : la volonté de réduire les dépenses

en acquisition de matériels et la réduction de la

complexité d'administration. Suivent ensuite la disponibilité et

la flexibilité des ressources informatiques.

Nous essayons de récapituler sur les résultats

attendus :

§ Consolidation des serveurs et optimisation de

l'infrastructure : La mise en oeuvre de ce projet virtualisation

devrait permettre leur d'accroître considérablement le taux

d'utilisation des ressources en regroupant des ressources communes et en

sortant du schéma « une application = un serveur ».

§ Réduction des coûts de

l'infrastructure physique: Avec ce projet, nous pouvons réduire

le nombre de serveurs et la quantité de matériel informatique

nécessaires dans le centre de données. Cela se traduit par une

diminution des frais immobiliers et des besoins en alimentation et en

ventilation, entraînant une nette réduction des

coûts informatiques.

§ Augmentation de la flexibilité et de

l'efficacité opérationnelle: La virtualisation offre une

nouvelle manière de gérer l'infrastructure informatique et peut

aider les administrateurs systèmes de la DTAI à consacrer moins

de temps aux tâches répétitives, telles que le

provisionnement, la surveillance et la maintenance.

§ Disponibilité accrue des applications et

amélioration de la continuité d'activité : nous

pourrons éliminer les interruptions de service programmées et

rétablir rapidement le service en cas d'interruptions non

programmées. Nous pourrons également sauvegarder et

déplacer en toute sécurité des environnements virtuels

entiers sans interrompre le service.

IV. Etapes pour

réussir le projet de virtualisation

Un projet de virtualisation s'apparente à une migration

matérielle. Pour la réussir, il faut fixer les objectifs,

cibler les serveurs et les applications à partir d'un état des

lieux, évaluer les gains et adapter l'exploitation.

a) Fixer les

objectifs

Le but principal de ce projet est essentiellement la

consolidation de serveurs, synonyme d'économies sur les machines mais

aussi sur la surface qu'elles occupent, leur consommation électrique et

celle de l'air conditionné. La virtualisation permet aussi de gagner en

souplesse lors du développement et du test d'applications, ou de

l'allocation de serveurs de production.

b) Réaliser un

état des lieux

Cette étape consiste à effectuer un inventaire

des parcs matériel et applicatif et à les mettre en relation afin

de déterminer les ressources (processeur, réseau,

entrées/sorties) utilisées par chaque application. Cela permet de

déterminer celles qu'il est pertinent de virtualiser. Par exemple, le

serveur web qui supporte un grand nombre de transactions accapare souvent

la majeure partie des ressources d'un seul serveur physique. Idem pour une

infrastructure VMware desservant de nombreux utilisateurs. on leur

dédiera un serveur physique plutôt que de les installer dans une

machine virtuelle.

c) Calculer le retour sur

investissement

Dans le cadre de ce projet de virtualisation, il s'agira de

calculer l'impact du projet en termes d'économies : coûts des

serveurs et de maintenance, consommation électrique, climatisation. Mais

il faut également inclure dans la formule le gain lié à la

continuité de service apportée par la virtualisation. L'offre

VMware permet en effet d'encapsuler les machines virtuelles dans des fichiers

que l'on peut sauvegarder et relancer automatiquement sur une machine distante,

en quelques minutes. Cette méthode est presque aussi efficace qu'un

cluster mais bien moins coûteuse. Nous reviendrons sur ce point dans la

dernière partie de ce mémoire.

d) Mener la

migration

De ce travail il ressort les règles à suivre

pour migrer vers des serveurs virtuels. Certaines d'entre elles sont assez

génériques. La mémoire et la puissance CPU devront

être 10 à 15 % supérieures à celle des serveurs

d'origine. En pratique, on compte six à neuf machines virtuelles par

processeur ou par coeur.

e) Allocation des

ressources avec plus de souplesse

Les machines virtuelles se comportent comme des machines

physiques. La supervision et l'exploitation des serveurs ne change donc

guère, même s'il faut évidemment se former à

l'hyperviseur (VMware ou autre). Et dans le même temps, il s'agit d'un

nouveau métier pour les administrateurs : au lieu d'acheter un

serveur pour chaque nouvelle application, on crée une machine virtuelle

en quelques instants. On peut donc répondre à des besoins

nouveaux, éventuellement ponctuels, qui tendront à se multiplier.

L'exploitant passera donc une bonne partie de son temps à gérer

les demandes des utilisateurs tels que les développeurs ou responsables

d'applications, et à adapter les machines virtuelles à des

contraintes spécifiques.

PARTIE 3 : LA VIRTUALISATION

Partie 3

I. Les principes de la

virtualisation

Le principe de virtualisation en informatique consiste en

l'ensemble des techniques logicielles qui permettent de faire fonctionner sur

une seule machine plusieurs systèmes d'exploitation

séparément les uns des autres, comme s'ils fonctionnaient sur des

machines physiques distinctes.

Nous verrons dans cette partie, dans un premier temps certains

aspects techniques de la virtualisation. Ensuite nous nous intéresserons

sur les différentes solutions proposées sur le marché,

telles que Vmware ESX Server, Virtual PC de Microsoft ou Xen la solution Open

Source en étudiant notamment leur intégration en environnement de

production et en faisant leur étude comparative. Cette étude

devrait aboutir au choix d'un outil pour notre environnement.

Ø Le principe de partage de serveur

Un serveur est un ordinateur utilisé à distance

depuis différents postes de travail, ou autres

périphériques. Il possède des ressources

matérielles, principalement CPU, mémoire, disques et interfaces

réseau. Ces ressources sont utilisées par des applications, non

pas de manière directe, mais en s'appuyant sur un système

d'exploitation. La virtualisation de serveurs est un ensemble de techniques et

d'outils permettant de faire tourner plusieurs systèmes d'exploitation

sur un même serveur physique. Le principe de la virtualisation est donc

un principe de partage : les

différents systèmes d'exploitation se partagent les ressources du

serveur.

Pour être utile de manière opérationnelle,

la virtualisation doit respecter deux principes fondamentaux :

§ Le cloisonnement : chaque système

d'exploitation a un fonctionnement indépendant, et ne peut

interférer avec les autres en aucune manière.

§ La transparence : le fait de fonctionner en

mode virtualisé ne change rien au fonctionnement du système

d'exploitation et à fortiori des applications.

La transparence implique la compatibilité: toutes les

applications peuvent tourner sur un système virtualisé, et leur

fonctionnement n'est en rien modifié. Pour ce qui est du cloisonnement,

il existe bien sûr une interférence passive liée à

la concurrence dans le partage des ressources. Mais nous verrons que ce partage

peut être parfaitement contrôlé.

1-1.

historique

C'est en France, dans les laboratoires d'IBM, à

Grenoble, que les premiers travaux sur les machines virtuelles font leur

apparition. Nous sommes alors en 1960 et Big Blue vient de créer son

premier ordinateur avec une base logicielle commune, le System/360, qui pour la

première fois n'obligera pas à changer tout le matériel

(imprimante, carte. . .) lors de la prochaine évolution du processeur.

Cela permettra également de conserver les programmes, sans avoir

à en réécrire spécifiquement des parties. Cette

première évolution sera continuée par la naissance du

CP-40, considérée comme la première machine virtuelle. Le

produit se transforma en VM/CMS. La suite logique donnée par IBM les

conduira vers les mainframes qui virtualisent leur système

d'exploitation. IBM étant à l'époque un vendeur de

matériel, il ne pouvait alors pas faire davantage la promotion d'une

technologie qui aurait permis au client d'économiser sur ses ventes. Par

la suite, d'autres sociétés comme HP, avec ses PA-RISC ou IA64,

ou encore Sun avec la série des E10K/E15K/E20K/E25K utiliseront la

technologie de virtualisation.

Le système commercial le plus connu actuellement se

nomme VMware, du même nom que la société qui le

commercialise. C'est cette société qui popularisera auprès

du grand public l'intérêt des machines virtuelles, que ce soit

pour des tests ou de la production.

De nombreux outils libres et propriétaires existent

aujourd'hui, nous en citeront quelques uns pour nous attarder plus

particulièrement sur VMware Infrastructure 3, l'outil de virtualisation

orienté production, commercialisé par la société

VMware.

1-2. usages

Tout comme nous l'avons vu, l'usage premier n'est pas

récent et concernait les grands constructeurs de matériels et de

systèmes. C'est cependant avec l'explosion d'Internet que la technologie

de virtualisation verra de nouveaux utilisateurs. En effet, les premiers

ordinateurs personnels grand public, comme ceux d'Atari et Amstrad verront une

communauté intéressée à retrouver leurs anciens

programmes ou jeux. Il en va de même pour les émulateurs de

console de jeux.

C'est plus récemment que le monde de la

production revient à cette notion, par besoin de rationalisation des

coûts et des usages. Ainsi, le développement et la mise

en production sont facilités par le seul déplacement des machines

virtuelles. Des tests peuvent dès lors être effectués sans

avoir peur de casser le système hôte. Les nouveaux systèmes

sont de simples copies logicielles des systèmes de base.

En termes de sécurité, toute attaque peut

être limitée à l'hôte virtualisé, rendant de

ce fait l'attaque dans un environnement clos. Pour finir, une meilleure gestion

de la puissance des processeurs et de la mémoire peut être

envisagée.

II. Les différentes

familles de virtualiseurs

La virtualisation peut se présenter sous

différentes formes, que ce soit de manière matérielle, par

une émulation de machine complète, le partage de ressources via

un isolateur, ou encore des applications virtuelles, tout comme le permet la

technologie java avec sa fameuse machine virtuelle. Nous présentons dans

cette section les différents types de virtualisation qui étaient

à notre disposition et ce qui a orienté le choix de la

solution.

2-1.

théorie

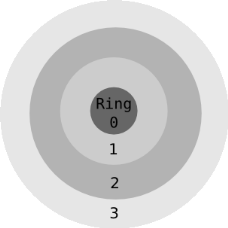

Avant de découvrir les différents types de

virtualisation qui existent, il est nécessaire d'expliquer les espaces

d'exécution, communément appelés ring. Les rings ou

anneaux sont des espaces protégés, mis à disposition par

le processeur. Le niveau de sécurité s'étend du plus

sécurisé, appelé le Ring0 au plus permissif Ring3, tout

comme nous le montre la figure 3.2.1

FIG. 3.2.1 - Concept des anneaux

De ce fait, lorsqu'une application se trouve par exemple dans

le Ring3, elle doit faire appel à une instruction spéciale pour

pouvoir utiliser un périphérique qui se trouverait dans une

couche inférieure. Typiquement, les processeurs de type X86

possèdent quatre anneaux. La plupart des systèmes fonctionnant

sur ces processeurs n'emploient que deux de ces anneaux, le Ring0 appelé

kernel land et le Ring3 nommé user land.

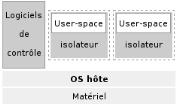

2-2. isolateur

La généralisation des logiciels de

virtualisation répond à un besoin, mais aussi à une

demande. Ces technologies, incluses directement au coeur des processeurs, sont

axées sur l'administrabilité et la sécurisation.

L'isolation est issue du procédé de la mise en

place d'un niveau de virtualisation du système d'exploitation. Ainsi,

le noyau, la mémoire, le CPU peuvent être partagés.

L'application lancée dans un contexte, également

appelé zone d'exécution, ne connaîtra que les

applications lancées dans le même contexte.

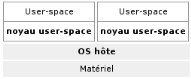

FIG.

3.2.2 - Architecture d'un isolateur

L'isolateur se présente sous la forme d'un patch pour

le noyau et gère le partage de la mémoire, du CPU et s'assure

qu'un utilisateur ou une application ne pourra pas sauter d'un contexte vers

un autre contexte. En ce sens, l'utilitaire chroot ne peut pas être

considéré comme un isolateur, puisque son action consiste

uniquement à changer le chemin de la racine. Le schéma 3.2.2

montre la place de l'isolateur au sein du système, avec

l'exécution en userspace des applications et la présence d'un

logiciel de contrôle. Les produits disponibles sur le

marché sont Linux-Vserver, BSD Jails ou OpenVZ.

2-3. noyau en espace

utilisateur

Il est possible de considérer un noyau comme une

application. C'est la solution de virtualisation proposée par exemple

par User Mode Linux ou encore coopérative linux. Dés lors

l'accès au matériel ne s'effectue plus que par un dialogue avec

le noyau de l'hôte. Cette solution est donc assez restrictive en terme de

capacité d'interaction puisque le noyau n'est alors plus utile que pour

la gestion des applications qui seront au dessus de lui.

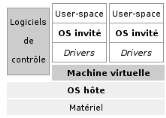

FIG.

3.2.3 - Architecture dans l'espace utilisateur

Il est préférable d'utiliser cette solution dans

le cadre de développement de nouveaux noyaux, ou alors pour installer un

système d'exploitation dans un environnement à droit restreint,

où l'utilisateur pourrait installer des applications, mais ne pas

supprimer le système existant.

2-4. machines

virtuelles

La machine virtuelle constitue le mode de virtualisation le

plus connu, puisque popularisé auprès du grand public, par

l'intermédiaire de la société VMware. L'idée

avancée est de reconstituer un environnement complet, y compris le

matériel et de mettre à disposition une plate-forme

complète de virtualisation, capable de supporter différents

environnements simultanément.

FIG.

3.2.4 - Architecture d'une machine virtuelle

Bien que cette solution soit plébiscitée du

public, elle demande néanmoins de grosses configurations

matérielles afin de supporter la reconstruction matérielle, en

surcouche d'un système d'exploitation, déjà consommateur

de ressources. Les logiciels libres connus pour cet usage sont QEMU,

Virtual-Box, Xen, etc. Dans le domaine propriétaire nous avons Virtual

PC de Microsoft, VMware Workstation de VMware, pour ne citer que ceux

là.

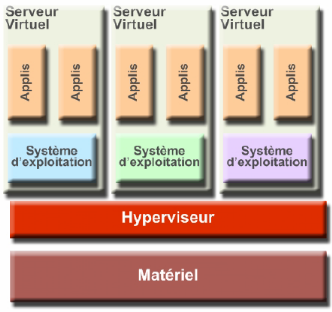

2-5.

Hyperviseur

L'hyperviseur est une couche directement posée

au-dessus du matériel. C'est un noyau optimisé pour la gestion

directe de systèmes d'exploitation. Ainsi, contrairement aux autres

méthodes, il n'y a pas de latence due à un système

hôte. Les surcouches sont elles aussi, normalement, optimisées

pour fonctionner avec l'hyperviseur. Les résultats sont donc

optimaux.

L'approche adoptée par VMware pour la virtualisation

consiste à insérer une fine couche de logiciel directement sur le

matériel informatique ou sur un système d'exploitation

hôte. Cette couche logicielle crée des machines virtuelles et

contient un moniteur de machine virtuelle ou « hyperviseur » qui

alloue les ressources matérielles de façon dynamique et

transparente, ce qui fait que plusieurs systèmes d'exploitation sont en

mesure de fonctionner simultanément sur un seul ordinateur physique sans

même le savoir.

FIG.

3.2.5 - Architecture d'un hyperviseur

2-6. Choix de l'outil de

virtualisation

Comme nous l'avons déjà évoqué,

notre travail se base uniquement sur les outils supportant la production. De ce

fait, nous pouvions nous porter sur les logiciels suivants :

- ESX server de VMware

- Virtual Server de Microsoft

- XenSource de Xen récemment racheté par

Citrix.

Chacune des technologies a ses avantages et ses

inconvénients. Les deux grands éditeurs qui se partagent

actuellement le marché sont Microsoft et Vmware. Microsoft propose

leur logiciel Virtual Server et Vmware son logiciel Vmware ESX server.

Xen est la concurrente Open source mais il est non compatible avec les

systèmes Microsoft Windows. De ce fait il ne sera pas trop

utilisé dans ce comparatif.

2.6.1. Système d'exploitation

hôte

Le premier point rencontré dans ce comparatif est le

système hôte des machines virtuelles. En effet, Vmware ESX va

proposer par défaut une Red Hat 7.2 alors que son concurrent Microsoft

va se baser sur ces propres systèmes d'exploitation.

La

solution Vmware sera donc plus abordable pour des raisons de stabilité

et de sécurité.

2.6.2. Sécurité et

redondance

Un deuxième point constaté, va être au

niveau de la redondance des serveurs virtuel. En effet, en cas de panne

physique du système hôte, la solution Microsoft doit être

configurée en cluster pour obtenir une continuité de services. A

l'inverse, la solution Vmware va proposer des outils (Vmotion, Vmware HA

et Vmware DRS) qui vont permettre la migration d'un système virtuel vers

un autre système hôte en toute transparence pour l'utilisateur.

Source :

http://www.vmware.com/products/vi/

La solution proposée par Vmware est donc beaucoup plus

simple puisque la redondance va être indépendante de la

configuration du système virtuel a l'instar de Virtual Server qui va

être obligé d'être configuré en cluster.

2.6.3. Gestion des ressources physiques

La gestion de l'allocation mémoire et CPU va aussi

être mis a défaut dans la solution Microsoft. En effet, Virtual

Server ne permet pas d'allouer un processeur physique à une machine

virtuel et la gestion de la mémoire n'en est que moins facilité.

Son concurrent Vmware va par contre proposer une formule de gestion des

ressources CPU avec en outre l'outil Virtual SMP qui va permettre l'allocation

de 2 CPU physiques a une seule machines virtuel.

Source :

http://www.vmware.com/products/vi/

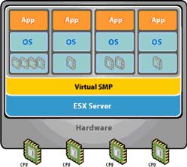

On peut donc constater sur le schéma ci-dessus que

chaque machine virtuelle peut se voir appliquer un nombre différent de

processeur physique ou virtuel.

2.6.4. Le stockage

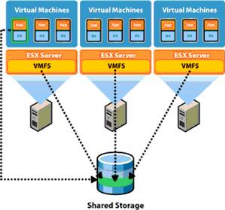

Sur la question du stockage, la solution Vmware va être

beaucoup plus performante puisque Vmware va émuler pour chaque machine

virtuelle un port Gigabit ainsi qu'un pilote LSI Ultra 320 SCSI. A l'inverse,

Virtual Server ne va proposer qu'un port réseaux Fast Ethernet ainsi

qu'un pilote SCSI générique. Pour l'architecture du stockage, les

2 éditeurs recommande des architecture SAN redondantes afin

d'éviter toutes pertes de donnés concernant les images des

disques virtuelles.

Source :

http://www.vmware.com/products/vi/

2.6.5. Performance

Les deux solutions sont équivalentes au niveau

performances mais d'après certains tests effectués par des

laboratoires de recherches, la solution de l'éditeur Vmware aurait un

léger avantage dans des conditions mono-applications du a des options de

configuration tel que Vmware SMP.

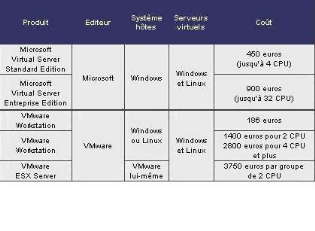

2.6.6. Prix

Source :

http://www.supinfo-projects.com/fr/2006/virtualisation%5Fprod/3/

A savoir que Vmware propose des packs tout compris VIN

(Virtual Infrastructures Nodes) comprenant la License ESX, l'extension SMP

biprocesseur, l'agent Virtual Center et le module Vmotion.

2.6.7. Temps de lancement

Au-delà de nos besoins, nous pouvons regarder aussi les

résultats obtenus par International Data Corporation

(IDC), une société américaine réalisant

des études de marché dans son étude sur la virtualisation.

Les résultats obtenus pour VMware peuvent être

considérés identiques pour XenSource, la technologie étant

similaire, sauf sur certains points dont nous allons mettre l'accent.

|

Lancement à froid

|

Lancement à chaud

|

|

ESX Server (50 VMs)

|

460s

|

30s

|

|

Virtual PC (50 VMs)

|

1040s

|

160s

|

|

Xen(50 VMs)

|

860s

|

860s

|

TAB.

3.2.1 - Comparaison des temps de lancement à froid et à chaud de

3 outils de virtualisation les plus matures

Ce premier tableau 3.2.1 montre des différences lors de

la première initialisation, appelée lancement à froid,

puis lors de démarrage alors que les bibliothèques sont

déjà en mémoire. L'étude sur XenSource, ESX Server

de VMware et virtual PC se limite à 50 instances ou machines virtuelles.

On constate qu'ESX Server démarre plus rapidement que les autres outils

et gagne 1500% de temps de chargement lorsque ses bibliothèques sont

déjà présentes.

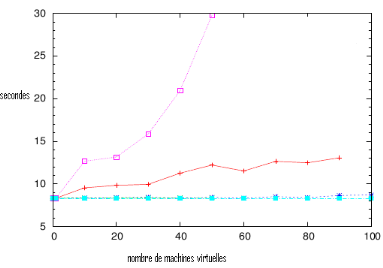

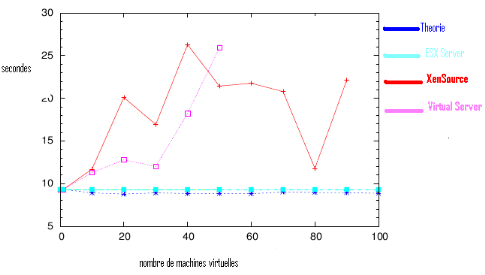

Les expériences relatées dans les graphiques

3.2.6.1 et 3.2.6.1 (voir page suivante) se fondent sur l'observation de la

charge issue de l'utilisation d'une application au sein d'un outil de

virtualisation en comparaison avec la charge de la même application sur

un hôte nu. Le premier graphique montre très clairement que la

technologie de l'isolateur utilise énormément le CPU avec une

courbe qui tend vers une exponentielle. L'hyperviseur reste très proche

de la charge théorique.

Concernant la surcharge mémoire, la figure 3.2.6.1

montre un comportement erratique de l'outil Virtual Server, alors que les

résultats des hyperviseurs ESX Server et XenSource restent toujours

aussi proches de la théorie. Tout comme lors de l'analyse du CPU,

l'application dans l'isolateur consomme d'autant de mémoire qu'il y a de

machines virtuelles lancées.

FIG.

3.2.6.1 - Charge du CPU en fonction du nombre de VM

FIG.

3.2.6.2 - Charge de la mémoire en fonction du nombre de VM

2.6.8. Conclusion

Nous venons de voir qu'il était possible de virtualiser

de différentes manières, mais que chacune d'entres elles avait

ses avantages et ses inconvénients et qu'elles ne convenaient pas

à tous types d'utilisation. Il nous est alors apparu que les avantages

étaient prépondérants.

Dans ce contexte, le choix du type de technologie et de l

outil de virtualisation adéquat nécessite une analyse

comparative. Ainsi, la virtualisation complète (mise en oeuvre par

VMware et Microsoft), avec laquelle même les cartes réseaux et les

disques sont virtuels, permet plus facilement de reproduire à

l'identique un environnement de production existant. A l'inverse, la

paravirtualisation n'assure pas une totale indépendance entre couche

matérielle et virtuelle.

En tirant partie des résultats résultant de la

comparaison des outils, mais également en considérant les besoins

de la D.T.A.I., les logiciels ESX Server et XenSource semblent convenir

à notre projet. Cependant, il s'avère utile d'avoir des noyaux

spécifiques, utile également d'avoir accès à

différents systèmes d'exploitation, puisque nous travaillons dans

un environnement de production. L'usage requiert une séparation et de la

sécurité entre les différentes machines ou contextes. Pour

tout cela, notre choix se porte sur ESX Server de VMware qui s'avère

également plus simple dans son administration et moins gourmand en

espace disque.

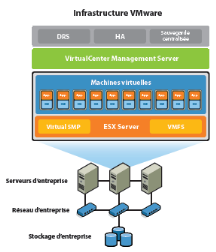

III. WMware Infrastructure

3

3-1. Utilisation de VMware

infrastructure 3

VMware Infrastructure est la suite logicielle la plus

largement déployée pour optimiser et gérer par la

virtualisation des environnements informatiques standard. Seule sur le

marché dans la catégorie des suites logicielles de virtualisation

à supporter la production, VMware Infrastructure a fait la

démonstration de ses résultats chez plus de

20 000 clients de toute taille, et ce dans des environnements et pour

des usages très divers.

Totalement optimisée, la suite VMware a subi des tests

minutieux et sa compatibilité a été certifiée avec

une très large gamme de matériels, de systèmes

d'exploitation et d'applications logicielles. VMware Infrastructure offre des

capacités intégrées de gestion, d'optimisation des

ressources, de disponibilité des applications et d'automatisation des

opérations. Ces atouts se traduisent par des économies

considérables, une efficacité opérationnelle accrue, une

réelle polyvalence et une hausse des niveaux de service.

De plus en plus d'entreprises adoptent la virtualisation qui

permet de réduire le coût de l'infrastructure. La virtualisation

est une solution très en vogue chez les entreprises comme chez les

particuliers. Et une étude récente vient confirmer cette

tendance: 75% des sociétés profiteront ou déploieront des

serveurs de façon virtuelle d'ici un an.

Les deux produits les plus utilisés pour la

virtualisation dans le grand public et dans l'univers de l'entreprise sont

VMWare ESX Server et Microsoft Virtual Server. Ils détiennent d'ailleurs

75% de parts du marché.

Les données publiées sur internet concernant

cette technique indiquent que l'optimisation de l'utilisation des ressources

technologiques est l'une des principales préoccupations des entreprises

actuellement. Les solutions de VMware répondent tout à fait

à ce besoin aujourd'hui.

D'après VMware, En janvier 2008, plus de 2,2 million de

copies de VMware ESX Server avaient été

téléchargées, à environ 70 % par les grandes

entreprises. Lorsque ces clients déploient un environnement de machines

virtuelles, ils doivent pouvoir gérer plus efficacement leurs ressources

informatiques. C'est là que VMWARE INFRASTRUCTURE 3 intervient.

Ainsi nous verrons dans cette partie du mémoire la

solution de virtualisation proposée par VMware, celle sur laquelle nous

avons porté notre choix dans le cadre de cette étude : VMware

Infrastructure III

3-2. Les points forts de

VMware Infrastructure 3

L'utilisation de cette technologie apporte à

l'infrastructure de nombreux avantages et favorise un retour sur

l'investissement rapide :

Ø L'utilisation des ressources des serveurs, n'est pas

souvent exploité de manière optimale, ainsi, l'utilisation d'un

serveur ESX permet gérer ou héberger plusieurs machines

virtuelles et d'utiliser au mieux la puissance du processeur.

Ø Un serveur ESX peut remplacer une série de

serveur, en parallèle une analyse de la charge de travail des serveurs

du SI, devra être effectuée afin de déterminer le nombre de

machine virtuelle que pourra supporter chaque serveur ESX.

Ø Le Fail Over est géré de

manière automatique, en effet les machines virtuelles peuvent être

déplacées sur n'importe quel serveur ESX de l'infrastructure.

Ø Diminution importante des coûts de maintenance

sur le Datacenter (administration, électricité,

sécurité, etc.), cela sera surtout du, à la

diminution du nombre de serveur et à l'administration centralisé

permise par virtual center.

Ø Administration du Datacenter optimisée

avec VirtualCenter, optimisation des ressources matérielles sans coupure

de service.

Ø Visualisation rapide et optimisée des

performances, VI client permet d'afficher des graphiques de performance.

Ø VI3 permet de réaliser des économies

mesurables en termes d'investissement.

Ø Augmente le taux d'utilisation du matériel et

réduit les besoins dans ce domaine, grâce à des ratios de

consolidation de serveurs dépassant fréquemment 10 machines

virtuelles par processeur physique.

Ø Réduit le coût de l'espace occupé

par les racks et de leur alimentation en proportion du ratio de consolidation

réalisé.

Ø Réduit les frais liés aux interventions

humaines en simplifiant et en automatisant les procédures informatiques

qui monopolisent la main d'oeuvre et les ressources au sein d'environnements

accueillant des matériels, des systèmes d'exploitation et des

logiciels hétérogènes.

Ø VMware Infrastructure améliore la

réactivité, la facilité de service, la

disponibilité et la flexibilité de l'infrastructure

informatique.

Ø Permet une disponibilité des applications et

une continuité de service étendues et économique quels que

soient les matériels et les systèmes d'exploitation.

Ø Assure le fonctionnement permanent et la maintenance

sans perturbation des environnements informatiques, avec migration à

chaud de systèmes complets en cours d'exécution.

Ø Permet aux systèmes existants de cohabiter

avec de nouveaux environnents.

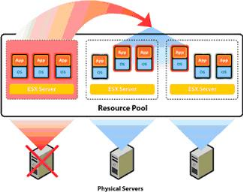

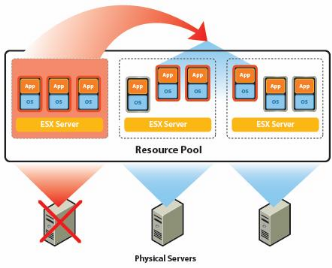

FIG

3.3.1 - Principe de Virtual Infrastructure 3

3-3. Quelques spécifications

techniques :

· Support des technologies iSCSI et NAS

· Support des technologies quadri sockets

· VMFS 3 qui permet d'adresser des volumes jusqu'à

64 To

· Virtual SMP permet d'utiliser jusqu'à 4

processeurs simultanément, maximum mémoire porté à

16 Go par VM et 64 Go par serveur.

· Nouveaux modules HA (High Availability), DRS

(Distributed Ressource Scheduler) et Consolidated Backup

· Support de Solaris 10 32 bits

· Support limité des systèmes

d'exploitation 64 bits

3-3. L'architecture de

Virtual Infrastructure 3

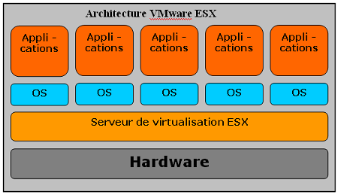

a) ESX SERVEUR : un

serveur orienté production, un nouvel environnement de

travail

L'architecture d'ESX est complètement différente

des deux autres architectures présentées

précédemment. Elle n'a pas besoin du système

d'exploitation de la machine physique. C'est la plateforme ESX qui joue le

rôle de système d'exploitation. De ce fait, l'architecture est

nettement plus allégée, permettant aux espaces virtuels, dans

lesquels vont évoluer les serveurs virtuels, d'être beaucoup plus

optimaux.

FIG

3.3.2 : architecture ESX Server

La couche ESX comprend un OS UNIX, adapté

spécifiquement à la gestion de machines virtuelles. Elle permet

de relier, de la manière la plus directe possible, le hardware de la

machine physique aux serveurs virtuels.

ESX a tiré de nombreux avantages de cette architecture,

que ce soit d'un point de vue de gestion des processeurs, de réseaux ou

d'accès disques.

ü Puissance de calcul

La structure d'ESX permet de faire fonctionner physiquement

plusieurs processeurs pour une machine virtuelle.

Comment cela marche ?

Un système d'exploitation a pour but d'allouer et de

gérer des ressources pour différents processus et threads voulant

s'exécuter sur la machine. Si nous voulons faire tourner un OS

traditionnel sur un autre OS traditionnel, il existe une double gestion des

ressources. Les systèmes d'exploitation ne sont pas, à l'origine,

prévus pour cela et de ce fait, ils se comportent comme les seuls

maîtres à bord. Il est donc nécessaire de séparer

leur champ d'activité en simulant une interface physique qui supportera

la machine virtuelle et qui se comportera, à la vue du système

hôte, comme un service classique. C'est ce que font VS et GSX. Cependant,

ces produits doivent trouver un ensemble de ruses pour faire cohabiter deux

environnements qui n'ont pas été fait pour cohabiter ensemble. Ce

qui les contraint à ne pas pouvoir offrir aux machines virtuelles de

pouvoir travailler sur deux processeurs et de ne pas pouvoir être

connecté directement à un San.

ESX Server, quant à lui, est un système qui a

été créé spécifiquement pour supporter des

machines virtuelles. Il a donc été conçu de telle

manière à ce qu'il n'y est pas double emploi.

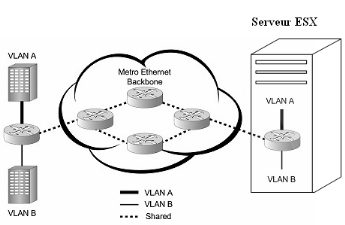

ü Le réseau

ESX Server donne la possibilité d'étendre les

stratégies de Vlans au coeur même de son système.

Les Vlan consistent à segmenter un réseau

pour regrouper des machines ayant des fonctions similaires ou un besoin de

sécurité commun.

Traditionnellement, ce sont les équipements

réseau qui s'occupent de la segmentation réseau. Dans le cas de

gestion de serveurs virtuels, si l'ensemble de ces derniers est connecté

à plusieurs Vlans différents, il sera nécessaire

d'installer un certain nombre de cartes sur le serveur, posant un

problème de configuration physique et de coûts.

Pour se faire, ESX gère une technologie appelée

802.1Q qui permet de faire véhiculer plusieurs Vlan sur un même

média en gardant l'intégrité du Vlan.

Il est important de noter que, pour que cette technologie

fonctionne, il est impératif que le commutateur ou routeur,

connecté à cette interface, prenne en charge la même

technologie (802.1Q).

ü Gestion des disques

ESX serveur, grâce à son architecture, nous

permet de connecter directement les machines virtuelles aux disques SAN. Il

s'agit d'une option importante, qui n'est pas disponible sur les autres

technologies de virtualisation. Pour rappel, ces autres technologies permettent

au serveur hôte de stocker les disques virtuels sur leurs propres disques

SAN. On peut donc s'attendre, avec la technologie ESX, à un gain de

performance. ESX offre, également, de la même manière que

VS et GES, la possibilité de stocker les disques en utilisant des

fichiers stockés en local dans un répertoire de la machine

hôte.

ü Gestion du serveur

Par défaut, le serveur s'administre à l'aide

d'une interface Web qui s'installe automatiquement lors de l'installation du

serveur. Cette interface est relativement conviviale et ergonomique. Toutes les

fonctionnalités sont accessibles depuis cette interface, à

l'exception du basculement d'un serveur virtuel en état de marche d'une

machine à l'autre, qui elle est accessible à partir de Virtual

Center.

Status Monitor : permet de faire un listing

des machines hébergées avec les ressources qu'elles occupent. Il

est également possible, grâce à cette interface, de

modifier le statut des machines virtuelles. En cliquant sur une machine, on

accède à ces propriétés.

Memory : permet d'avoir accès au

détail de l'utilisation des ressources mémoire.

Option : est une page qui permet de faire le

lien avec les différentes interfaces de gestion du serveur ESX, comme la

gestion du réseau virtuel, l'arrêt et le redémarrage de la

machine, la gestion matérielle, etc.

Cependant, lors de l'utilisation de cette interface, nous

avons pu constater deux défauts. Premièrement, il n'existe pas de

statistiques. Il n'est donc pas évident de statuer sur la charge que

subit le serveur quotidiennement. Et deuxièmement, l'interface

réveille des temps de chargement relativement longs.

Pour palier à cela et pour proposer un management

globalisé, VMware a mis au point un serveur de management de ses produit

: VMware Virtual Center. Cette solution est commenté un peu plus loin

dans ce mémoire.

b) VMware Virtual Center

et VMotion

Un des plus gros risque de la virtualisation est d'oublier la

base physique. Si le serveur physique s'arrête, il entraîne

l'arrêt de l'ensemble des serveurs virtuels hébergés.

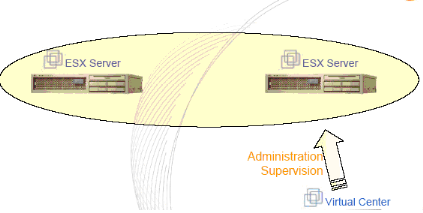

Pour assurer une fiabilité suffisante en production,

deux serveurs ESX sont nécessaires. La cerise sur le gâteau est la

disponibilité de VMotion.

FIG 3.3.3 - Principe de VMotion

Avec VMotion, le déplacement à chaud de serveur

virtuel d'un serveur physique ESX sur un autre serveur physique ESX devient

réalité. Un serveur virtuel migre d'un serveur ESX sur un autre

serveur ESX tout en étant connecté sur le serveur qui se

déplace. Cela s'explique par le mécanisme de pagination de la

mémoire d'un serveur ESX et la capacité de VMFS d'accepter des

accès concurrents.

VMotion représente un changement supplémentaire

de paradigme, le serveur physique avec VMware ESX devient lui-même

virtualisé !

Cependant nous signalons qu un certain environnement est

nécessaire pour VMotion:

Ø 2 serveurs certifiés avec une architecture de

processeur identique (Intel ou AMD (voir les caractéristiques en page

54).

Ø Une connexion réseau Gigabit Ethernet

(c'est-à-dire au moyen de fibres optiques ou de câbles à

paire torsadée ordinaires à une vitesse pouvant atteindre 1000

mégabits par seconde) dédiée pour le réseau VMotion

sur chaque serveur.

Ø Le logiciel Virtual Center.

Ø Et deux licences de VMotion

Ne disposant pas de cet environnement, nous n'avons pas pu

encore tester ces fonctionnalités.

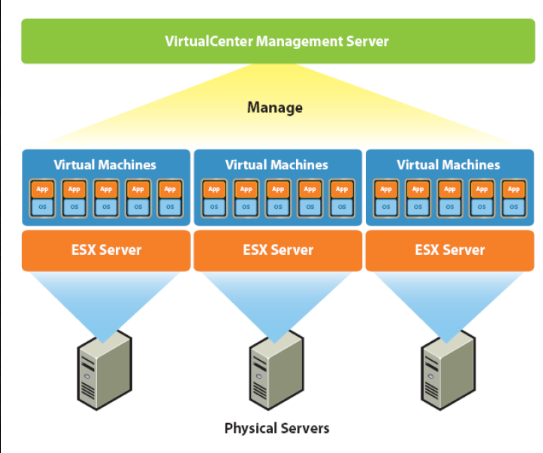

Virtual Center for VMware Server permet de centraliser la

gestion de serveurs VMware. Il apporte une solution aux problèmes que

les entreprises rencontrent aujourd'hui dans la gestion de leur infrastructure

informatique, leur permettant ainsi :

Ø De renforcer l'utilisation de leurs serveurs

existants et de limiter l'achat de nouveaux équipements.

Ø D'effectuer des provisionnements de serveurs rapides.

Ø D'offrir une gestion centralisée de leur

environnement informatique à partir d'une interface unique

FIG 3.3.4 : Principe de Virtual

Center

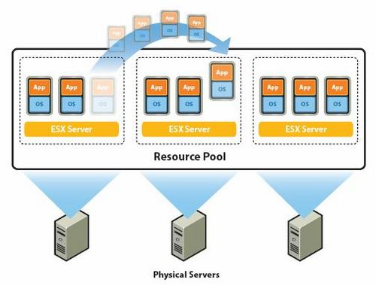

c) VMware DRS (Distributed

Ressource Scheduler)

VMware DRS est une option qui conseille à

l'administrateur le meilleur positionnement des VMs sur tel ou tel serveur

physique en fonction des ressources disponibles dans le cluster. Si une

migration est recommandée, VMotion est utilisé pour

transférer la VM sur un autre serveur physique. Les migrations peuvent

être entièrement automatisées ou être totalement

manuelle.

FIG 3.3.5 - principe de DRS

d) VMware HA (High

Avalaibility)

Cette option permet de surveiller les machines virtuelles, si

l'une d'elles s'arrête (perte d'un serveur ESX physique), HA

redémarre automatiquement la VM sur un autre serveur ESX. Cette

opération dure moins de 3 minutes plus le temps de démarrage de

la Virtual Machine.

Figure 3.3.6 - principe de HA

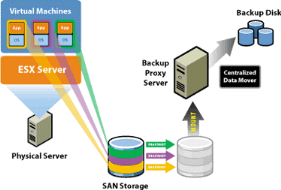

e) VMware Consolidated

Backup

Consolidated Backup est l'outil de sauvegarde de VMware. Les

sauvegardes sont effectuées directement sur le SAN (Storage Area

Networking), sans charger les serveurs ESX. Cette option nécessite un

serveur relais de sauvegarde connecté au SAN.

FIG 3.3.7 - Principe de VCB

Cette façon de sauvegarder est la seule

réellement efficace avec VMware infrastructure (VI3) car les machines

virtuelles peuvent changer de serveur physique. VCB (Virtual Consolidated

Backup) utilise le serveur VC (Virtual Center).

IV. Les

inconvénients de la virtualisation

Bien qu'elle soit très avantageuse, la virtualisation

présente quelques inconvénients :

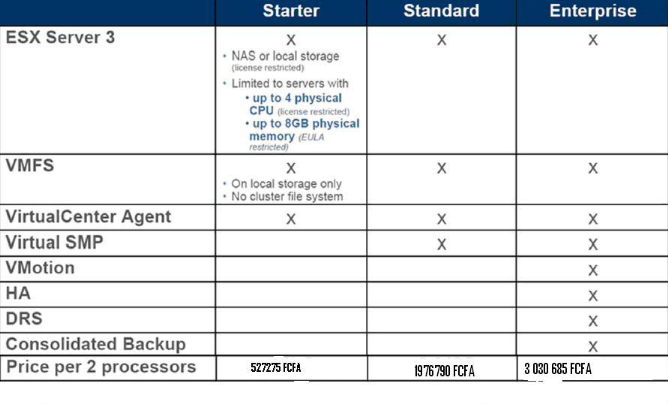

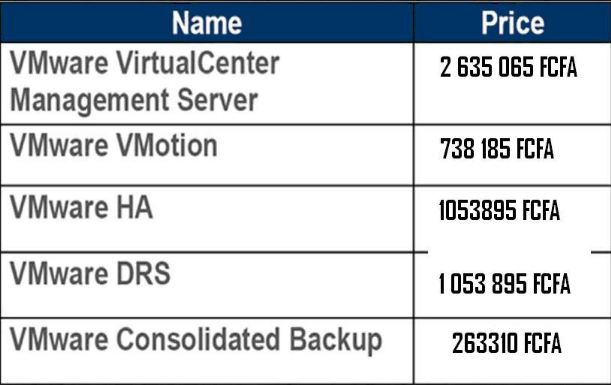

4.1. Le coût

Le premier inconvénient de la virtualisation est le

coût en termes de licence. En effet, une architecture complète

Vmware pour deux processeurs, revient à environ 5 000€ auquel

se rajoute 3 000€ par lot de deux processeurs. Il est donc

indéniable que pour rentabiliser ce coût, l'infrastructure doit

être déployée sur une grande échelle. Il

existe aujourd'hui des technologies similaires à Vmware dans le domaine

de l'open source (Xen) mais qui sont beaucoup plus complexe à mettre en

oeuvre demandant des compétences spécifiques. Le coût de

ces compétences sera du coup largement supérieur aux coûts

de licensing des produits Vmware. Les produits Microsoft sont aussi une

alternative a Vmware mais nécessite une license pour le système

hôte.

4.2. Evolution matériel

La virtualisation de serveurs implique aussi une refonte du

parc matérielle. En effet, elle va impliquer une augmentation

conséquente de la puissance des machines physique hôte. En prenant

le cas de la mémoire vive des machines. La mémoire, au lieu

d'être repartie sur chaque machine se verra donc rassembler sur une seule

machine physique : le serveur hôte. Il ne serra donc pas étonnant

se voire des machines dotées de plus de 4Giga de mémoires vives

remplirent le rôle de serveur hôte.

4.3. Migration Physic to virtual (P2V)

La complexité des processus de virtualisation de

machines physiques peut être aussi mise en avant. Les processus P2V

(Physique To Virtual) doivent être réalisés au cas par

cas. En effet, chaque application ne va pas se comporter de la même

manière lors de ces processus. Ceci peut donc être

inconvénient dans le cadre d'une migration vers une infrastructure

virtuel.

4.4. Consommation des systèmes

Le dernier inconvénient est la consommation des

systèmes de virtualisation. VMware a proprement parlé va

consommer en permanence 5 a 10% des ressources CPU de la machines physique

hôte. Ceci peut être un problème en cas de surcharge des

besoins en ressources de la part des machines virtuel. Ce problème peut

être résolue grâce a la flexibilité de l'architecture

virtuel et en anticipant ce genre de montée des besoins en

puissances.

Conclusion

En tirant partie des résultats résultant de la

comparaison des outils, mais également en considérant les besoins

de la D.T.A.I évoqués plus haut, les logiciels ESX Server et

XenSource semblent convenir à notre projet. Cependant, il s'avère

utile d'avoir des noyaux spécifiques, utile également d'avoir

accès à différents systèmes d'exploitation, puisque

nous travaillons dans un environnement de production. L'usage requiert une

séparation et de la sécurité entre les différentes

machines ou contextes. Pour tout cela, notre choix se porte sur ESX Server de

VMware qui s'avère également plus simple dans son administration

et moins exigent en espace disque.

Nous essayons ici de faire un tableau comparatif des outils de

virtualisation les plus évolués :

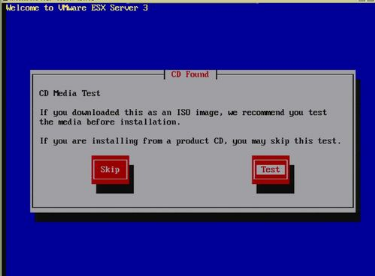

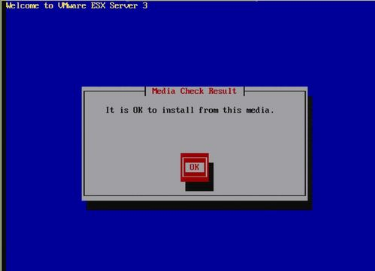

|

|

|

|

|

|

VMware

Infrastructure 3

|

Microsoft

Virtual Server 2005 R2

|

Xen

|

|

Utilisation cible

|

- Consolidation d'environnements hétérogènes

(Windows, Linux, Novell)

|

- Consolidation d'environnements hétérogènes

(Windows, Linux, Novell)

|

- Consolidation d'environnements "libres" (majoritairement Linux)

sur une même machine physique, pour du maquettage ou prototypage

- Il

est nécessaire d'avoir un support IntelVT ou AMDv

|

|

Mise en place & utilisation

|

- CD + assistant d'installation

- S'installe directement sur

le matériel comme un OS

- Utilisation via interface Web

sécurisée

- Installation via scripts

|

- CD + assistant comme sur-couche à Windows Server

2003

- Utilisation via interface Web sécurisée

|

- Package binaire ou code source

- S'installe comme sur-couche

à Linux (modification du noyau + binaire)

- Pas d'inteface Web,

administration et utilisation en CLI

- Les distributions Suse et Red Hat

fournissent des outils d'integration et d'interface à Xen (redhat 5,

Suse10,2)

|

|

Compétences requises

|

- Compétences Linux recommandées

|

- Compétences Windows Server 2003 et/ou Linux

|

- Très bonnes compétences Linux

|

|

Overhead

|

- 5 à 10 %

|

- 10 à 20 %

|

- 2 à 3%

|

|

OS hôte

|

- Possède son propre noyau

|

- Exclusivement Windows Server 2003 en production et Windows XP

en test

|

- Linux + noyau Xen

|

|

Virtualisation des machines linux

|

- Oui

|

- Oui

|

- Oui

|

|

Performances

|

- Systèmes optimisé avec noyau de

virtualisation propriétaire

|

- Jusqu'à 62 machines virtuelles

- Sur-couche de MS

Windows Server 2003

|

- Très bonnes performances en terme de CPU et de RAM

(utilisation directe de la mèmoire physique) et performance

Réseau en générale plus faible

|

|

Support

|

- Supporté dans les environnements Windows, Linux et

Novell + application de 60 partenaires

|

- Supporté dans les environnements Windows et Linux

|

- Via les moyens classiques : forums, sites web etc.

- Achat

d'un support XenSource

|

|

Support iSCSI

|

- Oui (non pour ESX 2.5)

|

- Oui

|

- Oui

|

|

Haute disponibilité

|

- Partage d'un même volume disque SAN entre plusieurs

serveurs VMware ESX

- Création de clusters de machines virtuelles sur

plusieurs serveurs VMware

- VMware HA

- DRS

- Consolidated backup

|

- Version R2

- Host Clustering : mise en cluster de 2 Virtual

Server

- Support de l'iSCSI : accès possible à un SAN, NAS ou

une baie de disques via réseau IP

|

- Supports de l'iSCSI, NAS, SAN etc. tous les espaces de stockage

accessibles depuis une machine Linux

|

|

Gestion des entrées/sorties

|

- Pilote Gigabit pour chaque VM

|

- Pilote Fast Ethernet Standard

- Version 2005 R2

jusqu'à 50% plus rapide que la version précédente

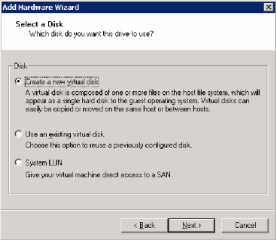

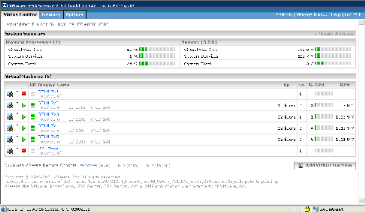

|