|

Année 2012

|

UNIVERSITÉ DE NGAOUNDÉRÉ

FACULTÉ

DES SCIENCES

DÉPARTEMENT DE PHYSIQUE

BP 454

Ngaoundéré

|

|

THE UNIVERSITY OF NGAOUNDÉRÉ

FACULTY OF

SCIENCE

DEPARTMENT OF PHYSICS

P.O. Box 454 Ngaoundéré

|

MÉMOIRE DE MASTER DE PHYSIQUE

Spécialité : Électronique -

Électrotechnique - Automatique

ÉVALUATION D'UN ALGORITHME DE CRYPTAGE CHAOTIQUE

DES IMAGES BASÉ SUR LE MODÈLE DU PERCEPTRON

Présenté par :

NKAPKOP Jean De Dieu

Licencié en Électronique -

Électrotechnique - Automatique

Matricule : 05J674FS

N°2011

ENCADREUR

Dr EFFA Joseph Yves Chargé de Cours

Université de Ngaoundéré

Soutenu publiquement le 09 août 2012, devant le jury

composé de :

Pr. BITJOKA Laurent Université de

Ngaoundéré Président

Dr. EFFA Joseph Yves Université de

Ngaoundéré Rapporteur

Dr. NLONG II Jean Michel Université de

Ngaoundéré Examinateur

Cryptage chaotique des images basé sur le

modèle du perceptron

Dédicace

DÉDICACE

Je dédie ce travail à :

ü Mon feu père PONDIA Zacharie;

ü Ma feue mère FEUKEU Elisabeth;

ü Mon frère et mes soeurs.

i

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Remerciements

REMERCIEMENTS

ii

Mes remerciements vont en premier lieu à DIEU

notre père, à travers son fils JÉSUS

CHRIST, qui a veillé sur moi tout au long de mon parcours.

Je tiens sincèrement à remercier :

Mon encadreur : Dr EFFA Joseph Yves,

Chargé de Cours à l'Université de

Ngaoundéré, pour sa disponibilité et surtout ses

orientations pendant les travaux. Il m'a constamment soutenu, encouragé

et stimulé pendant cette année de réalisation de

mémoire. Ses nombreuses remarques ont montré une très

vaste connaissance des sujets abordés et m'ont permis d'acquérir

des compétences additionnelles.

Le Doyen de la Faculté des Sciences Pr.

NGOUNOUNO Ismaïla, pour l'attention qu'il porte à la bonne

marche de la Faculté et à l'épanouissement de ses

enseignants et étudiants.

Le Chef de Département de Physique Pr. BEDA

TIBI, qui ne ménage aucun effort pour la bonne marche de

l'option EEA au Département.

Les membres du jury : Pr. BITJOKA Laurent,

Dr. EFFA Joseph Yves, Dr. NLONG II Jean.M

pour l'honneur qu'ils me font en acceptant d'évaluer ce

travail. Tous les enseignants du Département de Physique de la

Faculté des Sciences de l'Université de Ngaoundéré,

pour leur formation académique.

Tous les enseignants de la FS, de l'ENSAI, pour leur contribution

à ma formation. Mes ainés de la promotion 2008-2009, 2009-2010 et

mes camarades de promotion 2010-2011 pour leur disponibilité,

l'accès à la documentation, leurs conseils et encouragements tout

au long de mes travaux.

La famille TCHEUFFA à travers son chef

de famille, Monsieur TCHEUFFA Roger et sa femme pour leurs

grandes qualités humaines et leur encadrement pendant ma

scolarité.

Mes frères et soeurs, oncles et tantes qui ont toujours

été à l'écoute de mes sollicitations diverses. Je

pense particulièrement à Monsieur WETE Emmanuel.

Tous ceux et celles qui m'ont accompagné, soutenu et encouragé

pour que ce travail puisse aboutir. Je pense à Damarice Dorcas Simo,

Martin Gaël Ngassam, Armand Chedop, William, Henri, Elvira, Judith, tous

mes amis, cousins et cousines...

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Table des matières

TABLE DES MATIÈRES

iii

DÉDICACE I

REMERCIEMENTS II

TABLE DES MATIÈRES III

LISTE DES FIGURES VI

LISTE DES TABLEAUX VII

LISTE DES ABREVIATIONS VIII

RÉSUMÉ IX

ABSTRACT X

INTRODUCTION GÉNÉRALE 1

CHAPITRE I : GÉNÉRALITÉS SUR LES

CRYPTOSYSTÈMES 5

1.1 Introduction 6

1.2 Introduction générale à la cryptographie

7

1.2.1 Définitions 7

1.2.2 Principe de la cryptographie 8

1.2.3 Cryptanalyse 9

1.2.4 Différentes classes d'attaques

11

1.3 Chiffrement en cryptographie standard 12

1.3.1 Chiffrement à clé publique 12

1.3.1.1 Principe 12

1.3.1.2 RSA 13

1.3.1.3 Avantages et inconvénients du chiffrement à

clé publique 13

1.3.2. Chiffrement à clé privée 14

1.3.2.1 Principe 14

1.3.2.2 Algorithmes de chiffrement par flot 14

1.3.2.3 Algorithmes de chiffrement par bloc 15

1.4 Avantages et inconvénients de la cryptographie

standard 17

1.5 Chiffrement en cryptographie quantique 17

1.5.1 Définition 17

1.5.2 Principe de la cryptographie quantique 18

1.5.3 Protocole BB84 19

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Table des matières

1.5.4 Limites du cryptage quantique 19

1.6 Chiffrement basé sur le chaos 20

1.6.1 Exemple de cryptosystèmes utilisant la

synchronisation du chaos 21

1.6.2 Exemple de cryptosystèmes numérique

basé sur le chaos 22

1.7 Comparaison entre chaos et cryptographie 24

1.8 Conclusion 25

CHAPITRE II : CHAOS ET RÉSEAUX DE NEURONES 26

2.1 Introduction 27

2.2 Systèmes dynamiques 28

2.3 Systèmes dynamiques non linéaires 28

2.3.1 Systèmes dynamiques non linéaires à

temps continu 29

2.3.2 Systèmes dynamiques non linéaires à

temps discret 29

2.4 Systèmes dynamiques chaotiques 29

2.5 Quelques outils pour caractériser le chaos 29

2.5.1 Espace des phases 30

2.5.2 Attracteurs 31

2.5.3 Sensibilité aux conditions initiales (SCI) 32

2.5.4 Spectre de puissance 33

2.5.5 Exposants de Lyapunov 34

2.6 Réseaux de neurones 35

2.6.1 Historique 36

2.6.2 Du neurone biologique au neurone artificiel 37

2.6.3 Modèle mathématique 38

2.6.4 Comportement 39

2.6.5 Architecture des réseaux de neurones 40

2.7 Conclusion 40

CHAPITRE III : CHIFFRAGE D'IMAGES À BASE DE CHAOS ET DE

RÉSEAUX DE

NEURONES 41

3.1 Introduction 42

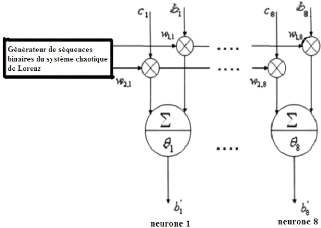

3.2 Modèle de Lorenz 43

3.2.1 Équation du modèle 43

3.2.2 Équilibre du modèle 44

iv

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Table des matières

3.2.3 Mise en évidence du chaos dans le système

de Lorenz 45

3.3 Perceptron 47

3.4 Algorithme de cryptage 48

3.5 Analyse de la sécurité 51

3.5.1 Histogramme 52

3.5.2 Analyse de corrélations des images originales et

chiffrées 54

3.5.3 Analyse différentielle 56

3.5.4 Analyse de la sensibilité à la clef

secrète 57

3.6 Conclusion 60

CONCLUSION ET PERSPECTIVES 61

BIBLIOGRAPHIE 64

v

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Liste des figures

LISTE DES FIGURES

Figure 1.1. Processus de chiffrement et déchiffrement

8

Figure 1.2. Schéma simple d'un chiffrement

asymétrique 12

Figure 1.3. Schéma simple d'un chiffrement

symétrique 14

Figure 1.4. Schéma de communication par utilisation des

cryptosystèmes chaotiques 21

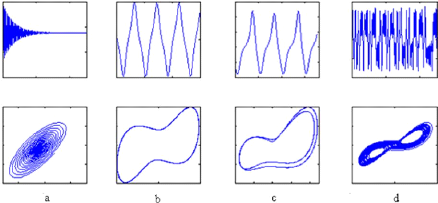

Figure 2.1. Séries temporelles et espaces de phase de

quelques oscillateurs 30

Figure 2.2. Attracteurs étranges 32

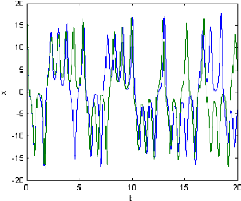

Figure 2.3. Evolution dans le temps pour deux conditions

initiales très voisines 33

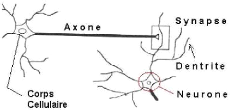

Figure 2.4. Modèle du neurone biologique 37

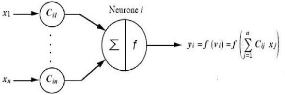

Figure 2.5. Modèle du neurone artificiel 38

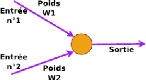

Figure 2.6. Schéma général d'un neurone

artificiel 39

Figure 2.7. Différents types de fonctions de transfert

pour le neurone artificiel 39

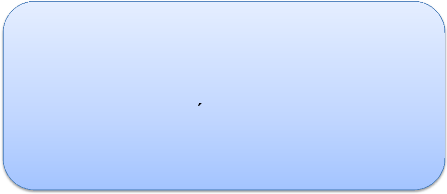

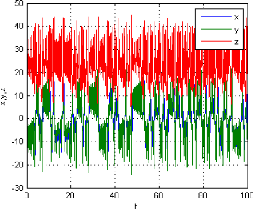

Figure 3.1. Comportement chaotique du système de Lorenz

46

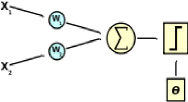

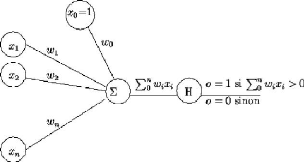

Figure 3.2. Le modèle du perceptron avec seuil 47

Figure 3.3. Le perceptron avec entrées

supplémentaires 48

Figure 3.4. Schéma de l'algorithme de chiffrage 51

Figure 3.5. Analyse des histogrammes des images originales et

chifrées du chat et de Lena 53

Figure 3.6.Analyse de corrélation de deux pixels

adjacents horizontaux des images originales

et chiffrées du chat et de Lena 55

Figure 3.7. Test de la sensibilité à la

clé secrète 59

vi

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Liste des tableaux

LISTE DES TABLEAUX

Tableau 1.1. Problèmes complexes et principaux

cryptosystèmes asymétriques 13

Tableau 1.2. Avantages et inconvénients des

cryptosystèmes classiques 17

Tableau 1.3. Correspondance entre la théorie du chaos

et la cryptographie 24

Tableau 1.4. Comparaison entre le chaos et la cryptographie

25

Tableau 2.1. Signes possibles des exposants de Lyapunov pour

un système du 4ème ordre 34

Tableau 3.1. Coefficients de corrélation des images

originales et chiffrées du chat et de Lena

56

Tableau 3.2. Valeurs du NTCP et UACI pour les images du chat

et de Lena 57

Tableau 3.3. Coefficients de corrélation des images

chiffrées du chat avec des clés secrètes

légèrement différentes 58

vii

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Liste des abréviations

LISTE DES ABREVIATIONS

viii

AES: Advanced Encryption

Standard

BB84: Charles Bennett et

Gilles Brassard, 1984

BIT: BInary digiT

DES: Data Encryption

Standard

IBM: International Business

Machines Corporation

IO: Image Originale

IC: Image Cryptée

MATLAB: Matrix Laboratory

MLP: Multi-Layer

Perceptron

NBS: National Bureau of

Standards

NIST: National Institute of

Standards and Technologies

NPCR: Number of Pixels

Change Rate (NTCP:

Nombre de Taux de Change de

Pixel)

OCCULT: Optical Chaos

Communications Using

Laser-diodes Transmitters

(communication chaotique optique utilisant des transmetteurs

à diodes laser).

QKD: Quantum Key

Distribution

RSA: Ron Rivest, Adi

Shamir et Leonard Adleman

RNA: Réseaux de

Neurones Artificiels

SCI: Sensibilité aux

Conditions Initiales

UACI: Unified Average

Changing Intensity

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Résumé

Cryptage chaotique des images basé sur le

modèle du perceptron

RÉSUMÉ

Le travail porte sur la sécurisation des images par

utilisation des propriétés remarquables du chaos. Le

mémoire s'ouvre par des généralités sur les

cryptosystèmes traditionnels et conduit à la

nécessité d'adapter la réflexion sur d'autres

méthodes de cryptage dans l'optique de protéger plus efficacement

les flots de données sans cesse croissants. Le mémoire

présente ainsi un algorithme de cryptage d'images par chaos basé

sur le modèle de perceptron. Les séquences chaotiques sont

générées à partir du système chaotique de

Lorenz et constituent la clé de chiffrement. Le choix du

générateur de chaos est porté sur ce système

à cause de la grande complexité des séquences chaotiques

(qui rend le système erratique et imprévisible dans le temps) due

à la haute dimensionnalité du système. Le modèle

simple du perceptron permet l'échange des clés entre les

communicants. L'analyse de sécurité et les simulations

numériques prouvent le niveau de sécurité

élevé et l'effectivité de la méthode. L'algorithme

ainsi présenté est robuste à tous types d'attaques issues

de la cryptanalyse.

Mots-clés: Système chaotique,

Modèle de perceptron, Neurones, Cryptage par chaos.

ix

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Abstract

ABSTRACT

x

The work concerns protection of images data by using the

remarkable properties of chaos. The thesis opens by an overview on the

traditional crypto-systems and lead to the necessity to adapt the reflexion on

other methods of encryption in order to protect more effectively the increasing

floods of data. The thesis thus presents a chaotic images encryption algorithm

based on the perceptron model. The chaotic sequences are generated starting

from the chaotic Lorenz system and constitute a cipher key of cryptosystem. The

choice of the generator of chaos is based to the Lorenz system because of the

great complexity of its chaotic sequences (which makes the system erratic and

unpredictable) due to the high dimensionality of the system. The simple model

of the perceptron allows the exchange of the keys between two communicants.

Security analysis and numerical simulations prove the high level of security

and the effectiveness of the proposed method. The proposed scheme is thus

robust to all kinds of attacks resulting from the cryptanalysis.

Key-words: High-dimension chaotic system,

Perceptron model, Neuron, Chaotic encryption.

Mémoire de Master en EEA par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Introduction générale

INTRODUCTION GÉNÉRALE

1

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Introduction générale

2

Le besoin de dissimuler les informations préoccupe

l'homme depuis le début de la civilisation [1]. La

confidentialité apparait notamment nécessaire lors des luttes

pour l'accès au pouvoir. Puis elle se développe

énormément à des fins militaires et diplomatiques [2-3].

Aujourd'hui, de plus en plus d'applications dites civiles nécessitent la

sécurité des données transitant entre deux interlocuteurs

ou plusieurs, via un vecteur d'information comme les réseaux de

télécommunications actuels et futurs. Ainsi, les banques

utilisent ces réseaux pour assurer la confidentialité des

opérations avec leurs clients ; les laboratoires de recherche s'en

servent pour échanger des informations dans le cadre d'un projet

d'étude commun ; les chefs militaires pour donner leurs ordres de

bataille, etc.

De nos jours, la nécessité de cacher ou de

casser une information rentre dans un vaste ensemble appelé cryptologie.

Toutefois, étymologiquement, la cryptologie apparait comme la science du

secret. Elle n'est cependant considérée comme une science que

depuis peu de temps ; depuis qu'elle allie l'art du secret à celle de la

piraterie. Cette discipline est liée à beaucoup d'autres, par

exemple la théorie des nombres, l'algèbre, ou encore la

théorie de l'information. Cette science comporte deux branches: la

cryptographie et la cryptanalyse.

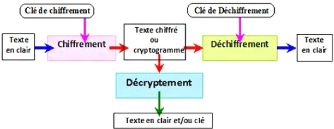

La cryptographie traditionnelle est l'étude des

méthodes permettant de transmettre des données de manière

confidentielle [4-5]. Afin de protéger un message, on lui applique une

transformation qui le rend incompréhensible : c'est ce qu'on appelle le

chiffrement. Le chiffrement permet donc à partir d'un texte en clair,

d'obtenir un texte chiffré ou cryptogramme. Inversement, le

déchiffrement est l'action qui permet de reconstruire le texte en clair

à partir du texte chiffré. Dans la cryptographie moderne, les

transformations en question sont des fonctions mathématiques,

appelées algorithmes cryptographiques, qui dépendent d'un

paramètre appelé clé [6].

La cryptanalyse à l'inverse, est l'étude des

procédés cryptographiques dans le but de trouver des faiblesses

et, en particulier, de pouvoir décrypter des textes chiffrés [7].

Le décryptage est l'action consistant à retrouver le texte en

clair sans connaître la clé de déchiffrement.

L'information transmise n'est pas exclusivement sous forme de

données textuelles mais également audio, images numériques

et autres multimédia. Les images sont très largement

utilisées dans notre vie quotidienne et, plus leur utilisation est

croissante, plus leur sécurité est vitale. Par exemple, il est

primordial de protéger les plans de bâtisses militaires, plans de

construction d'une banque ou bien les images captées par des satellites

militaires. En plus

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Introduction générale

3

avec la progression continue de la cybercriminalité, la

sécurité des images numériques est devenue un thème

important dans le monde des communications.

La révolution numérique a engendré des

moyens plus faciles pour le traitement, le stockage et la transmission des

images numériques. Cependant, elle a aussi engendré des moyens de

falsification, de contrefaçons et d'espionnage très

avancés. Le risque est encore plus grand dans un environnement ouvert

tel que la transmission des images satellitaires.

Dans de telles circonstances, il est devenu nécessaire

et impératif de crypter les images numériques avant de les

transmettre. Les algorithmes de chiffrement traditionnels tels que le DES (

Data Encryption Standard)

[8] et la RSA (Ron Rivest, Adi Shamir et

Leonard Adleman) [9] ne sont pratiquement pas

appropriés au chiffrement d'images [10-12] dû à quelques

caractéristiques intrinsèques des images comme la taille (image

de grande taille), la redondance élevée, la forte

corrélation entre les pixels adjacents [13].

Pour fournir une meilleure solution aux problèmes de

sécurité d'images, un certain nombre de techniques de chiffrement

d'images ont été proposées telles que les techniques

basées sur les systèmes chaotique [14-15] qui fournissent une

bonne combinaison entre la vitesse d'exécution et la haute

sécurité. Les signaux chaotiques peuvent être analogiques

ou numériques, continus ou discrets. Les cryptosystèmes

analogiques basés sur le chaos font intervenir la technique de

synchronisation chaotique [16-19], et ceux numériques font intervenir un

ou plusieurs système(s) chaotique(s) de telle manière que la

clé secrète soit donnée soit par les paramètres de

contrôle, soit par les conditions initiales [14]. Les signaux chaotiques

continus non linéaires sont en général apériodiques

et bornés. Ceci permet de les utiliser comme des séquences

pseudo-aléatoires qui ont l'avantage d'être productibles à

l'identique en émission réception. Les séquences

chaotiques numérisées peuvent alors être utilisées

comme clés secrètes dans un cryptosystème basé sur

le chaos. La sécurité obtenue est maximale, car la connaissance

d'un cryptogramme «message chiffré connu» ne donne aucune

indication sur le message clair correspondant. Toutefois, l'espace des

clés et l'échange des clés demeurent une

préoccupation. L'espace des clés doit être la plus large

possible pour augmenter la sécurité des cryptosystèmes.

L'échange des clés doit se faire de la manière la moins

complexe possible. C'est pour satisfaire à ces deux

préoccupations que les réseaux de neurones sont utilisés

dans l'algorithme de chiffrement présenté. La clé

sécrète étant générée par un

système chaotique de Lorenz de haute dimensionnalité afin de

renforcer la sécurité du cryptosystème.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Introduction générale

Le travail présenté dans ce mémoire

s'organise autour de trois chapitres :

Le premier chapitre aborde les

généralités sur les systèmes cryptographiques. Les

deux principaux schémas de chiffrement en cryptographie standard, le

chiffrement asymétrique ou à clé publique et le

chiffrement symétrique sont décrits. Ensuite, les

cryptosystèmes quantiques sont présentés. Enfin, des modes

de chiffrement de l'information incluant une dynamique chaotique

proposés dans la littérature sont détaillés dans

l'optique de mettre en évidence la puissance de cet outil dans la

cryptographie par rapport aux méthodes existantes.

Le second chapitre présente la théorie du chaos,

ses outils de mesure et de quantification et les réseaux de neurones.

Dans le dernier chapitre, un algorithme de chiffrement

chaotique des images basé sur le modèle du perceptron est

présenté. La sécurité et la performance de cet

algorithme sont analysées et évaluées.

Le travail ainsi mené s'achève par une

conclusion et des perspectives.

4

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

CHAPITRE I : GÉNÉRALITÉS SUR

LES

CRYPTOSYSTÈMES

5

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

6

1.1 Introduction

Dès que les Hommes apprirent à communiquer, ils

durent trouver des moyens d'assurer la confidentialité d'une partie de

leurs communications : l'origine de la cryptographie remonte sans doute aux

origines de l'Homme [1]. Les premiers systèmes de cryptographie

apparaissent vers 200 avant J.C [1]. Les outils mis en place n'avaient alors

pour tâche que de rendre difficile la lecture des informations, et seule

la complexité des mécanismes de cryptage était garante de

la confidentialité des messages. Mais ce n'est qu'à

l'avènement de l'informatique et d'Internet que la cryptographie prend

tout son sens. Les efforts conjoints d'IBM (International

Business Machines Corporation) et de la NBS

(National Bureau of

Standards) conduisent à l'élaboration du DES

[8], l'algorithme de chiffrement le plus utilisé au monde durant le

dernier quart du XXème siècle [20]. Le besoin d'apporter une

sécurité accrue dans les transactions électroniques fait

naître les notions de signature et d'authentification

électronique. La première technique de chiffrement à clef

publique sûre, le RSA [9], apparaît afin de résoudre le

problème de distribution de clé rencontré dans les

cryptosystèmes à clé privée. Mais, avec la

montée en puissance des calculateurs et l'annonce des capacités

de calcul très prometteuses de l'ordinateur quantique, ainsi que la

constante avancée de la théorie des nombres, ces méthodes

de cryptages reposants sur un algorithme de calcul deviennent de plus en plus

fragiles [10-12]. Deux alternatives très prometteuses sont

développées durant la dernière décennie car

utilisant des séquences qui soient parfaitement aléatoires telles

qu'elles ne puissent pas être connues du pirate. Il s'agit de la

cryptographie quantique et de la cryptographie chaotique. La première

résout de manière radicale le problème de la

confidentialité puisque par principe, elle offre une clé

incassable (liée au principe d'indétermination d'Heisenberg)

mais, son débit reste très limité (de l'ordre de quelques

dizaines de kbits/s) et son coût de mise en oeuvre très

élevé. La seconde quant à elle a déjà

donné la preuve de sa faisabilité et sa puissance de chiffrage

est supérieure à 1 Gbits/s (projet européen OCCULT). De

plus, sa mise en oeuvre (électrique/optique) est relativement simple,

puisqu'on n'utilise que de simples composants électroniques pour

bâtir les circuits, sans qu'il soit nécessaire d'utiliser du

matériel numérique.

Dans la section 1.2, une vue historique de la cryptographie est

donnée. Ensuite dans la

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

7

section 1.3, les deux principaux algorithmes de la

cryptographie standard (chiffrement à clé publique et chiffrement

à clé secrète) sont présentés. La

cryptographie quantique fait l'objet de la section 1.5. La section 1.6 est

consacrée aux différents schémas de chiffrement par le

chaos rencontrés dans la littérature. Enfin une comparaison entre

le chaos et la cryptographie est soulignée à la section 1.7 afin

de montrer les limites du cryptage classique.

1.2 Introduction générale à la

cryptographie 1.2.1 Définitions

> Cryptographie : c'est l'étude des

techniques mathématiques liées à la sécurité

de l'information. Par sécurité de l'information, on entend la

confidentialité des données, l'intégrité des

données, l'authentification des données et des communicants, et

la non répudiation des données. La cryptographie consiste

notamment en l'élaboration de schémas de

chiffrement/déchiffrement ou cryptosystèmes. Elle est

pratiquée par des cryptographes.

> Le chiffrement (« encryption

», en anglais) est l'opération qui consiste à transformer,

au moyen d'une information appelée clé, un message afin d'en

cacher le sens à tous ceux qui ne sont pas autorisés à le

connaître.

> Le déchiffrement («

decryption », en anglais) est l'opération inverse du chiffrement.

Il a pour but de récupérer l'information masquée,

connaissant la clé secrète.

> Le décryptage est

l'opération qui permet de retrouver le message clair correspondant

à un message chiffré sans posséder la clé de

déchiffrement.

> Un cryptosystème est l'ensemble

des deux méthodes de chiffrement et de déchiffrement. En

cryptographie, l'information à masquer est également

appelée message ou texte clair («plaintext», en anglais). Le

résultat du chiffrement d'un texte clair est appelé texte

chiffré («ciphertext», en anglais). Le texte chiffré

est le résultat d'une transformation dépendant du message et

d'une clé.

> La confidentialité elle consiste

à garder des données secrètes pour tous ceux qui ne sont

pas autorisés à les connaître.

> L'intégrité des données

a pour but de préserver les données de toute

altération non autorisée.

> L'authentification des données

consiste à faire le lien entre les données et leur

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

8

expéditeur. L'authentification des entités

consiste à s'assurer de leur identité ou de leur

qualité.

? La non répudiation consiste à

éviter que, par la suite, les communicants nient leurs actions:

l'émetteur nie avoir envoyé un message et le récepteur nie

avoir reçu un message. Les différents processus de la

cryptographie sont illustrés par la figure 1.1 suivante :

Figure 1.1. Processus de chiffrement et

déchiffrement

1.2.2 Principe de la cryptographie

Les Principes de Kerckoffs [21] et de

Shannon [22] sont très prisés en cryptographie.

? Principe de Kerckhoffs

Un principe fondamental de la cryptographie a

été énoncé par Kerckhoffs à la fin du

dix-neuvième siècle [21]. Il exprime que la méthode de

chiffrement utilisée doit "pouvoir tomber sans inconvénients aux

mains de l'ennemi". Autrement dit, la sécurité d'un chiffrement

ne doit pas reposer sur la confidentialité de celui-ci mais uniquement

sur la protection de la clé. Ce principe a plusieurs justifications

principalement:

· La confidentialité d'un algorithme secret est

difficile à garantir. Il est en général connu de plusieurs

personnes et il est souvent diffusé dans des logiciels ou dispositifs

hardware à des utilisateurs non habilités au secret. La

confidentialité de l'algorithme peut succomber à la

corruption.

· La sécurité d'un algorithme secret est

difficile à évaluer (nombre d'algorithmes à l'origine

secrets se sont révélés extrêmement faibles). Il est

généralement admis que la meilleure garantie de

sécurité d'un algorithme est apportée par une longue

période d'évaluation par la communauté cryptographique

mondiale.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les

cryptosystèmes

·

9

Un algorithme secret peut dissimuler des

propriétés indésirables pour l'utilisateur final

(existence de clés faibles par exemple). Il n'est donc pas adapté

si la confiance envers le concepteur n'est pas établie.

· Enfin, pour le théoricien, c'est une

hypothèse de travail sans laquelle il est impossible d'obtenir des

résultats rigoureux de sécurité.

? Principe de Shannon

Shannon énonça [22] que pour gommer les

redondances dans un texte en clair, deux techniques s'imposaient : la confusion

et la diffusion.

? La confusion : elle efface les relations entre le

texte en clair et le texte chiffré. Elle

évite l'analyse du

texte chiffré par recherche de redondances et de motifs statistiques. Le

moyen le plus simple pour cela est la substitution telle que le chiffre de

Jules César.

? La diffusion : Idéalement, le texte

chiffré doit ressembler à une chaîne aléatoire

de

lettres saisies au clavier par un chimpanzé. Le but du

cryptographe est d'éliminer tout indice qui, dans le texte

chiffré, aiderait le cryptanalyste à retrouver le texte clair. Il

s'agit pour cela d'éliminer les relations statistiques entre le texte

chiffré et le texte clair correspondant. La diffusion combine

transposition et substitution et diffuse la structure statistique du texte

clair parmi le texte chiffré. La cryptanalyse est étudiée

dans le paragraphe suivant.

1.2.3 Cryptanalyse

Alice et Bob essaient de communiquer de façon

sécurisée, un adversaire, Eve, tente de faire échouer la

communication secrète entre Alice et Bob. Il peut, par exemple,

intercepter le signal transitant sur le canal dans le but de

récupérer le texte clair, il peut modifier le signal transitant

sur le canal, ou encore il peut se faire passer pour l'une des entités

légitimes Alice ou Bob. Toutes ces tentatives sont des attaques sur le

cryptosystème.

La cryptanalyse est l'étude des probabilités de

succès des attaques possibles sur les cryptosystèmes afin de

déceler leurs éventuelles faiblesses [7]. Un des principaux

objectifs de la cryptanalyse est de tester si un adversaire peut

déchiffrer le texte clair ou récupérer la clé

secrète. Pour cela, le cryptanalyste se met à la place de

l'adversaire. La cryptographie et la cryptanalyse sont deux domaines

d'études évoluant constamment et en parallèle. En effet,

de nouveaux cryptosystèmes, toujours plus complexes, sont

développés pour remplacer ceux qui ont été

«cassés» par la cryptanalyse et de nouvelles techniques de

cryptanalyse sont

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

10

inventées pour tester ces nouveaux

cryptosystèmes.

La préoccupation de la cryptographie est de concevoir

des systèmes sûrs et de faire en sorte que la durée

nécessaire pour «casser» un cryptosystème soit

supérieure à sa durée de validité. La tendance

actuelle est de chercher à prouver la sécurité d'un

système sur la base d'hypothèses, sur la puissance de calcul

requise ou sur la quantité de texte.

La réussite pratique d'une attaque dépend d'un

certain nombre d'éléments, comme les

connaissances nécessaires à priori,

l'effort demandé (complexité, temps de calcul), la

quantité et la qualité des informations pouvant être

déduites de l'attaque (décryptage de la clé

secrète, algorithme de chiffrement découvert sans connaître

la clé secrète, informations sur le texte clair, ...). La

complexité de l'attaque se caractérise par le temps en nombre

d'opérations effectuées (addition, XOR, ...), par la

mémoire nécessaire et par la quantité de données

(texte clair et texte chiffré) requises. Depuis lors, de nombreuses

attaques possibles contre les cryptosystèmes ont été

identifiées, de telle sorte qu'il est difficile d'en établir une

liste exhaustive. En revanche, on distingue deux classes d'attaques : les

attaques actives et les attaques passives.

Dans les attaques actives, l'adversaire agit sur

l'information. Il altère l'intégrité des

données, l'authentification et la

confidentialité. Il peut chercher à altérer la

transmission du message sur le canal, par exemple, en modifiant le message

(suppression, ajout, modification des séquences du message), en

retardant (ou empêchant) sa transmission, en répétant son

envoi.

Dans les attaques passives, l'adversaire

observe des informations qui transitent sur le canal sans les modifier. Il

cherche à récupérer des informations sur le

cryptosystème sans l'altérer, telles que le message, la

clé secrète, etc. Dans ce cas, l'adversaire touche à la

confidentialité des données.

La cryptanalyse des schémas de cryptage peut être

effectuée sous un certain nombre

d'hypothèses. Une hypothèse fondamentale, connue

sous le nom de principe de Kerckhoff est que l'adversaire

connaît complètement l'algorithme de cryptage, à

l'exception de la clé secrète qui est inconnue. Dans ce cas, la

sécurité du cryptosystème repose entièrement sur la

clé secrète. Cette hypothèse signifie que la

sécurité d'un schéma de cryptage ne doit pas reposer sur

la confidentialité du schéma, c'est-à-dire la fonction de

chiffrement employée,

mais sur la confidentialité de la clé.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

11

L'objectif commun de toutes les attaques est de

systématiquement retrouver le texte clair à partir de texte

chiffré ou de déduire la clé secrète. Ces attaques

sont rappelées ci-dessous.

1.2.4 Différentes classes d'attaques

On distingue, les différents types d'attaques en

fonction des données supposées connues par les attaquants:

? L'attaque à texte chiffré seulement

(Ciphertext only attack) : L'attaquant ou l'adversaire a connaissance

du texte chiffré de plusieurs messages ; alors il tente de

déduire la clé secrète ou le texte clair en observant

seulement le texte chiffré.

? L'attaque à texte en clair connu (known

plaintext attack) : Le cryptanalyste a non

seulement accès aux textes chiffrés de plusieurs

messages mais aussi aux textes en clairs correspondants. La tâche est de

retrouver la ou les clé (s) utilisée (s) pour chiffrer ces

messages ou un algorithme qui permet de décrypter n'importe quel nouveau

message chiffré avec la même clé.

? L'attaque à texte en clair choisi (chosen

plaintext attack) : Non seulement le

cryptanalyste a accès aux textes chiffrés et aux

textes en clair mais de plus il peut choisir les textes en clair à

chiffrer. Cette attaque est plus efficace que l'attaque à texte en clair

connu car le cryptanalyste peut choisir des textes en clair spécifiques

qui donneront plus d'informations sur la clé. La tâche consiste

à retrouver la ou les clé (s) utilisée (s) pour chiffrer

ces messages ou un algorithme qui permette de décrypter n'importe quel

nouveau message chiffré avec la même clé.

? L'attaque adaptative à texte en clair choisi

(adaptive chosen plaintext attack) :

C'est un cas particulier de

l'attaque à texte en clair choisi. Non seulement le cryptanalyste

peut choisir les textes en clair mais il peut également

adapter ses choix en fonction des textes chiffrés

précédents. Dans une attaque à texte en clair choisi, le

cryptanalyste est juste autorisé à choisir un grand bloc de texte

en clair au départ tandis que dans une attaque à texte en clair

adaptative, il choisit un bloc initial plus petit et ensuite il peut choisir un

autre bloc en fonction du résultat pour le premier et ainsi de suite (le

choix du texte clair peut dépendre du texte chiffré reçu

précédemment).

? L'attaque à texte chiffré choisi

(chosen ciphertext attack) : Le cryptanalyste peut

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

12

choisir différents textes chiffrés à

décrypter. Les textes décryptés lui sont alors fournis.

Par exemple, le cryptanalyste a un dispositif qui ne peut être

désassemblé et qui fait du décryptage automatique, sa

tâche est de retrouver la clé.

? L'attaque adaptative à texte chiffré

choisi (adaptive chosen ciphertext attack) : Cette attaque est une

attaque à texte chiffré choisi où le choix du texte

chiffré peut dépendre du texte en clair reçu

précédemment.

? L'attaque exhaustive ou attaque par force brute

(brute force attack) : L'attaquant essaie toutes les combinaisons

possibles des clés jusqu'à l'obtention d'un texte clair. Cette

attaque est la plus coûteuse en temps de calcul et en mémoire

à cause de la recherche exhaustive.

Dans cette section, nous avons donné un aperçu

sur le vaste monde de la cryptologie avec ses deux disciplines: cryptographie

et cryptanalyse, ainsi que l'évolution de ces deux sciences à

travers l'histoire avant et après l'avènement de l'ère

informatique. Cette section, constitue une fenêtre ouverte sur cette

science afin d'initier le lecteur aux aspects de la cryptologie.

Dans la suite, les différents cryptosystèmes sont

présentés.

1.3 Chiffrement en cryptographie standard 1.3.1

Chiffrement à clé publique

1.3.1.1 Principe

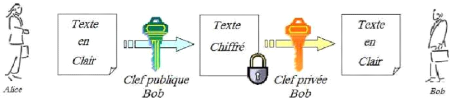

Le chiffrement à clé publique, ou

chiffrement asymétrique, a été proposé par

Diffie et Hellman, en 1976 [23]. Dans un tel schéma, la clé de

chiffrement est différente de celle de déchiffrement. N'importe

qui peut utiliser la clé de chiffrement, ou clé publique, pour

chiffrer un message, mais seul celui qui possède la clé de

déchiffrement, ou clé privée, peut déchiffrer le

message chiffré résultant (Figure 1.2).

Figure 1.2. Schéma simple d'un chiffrement

asymétrique

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

13

1.3.1.2 RSA

Un exemple de chiffrement à clé publique est le

schéma RSA, proposé par Rivest, Shamir et Adleman, en 1978 [9].

Ce schéma est encore très largement utilisé (sites web

commerciaux, par exemple). Il repose sur la difficulté de factoriser des

grands nombres et s'appuie donc sur la théorie des nombres. La

génération des clés publiques et privées peut

être trouvée dans [9].

1.3.1.3 Avantages et inconvénients du chiffrement

à clé publique

L'atout principal de la cryptographie à clé

publique (chiffrement asymétrique) réside dans la facilité

de gestion du parc des clés des utilisateurs. En effet, l'augmentation

du nombre d'utilisateurs ne complexifie pas le protocole. De plus,

l'arrivée de nouveaux utilisateurs et leur intégration demande

très peu d'efforts et ne modifie en rien les paramètres des

autres. Ainsi, la cryptographie à clé publique résout le

problème de distribution des clés que l'on peut rencontrer dans

la cryptographie à clé privée. Toutefois, les techniques

asymétriques souffrent de leur grande lenteur. Chiffrer un message est

100 à 1000 fois plus long que certaines techniques

symétriques. Le tableau ci-dessous résume les différents

problèmes sur lesquels repose la conception de cryptosystèmes

asymétriques:

Tableau 1.1. Problèmes complexes et principaux

cryptosystèmes asymétriques [24-25]

|

Cryptosystème asymétrique

|

Problème complexe

|

|

RSA

|

Factorisation des grands entiers

|

|

El Gamal

|

Logarithme discret

Problème de Diffie-Hellmann

|

|

El Gamal généralisé

|

Logarithme discret

généralisé

Problème de Diffie-Hellmann

généralisé

|

|

Rabin

|

Factorisation des grands entiers

|

|

McEliece

|

Code linéaire

|

|

Merkell-Hellmann

|

Sac à dos

|

|

Chor-Rivest

|

Sac à dos

|

|

Goldwasser-Micali

|

Résiduosité quadratique

|

|

Blum-Goldwasser

|

Factorisation des grands nombres

|

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

14

1.3.2. Chiffrement à clé privée

1.3.2.1 Principe

Par opposition au chiffrement à clé

publique, le chiffrement à clé secrète

est aussi appelé chiffrement

symétrique. La clé de cryptage peut être

calculée à partir de la clé de décryptage et vice

versa. En général, les clés de cryptage et de

décryptage sont identiques. L'émetteur et le destinataire doivent

se mettre d'accord préalablement sur une clé qui doit être

gardée secrète, car la sécurité d'un tel algorithme

repose sur cette clé (figure.1.3).

Figure 1.3. Schéma simple d'un chiffrement

symétrique

Un des problèmes principaux du cryptage

symétrique est l'échange préalable de la clé

secrète.

Le chiffrement à clé publique peut être

préféré pour générer de petites

séquences comme des signatures ou des clés secrètes pour

le chiffrement symétrique. Le cryptage symétrique peut être

préféré pour crypter des grandes quantités de

données.

Les schémas de chiffrement symétrique peuvent

être classés en deux catégories, le chiffrement par flot et

le chiffrement par blocs.

1.3.2.2 Algorithmes de chiffrement par flot

Les schémas de chiffrement par flot [26] et

appelé aussi chiffrement en continu, traitent l'information bit à

bit, et sont très rapides. Ils sont parfaitement adaptés à

des moyens de calcul et de mémoire (cryptographie en temps réel)

comme la cryptographie militaire, ou la cryptographie entre le

téléphone portable GSM et son réseau.

Leur principe est d'effectuer un chiffrement de Vernam en

utilisant une clé pseudo-aléatoire, c'est à dire une

clé qui ne soit pas choisie aléatoirement parmi tous les mots

binaires de longueur n. Cette clé (qu'on appellera par la suite

pseudo-aléatoire) est générée par différents

procédés à partir d'une clé secrète d'une

longueur juste suffisante pour résister

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

15

aux attaques exhaustives.

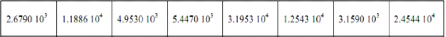

Exemple : Message en clair: "SALUT"

(conversion en binaire)

01010011 01000001 01001100 01010101 01010100

XOR

Clé (générée aléatoirement)

|

01110111

|

01110111

|

00100100

|

00011111

|

00011010

|

|

|

=

|

|

|

|

00100100

|

00110110

|

01101000

|

01001010

|

01001110

|

(conversion en caractère)

"Message chiffré: $6jJM"

Il a été démontré par le

mathématicien Claude Elwood Shannon [22] qu'il était impossible

de retrouver un message crypté par le principe de Vernam sans

connaître la clé. Ce qui ferait en théorie du chiffre de

Vernam un cryptosystème incassable ou inconditionnellement sûr.

1.3.2.3 Algorithmes de chiffrement par bloc

Dans un schéma de chiffrement par blocs [27], le

message est divisé en blocs de bits, de longueur fixe. Les blocs sont

chiffrés l'un après l'autre. Le chiffrement peut être

effectué par substitutions (les bits d'un bloc sont substitués

par d'autres bits) et par transpositions (les bits d'un bloc sont

permutés entre eux). La substitution permet d'ajouter de la confusion,

c'est-à-dire de rendre la relation entre le message et le texte

chiffré aussi complexe que possible. La transposition permet d'ajouter

de la diffusion, c'est-à-dire de réarranger les bits du message

afin d'éviter que toute redondance dans le message ne se retrouve dans

le texte chiffré.

On distingue le chiffrement par blocs itératifs. Une

fonction constituée de combinaisons complexes de substitutions et/ou de

transpositions, appelée fonction de tour ou fonction de ronde, est

appliquée itérativement. Une itération est appelée

un tour ou une ronde. Chaque ronde prend en entrée la sortie de la ronde

précédente et chiffre cette entrée à l'aide de la

fonction de ronde et d'une sous-clé de ronde

générée à partir de la clé secrète K.

La fonction de chiffrement n'est pas la fonction de ronde, mais elle est

constituée par l'ensemble de toutes les rondes.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

16

Un exemple de chiffrement par blocs itératifs est le

célèbre schéma DES [8] adopté par le gouvernement

américain, en 1977, comme algorithme de chiffrement standard officiel.

Pour renforcer la sécurité, il existe des variantes du DES qui

consistent à utiliser une clé K de longueur plus

importante et à répéter plusieurs fois l'algorithme sur

chaque bloc, comme le triple-DES. Les longueurs des clés ne permettent

pas toujours de résister à des attaques de plus en plus

performantes grâce au progrès des ordinateurs. Pour pallier ce

problème, le schéma DES est amélioré et devient le

schéma AES (Advanced

Encryption Standard) [28], en 1977.

1.3.2.4 Avantages et inconvénients du

chiffrement par bloc et par flot

Avec un algorithme de chiffrement par bloc, on ne peut

commencer à chiffrer et à déchiffrer un message que si

l'on connaît la totalité d'un bloc. Ceci occasionne naturellement

un délai dans la transmission et nécessite également le

stockage successif des blocs dans une mémoire tampon. Au contraire, dans

les procédés de chiffrement par flot, chaque bit transmis peut

être chiffré ou déchiffré indépendamment des

autres, en particulier sans qu'il soit nécessaire d'attendre les bits

suivants. D'autre part, les chiffrements par flot ne requièrent

évidemment pas de padding, c'est-à-dire l'ajout de certains bits

au message clair dont le seul objectif est d'atteindre une longueur multiple de

la taille du bloc. Ceci peut s'avérer particulièrement

souhaitable dans les applications où la bande passante est très

limitée ou quand le protocole employé impose la transmission de

paquets relativement courts.

Un autre avantage du chiffrement par flot est que

contrairement aux chiffrements par bloc, le processus de déchiffrement

ne propage pas les erreurs de transmission. Supposons qu'une erreur survenue au

cours de la communication ait affecté un bit du message chiffré.

Dans le cas d'un chiffrement à flot, cette erreur affecte uniquement le

bit correspondant du texte clair, et ne le rend donc généralement

pas complètement incompréhensible. Par contre, dans le cas d'un

chiffrement par bloc, c'est tout le bloc contenant la position erronée

qui devient incorrect après déchiffrement. Ainsi, une erreur sur

un seul bit lors de la transmission affecte en réalité 128 bits

du message clair. C'est pour cette raison que le chiffrement par flot est

également utilisé pour protéger la confidentialité

dans les transmissions bruitées.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

17

1.4 Avantages et inconvénients de la

cryptographie standard

Le tableau ci-dessous résume les avantages et

inconvénients rencontrés dans les cryptosystèmes

classiques :

Tableau 1.2. Avantages et inconvénients des

cryptosystèmes classiques

|

Systèmes symétriques Systèmes

asymétriques

|

|

Avantages

|

Algorithmes rapides

|

Usage à long terme des paires de

clés

|

|

Volumes importants de

données à chiffrer

|

Authentification de la clé

publique

|

|

Débit élevé

|

Signature électronique des

messages

|

|

Clés relativement courtes

|

2 n clés seulement pour

n

partenaires

|

|

Sécurité inconditionnelle

comme

One-Time-Pad

|

|

|

Inconvénients

|

Usage à court terme des

clés

(One-Time-Pad)

|

Lenteur des algorithmes de

déchiffrement

|

|

Pas de signature électronique

|

Taille de clé généralement

grande

|

|

n(n-1)Clés

|

Sécurité conditionnelle

|

|

pour n partenaires

2

|

Le problème de découverte de clés reste

non résolu par les techniques standards de cryptographie. Pour

remédier à cette situation, la cryptographie quantique et la

cryptographie chaotique apparaissent comme de bonnes alternatives du fait que

les clés proposées par ces dernières n'ont jamais

été cassées.

1.5 Chiffrement en cryptographie quantique 1.5.1

Définition

La cryptographie quantique, plus correctement nommée

distribution quantique de clés (QKD: Quantum Key Distribution),

désigne un ensemble de protocoles permettant de distribuer une

clé de chiffrement secrète entre deux interlocuteurs distants,

tout en assurant la sécurité de la transmission grâce aux

lois de la physique quantique et de la théorie de

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

18

l'information. Cette clé secrète peut ensuite

être utilisée dans un algorithme de chiffrement symétrique,

afin de chiffrer et déchiffrer des données confidentielles.

La cryptographie quantique ne constitue donc pas en elle seule

un système cryptographique mais en est un élément. Pour

avoir un système cryptographique complet, il faudrait associer la QKD

à un algorithme de chiffrement conventionnel tel qu'un masque jetable ou

code de Vernam.

1.5.2 Principe de la cryptographie quantique

La cryptographie quantique est rendue possible grâce

à la lumière. En effet, ce sont les photons qui assurent le

transport de l'information à travers une fibre optique, d'un

émetteur (Alice) vers un récepteur (Bob).

Chaque photon peut-être polarisé,

c'est-à-dire que son champ électrique possède une

direction. La polarisation est mesurée par un angle pouvant varier de

0° à 180°. Suivant le protocole, ces angles

peuvent prendre les valeurs 0°, 45°,

90° et 135°. On parle de polarisation rectiligne

pour les photons polarisés entre 0° et 90°

et de polarisation diagonale pour les photons polarisés entre

90° et 135°.

Afin de pouvoir détecter les différents

états de polarisation d'un photon, on utilise des filtres.

En physique quantique, le théorème dit de

«non clonage» assure la confidentialité du message transmis,

puisqu'il interdit la copie parfaite de l'information quantique par une tierce

personne (Eve). Il lui est impossible de reproduire l'état quantique de

la lumière car le simple fait de vouloir observer un photon le

dénature complètement à moins de connaître à

l'avance l'état quantique du photon. Ainsi, toute tentative d'Eve pour

essayer d'espionner la conversation entre Alice et Bob entraînera une

modification de l'état quantique des photons (principe

d'indétermination d'Heisenberg ou principe de réduction du paquet

d'ondes), elle ne pourra, au mieux, qu'essayer de deviner l'état

quantique des photons, ce qui introduira inévitablement des

modifications qui seront perçues par Alice et Bob. Dans la section

suivante, nous ne présenterons que le plus célèbre des

protocoles (BB84), les autres protocoles pouvant être consultés

dans la référence [29].

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

19

1.5.3 Protocole BB84

C'est le tout premier protocole de distribution quantique des

clés. Le but du protocole BB84 proposé en 1984 par Charles

Bennett et Gilles Brassard [30] est de permettre à deux utilisateurs,

Alice et Bob, d'échanger une clef aléatoire et secrète

pouvant être utilisée ensuite pour crypter un message selon le

code de Vernam. Le protocole nécessite que les deux utilisateurs aient

accès à un canal quantique et à un canal classique. Voici

les étapes du protocole [31]:

1. Alice génère et envoie à Bob par le

canal quantique une suite de photons polarisés dont la polarisation est

choisie aléatoirement parmi les éléments des bases

rectilinéaires et circulaires.

2. Bob reçoit les photons et pour chacun décide

de mesurer la polarisation selon la base rectilinéaire ou circulaire.

3. Bob annonce à Alice par le canal classique la base

choisie pour mesurer la polarisation de chacun des photons.

4. Alice et Bob comparent leurs résultats en

communiquant par le canal classique et rejettent tous les cas où Bob n'a

pas fait le bon choix pour la base.

5. Alice et Bob déterminent s'ils ont

été espionnés, par exemple en comparant publiquement

quelques données d'un sous-ensemble choisi aléatoirement parmi

l'ensemble de leurs données restantes après l'étape 4.

6. Si le test montre de manière évidente qu'il

y a eu espionnage (taux d'erreurs dépassant un seul), alors Alice et Bob

rejettent les données échangées et recommencent à

l'étape 1. Autrement Alice et Bob conservent les données

restantes de l'étape 5 et interprètent alors, par exemple, la

polarisation horizontale et circulaire-droite comme un bit de valeur 0 et la

polarisation verticale et circulaire-gauche comme un bit de valeur 1. Ces bits

forment la clé sécrète connue d'Alice et Bob seulement. Il

est à noter qu'à aucun moment Alice et Bob n'ont

échangé les informations sur le contenu des messages. Ils n'ont

échangé que sur les bases.

1.5.4 Limites du cryptage quantique

Certaines considérations d'ordre pratique compliquent le

déroulement du protocole

BB84.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

20

- Les photo-détecteurs ne sont pas efficaces à

100% et peuvent être perturbés par le bruit.

- Lors de la réception, il faut considérer le

problème qui engendre des incohérences entre Alice et Bob : les

choix des bases (H/V) qui repose sur le principe d'indétermination

d'Heisenberg.

- L'espionnage : le protocole exige à Alice et Bob

d'éliminer leurs données dès qu'ils identifient un certain

taux d'erreurs (remise au début du protocole BB84).

Bien que de nos jours, la cryptographie quantique soit encore

restreinte à quelques particuliers seulement à cause du

coût et du fait qu'elle soit encore en développement, elle semble

prometteuse pour l'avenir des télécommunications et par

extension, de tous les systèmes d'échange de données

secrètes.

1.6 Chiffrement basé sur le chaos

Dans certain cas, la cryptanalyse peut se baser sur la

répétabilité du signal transmis car les algorithmes de

cryptage produisent des suites de nombres pseudo aléatoires. Il est

alors possible de reconstruire la clé à partir du signal

crypté. Pour éviter ce type de faille, il faut donc que la

clé ait une dimension suffisamment complexe pour que même à

long terme, on ne puisse pas remonter au code. Le principe serait alors de se

servir, en guise de clé, d'un bruit aléatoire évoluant

dans le temps dont on connaît les caractéristiques. Les signaux

chaotiques offrent cette possibilité. Les systèmes chaotiques

sont en fait des systèmes déterministes pseudo-aléatoires

dont les propriétés remarquables sont de nos jours

exploitées à des fins de sécurisation des données.

Deux approches sont utilisées : la première exploite les

propriétés pseudo-aléatoires des orbites

générées par itération des systèmes

chaotiques discrets pour chiffrer des données [15]. La seconde approche

est simple et directe. Elle consiste à mélanger

l'information avec une séquence chaotique issue d'un

émetteur, décrit généralement par

une représentation d'état avec le vecteur

d'état . Seule la sortie de l'émetteur est

transmise au récepteur. Le récepteur a pour

rôle d'extraire l'information originale du signal reçu . La

récupération de l'information est généralement

basée sur la synchronisation des

états de l'émetteur et des états du

récepteur [16-19], c'est-à-dire :

? ? 0 (1.1)

Où ? ? (1.2)

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

21

Nous décrivons dans les sections suivantes, un exemple

de chiffrement numérique basé sur le chaos et un exemple de

chiffrement utilisant la synchronisation du chaos. Les autres méthodes

peuvent être trouvées dans [32-34].

1.6.1 Exemple de cryptosystèmes utilisant la

synchronisation du chaos

La combinaison entre la technique de cryptographie classique

et la synchronisation chaotique est employée dans les

cryptosystèmes utilisant la synchronisation du chaos pour augmenter le

degré de sécurité.

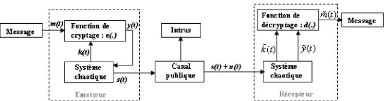

Dans le cryptosystème chaotique de la figure 1.4, le

message m(t) est chiffré par une règle de cryptage,

e(.), avec un signal clé, k(t), qui est

généré par le système chaotique de

l'émetteur. Le signal masqué, y(t), est ensuite

injecté dans le système chaotique afin de changer sa dynamique et

la rendre plus complexe. Une autre variable d'état du système

chaotique, s(t), est transmise à travers un canal public

accessible par l'intrus. Puisque l'intrus n'a pas accès à la

clé chaotique k(t), alors il est très difficile de

déduire m(t) de s(t). Au niveau du récepteur,

le signal reçu r(t) = s(t) + n(t), où

n(t) est le bruit du canal, est utilisé pour synchroniser les

deux systèmes chaotiques de l'émetteur et du récepteur.

Une fois que la

synchronisation est achevée, les signaux k(t) et

y(t) seront reconstruits par et

respectivement.

Figure 1.4. Schéma de communication par

utilisation des cryptosystèmes chaotiques

Le message d'information peut être restitué par en

utilisant la règle de

décryptage, d(.), et les signaux reconstruits et

.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

22

1.6.2 Exemple de cryptosystèmes numérique

basé sur le chaos

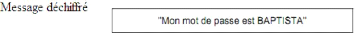

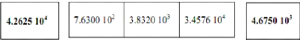

La méthode de cryptage de Baptista [35] est

basée sur la propriété d'ergodicité de tout

système chaotique qui exige qu'une unité simple dans un plaintext

puisse être chiffrée par un nombre infini de manières.

C'est la raison pour laquelle cette méthode propose la

possibilité de chiffrer un message en employant la carte logistique

unidimensionnelle simple définie dans un intervalle E par :

1.3)

Où Xn E [0, 1], et le

paramètre de contrôle b est choisi de façon que le

comportement de l'équation (1.3) soit chaotique. Pour un message

composé par S caractères différents, l'intervalle

E sera divisé en S sous intervalles de largeur

å, avec :

Xmax-Xmin

å =

s

(1.4)

et l'intervalle [ Xmax, Xmin] peut être

l'ensemble E ou une partie de l'ensemble E. Nous associons

alors les S intervalles avec les S caractères

différents. L'idée est de chiffrer chaque caractère du

message comme nombre entier qui représente le nombre d'itérations

effectuées dans l'équation logistique, afin de transférer

la trajectoire à partir d'un premier état X0

jusqu'à atteindre le sous-intervalle lié à ce

caractère. Si nous référerons à

X0 comme condition initiale chiffrant la première

unité dans un plaintext, pour chiffrer la deuxième unité

dans ce

plaintext, nous utilisons comme état initial

X0' = Fc1(X0) (1.5)

où Fc1 est la

C1eme itération de l'équation

(1.5). Cette règle est alors simplement appliquée aux

unités restantes dans le plaintext.

Par exemple, nous choisissons de transmettre un message (un

texte composé par des symboles d'un certain alphabet) en

considérant le coefficient ç = 0. Nous fixons

également dans le programme les autres paramètres de notre

système de chiffrement comme suit :

- Condition initiale : X0 = 0.43203125

- Paramètre de contrôle : b = 3.78

- Association entre les emplacements et les alphabets : la

fonction char (S) (qui associe à la lettre « A

» l'emplacement numéro 97).

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

- N0 - 96, intervalles: [0.2, 0.8],

S=256, 71 = 0, Nmax = 65536. - Largeur des

sous-intervalles : å

23

En définitive, pour un bon chiffrage basé sur le

chaos, on doit considérer seulement les systèmes qui ont un chaos

robuste pour un ensemble important de paramètres (clés) car les

attracteurs chaotiques robustes ou structurellement stables peuvent

éventuellement assurer la propriété de diffusion dans

l'espace des clés. Les algorithmes basés sur des systèmes

non robustes peuvent avoir des clés faibles. Toutefois, la

majorité des attracteurs chaotiques sont structurellement instables, par

conséquent, une grande prudence s'impose dans le choix des applications

chaotiques.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

24

1.7 Comparaison entre chaos et cryptographie

Les techniques de chiffrage basées sur le chaos,

fournissent une bonne combinaison de vitesse, de haute sécurité,

de complexité, de frais généraux raisonnables de calcul et

de puissance de calcul, etc. [36]. Plusieurs propriétés font des

systèmes chaotiques, des candidats attrayants pour la

sécurité des communications. Nous pouvons citer entre autres

[37-38] : Un spectre à large bande, des trajectoires qui ne repassent

jamais par le même état, un aspect pseudo-aléatoire (comme

du bruit par exemple), une implémentation relativement simple des

systèmes chaotiques. De plus, depuis les années 90, plusieurs

chercheurs ont noté qu'il existe un rapport intéressant entre le

chaos et la cryptographie. En effet, plusieurs propriétés des

systèmes chaotiques présentent des correspondances similaires ou

presque, avec des systèmes cryptographiques traditionnels [36]. Les

tableaux suivant illustrent parfaitement cette correspondance.

Tableau 1.3. Correspondance entre la théorie du

chaos et la cryptographie

|

Théorie du chaos

|

Cryptographie

|

|

Système chaotique

|

Système pseudo-aléatoire

|

|

Transformation non linéaire

|

Transformation non linéaire

|

|

Nombre infini d'états

|

Nombre fini d'états

|

|

Nombre infini d'itérations

|

Nombre fini d'itérations

|

|

État initial

|

Plaintext

|

|

État final

|

Ciphertext

|

|

Condition initiale (s) et/ou paramètre (s)

|

Clé (s)

|

|

Indépendance asymptotique des états initiaux et

finaux

|

Confusion

|

|

Sensibilité aux conditions initiales (s) et

paramètre (s)

|

Diffusion

|

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

25

Tableau 1.4. Comparaison entre le chaos et la

cryptographie

|

Propriété du chaos

|

Propriété de

la

cryptographie

|

Description

|

|

Ergodicité

|

Confusion

|

Le rendement a la même distribution pour n'importe

quelle entrée (chaque

trajectoire tend à une distribution

invariable qui est indépendante de

conditions initiales).

|

|

Sensibilité aux

conditions initiales et

aux

paramètres du

système.

Propriété de

mélange.

|

Diffusion avec un petit

changement du

Plaintext/de la

clé

secrète

|

Une petite déviation en entrée peut

causer un

grand changement au

rendement.

|

|

Dynamique déterministe

|

Aspect déterministe

pseudo-aléatoire

|

Un processus déterministe peut causer un comportement

pseudo-aléatoire

|

|

Complexité de structure

|

Complexité d'algorithme

|

Un processus simple a une complexité très

élevée.

|

Donc l'intérêt accordé aux systèmes et

aux signaux chaotiques n'est pas fortuit.

1.8 Conclusion

La force d'une technique de chiffrage vient de l'algorithme,

le secret de la clé, la longueur de la clé, et des vecteurs

d'initialisation. La force est corrélée à la

quantité de traitement nécessaire, la puissance et le temps qu'il

faut pour casser la clé ou déterminer sa valeur. Avec la

montée en puissance des fréquences des ordinateurs,

l'avancée de la théorie des nombres et l'annonce des

capacités de calcul très prometteuses d'un ordinateur quantique,

le chiffrage algorithmique est vulnérable. Les techniques de chiffrage

dont la clé est constituée de séquences parfaitement

aléatoires numérisées ne sont pas limitées avec le

temps. Elles sont donc très prometteuses et on peut y continuer

d'investiguer pour davantage les améliorer.

Le chaos et les réseaux de neurones font l'objet du

chapitre suivant. Nous y présentons la théorie du chaos, les

systèmes dynamiques, les outils de mesure et quantification du chaos et

enfin nous présentons les réseaux neuronaux.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 2 : Le chaos et les réseaux de neurones

CHAPITRE II : CHAOS ET RÉSEAUX DE

NEURONES

26

Mémoire de Master en EEA, par NKAPKOP Jean De Dieu.

Golby01@yahoo.fr

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 2 : Le chaos et les réseaux de neurones

27

2.1 Introduction

Le terme «chaos» définit un état

particulier d'un système dont le comportement ne se répète

jamais, très sensible aux conditions initiales et imprédictible

à long terme. Le chaos apparaît pour la première fois dans

l'étude des systèmes dynamiques non linéaires [39] en

1963. Dès lors, des chercheurs d'horizons divers ont alors

commencé à s'intéresser à des problèmes non

linéaires jusqu'alors restés sans solution parce

qu'imprédictibles et regroupés sous la dénomination de

chaos. Le chaos a ainsi trouvé de nombreuses applications dans les

domaines tant physique que biologique, chimique ou économique, etc.

[40-43]. Toutefois, ce sont les circuits électriques et surtout

électroniques qui vont jouer un rôle important dans la tentative

de compréhension du phénomène chaotique et

d'élaboration des propriétés du chaos. En effet, le chaos

est intensément étudié dans une variété de

circuits électroniques [44-48], utilisant des composants à

fonctionnement non linéaire. L'oscillateur de l'un des plus

célèbres chercheurs en théorie non linéaire,

Léon Chua devient même un paradigme [49] pour le chaos. Au

début, les chercheurs et en particulier les ingénieurs,

considèrent ce phénomène comme perturbateur et à

l'origine des défaillances des systèmes qu'ils conçoivent.

Ils s'intéressent donc d'abord à le contrôler afin de le

modifier, voire le supprimer. Dans ce contexte, les premiers travaux

fondamentaux ont été ceux de Hubler [50], Ott et al.

[51]. Une fois ces phénomènes mieux connus et mieux

expliqués grâce aux ordinateurs, l'intérêt est par la

suite porté sur la possibilité d'utiliser les signaux chaotiques

dans les systèmes de communications sécurisées [52-56].

Des études sont ainsi menées dans le but d'obtenir des

générateurs de chaos générant des signaux de plus

en plus complexes. Ces études sont menées dans le cadre de la

théorie des systèmes dynamiques.

Les réseaux de neurones sont des cellules

physiques distribuées parallèlement, capable d'acquérir,

de mémoriser, et d'utiliser une connaissance expérimentale. Le

principe des Réseaux de Neurones Artificiels (RNA) est né dans

les années 40 à partir d'une analogie avec le système

nerveux humain [59]. Il s'agit de produire des systèmes artificiels

capables de simuler certaines capacités des systèmes naturels :

calcul, auto-reproduction, apprentissage, mémoire, comportement

intelligent. Ce terme désigne aujourd'hui un grand nombre de

modèles dont beaucoup n'ont plus grand chose à voir avec le

fonctionnement des neurones biologiques, et doit donc être pris comme une

métaphore. Ces différents modèles ont en commun

l'utilisation de processeurs élémentaires, appelés

neurones ou unités, capables de réaliser

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 2 : Le chaos et les réseaux de neurones

28

chacun un traitement très simple et d'échanger

les informations entre eux. La plupart des RNA sont capables d'apprendre

certaines règles basées sur des exemples, en ajustant le poids

des connexions qui lient les neurones. En d'autres termes, les RNA apprennent

sur des exemples et généralisent leur connaissance au-delà

des exemples utilisés en apprentissage.

Dans ce chapitre, la section 2.2 est

réservée aux systèmes dynamiques. Les systèmes

dynamiques non linéaires à temps discret et continu sont

présentés dans la section 2.3. Les conditions

d'obtention du chaos, les outils du chaos et les réseaux de neurones

sont respectivement présentés dans les sections : 2.4, 2.5,

2.6.

2.2 Systèmes dynamiques

On définit un système dynamique par un triplet

(X, T, f) constitué de l'espace d'états X,

du domaine temporel T, et d'une application de

transition d'état f:XXT -X qui permet de définir

à partir d'un vecteur de conditions initiales l'état du

système à tout instant. Lorsque le champ de vecteur f

dépend explicitement du temps, le système est dit

non-autonome. Dans le cas contraire, on dit que le système est autonome.

[57]

Les systèmes dynamiques peuvent être

linéaires ou non linéaires. Dans la suite, nous ne nous

intéresserons qu'aux systèmes dynamiques non linéaires car

ils feront l'objet de notre étude au chapitre 3 de ce mémoire.

2.3 Systèmes dynamiques non linéaires

Les systèmes dynamiques non linéaires, ou

simplement linéaires par morceau, peuvent faire preuve de comportements

complètement imprévisibles lorsqu'ils sont mis sous certaines

conditions. Ces comportements peuvent même sembler aléatoires bien

que ces systèmes soient parfaitement déterministes. Cette

imprédictibilité est appelée chaos. La

théorie du chaos décrit qualitativement le comportement à

long terme des systèmes dynamiques non linéaires. Dans la

théorie des systèmes dynamiques non linéaires, on a deux

classes de systèmes : les systèmes à temps continu et les

systèmes à temps discret.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 2 : Le chaos et les réseaux de neurones

29

2.3.1 Systèmes dynamiques non linéaires

à temps continu

Dans le cas où la composante "temps" est continu, le

système dynamique est présenté par un système

d'équations différentielles de la forme :

E I1 n et p E I1 p (2.1)

2.3.2 Systèmes dynamiques non linéaires

à temps discret

Dans le cas où le temps est discret, le système

dynamique est présenté par une application itérative.

E I1 n et p E I1 T , k = 1, 2, 3, ...

(2.2)

2.4 Systèmes dynamiques chaotiques

Les systèmes dynamiques chaotiques sont les

systèmes dynamiques satisfaisant aux conditions suivantes [58]:

· La non-linéarité : un système

chaotique est un système dynamique non linéaire. Un

système linéaire, ne peut pas être chaotique.

· Le déterminisme : un système chaotique a

des règles fondamentales déterministes et non probabilistes.

L'évolution irrégulière du comportement d'un

système chaotique est due aux non linéarités.

· La sensibilité aux conditions initiales : de

très petits changements sur l'état initial peuvent mener à

des comportements radicalement différents dans son état final.

· L'imprévisibilité : en raison de la

sensibilité aux conditions initiales.

2.5 Quelques outils pour caractériser le

chaos

Les modèles chaotiques s'écrivent comme nous

l'avons vu, par des équations différentielles non

linéaires qui peuvent être discrètes ou continues, autonome

ou non. Dans un grand nombre de cas, ces équations

différentielles ne sont pas directement intégrables. On ne peut

alors faire recours qu'à une méthode numérique de calcul

des solutions. Les théoriciens du

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 2 : Le chaos et les réseaux de neurones

30

chaos disposent de nos jours, de plusieurs outils pour

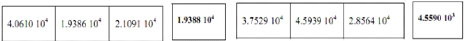

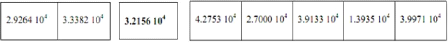

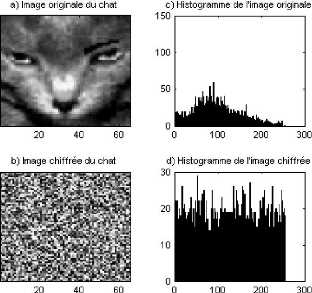

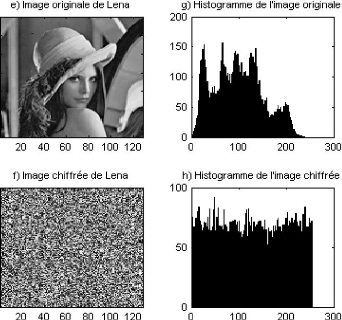

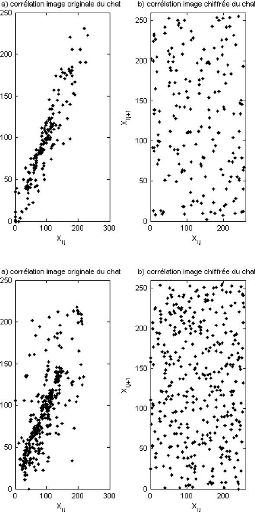

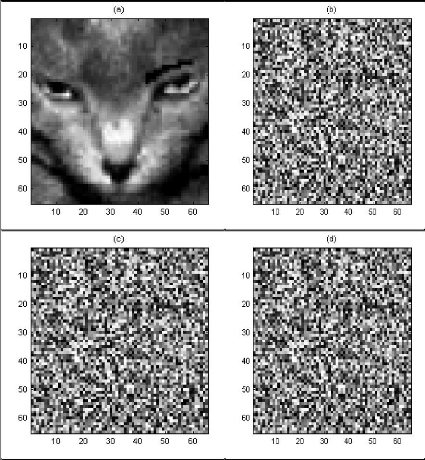

décrire un comportement chaotique sur la base des équations