1.2 Introduction générale à la

cryptographie 1.2.1 Définitions

> Cryptographie : c'est l'étude des

techniques mathématiques liées à la sécurité

de l'information. Par sécurité de l'information, on entend la

confidentialité des données, l'intégrité des

données, l'authentification des données et des communicants, et

la non répudiation des données. La cryptographie consiste

notamment en l'élaboration de schémas de

chiffrement/déchiffrement ou cryptosystèmes. Elle est

pratiquée par des cryptographes.

> Le chiffrement (« encryption

», en anglais) est l'opération qui consiste à transformer,

au moyen d'une information appelée clé, un message afin d'en

cacher le sens à tous ceux qui ne sont pas autorisés à le

connaître.

> Le déchiffrement («

decryption », en anglais) est l'opération inverse du chiffrement.

Il a pour but de récupérer l'information masquée,

connaissant la clé secrète.

> Le décryptage est

l'opération qui permet de retrouver le message clair correspondant

à un message chiffré sans posséder la clé de

déchiffrement.

> Un cryptosystème est l'ensemble

des deux méthodes de chiffrement et de déchiffrement. En

cryptographie, l'information à masquer est également

appelée message ou texte clair («plaintext», en anglais). Le

résultat du chiffrement d'un texte clair est appelé texte

chiffré («ciphertext», en anglais). Le texte chiffré

est le résultat d'une transformation dépendant du message et

d'une clé.

> La confidentialité elle consiste

à garder des données secrètes pour tous ceux qui ne sont

pas autorisés à les connaître.

> L'intégrité des données

a pour but de préserver les données de toute

altération non autorisée.

> L'authentification des données

consiste à faire le lien entre les données et leur

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

8

expéditeur. L'authentification des entités

consiste à s'assurer de leur identité ou de leur

qualité.

? La non répudiation consiste à

éviter que, par la suite, les communicants nient leurs actions:

l'émetteur nie avoir envoyé un message et le récepteur nie

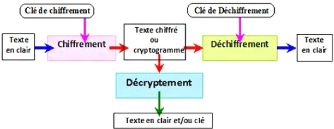

avoir reçu un message. Les différents processus de la

cryptographie sont illustrés par la figure 1.1 suivante :

Figure 1.1. Processus de chiffrement et

déchiffrement

|