1.6.1 Exemple de cryptosystèmes utilisant la

synchronisation du chaos

La combinaison entre la technique de cryptographie classique

et la synchronisation chaotique est employée dans les

cryptosystèmes utilisant la synchronisation du chaos pour augmenter le

degré de sécurité.

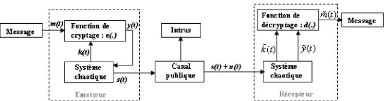

Dans le cryptosystème chaotique de la figure 1.4, le

message m(t) est chiffré par une règle de cryptage,

e(.), avec un signal clé, k(t), qui est

généré par le système chaotique de

l'émetteur. Le signal masqué, y(t), est ensuite

injecté dans le système chaotique afin de changer sa dynamique et

la rendre plus complexe. Une autre variable d'état du système

chaotique, s(t), est transmise à travers un canal public

accessible par l'intrus. Puisque l'intrus n'a pas accès à la

clé chaotique k(t), alors il est très difficile de

déduire m(t) de s(t). Au niveau du récepteur,

le signal reçu r(t) = s(t) + n(t), où

n(t) est le bruit du canal, est utilisé pour synchroniser les

deux systèmes chaotiques de l'émetteur et du récepteur.

Une fois que la

synchronisation est achevée, les signaux k(t) et

y(t) seront reconstruits par et

respectivement.

Figure 1.4. Schéma de communication par

utilisation des cryptosystèmes chaotiques

Le message d'information peut être restitué par en

utilisant la règle de

décryptage, d(.), et les signaux reconstruits et

.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

22

1.6.2 Exemple de cryptosystèmes numérique

basé sur le chaos

La méthode de cryptage de Baptista [35] est

basée sur la propriété d'ergodicité de tout

système chaotique qui exige qu'une unité simple dans un plaintext

puisse être chiffrée par un nombre infini de manières.

C'est la raison pour laquelle cette méthode propose la

possibilité de chiffrer un message en employant la carte logistique

unidimensionnelle simple définie dans un intervalle E par :

1.3)

Où Xn E [0, 1], et le

paramètre de contrôle b est choisi de façon que le

comportement de l'équation (1.3) soit chaotique. Pour un message

composé par S caractères différents, l'intervalle

E sera divisé en S sous intervalles de largeur

å, avec :

Xmax-Xmin

å =

s

(1.4)

et l'intervalle [ Xmax, Xmin] peut être

l'ensemble E ou une partie de l'ensemble E. Nous associons

alors les S intervalles avec les S caractères

différents. L'idée est de chiffrer chaque caractère du

message comme nombre entier qui représente le nombre d'itérations

effectuées dans l'équation logistique, afin de transférer

la trajectoire à partir d'un premier état X0

jusqu'à atteindre le sous-intervalle lié à ce

caractère. Si nous référerons à

X0 comme condition initiale chiffrant la première

unité dans un plaintext, pour chiffrer la deuxième unité

dans ce

plaintext, nous utilisons comme état initial

X0' = Fc1(X0) (1.5)

où Fc1 est la

C1eme itération de l'équation

(1.5). Cette règle est alors simplement appliquée aux

unités restantes dans le plaintext.

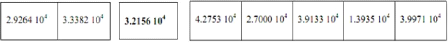

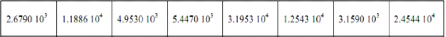

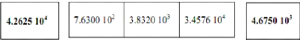

Par exemple, nous choisissons de transmettre un message (un

texte composé par des symboles d'un certain alphabet) en

considérant le coefficient ç = 0. Nous fixons

également dans le programme les autres paramètres de notre

système de chiffrement comme suit :

- Condition initiale : X0 = 0.43203125

- Paramètre de contrôle : b = 3.78

- Association entre les emplacements et les alphabets : la

fonction char (S) (qui associe à la lettre « A

» l'emplacement numéro 97).

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

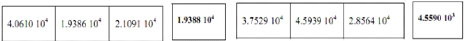

- N0 - 96, intervalles: [0.2, 0.8],

S=256, 71 = 0, Nmax = 65536. - Largeur des

sous-intervalles : å

23

En définitive, pour un bon chiffrage basé sur le

chaos, on doit considérer seulement les systèmes qui ont un chaos

robuste pour un ensemble important de paramètres (clés) car les

attracteurs chaotiques robustes ou structurellement stables peuvent

éventuellement assurer la propriété de diffusion dans

l'espace des clés. Les algorithmes basés sur des systèmes

non robustes peuvent avoir des clés faibles. Toutefois, la

majorité des attracteurs chaotiques sont structurellement instables, par

conséquent, une grande prudence s'impose dans le choix des applications

chaotiques.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

24

|