3.5.1 Histogramme

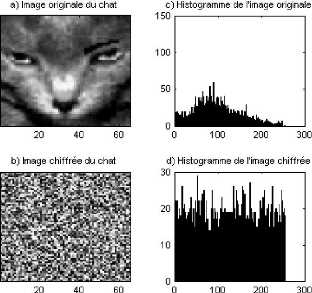

Une image-histogramme montre comment les pixels dans une image

graphique sont distribués en traçant le nombre de pixels

correspondant à chaque intensité de couleur. Dans notre travail,

les images traitées sont des images en niveau de gris (grayscale) dont

les valeurs de pixels varient dans la plage [0,255]. Nous avons

tracé et analysé les histogrammes des images chiffrées du

chat et de Lena, ainsi que leurs images originales. Les tracés sont

indiqués sur la figure 3.5 où (a) et

(e), représentent les images d'origines ; (b) et

(f), représentent respectivement les images chiffrées

des images originales (a) et (e) par l'algorithme de cryptage

proposé ; tandis que (c), (d), (g), et

(h), représentent leurs histogrammes.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 3 : Chiffrage

d'image à base de chaos

et de réseau de neurone

53

Figure 3.5. Analyse des histogrammes des images

originales et chiffrées du chat et de

Lena

Il ressort donc de la figure 3.5, que les

histogrammes des images chiffrées sont uniformément

distribués par rapport aux histogrammes des images d'origines.

L'algorithme de chiffrement utilisé fait en sorte que la

dépendance des propriétés statistiques des images

chiffrées et des images originales soit quasi aléatoire. Ceci

rend la cryptanalyse de plus en plus difficile car les images chiffrées

ne fournissent aucun élément reposant sur l'exploitation de

l'histogramme et permettant de concevoir une attaque statistique sur le

procédé de chiffrement des images proposé.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 3 : Chiffrage

d'image à base de chaos

et de réseau de neurone

54

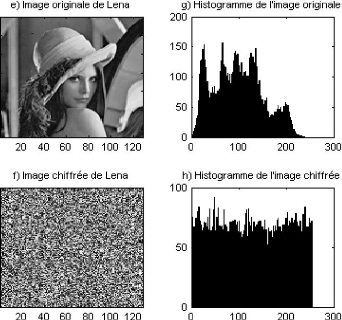

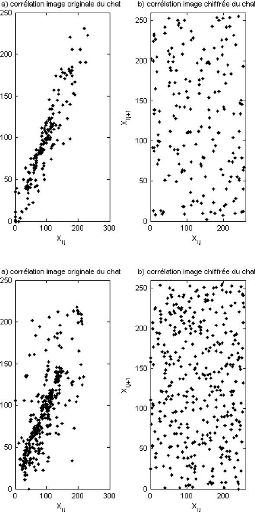

3.5.2 Analyse de corrélations des images

originales et chiffrées

En plus de l'analyse de l'histogramme, nous avons

également analysé les corrélations des pixels adjacents

horizontaux, verticaux et diagonaux voisins dans le cadre des images originales

et cryptées du chat et de Lena. Les figure 3.6 (a) et

(c) montrent les distributions de deux pixels adjacents horizontaux

pour ce qui est des images originales du chat et de Lena respectivement ;

tandis que les figures 3.6 (b) et (d) montrent les

distributions de deux pixels adjacents horizontaux pour ce qui est des images

chiffrées du chat et de Lena respectivement. Il ressort de cette figure

3.6 que dans le cas des images originales, les pixels adjacents

horizontaux ont des corrélations fortes et s'alignent sur la

première bissectrice. Par contre, dans le cas des images

chiffrées, les pixels adjacents horizontaux sont

disséminés presque de manière aléatoire. D'une

manière générale, l'observation des pixels fortement

disséminés renvoi à un algorithme robuste à toute

attaque statistique.

Nous avons aussi calculé la corrélation entre

deux pixels adjacents verticaux, diagonaux et horizontaux aussi bien des images

originales et chiffrées. Pour ce calcul, nous avons utilisé la

formule suivante :

? ( ) ? ?

C = 3.30

( )

v( ( ) ) ( (? ))

où x et y sont les valeurs de deux

pixels adjacents dans l'image et N est le nombre total de pixels de

l'image sélectionnée pour le calcul. Les valeurs des coefficients

de corrélation sont consignées dans le tableau 3.1.

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 3 : Chiffrage

d'image à base de chaos

et de réseau de neurone

55

Figure 3.6. Analyse de corrélation de deux

pixels adjacents horizontaux des images

originales et chiffrées du

chat et de Lena

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 3 : Chiffrage

d'image à base de chaos

et de réseau de neurone

56

Tableau 3.1. Coefficients de corrélation des

images originales et chiffrées du chat et de

Lena

|

Sens

|

Image

Originale

(chat)

|

Image

Chiffrée

(chat)

|

Image

Originale

(Lena)

|

Image

Chiffrée

(Lena)

|

|

Horizontal

|

0.9414

|

-0.0007

|

0.8914

|

-0.0202

|

|

Vertical

|

0.9228

|

0.0081

|

0.9493

|

-0.0013

|

|

Diagonal

|

0.8807

|

0.0197

|

0.8530

|

0.0059

|

Il ressort du tableau 3.1, que les coefficients de

corrélation pour les images originales sont voisins de 1 ce qui

montre que les pixels sont fortement corrélés. Alors que pour les

images chiffrées les coefficients de corrélation sont voisins de

0 ce qui prouve qu'il n'y a pas de corrélation entre les images

originales et chiffrées. Il n'y a donc pas de similitude entre les

images originales et chiffrées.

|