1.3 Chiffrement en cryptographie standard 1.3.1

Chiffrement à clé publique

1.3.1.1 Principe

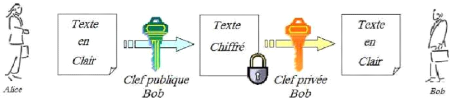

Le chiffrement à clé publique, ou

chiffrement asymétrique, a été proposé par

Diffie et Hellman, en 1976 [23]. Dans un tel schéma, la clé de

chiffrement est différente de celle de déchiffrement. N'importe

qui peut utiliser la clé de chiffrement, ou clé publique, pour

chiffrer un message, mais seul celui qui possède la clé de

déchiffrement, ou clé privée, peut déchiffrer le

message chiffré résultant (Figure 1.2).

Figure 1.2. Schéma simple d'un chiffrement

asymétrique

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

13

1.3.1.2 RSA

Un exemple de chiffrement à clé publique est le

schéma RSA, proposé par Rivest, Shamir et Adleman, en 1978 [9].

Ce schéma est encore très largement utilisé (sites web

commerciaux, par exemple). Il repose sur la difficulté de factoriser des

grands nombres et s'appuie donc sur la théorie des nombres. La

génération des clés publiques et privées peut

être trouvée dans [9].

1.3.1.3 Avantages et inconvénients du chiffrement

à clé publique

L'atout principal de la cryptographie à clé

publique (chiffrement asymétrique) réside dans la facilité

de gestion du parc des clés des utilisateurs. En effet, l'augmentation

du nombre d'utilisateurs ne complexifie pas le protocole. De plus,

l'arrivée de nouveaux utilisateurs et leur intégration demande

très peu d'efforts et ne modifie en rien les paramètres des

autres. Ainsi, la cryptographie à clé publique résout le

problème de distribution des clés que l'on peut rencontrer dans

la cryptographie à clé privée. Toutefois, les techniques

asymétriques souffrent de leur grande lenteur. Chiffrer un message est

100 à 1000 fois plus long que certaines techniques

symétriques. Le tableau ci-dessous résume les différents

problèmes sur lesquels repose la conception de cryptosystèmes

asymétriques:

Tableau 1.1. Problèmes complexes et principaux

cryptosystèmes asymétriques [24-25]

|

Cryptosystème asymétrique

|

Problème complexe

|

|

RSA

|

Factorisation des grands entiers

|

|

El Gamal

|

Logarithme discret

Problème de Diffie-Hellmann

|

|

El Gamal généralisé

|

Logarithme discret

généralisé

Problème de Diffie-Hellmann

généralisé

|

|

Rabin

|

Factorisation des grands entiers

|

|

McEliece

|

Code linéaire

|

|

Merkell-Hellmann

|

Sac à dos

|

|

Chor-Rivest

|

Sac à dos

|

|

Goldwasser-Micali

|

Résiduosité quadratique

|

|

Blum-Goldwasser

|

Factorisation des grands nombres

|

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

14

|