1.4 Avantages et inconvénients de la

cryptographie standard

Le tableau ci-dessous résume les avantages et

inconvénients rencontrés dans les cryptosystèmes

classiques :

Tableau 1.2. Avantages et inconvénients des

cryptosystèmes classiques

|

Systèmes symétriques Systèmes

asymétriques

|

|

Avantages

|

Algorithmes rapides

|

Usage à long terme des paires de

clés

|

|

Volumes importants de

données à chiffrer

|

Authentification de la clé

publique

|

|

Débit élevé

|

Signature électronique des

messages

|

|

Clés relativement courtes

|

2 n clés seulement pour

n

partenaires

|

|

Sécurité inconditionnelle

comme

One-Time-Pad

|

|

|

Inconvénients

|

Usage à court terme des

clés

(One-Time-Pad)

|

Lenteur des algorithmes de

déchiffrement

|

|

Pas de signature électronique

|

Taille de clé généralement

grande

|

|

n(n-1)Clés

|

Sécurité conditionnelle

|

|

pour n partenaires

2

|

Le problème de découverte de clés reste

non résolu par les techniques standards de cryptographie. Pour

remédier à cette situation, la cryptographie quantique et la

cryptographie chaotique apparaissent comme de bonnes alternatives du fait que

les clés proposées par ces dernières n'ont jamais

été cassées.

1.5 Chiffrement en cryptographie quantique 1.5.1

Définition

La cryptographie quantique, plus correctement nommée

distribution quantique de clés (QKD: Quantum Key Distribution),

désigne un ensemble de protocoles permettant de distribuer une

clé de chiffrement secrète entre deux interlocuteurs distants,

tout en assurant la sécurité de la transmission grâce aux

lois de la physique quantique et de la théorie de

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

18

l'information. Cette clé secrète peut ensuite

être utilisée dans un algorithme de chiffrement symétrique,

afin de chiffrer et déchiffrer des données confidentielles.

La cryptographie quantique ne constitue donc pas en elle seule

un système cryptographique mais en est un élément. Pour

avoir un système cryptographique complet, il faudrait associer la QKD

à un algorithme de chiffrement conventionnel tel qu'un masque jetable ou

code de Vernam.

1.5.2 Principe de la cryptographie quantique

La cryptographie quantique est rendue possible grâce

à la lumière. En effet, ce sont les photons qui assurent le

transport de l'information à travers une fibre optique, d'un

émetteur (Alice) vers un récepteur (Bob).

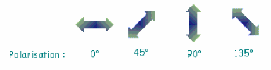

Chaque photon peut-être polarisé,

c'est-à-dire que son champ électrique possède une

direction. La polarisation est mesurée par un angle pouvant varier de

0° à 180°. Suivant le protocole, ces angles

peuvent prendre les valeurs 0°, 45°,

90° et 135°. On parle de polarisation rectiligne

pour les photons polarisés entre 0° et 90°

et de polarisation diagonale pour les photons polarisés entre

90° et 135°.

Afin de pouvoir détecter les différents

états de polarisation d'un photon, on utilise des filtres.

En physique quantique, le théorème dit de

«non clonage» assure la confidentialité du message transmis,

puisqu'il interdit la copie parfaite de l'information quantique par une tierce

personne (Eve). Il lui est impossible de reproduire l'état quantique de

la lumière car le simple fait de vouloir observer un photon le

dénature complètement à moins de connaître à

l'avance l'état quantique du photon. Ainsi, toute tentative d'Eve pour

essayer d'espionner la conversation entre Alice et Bob entraînera une

modification de l'état quantique des photons (principe

d'indétermination d'Heisenberg ou principe de réduction du paquet

d'ondes), elle ne pourra, au mieux, qu'essayer de deviner l'état

quantique des photons, ce qui introduira inévitablement des

modifications qui seront perçues par Alice et Bob. Dans la section

suivante, nous ne présenterons que le plus célèbre des

protocoles (BB84), les autres protocoles pouvant être consultés

dans la référence [29].

Mémoire de Master en EEA, par NKAPKOP Jean De

Dieu.

Cryptage chaotique des images basé sur le

modèle du perceptron

Chapitre 1 :

Généralités sur les cryptosystèmes

19

|