|

CAHIER DE CHARGE

Noms & Prénoms : FOWOH KOUAM

Hervé

Matricule : CM04-07IUT0492

Cursus : Licence de Technologie

Parcours : Informatique & Réseaux

Option : Concepteur et Développeur

Réseaux & Internet

Contacts :

hervekouam@yahoo.fr 75 66 38 97

/ 95 55 82 00

TECHNOLOGIE MIKROTIK :

LE WIFI

Thème

Techniques et outils:

ü Sécurité réseaux sans fils :

Méthodes de chiffrement WEP, WPA, WPA2 PSK

ü Système d'exploitation :

MIKROTIK Router OS

ü Logiciel d'administration graphique :

WINBOX

ü Accès au média :

CSMA/CD

ü Standard de technologie sans fil :

IEEE 802.11/a/b/g

ü Liste de contrôle d'accès :

Authentification au réseau sans fil

ü Logistique de connexion au réseau sans fil:

Carte WIFI ATHEROS AR5214

ü Test de connectivité réseau :

PING

Introduction et Présentation du

Projet :

De nos jours, il existe plusieurs de technologie de

gestion et d'administration d'infrastructures réseaux parmi lesquelles

la technologie MIKROTIK. Les produits Mikrotik sont utilisés et

prisés par les fournisseurs d'accès à internet, les

particuliers et de nombreuses entreprises aujourd'hui du fait de ses nombreux

modules et fonctionnalités qu'elle intègre comme la gestion de

bande passante, le VPN, le hot spot ou encore le WIFI. Il sera donc question

pour nous d'examiner les différents aspects importants que recouvre le

WIFI à savoir :

· La gestion des paramètres de connexions des

clients sans fil au réseau

· La mise en oeuvre des techniques de

sécurité et supervision d'échanges d'informations sur le

réseau

Quelques résultats

attendus :

ü Installation et configuration d'une carte WIFI de type

Atheros.

ü Contrôle des paramètres de connexions des

clients au réseau.

ü Visualisation de la table d'enregistrement

ü Implémentation des systèmes de

sécurité : cryptage WPA, WEP, Filtrage des adresses MAC.

ü Autorisation du passage des paquets d'un AP sans fil

à un autre.

ü Scannage de tous les réseaux sans fil

disponibles

ü Supervision d'échanges d'informations

DIRECTEUR DU PROJET

M. FOTSING NDE Blaise.

DEDICACES

DEDICACE

A mes parents M et Mme KOUAM, pour tous les

sacrifices consentis. Qu'ils trouvent ici l'expression de ma plus profonde

reconnaissance.

DEDICACES

FOWOH KOUAM Hervé

REMERCIEMENTS

Qu'il me soit permis d'exprimer ma profonde gratitude et

mes sincères remerciements à toutes les personnes qui ont

contribué de près ou de loin à l'aboutissement de ce

travail. Mes pensées vont notamment :

A tous ceux qui ont, de près ou de loin,

contribué à la réalisation de ce rapport.

Au Directeur de l'IUT FV de Bandjoun. Pr. FOGUE

Médard.

Au personnel et au corps enseignant de l'IUT FOTSO Victor pour

l'effort fourni pour le progrès de la jeunesse camerounaise.

Au chef du Département du Génie Informatique de

l'IUT FOTSO Victor Dr NKENLIFACK Marcellin pour tous les

enseignements et son soutien pour la rédaction de ce rapport.

A Mon encadreur académique M. FOTSING NDE

BLAISE pour avoir accepté de suivre ce projet et de faire de

moi un véritable ambassadeur de la technologie Mikrotik.

A tous les enseignants d'IR particulièrement à

M. NOULAMO Thierry, à M. Jean Pierre

LIENOU, au Dr MPAME et le Dr TALLA Narcisse

pour tous leurs enseignements et leurs contributions.

A mes oncles : M. NOUBISSI Eloi, M. TEGUIA jules, M.

KOUNGA Augustin et tous mes autres oncles que je n'ai pas cités pour

tout leur soutien à mon égard.

A mes tantes : Mmes NOUBISSI Denise, KENMEUGNE Henriette,

KAMDEM Elise et toutes mes autres tantes que je n'ai pas cité pour tout

leur soutien à mon égard.

A tous mes frères et soeurs pour leur soutien moral.

A mes compagnons de stage Henri FOTSING, Emile TAKOTE, Merlin

NTANKEU, Achille TOKO et Guy KAMGUEM avec qui nous avons cultivé

l'endurance pour la réussite de ce projet et tous mes amis de la

cité de l'EXCELLENCE.

A tous ceux que j'ai oublié de citer, qu'ils trouvent

ici l'expression de ma profonde reconnaissance.

AVANT PROPOS

AVANT PROPOS

Créé le 12 aout 1992, l'Institut Universitaire

de Technologie FOTSO Victor de Bandjoun est né de la volonté des

pouvoirs publics à garantir aux jeunes camerounais une formation

professionnelle afin de remédier au problème de main d'oeuvre non

qualifiée dans nos entreprises.

L'entrée à l'IUT FV de Bandjoun se fait par

concours ou par étude de dossier ouvert aux titulaires d'un

Baccalauréat ou de tous autres diplômes équivalents. Le

cycle de deux ans est sanctionné par l'obtention d'un DUT ou BTS.

Après obtention de son DUT ou BTS, l'étudiant

a la possibilité de continuer en troisième année où

il en sortira avec une Licence de Technologie ou Professionnelle.

L'IUT FV de Bandjoun est également doté d'une

Académie des Technologies Avancées CISCO et Internet.

En vue de l'obtention de la Licence, l'étudiant est

tenu d'effectuer un projet qui lui est assigné pour marquer la fin de

son cursus scolaire qui s'étend sur trois ans ; l'objectif

étant de mettre à profit les nombreuses connaissances acquises

lors de la formation à l'IUT FV de Bandjoun. Ce projet est

orienté sur la rédaction d'un mémoire basé sur un

thème précis qui cadre avec la formation acquise au cours de la

période ou des recherches pratiques sur les TIC selon le domaine de

cette formation. Le thème dudit mémoire est

intitulé TECHNOLOGIE MIKROTIK : Le WIFI.

ABREVIATIONS

ABREVIATIONS

|

SIGLES

|

SIGNIFICATIONS

|

|

ADSL

|

Aymmetrical Digital Subscriber Line

|

|

AES

|

Advanced Encryption Standard

|

|

AP

|

Access Point

|

|

BGP

|

Border Gateway Protocol

|

|

BOOTP

|

Bootstrap Protocol

|

|

BTS

|

Brevet de Techniciens Supérieurs

|

|

CSMA/CD

|

Carrier Sense Multiple Access/ Collision Detection

|

|

DHCP

|

Dynamic Host Configuration Protocol

|

|

DUT

|

Diplôme Universitaire de Technologie

|

|

FTP

|

File Transfer Protocol

|

|

GPRS

|

General Packet Radio Service

|

|

GSM

|

Global System for Mobile communications

|

|

IEEE

|

Institute of Electrical and Electronic Engineer

|

|

IP

|

Internet Protocol

|

|

ITU

|

International Telecommunications Union

|

|

LAN

|

Local Area Network

|

|

MAC

|

Medium Access Control

|

|

MPLS

|

MultiProtocol Label Switching

|

|

NAT

|

Network Address Translation

|

|

OS

|

Operating System

|

|

OSPF

|

Open Shortest Path First

|

|

PCI

|

Peripheral Component Interconnect

|

|

QOS

|

Quality Of Service

|

|

RADIUS

|

Remote Authentication Dial-In User

|

|

RB

|

RouterBoard

|

|

RFC

|

Request For Comment

|

|

SSID

|

Service Set Identifier

|

|

TKIP

|

Temporal Key Protocol

|

|

UDP

|

User Datagram Protocol

|

|

VPN

|

Virtual Private Network

|

|

WAN

|

Wired Area Network

|

|

WEP

|

Wired Equivalency Protocol

|

|

WIFI

|

Wireless Fidelity

|

|

WLAN

|

Wireless Local Area Network

|

|

WPA

|

WIFI Protected Access

|

|

WPAN

|

Wireless Personnal Area Network

|

|

SOHO

|

Small Office Home Office

|

RESUME

RESUME

Il nous a été demandé lors de notre

projet de fin d'études de travailler sur une technologie de gestion et

d'administration d'infrastructures réseaux dénommée la

Technologie Mikrotik. L'étude et la mise en oeuvre de nombreux modules

que regorge cette technologie devrait nous permettre de solutionner certains

problèmes auxquels font face certains utilisateurs de cette technologie

comme les administrateurs réseaux, les ISP et particuliers. En effet,

parmi ces principales difficultés, nous pouvons citer entre

autres :

· La gestion de l'attribution de la bande passante.

· L'implémentation des règles de

sécurité sur le routeur.

· la gestion des utilisateurs.

· La sauvegarde et la restauration des données

dans le routeur en cas de crash.

· La mise sur pieds d'un réseau sans fil et sa

sécurisation.

Il était question pour nous de pallier à ces

quelques difficultés tout en insistant beaucoup plus sur la partie WiFi

qui concerne la part du travail qui nous a été assignée.

Nous avons donc tour à tour d'abord procédé à

l'installation de Mikrotik avec le CD d'installation. Ensuite nous avons

configuré les éléments de base pour un accès

à internet tel que la fonction NAT et DHCP. Enfin, nous avons

procédé à la mise en oeuvre du mode opératoire

adopté qui était le mode infrastructure et avons

déployé et insisté sur les différents modes de

sécurité de notre réseau sans fil ainsi mis sur pied tel

que défini dans notre cahier de charges.

ABSTRACT

ABSTRACT

We have been asked for our end of academic curriculum's

project to work on a technology for network infrastructures management and

administration namely «THE Mikrotik Technology». The study and the

deployment of the various modules, which are part of this technology, should

allow us to solve some issues faced by some users of that technology such as

networks administrators, ISP and private. Indeed, among those major

difficulties, we have:

· Bandwidth test and management.

· Security rules implementation on the router.

· Users managements.

· Saving and backup of data inside the router in case of

crash.

· The implementation of wireless network and its

securing.

We had to overcome those difficulties, while emphasing on the

WIFI part, which was the part of the work we had to cope with. We have first

installed Mikrotik with the installation CD. Then, we have configured the

basics elements for an access to internet such the NAT and DHCP functions.

Finally, we have implemented the adopted operating mode which was the

infrastructure mode and have deployed and emphasized on the different security

modes of our wireless network as defined in the specification of the

project.

.

RACT

SOMMAIRE

DEDICACES

i

AVANT PROPOS

iii

ABREVIATIONS

iv

RESUME

vi

ABSTRACT

vii

SOMMAIRE

viii

LISTE DES FIGURES

xi

LISTE DES TABLEAUX

xiii

INTROD

UCTION GENERALE

1

Ière PARTIE : PRESENTATION

GENERALE DE LA TECHNOLOGIE MIKROTIK

2

CHAPITRE I : GENERALITES SUR

MIKROTIK.

3

I-1) PRESENTATION DE MIKROTIK

3

I-1-1) L'ENTREPRISE MIKROTIK

3

I-1-2) LOCALISATION DE L'ENTREPRISE MIKROTIK ET

FICHE TECHNIQUE

4

I-1-3) QUELQUES REALISATIONS DE MIKROTIK

4

I-2) GAMME DE ROUTERBOARD

5

I-2-1) La gamme RB411

5

I-2-2) La gamme RB750G

7

I-2-3) La gamme RB1100

8

I-3) LES DIFFERENTS NIVEAUX DE LICENCE

9

CHAPITRE II : FONCTIONNALITES DE

MIKROTIK.

12

II-1) LA FONCTION NAT (Network Adress

Translation)

12

II-2) LA FONCTION DHCP

14

II-2-1) DEFINITION :

14

II-2-2) SPECIFICATION :

14

II-2-3) CONFIGURATION DU SERVEUR :

15

II-3) LA FONCTION FTP

17

II-3-1) SPECIFICATION

17

II-3-2) DEFINITION :

17

II-4) LA FONCTION DE SAUVEGARDE ET RESTAURATION

DU ROUTEUR

18

II-4-1) DESCRIPTION

18

II-4-2) EXEMPLES DE CONFIGURATION EN MODE

CONSOLE

18

CHAPITRE III : LES OUTILS

D'ADMINISTRATION.

20

III-1) WINBOX

20

III-1-1) PRESENTATION DE WINBOX

20

III-1-2) PRESENTATION DE L'INTERFACE

21

III-2) DUDE

22

III-2-1)

PRESENTATION

22

III-2-2) LES OUTILS DE DUDE

23

II ème PARTIE: LE WIFI

26

CHAPITRE IV : PRESENTATION DU

WIFI.

27

IV-1) LES RESEAUX SANS FILS

27

IV-1-1) LES CATEGORIES DE RESEUAX SANS FIL

28

IV-1-2) LES DIFFERENTES NORMES WIFI

28

IV-2) LES EQUIPEMENTS DE RESEAUX SANS FILS

29

IV-2-1) LA CARTE MINI PCI Mikrotik R52

802.11a/b/g

29

IV-2-2) LE POINT D'ACCES SANS FIL

31

IV-2-3) LES ANTENNES

32

IV-3) LA REGLEMENTATION CAMEROUNAISE

33

CHAPITRE V : MISE EN OEUVRE.

34

V-1) LIAISON POINT A POINT

34

V-2) SYSTEME DE DISTRIBUTION

35

V-3) LIAISON POINT A MULTIPOINT

36

V-3-1) DESCRIPTION DE QUELQUES OPTIONS DU MENU

WIRELESS

42

V-3-2) OUTILS OFFERTS PAR LE MODE SANS FIL DE

MIKROTIK

43

CHAPITRE VI : LA SECURITE.

48

VI-1) LE CHIFFREMENT

48

VI-1-1) WEP (Wired Equivalent Privacy)

48

VI-1-2) WPA (WI-FI Protected Access)

49

VI-1-3) VERROUILLAGE DU RESEAU

49

VI-2) LES SOLUTIONS AUX PROBLEMES DE SECURITE

50

VI-2-1) UNE INFRASTRUCTURE ADAPTEE

50

VI-2-2) EVITER LES VALEURS PAR DEFAUTS

50

VI-2-3) ACTIVATION DU CRYPTAGE WEP

51

VI-2-4) ACTIVATION DU CRYPTAGE WPA

55

VI-2-5) LISTE D'ACCES OU FILTRAGE PAR ADRESSE

MAC

56

CONCLUSION GENERALE

60

BIBLIOGRPAHIE

a

SOMMAIRE

LISTE DES FIGURES

LISTE DES FIGURES

FIGURE 1 : RB411.

7

FIGURE2: RB750G

8

FIGURE3 : RB1100.

9

FIGURE 4: Source NAT

13

FIGURE 5: Première étape du

Nattage

13

FIGURE 6: Etape finale du NAT

14

FIGURE 7: Début de configuration

DHCP.

15

FIGURE 8: Choix de la passerelle du

DHCP.

16

FIGURE 9: Plage du DHCP.

16

FIGURE 10: Bail du DHCP.

16

FIGURE 11: Fin de la configuration du

DHCP

17

FIGURE 12 : Sauvegarde du routeur.

19

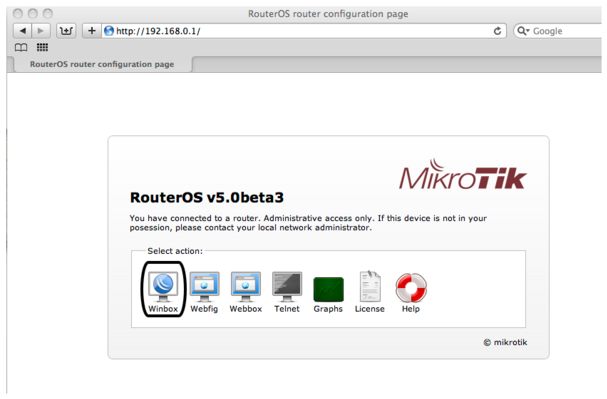

FIGURE 13: Interface Web de

téléchargement de Winbox.

20

FIGURE 14: Interface de connexion de Winbox

au routeur Mikrotik.

21

FIGURE 15: Espace de travail de Winbox

22

FIGURE 16: Bandwidth Test.

23

FIGURE 17: Ping.

24

FIGURE 18: Torch.

24

FIGURE 19: interface des outils de

DUDE.

25

FIGURE 20: Carte Mini PCI R52

30

FIGURE 21: Point d'accès sans fil

Mikrotik

32

FIGURE 23: Schéma du système

de distribution.

35

FIGURE 24: Schéma de mise en oeuvre

de la liaison point à multipoint

37

FIGURE 25: Première étape de

la configuration du point d'accès.

39

FIGURE 26: Détection du SSID du

réseau diffusé par le point d'accès

40

FIGURE 27: Adressage du point

d'accès.

41

FIGURE 28: Schéma du test de

connectivité du client au point d'accès

42

FIGURE 29: Schéma du tableau

d'enregistrement des machines clientes

44

FIGURE 30: Figure du reniflement de

paquets sur le réseau.

46

FIGURE 31: Figure de la surveillance de la

charge du traffic sur le réseau.

47

FIGURE 32: Figure de cryptage de la

clé WEP

51

FIGURE 33: Choix de la clé WEP

52

FIGURE 34: Application de la clé

WEP au profil de sécurité

52

FIGURE 35: Découverte de

réseaux sans fil

53

FIGURE 36: Tentative de connexion du client

à travers l'introduction de la clé

53

FIGURE 37: Connexion effective du

client

54

FIGURE 38: Schéma de mise en oeuvre

du chiffrement WPA

55

FIGURE 39: Figure de mise en oeuvre du

filtrage par adresse MAC

58

FIGURE 40: Figure de la liste des adresses

MAC dans la liste d'accès

58

LISTE DES TABLEAUX

LISTE DES TABLEAUX

TABLEAU 1: Guide de sélection

RouterBOARD

5

TABLEAU 2: Caractéristiques

RB411

6

TABLEAU 3: Caractéristiques

RB750G

8

TABLEAU 4: Caractéristiques

RB1100

9

TABLEAU 5: Tableau des

différents niveaux de Licence

11

TABLEAU 6: Catégories de

réseaux sans fils

28

TABLEAU 7 : Caractéristiques

carte mini PCI R52

31

TABLEAU 8 : Tableau de

sensibilité de réception et transmission

31

INTRODUCTION GENERALE

UCTION

GENERALE

C'est surtout la mise en communication des ordinateurs, qui a

permis de révolutionner les méthodes de travail au-delà de

l'utilisation individuelle de l'informatique. Ainsi, on a assisté

à l'émergence des réseaux, surtout à

l'échelle de l'entreprise. Ce nouveau progrès offre aux

entreprises de nouveaux outils de travail et leur permet d'améliorer

leur rentabilité et leur productivité. La gestion et

l'administration des réseaux locaux, réseaux étendus et

réseaux haut débit sans fil permettant l'accès à

internet sont autant de vecteurs de communication permettant de

véhiculer l'information de manière rapide et fiable ; ceci

nécessite l'utilisation de technologies adaptées et

adéquates. C'est dans cet ordre d'idées que s'inscrit la

Technologie Mikrotik. Cette dernière est très stable,

possède des fonctionnalités réseaux avancées et

comportent plusieurs modules parmi lesquelles le WIFI. Pour ce qui est des

autres différents modules, la technique de mise en oeuvre sera

développée par [KAM10], le hot spot par [NTA10], la gestion de

la bande passante par [FOT10], la gestion des utilisateurs par [TAK10] et le

troubleshooting par [TOK10], dans des Projets de fin d'études du groupe

de travail dont nous faisons partie. Il sera donc question pour nous dans la

première partie, après une brève présentation de

Mikrotik, de mettre en évidence ses différentes

fonctionnalités notamment les configurations de base pour un

accès à internet comme les fonctions de nattage et de DHCP. Dans

la deuxième partie, le gros du travail consistera à la mise en

place des différents modes opératoires du WIFI tout en mettant

concrètement un accent particulier sur les différents modes de

sécurisation d'un réseau sans fil qui est l'un des noeuds

centraux constituant de nos jours la mise sur pied d'un réseau

informatique.

IèrePARTIE :PRESENTATIONGENERALE DE

MIKROTIK

Ière PARTIE : PRESENTATION GENERALE DE LA

TECHNOLOGIE MIKROTIK

CHAPITRE I : GENERALITES SUR MIKROTIK.

CHAPITRE I : GENERALITES SUR

MIKROTIK.

Il existe aujourd'hui plusieurs fabricants de matériels

de réseaux informatiques délivrant des certifications parmi

lesquelles nous avons CISCO qui est le plus ancien et connu du public.

Actuellement on rencontre de nouvelles technologies telles que la Technologie

Mikrotik concurrençant cette dernière et intégrant autant

de fonctionnalités qu'elle. Dans ce chapitre, il sera donc question pour

nous de présenter l'entreprise MIKROTIK dans un premier temps, ensuite

ses différents gammes de routeurs et enfin les différents niveaux

de licence.

I-1)

PRESENTATION DE MIKROTIK

I-1-1) L'ENTREPRISE MIKROTIK

[MIKR] Mikrotik a

été fondé en 1995 pour développer des routeurs et

des systèmes de connexion sans fil pour les fournisseurs d'accès

à internet. Mikrotik est muni des systèmes de connexion sans

fils permettant d'avoir accès à internet dans plusieurs pays

à travers le monde entier. L'expérience de l'entreprise Mikrotik

dans l'utilisation du matériel des PC standard industriel et les

systèmes complets de routage leur ont permis de créer le

système logiciel RouterOS Ce système permet de transformer un

ordinateur personnel en routeur (incluant des fonctionnalités telles

qu'un

Pare-feu,

un serveur et un client

VPN), contrôler le trafic

en fonction d'une

qualité

de service (QOS), un accès réseau sans-fil. Le système

peut également être utilisé afin de créer un

portail captif. Ce

système d'exploitation possède une licence multi-niveau, chaque

niveau offrant davantage de fonctionnalités. Les frais de licence seront

basés sur le niveau sélectionné. Une interface graphique,

nommé Winbox, est également disponible afin de configurer le

système. Enfin, une API permet de personnaliser le système et le

surveiller

En 2002, l'entreprise a décidé de mettre sur

pied son propre matériel et c'est ainsi qu'est née la

RouterBoard. Actuellement, l'entreprise confectionne autour de 20 types de

matériels routeurs différents et plus de 10 types d'interfaces ou

équipements radio (Wireless). Les produits Mikrotik sont ainsi revendus

à divers clients se trouvant dans presque tous les pays du monde entier.

I-1-2) LOCALISATION DE

L'ENTREPRISE MIKROTIK ET FICHE TECHNIQUE

Mikrotik est situé à Riga dans la cité

capitale de la Lettonie et compte plus de 70 employés.

Les principales informations d'identification de l'entreprise

sont :

ü L'adresse d'enregistrement de l'entreprise Mikrotik

est : Aizkraukles iela 23, Riga, LV-1006 LATVIA

ü Adresse des bureaux : Pernavas iela 46, Riga,

LV-1009 LETTONIE

ü Numéro d'enregistrement VAT : LV40003286799

ü Numéro de téléphone

international : +371-6-7317700

ü FAX : +371-6-7317701

ü Email pour le support technique :

support@mikrotik.com

ü Heures de service : Lundi-Vendredi 9heures-17heures

(GMT + 2 étant en EUROPE).

I-1-3) QUELQUES REALISATIONS DE MIKROTIK

Au Mali, un projet d'installation d'un accès internet

abordable a opté pour les routeurs Mikrotik et son système

d'exploitation RouterOS dû à son coût, sa flexibilité

et le fait que le Mali bénéficiait déjà d'une bonne

base d'utilisateurs de ces systèmes.

En 2008, la municipalité de Piripiri, dans

l'état du

Piauí au

Brésil a décidé d'utiliser exclusivement les routeurs

Mikrotik afin de bâtir l'infrastructure réseautique pour offrir

l'accès

Internet gratuit à ses citoyens. Les routeurs MikroTik

sont également populaires en

République

Tchèque.

Au sein du programme

OLPC, l'Uruguay a

déployé un réseau sans-fil dans l'ensemble des

écoles de l'état. Il s'agit probablement du plus large

déploiement de produits Mikrotik dans un pays. Environ 200 000

élèves ont reçu un petit ordinateur portable qui se

connecte aux points d'accès Mikrotik du réseau sans-fil.

I-2) GAMME DE ROUTERBOARD

[GAM] Mikrotik regorge plusieurs gammes de routeurs qui

varient selon plusieurs critères qui peuvent être

lié :

ü Au prix

ü A la performance ou aux fonctionnalités

ü A la taille ou au poids

On en dénombre une vingtaine dans sa gamme plus

exactement 26. Elle va de la série RB411 qui est la

plus basse à la série RB1100 qui est la plus

haute gamme.

TABLEAU 1: Guide de sélection RouterBOARD

Nous nous contenterons donc de citer quelques gammes de

ces RouterBoard notamment celles des versions RB411, RB750 et

RB1100 :

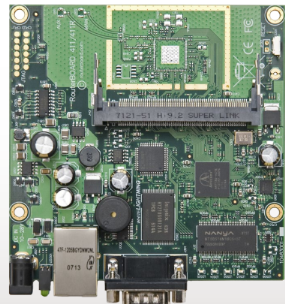

I-2-1) La gamme RB411

La série RB411 est

caractérisée par sa taille et son cout. Ce petit dispositif

s'adaptera parfaitement dans de petits dispositifs de CPE,

accueillera votre SOHO AP, ou même

exécutera votre lien de secours sans fil. L'unité centrale de

traitement puissante d'Atheros lui donne la capacité de faire tout de

ceci et plus.

Elle vient dans différentes versions. La version

RB411A ajoute plus de mémoire et une licence de niveau

4 est utilisée comme AP.

La série RB411 inclut le RouterOS - le

logiciel d'exploitation qui transformera en un puissant routeur hautement

sophistiqué, un firewall ou la gestion de la bande passante. Un petit

dispositif avec toute la puissance du RouterOS et plus accessible. Le tableau

suivant nous donne toutes les caractéristiques de cette série.

|

CPU

|

Atheros AR7130 300MHZ

|

|

Memory

|

32MB DDR SDRAM onboard memory (64MB for RB411A mode)

|

|

Boot loader

|

RouterBOOT

|

|

Ethernet

|

One 10/100 Mbits/s Fast Ethernet port with Auto-MDI/X

|

|

miniPCI

|

One MiniPCI Type IIIA/IIIB 8lot

|

|

Extras

|

Reset switch, Beeper

|

|

Serial port

|

One DB9 RS232C asynchronous serial port

|

|

LEDs

|

Power, NAND activity, 5 user LEDs

|

|

Power options

|

Power over Ethernet: 10..28V DC (except power over datelines).

Power jack : 10..28V DC

|

|

Dimensions

|

105mm*105mm, weight : 82 g

|

|

Power consumption

|

3w without extension cards, maximum - 12W

|

|

Operating System

|

Mikrotik RouterOS v3, Level3 licence without AP support(RB411A

has level4 with AP support)

|

TABLEAU 2: Caractéristiques

RB411

[MIKR] FIGURE 1 : RB411.

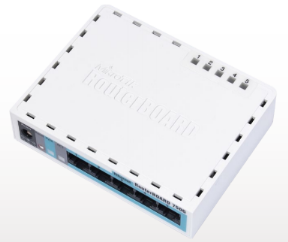

I-2-2) La gamme RB750G

Le routeur RB750G est un petit routeur introduit dans un petit

boitier plastique attrayant. Il a cinq ports Ethernet Gigabit

indépendants. C'est probablement le routeur Gigabit incluant MPLS le

plus accessible sur le marché. Avec sa forme simpliste et son apparence

très conviviale, il s'adapte facilement à tous les environnements

SOHO. Comparativement au RB750, la version G ajoute non seulement les ports

Gigabits, mais une nouvelle unité centrale de traitement de 680MHz

Atheros 7161 pour une sortie accrue.

Ses principales caractéristiques sont

regroupées dans le tableau ci-dessous :

|

CPU

|

Atheros AR7161 680MHZ CPU

|

|

Memory

|

32MB DDR SDRAM onboard memory

|

|

Boot loader

|

RouterBOOT

|

|

Ethernet

|

Five independent 10/100/1000 ethernet ports

|

|

miniPCI

|

none

|

|

Extras

|

Reset button

|

|

Serial port

|

No serial port

|

|

LEDs

|

Power, NAND activity, 5 user LEDs

|

|

Power options

|

Power over Ethernet: 9..28V DC on ethernet port 1 (only on pins

4,5,7,8. Passive PoE. Non 802.3af) jack : 9..28V DC

|

|

Dimensions

|

113mm*89mm*28mm, weight : without package and cables:

142g

|

|

Power consumption

|

Up to 6W

|

|

Operating System

|

Mikrotik RouterOS v4, Level4 licence

|

TABLEAU 3: Caractéristiques RB750G

[MIKR]

FIGURE2: RB750G

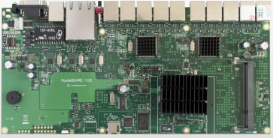

I-2-3) La gamme RB1100

C'est le meilleur de tous les routeurs. Le coeur de ce

dispositif est un nouveau processeur du dernier cri de gestion de

réseau de PowerPC qui place ce matériel parmi les meilleurs que

nous détenons.

Il a treize différents ports Ethernet de

gigabit, qui peuvent être employés dans deux groupes de

commutateur, et inclure les possibilités de déviation

d'Ethernet. Le RB1100 vient dans un boitier d'aluminium.

Ses principales caractéristiques sont

regroupées dans le tableau ci-dessous :

|

CPU

|

800 MHz PowerPC MPC8544 network processor

|

|

Memory

|

SODIMM DDR Slot ,512MB installed (supports up to GB)

|

|

Boot loader

|

RouterBOOT, Mbit Flash chip

|

|

Ethernet

|

Thirteen 10/100 Mbits/s Gigabit Ethernet with Auto-MDI/X

|

|

Ethernet

|

Includes switch to enable ethernet bypass mode in two ports

|

|

miniPCI

|

none

|

|

storage

|

512MB NAND , One microSD slot

|

|

Extras

|

Reset switch, Beeper

|

|

Serial port

|

One DB9 RS232C asynchronous serial port

|

|

fan

|

Dual fan with failover support mounted at case back

|

|

Power options

|

Power over Ethernet: 10..28V DC (except power over datelines).

Power jack : 10..28V DC

|

|

Dimensions

|

1U case : 44* 176 * 442 mm, 1275g, Board

only :365g

|

|

Operating System

|

Mikrotik RouterOS v3, Level4 licence

|

TABLEAU 4: Caractéristiques RB1100

[MIKR] FIGURE3 : RB1100.

I-3) LES DIFFERENTS NIVEAUX DE

LICENCE

Le logiciel Mikrotik RouterOS a un

système de licences avec une licence logicielle (clé logicielle)

publiée pour chaque installation individuelle du RouterOS.

La licence logicielle peut être obtenue à travers

un compte sur le serveur

www.mikrotik.com après

avoir installé MikroTik RouterOS. L'ID logiciel de

l'installation est requis en obtenant la licence logicielle. SVP bien vouloir

lire l'installation de base pour plus de détails sur la procédure

d'installation de la licence.

Le RouterOS vous permet d'utiliser tous ses dispositifs sans

enregistrement pendant 24 heures pour une première utilisation. Il est

à noter que, si vous arrêtez le routeur c'est-à-dire si il

est éteint ou hors tension, vous mettez pause au compteur, et

recommencer le décompte seulement lorsque le routeur est

redémarré. Pendant cette période, vous devez obtenir une

clé, au cas contraire vous devez réinstaller le système.

Une clé de licence achetée vous permet d'utiliser les dispositifs

du RouterOS en accord avec le niveau de licence choisi pendant une

période illimitée, et vous donne librement les droits d'augmenter

et de diminuer ses versions pour la limite d'un ou de trois ans durant

lesquelles la clé a été achetée selon le niveau de

licence. Une clé de licence enregistrée gratuitement vous permet

d'utiliser un ensemble restreint de fonctions pour la période

illimitée, mais ne vous permet pas d'augmenter et de diminuer de

versions.

Il y a 6 niveaux de licence, chacun fournissant quelques

dispositifs ou fonctions additionnelles. Le niveau 0 signifie

qu'il n'y a aucune clé et tous les dispositifs sont disponibles pour une

journée. Le niveau 2 est un niveau transitoire de

licences des versions 2.8 antérieures, il vous permet

d'utiliser tous les dispositifs qui ont été autorisés par

votre clé de licence originale. Le tableau qui suit vous présente

un récapitulatif des différents niveaux de licence :

|

Level number

|

1 (DEMO)

|

3 (WISP

CPE)

|

4 (WISP)

|

5 (WISP 3Y)

|

6 (Controller

3Y)

|

|

Upgrade time

|

-

|

1 an

|

1 an

|

1 an

|

3 ans

|

|

Initial Config

Support

|

-

|

-

|

15 days

|

30 days

|

30 days

|

|

Wireless

Client and

Bridge

|

-

|

yes

|

yes

|

yes

|

Yes

|

|

Wireless PA

|

-

|

-

|

yes

|

yes

|

Yes

|

|

Synchronous

Interfaces

|

-

|

-

|

yes

|

yes

|

yes

|

|

EoIP tunnels

|

1

|

illimité

|

illimité

|

illimité

|

illimité

|

|

PPPoE

Tunnels

|

1

|

200

|

200

|

500

|

Illimité

|

|

PPTP tunnels

|

1

|

200

|

200

|

Illimité

|

Illimité

|

|

L2TP tunnels

|

1

|

200

|

200

|

Illimité

|

Illimité

|

|

VLAN

Interfaces

|

1

|

Illimité

|

Illimité

|

Illimité

|

Illimité

|

|

P2P firewall

Rules

|

1

|

Illimité

|

Illimité

|

Illimité

|

Illimité

|

|

NAT rules

|

1

|

Illimité

|

Illimité

|

Illimité

|

Illimité

|

|

HotSpot

active users

|

1

|

1

|

200

|

500

|

Illimité

|

|

RADIUS

Client

|

-

|

Yes

|

Yes

|

Yes

|

Yes

|

|

Queues

|

1

|

30

|

Illimité

|

Illimité

|

Illimité

|

|

Web proxy

|

-

|

Yes

|

Yes

|

Yes

|

Yes

|

|

RIP, OSPF, BGP Protocols

|

-

|

Yes

|

Yes

|

Yes

|

yes

|

[MIKR]

TABLEAU 5: Tableau des différents niveaux de Licence

Bien évidemment après avoir fais cette

brève présentation de Mikrotik, il apparaît tout aussi

intéressant maintenant d'étudier quelques-unes des

fonctionnalités de Mikrotik. C'est donc ce qui fera l'objet de notre

prochain chapitre.

CHAPITRE II : FONCTIONNALITES

DE MIKROTIK.

CHAPITRE II : FONCTIONNALITES

DE MIKROTIK.

RouterOS permet plusieurs utilisations, de petite à

grande envergure, comme par exemple

OSPF,

BGP,

VPLS/MPLS.

Il s'agit d'un système versatile, bien supporté par Mikrotik, que

ce soit par le forum de discussion et le

Wiki.

Le logiciel supporte virtuellement tous les interfaces

réseau que supporte le

noyau Linux version

2.6.16, excepté les cartes réseau sans-fil, où seuls les

composantes

Atheros

et

Prism

sont supportés. Mikrotik travaille également au support

IPv6 et

MPLS.

Mikrotik intègre en son sein plusieurs modules qui font

de lui un des leaders sur le marché.

Dans la suite de ce chapitre, nous ne présenterons que

quelques unes de ses fonctionnalités :

II-1)

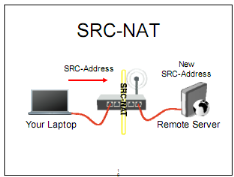

LA FONCTION NAT (Network Adress Translation)

Le firewall est un outil dont le rôle principal

est d'assurer la sécurité et de protéger les

données sensibles du réseau. Il protège également

le routeur et les clients des accès non autorisés. Il est

composé de plusieurs éléments tels que filter, access

lists, mangle, Nat. Cette dernière fonctionnalité NAT est un

mécanisme qui permet de cacher les adresses IP privées d'un

réseau derrière une adresse publique afin de permettre aux

ordinateurs du réseau d'accéder à internet en

économisant ainsi les adresses publiques.

Ses principales options sont :

Ø SRC-NAT :

On l'utilise pour connecter le réseau privé

à internet et changer l'adresse source des paquets qui le traverse.

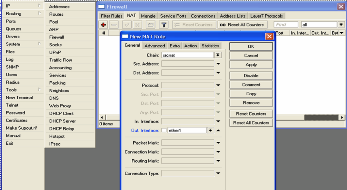

FIGURE 4: Source NAT

Il faudrait noter que masquerade est un type de

Src-Nat. Cependant il présente certaines limites, il ne permet pas la

connexion au réseau à partir de l'extérieur

Exemple de configuration:

/ip firewall nat add chain=srcnat src-address=192.168.0.109

action=src-nat \ to-addresses=10.5.8.200

Ø DST-NAT :

Permet la connexion au réseau de

l'entreprise à partir de l'extérieur et change les adresses de

destinations des paquets.

Exemple de configuration :

- En ligne de commande :

/ip firewall nat add chain=dstnat dst-address=10.5.8.200

action=dst-nat \ to-addresses=192.168.0.109

- En mode graphique avec Winbox :

FIGURE 5: Première étape du

Nattage

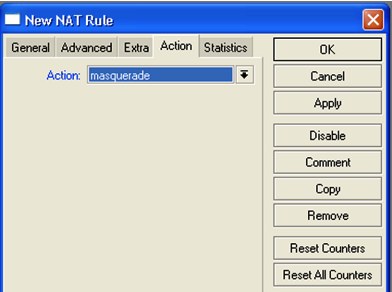

Puis on applique l'action masquerade :

FIGURE 6: Etape finale du NAT

II-2) LA FONCTION

DHCP

II-2-1) DEFINITION :

Dynamic host configuration Protocol est un protocole

d'attribution dynamique des adresses sur un réseau IP et basé sur

bootp. Le DHCP inclus dans MikroTik intègre à la fois le client

et le serveur. Les adresses IP peuvent être liées à des

adresses MAC en utilisant la fonction bail statique. Le serveur DHCP

écoute sur le port UDP 67 et le client sur le port UDP 68.

II-2-2) SPECIFICATION :

Les spécifications suivantes seront nécessaires

pour les différentes configurations qui suivront :

Paquet nécessaire : DHCP

Licence requise : aucune

Menu:/ ip dhcp-client, / ip

dhcp-server

Protocole utilisé :

dhcp

Utilisation du

matériel : non signifiant

II-2-3) CONFIGURATION DU SERVEUR :

Le routeur prend en charge un serveur individuel pour chaque

interface Ethernet. Il intègre aussi une base de données

permettant de répondre aux requêtes des clients qui demandent une

adresse IP, le masque, la passerelle par défaut, le nom de domaine, le

DNS, et le serveur WINS pour les clients Windows.

a) CONFIGURATION EN MODE CONSOLE :

Ø Création du pool d'adresse :

/ip pool add name=dhcp-pool ranges=172.16.0.10-172.16.0.20

Ø On ajoute le réseau et la passerelle

/ip dhcp-server network add address=172.16.0.0/12

gateway=172.16.0.1

Ø Finalement on ajoute le serveur DHCP

/ip dhcp-server add interface=wlan1 address-pool=dhcp-pool

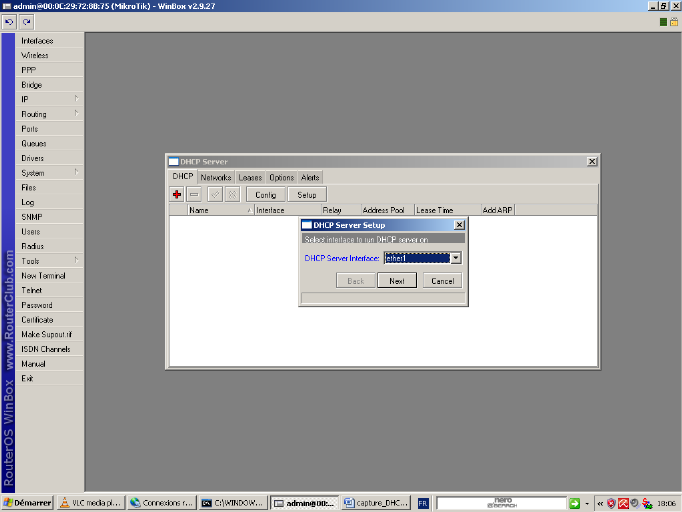

b) CONFIGURATION AVEC WINBOX:

Ø Se rendre dans le sous menu DHCP Server

de l'option IP et choisir l'interface ether1

dans la boite de dialogue qui se

présente :

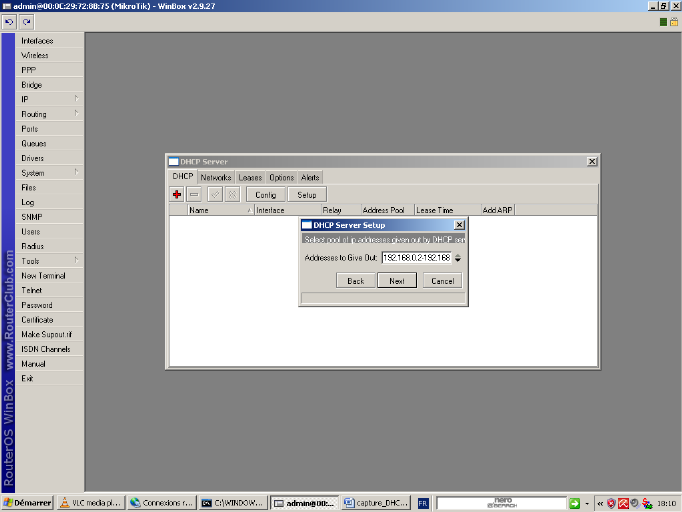

FIGURE 7: Début de configuration

DHCP.

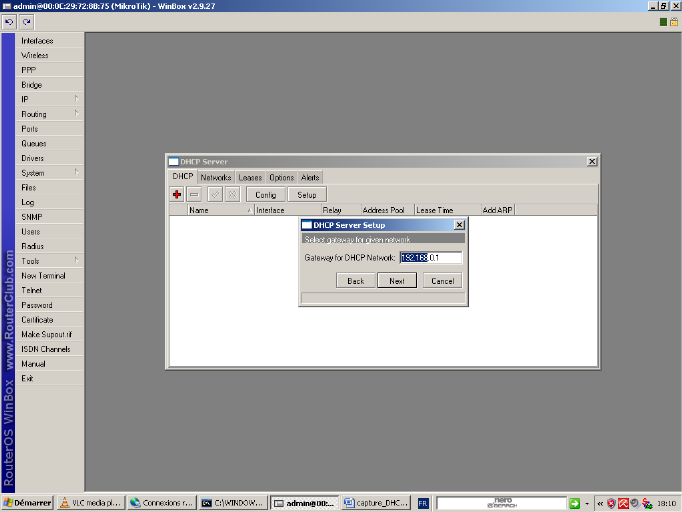

Ø Choisir l'adresse de la passerelle pour le

réseau DHCP :

FIGURE 8: Choix de la passerelle du DHCP.

Ø Choisir la plage d'adresse

FIGURE 9: Plage du DHCP.

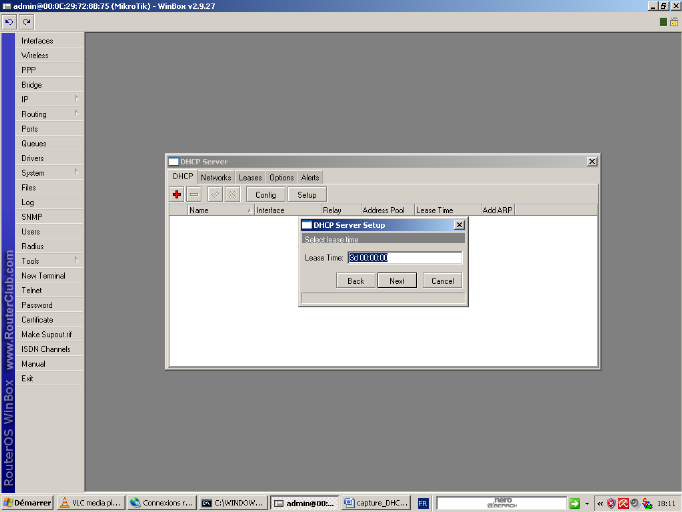

Ø Entrer ensuite le bail de DHCP :

FIGURE 10: Bail du DHCP.

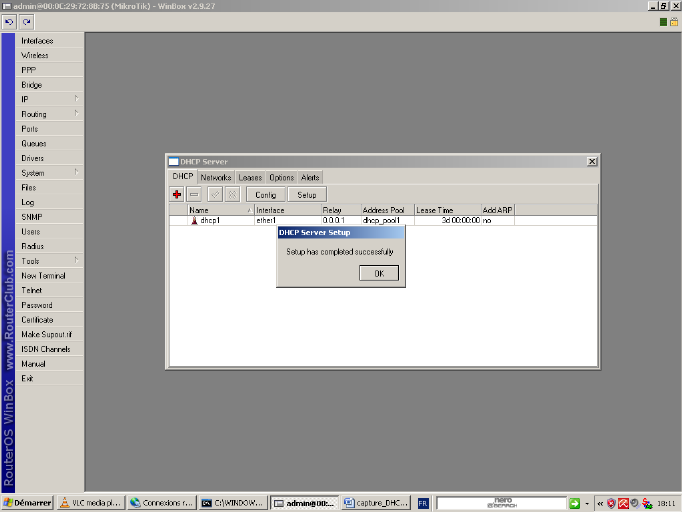

Ø Cliquer enfin sur OK pour terminer la

configuration :

FIGURE 11: Fin de la configuration

du DHCP

II-3) LA FONCTION FTP

II-3-1) SPECIFICATION

Les spécifications suivantes seront

nécessaires pour les différentes configurations qui

suivront :

paquets requis : aucun

niveau de licence : aucun

norme et technologie : FTP (RFC 959)

utilisation du materiel : non signifiant

menu: /file

II-3-2)

DEFINITION :

File Transfer Protocol est un protocole de transfert de

fichier qui permet d'importer ou d'exporter certains fichiers dans le routeur

MikroTik. Il utilise les ports 20 et 21 pour la communication avec d'autres

machines du réseau. Il permet de télécharger certains

logiciels, fichiers et scripts de configuration.

La commande / menu file permet de consulter

des fichiers à télécharger.

L'accès au service nécessite au préalable

une authentification, l'autorisation via ftp utilise les comptes d'utilisateurs

du routeur.

II-4) LA FONCTION DE SAUVEGARDE

ET RESTAURATION DU ROUTEUR

II-4-1) DESCRIPTION

Il est possible de sauvegarder la configuration du routeur

Mikrotik en utilisant la commande du sous menu /system backup.

Les fichiers sauvegardés peuvent être

téléchargés en utilisant le serveur FTP. La commande de

sauvegarde backup Save est utilisée pour sauvegarder la configuration

entière du routeur dans un fichier binaire. Ce fichier est contenu dans

le sous menu /file submenu. Les fichiers de sauvegarde

contiennent des informations sensibles, raison pour laquelle il faut

éviter de stocker ces fichiers dans les répertoires du routeur.

Ainsi il est préférable de télécharger ces fichiers

et les stocker en lieu sûr.

II-4-2) EXEMPLES DE CONFIGURATION

EN MODE CONSOLE

Pour sauvegarder les configurations du routeur dans le

fichier test :

[admin@MikroTik] system backup> save

name=test

Sauvegarde des configurations.

[admin@MikroTik] system backup>

Pour voir les fichiers sauvegardés sur le routeur:

[admin@MikroTik] > file print

# NAME TYPE SIZE

CREATION-TIME

0 test.backup backup 12567

sep/08/2004 21:07:50.

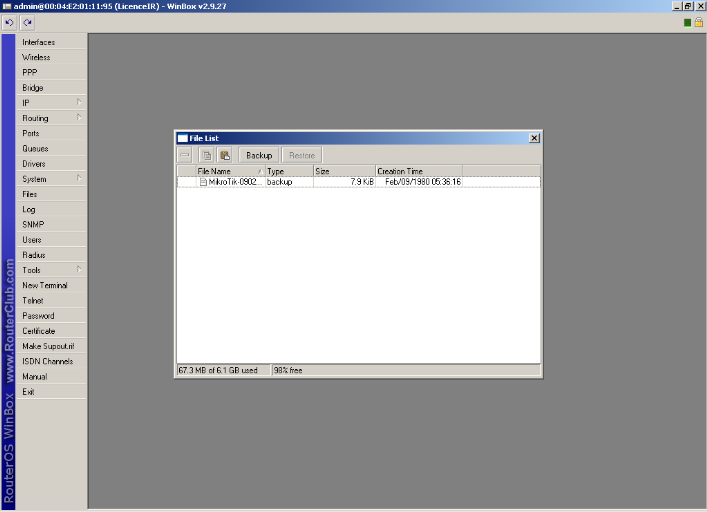

En mode graphique, se rendre dans le sous menu File

et cliquez sur Backup.

FIGURE

12 : Sauvegarde du routeur.

Après avoir étudié ces quelques

fonctionnalités de la technologie Mikrotik, essayons maintenant de

présenter quelques outils d'administrations et de surveillance du

routeur. C'est ce qui constituera l'essentiel du contenu du chapitre

suivant.

CHAPITRE III : LES OUTILS D'ADMINISTRATION.

CHAPITRE III : LES OUTILS

D'ADMINISTRATION.

Nous présenterons dans ce chapitre quelques

outils d'administration du routeur Mikrotik facilitant son usage tel le

logiciel Winbox qui offre une interface graphique conviviale

d'administration.

III-1)

WINBOX

III-1-1) PRESENTATION DE

WINBOX

[StartWin] Winbox est un petit

utilitaire qui permet l'administration de Mikrotik RouterOS à l'aide

d'une interface graphique simple et rapide. Il s'agit d'un binaire natif

Win32, mais qui peut aussi être exécuté

sur Linux et Mac OSX en utilisant Wine. Cependant,

certaines configurations critiques ne sont pas possible à partir de

Winbox, comme le changement d'adresse MAC d'une interface.

Winbox peut être

téléchargé gratuitement sur Internet ou directement

à partir du routeur. Il suffit d'ouvrir votre navigateur et saisir

l'adresse IP du routeur, la page ci-dessous s'affiche et cliquez sur le lien de

téléchargement.

FIGURE

13: Interface Web de téléchargement de Winbox.

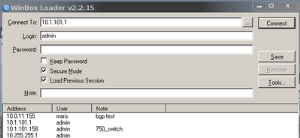

Lorsque winbox.exe est téléchargé,

double-cliquez dessus et la fenêtre suivant apparait:

FIGURE

14: Interface de connexion de Winbox au routeur Mikrotik.

Pour vous connecter au routeur, entrer l'adresse IP ou

l'adresse MAC du routeur, indiquez le login et mot de passe (le cas

échéant) et cliquez

sur le bouton Connexion. Vous pouvez

également utiliser le module de découverte de voisinage comme

indiqué sur le schéma ci-dessus (FIGURE 14),

pour visualiser la liste des routeurs disponibles en cliquant sur le

bouton [...]:

Remarque:

· Il est recommandé d'utiliser l'adresse IP chaque

fois que possible car l'adresse MAC n'est pas fiable à 100% mais dans

les situations critiques seule l'adresse MAC peut nous aider.

· La découverte de voisinage montre

également les dispositifs qui ne sont pas compatibles avec Winbox, tels

que les routeurs Cisco ou tout autre dispositif qui utilise le CDP (Cisco

Discovery Protocol).

Dans la liste des routeurs découverts, vous pouvez

cliquer sur l'adresse MAC ou sur l'adresse IP pour vous connecter au

routeur.

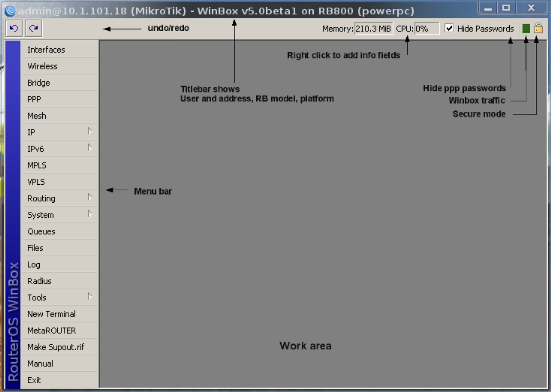

III-1-2) PRESENTATION DE L'INTERFACE

L'interface de Winbox a été conçue pour

être intuitive pour la plupart des utilisateurs. Elle se

compose :

· Barre d'outil principale au sommet ou on peut voir des

informations diverses comme l'UC et la mémoire.

· Barre de menu sur la gauche. Elle présente la

liste de tous les menus disponibles et sous-menus. Cette liste change en

fonction de quels paquets sont installés. Par exemple si le paquet

IPv6 est désactivé, le menu IPv6 et tous

ses sous-menus ne seront pas affichés.

· Zone de travail - domaine où toutes les

fenêtres sont ouvertes.

Le schéma est le suivant :

FIGURE

15: Espace de travail de Winbox

III-2) DUDE

III-2-1)

PRESENTATION

DUDE est une application libre pour Mikrotik, qui peut

spectaculairement améliorer la manière de contrôler votre

environnement de réseau.

Il scanne automatiquement tous les dispositifs du

réseau, dessine et indique une carte de votre réseau, incorpore

des services de moniteur de vos dispositifs et exécute des actions

basées sur des changements d'état de dispositif.

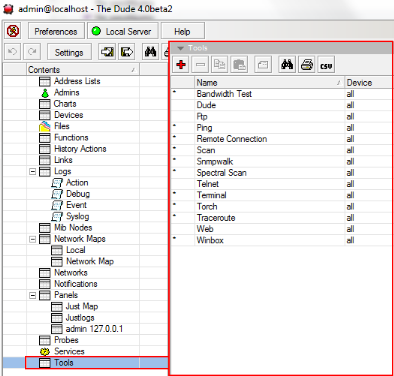

III-2-2) LES OUTILS DE DUDE

DUDE est un logiciel libre qui intègre plusieurs

outils dont l'outil ping, traceroot, ftp, torch, telnet, scan, terminal et bien

d'autres. Le logiciel vous offre également la possibilité

d'ajouter d'autres outils. Le rôle de certains de ces outils est

présenté ainsi :

· Telnet

Il permet le contrôle et l'accès à des

équipements distants. En d'autres termes, grâces à cet

outil, vous pouvez travailler sur une station distante à partir d'une

autre.

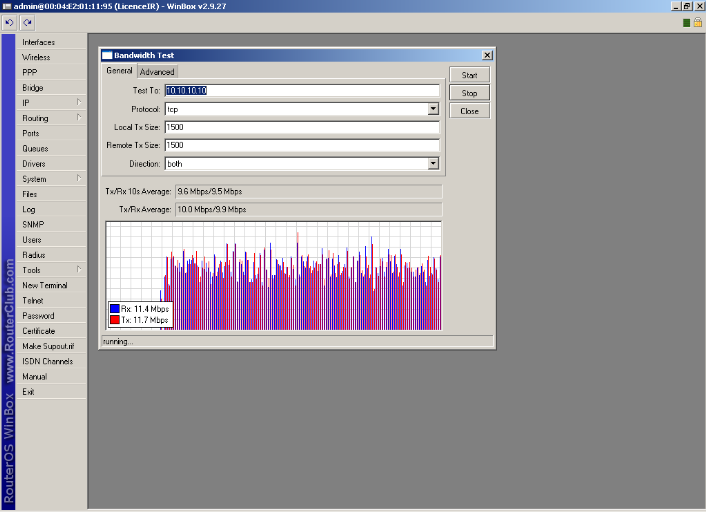

· Bandwidth Test

C'est un outil de test de la bande passante.

FIGURE

16: Bandwidth Test.

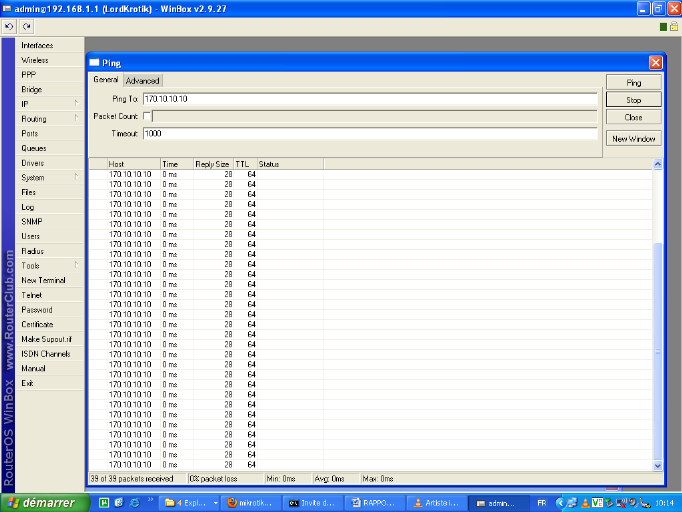

· Ping

L'outil ping permet de tester la connectivité entre

équipement d'un réseau. Il utilise le protocole ICMP et

d'autres.

FIGURE

17: Ping.

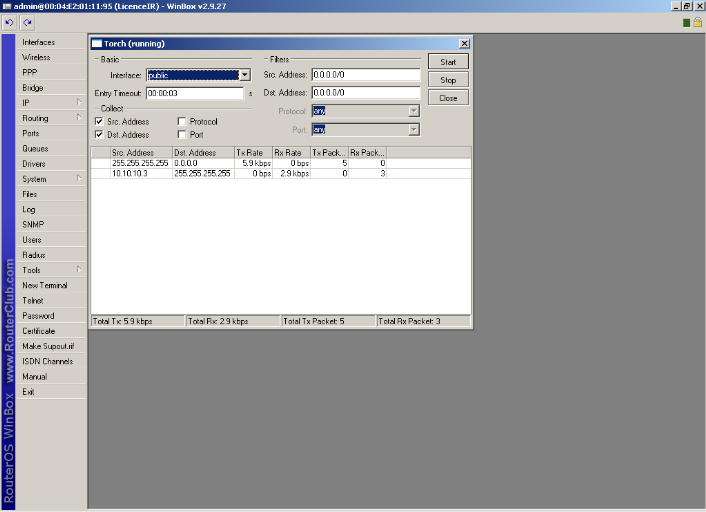

· Torch

Torch permet de torcher, de scanner le réseau pour

identifier les paquets qui y circulent. Il donne aussi d'autres informations

sur le trafic et bien d'autres.

FIGURE

18: Torch.

L'interface des outils de DUDE se présente

ainsi :

FIGURE

19: interface des outils de DUDE.

Après avoir présenté ces outils

d'administration de Mikrotik, l'entreprise proprement dite elle même et

quelques fonctionnalités ; il parait judicieux de voir comment

utiliser quelques outils d'administrations et mettre en oeuvre les

différentes fonctionnalités qui interviendront dans la

deuxième partie de notre travail qui est le « LE

WIFI ».

II ème PARTIE: LE WIFI

WIRELESS FIDELITY

II ème PARTIE: LE WIFI

WIRELESS FIDELITY

CHAPITRE IV : PRESENTATION DU WIFI.

CHAPITRE IV : PRESENTATION DU

WIFI.

Le WiFi est un ensemble de fréquences radio qui

« élimine » les câbles, partage la connexion

internet et permet l'échange des données entre plusieurs postes.

La technologie est connue aux Etats-Unis depuis 1997.

Là-bas, on recense 11 millions de points d'accès contre 80 dans

l'Hexagone. Mais la France assouplit sa législation sur les ondes radio

et s'emballe à son tour pour le WIFI : les grands opérateurs

montrent leur intérêt, les périphériques compatibles

s'installent en rayon. Le passage aux réseaux sans fils ouvre de

nouvelles perspectives d'usage communautaire de l'informatique.

IV-1) LES RESEAUX SANS FILS

Un réseau sans fil (en anglais Wireless network) est,

comme son nom l'indique, un réseau dans lequel au moins deux terminaux

peuvent communiquer sans liaison filaire. Grâce aux réseaux sans

fils, un utilisateur a la possibilité de rester connecté tout en

se déplaçant dans un périmètre géographique

plus ou moins étendu, c'est la raison pour laquelle on entend parfois

parler de "mobilité".

Les réseaux sans fils sont basés sur une

liaison utilisant des ondes radioélectriques (radio et infrarouges) en

lieu et place des câbles habituels. Il existe plusieurs technologies se

distinguant d'une part par la fréquence d'émission

utilisée ainsi que le débit et la portée des

transmissions.

Les réseaux sans fils permettent de relier très

facilement des équipements distants d'une dizaine de mètres

à quelques kilomètres. De plus l'installation de tels

réseaux ne demande pas de lourds aménagements des

infrastructures existantes comme c'est le cas avec les réseaux

filaires. En contrepartie se pose le problème de la

réglementation relative aux transmissions radioélectriques. De

plus les ondes hertziennes sont difficiles à confiner dans une surface

géographique restreinte, il est donc facile pour un pirate

d'écouter le réseau si les informations circulent en clair. Il

est donc nécessaire de mettre en place les dispositions

nécessaires de telle manière à assurer une

confidentialité des données circulant sur les réseaux sans

fils.

IV-1-1) LES CATEGORIES DE RESEUAX SANS FIL

[REF 1] On distingue habituellement

plusieurs catégories de réseaux sans fils, selon le

périmètre géographique offrant une connectivité

(appelé zone de couverture) :

|

WPAN

|

WLAN

|

WMAN

|

WWAN

|

|

Nom Commun

|

Bluetooth et autres

|

WIFI

|

WiMax

|

GSM, GPRS, UMTS

|

|

Bande de fréquence

|

2.4 GHz

|

2.4 / 5 GHz

|

2 - 11 GHz

|

900/1800MHz

1900/2200MHz

|

|

Portée

|

Quelques m

|

100 m

|

50 Km

|

35 km

|

|

Débit théorique

|

3 Mb/s

|

54 Mb/s

|

70 Mb/s

|

9600 Kb/s->2Mb/s

|

|

Applications

|

Connexion périphériques

|

Réseau local

|

Accès

|

Téléphonie et données

|

|

Norme

|

IEEE 802.15

|

IEEE 802.11

|

IEEE 802.16

|

ITU

|

TABLEAU 6: Catégories de réseaux sans fils

IV-1-2) LES DIFFERENTES NORMES WIFI

En 1997; alors que l'attention est accaparée par le

succès d'Internet et l'euphorie boursière montante, un

événement est passé inaperçu sauf pour quelques

spécialistes et observateurs: l'adoption du standard IEEE 802.11 ou

Ethernet sans fil. Exploitant la bande de fréquence de 2,4 GHz, le

802.11 plafonne à un débit de 2 Mbits/s au maximum. Ce

précurseur est suivi de plusieurs déclinaisons dont le

célèbre WiFi qui connaît un franc succès,

aidé par le volontarisme des fabricants, distributeurs et fournisseurs

de services... WiFi, est un nom composé à la manière

d'hi-fi et signifiant Wireless Fidelity. Il désigne les

différentes déclinaisons de la norme IEEE 802.11 qui permet

à plusieurs ordinateurs de communiquer sans fil en utilisant comme

support les ondes radio. Il faut noter que Mikrotik RoutersOS est muni d'un

support complet de réseaux sans fils relatif aux normes IEE 802.11a,

802.11b, et 802.11g. Avantage: le

déploiement d'un réseau WiFi est assez simple, le prix

plutôt modeste en comparaison d'autres technologies.

Le WiFi est une technologie intéressante pour de

nombreuses sociétés liées au monde des

télécoms et d'Internet. Les collectivités locales et

surtout les particuliers profitent de la facilité d'accès

à Internet haut débit liée à cette norme. Dans sa

déclinaison la plus connue, 802.11 b, le WiFi utilise la bande de

fréquence de 2,4 GHz et atteint un débit théorique de 11

Mbits/s (contre 128, 512 Kbits/s ou 1 Mbits/s pour l'ADSL), le 802.11a culmine

à 22 Mbits/s et le 802.11 g, enfin, flirte avec les 54 Mbits/s. La norme

802.11i a pour but d'améliorer la sécurité des

transmissions (gestion et distribution des clés, chiffrement et

authentification). Cette norme s'appuie sur l'

AES

(Advanced Encryption Standard) et propose un chiffrement des

communications pour les transmissions utilisant les standards 802.11a, 802.11b

et 802.11g. Le WiFi peut certes servir à surfer sur Internet, mais pas

seulement. Il autorise l'organisation de réseaux -pourvus ou pas

d'Internet -pour échanger des fichiers, des données, et bien

entendu pour jouer. Ce ne sont là que quelques exemples de ses usages

possibles Les avantages des réseaux sans fils ne sont plus à

démontrer surtout à une génération de plus en plus

habituée à la mobilité. La multiplication des appareils

(PDA, PC portables, terminaux et bientôt les téléphones

portables) capables de communiquer entre eux en fait le support idéal

des réseaux modernes.

IV-2) LES EQUIPEMENTS DE RESEAUX

SANS FILS

La technologie Mikrotik offre une gamme variée d'outils

pour la mise en oeuvre du WIFI. On distingue entre autre les points

d'accès sans fil et l'utilisation du Mikrotik Router comme clients sans

fil. Il existe aussi des équipements servant de connectiques sans fil

que nous citerons.

IV-2-1) LA CARTE MINI PCI Mikrotik R52

802.11a/b/g

L'élément matériel primordial pour le

WIFI est la carte mini PCI de type Atheros g.

Il existe 7 types de cartes à savoir : les cartes mini PCI R52,

R52H, R5H, R52Hn, R5nH, R2N et R52N. Nous étudierons juste la carte

mini PCI R52 car elle utilise le chipset AR5414 proche de la carte que nous

avons utilisé pour notre projet. La carte Atheros a été

testée pour des distances allant jusqu'à 20 km offrant la vitesse

de connexion allant jusqu'à 17Mbit / s. Avec les antennes

appropriées, le câblage de la distance maximale devrait être

au-delà de 50 km.

[MIKR]

FIGURE 20: Carte Mini PCI R52

La carte Mini PCI sans fil 802.11a/b/g est bi-bande 2.4 et

5Ghz avec une vitesse allant jusqu'à 108Mb/s. et une puissance

jusqu'à 23dBm. C'est la carte sans fil universelle. Elle utilise le

chipset Atheros AR5414. C'est un choix logique pour l'utilisation dans la

combinaison du RouterOS et la RouterBoard parce qu'il est d'une très

grande sureté et compatibilité. Ses principales

caractéristiques sont :

|

Chipset

|

AR5414

|

|

Standard

|

IEEE802.11a, IEEE802.11b, IEEE802.11g

|

|

Media access

|

CSMA/CA with ACK architecture 32-bit MAC

|

|

Modulation

|

802.11b+g: DSSS, OFDM for data rate >30Mbps

|

|

802.11a: OFDM

|

|

Security

|

Hardware 64/128 bit WEP, TKIP and AES-CCM encryption, WPA,

WPA2, 802.1X

|

|

Connectors

|

Two U.f1 connectors

|

|

Certifications:

|

FCC, EC

|

|

Powering

|

3.3V +/- 10% DC: 800mA max(600mA typ)

|

|

Frequencies : 802.11b/g

|

2192 - 2.507 (5 MHZ step) : 2.224-2.539 (5 MHZ step)

|

|

Frequencies : 802.11a

|

4.920 - 6.100 (5 MHZ step)

|

|

Operating temperature

|

-20.. +70 C

|

|

STANDARD

|

Output power / Receive Sensitivity

|

|

802.11a

|

17dBmV-88dBm @ 6Mbps

|

|

13dBmV-71dBm @ 54Mbps

|

|

802.11b

|

19dBmV-95dBm @ 1Mbps

|

|

19dBmV-90dBm @ 11Mbps

|

|

802.11g

|

18dBmV-90dBm @ 6Mbps

|

|

15dBmV-73dBm @ 54Mbps

|

TABLEAU 7 :

Caractéristiques carte mini PCI R52

Son tableau de sensibilité de réception et

transmission est :

|

802.11b

|

RX Sensitivity

|

TX Power

|

|

1Mbit

|

-95/-94

|

23

|

|

11Mbit

|

-92

|

23

|

|

802.11g

|

|

|

|

6Mbit

|

-95/-94

|

25

|

|

54Mbit

|

-80

|

21

|

|

802.11n 2.4GHz

|

|

|

|

MCSO 20MHz

|

-95/-94

|

23

|

|

MCSO 40MHz

|

-91

|

21

|

|

MCS7 20MHz

|

-77

|

20

|

|

MCS7 40MHz

|

|

|

|

802.11a

|

|

|

|

6Mbit

|

-97/-95

|

21

|

|

54Mbit

|

-80/-79

|

19

|

|

802.11n 5GHz

|

|

|

|

MCSO 20MHz

|

-97/-95

|

21/19

|

|

MCSO 40MHz

|

-93/-91

|

19

|

|

MCS7 20MHz

|

-78/-76

|

16

|

|

MCS7 40MHz

|

-75/-73

|

13

|

TABLEAU 8 : Tableau de sensibilité de

réception et transmission

IV-2-2) LE POINT D'ACCES SANS FIL

Il existe ce que l'on appelle des points

d'accès (composés en général d'une carte WIFI et

d'une antenne) qui permettent de donner un accès au réseau

filaire - auquel il est raccordé - aux différentes stations

avoisinantes équipées de cartes WIFI. Cette sorte de

concentrateur est l'élément nécessaire pour

déployer un réseau centralisé (mode infrastructure).

Il y a deux types de points d'accès :

· Le point d'accès simple qui n'a qu'une fonction

de lien entre le réseau filaire et le réseau sans fil.

· Le point d'accès routeur qui permet de connecter

un modem ADSL Ethernet afin de partager une connexion Internet sur un

réseau sans fil. Ils peuvent intégrer un concentrateur offrant de

connecter d'autres appareils sur un réseau sans fil

[MIKR] FIGURE 21: Point

d'accès sans fil Mikrotik

IV-2-3) LES ANTENNES

Il existe deux principaux modèles d'antennes :

ü Les antennes omnidirectionnelles qui ont un gain

variant entre 1 et 15 dBi et qui offrent un rayonnement sur 360°. Elles

s'installent généralement sur le point d'accès

relié au réseau voire sur les cartes PCI.

ü Les antennes directionnelles ont un gain allant de 5

à 24 dBi avec un rayonnement directif. Elles permettent d'établir

des liaisons point à point mais également de couvrir une zone

limitée dans le cas d'une antenne à angle d'ouverture important.

Elles sont de plusieurs types comme par exemple les antennes paraboles ou

encore les antennes panneaux.

IV-3) LA REGLEMENTATION

CAMEROUNAISE

Au Cameroun l'ART rappelle aux fournisseurs les usages

possibles des technologies de type Wireless et Wifi dans l'état actuel

de la réglementation : les entreprises, les collectivités

territoriales ou les particuliers peuvent les utiliser pour installer un

réseau destiné à leur usage propre, à

l'intérieur de leurs immeubles. En revanche, il n'est pas possible de

fournir au moyen de ces technologies, des services de

télécommunications au public, ni en règle

générale, de les utiliser à l'extérieur des

bâtiments. Cependant, l'Autorité vient de proposer à

certains Ministères, notamment celui de la Défense, d'engager des

discussions afin de rechercher les meilleures conditions pour la mise en oeuvre

des mesures prévues à partir de 2004, qui prévoient

notamment la possibilité d'utiliser la totalité de la bande de

fréquences 2,4 Ghz avec Puissance isotrope rayonnée

équivalente (Pire) inférieure à 100 milliwats (mW) en

intérieur et avec Pire inférieure à 10 mW en

extérieur.

Une fois après avoir présenté les

différentes catégories de réseaux sans fils avec leurs

normes et les équipements nécessaires pour un réseau sans

fil, il apparait judicieux de voir comment implémenter les

différents modes opératoires c'est-à-dire la mise oeuvre

d'un réseau sans fil. C'est donc cette « Mise en

oeuvre de réseau sans fil » qui fera l'objet de

notre prochain chapitre.

CHAPITRE V : MISE EN OEUVRE.

CHAPITRE V : MISE EN

OEUVRE.

Les systèmes sans fils à haut débit sont

utilisés pour fournir l'accès à internet aux utilisateurs

finaux employant les architectures en mode ad hoc ou infrastructure. Avec les

équipements Wireless fournit par Mikrotik, vous pouvez avoir ou

atteindre des débits très élevés sur de grandes

distances.

Les modes opératoires ici constituent les

différents modes de mise en place des réseaux sans fils. Ainsi on

distingue le mode ad hoc qui est le mode dans lequel

chaque machine joue en même temps le rôle de client et le

rôle de point d'accès et le mode infrastructure

qui est un mode de fonctionnement qui permet de connecter les

ordinateurs équipés d'une carte WiFi entre eux via un ou

plusieurs Points d'accès qui agissent comme des

concentrateurs

(exemple : répéteur ou

commutateur

en réseau Ethernet). Les bornes, ainsi que les machines, doivent

être configurées avec le même nom de réseau (

SSID =

Service Set Identifier) afin de pouvoir communiquer. L'avantage de ce mode, en

entreprise, est de garantir un passage obligé par l'AP, il est donc

possible de vérifier qui accède au réseau.

On distingue plusieurs modes de mise en oeuvre du sans-fil

parmi lesquels nous pouvons citer le point à point, le système de

distribution et le point to multipoint. Nous verrons donc comment fonctionne

les deux premiers modes et étudierons mieux le dernier qui est le point

to multipoint que nous avons adopté pour notre travail.

V-1) LIAISON POINT A POINT

[MIKR]

FIGURE 22: Schéma de liaison Point

à Point de routeurs Mikrotik

Les liaisons point to point sont d'excellents moyens pour

établir une connexion entre deux sites et réaliser des

débits élevés. C'est un moyen idéal pour connecter

deux bâtiments. Ce type de connexion sans fil est très

nécessaire lorsque vous avez besoin de créer une liaison central

d'un point d'accès par radio distant à votre source principale

d'internet. Pour créer ce type de connexion, il est recommandé

d'utiliser des kits clients sans fil de 2.4Ghz ou 5Ghz.

Pour créer une connexion point à point,

utilisant le standard 802.11a, la fréquence 5805 MHZ et le SSID p2p, il

faut écrire :

/interface wireless set wlan1 ssid="p2p"

frequency=5805 band=5ghz \

mode=bridge disabled=no

Pour configurer l'interface Wireless comme une station sans

fil, travaillant avec le standard

802.11a et avec pour nom de réseau

p2p, il faut écrire :

/interface wireless set wlan1 ssid="p2p" band=5ghz

mode=station disabled=no.

V-2) SYSTEME DE DISTRIBUTION

[MIKR]

FIGURE

23: Schéma du système de distribution.

Le mode infrastructure ici correspond au WDS (Wireless

Distribution System) qui est le meilleur moyen d'interconnecter plusieurs

points d'accès entre eux et de permettre aux

Utilisateurs de se déplacer dans le réseau sans

être déconnecté. Ce système permet également

aux paquets de passer d'un point d'accès à un autre. En utilisant

le WDS, l'on peut couvrir un grand espace et permettre aux utilisateurs de se

déplacer sur une plus grande surface tant qu'ils sont connectés

au réseau. Le système de distribution peut être aussi bien

un réseau filaire qu'un câble entre deux points d'accès ou

bien même un réseau sans fil. Les points d'accès doivent

utiliser les mêmes standards (802.11a, 802.11b, 802.11g) et travailler

avec les mêmes fréquences pour pouvoir se connecter les uns aux

autres. Nous verrons donc comment configurer une interface de distribution sans

fil. Un pont peut facilement relier deux réseaux distants en utilisant

le dispositif du WDS du routeur Mikrotik. WDS travaille uniquement avec les

cartes Atheros et de type Prism.

Pour créer un pont en utilisant le mode WDS ;

Créer une interface de pont sur l'AP et ajouter l'interface ether1 au

pont comme suit :

[admin@AP]> interface bridge add

name=wds-bridge

[admin@AP]> interface bridge port add

interface=ether1 bridge=wds-bridge

Pour créer une interface wlan1 par

exemple sur le pont, il faut saisir:

[admin@AP]> interface wireless set wlan1

ssid=MikroTik frequency=5805 mode=bridge disabled=no

V-3) LIAISON POINT A

MULTIPOINT

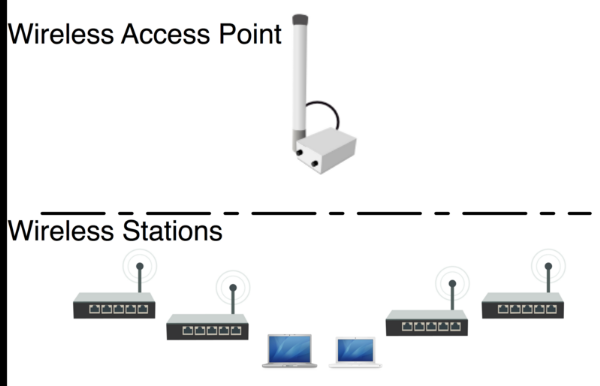

Les connexions point à

multipoint sont les plus utilisées par les fournisseurs d'accès

à internet pour connecter leurs clients. Ils mettent leurs points

d'accès au-dessus d'un très grand immeuble de la ville et oriente

ensuite les antennes de leurs clients vers leurs points d'accès.

C'est ce mode que nous utiliserons le plus car correspondant

au matériel dont nous disposons à savoir un PC Routeur

transformé en AP et des machines clientes.

[MIKR]

FIGURE 24: Schéma de mise

en oeuvre de la liaison point à multipoint

Le point d'accès :

Mode=AP-bridge

Fréquence = 2412

band=2ghz

ssid=LICENCE_DCRI

disabled=no

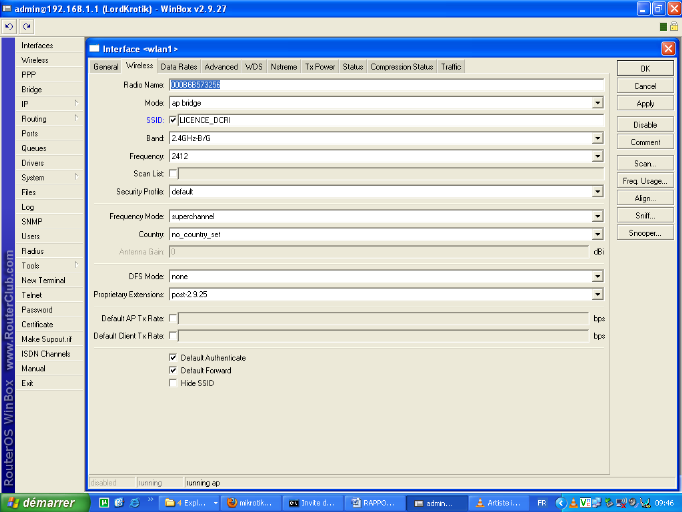

c) Configuration du point d'accès en ligne de

commande:

ü Configurer le point d'accès et l'ajouter

l'adresse IP suivante 170.10.10.10:

[admin@LordKrotik] interface wireless> set 0

mode=AP-bridge band=2.4ghz-b/g freq

uency=2412 ssid=LICENCE_DCRI disabled=no

name=wlan1

[admin@LordKrotik] interface wireless> print

Flags: X - disabled, R - running

0 name="wlan1" mtu=1500 mac-address=00:0B:6B:57:32:56

arp=enabled disable-running-check=no

interface-type=Atheros AR5213 radio-name="000B6B573256"

mode=AP-bridge ssid="LICENCE_DCRI" area=""

frequency-mode=superchannel country=no_country_set

antenna-gain=0 frequency=2412 band=2.4ghz-b/g scan-list=default

rate-set=default

supported-rates-b=1Mbps,2Mbps,5.5Mbps,11Mbps

supported-rates-a/g=6Mbps,9Mbps,12Mbps,18Mbps,24Mbps,36Mbps,48Mbps,54Mbps

basic-rates-b=1Mbps basic-rates-a/g=6Mbps

max-station-count=2007 ack-timeout=dynamic

tx-power-mode=default noise-floor-threshold=default

periodic-calibration=default

periodic-calibration-interval=60 burst-time=disabled dfs-mode=none

antenna-mode=ant-a

wds-mode=disabled wds-default-bridge=none

wds-default-cost=100 wds-cost-range=50-150 wds-ignore-ssid=no

update-stats-interval=disabled

default-authentication=yes default-forwarding=yes default-AP-tx-limit=0

default-client-tx-limit=0

proprietary-extensions=post-2.9.25 hide-ssid=no security-profile=default

disconnect-timeout=3s on-fail-retry-time=100ms

preamble-mode=both compression=no allow-sharedkey=no

1 X name="wlan2" mtu=1500 mac-address=02:0B:6B:57:32:56

arp=enabled disable-running-check=no interface-type=virtual-AP

master-interface=wlan1 ssid="TOKO" area=""

max-station-count=2007 wds-mode=disabled wds-default-bridge=none

wds-default-cost=0 wds-cost-range=0 wds-ignore-ssid=no

default-authentication=yes default-forwarding=yes

default-AP-tx-limit=0 default-client-tx-limit=0

proprietary-extensions=pre-2.9.25 hide-ssid=no

security-profile=default

[admin@LordKrotik] interface wireless>

A ce stade notre routeur est prêt à accepter des

clients sans fil.

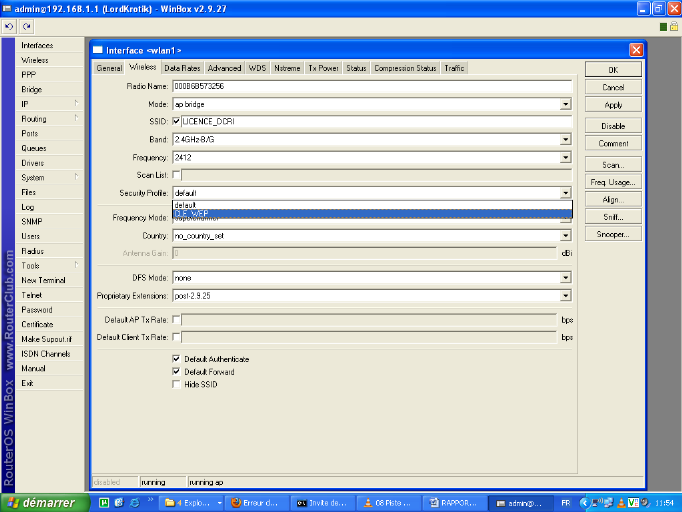

d) Configuration du point d'accès en interface

graphique via winbox :

Connectez-vous au routeur via winbox.

Configurez l'interface Wireless, vous aurez besoin pour cela

de la bande, de la fréquence qui

représente la fréquence du point d'accès,

du mode qui spécifie si le routeur sera en AP

ou station et du SSID qui est le nom du réseau.

FIGURE

25: Première étape de la configuration du point

d'accès.

Cette configuration est entièrement nécessaire

pour établir une connexion sans fil. Additionnellement, vous aurez

besoin d'ajouter une adresse IP pour l'interface sans fil pour le routage IP et

de façon optionnelle, vous pouvez ajouter la sécurité ou

d'autres configurations.

A ce stade notre routeur est prêt à accepter des

clients sans fil.

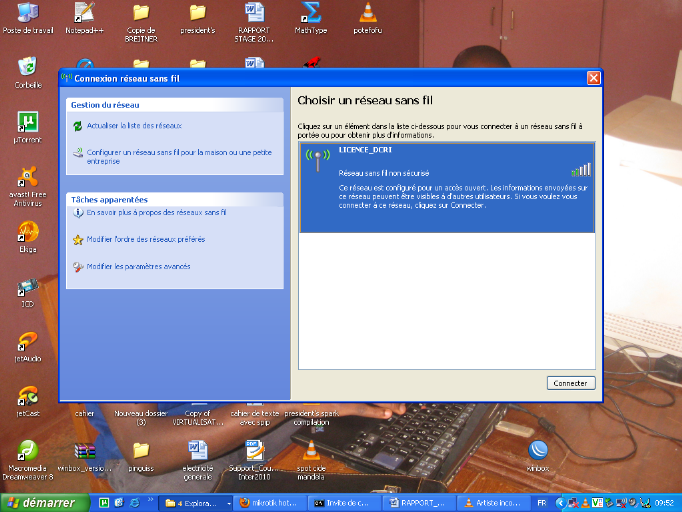

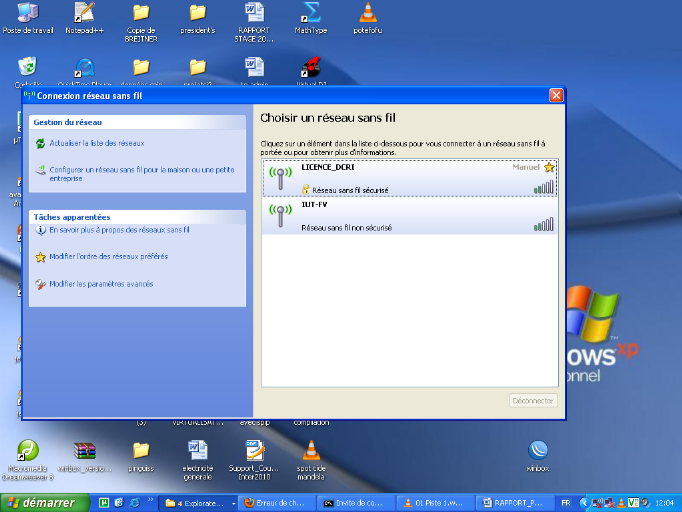

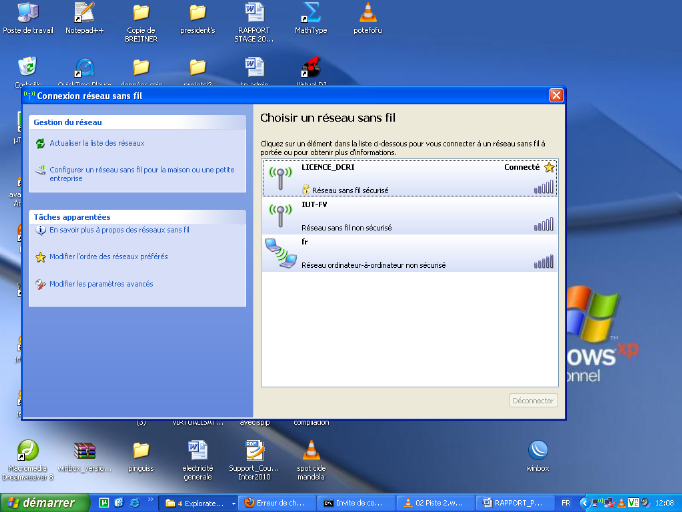

Un scannage de réseau sans fil sur une machine cliente

indique bien la présence du réseau LICENCE_DCRI :

FIGURE 26: Détection du

SSID du réseau diffusé par le point d'accès

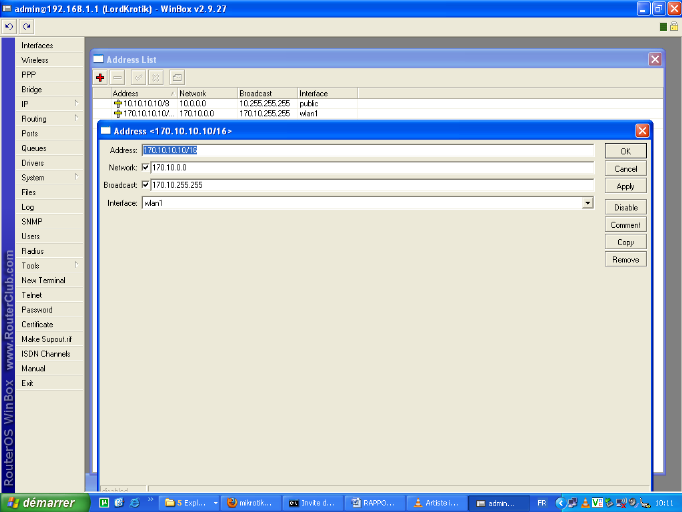

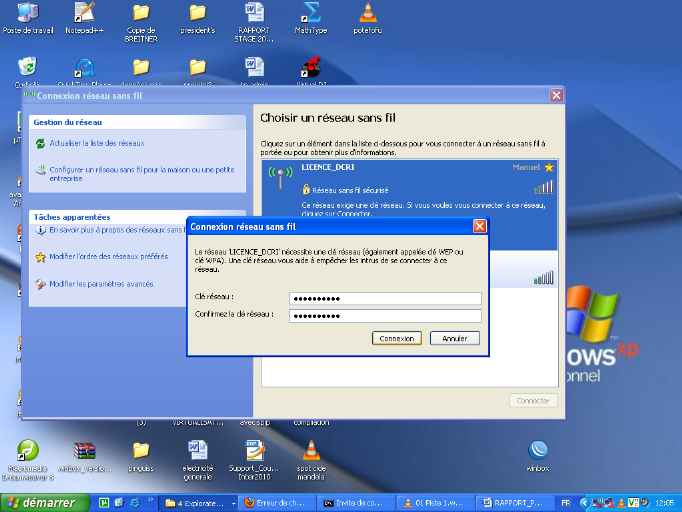

Ajout de l'adresse 170.10.10.10 au point

d'accès en ligne de commande

[admin@AccessPoint] interface wireless> /ip

address

[admin@LordKrotik] > ip address add

address=170.10.10.10/16 interface=wlan1

[admin@LordKrotik] > ip address print

Flags: X - disabled, I - invalid, D - dynamic

# ADDRESS NETWORK BROADCAST

INTERFACE

0 192.168.1.1/24 192.168.1.0 192.168.1.255

lan

1 X 172.10.10.1/16 172.10.0.0 172.10.255.255

wlan1

2 10.10.10.10/8 10.0.0.0 10.255.255.255

public

3 170.10.10.10/16 170.10.0.0 170.10.255.255

wlan1

[admin@LordKrotik] >

Ajout de l'adresse 170.10.10.10 au point

d'accès en interface graphique via winbox :

FIGURE 27: Adressage du point d'accès.

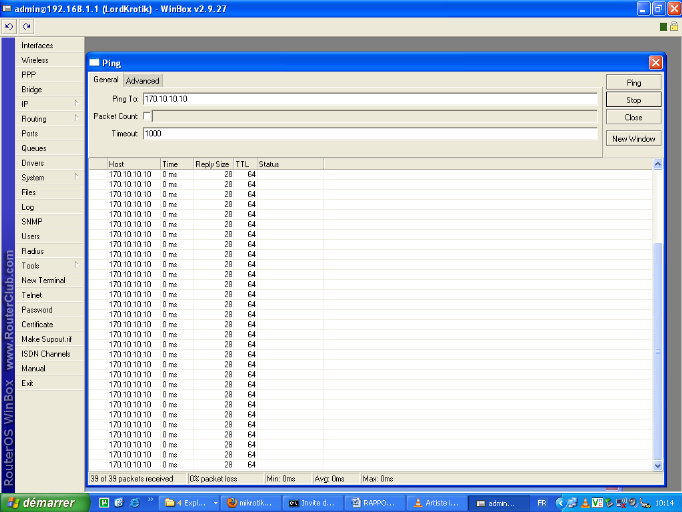

ü Vérifiez si vous pouvez faire un ping du point

d'accès depuis la station:

En ligne de commande :

[admin@LordKrotik] > ping 170.10.10.10

170.10.10.10 64 byte ping: ttl=64 time<1 ms

170.10.10.10 64 byte ping: ttl=64 time<1 ms

170.10.10.10 64 byte ping: ttl=64 time<1 ms

170.10.10.10 64 byte ping: ttl=64 time<1 ms

170.10.10.10 64 byte ping: ttl=64 time<1 ms

3 packets transmitted, 3 packets received, 0% packet loss 3

paquets transmis, 3 paquets reçus, la perte de paquets 0%

round-trip min/avg/max = 3/3.0/3 ms round-trip min / avg / max

= 3/3.0/3 ms

En interface graphique via winbox :

FIGURE 28: Schéma du test de

connectivité du client au point d'accès

FIGURE 28: Schéma du test de

connectivité du client au point d'accès

V-3-1) DESCRIPTION DE QUELQUES

OPTIONS DU MENU WIRELESS

Il s'agit ici d'expliquer les onglets

utilisés dans la configuration du PC en AP en mode console et graphique

afin de mieux comprendre le rôle de chacun de ces onglets.

ü Mode : Indique si le PC

fonctionnera comme un AP ou une station.

ü Band : correspond à la

bande de fréquence utilisée

ü Frequence : Indique la

fréquence du canal sur laquelle travaillera l'AP

ü SSID : il indique le nom du

réseau

ü Radio Name : il représente

l'adresse MAC de l'interface sans fil

ü Scan List : Représente la

liste des canaux

ü Security Profiles : c'est le

profil de sécurité à appliquer à l'interface sans

fil

ü Frequency Mode : superchannel

(accepte tous les canaux supportés par la carte sans

fil), regulatory-domain (Les canaux et le maximum disponibles

de limite transmettent la puissance pour chaque canal selon la valeur du

pays), manual-txpower (il a les mêmes options que

l'onglet défini précédemment sauf qu'il ne limite pas la

puissance maximum transmise).

ü Country : pour les limites de

bandes et puissance maximum transmises pour chaque fréquences

ü Antenna gain : utilisé

pour calculer la puissance maximale transmise selon les limitations des pays

ü DFS Mode : mode de

sélection dynamique de fréquence

ü Default AP Tx Rate : c'est le

débit de transmission des clients à l'AP qui ne sont pas assortis

dans la liste d'accès.

ü Default Authentification :

authentification par défaut

ü Hide SSID : lorsqu'il est

à yes, l' AP ne le met pas dans la trame de diffusion

et quand il est à no, il apparait dans les

réseaux sans fils disponibles.

V-3-2) OUTILS OFFERTS PAR LE MODE

SANS FIL DE MIKROTIK

Les outils offerts par le mode sans fil de

Mikrotik ici concernent le scannage des réseaux, la table

d'enregistrement, l'observation des paquets circulants à travers le

réseau et autres. Nous étudierons donc quelques de ces outils et

mettrons en évidence leurs utilités pour l'administrateur

réseau. Nous avons entre autres :

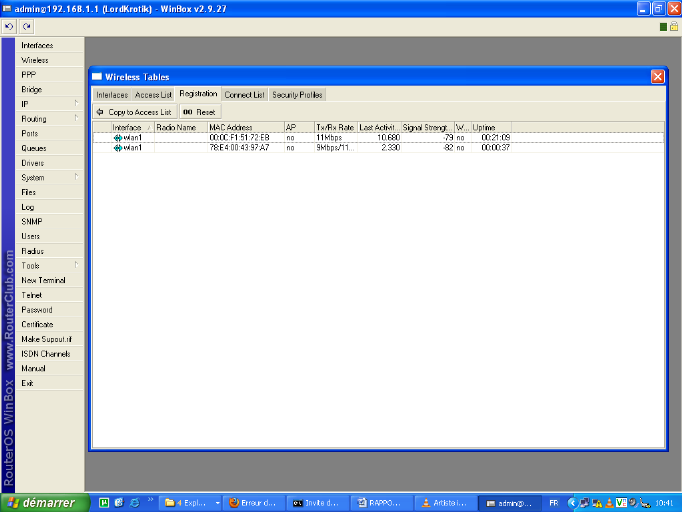

V-3-2-1) TABLE D'ENREGISTREMENT

La table d'enregistrement permet d'avoir diverses

informations sur les clients couramment connectés. Elle est

utilisée seulement pour les points d'accès.

Pour observer les machines clientes associés au point

d'accès, en ligne de commande :

[admin@LordKrotik] > interface wireless

registration-table print

# INTERFACE RADIO-NAME MAC-ADDRESS PA SIGNAL...

TX-RATE UPTIME

0 wlan1 00:0C:F1:51:72:EB no -79dBm...

11Mbps 24m18s

1 wlan1 78:E4:00:43:97:A7 no -88dBm... 18Mbps

8s

[admin@LordKrotik] >

En mode graphique:

FIGURE 29: Schéma

du tableau d'enregistrement des machines clientes

V-3-2-2) SCANNAGE DE RESEAUX

L'option scan permet d'observer les

réseaux sans fil disponibles

[admin@MikroTik] interface wireless> scan

wlan1

Flags: A - active, B - bss, P - privacy, R - routeros-network,

N - nstreme

ADDRESS SSID BAND FREQ SIG RADIO-NAME

AB R 00:0C:42:05:00:28 test 5ghz 5180 -77 000C42050028

AB R 00:02:6F:20:34:82 aPA1 5ghz 5180 -73 00026F203482

AB 00:0B:6B:30:80:0F www 5ghz 5180 -84

AB R 00:0B:6B:31:B6:D7 www 5ghz 5180 -81 000B6B31B6D7

AB R 00:0B:6B:33:1A:D5 R52_test_new 5ghz 5180 -79

000B6B331AD5

AB R 00:0B:6B:33:0D:EA short5 5ghz 5180 -70 000B6B330DEA

AB R 00:0B:6B:31:52:69 MikroTik 5ghz 5220 -69

000B6B315269

AB R 00:0B:6B:33:12:BF long2 5ghz 5260 -55

000B6B3312BF

-- [Q quit|D dump|C-z pause]

[admin@MikroTik] interface wireless>

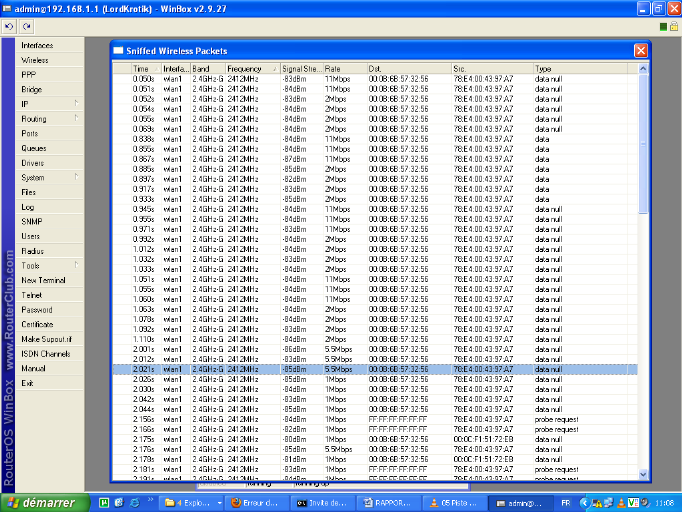

V-3-2-3) SNIFFER

Cet outil permet de « sniffer » les

paquets à travers le réseau sans fil.

[admin@LordKrotik] > interface wireless sniffer

packet print

Flags: E - crc-error

# FREQ SIGNAL@RATE SRC DST

TYPE

0 2412 -83dBm@11Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

1 2412 -84dBm@11Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

2 2412 -83dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

3 2412 -84dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

4 2412 -84dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

5 2412 -84dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

16 2412 -84dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57

En mode graphique:

FIGURE 30: Figure du reniflement

de paquets sur le réseau.

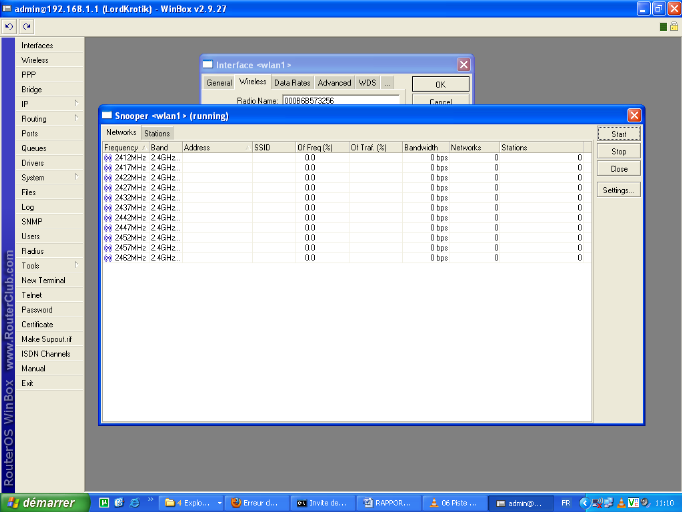

V-3-2-4) SNOOPER

Cet outil permet de surveiller la charge du trafic sur chaque

canal.

[admin@LordKrotik] > interface wireless snooper

snoop wlan1

BAND FREQ USE BW NET-COUNT

STA-COUNT

2.4ghz-b/g 2412MHz 0% 0bps 0 0

2.4ghz-b/g 2417MHz 0% 0bps 0 0

2.4ghz-b/g 2422MHz 0% 0bps 0 2

2.4ghz-b/g 2427MHz 0% 0bps 0 0

2.4ghz-b/g 2462MHz 0% 0bps 0 0

En mode graphique:

FIGURE

31: Figure de la surveillance de la charge du traffic sur le

réseau.

Une fois avoir montré comment l'on peut

déployer le WIFI sous les quelques modes opératoires vues

ci-dessus, il est important de savoir comment sécuriser le réseau

ainsi déployé. C'est donc cet aspect sécuritaire qui fera

l'objet de notre prochain chapitre surtout quand on sait l'importance de la

sensibilité des données dans les entreprises aujourd'hui et les

particuliers aussi, il apparaît tout à fait évident de bien

sécuriser ses infrastructures réseaux.

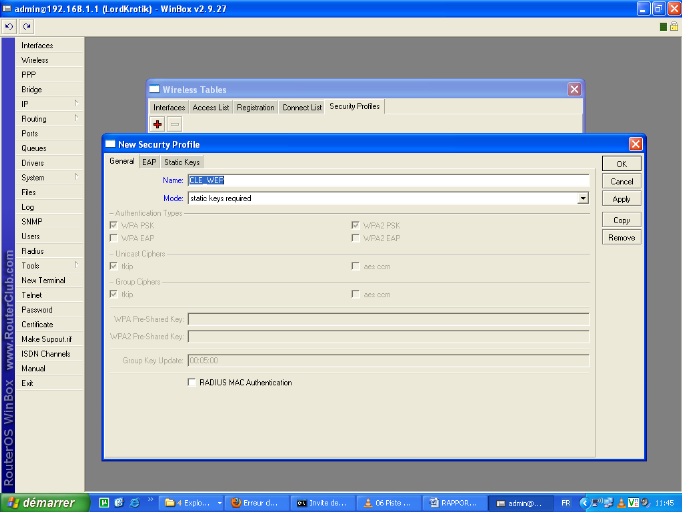

CHAPITRE VI : LA SECURITE.

CHAPITRE VI : LA

SECURITE.

Les ondes radioélectriques ont intrinsèquement

une grande capacité à se propager dans toutes les directions avec

une portée relativement grande. Il est ainsi très difficile

d'arriver à confiner les émissions d'ondes radio dans un

périmètre restreint. La propagation des ondes radio doit

également être pensée en trois dimensions. Ainsi les ondes

se propagent également d'un étage à un autre (avec de plus

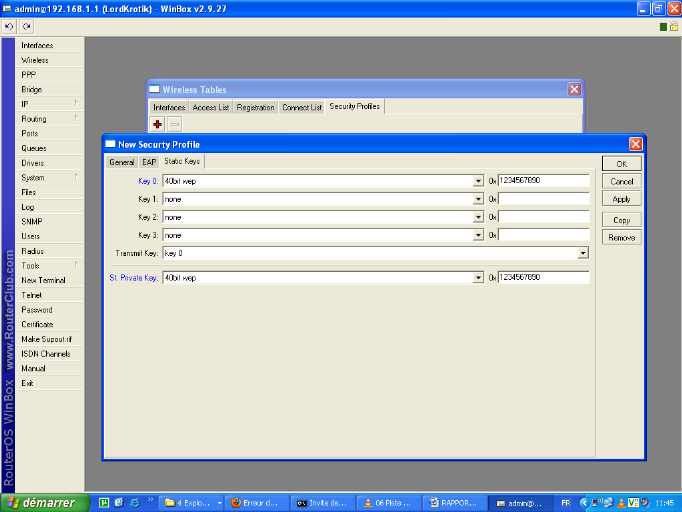

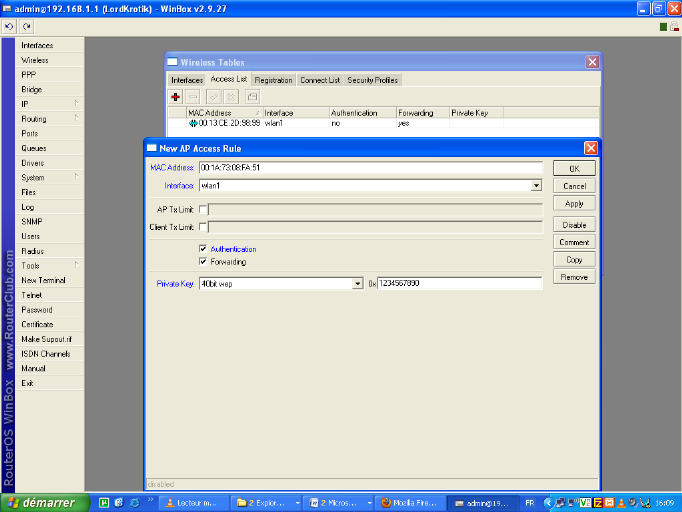

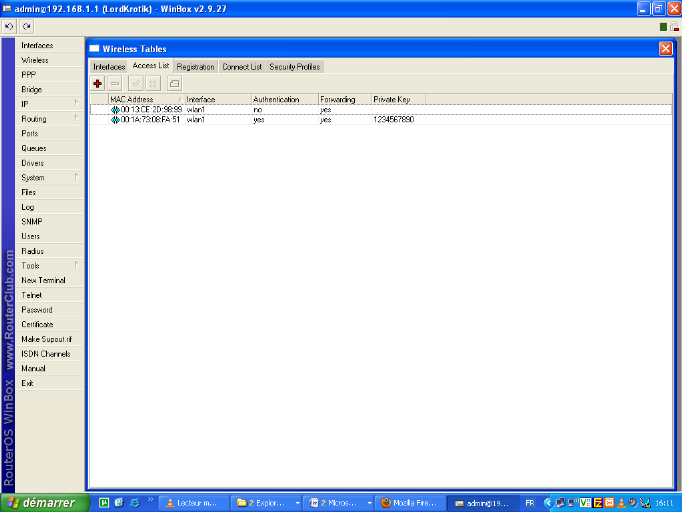

grandes atténuations).