FIGURE 29: Schéma

du tableau d'enregistrement des machines clientes

V-3-2-2) SCANNAGE DE RESEAUX

L'option scan permet d'observer les

réseaux sans fil disponibles

[admin@MikroTik] interface wireless> scan

wlan1

Flags: A - active, B - bss, P - privacy, R - routeros-network,

N - nstreme

ADDRESS SSID BAND FREQ SIG RADIO-NAME

AB R 00:0C:42:05:00:28 test 5ghz 5180 -77 000C42050028

AB R 00:02:6F:20:34:82 aPA1 5ghz 5180 -73 00026F203482

AB 00:0B:6B:30:80:0F www 5ghz 5180 -84

AB R 00:0B:6B:31:B6:D7 www 5ghz 5180 -81 000B6B31B6D7

AB R 00:0B:6B:33:1A:D5 R52_test_new 5ghz 5180 -79

000B6B331AD5

AB R 00:0B:6B:33:0D:EA short5 5ghz 5180 -70 000B6B330DEA

AB R 00:0B:6B:31:52:69 MikroTik 5ghz 5220 -69

000B6B315269

AB R 00:0B:6B:33:12:BF long2 5ghz 5260 -55

000B6B3312BF

-- [Q quit|D dump|C-z pause]

[admin@MikroTik] interface wireless>

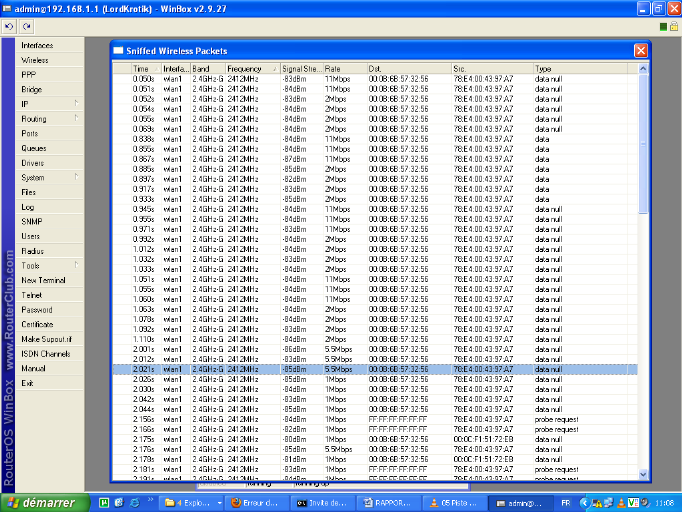

V-3-2-3) SNIFFER

Cet outil permet de « sniffer » les

paquets à travers le réseau sans fil.

[admin@LordKrotik] > interface wireless sniffer

packet print

Flags: E - crc-error

# FREQ SIGNAL@RATE SRC DST

TYPE

0 2412 -83dBm@11Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

1 2412 -84dBm@11Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

2 2412 -83dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

3 2412 -84dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

4 2412 -84dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

5 2412 -84dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57:32:56

data-null

16 2412 -84dBm@2Mbps 78:E4:00:43:97:A7 00:0B:6B:57

En mode graphique:

FIGURE 30: Figure du reniflement

de paquets sur le réseau.

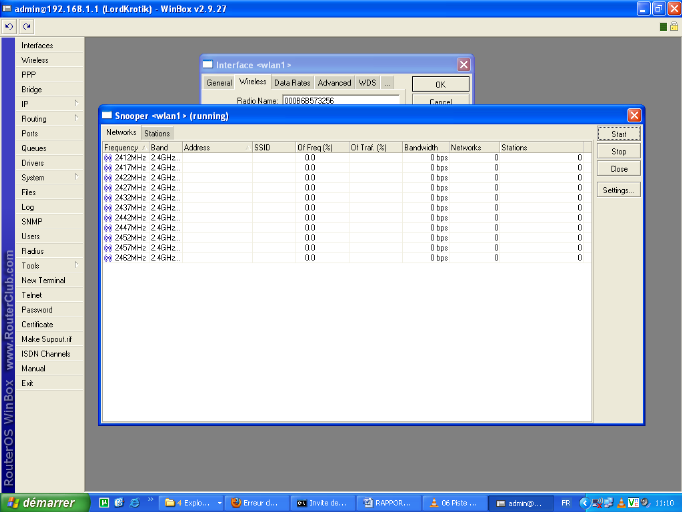

V-3-2-4) SNOOPER

Cet outil permet de surveiller la charge du trafic sur chaque

canal.

[admin@LordKrotik] > interface wireless snooper

snoop wlan1

BAND FREQ USE BW NET-COUNT

STA-COUNT

2.4ghz-b/g 2412MHz 0% 0bps 0 0

2.4ghz-b/g 2417MHz 0% 0bps 0 0

2.4ghz-b/g 2422MHz 0% 0bps 0 2

2.4ghz-b/g 2427MHz 0% 0bps 0 0

2.4ghz-b/g 2462MHz 0% 0bps 0 0

En mode graphique:

FIGURE

31: Figure de la surveillance de la charge du traffic sur le

réseau.

Une fois avoir montré comment l'on peut

déployer le WIFI sous les quelques modes opératoires vues

ci-dessus, il est important de savoir comment sécuriser le réseau

ainsi déployé. C'est donc cet aspect sécuritaire qui fera

l'objet de notre prochain chapitre surtout quand on sait l'importance de la

sensibilité des données dans les entreprises aujourd'hui et les

particuliers aussi, il apparaît tout à fait évident de bien

sécuriser ses infrastructures réseaux.

CHAPITRE VI : LA SECURITE.

CHAPITRE VI : LA

SECURITE.

Les ondes radioélectriques ont intrinsèquement

une grande capacité à se propager dans toutes les directions avec

une portée relativement grande. Il est ainsi très difficile

d'arriver à confiner les émissions d'ondes radio dans un

périmètre restreint. La propagation des ondes radio doit

également être pensée en trois dimensions. Ainsi les ondes

se propagent également d'un étage à un autre (avec de plus

grandes atténuations).

La principale conséquence de cette "propagation

sauvage" des ondes radio est la facilité que peut avoir une personne non

autorisée d'écouter le réseau, éventuellement en

dehors de l'enceinte du bâtiment où le réseau sans fil est

déployé.

Là où le bât blesse c'est qu'un

réseau sans fil peut très bien être installé dans

une entreprise sans que le service informatique ne soit au courant ! Il suffit

en effet à un employé de brancher un point d'accès sur une

prise réseau pour que toutes les communications du réseau soient

rendues "publiques" dans le rayon de couverture du point d'accès.

Ce sont là quelques risques en matière de

sécurité que coure notre réseau sans fil qui nous

amènera dans le présent chapitre à voir comment

implémenter les différents modes de chiffrement, d'évaluer

ensuite les solutions aux problèmes de sécurité et enfin

de mettre en oeuvre de façon proprement dite l'assurance de la

confidentialité des données à travers les méthodes

de chiffrements et le déploiement de la méthode du filtrage par

adresse MAC.

VI-1) LE CHIFFREMENT

VI-1-1) WEP (Wired Equivalent Privacy)

Tandis que les sirènes du WiFi chantent à qui

veut les entendre, les hackers et autres casseurs de code n'ont pas

tardé à démontrer la vulnérabilité du

chiffrement WEP (Wired Equivalent Privacy) utilisé dans le WiFi. Le

principe du fonctionnement du WEP est basé sur des clés de

cryptage partagées interdisant l'accès à toutes les

personnes ne connaissant pas ce mot de passe. Chaque périphérique

802.11 b (cartes, points d'accès, etc.) utilise une clé. Soit un

mot de passe, soit une clé dérivée de ce mot de passe. La

faille provient du mode de fonctionnement de l'algorithme de chiffrement (RC4)

qui permet à tout décodeur de déduire certaines

informations menant à la reconstitution de la clé. Les parades

sont nombreuses mais ne garantissent pas une efficacité à 100 %.

Il est toutefois possible de dissuader les intrus en multipliant les obstacles

devant eux. Des protocoles de sécurité tels qu'IPSec, SSL ou SSH

ne sont pas à la portée du premier utilisateur venu. Dans tous

les cas, le WEP est utile et l'activer c'est déjà éliminer

certains risques. Il existe une autre solution qui consiste à

considérer le réseau sans fil comme une zone publique.

Le cas d'un partage de connexion Internet entre voisins est le

plus typique de cette configuration à condition qu'un routeur sans fil

serve de passerelle et non pas un PC qui risque de contenir des informations

confidentielles.

|