II. Audit des systèmes d'informations

L'AFNOR1 définit l'audit comme « un

examen professionnel fondé sur une technique d'identification, de mesure

et d'évaluation des écarts par rapport à des normes /

référentiels / objectifs préétablis. »

L'objectif de tout audit est donc :

· D'analyser un existant ;

· D'identifier des écarts, des dysfonctionnements

par rapport à un référentiel ;

· Une fois ces écarts validés, proposer

des recommandations, des axes d'amélioration à la direction pour

pouvoir y remédier.

II.1. Analyse de l'existant

1. Inventaire de l'existant a. Les serveurs

La salle des serveurs de RABINGHA Hôtel est munie des

serveurs consignés dans le tableau ci-dessous

Tableau 2: Inventaire des serveurs

Désignation Caractéristiques

technique Quantité

|

Serveur Opéra

|

Disque: 160 Go

|

1

|

|

CPU: Quard - core AMD 2.7Ghz

|

|

|

RAM: 16 Go

|

|

|

OS: Windows Server 2008 R2

|

|

|

Serveur Achat (Material

|

Disque: 500 Go

|

1

|

|

control)

|

CPU: Intel core i3 3.4Ghz

|

|

|

RAM: 8 Go

|

|

|

OS: Windows Server 2008 R2 Standard Edition

|

|

|

Serveur Compta & Paie

|

Disque: 1 To

|

1

|

|

CPU: Xeon E3-1225 3.3Ghz

|

|

1 Créée en 1926, AFNOR est une association

régie par la loi de 1901, composée de près de 2 500

entreprises adhérentes. Sa mission est d'animer et de coordonner le

processus d'élaboration des normes et de promouvoir leur application.

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

Serveur Active Directory

Serveur Freedom

Serveur IFC

RAM: 16 Go

|

OS: Windows Server 2012 R2

|

|

|

Disque: 500 Go

CPU: Xeon E5-2407 2.4Ghz RAM: 8 Go

OS: Windows Server 2012

|

1

|

|

Disque: CPU: RAM: OS:

|

1

|

|

Disque: CPU: RAM: OS:

|

1

|

b. Les postes de travails administratifs

Le tableau présenté ci bas présente

l'ensemble du matériel dont dispose l'hôtel RABINGHAdans son parc

informatique

Tableau 3: Inventaire des postes de travail de Rabingha

|

Désignation Modèle

Caractéristiques

technique

|

OS Quantité

|

Ordinateurs

HP 2011x, HP v212a, HP

v185ws, HP LV2011, HP

v213a, HP

620, HP

|

Processeur : Dual-Core,

Core i3, Pentium 4,

Pentium R,

Pentium D

|

Windows 7 Pro 32

bits

|

31

|

|

S2031a, HP L1710, 200-

5430me,

|

Fréquence 2.3, 2.4, 2.6,

2.7, 2.8, 3.4, 3.7 GHz

|

|

|

|

Disque Dur : 80Go,

250Go, 320Go, 500Go,

1To

|

|

|

|

RAM 1, 2, 3, 4Go

|

|

|

Par KAKANOU NZOUNGANG Patrick Stéphane 8

Optimisation de l'infrastructure de sauvegarde & restauration

des données: Cas de Douala RABINGHA Hôtel

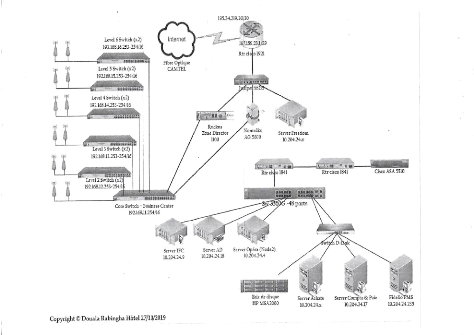

c. Architecture réseau de RABINGHA

Hôtel

Figure 2: Architecture réseau de l'entreprise

2. Les méthodes de sécurisation des

données a. La sécurité des postes de travail

En ce qui concerne la sécurité des postes de

travail, une authentification de chaque utilisateur est nécessaire avant

chaque usage. Les sessions de chaque utilisateur sont créées dans

le serveur Active Directory. Cependant aucun antivirus n'est installé

pour protéger la machine contre les menaces. Du point de vue

électrique, les postes de travail sont branchés à des

onduleurs pour éviter les extinctions brusques.

Par KAKANOU NZOUNGANG Patrick Stéphane 9

Par KAKANOU NZOUNGANG Patrick Stéphane 10

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

b. La sécurité des serveurs et des

équipements réseaux

La salle des serveurs est équipée d'une porte

métallique blindée qui reste fermée en permanence.

Cependant le réseau n'est muni d'aucun Pare-feu pour contrôler les

accès et bloquer ce qui est interdit d'après la politique de

sécurité, d'ailleurs aucune politique de sécurité

n'est mise sur pied. Aussi, aucun système de détection

d'intrusions n'est déployé pour protéger les

réseaux contre les menaces externes ou interne.

La température dans la salle serveur était

maintenue bas à l'aide d'un climatiseur malheureusement tombé en

panne et le relais est donc fait par un ventilateur.

c. La méthode de sauvegarde et de restauration de

données actuelle

La sauvegarde est faite manuellement par l'IT Manager chaque

matin sur des disques durs de 2 To chacun. Ce support de sauvegarde reste en

permanence dans la salle des serveurs. Aucune architecture ni serveur de

sauvegarde n'est mis en place au sein de l'hôtel et par conséquent

en cas de catastrophe dans la salle des serveurs, toutes les données

seront définitivement perdues.

II.2. Identification des écarts et

disfonctionnement : audit avec ITIL

ITIL a été inventé en 1989 en Grande

Bretagne par le CCTA2. Cet outil rassemble dans une

bibliothèque d'ouvrages un ensemble de bonnes pratiques destinées

à répondre aux besoins des directions des système

d'information dans le domaine de la gestion des services informatiques. Le

référentiel ITIL accorde une importance particulière aux

notions de qualité de service et de productivité.

Sa mise en oeuvre nécessite la définition d'une

stratégie de gestion des services et principalement :

- La définition du périmètre des services

;

- La communication auprès des utilisateurs et des clients

sur la démarche ITIL ;

- La définition de l'organisation et des moyens

nécessaires pour supporter le projet ITIL.

2 Le CCTA Agency était une agence gouvernementale

britannique fournissant un soutien informatique et télécom aux

ministères.

Par KAKANOU NZOUNGANG Patrick Stéphane 11

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

La méthodologie consiste à proposer une

démarche qui favorise la transformation des DSI en centre de services

interne à l'entreprise, et implique un changement de culture pour

aboutir à une plus grande orientation clients internes et externes. Ces

points sont des déclencheurs classiques de démarches

processus.

L'ITIL se focalise sur le « comment » gérer

chaque phase d'un service, en contraste avec d'autres

référentiels qui se focalisent sur le « quoi », c'est

à dire sur ce qu'on doit gérer.

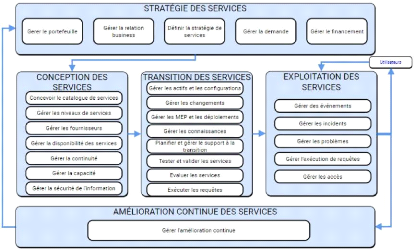

Le référentiel ITIL propose 26 processus,

regroupés sous cinq grands domaines, appelés « étapes

du cycle de vie des services ». Il propose également 4 fonctions

qui permettent de couvrir la quasi-totalité des équipes et des

métiers informatiques.

Figure 3: Référentiel ITIL

III. Propositions des axes

d'améliorations

Par KAKANOU NZOUNGANG Patrick Stéphane 12

Optimisation de l'infrastructure de sauvegarde &

restauration des données: Cas de Douala RABINGHA Hôtel

|