|

Travail de Mémoire

Année Académique

2019 - 2020

Directeur CT. AMANI HAGUMA Joseph

Par CHERUBIN NDAKALA Guillaume

REPUBLIQUE DEMOCRATIQUE DU CONGO

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

E.S.U

REALISATION D'UN SYSTEME DOMOTIQUE COMMANDE PAR VOIX

HUMAINE VIA WIFI

« Cas d'une maison d'Habitation dans la ville

de Goma »

Mémoire présenté et défendu pour

l'obtention de Diplôme de Licenceen Réseau et

Télécommunication

E-mail: isiggoma@isisg.ac.cd

w

INSTITUT SUPERIEUR D'INFORMATIQUE ET DE GESTION

BP : 841 GOMA

http://www.isig.ac.cd

adresse@email.zz

ISIG - GOMA

Encadreur: Ass KONZI MBELEKU Jean de Dieu

SOMMAIRE

EPIGRAPHE

ii

DEDICACE

iii

REMERCIEMENTS

iv

SIGLES ET ABREVIATIONS

v

LISTE DES TABLEAUX

vi

LISTE DES FIGURES

vii

RESUME + MOTS CLES

viii

ABSTRACT + KEY WORDS

ix

INTRODUCTION

1

1. Contexte et concepts

1

2. Problématique

1

3. Hypothèse

2

4. Objectifs

3

5. Choix et Intérêt du sujet

3

6. Méthodes et techniques

3

7. Délimitation du sujet

5

8. Subdivision du travail

5

CHAPITRE I: ÉTAT DES LIEUX ET ANALYSE

6

Introduction

6

Section 1 : Présentation du cadre de

travail et des concepts clés

6

Section 2 : Analyse de l'existant et

identification des problèmes

26

Conclusion

28

CHAPITRE 2 : REVUE DE LA LITTERATURE ET DESCRIPTION

DE L'APPROCHE

29

Introduction

29

Section 1 : Revue de la littérature

29

Section 2 : Approche méthodologique

31

Conclusion

33

CHAPITRE 3 : METHODOLOGIE ET RESULTATS AVEC

L'ANALYSE

34

Introduction

34

Section 1 : Stratégie de collecte des

données et planning prévisionnel du projet

34

Section 2 : Présentation des

résultats.

45

Conclusion

60

CHAPITRE 4 : RECOMMANDATIONS ET ANALYSE

D'IMPACTS

62

Introduction

62

Section 1 : Présentation des

recommandations

62

Section 2 : Analyse de l'impact du système

sur l'organisation

65

Conclusion

66

CONCLUSION

67

WEBOGRAPHIE

69

TABLE DE MATIERE

77

EPIGRAPHE

«

Nous ne

pouvons pas prédire où nous conduira la

Révolution Informatique. Tout ce que nous savons avec certitude,

c'est que, quand on y sera enfin, on n'aura pas assez de RAM.»

Dave

Barry

DEDICACE

A notre très chère mère

MamanZaina pour tous les efforts fournis à notre

égard,

A notre tante Léonie pour son soutien

moral ainsi que financier,

A notre très chère famille ; frères

et soeurs,

A tous les amis et camarades.

CHERUBIN NDAKALA Guillaume

REMERCIEMENTS

La réalisation de ce présent travail de

mémoire a nécessité le concours de plusieurs personnes

auxquelles notre reconnaissance revient de droit.

Sur ce, nous remercions notre Père céleste, Dieu

le tout puissant qui, en plus de nous accorder sa grâce de respirer,

pourvoit à nos besoins de chaque jour.

Qu'il nous soit permis d'adresser nos sincères

remerciements au Directeur de ce travail, leChef de Travaux AMANI

HAGUMA Josephqui a accepté de nous guider tout au long de nos

recherches en vue de la formulation de la présente oeuvre scientifique,

mais aussi à l'Assistant KONZI MBELEKU Jean de Dieu,

qui malgré les différentes occupations , ne nous a pas

abandonné durant ce travail.

Nos sincères remerciements s'adressent à notre

très chère mamanZaina qui, malgré les

difficultés de la vie ne nous a relâchés en aucun point en

fournissant les efforts pour que nous soyons ce que nous sommes aujourd'hui.

A notre tante Léonie et notre oncle

Amisi pour leur soutien à tous égards.

A nos frèresONEMA PAUL et

CHRISON NDAKALA.

A nos amis et camarade, BUYEMERE JEREMIE, EDDY

MANKUSUet SAFARI ANDREW, pour leur attachement

et encouragement sans oublier leur contribution tant morale, matérielle

que financière non seulement dans notre vie mais également dans

notre cursus éducatif et la réalisation de ce présent

travail.

Nos remerciements s'adressent également au corps

académique de l'Institut Supérieur d'Informatique et de Gestion

(ISIG/GOMA) pour leur développement dans l'éducation et

instruction de la jeunesse.

CHERUBIN NDAKALA Guillaume

SIGLES ET ABREVIATIONS

EDGE : Enhanced Data Rates for GSM Evolution

GSM : Global System for Mobile

communications

IDE : Integrated Development Environment

IOT : Internet OfThings

LED : Light-Emitting Diode

NTIC : Nouvelles Technologie

d'information et de la communication

OS: Operating system

PWM : Pulse Width Modulation

RDP : Remote Desktop Protocol

RFID: Radio frequency identification

RX : Recevoir

SH : Smart home

SI : Système d'Information

SMS : Short Message Service

TCP/IP : Transmission Control

Protocol/Internet Protocol

TX : Transmettre

UART : Universal Asynchronous Receiver

Transmitter

UML : Unified Modeling Language

UP : UnifiedProcess

LISTE DES TABLEAUX

Tableau 1:Avantages et inconvénients de

la domotique

214

Tableau 2:les principaux systèmes

technologiques nécessaires à l'implantation d'une solution

IOT

16

Tableau 3:Les différents

éléments de la carte de commande

20

Tableau 4:shields

25

Tableau 5:Tableau d'identification et

dénombrement des tâches

35

Tableau 6:Tableau du calcul des niveaux

36

Tableau 7: Détermination des couts du

projet

38

Tableau 8/Devis estimatif des couts

39

Tableau 9:description du cas d'utilisation

s'authentifier

48

Tableau 10:description du cas d'utilisation

Gérer l'éclairage

48

Tableau 11:description du cas d'utilisation

Gérer l'éclairage

49

Tableau 12:description du cas d'utilisation

Gérer l'éclairage

49

Tableau 13:description du cas d'utilisation

Demander l'intervention

50

Tableau 14:description du cas d'utilisation

Demander l'intervention

50

Tableau 15:Tableau des recommandations pour le

nouveau système

64

Tableau 16: Tableau des couts total pour la

réalisation et l'implantation du projet

64

Tableau 17:Tableau d'analyse de l'impact du

système sur l'organisation

66

LISTE DES FIGURES

Figure 1: Domotique et confort

I9

Figure 2: Alarmes anti-intrusion

10

Figure 3: Alarmes techniques

11

Figure 4: Domotique pour la

santé

12

Figure 5:Lampe DAL

15

Figure6: Microcontrôleur

17

Figure 7:Microcontrôleur ATMega 328 avec

ses pattes

18

Figure 8: Connectique de la carte arduino

Uno

20

Figure 9: Module Bluetooth

25

Figure 10:Module shield Arduino Wifi

26

Figure 11: Architecture interne de l'objet

d'étude

26

Figure 12:Calendrier de réalisation du

projet

40

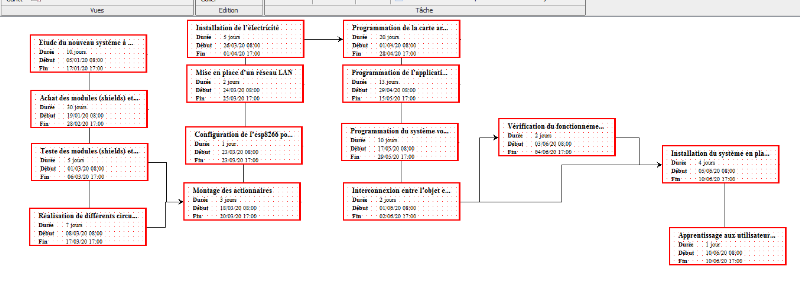

Figure 13:Diagramme de Gantt

42

Figure 14:Diagramme de PERT

43

Figure 15:Diagramme de ressource

44

Figure

16: Diagramme de cas d'utilisation

47

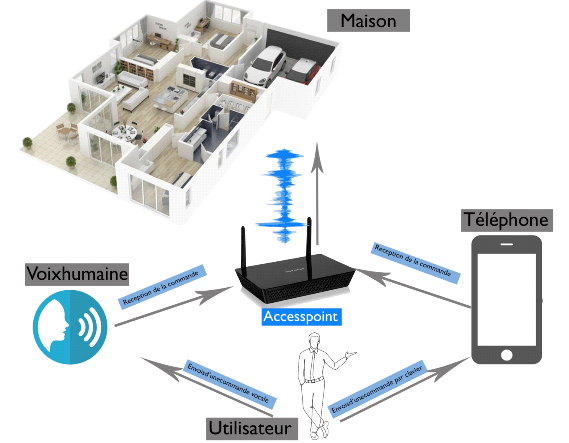

Figure 17:Architecture du projet, les

matériels connectés

51

Figure

18:Vu de l'extérieur du système

53

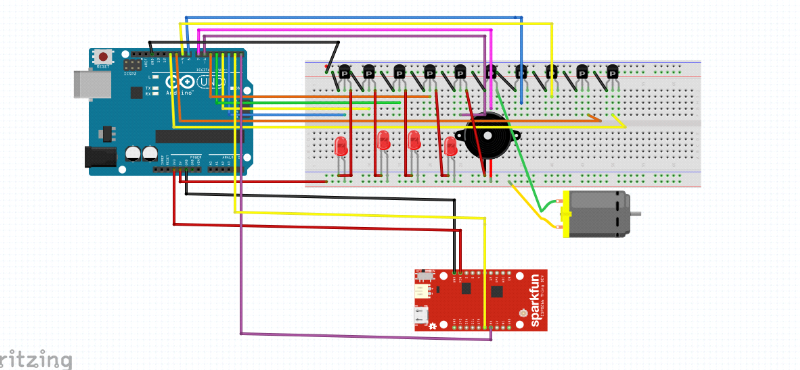

Figure 19: Architecture électronique du

projet

54

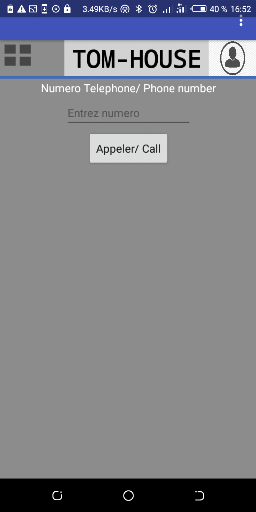

Figure 20: interface de

démarrage

55

Figure 21: Fenêtre login

55

Figure

22: interface acceuil ou menu

56

Figure

23: Interface de la commande vocale

57

Figure 24 Commande par bouton

57

Figure 26: Interface planning

58

Figure 27: Interface appel et message

59

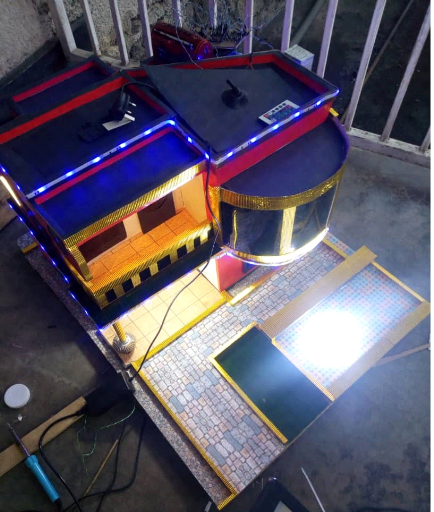

Figure 28: Maquette du projet

60

RESUME + MOTS CLES

Les progrès technologiques, notamment de

l'informatique, de la télécommunication et de

l'électronique ont permis le développement des systèmes de

transmission, des commandes à distance et favorisé

l'éclosion d'une offre abondante de nouveaux services pour les occupants

des logements.

Avec le développement des équipements

électriques du logement, un nombre de plus en plus grand des

systèmes électriques permettent de piloter de façon simple

et confortable l'ensemble de ces équipements notamment

l'éclairage, le climatiseur, les ouvrants, l'arrosage et le

système alarme. On appelle ces systèmes « la domotique

».

Notre projet s'intéresse à la réalisation

d'un système domotique commandé par la voix humaine et dont nous

nous sommes limités seulement à une maison d'habitation ayant

deux salons, avec six chambres. Non seulement nous voudrions appliquer une

nouvelle technologie qui serait d'amener l'utilisateur à pouvoir

communiquer avec sa maison en commandant certains de ses équipements par

voix, mais aussi chercher à répondre aux problèmes que

traverse ce dernier.

Ce projet ce découpe en deux parties faisant appel

à nos compétences en Informatique et en Electronique. La

première se focalise sur la construction d'une maquette avec les modules

utilisés (Capteur, Modules WIFI ...) et la deuxième sur la

création et l'implémentation du système et le rendre

commandable via un smartphone. Dans un premier temps, nous expliquerons la

domotique brièvement. Dans un second temps, nous préciserons

tous les modules utilisés ainsi que les logiciels nécessaires.

Enfin, nous terminerons sur la création d'une maquette de la maison

connectée et la commandée grâce à une application

mobile.

Cette étude vise à résoudre les

problèmes liés au mécanisme dans une maison d'habitation.

Cette étude sera analysée suivant la méthode UP dans un

Langage UML avant l'utilisation de présenter le résultat en

conception, ceux en quoi nous sommes formées à faire.

Mots clés : Domotique,

automatisme, logement, UML, UP, Electronique, Capteur, WIFI, Module.

ABSTRACT + KEY WORDS

Technological progress, in particular in computers,

telecommunications and electronics, have enabled the development of

transmission systems, remote controls and favored the emergence of an abundant

supply of new services for the occupants of housing.

With the development of household electrical equipment, an

increasing number of electrical systems make it possible to control all of this

equipment in a simple and comfortable way, in particular lighting, air

conditioning, windows, watering and the alarm system alarm. These systems are

called "home automation".

Our project is concerned with the realization of a home

automation system controlled by the human voice and of which we have limited

ourselves only to a dwelling house with two living rooms, with six bedrooms.

Not only would we like to apply a new technology that would enable the user to

be able to communicate with his home by controlling some of his equipment by

voice, but also seek to respond to the problems that the latter is going

through.

This project is divided into two parts using our skills in IT

and Electronics. The first focuses on building a model with the modules used

(Sensor, WIFI Modules, etc.) and the second on creating and implementing the

system and making it controllable via a smartphone. First, we will briefly

explain home automation. In a second step, we will specify all the modules used

as well as the necessary software. Finally, we will end with the creation of a

connected house model and ordered using a mobile application.

This study aims to solve the problems associated with the

mechanism in a residential house. This study will be analyzed using the UP

method in a UML language before the use of presenting the result in design,

those in which we are trained to do.

Keywords: Home automation,

automation, housing, UML, UP, Electronics, Sensor, WIFI, Module.

INTRODUCTION

1. Contexte et

concepts

L'Electronique a toujours été à la base

de l'informatique, et vu son évolution croissante, elle semble

déjà être de plus en plus remplacée par

l'électronique programmée, que nous pourrons encore appeler le

Système embarqué ou l'informatique embarquée. Son but est

de simplifier les schémas électroniques et par conséquent

réduire l'utilisation des composants électroniques.[1]Elle a

été une solution que l'homme a cherché à utiliser

pour l'amélioration de la sécurité et de confort dans

l'habitat qui apparait donc comme une tache d'une grande importance.

En effet, la domotique regroupe les technologies de

l'électronique, de l'électricité, de l'automatique, de

l'informatique et des télécommunications permettant

d'améliorer le confort, la sécurité, la

communication et la gestion d'énergie d'une maison.[2]

2.

Problématique

La problématique est définie comme un ensemble

de questions que l'on se pose pour traiter un sujet particulier.[3]

Ainsi dire, la maison est un lieu particulièrement

important pour tout un chacun, il s'agit du lieu où l'on reste,

où l'on revient .Y'a des gens (plus particulièrement les

personnes âgées) qui passent beaucoup de leur temps à

domicile, d'où l'influence considérable de l'habitation sur la

qualité de vie.Mais alors, plusieurs engins sont à prendre en

considération surtout dans la ville de Goma où la

sécurité pose toujours problème. Avec les systèmes

actuellement utilisés dans nos maisons, nous ne cessons d'enregistrer

des cas dont nous pouvons illustrer ci-après :

- Des cas de vol dans des maisons lorsque les

propriétaires sortent la journée pour des activités

quotidiennes ; ou pendant la nuit lorsque les propriétaires sont en

plein sommeil ;

- Des casde carnage qui peuvent s'observer la nuit comme la

journée.

Apart cela, il s'ajoute aussi le problème de manque de

secours hospitalier pour les malades atteints subitement la nuit tout comme le

jour.Le temps qui sera pris pour chercher du secours à côté

est tellement long et parfois cela amène les malades à trouver la

mort.

Nous devons noter aussi, des difficultés d'ouvrir et de

fermer les portes, d'allumer et d'éteindreles lampes et de manipuler

certains appareils électroniques pour les personnes plus

âgées au cas où ces derniers vivent seuls dans la

maison.

De cela, dans le souci d'apporter une solution à ces

différents problèmes, nous essayerons de répondre aux

questions ci-après :

- Quel système pourrait être implantépour

réduireles cas d'insécurité enregistrés dans des

ménages la ville de Goma?

- Quel système serait mis en place pourfaciliter un

secours de l'hôpital à un bref délai ?

- Quelle technologie mettre en place qui faciliterait les

personnes plus âgées d'ouvrir et de fermer les portes, d'allumer

et d'éteindre les lampes et ausside manipuler certains appareils

électroniques ?

3.

Hypothèse

L'hypothèse est une proposition formulée,

indépendamment de sa valeur de vérité, et à partir

de laquelle on déduit un ensemble donné des propositions.[4]

Ainsi donc, pour résoudre les différents

problèmes cités dans le point précédent, nous avons

trouvé que :

- L'implantation d'un système

d'alertepermettraitd'alerteren cas de danger, les propriétaires de la

maison mais aussi la police afin de porter secours. Mais aussi un

système qui permettrait de faire le planning pour différents

rendez-vous afin d'éviter les visités non

planifiées ;

- La mise en place d'un système qui serait

connecté à un hôpital de la place et qui permettrait de

contacter ce dernier en cas d'urgence serait une solution qui pourrait

résoudre ce problème ;

- La manipulation des objets à distancevia un smart

phone serait une technologie qui faciliterait les personnes plus

âgées d'ouvrir et de fermer les portes, d'allumer et

d'éteindre les lampes et aussi de manipuler certains appareils

électroniques.

4. Objectifs

L'objet de notre travail consiste alors à concevoir et

à réaliser un système d'une maison connectée,

contrôlable via une application mobile à distancepar Wifi,

commandée par la voix humaine. Mais aussi:

- Assurer la sécurité de la maison ;

- Permettre un dialogue entre l'homme et le

système ;

- Ouvrir et fermer la porte;

- Elaborer le planning des visites

- Permettre de contacter l'hôpital pour le secours d'un

cas d'urgence

- Commander les éclairages ;

- Commander les appareils électroniques.

5. Choix et

Intérêt du sujet

a.

Intérêt personnel

Nous avons choisi ce sujet grâce aux différents

atouts que nous avons acquis, tels que :

- Comprendre et parvenir à utiliser l'internet

d'objet(IOT) ;

- Connecter les équipements électroniques,

électriques, et mécaniques sur internet afin de les commander en

distance.

b.

Intérêt scientifique

Ce travail pourra aussi permettre aux prochains chercheurs

d'avoir un meilleur aperçu dans le domaine d'internet d'objet, surtout

dans la partie domotique et qui constituera un document de

référence pour tout le monde qui voudra approfondir dans ce

domaine.

6. Méthodes et

techniques

6.1.

Méthodes

Nous avons utilisé trois méthodes qui nous ont

permis àcadrer notre travail dans le domaine de la domotique, entre

autres :

a. La méthode UP « Processus

Unifié »

Le processus unifié est un processus de

développement logiciel construit sur UML(UnifiedModelingLanguage). Il

est itératif, centré sur l'architecture, piloté par des

cas d'utilisation et orienté vers la diminution des risques. Il regroupe

les activités à mener pour transformer les besoins d'un

utilisateur en système logiciel.[5]Elle nous a permis d'analyser et

concevoir un nouveau système.

b. Méthode PERT « Program

Evaluation and Review Technique »

La méthode PERT est une technique permettant

de gérer l'ordonnancement dans un projet. La méthode PERT

consiste à représenter sous forme de graphe, un réseau de

tâches dont l'enchaînement permet d'aboutir à l'atteinte des

objectifs d'un projet. [6]

Cette méthode nous a beaucoup servi dans

l'élaboration du diagramme de Pert, dans le découpage

précis du projet en tâches, l'estimation du cout pour chaque

tache et l'estimation du la durée de chaque tâche.

c. Méthode GANTT

Le diagramme de Gantt est un outil

utilisé (souvent en complément d'un réseau PERT) en

ordonnancement et en gestion de projet et permettant de visualiser dans le

temps les diverses tâches composant un projet.'[7]Cette méthode

nous a permis à partir du diagramme de PERT d'établir un

calendrier et un graphique pour le suivi de l'évolution du projet.

6.2.

Technique

Une technique est un procédé, un moyen

utilisé pour obtenir un résultat fixé.

De cela, pour atteindre notre objectif, nous avons fait

recours aux techniques suivantes :

- La technique documentaire : Elle nous a

permis d'approfondir nos recherches en fréquentant les

bibliothèques pour la lecture des livres, travaux de fin de cycle,

mémoires afin de nous inspirer des expériences des travaux

précédents ;

- La technique d'observation : Elle nous a

permis de constater les faits tel qu'ils se déroulent, d'acquérir

une connaissance claire et précise, concentrée sur notre objet

d'étude.

- Techniques d'interview ou entretien

libre : Elle nous a permis à interroger certains

propriétaires de ménages sur le mode de vie dans plusieurs

domaines.

7. Délimitation

du sujet

a) Délimitation Temporelle

Notre travail sera réalisé au cours de

l'année 2019-2020 ; notre système sera utilisable

jusqu'à ce qu'un autre système plus perfectionné que lui

soit mis à jour pour le remplacer.

b) Délimitation spéciale

Notre travail est limité dans une maison

d'habitationdans la ville de Goma.

8. Subdivision du

travail

Hormis l'introduction et la conclusion, le Présent

travail comporte quatre chapitres, ayant chacun des sous points.

- Le premier chapitre, dans lequel nous allons

présenter et définir les thèmes et concepts

utilisés dans ce travail ;

- Le deuxième chapitre présente la revue de la

littérature et la description de l'approche.

- Le troisième chapitre présente la

stratégie de collecte des données et planning prévisionnel

du projet. Et la présentation des résultats obtenus.

- Le quatrième chapitre présente

présentation des recommandations et l'analyse de l'impact du

système sur l'organisation.

CHAPITRE I: ÉTAT DES LIEUX

ET ANALYSE

Introduction

Ce chapitre est composé de deux sections dont la

première présente le cadre de notre travail, ainsi que les

concepts clés qui seront employés durant son déroulement.

Par la suite, la deuxième section est concentrée sur l'analyse du

système existant et l'identification de problème.

Dans la première section nous allons définir

tous les concepts nécessaires qui seront utilisés tout au long

de ce présent travail afin de nous amener à comprendre les

éléments de base qui sont même les clés de de notre

travail et pour aussi nous amener à bien comprendre le sujet.En

deuxième position, nous allons passer à l'analyse du

système existant pour comprendre l'enchainement logique de toutes les

opérations et la manière dont elles sont effectuées envie

d'en soutirer les raisons qui nous pousseront à implanter un nouveau

système qui va lui remplacer, aussi en présentant le critique de

l'ancien système et y tirer certains problèmes que

présente ce système afin de parvenir à apporter une

solution adéquate à notre milieu d'étude.

Section

1 : Présentation du cadre de travail et des concepts

clés

I.1.

Définition du thème

I. 1.1. La domotique

Le mot domotique vient de domus qui signifie «domicile

» et du suffixe -tique qui fait référence à la

technique. la domotique est l'ensemble des techniques de l'électronique,

de physique du bâtiment, d'automatisme, de l'informatique et des

télécommunications utilisées dans le bâtiment, plus

ou moins « interopérables » et permettant de centraliser le

contrôle des différents systèmes et sous-systèmes de

la maison et de l'entreprise (chauffage, volets roulants, porte de garage,

portail d'entrée, prise électrique, etc.). la domotique vise

à apporter des solutions techniques pour répondre aux besoins de

confort (gestion d'énergie, optimisation de l'éclairage et du

chauffage), de sécurité (alarme) et de communication (commandes

à distance, signaux visuels ou sonores, etc.) que l'on peut trouver dans

les maisons, les hôtels, les lieux publics...etc.''''[8]

A l'origine, la domotique avait donc pour but d'automatiser sa

maison : ouverture et fermeture automatiques des volets, ouverture du portail

électrique, gestion du chauffage, gestion de l'éclairage, etc.

Ainsi avant l'ère des Smartphones, il était par exemple possible

d'activer son chauffage à distance en passant un coup de

téléphone à sa maison, ou encore en lui envoyant un SMS.

C'était tout à fait réalisable. Seulement une telle

installation était relativement compliquée à mettre en

place et, il faut bien l'avouer, couteuse. Cette époque a

malheureusement laissé des traces, puisque pour beaucoup encore

aujourd'hui, la domotique rime avec cher et compliqué. Pourtant, ce

domaine a énormément évolué et il existe de

nombreuses solutions simples à mettre en place et tout à fait

abordables pour le grand public.

La domotique a surtout elle-même évolué,

si bien que le terme est quelque peu dépassé. La domotique

servait à automatiser sa maison ; aujourd'hui on parle de domotique 2.0,

ou de « maison intelligente », pour bien marquer l'évolution

de ce monde. Les différents domaines de la maison ne se contentent plus

d'être automatisés et pilotables, ils communiquent ensemble,

permettant à la maison de réagir selon différents

évènements.

I.1.1.1. Historique

Les premiers travaux de domotique sont apparus dans les

années 70 avec les problématiques énergétiques dues

aux crises pétrolières. Ces crises marquent le début du

développement de l'électronique pour les bâtiments. Au

départ, la domotique contrôle seulement les prises,

l'éclairage et les volets roulants grâce à une

télécommande. Au fur et mesure, de nouveaux objets se mettent en

réseau comme les thermostats et les alarmes.

Mais c'est véritablement à partir de la fin du

20eme siècle, que la domotique va se démocratiser.

Deux raisons expliquent ce développement :

- L'arrivée de l'ordinateur et des technologies de

communication dans la maison au début des années 1990; notamment,

le déploiement d'Internet qui permet aux ordinateurs de communiquer

entre eux.

- Le coût de l'énergie qui augmente suite aux

deux crises pétrolières survenues dans les années 70.

Désormais, de nouvelles normes forcent les constructeurs

privilégiés des bâtiments bien mieux isolés pour

limiter leur utilisation chauffage.

La domotique intervient donc avec des appareils capables de

communiquer entre eux pour surveiller et gérer cette énergie.

Depuis les années 2000, avec le développement

des technologies sans fil comme le wifi ou le Bluetooth, la miniaturisation des

composants électroniques, l'avènement des appareils mobiles,

l'invasion des écrans tactiles et des télévisions

connectées, les ingénieurs peuvent désormais proposer au

public des produits objets connectés ou systèmes domotiques bien

plus puissants et simples d'utilisation.''''[8]

I.1.1.2. Fonctionnement de la domotique

Aujourd'hui, les différents objets connectés de

la maison ne se contentent plus d'être automatisés et pilotables ;

ils interagissent ensemble pour notamment offrir aux habitants des maisons

intelligentes un véritable confort d'usage, gagner en

sécurité et optimiser la consommation énergétique

des bâtiments. En communiquant avec l'habitat, il est possible de

régler le chauffage par zones, de simuler à distance une

présence, etc. En couplant l'installation avec une

télécommande universelle ou avec un simple appui sur une touche

sur son Smart phone, le pilotage s'effectue de n'importe où dans la

maison, en fonction des besoins.

Concrètement, la domotique consiste à mettre en

réseau différents appareils connectés dans une maison et

à centraliser les commandes. Ces appareils sont déjà

souvent existants : radiateurs, ventilation, éclairage, ... auxquels on

ajoute des moyens de communiquer au sein de la maison. Chaque appareil est

connecté avec d'autres via un appairage, qui consiste à associer

deux ou plusieurs appareils entre eux. Cet appairage permet par exemple de dire

à un interrupteur quel groupe de lampes il va devoir allumer.

L'appairage peut se faire directement entre deux objets, ou via un

boîtier domotique qui sert d'intermédiaire.

Chaque groupe d'appareils (éclairage, chauffage, volets

roulants, ...) est pilotable via une ou plusieurs applications sur des

appareils tels que les Smartphones, tablette, ordinateur ou

télécommande. C'est cette application qui, à distance,

permet de transmettre une demande (augmentation de la température,

éclairage d'une pièce, démarrage de la

télévision).

Les objets de l'habitat sont ainsi considérés

comme intelligents. Ils sont équipés de capteurs tels que des

capteurs de température et de présence pour un thermostat, qui

vont mesurer et détecter les habitudes des personnes vivant dans la

maison. Les informations telles que les arrivées, sorties, temps

passé dans une pièce des habitants sont toutes

enregistrées et envoyées aux radiateurs pour faire adapter la

température en fonction des scénarii programmés. Ainsi, on

ne chauffe que quand c'est nécessaire. ''''[8]

Les objets peuvent communiquer entre eux par plusieurs moyens,

dont les trois plus fréquents sont :

- L'envoi d'information par un réseau filaire, tel

qu'un réseau informatique, un réseau téléphonique

ou un câble dédié (un bus de données) ;

- Les informations peuvent aussi passer par des câbles

électriques, ce qu'on appelle le courant porteur ;

- Ou alors le boîtier peut émettre des ondes

comme le wifi, le Bluetooth ou les ondes radio.

Le câblage reste, à ce jour, la solution la plus

fiable. Mais la domotique sans fil est plus simple à installer. On

choisira l'un ou l'autre de ces moyens de communication en fonction des

caractéristiques de l'habitat (ancien ou neuf).

Enfin, il est possible d'utiliser plusieurs types de

communication en utilisant un boîtier domotique pour transmettre les

informations d'un réseau à un autre.

I.1.1.3. Les domaines d'application de la

domotique

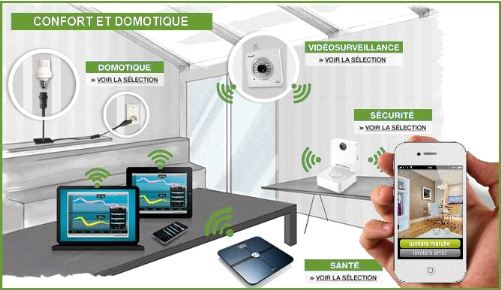

a) Domotique pour le confort

Gestion de l'éclairage, gestion du chauffage, gestion

des volets roulants, par simple action d'une commande, toutes ces tâches

sont simplifiées grâce à la domotique. La domotique permet

d'améliorer le confort d'usage. Grâce à une application

installée sur son Smartphone, par exemple, les habitants d'une maison

connectée peuvent décider de l'heure d'ouverture des volets, de

la température des pièces selon l'heure de la journée. Des

capteurs installés un peu partout dans la maison détectent la

présence des individus et peuvent ainsi donner le signal pour allumer ou

éteindre les lumières dans une pièce, activer la

température optimale et même aller jusqu'à démarrer

une musique d'ambiance dans le salon si les habitants l'ont choisie. [9]

Source :

https://www.quelleenergie.fr/economies-energie/domotique/domotique-confort

Figure 1: Domotique et confort

b) Domotique pour l'énergie

L'un des enjeux de la domotique est d'améliorer

significativement l'efficacité énergétique des

bâtiments. Les maisons dites « intelligentes » ou

connectées sont équipées d'un ensemble de technologies

innovantes permettant d'améliorer de manière globale leurs

performances énergétiques sans perte de confort.

Parmi ces technologies, de nombreux automatismes : gestion des

volets, de la ventilation, gestion des équipements de chauffage rendent

les maisons réactives aux conditions extérieures (climat) et

intérieures (usage), l'objectif final étant de réduire les

dépenses quotidiennes d'énergie tout en préservant le

confort des habitants.'[10]

c) Domotique pour la sécurité

Un des domaines d'application de la domotique est la

sécurité des biens et des personnes par des systèmes

d'alarme qui préviennent d'une part des risques techniques (pannes ou

dysfonctionnements des appareils) et d'autre part des éventuelles

intrusions dans la maison (cambriolage)[11]. En général on trouve

:

- Alarmes anti-intrusion : Ce sont en

général des capteurs sur les portes (détection

d'ouverture) ou dans les pièces détection de présence) qui

sont reliés eux aussi à une centrale d'alarme. Ces capteurs

peuvent être couplés avec un réseau de caméras

numériques de surveillance. Lors d'une intrusion, un message d'alerte

peut être envoyé par e-mail ou sur un téléphone

portable.

Source :

http://www.toutes-les-alarmes.com/alarme-anti-intrusion/24

Figure 2: Alarmes anti-intrusion

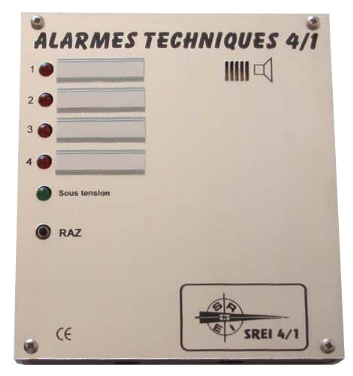

- Alarmes techniques : Les alarmes techniques

sont basées sur des capteurs capables de détecter

différents incidents tels que des dégagements toxiques, incendie,

fuite d'eau, fuite de gaz, etc. Ces différents capteurs sont

raccordés à une centrale d'alarme. Les sécurités

anti-noyade des piscines font également partie de ces systèmes

d'alarme.

Source :

https://www.elsylog.com/produits/alarmes-techniques/

Figure 3: Alarmes techniques

d) Domotique pour la santé

La domotique trouve aujourd'hui de nouvelles applications

dans le domaine de la santé. En installant des systèmes

domotiques dans les maisons des personnes en situation de handicap, atteintes

de maladies neurodégénératives telles que la maladie

d'Alzheimer ou encore des personnes âgées, il est possible de les

aider dans leur quotidien en automatisant le plus possible des tâches

considérées comme complexes.

Cela permet également à la personne de rester

à son domicile plus longtemps et d'être suivie à distance.

Par exemple, grâce à la domotique, on peut détecter quand

une personne ne boit pas assez d'eau ou quand elle oublie de se nourrir. Si le

comportement est considéré comme « préoccupant

», il est alors possible d'alerter la famille ou les secours selon les

scénarii programmés dans l'interface de commande. [12]

Figure 4: Domotique pour la

santé

Source :

http://blogs.lecolededesign.com/veille/2019/01/29/domotique-et-sante/

I.2.1.4. Recherche de la domotique

Depuis quelques années, avec la démocratisation

des Smartphones, des tablettes et des objets communicants, les maisons

connectées se sont développées à des coûts

plus raisonnables que par le passé. Les recherches menées

actuellement dans le domaine de la domotique consistent à proposer aux

consommateurs des solutions domotiques meilleur marché, plus facile

à installer et à développer des applications et interfaces

de gestion plus ergonomiques et simples à utiliser, adaptées aux

particularités des marchés locaux.

La gestion de l'énergie est un enjeu historique de la

domotique. Profitant de l'essor des énergies renouvelables telles que le

solaire et l'éolien, les technologies domotiques permettent une

maîtrise des consommations tout en respectant le confort des usagers.

L'intégration de ces énergies dépasse le cadre de la

maison et s'étend également au domaine des transports. Par

exemple, aujourd'hui, en cas de panne électrique, les véhicules

électriques branchés peuvent prendre le relais et alimenter la

maison.

Par ailleurs, de nombreuses recherches en domotique portent

sur l'axe « santé ». En lien étroit avec les usagers

(personnes âgées, personnes en situation de handicap) et les

fournisseurs de produits et services, les ingénieurs et chercheurs

développent des solutions fiables et sécurisées pour

renforcer l'autonomie de ces personnes : domotique innovante, systèmes

de surveillance et d'alerte adaptés (capteurs de chutes), aides

techniques connectées (robotique, automatique), solutions de gestion

énergétique efficientes, solutions pour la mobilité et le

lien social. L'objectif est de permettre à ces individus de rester le

plus longtemps possible à domicile en toute

sécurité.'[10]

I.2.1.5 Avantages et inconvénients de la

domotique[13]

|

Avantages

|

Inconvénients

|

|

Le principal avantage de la domotique est

l'amélioration du quotidien au sein de la maison, du point de vue du

confort, de la sécurité et de la gestion de l'énergie.

|

Le principal inconvénient est le prix d'achat et

d'installation. Le prix est beaucoup plus élevé mais vos factures

d'énergie baisseront. Il faut donc le prendre en compte dans le budget

initial.

|

|

Ce type d'équipement vous simplifie la vie et optimise

votre confort en adaptant votre maison à différents

scénarios de la vie quotidienne.

|

Le deuxième inconvénient est le verrouillage

qu'offrent certaines marques dans leurs produits ne permettant pas d'avoir un

logiciel ouvert.

|

|

Il vous permet notamment d'éteindre tous vos appareils

électriques et de mettre l'alarme quand vous quittez votre domicile, de

régler des ambiances lumineuses (ambiance lecture, ambiance relaxation

avec lumières tamisées), de vous réveiller dans un habitat

chauffé où le café est déjà prêt,

d'enclencher automatiquement l'arrosage ou l'ouverture des volets chaque

matin.

|

|

|

La domotique permet aussi de réaliser des

économies d'énergie grâce à la gestion automatique

du chauffage, de la climatisation et de l'éclairage et à la

programmation des appareils électroménagers en heures creuses.

|

|

|

Elle a pour avantage d'améliorer la

sécurité grâce à des alarmes, des systèmes

d'ouverture automatique de la porte (reconnaissance vocale, carte

magnétique...)

|

|

|

En cas de tentative d'intrusion dans la maison, un appel

téléphonique automatique peut contacter le propriétaire ou

une entreprise de sécurité.

|

|

|

Enfin, ces différentes technologies constituent une

aide précieuse pour les personnes dépendantes et

handicapées.

|

|

Tableau 1:Avantages et

inconvénients de la domotique

I.2.

CONCEPTE DE BASE

I.2.1.L'internet des objets (IOT)

IOT est l'acronyme de « Internet Of Things », ou

internet des objets en français. IOT est l'extension d'internet qui

n'était qu'un monde virtuel et qui n'interagissait pas ou peu avec le

monde physique à des entités et des emplacements existants sur

terre. Les données générées par ces entités

(objets) sont échangées via internet afin d'être

exploitées dans divers domaine ; la santé, la domotique,

l'agriculture...etc. Les géants de l'informatique parlent de maisons

connectées, de villes intelligentes, et de véhicules

autonomes.[14]

I.2.1.1.Objet connecté

Un objet connecté est un objet électronique

relié à internet et capable de communiquer des informations,

apportant ainsi un service ou une valeur ajoutée. Le premier objet

connecte était la lampe DAL, lancé en 2003 par RAFI Haladjan.

Sensible au toucher et au bruit, cette lampe communiquait des informations sur

la météo, la bourse, la pollution, des alertes Google et

même des messages grâce à neuf LED de couleur. Les fonctions

proposées aujourd'hui vont beaucoup plus loin que la simple annonce de

la météo. Prenons l'exemple du thermostat Qivivo, qui permet non

seulement de piloter son chauffage à distance, mais également

d'obtenir un diagnostic de sa consommation d'énergie, des conseils

d'optimisation et même d'être mis en relation avec des

professionnels afin d'étudier les possibilités

d'amélioration de son logement.[15]

Les usages ont donc su se développer et, aujourd'hui,

les objets connectés sont partout. Ils sont particulièrement

appropriés dans certains domaines.

Source :

https://www.journaldulapin.com/2010/08/10/les-produits-violet-la-lampe-dal

Figure 5:Lampe DAL

I.2.1.2. Composants d'un système IOT

L'internet des objets n'est pas une technologie à

part-entière mais plutôt un système intégrant

plusieurs autres systèmes. Lier un objet ou un lieu à Internet

est un processus plus complexe que la liaison de deux pages Web.[15] Divers

composant sont de mise, L'IOT en exige sept :

1. Une étiquette physique ou virtuelle pour identifier

les objets et les lieux.

2. Un moyen de lire les étiquettes physiques, ou de

localiser les étiquettes virtuelles.

3. Un dispositif mobile (Smartphone, tablette, ordinateur

portable).

4. Un logiciel additionnel pour le dispositif mobile.

5. Un réseau sans fil de type 2G, 3G ou 4G.

6. L'information sur chaque objet lié.

7. Un affichage pour regarder l'information sur l'objet

lié.

Le tableau suivant résume les principaux

systèmes technologiques nécessaires à l'implantation d'une

solution IOT.[15]

|

Type de système

|

Enjeux

|

Technologies employées

|

|

Identification

|

Reconnaître chaque objet de façon unique et

recueillir les données stockées au niveau de l'objet.

|

Code-barres, URI, GPS, radioidentification(RFID), ADN...etc.

|

|

Capteur

|

Recueillir des informations présentes dans l'environnement

pour enrichir les fonctionnalités du dispositif.

|

Luxmètre, capteur de proximité, thermomètre,

hydromètre, accéléromètre, gyroscope...etc.

|

|

Connexion

|

Connecter les systèmes entre eux.

|

Câbles, fréquences radio, Bluetooth, Wi-Fi, ZigBee,

ZWave, NFC...etc.

|

|

Intégration

|

Intégrer les systèmes pour que les données

soient transmises d'une couche à l'autre.

|

Middleware (simple et complexe), analyse décisionnelle des

systèmes complexe.

|

|

Traitement de données

|

Stocker et analyser les données pour lancer des actions ou

pour aider à la prise de décisions.

|

Tableur, base de données, entrepôt de

données, progiciel de gestion intégré(PGI).

|

|

Réseau

|

Transférer les données dans les mondes physiques et

virtuels.

|

Intérêt

|

Tableau 2:les principaux

systèmes technologiques nécessaires à l'implantation d'une

solution IOT

I.2.2. Notion sur la carte Arduino

Le système Arduino donne la possibilité

d'allier les performances de la programmation à celles de

l'électronique. Plus précisément, pour programmer des

systèmes électroniques. Le gros avantage de l'électronique

programmée c'est qu'elle simplifie grandement les schémas

électroniques et par conséquent, le coût de la

réalisation, mais aussi la charge de travail à la conception

d'une carte électronique.[16]

Arduino est un circuit imprimé en matériel libre

sur lequel se trouve un microcontrôleur qui peut être

programmé pour analyser et produire des signaux électriques, de

manière à effectuer des tâches très diverses comme

la domotique (le contrôle des appareils domestiques :

éclairage, chauffage...), le pilotage d'un robot, etc.

Le langage Arduino se distingue des langages utilisés

dans l'industrie de l'informatique embarquée de par sa

simplicité. En effet, beaucoup de librairies et de

fonctionnalités de base occulte certains aspects de la programmation de

logiciel embarquée afin de gagner en simplicité. Cela en fait un

langage parfait pour réaliser des prototypes ou des petites

applications.

Les possibilités des cartes Arduino sont

énormes, un grand nombre d'application adéjà

été réalisé et testé par bon nombre

d'internautes.

Dans cette partie nous allons voir une présentation

générale du système Arduino UNO, ses

caractéristiques et présentation des quelques shields et on

mettra la lumière sur le logiciel IDE Arduino.

I.2.2.1. Constitution de la carte

- Le microcontrôleur

C'est le cerveau de la carte. Il va recevoir le programme que

nous allons créer et va le stocker dans sa mémoire avant de

l'exécuter. Grâce à ce programme, il va savoir faire des

choses, qui peuvent être : faire clignoter une LED, afficher des

caractères sur un écran, envoyer des données à un

ordinateur...etc

Source :

Google /image

Figure6: Microcontrôleur

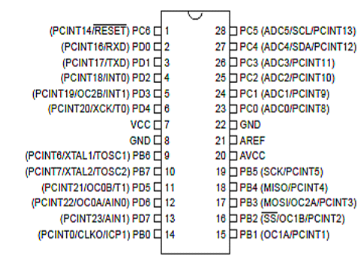

Le microcontrôleur utilise sur la carte Arduino UNO est

un microcontrôleur ATMega328. C'est un microcontrôleur ATMEL de la

famille AVR 8bits.

Source :

https://fr.slideshare.net/byorntandu/microcontroleur-arduino-uno-70539946

Figure 7:Microcontrôleur ATMega 328 avec ses

pattes

Les principales caractéristiques d'ATMega328

sont [16]:

- FLASH = mémoire programme de 32Ko.

- SRAM = données (volatiles) 2Ko.

- EEPROM = données (non volatiles) 1Ko.

- Digital I/O (entrées-sorties Tout Ou Rien) = 3 ports

Port B, Port C, Port D (soit 23 broches en tout I/O).

- Timers/Counters : Timer0 et Timer2 (comptage 8 bits), Timer1

(comptage 16 bits) Chaque trimer peut être utilise pour

générer deux signaux PWM. (6 broches OCxA/OCxB).

- Plusieurs broches multi-fonctions: certaines broches peuvent

avoir plusieurs fonctions différentes choisies par programmation.

- PWM = 6 broches OC0A(PD6), OC0B(PD5), 0C1A(PB1), OC1B(PB3),

OA(PB3), OB(PD3)

- Analog to Digital Converter (resolution 10 bits) = 6 entrees

multiplexes ADC0(PC0) à ADC5(PC5).

- Gestion bus I2C (TWI Two Wire Interface) = le bus

estexploite via les brochesSDA(PC5)/SCL(PC4).

- Port série (USART) = émission/réception

série via les broches TXD(PD1)/RXD(PD0)

- Comparateur Analogique = broches AIN0(PD6) et AIN1 (PD7)

peut déclencher interruption

- Watch dog Trimer programmable.

- Gestion d'interruptions (24 sources possibles (cf.

interruptif vecteurs)) : en résumé :

- Interruptions liées aux entrées INT0 (PD2) et

INT1 (PD3).

- Interruptions sur changement d'état des broches

PCINT0 a PCINT23.

- Interruptions liées aux Timers 0, 1 et 2 (plusieurs

causes configurables).

- Interruption liée au comparateur analogique.

- Interruption de fin de conversion ADC.

- Interruptions du port série USART.

- Interruption du bus TWI (I2C).

- L'alimentation

Pour fonctionner, une carte Arduino a besoin d'une

alimentation. Le microcontrôleur fonctionnant sous 5V, la carte peut

être alimentée en 5V par le port USB ou bien par une alimentation

externe qui est comprise entre 7V et 12V. Un régulateur se charge

ensuite de réduire la tension à 5V pour le bon fonctionnement de

la carte.

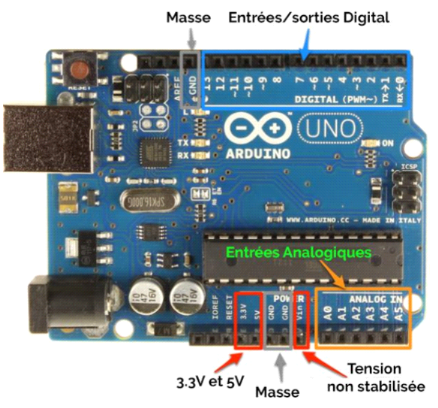

- La connectique

La carte Arduino ne possédant pas de composants

(résistances, diodes, moteurs...) qui peuvent être utilisés

pour un programme, il est nécessaire de les rajouter. Mais pour ce

faire, il faut les connecter à la carte. C'est là

qu'interviennent les connecteurs de la carte. Sur les Arduino et sur beaucoup

de cartes compatibles Arduino, les connecteurs se trouvent au même

endroit. Cela permet de fixer des cartes d'extension, appelée shield.

Source :https://www.generationrobots.com/fr/172-connectivite-et-accessoires-pour-arduino

Figure 8: Connectique de la carte arduinoUno

Les différents éléments de la carte de

commande sont regroupés dans le Tableau ci-dessous :

|

Tension de fonctionnement

|

5 V

|

|

Tension d'alimentation (recommandée)

|

7-16 V

|

|

Tension d'alimentation (limites)

|

6-20 V

|

|

Broches E/S numériques

|

14(dont 6 disposent d'une sortie PWM).

|

|

Broches d'entrées analogiques

|

6 (utilisables en broches E/S numériques).

|

|

Intensité maxi disponible par broche E/S (5 V)

|

40 mA (attention : 200 mA cumulé pour l'ensemble des

broches E/S ).

|

|

Intensité maxi disponible pour la sortie 3.3 V

|

50mA

|

|

Intensité maxi disponible pour la sortie 5 V

|

Fonction de l'alimentation utilisée - 500 mA max si port

USB utilisée seul

|

|

Mémoire programme flash

|

32 KB (ATmega328) dont 0.5 KB sont utilisés par le boot

loader (programme de base préprogrammé conçu pour

établir la communication entre l' ATmega et le logiciel Arduino).

|

|

Mémoire SRAM (mémoire volatile)

|

2 KB (ATmega).

|

|

Mémoire EEPROM (mémoire non volatile)

|

1 KB (ATmega).

|

|

Vitesse d'horloge

|

16 Mhz

|

Tableau 3:Les différents

éléments de la carte de commande

I.2.3. Les capteurs

Un capteur est un dispositif ayant pour tâche de

transformer une mesure physique observée en une mesure

généralement électrique qui sera à son tour

traduite en une donnée binaire exploitable et compréhensible par

un système d'information.[17]

I.2.3.1. Présentation des capteurs

Pour la plupart des projets, il est souvent nécessaire

d'ajouter des fonctionnalités aux cartes Arduino. Plutôt que

d'ajouter soit même des composants extérieurs (sur une platine

d'essai, circuit imprimé, etc.), il est possible d'ajouter des shields.

Un shield est une carte que l'on connecte directement sur la

carte Arduino qui a pour but d'ajouter des composants sur la carte. Ces shields

viennent généralement avec une librairie permettant de les

contrôler. On retrouve par exemple, des shields Ethernet, de

contrôle de moteur, lecteur de carte SD, etc.

Le principal avantage de ces shields est leurs

simplicités d'utilisation. Il suffit de les emboiter sur la carte

Arduino pour les connecter, les circuits électroniques et les logiciels

sont déjà faits et on peut en empiler plusieurs. C'est un atout

majeur pour ces cartes pour pouvoir tester facilement de nouvelles

fonctionnalités. Cependant il faut bien garder à l'esprit que les

shields ont un prix. Suivant les composants qu'ils apportent, leurs prix

peuvent aller de 2 à 100$.

Voici un tableau représentant certains shields que nous

pouvons trouver :

|

Nom de capteurs

|

Image de capteurs

|

Principales caractéristiques

|

|

Capteur de flamme

|

|

- haute sensibilité du récepteur IR

- extrêmement sensibles aux ondes entre 760-1100nm

- voyant d'alimentation

- voyant comparateur de sortie

- sortie analogique quantité

- seuil de renversement du niveau de sortie électrique

- seuil réglé par potentiomètre

- Gamme de détection d'angle: environ 60 degrés

- Alimentation: 0-15 V DC.

|

|

Capteur infrarouge

|

|

- VCC: alimentation 3v-12v (pouvant se connecter directement

à 5V ou 3,3V microcontrôleur)

- GND: Masse

- OUT: interface de sortie numérique de la carte (0 et

1).

|

|

Détecteur de niveau d'eau Grove 101020018

|

|

- Interface: compatible Grove

- Signal: digital ou analogique

- Faible consommation

- Dimensions: 40 x 20 x 12mm

- Température de service: 0°C à

+40°C

- Connectique non compatible avec Tinker Kit

- Référence Speede studio: 101020018 (remplace

SEN11304P).

|

|

Photosensible (module de capteur de luminosité

résistance)

|

|

- en utilisant capteur photosensible résistance sensible

type;

- tension de Fonctionnement: 3.5 V, 5 V;

- forme de sortie: numérique de commutation spectacle (0

et 1);

- trou de vis fixe, installation facile;

- petit PCB Taille: 3.2 cm * 1.7 cm;

- la sortie du comparateur, le signal propre, bonne vague, la

capacité de conduire est forte, pour plus que 15 mA;

- avec réglable potentiomètre pour régler la

luminosité de la lumière.

|

|

Capteur de

distance à ultrason SRF05

|

|

- tension d'entrée : 5v dc Courant de repos: < 2ma

- niveau (élevé) de sortie: 5v

- niveau de sortie (de bas): 0v

- angle induction: < 15 °

- distance de détection: 2cm - 450cm

- Précision: jusqu'à 0.3cm

- taches aveugles: 2cm.

|

|

Capteur

de Pression BMP18

|

|

- Vin: 3 V à 5 V.

- Plage de détection de pression: 30-110 KPa (9000 m

à -500 m audessus du niveau de la mer).

- Jusqu'à 0.003 KPa / 0.25 m de résolution.

- plage de mesure de -40 à + 85 ° C de, +-2 ° C

de précision de température

|

|

Capteur de Température (DHT)

|

|

- Alimenté avec une tension de +5V.

- Il possède 3 broches : Vcc (5v +), Out (vers Arduino),

Gnd (5v -).

- Il fonctionne sous une température allant de 0 à

50° avec erreur de +/- 2 et humidité de 20 - 90% avec une erreur de

5%.

|

|

Capteur le mouvement/ Présence (PIR)

|

|

- Son détecteur de mouvement est divisé en deux, la

raison est que nous voulons détecter un mouvement et non un rayonnement

IR, alors les deux moitiés sont câblées afin qu'ils

s'annulent mutuellement, si une moitié capte plus ou moins de

rayonnement que l'autre, la sortie basculera vers le haut ou vers le bas (HIGH/

LOW

- Il possède 3 broches : Vcc (5v +), Out (vers Arduino),

Gnd (5v -).

|

Tableau 4:shields

I.2.3.Communication

Le constructeur a suggéré qu'une telle carte

doit être dotée de plusieurs ports de

Communications; on peut éclaircir actuellement quelques

types.

I.2.3.1.Module Bluetooth

Le Module Microcontrôleur Arduino Bluetooth est la

plateforme populaire Arduino avec une connexion sérielle Bluetooth

à la place d'une connexion USB, très faible Consommation

d'énergie, très faible portée (sur un rayon de l'ordre

d'une dizaine de mètres), faible débit, très bon

marché et peu encombrant.

Figure 9: Module

Bluetooth

Source :https://www.generationrobots.com/fr/401926-module-bluetooth-v20-emetteur-recepteur-serie-33v.html

I.2.3.2. Module shield ArduinoWifi

Le module ShieldArduino Wifi permet de connecter une carte

Arduino à un réseau internet sans fil Wifi.

Source :https://store.arduino.cc/arduino-wifi-shield

Figure 10:Module shieldArduino Wifi

Section

2 : Analyse de l'existant et identification des problèmes

Dans cette partie nous allons analyser le système

existant afin d'identifier les problèmes auxquels nous apporterions une

solution.

2.1.

Présentation de l'objet d'étude

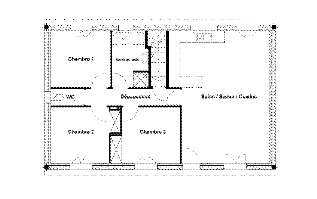

La maison que nous avions choisie pour ce projet, est une

maison à deux salons, avec six chambres située dans la ville de

Goma, dans la commune de Goma, Quartier le Volcan.

Source :archive de l'ancien

système

Figure 11: Architecture interne de l'objet

d'étude

2.2. Observation fonctionnelle de

l'objet d'étude

- Au niveau de la sécurité

Dans la plupart de maisons dans la ville de Goma, la

sécurité est assurée par des sentinelles qui sont mises en

garde jour et nuit, et qui doivent être vigilants à chaque

mouvement. Mais il arrive parfois que ceux-ci s'endorment, vu que ce sont des

êtres humains.

- Au niveau du secours dans le cas critique d'un

malade

Une foi qu'il arrive qu'une personne tombe subitement malade

durant la nuit ou la journée, le secours est d'abord cherché aux

alentours pour afin voir comment amener le malade à l'hôpital.

- Au niveau d'ouverture et fermeture de la

porte ; de la gestion d'éclairage et des appareils

électroniques

L'ouverture et la fermeturede la porte ;la gestion

d'éclairage ; la gestion des certains équipements

électroniques, nécessitent encore l'innervation totalede l'homme.

2.3.

Critique de l'objet d'étude/analyse

a. Critiques positives

Nous ne pouvons pas seulement donné un avis

négatif sur la sécurité donnée par l'homme

étant sentinelle, car celui-ci malgré ses faiblesses arrive

à donner ce qu'il peut, et ceci pendant quelques temps contribue

à la sécurité de la maison.

b. Critiques négatives

- Au niveau de la sécurité, nous avons

constaté que la sécurité n'est pas assurée pour la

maison au bien des habitant, vu que la sentinelle étant humain, peut se

trouver dans un profond sommeil, et aussi il n'est serait pas capable de

défendre devant une masse de bandits.

- Au niveau du secours d'un malade, nous avons remarqué

que la façon parcourue pour amener un malade à l'hôpital

est tellement risquant et ceci a une forte probabilité de causer la mort

du malade dû au temps.

- Au niveau d'ouverture et fermeture de la porte ; de la

gestion d'éclairage et des appareils électroniques, nous avons

remarqué que cette manière est trop épuisant surtout chez

les personnes plus âgées, qui sont déjà

fatiguées et n'ont plus la force nécessaire pour faire

différents mouvements.

Conclusion

Ce chapitre était subdivisé en deux sections,

dont la première consistait à présenter le cadre et

définir les concepts de base et la seconde consistait à faire

l'analyse de l'existant et d'identifier les problèmes.

En effet, la définition des concepts de base nous a

permis à avoir un aperçu sur la globalité de notre

sujet.Vu que tous les mots clés ont été définis,

cela nous a amené à comprendre les différents concepts

utilisés mais aussi le sujet en soit.

Dans la deuxième section nous avons trouvé que

notre système présente certains problèmes tels que la

consommation d'énergie trop élevée, la gestion de certains

équipements qui n'est pas adaptée ;dont nous pensons

apporter une meilleure solution envie de secourir l'homme dans son besoin

quotidien. Ces problèmes puisent leurs origines dans la façon

dont s'exécutent les taches qui sont encore manuelles etceci ennuie

l'utilisateur, comme le système utilisé pour l'ouverture de la

porte est l'ancien modèle, qui demande toujours l'intervention totale de

l'homme pour son exécution ; les commandes des équipements

qui nécessitent toujours des interrupteurs mécaniques ; et

l'insécurité qui présente un grand danger pour l'homme

dont aucun système d'alerte n'est installé.

CHAPITRE 2 : REVUE DE LA

LITTERATURE ET DESCRIPTION DE L'APPROCHE

Introduction

Ce chapitre en soit est composé de deux sections qui

vont nous amener à comprendre la globalité de tout le chapitre,

la première étant la revue de la littérature et la seconde

l'approche méthodologique.

Dans la revue de la littérature nous

allonsénumérer les travaux de nos prédécesseurs qui

s'étaient déjà imprégnés dans lemême

domaine afin d'être ressourcé et inspiréde leurs

idées pour nous servir dans l'élaboration de notre travail. Vu

que nous ne sommes pas le premier à s'intéresser au domaine de la

domotique, nos ainés en avaient déjà parlé sous un

autre angle et dont nous venons seulement ajouter notre innovation dans ce

même domaine avec nos connaissances apprises, en s'inspirant aussi de ce

qu'ils avaient déjà fait bien avant nous. A part cela, dans la

deuxième section, nous aurons à souleverles hypothèses,en

présentant la manière dont nous allons faire pour y aboutir.

Section

1 : Revue de la littérature

Certains chercheurs avaient déjà abordé

un tel sujet qui nous allons présenter dans les lignes qui suivent,dont

leurs travaux nous ont inspirés et enrichis d'idées dans

l'élaboration de ce présent travail. Parmi ces

prédécesseurs nous pouvons citer en occurrence :

- Christ SIMBA MUKASA'[18], il a

proposé la conception d'un système domotique interconnecté

par Bluetooth sous une plateforme androïde.

Dans son travail, il a développé la domotique

basée sur Bluetooth dont le but était d'arriver à

contrôler les équipements de la maison en distance via Bluetooth

moyennant un téléphone mobile.

En effet il est parvenu à contrôler la porte avec

une technique avancée qui nous a aussi poussés à

imprégner encore nos idées un peu plus loin dans ce domaine.

Il ne s'est pas arrêté par-là, il a aussi fait la gestion

de l'éclairage par un clavier mobile qui permettait à

l'utilisateur de contrôler les éclairages, mais aussi certains

appareils électroniques. Ceci nous a beaucoup instruits dans la gestion

des éclairages qui faisait aussi parti de nos objectifs majeurs

visés dans ce travail.

- TSHIMPANGA BADIBANGA Didi Tyana'[19], il a

travaillé sur le pilotage de certaines fonctionnalités de la

maison à distance grâce à une application web en utilisant

le service GSM.

Différemment de celui cité dans les lignes

ci-haut qui se basé sur le Bluetooth, lui dans son travail il a

utilisé le service GSM. Cette technologie qu'il a utilisée dans

son travail, nous a beaucoup ressourcés et a ajouté à nos

insuffisances dans ce domaine.

- Omari Mohamed[20], son sujet porta sur

l'Implémentation d'un Système de Contrôle Domotique et a

abouti à faire la détection d'incendie et de fuite de gaz, la

Gestion d'éclairage et contrôler l'accès de l'habitat.

Dans son travail nous avons beaucoup appris l'utilisation de

certains capteurs et comment parvenir à les connecter afin d'en

déduire un réseau de capteur. Son domaine est vaste et englobe

toute une grande partie de la domotique. Mais les points sur auxquels il s'est

basé nous a aussi permis d'avoir un aperçu dans l'utilisation, la

configuration et la manipulation d'un détecteur d'incendie et de fuite

de gaz.

- METAHRI Mohammed El habib[21] il a

parlé sur le Smart House

Son projet de recherche s'est intéressé à

l'évolution des habitations, pour y parvenir, Il a réalisé

une petite maquette sur laquelle il a intégré son système

pour avoir un aperçu réel et son ce système contenait les

principales normes que doit contenir une maison intelligente et tout

était contrôlé par un simple Smartphone grâce

à une Application qui communique au Bluetooth. Et par ceci nous avons eu

de nouvelles connaissances liées à l'utilisation de certains

équipements connectés

- EL YAHIAOUI Khadija''[22]il a

fait la Réalisation d'une maison intelligente à base d'Arduino

Son objectif était de créer un système

à l'aide d'Arduino et de petits systèmes embarqués

à basede microprocesseur et d'antenne pour permettre une production

low-cost, reproductible chez soi et modifiable à souhait, tout

ça avec un budget convenable.

Premièrement il s'est focalisé sur la

construction d'une maquette avec les modules utilisés (Modules WIFI ...)

et deuxièmement sur la création et l'implémentation du

Système et le commander par un Smartphone ou bien un ordinateur.il

a ainsi créé une maquette de maison connectée et la

commandant par un Smartphone tout ça grâce à une page WEB.

Partant de son travail, nous avons eu les connaissances sur le module Wifi que

nous aussi par la suite nous avons utilisé dans notre travail.

Section

2 : Approche méthodologique

Nous présenterons ici les hypothèses de

recherche sur lesquelles nous nous sommes basés pour mener notre

étude envie de présenter un rendement meilleur au besoin de

l'utilisateur. Les hypothèses de recherche par rapport aux

problèmes soulevés dans la partie introductive de notre travail

sont énumérées comme suit :

- L'implantation d'un système d'alerte permettrait

d'alerter au cas de danger les propriétaires de la maison mais aussi la

police afin de faire intervenir une intervention. Mais aussi un système

qui permettrait de faire le planning pour différents rendez-vous afin

d'éviter les visités non planifiées ;

- La mise en place d'un système qui serait

connecté à un hôpital de la place qui permettrait de

contacter ce dernier en cas d'urgence serait une solution qui pourrait

résoudre ce problème ;

- La manipulation des objets à distancevia un smart

phone serait une technologie qui faciliterait les personnes plus

âgées d'ouvrir et de fermer les portes, d'allumer et

d'éteindre les lampes et aussi de manipuler certains appareils

électroniques.

Pour y arriver, nous avons pensé

àréaliser un système domotique, dont certains

équipements de la maison seront connectés à l'internet via

WIFI.

Partant de ces hypothèses, plusieurs objectifs ont

été soulevés qui visent même l'intérêt

de notre travail. C'est ainsi que nous allons essayer de

développerceshypothèses en se focalisant sur ces

objectifs :

- Gérer la porte;

Tout d'abord la porte portera une partie mécanique qui

permettra le roulement, une partie électrique interruptrice et une

partie informatique. L'utilisateur par la voix, détenant son Smartphone

ou encore par les commandes des touches, parviendra à faire l'ouverture

et la fermeture de différentes portes à distance.

- Effectuer le planning

L'utilisateur aura la possibilité de planifierles

rendez-vous avec ses visiteurs et il les fera mémoriser dans la base de

donnéesdu système.

- Commander les éclairages ;

Toujours moyennant son petit appareil, il pourra

contrôler les éclairages de la maison (les différentes

lampes), dont il parviendra à allumer ou éteindre soit par la

voix, soit par de touche de son Smartphone.

- Commander les appareils électroniques ;

Comme nous a décrit l'utilisateur, il cherche toujours

un moyen de manipuler ses différents appareils distants, tels que :

allumer ou éteindre la télévision, allumer ou

éteindre la musique dans la maison, allumer ou éteindre le

réfrigérateur, la cuisinière, etc..., nous avons

placé cette possibilité dans notre système qui

répondra à ce problème.

- Contrôler la sécurité de la

maison ;

La sécurité qui fait la vie de tout être,

nous avons pensé à mettre un système d'alerte dans notre

système, qui fonctionnera avec des détecteurs de présence,

qui informeront l'utilisateur à chaque fois qu'un corps étranger

se présentera et de lui permettre de contacter facilement la police

grâce à un numéro prédéfini de la police..

- Permettre un dialogue entre l'homme et le

système ;

Un système vocal sera intégré dans notre

projet pour faciliter la communication entre l'homme et le système. Dans

ce cadre nous allons programmer notre système d'une manière

à pouvoir avoir la capacité de répondre vocalement aux

questions de l'utilisateur et ensuite faire l'action.

- Permettre de contacter l'hôpital pour le secours d'un

cas d'urgence

Le système aura un espace où l'utilisateur aura

la possibilité d'enregistrer le numéro d'un hôpital et dont

en cas d'urgence le besoin serait de dire seulement au système de

contacter l'hôpital et le système s'en chargera.

Par cette nouvelle technologie qui sera mise en place,

l'utilisateur qui chercher toujours un moyen de surmonter les problèmes

auxquels il fait face, pourra bien se sentir dans un confort bien

aisé

.

Conclusion

Ce chapitre était composé de deux sections dont

la première se basait sur larevue de la littérature et la seconde

à l'approche méthodologique. Dans la section revue de

littérature, nous avons parlé de travaux de nos

prédécesseurs qui avaient parlé du même domaine que

nous, de la domotique et qui nous ont inspirés dans la

réalisation du notre.

Ensuite, dans la deuxième partie nous avons

présenté les approches méthodologiques utilisées

pour l'élaboration de ce présent travail.

Nous avons choisi d'orienter notre réflexion dans ce

domaine de la domotique, d'électronique, l'électricité et

la mécanique, par ce que, vu les problèmes auxquels s'heurte

l'utilisateur nous avons trouvé que c'est serait la meilleure

technologie à mettre en place pour lui venir au secours dans ses

quotidiens.

En effet, nous allons créer un réseau local que

l'utilisateur implantera à son domicile, et dont tous les

équipements seront connectés à ce réseau avec un

Smartphone à sa disposition, afin de permettre une communication directe

entre l'utilisateur et le système.

CHAPITRE 3 : METHODOLOGIE ET

RESULTATS AVEC L'ANALYSE

Introduction

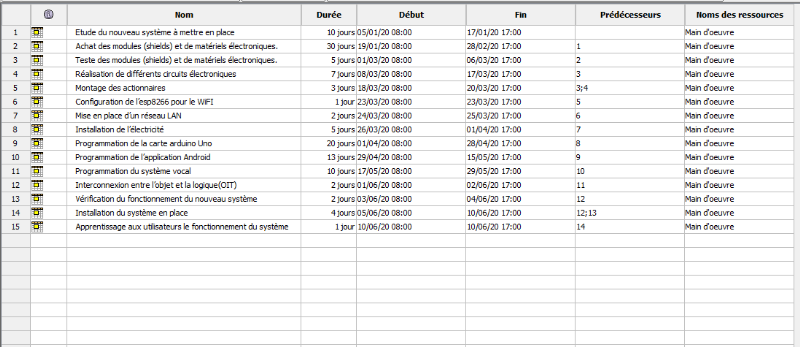

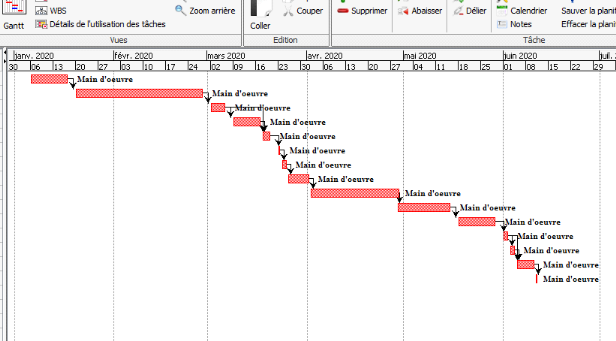

Ce chapitre est subdivisé en deux sections, dont la

première consiste à la stratégie de collecte des

données et le planning prévisionnel du projet, et la seconde

section est centrée sur la présentation des résultats

obtenus.

Dans la première section de la stratégiede

collecte des données et le planning prévisionnel, nous allons

présenter un tableau d'identification et dénombrement des

tâches, le diagramme de Grant et de Pert, et à la fin l'estimation

des coûts pour la réalisation du projet.

Ensuite, la deuxième section qui est de

présenter les résultats obtenus, nous allons montrer la

manière dontnous avons conçu le nouveau système en

représentant le diagramme UML de cas d'utilisation, l'architecture du

nouveau système, les schémas électroniques du

système, les interfaces de l'application et l'image de la maquette

réalisée. Et enfin, nous ajouterons quelques codes sources du

projet.

Section

1 : Stratégie de collecte des données et planning

prévisionnel du projet

Le planning prévisionnel est un outil de

travail qui permet de visualiser la manière dont le projet va

s'organiser dans le temps et les différentes étapes à

suivre pour atteindre les objectifs.[23]

Parfois appelé calendrier prévisionnel

ou rétro-planning, le planning prévisionnel sert à

s'assurer que les tâches définies soient réalisées

dans les délais. Il comporte les deadlines de chaque

tâche et joue donc un rôle de garde-fou dans le

pilotage et le suivi de projet.

Les objectifs du planning sont les suivants :

- Déterminer les travaux à réaliser

- suivre et communiquer l'avancement du projet

- affecter les ressources aux tâches

- contrôler le cycle de vie du projet

A. Tableau d'identification et

dénombrement des tâches

|

Codes taches

|

Désignation des taches

|

Durée/Jour

|

Contraintesd'antériorité

|

|

A

|

Etude du nouveau système à mettre en place

|

10

|

-

|

|

B

|

Achat des modules (shields) et de matériels

électroniques.

|

30

|

A(FD)

|

|

C

|

Teste des modules (shields) et de matériels

électroniques.

|

5

|

B(FD)

|

|

D

|

Réalisation de différents circuits

électroniques

|

7

|

B,C(FD)

|

|

E

|

Montage des actionnaires

|

3

|

D(FD)

|

|

F

|

Configuration de l'esp8266 pour le WiFI

|

1

|

E(FD)

|

|

G

|

Mise en place d'un réseau LAN

|

2

|

F(FD)

|

|

H

|

Installation de l'électricité

|

5

|

G(FD)

|

|

I

|

Programmation de la carte arduinoUno

|

20

|

H(FD)

|

|

J

|

Programmation de l'application Android

|

13

|

I(FD)

|

|

K

|

Programmation du système vocal

|

10

|

J(FD)

|

|

L

|

Interconnexion entre l'objet et la logique(OIT)

|

2

|

K(FD)

|

|

M

|

Vérification du fonctionnement du nouveau

système

|

2

|

L(FD)

|

|

N

|

Installation du système en place

|

4

|

L,M(FD)

|

|

O

|

Apprentissage aux utilisateurs le fonctionnement du

système

|

1

|

N(FD)

|

|

TOTAL JOUR

|

115 Jours

|

|

Tableau 5:Tableau

d'identification et dénombrement des tâches

Source : CHERUBIN NDAKALA

B. Calcul des niveaux

Pour calculer le niveau, nous allons supprimer du tableau

d'identification toutes les tâches qui n'ont pas des

prédécesseurs. Toutes les taches qui partagent un même

prédécesseur constituent les taches de même niveau. Nous

aurons :

|

Niveaux

|

Tâches

|

Contraintesd'antériorité

|

|

1

|

A

|

-

|

|

2

|

B

|

A

|

|

3

|

C

|

B

|

|

4

|

D

|

B,C

|

|

5

|

E

|

D

|

|

6

|

F

|

E

|

|

7

|

G

|

F

|

|

8

|

H

|

G

|

|

9

|

I

|

H

|

|

10

|

J

|

I

|

|

11

|

K

|

J

|

|

12

|

L

|

K

|

|

13

|

M

|

L

|

|

14

|

N

|

L,M

|

|

15

|

O

|

N

|

Tableau 6:Tableau du calcul des

niveaux

Source : CHERUBIN NDAKALA

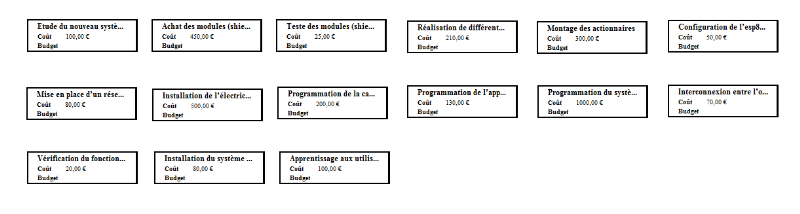

C. Détermination des couts du

projet

|

Codes taches

|

Désignation des taches

|

Durée/Jour

|

Contraintes d'antériorité

|

Nombre de personnes

|

C.U (en $)

|

C.T (en $)

|

|

A

|

Etude du nouveau système à mettre en place

|

10

|

-

|

1

|

10

|

100

|

|

B

|

Achat des modules (shields) et de matériels

électroniques.

|

30

|

A

|

1

|

27, 66

|

1153

|

|

C

|

Teste des modules (shields) et de matériels

électroniques.

|

5

|

B

|

1

|

5

|

25

|

|

D

|

Réalisation de différents circuits

électroniques

|

7

|

B,C

|

1

|

30

|

210

|

|

E

|

Montage des actionnaires

|

3

|

D

|

1

|

100

|

300

|

|

F

|

Configuration de l'esp8266 pour le WiFI

|

1

|

E

|

1

|

50

|

50

|

|

G

|

Mise en place d'un réseau LAN

|

2

|

F

|

1

|

80

|

80

|

|

H

|

Installation de l'électricité

|

5

|

G

|

1

|

100

|

500

|

|

I

|

Programmation de la carte arduinoUno

|

20

|

H

|

1

|

10

|

200

|

|

J

|

Programmation de l'application Android

|

13

|

I

|

1

|

10

|

130

|

|

K

|

Programmation du système vocal

|

10

|

J

|

1

|

100

|

1000

|

|

L

|

Interconnexion entre l'objet et la logique(OIT)

|

2

|

K

|

1

|

35

|

70

|

|

M

|

Vérification du fonctionnement du nouveau

système

|

2

|

L

|

1

|

10

|

20

|

|

N

|

Installation du système en place

|

4

|

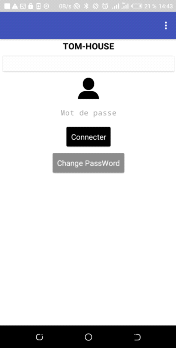

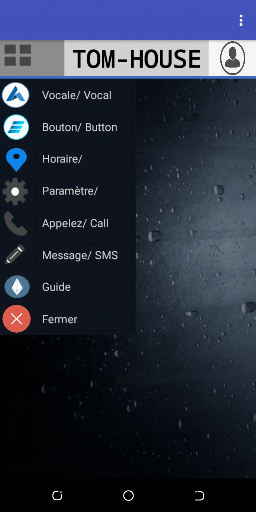

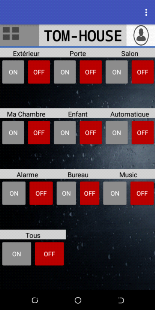

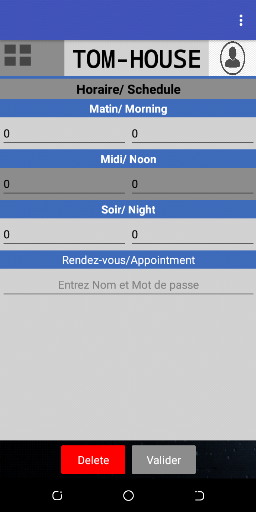

L,M