C. L'apport de la

cryptographie

La cryptographie est la transformation de données dans

une forme illisible pour quelqu'un qui ne détient pas la méthode

de décryptage (souvent une clé de décryptage). Son but est

de garantir la confidentialité en cachant l'information à toute

personne qui n'est pas censée en avoir connaissance. Cependant,

l'établissement de méthodes permettant la transmission

d'informations d'une personne à une autre n'élimine pas

entièrement la problématique de la sécurité. En

effet, il faut aussi s'assurer de la bonne foi des opérateurs des

serveurs utilisés pour les transmissions sur Internet. De la même

façon, lorsque, par exemple, un client fournit son numéro de

carte de crédit à un commerçant, il doit avoir confiance

en ce commerçant. La cryptographie permet de protéger des

données en assurant la transmission d'un ordinateur à un autre.

En aucun cas cette technologie ne peut protéger un client contre les

possibilités de fraude du marchand ou peut-être du responsable du

serveur.

1. La cryptographie par clés

Dans un environnement multi usagers, le cryptage permet

d'augmenter la sécurité des communications entre utilisateurs sur

des lignes non protégées (par exemple Internet). Prenons par

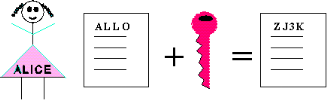

exemple le cas populaire d'Alice et Bob qui désirent communiquer : Alice

décide d'envoyer un message à Bob et souhaite que personne

d'autre ne puisse le lire. Le processus est illustré ci-dessous:

|

Elle décide donc de le crypter avec une clé

spécifique de cryptage.

|

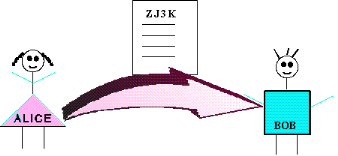

Puis Alice envoie le message crypté à Bob

|

|

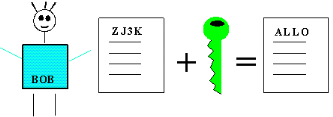

Bob reçoit le message, le décrypte avec la

clé de décryptage et lit le message.

|

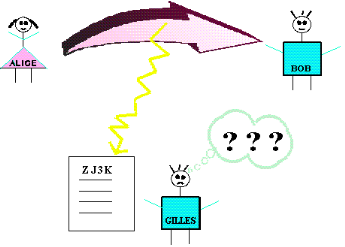

Supposons que Gilles intercepte le message : il ne pourra pas

le comprendre sans obtenir la clé de décryptage.

|

Tableau 1: Schéma

descriptif du procédé cryptographique.

Il existe deux types de cryptographie : celle à

clé secrète et celle à clés publique/privée.

Dans le cas de la cryptographie à clé secrète, le

récepteur utilise la même clé pour décoder le

message que celle que l'émetteur a utilisé pour l'encoder. Le

problème majeur posé par la cryptographie à clé

secrète est que les correspondants doivent se mettre d'accord sur la

clé à utiliser sans que personne d'autre ne le sache. Le

deuxième type, la cryptographie à clés

publique/privée, élimine ce dernier problème. Pour chaque

individu, il existe une clé publique et une clé privée. La

clé publique d'un individu est utilisée par les autres pour

crypter les messages qu'ils lui envoient. La clé privée est

personnelle et permet de déchiffrer les messages reçus. Les

personnes désirant communiquer ne doivent dorénavant plus

s'envoyer les clés dans le plus grand secret des dieux.

Ce qui fait la force de cette seconde méthode de

cryptographie, c'est qu'un message qui est crypté avec une clé

publique ne peut, en aucun cas, être déchiffré avec cette

même clé publique. En effet, aucun mécanisme n'est en

mesure de d'effectuer le processus inverse permettant de retrouver le message

original. La cryptographie à clés publique/privée est

illustrée ci-dessous avec nos correspondants Alice et Bob:

|

Alice veut envoyer un message chiffré à Bob en

utilisant la clé publique de Bob. Le message ne pouvant être

décrypté qu'à l'aide de la clé privée de

Bob, qui n'est, en principe, connue que de Bob.

|

|

De la même façon, Bob va répondre

à Alice en utilisant la clé publique d'Alice. Alice va

décoder le message grâce à sa clé privée

Alice, connue d'elle seule.

|

Tableau 2: Schéma

descriptif de la cryptographie à clés

publique/privée.

|