Dédicaces

Je dédie ce travail à mes parents :

Monsieur et Madame TACHUM.

Pour leur volonté, leurs énormes sacrifices et

pour l'amour qu'ils ont su me donner tout au long de ma formation. Je leur suis

infiniment reconnaissant.

Remerciements

Qu'il me soit permis d'exprimer ma profonde gratitude

à :

DIEU Tout Puissant, pour m'avoir donné la force, la

santé et l'intelligence nécessaires pour accomplir ce

travail ;

Monsieur le Représentant Résident de l'Institut

Africain d'Informatique, Représentation du Cameroun, ainsi que tout le

corps professoral et administratif pour l'ensemble des enseignements et

conseils prodigués à mon égard ;

La société CaWaD qui m'a accueilli pendant ces

trois mois de stage ;

A tout ceux qui de près ou de loin ont contribué

à la réalisation de ce travail, je pense notamment

à :

La famille FOTSO ;

Tous mes frères, soeurs, cousins et cousines ;

Mes camarades de promotion ;

Mes amis ;

Enfin, tous ceux que je n'ai pas pu citer.

Table des matières

TABLE DES FIGURES

5

INTRODUCTION GENERALE

6

PREMIERE PARTIE : INSERTION DANS

L'ENTREPRISE

7

Introduction

8

I. Présentation de la structure

9

I.1 Historique

9

I.2 Objectifs et

activités

9

I.3 Organigramme

11

I.4 Plan de localisation

11

II. Phase d'insertion

12

II.1 Prise de contact

12

II.2 Imprégnation de

l'entreprise

12

Conclusion

14

DEUXIEME PARTIE : TRAVAIL TECHNIQUE

15

Introduction

16

III. Cahier des charges

17

IV. Aperçu du réseau existant

et justification du projet

18

V. Choix de la solution à

déployer

20

V.1 Choix de l'architecture et

de la norme du réseau

20

V.2 Choix des paramètres

de Sécurité

22

V.3 Choix du matériel

réseau

27

VI. Présentation

détaillée de la solution retenue

32

VI.1 Conception physique

32

VI.2 Conception logique

33

VI.3 Composants logiciels et

materiels necessaires

35

VI.4 Estimation du coût

de déploiement

37

VII. Mise en place éffective de la

solution retenue

38

VII.1 Plan d'adressage

38

VII.2 Installation d'une

autorité de certificat racine

38

VII.3 Installation et

configuration du serveur Radius

42

VII.4 Installation et

sécurisation du point d'accès Wi-Fi

46

VII.5 Configuration d'un client

d'accès Wi-Fi sous Windows XP SP2

48

VII.6 Configuration d'un client

d'accès Wi-Fi sous LINUX UBUNTU

52

VIII. Observations et tests

58

IX. Perspectives d'avenir du réseau

Wi-Fi de CaWaD

59

IX.1 La veille

technologique

59

IX.2 Les portails captifs ou

« cybercafés virtuels »

59

X. La conduite du projet

62

CONCLUSION

63

BIBLIOGRAPHIE

64

WEBOGRAPHIE

64

ANNEXES

65

Annexe1 Généralités sur le

Wi-Fi

65

Annexe2 Généralités sur les

attaques dans un réseau sans fil

71

Annexe3 Généralités sur les

certificats

73

Annexe4 Généralités sur le

protocole RADIUS

75

Annexe5 Glossaire des principaux sigles et

acronymes utilisés

77

TABLE DES

FIGURES

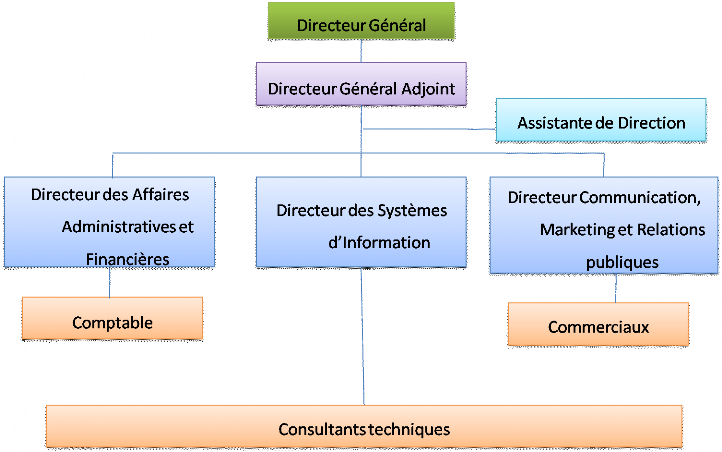

FIGURE 1 : ORGANIGRAMME DE LA STRUCTURE

D'ACCUEIL

11

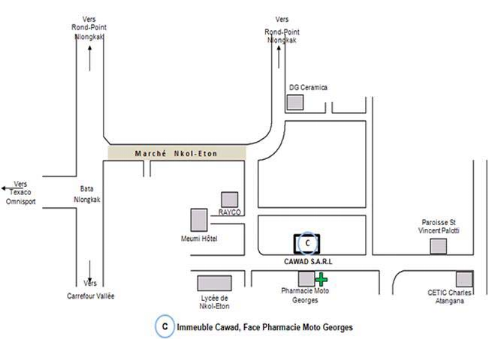

FIGURE 2 : PLAN DE LOCALISATION DE LA STRUCTURE

D'ACCUEIL

11

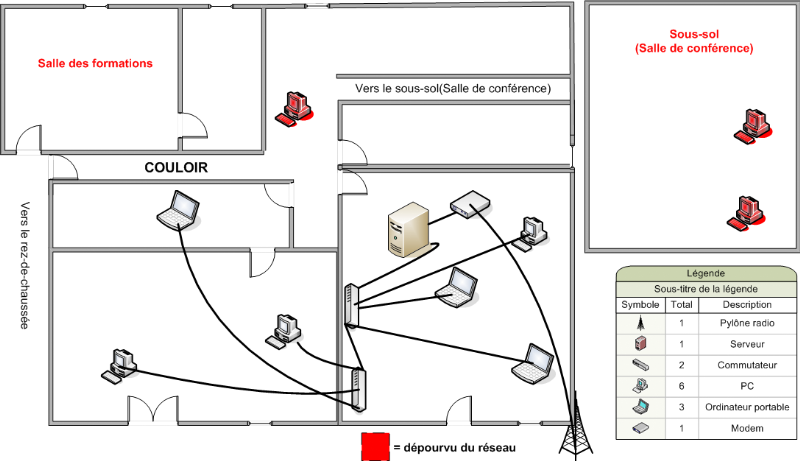

FIGURE 3 : SCHÉMA DU RÉSEAU FILAIRE

EXISTANT

18

FIGURE 4 : CLÉ USB SANS FIL D-LINK

DWA-110

28

FIGURE 5 : POINT D'ACCÈS CISCO AIRONET

1100

29

FIGURE 6 : POINT D'ACCÈS LINKSYS-WRT54G

30

FIGURE 7 : POINT D'ACCÈS D-LINK

DWL-2100AP

30

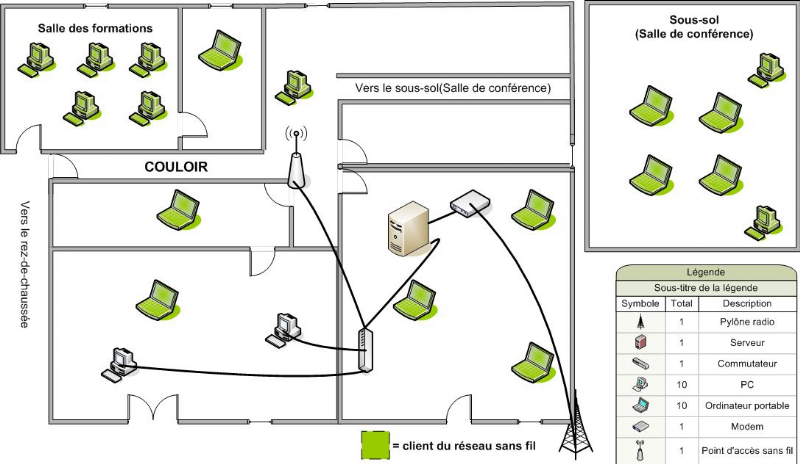

FIGURE 8 : SCHÉMA DU RÉSEAU

DÉFINITIF

32

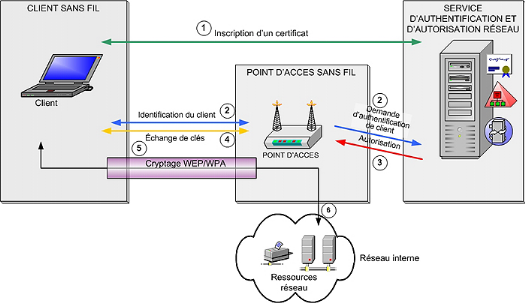

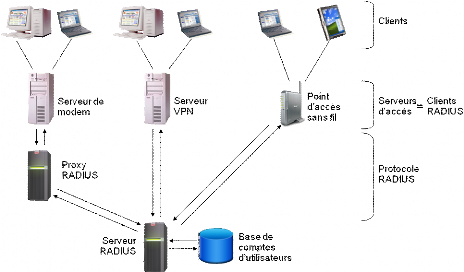

FIGURE 9 : CONCEPT DE SOLUTION BASÉ SUR

L'AUTHENTIFICATION EAP-TLS 802.1X

33

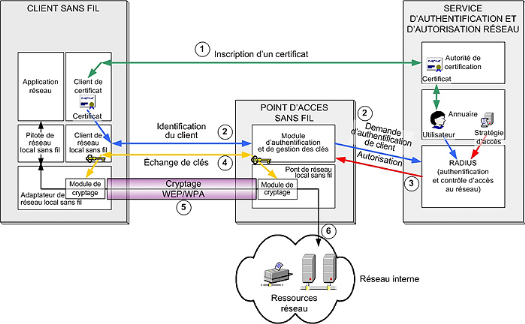

FIGURE 10 : VUE DÉTAILLÉE DU

PROCESSUS D'ACCÈS EAP-TLS 802.1X

35

FIGURE 11 : CYBERCAFÉS VIRTUELS

60

FIGURE 12 : SCHÉMA THÉORIQUE D'UN

PORTAIL CAPTIF

61

FIGURE 13 : BANDE DE FRÉQUENCES

UTILISÉES PAR LE WI-FI

65

FIGURE 14 : LE WARDRIVING

71

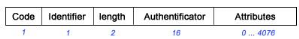

FIGURE 15 : RADIUS

76

FIGURE 16 : EN-TÊTE D'UN PAQUET RADIUS

76

TABLEAU 1 : RESSOURCES MATÉRIELLES DE CAWAD

SARL

12

TABLEAU 2 : PORTÉES ET DÉBITS POUR LA

NORME 802.11A

21

TABLEAU 3 : PORTÉES ET DÉBITS POUR LA

NORME 802.11B

21

TABLEAU 4 : PORTÉES ET DÉBITS POUR LA

NORME 802.11G

21

TABLEAU 5 : CONFIGURATION MATÉRIELLE

MINIMALE DU SERVEUR D'AUTHENTIFICATION

36

TABLEAU 6 : COÛT DE DÉPLOIEMENT DU

WI-FI À CAWAD

37

INTRODUCTION

GENERALE

Dans le cadre de la formation de ses étudiants, l'IAI

(Institut Africain d'Informatique) intègre en fin de

troisième année un stage pratique en entreprise en vue de mettre

en application les connaissances acquises tout au long de la période

scolaire et de permettre une intégration facile et rapide de ses

diplômés en milieu professionnel. C'est ainsi que la

société CaWaD s'est portée garante pour nous accueillir

et ainsi nous permettre au mieux de parfaire notre formation. Le

présent rapport a pour but de présenter les différentes

étapes que nous avons traversées tout au long de cette

période et de détailler dans les moindres détails les

différents travaux effectués lors de celle-ci. Comme l'indique le

cahier de charge, il comportera deux grandes parties à savoir la phase

d'insertion dans l'entreprise et la phase de travail technique.

PREMIERE PARTIE :

INSERTION DANS L'ENTREPRISE

Introduction

Cette première partie est celle relatant les

étapes de notre insertion dans cette structure qui nous a aimablement

accueillis. La structure y sera brièvement présentée

avant d'entrer dans le vif du sujet, à savoir l'insertion dans

l'entreprise.

I.

PRÉSENTATION DE LA STRUCTURE

I.1 HISTORIQUE

CaWaD Sarl, société à

responsabilité limitée, est une société de

services en ingénierie informatique créée en octobre 2003

et spécialisée dans le conseil, la conception, la création

et le développement d'applications web et sites Internet.

Après cinq années d'existence, l'agence s'est

dotée d'un studio multimédia (CaWaD Design) et

d'un laboratoire de recherche et développement (CaWaD

Labs).

CaWaD Labs est un département spécialisé

dans la recherche et l'étude de technologies et stratégies de

développement de sites, services, applications et solutions web pour

entreprises et particuliers. Les résultats de ses travaux en Web

Consulting et audit informatique ont été utilisés comme

références dans plusieurs projets. Ce département est par

exemple à l'initiative du projet aJob4You (devenu

EmploiCameroun.org) ou de l'intégration de solutions web et

e-business chez Solution Technology Corporation SARL.

I.2 OBJECTIFS ET ACTIVITÉS

Les objectifs de la société CaWaD ne sont pas

des moindres. Entre autres on a :

F accompagner ses clients dans leurs projets Internet afin de

leur donner une réelle valeur ajoutée par la mise à

contribution de technologies efficientes ;

F leur offrir une aide spécifique, propre à

leurs objectifs, leur vision et leurs exigences ;

F leur donner de réels atouts de succès par le

conseil, l'expertise et l'assistance après le lancement de leur

projet ;

F vulgariser l'utilisation d'Internet et des nouveaux media

auprès du grand public, des entreprises et des collectivités.

Au fil du temps, CaWaD a su imposer ses compétences et

son savoir-faire auprès de nombreux clients. Que l'on appartienne au

grand public, à une PME/PMI ou à une collectivité, l'on

trouve en CaWaD le partenaire pour mener à bien les projets Internet,

intranet ou extranet. L'objectif de CaWaD est d'apporter des réponses

pragmatiques et efficaces sous forme de solutions adaptées aux

problématiques de chaque métier.

Ses activités sont regroupées en cinq

pôles :

F Solutions web et logiciels

Ce pôle comporte la création de sites web,

l'hébergement web professionnel, la création d'applications web

et Intranet, le référencement et le e-marketing, la

création de logiciels de gestion. CaWaD réalise différents

types de sites Web adaptés aux besoins de ses clients.

F Etudes, audit et conseil

Ici on retrouve les systèmes d'information,

l'étude et conduite de projets, l'audit et conseil IT, l'informatique

décisionnelle, du Outsourcing.

F Multimédia & Print

Ceci consiste en la définition de l'Identité

visuelle d'entreprise, à l'infographie & PAO, au montage Audio et

Vidéo et à la Post production.

F Hardware & Réseaux

Ce module regroupe l'installation de réseaux &

VSAT, la gestion de parcs, la fourniture de matériels, la

maintenance.

F Formation et RH

Ce pôle consiste en la formation professionnelle,

l'e-Learning, la formation en alternance, les séminaires IT.

I.3 ORGANIGRAMME

Figure 1 : Organigramme de

la structure d'accueil

I.4 PLAN DE

LOCALISATION

Figure 2 : Plan de

localisation de la structure d'accueil

II. PHASE

D'INSERTION

II.1 PRISE DE CONTACT

Le mardi 08 juillet 2008, nous avons été

reçus par le Directeur Général adjoint. Il nous a

présenté brièvement ce qu'il attendait de nous, et a

insisté sur l'éthique de leur structure à savoir le

respect des engagements.

II.2 IMPRÉGNATION DE

L'ENTREPRISE

Le début effectif de notre stage a eu lieu le 10

juillet 2008 après une prise de contact de 2 jours. Ce jour, nous avons

été reçus dans la salle de conférence par le

Directeur Général Adjoint qui nous a fait une présentation

générale de l'entreprise et nous a fait visiter l'ensemble les

locaux de la structure.

Il faudrait préciser ici que le personnel de cette

entreprise est à la fois très accueillant et tout aussi ouvert,

ce qui a contribué à faciliter et accélérer notre

insertion.

F Ressources

matérielles

Les ressources matérielles de CaWaD se résument

dans le tableau suivant :

|

Nombre

|

Type d'ordinateur

|

Caractéristiques

|

Etat

|

|

01

|

Tour

|

Pentium IV 2.4GHz, RAM: 512, DD: 40Go

|

Bon

|

|

04

|

Desktop

|

Pentium III de 733 MHz, RAM: 128Mo, DD : 20 Go

|

Bon

|

|

02

|

Tour

|

Pentium III de 733 MHz, RAM: 128 Mo, DD :20 Go

|

Bon

|

|

03

|

Laptop

|

P IV de 2 GHz, RAM: 512Mo, DD : 40 Go

|

Bon

|

|

03

|

Imprimantes

|

Deux HP à jet d'encre et une HP laser

|

Bon

|

|

01

|

Photocopieuse

|

HP multifonctions (scanner, photocopieuse...)

|

|

|

02

|

Locaux techniques

|

Chacun ayant 1 DLink 8 ports

|

Bon

|

|

01

|

Trousse

|

Trousse complète de maintenance et de réseaux

|

|

Tableau 1 : Ressources

matérielles de CaWaD Sarl

F Ressources

logicielles

Comme ressources logicielles on peut citer :

F Les systèmes d'exploitation : Windows 2003

serveur, XP professionnel, UBUNTU ;

F Antivirus: Kaspersky, AVG;

F Applications: Adobe Photoshop, Office 2003, Desknow,

Dreamweaver, Notepad, Adobe Flash.

F Ressources humaines

Le personnel de CaWaD est constitué d`une quinzaine de

personnes très jeunes et dynamiques, et qui sont en grande partie des

anciens étudiants de l'IAI-Cameroun. Notons tout de même qu'en

grande partie ce personnel est comprend des consultants

spécialisés dans les différents domaines de l'informatique

à savoir la maintenance des équipements, les réseaux, le

multimédia, la bureautique, le webmastring et l'informatique de

gestion.

Conclusion

Après cette période d'insertion passée au

sein de la société CaWaD, nous pensons avoir acquis le

nécessaire afin de poursuivre sans encombre la suite de notre stage. De

ce fait nous passons à la seconde partie à savoir le travail

technique.

DEUXIEME PARTIE :

TRAVAIL TECHNIQUE

Introduction

Après la phase d'insertion qui nous a permis de nous

familiariser avec les horaires de travail et les attitudes à adopter au

sein de la structure, nous passons à celle qui est essentiellement

consacrée au compte rendu du travail technique réalisé au

cours du stage. Sous les instructions de nos encadreurs, nous avons

été amenés à travailler sur le thème

suivant : « Déploiement d'un réseau sans fil

Wi-Fi avec authentification basée sur des certificats ».

Les réseaux informatiques sont devenus en l'espace de

quelques années, des axes majeurs de communication. Ceci est notamment

vrai pour une entreprise d'ingénieurs qui maîtrisent, pour la

plupart, assez bien les technologies de l'information et de la communication.

Aujourd'hui, les principaux développements de ces réseaux visent

à favoriser la mobilité, pour répondre aux nouveaux

besoins des assistants personnels, des téléphones et ordinateurs

portables, qui sont par essence mobiles et qu'on retrouve de plus en plus dans

la société.

Les réseaux sans-fil permettent à leurs

utilisateurs de se connecter de n'importe où et d'accéder aux

ressources de leurs réseaux pour peu qu'ils soient à la

portée de ceux-ci. Cependant, lorsqu'un réseau filaire existe

déjà, une analyse profonde des solutions existantes doit

être menée afin que la sécurité, la performance et

la qualité du réseau global soient de rigueur. Ainsi, il a

été établi, en collaboration avec tous les acteurs de ce

projet un cahier des charges qui nous a servi de base pour les diverses

études et le déploiement à proprement parler du

réseau sans fil Wi-Fi à CaWaD.

III. CAHIER DES CHARGES

Plusieurs choses étaient primordiales pour avoir une

ligne directrice du projet. En voici quelques caractéristiques

principales du réseau à implémenter :

A. La technologie Wi-Fi

L'équipement envisagé doit être simple et

peu onéreux, ce qui implique l'utilisation d'une technologie assez

répandue. En outre, toutes les installations doivent utiliser la

même technologie.

B. La sécurité

Le principal problème des réseaux Wi-Fi est leur

fragilité vis-à-vis des attaques externes. Le cryptage et

l'authentification devront être simples pour les personnes

connectées et très difficiles à casser. De

préférence, les certificats pourront être utilisés

pour l'authentification.

C. La couverture

La couverture minimale du réseau doit correspondre

à tous les bureaux ainsi qu'aux salles de conférence et de

formations. Une étude devra être menée pour 14 machines au

moins et 30 au plus.

D. L'interaction avec le réseau

existant

Le passage de la connexion sans-fil à la connexion au

réseau filaire doit être transparent pour l'utilisateur. Tous les

équipements de l'entreprise doivent pouvoir se connecter avec une grande

facilité. De même, l'adressage du réseau ne devra pas

être modifié afin de ne pas pénaliser les utilisateurs du

réseau pendant le déploiement du sans fil. Une

réutilisation de l'infrastructure en place est recommandée.

E. La sécurisation des bornes

Les bornes doivent être protégées contre

le vol et les incidents divers. Elles doivent être physiquement et

logiquement inaccessibles.

IV.

APERÇU DU RÉSEAU EXISTANT ET JUSTIFICATION DU PROJET

Les bureaux administratifs sont câblés en paires

torsadées à partir de 2 baies de brassage. Les baies de brassage

sont interconnectées via une liaison câblée.

Actuellement 7 équipements (PC ou Laptops) sont

connectés au réseau. Trois autres machines restent encore

isolées du réseau. La salle de conférence n'est pas encore

reliée au réseau de l'entreprise, la salle des formations en

cours d'aménagement aussi.

Pour les salles actuellement connectées au

réseau local, aucune politique de contrôle d'accès n'a

été mise en place. Le partage des données et des

ressources matérielles s'effectuant via le groupe de travail

« CaWaD». Windows 2003 Server Entreprise

Edition a été installé sur le serveur qui joue le

rôle de passerelle. Cependant, aucune véritable

fonctionnalité de ce serveur n'est utilisée. L'adresse de sous

réseau est 192.168.10.0 et le masque 255.255.255.0. L'adressage des

postes est manuel. La zone de couverture à les caractéristiques

suivantes : 20m*12m soit 240m² sur le même étage.

J20m

J12m

Figure 3 : Schéma du

réseau filaire existant

A la question de savoir les raisons ayant favorisé le

choix de ce projet, il nous a été répondu par plusieurs

points. Notamment, CaWaD est en train de négocier l'acquisition d'une

dizaine de machines. Et afin d'éviter un câblage fastidieux

nécessitant des percées de trous dans les murs, toutes ces

machines devront être configurées pour pouvoir accéder au

réseau de l'entreprise par le Wi-Fi.

Bien plus, il nous a été signalé la forte

croissance du nombre d'ordinateurs portables au sein de CaWaD. Ces ordinateurs

étant pour la plupart récents disposent par défaut

intégré un adaptateur sans fil Wi-Fi. Donc, plus besoin

d'installer des câbles pour connecter ces machines.

La mobilité dans les différents bureaux a

été un autre argument ayant poussé à choisir ce

projet. Le personnel de CaWaD étant constitué en majorité

de consultants, ceux-ci devront pouvoir se connecter au réseau avec

leurs ordinateurs portables lorsqu'ils sont sollicités pour un projet au

sein de la maison et ceci à partir de n'importe quel bureau.

Enfin, les problèmes de recâblage à chaque

déménagement ont renforcé le joug favorisant le

déploiement du réseau sans fil à CaWaD. En effet, CaWaD

est toujours à la recherche d'un emplacement pour son installation

définitive, ainsi il n'est pas exclut que l'on vienne à changer

les locaux d'un moment à l'autre. Un réseau sans fil

évitera les câblages répétitifs à chaque

déménagement.

V. CHOIX DE LA SOLUTION À

DÉPLOYER

Le déploiement d'un réseau sans fil Wi-Fi doit

passer par une étude détaillée des solutions

architecturales, matérielles et sécuritaires existantes pour

être en accord avec les principes évoquées dans le cahier

de charge.

V.1 CHOIX DE

L'ARCHITECTURE ET DE LA NORME DU RÉSEAU

Sur ces points, nous avons retenu les mesures suivantes:

A. Le mode de fonctionnement

Le Wi-Fi peut fonctionner suivant 2 modes : ad hoc et

infrastructure. En mode ad hoc, il n'y a pas d'infrastructure quelconque

à mettre en place. Les échanges entre clients Wi-Fi s'effectuent

lorsqu'ils sont à portée d'ondes radios. Donc, il n'y a pas de

sécurité possible dans un tel mode de fonctionnement. Cependant,

en mode infrastructure, on se base sur une station spéciale

appelée Point d'Accès (PA). Elle permet à une station

Wi-Fi de se connecter à une autre station Wi-Fi via leur PA commun. Une

station Wi-Fi associée à un autre PA peut aussi s'interconnecter.

L'ensemble des stations à portée radio du PA forme un BSS

(Basic Service Set). Chaque BBS est identifié par un BSSID

(BSS Identifier) de 6 octets qui correspond souvent à l'adresse

MAC du PA. Tout ceci permet de contrôler les connections au réseau

afin d'y appliquer des politiques sécuritaires. Ainsi notre choix s'est

porté sur le mode infrastructure.

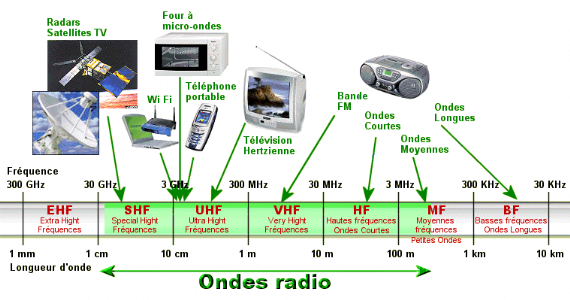

B. La norme de Wi-Fi

Les normes de Wi-Fi sont nombreuses et diverses. De toutes ces

normes, les plus connues sont 802.11a, 802.11b et 802.11g, qui sont les

principales du standard 802.11 ceci grâce à leur large

intégration dans les matériels et logiciels.

F 802.11a

La norme 802.11a permet d'obtenir un débit

théorique de 54 Mbps, soit cinq fois plus que le 802.11b, pour une

portée d'environ une dizaine de mètres seulement. La norme

802.11a s'appuie sur un codage du type OFDM sur la bande de fréquence 5

GHz et utilise 8 canaux. Les équipements 802.11a ne sont pas compatibles

avec les équipements 802.11b/g. Il existe toutefois des matériels

intégrant des puces 802.11a et 802.11b, on parle alors de

matériels «dual band».

|

Débit théorique (en

intérieur)

|

Portée

|

|

54 Mbits/s

|

10 m

|

|

24 Mbits/s

|

30 m

|

|

12 Mbits/s

|

50 m

|

Tableau 2 : Portées

et débits pour la norme 802.11a

F 802.11b

La norme 802.11b permet d'obtenir un débit

théorique de 11 Mbps, pour une portée d'environ une cinquantaine

de mètres en intérieur et jusqu'à 200 mètres en

extérieur (et même au-delà avec des antennes

directionnelles).

|

Débit théorique

|

Portée (en intérieur)

|

Portée (à

l'extérieur)

|

|

11 Mbits/s

|

50 m

|

200 m

|

|

5,5 Mbits/s

|

75 m

|

300 m

|

|

2 Mbits/s

|

100 m

|

400 m

|

|

1 Mbit/s

|

150 m

|

500 m

|

Tableau 3 : Portées

et débits pour la norme 802.11b

F 802.11g

La norme 802.11g permet d'obtenir un débit

théorique de 54 Mbps pour des portées équivalentes

à celles de la norme 802.11b. D'autre part, dans la mesure où la

norme 802.11g utilise la bande de fréquence 2,4GHZ avec un codage OFDM,

cette norme est compatible avec les matériels 802.11b, à

l'exception de certains anciens matériels.

|

Débit théorique

|

Portée (en intérieur)

|

Portée (à

l'extérieur)

|

|

54 Mbits/s

|

27 m

|

75 m

|

|

24 Mbit/s

|

42 m

|

140 m

|

|

12 Mbit/s

|

64 m

|

250 m

|

|

6 Mbit/s

|

90 m

|

400 m

|

Tableau 4 : Portées

et débits pour la norme 802.11g

Remarque : Avec les normes

802.11b+ et 802.11g+, on atteint respectivement des débits

théoriques de 22 Mbit/s et 108 Mbits/s.

En somme, nous avons préféré le 802.11g

au 802.11b. Cependant, notre objectif est le 802.11g+. C'est pourquoi, nous

ferons tout le possible pour obtenir du matériel répondant

à cette norme. Pour plus d'informations sur les concepts du Wi-Fi,

consulter l'annexe 1.

C. Le nombre de point d'accès

Notre étude se fera pour un nombre de clients compris

entre 10 et 30. Avec 10 clients Wi-Fi et 2 points d'accès satisfaisant

la norme 802.11g on obtient en pratique un débit de l'ordre de 8Mbits/s

pour chacun. Si ce nombre de clients doit évoluer par exemple

jusqu'à 30, on aura alors sensiblement 3Mbits/s pour chacun ce qui reste

totalement acceptable et de qualité. Ainsi hors mis les problèmes

d'emplacements, un maximum de 2 points d'accès serait suffisant pour la

solution finale.

D. Emplacement du point d'accès

Nous savons qu'avec la norme 802.11g, pour un débit

théorique de 54Mbit/s on peut atteindre une trentaine de mètres

en intérieur, or cette distance délimite parfaitement la zone

à couvrir par le réseau. Si on retient l'utilisation de deux

points d'accès, nous installerons le premier au couloir et le second

dans la salle de conférence. Afin de sécuriser nos points

d'accès, on utilisera des boîtiers de barres métalliques

avec cadenas qu'on fixera au mur. Ils devront être fixés de sorte

que personne ne puisse avoir facilement accès sans l'aide d'une

échelle.

V.2 CHOIX DES

PARAMÈTRES DE SÉCURITÉ

La sécurité des réseaux sans fil est

l'élément essentiel qui décourage plusieurs personnes de

déployer cette technologie. En effet, les ondes radios ne pouvant

être confinées dans un espace délimitée, n'importe

quelle personne se trouvant à portée de ces ondes peut s'y

connecter et utiliser le réseau à des fins pas toujours

catholiques (Voir l'annexe 2). Ainsi, il est essentiel de déployer de

gros moyens pour sécuriser notre réseau sans fil Wi-Fi. Sur ce,

nos choix s'effectueront en accord avec l'avancé technologique mais sans

remettre en cause les compatibilités matérielles. On a ainsi

retenu les points suivants:

A. Modifier le nom par défaut du

réseau

Un réseau Wi-Fi porte toujours un nom d'identification

afin que les ordinateurs puissent le détecter et se connecter dessus. Ce

nom s'appelle le SSID (Service Set IDentifier). Si on ne configure pas

le point d'accès, le SSID est défini par défaut. Ainsi on

le modifiera, afin de le reconnaître plus facilement par la suite.

Cependant, on s'arrangera à ce que ce nom n'ait aucun sens pour un

éventuel pirate afin de l`empêcher d'identifier facilement notre

réseau.

B. Cacher le nom du réseau

Le SSID est une information importante pour se connecter au

réseau sans fil. Le point d'accès diffuse continuellement cette

information pour permettre aux ordinateurs de le détecter. Le SSID n'est

pas une fonction de sécurisation mais permet de rendre "caché"

son point d'accès à la vue de tout le monde. Une fois le

réseau configuré avec les ordinateurs, on activera la fonction

"cacher le SSID", présente dans le point d'accès, afin de rendre

ce dernier "invisible" au monde extérieur.

C. Configurer manuellement les adresses IP

La plupart des points d'accès actuels disposent du

protocole DHCP (Dynamic Host Configuration Protocol). Il s'agit d'un

protocole qui permet à un ordinateur qui se connecte sur un

réseau d'obtenir dynamiquement sa configuration réseau (adresse

IP, etc.). Pour ce projet, on désactivera le DHCP ceci évitera

qu'un pirate trouve facilement les identifiants du réseau. Ainsi, il

faudra s'adresser au service technique afin d'obtenir les

éléments nécessaires à la configuration

réseau.

D. Choisir un mot de passe d'accès au point

d'accès

L'administration du point d'accès se fait par

l'intermédiaire de pages Web accessibles par n'importe quel ordinateur

connecté par câble. Il suffit de saisir une adresse IP (fournie

par le constructeur) dans le navigateur Web et le mot de passe par

défaut (fourni par le constructeur) pour accéder à

l'administration. A ce stade, toute personne pouvant accéder au

réseau, peut faire les changements ou modifier d'autres

paramètres du point d'accès. On changera donc le mot de passe par

un nouveau. Ce mot de passe devra répondre au principe de mots de passe

forts.

E. Filtrer les équipements par adressage

MAC

Une adresse MAC (Media Access Control) permet

d'identifier matériellement un ordinateur grâce à son

adaptateur réseau. Cette adresse est unique et définie par le

fabriquant de l'adaptateur. Chaque point d'accès offre la

possibilité d'utiliser le filtrage MAC. L'adaptateur qui n'a pas son

adresse MAC dans la liste autorisée ne sera pas autorisé à

se connecter sur le réseau. Notons tout de même que le filtrage

d'adresses MAC est contournable. En effet, une adresse Mac peut être

émulée sous un environnement Linux. IL soffit de faire dans un

terminal:

# ifconfig eth1 down

# ifconfig eth1 hw S

# ether 00:01:02:03:04:05

# ifconfig eth1 up

F. Choisir une clé de

chiffrement hautement sécurisée

Pour remédier aux problèmes de

confidentialité des échanges sur les réseaux sans fils, le

standard 802.11 intègre un mécanisme simple de chiffrement des

données, il s'agit du WEP (Wired Equivalent

Privacy).

Le WEP est un protocole chargé du chiffrement des

trames 802.11 utilisant l'algorithme symétrique RC4 (Rivest Cipher

4) avec des clés d'une longueur de 64 bits ou 128 bits. Le principe

du WEP consiste à définir dans un premier temps une clé

secrète de 40 ou 104 bits. Cette clé secrète doit

être déclarée au niveau du point d'accès et des

clients. La clé sert à créer un nombre pseudo

aléatoire d'une longueur égale à la longueur de la trame.

Chaque transmission de donnée est ainsi chiffrée en utilisant le

nombre pseudo aléatoire comme masque grâce à un OU

Exclusif entre le nombre pseudo aléatoire et la trame.

La clé de session partagée par toutes les

stations est statique, c'est-à-dire que pour déployer un grand

nombre de stations Wi-Fi il est nécessaire de les configurer en

utilisant la même clé de session. Ainsi la connaissance de la

clé est suffisante pour déchiffrer les communications.

De plus, 24 bits de la clé servent uniquement pour

l'initialisation, ce qui signifie que seuls 40 bits de la clé de 64 bits

servent réellement à chiffrer et 104 bits pour la clé de

128 bits. Dans le cas de la clé de 40 bits, une attaque par force brute

(c'est-à-dire en essayant toutes les possibilités de clés)

peut très vite amener le pirate à trouver la clé de

session. De plus, une faille décelée par les chercheurs Fluhrer,

Mantin et Shamir concernant la génération de la chaîne

pseudo aléatoire rend possible la découverte de la clé de

session en stockant 100 Mo à 1 Go de trafic créé

intentionnellement. Le WEP n'est donc pas suffisant pour garantir une

réelle confidentialité des données. Pour autant, il est

vivement conseillé de mettre au moins en oeuvre une protection WEP 128

bits afin d'assurer un niveau de confidentialité acceptable.

Ces faiblesses du WEP ont conduit

à l'apparition du WPA (Wi-Fi Protected Access)

qui est une solution de sécurisation de réseau Wi-Fi

proposée par la Wi-Fi Alliance. Le WPA est une version

« allégée » du protocole 802.11i, reposant

sur des protocoles d'authentification et un algorithme de cryptage robuste :

TKIP (Temporary Key Integrity Protocol). Le protocole

TKIP permet la génération aléatoire de clés et

offre la possibilité de modifier la clé de chiffrement plusieurs

fois par secondes, pour plus de sécurité.

Le fonctionnement de WPA repose sur la mise en oeuvre d'un

serveur d'authentification permettant d'identifier les utilisateurs sur le

réseau et de définir leurs droits d'accès.

Le 802.11i a été ratifié le 24 juin 2004,

afin de fournir une solution de sécurisation poussée des

réseaux Wi-Fi. Il s'appuie sur l'algorithme de chiffrement TKIP, comme

le WPA, mais supporte également l'AES (Advanced

Encryption Standard), beaucoup plus sûr. La Wi-Fi Alliance a ainsi

créé une nouvelle certification, baptisée

WPA2, pour les matériels supportant le standard

802.11i. Contrairement au WPA, le WPA2 permet de sécuriser aussi bien

les réseaux sans fil en mode infrastructure que les réseaux en

mode ad hoc.

On choisira donc WPA pour le chiffrement. On

aurait pu utiliser le WPA2 mais bien qu'il soit déjà

implémenté dans plusieurs systèmes d'exploitation, il n'en

est pas encore le cas pour les composants matériels ce qui pourrait

compromettre la compatibilité des équipements.

G. Choisir une méthode d'authentification

basée sur des certificats

L'EAP (Extensible Authentification

Protocol) n'est pas un protocole d'authentification à proprement

parler, mais un protocole de transport de protocoles d'authentification tels

que TLS, MD5, PEAP, LEAP, etc. En effet, avec cette méthode, les paquets

du protocole d'authentification sont encapsulés dans les paquets EAP.

Son but est l'authentification d'un utilisateur sur un

réseau non ouvert, car dans un premier temps, dans ce type de

réseau, seul les trafics EAP sont permis (pour permettre

l'authentification). Ce n'est qu'après authentification que le

réseau est ouvert. Une méthode d'authentification EAP utilise

différents éléments pour identifier un client tels que :

le couple « login/mot de passe », les « certificats

électroniques », les « cartes à

puces (SIM) », etc....

En plus de l'authentification, EAP gère la distribution

dynamique des clés de chiffrement (WEP ou WPA). Les deux

méthodes d'authentification EAP utilisant des certificats sont :

F PEAP (Protected EAP): Le processus

d'authentification de PEAP consiste à établir un tunnel

sécurisé TLS entre le client et le serveur d'authentification, en

authentifiant le serveur RADIUS à l'aide d'un certificat. Ensuite, il

est possible de choisir entre la méthode MS-CHAPv2 (Microsoft

Challenge Handshake Authentication Protocol version 2) ou TLS pour

authentifier l'utilisateur. Quand la méthode PEAP est utilisée

c'est souvent pour éviter d'utiliser les certificats client, il est donc

logique que sur les deux méthodes proposées par PEAP,

l'utilisation de Login/Password, via MS-CHAP, soit largement

privilégiée.

F EAP-TLS (EAP-Transport Layer

Security): EAP-TLS est une méthode d'authentification

mutuelle, ce qui signifie que le client et le serveur se prouvent

respectivement leur identité. Lors de l'échange EAP-TLS, le

client d'accès à distance envoie son certificat d'utilisateur et

le serveur d'accès à distance envoie son certificat d'ordinateur.

Si l'un quelconque des certificats n'est pas envoyé ou n'est pas valide,

la connexion est interrompue. Rappelons que TLS, la version normalisée

de SSL (Secure Socket Layer), est un protocole de transport

sécurisé (chiffrement, authentification mutuelle, contrôle

d'intégrité).

Nous utiliserons donc la méthode EAP-TLS qui propose le

plus de sécurité. Avec la méthode EAP-TLS

l'authentification du client d'accès peut se faire de différentes

façons :

§ A l'aide d'un certificat personnel associé

à la machine, l'authentification a lieu au démarrage de la

machine.

§ A l'aide d'un certificat personnel associé

à l'utilisateur, l'authentification a lieu après l'entrée

en session de l'utilisateur.

Nous avons opté pour la seconde méthode car elle

augmente le niveau de sécurité même si elle est quelque

contraignante. Pour plus d'informations sur les certificats consultez l'annexe

3.

V.3 CHOIX DU

MATÉRIEL RÉSEAU

D'après le cahier de charges, nous devons choisir un

matériel adéquat en respectant les coûts, la qualité

et l'évolutivité. Nous avons effectué des recherches sur

les principaux équipements requis pour le déploiement du

réseau sans fil.

A. Les adaptateurs de réseau client sans fil

Le choix des adaptateurs de réseaux clients sans fil

n'a pas été difficile. Nous avons opté pour des

clés USB contrairement aux cartes car en plus d'être moins

encombrants, elles sont aussi plus faciles à utiliser. Quant à la

marque, D-Link a ravi la palme d'honneur. Nous aurons pu aussi choisir Linksys

mais le rapport qualité-prix a fait basculer notre choix. Pour le

modèle on a préféré le D-Link DWA-110 qui est une

clé USB sans fil ayant les caractéristiques techniques

suivantes :

F Compatible Linux, MAC OSxxx et Windows XP/2000/98 SE/ME,

certifié pour Windows Vista ;

F Standard 802.11g et compatibilité rétrograde

avec les produits en 802.11b ;

F Connexion USB 2.0 et Plug and play;

F Taux de transfert des données sans fil pouvant

atteindre 54 Mbps ;

F Cryptages WEP, WPA et WPA2 supportés ;

F Antenne interne intégrée, conception compacte,

format de poche, léger.

Figure 4 : Clé USB

sans fil D-Link DWA-110

B. Les points d'accès sans fil Wi-Fi

Pour les points d'accès, il a fallu répondre

à des objectifs et des contraintes précis. Notre enquête a

portée sur trois grands constructeurs, à savoir D-Link, Linksys

et Cisco. Une étude comparative de ces solutions a été

effectuée au niveau de la portée et du débit, les

coûts et les débouchés respectifs.

F Présentation

générale

Cisco Systems est aujourd'hui le premier fournisseur mondial

de solutions réseau. Cisco fournit la gamme la plus étendue de

solutions réseaux pour le transport des données, de la voix et de

la vidéo.

Linksys est une filiale de Cisco vendant du matériel

à destination du grand public, contrairement à Cisco qui n'est

présent que sur le marché professionnel.

D-Link Corporation est un constructeur taïwanais de

matériel pour les réseaux sans fil et Ethernet, destiné

aux particuliers et aux entreprises.

F Le matériel et les aspects

techniques

Chez Cisco, nous avons opté pour une borne de type

Aironet 1100. Cette borne est un matériel

professionnel, supportant les normes Wi-Fi 802.11a/b/g ainsi que les

dernières technologies en matière de sécurité. Elle

est de plus étudiée pour permettre la téléphonie et

la voix sur IP (VoIP), et permet le passage rapide d'une borne à l'autre

quand le client se déplace (roaming). Elle dispose en outre de plusieurs

interfaces d'administration avancées. La borne Aironet 1100 est un

matériel standard, compatible avec la presque totalité des

réseaux. L'ajout d'un tel matériel dans certaines zones permet

l'extension géographique du réseau à moindre coût.

L'alimentation en électricité du point d'accès Cisco

Aironet 1100 est sécurisée, par l'emploi de la technologie Power

over Ethernet. Les bornes Cisco ont un module radio détachable qui

favorise leur évolutivité. De plus, les ROM sont flashables pour

changer le firmware aisément.

Figure 5 : Point

d'accès Cisco Aironet 1100

Quant à Linksys, le matériel

étudié est une borne Linksys WRT54G. Il s'agit

de bornes supportant la norme Wi-Fi 802.11g et intégrant un switch

Ethernet 4 ports. Ce modèle a été conçu dans

l'optique de partager une connexion haut débit entre plusieurs

systèmes, en Ethernet filaire ou en Wi-Fi. En particulier, l'interface

d'administration web proposée est inutilisable pour gérer un

grand parc de bornes. Ces bornes ont encore d'autres défauts. D'abord,

elles ne supportent pas la technologie Power over Ethernet, et doivent donc

être alimentées par un transformateur extérieur

branché sur une prise. Ensuite, elles ont une faible puissance

d'émission (environ 30mW contre 100mW pour les solutions

professionnelles), et les antennes fournies avec les bornes sont de

qualité médiocre. Ces antennes peuvent être

remplacées par du matériel offrant de meilleures performances,

mais ce changement s'avère là onéreux. Une telle solution

mise en place, représente un surcoût supplémentaire.

Figure 6 : Point

d'accès Linksys-WRT54G

Avec D-Link, notre choix s'est porté sur le

DWL-2100AP. Le DWL-2100AP est un point d'accès

conforme 802.11g+ destiné à être utilisé en

intérieur pour une portée maximale de 30m. Il offre des vitesses

réseau sans fil pouvant atteindre 108 Mbps (en mode Turbo), tout en

assurant l'interopérabilité transparente avec le sans fil 802.11b

existant. Avec ses taux de transfert de données élevés, sa

sécurité accrue par l'encryptage WEP, WPA et WPA2 et sa fonction

de passerelle intégrée, ce point d'accès est la solution

sans fil idéale permettant d'adopter une nouvelle technologie

ultra-rapide tout en protégeant les investissements passés

grâce à l'interopérabilité avec l'équipement

réseau actuel. Ces bornes ne supportent pas la technologie Power over

Ethernet, mais les antennes fournies sont assez puissantes car on atteint avec

elles sensiblement 80mW.

Figure 7 : Point

d'accès D-Link DWL-2100AP

F Les coûts

En ce qui concerne les coûts, nous nous sommes rendus

dans les principales boutiques informatiques de la ville de Yaoundé et

là on a recensé les prix suivants:

§ Cisco Aironet 1100: 400 000 Fcfa

l'unité ;

§ Linksys WRT54G : 120 000 Fcfa

l'unité ;

§ D-Link DWL-2100AP: 50 000 Fcfa l'unité.

C. Bilans

Cisco est un constructeur de matériel réseau de

qualité. Cependant, son offre commerciale et technique semble

inadaptée au déploiement du réseau sans-fil à

CaWaD. La solution tout-en-un est intéressante lors de l'installation

d'un réseau complet, filaire et sans-fil. Mais le prix de

l'investissement va à l'encontre des besoins de CaWaD qui ne souhaite

pas mettre en place un réseau métropolitain, complexe et

nouveau.

Quant à Linksys, la nécessité de

remplacer les antennes augmente considérablement le coût de la

solution. Si elle reste moins chère, la différence avec Cisco est

relativement faible ; et malgré l'intéressante perspective d'un

firmware open-source, cela ne suffit pas à compenser la perte de

qualité au niveau des services, notamment le roaming. Toutefois, dans le

classement des solutions envisageables on placerait Linksys en deuxième

position.

Enfin, c'est la solution proposée par D-Link qui est

celle qui nous a le plus convaincus, et que nous avons fini par choisir. En

effet, elle correspond au mieux à nos besoins, et le matériel est

d'une excellente qualité technique, tout en restant d'un coût

abordable. Le matériel est standard et professionnel malgré son

incompatibilité au POE. En prenant le D-Link

DWL-2100AP, on a la possibilité d'obtenir un débit

pratique d'environ 90Mbits/s (108Mbits/s en théorique) ce qui donne pas

moins de 3Mbits/s pour chaque clients si on suppose 30 postes clients.

L'adaptateur de client sans fil Wi-Fi que nous avons choisi répond aux

principes que nous sommes fixés. Ainsi, nous pensons avoir

effectué le choix adéquat et passons à la mise en oeuvre

de notre solution.

VI.

PRÉSENTATION DÉTAILLÉE DE LA SOLUTION RETENUE

VI.1 CONCEPTION PHYSIQUE

En définitive, la solution retenue aura pour topologie

physique le schéma suivant:

Figure 8 : Schéma du

réseau définitif

Description :

Comme on peut le remarquer, la mise en place du réseau

sans fil va quelque peu modifier l'architecture du réseau existant.

Désormais nous n'aurons besoin que d'un seul commutateur. Tous les

ordinateurs portables du réseau seront désormais connectés

grâce au Wi-Fi. En effet, tous les ordinateurs portables récents

incluent déjà l'adaptateur sans fil et ceux de CaWaD ne

dérogent pas à la règle. Quant aux PCs, on devra

prévoir des adaptateurs de réseau client sans fil compatible

802.1x. L'emplacement choisi pour installer le point d'accès correspond

au centre de la zone de couverture, ainsi toutes les stations clientes

recevront presque la même quantité de puissance du signal

rayonnée.

VI.2 CONCEPTION LOGIQUE

Le diagramme ci-dessous illustre la conception de la solution

choisie (authentification EAP-TLS 802.1X).

Figure 9 : Concept de

solution basé sur l'authentification EAP-TLS 802.1X

Ce diagramme décrit quatre composants

principaux :

|

F Le client sans fil. Il s'agit d'un

ordinateur ou d'un périphérique exécutant une application

qui doit accéder à des ressources du réseau. Ce client

est capable non seulement de crypter son trafic réseau, mais aussi de

stocker et d'échanger des informations d'identité (clés ou

mots de passe).

|

|

F Le point d'accès sans fil. Dans la

terminologie réseau, on parle également de service d'accès

au réseau. Ce point d'accès sans fil gère l'accès

au réseau et crypte le trafic sans fil. Il permet d'échanger en

toute sécurité des clés de cryptage avec le client, afin

de sécuriser le trafic du réseau. Enfin, il peut interroger un

service d'authentification et d'autorisation pour autoriser ou refuser

l'accès au réseau.

|

|

F Le service NAAS (Network Authentication and

Authorization Service). Ce service stocke et vérifie

l'identité des utilisateurs habilités, et gère les

accès conformément à la stratégie de contrôle

d'accès définie. Il peut également collecter des

informations de comptabilité et d'audit sur l'accès du client au

réseau.

Remarque : NAAS n'est pas un

acronyme officiel, il n'est utilisé dans ce document que pour des

raisons de commodité.

|

|

F Le réseau interne. Il s'agit d'une

zone sécurisée de services réseau, à laquelle

l'application cliente sans fil doit avoir accès.

|

Les numéros indiqués sur le diagramme illustrent

le processus d'accès au réseau que les étapes suivantes

décrivent plus en détail :

|

1.

|

Le client sans fil doit, à un moment

donné, être authentifié par une autorité centrale

pour se connecter au réseau sans fil.

|

|

2.

|

Lorsque le client demande à accéder au

réseau, il transmet ses informations d'identité (ou, plus

précisément, la preuve qu'il détient ces informations

d'identité) au point d'accès sans fil qui, à son tour, les

renvoie au NAAS pour demander l'autorisation.

|

|

3.

|

Le NAAS vérifie les informations

d'identité, consulte sa stratégie d'accès et autorise ou

refuse l'accès au client.

|

|

4.

|

S'il est reconnu, le client est autorisé

à accéder au réseau et échange les clés de

cryptage avec le point d'accès sans fil. En fait, les clés sont

générées par le service NAAS et transmises au point

d'accès sans fil via un canal sécurisé. Si le client n'est

pas reconnu par le service NAAS, il n'est pas autorisé à

accéder au réseau et la communication s'interrompt.

|

|

5.

|

Grâce aux clés de cryptage, le client et

le point d'accès sans fil établissent une connexion sans fil

sécurisée, ce qui permet au client et au réseau interne de

communiquer.

|

|

6.

|

Le client commence à communiquer avec des

périphériques du réseau interne.

|

Le diagramme ci-dessous illustre ce processus en

détail.

Figure 10 : Vue détaillée du processus

d'accès EAP-TLS 802.1X

VI.3 COMPOSANTS LOGICIELS ET MATERIELS NECESSAIRES

Comme matériel et logiciels, on aura besoin :

A. Composants logiciels

F Un système d'exploitation serveur :

Windows 2003 Server Entreprise Edition

Nous l'avons choisi car il inclut la gestion des certificats,

il dispose d'un serveur RADIUS intégré sous le nom d'IAS

(Internet Authentication Service) pouvant gérer un nombre

infini de clients RADIUS; les couples login/mot de passe pourront être

gérés avec l'annuaire Active Directory.

L'autre solution aurait été d'utiliser une

distribution Linux, sur ce on aurait sollicité Ubuntu car c'est la

distribution Linux utilisée à CaWaD. Avec ce choix, on aurait

utilisé FreeRadius pour l'authentification. Mais cette solution

s'étant avérée compromettante vis-à-vis du cahier

des charges du projet (par souci de devoir réutiliser l'infrastructure

matérielle et logicielle déjà en place), nous lui avons

préféré Windows 2003 Server.

F Un analyseur de réseau sans fil :

Airmagnet

Airmagnet est un analyseur de réseaux sans-fil,

compatible 802.11a, b et g, utile au niveau du déploiement et de la

maintenance. Il permet d'évaluer la sécurité d'un

réseau sans-fil (déceler les accès pirates,...), analyser

la qualité du signal émis, la puissance, le nombre de paquets

erronés ou la quantité de bande passante disponible (informations

de la couche 1 et 2 du protocole 802.11).

B. Composants matériels

F Le serveur. Il devra avoir au moins les

caractéristiques suivantes :

|

Ressource

|

Configuration minimale

|

|

Processeur

|

Pentium III 850 mégahertz (MHz)

|

|

Mémoire vive

|

512 Mo (méga-octets)

|

|

Carte réseau

|

Deux cartes réseau

|

|

Disque dur

|

Un disque dur de 10 Go

|

Tableau 5 : Configuration

matérielle minimale du serveur d'authentification

Comme évoqué dans les postulats, nous ne devons

remettre en cause le matériel existant. Le serveur en cours

d'utilisation dans l'entreprise répond totalement à ces

exigences.

F Le point d'accès DLINK DWL-2100AP.

F Un boîtier métallique pour

sécuriser le point d'accès.

F Des clés USB sans fil D-Link

DWA-110.

VI.4 ESTIMATION DU COÛT DE DÉPLOIEMENT

D'après ce qui précède on évalue

la solution envisagée à :

|

Nombre

|

Désignation

|

Marque/modèle

|

PU

|

Coût

|

|

01

|

Point d'accès

|

D-Link DWL-2100AP

|

50 000

|

50 000

|

|

01

|

Boîtier métallique

|

/

|

10 000

|

10 000

|

|

10

|

Clé USB sans fil 802.11g 54 Mbps

|

D-Link DWA-110

|

12 000

|

120 000

|

|

Coût total

|

|

180 000

|

Tableau 6 : Coût de

déploiement du Wi-Fi à CaWaD

Remarques : Nous n'avons pas

mentionné les systèmes d'exploitation car ils sont

déjà disponibles. Quant à l'analyseur de réseau

sans fil, nous n'en n'avons pas fait mention car il nous a été

conseillé d'utiliser une version d'évaluation. De plus, le choix

d'une solution avec 10 clés USB sans fil est dû au fait que nous

supposons que tous les Laptops disposent de nos jours intégré un

adaptateur Wi-Fi. Ainsi avec 10 PCs et une dizaine de Laptops on reste dans les

prévisions. Seulement ça ne poserait aucun problème si ce

nombre venait à augmenter car le point d'accès choisi a une

capacité de satisfaction pour une trentaine de postes. Toutefois il

faudra évidement prévoir des adaptateurs pour les nouveaux

clients n'en disposant pas.

Le point d'accès est livré avec son câble

Ethernet et son kit d'alimentation. Si le câble offert à l'achat

venait à être insuffisant, on trouvera bien sur place avec quoi

l'augmenter. Quant à l'alimentation du point d'accès, il y'a une

prise murale juste à coté de l'emplacement que nous avons choisi

pour l'installer. Ainsi on n'aura pas besoin d'évaluer le coût du

câblage électrique.

Sur ce, nous pensons qu'une fois le matériel acquis,

nous pourrons nous lancer à la réalisation effective des travaux

d'installation de notre réseau sans fil Wi-Fi.

VII. MISE EN PLACE

ÉFFECTIVE DE LA SOLUTION RETENUE

VII.1 PLAN D'ADRESSAGE

Comme exigé dans le cahier des charges, nous ne devons

pas changer l'adressage IP. Ainsi, notre réseau conserve les

informations suivantes :

F Adresse sous réseau : 192.168.10.0

F Masque du sous réseau : 255.255.255.0

F Adresse du serveur : 192.168.10.2

F Adresse du point d'accès : 192.168.10.1

F Adresses des postes clients : 192.168.10.3 -

192.168.10.255

Par conséquent, notre réseau sans fil

s'intégrera facilement dans le réseau filaire existant et le

passage du filaire au sans fil se fera de manière transparente pour les

utilisateurs.

VII.2 INSTALLATION D'UNE AUTORITÉ DE CERTIFICAT

RACINE

Au préalable le serveur de noms devra être

installé. En effet il n'y a pas d'autorité de certification sans

DNS (Domain Name System). Nous ne ferons pas mention ici de la

procédure d'installation du DNS car ce dernier est déjà

installé sur le serveur (mais pas encore utilisé). Notons tout

simplement que le domaine de CaWaD se nomme

cawad.com.

L'installation d'une autorité de certificat racine

nécessite tout d'abord l'installation des services IIS (Internet

Information Server).

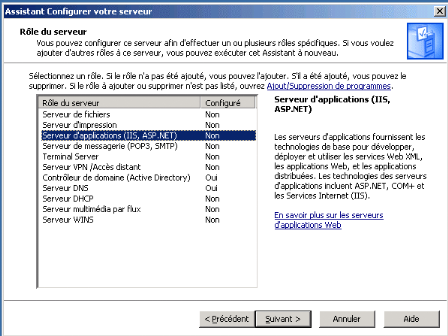

A. Installation des Services IIS

L'installation des Services IIS peut s'effectuer de deux

manières :

F 1ère possibilité : par l'outil "

Gérer votre serveur " situé dans les

outils d'administration. Après ajouter un

rôle à notre serveur, on choisit Serveurs

d'application (IIS, ASP.NET).

Puis nous avons le choix d'installer les extensions du

serveur FrontPage et/ou la structure ASP.NET.

Dans notre cas nous utiliserons ASP.NET car l'autorité

de certificat nécessite cette technologie. L'installation va se

poursuivre sans autre difficulté majeure jusqu'à la fin.

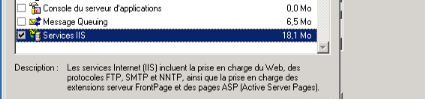

F 2ème possibilité : par l'outil "

Ajout/Suppression de composants Windows " situé dans "

Ajout/Suppression de programmes " du Panneau de

configuration. Sélectionner Serveur

d'applications puis cocher Services IIS.

L'installation va se poursuivre sans difficulté.

Ensuite, nous allons pouvoir installer une Autorité de

Certification Racine.

B. Installation d'une Autorité de Certification Racine

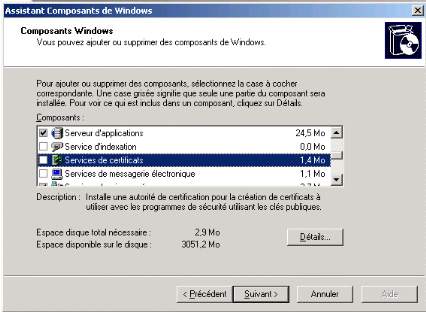

Nous utilisons l'outil " Ajout/Suppression de

composants Windows " situé dans " Ajout/Suppression de

programmes " du Panneau de configuration.

Puis on sélectionne Services de

certificats

Un message d'erreur apparaît et stipule qu'après

installation des Services de certificats l'ordinateur ne devra ni changer de

nom ni changer de domaine car les certificats émis par notre

autorité risqueraient de ne plus être valides.

Nous validons par oui puis continuons

l'installation.

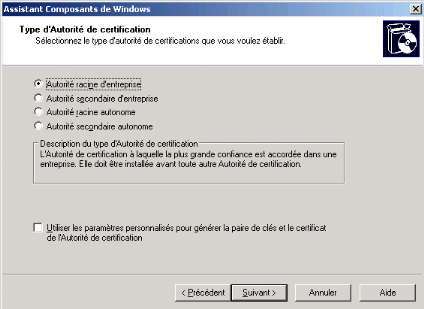

Ensuite, on sélectionne le type d'autorité de

certification. Nous choisissons Autorité racine

d'entreprise car il s'agit de la première autorité

installée.

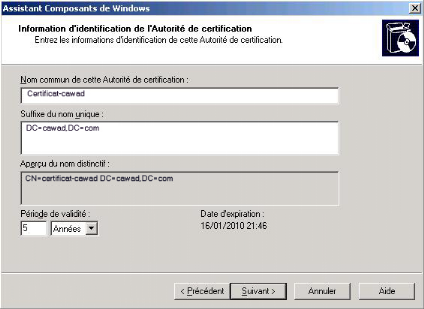

L'installation continue, il faut alors choisir le nom

de notre autorité.

Dans notre cas nous choisissons :

certificat-cawad.

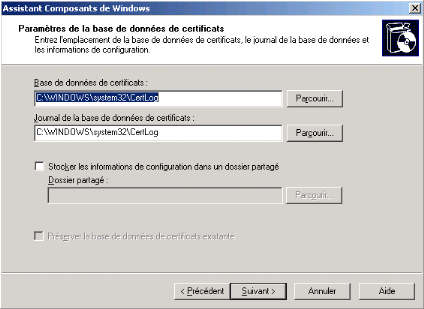

Puis on sélectionne l'emplacement de la base de

données et le journal de certificats :

C:\WINDOWS\system32\Certlog

Une alerte signale que pour continuer l'installation, les

Services IIS doivent être redémarrés. On valide donc par

oui.

L'installation nous signale qu'ASP doit être

activé pour permettre aux services de certificats de fournir un service

d'inscription par le Web. On valide par oui et l'installation des

Services de certificat se poursuit et s'achève sans

encombre.

VII.3 INSTALLATION ET CONFIGURATION DU SERVEUR RADIUS

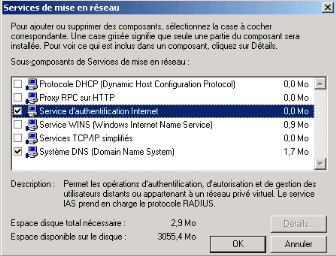

A. Installation du serveur RADIUS

Nous utilisons l'outil " Ajout/Suppression de

composants Windows " situé dans " Ajout/Suppression de

programmes " du Panneau de configuration.

Nous sélectionnons par la suite Services

de mise en réseau, puis dans détails il

faut cocher Service d'Authentification Internet.

Puis l'installation continue.

Après l'installation, nous allons créer des

comptes utilisateurs et un groupe dans Active Directory pour les utilisateurs

du réseau Wi-Fi, avant de passer à la configuration du serveur

Radius.

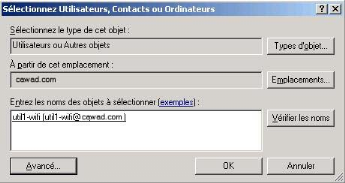

B. Création d'un utilisateur et d'un groupe dans

Active Directory

Allez dans le menu Démarrer puis

Outils d'administration et enfin sélectionner

Utilisateurs et ordinateurs Active Directory.

Dans le dossier Users on fait un click

droit avec la souris puis Nouvel utilisateur.

On crée alors un utilisateur

util1-wifi.

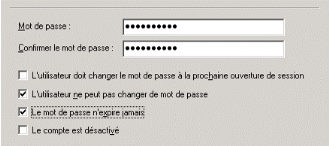

On entre ensuite le mot de passe, ainsi que

les options concernant le compte.

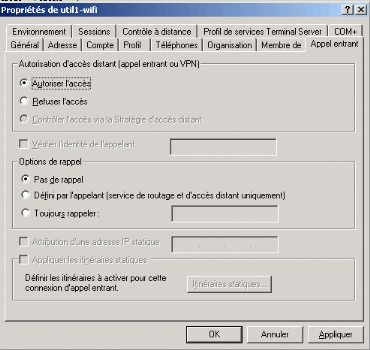

Puis on fait un click droit sur l'utilisateur

util1-wifi, dans propriétés on

va dans l'onglet Appel entrant.

Puis dans Autorisation d'accès distant (appel

entrant ou VPN) on coche Autoriser l'accès.

Nous pouvons maintenant créer un groupe d'utilisateurs

qui contiendra les utilisateurs autorisés à accéder au

réseau Wi-Fi.

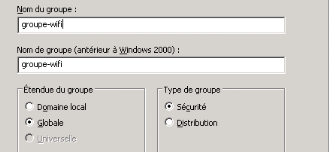

Dans le dossier Users, on fait un click droit

puis Nouveau groupe que l'on appellera

groupe-wifi.

On va faire un click droit sur le groupe

groupe-wifi puis aller dans

propriétés. Dans l'onglet

Membres, on sélectionne ajouter. On

ajoute alors l'utilisateur util1-wifi.

L'utilisateur util1-wifi fait donc maintenant

partie de groupe-wifi. On répétera la

procédure autant de fois pour créer d'autres utilisateurs.

Maintenant on peut donc passer à la configuration du

serveur Radius.

C. Configuration du serveur Radius

Tout d'abord on va dans le menu

Démarrer puis Outils d'administration

et enfin on sélectionne Service d'authentification

Internet.

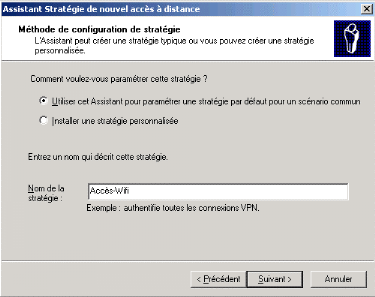

Dans le dossier Stratégie d'accès

distant, on fait un click droit puis Nouvelle stratégie

d'accès distant.

On coche Utiliser cet assistant pour paramétrer

une stratégie par défaut pour un scénario commun.

Puis on va entrer le nom de la nouvelle stratégie.

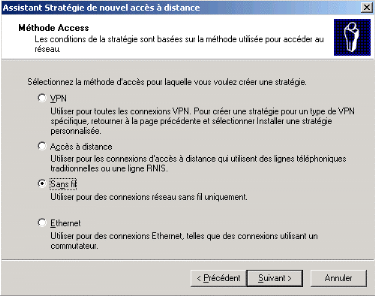

On valide par suivant puis on coche la

méthode d'accès Sans fil.

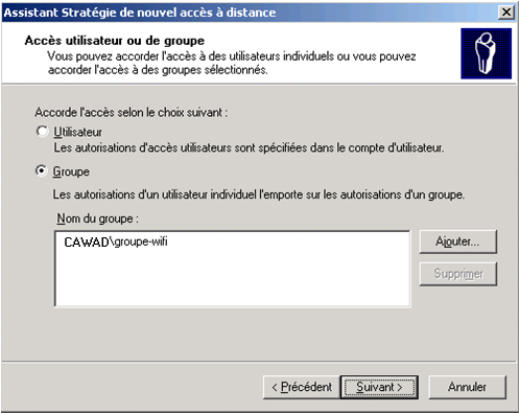

On continue en validant par suivant et on

ajoute le groupe groupe-wifi à la liste

d'accès.

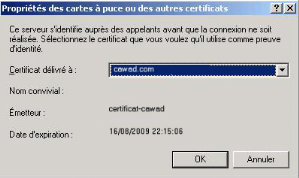

On clique sur Suivant puis on

sélectionne Carte à puce ou autre certificat.

On sélectionne configurer pour

vérifier qu'il s'agit bien du serveur sur lequel on vient d'installer

l'autorité de certification racine. Dans notre cas, l'émetteur

est certificat-cawad et le certificat est

délivré à cawad.com (nom DNS du serveur).

On fini l'installation en cliquant sur

suivant et terminer.

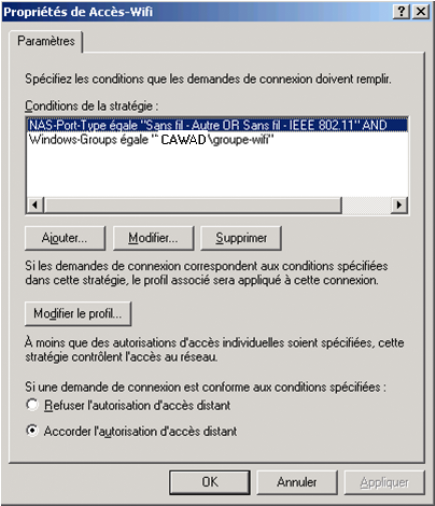

Nous allons maintenant vérifier les paramètres

de la nouvelle stratégie. On fait un click droit sur la nouvelle

stratégie Accès-Wifi puis

propriétés. On vérifie que l'option Accorder

l'autorisation d'accès distant est bien cochée.

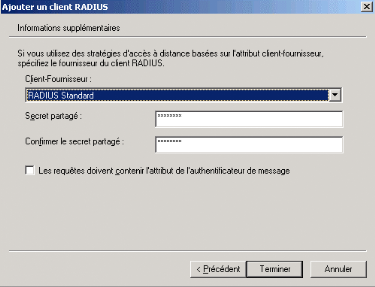

Maintenant, dans le dossier Client Radius on

fait un click droit puis ajouter un client RADIUS.

Puis on entre un nom convivial qui sera

celui de notre point d'accès Wi-Fi ainsi que

son adresse IP.

On choisi le nom ca-wifi et le mot de

passe : ******** et on valide par

suivant puis on va définir le secret

partagé entre le point d'accès et le serveur Radius.

Dans notre cas nous utiliserons la marque de notre point d'accès.

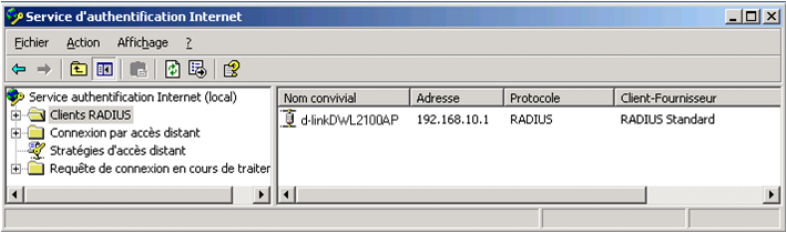

Le point d'accès apparaît alors dans la liste des

clients Radius.

La configuration du serveur Radius est maintenant

terminée.

Pour plus d'informations sur le fonctionnement de RADIUS,

consulter l'annexe 4.

VII.4 INSTALLATION ET SÉCURISATION DU POINT

D'ACCÈS WI-FI

L'étude du site avant le déploiement est

primordiale. Du placement du point d'accès dépend la couverture

et les performances du réseau sans-fil. Celle-ci s'effectue par le

logiciel Airmagnet. Nous l'utilisons sur un une DELL Latitude avec la carte

Proxim Orinco 802.11a/b/g ComboCard. Après quelques minutes de scan, les

résultats stipulent qu'aucun autre point d'accès n'est

installé dans les environs, ainsi tous les canaux sont disponibles, nous

ne pouvons craindre un quelconque problème d'interférences. De

plus, Airmagnet permet de détecter les machines disposant d'adaptateurs

Wi-Fi et situées dans les environs.

Nous branchons notre point d'accès sur un port libre du

commutateur et l'alimentons sur la prise murale disponible au pied du mur.

Après cette installation, nous passons à la configuration.

On ouvre Internet Explorer sur une machine

connectée sur un autre port du commutateur (dans ce cas c'est notre

serveur) et on saisit l'adresse par défaut du point

d'accès,

http://192.168.10.1. Une

fenêtre de connexion s'affiche. Alors, on entre notre login et notre mot

de passe (ce login et ce mot de passe sont fournis avec l'équipement)

puis on va dans le menu paramètres sans fil.

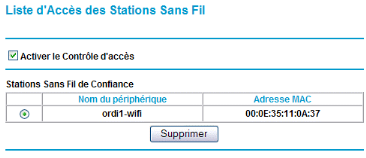

Première opération de

sécurité : on désactive la diffusion du nom

SSID. Puis on clique sur le bouton configuration de la liste

d'accès.

Deuxième opération de

sécurité : on change le mot de passe par

défaut de l'AP et on en prend un qui soit compliqué.

Troisième opération de

sécurité : on active le contrôle

d'accès et on va à la section liste d'accès. Là, on

entre les adresses MAC des clients autorisés à accéder au

réseau Wi-Fi.

Enfin on choisit l'option de sécurité

WPA-802.1X. On entre l'adresse IP de

notre Serveur Radius et le port de communication (par défaut

1812 pour l'authentification et 1813 pour

l'accounting). Puis on entre la clé

partagée qu'on a saisie sur le serveur Radius.

La configuration de la borne d'accès terminée,

nous allons pouvoir passer à la configuration des clients d'accès

Wi-Fi.

VII.5 CONFIGURATION D'UN CLIENT

D'ACCÈS WI-FI SOUS WINDOWS XP SP2

A. Installation du certificat auto

signé du serveur d'authentification et du certificat d'un

utilisateur

Nous allons devoir récupérer un certificat

émis par l'autorité de certification.

Tout d'abord on ouvre une session sous le nom de l'utilisateur

qui recevra le certificat sur cette machine.

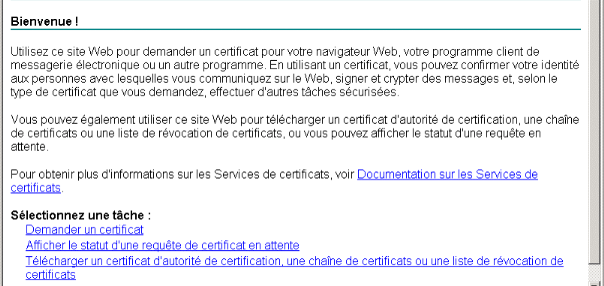

Puis dans un navigateur, on se connecte sur le serveur de

l'autorité de certification : http:// "nom du serveur

"/certsrv. Dans notre cas

http://cawad.com/certsrv.

On entre le login et le mot de

passe de l'utilisateur «util1-wifi» par

exemple dans la fenêtre de connexion qui surgit.

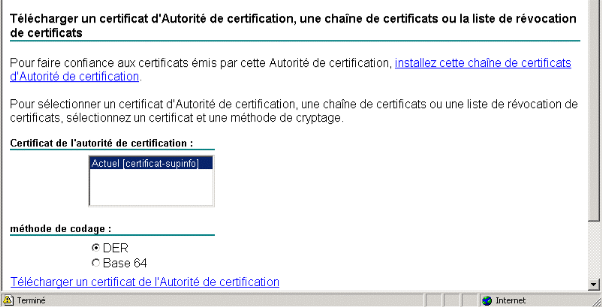

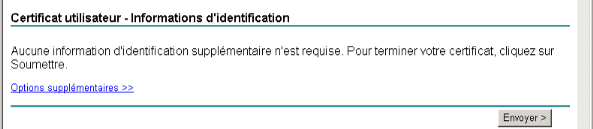

A la page d'accueil, on clique sur

Télécharger un certificat d'autorité de

certification, une chaine de certificats ou une liste de révocation de

certificats puis sur Installer cette chaîne de

certificats d'autorité de certification.

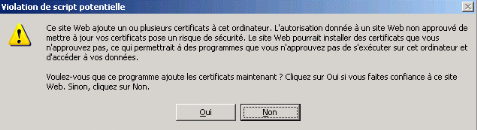

Une fenêtre s'ouvre, on clique sur oui

pour confirmer l'installation.

Puis on retourne à la page d'accueil et on va

maintenant suivre le lien demander un certificat, puis le lien

certificat utilisateur et enfin on clique sur le bouton

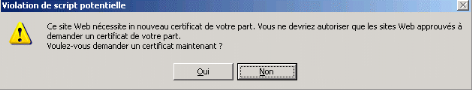

envoyer.

On confirme la demande de certificat en cliquant sur

oui.

On clique sur installer ce certificat. Puis,

sur oui on valide qu'on fait confiance à ce site et le certificat est

installé.

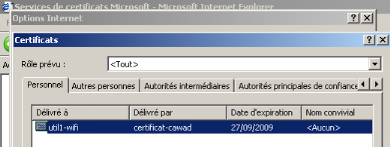

Pour vérifier l'effectivité de ces

paramètres, dans Internet Explorer on va dans le menu déroulant

Outils puis Options Internet puis dans

l'onglet contenu, enfin on clique sur

certificats. On vérifie que le certificat pour

l'utilisateur util1-wifi est bien présent.

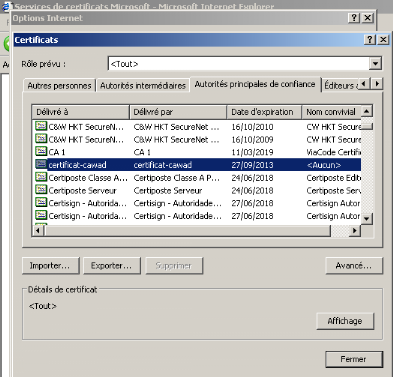

On vérifie également que le serveur de

certificat est bien présent dans la liste des autorités

principales de confiance.

L'installation du certificat est maintenant terminée.

Nous allons pouvoir passer à la configuration de la connexion

réseau sans-fil.

B. Configuration de la connexion

réseau sans-fil

On va dans Panneau de Configuration puis

Connexions réseaux.

On fait un click droit sur Connexion réseaux

sans-fil puis on entre dans les

propriétés. Dans l'onglet Configuration

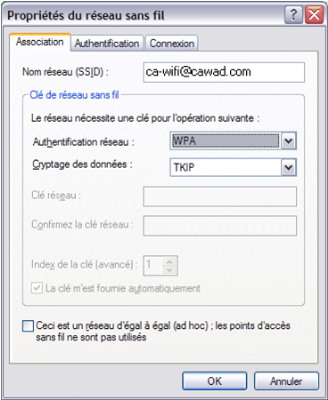

réseaux sans-fil on clique sur ajouter. On entre le nom

de notre réseau et on choisit la méthode

d'authentification de type WPA et un cryptage de type

TKIP.

Dans l'onglet authentification on

sélectionne Activer l'authentification IEEE 802.1X pour ce

réseau et on clique sur propriétés du

type EAP.

On décoche l'option connexion à ces

serveurs.

Puis on sélectionne notre serveur de

certificat dans la liste des autorités de certification racine

de confiance.

La connexion est configurée et opérationnelle

sur cette machine, on peut donc désormais se connecter au réseau

sans-fil dessus. On va répéter la procédure pour toutes

les autres machines clientes tournant sous Windows XP.

VII.6 CONFIGURATION D'UN CLIENT

D'ACCÈS WI-FI SOUS LINUX UBUNTU

A. Installation de wpasupplicant

Les cartes Wi-Fi sont de mieux en mieux reconnues et souvent

tout marche directement. Les packages à installer sont néanmoins

les suivants :

F wireless-tools : contient les outils

iwconfig et iwlist permettant une gestion de

la connectivité wireless. iwlist permet de scanner le réseau

Wi-Fi afin de détecter les points d'accès accessibles. iwconfig

est un équivalent "wireless" à la commande ifconfig. Cet

utilitaire nous permet d'afficher et configurer l'adaptateur client sans fil

Wi-Fi.

F wpagui : interface graphique

d'accès aux réseaux Wi-Fi

F wpasupplicant : client d'accès au

supplicant.

Pour installer ces paquets, on tape dans un terminal:

aptitude install wpasupplicant wpagui

wireless-tools

Ensuite, on édite le fichier

/etc/network/interfaces :

sudo nano /etc/network/interfaces

Là dedans on modifie la section correspondant à

la carte Wi-Fi (ici eth1) :

auto eth1

wpa-conf

/etc/wpa_supplicant/wpa_supplicant.conf

Ensuite on va s'assurer que l'adresse MAC de l'interface Wi-Fi

de la machine figure dans la liste d'adresse Mac filtrée du point

d'accès.

Pour connaître son adresse MAC il suffit de taper

ifconfig dans un terminal avec le compte root.

B. Exportation et importation du certificat de

l'autorité de certification

La première étape du paramétrage du poste

client consiste donc en l'exportation du certificat de notre autorité de

certificat ayant certifié le serveur d'authentification et de l'importer

sur le client Linux.

Pour cela authentifions-nous sur le serveur d'authentification

(IAS) du domaine.

1. Cliquer sur Démarrer...

Outils Administratifs... Autorité de certification

2. Cliquer avec le bouton droit sur le nom de

l'autorité de certification puis sélectionner

Propriétés

3. Cliquer sur Voir le Certificat et dans

l'onglet Détails choisir Exporter vers un

fichier

4. Choisir le format PKCS # 7 et cocher

Inclure tous les certificats du chemin de certification si

possible

5. Finir d'exporter ce fichier en le sauvegardant sur un

support amovible.

Une fois ce fichier exporté, on va le copier dans le

répertoire où ont été placés les fichiers de

connexion Wi-Fi de l'utilisateur /home/user2/wifi/ et

procéder à sa conversion de format.

Nous devons convertir notre certificat encodé PKCS7

(Public Key Crypto System) au format PEM (Privacy Enhanced

Mail). Nous réalisons l'opération grâce à

OpenSSL et à la commande :

openssl pkcs7 -in cacert.p7b -out

cacert.pem

Où cacert.p7b représente le fichier que nous

avons récupéré de l'autorité de certification et

cacert.pem est le certificat que nous utiliserons avec wpa_supplicant.

C. Exportation et importation du certificat de

l'utilisateur

La seconde étape du paramétrage consiste en

l'exportation du certificat (clé publique et clé privée)

de l'utilisateur avec lequel nous souhaitons nous connecter sur

l'infrastructure. Pour obtenir les certificats utilisateurs, connectons-nous

sur une machine du domaine avec le compte utilisateur souhaité. Nous

présenterons ici une autre méthode pour exporter un certificat

différente de celles vues ci-dessus :

1. Cliquer sur Démarrer...

Exécuter...

2. Taper mmc puis ok

3. Cliquer sur Ajouter un composant logiciel

enfichable dans le menu Fichier

4. Cliquer sur Aouter puis sur

Certificats. Choisir : Le compte utilisateur

puis valider

5. Effectuer une requête de certificat pour cet

utilisateur si celui-ci n'en dispose pas déjà :

a. Cliquer sur Personnel puis

Certificats avec le bouton droit... Choisir Toutes les

Tâches... Demander un nouveau certificat

b. Choisir le type Authentification du client

c. Cocher : Paramètres

avancés

d. Cocher : Marquer cette clé comme

exportable

e. Finir l'assistant pour obtenir le certificat

6. Cliquer sur le certificat utilisateur avec

le bouton droit et cliquer sur Propriétés

7. Dans l'onglet Détails choisir

Exporter vers un fichier

8. Choisir Oui, exporter la clé

privée

9. Choisir le format PKCS # 12 et

valider

10. Définir un mot de passe pour protéger ces

clés

11. Finir d'exporter ce fichier en le sauvegardant sur un

support amovible.

Comme précédemment nous devons convertir notre

certificat encodé PKCS12 au format PEM. Nous réalisons

l'opération grâce à OpenSSL et à la commande :

openssl pkcs12 -in cert.pfx -out user2cert.pem

-nodes

Où cert.pfx représente le fichier que nous avons

récupéré de l'autorité de certification et

user2cert.pem est le certificat que nous utiliserons avec wpa_supplicant (ici

on a renommé pour l'utilisateur user2).

D. Configuration de wpa_supplicant

La configuration de wpa_supplicant repose sur l'édition

du fichier de configuration wpa_supplicant.conf. Nous

placerons ce fichier de configuration dans un répertoire utilisateur

afin que celui-ci reste confidentiel et ne puisse être utilisé par

un autre utilisateur de la machine. Un bon endroit pour stocker ce fichier

ainsi que les certificats associés peut être le répertoire

/home de l'utilisateur si les droits adéquats sont placés dessus.

L'édition de wpa_supplicant.conf donne :

ctrl_interface=/var/run/wpa_supplicant

ctrl_interface_group=0

eapol_version=2

ap_scan=1

fast_reauth=1

network={

ssid="wifi-cawad"

proto=WPA

key_mgmt=WPA-EAP

eap=TLS

identity="user2-wifi@cawad.com"

ca_cert="/home/user2/wifi/cacert.pem"

client_cert="/home/user2/wifi/user2cert.pem"

private_key="/home/user2/wifi/user2pk.pem"

private_key_passwd="password"

}

Nous déclarons dans la section network un ensemble de

paramètres relatifs à la connexion comme suit :

|

Rubrique

|

Paramètre

|

|

Ssid

|

Nom de notre réseau sans fil

|

|

key_mgmt

|

Méthode de gestion de la négociation des

clés 802.11

|

|

Proto

|

Méthode de chiffrement utilisé par le point

d'accès sans fil

|

|

Eap

|

Nom de la méthode EAP utilisée

|

|

identity

|

Nom d'utilisateur complet du domaine auquel on souhaite se

connecter. Celui-ci doit coïncider avec le nom déclaré dans

le certificat de l'utilisateur que l'on fourni.

|

|

ca_cert

|

Certificat de l'autorité de certification ayant

délivré le certificat au serveur authentifiant les clients

|

|

client_cert

|

Certificat de l'utilisateur

|

|

private_key

|

Clé privée de l'utilisateur

|

|

private_key_password

|

Mot de passe d'utilisation de la clé privée

déclaré lors de son importation sur la machine cliente.

|

Maintenant, on va configurer l'interface en lui donnant une

adresse IP, le masque de sous réseau, l'adresse de la passerelle et les

adresses DNS. On va alors éditer le fichier :

/etc/network/interfaces.

Si tout est prêt, on peut directement utiliser

ifup pour connecter l'interface et ifdown

pour déconnecter l'interface: sudo ifup eth1.

La configuration des différents éléments

du réseau effectuée, nous passons aux observations et aux tests

afin de faire part de tous les contours de notre projet.

VIII.

OBSERVATIONS ET TESTS

Comme vous l'avez sûrement remarqué, la connexion

au réseau Wi-Fi de CaWaD s'effectue lors d'une ouverture de session sur

le domaine cawad.com.

Ainsi, lorsqu'un utilisateur souhaite accéder au

réseau, il devra ouvrir une session sur le réseau avec son compte

du domaine qui lui aura été fourni préalablement par

l'administrateur du réseau. Si tout a été convenablement

configuré sur la machine utilisée, la connexion au réseau

se fera de manière transparente. Si la connexion ne fonctionne pas, il

faudra s'adresser au service technique. Ainsi, toutes les machines

nécessitant se connecter au réseau devront automatiquement passer

par le service technique pour être configurées et les utilisateurs

aussi afin d'obtenir les informations sur leurs comptes d'accès.

Par défaut, l'adaptateur sans fil Wi-Fi du poste client

gère les déconnexions après un certain temps

d'inactivité. Bien plus la fermeture de session ou l'extinction du poste

client réalise la déconnexion du réseau. Nous pensons que

ceci permettra de renforcer la sécurité de notre réseau

sans fil Wi-Fi.

Pour les machines disposant en plus de l'adaptateur Wi-Fi une

carte Ethernet, la configuration IP de cette dernière devra être

similaire avec celle de l'adaptateur Wi-Fi afin que le passage du sans fil au

filaire se fasse de manière transparente. Et notons ici que la connexion

au réseau se fera tout naturellement au démarrage de la machine

sans passer par une authentification préalable.

Nous allons maintenant tester si les machines arrivent

à communiquer entre elles. La commande utilisée est PING

(Packet INternet Groper), elle sert à vérifier la

connectivité IP à un autre ordinateur en envoyant des messages

Requête d'écho ICMP (Internet Control Message Protocol).

Si tout est bien configuré on reçoit des réponses

positives signifiant que les deux machines arrivent à communiquer entre

elles. On réalise ce test sur chaque ordinateur du réseau

Wi-Fi.

Maintenant que le réseau sans fil Wi-Fi a

été installé, nous pensons à l'avenir afin de

savoir ce que nous réserve le temps.

IX.

PERSPECTIVES D'AVENIR DU RÉSEAU WI-FI DE CAWAD

IX.1 LA VEILLE TECHNOLOGIQUE

Les réseaux sans-fil sont en évolution

permanente : de nouvelles normes sont sans cesse en étude pour

améliorer les débits, la fiabilité, la qualité et

la sécurité. En ce qui concerne les normes Wi-Fi, le prochain

saut technique important est le 802.11n, qui porte le débit maximum

théorique à 200 ou 500Mbit/s. Cette norme, qui a

été ratifiée en fin 2005 et qui a commencé à

être utilisée depuis 2006, demande des équipements

spécifiques et nécessiterait donc une mise à jour

matérielle pour être supportée.

Quant aux réseaux Wi-Fi maillés (mesh networks)

qui pourraient théoriquement concurrencer tous les réseaux Wi-Fi

à infrastructure, la plupart des projets sont encore peu

développés et utilisables et la norme IEEE correspondante

(802.11s) n'en est qu`a ses balbutiements ; d'autre part, le concept même

de réseau maillé pose de sérieux problèmes de

sécurité.

Les mises à jour du réseau sans fil de CaWaD ne

devraient pas poser de problèmes, mais elles supposent un travail de

maintenance et de veille technologique léger mais sérieux et

régulier. L'avenir à long terme du réseau Wi-Fi CaWaD ne

peut être évoqué sérieusement et de façon

réaliste dans ce rapport, étant donné la vitesse

d'évolution des technologies à l'oeuvre.

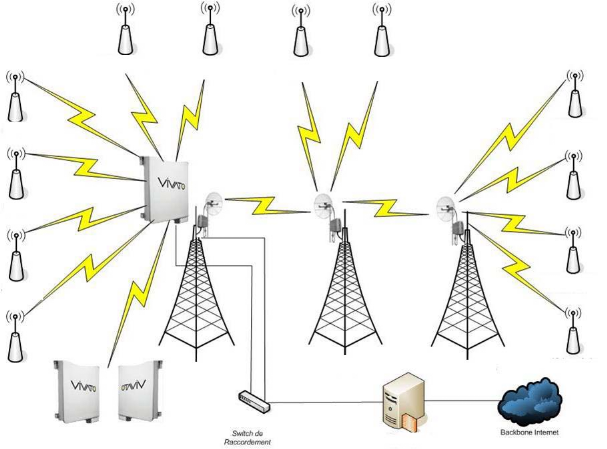

IX.2 LES PORTAILS CAPTIFS OU « CYBERCAFÉS

VIRTUELS »

Ce projet nous a permis d'entrevoir un autre : la mise en

place des « cybercafés virtuels » ou portails

captifs. Les cybercafés virtuels sont des cybercafés comme on

l'entend mais dont les machines se situent chez les clients. Le principe ici

est simple : nous souscrivons un abonnement chez un fournisseur

d'accès, ensuite nous installons notre point d'accès dans le