B. Attaques

actives

Les différentes attaques connues dans les

réseaux sans fil Wi-Fi sont :

F DoS (Denial of Service)

Le déni de service réseau est souvent

l'alternative à d'autres formes d'attaques car dans beaucoup de cas il

est plus simple à mettre en oeuvre, nécessite moins de

connaissances et est moins facilement traçable qu'une attaque directe.

Cette attaque a pour but d'empêcher des utilisateurs légitimes

d'accéder à des services en saturant de fausses requêtes

ces services. Elle se base généralement sur des " bugs "

logiciel. Dans le domaine du Wi-Fi, cela consiste notamment à bloquer

des points d'accès soit en l'inondant de requête de

désassociation ou de désauthentification (programme Airjack), ou

plus simplement en brouillant les signaux hertzien.

F Spoofing (usurpation d'identité)

L'IP spoofing est une technique permettant à un pirate

d'envoyer à une machine des paquets semblant provenir d'une adresse IP

autre que celle de la machine du pirate. L'IP spoofing n'est pas pour autant un

changement d'adresse IP. Plus exactement il s'agit d'une mascarade (il s'agit

du terme technique) de l'adresse IP au niveau des paquets émis,

c'est-à-dire que les paquets envoyés sont modifiés afin

qu'ils semblent parvenir d'une autre machine.

F Man in the middle (home au milieu)

Cette attaque consiste pour un réseau Wi-Fi, a disposer

un point d'accès étranger à proximité des autres PA

légitimes. Les stations désirant se connecter au réseau

livreront au PA " félon " leurs informations nécessaires à

la connexion. Ces informations pourront être utilisées par une

station pirate. Il suffit tout simplement à une station pirate

écoutant le trafic, de récupérer l'adresse MAC d'une

station légitime et de son PA, et de s'intercaler au milieu.

Annexe3

Généralités sur les certificats

Un certificat de clé publique,

généralement appelé simplement un certificat, est une

instruction signée numériquement qui lie la valeur d'une

clé publique à l'identité de la personne, de la machine ou

du service qui contient la clé privée correspondante. La plupart

des certificats communément utilisés sont basés sur la

norme de certificat X.509v3 (Version 3 de la recommandation X.509 de l'ITU-T

relative à la syntaxe et au format des certificats).

Des certificats peuvent être émis pour une

variété de fonctions telles que l'authentification d'utilisateurs

Web, l'authentification de serveurs Web, la sécurisation d'une

messagerie, la sécurité IP (IPSec), la Transport Layer Security

(TLS). Des certificats sont également délivrés par une

certification authority (CA) à une autre afin d'établir une

hiérarchie de certification.

L'entité qui reçoit le certificat est

appelée le sujet du certificat. L'émetteur et signataire du

certificat est une autorité de certification.

En général, les certificats contiennent les

informations suivantes :

F La valeur de la clé publique du sujet

F Des informations identifiant le sujet, par exemple son nom

et son adresse de messagerie

F La période de validité (durée pendant

laquelle le certificat est valide)

F Des informations identifiant l'émetteur

F La signature numérique de l'émetteur qui

atteste la validité de la liaison entre la clé publique du sujet

et les informations d'identification de ce dernier.

Un certificat n'est valide que pour la durée

spécifiée à l'intérieur ; chaque certificat

contient les dates Valide à partir du et Valide jusqu'au qui

définissent les limites de la période de validité. Une

fois que la période de validité d'un certificat est

dépassée, un nouveau certificat doit être demandé

par le sujet du certificat expiré.

Dans le cas où il devient nécessaire de

défaire la liaison déclarée dans un certificat, ce dernier

peut être révoqué par l'émetteur. Chaque

émetteur gère une liste de révocation de certificats qui

peut être utilisée par des programmes lors de la

vérification de la validité de n'importe quel certificat.

L'un des principaux avantages des certificats est que les

hôtes n'ont plus besoin de gérer un jeu de mots de passe pour des

sujets individuels qui doivent être authentifiés avant d'obtenir

un accès. Il suffit désormais à l'hôte

d'établir une relation d'approbation avec un émetteur de

certificats.

Lorsqu'un hôte, tel qu'un serveur Web

sécurisé, désigne un émetteur en tant

qu'autorité racine approuvée, l'hôte approuve implicitement

les stratégies que l'émetteur a utilisées pour

établir les liaisons des certificats qu'il émet. En fait,

l'hôte fait confiance à l'émetteur en ce qui concerne la

vérification de l'identité du sujet du certificat. Un hôte

désigne un émetteur en tant qu'autorité racine de

confiance en plaçant le certificat auto-signé de

l'émetteur contenant sa clé publique dans le magasin de

certificats de l'autorité de certification racine de confiance de

l'ordinateur hôte. Les autorités de certification

intermédiaires ou secondaires ne sont approuvées que si elles ont

un chemin d'accès de la certification valide à partir d'une

autorité de certification racine de confiance.

Lorsque deux entités (machines, personnes, applications

ou services) essaient d'établir leur identité et leur relation

d'approbation, le fait que les deux entités approuvent la même

autorité de certification permet d'établir entre elles le lien

d'identité et d'approbation. Une fois qu'un sujet de certificat a

présenté un certificat émis par une autorité de

certification approuvée, l'entité qui essaie d'établir la

relation d'approbation peut entreprendre un échange d'informations en

stockant le certificat du sujet dans son propre magasin de certificats et, le

cas échéant, en utilisant la clé publique contenue dans le

certificat pour crypter une clé de session afin de sécuriser

toutes les communications suivantes avec le sujet du certificat.

Annexe4

Généralités sur le protocole RADIUS

L'authentification est l'opération par laquelle le

destinataire et/ou l'émetteur d'un message s'assure (nt) de

l'identité de son interlocuteur. L'authentification est une phase

cruciale pour la sécurisation de la communication. Les utilisateurs

doivent pouvoir prouver leur identité à leurs partenaires de

communication et doivent également pouvoir vérifier

l'identité des autres utilisateurs. L'authentification de

l'identité sur un réseau est une opération complexe, car

les parties qui communiquent ne se rencontrent pas physiquement lors de la

communication. Un utilisateur malveillant peut ainsi intercepter des messages

ou emprunter l'identité d'une autre personne ou entité.

Le protocole RADIUS (Remote Authentication Dial-In User

Service) en français « service d'authentification

distante des utilisateurs d'accès à distance », mis au

point initialement par la société Livingston, est un protocole

d'authentification standard, défini par les RFC 2865 (pour

l'authentification) et 2866 (pour la comptabilité).

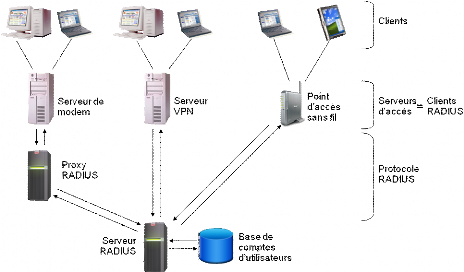

Le fonctionnement de RADIUS est basé sur un

système client/serveur chargé de définir les accès

d'utilisateurs distants à un réseau en utilisant le protocole UDP

et les ports 1812 et 1813. Le protocole RADIUS repose principalement sur un

serveur (le serveur RADIUS), relié à une base d'identification

(base de données, Active Directory, annuaire LDAP, etc.) et un client

RADIUS, appelé NAS (Network Access Server), faisant office

d'intermédiaire entre l'utilisateur final et le serveur. L'ensemble des

transactions entre le client RADIUS et le serveur RADIUS est chiffrée et

authentifiée grâce à un secret partagé.

Le scénario du principe de fonctionnement est le

suivant :

F Un utilisateur envoie une requête au NAS afin

d'autoriser une connexion à distance ;

F Le NAS achemine la demande au serveur RADIUS ;

F Le serveur RADIUS consulte la base de données

d'identification afin de connaître le type de scénario

d'identification demandé pour l'utilisateur. Soit le scénario

actuel convient, soit une autre méthode d'identification est

demandée à l'utilisateur. Le serveur RADIUS retourne ainsi une

des quatre réponses suivantes :

o ACCEPT : l'identification a

réussi ;

o REJECT : l'identification a

échoué ;

o CHALLENGE : le serveur RADIUS souhaite des

informations supplémentaires de la part de l'utilisateur et propose un

« défi » (en anglais

« challenge ») ;

o CHANGE PASSWORD : le serveur RADIUS demande

à l'utilisateur un nouveau mot de passe.

Suite à cette phase dit d'authentification,

débute une phase d'autorisation où le serveur retourne les

autorisations de l'utilisateur.

Figure 15 :

RADIUS

Il est à noter que le serveur RADIUS peut faire office

de proxy, c'est-à-dire transmettre les requêtes du client à

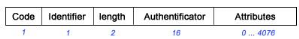

d'autres serveurs RADIUS. L'en-tête du

paquet RADIUS comporte 5 champs:

o Code : Définit le type de trame (acceptation,

rejet, challenges, requête)

o Identifier : Associe les réponses reçues

aux requêtes envoyées.

o Length : Champ longueur.

o Authentificator : Champ d'authentification comprenant

les éléments nécessaires.

o Attributes : Ensemble de couples (attribut, valeur).

Figure 16 : En-tête

d'un paquet RADIUS

Annexe5

Glossaire des principaux sigles et acronymes utilisés

|

Terme

|

Définition

|

|

Adresse MAC (Media Access Control)

|

Adresse matérielle d'un périphérique

raccordé à un support de réseau partagé.

|

|

AES (Advanced Encryption Standard)

|

Technique de cryptage de données par bloc de 128 bits

symétrique.

|

|

Bande ISM (Intermediate Service Module)

|

Bande radio utilisée dans les transmissions de mise en

réseau sans fil.

|

|

Bit (chiffre binaire)

|

Plus petite unité d'information d'une machine.

|

|

CSMA/CA (Accès multiple par détection de

porteur./Autorité de certification)

|

Méthode de transfert de données utilisée

pour empêcher les collisions de données.

|

|

DHCP (Dynamic Host Configuration Protocol)

|

Protocole qui permet à un périphérique

d'un réseau local, le serveur DHCP, d'affecter des adresses IP

temporaires à d'autres périphériques réseau,

généralement des ordinateurs.

|

|

DNS (serveur de nom de domaine)

|

Adresse IP du serveur de votre ISP, qui traduit les noms des

sites Web en adresses IP.

|

|

Domaine

|

Nom spécifique d'un réseau d'ordinateurs.

|

|

EAP (Extensible Authentication Protocol)

|

Protocole d'authentification général

utilisé pour contrôler l'accès au réseau. De

nombreuses méthodes d'authentification fonctionnent avec cette

infrastructure.

|

|

EAP-PEAP (Extensible Authentication Protocol-Protected

Extensible Authentication Protocol)

|

Méthode d'authentification mutuelle qui utilise des

certificats numériques en plus d'un autre système, tels que des

mots de passe.

|

|

EAP-TLS (Extensible Authentication Protocol-Transport

Layer Security)

|

Méthode d'authentification mutuelle qui utilise des

certificats numériques.

|

|

Étalement du spectre

|

Technique de fréquence radio large bande

utilisée pour une transmission de données plus fiable et

sécurisée.

|

|

IEEE (The Institute of Electrical and Electronics

Engineers)

|

Institut indépendant qui développe des normes de

mise en réseau.

|

|

Infrastructure

|

Matériel informatique et de mise en réseau

actuellement installé.

|

|

ISP (fournisseur de services Internet)

|

Société qui procure un accès à

Internet.

|

|

LAN (réseau local)

|

Ordinateurs et produits de mise en réseau qui

constituent le réseau à votre domicile ou votre bureau.

|

|

Mbit/s (Mégabits par seconde)

|

Un million de bits par second ; unité de mesure pour la

transmission de données.

|

|

NAT (traduction d'adresses réseau)

|

La technologie NAT traduit des adresses IP du réseau

local en adresses IP différentes pour Internet.

|

|

NNTP (Network News Transfer Protocol)

|

Protocole utilisé pour se connecter à des

groupes Usenet sur Internet.

|

|

OFDM (multiplexage fréquentiel

orthogonal)

|

Type de technologie de modulation qui sépare le flux de

données en un nombre de flux de données bas débit, qui

sont ensuite transmises en parallèle.

|

|

PoE (Power over Ethernet)

|

Technologie permettant à un câble réseau

Ethernet de fournir des données et l'alimentation électrique.

|

|

RADIUS (Remote Authentication Dial-In User

Service)

|

Protocole qui utilise un serveur d'authentification pour

contrôler l'accès au réseau.

|

|

SNMP (Simple Network Management Protocol)

|

Protocole de contrôle et de surveillance du

réseau largement utilisé.

|

|

SSID (Service Set IDentifier)

|

Nom de votre réseau sans fil.

|

|

TCP/IP (Transmission Control Protocol/Internet

Protocol)

|

Protocole réseau de transmission de données qui

exige un accusé de réception du destinataire des données

envoyées.

|

|

TKIP (Temporal Key Integrity Protocol)

|

Protocole de cryptage sans fil qui modifie

périodiquement la clé de cryptage, la rendant plus difficile

à décoder.

|

|

TLS (Transport Layer Security)

|

Protocole qui garantie la protection des informations

confidentielles et l'intégrité des données entre les

applications client/serveur qui communiquent sur Internet.

|

|

UDP (User Datagram Protocol)

|

Protocole réseau de transmission de données qui

n'exige aucun accusé de réception du destinataire des

données envoyées.

|

|

URL (Uniform Resource Locator)

|

Adresse d'un fichier qui se trouve sur Internet.

|

|

WEP (Wired Equivalency Protocol)

|

WEP est un protocole de sécurité pour les

réseaux sans fil. WEP offre un niveau de sécurité de base

mais satisfaisant pour la transmission de données sans fil.

|

|

WLAN (réseau local sans fil)

|

Groupe d'ordinateurs et de périphériques

associés qui communiquent sans fil entre eux.

|

|

WPA (Wi-Fi Protected Access)

|

Protocole de sécurité pour les réseaux

sans fil qui repose sur les fondations de base du protocole WEP. Il

sécurise la transmission de données sans fil en utilisant une

clé similaire à la clé WEP, mais sa force est que cette

clé change dynamiquement. Il est donc plus difficile pour un pirate de

la découvrir et d'accéder au réseau.

|

|