2.2.1.5 PRINCIPE

DE MANDAT AVEC CAS

Dans le fonctionnement de base, le client CAS est

toujours en lien direct avec le navigateur. Dans un fonctionnement n-tiers, le

navigateur accède à un client CAS à travers un mandataire

CAS. Le mécanisme de redirection vu dans le fonctionnement de base n'est

alors plus applicable.

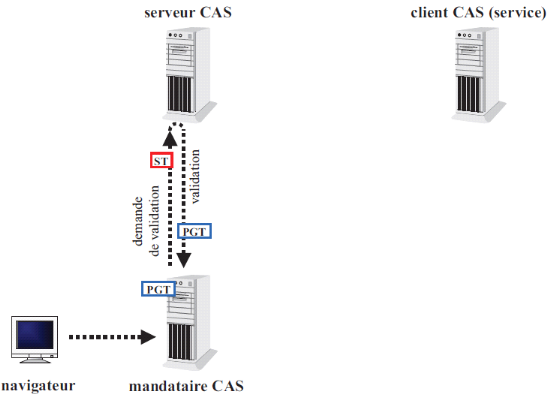

ü Fonctionnement 2-tiers

Un mandataire CAS, lorsqu'il valide un Service Ticket

pour authentifier un utilisateur, effectue, dans le même temps, une

demande de PGT (Proxy Granting Ticket).

Le PGT est le passeport d'un mandataire CAS, pour un

utilisateur, auprès du serveur CAS.

Récupération d'un PGT par un mandataire CAS

auprès du serveur CAS

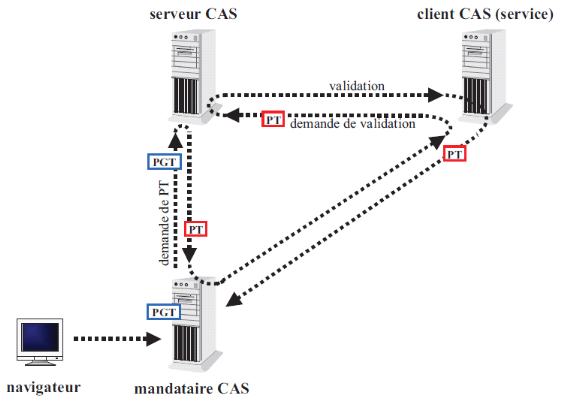

Validation d'un PT par un client CAS accédé

par un mandataire CAS

Figure 13 : validation du PT

pour l'accès à une ressource

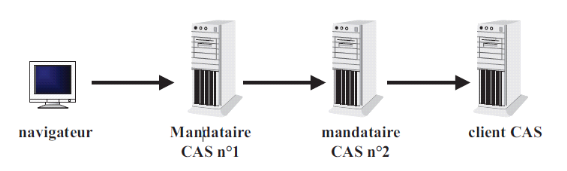

ü Fonctionnement n-tiers

On voit aisément que le client CAS

accédé par le mandataire CAS du fonctionnement 2-tiers peut

également être mandataire à son tour. Les mandataires

peuvent ainsi être chaînés.

CAS est à notre connaissance, le seul mécanisme

de SSO proposant un tel fonctionnement multi-tiers sans aucune propagation de

mot de passe.

Figure 14 : CAS dans

l'architecture n-tiers

CAS permet l'implémentation de plusieurs

méthodes d'authentification plus ou moins traditionnelles : annuaires

LDAP, bases de données, domaines NIS, et fichiers. Cette classe peut

être aisément étendue à d'autres méthodes

d'authentification, selon les besoins des administrateurs de sites (Novell,

Kerberos, Active Directory, ...)

|