INTRODUCTION

Les grandes avancées technologiques ont permis

l'amélioration considérable, ces dernières

décennies, des moyens de communication. On parle donc aujourd'hui

d'automatisation de l'information, de réseaux informatiques, d'internet.

Toutes ces technologies permettent aujourd'hui de satisfaire les besoins de

communiquer avec des personnes se trouvant dans des pays différents,

voire même sur d'autres continents.

Depuis quelques années, une banalisation des

accès distants s'est opérée pour bon nombre de

sociétés et ce, pour des raisons variées. Nous pouvons

signifier par exemple la mobilité des salariés (cadres,

commerciaux), l'ouverture du système d'information aux partenaires,

clients. Avec cette banalisation de nouveaux besoins sont donc apparus :

fournir un accès sécurisé au système

d'informations ; garantir une qualité de service, notamment en

termes de débit et de disponibilité.

La Direction Générale des Douanes Ivoiriennes

est une régie financière de l'Etat de Côte d'Ivoire qui

travaille en collaboration avec des opérateurs économiques sur

toute l'étendue du territoire ivoirien. Afin de mener à bien ses

activités, la Direction Générale des Douanes Ivoiriennes a

opté pour l'automatisation de ses données. Cette option lui a

permis de construire son réseau informatique. En effet, ses

opérateurs économiques utilisent ce réseau informatique

pour se connecter à une application nommé SYDAM (Système

de Dédouanement Automatisé des Marchandises) WORLD dans le but

d'éditer des déclarations de marchandises. La Douane Ivoirienne

est à la recherche de technologies qui viendront simplifier et

améliorer l'accès à cette application.

C'est dans ce contexte que la Direction Générale

des Douanes Ivoiriennes a initié le projet soumis à notre

étude dans le cadre de notre mémoire de fin de cycle.

Ce projet pour thème : << Etude des

accès banalisés dans une architecture trois tiers : cas du

SYDAM WORLD de l'administration des Douanes Ivoiriennes>>.

Il est clair que ce travail s'avère à la fois

passionnant et délicat. Mais il importe que nous résumions ici

les grands axes de notre étude.

- D'abord, nous ferons une approche méthodologique qui

donnera une description de l'entreprise initiatrice du projet et

présentera le thème.

- Ensuite à travers une Etude technique nous

présenterons les différentes solutions possibles pour enfin

décider la solution qui sera la mieux avantageuse.

- Enfin nous procéderons à la mise en oeuvre de

notre solution

PROBLEMATIQUE

Soucieuse d'accroître la productivité de ses

agents et des opérateurs économiques, l'Administration des

Douanes Ivoiriennes a initié depuis 2009 le projet SYDAM WORLD. Au vu de

ceci les utilisateurs utilisent le réseau informatique de la Douane pour

se connecter au serveur SYDAM WORLD dans le but de tirer des

déclarations de marchandises.

Dans ce cas de figure nos utilisateurs sont confinés

dans le réseau de la Douane.

Les opérateurs économiques et les agents de

Douane sont souvent en déplacement à l'étranger, dans ce

cas il est impossible pour eux de tirer des déclarations ou

procéder à des vérifications dans le SYDAM WORLD.

En plus le SYDAM WORLD est une application web mais n'est pas

utilisée comme il se doit.

Face à toutes ces préoccupations,

l'Administration des Douanes a décidé de mettre en place une

technologie qui serait à même de garantir un service plus

performant. Il s'agit donc pour la régie financière de se doter

d'une technologie qui prenne en compte les besoins en matière de

mobilité, stabilité et de qualité de service.

C'est pourquoi, il apparaît opportun de se pencher

sérieusement sur le sujet et faire de l'accès banalisé

à SYDAM WORLD un véritable projet informatique avec une

définition précise des objectifs.

CHAPITRE 1: PRESENTATION DU CADRE DE REFERENCE

1.1. Cadre de référence

général

La Direction Générale des Douanes est

située dans la commune du Plateau, centre des Affaires de la ville

d'Abidjan.

C'est le quartier où sont bâtis les sièges

des institutions financières, des grandes entreprises et principalement

des administrations. L'immeuble abritant les services de la Direction

Générale des Douanes est situé en face de la place de la

République, à proximité de la Sûreté

Nationale de la Police, en face de la Grande Poste.

Boite postale : B.P.V. 25 Abidjan

Téléphone : (225) 20 25 15 00 / 20 25 15

26

Fax: (225) 20 21 15 30/ 20 21 35 87

Site Web:

www.douanes.ci

1.2. Cadre de référence institutionnel

1.2.1. Création, missions et cadre juridique

La Direction Générale des Douanes relève

du Ministère d'Etat, Ministère de l'Economie et des Finances.

Elle constitue un corps paramilitaire composé d'agents obéissant

à la fois au Statut Général de la Fonction Publique et au

statut militaire. Sa structure est de forme pyramidale avec à sa

tête, un Directeur Général nommé par décret

en Conseil des ministres qui est assisté dans ses fonctions de deux (02)

Directeurs Généraux Adjoints.

En effet, c'est suite au décret du 3 septembre 1889 du

Président de la République Française, que les marchandises

étrangères importées dans les établissements

français de la Côte d'Or (de Grand Lahou à Assinie) ont

commencé à faire l'objet de taxation. Le tout était de

décharger l'Etat colonisateur de toutes les dépenses dans cette

partie de ses colonies et d'en favoriser le développement commercial et

industriel. Dès la parution du décret, les premières

structures douanières se mirent en place.

Le 23 septembre 1889, les bureaux de Grand-Bassam et d'Assinie

étaient crées, deux (2) jours plus tard ce fut celui de

Jacqueville, puis le 15 février 1890 celui de Grand Lahou, etc. Au

total, en 1904, la colonie comptait trente deux (32) postes de douane.

La Douane n'a pu échapper aux périphéries

liées au cadre organique des colonies de l'Afrique Occidentale. Aussi en

1931, la Commission permanente du Conseil de gouvernement de l'AOF (Afrique

Occidentale Française) élabora-t-elle un projet de décret

qui fut adopté le 01 juin 1932. Ce texte qui modernisait la

procédure à suivre en matière de dédouanement est

resté en vigueur jusqu'en 1964 et quelques unes de ses dispositions

majeures sont encore d'actualité. Il stipulait entre autres que les

marchandises importées (sauf les bagages et les effets personnels)

devaient être reprises sur un manifeste exigible dès

l'entrée du navire dans le périmètre douanier ; que

les déclarations en douane devaient préciser l'espèce, la

valeur et l'origine des produits, le nom du navire, les quantités et

marques portées sur les emballages, que les marchandises non

dédouanées étaient mises en dépôt, etc.

La douane évolua au gré des circonstances

coloniales et post-coloniales en étant sous l'autorité des

fonctionnaires de la métropole jusqu'en 1964, année à

partir de laquelle un cadre ivoirien, en l'occurrence Feu ANGOUA KOFFI MAURICE,

arriva à la tête de cette administration. A ce jour ce sont neuf

(9) Directeurs Généraux qui se sont succédé. Le

Directeur Général actuel est le colonel major MANGLY ALPHONSE.

1.2.2. Missions de la douane

La Direction Générale des Douanes Ivoiriennes

est rattachée au Ministère en charge de l'économie et des

finances.

Service de l'État, la Direction Générale

des Douanes (DGD) est chargée de mettre en oeuvre et de faire respecter

les dispositions législatives et réglementaires auxquelles sont

soumis les mouvements des personnes, des marchandises, des moyens de transport

et des capitaux à l'entrée et à la sortie du territoire.

La Douane est une Administration nationale dont les activités

s'intègrent dans le contexte des relations régionales et

internationales.

A ce titre, la douane exerce de nombreuses missions : une

mission fiscale, une mission économique, une mission de facilitation des

échanges apparue avec les exigences de la mondialisation et une mission

d'appui aux autres administrations à travers la protection des

intérêts de l'Etat et des citoyens.

Ø La mission fiscale, plus connue du

public, est prépondérante.

Il s'agit de percevoir les droits et taxes exigibles sur les

marchandises importées et exportées.

L'action douanière sur l'assiette, la liquidation des

droits, taxes et redevances perçus à l'entrée et à

la sortie du territoire ivoirien au profit du budget national ou pour le compte

d'autres organisations sous-régionales (UMEOA, CEDEAO).

Principales pourvoyeuses du budget de l'Etat, les recettes

douanières représentent environ 50% des recettes fiscales de la

Côte d'Ivoire.

Ø La mission économique, moins

connue du public, mais qui revêt différents aspects :

Elle consiste avant tout en la protection et en la promotion

des industries locales par :

ü La mise oeuvre d'instruments fiscaux dans le cadre de

l'UEMOA tels que la taxe dégressive de protection et la taxe

conjoncturelle à l'importation, en cas de menace sur les productions

nationales

ü La mise en oeuvre la mise en oeuvre de la politique

commerciale définie par l'UEMOA à travers des instruments tels

que le Tarif Extérieur Commun des douanes, les régimes

préférentiels de droits, etc. ;

ü la modernisation et la promotion de procédures

et régimes douaniers économiques favorisant le

développement des entreprises : transit, entrepôt sous douane,

entrepôt industriel, admission temporaire, perfectionnement.

ü La protection des produits locaux par la surveillance

des échanges extérieurs ;

ü la promotion des échanges extérieurs :

ici il est demandé aux services douaniers d'accompagner l'expansion des

échanges internationaux en supprimant les entraves, les barrières

non tarifaires.

ü l'incitation à l'investissement par les avantages

fiscaux et douaniers accordés aux opérateurs

économiques

Par ailleurs, la douane met à la disposition des

autorités et des usagers des données statistiques relatives aux

importations et exportations de marchandises

Ø la facilitation des

échanges apparue avec les exigences de la mondialisation

Dans la pratique, il s'agit de réduire les exigences

de documents requis,

ü Simplifier les procédures de

dédouanement,

ü Éliminer les pratiques contraignantes aux

frontières,

ü Utiliser le scanner pour des contrôles non

intrusifs

ü Sécuriser et simplifier les opérations de

transit,

ü Promouvoir de véritables recours en cas d'abus

des services

ü Mettre en place une organisation efficiente des

services basée sur l'usage des traitements informatisés pour un

gain de temps.

Ø Les autres missions des Douanes

Elles concernent la protection des intérêts de

l'Etat et des citoyens.

La protection des intérêts de l'Etat et

du citoyen est matérialisée par les opérations

suivantes :

ü Le contrôle des bagages, du fret, des colis

postaux, des aéronefs et des véhicules ;

ü La protection de la santé publique par le

contrôle des importations de médicaments, la lutte contre le

trafic illicite de produits stupéfiants, les contrôles sanitaires

et phytosanitaires ;

ü La protection de la sécurité publique

opérée à travers le contrôle des importations

d'armes et de munitions, ou des publications susceptibles de porter atteinte

à la morale ;

ü La surveillance des mouvements de capitaux ;

ü La protection du consommateur par le contrôle de

la qualité des produits alimentaires, le contrôle des normes

techniques et la recherche des produits contrefaits) ;

ü La protection du patrimoine culturel et de

l'environnement par le contrôle des exportations de biens culturels et

par l'application de la Convention de Washington (le CITES) sur les

espèces de flore et de faune menacées d'extinction.

Les Douanes ivoiriennes participent, en outre, à toutes

les actions de coopération régionale, dans le cadre de l'UMEOA et

de la CEDEAO

L'UEMOA, organisation régionale, affiliée

à l'Organisation Mondiale des Douanes (OMD), a pour objet le

développement de la coopération douanière entre les pays

qui la composent (Bénin, Burkina-Faso, Côte d'Ivoire,

Guinée Bissau, Mali, Niger, Togo et Sénégal.).

Elle a pour vocation :

ü la facilitation des échanges par l'harmonisation

des procédures douanières et la mise en place d'un régime

de transit international ;

ü l'adoption du système harmonisé de

classement des marchandises ;

ü la mise en place de système de

dédouanement informatisé ;

ü la création de bureaux à contrôles

nationaux juxtaposés

ü la promotion des accords préférentiels...

La CEDEAO est la plus grande organisation régionale qui

regroupe outre les huit (08) pays de l'espace UEMOA (Bénin, Burkina

Faso, Côte d'Ivoire, Guinée-Bissau, Mali, Niger,

Sénégal, et Togo), les pays suivants : (Cap-Vert, Gambie, Ghana,

Guinée, Conakry, Liberia, Nigeria, Sierra Léone).

La CEDEAO

promeut l'intégration régionale dans tous les domaines de

l'activité économique. Cette intégration se traduit

notamment dans le domaine commercial par :

v la facilitation et le développement des

échanges facilitation

la création d'une zone de libre

échange conduisant à moyen terme à une union

douanière.

v l'octroi d'un régime tarifaire

préférentiel aux produits du cru et de l'artisanat et aux

produits industriels agréés, accompagné d'un

mécanisme de compensation des pertes de recettes douanières qui

en résultent

Les Douanes ivoiriennes soutiennent ces objectifs. En effet,

elle accompagne ces objectifs par l'harmonisation des procédures

douanières (déclaration en douane unique) et par la

facilitation du transit (TRIE...).

Les Douanes ivoiriennes établissent également

les statistiques du commerce extérieur.

En somme, de par leur

position aux frontières, leurs méthodes de travail et par le

caractère paramilitaire de leur personnel, les Douanes ivoiriennes

apportent leurs concours à certaines Administrations en veillant au

contrôle des entrées et des sorties des personnes et des biens.

Elles appliquent les textes que ces Administrations élaborent ou

initient.

1.2.3. Objectifs

§ Protéger les produits locaux ;

§ Inciter les opérateurs économiques

à investir ;

§ Lutter contre le trafic de la drogue et autres produits

toxiques ;

§ Lutter contre la fraude économique.

La Douane ivoirienne a pour objectif général de

participer au développement économique et social du pays. Pour ce

faire elle se doit de :

1.2.4. Organisation générale de la Douane

L'administration des Douanes constitue un corps paramilitaire

composé d'agents obéissant au statut général de la

Fonction Publique et astreints au port de l'uniforme après une formation

militaire. Sa structure est de forme pyramidale avec à sa tête, un

Directeur Général nommé par décret en conseil des

ministres

Le Directeur Général dirige et coordonne

l'ensemble des activités de la Douane. Il est un manager qui veille

à l'élaboration et à l'application de la

réglementation douanière.

· La Direction Générale des Douanes

comprend :

· Les services rattachés au Directeur que

sont :

- La cellule des conseillers techniques

- Le service de la communication et du courrier

· L'inspection générale des services

douaniers :

Elle a pour mission de :

- Contrôler les services pour détecter les

dysfonctionnements et proposer des solutions ;

- Contrôler les agents (éthique professionnelle)

;

- Veiller à l'application et à

l'exécution correcte de la réglementation douanière

· Quatorze (14) directions centrales :

· Direction de la Réglementation et du

Contentieux

Elle participe à, la préparation des lois et

règlements douaniers et prend toutes décisions, circulaires,

notes, instructions nécessaires pour leur application. Elle

répond à la quasi-totalité des correspondances

adressées à la douane.

· Direction des Moyens Généraux

gère le budget de la douane, son patrimoine, ses

équipements, ses ressources.

· Direction des Ressources Humaines

gère le personnel douanier ou non douanier.

· Direction de l'Informatique se charge

du développement et de la gestion de l'ensemble du Système

Automatisé des Douanes (SYDAM), du tarif intégré et de

l'informatisation de l'ensemble des services.

· Direction de la Statistique et des Etudes

Economiques élabore les statistiques des produits

importés et export.

· Direction du Recouvrement centralise

toutes les recettes douanières qui sont ensuite reversées au

Trésor.

· Direction des enquêtes

douanières procède au contrôle à posteriori

des déclarations en douane, engage des poursuites, joue le rôle de

surveillance du territoire des frontières et lutte contre la fraude

douanière.

· Direction des Services Douaniers

d'Abidjan se charge du contrôle des opérations

commerciales et de la surveillance des zones de dédouanement en dehors

de celles d'Abidjan.

· Direction des Services Extérieurs du

Sud : La Direction des Services Extérieurs du Sud est

chargée des opérations commerciales et de la surveillance des

zones de dédouanement dans les bureaux des douanes de sa zone de

compétence.

Elle a competence pour:

· le dédouanement des marchandises importées

ou exportées;

· la vérification des déclarations en

douane;

· Direction de l'Analyse de Risque, du Renseignement

et de la Valeur : elle est chargée:

· de l'élaboration et de la gestion du fichier de la

valeur ;

· du contrôle anticipé des importations;

· de l'émission des attestations de

vérification et de valeur.

· Direction de la Surveillance et des

Interventions : est chargée de la surveillance du

territoire douanier.

· Direction de la coopération et de

l'Assistance Administrative : elle est chargée:

· de la préparation et du suivi des accords

bilatéraux et multilatéraux comportant des dispositions

douanières;

· de la coopération avec les autres Administrations

nationales étrangères ;

· de la conception et de la mise en oeuvre de la politique

de Transit.

· Direction de la communication et de la

Qualité : elle est chargée de la communication

à l'adresse des usagers et des media, de la politique de relations

publiques de la Direction Générale des Douanes;

· Direction des Services

Extérieurs Nord: La Direction des

Services Extérieurs du Nord est chargée des opérations

commerciales et de la surveillance des zones de dédouanement dans les

bureaux des douanes de sa zone de compétence : elle a pour

compétence

· l'application des Conventions ayant une incidence en

matière douanière;

· le contentieux portant sur les contrôles, les

vérifications et la surveillance.

NB : le schéma de l'organigramme

des Douanes Ivoiriennes sera vu en annexe2.

1.3 Cadre de référence

spécifique

Placée sous l'autorité d'un Directeur, la

Direction de l'Informatique est chargée du développement et de la

gestion de l'ensemble du Système de Dédouanement

Automatisé des Marchandises (SYDAM), du tarif Intégré et

de la Micro-informatique de l'ensemble de la Douane.

Elle comprend un bureau rattaché au Directeur et deux

(02) Sous Directions :

- La Sous-direction de la Production

- La Sous-direction des Etudes

a) bureau audit interne

Ce bureau rattaché au Directeur de l'Informatique est

chargé :

- Suivre les opérations des applications ;

- Contrôler les journaux de transactions de Base de

données;

- Contrôler les connexions aux systèmes.

b) sous-direction de la production

Placée sous l'autorité d'un Sous-directeur, la

Sous-direction de la Production comprend quatre (04) bureaux qui :

- bureau administration des données,

- bureau administration réseau et

sécurité

- bureau tarif et formation

- bureau assistance et gestion des abonnés

b-1) bureau administration des

données

Chargé de l'administration des bases de données

du système dans son ensemble, de garantir l'intégrité et

la diffusion les données, il comprend deux (02) sections:

o La section administration des bases

données

Cette section est chargée de l'administration de la

base de données SYDAM, du datawarehouse et des autres bases de

données. Elle définit également les procédures de

sauvegarde des bases de données.

o La section info centre

Cette section a pour mission la gestion du système

décisionnel et la production d'états statistiques. Elle

gère également le site web de la douane.

b-2) bureau management système, réseau

et sécurité

Dirigé par un chef de bureau, le bureau management

système, réseau et sécurité est

chargé de la gestion du réseau informatique, de

l'administration des systèmes et de la messagerie. Ce bureau gère

également la sécurité informatique. Il élabore et

exécute la politique de sécurité. Ce bureau comprend

trois (03) sections :

o La section management du réseau

Elle est chargée :

- de la configuration et de l'administration du réseau

informatique,

- de la gestion de la sécurité du réseau

informatique,

- de la surveillance du réseau informatique.

o La section maintenance et logistique

Elle est chargée :

- du déploiement du matériel informatique,

- de la maintenance des équipements réseau et

informatiques,

- de la gestion et du suivi du patrimoine informatique de la

Douane.

o La section administration systèmes et

messagerie

Elle est chargée de :

- la configuration et l'administration des systèmes

d'exploitation des serveurs,

- l'administration du domaine informatique des douanes et des

postes de travail,

- la configuration de nouveaux postes de travail,

- la gestion des licences de logiciels,

- la gestion de la messagerie électronique des

douanes,

- la sauvegarde des données et des systèmes

d'exploitation.

b-3) bureau tarif et formation

Ce bureau est chargé de l'interprétation des

textes et de la réglementation. Il effectue La formation des usagers.

Ce bureau comprend deux (02) sections :

o La section tarif et Paramétrage

Elle est chargée de la codification, du chargement du

tarif et du paramétrage de SYDAM WORLD

o La section formation

Elle est chargée de la formation des usagers et du

renforcement des capacités informatiques des agents des douanes.

b-4-) bureau assistance et gestion des

abonnés

Chargé de l'assistance et de la gestion des

abonnés, ce bureau comprend deux (02) sections :

o La section assistance

Elle est chargée d'assister en ligne les usagers et

suivre les anomalies et améliorations des applications.

o La section gestion des abonnés

Elle est chargée de la gestion des abonnements, des

agréments, de la facturation des redevances et des services.

c) la sous-direction des études

Placée sous l'autorité d'un Sous-directeur, elle

comprend trois (03) Bureaux :

- Bureau des études ;

- Bureau développement et maintenance des

applications ;

- Bureau normes, recette et qualité ;

c-1) bureau des études

Dirigé par un chef de bureau qui est secondé

dans ses tâches par deux chargés d'études qui ont rang de

chef de section, le bureau des études a pour missions :

- le recensement, l'identification et l'analyse des besoins

d'informatisation de la direction générale des douanes,

- l'assistance et le conseil dans le choix de solution

informatiques,

- la conception de solutions informatiques,

- la modélisation des processus métier,

- la veille technologique.

c-2) bureau développement et maintenance des

applications

Dirigé par un chef de bureau, le bureau

développement et maintenance des applications est chargé de la

réalisation, du suivi et de l'évolution des applications en

production. Il comprend deux (02) sections :

o La section développement et maintenance

SYDAM

Elle est chargée de la réalisation, du suivi, de

l'amélioration et de l'évolution de l'application SYDAM.

o La section développement et maintenance hors

SYDAM

Elle est chargée de la réalisation, du suivi,

de l'amélioration et de l'évolution des applications

informatiques en dehors du SYDAM.

c-3) bureau normes, recette et

intégration

Dirigé par un chef de bureau, ce bureau a mission de

gérer les normes et la qualité des solutions informatique. Il

effectue les recettes et intégration des applications. Ce bureau

comprend deux (02) sections :

o La section Normes et Qualité

Elle est chargée de :

- l'élaboration et le suivi de l'exécution du

schéma directeur,

- la définition des méthodes et

procédures d'exécution des tâches,

- l'élaboration et le contrôle des normes et

qualité des solutions informatiques.

o La section Recette et Intégration

Elle est chargée :

- Des tests et des jeux d'essais des applications

informatiques,

- L'intégration des applications.

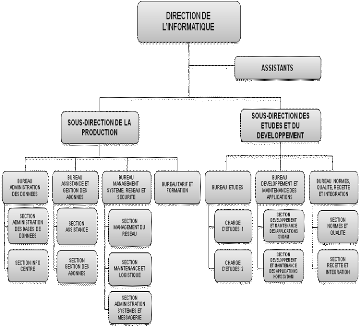

d) Organigramme général de la Direction de

l'Informatique

Commentaire : ce schéma

présente l'organigramme général de la Direction de

l'Informatique des Douanes. L'on pourra distinguer les sous-directions des

bureaux.

Commentaire : ce schéma

présente l'organigramme général de la Direction de

l'Informatique des Douanes. L'on pourra distinguer les sous-directions des

bureaux.

Schéma 1 : schéma de l'organigramme

général de la Direction de l'Informatique

1.4 PRESENTATION DU PROJET

1.4.1. Motivations du projet

La Douane Ivoirienne est une administration publique faisant

partie des régies financières de la Côte d'Ivoire. Elle

regroupe quatorze (14) Directions dont la Direction de l'Informatique. La

Direction de l'Informatique des Douanes a deux missions principales :

ü Elle est chargée du développement et de

la gestion du Système Automatisé des Marchandises ;

ü Elle est chargée de l'informatisation de

l'ensemble des services.

Pour ce faire la Direction de l'Informatique offre une

interconnexion aux opérateurs économiques et autres usagers afin

qu'ils puissent se connecter au serveur SYDAM WORLD et effectuer des

opérations de dédouanement.

Ainsi, la Direction de l'Informatique pour étendre

l'accès au serveur SYDAM WORLD à d'autres technologies a

initié le projet soumis à notre étude dans le cadre de

notre mémoire de fin de cycle. Il a pour thème «

Etude des accès banalisés dans une architecture trois

tiers : cas du SYDAM WORLD de l'administration des Douanes

Ivoiriennes ».

La mise en oeuvre de ce projet se nourrit de diverses

motivations

Ø Permettre un accès plus souple au serveur

SYDAM WORLD ;

Ø Rendre plus convivial l'accès au serveur

SYDAM WORLD.

1.4.2. Objectifs

Les objectifs généraux du projet d'un

accès banalisé au serveur SYDAM WORLD sont :

Ø Un accès simplifié au serveur SYDAM

WORLD ;

Ø Gain de temps ;

Ø Convivialité,

célérité.

1.4.3. Cahier des charges

La Direction de l'Informatique des Douanes Ivoiriennes

désire offrir à ses usagers, et ce, de manière

sécurisée, un accès plus souple et convivial à son

application métier qu'est le SYDAM WORLD. Cette étude devrait

donc porter sur les points suivants :

Ø Proposer des solutions d'interconnexions aux

usagers ;

Ø Proposer la solution qui sera la mieux adaptée

et avantageuse ;

Ø Proposer une solution pour la sécurité

de la connexion.

CHAPITRE 2 : ETUDE DE L'EXISTANT

2.1 PRESENTATION DE L'EXISTANT

La Douane est présente à toutes les

entrées du territoire ivoirien. Son réseau informatique

s'étend également à ces zones qui géographiquement

sont éloignées les unes des autres. Ainsi le réseau des

Douanes fait partie des plus important WAN (Wide Area Network) des

Administrations publiques de Côte d'Ivoire. On distingue quatre (4)

composantes de son système informatique à savoir le

réseau informatique, le parc informatique, la sécurité

informatique et la disponibilité du système informatique.

2.1.1. Réseau Informatique

Dans cette partie, nous présenterons une vue globale du

réseau de la Douane.

a) Vue globale du réseau de la Douane

Le réseau WAN de la Douane a une structure en

étoile. Il est constitué des opérateurs

économiques, des agents des Douanes et des partenaires qui viennent se

connecter au site central qu'est la Direction de l'Informatique.

Schéma 2 : vue global du

réseau des Douanes Ivoiriennes

Banques

Acconiers

Administration des Douanes

Transitaires

DIRECTION DE L'INFORMATIQUE

Société d'inspection

Commentaire : ce schéma présente globalement

le réseau informatique des Douanes de Cote D'Ivoire

b) Présentation de l'architecture WAN de la

Direction de la Douane

Ce sont plus de 180 sites qui sont interconnectés au

réseau des Douanes Ivoiriennes. A cet effet la Direction de

l'Informatique des Douanes Ivoiriennes a confié l'interconnexion de ses

sites à différents opérateurs. L'interconnexion de ses

sites à la Direction de l'Informatique utilise une liaison

spécialisée IP MPLS (dont le nom commercial est IP CONNECT) de

l'opérateur télécom qui assure l'interconnexion des sites

distants. La boucle locale radio est également utilisée pour

l'interconnexion des sites distants. La quasi-totalité des sites sont

interconnectés par IP CONNECT avec des débits allant de 64 Kbps

à 1 Mbps. Les sites situés à la périphérie

de la Direction de l'Informatique telle que la Recette des Douanes et la

Direction Régionale sont directement reliés par fibre optique.

Sur chacun des sites nous pouvons observer la présence des

éléments suivants : un modem 2532, un routeur Cisco 1700

Série ou 1800 Série, un switch Dlink ou Cisco.

LIAISON IP CONNECT : une solution d'interconnexion

propriétaire d'un opérateur Télécom qui consiste en

une ligne spécialisée qui sert à interconnecter un minimum

de trois sites distant entre eux et est basé sur la technologie MPLS

(Multiprotocol label switching).

Schéma 3 : présentation de l'architecture Wan

du réseau de la Douane

Commentaire : nous pouvons remarquer les différents

supports et technologies utilisés par nos sites distants pour se

connecter à la Direction de l'Informatique

Commentaire : nous pouvons remarquer les différents

supports et technologies utilisés par nos sites distants pour se

connecter à la Direction de l'Informatique

c) Le réseau local de la Direction de

l'Informatique

La Direction de l'Informatique est le site central et du

traitement de données, il convient de présenter le réseau

local de la Direction de l'Informatique.

En effet, Le réseau local de la Direction de

l'Informatique des Douanes Ivoiriennes est basé une topologie en

étoile. Les ordinateurs sont interconnectés par

l'intermédiaire de switch catalyst (2950, 2960 g, 3750, 3503). Au sein

de la Direction de l'Informatique nous avons environ une centaine de poste de

travail et une salle machines qui regroupe une dizaine de serveurs, des

équipements d'interconnexions, des supports de transmission.

c-1) Les équipements d'interconnexions

Ø Switch, Routeurs

Le matériel d'interconnexion du réseau de la

Direction de l'Informatique de la Douane est constitué de switchs,

routeurs. Nous avons des switchs Cisco catalyst (2950, 2960G, 3750, 3503) qui

interconnectent les différents postes de travail et les

différents serveurs et deux types de routeurs : les routeurs Cisco

2800 Séries 1700 Séries. Les routeurs Cisco 2800 Séries

représentent les routeurs centraux de la Direction de l'Informatique et

sont au nombre de deux (2). Il faut préciser que ces deux routeurs sont

montés en cluster à répartition de charge. Les

différents switchs sont entreposés dans des coffrets

informatiques. On retrouve également des transceivers utilisés

pour les sites directement reliés par fibre optique. Dans un tableau

(voir tableau 1), nous allons récapituler tous les switchs et routeurs

dont nous avons parlés.

|

EQUIPEMENTS D'INTERCONNEXIONS

|

MARQUE

|

SERIE

|

|

Switch

|

Cisco

|

2950,2960G, 3750,3503

|

|

Routeurs

|

Cisco

|

2800,1700

|

Tableau1 : Récapitulatif des switchs et routeurs du

réseau des Douanes Ivoiriennes

Commentaire : ce tableau liste

l'ensemble des switchs et routeurs

c-2) Les supports de transmissions

La Direction de l'Informatique utilise divers types de

supports de transmission. Nous pouvons distinguer deux catégories :

les supports filaires et les supports sans fil.

v Les supports filaires :

Ø La paire torsadée

Servant à acheminer les flux d'information, les paires

torsadées utilisées au sein de la Direction de l'Informatique

sont de type FTP (Foled Twisted Pair) catégorie 6 et UTP (Unshielded

Twisted pair) categorie 5. La plus utilisé est la paire torsadé

FTP pour le câblage interne des différents sites.

Ø La fibre optique

On distingue la fibre optique monomode et la fibre optique

multi mode.

La fibre optique monomode est utilisée au sein du

réseau des Douanes Ivoiriennes dans l'interconnexion entre certains

sites et la Direction de l'Informatique, notamment les sites de la Direction

Régionale et de la Recette.

v Les supports sans fil

L'éloignement des sites distants et pour des contraintes

de câblage, la Douane utilise la boucle locale radio pour

l'interconnexion de ses usagers.

Dans un tableau (voir tableau 2), nous allons récapituler

tous les supports de transmissions cités plus haut.

Tableau 2 : Récapitulatif des supports de

transmission du réseau des Douanes Ivoiriennes

|

SUPPORTS DE TRANSMISSIONS

|

|

|

Supports filaires

|

Paires torsadées FTP et UTP,

Fibre optique monomode

|

|

Supports sans fil

|

Boucle locale radio

|

Commentaire : ce tableau liste les supports de transmissions

d) Connexion à internet

Comme tout réseau d'entreprise, le réseau

informatique des Douanes Ivoiriennes a une ouverture sur internet. Il est

connecté au réseau internet par une liaison

spécialisée de 1 Mbps.

Schéma 4 : architecture de la connexion à

internet du réseau de la Direction de l'Informatique

Commentaire : ce schéma

représente l'architecture de la connexion Internet du réseau de

la Direction de l'Informatique

Schéma 5 : Architecture du réseau Informatique

de la Douane Ivoirienne

Commentaire : ce schéma représente la

structure étoilé du réseau Informatique de la Douane. Les

liaisons spécialisées ne sont toutes représentés

elles sont au nombre de 180

2.1.2. Parc Informatique de la Douane

Cette partie comporte deux points : les ressources

matérielles constituées des serveurs et les postes de travail.

Les ressources logicielles constituées des applications.

a) Ressources matérielles

Les serveurs

La Direction de l'Informatique abrite une salle machine dans

laquelle sont regroupés les différents serveurs. Elle dispose

d'une douzaine de serveurs. Les systèmes d'exploitation utilisés

sur ces serveurs sont : Windows serveur 2003, 2008 et linux Redhat

Entreprise 5 .Ces serveurs sont tous équipées d'un système

RAID 5 matériel.

Les postes de travail

Les postes de travail peuvent être classées en

deux groupes. Il y a certaines qui accèdent à l'application

métier SYDAM (Système de dédouanement Automatisé de

marchandises) et les autres accèdent aux autres applications du

réseau. Les stations de travail sont pour la majorité des

machines de marque HP de caractéristiques minimum Pentium IV, 80Go de

disque dur et 1Go de mémoire RAM. On dénombre plus de 800

ordinateurs répartis sur l'ensemble des sites douaniers et autres

usagers. Tous les postes de travail fonctionnent avec Microsoft Windows XP

Professionnel (Service Pack 2).

Nous récapitulons les ressources matérielles

utilisées (voir tableau 3)

Tableau 3 : tableau récapitulatif des

ressources matérielles

|

RESSOURCES MATERIELLES

|

QUANTITE

|

MARQUE

|

SYSTEMES D'EXPLOITATION

|

|

Serveurs

|

12

|

HP, COMPAQ, ESCALA de BULL

|

Windows serveur 2003, windows serveur 2008, Linux Redhat 5

|

|

Postes de travail

|

800

|

HP, COMPAQ

|

Windows Xp Pack2

|

|

Imprimantes

|

500

|

HP laser 1020, 1015

|

|

Commentaire : ce tableau liste les

ressources matérielles du parc informatique de la Douane Ivoirienne

b) Ressources logicielles

Les applications

Les applications mises à la disposition des

utilisateurs sont multiples. Nous pouvons citer entre autres, EMEURAUDE pour

la gestion et le contrôle de l'effectif des Agents en Douane. Pour une

meilleure compréhension ces applications seront consignées dans

un tableau (voir tableau4)

L'application métier SYDAM WORLD sera plus

détaillée puisqu'elle fait l'objet de notre mémoire.

Commentaire : ce tableau représente

les applications. Nous pouvons voir les différents rôles que

jouent ces applications ainsi que ses utilisateurs.

Tableau 4 : récapitulatif des applications

|

N0

|

NOM DES APPLICATIONS

|

FONCTIONNALITES DES APPLICATIONS

|

SERVICES BENEFICIAIRES

|

|

1

|

SYDAM WORLD

|

Système de Dédouanement Automatisé Des

Marchandises

|

Sociétés de transit

les administrations des douanes

|

|

2

|

DST (suivi des déclarations sommaires

de transfert)

|

Gestion de suivi et traçabilité des

véhicules avec DST (véhicules usagers) :

-Gestion des véhicules sortis des ports

-Gestions des véhicules en entrée sur un parc

sous douane

-Gestion des bordereaux de transfert et de sortie D3

|

guichet unique auto

opérateurs/importateurs

|

|

3

|

EMEURAUDE

|

Gestion et contrôle de l'effectif des agents en

Douanes

|

Direction des Ressources Humaines

|

|

4

|

UBD

|

Gestion et contrôle des accès aux UBD

(Unité banalisé de dédouanement)

|

Direction de l'Informatique des Douanes

déclarants

|

|

5

|

GESCOD

|

Gestion et suivi du courrier en douanes

|

Direction Générale des douanes

|

|

6

|

DJETE

|

Gestion des recettes douanières

|

Recette douanière

|

|

7

|

PVS

|

Gestion des Procès verbaux Simplifiés

|

Enquêtes douanière

|

|

8

|

INSP-DEST

|

Gestion Inspection à destination

|

Douanes-Aéroport

|

|

9

|

ESDP

|

Gestion des Etats Statistiques des déclarations

provisoires

|

Douanes-Aéroport

|

|

10

|

VISITES.NET

|

Gestion des RDV de visite via internet

|

DGD-bureaux de visites&Déclarants

|

Processus de connexion au serveur SYDAM

WORLD

Nous présentons l'application métier SYDAM WORLD

de façon plus détaillée. Nous définirons

l'application métier ainsi que le processus de connexion au serveur

SYDAM WORLD. SYDAM WORLD

Le SYDAM qui est un Système de Dédouanement

Automatisé des Marchandises comme son nom l'indique, a été

mis en place pour contribuer à l'amélioration

générale du dédouanement dans le but de réduire la

fraude. Sa mise en place, oeuvre à la vulgarisation de l'outil

informatique dans l'administration douanière ivoirienne en participant

à la modernisation de celle-ci. Dans le souci de cette modernisation, il

a été intégré au SYDAM une application web

d'où le nom SYDAM WORLD. Le processus de connexion au serveur SYDAM

WORLD est illustré au schéma 6.

Schéma 6: Processus de connexion au serveur SYDAM WORLD

Serveur d'application

2

Client

Navigateur

Serveur

DNS

Application

SYDAM WORLD

Serveur de base de données

SYDAM WORLD

1

3

4

5

6

Commentaire : ce schéma

représente le processus de connexion au serveur SYDAM WORLD.

L'on pourra distinguer les différentes étapes

depuis le client jusqu'au serveur.

L'architecture du SYDAM WORLD est composée de trois

éléments

L'utilisateur (premier niveau) veut se connecter au serveur

SYDAM WORLD, il saisi l'adresse URL du serveur SYDAM WORLD

http://sw.douanes.ci .

Une fois l'adresse du SYDAM WORLD lancé le serveur DNS

(1) se chargera de faire la résolution de nom. Cette

opération consiste à convertir l'adresse URL en adresse IP

permettant de se connecter au serveur d'application. Une fois la

résolution de nom effectuée l'utilisateur peut maintenant se

connecter au serveur SYDAM WORLD (2).

Le serveur d'application (deuxième niveau) est au coeur

de l'architecture. C'est le point de passage obligé entre les demandes

des clients et l'application SYDAM WORLD. L'utilisateur se connecte au serveur

d'application et accède à l'application SYDAM WORLD (3).

Le serveur de base de données SYDAM WORLD (oracle 10g)

constitue le troisième niveau. L'information transitera par le serveur

d'application et sera afficher sur l'écran de l'utilisateur

(4) et (5).

Ø Les utilisateurs

Nous pouvons les subdiviser en deux catégories :

les opérateurs économiques et les agents de Douanes.

Les opérateurs économiques utilisent

essentiellement l'application métier SYDAM WORLD. Nous pouvons

distinguer deux types d'opérateurs économiques : les

opérateurs économiques qui transfèrent des données

au SYDAM WORLD en l'occurrence BIVAC, PAA, DGI, OIC, Banques,... et les usagers

privées qui accèdent au SYDAM WORLD pour tirer des

déclarations. Comme usagers privés, nous pouvons citer les

transitaires, les consignataires et les acconiers.

Concernant les agents de douanes certains utilisent

l'application métier SYDAM WORLD pour des vérifications

concernant les marchandises à dédouaner par les

sociétés de transit et d'autres services douaniers utilisent les

autres applications tels que le décisionnel etc....

2.1.3 Sécurité Informatique

La Sécurité Informatique se définit comme

l'ensemble des moyens matériels, humains et logiciels mis en oeuvre pour

protéger les systèmes informatiques contre les intrusions, le

vol, la corruption ou les pertes irrémédiables de données.

Nous nous intéresserons dans cette partie, à la

sécurité Informatique générale de notre

infrastructure. Il sera question de la sécurité virale,

sécurité au niveau de l'accès au réseau,

sécurité des locaux.

a) Sécurité virale

Un virus informatique est un programme susceptible de

perturber le bon fonctionnement d'un ordinateur en dénaturant ses

programmes exécutables ou ses fichiers de sorte qu'il puisse à

son tour se reproduire. A cet effet la Douane Ivoirienne, pour lutter contre

les virus informatiques utilise l'anti-virus McAfee et dispose par la

même occasion d'un serveur d'anti-virus McAfee epolicy version 8.5i .Ce

serveur assure la couverture des sites d'Abidjan.

b) Sécurité de l'accès au

réseau

La Douane ivoirienne a une ouverture sur internet. Il est

donc nécessaire de mettre en place un dispositif matérielle ou

logicielle pour protéger son réseau informatique des attaques

extérieures. La Douane a opté pour un dispositif de

sécurité matérielle.

Le fonctionnement de ce firewall est basé sur le principe

du filtrage de paquets IP, c'est-à-dire sur l'analyse des en-têtes

des paquets IP échangés entre deux machines.

Ainsi,

lorsqu'une machine de l'extérieur se connecte au réseau de la

Douane et vice-versa, les paquets de données passant par le firewall

contiennent les en-têtes suivants, qui sont analysés par le

firewall :

· L'adresse IP de la machine émettrice

·

L'adresse IP de la machine réceptrice

· Le type de paquet (TCP,

UDP, ...)

· Le numéro de port (rappel : un port est un

numéro associé à un service ou une application

réseau)

La Douane ivoirienne possède un serveur web et un

serveur de messagerie. Ces deux serveurs sont accessibles depuis internet. Pour

éviter toute infiltration dans notre réseau ces deux serveurs ont

été placés dans un sous réseau isolé par le

pare feu. Ce sous réseau est appelé zone

démilitarisée (DMZ). Cette mesure a été mise en

place pour protéger notre réseau interne.

c) Sécurité de l'accès aux

locaux

ü La salle machine

La salle machine abrite tous les serveurs utilisés par

la Direction de l'Informatique. A ce titre des mesures de

sécurité ont été prises.

Ce sont :

§ un système de téléassistance pour

contrôler l'accès à la salle machine

§ authentification des accès par empruntes

digitales

§ un système de sécurisation contre les

incendies et de détection de fumée est installé dans la

salle machine.

§ des extincteurs sont disposés le long des

couloirs pour parer à toute éventualité.

2.1.4 Disponibilité du système

informatique

La disponibilité consiste à mettre des

mécanismes en place permettant une continuité du fonctionnement

de notre système en cas de panne. Des mesures de disponibilité

ont été prises pour assurer la continuité du centre de

traitement des données en cas de panne.

a) La sauvegarde des données

La sauvegarde consiste à faire une copie

régulière des données de l'entreprise sur un support

externe d'enregistrement .Toutes les données traitées dans un

système informatique doivent donc être régulièrement

sauvegardées pour remédier à un cas de perte des

informations. Pour parer à toute éventualité en cas de

pertes des données informatiques, la Direction de l'Informatique

procède à deux types de sauvegarde. Une sauvegarde automatique et

une sauvegarde manuelle.la sauvegarde automatique est effectuée tous les

soirs et la sauvegarde manuelle est effectuée deux fois dans la

journée. Chaque semaine les sauvegardes sont enregistrées sur des

bandes magnétiques qui sont déposées dans une banque de la

place.

b) La liaison de secours

Pour l'interconnexion de ses sites distants au centre de

traitement des données, la Douane utilise deux liaisons

spécialisées de technologie différentes. La liaison

principale est la liaison IP CONNECT avec un débit de 10Mpbs. La liaison

de secours est une boucle radio avec un débit de 4 Mbps.

2.2 CRITIQUES DE L'EXISTANT

2.2.1 Au niveau du réseau informatique

ü La connexion à internet

Vue l'extension du réseau et le nombre croissant

d'utilisateurs, le choix de ne pas ouvrir la connexion internet à un

nombre important d'usagers pour ne pas surcharger la bande passante a

été observée. Ainsi, la connexion internet est disponible

pour certains sites aux heures suivantes : 7h à 8h ,12h à

14h30.

2.2.2Au niveau du parc informatique

Ressources matérielles

ü Les postes de travail

Pour ce qui est de l'attribution des noms des machines, nous

constatons que les machines présentes sur les différents sites

offrent des identifications fantaisistes, tantôt un nom d'utilisateur,

tantôt une série de chiffres Certains ordinateurs

n'appartiennent pas à la Douane, il arrive que des utilisateurs

achètent leurs propres ordinateurs. Dans ce cas de figure, la Douane n'a

aucune maitrise sur ces ordinateurs ce qui pose un problème de

sécurité.

Ressource logicielle

ü L'application SYDAM WORLD

Pour accéder au serveur SYDAM WORLD un mot de passe et

un login sont demandé pour authentifier l'utilisateur. Donner

l'accès à un utilisateur sur la base d'un nom d'utilisateur et

d'un mot de passe ne suffit pas. Si l'utilisateur se fait voler son login/ mot

de passe, l'intrus n'aura pas de mal à accéder au serveur SYDAM

WORLD à son insu.

2.2.3. Au niveau de la sécurité

Informatique

ü Sécurité virale

Le serveur d'antivirus devrait couvrir la protection de tous

les ordinateurs du réseau mais ce n'est pas le cas. Le système

informatique n'est donc pas protégé des attaques virales. En plus

la base virale de l'antivirus des ordinateurs n'est pas à jour.

ü Sécurité de l'accès au

réseau

Un firewall de type matériel est installé

à l'entrée du réseau pour le protéger des attaques

liées à internet. Mais ce dispositif contrôle uniquement

l'entête des trames qui arrivent sur le réseau et lorsque

celles-ci sont bonnes, il laisse passer la trame sans faire de contrôle

au niveau du contenu du paquet. Le firewall ne fait aucun filtrage de contenu.

Il peut laisser une porte d'entrée aux pirates.

ü Sécurité des locaux

Le système de téléassistance pour

contrôler l'accès à la salle machine ainsi que

l'authentification des accès par emprunte digitale ne sont plus en

état de marche. Ainsi toute personne peut s'introduire dans les locaux

techniques.

2.2.4. Disponibilité du système

informatique

ü Liaison de secours

A ce sujet, nous avons constaté qu'aucune liaison de

secours n'est pas prévue sur les sites usagers. Si la liaison principale

ne marche pas, l'utilisateur devra attendre que la liaison soit rétablie

afin de travailler. Ceci peut entrainer un arrêt du travail et engendrer

de nombreuses plaintes des utilisateurs. Et surtout occasionner des manques

à gagner pour les opérateurs économiques.

Disponibilité du SYDAM WORLD

Actuellement pour travailler sur l'application, il faut se

trouver dans le reseau de la Douane. Parfois les utilisateurs sont en

déplacement à l'étranger ou à la maison mais ne

peuvent pas tirer des déclarations. Se référant à

l'étude de l'existant, nous avons constaté que l'application

SYDAM WORLD est une application web. Cette application est censée

garantir la mobilité de ses utilisateurs, mais ce n'est pas le cas

présentement. Le SYDAM WORLD n'est pas utilisé à bon

escient dans la mesure où elle ne profite pas de tous les atouts

qu'offre une application web. En d'autres termes, aucune installation de

logiciel n'est nécessaire sur un poste client. Au cas ou il y aurait

d'autres modules à intégrer au SYDAM WORLD il n'est pas

nécessaire de les déployer sur les postes clients.

Vu les atouts qu'offre une application web il n'est pas

intéressant que les utilisateurs du SYDAM WORLD soient confinés

dans le réseau de la Douane pour accéder au serveur SYDAM WORLD.

2.3. SOLUTIONS

2.3.1. Au niveau du réseau informatique

ü Connexion internet

La Direction de l'Informatique doit disposer d'une bande

passante dédiée à l'application SYDAM WORLD. A ce jour

l'optimisation de la fluidité du trafic réseau est en phase

d'étude .

2.3.2 Au niveau du parc informatique

ü postes de travail

Tous les postes de travail doivent être nommés

suivant une nomenclature bien définie dans le souci de mieux

gérer les postes de travail. Tous les postes de travail doivent

appartenir à un même groupe, la création d'un domaine est

la mieux indiquée. A ce jour, la mise en oeuvre d'un domaine est en

phase de déploiement. Ceci peut nous permettra d'avoir une

visibilité de tous les ordinateurs de la Douane .Dans la gestion des

comptes utilisateurs, chaque utilisateur doit être configuré pour

accéder au domaine grâce à son nom d'utilisateur et son mot

de passe.

ü L'application SYDAM WORLD

Un système doit être mis en place afin

d'être sur de l'authenticité de la personne désirant se

connecter au serveur SYDAM WORLD. Nous proposons un mécanisme

d'authentification forte.

2.3.3.Au niveau de la sécurité

Informatique

ü Sécurité virale

A ce niveau nous devons nous assurer que tous les ordinateurs

sont dotés de l'antivirus McAfee. S'assurer que la base virale est

à jour et renouveler la licence au cas où elle expire. La

création du domaine permettra de mieux administrer le serveur

d'antivirus.

ü Sécurité de l'accès au

réseau

Pour ce qui est de la sécurité de l'accès

au réseau, contrôler les ports et les paquets IP ne suffit plus

pour se protéger des attaques. Le firewall que nous avons doit

être remplacé par un firewall qui fait un filtrage de contenu. Les

caractéristiques de ce firewall seront présentées dans

l'annexe 1.

ü Sécurité de l'accès aux locaux

L'authentification des accès par empreinte digitale ne

marche pas. Elle doit être rémise en état et doit

authentifier seulement le personnel travaillant sur les serveurs.

2.3.4 Au niveau de la disponibilité du

système

ü Liaison de secours

Des dispositions suffisantes doivent être prises pour

assurer la liaison entre la Direction de l'Informatique et les sites usagers. A

cet effet une double liaison doit être installée. La boucle locale

radio servira de liaison backup sur tous les sites.

ü Sauvegarde des données

Les données sont sauvegardées de façon

manuelle. La douane utilise une dizaine de serveurs. En outre, Plus le volume

de données et le nombre d'utilisateurs est important, plus la sauvegarde

devient un facteur à ne pas négliger. Eu égard au nombre

de serveur et d'utilisateurs, il est préférable d'opter pour un

système de sauvegarde automatique. Nous opterons pour un robot de

sauvegarde de données qui sera capable de sauvegarder jusqu'à

800Go de données sur des bandes LTO.

Chapitre 3 : PRESENTATION DES SOLUTIONS

La solution devra en plus de l'accès à SYDAM

WORLD, garantir la sécurité et la continuité de service de

l'ensemble du système SYDAM WORLD.

Nous allons présenter la solution d'accès

à SYDAM WORLD via internet, ensuite les dispositions de

sécurité et enfin celles prévues pour assurer la

continuité de service de l'ensemble du système SYDAM WORLD.

3. 1 Solution d'accès à SYDAM WORLD via

internet

Pour ce faire il va falloir mettre en place un tunnel virtuel

sécurisé via internet en occurrence un VPN (Virtual Private

Network).

3.1.1 La technologie VPN

a) Généralités

L'acronyme VPN (Virtual Private network) signifie

réseau privé virtuel en français. Ce réseau est dit

virtuel car il relie deux réseaux "physiques" (réseaux

locaux) par une liaison non sécurisée qu'est Internet, et

privé car seuls les ordinateurs des réseaux locaux de

part et d'autre du VPN ont accès aux données. En effet, de plus

en plus d'entreprises dotées de réseaux locaux reliés

à Internet par l'intermédiaire d'

équipements

d'interconnexion, éprouvent le besoin de communiquer (échange

de fichiers, partage d'applications et autres ressources) de façon

sécurisée avec des filiales, des clients ou même du

personnel éloignés via internet. Les données transmises

via internet sont beaucoup plus vulnérables que lorsqu'elles circulent

sur un réseau local, car le chemin emprunté n'est pas

défini à l'avance. Les données empruntent donc une

infrastructure réseau publique appartenant à différents

opérateurs. Ainsi, les données peuvent être

détournées par des individus animés de mauvaises

intentions. Autrement dit, comment les employés de la succursale d'une

entreprise peuvent ils accéder aux données situées sur un

serveur de la maison mère distant de plusieurs milliers de

kilomètres de façon sécurisée? C'est donc pour

répondre à cette problématique que l'on a mis en place les

solutions VPN (voir schéma 7, 8, 9).

b) Fonctionnement du VPN

Un réseau VPN repose sur un protocole appelé

"protocole de tunneling" ou tunnélisation en français. Ce

protocole permet de faire circuler des informations de façon

cryptée d'un bout à l'autre du tunnel. Le terme de "tunnel" est

utilisé pour symboliser le fait qu'entre l'entrée et la sortie du

VPN les données sont chiffrées (cryptées) et donc

incompréhensibles pour toute personne située entre les deux

extrémités du VPN.

La technologie VPN fait intervenir deux éléments

matériels : le serveur VPN et le client VPN.

Le serveur VPN accepte les connexions des clients VPN. Le

serveur VPN déchiffre les données et l'envoie dans le

réseau local.

Le client VPN va initier la connexion vers le serveur VPN,

celui-ci utilisera un logiciel qui réalisera l'établissement du

tunnel et de chiffrement et déchiffrement des données.

De cette façon, lorsqu'un utilisateur nécessite

d'accéder au réseau privé virtuel, sa requête va

être transmise au serveur VPN. Une connexion VPN crée une

interface virtuelle qui doit avoir une adresse IP propre au réseau

local. En effet lors du processus de connexion, le serveur VPN alloue une

adresse IP du réseau local. Ainsi, les utilisateurs ont l'impression de

se connecter directement au réseau de leur entreprise.

Il existe plusieurs protocoles avec différents niveaux

de sécurité, dont le PPTP (Point-to-Point Tunneling Protocol), le

L2F (Layer Two Forwarding), le L2TP (Layer Two Tunneling Protocol) l'IPSec

(Internet Protocol Security), et SSl (Secure Socket Layer).

Selon leur fonctionnalité on distingue trois types de

VPN :

Le VPN Host to Host illustré au schéma

7 est utilisé entre deux hôtes (deux machines) dont les

utilisateurs désirent échanger des fichiers de manière

sécurisé et anonyme.

Schéma 7 : VPN Host to Host

Commentaire : ce schéma

représente l'interconnexion de deux ordinateurs, seul les deux

ordinateurs de part et d'autre du VPN ont accès aux donnes

échangées

Le VPN Host to Lan, illustré au schéma

8 est utilisé entre un hôte A et un

« réseau local» B, l'hôte A se connecte

en fait à un matériel dédié à créer

le VPN afin qu'il puisse accéder aux ressources du réseau B. Les

VPN Host to LAN sont souvent mis en place pour du

télétravail, ou par exemple un employé en

déplacement désirant récupérer une ressource dont

il a besoin à travers l'internet et de manière

sécurisée.

Schéma 8 : VPN Host to Lan

Commentaire : ce schéma

représente l'interconnexion d'un utilisateur distant au réseau

d'une entreprise. Le client utilise internet comme moyen de communication pour

accéder a son entreprise. Les informations échangées entre

le client distant et le réseau de son entreprise empruntent un tunnel

crypté.

\VPN LAN to LAN, illustré au schéma

9 est mis en place entre deux sites par exemple entre deux routeurs

(Cisco 3000 ou ASA ou toutes autres marques et modèles supportant les

VPN). Il est créé afin que les usagers d'un côté

puissent atteindre les ressources de l'autre réseau et vice-versa.

Schéma 9 : VPN LAN to LAN

Commentaire : ce schéma

représente l'interconnexion d'une entité de l'entreprise au site

central. Un employé du réseau

c) Les différentes technologies VPN

Il existe différentes façons de mettre en

oeuvre un VPN. Dans le tableau

(Tableau 5) suivant nous allons présenter les

différentes technologies VPN existantes afin d'opérer un choix

pour l'interconnexion des opérateurs économiques au site central

(Direction de l'Informatique)

Tableau 5 : récapitulatif des différentes

technologies VPN

|

Technologie VPN

|

Pré requis

|

Avantages

|

Inconvénients

|

Utilisation

|

|

VPN L2TP ( Layer Two Tunneling protocol)

|

Concentrateur d'accès distant L2TP

Serveur L2TP

|

Facile à installer sur Windows XP

|

Aucun chiffrement ;

Les données sont transmises en clair ;

|

VPN Host to LAN

|

|

VPN IPSEC (Internet Protocol Security)

|

Passerelle IPSEC;

Client IPSEC

|

intégrité des datagrammes IP ;

authentification des données ;

cryptage des informations

|

Le client VPN doit obligatoirement être installé sur

chacun des postes de travail ;

plus il y a d'utilisateurs, plus son déploiement est

onéreux,

nécessite une configuration sur le poste client

|

VPN LAN to LAN

|

|

VPN SSl (Secure Socket Layer)

|

Passerelle VPN SSL;

Navigateur Web.

|

L'installation du logiciel client se fait à

distance ;

Facilité de mise en place ;

Utile pour les applications utilisant une interface web ;

Authentification forte des clients

|

Si un certificat utilisateur est utilisé formation

obligatoire pour les utilisateurs

|

VPN LAN to LAN ;

VPN Host to LAN

|

|

OPEN VPN

|

Logiciel serveur VPN SSL ;

Logiciel client VPN SSL ;

Deux (2) cartes réseaux pour le serveur VPN.

|

Confidentialité et intégrité des

échanges.

|

Configuration des postes clients ;

Pas adapté pour les réseaux de grande taille

|

VPN LAN to LAN ;

VPN Host to LAN

|

Commentaire : ce tableau liste les

différentes technologies VPN

Choix d'une solution VPN

Tableau 6 : avantages du VPN SSL lies a notre infrastructure

réseau

Pour l'implémentation de notre solution, nous optons

pour le VPN SSL vus les avantages qu'il nous offre en termes de

sécurité et de souplesse pour l'accès à notre

serveur. En outre par rapport aux trois autres solutions (VPN IPSEC, VPN L2TP,

OPEN VPN), les avantages de la mise en oeuvre du VPN SSL sont multiples, mais

nous nous intéresserons essentiellement aux avantages liés

à notre infrastructure (voir tableau 6)

|

AVANTAGES

|

PRESENTATION

|

|

La facilité d'accès à notre

application

|

Cette solution permet aux utilisateurs d'accéder

à l'application à partir de tout point de connexion à

internet et seulement à partir d'un navigateur.

|

|

Solution peu onéreuse

|

En effet avec cette solution, aucun administrateur

réseau n'aura a installé sur chaque poste des utilisateurs un

logiciel VPN CLIENT

|

|

Au niveau de la sécurité

|

Avec VPN SSL, les utilisateurs n'ont pas accès aux

ressources internes de l'entreprise. Les utilisateurs accèdent

uniquement à l'application qui a été défini par

l'administrateur VPN sur l'intranet de l'entreprise depuis n'importe quel

accès internet

|

Commentaire : ce tableau liste les avantages du VPN SSL

3.1.2 Présentation de la solution VPN retenue

a) VPN SSL

Ø Généralité

Le protocole SSL (Secure Socket Layer) permet la transmission

de données chiffrées. C'est un protocole de niveau 4 du

modèle OSI et a été créé par Netscape.

Cette technologie est acceptée par les navigateurs, mais aussi par les

serveurs. Un organisme est chargé de mettre en place des certificats de

confiance pour tous les sites qui utilisent le protocole SSL, dans le but de

bien identifier un site et l'organisme qui le gère.

Ø Fonctionnalité

Authentification : dans SSL v3,

l'authentification du serveur est obligatoire. Elle a lieu à l'ouverture

de la session. Elle emploie pour cela des certificats conformes à la

recommandation X.509 v3. Cela permet au client de s'assurer de

l'identité du serveur avant tout échange de données.

Confidentialité : Elle est

assurée par des algorithmes de chiffrement symétriques. Bien que

le même algorithme soit utilisé par les deux parties chacune

possède sa propre clé secrète qu'elle partage avec

l'autre. Les algorithmes utilisés sont : le DES, le 3DES, le R, le RC4

...

Intégrité : Elle est

assurée par l'application d'un algorithme de hachage aux données

(SHA ou MD5) transmises.

Ø Principe de fonctionnement

- Le navigateur se connecte à un serveur

sécurisé, une clé de cryptage unique est alors mise en

place tout au long de la transaction entre le serveur et le navigateur.

- Le navigateur envoie des données cryptées

à destination du serveur, qui sera seul à même de

déchiffrer les informations reçues, grâce à la mise

en place d'une clé d'échange unique entre eux.

- Le serveur envoie un avis de bonne réception de

l'information.

Une nouvelle transaction cryptée peut débuter,

en reprenant le même processus.

a-1) Les composants du VPN SSL

Pour le bon fonctionnement du VPN SSL, il est

nécessaire de disposer des composants suivants : un navigateur web,

concentrateur VPN ou serveur VPN, connexion internet

Le navigateur web : le navigateur va consister

à établir la connexion entre l'utilisateur et le réseau de

son entreprise. Exemple : internet explorer, mozilla firefox, etc....

Le concentrateur VPN : le concentrateur VPN est

un routeur dédié ou un firewall implémentant le VPN SSl.

Il servira de passerelle pour les différents utilisateurs distants.

Serveur VPN : c'est un ordinateur sur lequel il

sera installé un logiciel libre tel qu'OPEN VPN serveur.

Choix du concentrateur VPN

Notre choix s'est porté sur le Cisco ASA (Adaptative

Security Appliance) plus précisément le Cisco ASA 5540. En effet,

le Cisco ASA est un dispositif de sécurité qui associe un pare

feu des services VPN. Il bloque les attaques avant qu'elle ne se propage dans

le réseau. Dans la suite nous verrons comment fonctionne un VPN SSL sous

Cisco ASA

Fonctionnement de VPN SSL sous Cisco ASA

5540

Le VPN SSL sous ASA fonctionne selon le mode Anyconnect

Mode Anyconnect

Anyconnect est un logiciel qui se télécharge

automatiquement depuis l'ASA. Il crée un tunnel SSL

sécurisé entre un client distant et un site privé.

A l'instar du client IPSec, Anyconnect va créer une

interface réseau virtuelle à laquelle le Cisco ASA va attribuer

une adresse IP.

L'interface créée aura une adresse donnée

par l'ASA au cours de l'établissement du tunnel. Cette adresse fait

partie d'un pool d'adresses attribuées uniquement aux clients du VPN SSL

Anyconnect. Cette interface virtuelle ne sert en réalité

qu'à `tunneliser' les informations qui seront cryptées

grâce à SSL.

Authentification des utilisateurs

L'une des fonctionnalités du VPN SSL est

l'authentification des utilisateurs. Le Cisco asa permet d'authentifier les

utilisateurs. Elle utilise soit une base locale ou un serveur radius tous deux

intégré au concentrateur VPN.

Choix de l'authentification des

utilisateurs

Nous allons opter pour le serveur radius. Lors de la

création des login et mot de passe le Cisco ASA fait une copie dans la

base locale. Au cas où le serveur radius rencontre un souci, nos clients

seront toujours authentifie par le ASA. Le serveur radius peut supporter

jusqu'à 80 000 utilisateurs.

3.2 Les dispositions de sécurité.

L'ouverture du SYDAM WORLD sur l'extérieur du fait de

la connexion permanente à internet la fragilise à cause des

attaques incessantes dont elle peut faire l'objet. De ce fait nous allons

définir deux types de sécurité en l'occurrence la

sécurité de l'accès à l'application et la

sécurité de l'accès au réseau.

3.2.1 Sécurité de l'accès à

l'application SYDAM WORLD

a) Mécanisme d'authentification forte

Dans plusieurs situations, donner accès à un

utilisateur à des renseignements confidentiels sur la base d'un nom

d'utilisateur et d'un mot de passe n'est pas sécurisé. Il existe

en effet plusieurs techniques qu'un individu mal intentionné pourra

mettre en oeuvre afin de découvrir le nom d'utilisateur et le mot de

passe choisis (par exemple, un enregistreur de frappe ou key

logger).

L'authentification forte consiste à ajouter une

technologie en complément au traditionnel login/mot de passe.

Il existe aujourd'hui différentes technologies

d'authentification forte, notamment, les technologies de type OTP (One Time

Password) et Les technologies biométriques.

ü Les technologies de type OTP

Le système de mot de passe à usage unique plus

connu par l'abréviation OTP : (One Time Password) est une

méthode efficace contre le piratage : le mot de passe n'est

utilisé qu'une seule fois. Des petits gadgets électroniques

dotés d'un afficheur peuvent servir à générer des

mots de passe à usage unique (clé usb, carte à puce,

calculette). Ces mots de passe peuvent être aussi

générés par des logiciels.

L'avantage de l'authentification par mot de passe unique est

que le mot de passe transitant sur le réseau ne fonctionne qu'une fois

ce qui rend inutile l'écoute et la récupération.

Fonctionnement

La technologie OTP fait intervenir trois différents

services : service d'authentification, annuaire utilisateur et services

OTP.

Service d'authentification

Le service d'authentification est un tampon entre le client et

le serveur OTP. Généralement un agent OTP est installé sur

le serveur d'authentification. Lorsque le serveur reçoit une connexion

OTP, l'agent intercepte la requête contenant le mot de passe et la

transmet au serveur OTP qui vérifie la validité de l'OTP.

Si l'OTP est valide, le serveur autorise l'accès.

Annuaire utilisateur : base de données

utilisateur

Le serveur d'authentification repose sur une base de

données pour vérifier l'existence des utilisateurs.

Serveur OTP

Le serveur OTP valide les mots de passe

générés par les clés USB dotés d'un

afficheur grâce à un compteur qui s'incrémente à

chaque génération d'OTP

ü La technologie biométrique

La biométrie se base sur un trait unique de la

morphologie humaine : empreinte digitale, iris de l'oeil, empreinte

rétinienne, empreinte vocale, etc...

Le système le plus utilisé est probablement

l'empreinte digitale mais ces technologies restent difficiles à

déployer, car nous devons imposer à tous nos utilisateurs d'avoir

un lecteur d'empreintes digitales sur leurs ordinateurs.

Choix d'un mécanisme d'authentification

forte

Pour notre authentification forte, nous optons pour la

technologie OTP car elle est plus souple et l'opérateur

économique n'aura qu'à saisir le code qui s'affichera sur la

clé USB.

3.2.2 Sécurité de l'accès au

réseau

Les données seront véhiculées via

internet, ce qui présente un risque face aux menaces des attaques

virales et des pirates. Il nous revient à nous de mettre en place des

équipements de sécurité.

Nous allons utiliser deux équipements de

sécurité pour sécuriser l'accès à notre

réseau. Un boitier de sécurité et un firewall.

a) Boitiers de sécurité

Les boitiers de sécurités sont des

équipements informatiques intégrant des technologies de pointe

anti spam, antivirus, filtrage de contenu et prévention d'intrusion.

Plusieurs boitiers de sécurité existent, nous

avons Cisco,juniper, netgear, F5 network, NetASQ, etc ...

Notre choix s'est porté sur le boitier de

sécurité Cisco plus précisément le module IPS

(Intrusion Prévention System) parce qu'il offre plus de

sécurité et les matériels informatiques utilisés

à la Direction de l'Informatique sont tous de marque Cisco. Les

ingénieurs ont tous une parfaite maitrise des équipements Cisco.

Une autre marque nécessiterai une formation ce qui peut engendrer des

couts.

Les ASA de la gamme 5500 utilisent l'AIP SSM (Adaptive

Inspection Prévention Security Services Module). C'est un module de

prévention d'intrusion qui surveille et effectue des analyses en temps

réel du trafic sur le réseau en cherchant les anomalies et les

mauvais usages basés sur une bibliothèque de signatures

étendue.

Lorsque le système repère une activité

non-autorisée, il peut mettre fin à la connexion en cours,

bloquer l'hôte attaquant, enregistrer l'incident, et envoyer une alerte

au gérant du réseau. Les autres connexions légitimes

continuent à fonctionner indépendamment, sans interruption.

Il utilise le logiciel Cisco manager IPS express. Ce logiciel

utilise une base de données de signature de vers, logicielles

malveillants, il permet de bloquer des attaques tels les dénis de

service. La base de signature de ce logiciel contient la description de plus de

25000 attaques.

b) Le firewall

Se référant à notre existant, le firewall

utilisé fait du filtrage par paquet c'est à dire qu'il ne

vérifie seulement que l'adresse IP du destinataire, l'adresse de

l'expéditeur et le port du service auquel l'utilisateur veut avoir

accès. Les données seront véhiculés via internet il

serait donc mieux de mettre en place un firewall assurant un filtrage de

contenu c'est-à-dire en plus de faire un filtrage de paquets il

vérifie les données avant leur arrivée au firewall.

Par rapport aux objectifs que nous voulons atteindre, notre

choix s'est porté sur le Cisco ASA plus précisément le

Cisco ASA 5540.

Le Firewall ASA 5540 fournit une fonctionnalité

très importante : la détection basique de menaces. Elle est

installée par défaut sur l'ASA.

La détection basique de menaces détecte les

activités qui pourraient être liées à une attaque,

comme une attaque DoS (Deny of Service), IP Spoofing (masquer l'adresse IP

source),

c) Emplacement des serveurs

Les serveurs SYDAM WORLD devront être isolés du

réseau. Aussi, nous avons décidé de segmenter notre

réseau. Pour ce faire nous avons utilisés deux zones

démilitarisées (DMZ).

Une DMZ publique constitué des serveurs accessibles

depuis internet en l'occurrence serveur web, serveur de messageries et le

serveur SYDAM WORLD.

Une DMZ privé regroupant tous nos serveurs

d'application y compris le serveur de base de données SYDAM WORLD.

Nous avons utilise deux DMZ pour renforcer la

sécurité car le serveur de base de données SYDAM WORLD

reçoit les demandes du serveur SYDAM WORLD uniquement via notre Cisco

ASA 5540 et éviter les requêtes parasites.