|

Année Académique 2012 / 2013.

|

Université de Maroua

******

Institut

Supérieur du Sahel

************

Département

d'Informatique

et des Télécommunications

******

|

|

The University of Maroua

******

The Higher Institute of the

Sahel

*************

Department of Computer

Science and

Telecommunications

******

|

Informatique et télécommunications

CONCEPTION ET DÉPLOIEMENT DE LA

TECHNOLOGIE

MPLS DANS UN RÉSEAU

MÉTROPOLITAIN

Mémoire présenté et soutenu en vue de

l'obtention du Diplôme

d'Ingénieur de Conception en

Télécommunications.

Par :

TANGUEP Freddy Rolland

Ingénieur des Travaux en Ingénierie des

Télécommunications et Réseaux Mobiles

(ITRM)

Matricule : 11V219S

Sous la Direction de

Dr VIDEME BOSSOU Olivier

Chargé de Cours.

Devant le jury composé de :

Président : Prof. Dr. -Ing. habil.

KOLYANG Examinateur : Dr EMVUDU WONO Yves Sébastien

Rapporteur : Dr VIDEME BOSSOU Olivier

i

Épigraphe

« Un être humain fait partie d'un

tout que nous appelons ' l?univers'' ; il demeure limité dans

l'espace et le temps. Il fait l'expérience de son être, de ses

pensées et de ses sensations comme étant séparés du

reste : une sorte d'illusion d'optique de sa conscience. Cette

illusion est pour nous une prison, nous restreignant à nos désirs

personnels et à une affection réservée à nos

proches. Notre tâche est de nous libérer de cette prison

en élargissant notre compassion afin qu'il embrasse tous les êtres

vivants, et la nature entière, dans sa splendeur, ... »

Albert Einstein

Dédicace

ii

À la Famille NTCHANKWE.

iii

Remerciements

Qu'il me soit permis ici d'exprimer ma profonde gratitude et

mes sincères remerciements à toutes les personnes qui ont

contribué de quelques façons que ce soit à la

réalisation concrète et efficiente de ce mémoire. Plus

précisément, mes pensées s'orientent vers :

> Le président du jury: Prof. Dr. -Ing. habil. KOLYANG

;

> L'examinateur : Dr. EMVUDU WONO Yves Sébastien;

> L'encadreur : Dr. VIDEME BOSSOU Olivier ;

> Le corps enseignant de l'institut supérieur du sahel,

en particulier :

? Le Dr. VIDEME BOSSOU Olivier: pour son encadrement continu

et sa disponibilité incessante en mon endroit ;

? Monsieur TERDAM Valentin : pour ses conseils, le partage de son

expérience; > Les familles : FOTSO à Yaoundé ; FOTSO

à Bafoussam ; FOAKA à Bandjoun ;

> La grande famille des étudiants de l'ISS en

particulier mes promotionnaires ;

> Ma famille d'accueil qui m'a permis de m'épanouir

à Maroua en particulier : Martial KEMAJOU ; KOLYAN et ses frères

; ERIC ; la 'MATER'' ; ABDOU ; MAZOUMOURI ; MVOGO Thierry ; ...

> Mes amies ABBE M. Christine ; KAMNEING Varissa ; NGUEFACK

Jeanne R. ; Gaëlle ; Carine ; ...

> Tous mes amis et connaissances : Aquin DJOMOU ; BOMOKIN

Hugues ; NEGUEM TOGUE Arthur; DJEUGA D. Franck ; AWAOU Samira ; TAYOUMESSIE ;

VAGSSA Pascal; TAYA ; TASSY Ludovic; ESSOMO .B ; MVONDO; Elvira ; ... et tous

ceux dont je n'ai pas cité ici pour des raisons de concision mais qui se

reconnaitrons : sincèrement merci pour toute votre sympathie et votre

convivialité incommensurable.

iv

Table des Matières

Épigraphe i

Dédicace ii

Remerciements iii

Table des Matières iv

Résumé vii

Abstract vii

Liste des tableaux viii

Liste des figures et illustrations ix

Liste des sigles et abréviations x

Introduction générale 1

Chapitre 1 : Contexte et Problématique. 2

1.1-) Introduction 2

1.2-) Présentation du lieu de stage 2

1.3-) Contexte et problématique 3

1.3.1-) Contexte 3

1.3.2-) Problématique 4

1.4-) Objectifs 4

1.5-) Méthodologie 5

1.6-) Conclusion 5

Chapitre 2 : Le MPLS et les coeurs des réseaux. 6

2.1-) Introduction 6

2.2-) Généralités sur la technologie MPLS

6

2.2.1-) Introduction à la technologie MPLS 6

2.2.2-) Historique 6

2.2.3-) Concepts de base et fonctionnement du MPLS 7

2.2.4-) Le routage dans MPLS 14

2. 3-) Les coeurs de réseaux et les techniques qui y sont

utilisées 27

2.3.1-) Les techniques de commutation les plus utilisées

27

V

2.3.2-) Les techniques hybrides et la tendance vers les

techniques NGN 30

2.3.3-) Les techniques de transfert dans les coeurs de

réseaux type NGN 31

2.4-) Une extension du MPLS : le GMPLS 31

2.4-) Conclusion 33

Chapitre 3 : Conception des réseaux MPLS 34

3.1-) Introduction 34

3.2-) Définition et spécification du cahier des

charges 34

3.2.1-) Les besoins fonctionnels 34

3.2.2-) Les besoins non fonctionnels 34

3.3-) La conception des réseaux MPLS 34

3.3.1-) Introduction à la conception réseau 34

3.3.2-) La conception d'un réseau type IP/MPLS 35

3.4-) Méthodologie de mise en oeuvre d'un réseau

MPLS 39

3.4.1-) Les étapes à suivre dans le cas d'une

migration vers le MPLS 39

3.4.2-) Les étapes à suivre dans le cas d'un

nouveau réseau MPLS 42

3.5) Conclusion 43

Chapitre 4: Déploiement du MPLS. 44

4.1-) Introduction 44

4.2-) Définition d'une maquette d'émulation 44

4.2.1-) L'architecture physique de notre maquette

d'émulation 44

4.2.2-) Choix de l'adressage pour notre maquette

d'émulation 45

4.3-) Déploiement et implémentation de la

technologie MPLS 46

4. 3.1-) Configuration basique et activation du MPLS 47

4.3.2-) Déploiement de l'ingénierie de trafic MPLS

48

4.3.3-) Déploiement de la QoS-MPLS 52

4.3.4-) Déploiement de l'ingénierie VPN-MPLS 57

4.4-) Présentation des logiciels et matériels

utilisés 60

4.5-) Conclusion 61

Chapitre 5: Résultats et commentaires. 62

5.1-) Introduction 62

5.2-) Quelques résultats 62

vi

5.2.1-) Résultats concernant l?ingénierie MPLS

62

5.2.2-) Résultats concernant la qualité de service

MPLS 66

5.2.3-) Résultats concernant le VPN VRF du MPLS 67

5.3-) Capture du trafic et analyse sous Wireshark 68

5.5-) Conclusion 72

Conclusion générale 73

BIBLIOGRAPHIE 74

1-) Ouvrages : 74

2-) Articles / Supports de cours : 74

3-) Thèse et mémoire : 74

4-) Articles du web 74

5- ) RFC (Request For Comment) 75

ANNEXES A

Annexe1: Les configurations MPLS-TE A

Pour PE1 on a en résumé: A

Pour PE2 on a en résumé: B

Pour P1 on a en résumé: B

Pour P2 on a en résumé: C

Annexe 2: Les configurations MPLS-QoS. D

Pour les Pi (i=1; 2) routeurs: D

Pour les PEi (i=1; 2) routeurs: E

Annexe 3: Les configurations MPLS-VPN VRF (Sur les routeurs

PEi uniquement) F

Annexe 4: Les commandes de vérification et de

débuggage du MPLS G

Quelques commandes de Vérifications : G

Quelques commandes de débuggage: H

Commandes utilisées dans notre démonstration: I

vii

Résumé

L'objectif de ce mémoire est de concevoir et

déployer la technologie MPLS dans un réseau

métropolitain.

Pour atteindre cet objectif, nous avons commencé par

les généralités sur le MPLS et les coeurs des

réseaux. Ensuite, nous avons présenté l'ingénierie

MPLS et ses applications. Puis, nous somme passé à la conception

et au déploiement du MPLS suivant deux cas à savoir : le cas

d'une migration technologique vers le MPLS et ; le cas de la mise sur pied du

MPLS sur la base d'aucun existant réseau. Enfin nous avons

effectué une simulation du MPLS ; ce qui nous a conduit à

déboucher sur une conclusion et des perspectives.

Brièvement, nous avons proposé une

méthode de mise en oeuvre de la technologie MPLS dans un réseau

métropolitain.

Mots clés : MPLS ; ingénierie de

trafic ; coeur de réseau ou backbone ; qualité de service ; VPN ;

conception et déploiement ; réseaux et

télécommunications.

Abstract

The objective of this memory is to conceive and to open out

the MPLS technology in a metropolitan network.

To reach this objective we started with generalities on the

MPLS and the cores networks. Then, we presented the MPLS engineering and her

applications. Then, add us passes to the conception and the spreading of the

MPLS following two cases known as: the case of a technological migration toward

the MPLS and; the case of the setting up of the MPLS on the basis of none

existing network. At the end point, we did a simulation of the MPLS; what drove

us to the conclusion and the perspectives.

Briefly, we proposed an appropriate method to set up the MPLS

technology in a metropolitan network.

Key words: MPLS; traffic engineering; core

network or backbone; quality of service; VPN; Conception and spreading;

networks and telecommunications.

viii

Liste des tableaux

Tableau II.1 : Tableau très résumé du

vocable MPLS 8

Tableau II.2 : Les neuf types de messages RSVP-TE 18

Tableau II.3 : Comparaison succincte entre CR-LDP et RSVP-TE

[3] 26

Tableau IV.1 : Plan d?adressage pour notre maquette 46

Tableau IV.2 : Les classes de services crées pour notre

émulation 53

Tableau IV.3 : Logiciels utilisés 61

ix

Liste des figures et illustrations

Figure I.1 : Organigramme simplifié de l'Institut

Supérieur du Sahel 3

Figure II.1: La place du MPLS dans le modèle OSI [10]

7

Figure II.2: Architecture simplifiée d'un réseau

MPLS [10] 9

Figure II.3 : Mécanismes basés sur les deux

plans de commutation dans MPLS 11

Figure II.4 : Entête de trame MPLS [5] 12

Figure II.5 : Encapsulation avec une pile composée d'un

seul entête [5] 12

Figure II.6 : Forme générale d'une trame MPLS

contenant un datagramme IP [5] 13

Figure II.7 : Format des messages Path (à gauche) et

Rsev (à droite) 17

Tableau II.2 : Les neuf types de messages RSVP-TE 18

Figure II.8 : Format général des messages

RSVP-TE 18

Figure II.9 : Format des objets RSVP-TE 19

Figure II.10 : Illustration de l'établissement d'un

CR-LDP LSP 25

Figure II.11 : Illustration de la commutation de circuits [2]

27

Figure II.12: Temps de réponse comparés du

transfert de messages/de paquets [3] 28

Figure II.13 : Réseau étendu à transfert

de trame (Frame Relay) [2] 29

Figure II.14 : Architecture résumée GMPLS [3]

32

Figure III.1 : L'architecture EoMPLS de Cisco 37

Figure III.2 : L'architecture 'Enhanced IP VPN'' de

Lucent/Juniper 38

Figure III.3 : L'architecture MPE de Nortel 39

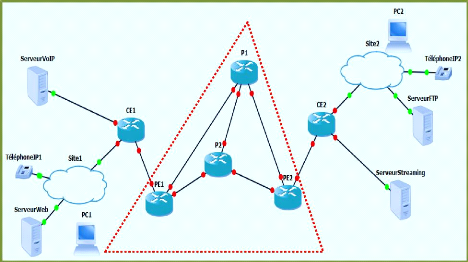

Figure IV.1 : Maquette utilisée pour notre

émulation 45

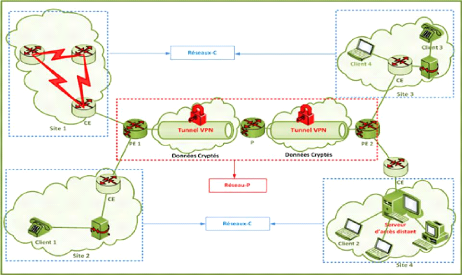

Figure VI.2 : Exemple de Réseau type VPN-MPLS 57

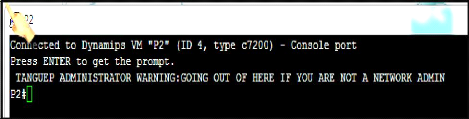

Figure V.1 : Résultat de la bannière

d'avertissement (Warning message) 62

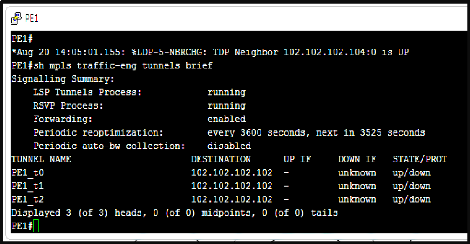

Figure V.2 : Visualisation des tunnels MPLS-TE sur le ingress

LER 63

Figure V.3 : Visualisation des tunnels MPLS-TE sur le ingress

LER 64

Figure V.4 : Visualisation du labelling dans notre

réseau intégrant MPLS-TE 65

Figure V.5 : Résultats pour la QoS ou CoS MPLS 66

Figure V.6 : Visualisation des paramètres VPN VRF MPLS

67

Figure V.7 : Exemple de capture de trafic sur un lien du coeur

de réseau MPLS 68

Figure V.8 : Code de couleur de Wireshark 69

Figure V.9 : Fenêtre d'observation des dialogues entre

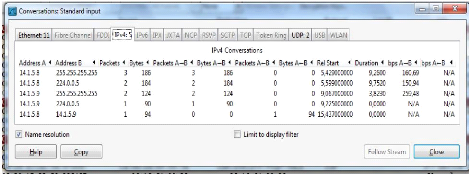

les hôtes du réseau 70

Figure V.10.1 : Conversations sur les entées standards

: type Ethernet 70

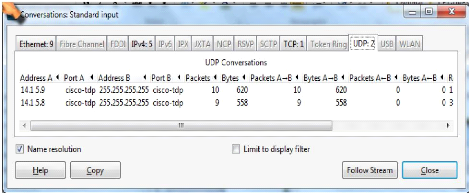

Figure V.10.2 : Conversations sur les entées standards

: type IPv4 71

Figure V.10.3 : Conversations sur les entées standards

: type UDP 71

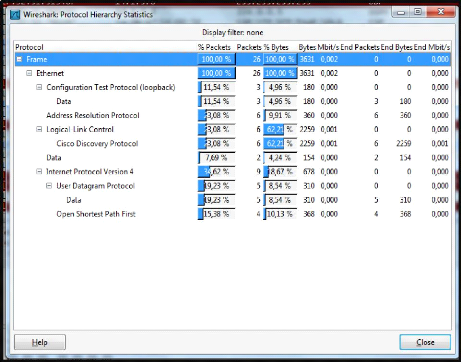

Figure V.11 : Statistique hiérarchisée sur les

protocoles utilisés dans notre réseau 72

Liste des sigles et abréviations

AF (Assured

Forwarding)

AFDP (Adaptive

File Distribution

Protocol)

ARIS (Aggregate

Route-base IP Switching)

AS (Autonome

System)

ATM (Asynchronous

Transfer Mode) AToM

(Any Transport over

MPLS)

BE (Best

Effort)

BGP (Border

Gateway Protocol) BS

(Bit Stack)

CE (Customer

Edge or Equipment)

CEF (Cisco

Express Forwarding)

CLI (Command

Line Interface)

CoS (Class of

Service)

CPU (Central

Processing Unit)

CRC (Cyclic

Redundancy Check)

CR-LDP (Constraint-based

Routing /

Label Distribution

Protocol)

CSPF (Constrained

Shortest Path First)

DCE (Data

Circuit Equipment) DiffServ

(Differentiated Services)

DSCP (DiffServ

Code Points) DWDM

(Dense WDM)

EGP (Exterior

Gateway Protocol) EIGRP

(Extended Interior

Gateway Routing Protocol)

EIPVPN (Enhanced IP

VPN) EoMPLS (Ethernet

over MPLS) ETTD

(Équipement Terminal de

Transmission de Données)

x

FAI (Fournisseur

d?Accès à Internet) FEC

(Forwarding Equivalency

Classes) FF (Fixed

Filter)

FIB (Forwarding Information Base) FIFO

(First In First Out)

FP (File

Prioritaire)

FQ (Fair

Queuing)

FSC (Fiber

Switch Capable)

GMPLS (Generalized

MPLS)

GNS3 (Global

Network Simulator 3)

GPS (Global Positioning

System) GS (Guaranteed

Service)

ID (IDentifier)

IETF (Internet

Engineering Task Force)

IGP (Interior Gateway

Protocol) IntServ

(Integrated Services)

IP (Internet

Protocol)

IPv4 / IPv6 (Internet

Protocol version 4 /

Internet Protocol version

6)

IPX (Internetwork

Packet eXchange) IS-IS

(Intermediate System to

Intermediate System)

ISO (International

Standardization Organization)

L3PID (Layer 3

Protocol Identifier) LDP

(Label Distribution

Protocol) LER (Label

Edge Router)

LFIB (Label

Forwarding Information

Base)

LIB (Label

Information Base) LSC

(Lambda Switching

Capable) LSFT (Label

Switching Forwarding

Table)

LSP (Label

Switched Path)

LSR (Label

Switch Router)

MAC (Medium

Access Controller) MAN

(Metropolitan Area

Network) Mbb (Make

before break)

MP-BGP

(Multi-Protocol

Border Gateway Protocol)

MPE (Multiservice

Provider Edge) MPIBGP

(Multi-Protocol

Internal Border Gateway

Protocol)

MPLS

(Multi-Protocol

Label Switching) MPLS-QoS

(Multi-Protocol

Label Switching / Quality

of Services) MPLS-TE

(Multi-Protocol

Label Switching / Traffic

Engineering) MPLS-VPN

(Multi-Protocol

Label Switching / Virtual

Private Network) MQC

(Modular Quality of

Service)

NGN (Next

Generation Network)

OC-12 (Optical

Carrier-12)

xi

OSI (Open

Systems Interconnection) OSPF

(Open Shortest Path

First)

P (Provider)

PE (Provider

Edge)

PEPS (Premier

Entré Premier Sorti)

PGPS (Deuxième appellation de WFQ)

PHB (Per Hop

Behavior)

PQ (Priority

Queuing)

QdS (Qualité de

Service) QoS (Quality of

Service)

RD (Route

Distinguisher)

RED (Random

Early Detection)

RIB (Routing

Information Base)

RIP (Routing

Information Protocol) RSVP

(ReSource

reserVation Protocol)

RSVP-TE (RSVP-Traffic

Engineering) RT (Route

Target)

RTCP

(Real-Time Control

Protocol)

SE (Shared

Explicit)

SDH (Synchronous

Digital Hierarchy) SONET

(Synchronous Optical

NETwork)

TCP (Transmission

Control Protocol) TDM LSP

(Time Division

Multiplexing Label

Distribution Protocol)

TDP/LDP (Tag

Distribution Protocol /

Label Distribution

Protocol)

xii

ToS (Type of

Service) TTL (Time

To Live)

UDP (User

Datagram Protocol)

VLAN (Virtual

Local Area Network)

VoD (Video on

Demand)

VoIP (Voice

over Internet Protocol)

VPLS (Virtual Private

Local area network Services)

VPN (Virtual

Private Network)

VRF (Virtual

Routing and Forwarding) VVD

(Voix Vidéo Données)

WAN (Wide Area

Network) WDM (Wavelength

Division Multiplexing)

WF (Wildcard

Filter)

WFQ (Weighted

Fair Queuing) WRR

(Weighted Round

Robin)

1

Introduction générale

Avant l'avènement du MPLS, plusieurs technologies de

transports comme ATM et Frame Relay ont longtemps été

utilisés par les opérateurs réseaux dans le monde.

Aujourd'hui, le développement des services VVD

(Voix, Vidéo et Données) ; le

développement fulgurant d'internet ; la

convergence des réseaux (réseaux de

téléphonie fixe et mobile, réseaux informatiques,

réseaux satellitaires,...) vers le réseau IP

et bien d'autres facteurs, font que ces technologies historiques

soient dépassées. Car, la tendance actuelle est celle

impulsée par les NGNs (Next Generation Networks ;

en français réseaux de prochaine génération)

qui se veulent exigeantes en terme de débit (de l'ordre du gigabit) et

de qualité de service plus évoluée. Dès lors, il

faut penser à des technologies de transport offrant du très haut

débit, une très bonne qualité de service et surtout

permettre le transport des flux temps réels. Il revient alors à

se tourner vers une technologie respectant les critères qu'imposent les

NGNs. De ce fait, nous nous posons la question de savoir : quelle technologie

choisir ?

Pour le présent mémoire, nous nous somme

tourné vers la technologie MPLS pour des raisons que nous justifierons

plus loin. D'où le travail à faire : concevoir et

déployer la technologie MPLS dans un réseau

métropolitain.

Le présent mémoire est organisé en cinq

chapitres. Dans le premier chapitre, nous parlerons succinctement du cadre de

travail, de l'environnement du stage ainsi que du sujet traité. Le

second chapitre sera consacré aux généralités sur

le MPLS et les coeurs de réseaux. Le troisième chapitre ira plus

loin que les généralités en ce sens qu'il nous permettra

de présenter l'ingénierie MPLS et ses applications. Le

quatrième chapitre par contre s'intéressera à la

conception et au déploiement du MPLS proprement dit. Enfin, le dernier

chapitre concernera exclusivement la présentation des résultats

obtenus et commentaires.

2

Chapitre 1 : Contexte et Problématique.

1.1-) Introduction

Ce chapitre nous plonge dans le contexte de l'étude de

notre projet. Il met un accent particulier sur les objectifs à atteindre

et la méthodologie utilisée pour y parvenir.

1.2-) Présentation du lieu de stage

Nous avons effectué notre travail de mémoire au

sein de l'Université de Maroua, plus précisément dans le

laboratoire informatique de l'Institut Supérieur du Sahel sous la

direction du Dr. Olivier VIDEME BOSSOU.

En effet, créée par le décret

présidentiel n°2008 / 280 du 09 Août 2008,

l'université de Maroua est un regroupement pour l'instant de deux

grandes écoles à savoir lÉcole Normale

Supérieur et l'Institut Supérieur du

Sahel.

L'Institut Supérieur du Sahel en abrégé

ISS est une école d'ingénierie qui a été

créé en 2008 suite à la demande émise par les

populations du Nord et de l'Extrême Nord d'avoir une Université

dans leurs régions. Cette institution dépend de

l'Université de Maroua. L'ISS a à sa tête le Prof. Dr.

-Ing. habil. KOLYANG.

? Objectifs : L'ISS a été

créé dans le but de former les jeunes camerounais ayant à

leur actif au minimum le Baccalauréat dans divers domaines de la vie et

de ce fait, leur permettre d'intégrer le monde professionnel.

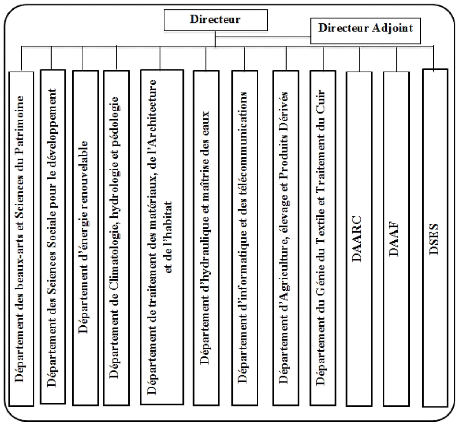

? Les différents départements de l'ISS

sont:

· INFOTEL: Informatique et

Télécommunication;

· HYMAE: Hydraulique et Maitrise des

Eaux;

· ENREN: Énergie Renouvelable;

· AGEPD: Agriculture, Élevage et Produits

Dérivés;

· TRAMARH: Traitement des Matériaux, de

l'Architecture et de l'Habitat;

· GTC: Génie du Textile et Traitement du

Cuir;

· BEASP: Beaux-Arts et Sciences du

Patrimoine;

· SISCOD: Science Sociale pour le

Développement;

· CLIHYPE : Climatologie, hydrologie,

pédologie ;

3

? SCIENV : Science environnementale.

Figure I.1 : Organigramme simplifié de

l'Institut Supérieur du Sahel

1.3-) Contexte et problématique

Il sera question pour nous dans ce paragraphe, de situer notre

travail et de ressortir la problématique qui en découle

clairement.

1.3.1-) Contexte

Concernant les réseaux des opérateurs des

télécommunications et des fournisseurs de services

réseaux, la tendance actuelle consiste à une convergence totale

vers le réseau IP.

4

En effet, avec l'évolution d'internet, avec

l'exponentiation des demandes de connexion internet, les exigences en termes de

débit sont devenues une priorité. De plus, le

développement des technologies de communication temps réels sur

IP comme la téléphonie sur IP, la visiophonie, la

vidéoconférence, la télésurveillance via IP, ... ,

ont très vite montré les limites des technologies comme ATM

(dont le débit ne peut pas atteindre le gigabit exigé par les

NGNs ) et Frame Relay. Pourtant, le but de l'industrie des

télécommunications est de faire évoluer les technologies

au fil du temps et de permettre aux entreprises exerçant dans ce domaine

de rester compétitives.

Ainsi il devient une nécessité pour ces

entreprises de s'adapter aux changements technologiques. Pour aider ces

opérateurs, nous avons travaillé sur une des nouvelles

technologies de coeurs des réseaux : la technologie MPLS.

D'où notre thème : « Conception et

déploiement de la technologie MPLS dans un réseau

métropolitain ».

1.3.2-) Problématique

Parlant de la technologie MPLS, il est important de recentrer

notre orientation sur le sujet. Se pencher sur un réseau

métropolitain revient alors pour nous à appesantir sur

l'architecture physique et logique de ce dernier et spécifiquement son

coeur de réseau.

Pour ce qui est du cas d'espèce : conception et

déploiement de la technologie MPLS dans un réseau

métropolitain ; il nous reviendra tout d'abord de chercher à

comprendre ce qu'est effectivement le MPLS et ensuite de comprendre ses

applications ; ceci, dans le but de proposer une solution de

déploiement de la technologie MPLS dans un réseau

métropolitain.

1.4-) Objectifs

Ce travail a pour objectifs de :

? Produire un réseau métropolitain

implémentant le MPLS sur toutes ses formes, à savoir :

? L'ingénierie de trafic (MPLS-TE), ? La

qualité de service (QoS-MPLS),

5

? Les VPN (VPN-MPLS) ;

> Proposer une méthode de déploiement du

MPLS.

1.5-) Méthodologie

Pour pouvoir atteindre les objectifs suscités, nous

adopterons une méthode par étapes à savoir :

> 1ère Étape : Faire une étude

bibliographique sur le MPLS ;

> 2e Étape : Étudier le MPLS et ses

applications ;

> 3e Étape : Proposer un canevas de

déploiement du MPLS :

? Cas d'une migration d'un réseau quelconque vers un

réseau type IP/MPLS,

? Cas d'un déploiement sous la base d'aucun existant

réseau ;

> 4e Étape : Construire une maquette de

réseau métropolitain et simuler le MPLS ;

> 5e Étape : Effectuer des tests et valider

les résultats.

1.6-) Conclusion

Dans ce chapitre nous nous somme attelé à

présenter l'environnement de travail ainsi que le sujet concerné

: conception et déploiement de la technologie dans un réseau

métropolitain. Dans le chapitre suivant, il sera question

premièrement d'aborder les généralités sur le MPLS

; puis deuxièmement nous verrons quelques techniques de commutation

utilisés aux coeurs des réseaux.

6

Chapitre 2 : Le MPLS et les coeurs des réseaux.

2.1-) Introduction

Ce chapitre décrit fidèlement les

généralités liées à notre sujet. À

cet effet, nous commencerons par l'historique sur le MPLS, puis nous

enchainerons avec ses concepts de base et fonctionnement, enfin nous ferons un

flash-back sur quelques technologies des coeurs des réseaux.

2.2-) Généralités sur la technologie

MPLS 2.2.1-) Introduction à la technologie MPLS

La technologie MPLS (Multi Protocol Label Switching)

a été définie par l'IETF comme étant relativement

simple, très souple, multi protocolaire et particulièrement

efficace. MPLS se voit comme une technologie réseau actuellement en

finalisation et dont le rôle principal souhaité est la

combinaison des concepts et techniques de routage de niveau 3 et des

mécanismes efficaces de commutation de niveau 2 et surtout

l'ingérence de plusieurs protocoles tels qu'IP, IPX, AppleTalk,...

2.2.2-) Historique

L'ingénieuse idée du MPLS naît en

1996 au sein d'un groupe d'ingénieurs d'Ipsilon

Network. Par la suite, plusieurs constructeurs se lanceront sur les

traces du MPLS en développant des protocoles propriétaires

basés sur le même principe, il s'agit de :

? ARIS de la maison IBM ;

? IP Navigator de CASCADE, ASCENA

et LUCEN ;

? IP Switching d'Ipsilon

Network et NOKIA ;

? Tag Switching de Cisco Systems

Inc.

Mais, au tout début de l'histoire, il était

prévu que MPLS ne fonctionne que sur ATM, ce qui a

poussé Ipsilon Network à mettre au point son

IP Switching. Cet attachement à ATM

poussera d'ailleurs certains constructeurs comme

Cisco à sortir sa version Tag Switching, qui

par la suite sera renommée en Label Switching pour

standardisation par l'IETF en tant que MPLS

à proprement parler. Cisco en sortira vainqueur à cette

époque parce que son Tag Switching allait au-delà d'ATM.

7

Certains auteurs qualifient le MPLS comme étant un

protocole de niveau 2,5 au sens OSI du terme (ce que nous illustrons par la

figure II.1) :

7-Application

6-Présentation

5-Session

4-Transport

2,5-MPLS

2-Liaison de données

3-Réseau

IPV4

ATM

IPV6

PPP

Ethernet

IPX

Apple Talk

Frame Relay

1-Physique

Figure II.1: La place du MPLS dans le modèle

OSI [10]

2.2.3-) Concepts de base et fonctionnement du

MPLS

2.2.3.1-) Vocabulaire du MPLS

Pour pouvoir comprendre les schémas explicatifs que

nous présenterons par la suite, il convient de prendre tout d?abord

connaissance avec le vocabulaire MPLS que nous avons consigné dans le

tableau ci-dessous :

8

|

Acronymes

|

Explications et détails

|

|

FEC

(Forwarding

Equivalency

Classes)

|

Il représente un groupe de paquets qui ont en commun

les mêmes exigences de transport. Ils reçoivent

ainsi le même traitement lors

de leur acheminement. À l'opposé des

transmissions IP

traditionnelles, ici, à un paquet est assigné

à une FEC, une et une seule fois ; ceci se faisant lors de son

entrée dans le réseau. Les FEC prennent en comptes les besoins en

termes de service pour certains groupes de paquets ou même un certain

préfixe d'adresses. Ainsi, chaque LSR se construit une table pour savoir

comment un paquet doit être transmis : c'est la table dite

Label Information Base

(LIB).

|

|

Label ou Étiquette

|

C'est un entier naturel qui est

associé à un paquet lorsqu'il circule dans un réseau type

MPLS ; il sert à prendre les décisions de routage.

|

|

LER

(Label Edge

Routeur)

|

C'est un LSR qui est situé entre le réseau MPLS

et le monde extérieur. Il est chargé par exemple de

"labelliser" les paquets à leur entrée dans le

réseau MPLS. Il est selon le cas équivalent à un

ingress node ou à un egress node. Il a

au moins une partie qui comprend l'IP et une le MPLS.

|

|

LDP

(Label

Distribution

Protocol)

|

C'est un protocole permettant d'apporter aux LSR les

informations sur l'association des labels

dans un réseau. Il s'utilise pour associer les labels

aux FEC, et créer des LSPs. Il construit la

table de commutation des labels sur chaque routeur et se base

sur le protocole IGP (Internal Gateway Protocol) pour le routage.

|

|

LSR

(Label Switch

Router)

|

C'est un routeur d'un réseau MPLS dont toutes les

interfaces supportent le protocole IP et qui est capable de retransmettre les

paquets au niveau de la couche 3 en se basant seulement sur le mécanisme

des labels.

|

|

LSP

(Label Switch

Path)

|

C'est une séquence de labels à chaque noeud du

chemin allant d'une source à une ou plusieurs destinations. Elle est

établie en fonction du type de transmission de données ou

après détection d'un certain type de données. Ainsi, il

est clair qu'un LSP sera unidirectionnel et le trafic de retour doit donc

prendre un autre LSP.

|

|

MPLS Egress node

Ou

routeur de sortie MPLS

|

C'est un routeur gérant le trafic sortant d'un

réseau MPLS. Il

possède à la fois des interfaces IP

traditionnelles et des interfaces connectées au réseau MPLS.

C'est l'usine du popping ou label disposition car il retire le

label aux paquets sortants sauf si le mode PHP (Penultimate Hop

Popping) est activé.

|

|

MPLS Ingress node

Ou

routeur d'entrée MPLS

|

C'est un routeur gérant le trafic entrant dans un

réseau MPLS. Il possède également des interfaces IP

traditionnelles et des interfaces connectées au réseau MPLS.

C'est l'usine du label pushing ou label

imposition car il impose le label aux paquets

entrants. Il est aussi

appelé LER (Label Edge

Routeur) due au fait qu'il connecte le réseau MPLS au monde

extérieur.

|

Tableau II.1 : Tableau très résumé

du vocable MPLS

Voyons à présent à quoi ressemble le

fonctionnement du MPLS.

9

2.2.3.2-) Le fonctionnement du MPLS

a-) Le principe de fonctionnement du MPLS

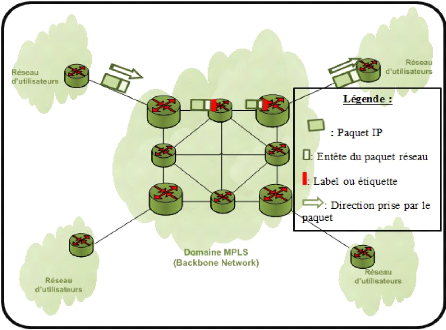

Comme nous le présente la figure II.2 ci-dessous,

une architecture MPLS se compose de deux grande parties : les sites

utilisateurs et du domaine MPLS (coeur de

réseau).

Figure II.2: Architecture simplifiée d'un

réseau MPLS [10] Explications :

? À l'entré dans le domaine MPLS, tout paquet ou

trame réseau provenant d'un site utilisateur (Réseau

d?utilisateurs) est examiné (examen prioritairement basé

sur le champ CoS) et classés dans un FEC (voir tableau

II.1) auquel on attribue une étiquette avant de l'envoyer dans le

coeur du domaine MPLS : c'est le label pushing ;

? Une fois au coeur du domaine MPLS, tous les paquets arrivant

sur un routeur sont examinés (examen basé sur les labels

uniquement) et labels enlevés ; par la suite, une autre

étiquette est ajouté à chacun de ces paquets en fonction

du chemin qu'il

10

prendra : c'est le label swapping. Cette

opération sera répétée jusqu'à ce que les

trames arrivent aux frontières du domaine MPLS.

? À la sortie du domaine MPLS, les trames venant du

coeur du domaine MPLS sont examinés et leurs étiquettes

enlevés ; puis ces paquets sont envoyés vers leurs destinations :

c'est le label se popping. Mais, puisque les opérations

de routage sont complexes et coûteuses, il est recommandé pour des

réseaux de grande taille, d'effectuer l'opération de

dépilement sur le dernier LSR (Penultimate

node1) du LSP (avant-dernier

noeud du LSP avant le LER) pour éviter de surcharger le

LER inutilement.

En résumé :

? On a une fonction de routage qui s'effectue à la

première étape et ;

? On a une fonction de commutation simple pour les paquets de

même FEC à travers les chemins découverts.

L'acheminement des paquets dans le domaine MPLS ne se fait

donc pas à base d'adresse IP mais de label (commutation de

label). Il est clair qu'après la découverte de chemin

(par le protocole de routage type IGP), il faut mettre en oeuvre un

protocole qui permet de distribuer les labels entre les LSRs pour que ces

derniers puissent constituer leurs tables de commutation et ainsi

exécuter la commutation de labels adéquate à chaque paquet

entrant. Cette tâche est effectuée par "un protocole de

distribution de label " : LDP

(Label Distribution

Protocol) et RSVP-TE

(ReSerVation

Protocol-Traffic

Engineering).

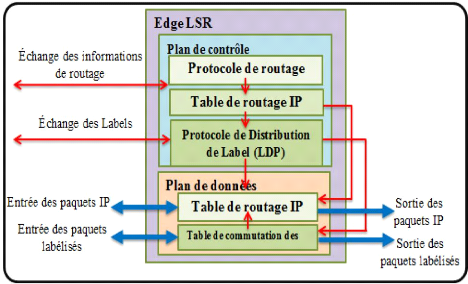

b-) La structure fonctionnelle du MPLS en

simple

En effet le protocole MPLS est fondé sur deux plans

principaux à savoir : le plan de contrôle et le plan de

données.

? Le plan de contrôle :

Il permet de contrôler les informations de routages de

niveau 3 grâce à des protocoles de routage existant et biens

connus tels qu'OSPF, IS-IS, BGP ; et les labels grâce

à des

1 Penultimate node1 :

c'est le routeur immédiat précédent le routeur LER de

sortie pour un LSP donné au sein d'un réseau MPLS ; simplement il

est l'avant denier saut sur un LSP. Il joue un rôle particulier pour

l'optimisation.

11

protocoles de labelling comme : LDP (Label

Distribution Protocol), BGP (dans sa version utilisée par

MPLS-VPN) ou RSVP (utilisé par MPLS-TE)

échangés entre les périphériques

adjacents.

? Le plan de données :

Il est indépendant des algorithmes de routages et

d'échanges de label et utilise une base de données LFIB

(Label Forwarding Information Base : laquelle base qui se remplie à

l'aide des protocoles d'échange de label) pour transmettre ou faire

suivre les paquets avec les bons labels.

Figure II.3 : Mécanismes basés sur les

deux plans de commutation dans MPLS 2.2.3.3-) L'entête d'une trame

MPLS et la commutation hiérarchique

a-) L'entête d'une trame MPLS

L'entête d'une trame MPLS est constituée de

(Voir figure II.4 ci-dessous):

? Un champ LABEL codé sur 20 bits ;

? Un champ CoS ou Exp (Classe of Service / Experimental) :

codé sur 3 bits, il sert à la classe de service (Class of

Service) ;

12

? Un champ BS pour bit stack : il est codé sur 1 bit et

permet de supporter un label hiérarchique (empilement de

labels) ;

? Un champ TTL pour Time To Live : pareil au TTL de IP, il est

codé sur 8 bits et sert à limiter la durée de vie d'un

paquet dans le réseau.

|

LABEL

|

CoS / Exp

|

BS

|

TTL

|

|

20 bits

|

3 bits

|

1 bit

|

8 bits

|

Figure II.4 : Entête de trame MPLS

[5]

Comme nous venons de le voir, dans la constitution de

l'entête MPLS, il y a la présence d'un bit stack qui permet de

supporter l'empilement des labels encore appelé label

hiérarchique. En quoi consiste cette hiérarchie et à quoi

sert-elle exactement?

b-) La commutation hiérarchique dans

MPLS

Le principe de label hiérarchique est basé sur

l'empilement des labels et permet en particulier d'associer plusieurs contrats

de services à un flux donnée au cours de sa chevauché

à travers le réseau MPLS. Ainsi, il incombe aux LSRs de

frontière la responsabilité de pousser ou de tirer la pile de

labels pour désigner le niveau d'utilisation courant de label

concerné. En effet, on dit que la commutation MPLS est

hiérarchique parce qu'en plus de commuter des étiquettes, elle

permet d'en ajouter ou d'en enlever. L'entête MPLS attaché

à un même paquet IP représente une pile d'étiquette

appelé label stack. De façon pratique, le

protocole MPLS se traduit par l'ajout d'une pile d'entête dans la trame

(Voir figure II.5).

|

Entête de couche

|

Entête de niveau N

|

|

|

Entête de niveau N+1

|

|

|

Entête de niveau N+2

|

Entête de

couche liaison

|

Autres entêtes de

couches et

données

|

Figure II.5 : Encapsulation avec une pile

composée d'un seul entête [5]

Malgré le fait qu'MPLS soit indépendant du niveau

2, le placement de l'entête est différent suivant le protocole

utilisé. Cela signifie que dans le cas d'un protocole de

13

niveau deux utilisant la commutation de cellule, le champ

correspondant au label sera utilisé comme label MPLS. Dans le cas

spécifique d'une trame Ethernet, le

'préambule'' et le 'bit

Start'' sont remplacés par l'entête MPLS (Voir figure

II.6).

|

Entête de couche

|

Entête MPLS

|

|

|

|

Datagramme IP

|

|

|

|

Préambul

|

Star

|

Dest.Add

|

Source.Add

|

Type

|

Données

|

CRC

|

Dest.Add

Source.Add

Type

Données

CRC

Label CoS

|

Entête MPLS

|

|

Trame Ethernet taguée

|

Trame Ethernet avec Tag MPLS

BS

TTL

Trame Ethernet sans Tag MPLS

Figure II.6 : Forme générale d'une trame

MPLS contenant un datagramme IP [5]

2.2.3.4-) Le labelling ou distribution des labels MPLS

et le protocole LDP

a-) Le labelling ou distribution des labels

MPLS

Les LSRs s'appuient sur l'information de label pour commuter

les paquets dans le coeur de réseau MPLS. Comme nous l'avons vu, quand

tout routeur reçoit un paquet taggué, il utilise le label pour

déterminer l'interface et le label de sortie ; d'où la

nécessité de protéger les informations sur ces labels au

niveau de tous les LSRs. À cet effet, suivant le type d'architecture,

différents protocoles sont employés pour l'échange de

labels entre LSRs ; principalement les plus utilisées sont : TDP/LDP ;

CR-LDP ; RSVP-TE ; MP-BGP.

b-) Le protocole LDP

Comme la plupart des protocoles, le protocole LDP est

un protocole de signalisation et plus précisément de la

distribution de labels. Il fonctionne suivant la notion de chemin le

plus court ; en clair, cette notion stipule que : pour un préfixe

d'adresse, le protocole de routage classique définit un arbre de plus

court chemin avec pour racine le LSR de sortie qui est en effet celui qui a

annoncé le préfixe et, pour feuilles les différents

routeurs d'entrée. Le routeur de sortie annonce le

préfixe (associé au label) à ses voisins et de

proche en proche, les messages de signalisation vont remonter jusqu'aux

routeurs d'entrée, permettant ainsi à chaque LSR

intermédiaire de faire correspondre un label au préfixe. Mais, ce

protocole connait deux inconvénients majeurs à savoir :

? Les contraintes posées par le protocole de routage :

en effet, les LSPs établis par le protocole LDP sont contraints par le

protocole de routage ;

? L'impossibilité de faire une réservation de

ressources : LDP n'a pas la possibilité de spécifier des

paramètres pour l'attribution de trafic à acheminer sur le

LSP.

Bien qu'LDP ait des limitations, il trouve sa compensation par

le complément apporté par d'autres protocoles comme : CR-LDP et

RSVP-TE. Ceci nous conduit aux notions de routage dans MPLS.

2.2.4-) Le routage dans MPLS

Pour ce qui est du routage dans MPLS, nous allons insister sur

les deux protocoles CR-

LDP et RSVP-TE.

2.2.4.1-) Le protocole de réservation de ressources

RSVP-TE

a-) Introduction à RSVP-TE

De façon simple, on peut dire que RSVP-TE est une

extension du protocole RSVP (Ressource ReSerVation Protocol) pour les

réseaux MPLS permettant de prendre en compte la notion de Qualité

de Service et d'ingénierie trafic.

Dans son idée de création, le protocole RSVP est

destiné à être un protocole de signalisation pour

IntServ2. RSVP avec quelques extensions a

été adapté par MPLS pour être un protocole de

signalisation qui supporte MPLS-TE.

L'essentiel est de ne pas quitter des yeux que RSVP-TE est un

protocole de réservation et pas des moindres ; il offre jusqu'à

trois types de réservations à savoir :

2 IntServ2 :

pour Integrated Services ; qui est un modèle de QoS ou un

hôte demande au réseau une QoS donnée pour un flux

spécifique.

14

? Fixed filter (FF) : Cette

méthode propose une réservation de label pour chaque noeud

émetteur ; ainsi les ressources de chaque noeuds ne sont pas

partagées ;

15

? Wildcard Filter (WF) : Cette

méthode propose une seule réservation de label quel que soit le

nombre de noeuds émetteurs ; il permet d'effectuer des connexions point

à multipoints ;

? Shared Explicit (SE) : Cette

méthode permet au récepteur d'inclure explicitement chaque

émetteur dans la réservation ; ainsi chaque émetteur a la

possibilité de spécifier sa route et permettre donc l'existence

de multiples LSPs. La différenciation des types de réservation va

être notamment utilisée dans les mécanismes de

reroutage.

b-) Le Reroutage de RSVP-TE du MPLS

Quand l'on utilise le routage explicite dans les

réseaux MPLS, il peut parfois survenir certaines pannes il est alors

impératif de trouver un moyen de contournement : le reroutage du

trafic.

Le principe du reroutage est de recréer un LSP

transitant par la route désirée et de faire par la suite basculer

le trafic dessus ; enfin de détruire l'ancien LSP en s'appuyant sur le

principe de 'Make befor break3''. Mais

cela n'empêche que parfois peuvent survenir des problèmes dans le

cas où l'ancienne et la nouvelle route ont des liens en communs. Dans ce

cas, durant la création du nouveau lien la bande passante

nécessaire sur ces liens sera double et pourrait alors dépasser

leur capacité ; mais ce problème est résolu par RSVP-TE.

En effet, l'utilisation du même objet SESSION avec comme type de

réservation SE (Shared Explicit) est utilisée et de

plus, afin de différentier l'ancien et le nouveau tunnel un nouvel LSP

ID est inséré ; dès lors, avec ces nouveaux

éléments une nouvelle route est créée suivant la

méthode conventionnelle. Puis, sur les liens en communs les ressources

sont partagées avec l'ancien LSP grâce à la

réservation de type SE. Enfin, dès que le LSP est

créé le trafic est basculé de LSP et l'ancien LSP est

détruit : cette même technique s'utilise pour l'augmentation de la

bande passante.

La fonctionnalité 'd?Explicit

Routing'' du RSVP-TE est très importante en ingénierie de

trafic ; c'est un type de routage permettant de maximiser et d'optimiser

l'utilisation des ressources. Il s'effectue à l'aide de l'objet

EXPLICITE_ROUTE que nous allons bien aborder plus bas. Ce routage se fait

manuellement ou automatiquement à

3 Make befor break3 :

Principe selon lequel ; le reroutage doit être effectué sans

aucune perturbation du trafic courant, car le LSP doit être recrée

sur le tracé considéré avant toute destruction de

l'ancien.

16

l'aide d'un générateur de route. L'objet

EXPLICITE_ROUTE contient la liste des noeuds par lesquels la réservation

du LSP va être effectuée ; laquelle liste peut être une

liste d'adresses IP de sous réseaux IP ou bien des noeuds abstraits

(virtuels). En effet, un noeud abstrait est un groupe de noeuds

adjacents les uns aux autres dont la topologie n'est pas connue pas le noeud

d'entrée : ce sont des systèmes autonomes. Le routage au sein de

ces systèmes s'effectue de manière transparente.

RSVP-TE est un protocole dit `'soft

state», car la liaison n'est établie que pendant la

durée spécifiée par des 'timers»

envoyés dans les messages de demande de réservation ; ce

qui implique le rétablissement régulier de la liaison.

c-) Les messages RSVP-TE

+ L'architecture de communication : Messages /

Objets

Ici, nous présentons les principes de fonctionnement et

les mécanismes entrants dans la mise en oeuvre du RSVP-TE. Partant du

principe que, les noeuds du domaine MPLS doivent pouvoir communiquer entre eux

pour assurer leur fonction de routage ; le protocole RSVP-TE répond

à ce besoin en définissant des types messages et des objets. Un

message est caractérisé par sa propre structure et par les objets

qu'il inclut. À chaque objet on peut attribuer une fonction

particulière. En général, on distingue deux grands types

de messages :

> Les messages destinés à la création des

routes : Path et Resv ;

> Les messages destinés au contrôle

(remontées d?erreurs etc) : PathErr et ResvErr

Comme les messages, il en existe aussi différents objets

parmi lesquels :

> L'objet SESSION : pour identification de session entre un

noeud d'entrée et un noeud de sortie ;

> L'objet SENDER_TEMPLATE et l'objet FILTER_SPEC : tous

deux combinés permettent d'identifier de façon unique un LSP dans

le réseau ;

> L'objet LABEL_REQUEST: il indique une demande de

réservation de labels. Il est transmis à l'intérieur du

message Path (downstream). Cependant, la liaison des labels n'est

effective que lors du passage du message Resv (upstream).

LABEL_REQUEST fournit aussi des renseignements sur le protocole

réseau de couche 3 (L3PID : Layer 3 Protocol Identifier) ;

? L'objet EXPLICITE_ROUTE: son rôle premier est d'imposer

la route à prendre en spécifiant la suite des noeuds à

suivre ;

? L'objet RECORD_ROUTE : il permet d'enregistrer la route

empruntée par le message ;

? L'objet SESSION_ATTRIBUTE : il peut contenir des informations

de contrôle complémentaires, surtout ceux entrant dans le

'trafic engineering'' ;

? L'objet LSP_TUNNEL_IPv4 et l'objet LSP_TUNNEL_IPv6 qui

indiquent si l'adresse du noeud de destination est d'IPV4 ou d'IPV6.

? Les types de Messages RSVP-TE les plus

cités

Il existe deux grand groupes de messages RSVP-TE qui sont

éclatés en neuf types au total.

|

Common header

|

|

[INTEGRITY]

|

|

SESSION

|

|

PHOP

|

|

TIME-VALUES

|

|

[EXPLICIT_ROUTE]

|

|

LABEL_REQUEST

|

|

[SESSION_ATTRIBUTE]

|

|

[POLYCY_DATA]

|

|

SENDER_TEMPLATE

|

|

SENDER_TSPEC

|

|

[ADSPEC]

|

|

[RECORD_ROUTE]

|

|

Common header

|

|

[INTEGRITY]

|

|

SESSION

|

|

NHOP

|

|

TIME-VALUES

|

|

[RESV_CONFIRM]

|

|

[SCOPE]

|

|

[POLYCY_DATA]

|

|

STYLE

|

|

FLOWSPEC

|

|

FILTER_SPEC

|

|

LABEL

|

|

[RECORD_ROUTE]

|

17

Figure II.7 : Format des messages Path (à

gauche) et Rsev (à droite)

Nous voyons que chaque objet contenu dans un message RSVP-TE est

spécifique à une fonction particulière qu'il remplit

pleinement (Voir tableau II.2).

|

Appartenance à un grand groupe

|

Type de

message

|

Commentaire descriptif

|

|

Groupe de messages

Path et Resv : qui

sont des messages

destinés à la création

des routes.

|

Path

|

Utilisé pour établir et maintenir les chemins

tracés.

|

|

PathTear

|

Similaire au message de type Path, mais s'utilise plutôt

pour la suppression des réservations réseau.

|

|

Resv

|

Il est envoyé en réponse au message Path.

|

|

ResvTear

|

Similaire au message de type Resv, mais s'utilise plutôt

pour la suppression des réservations réseau.

|

|

ResvConf

|

S'envoie de façon optionnelle à l'émetteur

d'un

message Resv pour confirmation qu'une

réservation

donnée est bien établie.

|

|

ResvTearConf

|

Similaire au message de type ResvConf, mais est

optionnellement envoyé à l'émetteur d'un

message ResvTear pour confirmer qu'une

réservation

réseau donnée est supprimée.

|

|

Hello

|

C'est un message particulier qui s'envoie entre noeuds voisins

directement connectés entre eux.

|

|

Groupe PathErr et

ResvErr : qui sont

messages

destinés au

contrôle (remontées

d?erreurs etc) :

|

PathErr

|

Il est envoyé par un récepteur d'un message Path

qui détecte une erreur dans ce message.

|

|

ResvErr

|

Il est envoyé aussi par un récepteur d'un

message Resv qui détecte une erreur dans ce message.

|

Tableau II.2 : Les neuf types de messages RSVP-TE

Nous allons maintenant analyser en profondeur le format d'un

message RSVP-TE typique. On voit qu'en général, un message

RSVP-TE est constitué d'un en-tête commun (common header)

et d'un nombre variable d'objets selon le type spécifique de message

(Voir figure II.8 ci-dessous).

En-tête commune

18

0 1 2 3

|

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8

9 0

|

|

Version (4 bits)

|

Flags

(4 bits)

|

Message type

(8 bits)

|

RSVP Checksum

(16 bits)

|

|

Send TTL

(8 bits)

|

Rserved

(8 bits)

|

RSVP length

(16 bits)

|

|

Objets

|

Figure II.8 : Format général des

messages RSVP-TE ? Version (4 bits) : il

renseigne sur la version du protocole RSVP utilisé ; ?

Flags (4 bits) : il n'est pas bien définit pour l'instant ;

19

> Message Type (8 bits):

1 = message Path ; 2 = message Resv ; 3 = message pathErr ; 4 =

message ResvErr ; 5 = message pathTear ; 6 = message ResvTear ; 7 = message

ResvConf ; 10 = message ResvTearConf ; 20 = message Hello ;

> RSVP Checksum (16 bits) : Il est surtout

utilisé pour la détection d'erreur et s'appuie sur les

mêmes principes que le Checksum utilisé dans IP ;

> Send TTL (8 bits) : Il contient la

valeur du TTL (Time To Live), dans le paquet IP, avec lequel ce

message a été envoyé : il impose une durée de vie

du paquet ;

> Reserved (8 bits) : Il est encore non

utilisé pour l'instant ;

> RSVP Length (16 bits) : La longueur de

message RSVP en octets, 'common header'' inclus. La valeur de ce

champ est donc toujours supérieure à 8. Nous venons de

détailler l'intérieur des messages RSVP-TE à

l'intérieur desquels se trouvent des champs objets ; comment se

présente le format des objets RSVP-TE ?

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8

9 0 1

|

Object length (16 bits)

|

Class-num (8 bits)

|

C-type (8 bits)

|

Object contents (variable length)

Figure II.9 : Format des objets RSVP-TE

> Object Length (16 bits) : C'est un

champ dont la valeur est toujours supérieure à

4, il indique la longueur de l'objet RSVP en octets en incluant

l'en-tête de l'objet ;

> Class-Num (8 bits) : Il renseigne

simplement sur la classe de l'objet ;

> C-Type (8 bits) : Il donne le type

auquel correspond la classe de l'objet ;

> Object Contents (longueur

variable) : C'est l'objet lui-même.

On constate que chaque classe a son propre espace de

numéro C-Type. Par exemple :

> La classe SESSION a 4 C-Types : IPv4, IPv6,

LSP_TUNNEL_IPv4, et LSP_TUNNEL_IPv6. Les numéros assignés

à ces C-Types sont 1, 2, 7 et 8.

> LABEL_REQUEST a trois C-Types: Without Label Range, With ATM

Label Range, and With Frame Relay Label Range avec les numéros de

C-Types 1, 2 et 3.

20

De ce fait, pour identifier le contenu d'un message, on doit

prendre en compte les numéros de classe et le numéro de C-Type.

On peut voir les classes et C-Types comme une sorte de la numérotation

hiérarchique. Voir la structure des messages RSVP-TE en

général nous permet dont d'entrer dans le fonctionnement

d'RSVP-TE à proprement parler.

d-) Le fonctionnement global de RSVP-TE

RSVP-TE est un mécanisme de signalisation

utilisé pour réserver des ressources à travers un

réseau : ce n'est pas un protocole de routage car, toute décision

de routage est faite par IGP. RSVP-TE a principalement trois fonctions de base

à savoir :

? L'établissement et le maintien des chemins (Path

setup and maintenance) ;

? La suppression des chemins (Path teardown) ; ? La

signalisation des erreurs (Error signalling).

RSVP-TE est un "soft-state protocol"

: car il a besoin de rafraîchir périodiquement ses

réservations dans le réseau ; ce qui le différentie des

"hard-state protocol", qui par contre signalent leurs

requêtes une seule fois et supposent qu'elles restent maintenues

jusqu'à sa résiliation explicite.

? L'établissement, le maintien, la suppression des

chemins et la signalisation des erreurs :

L'établissement et la maintenance des chemins sont des

concepts très proches utilisant certes les mêmes formats de

messages mais cependant subtilement différents.

1. L'établissement des chemins

:

Lorsque l'ingress LER (appelé aussi MPLS-TE tunnel

headend ou headend tout cour) a terminé sa procédure CSPF

pour un tunnel particulier, il signale alors le chemin trouvé à

travers le réseau ; il réalise ainsi cette opération en

envoyant un message path au prochain noeud dans le chemin calculé vers

la destination désirée. Ce message path contient un objet

EXPLICIT_ROUTE qui lui, contient le chemin calculé par CSPF sous forme

d'une séquence de noeuds. Puis, l'ingress LER ajoute un objet

LABEL_REQUEST pour indiquer qu'une association de label est requise pour ce

chemin et quel type de protocole réseau sera utilisé sur le

chemin qui sera ainsi établit. Enfin, un objet

21

SESSION_ATTRIBUTE est ajouté au message path pour

faciliter l'identification de la session et les diagnostics, et, le message

path est acheminé vers l'Egress LER (appelé aussi MPLS TE

tunnel tail ou tail) en suivant la route spécifiée dans

l'objet EXPLICIT_ROUTE. Lorsque le message path avance dans le réseau,

chaque LSR intermédiaire effectue les deux actions importantes à

savoir :

? La vérification du format du message pour s'assurer

de sa non corruption.

? Le "contrôle d'admission" : qui est la

vérification de la quantité de bande passante demandée par

le message path par utilisation des informations contenues dans les objets

SESSION_ATTRIBUTE, SENDER_TSPEC et POLICY_DATA. Tant que le contrôle

d'admission ne valide pas le message Path, il n'y a aucune réservation

possible ; c'est alors que le LSR intermédiaire crée un nouveau

message path et l'envoie au "next hop" (en se référant

à l'objet EXPLICIT_ROUTE).

Les messages path refont cette procédure avec tous les

routeurs du chemin à établir jusqu'à atteinte du dernier

noeud dans l'EXPICITE_ROUTE. Le 'tunnel tail??

réalise alors le contrôle d'admission du message path,

exactement comme n'importe quel noeud intermédiaire ; s'il

réalise qu'il est la destination du message path, il répond par

un message Resv (qui est une sorte d?acquittement (ACK) pour le saut

précédent (Previous Hop, PHOP) ; en plus, il témoigne la

réussite de la réservation, et contient aussi le

?incoming label?? que le ?Previous Hop?? doit utiliser

pour l'envoie de paquets de données le long du TE-LSP jusqu'au

?tail??. En effet, L'objet LABEL_REQUEST (message path)

réclame aux LSR traversés et au ?tail?? une

association de label pour la session.)

En général, le 'tail'' répond

au LABEL_REQUEST en incluant un objet LABEL dans son message de réponse

Resv. Puis le message Resv est renvoyé vers le headend, en suivant le

chemin inverse à celui spécifié dans l'objet

EXPLICIT_ROUTE. Chaque LSR qui reçoit le message Resv contenant l'objet

LABEL utilisera ce label pour le trafic de donnée sortant. Si le LSR

n'est pas le headend, il alloue un nouveau label qu'il place dans l'objet LABEL

du message Resv, et qu'il fait transiter sur le chemin inverse (grâce

à l'information PHOP qu'il aura mémorisée lors du passage

du message path pendant le processus d'aller).

22

Quand le message Resv arrive au headend, le TE-LSP est

effectivement créé. À l'issue de la création de ce

LSP, des messages de rafraîchissement RSVP-TE devront être

émis périodiquement afin de maintenir le LSP créé

(soft-state protocol).

2. La signalisation des erreurs ; le maintien et

la suppression des chemins :

? Le maintien des chemins : Le maintien des

chemins s'apparente très proche de l'établissement de ceux-ci ;

en effet, environ toute les 30 secondes, le headend envoie un message path par

le tunnel qui a été établit ; si un LSR envoie quatre

messages path successifs et ne reçoit pas de message Resv correspondant,

il considère la réservation supprimée et envoie un message

dans le sens inverse indiquant que la réservation est alors

annulée. Cependant, ne quittons pas des yeux que : les messages Path et

Resv sont tous les deux envoyés d'une façon indépendante

et asynchrone d'un voisin à un autre. Or sachant que les deux messages

ne sont pas connectés (totalement indépendant), il est

clair qu'un message Resv utilisé pour rafraîchir une

réservation existante n'est pas envoyé en réponse à

un message path, comme c'est le cas d'ICMP Echo Reply qui est envoyé en

réponse à un ICMP Echo Request : on n'a donc pas de comportement

Ping/ACK avec les messages Path et Resv.

? La suppression des chemins : La suppression

des chemins peut être vue comme le processus inverse de

l'établissement des chemins. En effet, lorsqu'un noeud du réseau

décide de la fin d'une réservation, immédiatement il se

permet d'envoyer un PathTear le long du même chemin suivi par le message

path et un ResvTear le long du même chemin suivi par le message Resv. Les

messages ResvTear sont envoyés en réponse aux messages PathTear

pour signaler que le tunnel tail a supprimé la réservation du

réseau. Tout comme les messages de rafraîchissement, les messages

PathTear n'ont point besoin de traverser la totalité des noeuds le long

du chemin pour que leur effet se face ressentir.

? La signalisation des erreurs : Tout comme

dans les réseaux purement IP, ici un accent est aussi porté sur

la signalisation des erreurs au sein du réseau

23

(Bande passante non disponible, boucle de routage, routeur

intermédiaire ne prend pas en charge MPLS, message corrompu,

création de label impossible, etc.). Le mécanisme de

signalisation des erreurs dans MPLS est réalisée par le protocole

de signalisation RSVP-TE. Plus précisément, ces erreurs sont

signalées par les messages PathErr ou ResvErr. En effet, une erreur

détectée dans un message path est traitée par un message

PathErr, et une erreur détectée dans un message Resv est

traitée par un message ResvErr ; les messages d'erreurs sont

envoyés ensuite vers la source de l'erreur ; le PathErr est

envoyé vers le headend, et un ResvErr est envoyé vers le tail.

Une fois que les LSP sont établies, les paquets labélisés

peuvent alors être routés ou même reroutés (en

cas de panne) dans le réseau.

2.2.4.2-) Le protocole de routage par contraintes

CR-LDP

a-) Introduction à CR-LDP

Le protocole CR-LDP (Constraint-based Routing over

Label Distribution Protocol) ; est une version étendue du

protocole LDP, où CR correspond à la notion de

« routage basé sur les contraintes imposées par

les LSPs ». Tout comme LDP, CR-LDP utilise des sessions TCP

entre les LSRs, au cours desquelles il envoie les messages de distribution des

étiquettes ; permettant en particulier à CR-LDP d'assurer une

distribution fiable des messages de contrôle. L'idée du protocole

CR-LDP était d'utiliser un protocole de distribution de label

déjà existant et de lui ajouter la capacité de

gérer le Traffic Engineering. C'est ainsi que, CR-LDP ajoute des champs

à ceux déjà définis dans LDP, tel que

"peak data rate4" et

"committed data rate5". La gestion des

réservations dans CR-LDP est très similaire à celle

utilisée dans les réseaux ATM, alors que RSVP-TE utilise

plutôt un modèle basé sur IntServ.

Mais cependant, le problème général

lié au routage par contrainte est de prendre en compte toutes les

contraintes attachées à chacun des LSPs lors de leurs

établissements. Il est dont clair que les contraintes de route et de

bande passante ne sont pas les seules contraintes pouvant être pris en

compte, on trouve également des contraintes du genre:

4 peak data

rate4 : rate

indique le débit maximum avec lequel un trafic peut

être envoyé via le TE-LSP.

5 committed data

rate5 : indique

le débit garanti par le domaine MPLS pour ce trafic.

24

> Affinity : ensemble de contraintes

administratives directement liées aux LSPs ;

> Path Attributes : permet de savoir si le

LSP doit être spécifié manuellement ou s'il doit être

calculé dynamiquement par le 'constraint-based Routing'' ;

> Set-Up Priority : permet de faire un choix

d'un LSP pour attribution des ressources s'il en a plusieurs LSPs candidats

;

> Holding Priority : décide de la

suspension d'un LSP pour la libération des ressources dans le but

d'établir un autre LSP ;

> Adaptability: pour permettre la commutation

d'un LSP sur un chemin optimisé qui pourrait se libérer ;

> Resilience : permet de décider ou

non de rerouter un LSP si le chemin emprunté devenait indisponible

à la suite d'un incident par exemple.

b) Messages CR-LDP et fonctionnement

·

· Les messages CR-LDP :

Il existe quatre catégories de messages CR-LDP pour en

être plus précis:

> Discovery messages : annoncer et maintenir

la présence des LSRs dans le réseau ; > Session

messages : établir, maintenir et libérer des sessions

entre des voisins LDP ; > Advertisement messages :

créer, changer et libérer des associations de FEC et LSP ;

> Notification messages: utilisés

pour véhiculer les informations de supervision (Les notifications

messages sont quant à eux de deux types :

? Error notifications:

utilisés pour signaler les erreurs fatales. Quand ces messages sont

reçus, la session LDP est terminée et toutes les associations de

label correspondantes sont annulées ;

? Advisory notifications: pour

véhiculer des informations sur la session LDP.)

·

· Le fonctionnement de CR-LDP

:

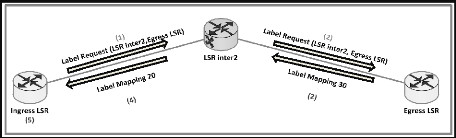

Pour expliquer le fonctionnement de CR-LDP ; nous nous sommes

appuyé sur la figure II.10 ci-dessous. Sur celle-ci, nous avons

entre autres : un Ingress LSR ; un LSR inter2 (qui représente tous

les LSRs du réseau) ; et un Egress LSR. Ces équipements

représentent respectivement l'entrée, le coeur et la sortie du

réseau MPLS.

Figure II.10 : Illustration de

l'établissement d'un CR-LDP LSP

(1) L'Ingress LSR détermine

qu'il a besoin d'établir un nouveau LSP vers l'Egress LSR

en passant par l'LSR Inter2. Pour cela,

l'Ingress LSR envoie à l'LSR

Inter2 un message LABEL_REQUEST avec l'explicit route

(LSR Inter2, Egress LSR) et

le détail des paramètres du trafic nécessaire pour cette

nouvelle route.

(2) L'LSR Inter2 reçoit le

message LABEL_REQUEST, réserve les ressources demandées, modifie

l'explicit route dans le message LABEL_REQUEST et fait suivre le message

à l'Egress LSR. Si nécessaire,

l'LSR Inter2 peut réduire les

réservations demandées dans le cas où les

paramètres correspondant sont marqués négociables dans le

message LABEL_REQUEST.

(3) L'Egress LSR détecte que

c'est effectivement lui l'Egress LSR. Il fait les mêmes activités

de réservation et de négociation que l'LSR

Inter2. Il alloue un label pour le nouveau LSP et l'envoie

à l'LSR Inter2 dans un message LABEL_MAPPING.

Ce message contient aussi les détails des paramètres finaux du

trafic pour ce LSP.

(4) L'LSR Inter2 reçoit le

message LABEL_MAPPING, il finalise la réservation, alloue un label pour

le LSP et met à jour sa table de labels. Ensuite, il envoie le nouveau

label à l'Egress LSR dans un autre message

LABEL_MAPPING.

(5) Le même processus se réalise dans

l'Ingress LSR. Mais vu que l'Ingress LSR

est le headend, il n'aura pas à allouer un label.

25

Ainsi le nouveau LSP est établi et les données

peuvent y transiter sans problèmes.

26

2.2.4.3-) Comparaison entre le RSVP-TE et le

CR-LSP

|

Éléments de

comparaison

|

CR-LDP

|

RSVP-TE

|

|

Support du TE

|

Oui

|

Oui

|

|

Stockage mémoire des LSP

|

Faible

|

500 Octets environ par LSP

|

|

Protocole de Couche 4

|

Utilise TCP pour distribuer

les labels et UDP pour

la

découverte des multiples

LSR

|

Utilise UDP ou IP (Raw IP)

pour distribuer les labels

|

|

Typologie de protocole

|

Protocole type hard-state6

|

Protocole type soft-state7

|

|

Typologie de routage

|

Routage type explicite

|

Routage type explicite

|

|

Notifications

|

Absence de notifications

lorsqu'une panne survient

|

Offre des notifications

lorsqu'une panne survient

|

|

Bande passante entre

éléments du

réseau MPLS

|

Pas spécifié

|

Plus élevée et avec possibilité

de

rafraichissement continu

|

|

Équipementiers favoris

|

Nortel

|

CISCO et JUNIPER

|

|

`'Scaliabilité»

|

Plus 'scaliable''

|

Moins 'scaliable''

|

|

Services proposés

|

Spécification du trafic / Détection des boucles

réseau / Préemption / Message d'erreurs / Partage des

charges / ...

|

Tableau II.3 : Comparaison succincte entre CR-LDP et

RSVP-TE [3]

Nous constatons que cette comparaison ne tranche pas en faveur

d'un des deux protocoles en particulier ; mais on peut dire que CR-LDP est plus

scaliable (c'est-à-dire, résistant à l'augmentation de

la taille du réseau), vu que dans le cas du RSVP-TE, plus le

réseau est étendue plus il sera encombré par des messages

de rafraîchissement. Mais les faits réels sur le terrain disent

plutôt que, malgré ça, RSVP-TE parait être plus

favorable à s'imposer comme protocole supportant le Traffic Engineering

par rapport à CR-LDP.

Nous venons de parler du routage aux coeurs des

réseaux. Mais qu'en est-il exactement des technologies et techniques qui

y sont généralement utilisés.

|

6 Hard-state6 : On dit

d'un protocole qu'il est hard-state dans MPLS lorsqu'une fois un LSR est

établi, il restera maintenu jusqu'à sa libération

explicite.

7 Soft-state7 : Par

contre le soft-state quant à lui, grâce à des messages de

signalisation, permet de rafraichir les LSR qui sont établies

(toutes les 30 seconde environ).

|

27

2. 3-) Les coeurs de réseaux et les techniques qui

y sont utilisées

Vue l'évolution qu'a connue l'ensemble des techniques

employées au coeur des réseaux pour le transport, il

s'avère nécessaire de faire un bref aperçu sur ces

derniers. Ainsi, nous abordons ces techniques dans le sens de faire ressortir

leurs limites et faire un rapprochement au standard MPLS.

2.3.1-) Les techniques de commutation les plus

utilisées

On ne saurait alors parler de coeurs de réseaux sans

faire allusion aux techniques de commutation. Parmi ces techniques de

commutations, les plus connues sont : la commutation de paquets, le transfert

de messages, la commutation de circuits, la commutation de cellules et la

commutation de trames ; pour ne citer que ceux-là.

2.3.1.1-) La commutation de circuits

Dans la commutation de circuits, un circuit

matérialisé est construit entre un émetteur et un

récepteur et, celui-ci n'appartient qu'aux deux équipements qui

communiquent entre eux. L'exemple le plus flagrant de commutation de circuit

est celui implémenté dans les réseaux

téléphoniques RTCP pour permettre à deux abonnés de

communiquer. Retenons ici que la ressource est dédié

jusqu'à la fin de la communication :

c

Récepteur D

Emetteur A

Autocommutateurs

Circuit

Circuit

Récepteur B

tr

Emetteur C

Figure II.11 : Illustration de la commutation de

circuits [2]

t

2.3.1.2-) La commutation ou transfert de messages

Partant de sa définition de base, le message tel que

perçu est une suite d'informations formant un tout logique pour deux ou

plusieurs entités communicantes à savoir

28

expéditeurs et destinataires. Ici, la méthode

utilisé par les noeuds du réseau est du pure `'store

and forward8».

2.3.1.3-) La commutation ou transfert de paquets

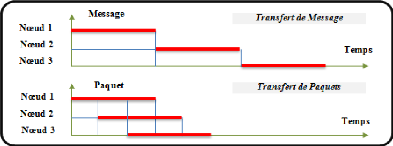

Le paquet est une suite d'informations binaires dont la taille

est une valeur fixée d'avance (parfois entre 1000 et 2000

bits). Et le découpage en paquets des messages des utilisateurs

facilite les retransmissions ; il simplifie la reprise sur erreur et

accélère la vitesse de transmission (Voir figure II.12).

La paquétisation permet le multiplexage et augmente les performances.

Figure II.12: Temps de réponse comparés

du transfert de messages/de paquets [3] Deux techniques de

transfert de paquets ont déjà été

explicitées : la commutation de paquets et le routage de paquets.

Internet est un exemple de réseau à transfert de paquets, et plus

précisément à routage de paquets. Ces paquets peuvent

ainsi suivre des routes distinctes et arriver dans le désordre. D'autres

réseaux, comme ATM ou X.25, utilisent la commutation et demandent que

les paquets suivent toujours un même chemin.

2.3.1.4-) Le transfert de trames ou Frame Relay

Le transfert de trames est une extension du transfert de

paquets. Un paquet ne peut être transmis sur une ligne physique car il ne

comporte aucune indication signalant l'arrivée des premiers

éléments binaires qu'il contient. La solution pour transporter un

paquet d'un noeud vers un autre consiste à placer les

éléments binaires dans une trame, dont le début est

reconnu grâce à une zone spécifique, appelée drapeau

(flag) ou préambule. Un

8 Store and forward8 :

Méthode utilisée par les noeuds

réseau (Switch ou tout autre commutateur de niveau 2)

consistant à recevoir au fur et à mesure toute

l'information, le stocker dans sa mémoire tampon et de ne le

retransmettre au noeud suivant que lorsque cette information est correctement

reçu et en intégralité.

29

transfert de trames est donc similaire à un transfert

de paquets, à cette différence près que les noeuds de

transfert sont plus simples. Ainsi, lors de la construction d'un réseau,

quel que soit le mode de transport choisi, deux sites sont toujours

reliés par un minimum de trois composants ou groupes de composants de

base. Chaque site doit avoir son propre équipement (ETTD) pour

accéder au central local (DCE). Le troisième composant

se trouve entre les deux, reliant les deux points d'accès. La

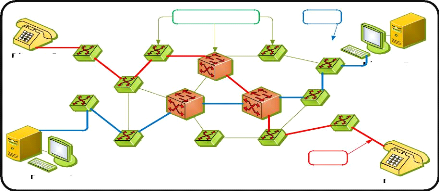

figure II.13, nous présente la partie fournie

par un réseau étendu qui fédère d'autres

réseaux : un réseau fédérateur de transfert de

trames ou Frame Relay.

Terminal

ordinaire

ETTD

Serveur FTP

Serveur Streaming

ETTD

ETTD

DCE

DCE

DCE

Serveur Web

ETTD

DCE

DCE

DCE

Applications

Temps réel

PC de bureau

ETTD

ETTD

Figure II.13 : Réseau étendu à

transfert de trame (Frame Relay) [2]

Le protocole Frame Relay demande moins de temps de traitement

que le X.25, du fait qu'il comporte moins de fonctionnalités.

2.3.1.5-) La commutation de cellules

La commutation de cellules est une commutation de trames

particulière, dans laquelle toutes les trames ont une longueur fixe de

53 octets. Quelle que soit la taille des données à transporter,

la cellule occupe toujours 53 octets. Si les données forment un bloc de

plus de 53 octets, un découpage est effectué. La cellule ATM en

est un exemple typique. La commutation de cellules a pour objectif de remplacer

à la fois la commutation de circuits et la commutation de paquets en

respectant les principes de ces deux techniques.

30

2.3.2-) Les techniques hybrides et la tendance vers les

techniques NGN

Les différentes techniques de transferts

suscités peuvent se combiner pour donner naissance à des

techniques adaptatives en fonction des besoins et permettre de s'arrimer

à la nouvelle donne : celle des NGN9. Ainsi,

plusieurs types de techniques propriétaires hybrides sont mis sur pied ;

c'est le cas du MPLS.

2.3.2.1-) ATM et migration d'IP/ATM vers le MPLS

a-) L'IP/ATM

Dans les années 1994 à 1998, IP sur ATM qui

offre des débits de 155 et de 622 Mbit/s, est le choix par excellence

des opérateurs de télécommunication aux États-Unis.

Le choix de cette technologie se fit sur la base des prévisions de

grandissement exponentiel du trafic téléphonique et les autres

trafics dues aux nouvelles technologies de l'époque. Bien qu'ATM soit

approprié lorsqu'il s'agit du transport de voix, ATM est très mal

adapté au transfert de données ce qui justifiât sa

faiblesse face aux réseaux à nouvelles exigences

multimédias comme internet : d'où la chute progressive d'ATM en

tant que leadeur. Dans le même temps, l'augmentation des

fonctionnalités de commutation réalisables directement de

manière optique conduira à terme IP à être le

protocole unique, soit directement sur fibre optique à 40 Gbit/s et

au-delà, soit sur de multiples sous canaux (WDM) à des

débits binaires de 2,5 et 10 Gbit/s.

b-) La migration ou la convergence de l'IP/ATM vers le

MPLS

L'arrivée du MPLS et des routeurs gigabits, remplacent

progressivement l'ancienne méthode qui consistait à superposer

les réseaux IP aux réseaux ATM dans le but de résoudre les

problèmes de performance réseaux. D'ailleurs même, cette

superposition IP/ATM présentait un inconvénient majeur à

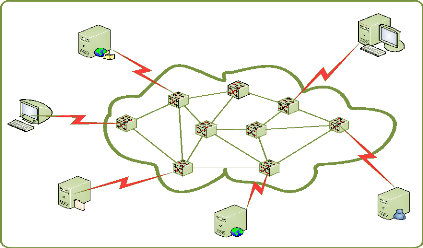

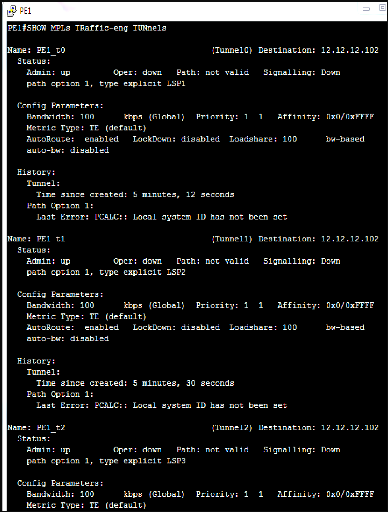

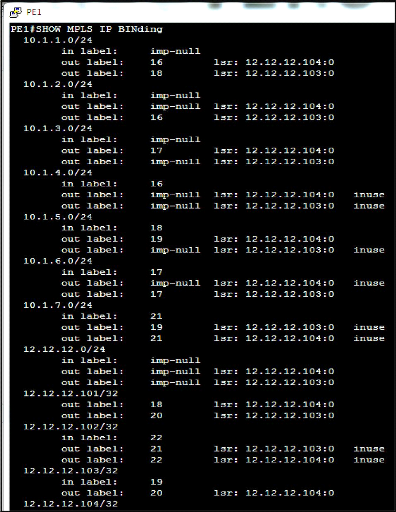

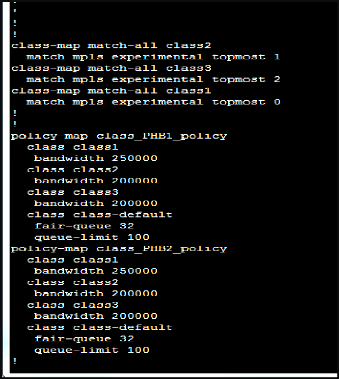

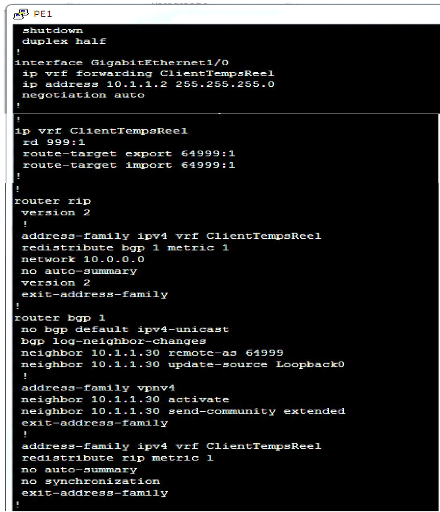

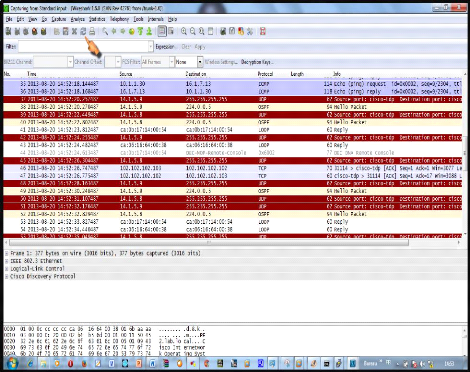

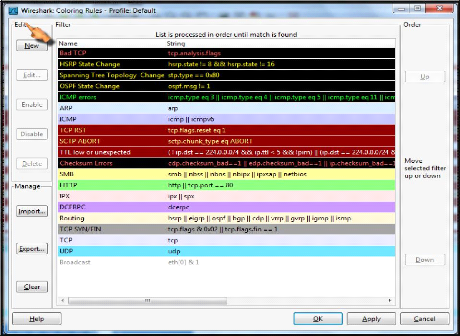

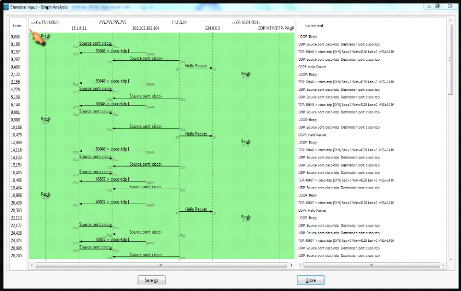

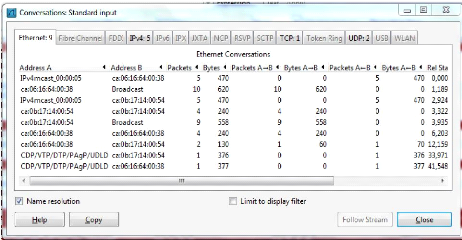

savoir: la nécessité de gérer l'explosion du nombre de