4.3.4-) Déploiement de l'ingénierie

VPN-MPLS

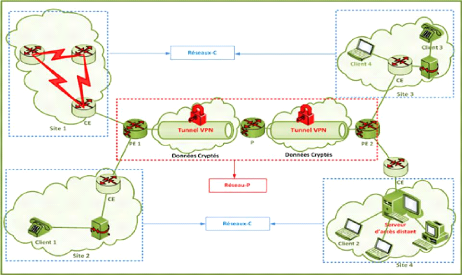

Pour bien intégrer l'implémentation du VPN-MPLS,

nous proposons d'introduire par un exemple de topologie VPN-MPLS.

4.3.4.1-) Introduction à l'implémentation des

VPN-MPLS

Figure VI.2 : Exemple de Réseau type

VPN-MPLS

Explications:

? La partie coeur (Réseau-P : pour

Réseau Privé ou P-Network) comprend entre autres :

? Les routeurs P (Provider) : ce sont les routeurs placés au

centre de la topologie. Ces routeurs, composent le coeur du backbone MPLS, et

n'ont généralement aucune connaissance des VPNs qui sont

créés. Ils se contentent d'acheminer les données

grâce à la commutation de labels uniquement.

·

58

Les routeurs PE (Provider Edge) : ce sont ceux

placés de part et d'autres des routeurs P. Ils sont des routeurs

situés à la frontière du backbone MPLS et ont par

définition une ou plusieurs interfaces reliées à des

routeurs clients.

> La partie clients

(Réseau-C : pour Réseau Clients ou en anglais

C-Network (Customer Network)) qui comprend entre autres

:

· Les routeurs CE (Customer Edge) qui sont des

routeurs appartenant aux clients et n'ayant aucune connaissance des VPNs ou

même de la notion de label.

· Les équipements derrière les routeurs CE

appartiennent aux clients.

4.3.4.2-) Implémentation des

VPN-MPLS

Dans notre cas ; en se référant à notre

maquette de simulation, nous allons créer un VPN qui supportera le

trafic des applications temps réels (VPN TempsReel). Mieux,

nous avons créé sur les PE1 et PE2 un

VRF14 nommés VRF ClientsTempsReel.

En effet l'idée est la suivante : on suppose par

exemple que nous somme un opérateur de fourniture des services temps

réels comme la VoIP ou la VoD15 et que nous

relions tous les clients sollicitant ce service dans un seul VPN auquel nous

affectons un seul LSP (LSP1).

De façon générale, les configurations des

VPN-MPLS sont articulées autour des étapes suivantes :

> 1ère Étape :

Activer les paramètres MPLS ;

> 2e Étape : Configuration

des paramètres de routage et tous les critères liés

à

l'IGP comme nous avons montré plus haut;

> 3e Étape :

Création et configuration formelle d'autant de VRFs

nécessaires en

fonction de ses besoins (attention à la

complexité du maillage et de la combinaison

entre VRFs : véritables casse-tête).

Nous proposons cette procédure porte plus souvent des

fruits :

14 VRF14 : pour Virtual

Routing and Forwarding instance ; il contient les tables de routage et des

tables d'acheminement des paquets à travers le réseau VPN.

15 VoD15 : pour Video

on Demand (en français Vidéo à la Demande), qui

est un service de demande vidéo fournis par certains opérateurs

permettant aux clients de choisir en temps réel les vidéos

(films) qu'ils veulent regarder.

59

V' Création de VRFs (selon notre maquette nous allons

créer des VRFs sur les routeurs PE1 et PE2) en utilisant les

commandes suivantes :

PE1>enable «passage en mode

privilégié»

PE1#configure terminal «passage en mode

configuration de terminal»

PE1 (config) #ip vrf ClientTR

PE1 (config-vrf) #route-target both 64999:1

PE1 (config-vrf) #rd 999:1

V' Après avoir créé les VRF, nous allons les

assigner aux interfaces :

PE1 (config-vrf) #interface s1/0

PE1 (config-if) #ip vrf forwarding ClientTR

PE1 (config-if) # ip address 192.168.1.10

255.255.255.240

PE1 (config-if)# no shutdown

? 4e Étape : Configuration des

protocoles de routage spécifiques : le MP-BGP.

V' On le fait généralement pour assurer la

communication entre les VRF des

différents PE en utilisant les commandes suivantes :

PE1 (config) #router bgp 1

PE1 (config-router) #no bgp default

ipv4-unicast

PE1 (config-router) #neighbor

192.168.1.101 remote-as 64999

PE1(config-router)# neighbor

192.168.1.101 update-source lo0

PE1 (config-router) #address-family vpnv4

PE1 (config-router-af) #neighbor

192.168.1.101 activate

Après; l?on peut vérifier les configurations avec

la commande :

PE1 #show ip bgp neighbor {interface address}

V' Ensuite, il faut activer le protocole RIP dans chaque VRF:

PE1>enable «passage en mode

privilégié»

PE1#configure terminal «passage en mode

configuration de terminal» PE1 (config) #router

rip

60

PE1 (config-router) #version 2

PE1 (config-router) #address-family ipv4 vrf

ClientTR PE1 (config-router-af) # version 2

PE1 (config-router-af) # network 10.0.0.0

PE1(config-router-af)# no auto-summary

? 5e Étape : Configuration du

protocole RIP entre les CEs et les PEs ; puis on active la redistribution des

routes entre les deux grandes familles de protocoles IGP et BGP et aussi

MP-BGP.

i' Pour y parvenir, il faut utiliser les commandes suivantes :

PE1(config)#router bgp 1

PE1(config-router)#address-family ipv4 vrf

ClientTR PE1(config-router-af)#redistribute rip

metric 1

i' Ensuite nous devons active la distribution des routes BGP de

par RIP PE1(config-router-af)#router rip

PE1(config-router)#version 2

PE1(config-router)#address-family ipv4 vrf

ClientTR PE1(config-router-af)#redistribute bgp

1 metric 1

À la fin, nous pouvons vérifier toutes les

configurations VPNs avec la commande : PE1#show ip bgp vpnv4

all

|