Chapitre 5: Résultats et commentaires.

5.1-) Introduction

Dans cette partie, nous nous permettrons de présenter de

façon sommaire quelques résultats obtenus lors de nos travaux. Il

s'agit principalement des résultats sur :

? L'ingénierie de trafic MPLS; ? Le MPLS-QoS et ;

? Le MPLS-VPN VRF.

Ensuite nous ferons quelques remarques constructives et une

ouverture de débat sur les dispositions futures concernant le MPLS.

5.2-) Quelques résultats

5.2.1-) Résultats concernant l'ingénierie

MPLS

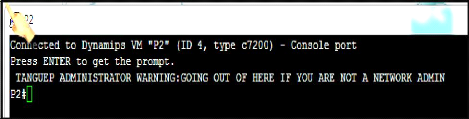

Avant de commencer, nous nous sommes d'abord penchés

sur l'aspect sécurité d'accès à l'administration de

nos routeurs en le protégeant par des mots de passe administrateurs et

surtout en configurant un message de bannière (qui est une sorte de

message qui apparait lorsqu?on réussit à se connecter en mode

console sur un de nos routeurs). Ce message dans notre cas particulier,

est un avertissement pour ceux qui seraient arrivés à ce niveau

administrateur par inadvertance (voir figure V.1) :

Figure V.1 : Résultat de la bannière

d'avertissement (Warning message)

Pour ce qui est de l'ingénierie du trafic; en

résumé, nous avons construit trois LSPs, dont :

63

? le premier LSP pour le transport des flux temps réels

;

? le deuxième LSP pour les applications de seconde

importance (ftp ; http ; ...) et ; ? le dernier LSP pour le reste du trafic

fonctionnant selon le régime « best effort

».

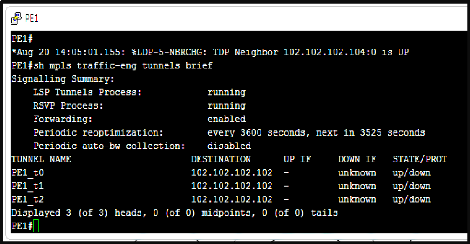

La capture d'écran suivante (voir figure V.2),

nous présente le résumé de ces tunnels MPLS-TE sur un

routeur d'entrée du réseau MPLS que nous avons

émulé.

La commande utilisée pour visualiser ces TE-tunnels est

(cas du routeur PE1) : PE1# show MPLS traffic-eng tunnels

brief

Figure V.2 : Visualisation des tunnels MPLS-TE sur

le ingress LER

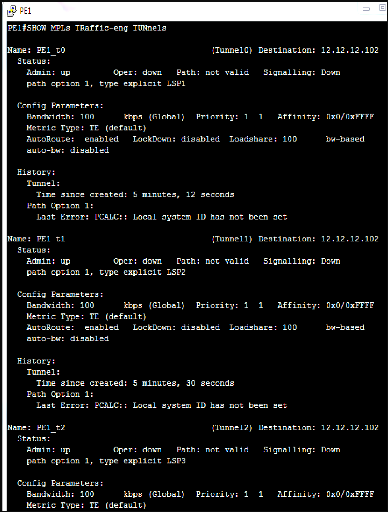

La capture d'écran suivante (voir figure V.

3), nous présente les tunnels MPLS-TE de façon

détaillé sur le routeur d'entrée PE1.

La commande utilisée pour visualiser ces TE-tunnels est

(cas du routeur PE1) : PE1# show MPLS traffic-eng

tunnels

64

Figure V.3 : Visualisation des tunnels MPLS-TE sur

le ingress LER

65

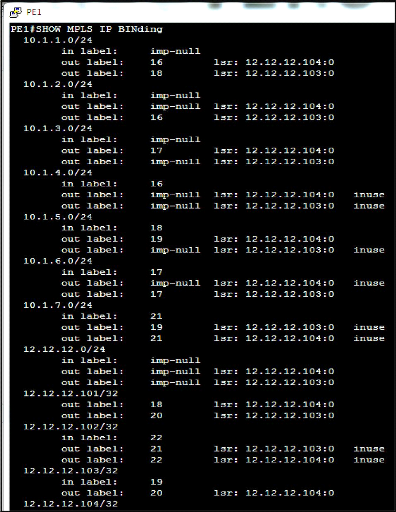

Maintenant nous allons voir si les labels sont

distribués dans notre réseau en exécutant la commande

« show MPLS ip binding » sur notre ingress

LER :

Figure V.4 : Visualisation du labelling dans notre

réseau intégrant MPLS-TE

Pour avoir plus de précisions et de certitudes

profondes sur la vérification des résultats ; nous vous renvoyons

à l'annexe 4 où nous donnons un

ensemble de commandes portant sur les commandes de vérification du bon

fonctionnement des paramètres TE, QoS et VPN-MPLS. Nous y avons

également donné quelques commandes de débuggage.

|