IV.2 INFLUENCE DU MESSAGE SUR L'IMAGE

Au commencement de ce livre vous vous aurez posé des

questions de savoir si l'image qui contiendra le message en son sein ne

laissera pas voir celui-ci. Comment alors visualiser une image où il y

a des textes sans s'en apercevoir ?

Comment même quelqu'un d'instruit en informatique ne

peut pas se estimer si dans une image traité par notre programme il y a

un texte quelconque ? les phrases qui suivent répondront à

ces questions :

En réalité la représentation des

couleurs d'une image en informatique se fait par des nombres comme nous l'avons

expliqué au chapitre premier (voir le point I.1.3. Représentation

des couleurs). Les nombres qui se suivent ou qui sont proches peuvent se

remplacer sans changer la coloration visuelle de limage :

c'est-à-dire lorsque nous avons des nombres comme 255, 255, 255 ce qui

donne la couleur blanche, nous pouvons les remplacer par 253, 254, 253 ce qui

donnera toujours une couleur nuancée de blanche qui ne diffère

pas visiblement à l'oeil nu de la première alors

qu'informatiquement ca change.

Voici un exemple des images qu'un utilisateur a entré

en vue d'y cacher un message important :

(Figure 8)

Cette image peut être confondue par celle qui suit,

alors quelle cette dernière contient une un message important.

(Figure 9)

Cette image peut être envoyée à quelqu'un

dans un réseau sans que le message lui contenu ne soit d'une

manière ou d'une autre lu que par la partie suivante de notre

programme.

Dans un réseau local ou à travers l'internet, le

distributeur des messages au serveur a le pouvoir de consulter tous les

fichiers à transférer. Même si notre image contenant le

message est aperçue par une personne de mauvaise foi, cette

dernière ne cessera qu'à jeter un coup d'oeil sur elle, la

trouvant moins intéressante, passera immédiatement à

autres choses ne sachant pas que des secrets aussi importants passent à

son insu.

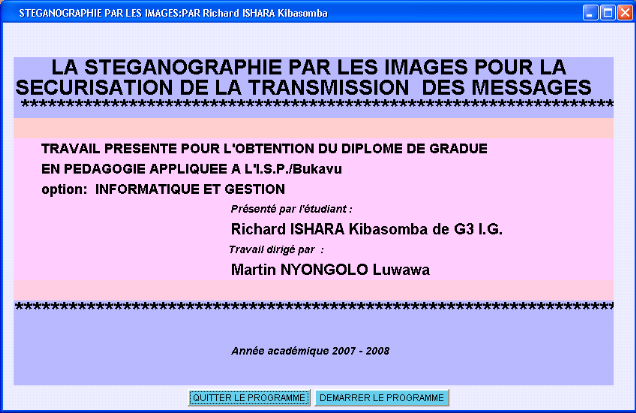

IV.3 APPLICATION DU PROGRAMME STEGANOGRAPHIQUE

Apres vous avoir longtemps parlé des astuces et

procédures que nous avions utilisées pour vous faire arriver

à cacher un texte derrière une image informatique et comment

parvenir à tirer ce message en destination et le lire, nous voici vous

présenter une recette qui concrétiser toutes ces longues

théories : un simple clic pour exécuter le programme vous

fera ceci devant vos yeux :

(Figure 10)

Ici vous avez le choix de continuer ou de quitter le programme

en cliquant respectivement sur DEMARRER LE PROGRAMME et sur QUITTER LE

PROGRAMME deux boutons que nous avons.

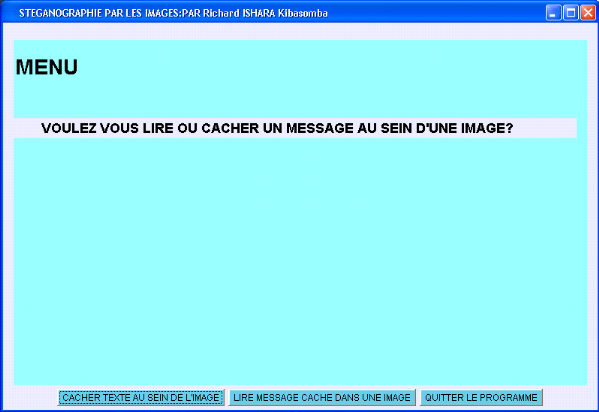

Nous avions dans la mesure d'efficacité prévu

que les opérations de cacher et de lire un texte d'une image soient

faites par un seul et notre programme. C'est pourquoi si vous choisirez de

continuer vous allez vous situer à au niveau que vous devez

spécifier si vous allez cacher ou lire dans une image le texte ou le

message. Il s'agit d'un menu dans lequel vous avez aussi la possibilité

de quitter le programme.

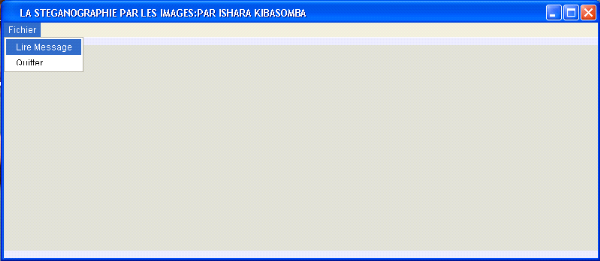

(figure 11)

Si vous voulez cacher le message vous devez choir la

commande « CACHER TEXTE AU SEIN DE L'IMAGE » si au

contraire vous voulez lire un message dans une image contenant un message vous

aller choisir « LIRE MESSAGE CACHE DANS UNE IMAGE » et

aussi vous avez l'amabilité de quitter le programme.

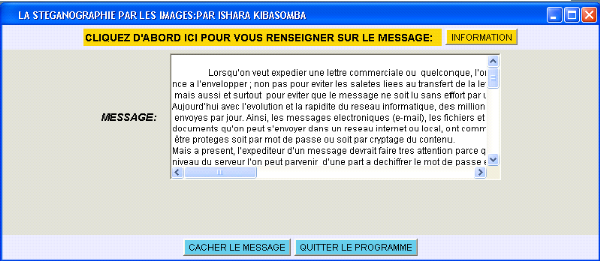

Si vous voulez cacher le message vous vous trouverez dans la

situation où vous devez vous informer sur l'état de l'image et

sur la taille du message que vous serez appelé à insérer

dans l'image. L'interface suivant vous permettra de saisir le message, et quand

vous finirez il ne vous restera que de faire un petit clic sur le bouton

« CACHER LE MESSAGE » en vue de permettre au programme de

cacher ces mots que vous venez de saisir.

(Figure 12)

Vous devez savoir respecter les ordres que vous donnera le

programme car l'oublie de ceux-ci serait une erreur et obstacle qui vous sera

soumis.

Prenons un exemple, si par mégarde vous venez d'entrer un

message inferieur à celui que vous demande le programme en ne respectant

pas la taille du message

Un message vous sera fait avant que le programme ne se ferme.

(Figure 13)

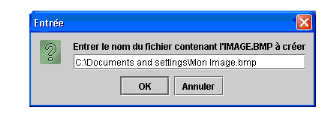

Une fois que vous venez de saisir le message remplissant les

conditions requises vous devez fournir l'emplacement et/ou le nom du fichier

qui contiendra le l'image qui portera en son sein et le message et l'image

précédente. C'est plutôt cette image qui sera

envoyée en destination et qui est stéganographiée.

(Figure 14)

Les procédures que vous aurez suivies sont celles de

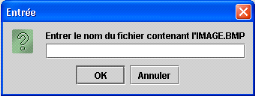

cacher un message au sein d'une image. Si vous voulez lire un message que

contient une image quelconque vous devez au menu choisir la lecture en cliquant

sur « LIRE MESSAGE CACHE DANS UNE IMAGE ».

(Figure

15)

(Figure

16)

Comme précédemment vous devez fournir le nom du

fichier image contenant le message et cliquer sur Ok pour que le message que

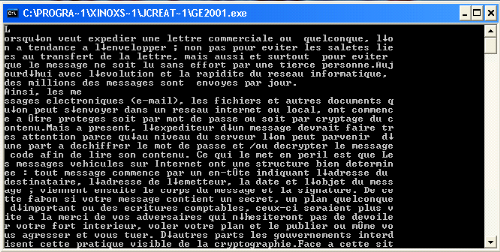

contient cette image vous soit fourni. Voici un exemple du message caché

et lu par notre programme :

(figure 17)

|